近日,Apache官方发布了安全公告,存在Apache Shiro身份认证绕过漏洞,漏洞编号CVE-2022-32532。

JeecgBoot官方已修复,建议大家尽快升级至Apache Shiro 1.9.1版本。

漏洞描述

Apache Shiro中使用RegexRequestMatcher进行权限配置,并且正则表达式中携带"."时,可通过绕过身份认证,导致身份权限验证失效。

影响范围

Apache Shiro < 1.9.1

修复方案

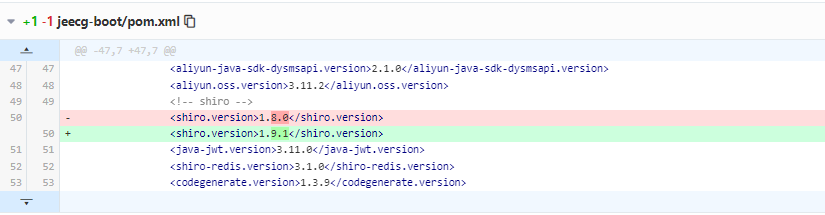

升级jeecg-boot/pom.xml中的shiro版本至1.9.1即可,如下图:

资料参考: