- وµڈ览: 119936 و¬،

- و€§هˆ«:

- و¥è‡ھ: هŒ—ن؛¬

-

社هŒ؛版ه—

- وˆ‘çڑ„资讯 ( 0)

- وˆ‘çڑ„è®؛ه› ( 0)

- وˆ‘çڑ„é—®ç” ( 0)

هکو،£هˆ†ç±»

- 2020-02 ( 1)

- 2020-01 ( 45)

- 2019-12 ( 61)

- و›´ه¤ڑهکو،£...

وœ€و–°è¯„è®؛

Kubernetes ن¸‹é›¶ن؟،ن»»ه®‰ه…¨و¶و„هˆ†وگ

简ن»‹

==

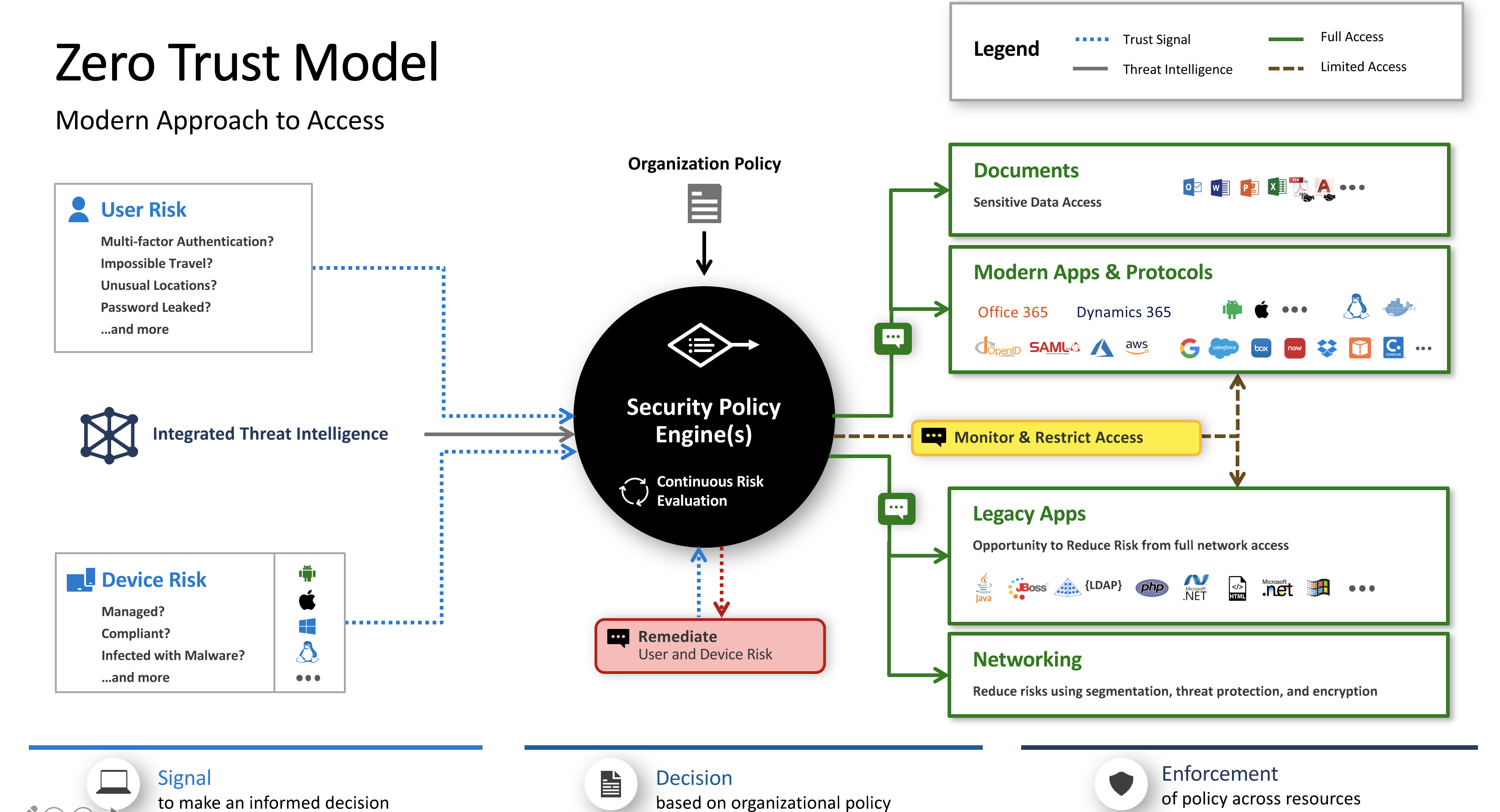

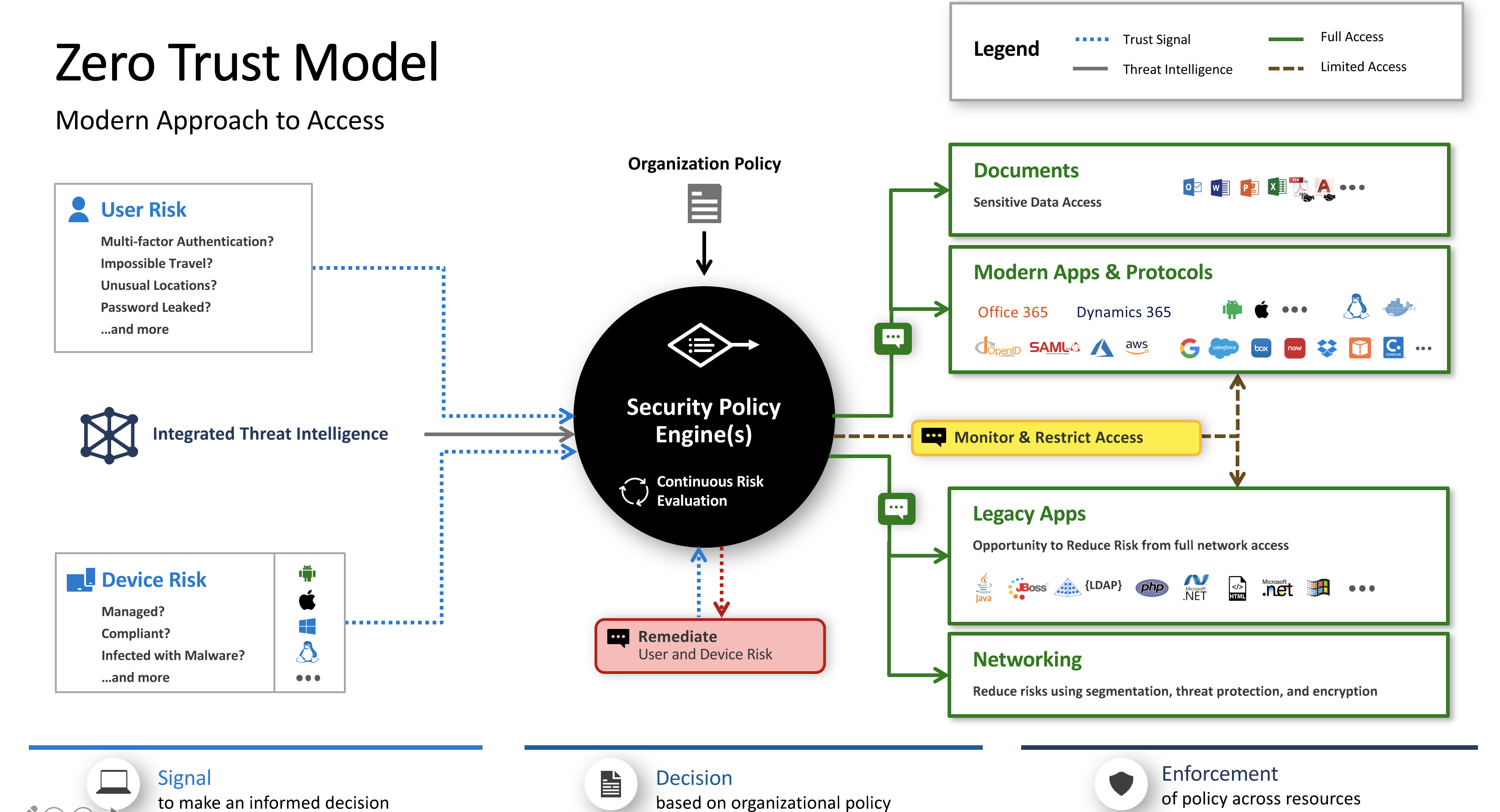

零ن؟،ن»»ه®‰ه…¨وœ€و—©ç”±è‘—هگچç ”ç©¶وœ؛و„ Forrester çڑ„首ه¸هˆ†وگه¸ˆç؛¦ç؟°.金ه¾·ç»´و ¼هœ¨ 2010 ه¹´وڈگه‡؛م€‚零ن؟،ن»»ه®‰ه…¨é’ˆه¯¹ن¼ ç»ں边界ه®‰ه…¨و¶و„و€وƒ³è؟›è،Œن؛†é‡چو–°è¯„ن¼°ه’Œه®،视,ه¹¶ه¯¹ه®‰ه…¨و¶و„و€è·¯ç»™ه‡؛ن؛†و–°çڑ„ه»؛è®®م€‚

ه…¶و ¸ه؟ƒو€وƒ³وک¯ï¼Œé»ک认وƒ…ه†µن¸‹ن¸چه؛”该ن؟،ن»»ç½‘络ه†…部ه’Œه¤–部çڑ„ن»»ن½•ن؛؛/设ه¤‡/ç³»ç»ں,需è¦پهں؛ن؛ژ认è¯په’Œوژˆوƒé‡چو„è®؟é—®وژ§هˆ¶çڑ„ن؟،ن»»هں؛ç،€م€‚诸ه¦‚ IP هœ°ه€م€پن¸»وœ؛م€پهœ°çگ†ن½چç½®م€پو‰€ه¤„网络ç‰ه‡ن¸چ能ن½œن¸؛هڈ¯ن؟،çڑ„ه‡è¯پم€‚零ن؟،ن»»ه¯¹è®؟é—®وژ§هˆ¶è؟›è،Œن؛†èŒƒه¼ڈن¸ٹçڑ„é¢ è¦†ï¼Œه¼•ه¯¼ه®‰ه…¨ن½“ç³»و¶و„ن»ژ“网络ن¸ه؟ƒهŒ–â€èµ°هگ‘“è؛«ن»½ن¸ه؟ƒهŒ–â€ï¼Œه…¶وœ¬è´¨è¯‰و±‚وک¯ن»¥è؛«ن»½ن¸؛ن¸ه؟ƒè؟›è،Œè®؟é—®وژ§هˆ¶م€‚

ç›®ه‰چèگ½هœ°é›¶ن؟،ن»»و¦‚ه؟µهŒ…و‹¬ Google BeyondCorpم€پGoogle ALTSم€پAzure Zero Trust Framework ç‰ï¼Œن؛‘ن¸ٹ零ن؟،ن»»ن½“系,目ه‰چè؟کوک¯ن¸€ن¸ھو–°ه…´çڑ„وٹ€وœ¯è¶‹هٹ؟و–¹هگ‘,هگŒو ·çڑ„零ن؟،ن»»و¨،ه‹ن¹ںهگŒو ·é€‚用ن؛ژ Kubernetes,وœ¬و–‡é‡چ点讲解ن¸€ن¸‹ Kubernetes ن¸‹é›¶ن؟،ن»»ه®‰ه…¨و¶و„çڑ„وٹ€وœ¯هˆ†وگم€‚

ن¼ ç»ں零ن؟،ن»»و¦‚ه؟µه’Œç›®ه‰چèگ½هœ°وƒ…ه†µ

==============

Microsoft Azure

---------------

Azure çڑ„零ن؟،ن»»ç›¸ه¯¹و¥è¯´è؟کوک¯و¯”较ه®Œه–„çڑ„,ن»ژن½“系角ه؛¦و¥çœ‹و¶µç›–ن؛†ç«¯م€پن؛‘م€پOn-Permisesم€پSaaS ç‰ه؛”用,ن¸‹é¢وˆ‘ن»¬هˆ†وگن¸€ن¸‹ç›¸ه…³çڑ„组ن»¶ï¼ڑ

* 用وˆ· Identityï¼ڑ然هگژé€ڑè؟‡ Identity Provider(هˆ›ه»؛م€پç»´وٹ¤ه’Œç®،çگ†ç”¨وˆ·è؛«ن»½çڑ„组ن»¶ï¼‰çڑ„认è¯پ,ه†چ认è¯پçڑ„è؟‡ç¨‹ن¸هڈ¯ن»¥ن½؟用账هڈ·ه¯†ç پ,ن¹ںهڈ¯ن»¥ن½؟用 MFA(Multi Factor Auth)ه¤ڑه› ç´ è®¤è¯پçڑ„و–¹ه¼ڈ,ه¤ڑه› ç´ è®¤è¯پهŒ…و‹¬è½¯م€پç،¬ Tokenم€پSMSم€پن؛؛ن½“特ه¾پç‰ï¼›

* 设ه¤‡ Identityï¼ڑ设ه¤‡هŒ…هگ«ن؛†ه…¬هڈ¸çڑ„设ه¤‡ن»¥هڈٹو²،وœ‰ç»ںن¸€ç®،çگ†çڑ„设ه¤‡ï¼Œè؟™ن؛›è®¾ه¤‡çڑ„ن؟،وپ¯ï¼ŒهŒ…هگ« IP هœ°ه€م€پMAC هœ°ه€م€په®‰è£…çڑ„软ن»¶م€پو“چن½œç³»ç»ں版وœ¬م€پè،¥ن¸پçٹ¶و€پç‰هکه‚¨هˆ° Device Inventoryï¼›هڈ¦ه¤–设ه¤‡ن¹ںن¼ڑوœ‰ç›¸ه؛”çڑ„ Identity و¥è¯پوکژ设ه¤‡çڑ„è؛«ن»½ï¼›è®¾ه¤‡ن¼ڑوœ‰ه¯¹ه؛”çڑ„设ه¤‡çٹ¶و€پم€پ设ه¤‡çڑ„é£ژ险è؟›è،Œهˆ¤ه®ڑï¼›

* Security Policy Enforcementï¼ڑé€ڑè؟‡و”¶é›†çڑ„用وˆ· Identity ن»¥هڈٹçٹ¶و€پم€پ设ه¤‡çڑ„ن؟،وپ¯ï¼Œçٹ¶و€پن»¥هڈٹ Identity هگژ,SPE ç–ç•¥è؟›è،Œç»¼هگˆçڑ„هˆ¤ه®ڑ,هگŒو—¶هڈ¯ن»¥ç»“هگˆ Threat Intelligence و¥ه¢ه¼؛ SPE çڑ„ç–ç•¥هˆ¤ه®ڑçڑ„范ه›´ه’Œه‡†ه¤‡و€§ï¼›ç–ç•¥çڑ„ن¾‹هگهŒ…و‹¬هڈ¯ن»¥è®؟é—®هگژé¢çڑ„ Dataم€پAppsم€پInfrastructureم€پNetworkï¼›

* Dataï¼ڑé’ˆه¯¹و•°وچ®ï¼ˆEmailsم€پDocuments)è؟›è،Œهˆ†ç±»م€پو ‡ç¾م€پهٹ ه¯†çڑ„ç–略;

* Appsï¼ڑهڈ¯ن»¥è‡ھ适ه؛”è®؟é—®ه¯¹ه؛”çڑ„ SaaS ه؛”用ه’Œ On-Permises ه؛”用;

* Infrastructureï¼ڑهŒ…و‹¬ IaaSم€پPaaSم€پContainerم€پServerless ن»¥هڈٹ JIT(وŒ‰éœ€ه¼€هگ¯è®؟问)ه’Œ GIT 版وœ¬وژ§هˆ¶è½¯ن»¶ï¼›

* Networkï¼ڑé’ˆه¯¹ç½‘络ن؛¤ن»کè؟‡ç¨‹ن»¥هڈٹه†…部çڑ„ه¾®éڑ”离è؟›è،Œç–ç•¥و‰“é€ڑم€‚

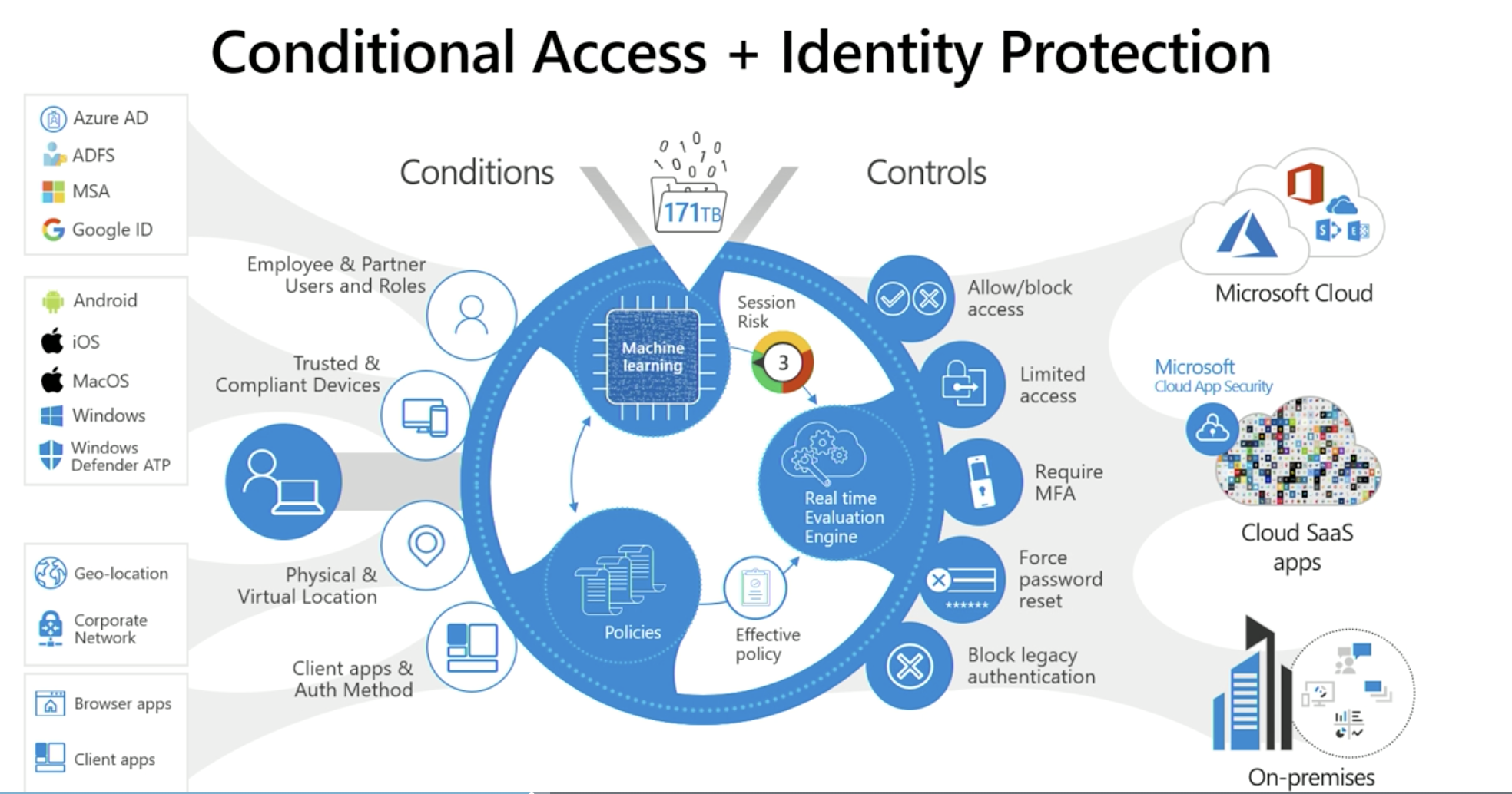

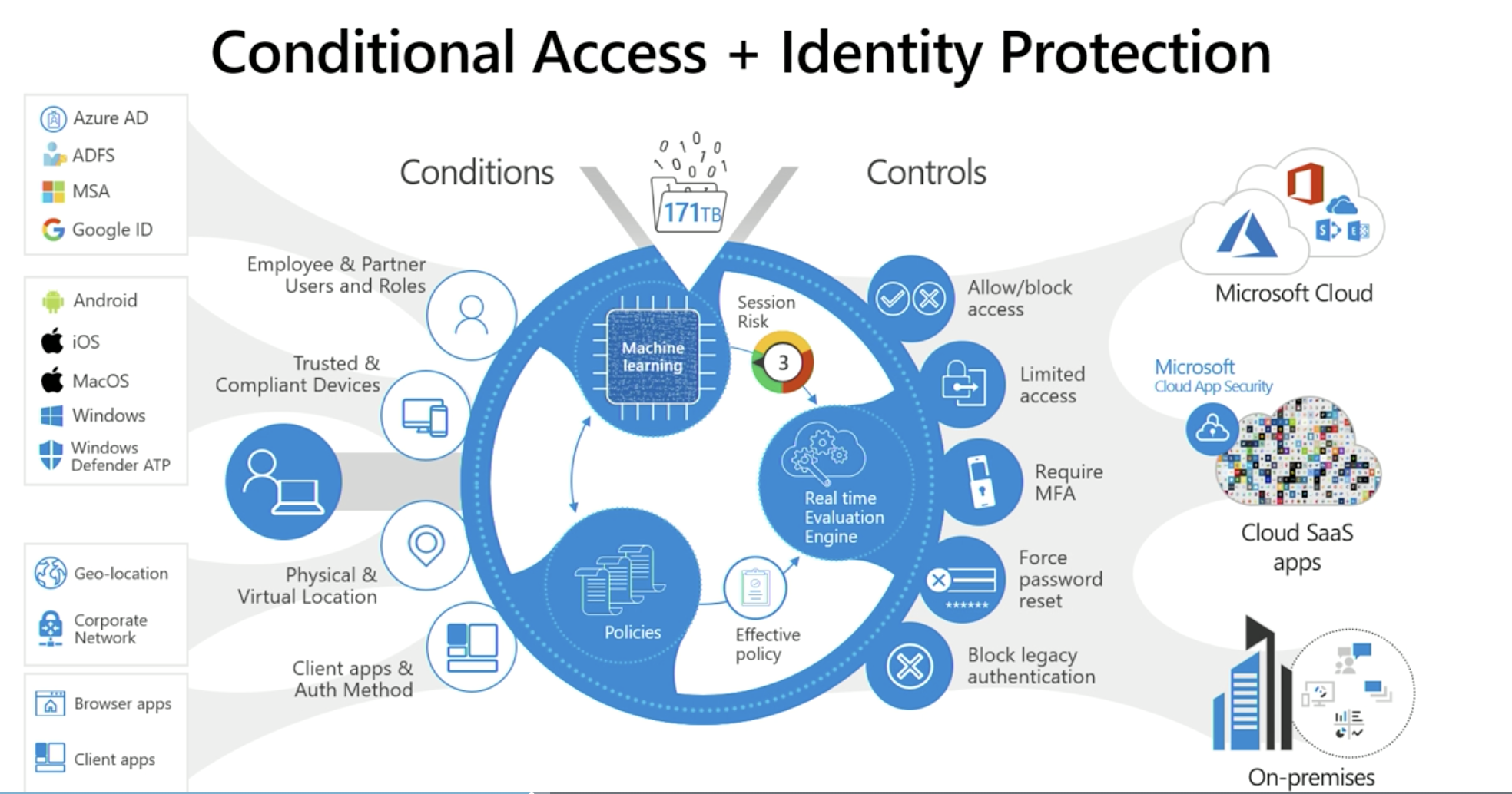

ن¸‹é¢è؟™ه¼ ه¾®è½¯çڑ„ه›¾è؟›è،Œن؛†و›´هٹ 细هŒ–çڑ„讲解,用وˆ·ï¼ˆه‘که·¥م€پهگˆن½œن¼™ن¼´م€پ用وˆ·ç‰ï¼‰هŒ…و‹¬ Azure ADم€پADFSم€پMSAم€پGoogle ID ç‰ï¼Œè®¾ه¤‡ï¼ˆهڈ¯ن؟،çڑ„هگˆè§„设ه¤‡ï¼‰هŒ…و‹¬ Androidم€پiOSم€پMacOSم€پWindowsم€پWindows Defender ATP,ه®¢وˆ·ç«¯ï¼ˆه®¢وˆ·ç«¯ APP ن»¥هڈٹ认è¯پو–¹ه¼ڈ)هŒ…و‹¬وµڈ览ه™¨ن»¥هڈٹه®¢وˆ·ç«¯ه؛”用,ن½چ置(物çگ†ه’Œè™ڑو‹ںهœ°ه€ï¼‰هŒ…و‹¬هœ°ه€ن½چç½®ن؟،وپ¯م€په…¬هڈ¸ç½‘络ç‰ï¼Œهˆ©ç”¨ Microsoft çڑ„وœ؛ه™¨ه¦ن¹ MLم€په®و—¶è¯„ن¼°ه¼•و“ژم€پç–ç•¥ç‰è؟›è،Œé’ˆه¯¹ç”¨وˆ·م€په®¢وˆ·ç«¯م€پن½چç½®ه’Œè®¾ه¤‡è؟›è،Œç»¼هگˆهˆ¤ه®ڑ,و¥وŒپç»è‡ھ适ه؛”çڑ„è®؟é—® On-Permisesم€پCloud SaaS Appsم€پMicrosoft Cloud,هŒ…هگ«çڑ„ç–ç•¥هŒ…و‹¬ Allowم€پDeny,é™گهˆ¶è®؟é—®م€په¼€هگ¯ MFAم€په¼؛هˆ¶ه¯†ç پé‡چç½®م€پéک»و¢ه’Œé”په®ڑéو³•è®¤è¯پç‰ï¼›ن»ژن¸‹ه›¾هڈ¯ن»¥çœ‹ه‡؛ Azure ه·²ç»ڈو‰“é€ڑن؛† On-Permisesم€پCloudم€پSaaS ç‰هگ„ن¸ھه±‚é¢ï¼Œو„ه»؛ن؛†ن¸€ن¸ھه¤§è€Œه…¨çڑ„零ن؟،ن»»ن½“ç³»م€‚

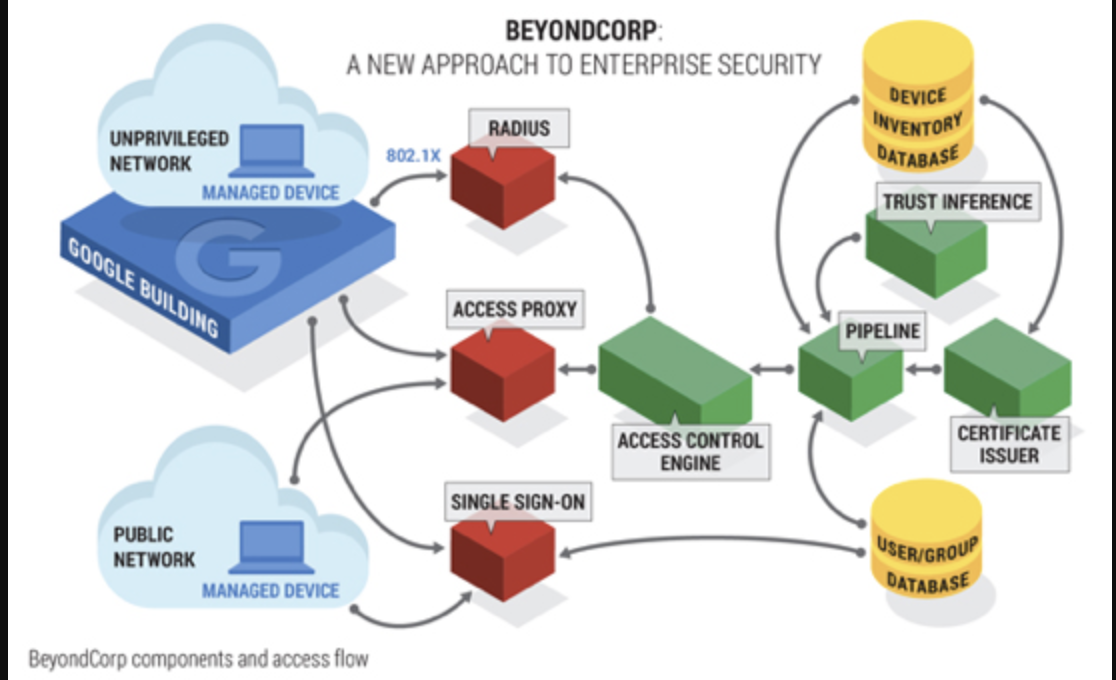

Google BeyondCorp

-----------------

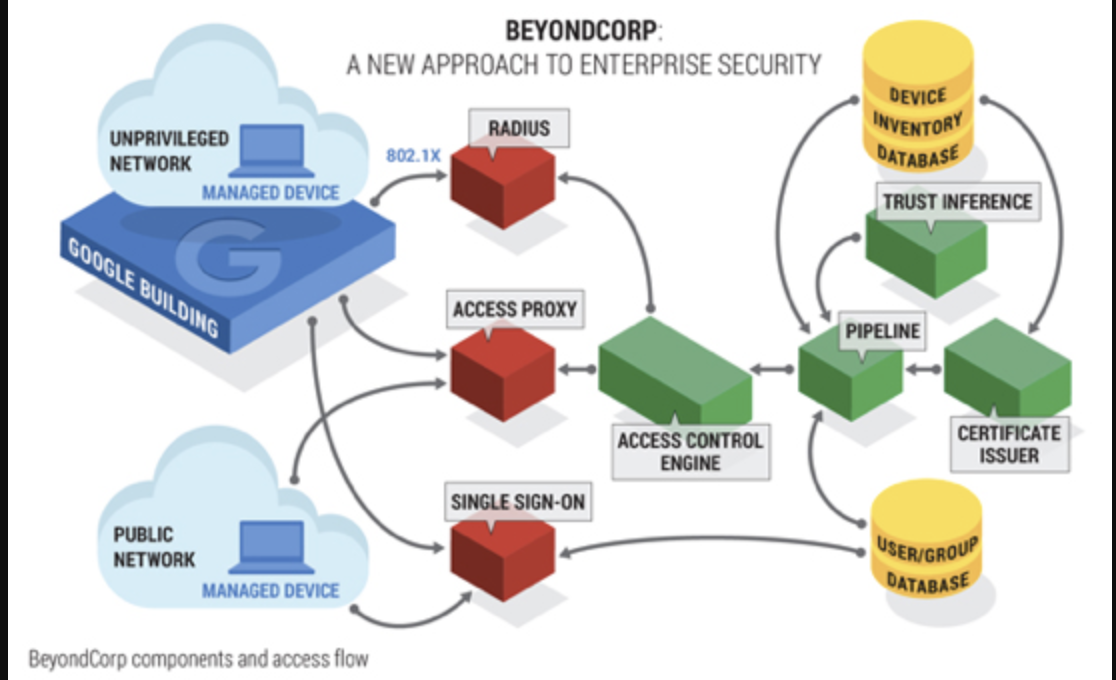

Google BeyondCorp وک¯ن¸؛ن؛†ه؛”ه¯¹و–°ه‹ç½‘络ه¨پèƒپçڑ„ن¸€ç§چ网络ه®‰ه…¨è§£ه†³و–¹و،ˆï¼Œه…¶ه® Google BeyondCorp وœ¬è؛«ه¹¶و²،وœ‰ه¤ھه¤ڑçڑ„وٹ€وœ¯ن¸ٹçڑ„و›´و–°وچ¢ن»£ï¼Œè€Œوک¯هˆ©ç”¨ن؛†وŒپç»éھŒè¯پçڑ„ن¸€ç§چو€è·¯و¥هپڑçڑ„,هژ»وژ‰ن؛† VPN ه’Œن¸چه†چهˆ†ه†…ه¤–网م€‚Google هœ¨ 2014 ه¹´ن¹‹ه‰چه°±é¢„وµ‹هˆ°ن؛’èپ”网ه’Œه†…网çڑ„ه®‰ه…¨و€§وک¯ن¸€و ·هچ±é™©çڑ„,ه› ن¸؛ن¸€و—¦ه†…网边界被çھپç ´çڑ„è¯ï¼Œو”»ه‡»è€…ه°±ه¾ˆه®¹وک“çڑ„è®؟é—®ن¼پن¸ڑçڑ„ن¸€ن؛›ه†…部ه؛”用,由ن؛ژه®‰ه…¨و„ڈ识çڑ„é—®é¢که¯¼è‡´ن¼پن¸ڑن¼ڑ认ن¸؛وˆ‘çڑ„ه†…部ه¾ˆه®‰ه…¨ï¼Œوˆ‘ه°±ه¯¹ه†…部çڑ„ه؛”用è؟›è،Œن½ژن¼که…ˆç؛§هˆ«çڑ„ه¤„çگ†ï¼Œه¯¼è‡´ه¤§é‡ڈه†…部çڑ„ه®‰ه…¨é—®é¢کهکهœ¨م€‚çژ°هœ¨çڑ„ن¼پن¸ڑè¶ٹو¥è¶ٹه¤ڑçڑ„ه؛”用移هٹ¨ه’Œن؛‘وٹ€وœ¯ï¼Œه¯¼è‡´è¾¹ç•Œن؟وٹ¤è¶ٹو¥è¶ٹéڑ¾م€‚و‰€ن»¥ Google ه¹²è„†ن¸€è§†هگŒن»پ,ن¸چهˆ†ه†…ه¤–部,用ن¸€و ·çڑ„ه®‰ه…¨و‰‹و®µهژ»éک²ه¾،م€‚

ن»ژو”»éک²è§’ه؛¦و¥çœ‹ن¸€ن¸‹ Google çڑ„ BeyondCorp و¨،ه‹ï¼Œن¾‹ه¦‚è®؟é—® Google ه†…部ه؛”用[http://blackberry.corp.google.com](https://yq.aliyun.com/go/articleRenderRedirect?url=http%3A%2F%2Fblackberry.corp.google.com%2F)آ ,ه®ƒن¼ڑ跳转هˆ°[https://login.corp.google.com/](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Flogin.corp.google.com%2F)آ ن¹ںه°±وک¯ Google Moma ç³»ç»ں,首ه…ˆéœ€è¦پ输ه…¥è´¦هڈ·ه¯†ç پو‰چ能登陆,è؟™ن¸ھç™»ه½•çڑ„è؟‡ç¨‹ن¸ن¼ڑé’ˆه¯¹è®¾ه¤‡ن؟،وپ¯م€پ用وˆ·ن؟،وپ¯è؟›è،Œç»¼هگˆهˆ¤ه®ڑ,账هڈ·ه¯†ç پو£ç،®ن»¥هڈٹ设ه¤‡ن؟،وپ¯é€ڑè؟‡è§„هˆ™ه¼•و“ژéھŒè¯پن¹‹هگژ,ن¼ڑ继ç»è·³è½¬هˆ°éœ€è¦پ YubiKey ç™»ه½•ç•Œé¢ï¼Œو¯ڈن¸ھ Google çڑ„ه‘که·¥éƒ½ن¼ڑوœ‰ Yubikey,é€ڑè؟‡ Yubikey و¥هپڑن؛Œو¬،éھŒè¯پم€‚Yubikey çڑ„ن»·ه€¼ï¼ŒGoogle 认ن¸؛وک¯هڈ¯ن»¥ه®Œه…¨وœç»é’“é±¼و”»ه‡»çڑ„م€‚هڈ¦ه¤–ç±»ن¼¼çڑ„ه°±وک¯ Amazon çڑ„آ [Midway-Auth و–¹ه¼ڈ](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fmidway-auth.amazon.com%2Flogin%3Fnext%3D%252F)آ (آ [https://midway-auth.amazon.com/login?next=%2F](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fmidway-auth.amazon.com%2Flogin%3Fnext%3D%252F)آ )م€‚

Kubernetes ن¸‹ه®¹ه™¨é›¶ن؟،ن»»و¨،ه‹

===================

ه®¹ه™¨ن¸‹ç½‘络零ن؟،ن»»

--------

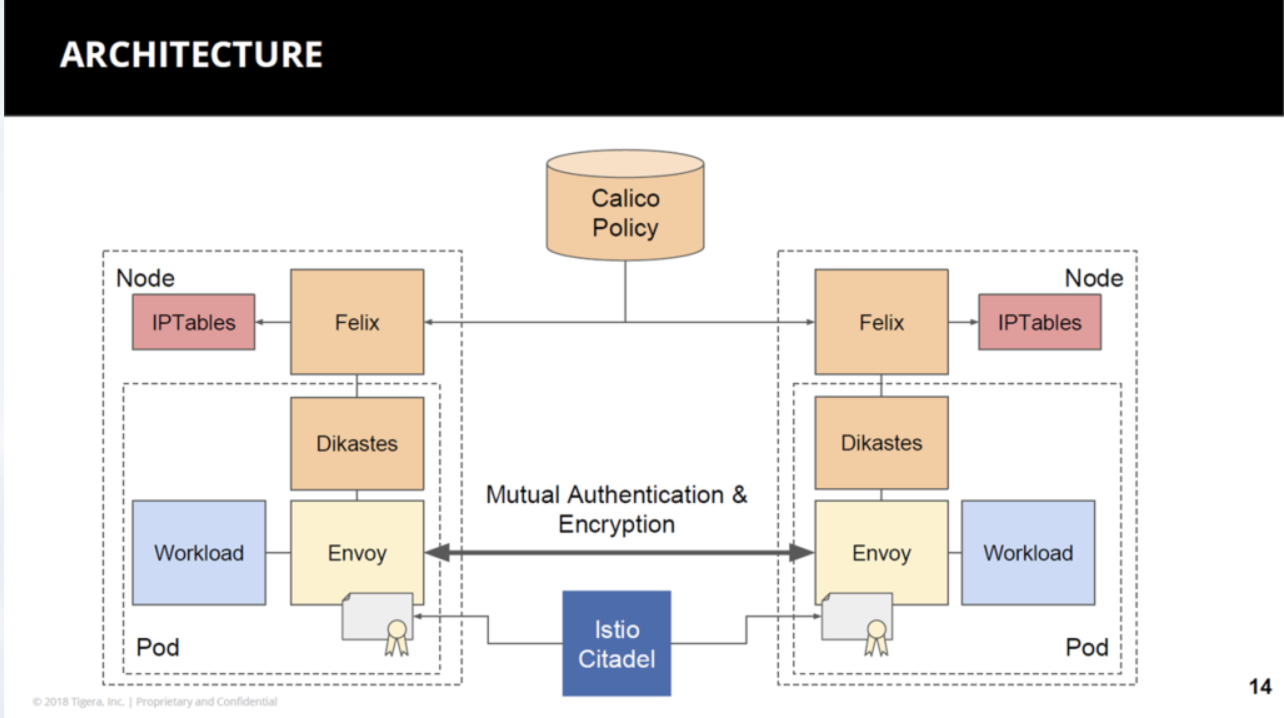

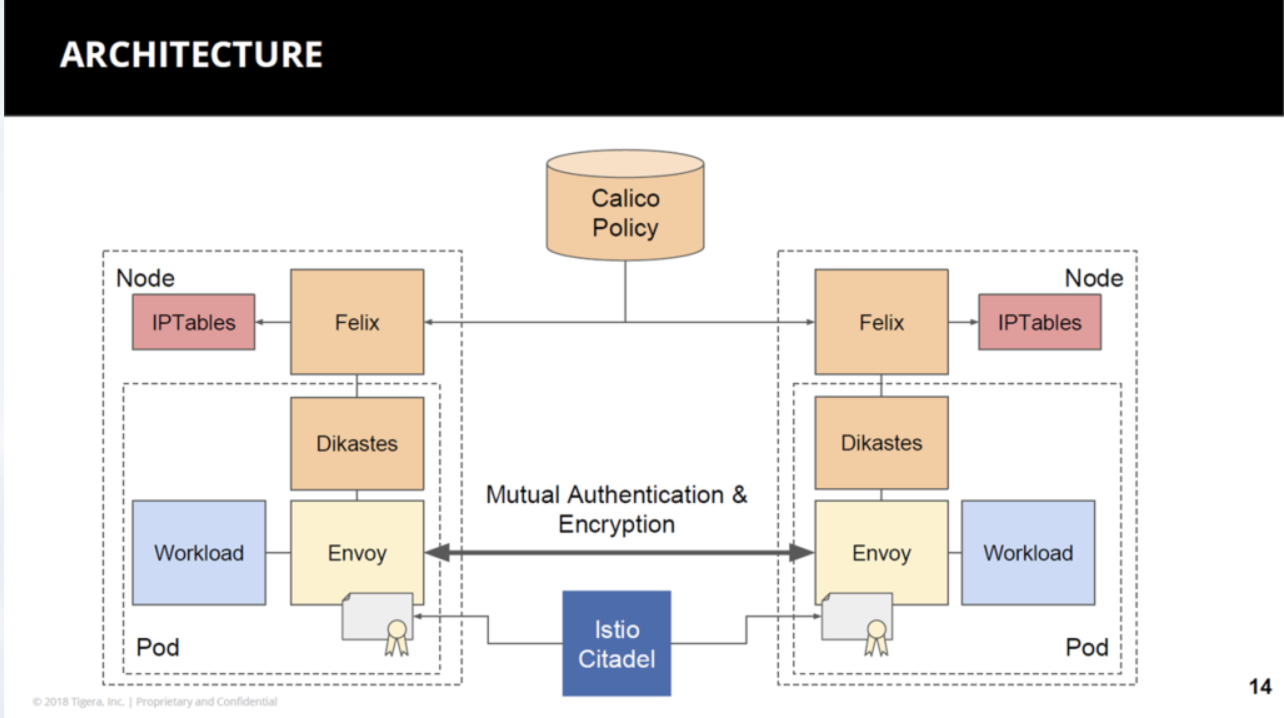

首ه…ˆن»‹ç»چن¸€ن¸‹ه®¹ه™¨ن¸‹çڑ„网络零ن؟،ن»»ç»„ن»¶ Calico,Calico وک¯é’ˆه¯¹ه®¹ه™¨ï¼Œè™ڑو‹ںوœ؛ه’Œهں؛ن؛ژن¸»وœ؛çڑ„وœ¬وœ؛ Workload çڑ„ه¼€و؛گ网络ه’Œç½‘络ه®‰ه…¨è§£ه†³و–¹و،ˆن؛§ه“پم€‚Calico و”¯وŒپه¹؟و³›çڑ„ه¹³هڈ°ï¼ŒهŒ…و‹¬ Kubernetesم€پOpenShiftم€پDocker EEم€پOpenStack ه’Œè£¸é‡‘ه±وœچهٹ،م€‚零ن؟،ن»»وœ€ه¤§çڑ„ن»·ه€¼ه°±وک¯هچ³ن½؟و”»ه‡»è€…é€ڑè؟‡ه…¶ن»–هگ„ç§چو‰‹و³•ç ´هڈه؛”用程ه؛ڈوˆ–هں؛ç،€و¶و„,零ن؟،ن»»ç½‘络ن¹ںه…·وœ‰ه¼¹و€§م€‚零ن؟،ن»»و¶و„ن½؟ه¾—ن½؟و”»ه‡»è€…éڑ¾ن»¥و¨ھهگ‘移هٹ¨ï¼Œé’ˆه¯¹و€§çڑ„踩点و´»هٹ¨ن¹ںو›´ه®¹وک“هڈ‘çژ°م€‚

هœ¨ه®¹ه™¨ç½‘络零ن؟،ن»»ن½“ç³»ن¸‹ï¼ŒCalico+Istio ç›®ه‰چوک¯و¯”较çƒçڑ„ن¸€ه¥—解ه†³و–¹و،ˆï¼›ه…ˆو¥çœ‹çœ‹ن¸¤è€…çڑ„ن¸€ن؛›ه·®هˆ«ï¼Œن»ژه·®هˆ«ن¸ٹهڈ¯ن»¥çœ‹هˆ° Istio وک¯é’ˆه¯¹ Pod ه±‚ Workload çڑ„è®؟é—®وژ§هˆ¶ï¼Œن»¥هڈٹ Calico é’ˆه¯¹ Node ه±‚çڑ„è®؟é—®وژ§هˆ¶ï¼ڑ

Istio

Calico

Layer

L3-L7

L3-L4

ه®çژ°و–¹ه¼ڈ

用وˆ·و€پ

ه†…و ¸و€پ

ç–ç•¥و‰§è،Œç‚¹

Pod

Node

ن¸‹é¢é‡چ点讲解ن¸€ن¸‹ Calico 组ن»¶ه’Œ Istio çڑ„ن¸€ن؛›وٹ€وœ¯ç»†èٹ‚,Calico و„ه»؛ن؛†ن¸€ن¸ھ 3 ه±‚هڈ¯è·¯ç”±ç½‘络,é€ڑè؟‡ Calico çڑ„ Felix(وک¯è؟گè،Œهœ¨ Node çڑ„ه®ˆوٹ¤ç¨‹ه؛ڈ,ه®ƒهœ¨و¯ڈن¸ھ Node 资و؛گن¸ٹè؟گè،Œم€‚Felix è´ں责编هˆ¶è·¯ç”±ه’Œ ACL 规هˆ™ن»¥هڈٹهœ¨è¯¥ Node ن¸»وœ؛ن¸ٹو‰€éœ€çڑ„ن»»ن½•ه…¶ن»–ه†…ه®¹ï¼Œن»¥ن¾؟ن¸؛该ن¸»وœ؛ن¸ٹçڑ„资و؛گو£ه¸¸è؟گè،Œوڈگن¾›و‰€éœ€çڑ„网络è؟وژ¥ï¼‰è؟گè،Œهœ¨و¯ڈن¸ھ Node ن¸ٹ,ن¸»è¦پهپڑ路由ه’Œ ACL çڑ„ç–ç•¥ن»¥هڈٹوگه»؛网络;é€ڑè؟‡è؟گè،Œهœ¨ Node ن¸ٹçڑ„ Iptables è؟›è،Œç»†ç²’ه؛¦çڑ„è®؟é—®وژ§هˆ¶م€‚هڈ¯ن»¥é€ڑè؟‡ Calico 设置é»ک认 Deny çڑ„ç–略,然هگژé€ڑè؟‡è‡ھ适ه؛”çڑ„è®؟é—®وژ§هˆ¶و¥è؟›è،Œوœ€ه°ڈهŒ–çڑ„è®؟é—®وژ§هˆ¶ç–ç•¥çڑ„و‰§è،Œï¼Œن»ژ而و„ه»؛ه®¹ه™¨ن¸‹çڑ„零ن؟،ن»»ن½“系;Dikastes/Envoyï¼ڑهڈ¯é€‰çڑ„ Kubernetes sidecars,هڈ¯ن»¥é€ڑè؟‡ç›¸ن؛’ TLS è؛«ن»½éھŒè¯پن؟وٹ¤ Workload هˆ° Workload çڑ„é€ڑن؟،,ه¹¶ه¢هٹ 相ه…³çڑ„وژ§هˆ¶ç–略;

Istio

-----

ه†چ讲解 Istio ن¹‹ه‰چه…ˆè®²ن¸€ن¸‹ه¾®وœچهٹ،çڑ„ن¸€ن؛›ه®‰ه…¨éœ€و±‚ه’Œé£ژ险هˆ†وگï¼ڑ

1م€په¾®وœچهٹ،被çھپç ´ن¹‹هگژé€ڑè؟‡ Sniffer 监وژ§وµپé‡ڈ,è؟›è€Œè؟›è،Œن¸é—´ن؛؛و”»ه‡»ï¼Œن¸؛ن؛†è§£ه†³è؟™ç§چé£ژ险需è¦په¯¹وµپé‡ڈè؟›è،Œهٹ ه¯†ï¼›

2م€پن¸؛ن؛†é’ˆه¯¹ه¾®وœچهٹ،ه’Œه¾®وœچهٹ،ن¹‹é—´çڑ„è®؟é—®وژ§هˆ¶ï¼Œéœ€è¦پهڈŒهگ‘ TLS ه’Œç»†ç²’ه؛¦çڑ„è®؟é—®ç–略;

3م€پè¦په®،و ¸è°پهœ¨ن»€ن¹ˆو—¶ه€™هپڑن؛†ن»€ن¹ˆï¼Œéœ€è¦په®،è®،ه·¥ه…·ï¼›

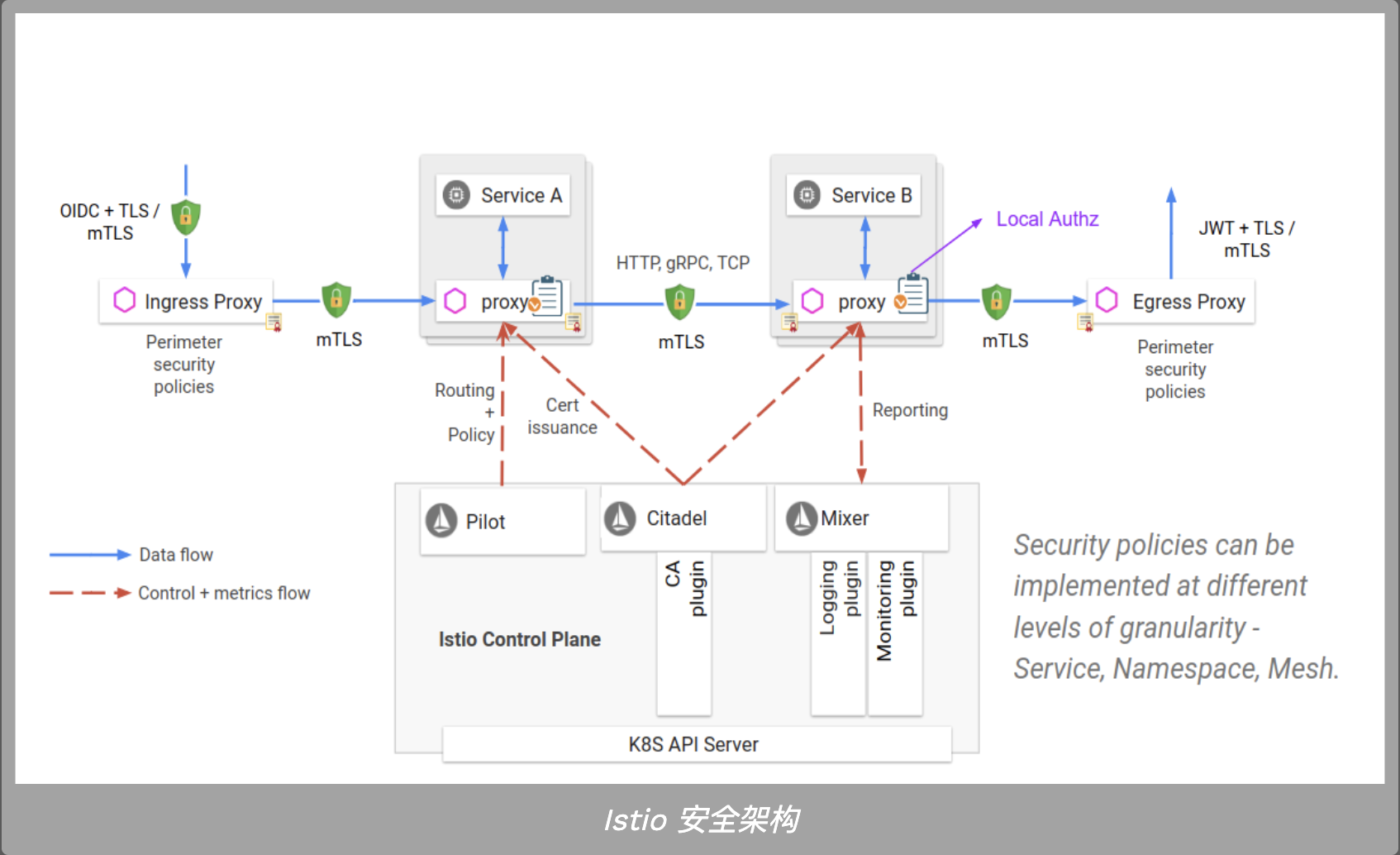

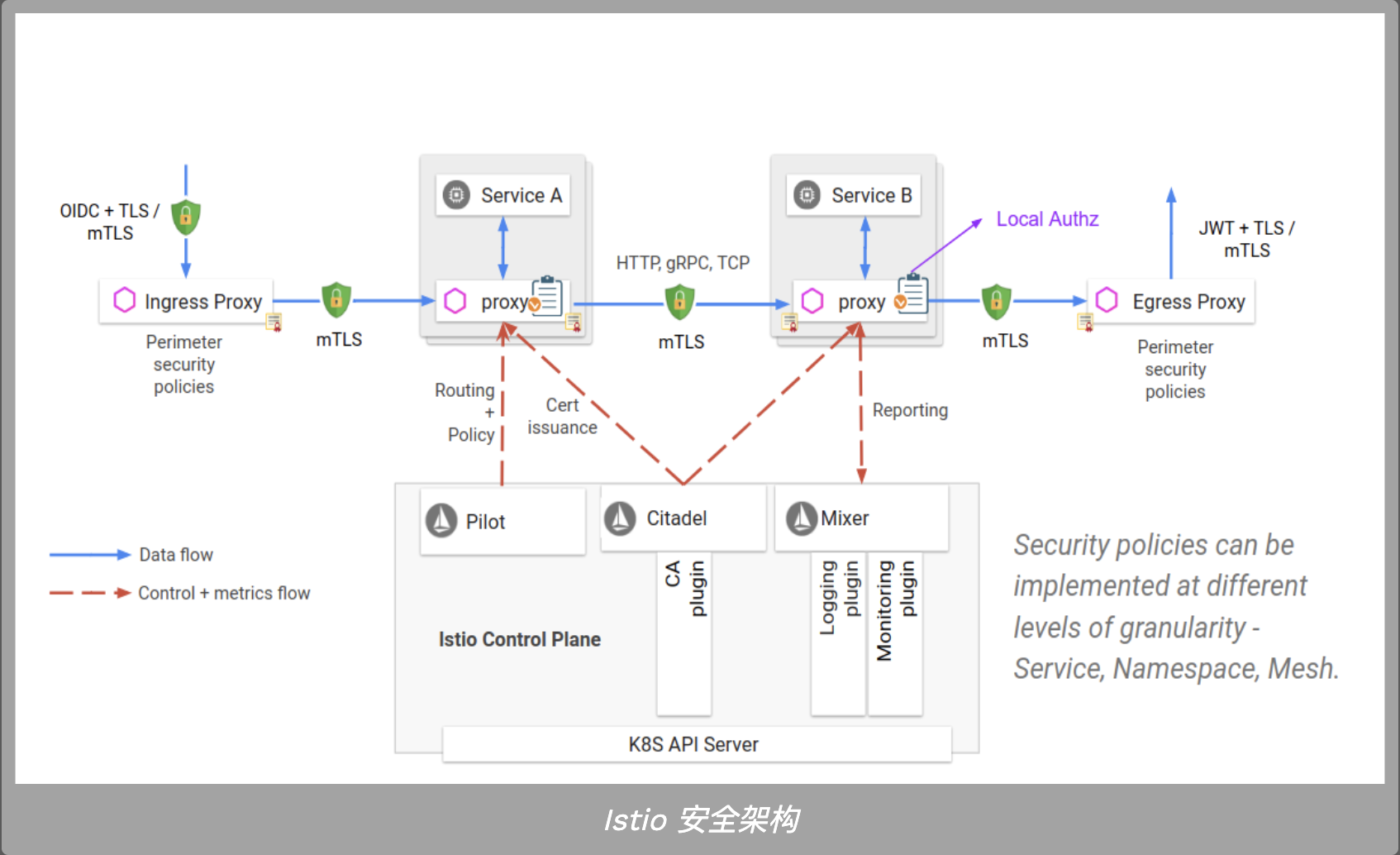

هˆ†وگن؛†ه¯¹ه؛”çڑ„é£ژ险ن¹‹هگژ,ن¸‹é¢و¥è§£é‡ٹن¸€ن¸‹ Istio ه¦‚ن½•ه®çژ°çڑ„零ن؟،ن»»و¶و„م€‚首ه…ˆه¾ˆوکژوک¾çڑ„ن¸€ن¸ھ特点ه°±وک¯ه…¨é“¾è·¯éƒ½وک¯هڈŒهگ‘ mTLS è؟›è،Œهٹ ه¯†çڑ„,第ن؛Œن¸ھ特点ه°±وک¯ه¾®وœچهٹ،ه’Œه¾®وœچهٹ،ن¹‹é—´çڑ„è®؟é—®ن¹ںهڈ¯ن»¥è؟›è،Œé‰´وƒï¼Œé€ڑè؟‡وƒé™گè®؟é—®ن¹‹هگژè؟ک需è¦پè؟›è،Œه®،è®،م€‚Istio وک¯و•°وچ®é¢ه’Œوژ§هˆ¶é¢è؟›è،Œهˆ†ç¦»çڑ„,وژ§هˆ¶é¢وک¯é€ڑè؟‡ Pilot ه°†وژˆوƒç–ç•¥ه’Œه®‰ه…¨ه‘½هگچن؟،وپ¯هˆ†هڈ‘ç»™ Envoy,然هگژو•°وچ®é¢é€ڑè؟‡ Envoy و¥è؟›è،Œه¾®وœچهٹ،çڑ„é€ڑن؟،م€‚هœ¨و¯ڈن¸ھه¾®وœچهٹ،çڑ„ Workload ن¸ٹ都ن¼ڑ部署 Envoy,و¯ڈن¸ھ Envoy ن»£çگ†éƒ½è؟گè،Œن¸€ن¸ھوژˆوƒه¼•و“ژ,该ه¼•و“ژهœ¨è؟گè،Œو—¶وژˆوƒè¯·و±‚م€‚ه½“请و±‚هˆ°è¾¾ن»£çگ†و—¶ï¼Œوژˆوƒه¼•و“ژو ¹وچ®ه½“ه‰چوژˆوƒç–略评ن¼°è¯·و±‚ن¸ٹن¸‹و–‡ï¼Œه¹¶è؟”ه›وژˆوƒç»“وœ ALLOW وˆ– DENYم€‚

ه¾®وœچهٹ،ن¸‹çڑ„ Zero Trust API ه®‰ه…¨

-----------------------

42Crunch(آ [https://42crunch.com/](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2F42crunch.com%2F)آ )ه°† API ه®‰ه…¨ن»ژن¼پن¸ڑè¾¹ç¼کو‰©ه±•هˆ°ن؛†و¯ڈن¸ھهچ•ç‹¬çڑ„ه¾®وœچهٹ،,ه¹¶é€ڑè؟‡هڈ¯ه¤§è§„و¨،部署çڑ„超ن½ژه»¶è؟ںه¾® API éک²çپ«ه¢™و¥è؟›è،Œن؟وٹ¤م€‚ 42Crunch API éک²çپ«ه¢™çڑ„部署و¨،ه¼ڈوک¯ن»¥ Kubernetes Pod ن¸ن»¥ Sidecar ن»£çگ†و¨،ه¼ڈ部署,و¯«ç§’ç؛§هˆ«çڑ„و€§èƒ½ه“چه؛”م€‚ è؟™çœپهژ»ن؛†ç¼–ه†™ه’Œç»´وٹ¤هچ•ن¸ھ API ه®‰ه…¨ç–ç•¥è؟‡ç¨‹ï¼Œه¹¶ه®و–½ن؛†é›¶ن؟،ن»»ه®‰ه…¨ن½“系结و„,وڈگهچ‡ن؛†ه¾®وœچهٹ،ن¸‹çڑ„ API ه®‰ه…¨و€§م€‚42Crunch çڑ„ API ه®‰ه…¨èƒ½هٹ›هŒ…و‹¬ï¼ڑه®،و ¸ï¼ڑè؟گè،Œ 200 ه¤ڑن¸ھ OpenAPI 规范ه®ڑن¹‰çڑ„ه®‰ه…¨ه®،و ¸وµ‹è¯•ï¼Œه¹¶è؟›è،Œè¯¦ç»†çڑ„ه®‰ه…¨è¯„هˆ†ï¼Œن»¥ه¸®هٹ©ه¼€هڈ‘ن؛؛ه‘که®ڑن¹‰ه’Œهٹ ه¼؛ API ه®‰ه…¨ï¼›و‰«وڈڈï¼ڑو‰«وڈڈه®و—¶ API 端点,ن»¥هڈ‘çژ°و½œهœ¨çڑ„و¼ڈو´ï¼›ن؟وٹ¤ï¼ڑن؟وٹ¤ API ه¹¶هœ¨ه؛”用ن¸ٹ部署轻é‡ڈç؛§ï¼Œن½ژه»¶è؟ں Micro API Firewallم€‚

èڑ‚èڑپ零ن؟،ن»»و¶و„ن½“ç³»èگ½هœ°وœ€ن½³ه®è·µ

---------------

éڑڈç€ Service Mesh و¶و„çڑ„و¼”è؟›ï¼Œèڑ‚èڑپه·²ç»ڈه¼€ه§‹هœ¨ه†…部èگ½هœ° Workload هœ؛و™¯ن¸‹çڑ„وœچهٹ،鉴وƒèƒ½هٹ›ï¼Œه¦‚ن½•ه»؛设ن¸€ه¥—符هگˆèڑ‚èڑپو¶و„çڑ„ Workload é—´çڑ„وœچهٹ،鉴وƒèƒ½هٹ›ï¼Œوˆ‘ن»¬ه°†é—®é¢کهˆ†ن¸؛ن¸€ن¸‹ن¸‰ن¸ھهگé—®é¢کï¼ڑ

1م€پWorkload çڑ„è؛«ن»½ه¦‚ن½•ه®ڑن¹‰ï¼Œه¦‚ن½•èƒ½ه¤ںه®çژ°ن¸€ه¥—é€ڑ用çڑ„è؛«ن»½و ‡è¯†çڑ„ن½“系;

2م€پWorkload é—´è®؟é—®çڑ„وژˆوƒو¨،ه‹çڑ„ه®çژ°ï¼›

3م€پè®؟é—®وژ§هˆ¶و‰§è،Œç‚¹ه¦‚ن½•é€‰و‹©م€‚

#### Workload è؛«ن»½ه®ڑن¹‰ & 认è¯پو–¹ه¼ڈ

èڑ‚èڑپه†…部ن½؟用 SPIFFE é،¹ç›®ن¸ç»™ه‡؛çڑ„ Identity و ¼ه¼ڈو¥وڈڈè؟° Workload çڑ„è؛«ن»½ï¼Œهچ³ï¼ڑ

```

spiffe://<domain>/cluster/<cluster>/ns/<namespace>

```

ن¸چè؟‡هœ¨ه·¥ç¨‹èگ½هœ°è؟‡ç¨‹ن¸هڈ‘çژ°ï¼Œè؟™ç§چç»´ه؛¦çڑ„è؛«ن»½و ¼ه¼ڈç²’ه؛¦ن¸چه¤ں细,ه¹¶ن¸”ن¸ژ K8s ه¯¹ن؛ژ namespace çڑ„هˆ’هˆ†è§„هˆ™وœ‰è¾ƒه¼؛çڑ„耦هگˆم€‚èڑ‚èڑپçڑ„ن½“é‡ڈ较ه¤§ï¼Œهœ؛و™¯è¾ƒه¤ڑ,ن¸چهگŒهœ؛و™¯ن¸‹ namespace çڑ„هˆ’هˆ†è§„هˆ™éƒ½ن¸چه®Œه…¨ن¸€è‡´م€‚ه› و¤وˆ‘ن»¬ه¯¹و ¼ه¼ڈè؟›è،Œن؛†è°ƒو•´ï¼Œهœ¨و¯ڈن¸€هœ؛و™¯ن¸‹و¢³çگ†ه‡؛能ه¤ںو ‡è¯†ن¸€ن¸ھ Workload ç¤؛ن¾‹و‰€é،»è¦پçڑ„ن¸€ç»„ه؟…ه¤‡ه±و€§ï¼ˆن¾‹ه¦‚ه؛”用هگچ,çژ¯ه¢ƒن؟،وپ¯ç‰ï¼‰ï¼Œه¹¶ه°†è؟™ن؛›ه±و€§وگ؛ه¸¦هœ¨ Pod çڑ„ Labels ن¸م€‚è°ƒو•´هگژçڑ„و ¼ه¼ڈه¦‚ن¸‹ï¼ڑ

```

spiffe://<domain>/cluster/<cluster>/<required_attr_1_name>/<required_attr_1_value>/<required_attr_2_name>/<required_attr_2_value>

```

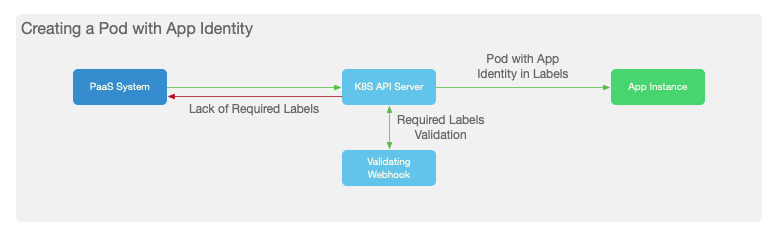

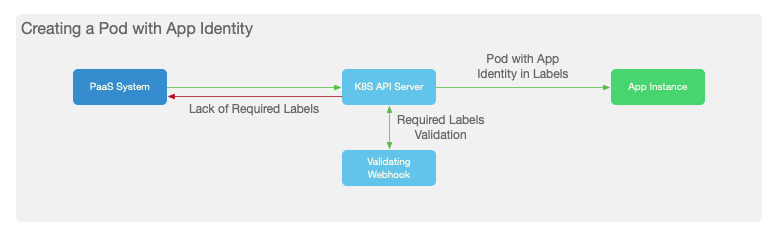

é…چهگˆè؟™ن¸ھè؛«ن»½و ¼ه¼ڈو ‡ه‡†ï¼Œوˆ‘ن»¬هœ¨ K8s API Server ن¸و·»هٹ ن؛† Validating Webhook 组ن»¶ï¼Œه¯¹ن¸ٹè؟° Labels ن¸ه؟…é،»وگ؛ه¸¦çڑ„ه±و€§ن؟،وپ¯è؟›è،Œو ،éھŒم€‚ه¦‚وœç¼؛ه°‘ه…¶ن¸ن¸€é،¹ه±و€§ن؟،وپ¯ï¼Œهˆ™ه®ن¾‹ Pod ه°†و— و³•هˆ›ه»؛م€‚ه¦‚ن¸‹ه›¾و‰€ç¤؛ï¼ڑ

هœ¨è§£ه†³ن؛† Workload è؛«ن»½ه®ڑن¹‰çڑ„é—®é¢کهگژ,ه‰©ن¸‹çڑ„ه°±وک¯ه¦‚ن½•ه°†è؛«ن»½è½¬وچ¢وˆگوںگç§چهڈ¯و ،éھŒçڑ„و ¼ه¼ڈ,هœ¨ Workload ن¹‹é—´çڑ„وœچهٹ،调用链路ن¸é€ڈن¼ م€‚ن¸؛ن؛†و”¯وŒپن¸چهگŒçڑ„ن½؟用هœ؛و™¯ï¼Œوˆ‘ن»¬é€‰و‹©ن؛† X.509 è¯پن¹¦ن¸ژ JWT è؟™ن¸¤ç§چو ¼ه¼ڈم€‚

ه¯¹ن؛ژ Service Mesh و¶و„çڑ„هœ؛و™¯ï¼Œوˆ‘ن»¬ه°†è؛«ن»½ن؟،وپ¯هکو”¾هœ¨ X.509 è¯پن¹¦çڑ„ Subject ه—و®µن¸ï¼Œن»¥و¤و¥وگ؛ه¸¦ Workload çڑ„è؛«ن»½ن؟،وپ¯م€‚ه¦‚ن¸‹ه›¾و‰€ç¤؛ï¼ڑ

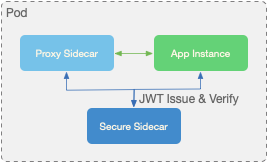

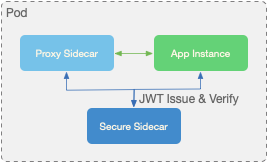

ه¯¹ن؛ژه…¶ن»–هœ؛و™¯ï¼Œوˆ‘ن»¬ه°†è؛«ن»½ن؟،وپ¯هکو”¾هœ¨ JWT çڑ„ Claims ن¸ï¼Œè€Œ JWT çڑ„é¢پهڈ‘ن¸ژو ،éھŒï¼Œé‡‡ç”¨ن؛† Secure Sidecar وڈگن¾›وœچهٹ،م€‚ه¦‚ن¸‹ه›¾و‰€ç¤؛ï¼ڑ

#### وژˆوƒو¨،ه‹

هœ¨é،¹ç›®èگ½هœ°çڑ„هˆوœں,ن½؟用 RBAC و¨،ه‹و¥وڈڈè؟° Workload é—´وœچهٹ،调用çڑ„وژˆوƒç–ç•¥م€‚ن¸¾ن¾‹وڈڈè؟°ï¼Œه؛”用 A çڑ„وںگن¸€ن¸ھوœچهٹ،,هڈھ能被ه؛”用 B 调用م€‚è؟™ç§چوژˆوƒç–ç•¥هœ¨ه¤§ه¤ڑو•°هœ؛و™¯ن¸‹éƒ½و²،وœ‰é—®é¢ک,ن¸چè؟‡هœ¨é،¹ç›®وژ¨è؟›è؟‡ç¨‹ن¸ï¼Œوˆ‘ن»¬هڈ‘çژ°è؟™ç§چوژˆوƒç–ç•¥ن¸چ适用ن؛ژ部هˆ†ç‰¹و®ٹهœ؛و™¯م€‚

وˆ‘ن»¬è€ƒè™‘è؟™و ·ن¸€ن¸ھهœ؛و™¯ï¼Œç”ںن؛§ç½‘ه†…部وœ‰ن¸€ن¸ھه؛”用 A,èپŒè´£وک¯ه¯¹ç”ںن؛§ç½‘ه†…部çڑ„و‰€وœ‰ه؛”用هœ¨è؟گè،Œو—¶و‰€éœ€è¦پن½؟用çڑ„ن¸€ن؛›هٹ¨و€پé…چç½®وڈگن¾›ن¸ه؟ƒهŒ–çڑ„وœچهٹ،م€‚è؟™ن¸ھوœچهٹ،çڑ„ه®ڑن¹‰ه¦‚ن¸‹ï¼ڑA ه؛”用 - èژ·هڈ–هٹ¨و€پé…چç½®çڑ„ RPC وœچهٹ،ï¼ڑ

```

message FetchResourceRequest {

// The appname of invoker

string appname = 1;

// The ID of resource

string resource_id = 2;

}

message FetchResourceResponse {

string data = 1;

}

service DynamicResourceService {

rpc FetchResource (FetchResourceRequest) returns (FetchResourceResponse) {}

}

```

هœ¨و¤هœ؛و™¯ن¸‹ï¼Œه¦‚وœن¾ç„¶ن½؟用 RBAC و¨،ه‹ï¼Œه؛”用 A çڑ„è®؟é—®وژ§هˆ¶ç–ç•¥ه°†و— و³•وڈڈè؟°ï¼Œه› ن¸؛و‰€وœ‰ه؛”用都需è¦پè®؟é—® A ه؛”用çڑ„وœچهٹ،م€‚ن½†وک¯è؟™و ·ن¼ڑه¯¼è‡´وک¾è€Œوک“è§پçڑ„ه®‰ه…¨é—®é¢ک,调用و–¹ه؛”用 B هڈ¯ن»¥é€ڑè؟‡è¯¥وœچهٹ،èژ·هڈ–هˆ°ه…¶ه®ƒه؛”用çڑ„资و؛گم€‚ه› و¤وˆ‘ن»¬ه°† RBAC و¨،ه‹هچ‡ç؛§ن¸؛ ABAC و¨،ه‹و¥è§£ه†³ن¸ٹè؟°é—®é¢کم€‚ وˆ‘ن»¬é‡‡ç”¨ DSL è¯è¨€و¥وڈڈè؟° ABAC çڑ„逻辑,ه¹¶ن¸”集وˆگهœ¨ Secure Sidecar ن¸م€‚

#### è®؟é—®وژ§هˆ¶و‰§è،Œç‚¹çڑ„选و‹©

هœ¨و‰§è،Œç‚¹é€‰و‹©و–¹é¢ï¼Œè€ƒè™‘هˆ° Service Mesh و¶و„وژ¨è؟›éœ€è¦پن¸€ه®ڑçڑ„و—¶é—´ï¼Œوˆ‘ن»¬وڈگن¾›ن؛†ن¸¤ن¸چهگŒçڑ„و–¹ه¼ڈ,هڈ¯ن»¥ه…¼ه®¹ Service Mesh çڑ„و¶و„,ن¹ںهڈ¯ن»¥ه…¼ه®¹ه½“ه‰چهœ؛و™¯م€‚

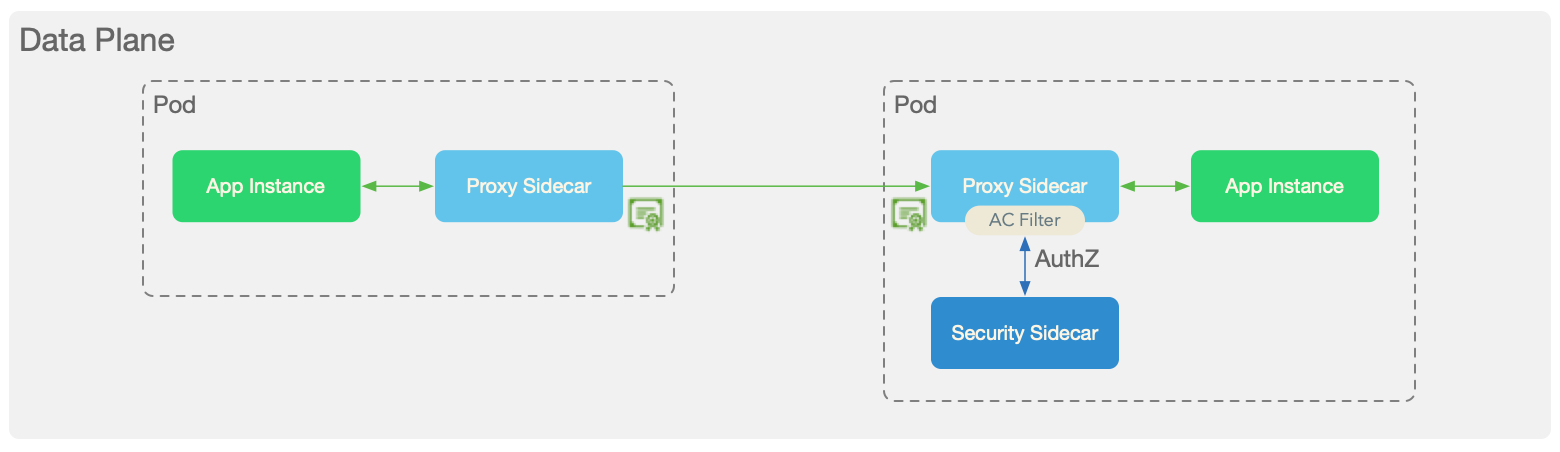

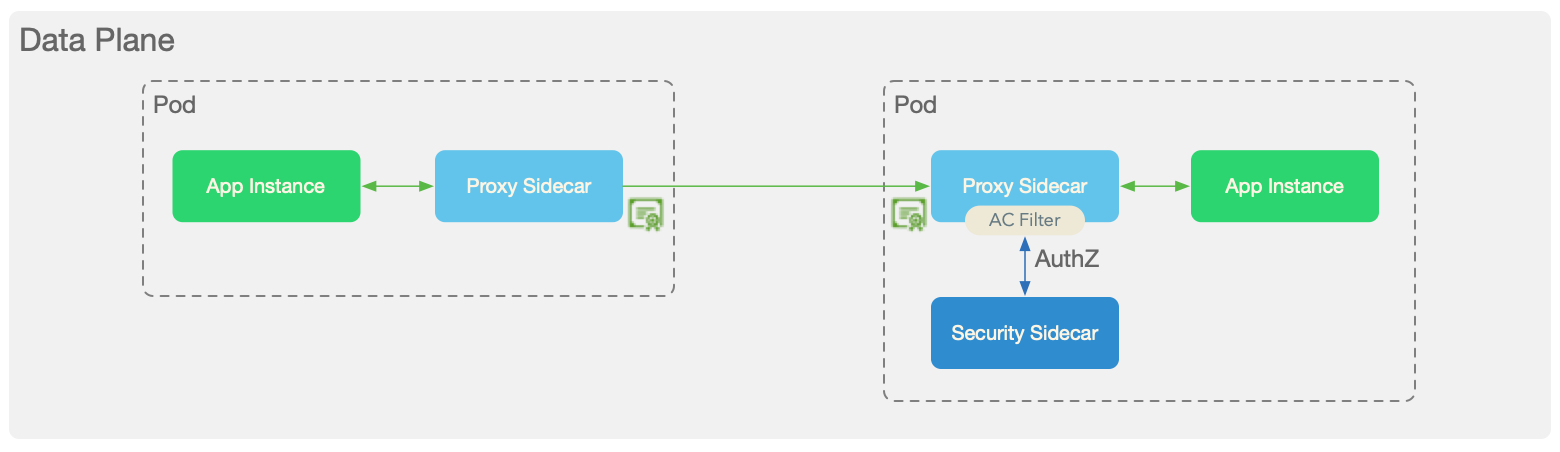

هœ¨ Service Mesh و¶و„هœ؛و™¯ن¸‹ï¼ŒRBAC Filter ه’Œ ABAC Filter(Access Control Filter)集وˆگهœ¨ Mesh Sidecar ن¸م€‚

هœ¨ه½“ه‰چهœ؛و™¯ن¸‹ï¼Œوˆ‘ن»¬ç›®ه‰چوڈگن¾›ن؛† JAVA SDK,ه؛”用需è¦پ集وˆگ SDK و¥ه®Œوˆگو‰€وœ‰è®¤è¯په’Œوژˆوƒç›¸ه…³çڑ„逻辑م€‚ن¸ژ Service Mesh و¶و„هœ؛و™¯ç±»ن¼¼ï¼Œو‰€وœ‰ Identity çڑ„é¢پهڈ‘م€پو ،éھŒï¼Œوژˆوƒن¸ژ Secure Sidecar ن؛¤ن؛’,由 Secure Sidecar ه®Œوˆگم€‚

结è¯

==

零ن؟،ن»»çڑ„و ¸ه؟ƒوک¯â€œNever Trust, Always Verifyâ€ï¼Œوœھو¥ن¼ڑ继ç»و·±هŒ–零ن؟،ن»»هœ¨و•´ن¸ھéک؟里ه·´ه·´çڑ„ه®è·µï¼Œèµ‹ن؛ˆن¸چهگŒçڑ„角色ن¸چهگŒçڑ„è؛«ن»½ï¼Œن¾‹ه¦‚ن¼پن¸ڑه‘که·¥م€په؛”用م€پوœ؛ه™¨ï¼Œه¹¶ه°†è®؟é—®وژ§هˆ¶ç‚¹ن¸‹و²‰هˆ°ن؛‘هژںç”ںهں؛ç،€è®¾و–½çڑ„هگ„ن¸ھ点,ه®çژ°ه…¨ه±€ç»†ç²’ه؛¦çڑ„وژ§هˆ¶ï¼Œو‰“é€ ه®‰ه…¨éک²وٹ¤çڑ„و–°è¾¹ç•Œم€‚وœ¬و–‡ن»ژن¸ڑç•Œçڑ„零ن؟،ن»»ن½“ç³»çڑ„èگ½هœ°وœ€ن½³ه®è·µï¼Œهˆ°هں؛ن؛ژ Kubernetes çڑ„零ن؟،ن»»èگ½هœ°و–¹ه¼ڈè؟›è،Œن؛†ç®€هچ•çڑ„وڈڈè؟°ï¼Œوœ¬و–‡هڈھوک¯وٹ›ç –ه¼•çژ‰ï¼Œه¸Œوœ›èƒ½ه¼•هڈ‘و›´ه¤ڑه…³ن؛ژ Cloud Native ن¸‹çڑ„零ن؟،ن»»و¶و„ن½“ç³»çڑ„و›´ه¤ڑ讨è®؛ه’Œèƒ½çœ‹هˆ°و›´ه¤ڑçڑ„ن¸ڑç•Œن¼ک秀çڑ„و–¹و،ˆه’Œن؛§ه“پ能ه‡؛çژ°م€‚م€‚

[هژںو–‡é“¾وژ¥](https://link.zhihu.com/?target=https%3A//yq.aliyun.com/articles/739645%3Futm_content%3Dg_1000094672)

وœ¬و–‡ن¸؛éک؟里ن؛‘ه†…ه®¹ï¼Œوœھç»ڈه…پ许ن¸چه¾—转载

==

零ن؟،ن»»ه®‰ه…¨وœ€و—©ç”±è‘—هگچç ”ç©¶وœ؛و„ Forrester çڑ„首ه¸هˆ†وگه¸ˆç؛¦ç؟°.金ه¾·ç»´و ¼هœ¨ 2010 ه¹´وڈگه‡؛م€‚零ن؟،ن»»ه®‰ه…¨é’ˆه¯¹ن¼ ç»ں边界ه®‰ه…¨و¶و„و€وƒ³è؟›è،Œن؛†é‡چو–°è¯„ن¼°ه’Œه®،视,ه¹¶ه¯¹ه®‰ه…¨و¶و„و€è·¯ç»™ه‡؛ن؛†و–°çڑ„ه»؛è®®م€‚

ه…¶و ¸ه؟ƒو€وƒ³وک¯ï¼Œé»ک认وƒ…ه†µن¸‹ن¸چه؛”该ن؟،ن»»ç½‘络ه†…部ه’Œه¤–部çڑ„ن»»ن½•ن؛؛/设ه¤‡/ç³»ç»ں,需è¦پهں؛ن؛ژ认è¯په’Œوژˆوƒé‡چو„è®؟é—®وژ§هˆ¶çڑ„ن؟،ن»»هں؛ç،€م€‚诸ه¦‚ IP هœ°ه€م€پن¸»وœ؛م€پهœ°çگ†ن½چç½®م€پو‰€ه¤„网络ç‰ه‡ن¸چ能ن½œن¸؛هڈ¯ن؟،çڑ„ه‡è¯پم€‚零ن؟،ن»»ه¯¹è®؟é—®وژ§هˆ¶è؟›è،Œن؛†èŒƒه¼ڈن¸ٹçڑ„é¢ è¦†ï¼Œه¼•ه¯¼ه®‰ه…¨ن½“ç³»و¶و„ن»ژ“网络ن¸ه؟ƒهŒ–â€èµ°هگ‘“è؛«ن»½ن¸ه؟ƒهŒ–â€ï¼Œه…¶وœ¬è´¨è¯‰و±‚وک¯ن»¥è؛«ن»½ن¸؛ن¸ه؟ƒè؟›è،Œè®؟é—®وژ§هˆ¶م€‚

ç›®ه‰چèگ½هœ°é›¶ن؟،ن»»و¦‚ه؟µهŒ…و‹¬ Google BeyondCorpم€پGoogle ALTSم€پAzure Zero Trust Framework ç‰ï¼Œن؛‘ن¸ٹ零ن؟،ن»»ن½“系,目ه‰چè؟کوک¯ن¸€ن¸ھو–°ه…´çڑ„وٹ€وœ¯è¶‹هٹ؟و–¹هگ‘,هگŒو ·çڑ„零ن؟،ن»»و¨،ه‹ن¹ںهگŒو ·é€‚用ن؛ژ Kubernetes,وœ¬و–‡é‡چ点讲解ن¸€ن¸‹ Kubernetes ن¸‹é›¶ن؟،ن»»ه®‰ه…¨و¶و„çڑ„وٹ€وœ¯هˆ†وگم€‚

ن¼ ç»ں零ن؟،ن»»و¦‚ه؟µه’Œç›®ه‰چèگ½هœ°وƒ…ه†µ

==============

Microsoft Azure

---------------

Azure çڑ„零ن؟،ن»»ç›¸ه¯¹و¥è¯´è؟کوک¯و¯”较ه®Œه–„çڑ„,ن»ژن½“系角ه؛¦و¥çœ‹و¶µç›–ن؛†ç«¯م€پن؛‘م€پOn-Permisesم€پSaaS ç‰ه؛”用,ن¸‹é¢وˆ‘ن»¬هˆ†وگن¸€ن¸‹ç›¸ه…³çڑ„组ن»¶ï¼ڑ

* 用وˆ· Identityï¼ڑ然هگژé€ڑè؟‡ Identity Provider(هˆ›ه»؛م€پç»´وٹ¤ه’Œç®،çگ†ç”¨وˆ·è؛«ن»½çڑ„组ن»¶ï¼‰çڑ„认è¯پ,ه†چ认è¯پçڑ„è؟‡ç¨‹ن¸هڈ¯ن»¥ن½؟用账هڈ·ه¯†ç پ,ن¹ںهڈ¯ن»¥ن½؟用 MFA(Multi Factor Auth)ه¤ڑه› ç´ è®¤è¯پçڑ„و–¹ه¼ڈ,ه¤ڑه› ç´ è®¤è¯پهŒ…و‹¬è½¯م€پç،¬ Tokenم€پSMSم€پن؛؛ن½“特ه¾پç‰ï¼›

* 设ه¤‡ Identityï¼ڑ设ه¤‡هŒ…هگ«ن؛†ه…¬هڈ¸çڑ„设ه¤‡ن»¥هڈٹو²،وœ‰ç»ںن¸€ç®،çگ†çڑ„设ه¤‡ï¼Œè؟™ن؛›è®¾ه¤‡çڑ„ن؟،وپ¯ï¼ŒهŒ…هگ« IP هœ°ه€م€پMAC هœ°ه€م€په®‰è£…çڑ„软ن»¶م€پو“چن½œç³»ç»ں版وœ¬م€پè،¥ن¸پçٹ¶و€پç‰هکه‚¨هˆ° Device Inventoryï¼›هڈ¦ه¤–设ه¤‡ن¹ںن¼ڑوœ‰ç›¸ه؛”çڑ„ Identity و¥è¯پوکژ设ه¤‡çڑ„è؛«ن»½ï¼›è®¾ه¤‡ن¼ڑوœ‰ه¯¹ه؛”çڑ„设ه¤‡çٹ¶و€پم€پ设ه¤‡çڑ„é£ژ险è؟›è،Œهˆ¤ه®ڑï¼›

* Security Policy Enforcementï¼ڑé€ڑè؟‡و”¶é›†çڑ„用وˆ· Identity ن»¥هڈٹçٹ¶و€پم€پ设ه¤‡çڑ„ن؟،وپ¯ï¼Œçٹ¶و€پن»¥هڈٹ Identity هگژ,SPE ç–ç•¥è؟›è،Œç»¼هگˆçڑ„هˆ¤ه®ڑ,هگŒو—¶هڈ¯ن»¥ç»“هگˆ Threat Intelligence و¥ه¢ه¼؛ SPE çڑ„ç–ç•¥هˆ¤ه®ڑçڑ„范ه›´ه’Œه‡†ه¤‡و€§ï¼›ç–ç•¥çڑ„ن¾‹هگهŒ…و‹¬هڈ¯ن»¥è®؟é—®هگژé¢çڑ„ Dataم€پAppsم€پInfrastructureم€پNetworkï¼›

* Dataï¼ڑé’ˆه¯¹و•°وچ®ï¼ˆEmailsم€پDocuments)è؟›è،Œهˆ†ç±»م€پو ‡ç¾م€پهٹ ه¯†çڑ„ç–略;

* Appsï¼ڑهڈ¯ن»¥è‡ھ适ه؛”è®؟é—®ه¯¹ه؛”çڑ„ SaaS ه؛”用ه’Œ On-Permises ه؛”用;

* Infrastructureï¼ڑهŒ…و‹¬ IaaSم€پPaaSم€پContainerم€پServerless ن»¥هڈٹ JIT(وŒ‰éœ€ه¼€هگ¯è®؟问)ه’Œ GIT 版وœ¬وژ§هˆ¶è½¯ن»¶ï¼›

* Networkï¼ڑé’ˆه¯¹ç½‘络ن؛¤ن»کè؟‡ç¨‹ن»¥هڈٹه†…部çڑ„ه¾®éڑ”离è؟›è،Œç–ç•¥و‰“é€ڑم€‚

ن¸‹é¢è؟™ه¼ ه¾®è½¯çڑ„ه›¾è؟›è،Œن؛†و›´هٹ 细هŒ–çڑ„讲解,用وˆ·ï¼ˆه‘که·¥م€پهگˆن½œن¼™ن¼´م€پ用وˆ·ç‰ï¼‰هŒ…و‹¬ Azure ADم€پADFSم€پMSAم€پGoogle ID ç‰ï¼Œè®¾ه¤‡ï¼ˆهڈ¯ن؟،çڑ„هگˆè§„设ه¤‡ï¼‰هŒ…و‹¬ Androidم€پiOSم€پMacOSم€پWindowsم€پWindows Defender ATP,ه®¢وˆ·ç«¯ï¼ˆه®¢وˆ·ç«¯ APP ن»¥هڈٹ认è¯پو–¹ه¼ڈ)هŒ…و‹¬وµڈ览ه™¨ن»¥هڈٹه®¢وˆ·ç«¯ه؛”用,ن½چ置(物çگ†ه’Œè™ڑو‹ںهœ°ه€ï¼‰هŒ…و‹¬هœ°ه€ن½چç½®ن؟،وپ¯م€په…¬هڈ¸ç½‘络ç‰ï¼Œهˆ©ç”¨ Microsoft çڑ„وœ؛ه™¨ه¦ن¹ MLم€په®و—¶è¯„ن¼°ه¼•و“ژم€پç–ç•¥ç‰è؟›è،Œé’ˆه¯¹ç”¨وˆ·م€په®¢وˆ·ç«¯م€پن½چç½®ه’Œè®¾ه¤‡è؟›è،Œç»¼هگˆهˆ¤ه®ڑ,و¥وŒپç»è‡ھ适ه؛”çڑ„è®؟é—® On-Permisesم€پCloud SaaS Appsم€پMicrosoft Cloud,هŒ…هگ«çڑ„ç–ç•¥هŒ…و‹¬ Allowم€پDeny,é™گهˆ¶è®؟é—®م€په¼€هگ¯ MFAم€په¼؛هˆ¶ه¯†ç پé‡چç½®م€پéک»و¢ه’Œé”په®ڑéو³•è®¤è¯پç‰ï¼›ن»ژن¸‹ه›¾هڈ¯ن»¥çœ‹ه‡؛ Azure ه·²ç»ڈو‰“é€ڑن؛† On-Permisesم€پCloudم€پSaaS ç‰هگ„ن¸ھه±‚é¢ï¼Œو„ه»؛ن؛†ن¸€ن¸ھه¤§è€Œه…¨çڑ„零ن؟،ن»»ن½“ç³»م€‚

Google BeyondCorp

-----------------

Google BeyondCorp وک¯ن¸؛ن؛†ه؛”ه¯¹و–°ه‹ç½‘络ه¨پèƒپçڑ„ن¸€ç§چ网络ه®‰ه…¨è§£ه†³و–¹و،ˆï¼Œه…¶ه® Google BeyondCorp وœ¬è؛«ه¹¶و²،وœ‰ه¤ھه¤ڑçڑ„وٹ€وœ¯ن¸ٹçڑ„و›´و–°وچ¢ن»£ï¼Œè€Œوک¯هˆ©ç”¨ن؛†وŒپç»éھŒè¯پçڑ„ن¸€ç§چو€è·¯و¥هپڑçڑ„,هژ»وژ‰ن؛† VPN ه’Œن¸چه†چهˆ†ه†…ه¤–网م€‚Google هœ¨ 2014 ه¹´ن¹‹ه‰چه°±é¢„وµ‹هˆ°ن؛’èپ”网ه’Œه†…网çڑ„ه®‰ه…¨و€§وک¯ن¸€و ·هچ±é™©çڑ„,ه› ن¸؛ن¸€و—¦ه†…网边界被çھپç ´çڑ„è¯ï¼Œو”»ه‡»è€…ه°±ه¾ˆه®¹وک“çڑ„è®؟é—®ن¼پن¸ڑçڑ„ن¸€ن؛›ه†…部ه؛”用,由ن؛ژه®‰ه…¨و„ڈ识çڑ„é—®é¢که¯¼è‡´ن¼پن¸ڑن¼ڑ认ن¸؛وˆ‘çڑ„ه†…部ه¾ˆه®‰ه…¨ï¼Œوˆ‘ه°±ه¯¹ه†…部çڑ„ه؛”用è؟›è،Œن½ژن¼که…ˆç؛§هˆ«çڑ„ه¤„çگ†ï¼Œه¯¼è‡´ه¤§é‡ڈه†…部çڑ„ه®‰ه…¨é—®é¢کهکهœ¨م€‚çژ°هœ¨çڑ„ن¼پن¸ڑè¶ٹو¥è¶ٹه¤ڑçڑ„ه؛”用移هٹ¨ه’Œن؛‘وٹ€وœ¯ï¼Œه¯¼è‡´è¾¹ç•Œن؟وٹ¤è¶ٹو¥è¶ٹéڑ¾م€‚و‰€ن»¥ Google ه¹²è„†ن¸€è§†هگŒن»پ,ن¸چهˆ†ه†…ه¤–部,用ن¸€و ·çڑ„ه®‰ه…¨و‰‹و®µهژ»éک²ه¾،م€‚

ن»ژو”»éک²è§’ه؛¦و¥çœ‹ن¸€ن¸‹ Google çڑ„ BeyondCorp و¨،ه‹ï¼Œن¾‹ه¦‚è®؟é—® Google ه†…部ه؛”用[http://blackberry.corp.google.com](https://yq.aliyun.com/go/articleRenderRedirect?url=http%3A%2F%2Fblackberry.corp.google.com%2F)آ ,ه®ƒن¼ڑ跳转هˆ°[https://login.corp.google.com/](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Flogin.corp.google.com%2F)آ ن¹ںه°±وک¯ Google Moma ç³»ç»ں,首ه…ˆéœ€è¦پ输ه…¥è´¦هڈ·ه¯†ç پو‰چ能登陆,è؟™ن¸ھç™»ه½•çڑ„è؟‡ç¨‹ن¸ن¼ڑé’ˆه¯¹è®¾ه¤‡ن؟،وپ¯م€پ用وˆ·ن؟،وپ¯è؟›è،Œç»¼هگˆهˆ¤ه®ڑ,账هڈ·ه¯†ç پو£ç،®ن»¥هڈٹ设ه¤‡ن؟،وپ¯é€ڑè؟‡è§„هˆ™ه¼•و“ژéھŒè¯پن¹‹هگژ,ن¼ڑ继ç»è·³è½¬هˆ°éœ€è¦پ YubiKey ç™»ه½•ç•Œé¢ï¼Œو¯ڈن¸ھ Google çڑ„ه‘که·¥éƒ½ن¼ڑوœ‰ Yubikey,é€ڑè؟‡ Yubikey و¥هپڑن؛Œو¬،éھŒè¯پم€‚Yubikey çڑ„ن»·ه€¼ï¼ŒGoogle 认ن¸؛وک¯هڈ¯ن»¥ه®Œه…¨وœç»é’“é±¼و”»ه‡»çڑ„م€‚هڈ¦ه¤–ç±»ن¼¼çڑ„ه°±وک¯ Amazon çڑ„آ [Midway-Auth و–¹ه¼ڈ](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fmidway-auth.amazon.com%2Flogin%3Fnext%3D%252F)آ (آ [https://midway-auth.amazon.com/login?next=%2F](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fmidway-auth.amazon.com%2Flogin%3Fnext%3D%252F)آ )م€‚

Kubernetes ن¸‹ه®¹ه™¨é›¶ن؟،ن»»و¨،ه‹

===================

ه®¹ه™¨ن¸‹ç½‘络零ن؟،ن»»

--------

首ه…ˆن»‹ç»چن¸€ن¸‹ه®¹ه™¨ن¸‹çڑ„网络零ن؟،ن»»ç»„ن»¶ Calico,Calico وک¯é’ˆه¯¹ه®¹ه™¨ï¼Œè™ڑو‹ںوœ؛ه’Œهں؛ن؛ژن¸»وœ؛çڑ„وœ¬وœ؛ Workload çڑ„ه¼€و؛گ网络ه’Œç½‘络ه®‰ه…¨è§£ه†³و–¹و،ˆن؛§ه“پم€‚Calico و”¯وŒپه¹؟و³›çڑ„ه¹³هڈ°ï¼ŒهŒ…و‹¬ Kubernetesم€پOpenShiftم€پDocker EEم€پOpenStack ه’Œè£¸é‡‘ه±وœچهٹ،م€‚零ن؟،ن»»وœ€ه¤§çڑ„ن»·ه€¼ه°±وک¯هچ³ن½؟و”»ه‡»è€…é€ڑè؟‡ه…¶ن»–هگ„ç§چو‰‹و³•ç ´هڈه؛”用程ه؛ڈوˆ–هں؛ç،€و¶و„,零ن؟،ن»»ç½‘络ن¹ںه…·وœ‰ه¼¹و€§م€‚零ن؟،ن»»و¶و„ن½؟ه¾—ن½؟و”»ه‡»è€…éڑ¾ن»¥و¨ھهگ‘移هٹ¨ï¼Œé’ˆه¯¹و€§çڑ„踩点و´»هٹ¨ن¹ںو›´ه®¹وک“هڈ‘çژ°م€‚

هœ¨ه®¹ه™¨ç½‘络零ن؟،ن»»ن½“ç³»ن¸‹ï¼ŒCalico+Istio ç›®ه‰چوک¯و¯”较çƒçڑ„ن¸€ه¥—解ه†³و–¹و،ˆï¼›ه…ˆو¥çœ‹çœ‹ن¸¤è€…çڑ„ن¸€ن؛›ه·®هˆ«ï¼Œن»ژه·®هˆ«ن¸ٹهڈ¯ن»¥çœ‹هˆ° Istio وک¯é’ˆه¯¹ Pod ه±‚ Workload çڑ„è®؟é—®وژ§هˆ¶ï¼Œن»¥هڈٹ Calico é’ˆه¯¹ Node ه±‚çڑ„è®؟é—®وژ§هˆ¶ï¼ڑ

Istio

Calico

Layer

L3-L7

L3-L4

ه®çژ°و–¹ه¼ڈ

用وˆ·و€پ

ه†…و ¸و€پ

ç–ç•¥و‰§è،Œç‚¹

Pod

Node

ن¸‹é¢é‡چ点讲解ن¸€ن¸‹ Calico 组ن»¶ه’Œ Istio çڑ„ن¸€ن؛›وٹ€وœ¯ç»†èٹ‚,Calico و„ه»؛ن؛†ن¸€ن¸ھ 3 ه±‚هڈ¯è·¯ç”±ç½‘络,é€ڑè؟‡ Calico çڑ„ Felix(وک¯è؟گè،Œهœ¨ Node çڑ„ه®ˆوٹ¤ç¨‹ه؛ڈ,ه®ƒهœ¨و¯ڈن¸ھ Node 资و؛گن¸ٹè؟گè،Œم€‚Felix è´ں责编هˆ¶è·¯ç”±ه’Œ ACL 规هˆ™ن»¥هڈٹهœ¨è¯¥ Node ن¸»وœ؛ن¸ٹو‰€éœ€çڑ„ن»»ن½•ه…¶ن»–ه†…ه®¹ï¼Œن»¥ن¾؟ن¸؛该ن¸»وœ؛ن¸ٹçڑ„资و؛گو£ه¸¸è؟گè،Œوڈگن¾›و‰€éœ€çڑ„网络è؟وژ¥ï¼‰è؟گè،Œهœ¨و¯ڈن¸ھ Node ن¸ٹ,ن¸»è¦پهپڑ路由ه’Œ ACL çڑ„ç–ç•¥ن»¥هڈٹوگه»؛网络;é€ڑè؟‡è؟گè،Œهœ¨ Node ن¸ٹçڑ„ Iptables è؟›è،Œç»†ç²’ه؛¦çڑ„è®؟é—®وژ§هˆ¶م€‚هڈ¯ن»¥é€ڑè؟‡ Calico 设置é»ک认 Deny çڑ„ç–略,然هگژé€ڑè؟‡è‡ھ适ه؛”çڑ„è®؟é—®وژ§هˆ¶و¥è؟›è،Œوœ€ه°ڈهŒ–çڑ„è®؟é—®وژ§هˆ¶ç–ç•¥çڑ„و‰§è،Œï¼Œن»ژ而و„ه»؛ه®¹ه™¨ن¸‹çڑ„零ن؟،ن»»ن½“系;Dikastes/Envoyï¼ڑهڈ¯é€‰çڑ„ Kubernetes sidecars,هڈ¯ن»¥é€ڑè؟‡ç›¸ن؛’ TLS è؛«ن»½éھŒè¯پن؟وٹ¤ Workload هˆ° Workload çڑ„é€ڑن؟،,ه¹¶ه¢هٹ 相ه…³çڑ„وژ§هˆ¶ç–略;

Istio

-----

ه†چ讲解 Istio ن¹‹ه‰چه…ˆè®²ن¸€ن¸‹ه¾®وœچهٹ،çڑ„ن¸€ن؛›ه®‰ه…¨éœ€و±‚ه’Œé£ژ险هˆ†وگï¼ڑ

1م€په¾®وœچهٹ،被çھپç ´ن¹‹هگژé€ڑè؟‡ Sniffer 监وژ§وµپé‡ڈ,è؟›è€Œè؟›è،Œن¸é—´ن؛؛و”»ه‡»ï¼Œن¸؛ن؛†è§£ه†³è؟™ç§چé£ژ险需è¦په¯¹وµپé‡ڈè؟›è،Œهٹ ه¯†ï¼›

2م€پن¸؛ن؛†é’ˆه¯¹ه¾®وœچهٹ،ه’Œه¾®وœچهٹ،ن¹‹é—´çڑ„è®؟é—®وژ§هˆ¶ï¼Œéœ€è¦پهڈŒهگ‘ TLS ه’Œç»†ç²’ه؛¦çڑ„è®؟é—®ç–略;

3م€پè¦په®،و ¸è°پهœ¨ن»€ن¹ˆو—¶ه€™هپڑن؛†ن»€ن¹ˆï¼Œéœ€è¦په®،è®،ه·¥ه…·ï¼›

هˆ†وگن؛†ه¯¹ه؛”çڑ„é£ژ险ن¹‹هگژ,ن¸‹é¢و¥è§£é‡ٹن¸€ن¸‹ Istio ه¦‚ن½•ه®çژ°çڑ„零ن؟،ن»»و¶و„م€‚首ه…ˆه¾ˆوکژوک¾çڑ„ن¸€ن¸ھ特点ه°±وک¯ه…¨é“¾è·¯éƒ½وک¯هڈŒهگ‘ mTLS è؟›è،Œهٹ ه¯†çڑ„,第ن؛Œن¸ھ特点ه°±وک¯ه¾®وœچهٹ،ه’Œه¾®وœچهٹ،ن¹‹é—´çڑ„è®؟é—®ن¹ںهڈ¯ن»¥è؟›è،Œé‰´وƒï¼Œé€ڑè؟‡وƒé™گè®؟é—®ن¹‹هگژè؟ک需è¦پè؟›è،Œه®،è®،م€‚Istio وک¯و•°وچ®é¢ه’Œوژ§هˆ¶é¢è؟›è،Œهˆ†ç¦»çڑ„,وژ§هˆ¶é¢وک¯é€ڑè؟‡ Pilot ه°†وژˆوƒç–ç•¥ه’Œه®‰ه…¨ه‘½هگچن؟،وپ¯هˆ†هڈ‘ç»™ Envoy,然هگژو•°وچ®é¢é€ڑè؟‡ Envoy و¥è؟›è،Œه¾®وœچهٹ،çڑ„é€ڑن؟،م€‚هœ¨و¯ڈن¸ھه¾®وœچهٹ،çڑ„ Workload ن¸ٹ都ن¼ڑ部署 Envoy,و¯ڈن¸ھ Envoy ن»£çگ†éƒ½è؟گè،Œن¸€ن¸ھوژˆوƒه¼•و“ژ,该ه¼•و“ژهœ¨è؟گè،Œو—¶وژˆوƒè¯·و±‚م€‚ه½“请و±‚هˆ°è¾¾ن»£çگ†و—¶ï¼Œوژˆوƒه¼•و“ژو ¹وچ®ه½“ه‰چوژˆوƒç–略评ن¼°è¯·و±‚ن¸ٹن¸‹و–‡ï¼Œه¹¶è؟”ه›وژˆوƒç»“وœ ALLOW وˆ– DENYم€‚

ه¾®وœچهٹ،ن¸‹çڑ„ Zero Trust API ه®‰ه…¨

-----------------------

42Crunch(آ [https://42crunch.com/](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2F42crunch.com%2F)آ )ه°† API ه®‰ه…¨ن»ژن¼پن¸ڑè¾¹ç¼کو‰©ه±•هˆ°ن؛†و¯ڈن¸ھهچ•ç‹¬çڑ„ه¾®وœچهٹ،,ه¹¶é€ڑè؟‡هڈ¯ه¤§è§„و¨،部署çڑ„超ن½ژه»¶è؟ںه¾® API éک²çپ«ه¢™و¥è؟›è،Œن؟وٹ¤م€‚ 42Crunch API éک²çپ«ه¢™çڑ„部署و¨،ه¼ڈوک¯ن»¥ Kubernetes Pod ن¸ن»¥ Sidecar ن»£çگ†و¨،ه¼ڈ部署,و¯«ç§’ç؛§هˆ«çڑ„و€§èƒ½ه“چه؛”م€‚ è؟™çœپهژ»ن؛†ç¼–ه†™ه’Œç»´وٹ¤هچ•ن¸ھ API ه®‰ه…¨ç–ç•¥è؟‡ç¨‹ï¼Œه¹¶ه®و–½ن؛†é›¶ن؟،ن»»ه®‰ه…¨ن½“系结و„,وڈگهچ‡ن؛†ه¾®وœچهٹ،ن¸‹çڑ„ API ه®‰ه…¨و€§م€‚42Crunch çڑ„ API ه®‰ه…¨èƒ½هٹ›هŒ…و‹¬ï¼ڑه®،و ¸ï¼ڑè؟گè،Œ 200 ه¤ڑن¸ھ OpenAPI 规范ه®ڑن¹‰çڑ„ه®‰ه…¨ه®،و ¸وµ‹è¯•ï¼Œه¹¶è؟›è،Œè¯¦ç»†çڑ„ه®‰ه…¨è¯„هˆ†ï¼Œن»¥ه¸®هٹ©ه¼€هڈ‘ن؛؛ه‘که®ڑن¹‰ه’Œهٹ ه¼؛ API ه®‰ه…¨ï¼›و‰«وڈڈï¼ڑو‰«وڈڈه®و—¶ API 端点,ن»¥هڈ‘çژ°و½œهœ¨çڑ„و¼ڈو´ï¼›ن؟وٹ¤ï¼ڑن؟وٹ¤ API ه¹¶هœ¨ه؛”用ن¸ٹ部署轻é‡ڈç؛§ï¼Œن½ژه»¶è؟ں Micro API Firewallم€‚

èڑ‚èڑپ零ن؟،ن»»و¶و„ن½“ç³»èگ½هœ°وœ€ن½³ه®è·µ

---------------

éڑڈç€ Service Mesh و¶و„çڑ„و¼”è؟›ï¼Œèڑ‚èڑپه·²ç»ڈه¼€ه§‹هœ¨ه†…部èگ½هœ° Workload هœ؛و™¯ن¸‹çڑ„وœچهٹ،鉴وƒèƒ½هٹ›ï¼Œه¦‚ن½•ه»؛设ن¸€ه¥—符هگˆèڑ‚èڑپو¶و„çڑ„ Workload é—´çڑ„وœچهٹ،鉴وƒèƒ½هٹ›ï¼Œوˆ‘ن»¬ه°†é—®é¢کهˆ†ن¸؛ن¸€ن¸‹ن¸‰ن¸ھهگé—®é¢کï¼ڑ

1م€پWorkload çڑ„è؛«ن»½ه¦‚ن½•ه®ڑن¹‰ï¼Œه¦‚ن½•èƒ½ه¤ںه®çژ°ن¸€ه¥—é€ڑ用çڑ„è؛«ن»½و ‡è¯†çڑ„ن½“系;

2م€پWorkload é—´è®؟é—®çڑ„وژˆوƒو¨،ه‹çڑ„ه®çژ°ï¼›

3م€پè®؟é—®وژ§هˆ¶و‰§è،Œç‚¹ه¦‚ن½•é€‰و‹©م€‚

#### Workload è؛«ن»½ه®ڑن¹‰ & 认è¯پو–¹ه¼ڈ

èڑ‚èڑپه†…部ن½؟用 SPIFFE é،¹ç›®ن¸ç»™ه‡؛çڑ„ Identity و ¼ه¼ڈو¥وڈڈè؟° Workload çڑ„è؛«ن»½ï¼Œهچ³ï¼ڑ

```

spiffe://<domain>/cluster/<cluster>/ns/<namespace>

```

ن¸چè؟‡هœ¨ه·¥ç¨‹èگ½هœ°è؟‡ç¨‹ن¸هڈ‘çژ°ï¼Œè؟™ç§چç»´ه؛¦çڑ„è؛«ن»½و ¼ه¼ڈç²’ه؛¦ن¸چه¤ں细,ه¹¶ن¸”ن¸ژ K8s ه¯¹ن؛ژ namespace çڑ„هˆ’هˆ†è§„هˆ™وœ‰è¾ƒه¼؛çڑ„耦هگˆم€‚èڑ‚èڑپçڑ„ن½“é‡ڈ较ه¤§ï¼Œهœ؛و™¯è¾ƒه¤ڑ,ن¸چهگŒهœ؛و™¯ن¸‹ namespace çڑ„هˆ’هˆ†è§„هˆ™éƒ½ن¸چه®Œه…¨ن¸€è‡´م€‚ه› و¤وˆ‘ن»¬ه¯¹و ¼ه¼ڈè؟›è،Œن؛†è°ƒو•´ï¼Œهœ¨و¯ڈن¸€هœ؛و™¯ن¸‹و¢³çگ†ه‡؛能ه¤ںو ‡è¯†ن¸€ن¸ھ Workload ç¤؛ن¾‹و‰€é،»è¦پçڑ„ن¸€ç»„ه؟…ه¤‡ه±و€§ï¼ˆن¾‹ه¦‚ه؛”用هگچ,çژ¯ه¢ƒن؟،وپ¯ç‰ï¼‰ï¼Œه¹¶ه°†è؟™ن؛›ه±و€§وگ؛ه¸¦هœ¨ Pod çڑ„ Labels ن¸م€‚è°ƒو•´هگژçڑ„و ¼ه¼ڈه¦‚ن¸‹ï¼ڑ

```

spiffe://<domain>/cluster/<cluster>/<required_attr_1_name>/<required_attr_1_value>/<required_attr_2_name>/<required_attr_2_value>

```

é…چهگˆè؟™ن¸ھè؛«ن»½و ¼ه¼ڈو ‡ه‡†ï¼Œوˆ‘ن»¬هœ¨ K8s API Server ن¸و·»هٹ ن؛† Validating Webhook 组ن»¶ï¼Œه¯¹ن¸ٹè؟° Labels ن¸ه؟…é،»وگ؛ه¸¦çڑ„ه±و€§ن؟،وپ¯è؟›è،Œو ،éھŒم€‚ه¦‚وœç¼؛ه°‘ه…¶ن¸ن¸€é،¹ه±و€§ن؟،وپ¯ï¼Œهˆ™ه®ن¾‹ Pod ه°†و— و³•هˆ›ه»؛م€‚ه¦‚ن¸‹ه›¾و‰€ç¤؛ï¼ڑ

هœ¨è§£ه†³ن؛† Workload è؛«ن»½ه®ڑن¹‰çڑ„é—®é¢کهگژ,ه‰©ن¸‹çڑ„ه°±وک¯ه¦‚ن½•ه°†è؛«ن»½è½¬وچ¢وˆگوںگç§چهڈ¯و ،éھŒçڑ„و ¼ه¼ڈ,هœ¨ Workload ن¹‹é—´çڑ„وœچهٹ،调用链路ن¸é€ڈن¼ م€‚ن¸؛ن؛†و”¯وŒپن¸چهگŒçڑ„ن½؟用هœ؛و™¯ï¼Œوˆ‘ن»¬é€‰و‹©ن؛† X.509 è¯پن¹¦ن¸ژ JWT è؟™ن¸¤ç§چو ¼ه¼ڈم€‚

ه¯¹ن؛ژ Service Mesh و¶و„çڑ„هœ؛و™¯ï¼Œوˆ‘ن»¬ه°†è؛«ن»½ن؟،وپ¯هکو”¾هœ¨ X.509 è¯پن¹¦çڑ„ Subject ه—و®µن¸ï¼Œن»¥و¤و¥وگ؛ه¸¦ Workload çڑ„è؛«ن»½ن؟،وپ¯م€‚ه¦‚ن¸‹ه›¾و‰€ç¤؛ï¼ڑ

ه¯¹ن؛ژه…¶ن»–هœ؛و™¯ï¼Œوˆ‘ن»¬ه°†è؛«ن»½ن؟،وپ¯هکو”¾هœ¨ JWT çڑ„ Claims ن¸ï¼Œè€Œ JWT çڑ„é¢پهڈ‘ن¸ژو ،éھŒï¼Œé‡‡ç”¨ن؛† Secure Sidecar وڈگن¾›وœچهٹ،م€‚ه¦‚ن¸‹ه›¾و‰€ç¤؛ï¼ڑ

#### وژˆوƒو¨،ه‹

هœ¨é،¹ç›®èگ½هœ°çڑ„هˆوœں,ن½؟用 RBAC و¨،ه‹و¥وڈڈè؟° Workload é—´وœچهٹ،调用çڑ„وژˆوƒç–ç•¥م€‚ن¸¾ن¾‹وڈڈè؟°ï¼Œه؛”用 A çڑ„وںگن¸€ن¸ھوœچهٹ،,هڈھ能被ه؛”用 B 调用م€‚è؟™ç§چوژˆوƒç–ç•¥هœ¨ه¤§ه¤ڑو•°هœ؛و™¯ن¸‹éƒ½و²،وœ‰é—®é¢ک,ن¸چè؟‡هœ¨é،¹ç›®وژ¨è؟›è؟‡ç¨‹ن¸ï¼Œوˆ‘ن»¬هڈ‘çژ°è؟™ç§چوژˆوƒç–ç•¥ن¸چ适用ن؛ژ部هˆ†ç‰¹و®ٹهœ؛و™¯م€‚

وˆ‘ن»¬è€ƒè™‘è؟™و ·ن¸€ن¸ھهœ؛و™¯ï¼Œç”ںن؛§ç½‘ه†…部وœ‰ن¸€ن¸ھه؛”用 A,èپŒè´£وک¯ه¯¹ç”ںن؛§ç½‘ه†…部çڑ„و‰€وœ‰ه؛”用هœ¨è؟گè،Œو—¶و‰€éœ€è¦پن½؟用çڑ„ن¸€ن؛›هٹ¨و€پé…چç½®وڈگن¾›ن¸ه؟ƒهŒ–çڑ„وœچهٹ،م€‚è؟™ن¸ھوœچهٹ،çڑ„ه®ڑن¹‰ه¦‚ن¸‹ï¼ڑA ه؛”用 - èژ·هڈ–هٹ¨و€پé…چç½®çڑ„ RPC وœچهٹ،ï¼ڑ

```

message FetchResourceRequest {

// The appname of invoker

string appname = 1;

// The ID of resource

string resource_id = 2;

}

message FetchResourceResponse {

string data = 1;

}

service DynamicResourceService {

rpc FetchResource (FetchResourceRequest) returns (FetchResourceResponse) {}

}

```

هœ¨و¤هœ؛و™¯ن¸‹ï¼Œه¦‚وœن¾ç„¶ن½؟用 RBAC و¨،ه‹ï¼Œه؛”用 A çڑ„è®؟é—®وژ§هˆ¶ç–ç•¥ه°†و— و³•وڈڈè؟°ï¼Œه› ن¸؛و‰€وœ‰ه؛”用都需è¦پè®؟é—® A ه؛”用çڑ„وœچهٹ،م€‚ن½†وک¯è؟™و ·ن¼ڑه¯¼è‡´وک¾è€Œوک“è§پçڑ„ه®‰ه…¨é—®é¢ک,调用و–¹ه؛”用 B هڈ¯ن»¥é€ڑè؟‡è¯¥وœچهٹ،èژ·هڈ–هˆ°ه…¶ه®ƒه؛”用çڑ„资و؛گم€‚ه› و¤وˆ‘ن»¬ه°† RBAC و¨،ه‹هچ‡ç؛§ن¸؛ ABAC و¨،ه‹و¥è§£ه†³ن¸ٹè؟°é—®é¢کم€‚ وˆ‘ن»¬é‡‡ç”¨ DSL è¯è¨€و¥وڈڈè؟° ABAC çڑ„逻辑,ه¹¶ن¸”集وˆگهœ¨ Secure Sidecar ن¸م€‚

#### è®؟é—®وژ§هˆ¶و‰§è،Œç‚¹çڑ„选و‹©

هœ¨و‰§è،Œç‚¹é€‰و‹©و–¹é¢ï¼Œè€ƒè™‘هˆ° Service Mesh و¶و„وژ¨è؟›éœ€è¦پن¸€ه®ڑçڑ„و—¶é—´ï¼Œوˆ‘ن»¬وڈگن¾›ن؛†ن¸¤ن¸چهگŒçڑ„و–¹ه¼ڈ,هڈ¯ن»¥ه…¼ه®¹ Service Mesh çڑ„و¶و„,ن¹ںهڈ¯ن»¥ه…¼ه®¹ه½“ه‰چهœ؛و™¯م€‚

هœ¨ Service Mesh و¶و„هœ؛و™¯ن¸‹ï¼ŒRBAC Filter ه’Œ ABAC Filter(Access Control Filter)集وˆگهœ¨ Mesh Sidecar ن¸م€‚

هœ¨ه½“ه‰چهœ؛و™¯ن¸‹ï¼Œوˆ‘ن»¬ç›®ه‰چوڈگن¾›ن؛† JAVA SDK,ه؛”用需è¦پ集وˆگ SDK و¥ه®Œوˆگو‰€وœ‰è®¤è¯په’Œوژˆوƒç›¸ه…³çڑ„逻辑م€‚ن¸ژ Service Mesh و¶و„هœ؛و™¯ç±»ن¼¼ï¼Œو‰€وœ‰ Identity çڑ„é¢پهڈ‘م€پو ،éھŒï¼Œوژˆوƒن¸ژ Secure Sidecar ن؛¤ن؛’,由 Secure Sidecar ه®Œوˆگم€‚

结è¯

==

零ن؟،ن»»çڑ„و ¸ه؟ƒوک¯â€œNever Trust, Always Verifyâ€ï¼Œوœھو¥ن¼ڑ继ç»و·±هŒ–零ن؟،ن»»هœ¨و•´ن¸ھéک؟里ه·´ه·´çڑ„ه®è·µï¼Œèµ‹ن؛ˆن¸چهگŒçڑ„角色ن¸چهگŒçڑ„è؛«ن»½ï¼Œن¾‹ه¦‚ن¼پن¸ڑه‘که·¥م€په؛”用م€پوœ؛ه™¨ï¼Œه¹¶ه°†è®؟é—®وژ§هˆ¶ç‚¹ن¸‹و²‰هˆ°ن؛‘هژںç”ںهں؛ç،€è®¾و–½çڑ„هگ„ن¸ھ点,ه®çژ°ه…¨ه±€ç»†ç²’ه؛¦çڑ„وژ§هˆ¶ï¼Œو‰“é€ ه®‰ه…¨éک²وٹ¤çڑ„و–°è¾¹ç•Œم€‚وœ¬و–‡ن»ژن¸ڑç•Œçڑ„零ن؟،ن»»ن½“ç³»çڑ„èگ½هœ°وœ€ن½³ه®è·µï¼Œهˆ°هں؛ن؛ژ Kubernetes çڑ„零ن؟،ن»»èگ½هœ°و–¹ه¼ڈè؟›è،Œن؛†ç®€هچ•çڑ„وڈڈè؟°ï¼Œوœ¬و–‡هڈھوک¯وٹ›ç –ه¼•çژ‰ï¼Œه¸Œوœ›èƒ½ه¼•هڈ‘و›´ه¤ڑه…³ن؛ژ Cloud Native ن¸‹çڑ„零ن؟،ن»»و¶و„ن½“ç³»çڑ„و›´ه¤ڑ讨è®؛ه’Œèƒ½çœ‹هˆ°و›´ه¤ڑçڑ„ن¸ڑç•Œن¼ک秀çڑ„و–¹و،ˆه’Œن؛§ه“پ能ه‡؛çژ°م€‚م€‚

[هژںو–‡é“¾وژ¥](https://link.zhihu.com/?target=https%3A//yq.aliyun.com/articles/739645%3Futm_content%3Dg_1000094672)

وœ¬و–‡ن¸؛éک؟里ن؛‘ه†…ه®¹ï¼Œوœھç»ڈه…پ许ن¸چه¾—转载

- 2019-12-30 15:40

- وµڈ览 294

- 评è®؛(0)

- هˆ†ç±»:è،Œن¸ڑه؛”用

- وں¥çœ‹و›´ه¤ڑ

相ه…³وژ¨èچگ

è¾¹ç¼کè®،算设ه¤‡çڑ„ه¢é•؟ه¸¦و¥ن؛†و–°çڑ„ه®‰ه…¨وŒ‘وˆک,هˆ†ه¸ƒه¼ڈه®‰ه…¨و¶و„ه’Œè¾¹ç¼کو•°وچ®هٹ ه¯†وˆگن¸؛ن؟éڑœè¾¹ç¼ک设ه¤‡ه’Œç½‘络ه®‰ه…¨çڑ„ه…³é”®م€‚ هں؛ن؛ژهŒ؛ه—链çڑ„è؛«ن»½ن¸ژéڑگç§پن؟وٹ¤ هˆ©ç”¨هŒ؛ه—链وٹ€وœ¯و„ه»؛هژ»ن¸ه؟ƒهŒ–çڑ„è؛«ن»½è®¤è¯پç³»ç»ں,解ه†³ن¼ ç»ںè؛«ن»½ç®،çگ†çڑ„éڑگç§پو³„露ه’Œ...

هœ¨ن؛‘هژںç”ںه®‰ه…¨و–¹é¢ï¼Œé›¶ن؟،ن»»و¨،ه‹وˆگن¸؛و–°çڑ„ه®‰ه…¨çگ†ه؟µï¼Œه®ƒه¼؛è°ƒن¸چن؟،ن»»ç½‘络ه†…çڑ„ن»»ن½•ه®ن½“,而وک¯هœ¨و¯ڈن¸€ن¸ھن؛¤ن؛’çژ¯èٹ‚都è؟›è،ŒéھŒè¯پم€‚è؟™ç§چو¨،ه¼ڈن¸‹ï¼Œهں؛ن؛ژ角色çڑ„è®؟é—®وژ§هˆ¶ï¼ˆRBAC)ه’Œه£°وکژه¼ڈه®‰ه…¨ï¼ˆه¦‚Kubernetesن¸çڑ„secgroup)被ه¹؟و³›ه؛”用,...

ن¸ژن¼ڑن¸“ه®¶وژ¢è®¨ن؛†ه¦‚ن½•هœ¨و¶و„ه±‚é¢è€ƒè™‘ه®‰ه…¨ï¼Œه¦‚ه®و–½ه¾®éڑ”离م€پ零ن؟،ن»»ç½‘络و¨،ه‹ه’Œن½؟用ه®‰ه…¨ç¼–ç په®è·µم€‚هگŒو—¶ï¼Œن»–ن»¬è؟کهˆ†ن؛«ن؛†وœ€و–°çڑ„و•°وچ®éڑگç§پو³•è§„ه¯¹و¶و„设è®،çڑ„ه½±ه“چ,ن»¥هڈٹه¦‚ن½•هœ¨è®¾è®،و—¶è€ƒè™‘هگˆè§„و€§م€‚ ه…م€پن؛؛ه·¥و™؛能ن¸ژه¤§و•°وچ® AIه’Œ...

وœ¬وٹ¥ه‘ٹو·±ه…¥هˆ†وگن؛†ه…¨é“¾è·¯هڈ¯è§‚وµ‹و€§م€پ零ن؟،ن»»ه®‰ه…¨و¶و„م€په®‰ه…¨è½¯ن»¶ن¾›ه؛”链ه’Œن؛‘هژںç”ںو²™ç®±وٹ€وœ¯ç‰è®®é¢کم€‚ه…¨é“¾è·¯هڈ¯è§‚وµ‹و€§ç،®ن؟ن؛†هœ¨ه¾®وœچهٹ،و¶و„ن¸èƒ½ه¤ںè؟½è¸ھه’Œç›‘وژ§ه؛”用è؟گè،Œçڑ„و¯ڈن¸ھçژ¯èٹ‚,而零ن؟،ن»»ه®‰ه…¨و¶و„هˆ™ن¸؛ن؛‘هژںç”ںçژ¯ه¢ƒوڈگن¾›ن؛†و–°çڑ„ه®‰ه…¨...

1. 零ن؟،ن»»و¨،ه‹ï¼ڑهپ‡è®¾ç½‘络ه†…部ن¹ںهکهœ¨ه¨پèƒپ,ه®و–½ن¸¥و ¼çڑ„è®؟é—®وژ§هˆ¶ه’Œè؛«ن»½éھŒè¯پم€‚ 2. ه®‰ه…¨ه·¦ç§»ï¼ڑهœ¨ه¼€هڈ‘و—©وœںه¼•ه…¥ه®‰ه…¨ه®è·µï¼Œن¾‹ه¦‚ن»£ç په®،وں¥م€پé™و€پن»£ç پهˆ†وگه’Œهٹ¨و€پوµ‹è¯•م€‚ 3. ه®‰ه…¨é…چç½®ç®،çگ†ï¼ڑç،®ن؟ن؛‘资و؛گé…چ置符هگˆه®‰ه…¨و ‡ه‡†ï¼Œهڈٹو—¶ن؟®ه¤چ...

零ن؟،ن»»ç½‘络ه®‰ه…¨ه®è·µ — هˆ©ç”¨هˆ†ه¸ƒه¼ڈ网络ç–略软ن»¶ه®çژ°ç”µهٹ›ه…¬هڈ¸ن؛‘ه®‰ه…¨éک²وٹ¤و¶و„ï¼› هژ»ç¹پن¸؛简 SD — WAN ه…¸ه‹éƒ¨ç½²و¶و„ï¼› وڈگé€ںن؛‘ç³»ç»ںهکه‚¨و€§èƒ½ ï¼› é€ڑè؟‡ NSX ALB هٹ©هٹ› Horizon و،Œé¢è™ڑو‹ںهŒ–ه؟«é€ںن؛¤ن»کï¼› çپ¾ه¤‡ن¸ژهڈŒو´»و•°وچ®ن¸ه؟ƒ NSX-T...

وٹ¥ه‘ٹè؟که…³و³¨ن؛†ن؛‘هژںç”ںه®‰ه…¨ه’Œهڈ¯è§‚وµ‹و€§ï¼ŒهŒ…و‹¬ه…¨é“¾è·¯هڈ¯è§‚وµ‹و€§م€پ软ن»¶ن¾›ه؛”链ه®‰ه…¨م€په®‰ه…¨ه®¹ه™¨وٹ€وœ¯م€پن؛‘هژںç”ںهٹ ه¯†م€پ零ن؟،ن»»ه®‰ه…¨و¶و„ن»¥هڈٹè؛«ن»½éھŒè¯پ,è؟™ن؛›éƒ½وک¯ن؟éڑœن؛‘هژںç”ںçژ¯ه¢ƒن¸ه®‰ه…¨ه’Œç¨³ه®ڑو€§çڑ„ه…³é”®è¦پç´ م€‚ و¤ه¤–,وٹ¥ه‘ٹ特هˆ«وڈگهˆ°ن؛†Apache...

ن؛‘هژںç”ںه®‰ه…¨و¶‰هڈٹ软ن»¶ن¾›ه؛”链ه®‰ه…¨م€په®¹ه™¨ه®‰ه…¨م€پ零ن؟،ن»»ه®‰ه…¨و¶و„ç‰ه¤ڑن¸ھو–¹é¢ï¼Œç،®ن؟ن؛‘çژ¯ه¢ƒçڑ„ه®‰ه…¨è؟گè،Œم€‚ه…¨é“¾è·¯هڈ¯è§‚وµ‹و€§وک¯é€ڑè؟‡ç›‘وژ§م€پو—¥ه؟—ه’Œè؟½è¸ھç‰و‰‹و®µï¼Œç،®ن؟هœ¨ن؛‘هژںç”ںçژ¯ه¢ƒن¸èƒ½ه؟«é€ںه®ڑن½چه’Œè§£ه†³é—®é¢کم€‚éک؟里ه·´ه·´é¹°çœ¼هœ¨ن؛‘هژںç”ںو—¶ن»£çڑ„...

وٹ¥ه‘ٹن¸وڈگهˆ°ن؛†ه…¨é“¾è·¯هڈ¯è§‚وµ‹و€§çڑ„ه®è·µï¼Œه¦‚éک؟里ه·´ه·´é¹°çœ¼çڑ„هچ‡ç؛§ï¼Œن»¥هڈٹKubernetesو—¶ن»£çڑ„ه®‰ه…¨è½¯ن»¶ن¾›ه؛”链م€پ零ن؟،ن»»ه®‰ه…¨و¶و„م€پن؛‘هژںç”ںو²™ç®±وٹ€وœ¯ه’Œه…¨é“¾è·¯هٹ ه¯†ç‰م€‚è؟™ن؛›وٹ€وœ¯ç،®ن؟ن؛†ه¾®وœچهٹ،çژ¯ه¢ƒçڑ„ه®‰ه…¨è؟گè،Œه’Œé—®é¢کè¯ٹو–م€‚ م€گه¼€و؛گè´،献ن¸ژ...

ن¸‹ن¸€ن»£ITهں؛ç،€è®¾و–½éœ€è¦پهŒ…هگ«ه¼؛ه¤§çڑ„ه®‰ه…¨وژھو–½ï¼Œه¦‚و·±ه؛¦éک²ه¾،ç–ç•¥م€پ零ن؟،ن»»ç½‘络ه’Œه®و—¶ه¨پèƒپوƒ…وٹ¥ï¼ŒهگŒو—¶ç،®ن؟و•°وچ®éڑگç§په’Œهگˆè§„و€§م€‚ 6. **DevOpsن¸ژوŒپç»ن؛¤ن»ک**ï¼ڑDevOpsو–‡هŒ–وژ¨هٹ¨ه¼€هڈ‘ه’Œè؟گç»´ه›¢éکںن¹‹é—´çڑ„هچڈن½œï¼Œé€ڑè؟‡è‡ھهٹ¨هŒ–ه·¥ه…·ه®çژ°ه؟«é€ں...

وœ€هگژه±•وœ›ن؛†وٹ€وœ¯هڈ‘ه±•çڑ„ن¸‰ه¤§و–¹هگ‘ï¼ڑو™؛能هŒ–è؟گç»´م€پè¾¹ç¼کè®،ç®—ç®،çگ†ه’ŒFinOps,ه¹¶ه¼؛è°ƒن؛†ه®‰ه…¨éک²وٹ¤çڑ„é‡چè¦پو€§ï¼Œوڈگه‡؛ن؛†é›¶ن؟،ن»»هژںهˆ™çڑ„ه…·ن½“وژھو–½م€‚ 适هگˆن؛؛群ï¼ڑن»ژن؛‹ç³»ç»ںه·¥ç¨‹م€پè؟گç»´ç®،çگ†م€پو€§èƒ½ن¼کهŒ–ç‰ç›¸ه…³é¢†هںںçڑ„وٹ€وœ¯ن؛؛ه‘ک,ه°¤ه…¶وک¯وœ‰ن¸€ه®ڑç»ڈéھŒ...

采用零ن؟،ن»»ç½‘络و¨،ه‹ï¼Œç،®ن؟هڈھوœ‰وژˆوƒç”¨وˆ·ه’Œè®¾ه¤‡و‰چ能è®؟问资و؛گ,ه¹¶é€ڑè؟‡وŒپç»ç›‘وژ§ه’Œو—¥ه؟—هˆ†وگ,هڈٹو—¶هڈ‘çژ°ه¹¶ه؛”ه¯¹و½œهœ¨ه¨پèƒپم€‚ و¤ه¤–,è‡ھهٹ¨هŒ–ه’ŒDevOpsه®è·µن¹ںوک¯وڈگé«که¹³هڈ°و•ˆçژ‡çڑ„ه…³é”®م€‚é€ڑè؟‡è‡ھهٹ¨هŒ–部署م€پوµ‹è¯•ه’Œç›‘وژ§وµپ程,هڈ¯ن»¥هٹ é€ںهˆ›و–°...

零ن؟،ن»»ç½‘络م€پهٹ ه¯†وٹ€وœ¯م€پAIè¾…هٹ©ه®‰ه…¨هˆ†وگç‰و–¹و³•è¢«ه¹؟و³›é‡‡ç”¨ï¼Œن»¥ç،®ن؟و•°وچ®ه’Œç³»ç»ںçڑ„ه®‰ه…¨م€‚ 7. 物èپ”网(IoT)çڑ„و™®هڈٹï¼ڑ物èپ”网设ه¤‡è؟وژ¥ن؛†çژ°ه®ن¸–ç•Œه’Œو•°ه—ن¸–界,هˆ›é€ ن؛†و–°çڑ„وœچهٹ،ه’Œه•†ن¸ڑو¨،ه¼ڈم€‚然而,è؟™ن¹ںه¸¦و¥ن؛†و•°وچ®ç®،çگ†ه’Œه®‰ه…¨çڑ„و–°...

'ن¾µç•¥ه¦‚çپ«ï¼Œن¸چهٹ¨ه¦‚ه±±â€”—ه¾®è½¯ه¦‚ن½•é€ڑè؟‡â€œé›¶ن؟،ن»»â€ه®ˆوٹ¤ن¼پن¸ڑه®‰ه…¨.pdf', 'ه…¨هھ’ن½“ه¤§و•°وچ®èµ‹èƒ½ن¼پن¸ڑو•°ه—هŒ–转ه‹.pdf', 'هگژç–«وƒ…و—¶ن»£çڑ„零ه”®و•°ه—هŒ–转ه‹.pdf', 'ه¤ڑو¸ éپ“触点و™؛能ه®¢وœچوٹ€وœ¯و¶و„هڈٹو··هگˆçژ°ه®çژ°هœ؛وœچهٹ،و¼”ç¤؛.pdf',...

**零ن؟،ن»»ç½‘络و¶و„** Teleport éپµه¾ھ零ن؟،ن»»ç½‘络ه®‰ه…¨هژںهˆ™ï¼Œهچ³é»ک认ن¸چ相ن؟،ن»»ن½•ç½‘络ن¸ٹçڑ„وµپé‡ڈم€‚ه®ƒه¼؛هˆ¶و‰§è،Œوœ€ه°ڈوƒé™گهژںهˆ™ï¼Œو¯ڈن¸ھ用وˆ·هڈھه…پ许è®؟é—®ن»–ن»¬éœ€è¦په®Œوˆگه·¥ن½œو‰€éœ€çڑ„资و؛گم€‚è؟™ç§چ设è®،وœ‰هٹ©ن؛ژéک²و¢ه†…部ه¨پèƒپه’Œو¨ھهگ‘移هٹ¨ï¼Œه¢ه¼؛ن؛†...

ن؛‘هژںç”ںè¾¹ç¼کè®،算需è¦پ结هگˆé›¶ن؟،ن»»ç½‘络م€پهٹ ه¯†وٹ€وœ¯ه’Œè®؟é—®وژ§هˆ¶ç–略,ن»¥ن؟وٹ¤و•°وچ®ن¸چ被éو³•èژ·هڈ–وˆ–ç¯،و”¹م€‚ 7. **و™؛能边ç¼ک**ï¼ڑن؛‘هژںç”ںè¾¹ç¼کè®،算结هگˆAIه’Œوœ؛ه™¨ه¦ن¹ ,ن½؟è¾¹ç¼ک设ه¤‡ه…·ه¤‡و™؛能ه¤„çگ†ه’Œه†³ç–能هٹ›ï¼Œن¾‹ه¦‚,ه®و—¶هˆ†وگ视频وµپن»¥è¯†هˆ«...

零ن؟،ن»»ç½‘络م€پهٹ ه¯†وٹ€وœ¯ه’Œه®‰ه…¨è‡ھهٹ¨هŒ–وˆگن¸؛ن؛‘è®،ç®—ه®‰ه…¨çڑ„و ¸ه؟ƒم€‚ 7. **ن؛‘هژںç”ںوٹ€وœ¯**ï¼ڑن؛‘هژںç”ںو–¹و³•هŒ…و‹¬وŒپç»é›†وˆگ/وŒپç»éƒ¨ç½²ï¼ˆCI/CD)م€پServerlessè®،ç®—ه’Œه‡½و•°هچ³وœچهٹ،(FaaS),ه®ƒن»¬ه¸®هٹ©ن¼پن¸ڑو›´ه؟«هœ°ه“چه؛”ه¸‚هœ؛هڈکهŒ–,ه®çژ°ه؟«é€ںè؟ن»£م€‚ ...

ن¾‹ه¦‚,零ن؟،ن»»ç½‘络è®؟问(ZTNA)ه’Œéڑگç§په¢ه¼؛è®،算(PEC)ç،®ن؟و•°وچ®هœ¨ن½؟用è؟‡ç¨‹ن¸ن؟وŒپه®‰ه…¨ï¼ŒهگŒو—¶و»،足هگˆè§„è¦پو±‚م€‚ 10. ن؛؛ه·¥و™؛能و“چن½œï¼ˆAIOps)AIOps结هگˆAIه’ŒITو“چن½œï¼Œç”¨ن؛ژè‡ھهٹ¨و£€وµ‹م€پè¯ٹو–ه’Œè§£ه†³ITé—®é¢کم€‚è؟™هڈ¯ن»¥وڈگé«کITè؟گç»´çڑ„و•ˆçژ‡...

هœ¨ه®‰ه…¨é¢†هںں,零ن؟،ن»»ç½‘络وˆگن¸؛ن¸»وµپم€‚éڑڈç€ن¼پن¸ڑ边界هڈکه¾—و¨،ç³ٹ,ن¼ ç»ںçڑ„هں؛ن؛ژ边界çڑ„éک²وٹ¤ç–ç•¥ن¸چه†چ足ه¤ںم€‚零ن؟،ن»»و¨،ه‹ه¼؛调“و°¸ن¸چن؟،ن»»ï¼Œه§‹ç»ˆéھŒè¯پâ€ï¼Œو¯ڈن¸ھ网络è®؟问请و±‚都需è¦پç»ڈè؟‡ن¸¥و ¼çڑ„认è¯په’Œوژˆوƒم€‚è؟™هŒ…و‹¬ه¤ڑه› ç´ è؛«ن»½éھŒè¯پم€پو·±ه؛¦...

è؟™ç±»è°ƒوں¥ن¸چن»…ن¼ڑوŒ‡ه‡؛é—®é¢ک,è؟کن¼ڑوژ¢è®¨è§£ه†³و–¹و،ˆï¼Œن¾‹ه¦‚ه¤ڑه› ç´ è®¤è¯پم€پ零ن؟،ن»»ç½‘络و¶و„ن»¥هڈٹه¦‚ن½•وœ‰و•ˆه؛”ه¯¹و•°وچ®و³„露ن؛‹ن»¶م€‚ه¯¹ن؛ژن¼پن¸ڑو¥è¯´ï¼Œè؟™ن؛›ه†…ه®¹وک¯ç،®ن؟è‡ھè؛«ç½‘络ه®‰ه…¨çڑ„é‡چè¦پهڈ‚考م€‚ هœ¨è½¯ن»¶ه¼€هڈ‘و–¹é¢ï¼Œé‡چه¤§è°ƒوں¥ç»“وœهڈ¯èƒ½هŒ…و‹¬ه¯¹و•ڈوچ·...