- жµПиІИ: 118712 жђ°

- жАІеИЂ:

- жЭ•иЗ™: еМЧдЇђ

-

з§ЊеМЇзЙИеЭЧ

- жИСзЪДиµДиЃѓ ( 0)

- жИСзЪДиЃЇеЭЫ ( 0)

- жИСзЪДйЧЃз≠Ф ( 0)

е≠Шж°£еИЖз±ї

- 2020-02 ( 1)

- 2020-01 ( 45)

- 2019-12 ( 61)

- жЫіе§Ъе≠Шж°£...

жЬАжЦ∞иѓДиЃЇ

Kubernetes жЧґдї£зЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊ

дљЬиАЕ

汧ењЧжХП¬† йШњйЗМдЇСеЃєеЩ®жЬНеК°йЂШзЇІжКАжЬѓдЄУеЃґ

ж±™еЬ£еє≥¬† йШњйЗМдЇСдЇСеє≥еП∞еЃЙеЕ®йЂШзЇІеЃЙеЕ®дЄУеЃґ

> **еѓЉиѓї**пЉЪдїО Docker image еИ∞ Helm, дїОдЉБдЄЪеЖЕйГ®йГ®зљ≤еИ∞еЕ®зРГеЇФзФ®еИЖеПСпЉМдљЬдЄЇеЉАеПСиАЕзЪДжИСдїђе¶ВдљХжЭ•дњЭйЪЬеЇФзФ®зЪДдЇ§дїШеЃЙеЕ®гАВжЬђжЦЗдЉЪдїОиљѓдїґдЊЫеЇФйУЊзЪДжФїеЗїеЬЇжЩѓеЉАеІЛпЉМдїЛзїНдЇСеОЯзФЯжЧґдї£зЪДеЇФзФ®дЇ§дїШж†ЗеЗЖжЉФињЫеТМйШњйЗМдЇСдЄКзЪДжЬАдљ≥еЃЮиЈµгАВ

вАЬж≤°жЬЙйЫЖи£ЕзЃ±пЉМе∞±дЄНдЉЪжЬЙеЕ®зРГеМЦвАЭгАВеЬ®иљѓдїґи°МдЄЪйЗМпЉМDocker еТМ Kubernetes дєЯжЙЃжЉФдЇЖз±їдЉЉзЪДиІТиЙ≤пЉМеК†йАЯдЇЖиљѓдїґи°МдЄЪзЪДз§ЊдЉЪеМЦеИЖеЈ•еТМдЇ§дїШињРзїізЪДжХИзОЗгАВ2013 еєі, Docker еЕђеПЄжПРеЗЇдЇЖеЃєеЩ®еЇФзФ®жЙУеМЕиІДиМГ Docker ImageпЉМеЄЃеК©еЉАеПСиАЕе∞ЖеЇФзФ®еТМдЊЭиµЦжЙУеМЕеИ∞дЄАдЄ™еПѓзІїж§НзЪДйХЬеГПйЗМгАВ2015 еєіпЉМGoogle е∞Ж Kubernetes жНРзМЃзїЩ CNCFпЉМињЫдЄАж≠•жЩЃеПКдЇЖе§ІиІДж®°еЃєеЩ®зЉЦжОТи∞ГеЇ¶зЪДж†ЗеЗЖгАВ

Kubernetes¬†дї•дЄАзІНе£∞жШОеЉПзЪДеЃєеЩ®зЉЦжОТдЄОзЃ°зРЖдљУз≥їпЉМе±ПиФљдЇЖеЇХе±ВеЯЇз°АжЮґжЮДзЪДеЈЃеЉВпЉМиЃ©иљѓдїґдЇ§дїШеПШеЊЧиґКжЭ•иґКж†ЗеЗЖеМЦгАВйЪПзЭА K8s дЄЇдї£и°®зЪДдЇСеОЯзФЯжКАжЬѓзЪДе§ІиІДж®°ињРзФ®пЉМиґКжЭ•иґКе§ЪзЪДеЃєеЩ®еМЦеЇФзԮ襀еИЖеПСеИ∞ IDCгАБеЕђеЕ±дЇСгАБиЊєзЉШз≠ЙеЕ®зРГеРДеЬ∞гАВ

еЬ® 2019 еєіпЉМйШњйЗМдЇСеЃєеЩ®йХЬеГПжЬНеК° ACR зЪДжЬИйХЬеГПдЄЛиљљйЗПиґЕињЗдЇЖ 3 дЇњжђ°гАВеРМеєі 10 жЬИпЉМйШњйЗМдЇСдЇСеЄВеЬЇзЪДеЃєеЩ®йХЬеГПз±їзЫЃеПСеЄГпЉМиґКжЭ•иґКе§ЪзЪДдЉБдЄЪе∞ЖеЕґиљѓдїґдї•еЃєеЩ®зЪДжЦєеЉПињЫи°МдЄКжЮґеТМйФАеФЃгАВ11 жЬИпЉМ姩зМЂ еПМ11 зЪДжЙАжЬЙж†ЄењГз≥їзїЯ 100% дЄКдЇСпЉМеЃєеЩ®йХЬеГПжЬНеК° ACR йЩ§дЇЖжФѓжМБ еПМ11 зЪДеЖЕйГ®йХЬеГПжЙШзЃ°дї•е§ЦпЉМдєЯе∞ЖеЖЕйГ®зЪДиГљеКЫеЬ®дЇСдЄКйАПеЗЇпЉМжФѓжМБжЫіе§ЪзЪД еПМ11 зФЯжАБеЕђеПЄгАВ

жО•дЄЛжЭ•жИСдїђзЬЛдЄЛе¶ВдљХдњЭиѓБеЃєеЩ®еТМ Kubernetes дЄЛзЪДиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®пЉМеєґеЕИзЖЯжВЙдЄЛиљѓдїґдЊЫеЇФйУЊзЪДеЄЄиІБжФїеЗїеЬЇжЩѓгАВ

иљѓдїґдЊЫеЇФйУЊжФїеЗїйЭҐеТМеЕЄеЮЛжФїеЗїеЬЇжЩѓ

===============

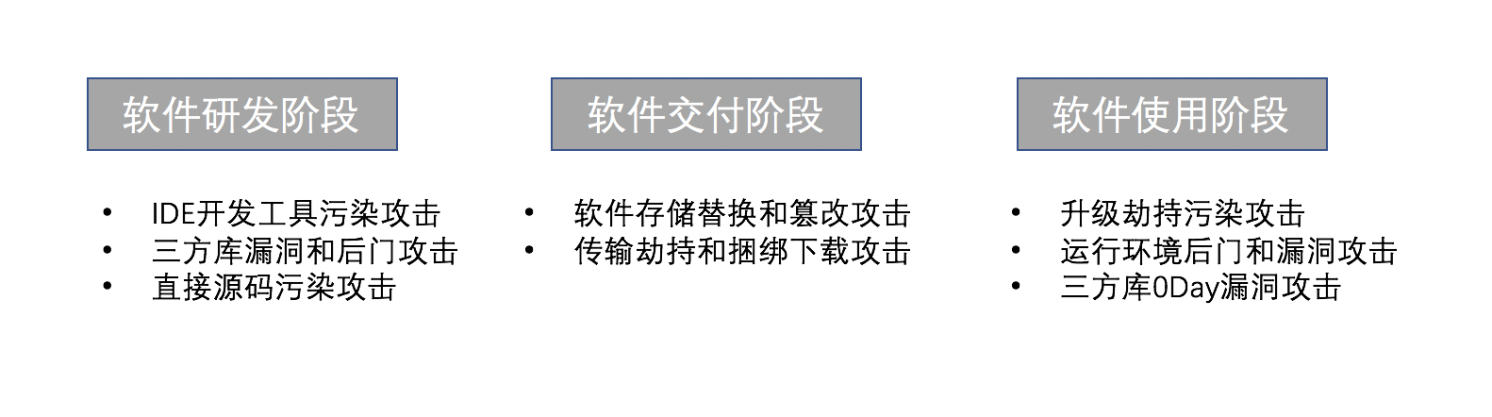

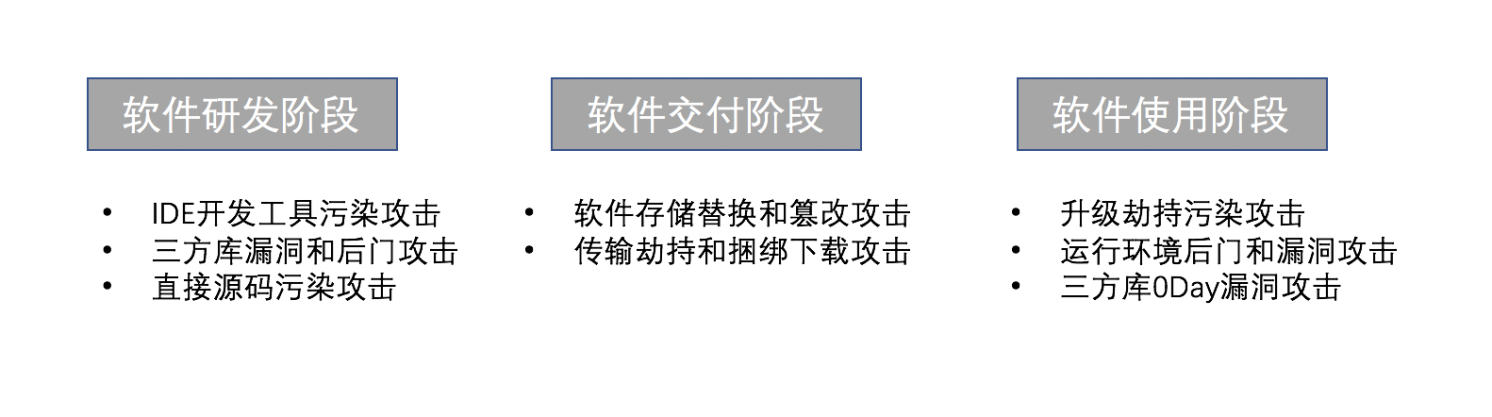

иљѓдїґдЊЫеЇФйУЊйАЪеЄЄеМЕжЛђдЄЙдЄ™йШґжЃµпЉЪ

* иљѓдїґз†ФеПСйШґжЃµ

* иљѓдїґдЇ§дїШйШґжЃµ

* иљѓдїґдљњзФ®йШґжЃµ

еЬ®дЄНеРМйШґжЃµзЪДжФїеЗїйЭҐе¶ВдЄЛпЉЪ

еОЖеП≤дЄКиСЧеРНзЪД APPLE Xcode IDE еЈ•еЕЈжФїеЗїе∞±жШѓеПСзФЯеЬ®иљѓдїґз†ФеПСйШґжЃµзЪДжФїеЗїпЉМжФїеЗїиАЕйАЪињЗеРС Xcode дЄ≠ж≥®еЕ•жБґжДПеРОйЧ®пЉМеЬ®йЭЮеЃШжЦєзљСзЂЩжПРдЊЫдЄЛиљљпЉМжЙАжЬЙдљњзФ®ж≠§ Xcode зЪДеЉАеПСиАЕзЉЦиѓСеЗЇжЭ•зЪД APP е∞Ж襀жДЯжЯУеРОйЧ®гАВеРМж†ЈиСЧеРНзЪДињШжЬЙзЊОеЫљзЪДж£±йХЬйЧ®дЇЛдїґпЉМдЇ¶жШѓеЬ®е§ІйЗПзЪДиљѓдїґдЄ≠ж§НеЕ•еРОйЧ®з®ЛеЇПпЉМињЫи°МжХ∞жНЃиОЈеПЦз≠ЙжБґжДПжУНдљЬгАВ

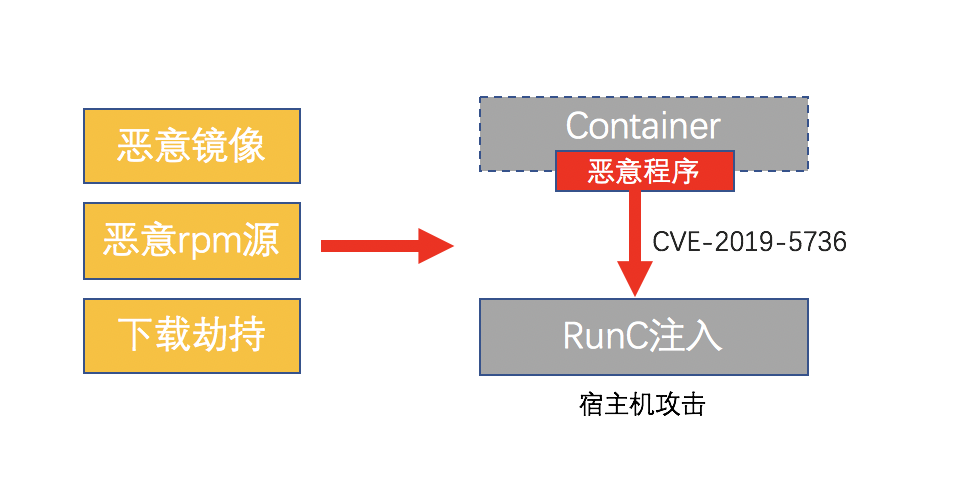

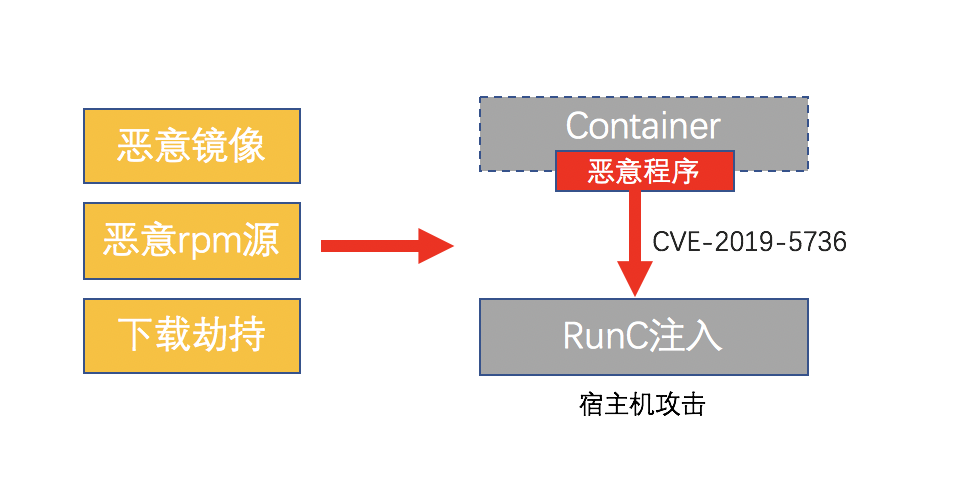

Kubernetes дЄ≠зЪДиљѓдїґдЊЫеЇФйУЊжФїеЗїйЭҐдєЯеМЕжЛђеЬ®дї•дЄКиМГеЫідєЛдЄ≠пЉМдї•иљѓдїґдљњзФ®йШґжЃµдЄЇдЊЛпЉМдїКеєі RunC жЉПжіЮ CVE-2019-5736пЉМжЉПжіЮжЬђиЇЂдЄО RunC зЪДињРи°МиЃЊиЃ°еОЯзРЖзЫЄеЕ≥пЉМContainer дєЛе§ЦзЪДеК®жАБзЉЦиѓС Runc 襀貶еПСињРи°МжЧґдЉЪеЉХзФ® Conainer еЖЕйГ®зЪДеК®жАБеЇУпЉМйА†жИР RunC иǙ诀襀жБґжДПж≥®еЕ•дїОиАМињРи°МжБґжДПз®ЛеЇПпЉМжФїеЗїиАЕеП™йЬАи¶БеЬ®дЄАдЄ™ Container йХЬеГПдЄ≠жФЊеЕ•жБґжДПзЪДеК®жАБеЇУеТМжБґжДПз®ЛеЇПпЉМиѓ±еПСеПЧжФїеЗїиАЕжБґжДПдЄЛиљљињРи°МињЫи°Мж®°з≥КжФїеЗїпЉМдЄАжЧ¶еПЧжФїеЗїиАЕзЪД Container зОѓеҐГзђ¶еРИжФїеЗїжЭ°дїґпЉМжЧҐеПѓеЃМжИРжФїеЗїгАВ

еРМж†ЈзЪДжФїеЗїйЭҐињШе≠ШеЬ®дЇО Kubernetes¬†иЗ™иЇЂжЬНеК°зїДдїґдєЛдЄ≠пЉМеЙНжЃµжЧґйЧізИЖеЗЇзЪД HTTP2 CVE-2019-9512гАБCVE-2019-9514 жЉПжіЮе∞±жШѓдЄАдЄ™йЭЮеЄЄе•љзЪДиљѓдїґз†ФеПСйШґжЃµиДЖеЉ±жАІзЪДдЊЛе≠РпЉМжЉПжіЮе≠ШеЬ®дЇО GO иѓ≠и®АзЪДеЯЇз°А LIB еЇУдЄ≠пЉМдїїдљХдЊЭиµЦ GO зЙИжЬђпЉИ<1.2.9пЉЙжЙАзЉЦиѓСзЪД KubernetesHTTP2 жЬНеК°зїДдїґйГљеПЧж≠§жЉПжіЮељ±еУНпЉМеЫ†ж≠§ељУжЧґж≠§жЉПжіЮељ±еУНдЇЖ K8s еЕ®з≥їеИЧзЙИжЬђпЉМжФїеЗїиАЕеПѓдї•ињЬз®Л DOS Kubernetes API ServerгАВеРМжЧґеЬ® Kubernetes зїДдїґзЪДжХідЄ™дЇ§дїШињЗз®ЛдЄ≠дєЯе≠ШеЬ®зЭАжФїеЗїйЭҐпЉМзЫЄеЕ≥зїДдїґе≠Шеܮ襀жБґжДПжЫњжНҐдї•еПКж§НеЕ•зЪДеПѓиГљжАІгАВ

дЄНеРМдЇОдЉ†зїЯзЪДиљѓдїґдЊЫеЇФйУЊпЉМйХЬеГПдљЬдЄЇзїЯдЄАдЇ§дїШзЪДж†ЗеЗЖе¶ВеЬ®еЃєеЩ®еЬЇжЩѓдЄЛ襀姲иІДж®°еЇФзФ®пЉМеЫ†ж≠§еЕ≥ж≥®йХЬеГПзЪДдљњзФ®еС®жЬЯеПѓдї•еЄЃеК©жФїеЗїиАЕжЫіе•љзЪДиЃЊиЃ°жФїеЗїиЈѓеЊДгАВ

жФїеЗїиАЕеПѓдї•еЬ®йХЬеГПзФЯеСљеС®жЬЯзЪДдїїдљХдЄАдЄ™йШґжЃµеѓєйХЬеГПињЫи°Мж±°жЯУпЉМеМЕжЛђеѓєжЮДеїЇжЦЗдїґзЪДзѓ°жФєгАБеѓєжЮДеїЇеє≥еП∞зЪДеРОйЧ®ж§НеЕ•гАБеѓєдЉ†иЊУињЗз®ЛдЄ≠зЪДеКЂжМБжЫњжНҐеТМдњЃжФєгАБеѓєйХЬеГПдїУеЇУзЪДжФїеЗїдї•жЫњжНҐйХЬеГПжЦЗдїґгАБеѓєйХЬеГПињРи°МдЄЛиљљеТМеНЗзЇІзЪДеКЂжМБжФїеЗїз≠ЙгАВ

жХідЄ™жФїеЗїињЗз®ЛеПѓдї•еАЯеК©дЇСеМЦеЬЇжЩѓдЄ≠зЫЄеЕ≥зЪДеРДзІНдЊЭиµЦпЉМе¶В Kubernetes зїДдїґжЉПжіЮгАБдїУеЇУзЪДжЉПжіЮпЉМзФЪиЗ≥еЯЇз°АиЃЊжЦљеЇХе±ВжЉПжіЮгАВеѓєдЇОйШ≤еЊ°иАЕжЭ•иѓіпЉМеѓєдЇОйХЬеГПзЪДжХідЄ™зФЯеСљеС®жЬЯзЪДеЃЙеЕ®дњЭйЪЬпЉМжШѓеЃєеЩ®еЬЇжЩѓдЄ≠жФїеЗїйШ≤иМГзЪДйЗНдЄ≠дєЛйЗНгАВ

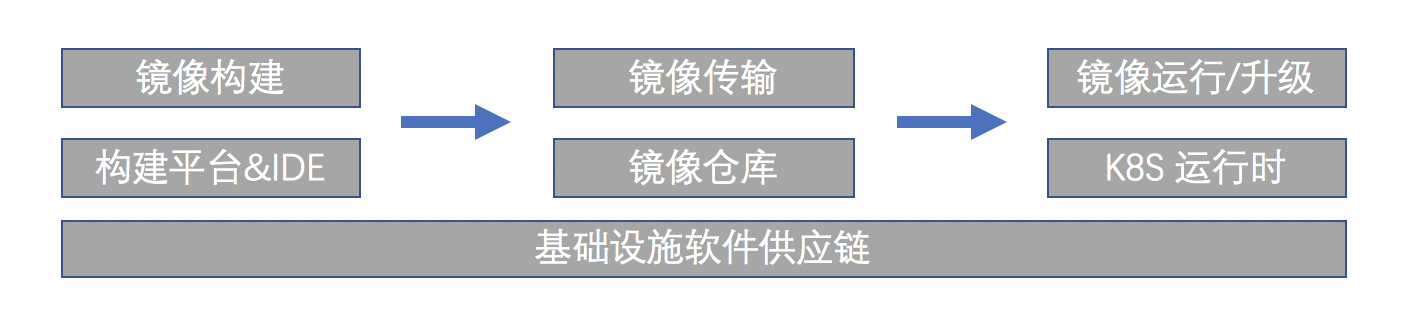

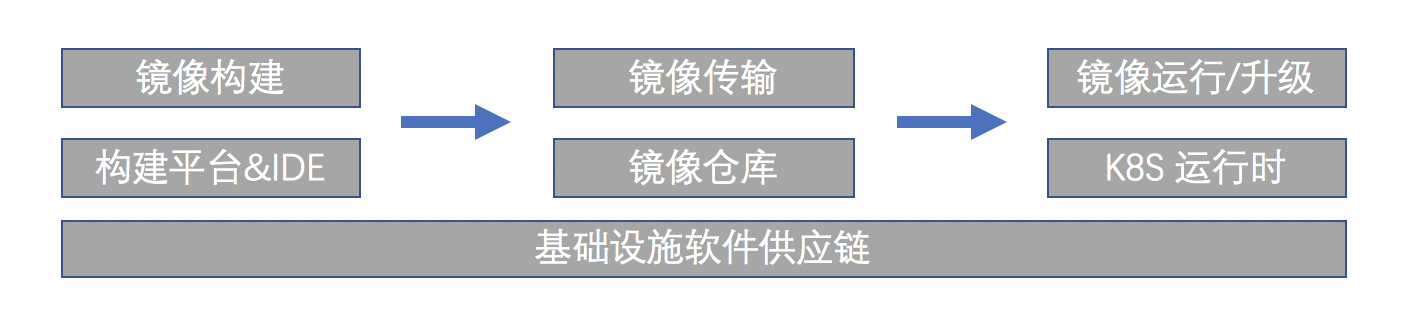

дЇСеОЯзФЯжЧґдї£зЪДеЇФзФ®дЇ§дїШж†ЗеЗЖжЉФињЫпЉИдїО Image еИ∞ ArtifactsпЉЙ

===================================

еЬ®дЇСеОЯзФЯжЧґдї£дєЛеЙНпЉМеЇФзФ®дЇ§дїШзЪДжЦєеЉПжѓФиЊГе§Ъж†ЈеМЦпЉМжѓФе¶ВиДЪжЬђгАБRPM з≠Йз≠ЙгАВиАМеЬ®дЇСеОЯзФЯжЧґдї£пЉМдЄЇдЇЖе±ПиФљеЉВжЮДзОѓеҐГзЪДеЈЃеЉВпЉМжПРдЊЫзїЯдЄАзЪДйГ®зљ≤жКљи±°пЉМе§ІеЃґеѓєеЇФзФ®дЇ§дїШж†ЗеЗЖзЪДзїЯдЄАдєЯињЂеИЗиµЈжЭ•гАВ

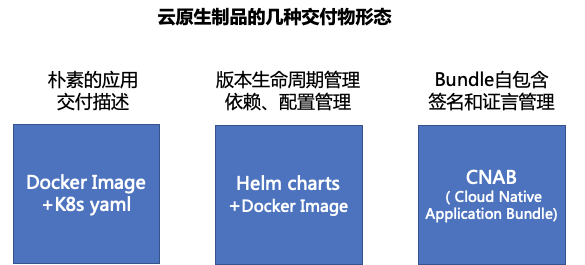

Helm

----

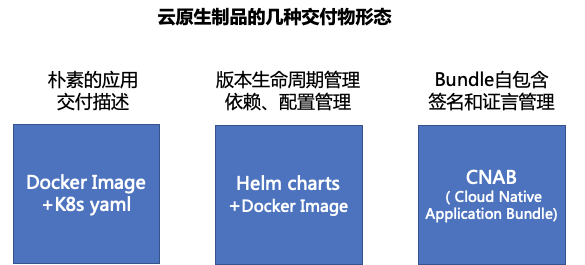

Helm жШѓ Kubernetes зЪДеМЕзЃ°зРЖеЈ•еЕЈпЉМеЃГжПРеЗЇдЇЖ Chart ињЩдЄ™ж¶ВењµгАВ

* дЄАдЄ™ Chart жППињ∞дЇЖдЄАдЄ™йГ®зљ≤еЇФзФ®зЪДе§ЪдЄ™ Kubernetes иµДжЇРзЪД¬†YAML жЦЗдїґпЉМеМЕжЛђжЦЗж°£гАБйЕНзљЃй°єгАБзЙИжЬђз≠Йдњ°жБѓпЉЫ

* жПРдЊЫ Chart зЇІеИЂзЪДзЙИжЬђзЃ°зРЖгАБеНЗзЇІеТМеЫЮжїЪиГљеКЫгАВ

CNAB

----

CNAB жШѓ Docker еТМеЊЃиљѓеЬ® 2018 еєіеЇХиБФеРИжО®еЗЇеє≥еП∞жЧ†еЕ≥зЪД Cloud Native Application Bundle иІДиМГгАВзЫЄжѓФдЇО HelmпЉМжЬЙйҐЭе§ЦеЗ†дЄ™еЃЪдєЙпЉЪ

* еЬ® thick ж®°еЉПжЧґпЉМCNAB зЪД bundle еПѓдї•еМЕеРЂдЊЭиµЦзЪДйХЬеГПдЇМињЫеИґпЉМдїОиАМдЄНйЬАи¶БйҐЭе§ЦеОїйХЬеГПдїУеЇУдЄЛиљљпЉМдљЬдЄЇдЄАдЄ™жХідљУжЙУеМЕпЉЫ

* CNAB еЃЪдєЙдЇЖжЙ©е±ХзЪДеЃЙеЕ®ж†ЗеЗЖпЉМеЃЪдєЙдЇЖ bundle зЪДз≠ЊеРНпЉИеЯЇдЇО TUF пЉЙеТМжЭ•жЇРиѓБжШОпЉИеЯЇдЇО In-TotoпЉЙжППињ∞пЉЫ

* CNAB зЪДйГ®зљ≤жШѓеє≥еП∞жЧ†еЕ≥жАІпЉМеПѓдї•йГ®зљ≤еЬ® K8s дєЛдЄКпЉМдєЯеПѓдї•йАЪињЗ terraform з≠ЙжЦєеЉПжЭ•йГ®зљ≤гАВ

CNAB зЪДињЩдЇЫзЙєжАІпЉМеПѓдї•еЬ®еПѓдњ°иљѓдїґеИЖеПСеХЖдЄОжґИиієиАЕдєЛйЧіињЫи°МиЈ®еє≥еП∞пЉИеМЕжЛђдЇСеТМжЬђеЬ∞ PCпЉЙзЪДеЇФзФ®жЙУеМЕеТМеИЖеПСгАВ

OCI Artifacts

-------------

2019 еєі 9 жЬИпЉМеЉАжФЊеЃєеЩ®ж†ЗеЗЖзїДзїЗпЉИOCIпЉЙеЬ® OCI еИЖеПСж†ЗеЗЖдєЛдЄКпЉМдЄЇдЇЖжФѓжМБжЫіе§ЪзЪДеИЖеПСж†ЉеЉПпЉМжО®еЗЇдЇЖ OCI¬†Artifacts й°єзЫЃжЭ•еЃЪдєЙ**дЇСеОЯзФЯеИґеУБ(Cloud Native Artifacts)**зЪДиІДиМГгАВжИСдїђеПѓдї•йАЪињЗжЙ©е±Х media-type жЭ•еЃЪдєЙдЄАзІНжЦ∞зЪД Artifacts иІДиМГпЉМеєґйАЪињЗж†ЗеЗЖзЪДйХЬеГПдїУеЇУжЭ•зїЯдЄАзЃ°зРЖгАВ

Kubernetes жЧґдї£зЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊ

=====================

еЬ®дєЛеЙНзЂ†иКВдєЯжПРеИ∞ињЗпЉМзЫЄеѓєдЇОдЉ†зїЯиљѓдїґзЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊзЃ°зРЖпЉМеЃєеЩ®еТМ Kubernetes зЪДеЉХеЕ•дљњеЊЧпЉЪ

* еПСеЄГеТМињ≠дї£жЫіеК†йҐСзєБпЉМеЃєеЩ®зЪДжШУеПШжАІдєЯдљњеЊЧеЃЙеЕ®й£ОйЩ©з®НзЇµеН≥йАЭпЉЫ

* жЫіе§ЪзЪДдЄНеПѓжОІдЄЙжЦєдЊЭиµЦпЉМдЄАжЧ¶дЄАдЄ™еЇХе±ВеЯЇз°АйХЬеГПжЬЙдЇЖеЃЙеЕ®жЉПжіЮпЉМдЉЪеРСзЧЕжѓТдЄАж†ЈдЉ†йАТеИ∞дЄКе±ВпЉЫ

* жЫіе§ІиМГеЫізЪДеЕ®зРГењЂйАЯеИЖеПСпЉМеЬ®еИЖеПСињЗз®ЛдЄ≠зЪДжФїеЗїдєЯдЉЪдљњеЊЧеЬ®жЬЂзЂѓжЙІи°МзЪДжЧґйА†жИРе§ІиІДж®°еЃЙеЕ®й£ОйЩ©гАВ

еЬ®дЉ†зїЯзЪДиљѓдїґеЃЙеЕ®еТМеЃЙеЕ®еЗЖеИЩдєЛдЄКпЉМжИСдїђеПѓдї•зїУеРИдЄАдЇЫжЬАдљ≥еЃЮиЈµпЉМж≤ЙжЈАдЄАдЄ™жЦ∞зЪДзЂѓеИ∞зЂѓеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊпЉЪ

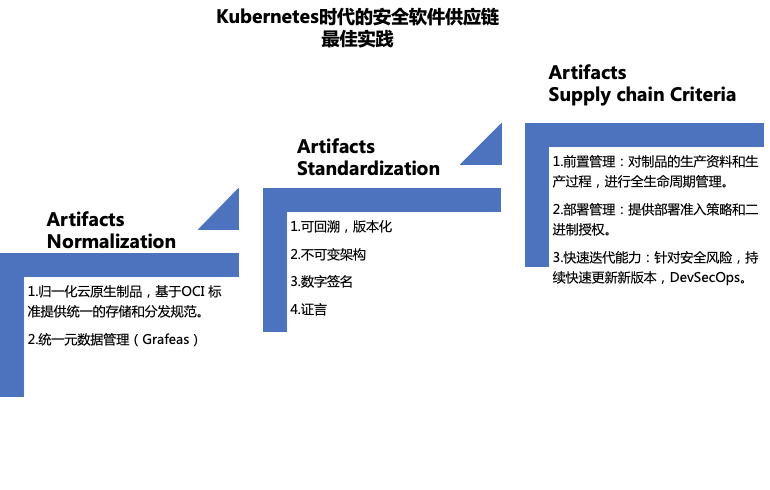

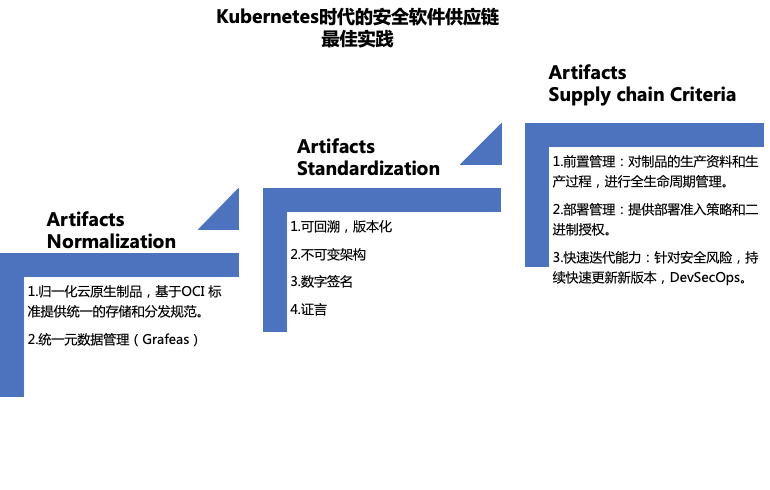

жИСдїђжЭ•зЬЛдЄАдЇЫеТМеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊзЫЄеЕ≥зЪДз§ЊеМЇжКАжЬѓињЫе±ХпЉЪ

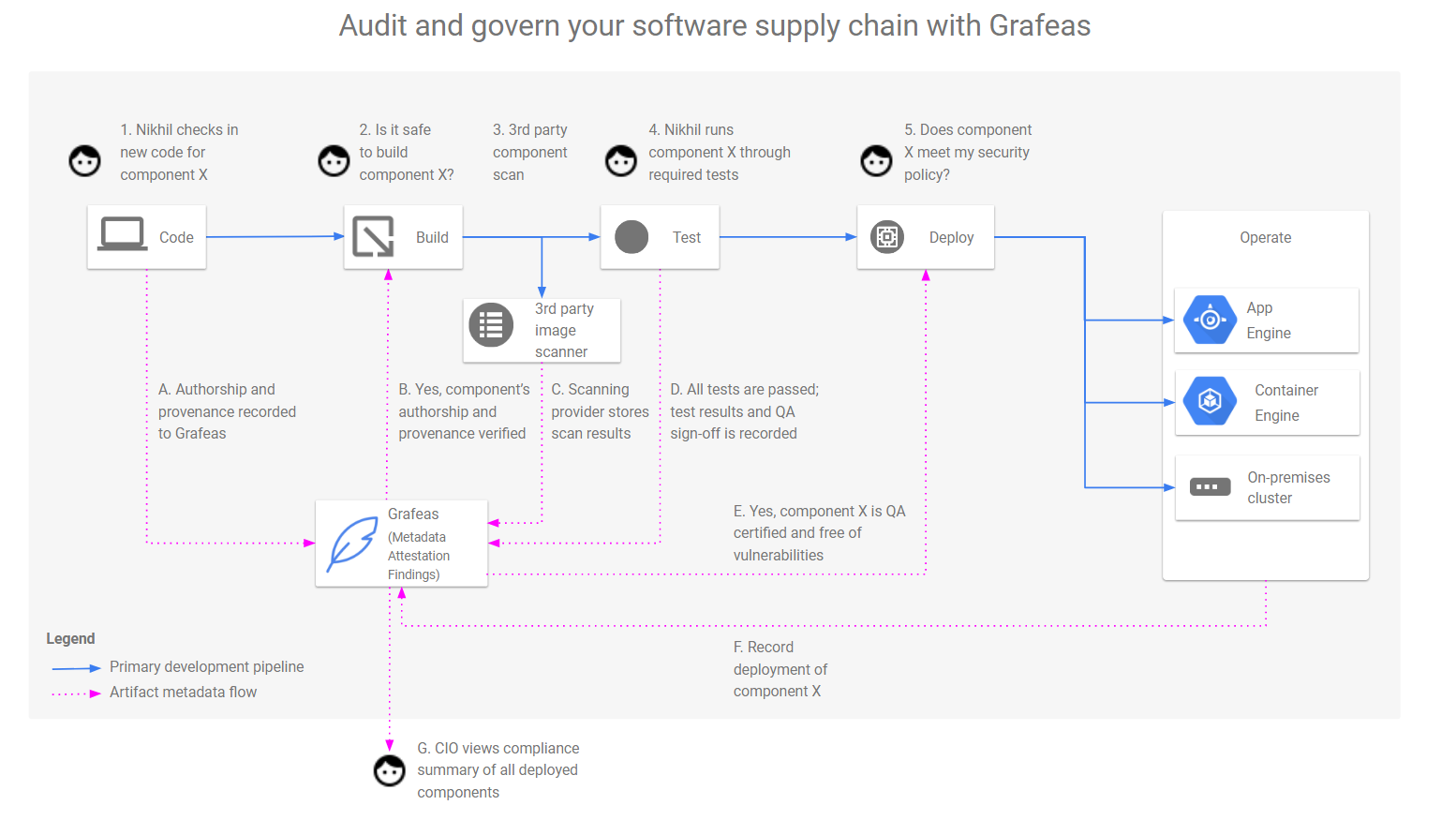

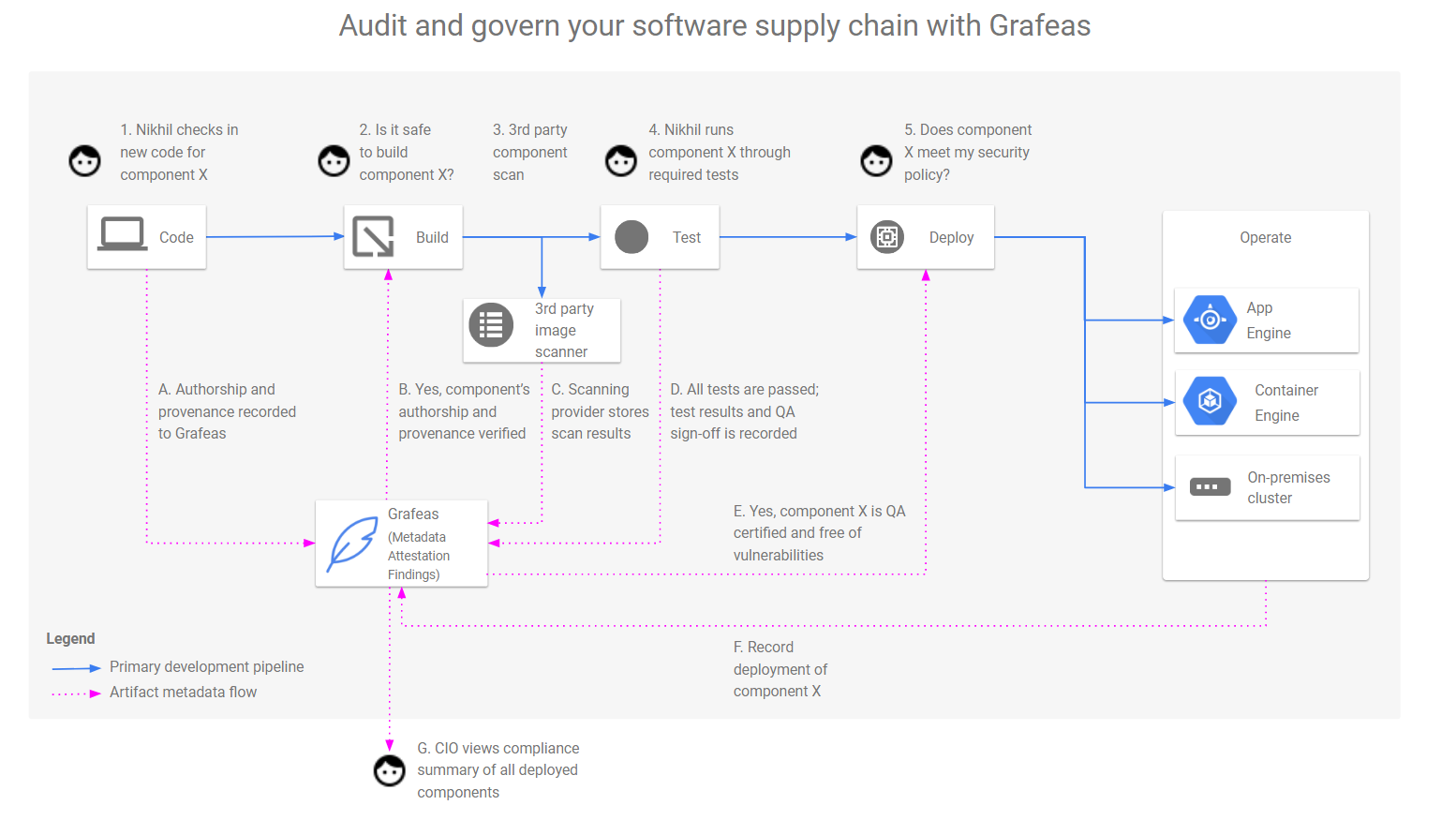

Grafeas

-------

2017 еєі 10 жЬИпЉМGoogle иБФеРИ JFrogгАБIBM з≠ЙеЕђеПЄжО®еЗЇдЇЖ GrafeasгАВGrafeasпЉИеЄМиЕКиѓ≠дЄ≠зЪД"scribe"пЉЙжЧ®еЬ®еЃЪдєЙзїЯдЄАзЪДжЦєеЉПжЭ•еЃ°ж†ЄеТМзЃ°зРЖзО∞дї£иљѓдїґдЊЫеЇФйУЊпЉМжПРдЊЫ**дЇСеОЯзФЯеИґеУБзЪДеЕГжХ∞жНЃзЃ°зРЖиГљеКЫ**гАВеПѓдї•дљњзФ® Grafeas API жЭ•е≠ШеВ®пЉМжߕ胥еТМж£А糥жЬЙеЕ≥еРДзІНиљѓдїґзїДдїґзЪДзїЉеРИеЕГжХ∞жНЃпЉМеМЕжЛђеРИиІДеТМй£ОйЩ©зКґжАБгАВ

In-toto

-------

In-toto жПРдЊЫдЇЖдЄАдЄ™**ж°ЖжЮґжИЦз≠ЦзХ•еЉХжУОжЭ•дњЭжК§иљѓдїґдЊЫеЇФйУЊзЪДеЃМжХіжАІ**гАВ

йАЪињЗй™МиѓБйУЊдЄ≠зЪДжѓПдЄ™дїїеК°жШѓеР¶жМЙиЃ°еИТжЙІи°МпЉИдїЕзФ±жОИжЭГдЇЇеСШжЙІи°МпЉЙдї•еПКдЇІеУБеЬ®ињРиЊУињЗз®ЛдЄ≠жܙ襀烰жФєжЭ•еБЪеИ∞ињЩдЄАзВєгАВIn-toto и¶Бж±Вй°єзЫЃжЙАжЬЙиАЕеИЫеїЇеЄГе±А (Layout)гАВеЄГе±АеИЧеЗЇдЇЖиљѓдїґдЊЫеЇФйУЊзЪДж≠•й™§ (Step) й°ЇеЇПпЉМдї•еПКжОИжЭГжЙІи°МињЩдЇЫж≠•й™§зЪДеЈ•дљЬдЇЇеСШгАВељУеЈ•дљЬдЇЇеСШжЙІи°МиЈ®ж≠•жУНдљЬжЧґпЉМе∞ЖжФґйЫЖжЬЙеЕ≥жЙАдљњзФ®зЪДеСљдї§еТМзЫЄеЕ≥жЦЗдїґзЪДдњ°жБѓпЉМеєґе∞ЖеЕґе≠ШеВ®еЬ®йУЊжО• (Link) еЕГжХ∞жНЃжЦЗдїґдЄ≠гАВйАЪињЗеЬ®еЃМжХізЪДдЊЫеЇФйУЊдЄ≠еЃЪдєЙжѓПдЄ™ StepпЉМеєґеѓє Step ињЫи°Мй™МиѓБпЉМеПѓдї•еЕЕеИЖеЃМжХізЪДеЃМжХіжХідЄ™дЊЫеЇФйУЊзЪДеЃЙеЕ®гАВ

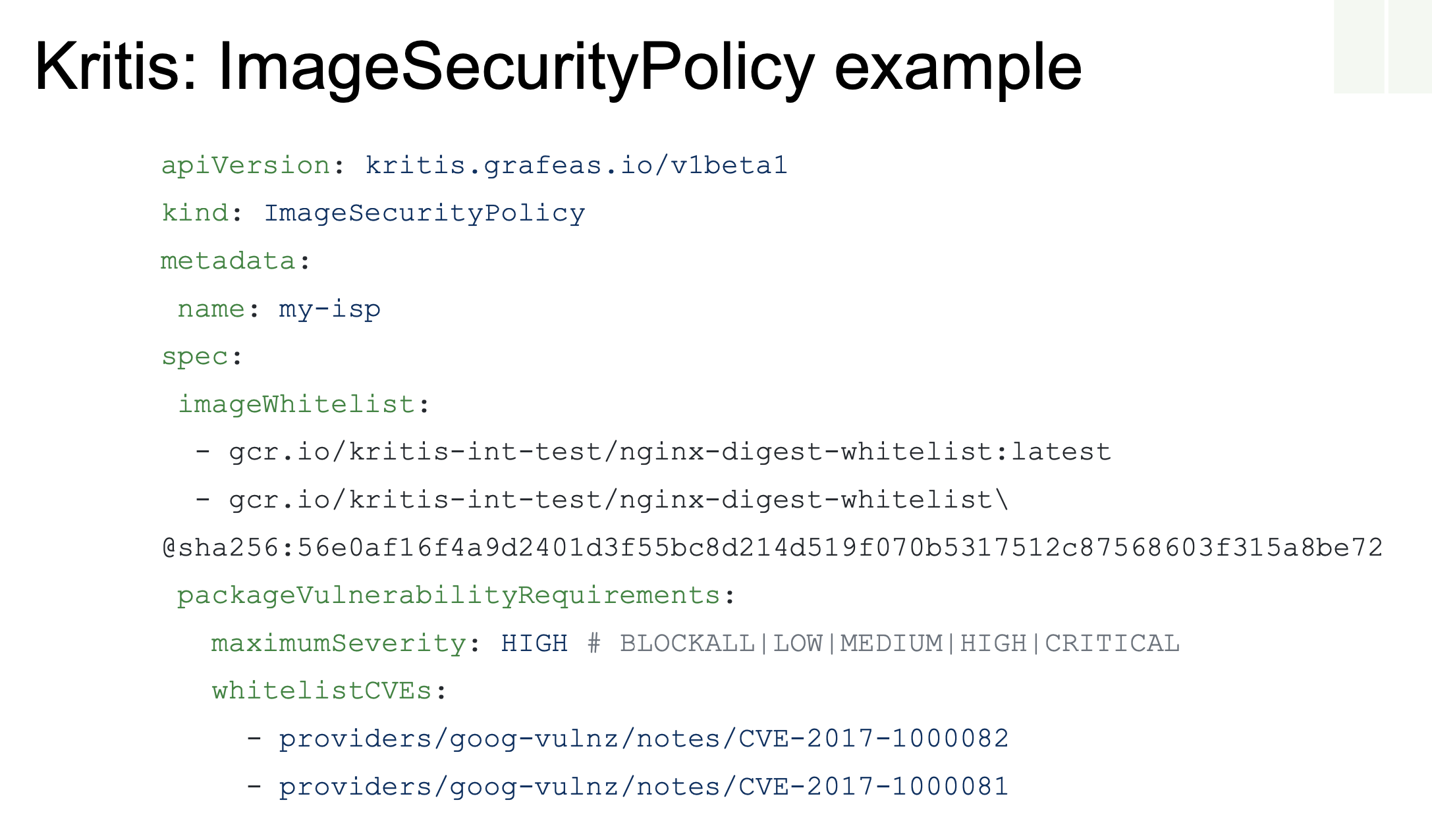

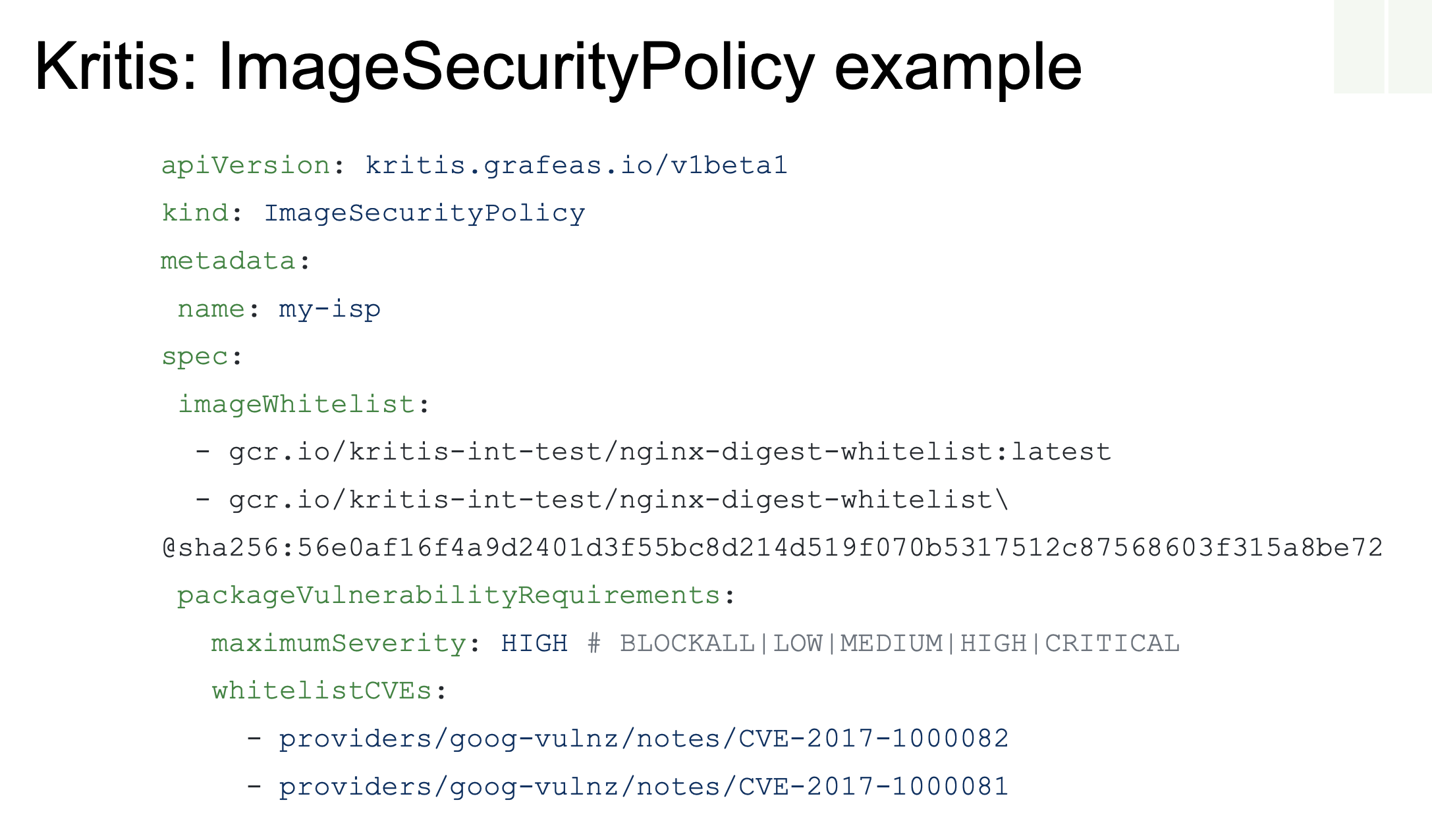

Kritis

------

дЄЇеЉЇеМЦ Kubernetes зЪДеЃЙеЕ®жАІпЉМGoogle еЉХеЕ•дЇЖдЇМињЫеИґжОИжЭГ (Binary Authorization)пЉМз°ЃдњЭдљњзФ®иАЕеП™иГље∞ЖеПЧдњ°дїїзЪДеЈ•дљЬиіЯиі£йГ®зљ≤еИ∞ Kubernetes дЄ≠гАВдЇМињЫеИґжОИжЭГеПѓдї•еЯЇдЇО Kubernetes зЪД Admission Controller жЭ•жПТеЕ•йГ®зљ≤еЗЖеЕ•ж£АжµЛпЉМиЃ©еП™жЬЙжОИжЭГеРОзЪДйХЬеГПеЬ®зОѓеҐГдЄ≠ињРдљЬгАВ

дЄЛеЫЊдЄЇдЄАдЄ™з≠ЦзХ•з§ЇдЊЛпЉЪ

еРМжЧґеѓєдЇОеЬ®еЃЙеЕ®иљѓдїґдЊЫеЇФйУЊдЄ≠еН†жѓФеЊИе§ІзЪДзђђдЄЙжЦєиљѓдїґпЉМйЬАи¶БжЬЙеЃМеЦДзЪДеЯЇзЇњжЬЇеИґеТМж®°з≥КеЃЙеЕ®жµЛиѓХжЬЇеИґжЭ•дњЭйЪЬеИЖеПСињЗз®ЛдЄ≠зЪДеЃЙеЕ®й£ОйЩ©пЉМйБњеЕНеЄ¶еЈ≤зЯ•жЉПжіЮдЄКзЇњпЉМйШњйЗМдЇСж≠£еЬ®дЄОз§ЊеМЇзІѓжЮБиі°зМЃеЄЃеК©жЉФињЫдЄАдЇЫеЉАжЇРзЪДеЈ•еЕЈйУЊгАВ

еЕ≥дЇОеЯЇз°АйХЬеГПдЉШеМЦгАБеЃЙеЕ®жЙЂжППгАБжХ∞е≠Чз≠ЊеРНз≠ЙйҐЖеЯЯдєЯжЬЙйЭЮеЄЄе§ЪзЪДеЈ•еЕЈеТМеЉАжЇРдЇІеУБпЉМеЬ®ж≠§дЄНдЄАдЄАдїЛзїНгАВ

дЇСзЂѓзЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊжЬАдљ≥еЃЙеЕ®еЃЮиЈµ

================

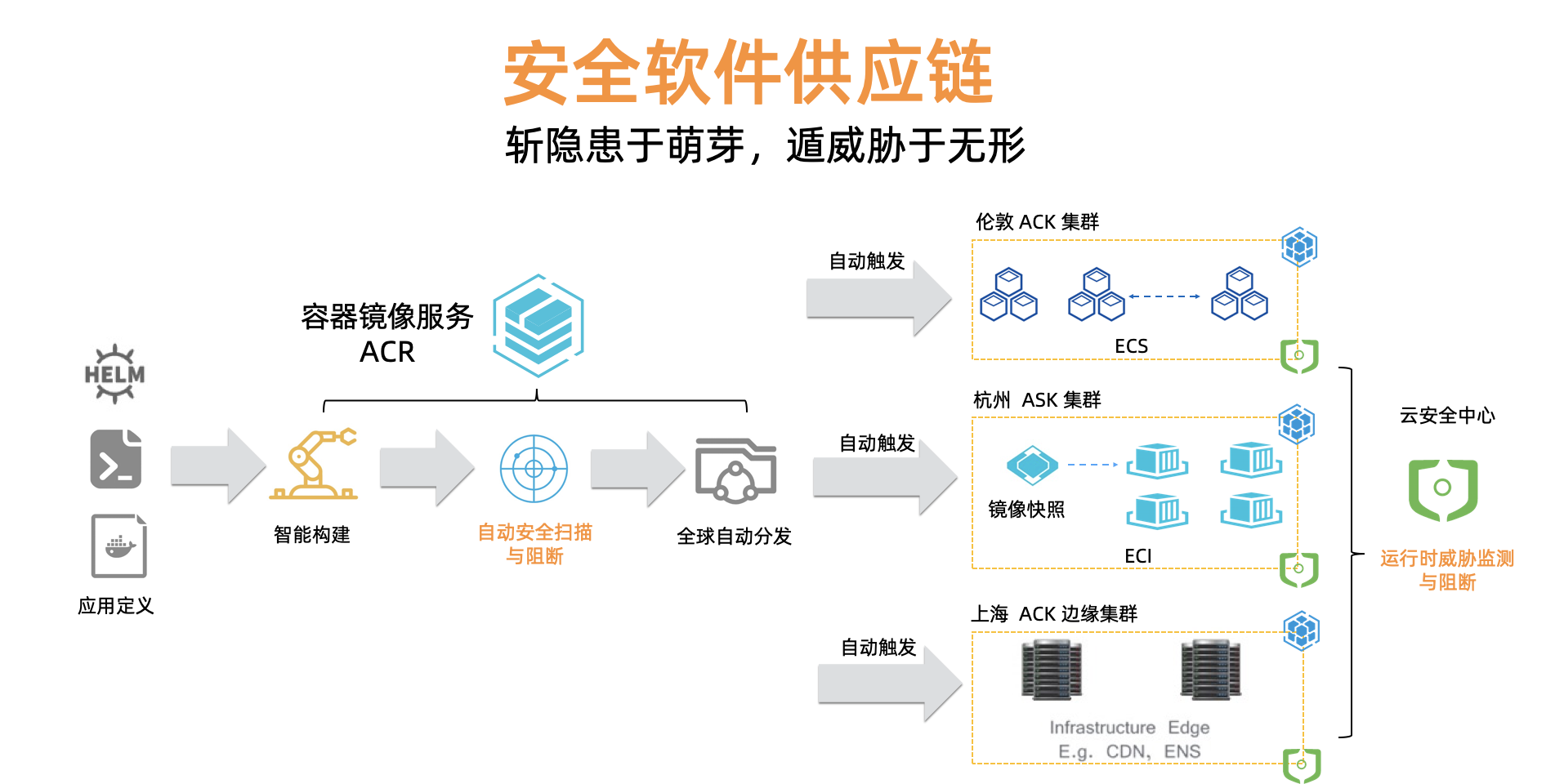

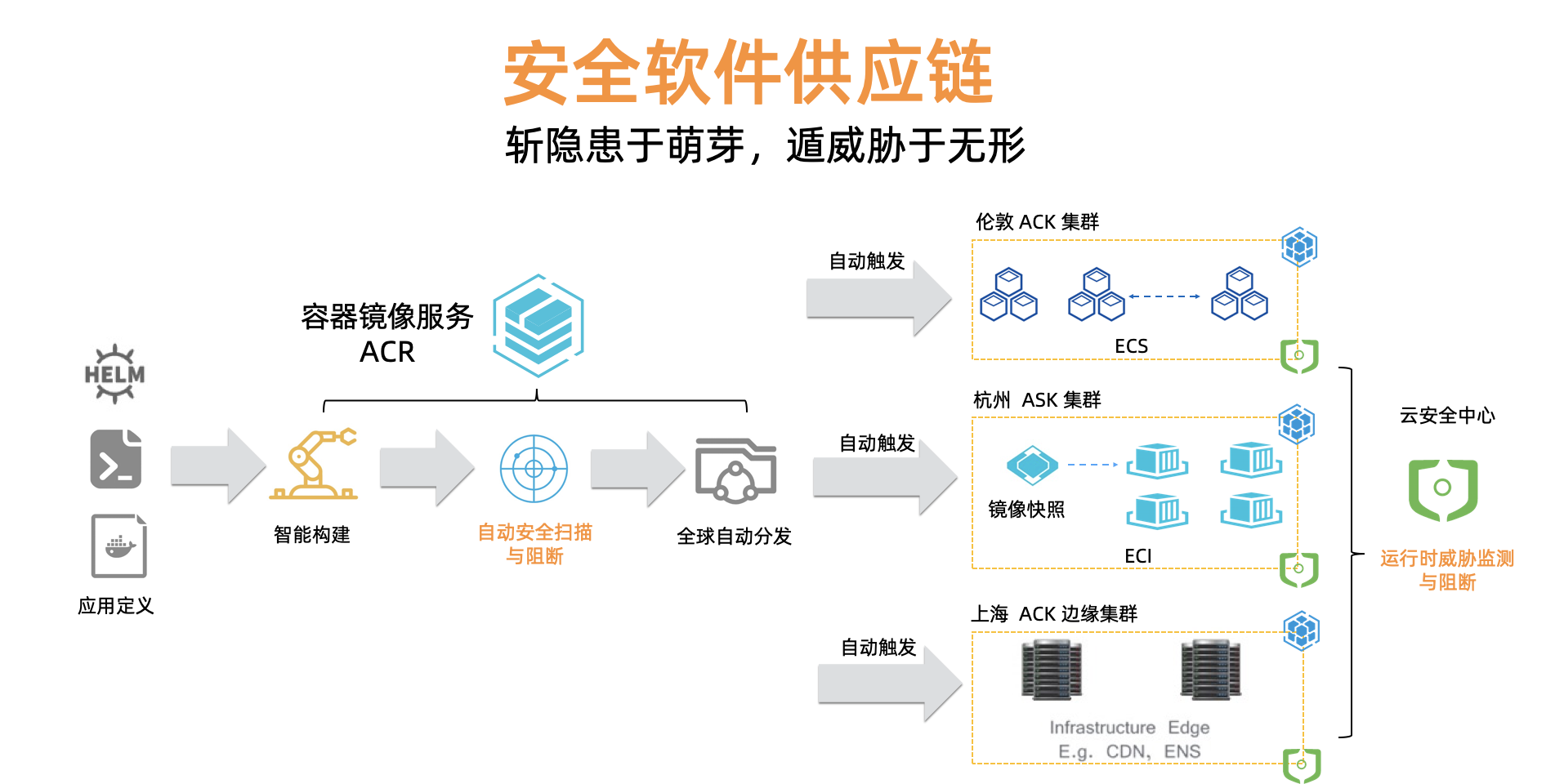

еЬ®йШњйЗМдЇСдЄКпЉМжИСдїђеПѓдї•дЊњжНЈеЬ∞еЯЇдЇОеЃєеЩ®жЬНеК° ACKгАБеЃєеЩ®йХЬеГПжЬНеК° ACRгАБдЇСеЃЙеЕ®дЄ≠ењГжЙУйА†дЄАдЄ™еЃМжХізЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊгАВ

еЃЙеЕ®иљѓдїґдЊЫеЇФйУЊеЕ®йУЊиЈѓдї•дЇСеОЯзФЯеЇФзФ®жЙШзЃ°дЄЇеІЛпЉМдї•дЇСеОЯзФЯеЇФзФ®еИЖеПСдЄЇзїИпЉМеЕ®йУЊиЈѓеПѓиІВжµЛгАБеПѓињљиЄ™гАБеПѓиЗ™дЄїиЃЊзљЃгАВеПѓдї•еЄЃеК©еЃЙеЕ®йЬАж±ВйЂШгАБдЄЪеК°е§ЪеЬ∞еЯЯе§ІиІДж®°йГ®зљ≤зЪДдЉБдЄЪзЇІеЃҐжИЈпЉМеЃЮзО∞дЄАжђ°еЇФзФ®еПШжЫіпЉМеЕ®зРГеМЦе§ЪеЬЇжЩѓиЗ™еК®дЇ§дїШпЉМжЮБе§ІжПРеНЗдЇСеОЯзФЯеЇФзФ®дЇ§дїШзЪДжХИзОЗеПКеЃЙеЕ®жАІгАВ

еЬ®дЇСеОЯзФЯеЇФзФ®зЪДеЃЙеЕ®жЙШзЃ°йШґжЃµпЉМеЃєеЩ®йХЬеГПжЬНеК° ACR жФѓжМБеЃєеЩ®йХЬеГПгАБHelm Chart з≠ЙдЇСеОЯзФЯиµДдЇІзЪДзЫіжО•дЄКдЉ†жЙШзЃ°пЉЫдєЯжФѓжМБдїОжЇРдї£з†БпЉИGithubгАБBitbucketгАБйШњйЗМдЇС CodeгАБGitLab жЭ•жЇРпЉЙжЩЇиГљжЮДеїЇжИРеЃєеЩ®йХЬеГПгАВеЬ®еЃЙеЕ®иљѓдїґдЊЫеЇФзФ®йУЊдЄ≠пЉМжФѓжМБиЗ™еК®йЭЩжАБеЃЙеЕ®жЙЂжППеєґиЗ™еЃЪдєЙйЕНзљЃеЃЙеЕ®йШїжЦ≠з≠ЦзХ•гАВдЄАжЧ¶иѓЖеИЂеИ∞йЭЩжАБеЇФзФ®дЄ≠е≠ШеЬ®йЂШеН±жЉПжіЮеРОпЉМеПѓиЗ™еК®йШїжЦ≠еРОзї≠йГ®зљ≤йУЊиЈѓпЉМйАЪзЯ•еЃҐжȣ姱賕зЪДдЇЛдїґеПКзЫЄеЕ≥жЉПжіЮжК•еСКгАВеЃҐжИЈеПѓеЯЇдЇОжЉПжіЮжК•еСКдЄ≠зЪДдњЃе§НеїЇиЃЃпЉМдЄАйФЃжЫіжЦ∞дЉШеМЦжЮДеїЇжИРжЦ∞зЪДйХЬеГПзЙИжЬђпЉМеЖНжђ°иІ¶еПСиЗ™еК®еЃЙеЕ®жЙЂжППгАВ

* еЬ®дЇСеОЯзФЯеЇФзФ®зЪДеИЖеПСйШґжЃµпЉМељУеЃЙеЕ®жЉПжіЮжЙЂжППеЃМжИРдЄФеЇФзФ®жЧ†жЉПжіЮпЉМеЇФзФ®е∞Ж襀иЗ™еК®еРМж≠•еИЖеПСиЗ≥еЕ®зРГе§ЪеЬ∞еЯЯгАВ

зФ±дЇОдљњзФ®дЇЖеЯЇдЇОеИЖе±ВзЪДи∞ГеЇ¶гАБеЕђзљСйУЊиЈѓдЉШеМЦдї•еПКеЕНеЕђзљСеЕ•еП£еЉАеРѓзЪДдЉШеМЦпЉМдЇСеОЯзФЯеЇФзФ®зЪДеЕ®зРГеРМж≠•жХИзОЗпЉМзЫЄжѓФжЬђеЬ∞дЄЛиљљеРОеЖНдЄКдЉ†жПРеНЗдЇЖ 7 еАНгАВдЇСеОЯзФЯеЇФзФ®еРМж≠•еИ∞еЕ®зРГе§ЪеЬ∞еЯЯеРОпЉМеПѓдї•иЗ™еК®иІ¶еПСе§ЪеЬЇжЩѓзЪДеЇФзФ®йЗНжЦ∞йГ®зљ≤пЉМжФѓжМБеЬ® ACKгАБASKгАБACK[@Edge](https://yq.aliyun.com/go/articleRenderRedirect?url=%23)¬†йЫЖзЊ§дЄ≠еЇФзФ®иЗ™еК®жЫіжЦ∞гАВйТИеѓєйЫЖзЊ§еЖЕе§ІиІДж®°иКВзВєеИЖеПСеЬЇжЩѓпЉМеПѓдї•еЃЮзО∞еЯЇдЇОйХЬеГПењЂзЕІзЪДзІТзЇІеИЖеПСпЉМжФѓжМБ 3 зІТ 500 Pod зЪДйХЬеГПиОЈеПЦпЉМеЃЮзО∞дЄЪеК°еЬ®еЉєжАІеЬЇжЩѓдЄЛзЪДжЮБйАЯжЫіжЦ∞гАВ

* еЬ®дЇСеОЯзФЯеЇФзФ®ињРи°МйШґжЃµпЉМеПѓеЃЮзО∞еЯЇдЇОдЇСеЃЙеЕ®дЄ≠ењГзЪДеЇФзФ®ињРи°МжЧґе®БиГБж£АжµЛдЄОйШїжЦ≠пЉМеЃЮжЧґдњЭйЪЬжѓПдЄ™еЇФзФ® Pod зЪДеЃЙеЕ®ињРи°МгАВ

дЇСеЃЙеЕ®дЄ≠ењГеЯЇдЇОдЇСеОЯзФЯзЪДйГ®зљ≤иГљеКЫпЉМеЃЮзО∞е®БиГБзЪДжХ∞жНЃиЗ™еК®еМЦйЗЗйЫЖгАБиѓЖеИЂгАБеИЖжЮРгАБеУНеЇФгАБе§ДзљЃеТМзїЯдЄАзЪДеЃЙеЕ®зЃ°жОІгАВеИ©зФ®е§ЪжЧ•ењЧеЕ≥иБФеТМдЄКдЄЛжЦЗеИЖжЮРжЦєж°ИпЉМеЃЮжЧґж£АжµЛеСљдї§жЙІи°МгАБдї£з†БжЙІи°МгАБSQL ж≥®еЕ•гАБжХ∞жНЃж≥ДйЬ≤з≠Йй£ОйЩ©пЉМи¶ЖзЫЦдЄЪеК°жЉПжіЮеЕ•дЊµеЬЇжЩѓгАВзїУеРИ K8s жЧ•ењЧеТМдЇСеє≥еП∞жУНдљЬжЧ•ењЧеЃЮжЧґињЫи°Ми°МдЄЇеЃ°иЃ°еТМй£ОйЩ©иѓЖеИЂпЉМеЃЮзО∞еЃєеЩ®жЬНеК°еТМзЉЦжОТеє≥еП∞е≠ШеЬ®зЪДеЃєеЩ®йАГйАЄгАБAK ж≥ДйЬ≤гАБжЬ™жОИжЭГиЃњйЧЃй£ОйЩ©гАВ

жАїзїУ

--

йЪПзЭАдЇСеОЯзФЯзЪДдЄНжЦ≠еПСе±ХпЉМдЇСеОЯзФЯеЇФзФ®дєЯдЉЪеЬ®еЃЙеЕ®гАБдЇ§дїШгАБеЕ®зРГеИЖеПСз≠ЙйҐЖеЯЯжМБзї≠жЉФињЫгАВжИСдїђеПѓдї•йҐДиІБдЄАдЄ™жЦ∞зЪДжЧґдї£пЉЪиґКжЭ•иґКе§ЪзЪДе§ІеЮЛиљѓдїґдї•зІѓжЬ®зЪДжЦєеЉПзФ±еЕ®зРГеЉАеПСиАЕзЛђзЂЛеЉАеПСиАМжЬАзїИеРИеєґзїДи£ЕгАВ

[еОЯжЦЗйУЊжО•](https://link.zhihu.com/?target=https%3A//yq.aliyun.com/articles/730349%3Futm_content%3Dg_1000090543)

жЬђжЦЗдЄЇйШњйЗМдЇСеЖЕеЃєпЉМжЬ™зїПеЕБиЃЄдЄНеЊЧиљђиљљгАВ

汧ењЧжХП¬† йШњйЗМдЇСеЃєеЩ®жЬНеК°йЂШзЇІжКАжЬѓдЄУеЃґ

ж±™еЬ£еє≥¬† йШњйЗМдЇСдЇСеє≥еП∞еЃЙеЕ®йЂШзЇІеЃЙеЕ®дЄУеЃґ

> **еѓЉиѓї**пЉЪдїО Docker image еИ∞ Helm, дїОдЉБдЄЪеЖЕйГ®йГ®зљ≤еИ∞еЕ®зРГеЇФзФ®еИЖеПСпЉМдљЬдЄЇеЉАеПСиАЕзЪДжИСдїђе¶ВдљХжЭ•дњЭйЪЬеЇФзФ®зЪДдЇ§дїШеЃЙеЕ®гАВжЬђжЦЗдЉЪдїОиљѓдїґдЊЫеЇФйУЊзЪДжФїеЗїеЬЇжЩѓеЉАеІЛпЉМдїЛзїНдЇСеОЯзФЯжЧґдї£зЪДеЇФзФ®дЇ§дїШж†ЗеЗЖжЉФињЫеТМйШњйЗМдЇСдЄКзЪДжЬАдљ≥еЃЮиЈµгАВ

вАЬж≤°жЬЙйЫЖи£ЕзЃ±пЉМе∞±дЄНдЉЪжЬЙеЕ®зРГеМЦвАЭгАВеЬ®иљѓдїґи°МдЄЪйЗМпЉМDocker еТМ Kubernetes дєЯжЙЃжЉФдЇЖз±їдЉЉзЪДиІТиЙ≤пЉМеК†йАЯдЇЖиљѓдїґи°МдЄЪзЪДз§ЊдЉЪеМЦеИЖеЈ•еТМдЇ§дїШињРзїізЪДжХИзОЗгАВ2013 еєі, Docker еЕђеПЄжПРеЗЇдЇЖеЃєеЩ®еЇФзФ®жЙУеМЕиІДиМГ Docker ImageпЉМеЄЃеК©еЉАеПСиАЕе∞ЖеЇФзФ®еТМдЊЭиµЦжЙУеМЕеИ∞дЄАдЄ™еПѓзІїж§НзЪДйХЬеГПйЗМгАВ2015 еєіпЉМGoogle е∞Ж Kubernetes жНРзМЃзїЩ CNCFпЉМињЫдЄАж≠•жЩЃеПКдЇЖе§ІиІДж®°еЃєеЩ®зЉЦжОТи∞ГеЇ¶зЪДж†ЗеЗЖгАВ

Kubernetes¬†дї•дЄАзІНе£∞жШОеЉПзЪДеЃєеЩ®зЉЦжОТдЄОзЃ°зРЖдљУз≥їпЉМе±ПиФљдЇЖеЇХе±ВеЯЇз°АжЮґжЮДзЪДеЈЃеЉВпЉМиЃ©иљѓдїґдЇ§дїШеПШеЊЧиґКжЭ•иґКж†ЗеЗЖеМЦгАВйЪПзЭА K8s дЄЇдї£и°®зЪДдЇСеОЯзФЯжКАжЬѓзЪДе§ІиІДж®°ињРзФ®пЉМиґКжЭ•иґКе§ЪзЪДеЃєеЩ®еМЦеЇФзԮ襀еИЖеПСеИ∞ IDCгАБеЕђеЕ±дЇСгАБиЊєзЉШз≠ЙеЕ®зРГеРДеЬ∞гАВ

еЬ® 2019 еєіпЉМйШњйЗМдЇСеЃєеЩ®йХЬеГПжЬНеК° ACR зЪДжЬИйХЬеГПдЄЛиљљйЗПиґЕињЗдЇЖ 3 дЇњжђ°гАВеРМеєі 10 жЬИпЉМйШњйЗМдЇСдЇСеЄВеЬЇзЪДеЃєеЩ®йХЬеГПз±їзЫЃеПСеЄГпЉМиґКжЭ•иґКе§ЪзЪДдЉБдЄЪе∞ЖеЕґиљѓдїґдї•еЃєеЩ®зЪДжЦєеЉПињЫи°МдЄКжЮґеТМйФАеФЃгАВ11 жЬИпЉМ姩зМЂ еПМ11 зЪДжЙАжЬЙж†ЄењГз≥їзїЯ 100% дЄКдЇСпЉМеЃєеЩ®йХЬеГПжЬНеК° ACR йЩ§дЇЖжФѓжМБ еПМ11 зЪДеЖЕйГ®йХЬеГПжЙШзЃ°дї•е§ЦпЉМдєЯе∞ЖеЖЕйГ®зЪДиГљеКЫеЬ®дЇСдЄКйАПеЗЇпЉМжФѓжМБжЫіе§ЪзЪД еПМ11 зФЯжАБеЕђеПЄгАВ

жО•дЄЛжЭ•жИСдїђзЬЛдЄЛе¶ВдљХдњЭиѓБеЃєеЩ®еТМ Kubernetes дЄЛзЪДиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®пЉМеєґеЕИзЖЯжВЙдЄЛиљѓдїґдЊЫеЇФйУЊзЪДеЄЄиІБжФїеЗїеЬЇжЩѓгАВ

иљѓдїґдЊЫеЇФйУЊжФїеЗїйЭҐеТМеЕЄеЮЛжФїеЗїеЬЇжЩѓ

===============

иљѓдїґдЊЫеЇФйУЊйАЪеЄЄеМЕжЛђдЄЙдЄ™йШґжЃµпЉЪ

* иљѓдїґз†ФеПСйШґжЃµ

* иљѓдїґдЇ§дїШйШґжЃµ

* иљѓдїґдљњзФ®йШґжЃµ

еЬ®дЄНеРМйШґжЃµзЪДжФїеЗїйЭҐе¶ВдЄЛпЉЪ

еОЖеП≤дЄКиСЧеРНзЪД APPLE Xcode IDE еЈ•еЕЈжФїеЗїе∞±жШѓеПСзФЯеЬ®иљѓдїґз†ФеПСйШґжЃµзЪДжФїеЗїпЉМжФїеЗїиАЕйАЪињЗеРС Xcode дЄ≠ж≥®еЕ•жБґжДПеРОйЧ®пЉМеЬ®йЭЮеЃШжЦєзљСзЂЩжПРдЊЫдЄЛиљљпЉМжЙАжЬЙдљњзФ®ж≠§ Xcode зЪДеЉАеПСиАЕзЉЦиѓСеЗЇжЭ•зЪД APP е∞Ж襀жДЯжЯУеРОйЧ®гАВеРМж†ЈиСЧеРНзЪДињШжЬЙзЊОеЫљзЪДж£±йХЬйЧ®дЇЛдїґпЉМдЇ¶жШѓеЬ®е§ІйЗПзЪДиљѓдїґдЄ≠ж§НеЕ•еРОйЧ®з®ЛеЇПпЉМињЫи°МжХ∞жНЃиОЈеПЦз≠ЙжБґжДПжУНдљЬгАВ

Kubernetes дЄ≠зЪДиљѓдїґдЊЫеЇФйУЊжФїеЗїйЭҐдєЯеМЕжЛђеЬ®дї•дЄКиМГеЫідєЛдЄ≠пЉМдї•иљѓдїґдљњзФ®йШґжЃµдЄЇдЊЛпЉМдїКеєі RunC жЉПжіЮ CVE-2019-5736пЉМжЉПжіЮжЬђиЇЂдЄО RunC зЪДињРи°МиЃЊиЃ°еОЯзРЖзЫЄеЕ≥пЉМContainer дєЛе§ЦзЪДеК®жАБзЉЦиѓС Runc 襀貶еПСињРи°МжЧґдЉЪеЉХзФ® Conainer еЖЕйГ®зЪДеК®жАБеЇУпЉМйА†жИР RunC иǙ诀襀жБґжДПж≥®еЕ•дїОиАМињРи°МжБґжДПз®ЛеЇПпЉМжФїеЗїиАЕеП™йЬАи¶БеЬ®дЄАдЄ™ Container йХЬеГПдЄ≠жФЊеЕ•жБґжДПзЪДеК®жАБеЇУеТМжБґжДПз®ЛеЇПпЉМиѓ±еПСеПЧжФїеЗїиАЕжБґжДПдЄЛиљљињРи°МињЫи°Мж®°з≥КжФїеЗїпЉМдЄАжЧ¶еПЧжФїеЗїиАЕзЪД Container зОѓеҐГзђ¶еРИжФїеЗїжЭ°дїґпЉМжЧҐеПѓеЃМжИРжФїеЗїгАВ

еРМж†ЈзЪДжФїеЗїйЭҐињШе≠ШеЬ®дЇО Kubernetes¬†иЗ™иЇЂжЬНеК°зїДдїґдєЛдЄ≠пЉМеЙНжЃµжЧґйЧізИЖеЗЇзЪД HTTP2 CVE-2019-9512гАБCVE-2019-9514 жЉПжіЮе∞±жШѓдЄАдЄ™йЭЮеЄЄе•љзЪДиљѓдїґз†ФеПСйШґжЃµиДЖеЉ±жАІзЪДдЊЛе≠РпЉМжЉПжіЮе≠ШеЬ®дЇО GO иѓ≠и®АзЪДеЯЇз°А LIB еЇУдЄ≠пЉМдїїдљХдЊЭиµЦ GO зЙИжЬђпЉИ<1.2.9пЉЙжЙАзЉЦиѓСзЪД KubernetesHTTP2 жЬНеК°зїДдїґйГљеПЧж≠§жЉПжіЮељ±еУНпЉМеЫ†ж≠§ељУжЧґж≠§жЉПжіЮељ±еУНдЇЖ K8s еЕ®з≥їеИЧзЙИжЬђпЉМжФїеЗїиАЕеПѓдї•ињЬз®Л DOS Kubernetes API ServerгАВеРМжЧґеЬ® Kubernetes зїДдїґзЪДжХідЄ™дЇ§дїШињЗз®ЛдЄ≠дєЯе≠ШеЬ®зЭАжФїеЗїйЭҐпЉМзЫЄеЕ≥зїДдїґе≠Шеܮ襀жБґжДПжЫњжНҐдї•еПКж§НеЕ•зЪДеПѓиГљжАІгАВ

дЄНеРМдЇОдЉ†зїЯзЪДиљѓдїґдЊЫеЇФйУЊпЉМйХЬеГПдљЬдЄЇзїЯдЄАдЇ§дїШзЪДж†ЗеЗЖе¶ВеЬ®еЃєеЩ®еЬЇжЩѓдЄЛ襀姲иІДж®°еЇФзФ®пЉМеЫ†ж≠§еЕ≥ж≥®йХЬеГПзЪДдљњзФ®еС®жЬЯеПѓдї•еЄЃеК©жФїеЗїиАЕжЫіе•љзЪДиЃЊиЃ°жФїеЗїиЈѓеЊДгАВ

жФїеЗїиАЕеПѓдї•еЬ®йХЬеГПзФЯеСљеС®жЬЯзЪДдїїдљХдЄАдЄ™йШґжЃµеѓєйХЬеГПињЫи°Мж±°жЯУпЉМеМЕжЛђеѓєжЮДеїЇжЦЗдїґзЪДзѓ°жФєгАБеѓєжЮДеїЇеє≥еП∞зЪДеРОйЧ®ж§НеЕ•гАБеѓєдЉ†иЊУињЗз®ЛдЄ≠зЪДеКЂжМБжЫњжНҐеТМдњЃжФєгАБеѓєйХЬеГПдїУеЇУзЪДжФїеЗїдї•жЫњжНҐйХЬеГПжЦЗдїґгАБеѓєйХЬеГПињРи°МдЄЛиљљеТМеНЗзЇІзЪДеКЂжМБжФїеЗїз≠ЙгАВ

жХідЄ™жФїеЗїињЗз®ЛеПѓдї•еАЯеК©дЇСеМЦеЬЇжЩѓдЄ≠зЫЄеЕ≥зЪДеРДзІНдЊЭиµЦпЉМе¶В Kubernetes зїДдїґжЉПжіЮгАБдїУеЇУзЪДжЉПжіЮпЉМзФЪиЗ≥еЯЇз°АиЃЊжЦљеЇХе±ВжЉПжіЮгАВеѓєдЇОйШ≤еЊ°иАЕжЭ•иѓіпЉМеѓєдЇОйХЬеГПзЪДжХідЄ™зФЯеСљеС®жЬЯзЪДеЃЙеЕ®дњЭйЪЬпЉМжШѓеЃєеЩ®еЬЇжЩѓдЄ≠жФїеЗїйШ≤иМГзЪДйЗНдЄ≠дєЛйЗНгАВ

дЇСеОЯзФЯжЧґдї£зЪДеЇФзФ®дЇ§дїШж†ЗеЗЖжЉФињЫпЉИдїО Image еИ∞ ArtifactsпЉЙ

===================================

еЬ®дЇСеОЯзФЯжЧґдї£дєЛеЙНпЉМеЇФзФ®дЇ§дїШзЪДжЦєеЉПжѓФиЊГе§Ъж†ЈеМЦпЉМжѓФе¶ВиДЪжЬђгАБRPM з≠Йз≠ЙгАВиАМеЬ®дЇСеОЯзФЯжЧґдї£пЉМдЄЇдЇЖе±ПиФљеЉВжЮДзОѓеҐГзЪДеЈЃеЉВпЉМжПРдЊЫзїЯдЄАзЪДйГ®зљ≤жКљи±°пЉМе§ІеЃґеѓєеЇФзФ®дЇ§дїШж†ЗеЗЖзЪДзїЯдЄАдєЯињЂеИЗиµЈжЭ•гАВ

Helm

----

Helm жШѓ Kubernetes зЪДеМЕзЃ°зРЖеЈ•еЕЈпЉМеЃГжПРеЗЇдЇЖ Chart ињЩдЄ™ж¶ВењµгАВ

* дЄАдЄ™ Chart жППињ∞дЇЖдЄАдЄ™йГ®зљ≤еЇФзФ®зЪДе§ЪдЄ™ Kubernetes иµДжЇРзЪД¬†YAML жЦЗдїґпЉМеМЕжЛђжЦЗж°£гАБйЕНзљЃй°єгАБзЙИжЬђз≠Йдњ°жБѓпЉЫ

* жПРдЊЫ Chart зЇІеИЂзЪДзЙИжЬђзЃ°зРЖгАБеНЗзЇІеТМеЫЮжїЪиГљеКЫгАВ

CNAB

----

CNAB жШѓ Docker еТМеЊЃиљѓеЬ® 2018 еєіеЇХиБФеРИжО®еЗЇеє≥еП∞жЧ†еЕ≥зЪД Cloud Native Application Bundle иІДиМГгАВзЫЄжѓФдЇО HelmпЉМжЬЙйҐЭе§ЦеЗ†дЄ™еЃЪдєЙпЉЪ

* еЬ® thick ж®°еЉПжЧґпЉМCNAB зЪД bundle еПѓдї•еМЕеРЂдЊЭиµЦзЪДйХЬеГПдЇМињЫеИґпЉМдїОиАМдЄНйЬАи¶БйҐЭе§ЦеОїйХЬеГПдїУеЇУдЄЛиљљпЉМдљЬдЄЇдЄАдЄ™жХідљУжЙУеМЕпЉЫ

* CNAB еЃЪдєЙдЇЖжЙ©е±ХзЪДеЃЙеЕ®ж†ЗеЗЖпЉМеЃЪдєЙдЇЖ bundle зЪДз≠ЊеРНпЉИеЯЇдЇО TUF пЉЙеТМжЭ•жЇРиѓБжШОпЉИеЯЇдЇО In-TotoпЉЙжППињ∞пЉЫ

* CNAB зЪДйГ®зљ≤жШѓеє≥еП∞жЧ†еЕ≥жАІпЉМеПѓдї•йГ®зљ≤еЬ® K8s дєЛдЄКпЉМдєЯеПѓдї•йАЪињЗ terraform з≠ЙжЦєеЉПжЭ•йГ®зљ≤гАВ

CNAB зЪДињЩдЇЫзЙєжАІпЉМеПѓдї•еЬ®еПѓдњ°иљѓдїґеИЖеПСеХЖдЄОжґИиієиАЕдєЛйЧіињЫи°МиЈ®еє≥еП∞пЉИеМЕжЛђдЇСеТМжЬђеЬ∞ PCпЉЙзЪДеЇФзФ®жЙУеМЕеТМеИЖеПСгАВ

OCI Artifacts

-------------

2019 еєі 9 жЬИпЉМеЉАжФЊеЃєеЩ®ж†ЗеЗЖзїДзїЗпЉИOCIпЉЙеЬ® OCI еИЖеПСж†ЗеЗЖдєЛдЄКпЉМдЄЇдЇЖжФѓжМБжЫіе§ЪзЪДеИЖеПСж†ЉеЉПпЉМжО®еЗЇдЇЖ OCI¬†Artifacts й°єзЫЃжЭ•еЃЪдєЙ**дЇСеОЯзФЯеИґеУБ(Cloud Native Artifacts)**зЪДиІДиМГгАВжИСдїђеПѓдї•йАЪињЗжЙ©е±Х media-type жЭ•еЃЪдєЙдЄАзІНжЦ∞зЪД Artifacts иІДиМГпЉМеєґйАЪињЗж†ЗеЗЖзЪДйХЬеГПдїУеЇУжЭ•зїЯдЄАзЃ°зРЖгАВ

Kubernetes жЧґдї£зЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊ

=====================

еЬ®дєЛеЙНзЂ†иКВдєЯжПРеИ∞ињЗпЉМзЫЄеѓєдЇОдЉ†зїЯиљѓдїґзЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊзЃ°зРЖпЉМеЃєеЩ®еТМ Kubernetes зЪДеЉХеЕ•дљњеЊЧпЉЪ

* еПСеЄГеТМињ≠дї£жЫіеК†йҐСзєБпЉМеЃєеЩ®зЪДжШУеПШжАІдєЯдљњеЊЧеЃЙеЕ®й£ОйЩ©з®НзЇµеН≥йАЭпЉЫ

* жЫіе§ЪзЪДдЄНеПѓжОІдЄЙжЦєдЊЭиµЦпЉМдЄАжЧ¶дЄАдЄ™еЇХе±ВеЯЇз°АйХЬеГПжЬЙдЇЖеЃЙеЕ®жЉПжіЮпЉМдЉЪеРСзЧЕжѓТдЄАж†ЈдЉ†йАТеИ∞дЄКе±ВпЉЫ

* жЫіе§ІиМГеЫізЪДеЕ®зРГењЂйАЯеИЖеПСпЉМеЬ®еИЖеПСињЗз®ЛдЄ≠зЪДжФїеЗїдєЯдЉЪдљњеЊЧеЬ®жЬЂзЂѓжЙІи°МзЪДжЧґйА†жИРе§ІиІДж®°еЃЙеЕ®й£ОйЩ©гАВ

еЬ®дЉ†зїЯзЪДиљѓдїґеЃЙеЕ®еТМеЃЙеЕ®еЗЖеИЩдєЛдЄКпЉМжИСдїђеПѓдї•зїУеРИдЄАдЇЫжЬАдљ≥еЃЮиЈµпЉМж≤ЙжЈАдЄАдЄ™жЦ∞зЪДзЂѓеИ∞зЂѓеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊпЉЪ

жИСдїђжЭ•зЬЛдЄАдЇЫеТМеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊзЫЄеЕ≥зЪДз§ЊеМЇжКАжЬѓињЫе±ХпЉЪ

Grafeas

-------

2017 еєі 10 жЬИпЉМGoogle иБФеРИ JFrogгАБIBM з≠ЙеЕђеПЄжО®еЗЇдЇЖ GrafeasгАВGrafeasпЉИеЄМиЕКиѓ≠дЄ≠зЪД"scribe"пЉЙжЧ®еЬ®еЃЪдєЙзїЯдЄАзЪДжЦєеЉПжЭ•еЃ°ж†ЄеТМзЃ°зРЖзО∞дї£иљѓдїґдЊЫеЇФйУЊпЉМжПРдЊЫ**дЇСеОЯзФЯеИґеУБзЪДеЕГжХ∞жНЃзЃ°зРЖиГљеКЫ**гАВеПѓдї•дљњзФ® Grafeas API жЭ•е≠ШеВ®пЉМжߕ胥еТМж£А糥жЬЙеЕ≥еРДзІНиљѓдїґзїДдїґзЪДзїЉеРИеЕГжХ∞жНЃпЉМеМЕжЛђеРИиІДеТМй£ОйЩ©зКґжАБгАВ

In-toto

-------

In-toto жПРдЊЫдЇЖдЄАдЄ™**ж°ЖжЮґжИЦз≠ЦзХ•еЉХжУОжЭ•дњЭжК§иљѓдїґдЊЫеЇФйУЊзЪДеЃМжХіжАІ**гАВ

йАЪињЗй™МиѓБйУЊдЄ≠зЪДжѓПдЄ™дїїеК°жШѓеР¶жМЙиЃ°еИТжЙІи°МпЉИдїЕзФ±жОИжЭГдЇЇеСШжЙІи°МпЉЙдї•еПКдЇІеУБеЬ®ињРиЊУињЗз®ЛдЄ≠жܙ襀烰жФєжЭ•еБЪеИ∞ињЩдЄАзВєгАВIn-toto и¶Бж±Вй°єзЫЃжЙАжЬЙиАЕеИЫеїЇеЄГе±А (Layout)гАВеЄГе±АеИЧеЗЇдЇЖиљѓдїґдЊЫеЇФйУЊзЪДж≠•й™§ (Step) й°ЇеЇПпЉМдї•еПКжОИжЭГжЙІи°МињЩдЇЫж≠•й™§зЪДеЈ•дљЬдЇЇеСШгАВељУеЈ•дљЬдЇЇеСШжЙІи°МиЈ®ж≠•жУНдљЬжЧґпЉМе∞ЖжФґйЫЖжЬЙеЕ≥жЙАдљњзФ®зЪДеСљдї§еТМзЫЄеЕ≥жЦЗдїґзЪДдњ°жБѓпЉМеєґе∞ЖеЕґе≠ШеВ®еЬ®йУЊжО• (Link) еЕГжХ∞жНЃжЦЗдїґдЄ≠гАВйАЪињЗеЬ®еЃМжХізЪДдЊЫеЇФйУЊдЄ≠еЃЪдєЙжѓПдЄ™ StepпЉМеєґеѓє Step ињЫи°Мй™МиѓБпЉМеПѓдї•еЕЕеИЖеЃМжХізЪДеЃМжХіжХідЄ™дЊЫеЇФйУЊзЪДеЃЙеЕ®гАВ

Kritis

------

дЄЇеЉЇеМЦ Kubernetes зЪДеЃЙеЕ®жАІпЉМGoogle еЉХеЕ•дЇЖдЇМињЫеИґжОИжЭГ (Binary Authorization)пЉМз°ЃдњЭдљњзФ®иАЕеП™иГље∞ЖеПЧдњ°дїїзЪДеЈ•дљЬиіЯиі£йГ®зљ≤еИ∞ Kubernetes дЄ≠гАВдЇМињЫеИґжОИжЭГеПѓдї•еЯЇдЇО Kubernetes зЪД Admission Controller жЭ•жПТеЕ•йГ®зљ≤еЗЖеЕ•ж£АжµЛпЉМиЃ©еП™жЬЙжОИжЭГеРОзЪДйХЬеГПеЬ®зОѓеҐГдЄ≠ињРдљЬгАВ

дЄЛеЫЊдЄЇдЄАдЄ™з≠ЦзХ•з§ЇдЊЛпЉЪ

еРМжЧґеѓєдЇОеЬ®еЃЙеЕ®иљѓдїґдЊЫеЇФйУЊдЄ≠еН†жѓФеЊИе§ІзЪДзђђдЄЙжЦєиљѓдїґпЉМйЬАи¶БжЬЙеЃМеЦДзЪДеЯЇзЇњжЬЇеИґеТМж®°з≥КеЃЙеЕ®жµЛиѓХжЬЇеИґжЭ•дњЭйЪЬеИЖеПСињЗз®ЛдЄ≠зЪДеЃЙеЕ®й£ОйЩ©пЉМйБњеЕНеЄ¶еЈ≤зЯ•жЉПжіЮдЄКзЇњпЉМйШњйЗМдЇСж≠£еЬ®дЄОз§ЊеМЇзІѓжЮБиі°зМЃеЄЃеК©жЉФињЫдЄАдЇЫеЉАжЇРзЪДеЈ•еЕЈйУЊгАВ

еЕ≥дЇОеЯЇз°АйХЬеГПдЉШеМЦгАБеЃЙеЕ®жЙЂжППгАБжХ∞е≠Чз≠ЊеРНз≠ЙйҐЖеЯЯдєЯжЬЙйЭЮеЄЄе§ЪзЪДеЈ•еЕЈеТМеЉАжЇРдЇІеУБпЉМеЬ®ж≠§дЄНдЄАдЄАдїЛзїНгАВ

дЇСзЂѓзЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊжЬАдљ≥еЃЙеЕ®еЃЮиЈµ

================

еЬ®йШњйЗМдЇСдЄКпЉМжИСдїђеПѓдї•дЊњжНЈеЬ∞еЯЇдЇОеЃєеЩ®жЬНеК° ACKгАБеЃєеЩ®йХЬеГПжЬНеК° ACRгАБдЇСеЃЙеЕ®дЄ≠ењГжЙУйА†дЄАдЄ™еЃМжХізЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊгАВ

еЃЙеЕ®иљѓдїґдЊЫеЇФйУЊеЕ®йУЊиЈѓдї•дЇСеОЯзФЯеЇФзФ®жЙШзЃ°дЄЇеІЛпЉМдї•дЇСеОЯзФЯеЇФзФ®еИЖеПСдЄЇзїИпЉМеЕ®йУЊиЈѓеПѓиІВжµЛгАБеПѓињљиЄ™гАБеПѓиЗ™дЄїиЃЊзљЃгАВеПѓдї•еЄЃеК©еЃЙеЕ®йЬАж±ВйЂШгАБдЄЪеК°е§ЪеЬ∞еЯЯе§ІиІДж®°йГ®зљ≤зЪДдЉБдЄЪзЇІеЃҐжИЈпЉМеЃЮзО∞дЄАжђ°еЇФзФ®еПШжЫіпЉМеЕ®зРГеМЦе§ЪеЬЇжЩѓиЗ™еК®дЇ§дїШпЉМжЮБе§ІжПРеНЗдЇСеОЯзФЯеЇФзФ®дЇ§дїШзЪДжХИзОЗеПКеЃЙеЕ®жАІгАВ

еЬ®дЇСеОЯзФЯеЇФзФ®зЪДеЃЙеЕ®жЙШзЃ°йШґжЃµпЉМеЃєеЩ®йХЬеГПжЬНеК° ACR жФѓжМБеЃєеЩ®йХЬеГПгАБHelm Chart з≠ЙдЇСеОЯзФЯиµДдЇІзЪДзЫіжО•дЄКдЉ†жЙШзЃ°пЉЫдєЯжФѓжМБдїОжЇРдї£з†БпЉИGithubгАБBitbucketгАБйШњйЗМдЇС CodeгАБGitLab жЭ•жЇРпЉЙжЩЇиГљжЮДеїЇжИРеЃєеЩ®йХЬеГПгАВеЬ®еЃЙеЕ®иљѓдїґдЊЫеЇФзФ®йУЊдЄ≠пЉМжФѓжМБиЗ™еК®йЭЩжАБеЃЙеЕ®жЙЂжППеєґиЗ™еЃЪдєЙйЕНзљЃеЃЙеЕ®йШїжЦ≠з≠ЦзХ•гАВдЄАжЧ¶иѓЖеИЂеИ∞йЭЩжАБеЇФзФ®дЄ≠е≠ШеЬ®йЂШеН±жЉПжіЮеРОпЉМеПѓиЗ™еК®йШїжЦ≠еРОзї≠йГ®зљ≤йУЊиЈѓпЉМйАЪзЯ•еЃҐжȣ姱賕зЪДдЇЛдїґеПКзЫЄеЕ≥жЉПжіЮжК•еСКгАВеЃҐжИЈеПѓеЯЇдЇОжЉПжіЮжК•еСКдЄ≠зЪДдњЃе§НеїЇиЃЃпЉМдЄАйФЃжЫіжЦ∞дЉШеМЦжЮДеїЇжИРжЦ∞зЪДйХЬеГПзЙИжЬђпЉМеЖНжђ°иІ¶еПСиЗ™еК®еЃЙеЕ®жЙЂжППгАВ

* еЬ®дЇСеОЯзФЯеЇФзФ®зЪДеИЖеПСйШґжЃµпЉМељУеЃЙеЕ®жЉПжіЮжЙЂжППеЃМжИРдЄФеЇФзФ®жЧ†жЉПжіЮпЉМеЇФзФ®е∞Ж襀иЗ™еК®еРМж≠•еИЖеПСиЗ≥еЕ®зРГе§ЪеЬ∞еЯЯгАВ

зФ±дЇОдљњзФ®дЇЖеЯЇдЇОеИЖе±ВзЪДи∞ГеЇ¶гАБеЕђзљСйУЊиЈѓдЉШеМЦдї•еПКеЕНеЕђзљСеЕ•еП£еЉАеРѓзЪДдЉШеМЦпЉМдЇСеОЯзФЯеЇФзФ®зЪДеЕ®зРГеРМж≠•жХИзОЗпЉМзЫЄжѓФжЬђеЬ∞дЄЛиљљеРОеЖНдЄКдЉ†жПРеНЗдЇЖ 7 еАНгАВдЇСеОЯзФЯеЇФзФ®еРМж≠•еИ∞еЕ®зРГе§ЪеЬ∞еЯЯеРОпЉМеПѓдї•иЗ™еК®иІ¶еПСе§ЪеЬЇжЩѓзЪДеЇФзФ®йЗНжЦ∞йГ®зљ≤пЉМжФѓжМБеЬ® ACKгАБASKгАБACK[@Edge](https://yq.aliyun.com/go/articleRenderRedirect?url=%23)¬†йЫЖзЊ§дЄ≠еЇФзФ®иЗ™еК®жЫіжЦ∞гАВйТИеѓєйЫЖзЊ§еЖЕе§ІиІДж®°иКВзВєеИЖеПСеЬЇжЩѓпЉМеПѓдї•еЃЮзО∞еЯЇдЇОйХЬеГПењЂзЕІзЪДзІТзЇІеИЖеПСпЉМжФѓжМБ 3 зІТ 500 Pod зЪДйХЬеГПиОЈеПЦпЉМеЃЮзО∞дЄЪеК°еЬ®еЉєжАІеЬЇжЩѓдЄЛзЪДжЮБйАЯжЫіжЦ∞гАВ

* еЬ®дЇСеОЯзФЯеЇФзФ®ињРи°МйШґжЃµпЉМеПѓеЃЮзО∞еЯЇдЇОдЇСеЃЙеЕ®дЄ≠ењГзЪДеЇФзФ®ињРи°МжЧґе®БиГБж£АжµЛдЄОйШїжЦ≠пЉМеЃЮжЧґдњЭйЪЬжѓПдЄ™еЇФзФ® Pod зЪДеЃЙеЕ®ињРи°МгАВ

дЇСеЃЙеЕ®дЄ≠ењГеЯЇдЇОдЇСеОЯзФЯзЪДйГ®зљ≤иГљеКЫпЉМеЃЮзО∞е®БиГБзЪДжХ∞жНЃиЗ™еК®еМЦйЗЗйЫЖгАБиѓЖеИЂгАБеИЖжЮРгАБеУНеЇФгАБе§ДзљЃеТМзїЯдЄАзЪДеЃЙеЕ®зЃ°жОІгАВеИ©зФ®е§ЪжЧ•ењЧеЕ≥иБФеТМдЄКдЄЛжЦЗеИЖжЮРжЦєж°ИпЉМеЃЮжЧґж£АжµЛеСљдї§жЙІи°МгАБдї£з†БжЙІи°МгАБSQL ж≥®еЕ•гАБжХ∞жНЃж≥ДйЬ≤з≠Йй£ОйЩ©пЉМи¶ЖзЫЦдЄЪеК°жЉПжіЮеЕ•дЊµеЬЇжЩѓгАВзїУеРИ K8s жЧ•ењЧеТМдЇСеє≥еП∞жУНдљЬжЧ•ењЧеЃЮжЧґињЫи°Ми°МдЄЇеЃ°иЃ°еТМй£ОйЩ©иѓЖеИЂпЉМеЃЮзО∞еЃєеЩ®жЬНеК°еТМзЉЦжОТеє≥еП∞е≠ШеЬ®зЪДеЃєеЩ®йАГйАЄгАБAK ж≥ДйЬ≤гАБжЬ™жОИжЭГиЃњйЧЃй£ОйЩ©гАВ

жАїзїУ

--

йЪПзЭАдЇСеОЯзФЯзЪДдЄНжЦ≠еПСе±ХпЉМдЇСеОЯзФЯеЇФзФ®дєЯдЉЪеЬ®еЃЙеЕ®гАБдЇ§дїШгАБеЕ®зРГеИЖеПСз≠ЙйҐЖеЯЯжМБзї≠жЉФињЫгАВжИСдїђеПѓдї•йҐДиІБдЄАдЄ™жЦ∞зЪДжЧґдї£пЉЪиґКжЭ•иґКе§ЪзЪДе§ІеЮЛиљѓдїґдї•зІѓжЬ®зЪДжЦєеЉПзФ±еЕ®зРГеЉАеПСиАЕзЛђзЂЛеЉАеПСиАМжЬАзїИеРИеєґзїДи£ЕгАВ

[еОЯжЦЗйУЊжО•](https://link.zhihu.com/?target=https%3A//yq.aliyun.com/articles/730349%3Futm_content%3Dg_1000090543)

жЬђжЦЗдЄЇйШњйЗМдЇСеЖЕеЃєпЉМжЬ™зїПеЕБиЃЄдЄНеЊЧиљђиљљгАВ

- 2019-12-16 16:24

- жµПиІИ 422

- иѓДиЃЇ(0)

- еИЖз±ї:йЭЮжКАжЬѓ

- жЯ•зЬЛжЫіе§Ъ

зЫЄеЕ≥жО®иНР

гАКдЇСеОЯзФЯиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®жЉФињЫжЮґжЮДгАЛ йЪПзЭАдЇСиЃ°зЃЧжКАжЬѓзЪДењЂйАЯеПСе±ХпЉМдЇСеОЯзФЯиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®еЈ≤жИРдЄЇи°МдЄЪеЕ≥ж≥®зЪДзД¶зВєгАВдЇСеОЯзФЯзОѓеҐГдЄЛзЪДиљѓдїґеЉАеПСгАБзЉЦиѓСгАБжµЛиѓХгАБеИЖеПСеТМйГ®зљ≤ињЗз®ЛпЉМйЬАи¶БдЄАе•ЧеЕ®йЭҐиАМдЄ•еѓЖзЪДеЃЙеЕ®ж°ЖжЮґжЭ•дњЭйЪЬгАВжЬђжЦЗе∞ЖжЈ±еЕ•...

еЬ®дЇСеОЯзФЯжЧґдї£пЉМиљѓдїґдЊЫеЇФйУЊзЪДжЦ∞зЙєжАІеМЕжЛђжЫійҐСзєБзЪДињ≠дї£гАБAll in OneзЪДеЉАеПСзОѓеҐГдї•еПКзЂЛдљУеМЦзЪДеЃЙеЕ®дљУз≥їгАВињЩзІНжЦ∞дљУз≥їеЉЇи∞ГдЇЖеѓєжХідЄ™дЊЫеЇФйУЊзЪДеЕ®йЭҐдњЭжК§пЉМдЄНдїЕеЕ≥ж≥®иљѓдїґжЬђиЇЂзЪДеЃЙеЕ®пЉМињШж≥®йЗНдЊЫеЇФйУЊеРДдЄ™зОѓиКВзЪДеЃЙеЕ®жАІгАВдЊЛе¶ВпЉМдЇСеОЯзФЯ...

дЉБдЄЪеЉАжЇРеЃЙеЕ®еПѓдњ°дЊЫеЇФйУЊж≤їзРЖеЃЮиЈµеИЖдЇЂ еЕ®ж†ИеЃєеЩ®дЇСиГљеКЫи¶Бж±ВдЄОйЗСиЮНеЬЇжЩѓеЃєеЩ®жАІиГљз≥їеИЧж†ЗеЗЖ иЕЊиЃѓдЇСеОЯзФЯжЬАдљ≥еЃЮиЈµ зљСеХЖйУґи°МдЇСеОЯзФЯжЮґжЮДжΥ糥дЄОеЃЮиЈµ жЧ†жЬНеК°еЩ®пЉИServerlessпЉЙжЮґжЮДз≥їеИЧж†ЗеЗЖ е∞Пз±≥зЪДеЉАжЇРеЃЮиЈµ жЦ∞еНОдЄЙдЇСеОЯзФЯеЊЃжЬНеК°...

еЬ®дЇСеОЯзФЯзЪДеЃЙеЕ®жАІеТМеПѓиІВжµЛжАІжЦєйЭҐпЉМдє¶дЄ≠жПРеИ∞дЇЖеЕ®йУЊиЈѓеПѓиІВжµЛжАІзЪДйЗНи¶БжАІпЉМе¶ВйШњйЗМеЈіеЈійє∞зЬЉз≥їзїЯзЪДеЕ®йЭҐеНЗзЇІпЉМдї•еПКKubernetesжЧґдї£зЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊгАВеРМжЧґпЉМдє¶дЄ≠ињШиЃ®иЃЇдЇЖеЃЙеЕ®еЃєеЩ®гАБдЇСеОЯзФЯж≤ЩзЃ±жКАжЬѓгАБеЕ®йУЊиЈѓеК†еѓЖгАБйЫґдњ°дїїеЃЙеЕ®...

жК•еСКдЄ≠жПРеИ∞дЇЖеЕ®йУЊиЈѓеПѓиІВжµЛжАІзЪДеЃЮиЈµпЉМе¶ВйШњйЗМеЈіеЈійє∞зЬЉзЪДеНЗзЇІпЉМдї•еПКKubernetesжЧґдї£зЪДеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊгАБйЫґдњ°дїїеЃЙеЕ®жЮґжЮДгАБдЇСеОЯзФЯж≤ЩзЃ±жКАжЬѓеТМеЕ®йУЊиЈѓеК†еѓЖз≠ЙгАВињЩдЇЫжКАжЬѓз°ЃдњЭдЇЖеЊЃжЬНеК°зОѓеҐГзЪДеЃЙеЕ®ињРи°МеТМйЧЃйҐШиѓКжЦ≠гАВ гАРеЉАжЇРиі°зМЃдЄО...

еЬ®ељУеЙНзЪДжХ∞е≠ЧеМЦжЧґдї£пЉМиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®жИРдЄЇдЇЖиЗ≥еЕ≥йЗНи¶БзЪДиЃЃйҐШгАВRekorйАЪињЗеЕђеЉАе≠ШеВ®еТМй™МиѓБиљѓдїґеМЕзЪДеУИеЄМеАЉпЉМз°ЃдњЭдЇЖдї£з†БеЬ®жХідЄ™еЉАеПСеТМеИЖеПСињЗз®ЛдЄ≠зЪДеЃМжХіжАІгАВRekor OperatorдљњеЊЧеЬ®KubernetesзОѓеҐГдЄ≠йГ®зљ≤еТМзЃ°зРЖRekorжЬНеК°еПШеЊЧзЃАеНХ...

дЇСеОЯзФЯзЪДеЃЙеЕ®жМСжИШдЄїи¶БеМЕжЛђињРи°МжЧґеЃЙеЕ®гАБеЯЇз°АжЮґжЮДеЃЙеЕ®еТМиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®гАВйШњйЗМдЇСжПРдЊЫдЇЖеЕ®йЭҐзЪДдЇСеОЯзФЯеЃЙеЕ®иІ£еЖ≥жЦєж°ИпЉМе¶ВиЗ™еК®еЃЙеЕ®жЙЂжППгАБйХЬеГПз≠ЊеРНгАБRAMиЃ§иѓБеТМзїЖз≤ТеЇ¶жОИжЭГпЉМдї•еПКеЯЇдЇОеЃЙеЕ®ж≤ЩзЃ±зЪДеЃєеЩ®йЪФз¶їжКАжЬѓпЉМжЬЙжХИйЩНдљОдЇЖеЃЙеЕ®...

дЇСеОЯзФЯеЃЙеЕ®жґЙеПКиљѓдїґдЊЫеЇФйУЊеЃЙеЕ®гАБеЃєеЩ®еЃЙеЕ®гАБйЫґдњ°дїїеЃЙеЕ®жЮґжЮДз≠Йе§ЪдЄ™жЦєйЭҐпЉМз°ЃдњЭдЇСзОѓеҐГзЪДеЃЙеЕ®ињРи°МгАВеЕ®йУЊиЈѓеПѓиІВжµЛжАІжШѓйАЪињЗзЫСжОІгАБжЧ•ењЧеТМињљиЄ™з≠ЙжЙЛжЃµпЉМз°ЃдњЭеЬ®дЇСеОЯзФЯзОѓеҐГдЄ≠иГљењЂйАЯеЃЪдљНеТМиІ£еЖ≥йЧЃйҐШгАВйШњйЗМеЈіеЈійє∞зЬЉеЬ®дЇСеОЯзФЯжЧґдї£зЪД...

дЊЛе¶ВпЉМйАЪињЗиЗ™еК®еМЦжµЛиѓХеТМжМБзї≠йЫЖжИР/жМБзї≠йГ®зљ≤пЉИCI/CDпЉЙпЉМдЉБдЄЪеПѓдї•жЮДеїЇиµЈиљѓдїґдЊЫеЇФйУЊпЉМз°ЃдњЭжѓПдЄАжђ°еПСеЄГйГљжШѓзїПињЗй™МиѓБзЪДгАВеРМжЧґпЉМдЇСжХИеє≥еП∞ињШжПРдЊЫйХЬеГПз≠ЊеРНгАБжЉПжіЮжЙЂжППз≠ЙеЃЙеЕ®жО™жЦљпЉМдњЭжК§еЇФзФ®еЕНеПЧжљЬеЬ®е®БиГБгАВ еЬ®зїДзїЗиБМиГљеНЗзЇІжЦєйЭҐпЉМ...

- жЩЇиГљдЊЫеЇФйУЊпЉЪдїЛзїНдЇЖеИ©зФ®AIжКАжЬѓдЉШеМЦдЊЫеЇФйУЊжµБз®ЛпЉМеЃЮзО∞дЊЫйЬАеМєйЕНпЉМйЩНдљОеЇУе≠ШжИРжЬђпЉМжПРйЂШеУНеЇФйАЯеЇ¶гАВ 2. **еИЫжЦ∞еИЫдЄЪдЄУеЬЇ**пЉЪ - еИЫжЦ∞й©±еК®пЉЪиЃ®иЃЇдЇЖеИЫжЦ∞еЬ®дЉБдЄЪеПСе±ХдЄ≠зЪДеЕ≥йФЃдљЬзФ®пЉМдї•еПКе¶ВдљХеИ©зФ®дЇСиЃ°зЃЧжКАжЬѓжО®еК®еИЫдЄЪеИЫжЦ∞гАВ - ...

"еЯЇдЇОдЇСиЃ°зЃЧзЪДзФµе≠РеХЖеК°ж®°еЉП.pdf"еПѓиГљжОҐиЃ®дЇЖдЇСиЃ°зЃЧеѓєзФµе≠РеХЖеК°зЪДељ±еУНпЉМеМЕжЛђе¶ВдљХеИ©зФ®дЇСиЃ°зЃЧеЃЮзО∞еЉєжАІжЙ©е±ХзЪДзФµеХЖеє≥еП∞пЉМжПРеНЗзФ®жИЈдљУй™МпЉМдЉШеМЦдЊЫеЇФйУЊзЃ°зРЖпЉМдї•еПКйАЪињЗе§ІжХ∞жНЃеИЖжЮРжФєеЦДеХЖдЄЪеЖ≥з≠ЦгАВ "дЇЇиБФзљСзЙ©иБФзљСдЇТиБФзљС.pdf"еПѓиГљ...

- еМЇеЭЧйУЊжКАжЬѓеЬ®йЗСиЮНи°МдЄЪзЪДеЇФзФ®пЉМе¶ВиБФеРИеЊБдњ°гАБдЊЫеЇФйУЊйЗСиЮНпЉМеПѓдї•жПРйЂШдЇ§жШУйАПжШОеЇ¶пЉМйЩНдљОдњ°дїїжИРжЬђгАВ 4. **5GдЄОйЗСиЮНзЪДиЮНеРИ**пЉЪ - 5GзЪДе§ІиІДж®°еєґеПСе§ДзРЖиГљеКЫеТМиґЕдљОеїґињЯзЙєжАІпЉМе∞ЖеѓєйЗСиЮНи°МдЄЪзЪДеЃЮжЧґдЇ§жШУгАБжЩЇиГљеЃҐжЬНгАБињЬз®ЛжЬНеК°з≠Й...

CI/CDпЉИжМБзї≠йЫЖжИР/жМБзї≠йГ®зљ≤пЉЙжЙУйА†дЉБдЄЪиљѓдїґдЊЫеЇФйУЊпЉМеїЇзЂЛиЗ™еК®еМЦдљУз≥їпЉМжФѓжМБжМБзї≠еИЫжЦ∞пЉЫдї•еПКITйГ®йЧ®зїДзїЗиБМиГљеНЗзЇІпЉМйАЪињЗеЈ•еЕЈжО®еК®з†ФеПСеЫҐйШЯеРСиЈ®иБМиГљиІТиЙ≤иљђеПШпЉМеЃЮзО∞жМБзї≠дЇ§дїШеТМжµЛиѓХгАВ жАїзїУжЭ•иѓіпЉМдЉБдЄЪдЇСдЄКдЄЪеК°еЉАеПСжЦєж°ИеЉЇи∞ГдЇЖйАЪињЗ...

.pdf', 'дЇСеє≥еП∞еК©еКЫдЉБдЄЪеИЫжЦ∞вАФвАФеЯЇдЇО Linux зЪДдЇСдЄКжЬАдљ≥еЃЮиЈµ.pdf', 'дЇСеє≥еП∞еЃЙеЕ®еУНеЇФжЬЇ.pdf', 'дЇТиБФпЉМйҐДжµЛпЉМиЃ§зЯ•дЄОеИЫжЦ∞вАФвАФ Dynamics 365 еК©еКЫжЩЇиГљдЊЫеЇФйУЊиљђеЮЛ.pdf', 'дїО IoT еИ∞ AIoTпЉЪжЩЇжЕІеЖЬдЄЪйЗНи£ЕдЄКйШµ.pdf', 'дїОAIеЬ®...

дїОеЕ®йУЊиЈѓеПѓиІВжµЛжАІзЪДжПРеНЗгАБеЃЙеЕ®иљѓдїґдЊЫеЇФйУЊгАБеЃЙеЕ®еЃєеЩ®пЉМеИ∞дЇСеОЯзФЯжЧґдї£зЪДIdentityгАБйЫґдњ°дїїеЃЙеЕ®жЮґжЮДпЉМдї•еПКеЉАеПСиАЕеЈ•еЕЈвАФвАФCloudToolkitзЪДдїЛзїНпЉМйГљдљУзО∞дЇЖйШњйЗМеЈіеЈіеЬ®дЇСеЃЙеЕ®жЦєйЭҐзЪДеЕ®жЦєдљНеЄГе±АгАВ жЦЗж°£ињШжПРеИ∞дЇЖеѓєеПМ11иГМеРОжЮґжЮД...

9. еМЇеЭЧйУЊжКАжЬѓпЉЪеМЇеЭЧйУЊдї•еЕґеОїдЄ≠ењГеМЦгАБйАПжШОжАІеТМдЄНеПѓзѓ°жФєзЪДзЙєжАІпЉМеЬ®йЗСиЮНгАБдЊЫеЇФйУЊгАБзЙИжЭГдњЭжК§з≠ЙйҐЖеЯЯе±ХзО∞еЗЇеЈ®е§ІжљЬеКЫгАВ 10. иЊєзЉШиЃ°зЃЧпЉЪйЪПзЭАзЙ©иБФзљСиЃЊе§ЗзЪДеҐЮе§ЪпЉМиЊєзЉШиЃ°зЃЧеЇФињРиАМзФЯгАВеЃГе∞ЖжХ∞жНЃе§ДзРЖеТМеИЖжЮРдїїеК°жО®иЗ≥зљСзїЬиЊєзЉШпЉМ...

5. **еМЇеЭЧйУЊжКАжЬѓзЪДжΥ糥**пЉЪ2019еєіпЉМеМЇеЭЧйУЊжКАжЬѓеЉАеІЛиµ∞еЗЇеК†еѓЖиіІеЄБзЪДиМГзХіпЉМеРСдЊЫеЇФйУЊзЃ°зРЖгАБжХ∞е≠ЧиЇЂдїљиЃ§иѓБгАБзЙИжЭГдњЭжК§з≠ЙйҐЖеЯЯжЛУе±ХгАВеИЖеЄГеЉПиі¶жЬђжКАжЬѓзЪДеЃЙеЕ®жАІеТМйАПжШОжАІпЉМдЄЇеРДи°МеРДдЄЪжПРдЊЫдЇЖжЦ∞зЪДиІ£еЖ≥жЦєж°ИгАВ 6. **зЙ©иБФзљС(IoT)зЪД...