ňŐáň»ćŠŐÇŠť»ňůąÚŚĘÔÇöÔÇöń╗Äň»╣šž░ňŐáň»ćňł░CAŔ»üń╣Ž

ňçáńެňč║ŠťČŠŽéň┐Á

ň»╣šž░ňŐáň»ć

ň»╣šž░ňŐáň»ćŠś»ŠťÇń╝áš╗čšÜäňŐáň»ćŠľ╣ň╝Ć´╝îš«ÇňŹĽŔ»┤ň░▒Šś»šöĘńŞÇńެň»ćÚĺąň»╣ňÄ芾çňŐáň»ć´╝îň揚öĘňÉîŠáĚň»ćÚĺąň»╣ňÄ芾çŔžúň»ćŃÇéň»╣šž░ňŐáň»ćšÜäń╝śšé╣ň░▒Šś»ňŐáň»ćÚÇčň║Žň┐ź´╝îńŻćŠś»š╝║šé╣ń╣čňżłŠśÄŠśż´╝îň»ćÚĺąšÜäń╝áÚÇ劌áŠ│Ľń┐ŁÚÜťŃÇéňŞŞŔžüšÜäň»╣šž░ňŐáň»ćš«ŚŠ│ĽŠťëDESŃÇü3DESŃÇüAESšşë

ÚŁ×ň»╣šž░ňŐáň»ć

ńŞ║ń║ćŔžúňć│ň»ćÚĺąń╝áÚÇĺšÜäÚŚ«Úóś´╝îŔü¬ŠśÄšÜäń║║š▒╗šŻŚš║│ňżĚ┬ĚŠŁÄš╗┤Šľ»šë╣´╝łRon Rivest´╝ëŃÇüÚś┐Ŕ┐¬┬ĚŔÉĘŔÄźň░ö´╝łAdi Shamir´╝ëňĺîń╝Žš║│ňżĚ┬ĚÚś┐ňżĚŠŤ╝´╝łLeonard Adleman´╝ë┬á

ňĆĹŠśÄń║ćÚŁ×ň»╣šž░ňŐáň»ćš«ŚŠ│ĽRSAŃÇéš«ÇňŹĽŠŁąŔ»┤ň░▒Šś»ŠťëńŞÇńެňůČÚĺąňĺîńŞÇńެšžüÚĺą´╝îšžüÚĺąŔç¬ňĚ▒ń┐ŁšĽÖ´╝îňůČÚĺąňłćňĆĹš╗Öňłźń║║ŃÇéňĆ»ń╗ąšöĘňůČÚĺąňŐáň»ćšöĘšžüÚĺąŔžúň»ć´╝îń╣čňĆ»ń╗ąšöĘšžüÚĺąňŐáň»ćšöĘňůČÚĺąŔžúň»ć´╝îńŻćŠś»ńŞŹŔ⯚öĘšžüÚĺąňŐáň»ćšžüÚĺąŔžúň»ć´╝îń╣čńŞŹŔ⯚öĘňůČÚĺąňŐáň»ćňůČÚĺąŔžúň»ćŃÇéÚŁ×ň»╣šž░ňŐáň»ćňżłňąŻšÜäŔžúňć│ń║ćň»╣šž░ňŐáň»ćńŞşšÜäň»ćÚĺąń╝áÚÇĺšÜäÚŚ«ÚóśŃÇé

ŠĹśŔŽü

ŠĹśŔŽüňĆ»ń╗ąšťőńŻťŠś»ńŻáń╝áÚÇĺšÜäňćůň«╣šÜäňö»ńŞÇŠîçš║╣´╝îšőČńŞÇŠŚáń║îšÜäŃÇéŠĹśŔŽüšÜäŔ┐Öńެšë╣ňżüŔâŻňżłňąŻšÜäÚ¬îŔ»üń╝áÚÇĺšÜäňćůň«╣Šś»ňÉŽŔóźňłźń║║š»íŠö╣ń║ćŃÇéŠĹśŔŽüŠťÇŔĹŚňÉŹšÜäš«ŚŠ│ĽňŻôň▒×MD5,ŠŤ┤ň«ëňůĘšÜäňĆ»ń╗ąÚççšöĘSHAŃÇé

ńŞÇńެňůŞň×őšÜäň║öšöĘňť║ŠÖ»

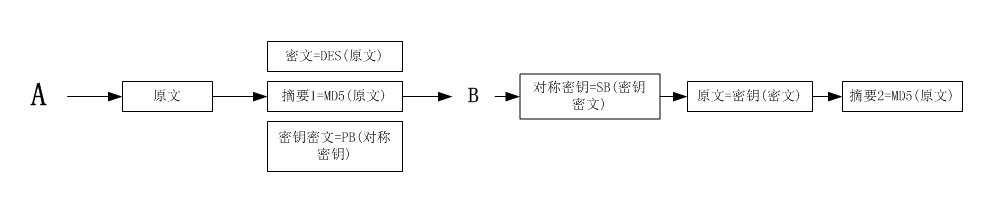

A(ň«óŠłĚšź»)ń╝áÚÇĺš╗ÖB(ŠťŹňŐíňÖĘšź»´╝ëńŞÇŠ«Áňćůň«╣´╝îŔŽüŠ▒éńŞŹŔóźš»íŠö╣´╝îň»ćÚĺąńŞŹŔâŻňůČň╝Ç

- AšöĘň»╣šž░ňŐáň»ćdesň░ćňÄ芾çňŐáň»ć

- AšöĘmd5ň»╣ňÄ芾çšö芳ɊŜŔŽü

- AšöĘBš╗ÖšÜäňůČÚĺą(PB)ň░ćň»╣šž░ň»ćÚĺąňŐáň»ć

- BŠÄąňł░ńŞŐŔ┐░ňćůň«╣ňÉÄ´╝îňůłšöĘŔç¬ňĚ▒šÜäšžüÚĺą(SB)Ŕžúň»ć´╝îŔÄĚňżŚň»╣šž░ň»ćÚĺą

- šöĘň»╣šž░ň»ćÚĺąŔžúň»ćň»ćŠľçŔÄĚňżŚňÄ芾ç

- ň░ćŔžúň»ćňç║ŠŁąšÜäňÄ芾çŔ┐ŤŔíîmd5ŔÄĚňżŚŠĹśŔŽü2

- šöĘŠĹśŔŽü1ňĺîŠĹśŔŽü2Š»öň»╣´╝îšťőšťőŠś»ňÉŽńŞÇŔç┤

- ňŽéŠ×ťńŞÇŔç┤ŔíĘšĄ║ňćůň«╣Š▓튝뚻íŠö╣´╝»ńŞÇńެňĆ»ń┐íšÜäňćůň«╣

ÚŚ«Úóś

Ŕ┐ÖňşśňťĘńŞÇńެň«ëňůĘÚÜÉŠéú´╝îAšÜäŔ║źń╗ŻBŠŚáŠ│Ľší«Ŕ«Ą´╝îBńŞŹŔ⯚í«ň«ÜŔ┐ÖŠ«Áň»ćŠľçńŞÇň«ÜŠś»Aš╗Öń╗ľňĆĹšÜäŃÇéŔžúňć│Šľ╣Šíłň░▒Šś»šöĘŠĽ░ňşŚšşżňÉŹŃÇé

ŠĽ░ňşŚšşżňÉŹ

ŠĽ░ňşŚšşżňÉŹňůÂň«×ň░▒Šś»ÚŁ×ň»╣šž░ňŐáň»ćňĺîŠĹśŔŽüšÜäš╗ôňÉłńŻ┐šöĘŃÇéňÄčšÉćňżłš«ÇňŹĽ´╝îň»╣šž░ňŐáň»ćŠö»ŠîüšžüÚĺąňŐáň»ć´╝îňůČÚĺąŔžúň»ćŃÇéÚéúń╣łŠłĹń╗ČšöĘAšÜäšžüÚĺąňŐáň»ć´╝îňŽéŠ×ťŔ⯚öĘAšÜäňůČÚĺąŔžúň»ćÚéúň░▒Ŕ⯚í«ň«ÜŔ┐ÖŠ«Áňćůň«╣ńŞÇň«ÜŠś»AňĆĹÚÇüšÜäŃÇéÚŁ×ň»╣šž░ňŐáň»ćŠĽłšÄçŔżâńŻÄ´╝îŠëÇń╗ąÚÇÜňŞŞń╝Üš╗ôňÉłŠĹśŔŽüŠŁąň«×šÄ░ŃÇé

ŠĽ░ňşŚń┐íň░ü

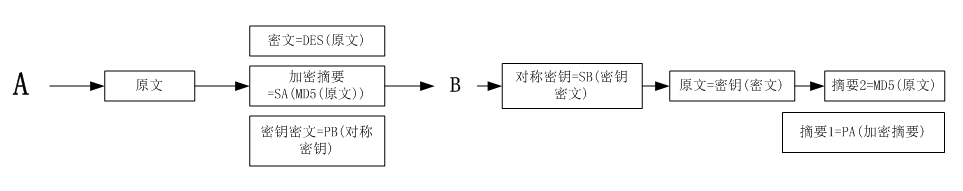

ńŞŐŔ┐░ňť║ŠÖ»š╗ôňÉłŠĽ░ňşŚšşżňÉŹňůÂň«×ň░▒Šś»ńŞÇńެŠĽ░ňşŚń┐íň░üšÜäň║öšöĘŃÇé

ń║Ąń║ĺŔ┐çšĘőňč║ŠťČšŤŞňÉî´╝îňö»ńŞÇńŞŹňÉîšÜäňť░Šľ╣ň░▒Šś»ŠĹśŔŽüÚťÇŔŽüšöĘAšÜäšžüÚĺą(SA)ňŐáň»ć´╝îBŠöÂňł░ňÉÄšöĘAňůČÚĺą(PB)ŠŁąŔÄĚňżŚŠĹśŔŽü1ŃÇé

ÚŚ«Úóś

ÚŚ«Úóś1´╝ÜB(ŠťŹňŐíňÖĘšź»)ÚťÇŔŽüščąÚüôŠëÇŠťëA(ň«óŠłĚšź»)šÜäňůČÚĺą

ÚŚ«Úóś2´╝ÜB(ŠťŹňŐíňÖĘšź»)ňĺîA(ň«óŠłĚšź»)šÜäňůČÚĺąňĆśňżŚňŹüňłćÚçŹŔŽü´╝îňůČÚ幊ś»ňůČň╝ÇšÜä´╝îňŽéŠ×ťňůÂń╗ľń║║ňćĺňůůŔ║źń╗ŻŠĆÉńżŤňůČÚĺąňŽéńŻĽŔžúňć│´╝č

CAŠĽ░ňşŚŔ»üń╣Ž

Ŕžúňć│ňůČÚĺąňƻڣáŠÇžšÜ䊾╣Š│Ľň░▒Šś»CAŠĽ░ňşŚŔ»üń╣ŽŃÇéňůČÚĺąšÜäňłćÚůŹÚ⯊ťëńŞÇńެňĆ»ń┐íšÜ䊝║Š×䊣ąňłćÚůŹ´╝îň░▒Šś»CAŃÇé

- CAšöĘň«âšÜäšžüÚĺąňüÜŠĽ░ňşŚšşżňÉŹň░▒Šś»CAŠĆÉńżŤšÜäŔ»üń╣Ž´╝ÜŔ»üń╣Ž=CAšÜäšžüÚĺą´╝łBšÜäŔ║źń╗Ż+BňůČÚĺą´╝ë

- ň«óŠłĚšź»ŔÄĚňĆľŔ»üń╣Ž -> CAšÜäňůČÚĺą´╝łŔ»üń╣Ž´╝ë-> ŔÄĚňżŚBšÜäŔ║źń╗ŻňĺîBšÜäňůČÚĺą

šŤŞňů│ŠÄĘŔŹÉ

š╗╝ńŞŐŠëÇŔ┐░´╝îPKIŠś»ÚÇÜŔ┐çň»ćšáüňşŽŠŐÇŠť»´╝îňîůŠőČň»╣šž░ňŐáň»ćŃÇüÚŁ×ň»╣šž░ňŐáň»ćŃÇüŠĽ░ňşŚń┐íň░üňĺ░ňşŚšşżňÉŹšşëŠëőŠ«Á´╝îŠ×äň╗║ń║ćńŞÇńެń┐íń╗╗šÜ䚯Ś╗ťšÄ»ňóâ´╝îŔžúňć│ń║押░ŠŹ«ń╝áŔżôšÜäň«ëňůĘŠÇžŃÇüŔ║źń╗ŻÚ¬îŔ»üňĺîň«îŠĽ┤ŠÇžÚŚ«ÚóśŃÇéCAšÜäňşśňťĘŔ┐ŤńŞÇŠşąňó×ň╝║ń║ćŔ┐Öńެń┐íń╗╗Šť║ňłÂ´╝îší«ń┐Łń║ćŔ»üń╣Ž...

**ňůČň╝Çň»ćÚĺąňč║šíÇŔ«żŠľŻ(PKI)**Šś»ńŞÇšžŹňč║ń║ÄňůČÚĺąňŐáň»ćŠŐÇŠť»šÜäš│╗š╗č´╝îšöĘń║Äš«íšÉćňĺîÚ¬îŔ»üšöĘŠłĚšÜ䊼░ňşŚŔ»üń╣Žń╗ąňĆŐňŐáň»ćňĺîŔžúň»ćń┐íŠü»ŃÇéPKIńŞ╗ŔŽüšö▒ń╗ąńŞőňçáńެŠáŞň┐âš╗䊳ÉÚâĘňłćŠ×䊳ɴ╝Ü - **ŠĽ░ňşŚŔ»üń╣Ž**´╝ÜšöĘŠŁąÚ¬îŔ»üšöĘŠłĚŠłľŔ«żňĄçšÜäŔ║źń╗ŻŃÇé - **Ŕ»üń╣ŽÚóüňĆĹŠť║Š×ä...

ňč║šíÇšÜäňŐáň»ćŠŐÇŠť»ňîůŠőČň»╣šž░ňŐáň»ćňĺîÚŁ×ň»╣šž░ňŐáň»ćŃÇéň»╣šž░ňŐáň»ć´╝îňŽéDES´╝łŠĽ░ŠŹ«ňŐáň»ćŠáçňçć´╝ëňĺîAES´╝łÚźśš║žňŐáň»ćŠáçňçć´╝ë´╝îńŻ┐šöĘňÉîńŞÇň»ćÚĺąŔ┐ŤŔíîňŐáň»ćňĺîŔžúň»ć´╝îŠôŹńŻťÚÇčň║Žň┐ź´╝îńŻćň»ćÚĺąňłćňĆĹňŤ░ÚÜż´╝îńŞŹÚÇéňÉłňĄžŔžäŠĘíšÜ䚯Ś╗ťÚÇÜń┐íŃÇéÚŁ×ň»╣šž░ňŐáň»ć´╝îňŽéRSAňĺîECC...

- **Ŕ»üń╣ŽšöčňĹŻňĹĘŠťč**´╝Üń╗Äšö│Ŕ»Ěňł░ŠĺĄÚöÇŠĽ┤ńެŔ┐çšĘőńŞşŠÂëňĆŐšÜäŠôŹńŻťŃÇé #### 3.2 ŔÄĚňĆľŔ»üń╣Ž - **ń╗ÄCAŔÄĚňĆľŔ»üń╣ŽŠÁüšĘő**´╝ÜÚÇÜŔ┐çŔ«ĄŔ»üŠť║Š×äšö│Ŕ»Ěň╣ÂŔÄĚňżŚŠĽ░ňşŚŔ»üń╣ŽšÜäŔ┐çšĘőŃÇé #### 3.3 Š×äň╗║Ŕ«ĄŔ»üńŞşň┐â - **Ŕ«ĄŔ»üńŞşň┐â´╝łCA´╝ëšÜäň╗║šźő**´╝ÜňîůŠőČŔ笚şżňÉŹ...

- **Ŕ»üń╣ŽÚóüňĆĹŠť║Š×ä**´╝łCertificate Authority, CA´╝ë´╝ÜŔ┤čŔ┤úšşżňĆĹňĺîš«íšÉ押░ňşŚŔ»üń╣ŽŃÇé #### ňŹüń║îŃÇüń╝¬ÚÜĆŠť║ŠĽ░ňĺîň║ĆňłŚ ń╝¬ÚÜĆŠť║ŠĽ░šö芳ÉňÖĘ´╝łPRNG´╝늜»ň»ćšáüňşŽńŞşńŞŹňĆ»Šłľš╝║šÜäńŞÇÚâĘňłć´╝îň«âń╗ČšöĘń║Äšö芳ɚťőń╝╝ÚÜĆŠť║ńŻćň«×ÚÖůńŞŐŠś»šö▒ší«ň«ÜŠÇžš«ŚŠ│Ľń║žšöčšÜä...