- ŠÁĆŔžł: 70223 ŠČí

- ŠÇžňłź:

- ŠŁąŔç¬: ńŞŐŠÁĚ

-

Šľçšźáňłćš▒╗

- ňůĘÚâĘňŹÜň«ó (87)

- hibernate (5)

- maven (2)

- svn (2)

- š║┐šĘőň«ëňůĘ (1)

- hibernate4 (1)

- spring3 (6)

- struts2 (1)

- mysql (1)

- junit (1)

- mail (1)

- java (2)

- smslib (1)

- quartz (2)

- eclipse (1)

- jdeclipse (1)

- dhtmlxtree (1)

- linux (1)

- chrome (1)

- SenchaArchitect2 (1)

- Ext Desiger (0)

- Ext Designer (1)

- tomcat request service (0)

- tomcat (1)

- request (1)

- service (1)

- ParameterMap (1)

šĄżňî║šëłňŁŚ

- ŠłĹšÜäŔÁäŔ«» ( 0)

- ŠłĹšÜäŔ«║ňŁŤ ( 9)

- ŠłĹšÜäÚŚ«šşö ( 4)

ňşśŠíúňłćš▒╗

- 2013-11 ( 1)

- 2013-05 ( 1)

- 2013-03 ( 2)

- ŠŤ┤ňĄÜňşśŠíú...

ŠťÇŠľ░Ŕ»äŔ«║

-

dengfengfeng´╝Ü

[flash=200,200][url][img][list] ...

ehcache ńŞÄspringšŤŞš╗ôňÉłŔÂůŠŚÂŔç¬ňŐĘňłĚŠľ░š╝ôňşśšÜäŠíćŠ×Šɺň╗║ -

wangshiyang´╝Ü

pyzheng ňćÖÚüôňĄžňôą ,ńŻáŠťëÚĺłň»╣Hibernate4šÜäos ...

hibernate4,spring3,struts2ŠĽ┤ňÉłńŞşŔžúňć│ -

pyzheng´╝Ü

ňĄžňôą ,ńŻáŠťëÚĺłň»╣Hibernate4šÜäoscacheÚůŹšŻ«ń╣ł? ...

hibernate4,spring3,struts2ŠĽ┤ňÉłńŞşŔžúňć│ -

wangshiyang´╝Ü

wslovenide ňćÖÚüôńŻáŔ»┤šÜäŔ┐ÖńެŠłĹń╣čÚüçňł░ń║ć´╝îň░▒Šś»ŠťÇňÉÄńŞÇšé╣ŠłĹ ...

hibernate4,spring3,struts2ŠĽ┤ňÉłńŞşŔžúňć│ -

wslovenide´╝Ü

ńŻáŔ»┤šÜäŔ┐ÖńެŠłĹń╣čÚüçňł░ń║ć´╝îň░▒Šś»ŠťÇňÉÄńŞÇšé╣ŠłĹŠťëšé╣ŠÇÇšľĹ´╝îsessionF ...

hibernate4,spring3,struts2ŠĽ┤ňÉłńŞşŔžúňć│

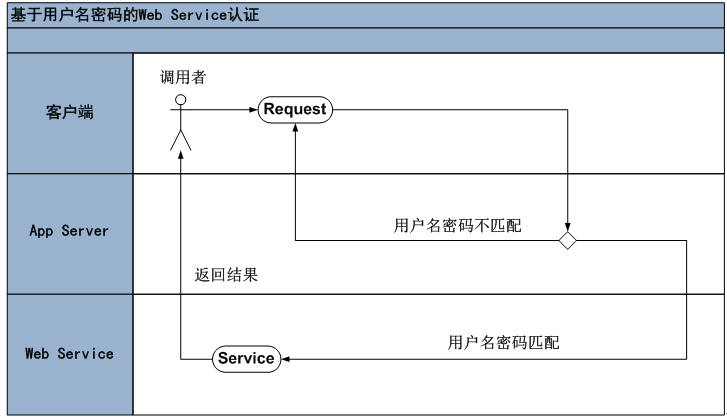

ÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»´╝łšČČňŹüńŞëňĄę´╝ëAxis2 Web Serviceň«ëňůĘňłŁŠşą

ńŞÇŃÇüWSSecurityš«ÇŔ┐░

ň«ëňůĘšÜäWebŠťŹňŐ튜»WebŠťŹňŐ튳ÉňŐčšÜäň┐ůŔŽüń┐ŁŔ»üŃÇéńŻćňĄžň«ÂÚ⯚čąÚüô´╝îWebŠťŹňŐíńŻ┐šöĘXMLŠŁąŔ┐ŤŔí░ŠŹ«ń║ĄŠŹó´╝îŔÇîXMLňťĘÚ╗śŔ«ĄŠâůňćÁńŞőŠś»ŠśÄŠľçš╝ľšáüšÜä´╝ŤňÉ´╝îňĄžÚâĘňłćWebŠťŹňŐíńŻ┐šöĘHTTPňŹĆŔ««ńŻťńŞ║ń╝áŔżôňŹĆŔ««´╝îňÉîŠáĚ´╝îHTTPń╣芜»ńŻ┐šöĘŠśÄŠľçŠľ╣ň╝ĆŠŁąń╝áŔżôŠĽ░ŠŹ«šÜäŃÇéŔ┐Öň░▒ÚÇኳÉń║ćňťĘńŞŹňŐáň»ćšÜäń╝áŔżôňŹĆŔ««ńŞŐń╝áŔżôńŞŹňŐáň»ćšÜäń┐íŠü»´╝îń╗ÄŔÇîńŻ┐ń┐íŠü»ń╝áŔżôšÜäń┐Łň»ćŠÇžňĆŚňł░ňĘüŔâüŃÇéńŻťńŞ║ń╝üńŞÜš║žšÜäň║öšöĘ´╝îń╗ąńŞŐšÜ䊾╣ň╝ĆńŞŹŔ⯊╗íŔÂ│ň«ëňůĘŠÇžňč║ŠťČŔŽüŠ▒é´╝Ü

┬▓ ŠĽ░ŠŹ«ňťĘinternetńŞŐń╝áŔżôšÜ䊌Âńż»Šś»ńŞŹň║öŔ»ąŔóźšČČńŞëŠľ╣ŔâŻňĄčšťőňł░šÜä´╝Ť

┬▓ ňĆ╣ň┐ůÚí╗ŔâŻňĄčÚ¬îň«ÜňŻ╝ŠşĄÚŚ┤šÜ䊣ąŠ║É´╝Ť

┬▓ ňĆ╣ň┐ůÚí╗ŔâŻňĄčší«ň«ÜŔóźń╝áÚÇüšÜ䊼░ŠŹ«Š▓튝ëŔóźňťĘńŞşÚÇöńŞşÚüşňł░Ú╗Ĺň«óšÜäń┐«Šö╣ŃÇé

ÚÇÜŔ┐çńŻ┐šöĘSSLňŹĆŔ««ŠłĹń╗ČňĆ»ń╗ąŔžúňć│šČČńŞÇńŞ¬ÚŚ«ÚóśňŹ│´╝Ü"ńŞŹň║öŔ»ąŔóźšČČńŞëŠľ╣šťőňł░"´╝ŤńŻ┐šöĘŠĽ░ňşŚšşżňÉŹňĺ░ňşŚŔ»üń╣ŽňĆ»ń╗ąŔžúňć│ňÉÄÚŁóšÜäńŞĄńŞ¬ÚŚ«ÚóśŃÇéňŻôńŻ┐šöĘŠĽ░ňşŚŔ»üń╣ŽŠľ╣Š│ĽŠŚÂ´╝îWeb ŠťŹňŐíŔ»ĚŠ▒éŔÇůň┐ůÚí╗ŠťëńŞÇńެšö▒ňĆ»ń┐íŔ«ĄŔ»üńŞşň┐âšşżšŻ▓šÜ䊼░ňşŚŔ»üń╣ŽŃÇéŔ»ĚŠ▒éŔÇůńŻ┐šöĘŔ┐ÖńެŔ»üń╣ŽŠŁąŔíĘŠśÄň«âń╗ČšÜäŔ║źń╗Ż´╝îň╣Âň»╣ SOAP ŠÂłŠü»Ŕ┐ŤŔí░ňşŚšşżňÉŹŃÇéň»╣Šľ╣š│╗š╗čŠÄąŠöÂňł░ŠÂłŠü»ňÉÄ´╝îň░▒ňĆ»ň»╣ŠÂłŠü»ňüÜŠŚÂÚŚ┤Šł│Ŕ«░ň╣ÂŔ┐ŤŔíąň┐ŚŔ«░ňŻĽŃÇ銺ĄŠŚÂ´╝░ňşŚšşżňÉŹń╝ÜňżŚňł░Ú¬îŔ»üŃÇéÚ¬îŔ»üŔ┐çšĘőň░ćší«ń┐ŁŠÂłŠü»ŠŁąŔç¬ňĆĹÚÇüŠľ╣´╝îň╣ÂńŞöŔ┐śŔŽüÚ¬îŔ»üŠÂłŠü»ňćůň«╣ňťĘń╝áŔżôŔ┐çšĘőńŞşŠ▓튝ëŔóźš»íŠö╣ŃÇé

IBMŃÇüMicrosoft ňĺî Verisign ń║Ä2002ň╣┤ňŹüń║łń╗ŻŔüöňÉłňĆĹňŞâń║ćńŞÇńެňů│ń║Ä Web ŠťŹňŐíň«ëňůĘŠÇž´╝łWeb Services Security´╝îWS-Security´╝ëšÜäŔžäŔîâ´╝îŔ»ąŔžäŔîâŠĆĆŔ┐░ňŽéńŻĽňÉĹ SOAP ŠÂłŠü»ÚÖäňŐášşżňÉŹňĺîňŐáň»ćŠŐąňĄ┤´╝ŤňĆŽňĄľ´╝îň«âŔ┐śŠĆĆŔ┐░ňŽéńŻĽňÉĹŠÂłŠü»ÚÖäňŐáň«ëňůĘŠÇžń╗Ąšëî´╝łňîůŠőČń║îŔ┐ŤňłÂň«ëňůĘŠÇžń╗Ąšëî´╝îňŽé X.509 Ŕ»üń╣Ž´╝ë´╝îŠĆÉńżŤń║ćńŞÇňąŚňŞ«ňŐę Web ŠťŹňŐíň╝ÇňĆĹŔÇůń┐ŁŠŐĄ SOAP ŠÂłŠü»ń║ĄŠŹóšÜ䊝║ňłÂŃÇé

Šá╣ŠŹ«ň║öšöĘšÜäň»╣ň«ëňůĘŔŽüŠ▒éšÜäš║žňłźńŞŹňÉî´╝îňĆ»ń╗ąÚççšöĘńŞŹňÉîšÜ䊾╣ň╝ĆŠŁąň«×šÄ░ň«ëňůĘŠÇž´╝îń╗ąńŞőŠś»šŤ«ň돊ťÇňŞŞšöĘšÜäńŞÇń║Ťň«×šÄ░Šľ╣ň╝Ć´╝łń╗ÄńŻÄňł░ÚźśŠÄĺňłŚ´╝ë´╝Ü

┬▓ J2EE Webň║öšöĘÚ╗śŔ«ĄšÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝łŠĽ░ŠŹ«Šś»ŠśÄŠľçšÜä´╝ë´╝Ť

┬▓ ńŻ┐šöĘaxisšÜäHandlerŔ┐ŤŔíîŔ«┐ÚŚ«ŠÄžňłÂ´╝łŠĽ░ŠŹ«Šś»ŠśÄŠľçšÜä´╝ë´╝Ť

┬▓ ńŻ┐šöĘServletŔ┐çŠ╗ĄňÖĘ´╝łFilter´╝ëŔ┐ŤŔíîŔ«┐ÚŚ«ŠÄžňłÂ´╝łŠĽ░ŠŹ«Šś»ŠśÄŠľçšÜä´╝ë´╝Ť

┬▓ ńŻ┐šöĘSSL/HTTPSňŹĆŔ««ŠŁąń╝áŔżô´╝łňŐáň»ćšÜ䊼░ŠŹ«ń╝áŔżôňŹĆŔ««´╝ë´╝Ť

┬▓ ńŻ┐šöĘWS-SecurityŔžäŔîâň»╣ń┐íŠü»Ŕ┐ŤŔíîňŐáň»ćńŞÄŔ║źń╗ŻŔ«ĄŔ»ü´╝łŠĽ░ŠŹ«ŔóźňŐáň»ćń╝áŔżô´╝ëŃÇé

ňëŹńŞëšžŹŠľ╣ň╝Ćň»╣ń║Äň«ëňůĘš║žňłźŔŽüŠ▒éńŞŹÚźśšÜäň║öšöĘŠś»ňĆ»ŔíîšÜä´╝îň«âŔâŻňĄčńŻ┐šöĘWebň║öšöĘŔ«┐ÚŚ«Ŕ«ĄŔ»üŠť║ňłÂŠŁąŔ┐ŤŔíâÚÖÉÚ¬îŔ»ü´╝îń╗ÄŔÇîń┐ŁŠŐĄň»╣ŔÁäŠ║ÉšÜäŔ«┐ÚŚ«ŃÇéńŻćÚťÇŔŽüŠ│ĘŠäĆšÜ䊜»´╝îŔÖŻšäÂň«âń╗ČŔ┐ŤŔíîń║ćŔ║źń╗ŻÚ¬îŔ»ü´╝îńŻćń┐íŠü»šÜäń╝áÚÇĺŔ┐śŠś»ń╗ąŠśÄŠľçšÜ䊾╣ň╝ĆŔ┐ŤŔíîšÜä´╝îńŞŹŔâŻń┐ŁŔ»üń┐íŠü»ňťĘń╝áŔżôŔ┐çšĘőńŞşńŞŹŔ󟚬âňĆľŃÇéSSLŠś»ńŞÇńެň«ëňůĘšÜäń╝áŔżôňŹĆŔ««´╝îńŻ┐šöĘň«âń╝áŔżôWebŠťŹňŐíŔâŻń┐ŁŔ»üń┐íŠü»ńŞŹŔóźšČČńŞëŠľ╣š¬âňĆľŃÇéńŻćň«âŠťëńެš╝║šé╣ň░▒Šś»ň»╣š│╗š╗čŔÁäŠ║ÉŠÂłŔÇŚňĄžŃÇéÚççšöĘŠťÇňÉÄńŞÇšžŹŠľ╣ň╝Ć´╝îń┐íŠü»ŔóźšşżňÉŹňÉÄňćŹňŐáň»ć´╝îšäÂňÉÄŠŐŐňŐáň»ćňÉÄšÜäń┐íŠü»šŻĹš╗ťńŞŐń╝áŠĺş´╝îŔ┐ÖŠáĚ´╝îňŹ│ńŻ┐šČČńŞëŠľ╣ŔÄĚňżŚňŐáň»ćňÉÄšÜäń╝áŔżôń┐íŠü»´╝îń╣čńŞŹŔâŻŔžúň»ćŃÇéň»╣ń║Äň«ëňůĘš║žňłźŔŽüŠ▒éÚźśšÜäš│╗š╗č´╝îň║öŔ»ąÚççšöĘWS-SecurityŔžäŔî⊣ąńŻťńŞ║WebŠťŹňŐíň«ëňůĘŠÇžŔžúňć│Šľ╣ŠíłŃÇé

ń║îŃÇüňč║ń║ÄhttpsÚÇÜń┐íň╣ÂńŞöńŻ┐šöĘšöĘŠłĚňÉŹň»ćšáüŠŁąÚ¬îŔ»üšÜäWS

ňťĘńŞÇŔłČšÜäň║öšöĘńŞş´╝Ĺń╗ČňĆ»ń╗ąÚÇÜŔ┐çhttpsŠŁąń┐ŁŠŐĄŠłĹń╗Čń╝áŔżôšÜ䊜ĊľçŠĽ░ŠŹ«ŃÇé

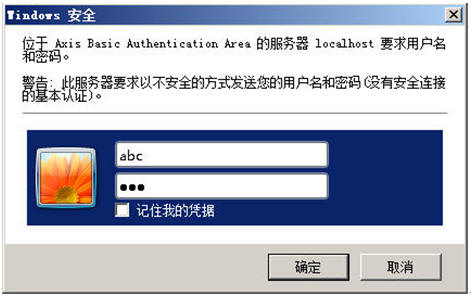

ňů│Úö«ňťĘń║ÄŠłĹń╗ČÚťÇŔŽüŠŁąÚ¬îŔ»üŔ┐Öńެň«óŠłĚšź»Ŕ┐犣ąšÜäŔ»ĚŠ▒é´╝îňŹ│ÚťÇŔŽüňůĚŠťëňč║ŠťČšÜäšöĘŠłĚňÉŹ´╝îň»ćšáüŠëŹŔâŻŔ«┐ÚŚ«ŠłĹšÜäWeb Service´╝Ĺń╗Čšž░ń╣őńŞ║Basic AuthŃÇé

2.1 ÚöÖŔ»»ňüÜŠ│Ľ

ňťĘňżłňĄÜÚí╣šŤ«ńŞş´╝ëń║Ťň╝ÇňĆĹÚśčń╝ŹńŞ║ń║ćňŤżšťüń║ő´╝îň«óŠłĚň»╣šÄ»ňóâšÜäŠÄîŠÄžń╣čńŞŹňąŻ´╝îńŞ║ń║ćÚ¬îŔ»üńŞÇńެwebservice´╝Ĺń╗ČňżÇňżÇń╝ÜÚççšöĘń╗ąńŞőŔ┐ÖŠáĚšÜäÚ¬îŔ»üŠëőŠ│Ľ´╝Ü

šČČńŞÇšžŹ´╝Ü

|

http://xxxx.xxx.xxx/abc.wsdl?username=Ú¬îŔ»üńެňĄ┤&password=Ú¬îŔ»üńެňĄ┤ |

ŠťŹňŐíšź»Šő┐ňł░Ŕ┐ÖńެurlŠŐŐusername´╝îpasswordšöĘrequest.getParameterňç║ŠŁąňÉÄ´╝îňĺ░ŠŹ«ň║ôńŞÇňî╣ÚůŹ´╝îÚ¬îŔ»üŃÇé

šČČń║îšžŹ´╝Ü

|

<Request xmlns="http://10.225.106.35"> <username>Ú¬îŔ»üńެňĄ┤ňĽŐ</username> <password>ńŞŹŔŽüŔÇüŠś»ńŻáńެňĄ┤ńŻáńެňĄ┤</password> <BusinessData>2007-01-01</BusinessData> </ Response > |

ŠťŹňŐíšź»Šő┐ňł░ňÉÄŠŐŐŔ┐Öńެsoap request bodyńŞşšÜä<username>ňĺî<password>Šő┐ňç║ŠŁąňÉÄňĺ░ŠŹ«ň║ôńŞÇňî╣ÚůŹ´╝îňĆłÚ¬îŔ»üń║ć´╝ü

Ŕ┐ÖńŞĄšžŹňüÜŠ│Ľ´╝ᚾŊś»ŠÄęŔÇ│šŤŚÚôâ´╝ü´╝ü´╝ü´╝łńŞŹŔŽüňĺĹŔ»┤ńŞÜňŐíň«×šÄ░Šś»ŠťÇńŞ╗ŔŽüšÜä´╝îšşëńŻášÜ䊼░ŠŹ«ňô¬ňĄęŠ▓íń║ć´╝îňÄéÚĽ┐š╗ĆšÉćšÜäňĚąŔÁäŔóźš»íŠö╣ń║ć´╝îňŽéŠ×ťńŻáŠä┐ŠäĆŔóźň«óŠłĚňüÜŠłÉńŞťŠľ╣ńŞŹŔ┤ą´╝îÚéúńŻáň░Żš«íňÄ╗Ŕ┐ÖŠáĚňüÜň░▒ňąŻń║ćŃÇé´╝ë

2.2 Šşúší«šÜäňüÜŠ│Ľ

ÚÇÜŔ┐çńŞŐňŤżŠłĹń╗ČňĆ»ń╗ąšťőňł░´╝îňŽéŠ×ťńŻášÜäšöĘŠłĚňÉŹňĺîň»ćšáüňĺŹňŐíšź»ÚóäŔ«żšÜäšöĘŠłĚňÉŹň»ćšáüňŽéŠ×ťńŞŹňî╣ÚůŹ´╝îńŻášÜäÔÇťŔ░âšöĘÔÇŁ´╝îŠá╣ŠťČňł░ŔżżńŞŹń║ćňůĚńŻôšÜäWeb Service´╝┤ŠÄąňťĘWeb Serveršź»ňĚ▓š╗ĆŔóźŠëôňŤ×ŠŁąń║ć´╝îňŹ│ńŻáŔ┐×wsdlÚâŻňł░ŔżżńŞŹń║ćŃÇé

ńŞÇŃÇüň«×ÚÖůńżőňşÉ

3.1 Servicešź»

ŠłĹń╗Čš╝ľňćÖńŞÇńެServicešź»

org.sky.axis2.security.SimpleAuthService

|

package org.sky.axis2.security; public class SimpleAuthService { public double getTax(double salary) { // System.out.println("input salary=====" + salary); if (salary > 10000) { return 2000; } else if (salary > 1000 && salary <= 10000) { return 200; } else { return 0; } } } |

service.xmlŠľçń╗šÜäňćůň«╣

|

<service name="SimpleAuthService"> <Description> Please Type your service description here </Description> <parameter name="ServiceClass" locked="false">org.sky.axis2.security.SimpleAuthService </parameter> <messageReceivers> <messageReceiver mep="http://www.w3.org/2004/08/wsdl/in-out" class="org.apache.axis2.rpc.receivers.RPCMessageReceiver" /> </messageReceivers> <actionMapping>urn:getTax</actionMapping> </service> |

ŠťÇÚçŹŔŽüšÜ䊣ąń║ć

ń┐«Šö╣web.xmlŠľçń╗´╝îňó×ňŐáń╗ąńŞőšÜäňćůň«╣

|

<security-constraint> <web-resource-collection> <web-resource-name>Simple Authenticate Web service</web-resource-name> <url-pattern>/services/SimpleAuthService</url-pattern> </web-resource-collection> <auth-constraint> <role-name>bank_member</role-name> </auth-constraint> </security-constraint> <login-config> <auth-method>BASIC</auth-method> <realm-name>Axis Basic Authentication Area</realm-name> </login-config> <security-role> <role-name>bank_member</role-name> </security-role> |

ŠłĹń╗ČňĆ»ń╗ąšťőňł░´╝Ü

l ňƬŠťëňťĘŠťŹňŐíšź»ň▒×ń║Äbank_memberŔžĺŔë▓´╝łš╗ä´╝ëńŞşšÜäń║║ňĹśŠëŹŔóźňůüŔ«ŞŔ«┐ÚŚ«Ŕ»ąweb serviceňŹ│´╝ÜSimplAuthServiceŃÇé

l ŔÇîńŞö´╝îŔ»ąŔ»ąŔ«┐ÚŚ«ÚççšöĘÔÇťBASICÔÇŁŠĘíň╝Ć´╝îňŹ│ÚťÇŔŽüšöĘŠłĚňÉŹňĺîň»ćšáüŠŁąŔ┐ŤŔíîŔ«┐ÚŚ«ŃÇé

ÚÜĆňÉÄ´╝Ĺń╗ČŠëôň╝ÇtomcatŠëÇňťĘšŤ«ňŻĽńŞőšÜäconfšŤ«ňŻĽńŞőšÜätomcat-users.xmlňŽéŠłĹšÜ䊜»ÔÇťD:\tomcat\conf\tomcat-users.xmlÔÇŁŃÇé

ňťĘŠľçń╗ÂńŞşňŐáňůąňŽéńŞőňćůň«╣´╝łŠ│ĘŠäĆš║óŔë▓ňŐáš▓ŚšÜäÚâĘňłć´╝ë´╝Ü

|

<?xml version='1.0' encoding='utf-8'?> <tomcat-users> <role rolename="manager"/> <role rolename="bank_member"/> <role rolename="admin"/> <role rolename="sales"/> <role rolename="participant"/> <user username="xxx" password="xxx" roles="admin,manager,participant,sales"/> <user username="Wright" password="abcdefg" roles="bank_member"/> </tomcat-users> |

šäÂňÉÄŠłĹń╗ČŠŁąňŞâšŻ▓ŠłĹń╗ČšÜäweb serviceŃÇé

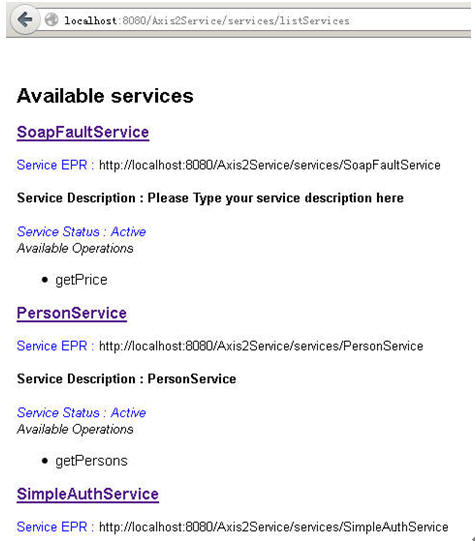

ňŞâšŻ▓ňÉÄŠłĹń╗ČňÉ»ňŐĘŠłĹń╗ČšÜätomcat´╝îŔ«┐ÚŚ«´╝Ühttp://localhost:8080/Axis2Service/services/listServices

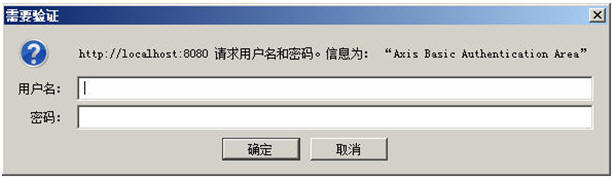

ŠłĹń╗ČŠŁąšé╣Ŕ┐ÖńެSimpleauthService´╝îšäÂňÉÄŠłĹń╗ČňĆ»ń╗ąšťőňł░ŠłĹń╗ČšÜäŠÁĆŔžłňÖĘň╝╣ňç║ńŞÇńެň»╣Ŕ»ŁŠíć

ŠłĹń╗ČŔżôňůąňłÜŠëŹňťĘtomcatšÜätomcat-users.xmlńŞşň«Üń╣ëšÜäWrightŔ┐ÖńެšöĘŠłĚ´╝îňŹ│

šöĘŠłĚňÉŹ´╝ÜWright

ň»ćšáü: abcdefg

Š│ĘŠäĆňĄžň░ĆňćÖŔŽüňî║ňłćňĽŐ´╝ü

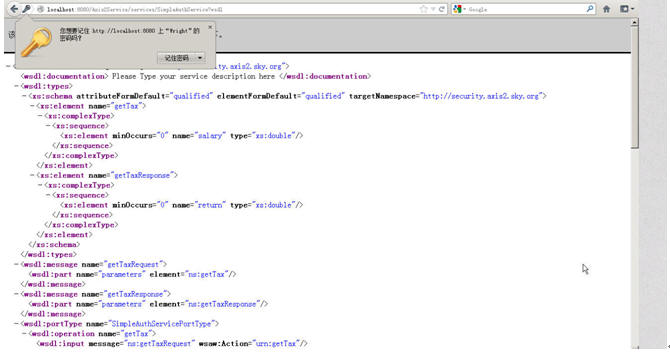

šäÂňÉÄňżŚňł░wsdlšÜäŔżôňç║´╝Ü

ňŽéŠ×ťŠłĹń╗ČňťĘšöĘŠłĚňÉŹňĺîň»ćšáüňĄäŔżôÚöÖńŞÇńެňşŚšČŽ´╝Ĺń╗Čň░ćń╝ÜŔóźŔ┐źňüťšĽÖňťĘŠşĄň»╣Ŕ»ŁŠíćńŞŐ´╝îŔÇîňżŚńŞŹňł░ŠłĹń╗ČšŤŞŔŽüšÜäwsdlšÜ䊺úší«Ŕżôňç║´╝Ü

šäÂňÉÄŠłĹń╗ČŔ»ĽšŁÇšé╣[ňĆľŠÂł]ŠîëÚĺ«´╝Ĺń╗Čň░ćňżŚňł░

3.2 ňłÂńŻťclientšź»ň돚ÜäňçćňĄç

ŠłĹń╗ČňëŹÚŁóŔ»┤Ŕ┐çń║ć´╝Ĺń╗ČÚťÇŔŽüńŻ┐šöĘhttpsŠŁąń┐ŁŠŐĄŠłĹń╗Čń╝áŔżôšÜäšöĘŠłĚňÉŹňĺîň»ćšáü´╝îňŹ│Wright/abcdefgŔ┐ÖńެŔ«ĄŔ»üŃÇé

ňŤáŠşĄ´╝Ĺń╗ČÚťÇŔŽüň«×šÄ░ńŞÇńެňŹĽňÉĹšÜähttpsŃÇé

Ŕ┐śŔ«░ňżŚŠłĹń╗ČňťĘšČČń║îňĄęÔÇťapache tomcat httpsň║öšöĘÔÇŁńŞşŠëÇŔ»┤šÜäÚéúńެŠťŹňŐíšź»ńŞÄň«óŠłĚšź»ńŞÄCAń╣őÚŚ┤šÜäń║ĺń┐íňů│š│╗Šś»ňŽéńŻĽŠ×䊳ɚÜäňÉŚ´╝芳Ĺń╗ČŠŁąÚ珊ŞęńŞÇńŞő´╝îšťőńŞőÚŁóŔ┐ÖńެňŤż´╝Ü

1´╝ëšö▒ń║ÄŠťŹňŐíšź»Šś»ŠłĹšö▒ŠłĹń╗ČšÜäCAňŹ│RootCAšşżňĆĹšÜä´╝Ť

2´╝ëŔÇĹń╗ČšÜäň«óŠłĚšź»šÜäŠá╣ń┐íń╗╗ňččňćůŔúůšŁÇŠłĹń╗ČšÜäRootCAŔ┐Öň╝áŔ»üń╣Ž´╝Ť

3´╝ëňŤáŠşĄňŻôŠłĹń╗ČšÜäň«óŠłĚšź»ňÄ╗Ŕ«┐ÚŚ«ŠłĹń╗ČšÜ䊝ŹňŐíšź»ŠŚÂ´╝îň«óŠłĚšź»clientňĺŹňŐíšź»ń╣őÚŚ┤ŠÉşŠłÉń║ćÔÇťń║ĺń┐íÔÇŁ´╝Ť

ŠłĹń╗ČŠŁąÚ珊ŞęńŞÇńŞőŔ┐ÖńެšÄ»ňóâŠÉşň╗║šÜäŔ┐çšĘőŃÇé

3.2.1 ňłÂńŻťCA

1´╝ëňůłń║žšöčKEY

|

openssl genrsa -des3 -out shnlap93.key 1024 |

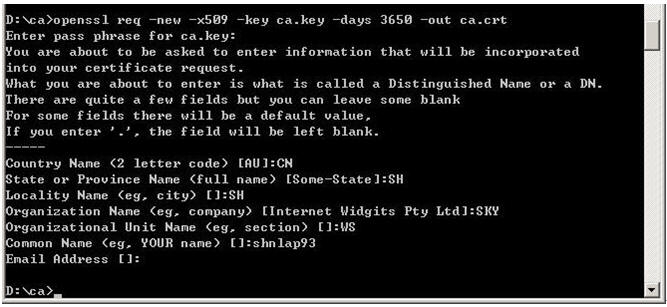

2´╝ëÚÇÜŔ┐çkeyń║žšöčcaŔ»üń╣Ž

ŠłĹń╗Čšö芳Éń║ćńŞÇńެŠťëŠĽłŠŚąŠťčńŞ║3650ňĄę´╝ł10ň╣┤´╝ëšÜäRootCAŃÇé

Š│ĘŠäĆ´╝Ü

ňŽéŠ×ťńŞŹňŐáŔ┐Öńެ-daysňĆ銼░´╝îÚ╗śŔ«Ąń║žšöčšÜäŔ»üń╣ŽŠľçń╗šÜ䊝늼łŠťčńŞ║30ňĄę´╝îňŹ│ńŞÇńެŠťłšÜ䊝늼łŠťčŃÇé

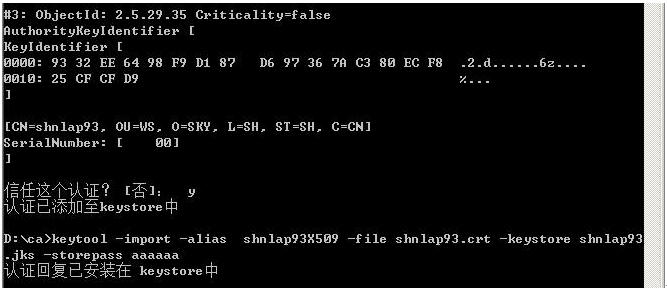

3.2.2 ňłÂńŻťtomcatšÜäŔ»üń╣ŽňŹ│jksŠá╝ň╝ĆŠľçń╗Â

1´╝ëń║žšöčshnlap93.jksŠľçń╗Â

|

keytool -genkey -alias shnlap93X509 -keyalg RSA -keysize 1024 -dname "CN=shnlap93, OU=insurance, O=CTS, L=SH, S=SH, C=CN" -keypass aaaaaa -keystore shnlap93.jks -storepass aaaaaa |

2´╝ëÚÇÜŔ┐çJKSń║žšöčcsr´╝łŔ»üń╣ŽŔ»ĚŠ▒é´╝늾çń╗Â

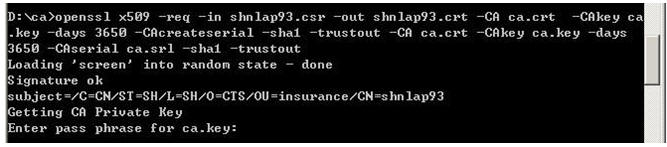

3´╝ëńŻ┐šöĘŠłĹń╗ČšÜäRootCAšşżňÉŹŔ»ącsrŠľçń╗Âň╣šö芳Écrt´╝łŔ»üń╣ŽŠľçń╗´╝ë

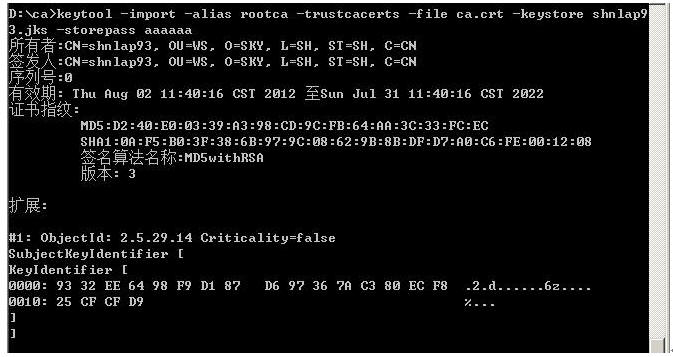

4´╝ë ň░ćRootCAńŻťńŞ║ÔÇťń┐íń╗╗ňččÔÇŁňŹ│trustcacertsň»╝ňůąňÄ芣ąšÜäjksŠľçń╗Â

5´╝ë ň░ćŔóźšşżňÉŹňÉÄšÜäŔ»üń╣ŽŠľçń╗Âň»╝ňůąňÄ芣ąšÜäjksŠľçń╗Â

Ŕ┐ÖŠáĚ´╝Ĺń╗ČňőżŠłÉń║ćńŞŐŔ┐░šÜäÔÇťńŞëŔžĺňŻóÔÇŁń║ĺń┐íňů│š│╗´╝îň░▒ňĆ»ń╗ąŠŐŐŔ┐Öńެshnlap93.jksŠľçń╗Šëöš╗Ötomcat´╝îšäÂňÉÄń┐«Šö╣tomcatšÜäconfšŤ«ňŻĽńŞőšÜäserver.xmlŠľçń╗ÂŃÇé

|

<Connector executor="tomcatThreadPool" port="8443" protocol="HTTP/1.1" connectionTimeout="20000" secure="true" SSLEnabled="true" clientAuth="false" sslProtocol="TLS" keystoreFile="d:/tomcat/conf/shnlap93.jks" keystorePass="aaaaaa" /> |

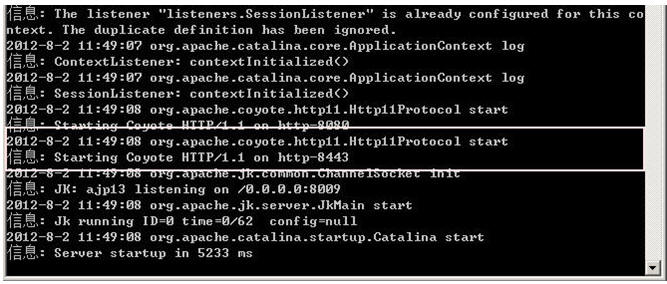

ÚÜĆňÉÄŠłĹń╗ČňÉ»ňŐĘtomcatŃÇé

ňŽéŠ×ťňżŚňł░ńŞŐڣ󊳬ňŤżńŞşšÖŻŔë▓Šľ╣ŠíćŠáçňç║šÜäŔżôňç║šÜäŔ»ŁňłÖń╗úŔíĘŠłĹń╗ČšÜätomcatňĚ▓š╗Ćń╗ąhttpsŠľ╣ň╝ĆňťĘŔ┐ÉŔíîń║ćŃÇé

3.2.3 ň░ćRootCAň»╝ňůąIEšÜäŠá╣Ŕ»üń╣ŽňłŚŔíĘńŞşňÄ╗

Šîë[ň»╝ňůą]´╝îÚÇëŠőꊳĹń╗ČšÜäca.crtŠľçń╗ÂŃÇé

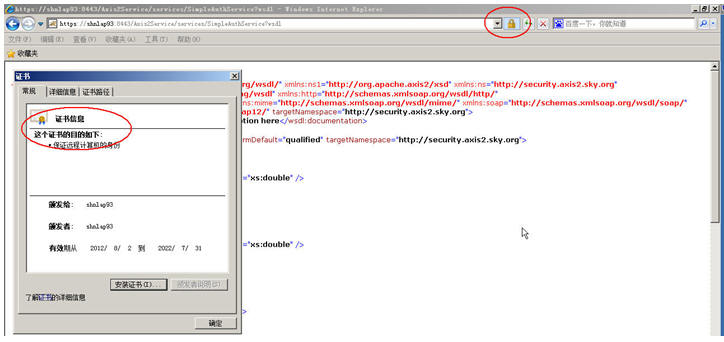

šäÂňÉÄŠłĹń╗ČňťĘIEńŞşŠëôňůą´╝Ühttps://shnlap93:8443/Axis2Service/services/SimpleAuthService?wsdl

šö▒ń║ÄŠś»httpsš╗Ĺň«ÜŔ»üń╣ŽŠľçń╗ÂńŞşšÜäCN(Common Name)´╝îňŤáŠşĄŠşĄŠŚÂŠłĹń╗Čň┐ůÚí╗ńŻ┐šöĘÔÇťńŞ╗Šť║ňÉŹÔÇŁŠŁąń╗úŠŤ┐ňÄ芣ąšÜäIPňť░ňŁÇŠŁąŔ«┐ÚŚ«ŃÇé

ňťĘň╝╣ňç║šÜäÚťÇŔŽüŔżôňůąšöĘŠłĚňÉŹňĺîň»ćšáüšÜäň»╣Ŕ»ŁŠíćńŞşŔżôňůąÔÇŁWright/abcdefgÔÇŁ´╝Ĺń╗ČňŹ│ňĆ»ňżŚňł░ňŽéńŞőšÜäŔżôňç║´╝Ü

ŠłĹń╗ČňĆ»ń╗ąšťőňł░´╝îŔ»ąŔ»üń╣ŽŠś»ŠťëŠĽłŔ»üń╣Ž´╝îŔÇîńŞŹń╝Üň╝╣ňç║ńŞÇńެÔÇťńŻáŠś»ňÉŽń┐íń╗╗ÔÇŁńŞÇš▒╗šÜäň»╣Ŕ»ŁŠíćň揊ČíŔ«ęńŻáší«Ŕ«ĄŠś»ňÉŽšŤŞń┐íŔ»ąhttpsŔ┐׊Ĺń║ćŃÇéňůÂňÄčňŤáň░▒ňťĘń║Ä

ňŤáńŞ║ŠłĹń╗ČňťĘŠłĹń╗ČšÜäIEŠÁĆŔžłňÖĘńŞşňĚ▓š╗Ćň╗║šźőŔÁĚńŞőŔ┐░Ŕ┐ÖŠáĚšÜäńŞÇńެńŞëŔžĺń║ĺń┐íňů│š│╗ŠŁąń║ć´╝Ü

1´╝ëšö▒ń║ÄŠťŹňŐíšź»Šś»ŠłĹšö▒ŠłĹń╗ČšÜäCAňŹ│RootCAšşżňĆĹšÜä´╝Ť

2´╝ëŔÇĹń╗ČšÜäň«óŠłĚšź»šÜäŠá╣ń┐íń╗╗ňččňćůŔúůšŁÇŠłĹń╗ČšÜäRootCAŔ┐Öň╝áŔ»üń╣Ž´╝Ť

3´╝ë ňŤáŠşĄňŻôŠłĹń╗ČšÜäň«óŠłĚšź»ňÄ╗Ŕ«┐ÚŚ«ŠłĹń╗ČšÜ䊝ŹňŐíšź»ŠŚÂ´╝îň«óŠłĚšź»clientňĺŹňŐíšź»ń╣őÚŚ┤ŠÉşŠłÉń║ćÔÇťń║ĺń┐íÔÇŁ´╝Ť

3.3 ÚťÇŔŽüńŞ║ŠłĹń╗ČšÜäAxis2šÜäŔ░âšöĘň«óŠłĚšź»ń╣čň╗║šźőŔÁĚhttpsńŞşšÜäń║ĺń┐í

ńŞŐÚŁóŠś»ŠłĹń╗ČŠëôň╝ÇńŞÇńެIEňÉÄŔ«┐ÚŚ«httpsšÜäÚôżŠÄąŠëÇÚťÇŔŽüšÜ䊺ąÚ¬Ą´╝îšÄ░ňťĘŠłĹń╗ČŔ┐ÖŠáĚŠŁąŠâ│´╝Ü

l ŠłĹń╗ČšÄ░ňťĘň░ćŔŽüŔ┐ÉŔíîšÜ䊜»ńŞÇńެJavaň║öšöĘšĘőň║Ć´╝Ť

l Ŕ»ąň║öšöĘšĘőň║Ćň░ćÚÇÜŔ┐çhttpsŔ┐ÖŠáĚšÜäÚôżŠÄąŠŁąŔ«┐ÚŚ«ŠłĹń╗ČšÜätomcatńŞşšÜäwebservice´╝Ť

ŔÇîńŞŹň揊ś»ńŞÇńެIEŠŁąŔ«┐ÚŚ«ŠłĹń╗ČšÜäweb serviceňľŻ´╝ü´╝ü´╝ü

Úéúń╣ł´╝Ĺń╗Čň║öŔ»ąńŞ║ŠłĹń╗ČšÜäJavaň║öšöĘšĘőň║Ć´╝îń╣čÚůŹšŻ«ńŞÇńެńŞŐŔ┐░Ŕ┐ÖŠáĚšÜäńŞëŔžĺń┐íń╗╗ňů│š│╗´╝îň»╣ńŞŹň»╣´╝č

ňůłŠŁąšťőńŞőÚŁóŔ┐ÖńެšĄ║ńżőňŤż´╝îňĺîIEšź»ÚůŹšŻ«ń┐íń╗╗ňů│š│╗šĘŹšĘŹŠťëšé╣ńŞŹńŞÇŠáĚ

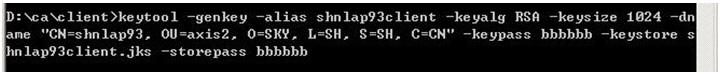

šö▒ń║ÄŠłĹń╗ČšÜ䊜»ńŞÇńެJavaň║öšöĘšĘőň║Ć´╝îňŤáŠşĄŠłĹń╗ČšÜäň║öšöĘšĘőň║ĆÚťÇŔŽüňŞŽšŁÇńŞÇńެjksŠľçń╗´╝Ĺń╗ČŠŐŐň«âšž░ńŞ║client.jksňÉžŃÇé

Ŕ┐Öńެclient.jksŠľçń╗šÜätrustcacertsňččÚçî´╝îňƬŔŽüňŞŽŠťëRootCAšÜäń┐íŠü»´╝»ńŞŹŠś»Ŕ┐Öńެclientň░▒ňĆ»ń╗ąňťĘŔ«┐ÚŚ«ŠłĹń╗ČšÜ䊝ŹňŐíňÖĘŠŚÂ´╝îňĺĹń╗ČšÜ䊝ŹňŐíňÖĘń╣čň╗║šźőŔÁĚńŞÇńެńŞëŔžĺń║ĺń┐íňů│š│╗ń║ć´╝č

ŠłĹń╗ČŠŁąňŐĘŠëőňÉž´╝îňƬڝÇŔŽüńŞĄŠşąňŹ│ňĆ»ŃÇé

1´╝ë ň╗║šźőň«óŠłĚšź»ŠëÇڝǚÜäJKSŠľçń╗Â

Ŕ┐ÖŔż╣šÜäň»ćšáü´╝ŚöĘšÜ䊜»ňůşńެb´╝îňĺŹňŐíšź»šÜäŔ»üń╣ŽšÜäň»ćšáüňî║ňłćň╝ÇŠŁąŃÇé

1´╝ë ň░ćRootCAńŻťńŞ║ÔÇťń┐íń╗╗ňččÔÇŁňŹ│trustcacertsň»╝ňůąň«óŠłĚšź»šÜäjksŠľçń╗Â

|

keytool -import -alias rootca -trustcacerts -file ca.crt -keystore shnlap93client.jks -storepass bbbbbb |

Ŕ┐ÖŠáĚ´╝îŔ┐Öńެň«óŠłĚšź»šÜäjksŠľçń╗ŠłĹń╗Čň░▒ňĆ»ń╗ąš╗ÖŠłĹń╗ČšÜäaxis2šÜäň«óŠłĚšź»šöĘń║ćŃÇé

3.4 Ŕ░âšöĘň«óŠłĚšź»

ňůłň░ćshnlap93client.jksŠöżšŻ«ňťĘŠłĹń╗ČňĚąšĘőšÜäsrcšŤ«ňŻĽ´╝îńŻ┐ňżŚŔ┐ÖńެjksŠľçń╗Âń╝ÜŔóźŔç¬ňŐĘš╝ľŔ»Ĺňł░classpathńŞőŃÇé

org.sky.axis2.security.SimpleAuthClient

|

package org.sky.axis2.security; import java.net.URL; import java.util.ArrayList; import java.util.List; import javax.xml.namespace.QName; import org.apache.axiom.om.OMAbstractFactory; import org.apache.axiom.om.OMElement; import org.apache.axiom.om.OMNamespace; import org.apache.axiom.soap.SOAPBody; import org.apache.axiom.soap.SOAPEnvelope; import org.apache.axiom.soap.SOAPFactory; import org.apache.axis2.addressing.EndpointReference; import org.apache.axis2.client.OperationClient; import org.apache.axis2.client.Options; import org.apache.axis2.client.ServiceClient; import org.apache.axis2.context.MessageContext; import org.apache.axis2.transport.http.HTTPConstants; import org.apache.axis2.transport.http.HttpTransportProperties.Authenticator; import org.apache.axis2.wsdl.WSDLConstants; public class SimpleAuthClient { private static EndpointReference targetEPR = new EndpointReference( "https://shnlap93:8443/Axis2Service/services/SimpleAuthService"); private final static String usr = "Wright"; private final static String pwd = "abcdefg"; private final static String jksFile = "shnlap93client.jks"; private final static String jksFilePWD = "bbbbbb"; private String getJskFilePath() { String filePath = ""; ClassLoader classLoader = Thread.currentThread() .getContextClassLoader(); URL url = classLoader.getResource(jksFile); if (url == null) { classLoader = ClassLoader.getSystemClassLoader(); url = classLoader.getResource(jksFile); } filePath = url.getPath(); System.out.println(filePath); return filePath; } public void getTax() { System.setProperty("javax.net.ssl.trustStore", getJskFilePath());// // System.setProperty("javax.net.ssl.trustStorePassword", jksFilePWD); ServiceClient sender = null; Authenticator authenticator = new Authenticator(); List<String> auth = new ArrayList<String>(); auth.add(Authenticator.BASIC); authenticator.setAuthSchemes(auth); authenticator.setUsername(usr); authenticator.setPassword(pwd); authenticator.setPreemptiveAuthentication(true); Options options = new Options(); options.setTo(targetEPR); options.setAction("urn:getTax"); options.setProperty(HTTPConstants.AUTHENTICATE, authenticator); try { sender = new ServiceClient(); sender.setOptions(options); OperationClient mepClient = sender .createClient(ServiceClient.ANON_OUT_IN_OP); MessageContext mc = new MessageContext(); SOAPFactory fac = OMAbstractFactory.getSOAP11Factory(); SOAPEnvelope env = fac.getDefaultEnvelope(); OMNamespace omNs = fac.createOMNamespace( "http://security.axis2.sky.org", ""); OMElement getTax = fac.createOMElement("getTax", omNs); OMElement salaryEle = fac.createOMElement("salary", omNs); salaryEle.setText("2100"); getTax.addChild(salaryEle); env.getBody().addChild(getTax); mc.setEnvelope(env); mepClient.addMessageContext(mc); System.out.println("message====" + env); mepClient.execute(true); MessageContext response = mepClient .getMessageContext(WSDLConstants.MESSAGE_LABEL_IN_VALUE); SOAPBody body = response.getEnvelope().getBody(); OMElement element = body.getFirstElement().getFirstChildWithName( new QName("http://security.axis2.sky.org", "return")); System.out.println(element.getText()); } catch (Exception e) { e.printStackTrace(); } finally { if (sender != null) try { sender.cleanup(); } catch (Exception e) { } } } public static void main(String[] args) { SimpleAuthClient client = new SimpleAuthClient(); client.getTax(); } } |

Š│ĘŠäĆš║óŔë▓Šáçš▓ŚšÜäÚâĘňłć´╝îšö▒ňůŠś»´╝Ü

|

System.setProperty("javax.net.ssl.trustStore", getJskFilePath());// // System.setProperty("javax.net.ssl.trustStorePassword", jksFilePWD); |

šö▒ń║ÄhttpsÚťÇŔŽüÚÇÜŔ┐çclientšÜäjksńŞÄserveršÜäjksň╗║šźőŔÁĚńŞëŔžĺń║ĺń┐íňů│š│╗´╝îňŤáŠşĄŠłĹń╗ČÚťÇŔŽüÚÇÜŔ┐çšĘőň║ĆňÄ╗Ŕ«┐ÚŚ«Ŕ┐ÖńެjksŠľçń╗´╝îŔ«┐ÚŚ«Ŕ┐ÖńެjksŠľçń╗ŠłĹń╗ČÚťÇŔŽüščąÚüô´╝Ü

1)Ŕ»ąjksŠëÇňťĘŔĚ»ňżä´╝Ť

2)Ŕ»ąjksšÜäň»ćšáü´╝łňůşńެb´╝ë´╝Ť

ň»╣ňÉž´╝č

|

Authenticator authenticator = new Authenticator(); List<String> auth = new ArrayList<String>(); auth.add(Authenticator.BASIC); authenticator.setAuthSchemes(auth); authenticator.setUsername(usr); authenticator.setPassword(pwd); authenticator.setPreemptiveAuthentication(true); options.setProperty(HTTPConstants.AUTHENTICATE, authenticator); |

ńŞŐŔ┐░ń╗úšáüňüÜšÜäń║őň░▒Šś»ŠŐŐÔÇťWright/abcdefgÔÇŁŔ┐Öň»╣šöĘŠłĚňÉŹňĆŐň»ćšáü´╝îsetňł░ńŞÇńެAuthenticatorň»╣Ŕ▒íńŞşňÄ╗´╝îšäÂňÉÄň░ćŔ»ąň»╣Ŕ▒íńŞÄÚťÇŔŽüŔ«┐ÚŚ«šÜäsoap requestŔ┐ŤŔíîš╗Ĺň«ÜŃÇé

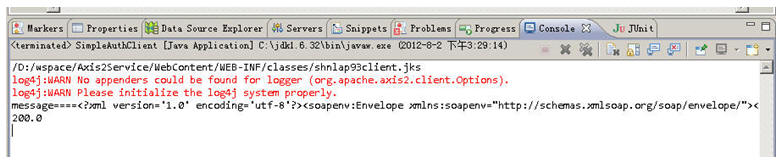

šäÂňÉÄŠłĹń╗ČŠŁąšťőŔ┐ÉŔíîš╗ôŠ×ť´╝Ü

ŠłĹń╗ČŠŐŐ´╝Ü

privatefinal static String usr = "Wright";

privatefinal static String pwd = "abcdefg";

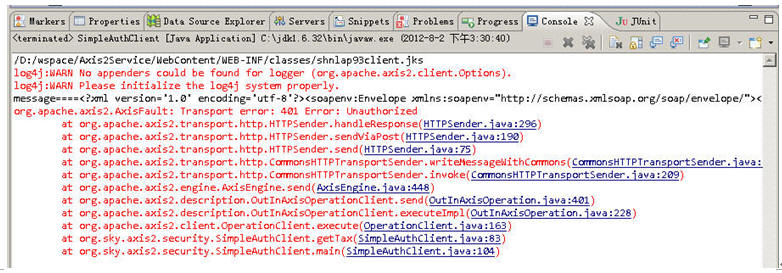

ńŞşšÜäń╗╗ńŻĽńŞÇńެňÇ╝Šö╣ňŐĘńŞÇńŞőŠ»öňŽéŔ»┤ŠłĹń╗ČŠŐŐusrŠö╣ŠłÉÔÇŁabcÔÇŁ´╝îšäÂňÉÄň揊ŁąšťőŔ┐ÉŔíîš╗ôŠ×ťŃÇé

Š│ĘŠäĆňł░Ŕ┐Öńެorg.apache.axis2.AxisFault: Transport error: 401 Error: Unauthorized

ń║ćňÉŚ´╝č

ň揊ŁąŠ»öŔżâŠłĹń╗ČňťĘŠÁĆŔžłňÖĘńŞşšÜäňŻôň╝╣ňç║ŔŽüŠ▒éŔżôňůąšÜäšöĘŠłĚňÉŹňĺîň»ćšáüšÜäň»╣Ŕ»ŁŠí抌´╝Ĺń╗Čšé╣[ňĆľŠÂł]ŠîëÚĺ«ňżŚňł░šÜäŔżôňç║´╝Ü

ŠśÄšÖŻń║ćňÉž´╝č

Ŕ┐Öň░▒Šś»ňč║ń║ÄšöĘŠłĚňÉŹň»ćšáüńŞöÚÇÜŔ┐çhttpsŠŁąŔ«┐ÚŚ«web servicešÜäŔ»Žš╗ćŔ┐çšĘőŃÇé

ńŻćŠś»Ŕ┐ÖšžŹŠľ╣Š│ĽšÜäš╝║šé╣Šś»´╝îšöĘŠłĚňÉŹňĺîň»ćšáüŔ┐śŠś»ń╗ąŠśÄŠľçŠľ╣ň╝Ćń╝áŔżô´╝îńŞöšöĘŠłĚňÉŹňĺîň»ćšáüŠś»ÚóäňůłÚůŹšŻ«ňťĘweb serveršź»šÜäŃÇé

ń╗ąňÉÄŠłĹń╗Čń╝Üň░ćšöĘŠłĚňÉŹň»ćšáüń╗ąňŐáň»ćňŻóň╝Ćń╝áŔżôńŞöŠś»ňŐĘŠÇüń╗ÄŠĽ░ŠŹ«ň║ôńŞşŔÄĚňĆľšÜäweb servicešÜäŔ«ĄŔ»üŃÇé

š╗ôŠŁčń╗ŐňĄęŠĽÖšĘő´╝ü´╝ü´╝ü

- 2012-08-02 16:17

- ŠÁĆŔžł 561

- Ŕ»äŔ«║(0)

- ŠčąšťőŠŤ┤ňĄÜ

šŤŞňů│ŠÄĘŔŹÉ

ÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»´╝łšČČňŹüńŞëňĄę´╝ëAxis2 Web Serviceň«ëňůĘňłŁŠşą Axis2 Web Serviceň«ëňůĘŠś»WebŠťŹňŐ튳ÉňŐčšÜäň┐ůŔŽüń┐ŁŔ»üŃÇéšö▒ń║ÄWebŠťŹňŐíńŻ┐šöĘXMLŔ┐ŤŔí░ŠŹ«ń║ĄŠŹó´╝îŔÇîXMLňťĘÚ╗śŔ«ĄŠâůňćÁńŞőŠś»ŠśÄŠľçš╝ľšáüšÜä´╝îňÉ´╝îňĄžÚâĘňłćWebŠťŹňŐíńŻ┐šöĘHTTPňŹĆŔ««ńŻťńŞ║...

ŃÇÉŠáçÚóśŃÇĹ´╝ÜÔÇťÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»´╝łšČČňŹüń║îňĄę´╝ëń╣őAxis2 Web Service(ńŞë)ÔÇŁ ŃÇÉŠĆĆŔ┐░ŃÇĹ´╝ÜŠťČŠľçŠíúŠś»ÚÇÜňżÇŠ×Š×äňŞłňşŽń╣áŔĚ»ňżäšÜäńŞÇÚâĘňłć´╝îńŞ╗ŔŽüňů│Š│ĘAxis2ŠíćŠ×ÂńŞőšÜäWeb Serviceň╝ÇňĆĹ´╝îň░ĄňůŠś»ňů│ń║ÄSOAPšë╣ŠÇžšÜäň║öšöĘŃÇé ŃÇÉŠáçšşżŃÇĹ´╝ÜAxis2 ...

´╝łšČČňŹüńŞëňĄę´╝ëAxis2 Web Serviceň«ëňůĘňłŁŠşą ´╝łšČČňŹüňŤŤňĄę´╝ëAxis2 Web Serviceň«ëňůĘń╣őrampart ´╝łšČČňŹüń║öňĄę´╝ëIBM WebspherešÜäň«ëŔúůńŞÄń╝śňîľ ´╝łšČČňŹüňůşňĄę´╝ëIBM WebsphereńŞÄIBM HttpServeršÜäÚŤćŠłÉ ´╝łšČČňŹüńŞâňĄę´╝ëIBM WebsphereÚŤćšżĄŠÄóšžś...

ÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»´╝łšČČňŹüňŤŤňĄę´╝ëAxis2 Web Serviceň«ëňůĘń╣őrampart ŠťČš»çŠľçšźáńŞ╗ŔŽüŔ«▓Ŕ┐░ń║ćAxis2 Web Serviceň«ëňůĘń╣őrampartšÜäščąŔ»ćšé╣´╝îňîůŠőČňŐáň»ćń┐ŁŠŐĄWeb Serviceń╝áŔżôŃÇüňč║ŠťČŠŽéň┐ÁŃÇüň»╣šž░ňŐáň»ćŃÇüÚŁ×ň»╣šž░ňŐáň»ćŃÇüŠĽ░ňşŚšşżňÉŹšşëňćůň«╣ŃÇé ńŞÇ...

10. **ÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»(šČČňŹüńŞëňĄę)Axis2_Web_Serviceň«ëňůĘňłŁŠşą.docx** Axis2Šś»ApacheŠĆÉńżŤšÜäWebŠťŹňŐíň╝ĽŠôÄ´╝çŠíúňĆ»ŔâŻń╗őš╗Źń║ćWebŠťŹňŐíšÜäňč║ŠťČŠŽéň┐ÁŃÇüAxis2šÜäńŻ┐šöĘ´╝îń╗ąňĆŐňŽéńŻĽší«ń┐ŁWebŠťŹňŐíšÜäň«ëňůĘŠÇž´╝îňŽéWS-SecurityšşëŃÇé ÚÇÜŔ┐ç...

ŃÇÉŠáçÚóśŃÇĹ´╝ÜÔÇťÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»(šČČňŹüń║îňĄę)ń╣őAxis2_Web_Service(ńŞë)ÔÇŁ ŃÇÉŠĆĆŔ┐░ŃÇĹ´╝ÜŠťČŠĽÖšĘőŠś»ÔÇťÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»ÔÇŁš│╗ňłŚšÜäšČČňŹüń║îňĄę´╝îńŞ╗ŔŽüŔüÜšäŽń║ÄAxis2ńŞşšÜäWeb Serviceň║öšöĘ´╝îšë╣ňłźŠś»SOAPšë╣ŠÇžšÜäŠĚ▒ň║ŽŠÄóŔ«ĘŃÇéÚÇÜŔ┐çńŞëńެňůĚńŻôšÜäň«×ńżő...

ňťĘÔÇťÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»´╝łšČČňŹüńŞÇňĄę´╝ëń╣őAxis2 Web Service(ń║î)ÔÇŁšÜäńŞ╗ÚóśńŞş´╝Ĺń╗ČńŞ╗ŔŽüŠÄóŔ«Ęń║ćňŽéńŻĽńŻ┐šöĘAxis2ŠíćŠ×ÂňłŤň╗║ňĺîÚâĘšŻ▓WebŠťŹňŐí´╝îň╣ÂńŞöńŻ┐šöĘš«ÇňŹĽJavaš▒╗ň×őŠŁąň«Üń╣늝ŹňŐíŠÄąňĆúŃÇéń╗ąńŞőŠś»ňů│ń║ÄŔ┐ÖńެńŞ╗ÚóśšÜäŔ»Žš╗ćščąŔ»ćŔ«▓Ŕžú´╝Ü 1. **Axis2 ...

ŔÇî"ÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»(šČČňŹüńŞÇňĄę)ń╣őAxis2_Web_Service(ń║î).docx"ňłÖŠÂëňĆŐňł░WebŠťŹňŐíšÜäň╝ÇňĆĹ´╝îŔŻ┤ň┐â2´╝łAxis2´╝늜»ApacheŠĆÉńżŤšÜäńŞÇńެň╝║ňĄžšÜäWebŠťŹňŐíŠíćŠ×ÂŃÇé š╗╝ńŞŐŠëÇŔ┐░´╝îŔ┐Öń║ŤŠľçŠíúŠ×䊳Éń║ćńŞÇňąŚňůĘÚŁóšÜäňşŽń╣áŔĚ»ňżä´╝îŠÂÁšŤľń║ćń╝üńŞÜš║žň║öšöʊ׊×äšÜä...

ŃÇÉÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»(šČČňŹüňĄę)ń╣őAxis2_Web_Service(ńŞÇ)ŃÇĹ ňťĘŔŻ»ń╗Âň╝ÇňĆĹÚóćňčč´╝îŠ×Š×äňŞłšÜäŔžĺŔë▓Ŕç│ňů│ÚçŹŔŽü´╝îń╗ľń╗ČÚťÇŔŽüň»╣ŠŐÇŠť»ŠáłŠťëŠĚ▒ňůąšÉćŔžú´╝îňîůŠőČňŽéńŻĽÚÇëŠőęÚÇéňÉłšÜäňĚąňůĚňĺîŠíćŠ×ŠŁąŠ×äň╗║ÚźśŠĽłŃÇüňĆ»Šëęň▒ĽšÜäš│╗š╗čŃÇéňťĘŠťČŠľçńŞş´╝Ĺń╗Čň░ćŠÄóŔ«ĘÚÇÜňÉĹ...

Axis2 WebŠťŹňŐíŠ×Š×äňŞłń╣őŔĚ» Axis2 Šś»ńŞÇńެňč║ń║Ä JAVA Ŕ»şŔĘÇšÜ䊝NJľ░šÜä SOAP ŔžäŔîâ´╝łSOAP 1.2´╝ëňĺî SOAP with Attachments ŔžäŔîâ´╝łŠŁąŔç¬ Apache Group´╝ëšÜäň╝ÇŠöżŠ║Éń╗úšáüň«×šÄ░ŃÇéAxis2 ŠíćŠ×ŠŁąŔç¬ Apache ň╝ÇŠöżŠ║Éń╗úšáüš╗äš╗ç´╝îňůĚŠťëšüÁŠ┤╗šÜä...

ňťĘÔÇťÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»(šČČňŹüńŞÇňĄę)ń╣őAxis2_Web_Service(ń║î)ÔÇŁšÜäńŞ╗ÚóśńŞş´╝Ĺń╗Čš╗žš╗şŠÄóŔ«ĘňŽéńŻĽńŻ┐šöĘAxis2ŠíćŠ×Š×äň╗║ňĺîńŻ┐šöĘWebŠťŹňŐíŃÇéňťĘňëŹńŞÇňĄęšÜäŔ«▓ŔžúńŞş´╝Ĺń╗Čń║ćŔžúń║ćňŽéńŻĽšö芳ÉńŞÇńެňč║ń║ÄAxis2šÜäWebService´╝îń╗ąňĆŐňŤŤšžŹńŞŹňÉîšÜäň«óŠłĚšź»Ŕ░âšöĘ...

ŃÇÉÚÇÜňÉŊ׊×äňŞłšÜäÚüôŔĚ»ŃÇĹŠś»ńŞÇš»çŔ»Žň░ŻšÜäŠîçňŹŚ´╝ĘňťĘňŞ«ňŐęňłŁňşŽŔÇůÚÇÉŠşąŔ┐łŔ┐ŤŠ×Š×äňŞłšÜäÚóćňččŃÇéŔ»ąŠľçń╗Äňč║šíNJ׊×äšÜäŠÉşň╗║ň╝Çňžő´╝îÚÇÉŠŞÉŠĚ▒ňůąňł░Úźśš║žŠŐÇŠť»ň║öšöĘňĺîń╝śňîľ´╝îŔŽćšŤľń║ćňĄÜńެňů│Úö«šÜäŠŐÇŠť»šé╣´╝îňŽéŠťŹňŐíňÖĘŠĽ┤ňÉłŃÇüŠÇžŔâŻŔ░âń╝śŃÇüŠŁâÚÖÉš│╗š╗čŔ«żŔ«íŃÇüWebŠťŹňŐí...

### Axisň╝ÇňĆĹWeb Serviceň«×ńżőŔ»ŽŔžú #### ńŞÇŃÇüŠŽéŔ┐░ ňťĘŠÄóŔ«ĘňŽéńŻĽńŻ┐šöĘApache AxisŠŁąň╝ÇňĆĹWeb Serviceń╣őň돴╝Ĺń╗ČÚŽľňůłÚťÇŔŽüń║ćŔžúńŞÇń║Ťňč║ŠťČŠŽéň┐ÁŃÇé **Web Service**Šś»ńŞÇšžŹŠáçňçćšÜäŠŐÇŠť»ŠíćŠ×´╝îšöĘń║Äň«×šÄ░ńŞŹňÉîň╣│ňĆ░ń╣őÚŚ┤šÜäň║öšöĘÚÇÜń┐íŃÇéň«â...

ŃÇÉApache Axis2 Web Service ŠĽÖšĘőŃÇĹ Apache Axis2 Šś»ńŞÇńެŠÁüŔíîšÜäň╝ÇŠ║ÉWebŠťŹňŐíŠíćŠ×´╝îšöĘń║ÄňłŤň╗║ŃÇüÚâĘšŻ▓ňĺîš«íšÉćÚźśŠÇžŔ⯚ÜäWebŠťŹňŐíŃÇ銝ȊĽÖšĘőň░ćŔ»Žš╗ćń╗őš╗ŹňŽéńŻĽňťĘEclipsešÄ»ňóâńŞşňłęšöĘApache Axis2ŠÉşň╗║WebŠťŹňŐíňĆŐňůÂň«óŠłĚšź»ŃÇé **šÄ»ňóâÚůŹšŻ«...

5. **ŠťŹňŐíŠÁőŔ»Ľ**´╝ÜňşŽń╣áňŽéńŻĽńŻ┐šöĘAxis2ňćůšŻ«šÜäŠÁőŔ»ĽňĚąňůĚŠłľÚÇÜŔ┐çSOAP UIšşëšČČńŞëŠľ╣ňĚąňůĚŠŁąŠÁőŔ»ĽWebŠťŹňŐíšÜäňŐčŔâŻňĺîŠÇžŔâŻŃÇé 6. **ŠÂłŠü»ňĄäšÉć**´╝Üń║ćŔžúAxis2ňŽéńŻĽňĄäšÉćSOAPŠÂłŠü»´╝îňîůŠőČŠÂłŠü»Šá╝ň╝ĆŃÇüš╝ľšáüňĺîŔžúšáü´╝îń╗ąňĆŐňŽéńŻĽŔç¬ň«Üń╣ëŠÂłŠü»ňĄäšÉćňÖĘŃÇé 7....

ňč║ń║ÄAXIS2ň«×šÄ░Web Serviceň╝ÇňĆĹŠś»ńŞÇÚí╣ňŞŞŔžüšÜäń╗╗ňŐí´╝îň░ĄňůÂňťĘń╝üńŞÜš║žň║öšöĘńŞş´╝îWeb ServiceńŻťńŞ║ńŞŹňÉîš│╗š╗čÚŚ┤ÚÇÜń┐íšÜäÚçŹŔŽüŠíąŠóüŃÇéAXIS2Šś»ApacheŔŻ»ń╗Âňč║ÚçĹń╝ÜŠĆÉńżŤšÜäńŞÇńެŔŻ╗ÚçĆš║žŃÇüÚźśŠÇžŔ⯚ÜäWeb ServiceŠíćŠ×´╝îň«âŠĆÉńżŤń║ćň«îŠĽ┤šÜäWeb Service...

ŃÇÉšöĘAxis2ň╝ÇňĆĹWeb ServiceŃÇĹŠś»ŠťČŠľçšÜäŠáŞň┐âńŞ╗Úóś´╝îŔŻ┤ň┐âŠŐÇŠť»Šś»Javaň╝ÇňĆĹWebŠťŹňŐíšÜäńŞÇšžŹŠíćŠ×´╝ŞŔżâń║ÄAxis1´╝îňůÂŔ┐çšĘőŠŤ┤ńŞ║š«ÇŠ┤üŃÇéń╗ąńŞőŠś»ňů│ń║ÄńŻ┐šöĘAxis2ň╝ÇňĆĹWeb ServicešÜäŔ»Žš╗抺ąÚ¬ĄňĺîščąŔ»ćšé╣´╝Ü 1. **ň«×Ú¬îšÄ»ňóâŠÉşň╗║**´╝Ü - ÚŽľňůłší«ń┐Ł...

### Eclipse šöčŠłÉ Axis2 Web Service ň«óŠłĚšź» #### ńŞÇŃÇüŠŽéŔ┐░ ŠťČŠľçň░ćŔ»Žš╗ćń╗őš╗ŹňŽéńŻĽňťĘEclipseň╝ÇňĆŚĻňóâńŞşňłŤň╗║ňč║ń║ÄAxis2šÜäWeb Serviceň«óŠłĚšź»ŃÇéAxis2Šś»Apacheš╗äš╗çńŞőšÜäńŞÇńެň╝ÇŠ║ÉÚí╣šŤ«´╝îň«âŠĆÉńżŤń║ćńŞÇšžŹšöĘń║ÄŠ×äň╗║ŠťŹňŐíšź»ňĺŹňŐí...

ŠáçÚóśńŞşšÜäÔÇťAxis2_Service_Archiver_1.3.0ÔÇŁŠîçšÜ䊜»ńŞÇńެÚĺłň»╣MyEclipseڍ抳Éň╝ÇňĆŚĻňóâšÜäAxis2 WebŠťŹňŐíŠĆĺń╗´╝îšëłŠťČńŞ║1.3.0ŃÇéŔ┐ÖńެŠĆĺń╗Šś»Axis2ŠíćŠ×šÜäńŞÇÚâĘňłć´╝îšöĘń║Äš«ÇňîľňťĘMyEclipseńŞşňłŤň╗║ŃÇüÚâĘšŻ▓ňĺîš«íšÉćAxis2 WebŠťŹňŐíšÜäŔ┐çšĘőŃÇé ...

ŃÇÉŠáçÚóśŃÇĹňč║ń║ÄTomcat5.0ňĺîAxis2ň╝ÇňĆĹWeb Serviceň║öšöĘň«×ńżő ňťĘWebŠťŹňŐíšÜäńŞľšĽîÚçî´╝îAxis2Šś»ńŞÇńŞ¬ÚźśŠĽłńŞöň╝║ňĄžšÜäňĚąňůĚ´╝îň«âňůüŔ«Şň╝ÇňĆĹŔÇůňłŤň╗║ŃÇüÚâĘšŻ▓ňĺîńŻ┐šöĘSOAP WebŠťŹňŐíŃÇ銝ȊĽÖšĘőň░ćŔ»Žš╗ćń╗őš╗ŹňŽéńŻĽňłęšöĘApache Tomcat 5.0ńŻťńŞ║ň║öšöĘŠťŹňŐíňÖĘ´╝î...