- жөҸи§Ҳ: 516936 ж¬Ў

- жҖ§еҲ«:

- жқҘиҮӘ: ж·ұеңі

-

ж–Үз« еҲҶзұ»

- е…ЁйғЁеҚҡе®ў (212)

- p2pдә’иҒ”йҮ‘иһҚ (4)

- FLEX (73)

- JAVA (14)

- е…»з”ҹ (5)

- ж–°е№ҙж„ҹеҸ— (6)

- spicebird (2)

- RSS (1)

- openlaszlo (7)

- mule (7)

- mina (4)

- camel (9)

- д№ұеҠҲжҹҙ (13)

- жЁЎејҸ (1)

- linux (2)

- FLEX 3D (1)

- зҪ‘йЎөжёёжҲҸ (2)

- TDD (1)

- йЎ№зӣ®з®ЎзҗҶ (13)

- flash game (3)

- iphone app (1)

- c# (28)

- йҖҡдҝЎ (4)

- mvvm (0)

- MEF (0)

- I feel good--еҲӣдёҡ (1)

- IOS (3)

- MAC (2)

зӨҫеҢәзүҲеқ—

- жҲ‘зҡ„иө„и®Ҝ ( 0)

- жҲ‘зҡ„и®әеқӣ ( 2)

- жҲ‘зҡ„й—®зӯ” ( 0)

еӯҳжЎЈеҲҶзұ»

- 2014-09 ( 1)

- 2014-05 ( 4)

- 2011-11 ( 1)

- жӣҙеӨҡеӯҳжЎЈ...

жңҖж–°иҜ„и®ә

-

michaoпјҡ

еӨ§е“ҘпјҢиҝҳжңүaperture.exeеҗ—пјҹ еҸ‘жҲ‘дёҖд»ҪпјҢжүҫдёҚеҲ°е‘ҖпјҢm ...

дҪҝз”ЁapertureжЎҶжһ¶и®©AS3дёҺC++йҖҡдҝЎпјҢжү§иЎҢжң¬ең°д»Јз Ғ -

Aaron-Joe-Williamпјҡ

ж–Ү件被еҲ йҷӨдәҶгҖӮдёӢдёҚдәҶгҖӮ

SQLite ж•°жҚ®еә“еҠ еҜҶзҡ„дёҖз§Қи§ЈеҶіж–№жЎҲ -

hanmiaoпјҡ

жЁ“дё»зҡ„ж–Үз« дёҚе°ұжҳҜдҫҶиҮӘIBM DevelopersйҮҢзҡ„http: ...

mina е…Ҙй—Ё -

howesenпјҡ

ж–ӯеҢ…дёҺзІҳеҢ…й—®йўҳпјҢйңҖиҰҒеӨ„зҗҶдёӢе°ұеҘҪдәҶ

minaжҺҘ收数жҚ®дёҚе…ЁпјҲ2пјү -

sniciqпјҡ

git clone --recursive git://git ...

ESBеӯҰд№ з¬”и®°пјҲSpring Integrationе®һжҲҳпјү

дёҖдәӣдҝЎжҒҜпјҢжҲ‘д№ҹ дёҚзҹҘйҒ“еҶҷзҡ„д»Җд№ҲпјҢдёҚиҝҮд»ҘеҗҺдјҡжңүз”Ё

- еҚҡе®ўеҲҶзұ»пјҡ

- д№ұеҠҲжҹҙ

SIPеңЁи§Ҷйў‘йҖҡдҝЎдёӯзҡ„еә”з”ЁпјҲиҪ¬пјү

В

дёҖгҖҒи§Ҷйў‘жҠҖжңҜзҡ„еҸ‘еұ•

1989е№ҙITU-TеҲ¶и®ўзҡ„ H.320ж ҮеҮҶжҳҜи§Ҷйў‘дјҡи®®зҡ„ж—©жңҹе»әи®®д№ӢдёҖпјҢдё»иҰҒжҳҜй’ҲеҜ№зӘ„еёҰISDNзҪ‘дёҠдј йҖҒжҙ»еҠЁеӣҫеғҸгҖҒиҜӯйҹігҖҒеә”з”Ёж•°жҚ®зӯүдҝЎжҒҜеҪўејҸзҡ„еӨҡеӘ’дҪ“ж•°жҚ®жҸҗеҮәзҡ„гҖӮ зӘ„еёҰISDNжҳҜдёҖз§ҚеҹәдәҺз”өи·ҜдәӨжҚўзҡ„зҪ‘з»ңпјҢйҮҮз”ЁE1дё“зәҝж–№ејҸжҲ–ISDN2B+Dзҡ„жҺҘе…Ҙж–№ејҸжҺҘе…Ҙи§Ҷйў‘з»Ҳз«ҜпјҢдҪҝз”Ёе…¬з”ЁдәӨжҚўз”өиҜқзҪ‘з»ңдј иҫ“и§Ҷйў‘ж•°жҚ®пјҢе…·жңүдёҖе®ҡдј иҫ“йҖҹ зҺҮе’Ң时延稳е®ҡгҖҒ时延е°ҸгҖҒиҜҜз ҒзҺҮдҪҺзҡ„зү№зӮ№пјҢи§Ҷйў‘дјҡи®®зҡ„иҙЁйҮҸе®№жҳ“еҫ—еҲ°дҝқиҜҒгҖӮйҖҡдҝЎеёҰе®ҪйҖҡеёёдёә384пҪһ2048kbit/sпјҢйҖҡеёёдҪҝз”Ё384kbit/sеёҰе®Ҫе°ұеҸҜ з»„жҲҗе…·жңүиҫғеҘҪиҙЁйҮҸзҡ„и§Ҷйў‘дјҡи®®з»„гҖӮH.320зі»з»ҹзҡ„зјәзӮ№жҳҜеёҰе®ҪеҲ©з”ЁзҺҮиҫғдҪҺпјҢејҖж”ҫжҖ§еҫҲе·®пјҢеҗ„еҺӮе•Ҷзҡ„зі»з»ҹдә’йҖҡеӣ°йҡҫгҖӮ

йҡҸзқҖIPзҪ‘з»ңзҡ„иҝ…йҖҹеҸ‘ еұ•пјҢ1996е№ҙITU-TеҲ¶е®ҡдәҶH.323еҹәдәҺеҲҶз»„дәӨжҚўзҪ‘зҡ„еӨҡеӘ’дҪ“дјҡи®®зі»з»ҹж ҮеҮҶгҖӮH.323дјҡи®®зі»з»ҹз”ұзҪ‘е®ҲпјҲGKпјүгҖҒH.323з»Ҳз«ҜгҖҒзҪ‘е…іпјҲGWпјүгҖҒеӨҡзӮ№ жҺ§еҲ¶еҚ•е…ғMCUзӯүе®һдҪ“з»„жҲҗгҖӮH.323зі»з»ҹеңЁејҖж”ҫејҸзҪ‘з»ңе№іеҸ°е’Ңеә”з”Ёе№іеҸ°дёҠиҝӣиЎҢи§Ҷйў‘йҖҡдҝЎгҖҒеӨҡеӘ’дҪ“зӣ‘жҺ§гҖҒеӨҡеӘ’дҪ“е‘јеҸ«дёӯеҝғгҖҒж•°жҚ®дјҡи®®зӯүдёҡеҠЎгҖӮH.323еҚҸи®®е…·жңү иө„жәҗеҲ©з”ЁзҺҮй«ҳгҖҒеҚҸи®®дә’йҖҡжҖ§й«ҳзӯүзү№зӮ№гҖӮзӣ®еүҚеӣҪеҶ…дёӯеӣҪиҒ”йҖҡгҖҒдёӯеӣҪз”өдҝЎгҖҒдёӯеӣҪй“ҒйҖҡгҖҒдёӯеӣҪзҪ‘йҖҡзӯүиҝҗиҗҘе•Ҷе…ҲеҗҺејҖйҖҡйқўеҗ‘е…¬дј—иҝҗиҗҘзҡ„и§Ҷи®Ҝдјҡи®®дёҡеҠЎйғҪжҳҜеҹәдәҺH.323еҚҸи®® жЎҶжһ¶зҡ„гҖӮ

зҺ°еңЁпјҢи§Ҷйў‘йҖҡдҝЎзҡ„еә”з”ЁдёҚд»…еұҖйҷҗ дәҺи§Ҷйў‘дјҡи®®пјҢи¶ҠжқҘи¶ҠеӨҡзҡ„家еәӯе’ҢдёӘдәәдҪҝз”Ёи§Ҷйў‘йҖҡдҝЎдёҡеҠЎпјҢи…ҫи®Ҝзҡ„QQгҖҒеҫ®иҪҜзҡ„MSNзӯүзҪ‘з»ңиҒҠеӨ©е·Ҙе…·йғҪж”ҜжҢҒи§Ҷйў‘йҖҡдҝЎеҠҹиғҪгҖӮH.323еҚҸи®®зҡ„зҪ‘з»ңйҖӮеә”жҖ§дёҚжҳҜеҫҲеҘҪпјҢ жҜ”еҰӮH.323зі»з»ҹдёҚиғҪж”ҜжҢҒйҳІзҒ«еўҷз©ҝйҖҸгҖҒдёҚиғҪж”ҜжҢҒNATпјҲзҪ‘з»ңең°еқҖиҪ¬жҚўпјүгҖӮеҗҢж—¶пјҢH.323еҚҸи®®иҝҳеӯҳеңЁзқҖжң¬иә«иҝҮдәҺеӨҚжқӮпјҢз”ҹжҲҗдёҡеҠЎеӣ°йҡҫгҖӮеӣ жӯӨпјҢж–°зҡ„еҚҸи®®е’Ңж–№ жЎҲе°ҶдјҡиЎҘе……еҲ°зҺ°жңүжЎҶжһ¶дёӯпјҢе…¶дёӯSIPеҚҸи®®еҫ—еҲ°дәҶе№ҝжіӣзҡ„е…іжіЁгҖӮ

дәҢгҖҒSIPе®һзҺ°и§Ҷйў‘йҖҡдҝЎ

1.SIPе®һзҺ°зӮ№еҜ№зӮ№и§Ҷйў‘йҖҡдҝЎ

SIPйҖҡиҝҮеҗ‘иў«еҸ«з»Ҳз«ҜеҸ‘йҖҒиҜ·жұӮ иЎЁжҳҺж„ҸеӣҫпјҢиў«еҸ«з»Ҳз«Ҝж №жҚ®иҜ·жұӮиҝӣиЎҢж“ҚдҪңпјҢдә§з”ҹзӣёеә”зҡ„е“Қеә”иЎЁжҳҺиҜ·жұӮзҡ„еӨ„зҗҶз»“жһңгҖӮеңЁдјҡиҜқе»әз«Ӣж—¶еҖҷпјҢSIPдёәдәҶдҝқиҜҒе‘јеҸ«зҡ„жӯЈзЎ®е»әз«ӢпјҢSIPйҮҮз”Ёдёүж¬ЎжҸЎжүӢжңәеҲ¶ пјҲINVITE/200/ACKпјүжқҘе®ҢжҲҗгҖӮSIPз»Ҳз«ҜйҖҡиҝҮREGISTERиҜ·жұӮеҗ‘жіЁеҶҢжңҚеҠЎеҷЁиҝӣиЎҢжіЁеҶҢпјҢеңЁз®ЎзҗҶеҹҹдёӯзҷ»и®°иҮӘиә«зҡ„ең°еқҖдҝЎжҒҜпјҢд»ҘдҫҝжңҚеҠЎеҷЁиҝӣиЎҢзҠ¶жҖҒ з®ЎзҗҶгҖҒе‘јеҸ«и·Ҝз”ұзӯүгҖӮйҖҡиҝҮBYEе’ҢCANCELиҜ·жұӮз»ҲжӯўSIPе»әз«Ӣзҡ„дјҡиҜқгҖӮ

еҰӮеүҚжүҖиҝ°пјҢSIPдёҚжҳҜе®Ңж•ҙзҡ„йҖҡ дҝЎзі»з»ҹпјҢSIPжң¬иә«е№¶дёҚжҸҗдҫӣд»»дҪ•жңҚеҠЎпјҢSIPеҸӘжҸҗдҫӣж¶ҲжҒҜжңәеҲ¶е®һзҺ°дёҚеҗҢзҡ„е‘јеҸ«жңәеҲ¶гҖӮз”ЁжҲ·д»ЈзҗҶпјҲUAпјүеҸҜйҖҡиҝҮеңЁж¶ҲжҒҜдёӯжҗәеёҰж¶ҲжҒҜдҪ“е®ҢжҲҗжҹҗдәӣеӨҡеӘ’дҪ“е‘јеҸ«гҖӮSIPеңЁ е®һзҺ°и§Ҷйў‘йҖҡдҝЎж—¶пјҢйңҖиҰҒдҪҝз”ЁSDPжҸҸиҝ°жӯӨж¬ЎдјҡиҜқдҪҝз”Ёзҡ„еӘ’дҪ“йӣҶеҗҲгҖӮSIPйҮҮз”ЁSDPеҹәжң¬зҡ„offer/answerжЁЎеһӢе®ҢжҲҗз»Ҳз«ҜеӨҡеӘ’дҪ“иғҪеҠӣзҡ„еҚҸе•ҶгҖӮеңЁ offerдёӯз»Ҳз«Ҝе°ҶиҮӘиә«зҡ„и§Ҷйў‘йҖҡдҝЎиғҪеҠӣгҖҒи§Ҷйў‘дј иҫ“жңәеҲ¶гҖҒиҜӯйҹійҖҡдҝЎиғҪеҠӣпјҢиҜӯйҹідј иҫ“жңәеҲ¶еҸ‘йҖҒз»ҷиў«еҸ«з»Ҳз«ҜпјҢиў«еҸ«з»Ҳз«Ҝж №жҚ®иҮӘиә«зҡ„и§Ҷйҹійў‘йҖҡдҝЎиғҪеҠӣпјҢд»ҺofferдёӯйҖү еҸ–и§Ҷйҹійў‘иғҪеҠӣпјҢеңЁanswerдёӯж”ҫе…ҘйҖүеҸ–зҡ„и§Ҷйҹійў‘иғҪеҠӣе’ҢиҮӘиә«зҡ„и§Ҷйҹійў‘дј иҫ“жңәеҲ¶жқҘе“Қеә”offerе®ҢжҲҗиғҪеҠӣеҚҸе•ҶгҖӮ

дё»иў«еҸ«еҸҢж–№е»әз«ӢйҖҡиҜқиҝһжҺҘпјҢдё»иў« еҸ«еҲҶеҲ«е»әз«ӢеӘ’дҪ“жөҒдј иҫ“йҖҡйҒ“пјҢйҮҮз”ЁRTPдј иҫ“е®һж—¶и§Ҷйҹійў‘ж•°жҚ®пјҢйҮҮз”ЁRTCPжҸҗдҫӣQoSеҸҚйҰҲгҖӮдё»иў«еҸ«еҲҶеҲ«дёәи§Ҷйў‘еӘ’дҪ“жөҒе’ҢиҜӯйҹіеӘ’дҪ“жөҒе»әз«ӢRTP/RTCPйҖҡйҒ“пјҢ еңЁRTPдёҠеҲҶеҲ«дј иҫ“и§Ҷйў‘жөҒе’Ңйҹійў‘жөҒгҖӮеҪ“еӘ’дҪ“жөҒеҲ°иҫҫз»Ҳз«Ҝж—¶йңҖиҰҒи§ЈеҶійҹіе”ҮеҗҢжӯҘй—®йўҳпјҢеә”иҜҘйҮҮеҸ–RTPеҢ…дёӯзҡ„ж—¶жҲіе®һзҺ°йҹіе”ҮеҗҢжӯҘпјҢиҖҢдё”йңҖиҰҒйҮҮз”Ёйҹійў‘жөҒRTPеҢ…дёӯзҡ„ж—¶ жҲідҪңдёәеҹәеҮҶпјҢеӣ дёәиҜӯйҹіеҢ…й—ҙйҡ”зҹӯпјҢеӨ§зәҰ20msдёҖдёӘиҜӯйҹіж•°жҚ®еҢ…пјҢиҖҢи§Ҷйў‘ж•°жҚ®еҢ…еӨ§зәҰ30пҪһ40msдёҖдёӘгҖӮ

2.SIPе®һзҺ°и§Ҷйў‘дјҡи®®

дј—жүҖе‘ЁзҹҘпјҢSIPзҡ„дјҡи®®жҺ§еҲ¶еҠҹиғҪдёҚејәгҖӮSIPзі»з»ҹе®ҢжҲҗи§Ҷйў‘дјҡи®®еҸҜд»ҘйҖҡиҝҮдёӨз§Қж–№ејҸе®һзҺ°пјҡ第дёҖпјҢеңЁSIPзі»з»ҹдёӯеўһеҠ еӨҡзӮ№жҺ§еҲ¶еҚ•е…ғпјӣ第дәҢпјҢеҖҹеҠ©H.323зі»з»ҹзҡ„еӨҡзӮ№жҺ§еҲ¶еҚ•е…ғпјҲMCUпјүгҖӮ

еңЁз¬¬дёҖз§Қж–№ејҸдёӯпјҢеҲ°иҫҫдјҡи®®еҸ¬ејҖ ж—¶й—ҙпјҢеӨҡзӮ№жҺ§еҲ¶еҚ•е…ғеҲҶеҲ«йҖҡиҝҮINVITEиҜ·жұӮйӮҖиҜ·дёҺдјҡиҖ…еҸӮеҠ дјҡи®®пјҢеңЁINVITEиҜ·жұӮдёӯSDPйңҖиҰҒжҸҸиҝ°жӯӨж¬Ўдјҡи®®зҡ„еұһжҖ§пјҢдҫӢеҰӮдјҡи®®IDзӯүдҝЎжҒҜгҖӮеӨҡзӮ№жҺ§еҲ¶еҚ•е…ғ е°ҶеӘ’дҪ“жөҒе®ҡдҪҚеҲ°еӘ’дҪ“еӨ„зҗҶеҷЁе®ҢжҲҗи§Ҷйў‘зҡ„еҲҶеұҸпјҢдёҺйҹійў‘жөҒзҡ„ж··еҗҲпјҢеҲҶеҲ«еҸ‘йҖҒз»ҷеҗ„дёӘSIPз»Ҳз«ҜгҖӮеҰӮжһңжҳҜSIPз»Ҳз«Ҝдёҙж—¶еҸ¬ејҖдјҡи®®пјҢйӮЈд№ҲSIPз»Ҳз«Ҝеә”иҜҘе…·жңүеӨҡзӮ№жҺ§еҲ¶еҠҹ иғҪпјҢйӮҖиҜ·дёҺдјҡиҖ…пјҢдҪҝз”ЁеӘ’дҪ“еӨ„зҗҶеҷЁиҝӣиЎҢйҹійў‘жөҒзҡ„ж··еҗҲгҖӮ

еңЁз¬¬дәҢз§Қж–№ејҸдёӯпјҢйңҖиҰҒеҖҹеҠ© H.323зі»з»ҹзҡ„MCUиҝӣиЎҢи§Ҷйў‘дјҡи®®гҖӮH.323зі»з»ҹе…·жңүе®Ңе–„зҡ„дјҡи®®еҸ‘иө·е’Ңдјҡи®®жҺ§еҲ¶жңәеҲ¶пјҢиҝҷз§Қж–№ејҸе°Ҷдјҡи®®зҡ„жҺ§еҲ¶дәӨз»ҷMCUиҝӣиЎҢгҖӮеңЁиҝҷз§Қж–№ејҸдёӯйңҖиҰҒеңЁSIP зі»з»ҹе’ҢH.323зі»з»ҹд№Ӣй—ҙеј•е…ҘIWFи®ҫеӨҮгҖӮIWFеҸҜе®һзҺ°дёҚеҗҢзҪ‘з»ңгҖҒдёҚеҗҢеҚҸи®®е®һдҪ“зҡ„дә’йҖҡпјҢе…·жңүSIPе’ҢH.323еҚҸи®®иҪ¬жҚўгҖҒи·Ҝз”ұи§ЈжһҗгҖҒз»Ҳз«ҜиғҪеҠӣеҚҸе•ҶгҖҒеӘ’дҪ“йҖҡ йҒ“жү“ејҖдёҺе…ій—ӯгҖҒз»ҙжҠӨе‘јеҸ«зҠ¶жҖҒжңәпјҢ并еҸҜеҸ‘иө·е‘јеҸ«е’ҢеҪ“дҪңиў«еҸ«гҖӮеңЁSIPдҫ§пјҢIWFе°ұзӣёеҪ“дәҺд»ЈзҗҶжңҚеҠЎеҷЁзҡ„еҠҹиғҪпјҢе®ҢжҲҗSIPж¶ҲжҒҜзҡ„иҪ¬жҺҘгҖҒиҪ¬еҸ‘еҠҹиғҪпјҢе°ҶSIPиҜ·жұӮдј йҖҒеҲ°зӣ®зҡ„ең°гҖӮеңЁH.323дҫ§пјҢIWFзӣёеҪ“дәҺзҪ‘е…іпјҲGWпјүпјҢе°ҶSIPе®һдҪ“зҡ„иҜ·жұӮиҪ¬жҚўдёәH.323з»Ҳз«ҜиҜ·жұӮпјҢеұҸи”ҪдёӨдёӘзі»з»ҹзҡ„еҚҸи®®д№Ӣй—ҙзҡ„е·®еҲ«гҖӮдјҡи®®з”ұH.323 зі»з»ҹдёӯзҡ„MCUеҸ‘иө·пјҢIWFе°ҶH.323еҚҸи®®ж¶ҲжҒҜиҪ¬жҚўдёәSIPж¶ҲжҒҜпјҢе®ҢжҲҗSIPз»Ҳз«Ҝз”ЁжҲ·еҸӮеҠ дјҡи®®гҖӮ

第дәҢз§Қж–№ејҸеҗҢж—¶е®ҢжҲҗдәҶSIPзі»з»ҹе’ҢH.323зі»з»ҹзҡ„дә’йҖҡпјҢдҪҶжҳҜеҜ№дәҺSIPз»Ҳз«Ҝзҡ„дјҡи®®жҺ§еҲ¶пјҢдҫӢеҰӮж‘„еғҸеӨҙзҡ„и°ғиҠӮгҖҒSIPз»Ҳз«ҜдҪңдёәдјҡи®®дё»еёӯзӯүеҠҹиғҪпјҢеңЁзҺ°жңүзҡ„SIPе’Ңжү©еұ•дёӯе®ҡд№үзҡ„ж¶ҲжҒҜиҝҳж— жі•е®ҢжҲҗгҖӮ

3.SIPе®һзҺ°и§Ҷйў‘йҖҡдҝЎзҡ„е®үе…Ё

еңЁејҖж”ҫзҡ„зҪ‘з»ңдёӯдј иҫ“е‘јеҸ«дҝЎд»Өе’Ң еӘ’дҪ“жөҒпјҢе®үе…ЁжҖ§жҳҜдёҖдёӘиҮіе…ійҮҚиҰҒзҡ„й—®йўҳгҖӮеңЁе‘јеҸ«жҺ§еҲ¶иҝҮзЁӢдёӯпјҢдҝқиҜҒSIPдҝЎжҒҜзҡ„жңәеҜҶжҖ§е’Ңе®Ңж•ҙжҖ§пјҢйҳІжӯўдҝЎжҒҜж¬әйӘ—гҖҒжҒ¶ж„Ҹж”»еҮ»жҳҜз”өдҝЎиҝҗиҗҘдёӯеҝ…йЎ»иҰҒйқўеҜ№зҡ„й—®йўҳгҖӮSIP йҮҮз”Ёж¶ҲжҒҜеӨҙеҹҹдёәи§Ҷйў‘йҖҡдҝЎзі»з»ҹжҸҗдҫӣSIPе®үе…ЁжңәеҲ¶пјҢдҝқиҜҒе‘јеҸ«зҡ„жӯЈзЎ®е»әз«ӢгҖӮSIPеҸҜд»ҘйҮҮз”ЁHTTPж‘ҳиҰҒи®ӨиҜҒж–№ејҸжқҘйӘҢиҜҒSIPз»Ҳз«Ҝзҡ„жңүж•ҲжҖ§гҖӮеҲҶдёӨдёӘйҳ¶ж®өйӘҢиҜҒз»Ҳз«Ҝ зҡ„жңүж•ҲжҖ§пјҢжіЁеҶҢйҳ¶ж®өе’Ңе‘јеҸ«йҳ¶ж®өпјҢеңЁе‘јеҸ«йҳ¶ж®өеҸҜд»Ҙж №жҚ®дёҡеҠЎдёҚеҗҢеҜ№з»Ҳз«ҜйҮҮеҸ–дёҚеҗҢзҡ„и®ӨиҜҒж–№ејҸгҖӮHTTPж‘ҳиҰҒи®ӨиҜҒж–№ејҸйҮҮз”Ёchallenge/responseжңә еҲ¶гҖӮSIPж¶ҲжҒҜеңЁWWW-AuthenticateеӨҙеҹҹдёӯжҗәеёҰchallengeпјҢеңЁAuthorizationеӨҙеҹҹдёӯжҗәеёҰresponseгҖӮ

4.жңҚеҠЎиҙЁйҮҸдҝқиҜҒ

SIPжң¬иә«дёҚжҸҗдҫӣжңҚеҠЎиҙЁйҮҸдҝқиҜҒпјҢи§Ҷйў‘йҖҡдҝЎзҡ„жңҚеҠЎиҙЁйҮҸдё»иҰҒйҖҡиҝҮеҲҶз»„зҪ‘з»ңжҸҗдҫӣзҡ„жңҚеҠЎгҖӮеңЁMCUд№Ӣй—ҙйҮҮз”ЁMPLSVPNжүҝиҪҪж–№жЎҲдҝқиҜҒи§Ҷйў‘иҙЁйҮҸгҖӮеңЁSIPз»Ҳз«Ҝзҡ„жҺҘе…ҘеұӮйҮҮз”ЁеҹәдәҺIPең°еқҖи®ҫзҪ®IPдјҳе…Ҳзә§гҖҒжәҗ/зӣ®зҡ„MACең°еқҖеҢәеҲҶдёҡеҠЎгҖҒи®ҫзҪ®VLANе’Ңдјҳе…Ҳзә§зӯүж–№ејҸдҝқиҜҒи§Ҷйў‘жңҚеҠЎиҙЁйҮҸгҖӮ

дёүгҖҒSIPзҡ„дјҳеҠҝ

1.дёҺзҺ°жңүзҡ„Internetеә”з”Ёзҙ§еҜҶз»“еҗҲ

SIPж ҮеҮҶдёҺWWWзӣёдјјпјҢеҲ©з”ЁInternetз»“жһ„пјҢйҖҡиҝҮжҷәиғҪSIPз»Ҳз«ҜжҸҗдҫӣдёҡеҠЎпјҢеҢ…жӢ¬Webд»ҘеҸҠEmailдёҡеҠЎпјҢиҖҢзӮ№еҮ»жӢЁеҸ·пјҲClicktoDialпјүе’ҢзӮ№еҮ»дј зңҹпјҲClickto FaxпјүзӯүеҚҸи®®йғҪжҳҜеҹәдәҺSIPзҡ„пјҢSIPеҸҜеҲ©з”ЁURIжқҘеҠЁжҖҒз»„зҪ‘гҖӮ

2.иүҜеҘҪзҡ„жү©еұ•жҖ§

SIPйҮҮз”Ёе’ҢHTTPзӣёзұ»дјјзҡ„ ж–№жі•е’ҢеӨҙеҹҹз»„жҲҗSIPж¶ҲжҒҜпјҢSIPж¶ҲжҒҜйҮҮз”ЁUTF-8ж¶ҲжҒҜйӣҶеҗҲиҝӣиЎҢжҳҺж–Үзј–з ҒпјӣеҜ№еӨҙеҹҹзҡ„з»“жһ„жІЎжңүйҷҗеҲ¶пјӣеҜ№еӨҙеҹҹеҮәзҺ°еңЁж¶ҲжҒҜдёӯзҡ„йЎәеәҸжІЎжңүйҷҗеҲ¶пјӣSIPжң¬иә«дёҚжҸҗдҫӣ дёҡеҠЎпјҢиҖҢжҳҜжҸҗдҫӣдҪҝз”ЁSIPж¶ҲжҒҜжҸҗдҫӣдјҡиҜқе»әз«Ӣзҡ„жңәеҲ¶пјӣSIPж¶ҲжҒҜеҸҜд»ҘжҗәеёҰд»»дҪ•ж јејҸзҡ„ж¶ҲжҒҜдҪ“гҖӮиҝҷдәӣSIPзү№жҖ§дҪҝSIPе…·жңүйқһеёёиүҜеҘҪзҡ„жү©еұ•жҖ§пјҢеҸҜд»ҘйҖҡиҝҮе®ҡд№үж–°зҡ„ ж–№жі•е’Ңж¶ҲжҒҜеӨҙеҹҹдё°еҜҢSIPиҮӘиә«зҡ„е‘јеҸ«жҺ§еҲ¶пјҢеҸҜд»ҘйҖҡиҝҮжҗәеёҰдёҚеҗҢзҡ„ж¶ҲжҒҜдҪ“е®ҢжҲҗдёҚеҗҢзҡ„ж•°жҚ®дёҡеҠЎгҖӮ

3.з«ҜеҲ°з«Ҝзҡ„йҖҡдҝЎ

SIPжҳҜе®һзҺ°з«ҜеҲ°з«ҜдёҡеҠЎзҡ„еҚҸ и®®пјҢдё»иҰҒзҡ„дёҡеҠЎе®һзҺ°жҳҜеңЁз”ЁжҲ·д»ЈзҗҶе®һдҪ“дёӯгҖӮSIPзҡ„ProxyзӯүжңҚеҠЎеҷЁе®ҢжҲҗж¶ҲжҒҜзҡ„иҪ¬еҸ‘пјҢж¶ҲжҒҜзҡ„и·Ҝз”ұеҠҹиғҪпјҢ并дёҚеҜ№дёҡеҠЎиҝӣиЎҢеӨ„зҗҶпјҢиҝҷж ·еҸҜд»ҘеӨ§еӨ§йҷҚдҪҺдәҶеҜ№ж ёеҝғзҪ‘з»ң жңҚеҠЎеҷЁзҡ„еҺӢеҠӣпјҢеңЁеҗҢж ·жғ…еҶөдёӢпјҢеҸҜеӨ§е№…жҸҗй«ҳзі»з»ҹеҜ№е‘јеҸ«зҡ„еӨ„зҗҶиғҪеҠӣгҖӮеңЁSIPзі»з»ҹдёӯеўһеҠ дёҡеҠЎпјҢеҸӘйңҖиҰҒз»Ҳз«ҜеўһеҠ дёҡеҠЎеӨ„зҗҶпјҢдёҚйңҖиҰҒеңЁProxyдёҠе®һзҺ°пјҢдҝғиҝӣдәҶжҷәиғҪ з»Ҳз«Ҝзҡ„еҸ‘еұ•пјҢеҗҢж—¶йҷҚдҪҺдәҶзҪ‘з»ңжӣҙж–°йў‘зҺҮпјҢз¬ҰеҗҲInternetзҡ„еҸ‘еұ•и¶ӢеҠҝгҖӮ

4.е®һзҺ°е®№жҳ“

SIPдҝЎжҒҜжҳҜеҹәдәҺж–Үжң¬зҡ„пјҢUTF-8ж¶ҲжҒҜйӣҶеҗҲиҝӣиЎҢжҳҺж–Үзј–з ҒпјҢе®һзҺ°иө·жқҘз®ҖеҚ•пјҢејҖеҸ‘е®№жҳ“гҖӮ

еӣӣгҖҒз»“жқҹиҜӯ

йҡҸзқҖInternetзҡ„иҝ…зҢӣеҸ‘еұ•пјҢи§Ҷйў‘йҖҡдҝЎзҡ„еӨ§дј—еҢ–д»ҘеҸҠSIPзӣёе…іжҠҖжңҜзҡ„йҖҗжёҗжҲҗзҶҹпјҢSIPе°ҶйҖҗжёҗжҲҗдёәи§Ҷйў‘йҖҡдҝЎйўҶеҹҹзҡ„дё»жөҒдҝЎд»ӨжҺ§еҲ¶еҚҸи®®д№ӢдёҖгҖӮSIPз»Ҳз«ҜдёҡеҠЎи®Ўиҙ№гҖҒSIPи§Ҷйў‘еә”з”Ёе’ҢзҺ°жңүи§Ҷйў‘дјҡи®®зі»з»ҹзҡ„иһҚеҗҲй—®йўҳе°ҶдјҡйҖҗжӯҘеҫ—еҲ°и§ЈеҶігҖӮ

иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹеҸ‘еұ•з»јиҝ°пјҲиҪ¬пјү

В

з§ҰзҡҮеІӣдёңеӨ§иҪҜ件 й«ҳиҝң й»„е®ҮеҲҡ жқЁеҫ·еӣҪ 2004/07/02

гҖҖгҖҖзј–иҖ…жҢүдҪңдёәжң¬ж¬Ўи§Ҷйў‘дјҡи®®йҖүйўҳзҡ„第дёүжңҹд№ҹжҳҜжңҖеҗҺдёҖжңҹпјҢжҲ‘们е°Ҷе…іжіЁзҡ„йҮҚзӮ№иҗҪеҲ°иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„иә«дёҠгҖӮеңЁзӯ–еҲ’иҪҜ件и§Ҷйў‘дјҡи®®зҡ„йҖүйўҳд№ӢеүҚпјҢжҲ‘们жӣҫжңүдәӣзҠ№иұ«пјҢеӣ

дёәе’Ң硬件и§Ҷйў‘дјҡи®®зі»з»ҹзӣёжҜ”пјҢиҪҜ件и§Ҷйў‘дјҡи®®зҡ„еЈ°йҹіжҖ»жҳҫеҫ—йӮЈд№Ҳејұе°ҸпјҢиҷҪ然声称иғҪжҸҗдҫӣиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„еҺӮе•ҶйқһеёёеӨҡпјҢдҪҶжҳҫ然没жңүд»ҺдәӢ硬件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„еҺӮе•ҶеҰӮ

POLYCOMгҖҒеҚҺдёәгҖҒдёӯе…ҙиҝҷж ·зҡ„е®һеҠӣе’ҢзҹҘеҗҚеәҰпјҢеӨ§еӨҡж•°з”ЁжҲ·еҜ№иҪҜ件и§Ҷйў‘дјҡи®®д№ҹжҳҜе°ҶдҝЎе°Ҷз–‘гҖӮдҪҶдёҖдҪҚдёҡеҶ…专家йқһеёёиӮҜе®ҡең°е‘ҠиҜүзј–иҖ…пјҢи§Ҷйў‘дјҡи®®д»ҺзЎ¬еҲ°иҪҜпјҢиҝҷжҳҜдёҖдёӘ

еӨ§и¶ӢеҠҝгҖӮд»–дёҫдҫӢиҜҙпјҢжңҖж—©з”өи„‘зҡ„иҝҗз®—иғҪеҠӣдёҚеӨҹпјҢжұүеӯ—еӨ„зҗҶйңҖиҰҒжұүеҚЎпјҢзңӢVCDйңҖиҰҒи§ЈеҺӢеҚЎпјҢдҪҶжҳҜд»ҠеӨ©иҝҷдәӣдёңиҘҝжҲ‘们已з»ҸзңӢдёҚеҲ°пјҢе®ғ们没жңүеҝ…иҰҒеӯҳеңЁдәҶгҖӮи§Ҷйў‘дјҡи®®д№ҹдёҖ

ж ·пјҢйҡҸзқҖCPUиҝҗз®—иғҪеҠӣзҡ„жҸҗй«ҳпјҢзҪ‘з»ңеёҰе®Ҫзҡ„ж”№е–„пјҢиҪҜ件и§Ҷйў‘дјҡи®®зҡ„иҙЁйҮҸеҫ—еҲ°дәҶдҝқиҜҒпјҢеҫҲиҮӘ然ең°пјҢжҠ•иө„еӨ§гҖҒзҒөжҙ»жҖ§е·®зҡ„硬件и§Ҷйў‘дјҡи®®е°ҶйҖҗжёҗж·ЎеҮәгҖӮжҺҘдёӢжқҘеңЁе’ҢV2гҖҒ

Viewgoodзӯүд»ҺдәӢиҪҜ件и§Ҷйў‘дјҡи®®еҺӮе•Ҷзҡ„жҺҘи§ҰдёӯпјҢжҲ‘们йҖҗжёҗжҺҘеҸ—дәҶиҝҷдҪҚ专家зҡ„и§ӮзӮ№пјҢзү№еҲ«жҳҜеңЁеҺӮе•ҶжҸҗдҫӣз»ҷжҲ‘们зҡ„жҲҗеҠҹжЎҲдҫӢдёӯпјҢжҲ‘зңӢеҲ°иҪҜ件и§Ҷйў‘дјҡи®®е·Із»ҸеңЁеҫҲеӨҡең°

ж–№зңҹжӯЈз”Ёиө·жқҘпјҢиҖҢдё”з”Ёеҫ—еҫҲеҘҪгҖӮжҜ”еҰӮпјҢжІғе°”зҺӣпјҲдёӯеӣҪпјүе’ҢйҰ–йғҪй’ўй“Ғе…¬еҸёйғҪе·Із»Ҹе»әи®ҫдәҶиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹпјҢиҝҷдәӣжҲҗеҠҹзҡ„иҪҜ件и§Ҷйў‘дјҡи®®жЎҲдҫӢз»ҷдәҶжҲ‘们足еӨҹзҡ„дҝЎеҝғгҖӮжҲ‘们еёҢ

жңӣйҖҡиҝҮжҲ‘们зҡ„дё“йўҳд№ҹиғҪдј йҖ’з»ҷз”ЁжҲ·дёҖдёӘдҝЎжҒҜпјҢиҪҜ件и§Ҷйў‘дјҡ议并дёҚжҳҜгҖҒд№ҹдёҚеә”иҜҘжҳҜжҲ‘们еңЁзЎ¬д»¶и§Ҷйў‘дјҡи®®зі»з»ҹд№ӢеҗҺзҡ„第дәҢйҖүжӢ©гҖӮ

гҖҖгҖҖиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹжҳҜжҢҮиҝҗиЎҢеңЁзҪ‘з»ңе’Ңи®Ўз®—жңәз»Ҳз«ҜдёҠпјҢе…·жңүдјҡиҜқз®ЎзҗҶгҖҒйҹіи§Ҷйў‘дәӨдә’гҖҒж•°жҚ®е…ұдә«зӯүеҠҹиғҪпјҢе®һзҺ°дәә们еҹәдәҺеӣҫеғҸе’ҢиҜӯиЁҖзҡ„вҖңзӣҙжҺҘвҖқдәӨжөҒгҖҒж•°жҚ®е’ҢдҝЎжҒҜе…ұдә«гҖҒеҶ…е®№еҚҸдҪңзӯүеҠҹиғҪзҡ„иҪҜ件系з»ҹпјҲжң¬ж–ҮжүҖжҢҮи§Ҷйў‘дјҡи®®пјҢеҰӮж— зү№еҲ«иҜҙжҳҺпјҢзі»жҢҮиҝҗиЎҢеңЁIPзҪ‘дёҠзҡ„жЎҢйқўи§Ҷйў‘дјҡи®®зі»з»ҹпјүгҖӮ

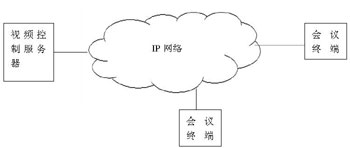

гҖҖгҖҖи§Ҷйў‘дјҡи®®зі»з»ҹдёҖиҲ¬з”ұи§Ҷйў‘жҺ§еҲ¶жңҚеҠЎеҷЁгҖҒдјҡи®®е®ўжҲ·з«ҜиҪҜ件д»ҘеҸҠIPдј иҫ“зҪ‘з»ңзі»з»ҹз»„жҲҗпјҲеҰӮеӣҫ1жүҖзӨәпјүгҖӮ

гҖҖгҖҖеҹәдәҺIPзҪ‘з»ңзҡ„зәҜиҪҜ件解еҶіж–№жЎҲдёҺдј з»ҹзҡ„з”өи§Ҷдјҡи®®е’Ң硬件и§Ҷйў‘дјҡи®®зӣёжҜ”пјҢжңүзқҖжҳҺжҳҫзҡ„дјҳеҠҝгҖӮз”ЁжҲ·ж— йңҖжҠ•е…Ҙй«ҳжҳӮзҡ„жҲҗжң¬пјҢж— йңҖз§ҹз”ЁжҳӮиҙөзҡ„зәҝи·ҜпјҢеҲ©з”Ёжҷ®йҖҡзҡ„PC

жңәгҖҒж ҮеҮҶзҡ„и§Ҷйў‘йҹійў‘йҮҮйӣҶи®ҫеӨҮ(еҰӮUSBж‘„еғҸеӨҙгҖҒиҖіжңәе’ҢйәҰе…ӢйЈҺ)е’Ңжҷ®йҖҡIPдә’иҒ”зҪ‘з»ңпјҢе°ұиғҪеӨҹе®һзҺ°иҫғй«ҳиҙЁйҮҸгҖҒиҫғй«ҳзЁіе®ҡжҖ§зҡ„и§Ҷйў‘дјҡи®®;

иғҪжңүж•Ҳең°иҠӮзәҰж—¶й—ҙе’Ңз»Ҹиҙ№пјҢе…ЁйқўжҸҗй«ҳе•ҶеҠЎжҙ»еҠЁеҸҠж”ҝеәңе’ҢдјҒдёҡе·ҘдҪңзҡ„ж•ҲзҺҮ;

иҪҜ件е®һзҺ°зҡ„и§Ҷйў‘дјҡи®®зі»з»ҹзҒөжҙ»жҖ§ејәпјҢеҠҹиғҪжү©еұ•жҖ§еҘҪпјҢиғҪжҸҗдҫӣжӣҙдё°еҜҢзҡ„ж•°жҚ®еҚҸдҪңгҖҒдјҡи®®з®ЎзҗҶе’ҢжҺ§еҲ¶еҠҹиғҪпјҢеҸҜд»ҘеҫҲж–№дҫҝең°е®һзҺ°дәә们дёӘжҖ§еҢ–и§Ҷйў‘зҡ„иҰҒжұӮпјҢж–№дҫҝең°еҒҡжҲҗ组件жҲ–

дёӯй—ҙ件пјҢжҲ–иҝӣиЎҢдәҢж¬ЎејҖеҸ‘е’Ңж–№дҫҝең°з§»жӨҚпјҢзү№еҲ«жҳҜе®ғиғҪеӨҹиһҚеҗҲеңЁеҗ„з§Қеә”з”ЁиҪҜ件дёӯ,

еңЁдёӘдәәи§Ҷйў‘еә”з”ЁдёӯжңүзқҖе№ҝйҳ”зҡ„еүҚжҷҜгҖӮдёҺ硬件зӣёжҜ”пјҢиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹиҝҳеҸҜд»Ҙж–№дҫҝең°йғЁзҪІе’Ңдә§е“ҒеҚҮзә§пјҢдҪҝз”ЁжӣҙеҠ зҒөжҙ»пјҢеҸҜйҡҸж—¶йҡҸең°ең°еҸ¬ејҖзҪ‘з»ңдјҡи®®гҖӮеңЁжЎҢйқўеӨҡеӘ’дҪ“з”өи„‘

д»ҘеҸҠж— еӨ„дёҚеңЁзҡ„IPзҪ‘з»ңеҫ—еҲ°дәҶжһҒеӨ§жҷ®еҸҠзҡ„д»ҠеӨ©пјҢиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹдјҡеҸ—еҲ°и¶ҠжқҘи¶ҠеӨҡзҡ„жҷ®йҖҡз”ЁжҲ·зҡ„йқ’зқҗгҖӮиҪҜ件еҢ–жӯЈжҳҜи§Ҷйў‘дјҡи®®зҡ„еҝ…然еҸ‘еұ•и¶ӢеҠҝгҖӮ

иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„е®һзҺ°

гҖҖгҖҖзҺ°иЎҢзҡ„еҹәдәҺIPзҡ„и§Ҷйў‘дјҡи®®зі»з»ҹдё»иҰҒжңүSIPиҪҜ件и§Ҷйў‘дјҡи®®гҖҒH.323 и§Ҷйў‘дјҡи®®е’ҢеҹәдәҺи§Ҷйў‘жҺ§еҲ¶жңҚеҠЎеҷЁзҡ„и§Ҷйў‘дјҡи®®зӯүеҮ з§Қзұ»еһӢ,

иҷҪ然е®ғ们зҡ„е®һзҺ°ж–№ејҸдёҚеҗҢпјҢдҪҶйңҖиҰҒе®ҢжҲҗзҡ„еҠҹиғҪжҳҜзӣёиҝ‘зҡ„пјҢеҚіе»әз«ӢжҺ§еҲ¶жңҚеҠЎеҷЁзҡ„дјҡиҜқгҖҒе®ўжҲ·з«Ҝй—ҙдј иҫ“йҹійў‘/и§Ҷйў‘дҝЎеҸ·гҖҒдјҡи®®зҡ„жҺ§еҲ¶з®ЎзҗҶгҖҒдјҡи®®зҡ„з»Ҳз»“гҖӮзҺ°е°ұиҝҷдёүз§Қдё»иҰҒ

зҡ„и§Ҷйў‘дјҡи®®зҡ„е®һзҺ°иҜҙжҳҺеҰӮдёӢпјҡ

1пјҺеҹәдәҺSIPзҡ„иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹ

гҖҖгҖҖи§Ҷйў‘дјҡи®®жҠҖжңҜдёӯжңҖе…ій”®зҡ„йғЁеҲҶжҳҜдјҡиҜқзҡ„е»әз«Ӣе’Ңз®ЎзҗҶпјҢиҖҢSIPеңЁиҝҷж–№йқўдҪ“зҺ°дәҶе®ғзҡ„з®ҖзәҰиҖҢеҸҲејәеӨ§зҡ„еҠҹиғҪгҖӮе®ғеҸҜз”ЁжқҘеҲӣе»әгҖҒдҝ®ж”№д»ҘеҸҠз»Ҳз»“еӨҡдёӘеҸӮдёҺиҖ…зҡ„еӨҡеӘ’дҪ“дјҡиҜқ

иҝҮзЁӢгҖӮSIPдёӯжңүе®ўжҲ·жңәе’ҢжңҚеҠЎеҷЁд№ӢеҲҶгҖӮе®ўжҲ·жңәжҳҜжҢҮдёәдәҶеҗ‘жңҚеҠЎеҷЁеҸ‘йҖҒиҜ·жұӮиҖҢдёҺжңҚеҠЎеҷЁе»әз«ӢиҝһжҺҘзҡ„еә”з”ЁзЁӢеәҸпјҢз”ЁжҲ·д»ЈзҗҶе®ўжҲ·з«ҜпјҲUser Agent

Clientsпјүе’Ңд»ЈзҗҶпјҲProxyпјүжҳҜе®ўжҲ·з«ҜгҖӮжңҚеҠЎеҷЁжҳҜеҗ‘е®ўжҲ·жңәеҸ‘еҮәзҡ„иҜ·жұӮжҸҗдҫӣжңҚеҠЎе№¶еӣһйҖҒеә”зӯ”зҡ„еә”з”ЁзЁӢеәҸгҖӮе…ұжңүеӣӣзұ»еҹәжң¬жңҚеҠЎеҷЁпјҡз”ЁжҲ·д»ЈзҗҶпјҲUser

Agent ServersпјүпјҢд»ЈзҗҶжңҚеҠЎеҷЁ(Proxies)пјҢйҮҚе®ҡеҗ‘жңҚеҠЎеҷЁ(Redirect

Server)пјҢжіЁеҶҢжңҚеҠЎеҷЁ(Registrar)пјҢй’ҲеҜ№зү№ж®Ҡзҡ„еә”з”Ёзі»з»ҹиҝҳиҰҒжңүзӣёеә”зҡ„е…¶д»–жңҚеҠЎеҷЁпјҢжҜ”еҰӮи§Ҷйў‘дјҡи®®зі»з»ҹйңҖиҰҒжңүи§Ҷйў‘еә”з”ЁжңҚеҠЎеҷЁгҖӮ

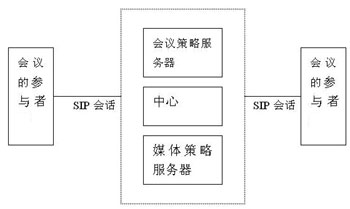

гҖҖгҖҖSIPи§Ҷйў‘еә”з”ЁжңҚеҠЎеҷЁз”ұдёӯеҝғпјҲFocusпјүпјҢеӘ’дҪ“зӯ–з•ҘжңҚеҠЎеҷЁпјҲMedia PolicyпјүпјҢдјҡи®®зӯ–з•ҘжңҚеҠЎеҷЁз»„жҲҗпјҲConference

PoliciesпјүгҖӮеӘ’дҪ“зӯ–з•Ҙе®һиҙЁдёҠе°ұжҳҜеӘ’дҪ“дј иҫ“зҡ„ж–№жі•ж•°жҚ®еә“пјҢдјҡи®®зӯ–з•ҘжҳҜжҸҸиҝ°дјҡи®®ж“ҚдҪңж–№жі•зҡ„дёҖдёӘж•°жҚ®еә“гҖӮеңЁеҹәдәҺSIPзҡ„иҪҜ件и§Ҷйў‘дјҡи®®жңҚеҠЎеҷЁдёӯе…ій”®зҡ„组件

жҳҜдёӯеҝғпјҢдёӯеҝғйҖҡиҝҮйҖӮеҪ“зҡ„еӘ’дҪ“зӯ–з•Ҙе’Ңдјҡи®®зӯ–з•ҘеҪўжҲҗдёҖж¬Ўдјҡи®®дёӯзҡ„ж•ҙдҪ“з®ЎзҗҶжҺ§еҲ¶е’ҢеӘ’дҪ“дј иҫ“ж–№жЎҲгҖӮеҹәдәҺSIPзҡ„иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„з»“жһ„еҰӮеӣҫ2жүҖзӨәпјҡ

гҖҖгҖҖеңЁдјҡи®®зҡ„ејҖе§ӢпјҢйҖҡиҝҮдјҡи®®зҡ„еҸӮдёҺиҖ…з”Ёдјҡи®®зӯ–з•ҘжҺ§еҲ¶еҚҸи®®пјҲCPCPпјүе’Ңдјҡи®®зӯ–з•ҘжңҚеҠЎеҷЁиҝӣиЎҢдәӨдә’пјҢе»әз«ӢиҜҘж¬Ўдјҡи®®йҖӮеҪ“зҡ„жҺ§еҲ¶ж–№ејҸе’ҢеӘ’дҪ“дј иҫ“ж–№ејҸгҖӮдјҡи®®зҡ„е»әз«ӢеҸҜ

д»ҘжҳҜе®ўжҲ·з«ҜеҸ‘иө·д№ҹеҸҜд»Ҙз”ұдёӯеҝғеҸ‘иө·пјҢйҖҡиҝҮдёӯеҝғеҜ№дёҺдјҡдәәе‘ҳиҝӣиЎҢйӮҖиҜ·пјҢж №жҚ®дјҡи®®зӯ–з•ҘеҶіе®ҡдёҺдјҡдәәе‘ҳзҡ„иө„ж јгҖӮдјҡи®®ејҖе§ӢеҗҺпјҢж•ҙдёӘдјҡи®®жҳҜеӣҙз»•зқҖдёӯеҝғжқҘиҝӣиЎҢзҡ„пјҢдёӯеҝғе®һж–ҪеҜ№

дјҡи®®зҡ„з®ЎзҗҶпјҢд»ҘеҸҠеӘ’дҪ“зҡ„еҲҶеҸ‘е’Ңдј иҫ“пјҢдёӯеҝғжңүжқғж №жҚ®дјҡи®®зӯ–з•ҘйҮҚж–°йӮҖиҜ·ж–°зҡ„жҲҗе‘ҳеҠ е…Ҙе’ҢжҠҠжҹҗдёӘдјҡи®®жҲҗе‘ҳйҖҗеҮәиҜҘдјҡи®®гҖӮдёӯеҝғиҝҳеҸҜд»ҘжҸҗдҫӣдё°еҜҢзҡ„е…¶д»–еҠҹиғҪпјҢеҰӮеҸҜд»ҘжҠҠжҹҗдёӘ

жҲҗе‘ҳи®ҫдёәеҢҝеҗҚжҲ–йҡҗиә«пјҢиҝҳеҸҜд»ҘеңЁеҺҹжңүзҡ„дјҡи®®дёӯе»әз«Ӣж–°зҡ„еӯҗдјҡи®®гҖӮдјҡиҜқзҡ„з»“жқҹеҸҜд»Ҙз”ұжҲҗе‘ҳеҗ‘дёӯеҝғжҸҗеҮәз”іиҜ·пјҢжҲ–иҖ…зӣҙжҺҘз”ұдёӯеҝғеҶіе®ҡгҖӮ

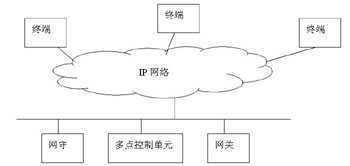

2пјҺеҹәдәҺH.323зҡ„иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹ

гҖҖгҖҖеҹәдәҺH.323зҡ„иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹз”ұзӣёеә”зҡ„еҚҸи®®ж—ҸжҸҗдҫӣж”ҜжҢҒпјҢдҪҝеҫ—иҝҷж ·зҡ„зі»з»ҹиғҪеӨҹжңүеҫҲејәзҡ„йҖӮеә”жҖ§гҖҒе…је®№жҖ§гҖӮH.323е»әи®®зҡ„еӨҡеӘ’дҪ“дјҡи®®зі»з»ҹдёҚжҳҜеҹәдәҺе®ўжҲ·

жңҚеҠЎеҷЁз»“жһ„пјҢиҖҢжҳҜеҹәдәҺдј з»ҹзҡ„з”өиҜқе‘јеҸ«зҪ‘з»ңжЁЎејҸгҖӮH.323дёәеҹәдәҺзҪ‘з»ңзҡ„йҖҡдҝЎеҚҸи®®е®ҡд№үдәҶ4дёӘдё»иҰҒзҡ„组件пјҡз»Ҳз«ҜпјҲTerminalпјүгҖҒзҪ‘е…і

пјҲGatewayпјүгҖҒзҪ‘е®ҲпјҲGatekeeperпјүе’ҢеӨҡзӮ№жҺ§еҲ¶еҚ•е…ғпјҲMCUпјүгҖӮеҹәжң¬жӢ“жү‘з»“жһ„з»“жһ„еҰӮеӣҫпјҡ

гҖҖгҖҖH.323е‘јеҸ«е»әз«ӢиҝҮзЁӢж¶үеҸҠеҲ°дёүз§ҚдҝЎд»ӨпјҡRASпјҲRegistrationгҖҒAdmissionе’ҢStatusпјүдҝЎд»ӨгҖҒH.225.0е‘јеҸ«дҝЎд»Өе’Ң

H.245жҺ§еҲ¶дҝЎд»ӨгҖӮе…¶дёӯRASдҝЎд»Өз”ЁжқҘе®ҢжҲҗз»Ҳз«ҜдёҺзҪ‘е®Ҳд№Ӣй—ҙзҡ„зҷ»и®°жіЁеҶҢгҖҒжҺҲжқғи®ёеҸҜгҖҒеёҰе®Ҫж”№еҸҳгҖҒзҠ¶жҖҒе’Ңи„ұзҰ»и§ЈйҷӨзӯүиҝҮзЁӢ;

H.225.0е‘јеҸ«дҝЎд»Өз”ЁжқҘе»әз«ӢдёӨдёӘз»Ҳз«Ҝд№Ӣй—ҙзҡ„иҝһжҺҘпјҢеҪ“зі»з»ҹдёӯжңүдёҖдёӘзҪ‘е®Ҳж—¶пјҢз”ұзҪ‘е®ҲеҶіе®ҡеңЁз»Ҳз«ҜдёҺзҪ‘е®Ҳд№Ӣй—ҙжҲ–жҳҜеңЁдёӨдёӘз»Ҳз«Ҝд№Ӣй—ҙејҖиҫҹе‘јеҸ«дҝЎд»ӨдҝЎйҒ“;

H.245жҺ§еҲ¶дҝЎд»Өз”ЁжқҘдј йҖҒз»Ҳз«ҜеҲ°з»Ҳз«Ҝзҡ„жҺ§еҲ¶ж¶ҲжҒҜпјҢеҢ…жӢ¬иғҪеҠӣдәӨжҚўгҖҒжү“ејҖе’Ңе…ій—ӯйҖ»иҫ‘дҝЎйҒ“гҖҒжЁЎејҸеҸӮж•°иҜ·жұӮгҖҒжөҒжҺ§ж¶ҲжҒҜе’ҢйҖҡз”Ёе‘Ҫд»ӨдёҺжҢҮд»ӨзӯүгҖӮ

гҖҖгҖҖз”ЁжҲ·з»Ҳз«ҜгҖҒеӨҡзӮ№жҺ§еҲ¶еҚ•е…ғе’ҢзҪ‘е…ійғҪжҳҜH.323зҡ„дёҖдёӘз»Ҳз«ҜпјҢйҖҡиҝҮзҪ‘е®Ҳе»әз«Ӣе‘јеҸ«иҝһжҺҘпјҢиҝҷз§Қе‘јеҸ«иҝһжҺҘжҠҠдјҡи®®жүҖиҰҒз”ЁеҲ°зҡ„组件иҝһжҺҘеңЁдёҖиө·гҖӮиҝһжҺҘзҡ„дјҡи®®жҺ§еҲ¶е’ҢеӘ’дҪ“

зҡ„дј иҫ“йқ еӨҡзӮ№жҺ§еҲ¶еҚ•е…ғжқҘиҝӣиЎҢпјҢж №жҚ®жҺ§еҲ¶дҝЎд»ӨH.245еҚҸе•Ҷзҡ„еӘ’дҪ“ж јејҸиҝӣиЎҢдј иҫ“гҖӮиҝҷйҮҢзҡ„MCUиө·еҲ°дәҶи·Ҝз”ұеӘ’дҪ“еҢ…пјҢ并еҜ№дјҡи®®иҝӣиЎҢжҺ§еҲ¶зҡ„еҠҹиғҪпјҢд»Һз»Ҳз«ҜдёӯжҺҘеҸ—е’ҢиҪ¬

еҸ‘еӘ’дҪ“жөҒгҖӮеҪ“дјҡи®®з»“жқҹеҗҺеҗ„дёӘз»Ҳз«Ҝеҗ‘зҪ‘е®ҲеҸ‘еҮәдјҡиҜқз»“жқҹиҜ·жұӮпјҢзҪ‘е®ҲзЎ®и®Өдјҡи®®з»“жқҹгҖӮ

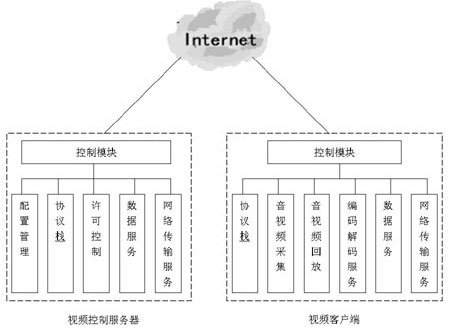

3пјҺеҹәдәҺи§Ҷйў‘жҺ§еҲ¶жңҚеҠЎеҷЁзҡ„дјҡи®®зі»з»ҹ

гҖҖгҖҖд»Ҙи§Ҷйў‘жңҚеҠЎеҷЁдёәдёӯеҝғгҖҒе®Ңе…ЁеҹәдәҺиҪҜ件е®һзҺ°зҡ„и§Ҷйў‘дјҡи®®зі»з»ҹз”ұдәҺжҠӣејғдәҶеӨҚжқӮзҡ„еҚҸи®®дҪ“зі»з»“жһ„пјҢе…·жңүеҫҲеӨ§зҡ„зҒөжҙ»жҖ§гҖӮеӣҫ4жҳҜз§ҰзҡҮеІӣдёңеӨ§иҪҜ件зҡ„и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„жһ„жһ¶пјҢдёәC/SжЁЎејҸпјҢжҜҸдёҖдёӘдјҡиҜқзҡ„еҸӮдёҺиҖ…дёәе®ўжҲ·з«ҜпјҢз®ЎзҗҶеҠҹиғҪжЁЎеқ—гҖҒи®ӨиҜҒжҺҲжқғжңҚеҠЎеҷЁе’ҢжіЁеҶҢжңҚеҠЎеҷЁжһ„жҲҗдәҶи§Ҷйў‘дјҡи®®зҡ„жңҚеҠЎеҷЁз«ҜгҖӮ

гҖҖгҖҖдјҡи®®еҸӮдёҺиҖ…йңҖиҰҒеңЁжңҚеҠЎеҷЁз«Ҝзҡ„жіЁеҶҢжңҚеҠЎеҷЁиҝӣиЎҢжіЁеҶҢпјҢдјҡи®®зҡ„з®ЎзҗҶиҖ…д№ҹжҳҜдёҖдёӘе®ўжҲ·з«ҜпјҢдёҚиҝҮйңҖиҰҒжңүзү№ж®Ҡзҡ„жҺҲжқғгҖӮдјҡи®®йҖҡиҝҮдјҡи®®зҡ„з®ЎзҗҶиҖ…еҸ‘иө·пјҢжңҚеҠЎеҷЁйҖҡиҝҮз®ЎзҗҶиҖ…зҡ„

жҺ§еҲ¶еҜ№еҗ„дёӘеҸӮдёҺиҖ…иҝӣиЎҢе‘јеҸ«жҲ–йў„зәҰпјҢиҝҷйҮҢеҢ…жӢ¬е‘јеҸ«жҲҗе‘ҳеңЁжіЁеҶҢжңҚеҠЎеҷЁз«ҜжҹҘиҜўпјҢ并且иҝӣиЎҢеҗҚеӯ—еҗ‘зҪ‘з»ңең°еқҖиҪ¬жҚўзҡ„иҝҮзЁӢпјҢд»ҘеҸҠеҜ№дёҺдјҡдәәе‘ҳиә«д»Ҫзҡ„и®ӨиҜҒе’ҢеӘ’дҪ“дј иҫ“иғҪеҠӣзҡ„еҚҸ

е•ҶиҝҮзЁӢгҖӮдјҡиҜқе»әз«ӢеҗҺж•ҙдёӘеӘ’дҪ“зҡ„дј иҫ“йғҪжҳҜйҖҡиҝҮдјҡи®®зҡ„з®ЎзҗҶеҠҹиғҪжЁЎеқ—иҝӣиЎҢзҡ„пјҢеҢ…жӢ¬д»Һеҗ„дёӘз»Ҳз«ҜйҮҮйӣҶж•°жҚ®пјҢ然еҗҺеҲҶеҸ‘з»ҷеҗ„дёӘе®ўжҲ·з«ҜгҖӮз”ұдәҺзӣ®еүҚзҡ„зҪ‘з»ңе’Ңи·Ҝз”ұеҷЁдёҚиғҪеҫҲеҘҪең°

ж”ҜжҢҒеӨҡж’ӯе’Ңиө„жәҗйў„з•ҷпјҢжүҖд»ҘиҠӮзңҒеёҰе®Ҫзҡ„ж–№жі•жҳҜйҮҮеҸ–еә”з”ЁеұӮеӨҡж’ӯжҠҖжңҜпјҲйҷҗдәҺзҜҮе№…пјҢжңүе…іеә”з”ЁеұӮеӨҡж’ӯзҡ„жҠҖжңҜиҝҷйҮҢдёҚеҶҚиөҳиҝ°пјүгҖӮдјҡиҜқиҝҮзЁӢдёӯдјҡи®®зҡ„жҺ§еҲ¶жҳҜйҖҡиҝҮз®ЎзҗҶеҠҹиғҪжЁЎеқ—

иҝӣиЎҢзҡ„пјҢжҜ”еҰӮж–°жҲҗе‘ҳзҡ„еҠ е…ҘгҖҒжҠҠжҹҗдәәйҖҗеҮәдјҡи®®зӯүгҖӮеҜ№иҜқзҡ„з»Ҳз»“и®ҫи®ЎжҜ”иҫғз®ҖжҙҒпјҢеҸӘйңҖиҰҒз»Ҳз«ҜеҸ‘еҮәдјҡиҜқз»Ҳжӯўзҡ„иҜ·жұӮпјҢжңҚеҠЎеҷЁз«Ҝе°ұдјҡиҮӘеҠЁеҲ йҷӨиҜҘе®ўжҲ·з«ҜпјҢиҖҢж•ҙдёӘдјҡи®®зҡ„з»“жқҹ

жҳҜз”ұдјҡи®®з®ЎзҗҶиҖ…иҝӣиЎҢжҺ§еҲ¶гҖӮ

иҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„зҺ°зҠ¶

гҖҖгҖҖиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹжүҖйңҖиҰҒзҡ„жҠҖжңҜжқЎд»¶йғҪе·ІжҲҗзҶҹгҖӮйҡҸзқҖдҝЎеҸ·еӨ„зҗҶгҖҒзҪ‘з»ңдј иҫ“гҖҒи®Ўз®—жңә硬件ж°ҙе№ізҡ„дёҚж–ӯеўһй•ҝпјҢи§Ҷйў‘дјҡи®®зҡ„зӣёе…іжҠҖжңҜеҫ—еҲ°дёҚж–ӯжӣҙж–°дёҺжҸҗеҚҮгҖӮи§Ҷйҹійў‘дҝЎеҸ·

д»ҺжЁЎжӢҹиҪ¬еҸҳдёәж•°еӯ—пјҢд»Һжө·йҮҸж•°жҚ®еҺӢзј©еҲ°еҮ еҚҒKb/sпјҢд»ҺеӢүдёәе…¶йҡҫзҡ„еӣҫеғҸеҲ°жҺҘиҝ‘DVDзҡ„з”»иҙЁпјҢеӨҡеӘ’дҪ“дҝЎеҸ·зҡ„еӨ„зҗҶжҠҖжңҜе·Ід»Ҡйқһжҳ”жҜ”гҖӮзҪ‘з»ңдј иҫ“д№ҹз»ҸеҺҶдәҶжЁЎжӢҹдј йҖҒгҖҒз”ө

и·ҜдәӨжҚўгҖҒеҲҶз»„дәӨжҚўзҡ„еҸҳйқ©пјҢиө°иҝҮдәҶз”өиҜқзәҝгҖҒеҗҢиҪҙз”өзјҶгҖҒе…үзјҶзӯүдёҚеҗҢдҝЎйҒ“д»ӢиҙЁгҖӮи®Ўз®—жңә硬件еңЁж‘©е°”е®ҡеҫӢзҡ„йһӯзӯ–дёӢпјҢдәә们иғҪд»ҘдҪҺе»үзҡ„д»·ж јиҙӯд№°еҲ°жҳ”ж—ҘжңҚеҠЎеҷЁгҖҒе°ҸеһӢжңәжҖ§иғҪ

зҡ„PCжңәгҖӮжүҖжңүиҝҷдәӣдёәд»ҠеӨ©и§Ҷйў‘дјҡи®®зҡ„иҪҜ件еҢ–жҸҗдҫӣдәҶе……еҲҶжқЎд»¶пјҢжҳҜд»ҠеӨ©иҪҜ件и§Ҷйў‘дјҡ议蓬еӢғеҸ‘еұ•зҡ„еңҹеЈӨгҖӮ

гҖҖгҖҖзҺ°еңЁи§Ҷйў‘дјҡи®®зҡ„иҪҜ件дә§е“Ғе·ІжҳҜзҷҫиҠұйҪҗж”ҫпјҢеӨ§иҮҙеҸҜд»ҘеҲ’еҲҶдёәдёүзұ»пјҡдёҖзұ»дёәйҮҮз”Ёдј з»ҹзӢ¬з«ӢиҪҜ件еҪўејҸзҡ„иҪҜ件дә§е“ҒпјҢеҰӮWebExзҡ„иҪҜ件дә§е“ҒгҖҒеҫ®иҪҜзҡ„Exchange

Conferencing

ServerпјӣдёҖзұ»жҳҜе°Ҷи§Ҷйў‘дјҡи®®зҡ„еҠҹиғҪеҒҡжҲҗдәҶе…¬дј—жңҚеҠЎзҡ„еҪўејҸпјҢеғҸзҫҺеӣҪзҡ„FVCе…¬еҸёжҸҗдҫӣзҡ„IPзҪ‘и§Ҷйў‘дјҡи®®жңҚеҠЎпјӣиҝҳжңүдёҖзұ»еҸҜз§°дёәиҪҜ件и§Ҷйў‘дјҡи®®еҸ‘еұ•дёӯзҡ„ж–°з§ҖпјҢе®ғ

е°Ҷи§Ҷйў‘дјҡи®®зі»з»ҹиһҚеҗҲеҲ°дәҶдәә们ж—ҘеёёжүҖз”Ёзҡ„еҠһе…¬иҪҜ件дёӯеҺ»пјҢиҮҙеҠӣдәҺе®һзҺ°иҪҜ件и§Ҷйў‘дјҡи®®зҡ„зҒөжҙ»еӨҡж ·пјҢз”ұдәҺиҝҺеҗҲдәҶдәә们ж—ҘзӣҠеўһй•ҝзҡ„еҚҸеҗҢе·ҘдҪңзҡ„йңҖжұӮпјҢиҝҷзұ»иҪҜ件иҝ…йҖҹеҫ—еҲ°дәә们

зҡ„жҺҘзәігҖӮеҰӮз§ҰзҡҮеІӣдёңеӨ§иҪҜ件зҡ„еҗ„з§ҚеҹәдәҺзҪ‘з»ңи§Ҷйў‘зҡ„дё“дёҡдҝЎжҒҜдә§е“ҒпјҢе®ғдёҺдәә们ж—Ҙеёёе·Ҙе…·иҪҜ件гҖҒеҠһе…¬иҪҜ件гҖҒз®ЎзҗҶиҪҜ件иһҚеҗҲеҫ—жҜ”иҫғеҘҪпјҢйўҮеҸ—еёӮеңәйқ’зқҗгҖӮ

гҖҖгҖҖиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„еёӮеңәйңҖжұӮжңӘжқҘдјҡжӣҙеҠ ж—әзӣӣгҖӮд»Ҡе№ҙе№ҙеҲқпјҢзҫҺеӣҪIDGе…¬еҸёйў„жөӢзҡ„жң¬е№ҙеәҰITдёҡз•ҢзғӯзӮ№жҠҖжңҜдёӯпјҢи§Ҷйў‘дјҡи®®жҠҖжңҜдҪҚеұ…еүҚеҲ—гҖӮеӣҪеҶ…пјҢжңүйў„жөӢеңЁжңӘжқҘдёӨ

дёүе№ҙеҶ…и§Ҷйў‘дјҡи®®йўҶеҹҹеңЁеёӮеңәзҡ„й”Җе”®йўқдјҡиҫҫеҲ°40дәҝе…ғдәәж°‘еёҒпјҢиҖҢе…¶дёӯиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹеӣ е…¶жҠ•иө„зңҒгҖҒйғЁзҪІзҒөжҙ»пјҢе°Ҷиҝ…йҖҹжҷ®еҸҠгҖӮ继硬件и§Ҷйў‘дјҡи®®иө°иҝӣз”өеӯҗж”ҝеҠЎгҖҒдјҒдёҡе•Ҷ

еҠЎгҖҒиҝңзЁӢж•ҷеӯҰгҖҒеҢ»з–—зӯүдё“дёҡеә”з”ЁйўҶеҹҹд№ӢеҗҺпјҢиҪҜ件и§Ҷйў‘дјҡи®®е°ҶйҰ–е…Ҳиө°иҝӣеӨ§дј—зҡ„е·ҘдҪңдёҺз”ҹжҙ»гҖӮ

зӣёе…іиө„жәҗ科

зәҜиҪҜ件и§Ҷйў‘дјҡи®®зі»з»ҹзҡ„жҠ•иө„еҲҶжһҗ

гҖҖгҖҖиҪҜ件зҡ„и§Ҷйў‘дјҡи®®еҲ°еә•иғҪиҠӮзәҰеӨҡе°‘жҠ•иө„пјҢиҝҷжҳҜеҫҲеӨҡиҜ»иҖ…е…іеҝғзҡ„й—®йўҳгҖӮжң¬ж–ҮжЁЎжӢҹдәҶдёҖдәӣж•°жҚ®пјҢеӨ§дҪ“и®Ўз®—дәҶдёҖдёӢпјҢд»ҘдҫӣеҸӮиҖғгҖӮиҝҷйҮҢеҸӘжҳҜж №жҚ®дј з»ҹдјҡи®®дёҺи§Ҷйў‘дјҡи®®иҠұиҙ№зҡ„

дёҖиҲ¬жҲҗжң¬пјҢзӨәж„ҸжҖ§ең°и®Ўз®—е®ўжҲ·дҪҝз”Ёи§Ҷйў‘дјҡи®®иҠӮзңҒзҡ„иҙ№з”ЁгҖӮеҒҮи®ҫдёҖеӣҪеҶ…дёӯеһӢй”Җе”®дјҒдёҡпјҢе‘ҳе·ҘжҖ»ж•°1000дәәгҖӮеңЁ15дёӘзңҒи®ҫжңүеҠһдәӢеӨ„пјҢеӨ–жҙҫдәәе‘ҳ300дәәпјҢе№іеқҮжҜҸдёӘеҠһ

дәӢеӨ„20дәәпјҢдё»иҰҒй”Җе”®дәәе‘ҳ10дәәпјҢе…ЁеӣҪе…ұ150еҗҚдё»иҰҒй”Җе”®дәәе‘ҳгҖӮж №жҚ®дёҖиҲ¬е•ҶдёҡдјҒдёҡзҡ„зү№зӮ№пјҢе…¬еҸёдё»иҰҒй”Җе”®дәәе‘ҳдёҖиҲ¬жҜҸе№ҙиҮіе°‘4ж¬Ўиҝ”еӣһжҖ»е…¬еҸёеҸӮеҠ дјҡи®®гҖӮ

гҖҖгҖҖдјҡи®®дә§з”ҹзҡ„е·®ж—…иҙ№з”Ёдёәпјҡе№іеқҮжҜҸдёҖж¬ЎеҫҖиҝ”е…¬еҸёзҡ„иҙ№з”ЁзәҰдёә2500е…ғпјҢе№ҙжҖ»иҙ№з”Ё1дёҮе…ғпјҸдәәгҖӮе…¬еҸёжҖ»е·®ж—…иҙ№з”Ёдёә150дёҮе…ғпјҸе№ҙгҖӮ

гҖҖгҖҖеҰӮжһңйҮҮз”Ёдё“зәҝи§Ҷи®Ҝдјҡи®®иҙ№з”ЁпјҲйҮҮз”ЁADSLе°ҶжӣҙиҠӮзңҒпјүпјҡиҜҘе…¬еҸёиҙӯд№°15дёӘи§Ҷи®Ҝдјҡи®®з»Ҳз«Ҝз”ЁдәҺеҗ„еҠһдәӢеӨ„пјҢжҖ»йғЁжңҚеҠЎеҷЁдёҖеҸ°1.5дёҮе…ғпјҲеҰӮжһңжңүжңҚеҠЎеҷЁпјҢиҜҘйЎ№жҠ•иө„

еҸҜз•Ҙпјү,15дёӘж‘„еғҸеӨҙ+иҖійәҰпјҲ800е…ғпјҸеҘ—пјү1.2дёҮпјӣиҪҜ件иҙ№з”Ёдёә15Г—8600=12.9дёҮе…ғпјӣйҖҡдҝЎиҙ№з”ЁйҮҮз”Ёдё“зәҝж–№ејҸ+жңҚеҠЎеҷЁдё»жңәжүҳз®ЎпјҲ5дёҮе…ғпјҸе№ҙпјүпјҢ

е®ўжҲ·з«ҜйҮҮз”ЁADSLжҺҘе…ҘпјҲ120е…ғпјҸжңҲГ—12жңҲГ—15пјқ2.16дёҮе…ғпјүжҖ»и®Ўиҙ№з”Ё22.76дёҮе…ғгҖӮ

гҖҖгҖҖд»ҺеүҚйқўзҡ„и®Ўз®—еҸҜзҹҘпјҢеҰӮжһңи§Ҷйў‘дјҡи®®зҡ„иҙЁйҮҸеҸҜжҺҘеҸ—зҡ„иҜқпјҢиҜҘйӣҶеӣўе®ўжҲ·йҮҮз”Ёи§Ҷйў‘дјҡи®®ж–№ејҸпјҢдёҖе№ҙиҠӮзңҒиҙ№з”Ё127.24дёҮе…ғгҖӮ

p2pиҪҜ件еҰӮдҪ•з©ҝйҖҸеҶ…зҪ‘иҝӣиЎҢйҖҡдҝЎ(иҪ¬)

В

йҰ–е…Ҳе…Ҳд»Ӣз»ҚдёҖдәӣеҹәжң¬жҰӮеҝөпјҡ

NAT(Network Address

Translators)пјҢзҪ‘з»ңең°еқҖиҪ¬жҚўпјҡзҪ‘з»ңең°еқҖиҪ¬жҚўжҳҜеңЁIPең°еқҖж—ҘзӣҠзјәд№Ҹзҡ„жғ…еҶөдёӢдә§з”ҹзҡ„пјҢе®ғзҡ„дё»иҰҒзӣ®зҡ„е°ұжҳҜдёәдәҶиғҪеӨҹең°еқҖйҮҚз”ЁгҖӮNATеҲҶдёәдёӨеӨ§зұ»пјҢеҹәжң¬

зҡ„NATе’ҢNAPT(Network Address/Port Translator)гҖӮ

жңҖејҖе§ӢNATжҳҜиҝҗиЎҢеңЁи·Ҝз”ұеҷЁдёҠзҡ„дёҖдёӘеҠҹиғҪжЁЎеқ—гҖӮ

жңҖе…ҲжҸҗеҮәзҡ„жҳҜеҹәжң¬зҡ„NATпјҢе®ғзҡ„дә§з”ҹеҹәдәҺеҰӮдёӢдәӢе®һпјҡдёҖдёӘз§ҒжңүзҪ‘з»ңпјҲеҹҹпјүдёӯзҡ„иҠӮзӮ№дёӯеҸӘжңүеҫҲе°‘зҡ„иҠӮзӮ№йңҖиҰҒдёҺеӨ–зҪ‘иҝһжҺҘпјҲе‘өе‘өпјҢиҝҷжҳҜеңЁдёҠдё–зәӘ90е№ҙд»ЈдёӯжңҹжҸҗеҮәзҡ„пјүгҖӮйӮЈд№ҲиҝҷдёӘеӯҗзҪ‘дёӯе…¶е®һеҸӘжңүе°‘ж•°зҡ„иҠӮзӮ№йңҖиҰҒе…Ёзҗғе”ҜдёҖзҡ„IPең°еқҖпјҢе…¶д»–зҡ„иҠӮзӮ№зҡ„IPең°еқҖеә”иҜҘжҳҜеҸҜд»ҘйҮҚз”Ёзҡ„гҖӮ

еӣ

жӯӨпјҢеҹәжң¬зҡ„NATе®һзҺ°зҡ„еҠҹиғҪеҫҲз®ҖеҚ•пјҢеңЁеӯҗзҪ‘еҶ…дҪҝз”ЁдёҖдёӘдҝқз•ҷзҡ„IPеӯҗзҪ‘ж®өпјҢиҝҷдәӣIPеҜ№еӨ–жҳҜдёҚеҸҜи§Ғзҡ„гҖӮеӯҗзҪ‘еҶ…еҸӘжңүе°‘ж•°дёҖдәӣIPең°еқҖеҸҜд»ҘеҜ№еә”еҲ°зңҹжӯЈе…Ёзҗғе”ҜдёҖзҡ„

IPең°еқҖгҖӮеҰӮжһңиҝҷдәӣиҠӮзӮ№йңҖиҰҒи®ҝй—®еӨ–йғЁзҪ‘з»ңпјҢйӮЈд№Ҳеҹәжң¬NATе°ұиҙҹиҙЈе°ҶиҝҷдёӘиҠӮзӮ№зҡ„еӯҗзҪ‘еҶ…IPиҪ¬еҢ–дёәдёҖдёӘе…Ёзҗғе”ҜдёҖзҡ„IP然еҗҺеҸ‘йҖҒеҮәеҺ»гҖӮ(еҹәжң¬зҡ„NATдјҡж”№еҸҳIP

еҢ…дёӯзҡ„еҺҹIPең°еқҖпјҢдҪҶжҳҜдёҚдјҡж”№еҸҳIPеҢ…дёӯзҡ„з«ҜеҸЈ)

е…ідәҺеҹәжң¬зҡ„NATеҸҜд»ҘеҸӮзңӢRFC 1631

еҸҰеӨ–дёҖз§ҚNATеҸ«еҒҡNAPTпјҢд»ҺеҗҚз§°дёҠжҲ‘们д№ҹеҸҜд»ҘзңӢеҫ—еҮәпјҢNAPTдёҚдҪҶдјҡж”№еҸҳз»ҸиҝҮиҝҷдёӘNATи®ҫеӨҮзҡ„IPж•°жҚ®жҠҘзҡ„IPең°еқҖпјҢиҝҳдјҡж”№еҸҳIPж•°жҚ®жҠҘзҡ„TCP/UDPз«ҜеҸЈгҖӮеҹәжң¬NATзҡ„и®ҫеӨҮеҸҜиғҪжҲ‘们и§Ғзҡ„дёҚеӨҡпјҲе‘өе‘өпјҢжҲ‘жІЎжңүи§ҒеҲ°иҝҮпјүпјҢNAPTжүҚжҳҜжҲ‘们зңҹжӯЈи®Ёи®әзҡ„дё»и§’гҖӮзңӢдёӢеӣҫпјҡ

Server S1

18.181.0.31:1235

|

^ Session 1 (A-S1) ^ |

| 18.181.0.31:1235 | |

v 155.99.25.11:62000 v |

|

NAT

155.99.25.11

|

^ Session 1 (A-S1) ^ |

| 18.181.0.31:1235 | |

v 10.0.0.1:1234 v |

|

Client A

10.0.0.1:1234

жңү дёҖдёӘз§ҒжңүзҪ‘з»ң10.*.*.*пјҢClient

AжҳҜе…¶дёӯзҡ„дёҖеҸ°и®Ўз®—жңәпјҢиҝҷдёӘзҪ‘з»ңзҡ„зҪ‘е…іпјҲдёҖдёӘNATи®ҫеӨҮпјүзҡ„еӨ–зҪ‘IPжҳҜ155.99.25.11(еә”иҜҘиҝҳжңүдёҖдёӘеҶ…зҪ‘зҡ„IPең°еқҖпјҢжҜ”еҰӮ

10.0.0.10)гҖӮеҰӮжһңClient Aдёӯзҡ„жҹҗдёӘиҝӣзЁӢпјҲиҝҷдёӘиҝӣзЁӢеҲӣе»әдәҶдёҖдёӘUDP

Socket,иҝҷдёӘSocketз»‘е®ҡ1234з«ҜеҸЈпјүжғіи®ҝй—®еӨ–зҪ‘дё»жңә18.181.0.31зҡ„1235з«ҜеҸЈпјҢйӮЈд№ҲеҪ“ж•°жҚ®еҢ…йҖҡиҝҮNATж—¶дјҡеҸ‘з”ҹд»Җд№ҲдәӢжғ…е‘ўпјҹ

йҰ–

е…ҲNATдјҡж”№еҸҳиҝҷдёӘж•°жҚ®еҢ…зҡ„еҺҹIPең°еқҖпјҢж”№дёә155.99.25.11гҖӮжҺҘзқҖNATдјҡдёәиҝҷдёӘдј иҫ“еҲӣе»әдёҖдёӘSessionпјҲSessionжҳҜдёҖдёӘжҠҪиұЎзҡ„жҰӮ

еҝөпјҢеҰӮжһңжҳҜTCPпјҢд№ҹи®ёSessionжҳҜз”ұдёҖдёӘSYNеҢ…ејҖе§ӢпјҢд»ҘдёҖдёӘFINеҢ…з»“жқҹгҖӮиҖҢUDPе‘ўпјҢд»ҘиҝҷдёӘIPзҡ„иҝҷдёӘз«ҜеҸЈзҡ„第дёҖдёӘUDPејҖе§ӢпјҢз»“жқҹе‘ўпјҢе‘өе‘өпјҢ

д№ҹи®ёжҳҜеҮ еҲҶй’ҹпјҢд№ҹи®ёжҳҜеҮ е°Ҹж—¶пјҢиҝҷиҰҒзңӢе…·дҪ“зҡ„е®һзҺ°дәҶпјү并且з»ҷиҝҷдёӘSessionеҲҶй…ҚдёҖдёӘз«ҜеҸЈпјҢжҜ”еҰӮ62000пјҢ然еҗҺж”№еҸҳиҝҷдёӘж•°жҚ®еҢ…зҡ„жәҗз«ҜеҸЈдёә62000гҖӮжүҖ

д»Ҙжң¬жқҘжҳҜпјҲ10.0.0.1:1234->18.181.0.31:1235пјүзҡ„ж•°жҚ®еҢ…еҲ°дәҶдә’иҒ”зҪ‘дёҠеҸҳдёәдәҶпјҲ155.99.25.11:62000

->18.181.0.31:1235пјүгҖӮ

дёҖж—ҰNATеҲӣе»әдәҶдёҖдёӘSessionеҗҺпјҢNATдјҡи®°дҪҸ62000з«ҜеҸЈеҜ№еә”зҡ„жҳҜ10.0.0.1зҡ„1234з«ҜеҸЈпјҢд»ҘеҗҺд»Һ

18.181.0.31еҸ‘йҖҒеҲ°62000з«ҜеҸЈзҡ„ж•°жҚ®дјҡиў«NATиҮӘеҠЁзҡ„иҪ¬еҸ‘еҲ°10.0.0.1дёҠгҖӮпјҲжіЁж„ҸпјҡиҝҷйҮҢжҳҜиҜҙ18.181.0.31еҸ‘йҖҒеҲ°62000

з«ҜеҸЈзҡ„ж•°жҚ®дјҡиў«иҪ¬еҸ‘пјҢе…¶д»–зҡ„IPеҸ‘йҖҒеҲ°иҝҷдёӘз«ҜеҸЈзҡ„ж•°жҚ®е°Ҷиў«NATжҠӣејғпјүиҝҷж ·Client Aе°ұдёҺServer

S1е»әз«Ӣд»ҘдәҶдёҖдёӘиҝһжҺҘгҖӮ

е‘өе‘өпјҢдёҠйқўзҡ„еҹәзЎҖзҹҘиҜҶеҸҜиғҪеҫҲеӨҡдәәйғҪзҹҘйҒ“дәҶпјҢйӮЈд№ҲдёӢйқўжҳҜе…ій”®зҡ„йғЁеҲҶдәҶгҖӮ

зңӢзңӢдёӢйқўзҡ„жғ…еҶөпјҡ

Server S1 Server S2

18.181.0.31:1235 138.76.29.7:1235

| |

| |

+----------------------+----------------------+

|

^ Session 1 (A-S1) ^ | ^ Session 2 (A-S2) ^

| 18.181.0.31:1235 | | | 138.76.29.7:1235 |

v 155.99.25.11:62000 v | v 155.99.25.11:62000 v

|

Cone NAT

155.99.25.11

|

^ Session 1 (A-S1) ^ | ^ Session 2 (A-S2) ^

| 18.181.0.31:1235 | | | 138.76.29.7:1235 |

v 10.0.0.1:1234 v | v 10.0.0.1:1234 v

|

Client A

10.0.0.1:1234

жҺҘдёҠйқўзҡ„дҫӢеӯҗпјҢеҰӮжһңClient Aзҡ„еҺҹжқҘйӮЈдёӘSocket(з»‘е®ҡдәҶ1234з«ҜеҸЈзҡ„йӮЈдёӘUDP Socket)еҸҲжҺҘзқҖеҗ‘еҸҰеӨ–дёҖдёӘServer

S2еҸ‘йҖҒдәҶдёҖдёӘUDPеҢ…пјҢйӮЈд№ҲиҝҷдёӘUDPеҢ…еңЁйҖҡиҝҮNATж—¶дјҡжҖҺд№Ҳж ·е‘ўпјҹ

иҝҷ

ж—¶еҸҜиғҪдјҡжңүдёӨз§Қжғ…еҶөеҸ‘з”ҹпјҢдёҖз§ҚжҳҜNATеҶҚж¬ЎеҲӣе»әдёҖдёӘSessionпјҢ并且еҶҚж¬ЎдёәиҝҷдёӘSessionеҲҶй…ҚдёҖдёӘз«ҜеҸЈеҸ·пјҲжҜ”еҰӮпјҡ62001пјүгҖӮеҸҰеӨ–дёҖз§ҚжҳҜNAT

еҶҚж¬ЎеҲӣе»әдёҖдёӘSessionпјҢдҪҶжҳҜдёҚдјҡж–°еҲҶй…ҚдёҖдёӘз«ҜеҸЈеҸ·пјҢиҖҢжҳҜз”ЁеҺҹжқҘеҲҶй…Қзҡ„з«ҜеҸЈеҸ·62000гҖӮеүҚдёҖз§ҚNATеҸ«еҒҡSymmetric

NATпјҢеҗҺдёҖз§ҚеҸ«еҒҡCone

NATгҖӮжҲ‘们жңҹжңӣжҲ‘们зҡ„NATжҳҜ第дәҢз§ҚпјҢе‘өе‘өпјҢеҰӮжһңдҪ зҡ„NATеҲҡеҘҪжҳҜ第дёҖз§ҚпјҢйӮЈд№ҲеҫҲеҸҜиғҪдјҡжңүеҫҲеӨҡP2PиҪҜ件еӨұзҒөгҖӮпјҲзү№еҲ«жҳҜеҰӮжһңеҸҢж–№йғҪжҳҜSymmetric

NATпјҢжҲ–иҖ…дёҖж–№жҳҜSymmetric NATпјҢеҸҰдёҖж–№жҳҜRestricted Cone

NATпјҢиҝҷз§Қжғ…еҶөдёӢпјҢе»әз«Ӣp2pзҡ„иҝһжҺҘе°ҶдјҡжҜ”иҫғеӣ°йҡҫгҖӮе…ідәҺRestricted Cone NATпјҢиҜ·еҸӮзңӢ

http://midcom-p2p.sourceforge.net/draft-ford-midcom-p2p-01.txt

пјү

еҘҪдәҶпјҢжҲ‘们зңӢеҲ°пјҢйҖҡиҝҮNAT,еӯҗзҪ‘еҶ…зҡ„и®Ўз®—жңәеҗ‘еӨ–иҝһз»“жҳҜеҫҲе®№жҳ“зҡ„пјҲNATзӣёеҪ“дәҺйҖҸжҳҺзҡ„пјҢеӯҗзҪ‘еҶ…зҡ„е’ҢеӨ–зҪ‘зҡ„и®Ўз®—жңәдёҚз”ЁзҹҘйҒ“NATзҡ„жғ…еҶөпјүгҖӮ

дҪҶжҳҜеҰӮжһңеӨ–йғЁзҡ„и®Ўз®—жңәжғіи®ҝй—®еӯҗзҪ‘еҶ…зҡ„и®Ўз®—жңәе°ұжҜ”иҫғеӣ°йҡҫдәҶпјҲиҖҢиҝҷжӯЈжҳҜP2PжүҖйңҖиҰҒзҡ„пјүгҖӮ

йӮЈ

д№ҲжҲ‘们еҰӮжһңжғід»ҺеӨ–йғЁеҸ‘йҖҒдёҖдёӘж•°жҚ®жҠҘз»ҷеҶ…зҪ‘зҡ„и®Ўз®—жңәжңүд»Җд№ҲеҠһжі•е‘ўпјҹйҰ–е…ҲпјҢжҲ‘们еҝ…йЎ»еңЁеҶ…зҪ‘зҡ„NATдёҠжү“дёҠдёҖдёӘвҖңжҙһвҖқпјҲд№ҹе°ұжҳҜеүҚйқўжҲ‘们иҜҙзҡ„еңЁNATдёҠе»әз«ӢдёҖдёӘ

SessionпјүпјҢиҝҷдёӘжҙһдёҚиғҪз”ұеӨ–йғЁжқҘжү“пјҢеҸӘиғҪз”ұеҶ…зҪ‘еҶ…зҡ„дё»жңәжқҘжү“гҖӮиҖҢдё”иҝҷдёӘжҙһжҳҜжңүж–№еҗ‘зҡ„пјҢжҜ”еҰӮд»ҺеҶ…йғЁжҹҗеҸ°дё»жңәпјҲжҜ”еҰӮпјҡ192.168.0.10пјүеҗ‘еӨ–йғЁ

зҡ„жҹҗдёӘIP(жҜ”еҰӮпјҡ219.237.60.1)еҸ‘йҖҒдёҖдёӘUDPеҢ…пјҢйӮЈд№Ҳе°ұеңЁиҝҷдёӘеҶ…зҪ‘зҡ„NATи®ҫеӨҮдёҠжү“дәҶдёҖдёӘж–№еҗ‘дёә219.237.60.1зҡ„вҖңжҙһвҖқпјҢпјҲиҝҷ

е°ұжҳҜз§°дёәUDP Hole

Punchingзҡ„жҠҖжңҜпјүд»ҘеҗҺ219.237.60.1е°ұеҸҜд»ҘйҖҡиҝҮиҝҷдёӘжҙһдёҺеҶ…зҪ‘зҡ„192.168.0.10иҒ”зі»дәҶгҖӮпјҲдҪҶжҳҜе…¶д»–зҡ„IPдёҚиғҪеҲ©з”ЁиҝҷдёӘжҙһпјүгҖӮ

е‘өе‘өпјҢзҺ°еңЁиҜҘиҪ®еҲ°жҲ‘们зҡ„жӯЈйўҳP2PдәҶгҖӮжңүдәҶдёҠйқўзҡ„зҗҶи®әпјҢе®һзҺ°дёӨдёӘеҶ…зҪ‘зҡ„дё»жңәйҖҡи®Ҝе°ұе·®жңҖеҗҺдёҖжӯҘдәҶпјҡйӮЈе°ұжҳҜйёЎз”ҹиӣӢиҝҳжҳҜиӣӢз”ҹйёЎзҡ„й—®йўҳдәҶпјҢдёӨиҫ№йғҪж— жі•дё»еҠЁеҸ‘еҮәиҝһжҺҘиҜ·жұӮпјҢи°Ғд№ҹдёҚзҹҘйҒ“и°Ғзҡ„е…¬зҪ‘ең°еқҖпјҢйӮЈжҲ‘们еҰӮдҪ•жқҘжү“иҝҷдёӘжҙһе‘ўпјҹжҲ‘们йңҖиҰҒдёҖдёӘдёӯй—ҙдәәжқҘиҒ”зі»иҝҷдёӨдёӘеҶ…зҪ‘дё»жңәгҖӮ

зҺ°еңЁжҲ‘们жқҘзңӢзңӢдёҖдёӘP2PиҪҜ件зҡ„жөҒзЁӢпјҢд»ҘдёӢеӣҫдёәдҫӢпјҡ

Server S пјҲ219.237.60.1пјү

|

|

+----------------------+----------------------+

| |

NAT A (еӨ–зҪ‘IP:202.187.45.3) NAT B (еӨ–зҪ‘IP:187.34.1.56)

| (еҶ…зҪ‘IP:192.168.0.1) | (еҶ…зҪ‘IP:192.168.0.1)

| |

Client A (192.168.0.20:4000) Client B

(192.168.0.10:40000)

В

йҰ–е…ҲпјҢClient Aзҷ»еҪ•жңҚеҠЎеҷЁпјҢNAT

Aдёәиҝҷж¬Ўзҡ„SessionеҲҶй…ҚдәҶдёҖдёӘз«ҜеҸЈ60000пјҢйӮЈд№ҲServer S收еҲ°зҡ„Client

Aзҡ„ең°еқҖжҳҜ202.187.45.3:60000пјҢиҝҷе°ұжҳҜClient Aзҡ„еӨ–зҪ‘ең°еқҖдәҶгҖӮеҗҢж ·пјҢClient Bзҷ»еҪ•Server SпјҢNAT

Bз»ҷжӯӨж¬ЎSessionеҲҶй…Қзҡ„з«ҜеҸЈжҳҜ40000пјҢйӮЈд№ҲServer S收еҲ°зҡ„Bзҡ„ең°еқҖжҳҜ187.34.1.56:40000гҖӮ

жӯӨж—¶пјҢClient AдёҺClient BйғҪеҸҜд»ҘдёҺServer SйҖҡдҝЎдәҶгҖӮеҰӮжһңClient AжӯӨж—¶жғізӣҙжҺҘеҸ‘йҖҒдҝЎжҒҜз»ҷClient

BпјҢйӮЈд№Ҳд»–еҸҜд»Ҙд»ҺServer SйӮЈе„ҝиҺ·еҫ—Bзҡ„е…¬зҪ‘ең°еқҖ187.34.1.56:40000пјҢжҳҜдёҚжҳҜClient

Aеҗ‘иҝҷдёӘең°еқҖеҸ‘йҖҒдҝЎжҒҜClient Bе°ұиғҪ收еҲ°дәҶе‘ўпјҹзӯ”жЎҲжҳҜдёҚиЎҢпјҢеӣ дёәеҰӮжһңиҝҷж ·еҸ‘йҖҒдҝЎжҒҜпјҢNAT

Bдјҡе°ҶиҝҷдёӘдҝЎжҒҜдёўејғпјҲеӣ дёәиҝҷж ·зҡ„дҝЎжҒҜжҳҜдёҚиҜ·иҮӘжқҘзҡ„пјҢдёәдәҶе®үе…ЁпјҢеӨ§еӨҡж•°NATйғҪдјҡжү§иЎҢдёўејғеҠЁдҪңпјүгҖӮзҺ°еңЁжҲ‘们йңҖиҰҒзҡ„жҳҜеңЁNAT

BдёҠжү“дёҖдёӘж–№еҗ‘дёә202.187.45.3пјҲеҚіClient Aзҡ„еӨ–зҪ‘ең°еқҖпјүзҡ„жҙһпјҢйӮЈд№ҲClient

AеҸ‘йҖҒеҲ°187.34.1.56:40000зҡ„дҝЎжҒҜ,Client Bе°ұиғҪ收еҲ°дәҶгҖӮ既然Client AдёҚиғҪеӨҹйҖҡзҹҘClient

BжқҘжү“иҝҷдёӘжҙһпјҢйӮЈд№ҲжҲ‘们еҸӘиғҪйҖҡиҝҮжңҚеҠЎеҷЁжқҘиҪ¬еҸ‘иҝҷдёӘе‘Ҫд»ӨдәҶгҖӮ

жҖ»з»“дёҖдёӢиҝҷдёӘиҝҮзЁӢпјҡеҰӮжһңClient Aжғіеҗ‘Client BеҸ‘йҖҒдҝЎжҒҜпјҢйӮЈд№ҲClient AеҸ‘йҖҒе‘Ҫд»Өз»ҷServer SпјҢиҜ·жұӮServer

Sе‘Ҫд»ӨClient Bеҗ‘Client

Aж–№еҗ‘жү“жҙһгҖӮе‘өе‘өпјҢжҳҜдёҚжҳҜеҫҲз»•еҸЈпјҢдёҚиҝҮжІЎе…ізі»пјҢжғідёҖжғіе°ұеҫҲжё…жҘҡдәҶпјҢдҪ•еҶөиҝҳжңүжәҗд»Јз Ғе‘ўпјҲдҫҜиҖҒеёҲиҜҙиҝҮпјҡеңЁжәҗд»Јз ҒйқўеүҚжІЎжңүз§ҳеҜҶ

8пјүпјүпјҢ然еҗҺClient Aе°ұеҸҜд»ҘйҖҡиҝҮClient Bзҡ„еӨ–зҪ‘ең°еқҖдёҺClient BйҖҡдҝЎдәҶгҖӮ

иҝҷжҳҜдёҖдёӘClient AдёҺClient Bе»әз«Ӣp2pиҝһз»“зҡ„еӨ§жҰӮзҡ„жөҒзЁӢпјҡ

Client A->Server S (Client Aеҗ‘Server

SеҸ‘йҖҒдёҖдёӘиҜ·жұӮпјҢиҜ·жұӮдҝЎжҒҜжҳҜеёҢжңӣClient Bеҗ‘Client Aж–№еҗ‘жү“жҙһ)

Server S->Client B (SиҰҒжұӮBеҗ‘Aжү“жҙһ)

Client B->Client A (жү“жҙһж¶ҲжҒҜпјҢиҝҷдёӘж¶ҲжҒҜClient

AеҫҲеҸҜиғҪдёҚдјҡ收еҲ°пјҢдҪҶжҳҜ收дёҚеҲ°жІЎжңүе…ізі»пјҢNAT BдёҠзҡ„жҙһе·Із»Ҹжү“еҘҪдәҶ)

Client A->Client B (еҸ‘йҖҒжӯЈзңҹзҡ„ж¶ҲжҒҜ)

жіЁж„Ҹпјҡд»ҘдёҠиҝҮзЁӢеҸӘйҖӮеҗҲдәҺCone NATзҡ„жғ…еҶөпјҢеҰӮжһңжҳҜSymmetric NATпјҢйӮЈд№ҲеҪ“Client Bеҗ‘Client Aжү“жҙһзҡ„з«ҜеҸЈе·Із»ҸйҮҚж–°еҲҶй…ҚдәҶпјҢClient Bе°Ҷж— жі•зҹҘйҒ“иҝҷдёӘз«ҜеҸЈпјҲеҰӮжһңSymmetric NATзҡ„з«ҜеҸЈжҳҜйЎәеәҸеҲҶй…Қзҡ„пјҢйӮЈд№ҲжҲ‘们жҲ–и®ёеҸҜд»ҘзҢңжөӢиҝҷдёӘз«ҜеҸЈеҸ·пјҢеҸҜжҳҜз”ұдәҺеҸҜиғҪеҜјиҮҙеӨұиҙҘзҡ„еӣ зҙ еӨӘеӨҡпјҢжҲ‘们дёҚжҺЁиҚҗиҝҷз§ҚзҢңжөӢз«ҜеҸЈзҡ„ж–№жі•пјүгҖӮ

дёӢйқўжҳҜдёҖдёӘжЁЎжӢҹP2PиҒҠеӨ©зҡ„иҝҮзЁӢзҡ„жәҗд»Јз ҒпјҢиҝҮзЁӢеҫҲз®ҖеҚ•пјҢP2PServerиҝҗиЎҢеңЁдёҖдёӘжӢҘжңүе…¬зҪ‘IPзҡ„и®Ўз®—жңәдёҠпјҢP2PClientиҝҗиЎҢеңЁдёӨдёӘдёҚеҗҢзҡ„

NATеҗҺпјҲжіЁж„ҸпјҢеҰӮжһңдёӨдёӘе®ўжҲ·з«ҜиҝҗиЎҢеңЁдёҖдёӘNATеҗҺпјҢжң¬зЁӢеәҸеҫҲеҸҜиғҪдёҚиғҪиҝҗиЎҢжӯЈеёёпјҢиҝҷеҸ–еҶідәҺдҪ зҡ„NATжҳҜеҗҰж”ҜжҢҒloopback

translationпјҢиҜҰи§Ғ

http://midcom-p2p.sourceforge.net/draft-ford-midcom-p2p-01.txt

пјҢ

еҪ“然пјҢжӯӨй—®йўҳеҸҜд»ҘйҖҡиҝҮеҸҢж–№е…Ҳе°қиҜ•иҝһжҺҘеҜ№ж–№зҡ„еҶ…зҪ‘IPжқҘи§ЈеҶіпјҢдҪҶжҳҜиҝҷдёӘд»Јз ҒеҸӘжҳҜдёәдәҶйӘҢиҜҒеҺҹзҗҶпјҢ并没жңүеӨ„зҗҶиҝҷдәӣй—®йўҳпјүпјҢеҗҺзҷ»еҪ•зҡ„и®Ўз®—жңәеҸҜд»ҘиҺ·еҫ—е…Ҳзҷ»еҪ•и®Ўз®—жңәзҡ„

з”ЁжҲ·еҗҚпјҢеҗҺзҷ»еҪ•зҡ„и®Ўз®—жңәйҖҡиҝҮsend username

messageзҡ„ж јејҸжқҘеҸ‘йҖҒж¶ҲжҒҜгҖӮеҰӮжһңеҸ‘йҖҒжҲҗеҠҹпјҢиҜҙжҳҺдҪ е·ІеҸ–еҫ—дәҶзӣҙжҺҘдёҺеҜ№ж–№иҝһжҺҘзҡ„жҲҗеҠҹгҖӮ

зЁӢеәҸзҺ°еңЁж”ҜжҢҒдёүдёӘе‘Ҫд»Өпјҡsend , getu , exit

sendж јејҸпјҡsend username

message

еҠҹиғҪпјҡеҸ‘йҖҒдҝЎжҒҜз»ҷusername

getuж јејҸпјҡgetu

еҠҹиғҪпјҡиҺ·еҫ—еҪ“еүҚжңҚеҠЎеҷЁз”ЁжҲ·еҲ—иЎЁ

exitж јејҸпјҡexit

еҠҹиғҪпјҡжіЁй”ҖдёҺжңҚеҠЎеҷЁзҡ„иҝһжҺҘпјҲжңҚеҠЎеҷЁдёҚдјҡиҮӘеҠЁзӣ‘жөӢе®ўжҲ·жҳҜеҗҰеҗҠзәҝпјү

NATзҲҶз ҙиҖ…пјҡеңЁдёҚеҗҢNATеҗҺзҡ„дё»жңәй—ҙе»әз«ӢTCPиҝһжҺҘ

В

жқҘжәҗпјҡhttp://www.andrew.cmu.edu/user/ggw/natblaster.pdf

В В В В В В В В В В В В В В В В В В В В В В В В В В В В В Information Networking Institute

В В В В В В В В В В В В В В В В В В В В В В В В В В В В В В В Carnegie Mellon University

В В В В В В В В В В В В В В В В В В В В В В В В В В В В В В В Pittsburgh, PA 15213, USA

В В В В В В В В В В В В В В В В В В В В В {biggadike, ferullo, ggw, perrig}@.cmu.edu

В В В В В В В В В В В В В В В В В В В В В В В В еўһиҜ‘并дҝ®ж”№пјҲеҲқзЁҝпјүпјҡweljin 2006-9-1

В В В В В В В В иҜ‘ж–ҮжқҘжәҗпјҡhttp://blogs.impx.net/dragonimp/archive/2004/10/20/487.html

В В В В В В В В дҝ®ж”№пјҡhttp://15038084.qzone.qq.com

В В В йҳІзҒ«еўҷе’ҢзҪ‘з»ңең°еқҖиҪ¬жҚўпјҲNATпјүи®ҫеӨҮжӯЈеҸҳеҫ—и¶ҠжқҘи¶ҠжөҒиЎҢдәҶпјҢеҗҢ时他们д№ҹеҜ№дҪҝз”ЁзӮ№еҜ№зӮ№еҚҸи®®е»әз«ӢиҝһжҺҘйҖ жҲҗдёҖдёӘйқһеёёеӨ§зҡ„й—®йўҳгҖӮеҗҲйҖӮең°йҷҗеҲ¶ж—¶пјҢиҝҷдәӣдёӯй—ҙ件и®ҫеӨҮе°ҶжҠ‘еҲ¶ жқҘиҮӘеӨ–йғЁжң¬ең°зҪ‘з»ңеҲ°еҶ…йғЁзҪ‘з»ңзҡ„TCPиҜ·жұӮгҖӮиҝҷзҜҮж–Үз« зҡ„зӣ®зҡ„жҳҜжҸҗеҮәдёҖдёӘиғҪеӨҹеңЁдёӨдёӘNATи®ҫеӨҮеҶ…йғЁзҡ„дё»жңәй—ҙе»әз«ӢзӣҙжҺҘзҡ„TCPиҝһжҺҘзҡ„ж–№жі•пјҢеҗҢж—¶еҸҲе°ҪйҮҸдёҚдҫқиө–дәҺ第 дёүж–№дё»жңәгҖӮжҲ‘们已з»ҸеңЁдёӨдёӘжҷ®йҖҡзҡ„硬件жқЎд»¶дёӢе®һзҺ°дәҶиҝҷдёӘеҠҹиғҪгҖӮжҲ‘们иғҪеӨҹдёәдёӨдёӘдёҚеҗҢе…ёеһӢзҡ„NATеҗҺйқўзҡ„дё»жңәе»әз«ӢTCPиҝһжҺҘгҖӮдёҖж—Ұе»әз«ӢдәҶиҝҷдёӘиҝһжҺҘпјҢеә”з”ЁзЁӢеәҸе°ұеҸҜ д»Ҙи·ҹеҺҹжқҘзҡ„TCPдёҖж ·и°ғз”ЁиҝҷдёӘиҝһжҺҘпјҢиҖҢдёҚйңҖиҰҒд»»дҪ•е…¶д»–зҡ„её®еҠ©гҖӮ

В В В D.4.4[ж“ҚдҪңзі»з»ҹ]пјҡдҝЎжҒҜз®ЎзҗҶвҖ”вҖ”зҪ‘з»ңйҖҡдҝЎпјӣC.2.5 [и®Ўз®—жңәйҖҡдҝЎзҪ‘з»ң]пјҡжң¬ең°е’ҢеӨ§еҢәеҹҹзҪ‘з»ңвҖ”вҖ”иӢұзү№зҪ‘пјӣC.2.2[и®Ўз®—жңәйҖҡдҝЎзҪ‘з»ң]пјҡзҪ‘з»ңеҚҸи®®вҖ”вҖ”еҚҸи®®жһ„е»ә

В В В з®—жі•пјҢи®ҫи®ЎпјҢеҸҜйқ жҖ§

В В В TCPиҝһйҖҡжҖ§пјҢзҪ‘з»ңең°еқҖиҪ¬жҚўпјҢзӮ№еҜ№зӮ№з©ҝйҖҸNATпјҢзҠ¶жҖҒйҳІзҒ«еўҷпјҢдёҖиҮҙиҪ¬жҚўпјҢжңӘиҜ·жұӮиҝҮж»ӨпјҢжқҫж•Јжәҗи·Ҝз”ұпјҢжү“жҙһ

В В В NATжҠҖжңҜзҡ„еҮәзҺ°д»Һжҹҗз§Қж„Ҹд№үдёҠи§ЈеҶідәҶIPv4зҡ„32дҪҚең°еқҖдёҚи¶ізҡ„й—®йўҳпјҢе®ғеҗҢж—¶д№ҹеҜ№еӨ–йҡҗи—ҸдәҶе…¶еҶ…йғЁзҪ‘з»ңзҡ„з»“жһ„гҖӮNATи®ҫеӨҮпјҲNATпјҢдёҖиҲ¬д№ҹиў«з§°дёәдёӯй—ҙ件пјүжҠҠ еҶ…йғЁзҪ‘з»ңи·ҹеӨ–йғЁзҪ‘з»ңйҡ”зҰ»ејҖжқҘпјҢ并且еҸҜд»Ҙи®©еҶ…йғЁзҡ„дё»жңәеҸҜд»ҘдҪҝз”ЁдёҖдёӘзӢ¬з«Ӣзҡ„IPең°еқҖпјҢ并且еҸҜд»ҘдёәжҜҸдёӘиҝһжҺҘеҠЁжҖҒең°зҝ»иҜ‘иҝҷдәӣең°еқҖгҖӮжӯӨеӨ–пјҢеҪ“еҶ…йғЁдё»жңәи·ҹеӨ–йғЁдё»жңәйҖҡдҝЎ ж—¶пјҢNATи®ҫеӨҮеҝ…йЎ»дёәе®ғеҲҶй…ҚдёҖдёӘе”ҜдёҖзҡ„з«ҜеҸЈеҸ·е№¶иҝһжҺҘеҲ°еҗҢж ·зҡ„ең°еқҖе’Ңз«ҜеҸЈпјҲзӣ®ж Үдё»жңәпјүгҖӮNATзҡ„еҸҰдёҖдёӘзү№жҖ§жҳҜе®ғеҸӘе…Ғи®ёд»ҺеҶ…йғЁеҸ‘иө·зҡ„иҝһжҺҘзҡ„иҜ·жұӮпјҢе®ғжӢ’з»қдәҶжүҖжңү дёҚжҳҜз”ұеҶ…йғЁеҸ‘иө·зҡ„жқҘеҲ°еӨ–йғЁзҡ„иҝһжҺҘпјҢеӣ дёәе®ғж №жң¬дёҚзҹҘйҒ“иҰҒжҠҠиҝҷдёӘиҝһжҺҘиҪ¬еҸ‘з»ҷеҶ…йғЁзҡ„е“ӘеҸ°дё»жңәгҖӮ

В В В P2PзҪ‘з»ңе·Із»Ҹж—ҘзӣҠжөҒиЎҢгҖӮе°Ҫз®Ўp2pж–Ү件е…ұдә«иҪҜ件引еҸ‘дәҶеҫҲеӨҡдәүеӨәз«ҷпјҢжҜ”еҰӮNepsterе’ҢKaZaAд№Ӣй—ҙпјҢдҪҶжҳҜиҝҳжҳҜжңүеҫҲеӨҡжңүз”Ёзҡ„并且еҗҲжі•зҡ„P2PиҪҜ件еӯҳеңЁ зқҖпјҢжҜ”еҰӮеҚіж—¶ж¶ҲжҒҜе…ұдә«е’Ңж–Ү件е…ұдә«гҖӮеҸҰдёҖдёӘP2PзЁӢеәҸжҳҜдёҖдёӘеҸ«OpenHashзҡ„йЎ№зӣ®пјҢе®ғдёәе…¬дј—жҸҗдҫӣдәҶдёҖдёӘеҸҜз”Ёзҡ„еҲҶеёғејҸзҡ„е“ҲеёҢиЎЁпјҢеҫҲеӨҡеә”з”ЁзЁӢеәҸйғҪеңЁе®ғзҡ„еҹәзЎҖ дёҠејҖеҸ‘дәҶеҮәжқҘпјҢжҜ”еҰӮеҫҲеӨҡзҡ„еҚіж—¶йҖҡдҝЎиҪҜ件е’ҢеҸҜйқ зҡ„CDж Үзӯҫеә“гҖӮ

В В В дёҚе№ёзҡ„жҳҜпјҢдёӨдёӘеӨ„дәҺдёҚеҗҢNATеҗҺйқўзҡ„дё»жңәж— жі•е»әз«ӢTCPиҝһжҺҘпјҢеӣ дёәеҗ„иҮӘзҡ„NATйғҪеҸӘе…Ғи®ёеӨ–еҮәзҡ„иҝһжҺҘгҖӮNATй”Җе”®е•ҶеңЁе·Із»ҸдёәNATи®ҫеӨҮејҖеҸ‘дәҶз«ҜеҸЈжҳ е°„зҡ„еҠҹиғҪ жқҘи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮNATз®ЎзҗҶе‘ҳеҸҜд»ҘдҪҝз”Ёз«ҜеҸЈжҳ е°„жқҘдёәйӮЈдәӣйңҖиҰҒжҺҘеҸ—йӮЈдәӣдёҚжҳҜд»ҺеҶ…йғЁеҸ‘иө·зҡ„иҝһжҺҘиҜ·жұӮзҡ„дё»жңәжҢҮе®ҡз«ҜеҸЈгҖӮдҪҶжҳҜиҝҷз§Қи§ЈеҶіж–№жі•ж №жҚ®жғ…еҶөиҝҳйңҖиҰҒеҫҲеӨҡе…¶д»–зҡ„ ж”ҜжҢҒгҖӮеҪ“жңүзҡ„жңҚеҠЎеҷЁйңҖиҰҒеҠЁжҖҒзҡ„еҲҶй…Қз«ҜеҸЈзҡ„ж—¶еҖҷпјҢиҝҷз§Қж–№жі•е°ұеҫҲеҸ—йҷҗдәҶгҖӮеҶҚиҜҙдәҶпјҢеҰӮжһңдёҖиҲ¬зҡ„з”ЁжҲ·жІЎжңүжқғйҷҗжҲ–иҖ…дёҚжҮӮеҫ—еҰӮдҪ•иҝӣе…ҘNATи®ҫеӨҮдёә他们жҢҮе®ҡз«ҜеҸЈжҳ е°„пјҢйӮЈ иҝҷз§Қж–№жі•е°ұдёҖзӮ№з”ЁеӨ„д№ҹжІЎжңүдәҶгҖӮ

В В В P2PеҚҸи®®еҜ№жӯӨе·Із»Ҹйҳҗиҝ°дәҶе°‘ж•°йҖҡз”Ёзҡ„ж–№жі•гҖӮ第дёҖдёӘеҸҜиў«p2pеҚҸи®®дҪҝз”Ёзҡ„жҠҖжңҜжҳҜпјҡйӮЈдәӣжң¬жқҘдёҚиғҪеҪ“дҪңжңҚеҠЎеҷЁзҡ„зЁӢеәҸ收еҲ°дәҶжқҘиҮӘиҜ·жұӮиҖ…зҡ„ж¶ҲжҒҜеҗҺдё»еҠЁеҗ‘иҜ·жұӮиҖ…еҸ‘иө·иҝһ жҺҘгҖӮиҝҷз§Қжғ…еҶөеҸӘйҖӮз”ЁдәҺеҸӘжңүдёҖж–№еңЁNATеҗҺйқўзҡ„жғ…еҶөгҖӮ第дәҢз§ҚйҖҡз”Ёзҡ„ж–№жі•жҳҜйҖҡиҝҮдёӨдёӘдё»жңәйғҪеҸҜд»ҘиҝһжҺҘеҫ—еҲ°зҡ„д»ЈзҗҶи·Ҝз”ұж•°жҚ®пјҢдҪҶжҳҜиҝҷз§Қж–№жі•еҜ№дәҺдёӨдёӘNATеҗҺйқўзҡ„дё»жңә жқҘиҜҙж•ҲзҺҮеӨӘдҪҺдәҶпјҢеӣ дёәжүҖжңүзҡ„ж•°жҚ®йғҪеҝ…йЎ»з»ҸиҝҮд»ЈзҗҶгҖӮе…¶д»–зӣёе…ізҡ„жҠҖжңҜе°ҶеңЁз¬¬дёүйғЁеҲҶи®Ёи®әгҖӮ

В В В жҲ‘们еҠӘеҠӣзҡ„зӣ®ж ҮжҳҜжүҫеҮәдёҖдёӘеҸҜд»Ҙи®©NATеҗҺйқўзҡ„дёӨдёӘдё»жңәзӣҙжҺҘе»әз«ӢTCPиҝһжҺҘзҡ„и§ЈеҶіж–№жЎҲгҖӮзү№еҲ«ең°пјҢжҲ‘们已з»ҸејҖеҸ‘еҮәеҮ з§Қж–№жЎҲеҸҜд»Ҙз”ЁдәҺйӮЈдәӣж”ҜжҢҒз«ҜеҸЈеҲҶй…Қең°NATе’Ң йӮЈдәӣж”ҜжҢҒLSRи·Ҝз”ұзҡ„зҪ‘з»ңгҖӮжҲ‘们зҡ„ж–№жі•жҳҜйҖҡиҝҮ第дёүж–№жҸҗдҫӣе»әз«ӢзӣҙжҺҘиҝһжҺҘйңҖиҰҒзҡ„дҝЎжҒҜгҖӮж №жҚ®дёҚеҗҢзҡ„зҺҜеўғпјҢжҲ‘们ејҖеҸ‘дәҶеҮ з§ҚдёҚеҗҢзҡ„ж–№жЎҲеҸҜд»ҘеңЁеҸҜд»Ҙйў„жөӢе’ҢйҖӮеҪ“зҡ„ж—¶й—ҙзҡ„ жғ…еҶөдёӢе»әз«ӢиҝһжҺҘгҖӮиҝҷдәӣжҠҖе·§йғҪйңҖиҰҒжҠҠж•°жҚ®еҢ…зҡ„TTLеҖји®ҫзҪ®еҫ—еҫҲе°ҸпјҢ并且жҚ•жҚүе’ҢеҲҶжһҗеӨ–дј зҡ„ж•°жҚ®еҢ…д»ҘжҸҗдҫӣдҝЎжҒҜз»ҷ第дёүж–№вҖңеӘ’дәәвҖқгҖӮ并且дәәдёәең°еҗ‘зҪ‘з»ңеҸ‘йҖҒдёҖдәӣж•°жҚ®еҢ… з”ЁжқҘжЈҖжөӢNATжүҖеҲҶй…Қең°з«ҜеҸЈгҖӮиЎҘе……дёҖзӮ№пјҢеҰӮжһңз«ҜеҸЈеҲҶй…ҚжҳҜйҡҸжңәең°пјҢжҲ‘们е°ұдҪҝз”ЁдёҖз§ҚеҸ«вҖңbirthday paradoxвҖқзҡ„ж–№жі•еҮҸе°‘жЈҖжөӢзҡ„ж¬Ўж•°гҖӮиҝҷз§Қж–№жі•йңҖиҰҒзҡ„з©әй—ҙжҳҜзӣҙжҺҘзҡ„з©·дёҫжүҖдҪҝз”Ёзҡ„з©әй—ҙзҡ„ејҖж–№гҖӮ

В В В NATеҝ…йЎ»иҖғиҷ‘и·Ҝз”ұеҷЁзҡ„дёүдёӘйҮҚиҰҒзҡ„зү№жҖ§пјҡйҖҸжҳҺзҡ„ең°еқҖеҲҶй…ҚгҖҒйҖҸжҳҺи·Ҝз”ұгҖҒICMPеҢ…иҙҹиҪҪи§ЈжһҗгҖӮ

В В В ең°еқҖеҲҶй…ҚжҳҜжҢҮеңЁдёҖдёӘзҪ‘з»ңдјҡиҜқејҖе§Ӣзҡ„ж—¶еҖҷдёәеҶ…йғЁдёҚеҸҜд»Ҙи·Ҝз”ұзҡ„ең°еқҖе»әз«ӢдёҖдёӘеҲ°еҸҜи·Ҝз”ұең°еқҖзҡ„жҳ е°„гҖӮNATеҝ…йЎ»дёәеҺҹең°еқҖе’Ңзӣ®ж Үең°еқҖйғҪиҝӣиЎҢиҝҷж ·зҡ„ең°еқҖеҲҶй…ҚгҖӮNATзҡ„ ең°еқҖеҲҶй…ҚжңүйқҷжҖҒзҡ„е’ҢеҠЁжҖҒзҡ„ж–№ејҸгҖӮйқҷжҖҒзҡ„ең°еқҖеҲҶй…Қеҝ…йЎ»йў„е…ҲеңЁNATдёӯе®ҡд№үеҘҪпјҢе°ұжҜ”еҰӮжҜҸдёӘдјҡиҜқйғҪжҢҮжҙҫдёҖеҜ№<еҶ…йғЁең°еқҖпјҢеӨ–йғЁз«ҜеҸЈ>жҳ е°„еҲ°жҹҗ еҜ№<еӨ–йғЁең°еқҖпјҢеӨ–йғЁз«ҜеҸЈ>гҖӮзӣёеҸҚең°пјҢеҠЁжҖҒзҡ„жҳ е°„еңЁжҜҸж¬ЎдјҡиҜқзҡ„ж—¶еҖҷжүҚе®ҡд№үзҡ„пјҢе®ғ并дёҚдҝқиҜҒд»ҘеҗҺзҡ„жҜҸж¬ЎдјҡиҜқйғҪдҪҝз”ЁзӣёеҗҢзҡ„жҳ е°„гҖӮ

В В В дёҖдёӘзӣёдјјзҡ„зү№жҖ§пјҢNATеҝ…йЎ»е®һзҺ°зҡ„жҳҜйҖҸжҳҺи·Ҝз”ұгҖӮжӯЈеҰӮдёҠйқўжҸҗеҲ°зҡ„пјҢNATжҳҜдёҖз§Қзү№ж®Ҡзҡ„и·Ҝз”ұпјҢе®ғеңЁе®ғжүҖи·Ҝз”ұзҡ„ж•°жҚ®еҢ…дёӯзҝ»иҜ‘ең°еқҖгҖӮиҝҷз§ҚиҪ¬жҚўеҹәдәҺж•°жҚ®жөҒжқҘж”№еҸҳзӣёеә” зҡ„IPең°еқҖе’Ңз«ҜеҸЈгҖӮе…¶ж¬ЎпјҢиҝҷз§ҚиҪ¬жҚўеҝ…йЎ»жҳҜи®ҫеӨҮйҖҸжҳҺзҡ„пјҢиҝҷж ·жүҚдҝқиҜҒеҜ№зҺ°жңүзҪ‘з»ңзҡ„е…је®№жҖ§гҖӮдёҖдёӘдёҚжҳҜеҫҲжҳҺжҳҫзҡ„иҰҒжұӮжҳҜпјҢNATеҝ…йЎ»дҝқиҜҒеҶ…йғЁзҪ‘з»ңзҡ„ж•°жҚ®еҢ…дёҚиў«еҸ‘йҖҒеҲ° еӨ–йғЁзҪ‘з»ңеҺ»гҖӮ

В В В жңҖеҗҺдёҖдёӘNATеҝ…йЎ»е®һзҺ°зҡ„зү№жҖ§жҳҜеҪ“收еҲ°ICMPй”ҷиҜҜеҢ…зҡ„ж—¶еҖҷпјҢNATдҪҝз”ЁжӯЈеёёзҡ„ж•°жҚ®еҢ…еҒҡеҮәеҗҢж ·зҡ„иҪ¬жҚўгҖӮеҪ“еңЁзҪ‘з»ңдёӯеҸ‘з”ҹй”ҷиҜҜж—¶пјҢжҜ”еҰӮеҪ“TTLиҝҮжңҹдәҶпјҢдёҖиҲ¬ ең°пјҢеҸ‘йҖҒдәәдјҡ收еҲ°дёҖдёӘICMPй”ҷиҜҜеҢ…гҖӮICMPй”ҷиҜҜеҢ…иҝҳеҢ…еҗ«дәҶе°қиҜ•й”ҷиҜҜзҡ„ж•°жҚ®еҢ…пјҢиҝҷж ·еҸ‘йҖҒиҖ…е°ұеҸҜд»Ҙж–ӯе®ҡжҳҜе“ӘдёӘж•°жҚ®еҢ…еҸ‘з”ҹдәҶй”ҷиҜҜгҖӮеҰӮжһңиҝҷдәӣй”ҷиҜҜжҳҜд»ҺNATеӨ– йғЁдә§з”ҹең°пјҢеңЁж•°жҚ®еҢ…еӨҙйғЁзҡ„ең°еқҖе°Ҷдјҡиў«NATеҲҶй…Қзҡ„еӨ–йғЁең°еқҖжүҖд»ЈжӣҝпјҢиҖҢдёҚжҳҜеҶ…йғЁең°еқҖгҖӮеӣ жӯӨпјҢNATиҝҳжҳҜжңүеҝ…иҰҒи·ҹеҜ№ICMPй”ҷиҜҜдёҖж ·пјҢеҜ№еңЁICMPй”ҷиҜҜеҢ…дёӯеҢ… еҗ«зҡ„ж•°жҚ®еҢ…иҝӣиЎҢдёҖдёӘеҸҚеҗ‘зҡ„иҪ¬жҚўгҖӮ

В В В иҷҪ然жүҖжңүзҡ„NATйғҪе®һзҺ°дәҶиҝҷдёүдёӘзү№жҖ§пјҢдҪҶжҳҜж №жҚ®д»–们зҡ„зү№зӮ№е’Ң他们жүҖж”ҜжҢҒзҡ„зҪ‘з»ңзҺҜеўғпјҢ他们иҝҳеҸҜд»Ҙиҝӣе…ҘеҲҶзұ»гҖӮNATеҸҜд»ҘеҲҶдёәеӣӣз§ҚпјҡTwo-way NATsпјҢTwice NATsпјҢMulti-homed NATsе’ҢTraditional NATsгҖӮе…ідәҺTwo-way NATsпјҢTwice NATsе’ҢMulti-homed NATsзҡ„зү№жҖ§и®Ёи®әиҜ·зңӢ[12]гҖӮTwo-way NATsпјҢдёҖиҲ¬д№ҹеҸ«еҸҢеҗ‘NATпјҲBidirectional NATsпјүпјҢеңЁеӨ–йғЁең°еқҖе’ҢеҶ…йғЁең°еқҖй—ҙжү§иЎҢеҸҢеҗ‘иҪ¬жҚўпјҢе°Ҫз®Ўе®ғдёӘж•°жҚ®еҢ…еҸӘиҪ¬жҚўдёҖдёӘIPең°еқҖгҖӮиҝҷз§ҚNATжҳҜе”ҜдёҖдёҖз§Қе…Ғи®ёд»ҺеӨ–йғЁеҸ‘иө·зҡ„иҝһжҺҘиҜ·жұӮгҖӮзӣёеҸҚ ең°пјҢTwice NATsпјҢе®ғжҜҸи·Ҝз”ұдёҖдёӘж•°жҚ®еҢ…йғҪеҜ№еҶ…йғЁе’ҢеӨ–йғЁзҡ„ең°еқҖиҝӣиЎҢиҪ¬жҚўгҖӮиҝҷз§ҚNATз”ЁеңЁйӮЈдәӣеӨ–йғЁең°еқҖе’ҢеҶ…йғЁең°еқҖдәӨеҸ зҡ„жғ…еҶөдёӢгҖӮMulti-homed NATsеҜ№дәҺTwice NATsжқҘиҜҙпјҢеӨҡдәҶдёҖдёӘеҠҹиғҪпјҢе®ғеҸҜд»Ҙе…Ғи®ёеңЁеҶ…йғЁдҪҝз”ЁдёҚиғҪи·Ҝз”ұзҡ„ең°еқҖ并且иҝҳеҸҜд»ҘжңүеӨҡдёӘиҝһжҺҘеҲ°еӨ–йғЁзҪ‘з»ңгҖӮд№ӢжүҖд»ҘMulti-homed NATsиғҪеӨҹиҝҷж ·еҒҡпјҢжҳҜеӣ дёәе®ғи·ҹеҸҰдёҖдёӘдҝқжҢҒйҖҡдҝЎд»ҘзЎ®е®ҡ他们зҡ„ең°еқҖжҳ е°„жҳҜдёҚеҸҳзҡ„гҖӮMulti-homed NATsе…Ғи®ёеӨ§йҮҸзҡ„еҶ…йғЁзҪ‘з»ңе’ҢеўһеҠ еҶ—дҪҷжқҘе…Ғи®ёеӨҡдёӘиҝһжҺҘеҲ°InternetгҖӮеҲ°зӣ®еүҚдёәжӯўпјҢжңҖеёёз”Ёзҡ„NATжҳҜдј з»ҹNAT(Traditional NATs)пјҢе®ғеҸҜд»ҘеҲҶдёәеҹәзЎҖNATпјҲBasic NATsпјүе’ҢNATPпјҲNetwork Address Port TranslationпјүдёӨз§ҚгҖӮ

В В В еҹәжң¬NATе’ҢNATPзҡ„еҢәеҲ«е®ғжүҖиғҪеҲҶй…Қз»ҷеҶ…йғЁең°еқҖзҡ„еӨ–йғЁең°еқҖжҳҜеҗҰжҜ”еҶ…йғЁең°еқҖеӨҡгҖӮдёҖдёӘSimple NATз”ЁеңЁйӮЈз§ҚжүҖиғҪеҲҶй…Қзҡ„еӨ–йғЁең°еқҖи·ҹеҶ…йғЁең°еқҖзҡ„ж•°йҮҸзӣёзӯүжҲ–иҖ…жӣҙеӨҡзҡ„ж—¶еҖҷгҖӮиҝҷз§ҚNATиҝӣиЎҢз«ҜеҸЈеҲҶй…ҚпјҢеӣ дёәжҜҸдёӘеҶ…йғЁең°еқҖйғҪеҸҜд»ҘеҲҶй…ҚеҲ°дёҖдёӘе”ҜдёҖзҡ„еӨ–йғЁең°еқҖгҖӮ NATPSз”ЁдәҺеҪ“NATжүҖиғҪз”ЁжқҘеҲҶй…Қзҡ„еӨ–йғЁең°еқҖзҡ„ж•°йҮҸжҜ”еҶ…йғЁең°еқҖе°‘зҡ„ж—¶еҖҷпјҢжңҖеёёи§Ғзҡ„дёҖз§Қжғ…еҶөжҳҜеҫҲеӨҡзҡ„еҶ…йғЁжңәеҷЁе…ұдә«дёҖдёӘеӨ–йғЁIPең°еқҖгҖӮеңЁиҝҷз§Қжғ…еҶөдёӢпјҢNAT еҝ…йЎ»еҲҶй…Қз«ҜеҸЈжқҘиЎҘе……IPз”Ёд»Ҙж¶ҲйҷӨзҪ‘з»ңдј иҫ“зҡ„дёҚжҳҺзЎ®зҡ„еҮ зҺҮгҖӮNATе’ҢNATPе…ұеҗҢзҡ„ең°ж–№е°ұжҳҜ他们йғҪйҳ»жӯўеӨ–жқҘзҡ„иҝһжҺҘпјҢ并且йғҪеҸҜд»ҘиҝӣиЎҢйқҷжҖҒе’ҢеҠЁжҖҒзҡ„ең°еқҖеҲҶй…ҚгҖӮ

В В В NAPTжҳҜдј з»ҹNATдёӯжңҖжҷ®йҒҚзҡ„дёҖз§ҚпјҢеӣ дёәе®ғе…Ғи®ёеҫҲеӨҡзҡ„еҶ…йғЁиҝһжҺҘе…ұдә«еҫҲе°‘йҮҸзҡ„еӨ–йғЁзҪ‘з»ңең°еқҖгҖӮеӨ§йғЁеҲҶдёәе°ҸеһӢзҪ‘з»ңи®ҫи®Ўзҡ„е•ҶдёҡNATйғҪжҳҜNAPTгҖӮжҲ‘们йҖүжӢ© NATPдҪңдёәжҲ‘д»¬з ”з©¶зҡ„еҜ№иұЎе°ұжҳҜеӣ дёәе®ғзҡ„жөҒиЎҢе’Ңе®ғйҖҡиҝҮдёҚе…Ғи®ёеӨ–жқҘиҝһжҺҘйҷҗеҲ¶дәҶP2PеҚҸи®®гҖӮеҗҺйқўжҲ‘们е°ұжҠҠNATPsз®Җз§°дёәNATsдәҶгҖӮ

В В В жҲ‘们йҰ–е…ҲиҰҒеҒҡзҡ„жҳҜеҫ—еҲ°е•ҶдёҡйҳІзҒ«еўҷд»ҘзЎ®е®ҡ他们зҡ„зү№жҖ§и·ҹиө„ж–ҷдёҠи®°иҪҪзҡ„жҳҜеҗҰдёҖж ·гҖӮжҲ‘们дҪҝз”ЁNatCheckиҝҷдёӘзЁӢеәҸеҜ№дёүдёӘеёёз”Ёзҡ„NATи®ҫеӨҮиҝӣиЎҢдәҶжөӢ иҜ•пјҡNetgear MR814пјҢLinksys BEFSR41пјҢе’ҢLinksys BEFW11S4гҖӮдёүдёӘNATйғҪжңүзӣёдјјзҡ„иЎҢдёәпјҡ他们еҜ№UDPе’ҢTCPйғҪиҝӣиЎҢдәҶдёҖиҮҙзҡ„иҪ¬жҚўпјҢиҝҷиЎЁжҳҺеңЁеҶ…йғЁдё»жңәдҪҝз”Ё<еҶ…йғЁIPпјҡеҶ…йғЁз«ҜеҸЈ>зҡ„ж—¶ еҖҷпјҢNATжҳҜеҗҰзӣҙжҺҘе°Ҷ<еҶ…йғЁIPпјҡеҶ…йғЁз«ҜеҸЈ>жҳ е°„еҲ°<еӨ–йғЁең°еқҖпјҡеӨ–йғЁз«ҜеҸЈ>пјҢиҖҢдёҚз®Ўе®ғиҝһжҺҘеҮәеҺ»зҡ„зӣ®ж Үдё»жңә<зӣ®ж ҮIPпјҡзӣ®ж Ү з«ҜеҸЈ>жҳҜеӨҡе°‘гҖӮдёҖиҮҙиҪ¬жҚўжҳҜйқҷжҖҒNATдёҺеҠЁжҖҒNATжҲӘ然дёҚеҗҢзҡ„дёҖдёӘзү№зӮ№пјҢеӣ дёәиҝҷдёҚеҸӘжҳҜи·ҹеҶ…йғЁдё»жңәдҪҝз”Ёзҡ„ең°еқҖжңүе…іпјҢиҖҢдё”иҝҳи·ҹз«ҜеҸЈжңүе…ігҖӮRFC3002жҳҺ зЎ®жҢҮеҮәиҰҒж”ҜжҢҒдёҖиҮҙиҪ¬жҚўгҖӮжІЎжңүдёҖдёӘNATж”ҜжҢҒзҺҜи·ҜиҪ¬жҚўпјҢдёҚз®ЎжҳҜTCPиҝҳжҳҜUDPпјҢиҝҷиЎЁжҳҺNATжҳҜеҗҰеҸҜд»ҘжӯЈзЎ®зҡ„еӨ„зҗҶдёӨдёӘеҸӘзҹҘйҒ“еҜ№ж–№еӨ–йғЁең°еқҖзҡ„еҶ…йғЁдё»жңәд№Ӣй—ҙзҡ„иҝһ жҺҘгҖӮеңЁжҲ‘们зҡ„йЎ№зӣ®дёӯпјҢжҲ‘们еҒҮи®ҫдёӨдёӘдё»жңәжҳҜеңЁдёҚеҗҢзҡ„NATеҗҺйқўзҡ„пјҢжүҖд»ҘиҝҷдёӘжөӢиҜ•и·ҹжҲ‘们зҡ„зӣ®ж ҮжҳҜж— е…ізҡ„гҖӮжңҖеҗҺпјҢжүҖжңүзҡ„NATйғҪжҸҗдҫӣдәҶеҜ№йқһдё»еҠЁиҜ·жұӮзҡ„еӨ–жқҘTCP е’ҢUDPеҢ…йғҪиҝӣиЎҢиҝҮж»ӨпјҢиҝҷдёӘжөӢиҜ•еҸҜд»ҘиЎЁжҳҺNATжҳҜеҗҰйў„йҳІйқһдё»еҠЁжҒіжұӮзҡ„еӨ–жқҘеҢ…иҝӣе…ҘеҲ°еҶ…йғЁзҪ‘з»ңгҖӮйқһдё»еҠЁиҜ·жұӮиҝҮж»ӨеҸ‘з”ҹеңЁйҷӨдәҶTwo-way NATд№ӢеӨ–зҡ„жүҖжңүNATдёӯпјҢиҝҷд№ҹжҳҜеңЁдёҚеҗҢNATеҗҺйқўзҡ„дё»жңәе»әз«ӢP2PиҝһжҺҘжңҖдё»иҰҒзҡ„йҡңзўҚдәҶгҖӮ

В В В дёүдёӘжқҘиҮӘ科еҶ…е°”зҡ„дҪңиҖ…зӢ¬з«ӢдәҺжҲ‘们еҒҡдәҶе…ідәҺз©ҝиҝҮNATзҡ„TCPзӣҙжҺҘиҝһжҺҘе·ҘдҪң并且结жһңе’ҢжҲ‘们зҡ„зұ»дјјгҖӮ他们зҡ„иў«з§°дёәNUTSS[4]зҡ„жЎҶжһ¶дёәдёҚеҗҢзҡ„NATеҗҺзҡ„дё» жңәзҡ„UDPе’ҢTCPиҝһжҺҘжҖ§дҪңдәҶеҮҶеӨҮпјҢдҪҶжҳҜ他们зҡ„TCPжҠҖжңҜжңүдёҖдёӘйҮҚеӨ§зҡ„зјәзӮ№гҖӮеҚҸи®®дҫқйқ дәҺдёәдәҶиғҪеӨҹTCPиҝһжҺҘзҡ„ж¬әйӘ—еҢ…пјҢиҝҷеҢ…еңЁзңҹе®һзҡ„зҪ‘з»ңдҪңдәҶйҷҗеҲ¶гҖӮи®ёеӨҡ ISPдҪңдәҶиҝӣе…ҘиҝҮж»Өд»ҘйҳІжӯўж¬әйӘ—еҢ…иҝӣе…Ҙ他们зҡ„зҪ‘з»ңпјҢиҝҷе°ҶеҜјиҮҙдҪңиҖ…зҡ„еҚҸи®®еӨұиҙҘгҖӮж¬әйӘ—дёҚиғҪжҳҜзңҹе®һиҝһжҺҘдё»жңәзҡ„з»„жҲҗйғЁеҲҶгҖӮдёәдәҶ他们жүҖдҝЎд»»зҡ„пјҢдҪңиҖ…жҸҗеҮәдәҶдёҖдёӘдёҚдҫқйқ дәҺ ж¬әйӘ—зҡ„ж–№жЎҲгҖӮ然иҖҢпјҢиҝҷжҠҖжңҜдҫқйқ дәҺе№іеҸ°зӣёе…ізҡ„TCPе Ҷж ҲиЎҢдёәгҖӮжҲ‘们еңЁиҝҷйҮҢжүҖжҸҸиҝ°зҡ„жҠҖжңҜеңЁзӣёеҪ“дәҺNUTSS[4]зҺҜеўғдёӯдёәиҝһжҺҘжҖ§еҒҡзңҹе®һзҡ„еҒҮи®ҫж—¶йҒҝе…ҚдәҶж¬әйӘ—гҖӮ

В В В дёәдәҶи§ЈеҶіNATз»ҷеҫҲеӨҡеҚҸи®®еёҰжқҘзҡ„еӣ°йҡҫпјҢдёҖз§ҚMIDCOMзҡ„жһ¶жһ„иў«жҸҗдәҶеҮәжқҘ[13]гҖӮMIDCOMжҳҜдёҖз§ҚеҸҜд»Ҙе…Ғи®ёNATжҲ–иҖ…йҳІзҒ«еўҷеҗҺйқўзҡ„з”ЁжҲ·ж №жҚ®йңҖиҰҒж”№еҸҳ NATиЎҢдёәзҡ„иҖҢе…Ғи®ёиҝһжҺҘзҡ„дёҖз§ҚеҚҸи®®гҖӮиҝҷдёӘзі»з»ҹиҷҪ然еңЁжҹҗдәӣжғ…еҶөдёӢжҳҜйҖӮз”Ёзҡ„пјҢеҪ“е®ғеҚҙдёҚиғҪдҝқиҜҒжҜҸдёӘж—¶еҖҷйғҪеҸҜд»ҘгҖӮеңЁйӮЈдәӣз”ЁжҲ·жІЎжңүеҠһжі•жҺ§еҲ¶NATзҡ„жғ…еҶөдёӢпјҢиҝҷз§Қж–№жі• еҜ№дәҺP2Pзҡ„иҝһжҺҘиҝҳжҳҜиЎҢдёҚйҖҡзҡ„гҖӮ

В В В еҫҲеӨҡж—¶еҖҷNATжҲ–иҖ…йҳІзҒ«еўҷеҗҺйқўзҡ„з”ЁжҲ·йҖҡиҝҮд»ЈзҗҶжңҚеҠЎеҷЁиҝӣиЎҢиҝһжҺҘгҖӮдёҖз§Қе•Ҷдёҡзҡ„д»ЈзҗҶи§ЈеҶіж–№жі•жҳҜHopster[6]жҸҗдҫӣзҡ„пјҢHopsetrзҡ„д»ЈзҗҶеңЁиҝһжҺҘж–№жң¬ең°д»Ҙ йҡ§йҒ“зә§еҲ«зҡ„дј иҫ“еңЁжң¬ең°иҝҗиЎҢпјҢе®ғйҖҡиҝҮHTTPSпјҲз«ҜеҸЈ443пјүиҝһжҺҘеҲ°HopsterиҮӘе·ұзҡ„жңәеҷЁгҖӮдҪҶжҳҜпјҢеӣ дёәHopsterзҡ„д»ЈзҗҶйңҖиҰҒжүҖжңүзҡ„дј иҫ“йғҪз»ҸиҝҮ他们зҡ„ жңәеҷЁпјҢжүҖжңү他们зҡ„ж–№жі•и·ҹжҲ‘们зҡ„жҜ”иө·жқҘе°ұжҳҫеҫ—дҪҺж•ҲдәҶпјҢе…·дҪ“и§Ғ第5йғЁеҲҶгҖӮ

В В В дёәдәҶиғҪеӨҹиҝӣиЎҢзӣҙжҺҘзҡ„P2PиҝһжҺҘпјҢеҮәзҺ°дәҶй’ҲеҜ№UDPзҡ„и§ЈеҶіж–№жі•гҖӮUDPжү“жҙһжҠҖжңҜ[5]е…Ғи®ёеңЁжңүйҷҗзҡ„иҢғеӣҙеҶ…е»әз«ӢиҝһжҺҘгҖӮSTUNпјҲThe Simple Traversal of User Datagram Protocol through Network Address TranslatorsпјүеҚҸи®®е®һзҺ°дәҶдёҖз§Қжү“жҙһжҠҖжңҜеҸҜд»ҘеңЁжңүйҷҗзҡ„жғ…еҶөдёӢе…Ғи®ёеҜ№NATиЎҢдёәиҝӣиЎҢиҮӘеҠЁжЈҖжөӢ然еҗҺе»әз«ӢUDPиҝһжҺҘ[10]гҖӮ

В В В еңЁUDPжү“жҙһжҠҖжңҜдёӯпјҢNATеҲҶй…Қзҡ„еӨ–йғЁз«ҜеҸЈиў«еҸ‘йҖҒз»ҷеҚҸеҠ©зӣҙжҺҘиҝһжҺҘзҡ„第дёүж–№гҖӮеңЁNATеҗҺйқўзҡ„еҸҢж–№йғҪеҗ‘еҜ№ж–№зҡ„еӨ–йғЁз«ҜеҸЈеҸ‘йҖҒдёҖдёӘUDPеҢ…пјҢиҝҷж ·е°ұеңЁNATдёҠйқўеҲӣ е»әдәҶз«ҜеҸЈжҳ е°„пјҢеҸҢж–№е°ұжӯӨеҸҜд»Ҙе»әз«ӢиҝһжҺҘгҖӮдёҖж—ҰиҝһжҺҘе»әз«ӢпјҢе°ұеҸҜд»ҘиҝӣиЎҢзӣҙжҺҘзҡ„UDPйҖҡдҝЎдәҶгҖӮеңЁUDPжү“жҙһжҠҖжңҜеҸҜд»ҘжҲҗеҠҹзҡ„жғ…еҶөдёӢпјҢжҲ‘们еңЁиҝҷзҜҮж–Үз« дёӯжүҖз”Ёзҡ„жңүзҡ„жҠҖжңҜ д№ҹеҗҢж ·йҖӮз”ЁгҖӮе»әз«ӢTCPиҝһжҺҘжҜ”UDPиҝһжҺҘжӣҙжңүдјҳеҠҝгҖӮйҰ–е…ҲпјҢUDPиҝһжҺҘдёҚиғҪеӨҹдҫқиө–е»әз«ӢеҘҪзҡ„иҝһжҺҘпјҢе°ұжҳҜдёҚиғҪеӨҹжҢҒд№…иҝһжҺҘгҖӮUDPжҳҜж— иҝһжҺҘзҡ„并且没жңүеҜ№жҳҺзЎ®зҡ„йҖҡ дҝЎгҖӮдёҖиҲ¬ең°пјҢNATи§ҒдәҶзҡ„з«ҜеҸЈжҳ е°„еҰӮжһңдёҖж®өж—¶й—ҙдёҚжҙ»еҠЁеҗҺе°ұжҳҜиҝҮжңҹгҖӮдёәдәҶдҝқжҢҒUDPз«ҜеҸЈжҳ е°„пјҢеҝ…йЎ»жҜҸйҡ”дёҖж®өж—¶й—ҙе°ұеҸ‘йҖҒUDPеҢ…пјҢе°ұз®—жІЎжңүж•°жҚ®зҡ„ж—¶еҖҷпјҢеҸӘжңүиҝҷ ж ·жүҚиғҪдҝқжҢҒUDPйҖҡдҝЎжӯЈеёёгҖӮ第дәҢпјҢеҫҲеӨҡйҳІзҒ«еўҷйғҪй…ҚзҪ®жҲҗжӢ’з»қд»»дҪ•зҡ„еӨ–жқҘUDPиҝһжҺҘгҖӮжңҖеҗҺпјҢдёҖдёӘеҚ•зәҜзҡ„TCPиҝһжҺҘзҡ„е®һзҺ°жӣҙзӣҙи§ӮпјҢ并且зҺ°жңүзҡ„д»Јз Ғз®ҖеҚ•еҫ—дҝ®ж”№е°ұеҸҜ д»ҘдҪҝз”ЁжҲ‘们зҡ„жҠҖжңҜгҖӮ

В В В зӣ®еүҚзҡ„е·ҘдҪңз”ұbryan Ford[2]е®ҢжҲҗпјҢе·Із»Ҹжү©еұ•дәҶжү“жҙһжҠҖжңҜпјҢдҪҝиғҪеңЁжӯЈи§„зҡ„NATеҗҺзҡ„дёҚеҗҢдё»жңәй—ҙиҝӣиЎҢTCPиҝһжҺҘгҖӮж–№жі•зұ»дјјдәҺUDPжү“жҙһпјҢз”ұдәҺдёҖдёӘжҳ е°„еңЁеҗ„дёӘдё»жңәзҡ„NATдёҠиў« е»әз«Ӣд»ҘдҪҝTCPзӣҙжҺҘиҝһжҺҘиғҪиў«еҲӣе»әпјҢеҗҢжӯҘжҲ–еҗҢж—¶TCPжү“ејҖгҖӮиҝҷе·ҘдҪңзҡ„з„ҰзӮ№еңЁдәҺејҖеҸ‘дёҖз§Қе·ҘдҪңдәҺжңҖеӨҡзҡ„иў«е®ҡд№үдёәе…¶е®ғNATжүҖйңҖиҰҒиҖҢжҸҸиҝ°зҡ„NATзҡ„жҠҖжңҜжқҘе’ҢTCP жү“жҙһеҚҸи°ғдёҖиҮҙгҖӮжҲ‘们е·ҘдҪңзҡ„дёҚеҗҢзӮ№еңЁдәҺжҲ‘们жүҖејҖеҸ‘зҡ„ж–№жЎҲиғҪеӨҹеңЁзӣ®еүҚеҗ„зұ»NATиЎҢдёәдёҠиҝӣиЎҢзӣҙжҺҘең°TCPиҝһжҺҘпјҢеҢ…жӢ¬дёҚеҚҸи°ғдәҺTCPжү“жҙһзҡ„NATгҖӮ

В В В GnutellaжңүдёҖдёӘиғҪдҪҝеңЁдёӨдёӘдёҚеҗҢз«ҜзӮ№зҡ„TCPйҖҡдҝЎзҡ„ж–№жЎҲ[14]пјҢдҪҶиҝҷд»…д»…еә”з”ЁдәҺдёҖдёӘз«ҜзӮ№еңЁNATеҗҺйқўзҡ„жғ…еҪўгҖӮиҝҷж–№жЎҲиў«з§°дёәPush Proxy并жң¬иҙЁең°е»әз«ӢеӨҡдёӘиғҪеӨҹжҺЁиҝһжҺҘиҜ·жұӮеҲ°NATеҗҺзҡ„жңҚеҠЎеҷЁзҡ„иҠӮзӮ№гҖӮNATеҗҺзҡ„жңҚеҠЎеҷЁеҸ‘йҖҒж¶ҲжҒҜеҲ°з«ҜзӮ№иҜўй—®д»–们жҳҜеҗҰж„ҝж„ҸжҺЁдёәд»ЈзҗҶгҖӮеҪ“NATеҗҺзҡ„жңҚеҠЎеҷЁжҢҮжҳҺ е®ғжңүдёҖдёӘж–Ү件е’ҢиҜўй—®еҢ№й…ҚпјҢжңҚеҠЎеҷЁеҢ…еҗ«дәҶдёҖеҲ—еҗҢж„Ҹиў«жҺЁдёәд»ЈзҗҶзҡ„з«ҜзӮ№гҖӮеҪ“з«ҜзӮ№жғідёӢиҪҪж–Ү件пјҢе®ғеҸ‘йҖҒдёҖдёӘGnutella PUSHж¶ҲжҒҜеҲ°дёҖдёӘpush proxyпјҢиҝҷд»ЈзҗҶе…Ғи®ёж¶ҲжҒҜйҖҡиҝҮеҲ°иҫҫNATеҗҺзҡ„жңҚеҠЎеҷЁгҖӮNATеҗҺзҡ„жңҚеҠЎеҷЁе°ұжү“ејҖдёҖдёӘиҝһжҺҘеҲ°иҝҷдёӘеҸ‘йҖҒPUSHж¶ҲжҒҜзҡ„з«ҜзӮ№пјҢжүҖд»Ҙж–Ү件еҸҜд»Ҙиў«дј йҖҒгҖӮиҝҷж–№жі•дҪҝе…¶жӣҙ е®№жҳ“е»әз«ӢиҝһжҺҘпјҢиҝҷд»…д»…еӨ„зҗҶдәҶдёҖдёӘз«ҜзӮ№еңЁNATд№ӢеҗҺзҡ„жғ…еҶөгҖӮжҲ‘们зҡ„ж–№жЎҲи§ЈеҶізҡ„жҳҜеҪ“дёӨдёӘз«ҜзӮ№йғҪеңЁNATд№ӢеҗҺзҡ„жӣҙеӣ°йҡҫй—®йўҳгҖӮ

В В В Walfish[15]жҢҮеҮәпјҢйҮҮз”Ёй—ҙжҺҘзҡ„жңҚеҠЎеҸҜд»ҘжҸҗдҫӣNATжҲ–иҖ…йҳІзҒ«еўҷеҗҺйқўдё»жңәд№Ӣй—ҙзҡ„иҝһйҖҡжҖ§пјҢйҖҡиҝҮеңЁдёӨдё»жңәеҗ‘й—ҙжҺҘжңҚеҠЎеҷЁжү“ејҖдёҖдёӘиҝһжҺҘпјҢ并且жңҚеҠЎеҷЁеңЁд»–们д№Ӣй—ҙдј иҫ“жүҖжңүзҡ„йҖҡдҝЎпјҢеңЁиҝҷзҜҮж–Үз« дёӯжҲ‘们дјҡе®ҢжҲҗдёҖдёӘдёҚйңҖиҰҒиҝҷж ·зҡ„й—ҙжҺҘжңҚеҠЎеҷЁд№ҹиғҪе»әз«Ӣиө·иҝҷж ·еҫ—иҝһжҺҘгҖӮ

В В В еҒҮи®ҫдёӨдёӘдё»жңәеңЁдёҚеҗҢзҡ„NATеҗҺйқўпјҢ并且йғҪзҹҘйҒ“еҜ№ж–№зҡ„IPең°еқҖгҖӮеҰӮжһңиҝҷдәӣдё»жңәжғізӣҙжҺҘеҸ‘иө·TCPиҝһжҺҘпјҢйӮЈиӮҜе®ҡеӨұиҙҘгҖӮеңЁзӣҙжҺҘзҡ„TCPиҝһжҺҘдёӯпјҢеҝ…йЎ»жңүдёҖж–№жҳҜеҸ‘иө·иҖ… пјҲеҲӣе»әеҲқе§Ӣзҡ„SYNеҢ…пјүпјҢеҸҰдёҖж–№еҝ…йЎ»зӣ‘еҗ¬гҖӮеңЁдёӨдёӘйғҪеңЁNATеҗҺйқўзҡ„жғ…еҶөдёӢпјҢзӣ‘еҗ¬иҖ…е°ҶдёҚеҸҜиғҪ收еҲ°SYNеҢ…пјҢеӣ дёәSYNеҢ…еңЁеҲ°иҫҫNATзҡ„ж—¶еҖҷе°ұиў«дёўејғдәҶгҖӮиҝҷжҳҜ еӣ дёәNATжҲ–иҖ…йҳІзҒ«еўҷдёҚе…Ғи®ёжқҘиҮӘиӢұзү№зҪ‘зҡ„жңӘиҜ·иҮӘжқҘзҡ„ж•°жҚ®еҢ…иҝӣе…Ҙ他们зҡ„зҪ‘з»ңеҶ…йғЁгҖӮжүҖд»ҘпјҢдёәдәҶеңЁдёҚеҗҢNATеҗҺйқўзҡ„дё»жңәд№Ӣй—ҙе»әз«ӢзӣҙжҺҘзҡ„иҝһжҺҘпјҢеҝ…йЎ»и®©NATд»Ҙдёәиҝҷ дёӘиҝһжҺҘжҳҜз»ҸиҝҮеҶ…йғЁдё»жңәеҸ‘иө·зҡ„гҖӮжҲ‘们еҸҜд»ҘйҖҡиҝҮи®©дёӨиҫ№зҡ„дё»жңәйғҪеҸ‘иө·дёҖдёӘTCPиҝһжҺҘпјҢд№ҹе°ұжҳҜеҲӣе»әдёҖдёӘSYNеҢ…пјҢиҝҷж ·дёӨиҫ№зҡ„NATйғҪдјҡд»ҘдёәиҝҷдёӘиҝһжҺҘжҳҜд»ҺеҶ…йғЁеҸ‘иө· зҡ„пјҢжҳҜз»ҸиҝҮеҶ…йғЁиҜ·жұӮзҡ„пјҢеӣ жӯӨпјҢе°ұеҸҜд»Ҙе…Ғи®ёеҗҺз»ӯзҡ„ж•°жҚ®з»ҸиҝҮе®ғзҡ„зҪ‘з»ңдәҶгҖӮжіЁж„ҸпјҢиҷҪ然дёӨдёӘз«ҜзӮ№йғҪеҸ‘йҖҒSYNеҢ…пјҢдҪҶжҲ‘们没жңүдҪҝз”ЁTCPзҡ„еҗҢж—¶жү“ејҖгҖӮ

в”Ңв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”җВ В В В В В в”Ңв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”җ

в”ӮВ В В В дё»жңәAВ В В В В в”ӮВ В В В В В в”ӮВ В В В дё»жңәBВ В В В В в”Ӯ

в”Ӯ192.168.2.2:400 |В В В В В В В в”Ӯ192.168.2.2:500 |

в””в”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”ҳВ В В В В В в””в”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”ҳ

В В В В В В В В вҶ‘вҶ‘В В В В В В В В В В В В В В В В вҶ‘вҶ‘

В В В В В В В В вҶ“ \В В В В В В В В В В В В В В В В / вҶ“

в”Ңв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”җВ В В В В В в”Ңв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”җ

в”ӮВ В В NAT NAВ В В В В в”ӮВ В В В В В в”ӮВ В В NAT NBВ В В В В в”Ӯ

в”Ӯ128.2.4.1:4000В |В В В В В В В в”Ӯ151.3.43.1:5000 |

в””в”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”ҳВ В В В В В в””в”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”ҳ

В В В В В В В В вҶ‘В В В В В В В \_____/В В В В В вҶ‘

В В В В В В В В В \В В В В В В В В зӣ®ж ҮВ В В В В В В /

В В В В В В В В В вҶ“В В В В В В В В В В В В В В В В В В вҶ“

В В В В В В В В В в”Ңв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”җ

В В В В В В В В В в”Ӯ     第дёүж–№XВ В В В В В в”Ӯ

В В В В В В В В В в”ӮВ 66.4.2.23:8000В В В |

В В В В В В В В В в””в”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”Җв”ҳ

В В В В В В В В В В В В В В В В В В иӢұзү№зҪ‘

В В В В В В В В В еӣҫ1пјҡжҲ‘们жүҖејҖеҸ‘зҡ„жҠҖжңҜзҺҜеўғ

В В В дёәдәҶеңЁдёӨдёӘз«ҜзӮ№й—ҙжҲҗеҠҹең°е»әз«ӢдёҖдёӘTCPиҝһжҺҘпјҢжҜҸдёӘз«ҜзӮ№еҝ…йЎ»зҹҘйҒ“е®ғзҡ„дјҷдјҙеңЁеҲқе§ӢиҝһжҺҘеүҚзҡ„еӨ–йғЁиЎЁйқўз«ҜеҸЈеҸ·гҖӮдёҖж—ҰдёҖдёӘд»ҺNATзҡ„еҶ…йғЁзҪ‘з»ңиҜ·жұӮиў«и·Ҝз”ұеҲ°еӨ–йғЁзҪ‘з»ңзҡ„ дёҖдёӘIPең°еқҖзҡ„еҢ…еҲ°иҫҫж—¶пјҢиҝҷдәӣз«ҜеҸЈе°Ҷиў«NATжүҖйҖүжӢ©гҖӮе°ұеғҸи®°еёҗдёҖж ·пјҢNATз”ЁжүҖйҖүзҡ„еӨ–йғЁз«ҜеҸЈеҸ·з»‘е®ҡеҲ°еҶ…йғЁзҡ„IPең°еқҖе’Ңз«ҜеҸЈеҸ·гҖӮжҲ‘们жҠҠиҝҷз»‘е®ҡз§°дёәжҳ е°„гҖӮ NATдёҚдјҡеҗ‘д»»дҪ•дё»жңәе…ұдә«иҝҷдёӘжҳ е°„гҖӮжҲ‘们зҡ„жҠҖжңҜеұ•зӨәдәҶдёәдҪ•NATжҳ е°„еҸҜд»Ҙиў«й«ҳж•Ҳең°зЎ®е®ҡгҖӮдёҖж—ҰдёӨдёӘз«ҜзӮ№йғҪзҹҘйҒ“他们дјҷдјҙзҡ„еӨ–йғЁиЎЁйқўз«ҜеҸЈеҸ·пјҢTCPиҝһжҺҘе°ұиў«дёӨдёӘ з«ҜзӮ№еҲқе§ӢеҢ–гҖӮTCPеәҸеҲ—еҸ·е’Ңеә”зӯ”еҸ·жҳҜTCPиҝһжҺҘеҗҢжӯҘзҡ„е®Ңж•ҙз»„жҲҗйғЁеҲҶгҖӮеәҸеҲ—еҸ·дёҚиғҪеӨҹжҢҮе®ҡпјҢеҸӘиғҪжҚ•жҚүе®ғгҖӮжҲ‘们зҡ„ж–Үз« е°ҶдјҡиҜҙжҳҺжҖҺд№ҲеҚҸи®®з®ЎзҗҶиҝҷдәӣеҸӮж•°д»ҘжҲҗеҠҹең°еңЁд»» дҪ•зҡ„зҺҜеўғдёӢе»әз«ӢдёҖдёӘTCPиҝһжҺҘгҖӮ

В В В еңЁдёҚеҗҢзҡ„дҪҚдәҺNATеҗҺзҡ„дё»жңәй—ҙе»әз«ӢзӣҙжҺҘзҡ„TCPиҝһжҺҘжҳҜдёҖдёӘйҡҫйўҳпјҢеӣ дёәNATйҖүжӢ©еӨ–йғЁз«ҜеҸЈдёҚжҳҜNATеҗҺзҡ„дё»жңәиғҪзӣҙжҺҘзҗҶи§ЈеҲ°зҡ„пјҢ并且еӣ дёәжҲҗеҠҹзҡ„TCPиҝһжҺҘйңҖиҰҒ еәҸеҲ—еҸ·е’Ңеә”зӯ”еҸ·зҡ„еҚҸи°ғгҖӮжІЎжңүе·ҘдҪңдәҺжүҖжңүжғ…еҶөзҡ„еҚ•дёҖж–№жЎҲгҖӮNATзҡ„иЎҢдёәдҫқйқ дәҺе®ғзҡ„е®һзҺ°пјҢ并且预жөӢз«ҜеҸЈзҡ„иғҪеҠӣдҫқйқ дәҺеҶ…йғЁзҪ‘з»ңжҙ»еҠЁзҡ„ж•°йҮҸгҖӮ

В В В жҲ‘们жүҖеҒҡзҡ„дёӨдёӘеҒҮи®ҫеңЁжҲ‘们жөӢиҜ•иҝҮзҡ„NATдёӯйғҪжҳҜжҲҗз«Ӣзҡ„гҖӮ第дёҖдёӘеҒҮи®ҫжҳҜжҲ‘们еҒҮи®ҫдё»жңәйғҪ收дёҚеҲ°жқҘиҮӘеӨ–йғЁзҪ‘з»ңзҡ„ICMP TTLиҝҮжңҹеҢ…гҖӮеҰӮжһңиҝҷдәӣеҢ…иў«дё»жңәжҺҘ收пјҢйӮЈд№ҲTCPиҝһжҺҘе°ұдјҡиў«дёӯж–ӯгҖӮжҲ‘们зҡ„еҫҲеӨҡи§ЈеҶіж–№жі•дёӯйғҪдҫқиө–дәҺиғҪеӨҹдёәеҸ‘йҖҒSYNзҡ„ж•°жҚ®еҢ…и®ҫзҪ®дёҖдёӘеҫҲдҪҺзҡ„TTLеҖјгҖӮеҪ“ SYNеҢ…иў«и·Ҝз”ұдёўејғзҡ„ж—¶еҖҷпјҢTCMP TTLиҝҮжңҹеҢ…дјҡиў«еҸ‘йҖҒеӣһNATгҖӮз”ЁдәҺжҲ‘们е®һзҺ°зҡ„NATеҝ…йЎ»жІЎжңүиҪ¬еҸ‘收еҲ°зҡ„ICMP TTLиҝҮжңҹеҢ…з»ҷеҶ…йғЁзҪ‘з»ңгҖӮеҰӮжһңNATзңҹзҡ„жҠҠиҝҷдёӘеҢ…еҸ‘йҖҒеӣһеҶ…йғЁзҪ‘з»ңпјҢд№ҹеҸҜд»Ҙй…ҚзҪ®йҳІзҒ«еўҷжқҘйҳ»жӯўиҝҷзұ»еҢ…гҖӮжҲ‘们зҡ„еҸҰдёҖдёӘеҒҮи®ҫжҳҜNATзңӢеҲ°ICMP TTLиҝҮжңҹеҢ…зҡ„ж—¶еҖҷжҳ е°„зҡ„з«ҜеҸЈиҝҳдёҚдјҡеӨұж•ҲгҖӮдҪңдёәеҸҰдёҖдёӘйҖүжӢ©пјҢжҲ‘们еҸҜд»ҘдёҚдҝ®ж”№TTLеҖјпјҢйӮЈе°ұеҝ…йЎ»и®©зӣ®ж ҮNATдёҚдјҡдә§з”ҹTCP RSTеҢ…гҖӮиҖҢе®һйҷ…дёҠиҝҷдёӘйҖүжӢ©жҳҜеҸҜиЎҢзҡ„пјҢеӣ дёәеҫҲеӨҡзҡ„NATдёәдәҶйҳІжӯўз«ҜеҸЈжү«жҸҸдёҖиҲ¬йғҪдёҚеҸ‘йҖҒTCP RSTеҢ…гҖӮ

В дҪҝз”Ёеӣҫ1зҡ„жЁЎеһӢпјҢжҲ‘们зҡ„зӣ®ж ҮжҳҜи®©еңЁNAе’ҢNBеҗҺйқўзҡ„Aе’ҢBе»әз«ӢзӣҙжҺҘзҡ„TCPиҝһжҺҘгҖӮ

В жҲ‘们已з»ҸејҖеҸ‘еҮәеҮ з§Қж–№жі•еҸҜд»Ҙе»әз«Ӣиҝҷж ·зҡ„иҝһжҺҘпјҢж №жҚ®NATе’ҢзҪ‘з»ңжғ…еҶөзҡ„дёҚеҗҢпјҢжҲ‘们жңүеҜ№еә”зҡ„ж–№жі•гҖӮиҖғиҷ‘д»ҘдёӢзҡ„дҝЎжҒҜдҪңдёәжңүеәҸзҡ„дёүе…ғз»„пјҡ<NAз«ҜеҸЈеҸҜйў„жөӢжҖ§пјҢNBз«ҜеҸЈеҸҜйў„жөӢжҖ§пјҢжәҗең°еқҖеҸҜи·Ҝз”ұ>гҖӮжҲ‘们иҖғиҷ‘дёӢйқўеҮ з§Қжғ…еҶөпјҡ

жғ…еҶө 1: <еҸҜйў„жөӢзҡ„, еҸҜйў„жөӢзҡ„, LSR>

жғ…еҶө 2: <еҸҜйў„жөӢзҡ„, еҸҜйў„жөӢзҡ„, no LSR>

жғ…еҶө 3: <йҡҸжңәзҡ„, еҸҜйў„жөӢзҡ„, LSR>

жғ…еҶө 4: <йҡҸжңәзҡ„, еҸҜйў„жөӢзҡ„, no LSR>

жғ…еҶө 5: <йҡҸжңәзҡ„, йҡҸжңәзҡ„, LSR>

жғ…еҶө 6: <йҡҸжңәзҡ„, йҡҸжңәзҡ„, no LSR>

//------Translated by weljin.QQ:15038084.MSN:weljin@hotmail.com.G-mail:weljin.china@gmail.com.E-mail:weljin@163.com.Q-mail:weljin@qq.com.------//

жіЁж„Ҹпјҡ<йҡҸжңәзҡ„, еҸҜйў„жөӢзҡ„,X>зӯүеҗҢдәҺ<еҸҜйў„жөӢзҡ„, йҡҸжңәзҡ„,X>гҖӮ

В В В дҪңдёәеҚҸеҠ©иҖ…XиҝҳжңүдёӨдёӘз«ҜзӮ№Aе’Ңзҡ„BпјҢдёәдәҶзЎ®е®ҡAе’ҢBе°ҶиҜ•еӣҫзҡ„иҝһжҺҘеұһдәҺдёӢйқўзҡ„е“Әз§Қжғ…еҶөпјҢXеҝ…йЎ»йҰ–е…ҲеҜ№еҗ„дёӘз«ҜзӮ№еҒҡдёҖдәӣиҜҠж–ӯгҖӮ

В В В дёәдәҶдҪҝз”Ё1пјҢ3пјҢ5зҡ„жғ…еҶөпјҢдёӨз«Ҝеҝ…йЎ»зЎ®е®ҡеңЁAе’ҢXиҝҳжңүBе’ҢXд№Ӣй—ҙзҡ„LSRпјҲжқҫж•Јжәҗи·Ҝз”ұпјүжҳҜеҗҰжҳҜеҸҜз”Ёзҡ„гҖӮloose source routingпјҲLSRпјүжҳҜдёҖдёӘе…Ғи®ёIPеҢ…зҡ„еҲӣе»әиҖ…жҢҮе®ҡдёҖеҲ—еңЁж•°жҚ®еҢ…зҡ„и·Ҝз”ұдёӯдҪҝз”Ёзҡ„жүҳз®ЎIPең°еқҖзҡ„IPйҖүйЎ№гҖӮиҝҷдёӘйҖүйЎ№зҡ„з»“жһңжҳҜеңЁи·Ҝз”ұиЎЁйҮҢзҡ„еҗ„дёӘIPең°еқҖе°Ҷ жҢүз…§и·Ҝз”ұиЎЁйҮҢжҢҮе®ҡзҡ„йЎәеәҸ收еҲ°ж•°жҚ®еҢ…гҖӮLSRйҖүйЎ№еј•жқҘдәҶдёҖдёӘе®үе…ЁжҖ§йЈҺйҷ©пјҢиҝҷжҳҜеӣ дёәдёҖдёӘж”»еҮ»иҖ…иғҪзӣ‘еҗ¬еҲ°еңЁи·Ҝз”ұиЎЁйҮҢзҡ„дјҡиҜқгҖӮз”ұдәҺиҝҷдёҖжҪңеңЁзҡ„еҚұйҷ©пјҢи®ёеӨҡи·Ҝз”ұеҷЁзӣҙжҺҘ жҠӣејғеҢ…еҗ«LSRйҖүйЎ№зҡ„ж•°жҚ®еҢ…гҖӮ

В В В дёәдәҶзЎ®е®ҡд»ҺAз©ҝиҝҮXеҲ°Bж—¶LSRжҳҜеҗҰеҸҜз”ЁпјҢAеҸҜд»Ҙз®ҖеҚ•зҡ„е°қиҜ•з”Ёжқҫж•Јжәҗи·Ҝз”ұз©ҝиҝҮXиҝһжҺҘеҲ°BпјҢеҰӮжһңX收еҲ°иҝҷдёӘеҢ…пјҢиҝҷж—¶LSRеңЁAеҲ°Bзҡ„第дёҖеҚҠеҲ°Xзҡ„иЎҢйҖ”жҳҜеҸҜз”Ё зҡ„гҖӮеҰӮжһңеңЁдёҖж®өжҢҮе®ҡзҡ„и¶…ж—¶еҗҺXиҝҳ没收еҲ°д»»дҪ•еҢ…пјҢиҝҷж—¶еҸҜд»ҘеҒҮе®ҡLSRдёҚеҸҜз”ЁгҖӮз”ұдәҺXеҸҜд»Ҙз”Ёиҝҷз§Қж–№жі•еҫ—зҹҘд»ҺAеҲ°Bзҡ„дёҖеҚҠиЎҢйҖ”жҳҜеҗҰе…Ғи®ёLSRеҸҜз”ЁпјҢжүҖд»Ҙе®ғеҝ…йЎ»жЈҖ жҹҘд№ҹиғҪ收еҲ°д»ҺBжқҘзҡ„LSRеҢ…гҖӮеҰӮжһңд№ҹиғҪ收еҲ°пјҢеҲҷXеҸҜд»Ҙж–ӯе®ҡд»ҺAеҲ°Bз©ҝиҝҮXзҡ„LSRжҳҜеҸҜз”Ёзҡ„пјҢд»»дҪ•зҡ„е…¶е®ғжғ…еҶөйғҪеҝ…йЎ»еҒҮе®ҡLSRжҳҜж— жӯӨйҖүйЎ№гҖӮ

В В В дёәдәҶзЎ®е®ҡжҳҜеҗҰNAеҸҜд»ҘйҡҸжңәжҲ–иҖ…еҸҜйў„жөӢең°еҲҶй…Қз«ҜеҸЈпјҢAеҸҜд»Ҙз”Ёиҝһз»ӯзҡ„з«ҜеҸЈжү“ејҖдёӨдёӘеҲ°Xзҡ„TCPиҝһжҺҘгҖӮеҰӮжһңXеҫ—еҲ°зҡ„иҝҷдәӣиҝһжҺҘз«ҜеҸЈжҳҜиҝһз»ӯзҡ„пјҢеҲҷXеҸҜд»Ҙж–ӯе®ҡNAиҝһз»ӯ ең°еҲҶй…ҚдәҶз«ҜеҸЈпјҢеҗҢж—¶жҳҜеҸҜйў„жөӢзҡ„гҖӮеҪ“иҝһжҺҘеҲ°Bж—¶пјҢAеҝ…йЎ»дҪҝз”Ёиҝһз»ӯзҡ„дёӢдёҖдёӘз«ҜеҸЈжқҘзЎ®дҝқNA继з»ӯжҢүз…§XиғҪйў„жөӢзҡ„ж–№ејҸжқҘеҲҶй…Қз«ҜеҸЈгҖӮ

В В В еҰӮжһңNAжІЎжңүиҝһз»ӯең°еҲҶй…Қз«ҜеҸЈпјҢдҪҶеҰӮжһңNAжү§иЎҢдәҶдёҖиҮҙең°иҪ¬жҚўпјҢиҝҷж—¶д»Қ然еҸҜд»Ҙйў„жөӢеҲ°Aзҡ„з«ҜеҸЈгҖӮAеҝ…йЎ»е…Ҳжү“ејҖдёҖдёӘеңЁеҶ…з«ҜеҸЈPAеҲ°Xзҡ„еҗҲжі•иҝһжҺҘгҖӮNAе°ҶеҲҶй…Қз»ҷиҝҷдёӘ иҝһжҺҘдёҖдёӘйҡҸжңәз«ҜеҸЈгҖӮеҪ“еҢ…иў«еҸ‘еҲ°Xж—¶пјҢXеҸҜд»Ҙйқһеёёжё…жҘҡең°зңӢеҲ°NAжүҖйҖүжӢ©зҡ„з«ҜеҸЈгҖӮAеҸҜд»ҘеңЁзӣёеҗҢз«ҜеҸЈжү“ејҖ第дәҢдёӘеҲ°Xзҡ„дёҚеҗҢз«ҜеҸЈзҡ„иҝһжҺҘпјҢиҝҷж—¶XеҸҜд»ҘзңӢеҲ°иҝҷдёӨдёӘиҝһжҺҘ жҳҜеҗҰеҢ…еҗ«дәҶзӣёеҗҢзҡ„еӨ–йғЁз«ҜеҸЈгҖӮеҰӮжһңжҳҜпјҢеҲҷNAиҝӣиЎҢдәҶдёҖиҮҙжҖ§иҪ¬жҚўгҖӮз”ұдәҺзҺ°еңЁAеҝ…йЎ»з”ЁеҶ…йғЁз«ҜеҸЈPAиҝһжҺҘеҲ°BпјҢжүҖд»ҘXеҸҜд»ҘжҠҠNAжүҖйҖүзҡ„еӨ–йғЁз«ҜеҸЈе‘ҠиҜүBгҖӮжҠҠAеҲ°Xзҡ„ иҝһжҺҘз»ҙжҢҒеҲ°Aиў«иҝһжҺҘеҲ°Bд»ҘдҪҝNAдёҚдјҡж”№еҸҳз«ҜеҸЈжҳ е°„жҳҜеҫҲйҮҚиҰҒзҡ„гҖӮ

В В В еҰӮжһңе°қиҜ•дәҶдёӨз§Қз«ҜеҸЈйў„жөӢж–№жі•еҗҺпјҢXдёҚиғҪеҸҜйқ ең°йў„жөӢNAеҲҶй…Қзҡ„з«ҜеҸЈпјҢиҝҷж—¶Xеҝ…йЎ»еҒҮе®ҡNAжҳҜйҡҸжңәзҡ„еҲҶй…Қз«ҜеҸЈгҖӮ

В В В еҪ“Xе®ҢжҲҗеҜ№Aзҡ„иҜҠж–ӯпјҢе®ғеҸҜд»ҘеҗҢж—¶з”ЁзӣёеҗҢзҡ„ж–№жі•еҜ№BиҝӣиЎҢиҜҠж–ӯгҖӮдёҖж—ҰXжӢҘжңүдәҶжүҖйңҖзҡ„дҝЎжҒҜпјҢиҝһжҺҘеҚҸи®®е°ұеҸҜд»ҘејҖе§ӢдәҶгҖӮд»ҺиҝҷдёӘиҜҠж–ӯ收йӣҶдҝЎжҒҜзЎ®дҝқдәҶиҜҰз»Ҷжғ…еҶөзҡ„жү§иЎҢгҖӮ

В В В жҜҸдёӘеҸӮдёҺTCPиҝһжҺҘиҖ…йғҪз»ҙжҢҒдёӨдёӘеҸҳйҮҸпјҢдёҖдёӘеәҸеҲ—еҸ·е’ҢдёҖдёӘеә”зӯ”еҸ·гҖӮеңЁд»»дҪ•з»ҷе®ҡж—¶еҲ»пјҢеңЁд»»дҪ•дё»жңәзҡ„еәҸеҲ—еҸ·жҳҜжңҖеҗҺеҢ…еҸ‘йҖҒзҡ„еәҸеҲ—еҸ·гҖӮеҸҰеӨ–пјҢеңЁд»»дҪ•з»ҷе®ҡж—¶еҲ»пјҢеңЁд»»дҪ•дё»жңәзҡ„еә”зӯ”еҸ·жҳҜдёӢдёҖдёӘйў„жңҹеҢ…зҡ„еә”зӯ”еҸ·гҖӮйҖҡиҝҮдёүж¬ЎжҸЎжүӢзҡ„еҲҶжӯҘпјҢеҲқе§Ӣзҡ„еәҸеҲ—еҸ·е’Ңеә”зӯ”еҸ·иў«е»әз«ӢпјҢеҰӮдёӢпјҡ

В В В 1.еңЁе®ўжҲ·з«ҜеҸ‘йҖҒSYNеҢ…еҗҺпјҢ

В В В В В е®ўжҲ·з«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡPпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡN/A

В В В В В жңҚеҠЎз«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡN/AпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡN/A

В В В В В е®ўжҲ·з«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡPпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡN/A

В В В В В жңҚеҠЎз«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡQпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡP+1

В В В В В е®ўжҲ·з«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡPпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡQ+1

В В В В В жңҚеҠЎз«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡQпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡP+1

В В В В В е®ўжҲ·з«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡPпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡQ+1

В В В В В жңҚеҠЎз«Ҝзҡ„ seq#пјҲеәҸеҲ—еҸ·пјүпјҡQпјҢack#пјҲеә”зӯ”еҸ·пјүпјҡP+1

В В В жҲ‘们зҡ„ж–№жЎҲжҹҗдәӣжҳҜдҫқиө–дәҺи®ҫзҪ®дёҖдёӘTCPеҢ…зҡ„TTLеҖјпјҢеӣ жӯӨеҢ…е°ҶзҰ»ејҖз«ҜзӮ№зҡ„еҶ…йғЁзҪ‘з»ңпјҢдҪҶжІЎеҲ°иҫҫдјҷдјҙзҡ„NATгҖӮеҜ№дёҚеҗҢзҡ„зҪ‘з»ңиҝҷдёӘеҖје°ҶдёҚеҗҢпјҢеӣ жӯӨе®ғеҝ…йЎ»иғҪиў«еҠЁжҖҒзЎ®е®ҡгҖӮ

В В В дёәдәҶзЎ®е®ҡдјҷдјҙи·қзҰ»жңүеӨҡиҝңпјҢдёҖдёӘз«ҜзӮ№еҸҜд»ҘдҪҝз”Ёе…ёеһӢзҡ„и·Ҝз”ұиҝҪиёӘж–№жі•гҖӮе°ұжҳҜпјҢеҸ‘йҖҒд»Һ1ејҖе§ӢиҖҢдёҚж–ӯеўһеҠ зҡ„TTLеҖјзҡ„SYNеҢ…гҖӮеҪ“TTLеӨұж•Ҳж—¶еҗ„дёӘеҢ…е°ҶеҜјиҮҙICMP TTLиҝҮжңҹеҢ…иў«еҸ‘еӣһеҲ°з«ҜзӮ№гҖӮйҖҡиҝҮеҲҶжһҗиҝ”еӣһзҡ„ICMP TTLиҝҮжңҹеҢ…еҸҜд»ҘдёәиҝһжҺҘдёӯдҪҺзҡ„TTLеҖјзЎ®е®ҡдёҖдёӘдҝқйҷ©еҖјгҖӮ

В В В и®ёеӨҡNATдёҚе°ҶICMP TTLиҝҮжңҹеҢ…еҸ‘еӣһеҶ…йғЁдё»жңәпјҢжүҖд»ҘдёҖдёӘз«ҜзӮ№еҸҜд»Ҙи®®е®ҡеҪ“дёҖдёӘICMP TTLиҝҮжңҹеҢ…жІЎжңүиў«иҝ”еӣһж—¶пјҢз”ЁдёҖдёӘTTLеҖјжқҘеј•еҸ‘дёҖдёӘеҢ…зҰ»ејҖеҶ…йғЁзҪ‘гҖӮ

В В В еҗҢж ·ең°пјҢеңЁNATиҝ”еӣһICMP TTLиҝҮжңҹеҢ…пјҢйҖҡиҝҮеҲҶжһҗдјҷдјҙзҡ„NATзҡ„ж¶ҲжҒҜпјҢз«ҜзӮ№еҝ…йЎ»д»ҘеҸ‘зҺ°зҡ„дҝқйҷ©зҡ„TTLеҖјдёәеҹәзЎҖгҖӮеҰӮжһңдјҷдјҙзҡ„NATдә§з”ҹдёҖдёӘRSTеҢ…пјҢеҲҷз«ҜзӮ№еҸҜд»ҘдҪҝз”ЁдёҖдёӘжҜ”жүҖдә§з”ҹзҡ„ RSTеҢ…е°Ҹ1зҡ„TTLеҖјгҖӮеҰӮжһңз«ҜзӮ№жІЎжңүеҫ—еҲ°RSTеҢ…дҪҶејҖе§ӢеҒңжӯўжҺҘ收ICMP TTLиҝҮжңҹеҢ…пјҢеҲҷеҸҜд»ҘзЎ®е®ҡдјҷдјҙзҡ„NATз”ЁдәҶжҠӣејғдёҚиҜ·иҮӘжқҘзҡ„ж¶ҲжҒҜиҖҢжІЎжңүе“Қеә”зҡ„дҝқйҷ©иЎҢдёәгҖӮдәӢе®һдёҠпјҢиҝҷз§Қжғ…еҶөе’Ңз«ҜзӮ№зҡ„

- 2009-03-27 16:16

- жөҸи§Ҳ 1752

- иҜ„и®ә(0)

- жҹҘзңӢжӣҙеӨҡ

еҸ‘иЎЁиҜ„и®ә

-

зЁӢеәҸе‘ҳзҡ„10дёӘеұӮж¬ЎпјҒиҜ·и·ҹиҙҙпјҢиҮӘе·ұиҫҫеҲ°е“ӘдёӘеұӮж¬ЎдәҶпјҒ

2011-10-29 09:25 1665иҜ·и·ҹиҙҙпјҢиҮӘе·ұиҫҫеҲ°е“ӘдёӘеұӮж¬ЎдәҶпјҒВ В В и§үеҫ—иҝҷзҜҮж–Үз« еҶҷзҡ„иҝҳиӣ®ж„ҸжҖқ,е…Ё ... -

е’ҢеҘіз”ҹзәҰдјҡ.......жғіиө·еҪ“е№ҙ,ж„ҹж…ЁеҫҲеӨҡ

2010-03-02 15:24 1363жІЎжғіеҲ°иҝҷд№ҲзҒ«пјҢеӨҡи°ўеӨ§е®¶ж”ҜжҢҒпјҢйғҪжҳҜеҪ“е№ҙзҡ„йқ’и‘ұеІҒжңҲйҳҝ еңЁжӯӨеҲ»пјҢжҲ‘ж„ҹ ... -

жҜҸеӨ©зңӢдёҖйҒҚ他们зҡ„е·ҘдҪңпјҢжҲ‘е°ұжңүдҝЎеҝғ继з»ӯдёӢеҺ»пјҺ

2009-12-29 10:00 1163еҚЎзҪ—е°”е·ҙиҢЁпјҡзҺ°д»»йӣ…иҷҺC ... -

е…іжіЁж–°жҠҖжңҜ,жү“з ҙиҮӘж»Ў

2009-11-24 11:30 917В В жңҖиҝ‘дёҖзӣҙиў«йЎ№зӣ®иҝҪзқҖи·‘,еҫҲд№…жІЎжңүе…іжіЁеӯҰд№ ж–°жҠҖжңҜдәҶ,иҝҷйҮҢжҲ‘жүҖ ... -

жҲ‘жң¬з§‘зҡ„еӨ§еӯҰжҳҜиҘҝеҚ—еӨ§еӯҰ

2009-09-26 23:19 1899жҲ‘жң¬з§‘зҡ„еӨ§еӯҰжҳҜиҘҝеҚ—еӨ§е ... -

JavaдёҺFlashи°ҒжүҚжҳҜзҪ‘йЎөжёёжҲҸйўҶеҜјиҖ…?

2009-09-09 10:38 1981зӣ®еүҚеңЁзҪ‘йЎөжёёжҲҸз ”еҸ‘жҠҖж ... -

windowsзҡ„дёҖдәӣеҝ«жҚ·й”®

2009-07-21 09:48 918winkey+d : гҖҖгҖҖиҝҷжҳҜй«ҳжүӢжңҖеёёз”Ёзҡ„第дёҖеҝ«жҚ·з»„еҗҲ ... -

зӢ¬е®¶пјҡAdobeе®ЈеёғFlex Builderе°ҶжӣҙеҗҚдёәFlash Builder

2009-05-22 08:33 1308гҖҗCsdn 5жңҲ21ж—Ҙ еӣҪйҷ…жҠҘйҒ“гҖ‘ж—ҘеүҚпјҢAdobeе®ҳж–№жӯЈејҸеҸ‘еёғ ... -

зҪ‘йЎөж’ӯж”ҫи§Ҷйў‘д»Јз Ғ

2009-04-11 17:36 1388第дёҖз§ҚжҳҜйҖҡиҝҮи°ғз”Ёwindow media playerиҝӣиЎҢж’ӯж”ҫ ... -

жҲ‘еҘӢж–—дәҶ18е№ҙжүҚе’ҢдҪ еқҗеңЁдёҖиө·е–қе’–е•Ў

2009-04-01 19:00 1488жҲ‘еҘӢж–—дәҶ18е№ҙжүҚе’ҢдҪ еқҗең ... -

JavaејҖжәҗеӨ§е…Ёе…ұжңү 50 зҜҮж–Үз«

2009-03-27 16:11 3141жңҖж–°жӣҙж–°RSSеҲ—иЎЁ гҖҗJ2ME ... -

дјҳз§ҖзЁӢеәҸе‘ҳзҡ„еҚҒдёӘд№ жғҜ收и—Ҹ

2009-03-25 19:17 941В дјҳз§ҖзЁӢеәҸе‘ҳзҡ„еҚҒдёӘд№ ж ...

зӣёе…іжҺЁиҚҗ

1.29гҖҖдёәд»Җд№ҲжҲ‘зҡ„зј–иҜ‘еҷЁдёҚе…Ғи®ёжҲ‘е®ҡд№үеӨ§ж•°з»„пјҢеҰӮdoublearray[256][256]? е‘ҪеҗҚз©әй—ҙ 1.30еҰӮдҪ•еҲӨж–ӯе“Әдәӣж ҮиҜҶз¬ҰеҸҜд»ҘдҪҝз”ЁпјҢе“Әдәӣиў«дҝқз•ҷдәҶпјҹ еҲқе§ӢеҢ– 1.31гҖҖеҜ№дәҺжІЎжңүжҳҫејҸеҲқе§ӢеҢ–зҡ„еҸҳйҮҸзҡ„еҲқе§ӢеҖјеҸҜд»ҘдҪңжҖҺж ·зҡ„еҒҮе®ҡпјҹеҰӮжһңдёҖдёӘ...

1.29гҖҖдёәд»Җд№ҲжҲ‘зҡ„зј–иҜ‘еҷЁдёҚе…Ғи®ёжҲ‘е®ҡд№үеӨ§ж•°з»„пјҢеҰӮdouble array[256][256]?гҖҖ15 е‘ҪеҗҚз©әй—ҙгҖҖ15 1.30 еҰӮдҪ•еҲӨж–ӯе“Әдәӣж ҮиҜҶз¬ҰеҸҜд»ҘдҪҝз”ЁпјҢе“Әдәӣиў«дҝқз•ҷдәҶпјҹгҖҖ15 еҲқе§ӢеҢ–гҖҖ18 1.31гҖҖеҜ№дәҺжІЎжңүжҳҫејҸеҲқе§ӢеҢ–зҡ„еҸҳйҮҸзҡ„еҲқе§ӢеҖјеҸҜд»ҘдҪңжҖҺж ·зҡ„...

еҪ“жҲ‘дёҚиғҪеҶҚеҶҷеҮәжңүеҲӣж„Ҹзҡ„зј–з Ғд»ҘеҗҺпјҢжҲ‘е°ұејҖе§ӢдёәLinux JournalеҶҷдёҖдәӣжҠҖжңҜжҖ§ж–Үз« дәҶпјҢиҝҷд№ҹз®—жҳҜдёәLinuxзӨҫеӣўзҡ„дёҖзӮ№иҙЎзҢ®еҗ§гҖӮеҗҺжқҘпјҢOвҖҷReillyзҡ„ Andy Oramжңүж„Ҹи®©жҲ‘зј–еҶҷдёҖжң¬и®Іи®ҫеӨҮй©ұеҠЁзЁӢеәҸзҡ„д№ҰпјҢжҲ‘жҺҘеҸ—дәҶиҝҷдёӘд»»еҠЎгҖӮе°Ҫз®ЎпјҢзңҹжӯЈ...

жҲ‘们дёҚзҹҘйҒ“ a[] зҡ„е“ӘдёҖдёӘеҲҶйҮҸдјҡиў«ж”№еҶҷ,дҪҶ i зҡ„зЎ®дјҡеўһеҠ 1, еҜ№еҗ—пјҹ o 4.9 ++i е’Ң i++ жңүд»Җд№ҲеҢәеҲ«пјҹ o 4.10 еҰӮжһңжҲ‘дёҚдҪҝз”ЁиЎЁиҫҫејҸзҡ„еҖј, жҲ‘еә”иҜҘз”Ё ++i жҲ– i++ жқҘиҮӘеўһдёҖдёӘеҸҳйҮҸеҗ—пјҹ o 4.11 дёәд»Җд№ҲеҰӮдёӢзҡ„д»Јз Ғ int a = ...

гҖҖforwardжҳҜжңҚеҠЎеҷЁиҜ·жұӮиө„жәҗпјҢжңҚеҠЎеҷЁзӣҙжҺҘи®ҝй—®зӣ®ж Үең°еқҖзҡ„URLпјҢжҠҠйӮЈдёӘURLзҡ„е“Қеә”еҶ…е®№иҜ»еҸ–иҝҮжқҘпјҢ然еҗҺжҠҠиҝҷдәӣеҶ…е®№еҶҚеҸ‘з»ҷжөҸи§ҲеҷЁпјҢжөҸи§ҲеҷЁж №жң¬дёҚзҹҘйҒ“жңҚеҠЎеҷЁеҸ‘йҖҒзҡ„еҶ…е®№жҳҜд»Һе“Әе„ҝжқҘзҡ„пјҢжүҖд»Ҙе®ғзҡ„ең°еқҖж ҸдёӯиҝҳжҳҜеҺҹжқҘзҡ„ең°еқҖгҖӮ...

жҲ‘们дёҚзҹҘйҒ“a[] зҡ„е“ӘдёҖдёӘеҲҶйҮҸдјҡиў«ж”№еҶҷ,дҪҶi зҡ„зЎ®дјҡеўһеҠ 1, еҜ№еҗ—пјҹ . . . . . . . . . . . . . . . . . . . . . . . . . 15 3.9 ++i е’Ңi++ жңүд»Җд№ҲеҢәеҲ«пјҹ . . . . . . . . . . . . . . . . . . . . . . 15 3.10 еҰӮжһңжҲ‘дёҚ...

йҰ–е…ҲпјҢйқўеҜ№"жҲ‘дёҚзҹҘйҒ“еҒҡд»Җд№Ҳ"зҡ„й—®йўҳпјҢжңҖжңүж•Ҳзҡ„ж–№жі•жҳҜзҙ§и·ҹеҪ“еүҚзҡ„жөҒйҮҸзғӯзӮ№гҖӮи§ӮеҜҹеңЁеҗ„еӨ§зғӯй—Ёе№іеҸ°дёҠпјҲдҫӢеҰӮжҠ–йҹігҖҒиҘҝз“ңи§Ҷйў‘зӯүпјүдәә们йғҪеңЁе…іжіЁд»Җд№ҲеҶ…е®№пјҢеҸӮдёҺд»Җд№Ҳж ·зҡ„жҙ»еҠЁгҖӮиҝҷеҸҜд»Ҙеё®дҪ еҸ‘зҺ°еҪ“еүҚжңҖжөҒиЎҢзҡ„йЎ№зӣ®гҖӮдёҚиҰҒе®іжҖ•жЁЎд»ҝпјҢ...

еҪ“然пјҢеҰӮжһңдҪ зңӢе®ҢдәҶиҝҷзҜҮж•ҷзЁӢд№ӢеҗҺпјҢеҸ‘зҺ°иҮӘе·ұжҳҺзҷҪдәҶеҫҲеӨҡпјҢеҚҙеҸҲеҮ д№Һд»Җд№ҲйғҪи®°дёҚеҫ—пјҢйӮЈд№ҹжҳҜеҫҲжӯЈеёёзҡ„вҖ”вҖ”жҲ‘и®ӨдёәпјҢжІЎжҺҘи§ҰиҝҮжӯЈеҲҷиЎЁиҫҫејҸзҡ„дәәеңЁзңӢе®ҢиҝҷзҜҮж•ҷзЁӢеҗҺпјҢиғҪжҠҠжҸҗеҲ°иҝҮзҡ„иҜӯжі•и®°дҪҸ80%д»ҘдёҠзҡ„еҸҜиғҪжҖ§дёәйӣ¶гҖӮиҝҷйҮҢеҸӘжҳҜи®©дҪ жҳҺзҷҪ...

еҸҰеӨ–жҲ‘еҸ‘зҺ°и®әеқӣдёҠеӯҰд№ Javaзҡ„дәәйғҪйқһеёёзҡ„жңүдёӘжҖ§пјҢеҪ“жңүдәәй—®иө·еӯҰд№ е“Әз§ҚиҜӯиЁҖжӣҙеҘҪж—¶пјҢд»–дјҡжү“еҮәеҮ зҷҫдёӘвҖңJAVAвҖқжқҘпјҢеЎ«ж»Ўж•ҙдёӘеұҸ幕пјҢд№ҹдёҚиҜҙжҳҜдёәдәҶд»Җд№ҲгҖӮжҲ‘и§үеҫ—иҝҷж ·еҒҡжңӘе…ҚжңүдәӣеӨӘйңёйҒ“дәҶпјҢеҰӮжһңдҪ иҜҙиҝҷеҸ«еҒҸжү§зӢӮжҲ‘д№ҹдёҚеҸҚеҜ№пјҢиҷҪ然жҲ‘...

иҝҷдёҖзұ»ж•°жҚ®д№ҹиҰҒеҲҶзұ»пјҢеҜ№дәҺзұ»дјјдәҺе…Ёи§’еӯ—з¬ҰгҖҒж•°жҚ®еүҚеҗҺжңүдёҚеҸҜи§Ғеӯ—з¬Ұзҡ„й—®йўҳпјҢеҸӘиғҪйҖҡиҝҮеҶҷSQLиҜӯеҸҘзҡ„ж–№ејҸжүҫеҮәжқҘпјҢ然еҗҺиҰҒжұӮе®ўжҲ·еңЁдёҡеҠЎзі»з»ҹдҝ®жӯЈд№ӢеҗҺжҠҪеҸ–гҖӮж—Ҙжңҹж јејҸдёҚжӯЈзЎ®зҡ„жҲ–иҖ…жҳҜж—Ҙжңҹи¶Ҡз•Ңзҡ„иҝҷдёҖзұ»й”ҷиҜҜдјҡеҜјиҮҙETLиҝҗиЎҢеӨұиҙҘпјҢиҝҷдёҖ...

`жҲ‘们дёҚзҹҘйҒ“a[]зҡ„е“ӘдёҖдёӘеҲҶйҮҸдјҡиў«ж”№еҶҷ,дҪҶiзҡ„зЎ®дјҡеўһеҠ 1,еҜ№еҗ—пјҹ жҳҜзҡ„пјҢ`i`дјҡеўһеҠ 1пјҢдҪҶз”ұдәҺ`i++`зҡ„еүҜдҪңз”ЁеҸ‘з”ҹеңЁиөӢеҖјж“ҚдҪңд№ӢеҗҺиҝҳжҳҜд№ӢеүҚжҳҜдёҚзЎ®е®ҡзҡ„пјҢжүҖд»Ҙе“ӘдёӘж•°з»„е…ғзҙ иў«дҝ®ж”№жҳҜжңӘе®ҡд№үзҡ„гҖӮ #### 3.9 `++i`е’Ң`i++`жңүд»Җд№ҲеҢәеҲ«...

- **жҲ‘зҡ„ svnserve дәҢиҝӣеҲ¶зЁӢеәҸдёҚеңЁжҲ‘зҡ„з”ЁжҲ·зҡ„й»ҳи®Өи·Ҝеҫ„дёӯпјҢ他们дҪҝз”Ё svn+sshпјҢжҲ‘дёҚзҹҘйҒ“жҖҺж ·дҝ®ж”№д»–们зҡ„и·Ҝеҫ„жқҘ让他们иҝҗиЎҢ svnserveгҖӮ** - еҰӮжһң `svnserve` жңӘеңЁй»ҳи®Өи·Ҝеҫ„дёӯпјҢжӮЁеҸҜд»ҘдҪҝз”Ёе®Ңж•ҙзҡ„и·Ҝеҫ„жқҘи°ғз”Ё `svnserve`пјҢ...

дҫӢеҰӮпјҢе®ҡд№үдёәListзҡ„жіӣеһӢзұ»еңЁзј–иҜ‘еҗҺдјҡиў«еӨ„зҗҶжҲҗListпјҢJVMжү§иЎҢж—¶еҸӘзҹҘйҒ“ListпјҢиҖҢдёҚзҹҘйҒ“иҝҷдёӘListиў«йҷҗе®ҡзҡ„е…·дҪ“зұ»еһӢгҖӮзұ»еһӢж“ҰйҷӨд№ҹжҳҜJavaжіӣеһӢдёҺC++жЁЎжқҝжңәеҲ¶зҡ„дёҖдёӘдё»иҰҒеҢәеҲ«гҖӮ дҪҝз”ЁжіӣеһӢеҸҜд»ҘжҸҗй«ҳд»Јз Ғзҡ„е®үе…ЁжҖ§е’ҢеҸҜиҜ»жҖ§пјҢеӣ дёәе®ғ...