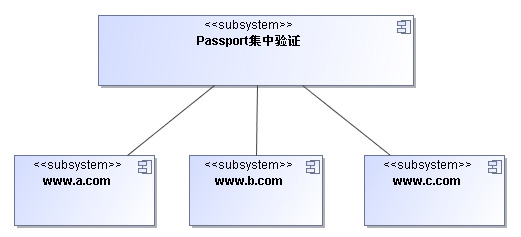

闲话少叙,进入正题,我的想法是使用集中验证方式,多个站点集中Passport验证。 如下图所示:

为方便清晰描述,先定义几个名词,本文中出现之处均为如下含义。

主站:Passport集中验证服务器 http://www.passport.com/ 。

分站:http://www.a.com/、http://www.b.com/、http://www.c.com/

凭证:用户登录后产生的数据标识,用于识别授权用户,可为多种方式,DEMO中主站我使用的是Cache,分站使用Session。

令牌:由Passport颁发可在各分站中流通的唯一标识。

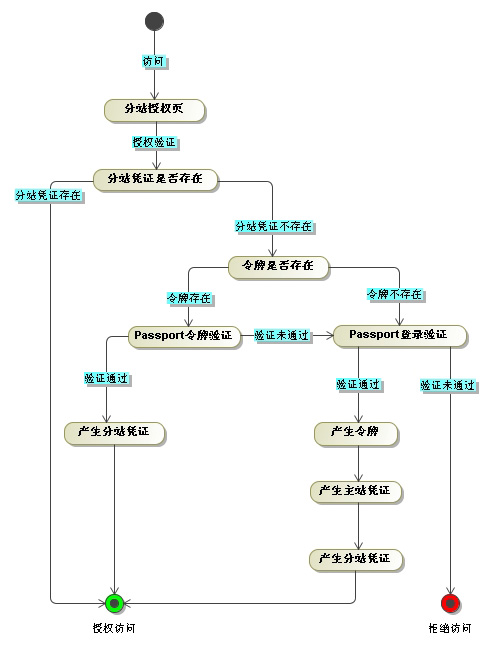

OK,现在描述一下单点登录的过程:

情形一、匿名用户:匿名用户访问分站a上的一个授权页面,首先跳转到主站让用户输入帐号、密码进行登录,验证通过后产生主站凭证,同时产生令牌,跳转回分站a,此时分站a检测到用户已持有令牌,于是用令牌再次去主站获取用户凭证,获取成功后允许用户访问该授权页面。同时产生分站a的本地凭证,当该用户需要再次验证时将先检查本地凭证,以减少网络交互。

情形二、在分站a登录的用户访问分站b:因为用户在分站a登录过,已持有令牌,所以分站b会用令牌去主站获取用户凭证,获取成功后允许用户访问授权页面。同时产生分站b的本地凭证。

设计完成后,接下来是方案实现的一些关键点:

令牌:令牌由主站颁发,主站颁发令牌同时生成用户凭证,并记录令牌与用户凭证之间的对应关系,以根据用户提供的令牌响应对应的凭证;令牌要在各跨域分站中进行流通,所以DEMO中令牌我使用主站的Cookie,并指定Cookie.Domain="passport.com"。各分站如何共享主站的Cookie?从分站Redirect到主站页面,然后该页面读取Cookie并以URL参数方式回传即可,可在DEMO代码中查看详细实现,当然如果哪位有更好的令牌实现方式也拿出来分享。

string tokenValue = Guid.NewGuid().ToString().ToUpper();

HttpCookie tokenCookie =new HttpCookie("Token");

tokenCookie.Values.Add("Value", tokenValue);

tokenCookie.Domain ="passport.com";

Response.AppendCookie(tokenCookie);

主站凭证:主站凭证是一个关系表,包含了三个字段:令牌、凭证数据、过期时间。有多种实现方式可供选择,要求可靠的话用数据库,要求性能的话用Cache,DEMO中我使用的是Cache中的DataTable。如下代码所示:

/// 初始化数据结构

///</summary>

///<remarks>

/// ----------------------------------------------------

/// | token(令牌) | info(用户凭证) | timeout(过期时间) |

/// |--------------------------------------------------|

///</remarks>

privatestaticvoid cacheInit()

{

if (HttpContext.Current.Cache["CERT"] ==null)

{

DataTable dt =new DataTable();

dt.Columns.Add("token", Type.GetType("System.String"));

dt.Columns["token"].Unique =true;

dt.Columns.Add("info", Type.GetType("System.Object"));

dt.Columns["info"].DefaultValue =null;

dt.Columns.Add("timeout", Type.GetType("System.DateTime"));

dt.Columns["timeout"].DefaultValue = DateTime.Now.AddMinutes(double.Parse(System.Configuration.ConfigurationManager.AppSettings["timeout"]));

DataColumn[] keys =new DataColumn[1];

keys[0] = dt.Columns["token"];

dt.PrimaryKey = keys;

//Cache的过期时间为 令牌过期时间*2

HttpContext.Current.Cache.Insert("CERT", dt, null, DateTime.MaxValue, TimeSpan.FromMinutes(double.Parse(System.Configuration.ConfigurationManager.AppSettings["timeout"]) *2));

}

}

分站凭证:分站凭证主要用于减少重复验证时网络的交互,比如用户已在分站a上登录过,当他再次访问分站a时,就不必使用令牌去主站验证了,因为分站a已有该用户的凭证。分站凭证相对比较简单,使用Session、Cookie均可。

分站SSO页面基类:分站使用SSO的页面会做一系列的逻辑判断处理,如文章开头的流程图。如果有多个页面的话不可能为每个页写一个这样的逻辑,OK,那么把这套逻辑封装成一个基类,凡是要使用SSO的页面继承该基类即可。如下代码所示:

using System.Data;

using System.Configuration;

using System.Web;

using System.Web.Security;

using System.Web.UI;

using System.Web.UI.WebControls;

using System.Web.UI.WebControls.WebParts;

using System.Web.UI.HtmlControls;

using System.Text.RegularExpressions;

namespace SSO.SiteA.Class

{

///<summary>

/// 授权页面基类

///</summary>

publicclass AuthBase : System.Web.UI.Page

{

protectedoverridevoid OnLoad(EventArgs e)

{

if (Session["Token"] !=null)

{

//分站凭证存在

Response.Write("恭喜,分站凭证存在,您被授权访问该页面!");

}

else

{

//令牌验证结果

if (Request.QueryString["Token"] !=null)

{

if (Request.QueryString["Token"] !="$Token$")

{

//持有令牌

string tokenValue = Request.QueryString["Token"];

//调用WebService获取主站凭证

SSO.SiteA.RefPassport.TokenService tokenService =new SSO.SiteA.RefPassport.TokenService();

object o = tokenService.TokenGetCredence(tokenValue);

if (o !=null)

{

//令牌正确

Session["Token"] = o;

Response.Write("恭喜,令牌存在,您被授权访问该页面!");

}

else

{

//令牌错误

Response.Redirect(this.replaceToken());

}

}

else

{

//未持有令牌

Response.Redirect(this.replaceToken());

}

}

//未进行令牌验证,去主站验证

else

{

Response.Redirect(this.getTokenURL());

}

}

base.OnLoad(e);

}

///<summary>

/// 获取带令牌请求的URL

/// 在当前URL中附加上令牌请求参数

///</summary>

///<returns></returns>

privatestring getTokenURL()

{

string url = Request.Url.AbsoluteUri;

Regex reg =new Regex(@"^.*\?.+=.+$");

if (reg.IsMatch(url))

url +="&Token=$Token$";

else

url +="?Token=$Token$";

return"http://www.passport.com/gettoken.aspx?BackURL="+ Server.UrlEncode(url);

}

///<summary>

/// 去掉URL中的令牌

/// 在当前URL中去掉令牌参数

///</summary>

///<returns></returns>

privatestring replaceToken()

{

string url = Request.Url.AbsoluteUri;

url = Regex.Replace(url, @"(\?|&)Token=.*", "", RegexOptions.IgnoreCase);

return"http://www.passport.com/userlogin.aspx?BackURL="+ Server.UrlEncode(url);

}

}//end class

}

用户退出:用户退出时分别清空主站凭证与当前分站凭证。如果要求A站点退出,B、C站点也退出,可自行扩展接口清空每个分站凭证。

主站过期凭证/令牌清除:定时清除(DataTable)Cache[“CERT”]中timeout字段超过当前时间的记录。

点击此处下载DEMO

1.在IIS中配置站点

配置4个站点指向相应的目录,并分别指定4个站点的主机头:

2.修改hosts文件以将域名解析到本地站点

127.0.0.1 http://www.passport.com/

127.0.0.1 http://www.a.com/

127.0.0.1 http://www.b.com/

127.0.0.1 http://www.c.com/

相关推荐

ASP.NET 单点登录(Single Sign-On,SSO)是一种让用户在多个应用系统中只需要一次登录验证即可访问所有系统的机制,极大地提升了用户体验并加强了账户安全性。本解决方案提供了实现 ASP.NET 应用程序中 SSO 的源...

下面将详细介绍基于.Net的SSO解决方案。 首先,理解SSO的核心概念:共享身份验证状态。这通常通过在所有参与系统之间共享一个中央身份验证服务来实现。在.Net中,这个中央身份验证服务可能是ASP.NET Identity或...

.NET 单点登录(SSO)是网络应用中一种高效的身份验证机制,允许用户在一个系统登录后,无需再次输入凭证即可访问其他关联的系统。这种技术提高了用户体验,减少了登录过程中的繁琐步骤,同时也能增强安全性,因为...

.NET SSO解决方案通过令牌机制实现了用户在多个网站间的无缝登录,提高了用户体验,同时通过集中式身份验证增强了系统的安全性。开发者在实际应用中应根据自身需求对代码进行调整和完善,确保系统稳定性和安全性。...

SSO(Single Sign-On)单点登录是一种...总之,基于.Net的SSO解决方案利用中心化的验证服务器和令牌机制,实现了用户在多个应用间的无缝登录体验。设计和实现时需兼顾安全、性能和可扩展性,确保系统的稳定性和可靠性。

ASP.NET 单点登录(Single Sign-On,SSO)是一...总之,ASP.NET单点登录源代码涉及到身份验证、授权、数据库交互以及安全策略等多个方面,通过深入理解并实践这些代码,开发者可以掌握构建高效、安全的SSO系统的方法。

综上所述,基于.NET的SSO解决方案涉及到的主要知识点包括身份验证服务设计、令牌机制、跨域策略、数据缓存管理、安全措施以及异常处理。通过合理的设计和实现,可以构建一个高效、安全的SSO系统,提供一致的用户体验...

ASP.NET SSO(Single Sign-On)单点登录是一种网络身份验证机制,允许用户在一个应用系统中登录后,...通过深入理解这些概念和技术,开发者可以构建出高效、安全的SSO解决方案,提升企业应用系统的用户体验和安全性。

本文将详细介绍一种基于ASP.NET的跨域SSO解决方案,并探讨其实施细节与优势。 #### 二、跨域SSO概念解析 ##### 2.1 什么是SSO? 单点登录是一种身份验证机制,允许用户通过一次登录操作即可访问所有授权系统或...

.NET SSO解决方案主要涉及到的是如何在多个应用系统之间实现单点登录(Single Sign-On),这是一种让用户在访问由多个独立系统组成的企业级应用时只需要登录一次的技术。在ASP.NET MVC框架下,SSO可以帮助提高用户...

本解决方案源码是针对 ASP.NET 平台设计的,日期为20121213,旨在帮助开发者理解和实现 ASP.NET 应用中的单点登录功能。 单点登录的核心原理是共享身份验证状态,通常通过中央认证服务(Central Authentication ...

.NET单点登录(Single Sign-On,简称SSO)是一种身份验证机制,允许用户在一个系统中登录后,无需再次输入凭证即可访问多个相互关联的应用系统。这个DEMO是针对.NET平台实现SSO的一个示例,旨在帮助开发者理解和实现...

总的来说,ASP.NET单点登录的基本思想是在全局范围内维护用户登录状态,通过共享的数据结构(如`Application`)确保用户在任何地方只能有一个有效的登录会话。这个实现提供了基本的功能,但对于大型和安全敏感的应用...

开源的.NET单点登录项目基于DotNetOpenAuth库,这是一个强大的、可扩展的库,用于实现开放身份验证标准,如OAuth、OpenID Connect和InfoCard等。在本文中,我们将深入探讨这个开源项目及其核心组件,以及如何利用它...

8. 集成第三方SSO解决方案:除了自建SSO系统,C#.NET也可以集成开源库如OpenID Connect、OAuth2.0或Azure AD等第三方SSO解决方案。这些方案提供了标准的API和协议,简化了SSO的实现。 9. 性能优化:在高并发环境中...

本项目`.NET 单点登录DEMO`演示了基于JWT(JSON Web Token)的非传统单点登录模式,提供了完整的解决方案。 JWT是一种轻量级的身份验证和授权机制,用于在不同系统之间安全地传递信息。它将数据编码为一个字符串,...

单点登录(Single Sign-On,简称SSO)是一种身份验证机制,允许用户在一次登录后访问多个相互关联的应用系统,而无需再次输入凭证。...对于开发者来说,理解这些关键点有助于在实际项目中有效实施SSO解决方案。

.NET中的SSO(Single Sign-On)单点登录是一种身份验证机制,它允许用户在一次登录后访问多个相互关联的应用系统,而无需为每个系统分别进行登录。SSO简化了用户体验,提高了安全性,减少了密码管理的复杂性。在.NET...

.NET SSO(Single Sign-On)单点登录是一种身份验证机制,允许用户在多个相互关联的应用系统之间共享登录状态,只需一次登录即可访问所有系统。在.NET框架中实现SSO,通常涉及利用Windows Identity Foundation (WIF)...