双向认证(个人理解):

客户端认证:

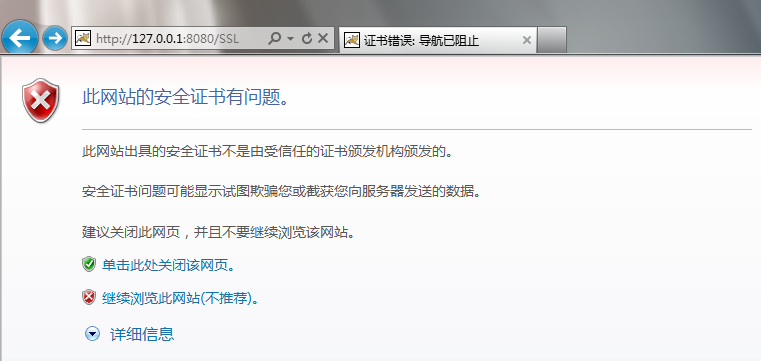

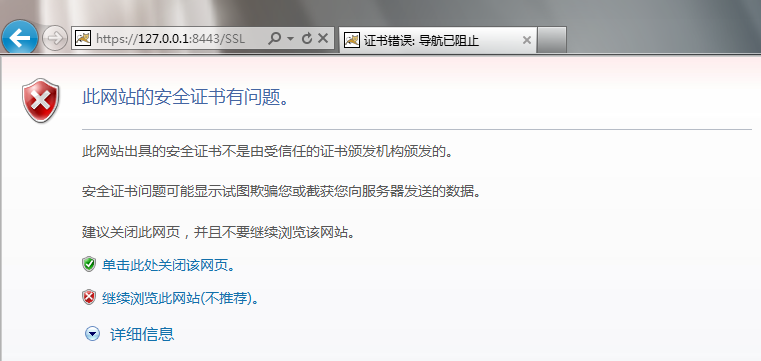

客户端通过浏览器访问某一网站时,如果该网站为HTTPS网站,浏览器会自动检测系统中是否存在该网站的信任证书,如果没有信任证书,浏览器一般会拒绝访问,IE会有一个继续访问的链接,但地址栏是红色,给予用户警示作用,即客户端验证服务端并不是强制性的,可以没有服务端的信任证书,当然是否继续访问完全取决于用户自己。如何去除地址栏的红色警告呢?后续会介绍导入服务端证书到浏览器的方法。

服务端认证:

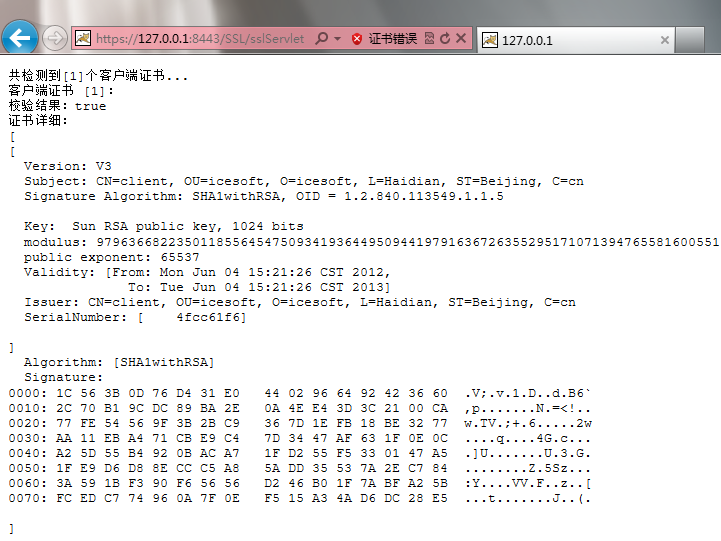

服务端需要获取到客户端通过浏览器发送过来的认证证书,该证书在服务端的证书库中已存在,仅仅是个匹配过程,匹配成功即通过认证,可继续访问网站资源,反之则无法显示网页,后续有截图。

基本逻辑:

1、生成服务端密钥库并导出证书;

2、生成客户端密钥库并导出证书;

3、根据服务端密钥库生成客户端信任的证书;

4、将客户端证书导入服务端密钥库;

5、将服务端证书导入浏览器。

构建演示系统

演示环境:

JDK:1.6.0_32

Tomcat:apache-tomcat-7.0.27

开发工具:MyEclipse 10

浏览器:Internet Explorer 9

一、生成密钥库和证书

可参考以下密钥生成脚本,根据实际情况做必要的修改,其中需要注意的是:服务端的密钥库参数“CN”必须与服务端的IP地址相同,否则会报错,客户端的任意。

key.script

1、生成服务器证书库

1、生成服务器证书库

keytool -validity 365 -genkey -v -alias server -keyalg RSA -keystore E:\ssl\server.keystore -dname "CN=127.0.0.1,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

keytool -validity 365 -genkey -v -alias server -keyalg RSA -keystore E:\ssl\server.keystore -dname "CN=127.0.0.1,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

2、生成客户端证书库

2、生成客户端证书库

keytool -validity 365 -genkeypair -v -alias client -keyalg RSA -storetype PKCS12 -keystore E:\ssl\client.p12 -dname "CN=client,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

keytool -validity 365 -genkeypair -v -alias client -keyalg RSA -storetype PKCS12 -keystore E:\ssl\client.p12 -dname "CN=client,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

3、从客户端证书库中导出客户端证书

3、从客户端证书库中导出客户端证书

keytool -export -v -alias client -keystore E:\ssl\client.p12 -storetype PKCS12 -storepass 123456 -rfc -file E:\ssl\client.cer

keytool -export -v -alias client -keystore E:\ssl\client.p12 -storetype PKCS12 -storepass 123456 -rfc -file E:\ssl\client.cer

4、从服务器证书库中导出服务器证书

4、从服务器证书库中导出服务器证书

keytool -export -v -alias server -keystore E:\ssl\server.keystore -storepass 123456 -rfc -file E:\ssl\server.cer

keytool -export -v -alias server -keystore E:\ssl\server.keystore -storepass 123456 -rfc -file E:\ssl\server.cer

5、生成客户端信任证书库(由服务端证书生成的证书库)

5、生成客户端信任证书库(由服务端证书生成的证书库)

keytool -import -v -alias server -file E:\ssl\server.cer -keystore E:\ssl\client.truststore -storepass 123456

keytool -import -v -alias server -file E:\ssl\server.cer -keystore E:\ssl\client.truststore -storepass 123456

6、将客户端证书导入到服务器证书库(使得服务器信任客户端证书)

6、将客户端证书导入到服务器证书库(使得服务器信任客户端证书)

keytool -import -v -alias client -file E:\ssl\client.cer -keystore E:\ssl\server.keystore -storepass 123456

keytool -import -v -alias client -file E:\ssl\client.cer -keystore E:\ssl\server.keystore -storepass 123456

7、查看证书库中的全部证书

7、查看证书库中的全部证书

keytool -list -keystore E:\ssl\server.keystore -storepass 123456

keytool -list -keystore E:\ssl\server.keystore -storepass 123456

二、Tomat配置

使用文本编辑器编辑${catalina.base}/conf/server.xml

找到Connector port="8443"的标签,取消注释,并修改成如下:

<Connector port="8443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true"

<Connector port="8443" protocol="org.apache.coyote.http11.Http11NioProtocol" SSLEnabled="true" maxThreads="150" scheme="https" secure="true"

maxThreads="150" scheme="https" secure="true" clientAuth="true" sslProtocol="TLS"

clientAuth="true" sslProtocol="TLS" keystoreFile="${catalina.base}/key/server.keystore" keystorePass="123456"

keystoreFile="${catalina.base}/key/server.keystore" keystorePass="123456" truststoreFile="${catalina.base}/key/server.keystore" truststorePass="123456"/>

truststoreFile="${catalina.base}/key/server.keystore" truststorePass="123456"/>

备注:

keystoreFile:指定服务器密钥库,可以配置成绝对路径,如“D:/key/server.keystore”,本例中是在Tomcat目录中创建了一个名称为key的文件夹,仅供参考。

keystorePass:密钥库生成时的密码

truststoreFile:受信任密钥库,和密钥库相同即可

truststorePass:受信任密钥库密码

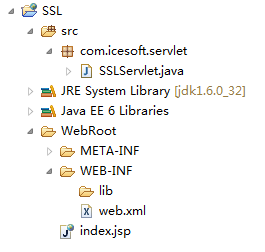

三、建立演示项目

项目结构图:

项目名称:SSL(随意)

SSLServlet.java

package com.icesoft.servlet;

package com.icesoft.servlet;

import java.io.IOException;

import java.io.IOException; import java.io.PrintWriter;

import java.io.PrintWriter; import java.security.cert.X509Certificate;

import java.security.cert.X509Certificate;

import javax.servlet.ServletException;

import javax.servlet.ServletException; import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServlet; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequest; import javax.servlet.http.HttpServletResponse;

import javax.servlet.http.HttpServletResponse;

/**

/** * <p>

* <p> * SSL Servlet

* SSL Servlet * </p>

* </p> *

*  * @author IceWee

* @author IceWee * @date 2012-6-4

* @date 2012-6-4 * @version 1.0

* @version 1.0 */

*/ public class SSLServlet extends HttpServlet {

public class SSLServlet extends HttpServlet {

private static final long serialVersionUID = 1601507150278487538L;

private static final long serialVersionUID = 1601507150278487538L; private static final String ATTR_CER = "javax.servlet.request.X509Certificate";

private static final String ATTR_CER = "javax.servlet.request.X509Certificate"; private static final String CONTENT_TYPE = "text/plain;charset=UTF-8";

private static final String CONTENT_TYPE = "text/plain;charset=UTF-8"; private static final String DEFAULT_ENCODING = "UTF-8";

private static final String DEFAULT_ENCODING = "UTF-8"; private static final String SCHEME_HTTPS = "https";

private static final String SCHEME_HTTPS = "https";

public void doGet(HttpServletRequest request, HttpServletResponse response)

public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

throws ServletException, IOException { response.setContentType(CONTENT_TYPE);

response.setContentType(CONTENT_TYPE); response.setCharacterEncoding(DEFAULT_ENCODING);

response.setCharacterEncoding(DEFAULT_ENCODING); PrintWriter out = response.getWriter();

PrintWriter out = response.getWriter(); X509Certificate[] certs = (X509Certificate[]) request.getAttribute(ATTR_CER);

X509Certificate[] certs = (X509Certificate[]) request.getAttribute(ATTR_CER); if (certs != null) {

if (certs != null) { int count = certs.length;

int count = certs.length; out.println("共检测到[" + count + "]个客户端证书

out.println("共检测到[" + count + "]个客户端证书 ");

"); for (int i = 0; i < count; i++) {

for (int i = 0; i < count; i++) { out.println("客户端证书 [" + (++i) + "]: ");

out.println("客户端证书 [" + (++i) + "]: "); out.println("校验结果:" + verifyCertificate(certs[--i]));

out.println("校验结果:" + verifyCertificate(certs[--i])); out.println("证书详细:\r" + certs[i].toString());

out.println("证书详细:\r" + certs[i].toString()); }

} } else {

} else { if (SCHEME_HTTPS.equalsIgnoreCase(request.getScheme())) {

if (SCHEME_HTTPS.equalsIgnoreCase(request.getScheme())) { out.println("这是一个HTTPS请求,但是没有可用的客户端证书

out.println("这是一个HTTPS请求,但是没有可用的客户端证书 ");

"); } else {

} else { out.println("这不是一个HTTPS请求,因此无法获得客户端证书列表

out.println("这不是一个HTTPS请求,因此无法获得客户端证书列表 ");

"); }

} }

} out.close();

out.close(); }

}

public void doPost(HttpServletRequest request, HttpServletResponse response)

public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

throws ServletException, IOException { doGet(request, response);

doGet(request, response); }

}

/**

/** * <p>

* <p> * 校验证书是否过期

* 校验证书是否过期 * </p>

* </p> *

*  * @param certificate

* @param certificate * @return

* @return */

*/ private boolean verifyCertificate(X509Certificate certificate) {

private boolean verifyCertificate(X509Certificate certificate) { boolean valid = true;

boolean valid = true; try {

try { certificate.checkValidity();

certificate.checkValidity(); } catch (Exception e) {

} catch (Exception e) { e.printStackTrace();

e.printStackTrace(); valid = false;

valid = false; }

} return valid;

return valid; }

}

}

}

web.xml

说明:该演示项目强制使用了SSL,即普通的HTTP请求也会强制重定向为HTTPS请求,配置在最下面,可以去除,这样HTTP和HTTPS都可以访问。

<?xml version="1.0" encoding="UTF-8"?>

<?xml version="1.0" encoding="UTF-8"?> <web-app version="3.0"

<web-app version="3.0"  xmlns="http://java.sun.com/xml/ns/javaee"

xmlns="http://java.sun.com/xml/ns/javaee"  xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"  xsi:schemaLocation="http://java.sun.com/xml/ns/javaee

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee  http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd">

http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd"> <display-name>Secure Sockets Layer</display-name>

<display-name>Secure Sockets Layer</display-name>

<servlet>

<servlet> <servlet-name>SSLServlet</servlet-name>

<servlet-name>SSLServlet</servlet-name> <servlet-class>com.icesoft.servlet.SSLServlet</servlet-class>

<servlet-class>com.icesoft.servlet.SSLServlet</servlet-class> </servlet>

</servlet> <servlet-mapping>

<servlet-mapping> <servlet-name>SSLServlet</servlet-name>

<servlet-name>SSLServlet</servlet-name> <url-pattern>/sslServlet</url-pattern>

<url-pattern>/sslServlet</url-pattern> </servlet-mapping>

</servlet-mapping>

<welcome-file-list>

<welcome-file-list> <welcome-file>index.jsp</welcome-file>

<welcome-file>index.jsp</welcome-file> </welcome-file-list>

</welcome-file-list>

<!-- 强制SSL配置,即普通的请求也会重定向为SSL请求 -->

<!-- 强制SSL配置,即普通的请求也会重定向为SSL请求 -->  <security-constraint>

<security-constraint> <web-resource-collection>

<web-resource-collection> <web-resource-name>SSL</web-resource-name>

<web-resource-name>SSL</web-resource-name> <url-pattern>/*</url-pattern><!-- 全站使用SSL -->

<url-pattern>/*</url-pattern><!-- 全站使用SSL --> </web-resource-collection>

</web-resource-collection> <user-data-constraint>

<user-data-constraint> <description>SSL required</description>

<description>SSL required</description> <!-- CONFIDENTIAL: 要保证服务器和客户端之间传输的数据不能够被修改,且不能被第三方查看到 -->

<!-- CONFIDENTIAL: 要保证服务器和客户端之间传输的数据不能够被修改,且不能被第三方查看到 --> <!-- INTEGRAL: 要保证服务器和client之间传输的数据不能够被修改 -->

<!-- INTEGRAL: 要保证服务器和client之间传输的数据不能够被修改 --> <!-- NONE: 指示容器必须能够在任一的连接上提供数据。(即用HTTP或HTTPS,由客户端来决定)-->

<!-- NONE: 指示容器必须能够在任一的连接上提供数据。(即用HTTP或HTTPS,由客户端来决定)--> <transport-guarantee>CONFIDENTIAL</transport-guarantee>

<transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint>

</user-data-constraint> </security-constraint>

</security-constraint> </web-app>

</web-app>

index.jsp

<%@ page language="java" pageEncoding="UTF-8"%>

<%@ page language="java" pageEncoding="UTF-8"%>

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN"> <html>

<html> <head>

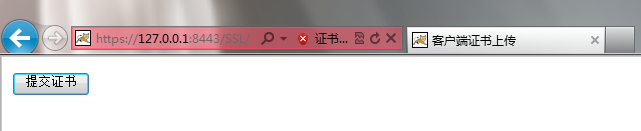

<head> <title>客户端证书上传</title>

<title>客户端证书上传</title> <meta http-equiv="pragma" content="no-cache">

<meta http-equiv="pragma" content="no-cache"> <meta http-equiv="cache-control" content="no-cache">

<meta http-equiv="cache-control" content="no-cache"> <meta http-equiv="expires" content="0">

<meta http-equiv="expires" content="0">  </head>

</head> <body>

<body> <form action="${pageContext.request.contextPath}/sslServlet" method="post">

<form action="${pageContext.request.contextPath}/sslServlet" method="post"> <input type="submit" value="提交证书"/>

<input type="submit" value="提交证书"/> </form>

</form> </body>

</body> </html>

</html>

四、演示及配置

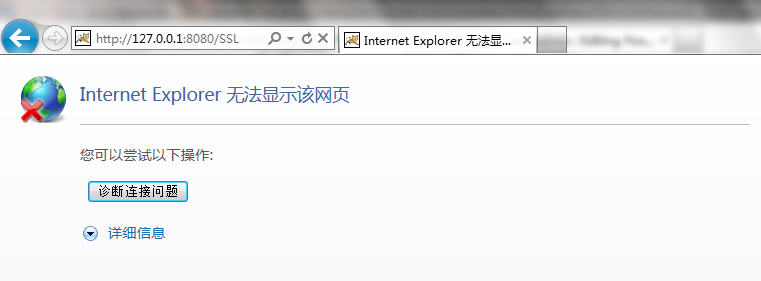

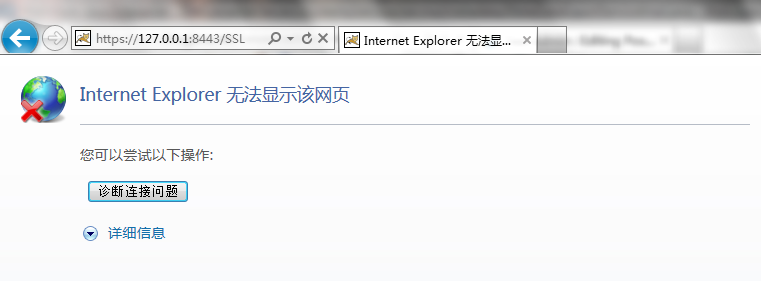

发布演示项目,通过浏览器访问:http://127.0.0.1:8080/SSL或https://127.0.0.1:8443/SSL,得到相同的结果,如图:

得到如上结果的原始是因为客户端没有通过服务端的安全认证,接下来将服务端给客户端颁发的证书导入到浏览器中:

双击“client.p12”

弹出窗口,下一步

默认,下一步

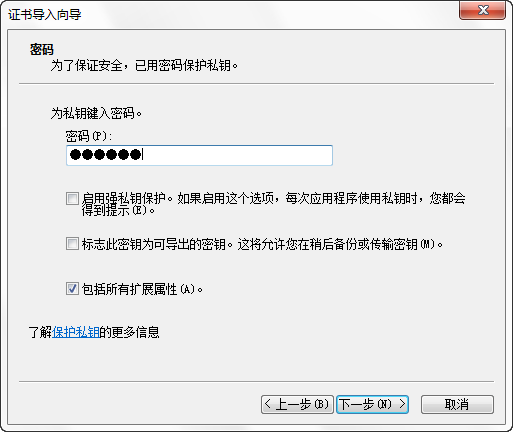

输入生成密钥时的密码“123456”,下一步

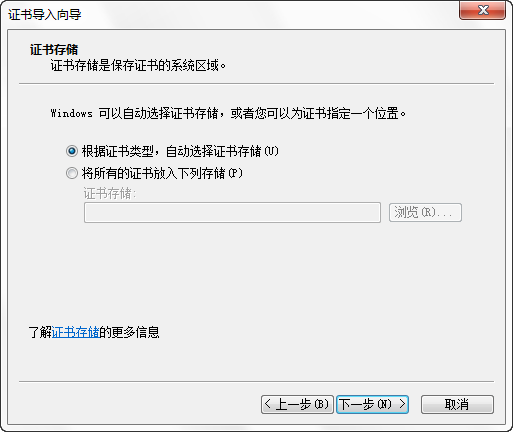

下一步

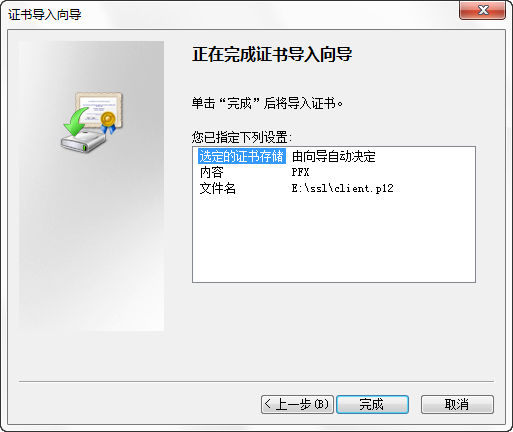

完成

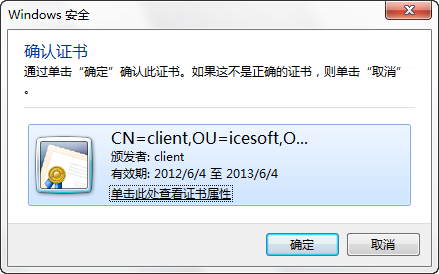

成功

再次访问http://127.0.0.1:8080/SSL或https://127.0.0.1:8443/SSL,弹出提示框:

点击确定后,IE浏览器自动阻止了继续访问,并给予警告提示,原因是浏览器中未导入该网站的可信证书

点击“继续浏览此网站”,弹出提示,点击确定

哇!鲜红的地址栏,够醒目吧!你访问的网站不安全那,亲!

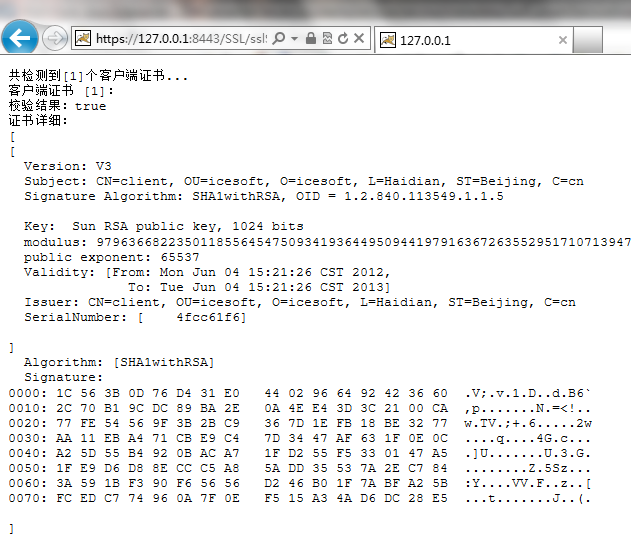

点击“提交证书”按钮,返回正确结果!

可以看出,客户端并没有服务端那么严格,只要未通过验证就甭想访问,下面将服务端生成的信任证书导入到浏览器的根证书中,这样红色的地址栏就会消失了!

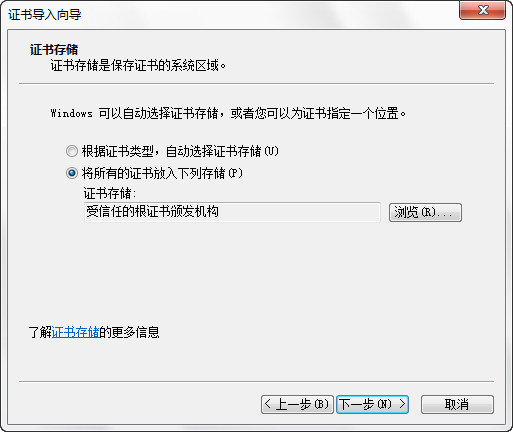

开始导入服务端信任证书,不能双击“server.cer”,需要手动导入到受信任的根证书机构中去。

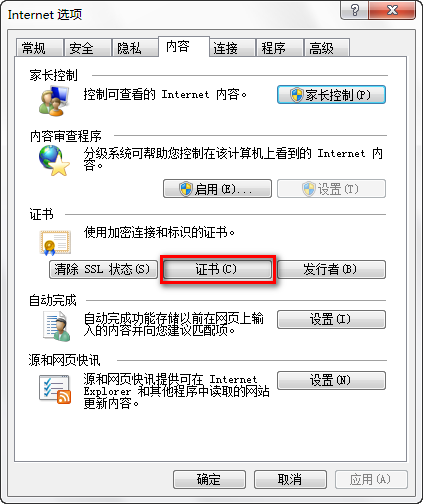

浏览器Internet选项-内容-证书

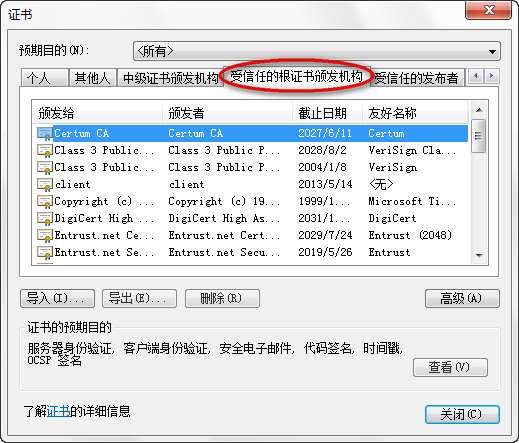

点击“受信任的根证书颁发机构”

点击“导入”

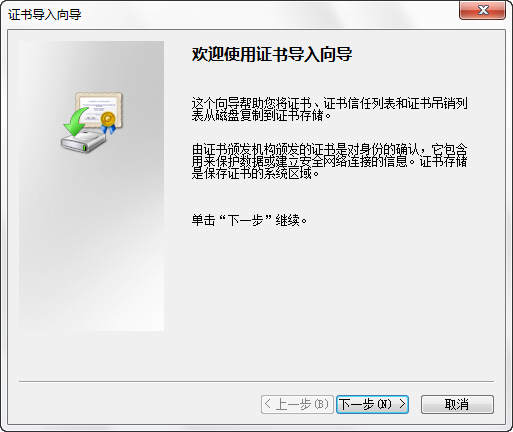

下一步

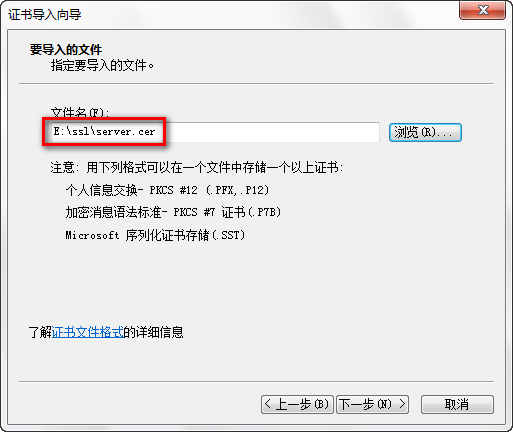

手动选择“server.cer”,下一步

下一步

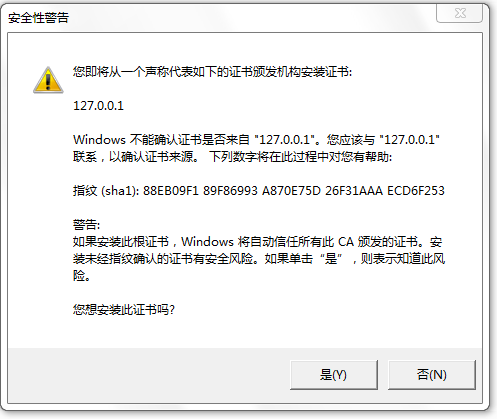

完成

点“是”

成功

可以看到我们刚刚导入的根证书

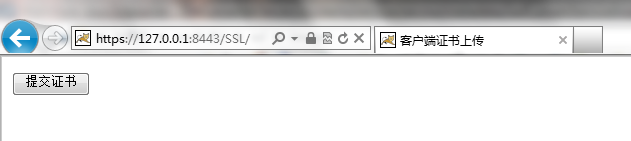

把所有浏览器窗口都关掉,再次访问网站,发现鲜红色已经逝去

点击“提交证书”按钮,一切正常了,双向认证的DEMO结束了!

相关推荐

- **双向SSL认证**:不仅服务端需要认证,客户端也需要提供证书以进行身份验证。这是一种更为安全的通信方式。 - **证书(Certificate)**:是公钥和身份信息绑定的数据结构,由权威的证书颁发机构(CA)签发。 - **...

- **Tomcat服务器**:一种免费开源的轻量级Web服务器,常用于部署Java Web应用。 #### 三、搭建服务器端 1. **开发环境配置** - **Eclipse 3.7**:一款流行的Java开发工具,用于创建和管理项目。 - **Tomcat ...

### Tomcat6配置使用SSL双向认证 在网络安全领域,SSL(Secure Sockets Layer,安全套接层)协议及其后续版本TLS(Transport Layer Security,传输层安全)被广泛应用于保护网络通信的安全性和数据完整性。双向认证...

基于Tomcat5.0的Webservice SSL双向调用是指在Tomcat5.0服务器上实现Webservice的双向调用,使用SSL(Secure Sockets Layer)安全套接层保护客户端应用程序与Web服务之间的连接。下面是相关的知识点: 一、AXIS引擎...

### Tomcat服务器配置HTTPS双向认证详解 #### 一、HTTPS原理及TLS/SSL特性 **1. HTTP、HTTPS、SSL、TLS的关系** - **HTTP**(HyperText Transfer Protocol): 是一种应用层协议,用于从Web服务器传输超文本到本地...

在SSL双向认证中,不仅服务器需要验证客户端的身份,客户端也需要验证服务器的身份,从而提供了更高级别的安全保护。这种模式通常在银行、企业内部网络或高度敏感的信息交换中使用。 在SSL双向认证中,涉及的主要...

在传统的SSL/TLS协议中,通常只有服务端会验证客户端,而双向认证则要求双方都提供有效的身份证明。 为了在Android客户端与PC服务端之间实施双向认证,我们需要以下步骤: 1. **证书生成**:首先,我们需要为...

- **SSL连接建立过程**:一个完整的SSL连接涉及握手协议,包括客户端发起连接、服务器回应、证书交换、密钥协商等步骤,确保双方建立安全通道。 - **证书生成步骤**:包括创建私钥、生成CSR(Certificate Signing...

双向SSL认证是一种更为严格的安全验证机制,它不仅要求服务器对客户端进行身份验证(如通常的SSL/TLS连接),同时也要求客户端对服务器进行身份验证。这种方式可以有效防止中间人攻击,增强通信的安全性。 #### 三、...

双向证书认证则是在客户端和服务端之间进行相互验证的过程。 2. **Tomcat配置**:Tomcat服务器需要进行相应的配置来支持HTTPS以及双向认证。 3. **keytool工具**:这是Java自带的一个命令行工具,用于管理密钥库和...

### Java 获取数字证书信息 ...总之,本文介绍了如何使用Java和相关工具(如TOMCAT、JDK、OpenSSL)来搭建SSL服务、签发和管理数字证书以及如何在Java程序中处理客户端证书。这些技术对于实现安全的网络通信至关重要。

Apache Tomcat是一款流行的开源Java Servlet容器,它支持Servlet、JSP和JavaServer Pages等Web应用程序的部署。WebSocket API是HTML5的一个重要特性,使得Web应用可以创建持久连接,避免了HTTP协议的频繁握手和头部...

在Android平台上,Java Web Socket是一种实现双向通信的协议,它允许服务器和客户端实时交换数据,非常适合需要实时更新的应用,如在线聊天、游戏、股票交易等。本教程将介绍如何在Android应用中简单使用Java ...

Socket用于客户端,ServerSocket用于服务端,两者结合可以建立可靠的双向连接。 - **URL和URLConnection**:用于处理HTTP协议,可以从网络上获取资源,如下载文件或发送HTTP请求。 - **MulticastSocket**:支持多...

在Java7中,Java API for WebSocket (JSR 356)被引入,提供了一套标准的API来支持WebSocket服务端和客户端的开发。 4. **ExtJS** ExtJS是一个JavaScript库,用于构建富客户端的Web应用。它提供了一系列强大的组件...

- **使用对称加密算法加密数据**:在完成握手阶段后,客户端和服务端之间所有的通信都将使用之前协商的对称加密算法进行加密。 - **数据传输**:客户端和服务端之间可以通过HTTPS安全地传输数据,包括但不限于登录...

WebSocket是一种在客户端和服务器之间建立持久连接的协议,它提供了双向通信的能力,即服务器和客户端都可以主动发送数据。WebSocket协议的出现解决了传统HTTP协议在实时性上的不足,为实时交互应用如在线游戏、股票...

WebSocket是Web应用中的一种实时通信协议,它允许服务器与客户端之间进行双向通信,极大地提高了Web应用的交互性。在Java中实现WebSocket,开发者通常会利用Java API for WebSocket (JSR 356)来创建WebSocket服务端...

BlazeDS是Adobe公司推出的一款开源项目,它主要用于在Java后端服务器与Flex前端客户端之间建立数据通信。本文将深入探讨如何使用BlazeDS来实现Java和Flex之间的通信,以及这个过程中涉及的关键技术和实践步骤。 1. ...

之后,客户端和服务器之间就建立了持久的TCP连接,可以双向交换数据。 在Java后端,实现WebSocket功能,我们可以利用Java EE 7中的JSR-356规范,它提供了一套API来简化WebSocket服务端的开发。Tomcat作为流行的Java...