SSO Ì₤ð¡ð¡ˆÕÍ¡¡ÍÊÏÓð¡£ÕÂÿ¥ÌÍ₤¿Ò¢ð¡ˆð¡£ÕÂÌÓÌñÝÌñÝÓÌÍÿ¥Òˆð£Í¿¢Íñ UserGroup ÓÒÛ¤ÍÌÓ¨ð£ËÌËÿ¥Ì ̯ӧÍէʹͯÒ₤ð§¢Ó´Í¥Ì¤Ó CAS ÿ¥ Kerberos ð¿ÌðƒÍÎÍÊð¡ÓÏÌ¿Í¥Ó SSO ÿ¥Í°Í¤ð¤ Windows ÍÓ SSO ÿ¥Ò¢ÌͯÝÌ₤ð£ 2005 Í¿ÇÍ¥ÍÏð¡ÓÇÍ Ç̤ð¡ÒÀ¯Ó SAML Ð

ô ô ô ô ô ô ÍÎÌͯҢð¤Í ÒÇ¿Ó SSO ÒÏÈÍ°Ì¿ÌÀð¡Íð¡Ó Tivoli Ì Siteminder Ì RSA Secure SSO ð¤ÏÍÍÍ₤¿Ì₤ÿ¥ÍñÛÒñÌ₤ÍÙÍ´ÓÐÌ₤Ó¨ÿ¥Íð¡ð¤ÏÍÓÍÛÍ ´ÌÏÍÓ´Ìñð§ÕˆÕ§Ì₤Ì ð¡ð¥ÎÌ₤Óÿ¥Ìð£˜Ó¯Í´ÌÍ¯Ó SSO ÿ¥ð£ ð£ Ì₤ Web SSO ÿ¥Í° Web-SSO Ì₤ð§Ó¯Í´ÍÛÂÌñÓ¨₤ÿ¥ÍÎÍÊð¡ÓÏ SSO Ì₤ÌÀÕ SSO ÿ¥ðƒÍÎÿ¥ÍˆÕÒÎð§ð¡¤ Administrator ӣͧð¡Ì˜À windows 2000 ÿ¥Ìðƒ¢Ò§ÍÊÍ´ð§¢Ó´ MSN/QQ ÓÌÑÍÍ Í£Ó£Í§ÓÓ₤Ò ( Ì°´Ìÿ¥Ò¢ð¡Ì₤Ó´ÍÛÂÌñÓ¨₤Ò§₤ð£ÑÓÍ₤Ó Òۯ͢ÍÒ§ ) ÿ¥Ì₤ð¡ÓÏð£ÈÓÓ´ÌñÒƒÍ ËÍ₤Ó ÓÍÒ§ÐÍ ÌÙÊÿ¥ÌÀÕ SSO Ì₤ð§Ó¯Í´ OS Ó¤Ïͨð¡Ð

ô ô ô ô ô ô ð£ÍÊˋÿ¥Í§Ìð£˜ÌÒçñ SSO ÓÌÑÍÿ¥Ìð£˜ÕÍ¡¡Ì₤Ì Web SSO ÿ¥ÍÛÓð¡£ÒÎÓ¿Ó¿Ì₤ÿ¥ SSO ͤӴð¿ÕÇÒç¯ Web ÍÒÛÛ ( ÍÎ HTTP/SSL) ÿ¥Í¿Ñð¡ SSO է͈Ìð¡ð¡ˆÓ£Í§Í ËÍÈÐ

ô ô ô ô ô ô ÓÛÍÓ SSO Óð§Ó°£ð¡Ùÿ¥ð¥Ìð¡ÕÂð¡ÓÏÒÏÒýÿ¥

ô ô ô ô ô ô 1 ÿ¥ User ÿ¥ÍÊð¡ˆÿ¥

ô ô ô ô ô ô 2 ÿ¥ Web ͤӴÿ¥ÍÊð¡ˆÿ¥

ô ô ô ô ô ô 3 ÿ¥ SSO ÒÛÊÒ₤ð¡ÙÍ¢ÿ¥ 1 ð¡ˆÿ¥

ô ô ô ô ô ô Ò§ÓÑ SSO ÍÛӯ̴ÀÍ¥ÍÍËӃ̈ÿ¥ð§ð¡Íð¡ÓÎ£Í ÑÍÛÿ¥

lô ô ô ô ô ô ô ô Web ͤӴð¡ÍÊÓ User Óӣͧÿ¥ÍÎÍͯÝÌ₤ÍÊÓ¿Ó£Õð¤ÿ¥ÌÌÓӣͧէʹ SSO ÒÛÊÒ₤ð¡ÙÍ¢Ò¢ÒÀÐ

lô ô ô ô ô ô ô ô SSO ÒÛÊÒ₤ð¡ÙÍ¢ÕÒ¢ð¡ð¤Ì¿Ì°ÌËÍÒ₤ Web ͤӴͧÍÒÛ¢ÕÛÓ´ÌñÓˋÑÓ¨Ì₤ð¡Ì₤Í¥ ð¡ / ÌÍÐ

lô ô ô ô ô ô ô ô SSO ÒÛÊÒ₤ð¡ÙÍ¢ÍÌÌÓ Web ͤӴͣ¤Ó¨ð¡ÓÏð¢Àð££Í °Ó°£ÿ¥ SSO ÒÛÊÒ₤ð¡ÙÍ¢Í₤¿Ó´ÌñÒ¤¨ð£§ÌÙÈÓÀÛÌÏÓÍÊÌÙð¥ÕÒ¢ÌÓÏÌ¿Ì°Íð¿ Web ͤӴÿ¥Òð¡ÍÊÌÙÓ£ÌÍ¢ ÕÀ£Ò¨ Web ͤӴð¢Àð££Ð

2. CAS Ó̘ͤÍÓ

ô ô ô ô ô ô CAS(Central Authentication Service) Ì₤ Yale ÍÊÏÍÙÎÍÒçñÓð¡ð¡ˆÍ¥Ì¤ÕÀ¿ÓÛÿ¥ÌÛÓ£ÒÛÀÿ¥ÍÊÏÌÎÌ₤ 10 ð¡ˆÕӴ̤ͥÌÍ£¤ Web SSO Ó Java ÕÀ¿ÓÛÿ¥Í¯ÝÌ 8 ð¡ˆð§¢Ó´ CAS ÐÍ₤¿Ò¢ð¤Ó£ÒÛÀÿ¥ÌÒ§ÓÑð¡ð£Ëð¡¤ÓÑÿ¥ð§Ìð¡Ó¿Í₤ð£ËÒ₤ÍÛÓÌ₤ÿ¥ CAS Ì₤ÌÒÛÊð¡¤ÌÓÛÍÍÛÌÿ¥Òð¡ÒÑ°ÍÊÍÛÍ ´Ó SSO ÕÌˋÐ

ô ô ô ô ô ô ̘Òð¡£ÒÎÍÌ CAS ÓÍÛÍ ´ÌÏÿ¥ð£ËÍð¡¤ð£ð¿ CAS ÒÂ¨Ò¢Ì ñÒÛƒÒÛÀÿ¥Í¡ÎÓͯÒÛ¡Í₤Ó ÍÙÎÓͤÓÀÓËÒ₤ÿ¥ÌÍ¡ÌÌÍˋð¤Ò₤£Ò Í₤¿ CAS ÓÍÒÛÛÌÌÇÌñÝÍÝ̘ÀÓÓÒÏÈÐ

2.1 CAS ÓÓ£Ìð§Ó°£

ð£Ó£Ìð§Ó°£Óÿ¥ CAS Í Í¨ð¡ÊÕ´Íÿ¥

lô ô ô ô ô ô ô ô CAS Server

CAS Server ÒÇÒÇÈÍÛÌÍ₤¿Ó´ÌñÓÒÛÊÒ₤ÍñËð§ÿ¥ CAS Server ÕÒÎÓ˜Ó¨Õ´Ó§ýÿ¥Ìð¡ÌÙÂð¡ÓÏ CAS Server ÓÍÛÓ¯ÿ¥ Yale CAS Server Í ESUP CAS Server Õ§Ì₤̓ð¡ÕÓÕÌˋÐ

CAS Server ð¥ÍÊÓÓ´ÌñÍ / Í₤Ó ÓÙÍÙÒ₤ (Credentials) ÿ¥ÍÛÍ₤Ò§ð¥Í¯Ì¯ÌÛͤÌÈÓÇÂð¡ÌÀÓ´ÌñÍ¡Íñð¢ÀÌ₤ÿ¥ð¿Í₤ҧʹ XML Ìð£Ñð¡ÙÌÈÓÇÂÓ´ÌñÍ₤Ó ÿ¥Í₤¿Ò¢ÓÏÌ¿Í¥ÿ¥ CAS ÍÌðƒð¡ÓÏÓçÌÇ£ð§Íð¡ÓÌËÍÈ / ÍÛÓ¯ÍÓΣÓÌ¿Í¥ÿ¥ CAS ÓˋÑÓ¨Ì₤Ó´ð§ÓÏÒÛÊÒ₤Ì¿Í¥ÿ¥Òñ CAS ÍÒÛÛÌ₤ÍÓΣÓÿ¥ð¿Í¯ÝÌ₤ÿ¥Ò¢ð¡ˆÒÛÊÒ₤ÓÍÛÓ¯Ó£ÒÍ₤ð£ËÒˆÍñÝÍÛÍÑÍÌˋÍÝÐ

lô ô ô ô ô ô ô ô CAS Client

CAS Client ÒÇÒÇÈÕ´Ó§ýÍ´ÍÛÂÌñÓ¨₤ÿ¥Ì°´Ìÿ¥ÌÌ₤Ì Web ͤӴÿ¥ÿ¥ÍÍð¡ÿ¥ CAS Client ÓÕ´Ó§ýÌÍ°Óÿ¥Í§ÌÍ₤¿Ì˜Í¯ Web ͤӴÓÍð¢ÌÊÒç̤ÓÒÛ¢ÕÛÒ₤ñÌÝÿ¥Í¿Ñð¡ÕÒÎÍ₤¿Ò₤ñÌÝÌ¿Ò¢ÒÀÒ¤¨ð£§ÒÛÊÒ₤ÿ¥ Web ͤӴð¡ÍÌËÍð££ð§ÓÓ´ÌñÍÍ₤Ó ÓÙÓÝ£ð¥¥Ó Credentials ÿ¥ÒÌ₤ÕÍÛÍͯ CAS Server Ò¢ÒÀÒÛÊÒ₤Ð

ÓÛÍÿ¥ CAS Client Ì₤Ìÿ¥Ìð¤Í´ÍÛÍð¡Ùÿ¥ÕÍ¡¡ÍÊÓÍÛÂÌñÓ¨₤ÿ¥Í ̘ Java Ð .Net Ð ISAPI Ð Php Ð Perl Ð uPortal Ð Acegi Ð Ruby Ð VBScript ÓÙÍÛÂÌñÓ¨₤ÿ¥Í ð¿Í₤ð£ËÒ¢Ì ñÒ₤Çÿ¥ CAS ÍÒÛÛÒ§ÍÊÕÍð££ð§Ò₤ÙÒ´Ó¥ÍÓÍÛÂÌñÓ¨₤ͤӴÐ

2.2 CAS ÍÒÛÛ

ô ô ô ô ô ô ÍÌÍÒÛÛͯÝÍÍÌÒÛƒÒÛÀÌ´ÀÍ¥ÿ¥Ìð¤ÌÑÍÿ¥ÍÒÛÛÒÛˋð¤¤Ì¡ð¡ÓÍÊÇÒÐ CAS Óð£ÈÓÌ´ÀÍ¥ÒÎÓ¡Í₤¿ÍÊÌð¡ð¤ÿ¥ÍÛÍ¥Í Ëð¤ð¡ð¤Ì¯ÓÌÎÍ¢çÿ¥ÌÍ¡ÌÒ§ÍÊÍ´Ò¢ÕÌÒ¢¯ð¡ð¡Í ÑÍÓÿ¥ÌÍˋð¤Ò₤£Ò Í´Õ Ó§ÛÍÒ¯Ò₤ CAS SSO ÌÌÇÌ¡ ̯ÓÌÒñ₤Ð

ÍÎÌÌýÀÒÛ¯Õÿ¥ CAS ÍÒÛÛͤÒ₤ËÌ₤ÓÝ Drew Mazurek ÒÇÒÇÈÍ₤Í¥ÍÓÿ¥ð£ CAS v1 Í¯Ó¯Í´Ó CAS v3 ÿ¥ÌÇð¡ˆÍÒÛÛÓͤÓÀÌÌ°Õ§Ì₤ͤð¤ Kerberos ÓÓË´ÌÛÌ¿Í¥Ð

ô ô ô ô ô ô CAS v1 ÕÍ¡¡ÍÍÏÿ¥ð¥ Õð¡ð¡ˆÓ´ÌñÍÍÝ ÓÑÌ₤ ãyes"ndavid.turingã ÓÌ¿Í¥ÿ¥ CAS v2 Í¥ÍÏð§¢Ó´ð¤ XML ÒÏÒÿ¥ÍÊÏÍÊÏÍÂÍ¥¤ð¤Í₤ÌˋÍÝÌÏÿ¥ CAS v3 Í¥ÍÏð§¢Ó´ AOP ÌÌ₤ÿ¥ÒÛˋ Spring ÓÝÍË§Ò Í₤ð£ËÒ§£ÌƒÕ Ó§Û CAS Server ͯӯÌÓͤӴÓ₤ÍÂð¡ÙÐ

CAS Ì₤ÕÒ¢ TGT(Ticket Granting Ticket) ÌËÒñÍ ST(Service Ticket) ÿ¥ÕÒ¢ ST ÌËÒÛ¢ÕÛÌÍÀÿ¥Ò CAS ð¿ÌÍ₤¿Í¤ TGT ÿ¥ ST ÓÍÛð§ÿ¥Òð¡ð£ð£˜Í´ð¢ÌÊ TGT ÓÌ¿Ì°ð¡Ò§ÓÑÌÌͤͨÿ¥ð§Ì₤ÿ¥ÌÓ£Õ§Í₤ð£ËÍÛÓ¯Ò¢Ì ñð¡ð¡ˆÓÛÓããÍ Í£ÍÊ̘ÀӣͧÓÕ¤£ÓÎÐ

ô ô ô ô ô ô ð¡ÕÂÿ¥Ìð£˜ÓÓ CAS Ó̘ͤÍÒÛÛÌÀÌÑÿ¥

2.1.1 ͤÓÀÍÒÛÛ

ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô CAS ͤÓÀÌ´ÀÍ¥

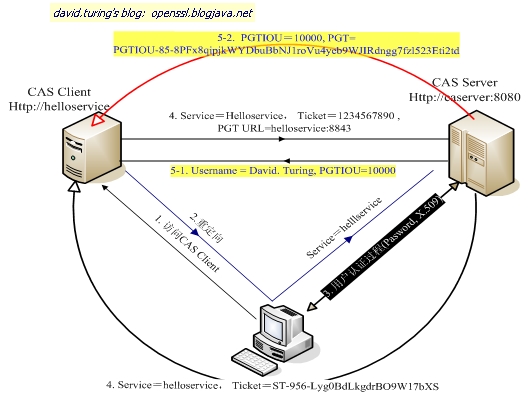

ô ô ô ô ô ô ð¡ÍƒÌ₤ð¡ð¡ˆÌͤÓÀÓ CAS ÍÒÛÛÿ¥ CAS Client ð£Ë Filter Ì¿Í¥ð¢ÌÊ Web ͤӴÓÍð¢ÌÊÒç̤ÿ¥Ò¢Ì£Êð£ÍÛÂÌñÓ¨₤Ò¢ÌËÓÌ₤ð¡ð¡ˆ Web Ò₤ñÌÝÿ¥ÍÌÑÿ¥ CAS Client ð¥ÍÌ HTTP Ò₤ñÌÝð¡ÙÌ₤ÍÎÍ Ò₤ñÌÝ Service Ticket( ð¡Íƒð¡ÙÓ Ticket) ÿ¥ÍÎÌÌýÀÌÿ¥ÍÒ₤ÇÌÒ₤ËÓ´ÌñÌ₤ÌýÀÌÓ£Ò¢ÒÛÊÒ₤Óÿ¥ð¤Ì₤ÿ¥ CAS Client ð¥ÕÍÛÍÓ´ÌñÒ₤ñÌÝͯ CAS Server ÿ¥ Step 2 ÿ¥Ð Step 3 Ì₤Ó´ÌñÒÛÊÒ₤Ò¢Ó´ÿ¥ÍÎÌÓ´ÌñÌðƒð¤ÌÙÈÓÀÛÓ Credentials ÿ¥ CAS Server ð¥ð¤ÏÓð¡ð¡ˆÕÌ¤Ó Service Ticket ÿ¥ÓÑÍÿ¥Ó¥ÍÙÒ₤Ë Ticket ÿ¥Í¿Ñð¡ÕÍÛÍÓ´Ìñͯ CAS Client ÿ¥ÕÍ¡ÎÍÌð¤ÏÓÓ Service Ticket ÿ¥ÿ¥ Service Ticket Ì₤ð¡Í₤ð£Ëð¥ˆÕ Óÿ¥ÌÍÿ¥ Step 5 Í Step6 Ì₤ CAS Client Í CAS Server ð¿ÕÇÍÛÌð¤ð¡ð¡ˆÍ₤¿Ó´ÌñÓÒ¤¨ð£§Ì ¡ÍÛÿ¥Ó´ Ticket ÌËͯ Username ÿ¥Í 𡤠Ticket Ì₤ CAS Server ð¤ÏÓÓÿ¥Í ÌÙÊÿ¥Ìð£Ë CAS Server ÓÍÊÌÙÌ₤Ì₤ͤ¡Ó§ÛÓÓÐ

ô ô ô ô ô ô Ò₤ËÍÒÛÛÍÛÌð¤ð¡ð¡ˆÍƒÓÛÍÓð££ÍÀÿ¥Í¯ÝÌ₤ User(david.turing) ÌÍ¥ IE ÿ¥ÓÇÌËÒÛ¢ÕÛ helloservice ͤӴÿ¥ÍÛÒ¨ӨͰÕÍÛÍͯ CAS Server Ò¢ÒÀÒÛÊÒ₤ÿ¥ User Í₤Ò§ÌÒÏͯÌçÒÏÍ´Í´ helloservcie Í casserver ð¿ÕÇÕÍÛÍÿ¥ð§ User Ì₤Óð¡Í¯ÿ¥ CAS Client Í CAS Server Ó¡ð¤ÕÇÓ Service Ticket Ì ¡ÍÛ (Validation) Ò¢Ó´Ðͧ CAS Server ÍÓË CAS Client Ó´Ìñ Service Ticket Í₤¿Í¤ÓÀÛÍ¢Ò¤¨ð£§ÿ¥ CAS Client Ìð¥Í₤¿Í§Í Request ÓÓ´ÌñÒ¢ÒÀÌÍÀÐ

2.2.2 CAS ÍÎð§ÍÛÓ¯ SSO

ô ô ô ô ô ô ͧÌð£˜Ó Web ÌÑð£ÈÒ¢ÍÊð¤ÍÓ¤ÏÕÑÌÛçÓÌÑÍÿ¥ SSO Ì₤ÕÒ¢Í Ý𤨠cookies ÌËÍÛÓ¯ÿ¥Ì₤ÍÎÿ¥ð¡ÕÂð¡ð¡ˆÍÍÒÎÍ SSO ÿ¥

ÍÎÌÕÒ¢ CAS ÌËÕÌÒ¢ð¡ð¡ˆÍ¤Ó´ÿ¥ÕÈð¿ÿ¥Ò¢ð¡ð¡ˆÍÍÕ§ÒÎÍð¡ð¤ÍÍÌ Í¯ÿ¥

Í ð¡¤Ì₤Íð¡ð¡ˆÍÿ¥Ìð£ËÌ₤ð¡ˆÓ¨Ó¿Õ§Ò§ÍÊÍ Ýð¤¨Í¤ð¤ cas.org Ó cookies ÐÒ¢ÓÏÌ¿Ì°ÍÍÏÿ¥ð¡ÓçÌÇ£Òð¡Ìð¡Í¯ÍÛÍ ´ÕÌÈÿ¥ÍñýÓ£Ò¨ÌÍ¥ð¤Ð

CAS Í₤ð£Ë̓ÓÛÍÓÍÛÓ¯Òñ´ÍÓ SSO ÿ¥Í ð¡¤ÿ¥ÍÓ¿Ò¨ÌÏÍÑÍ´ CAS Server ÿ¥Ó´ÌñÌÌð£ñÍ¥Ó TGC-Cookie ͈Ì₤Òñ CAS Server Ó¡Í °ÿ¥ CAS Server ͯÝ͈Ìð¡ð¡ˆÿ¥Í ÌÙÊÿ¥ÒÏÈÍ°ð¤ cookies ð¡Ò§Òñ´ÍÓÕÛÕÂÐ

Íͯ CAS ÓͤÓÀÍÒÛÛ̓ÿ¥Í§ Step3 ÍÛÌð¿Íÿ¥ CAS Server ð¥Í User ÍÕð¡ð¡ˆ Ticket granting cookie (TGC) Ó£ User ÓÌçÒÏÍ´ÿ¥Ò¢ð¡ˆ Cookie ͯÝÓݣ𥥠Kerberos Ó TGT ÿ¥ð¡Ì˜ÀͧӴÌñÒ¨ Helloservice2 ÕÍÛÍͯ CAS Server ÓÌÑÍÿ¥ CAS Server ð¥ð¡£Í´ Get ͯҢ𡈠TGC cookie ÿ¥ÓÑÍÍð¡ÕÂÓð¤Ì ÿ¥

1ÿ¥ô ô ô ô ô ô ô ô ô ô ô ô ô ÍÎÌ User ÓÌÌ TGC ð¡Í ÑÒ¢ÌýÀÍÊÝÌÿ¥ÕÈð¿Í¯ÝÒç¯Í¤ÓÀÍÒÛÛÍƒÓ Step4 ÿ¥ÒƒƒÍ¯ð¤ SSO ÓÌÌÐ

2ÿ¥ô ô ô ô ô ô ô ô ô ô ô ô ô ÍÎÌ TGC ÍÊÝÌÿ¥ÕÈð¿Ó´ÌñÒ¢Ì₤ÒÎÕ̯ÒÛÊÒ₤ ( Òç¯Í¤ÓÀÍÒÛÛÍƒÓ Step3) Ð

2.2.2 CAS Óð£ÈÓÌ´ÀÍ¥

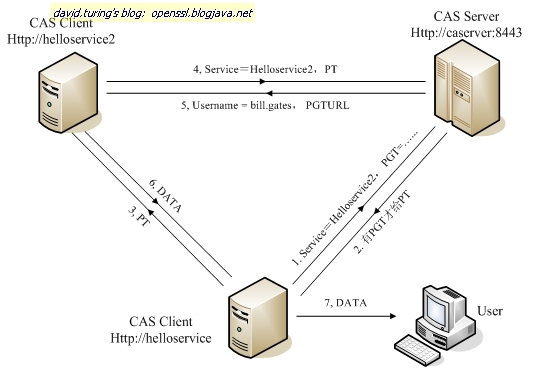

ô ô ô ô ô ô Ì´ÀÍ¥ 1 ÍñýÓ£Ò§ÍÊÌ£ÀÒÑ°ÍÊÏÕ´ÍÓÛÍÓ SSO ͤӴÿ¥Ó¯Í´ÿ¥Ìð£˜ÌÂÒÛ´ð¡ÓÏÌÇÍÊÌÓÌ Íçÿ¥Í°Ó´ÌñÒÛ¢ÕÛ helloservice ÿ¥ helloservice ÍðƒÒçð¤ helloservice2 ÌËÒñÍð¡ð¤ð¢ÀÌ₤ÿ¥ÍÎÍÿ¥

User û helloservice û helloservice2

Ò¢ÓÏÌ Íçð¡ÿ¥ÍÒÛƒ helloservice2 ð¿Ì₤ÕÒÎÍ₤¿ User Ò¢ÒÀÒ¤¨ð£§ÕˆÒ₤ÌÒ§ÒÛ¢ÕÛÿ¥ÕÈð¿ÿ¥ð¡¤ð¤ð¡Í§ÝÍÓ´Ìñð§Õˆÿ¥Ò¢ÍÊÓÕÍÛÍÍ₤¥ÒÇ User Ó IE ÓˆÍÈð¡Íͯ Ոʹ ) ÿ¥ CAS Í¥Í Ëð¤ð¡ÓÏ Proxy ÒÛÊÒ₤̤ÍÑÿ¥Í° CAS Client Í₤ð£Ëð£ÈÓÓ´ÌñÍ£ÒÛ¢ÕÛÍ ÑÍÛ Web ͤӴÐ

ð£ÈÓÓÍÌÌ₤ÕÒÎ CAS Client ÌËÌÓ´ÌñÓÒ¤¨ð£§ð¢ÀÌ₤ ( ÓÝ£ð¥¥ÍÙÌÛ ) Ð ð¡Í ÑÒ₤Çð¿ÍÌð£˜ÌÍ¯Ó TGC Ì₤Ó´ÌñÌÌÍ₤¿ÒˆÍñÝÒ¤¨ð£§ð¢ÀÌ₤Óð¡ÓÏÍÙÌÛÿ¥ÍÒ¢ÕÓ PGT ͯÝÌ₤ CAS Client Ó¨₤ÌÌÓÍ₤¿Ó´ÌñÒ¤¨ð£§ð¢ÀÌ₤Óð¡ÓÏÍÙÌÛÐÍÙÍ TGC ÿ¥ User Í₤ð£ËÍ Í£ÒƒÍ ËÍ₤Ó ð£ËÒñÍÒÛ¢ÕÛÍ ÑÍÛÌÍÀÓ Service Ticket ÿ¥Ìð£Ëÿ¥Ò¢Õÿ¥ÍÙÍ PGT ÿ¥ Web ͤӴÍ₤ð£Ëð£ÈÓÓ´ÌñÍ£ÍÛÓ¯ÍÓ¨₤ÓÒÛÊÒ₤ÿ¥ÒÌ ÕÍÓ¨₤Ó´ÌñÓÍð¡Ð

ÍÎð¡ÕÂÓ CAS Proxy ̓ÌÓʤÿ¥ CAS Client ʹͤÓÀÍÒÛÛð¿ð¡ÿ¥Ìðƒð¤ð¡ð¡ˆÕÂÍÊÓ PGT URL Ó£ CAS Server, ð¤Ì₤ÿ¥ CAS Server Í₤ð£ËÕÒ¢ PGT URL Ìðƒð¡ð¡ˆ PGT Ó£ CAS Client Ð

ô ô ô ô ô ô ÍÍÙÎÒ

Í₤Ò§ð¥Í₤¿ð¡ÍƒÓ PGT URL ÌͯҢñÌÿ¥ÌÒ

ð¥ÕÛÿ¥ð¡¤ð£ð¿ÒÎÒ¢ð¿Õ¤£ÓÎÿ¥ÒÎÕÒ¢ð¡ð¡ˆÕÂÍÊÓ URL( Òð¡Ì₤ SSL ÓÍ

ËÍÈ ) Í£ð¥ Õ PGT ÿ¥ÍÎÌÓÇÌËÍ´ Step 6 Ò¢Íÿ¥ÍÒ¢Ó´ÌËÍÍ₤¿Í¤Í

°Ó°£Ó PGTIOU Õ§Í₤ð£ËÓÌÐ PGTIOU ÒÛƒÒÛÀÌ₤ð£ÍÛÍ

´ÌÏÒÒÓÿ¥ÕÍ¡¡Í¢

ÒÎÿ¥ CAS ÍÒÛÛÍÛÍ

´ÌÏÕÛÕÂÌð¥Í´ÍÕÂð¡Òð£Ó£Ð

ð¤Ì₤ÿ¥ CAS Client ̢ͯð¤ PGT( PGTIOU-85ãÎ..ti2td ) ÿ¥Ò¢ð¡ˆ PGT Òñ TGC ÍÌ ñÍ¯Í °ÕÛÿ¥ CAS Client Í₤ð£ËÕÒ¢ PGT ÍÍÓ¨₤ Web ͤӴҢÒÀÒÛÊÒ₤ÐÍÎð¡ÍƒÌÓʤÿ¥ Proxy ÒÛÊÒ₤ð¡ÌÛÕÓÒÛÊÒ₤Í ÑÍÛÍñÛͨð¡ÍÊÏÿ¥ Step1, 2 ð¡Í¤ÓÀÌ´ÀÍ¥Ó Step 1,2 Í ð¿ð¡Ì ñÿ¥Í₤ð¡ð¡ÍÓÌ₤ÿ¥ Proxy Ì´ÀÍ¥Ó´ÓÌ₤ PGT Òð¡Ì₤ TGC ÿ¥Ì₤ Proxy Ticket ÿ¥ PT ÿ¥Òð¡Ì₤ Service Ticket Ð

ÌÓ£ÓÓ£ÌÌ₤ÿ¥ helloservice2 ÌÓ§ helloservice Ìð£ÈÓÓÍÛÂÌñÌ₤ David. Turing ÍÍÙÎÿ¥ÍÌÑÿ¥Ì ¿ÌÛ̘ͯÓÙÓËÿ¥ helloservice2 Ìð¿ÍÀ𡤠PGTURL=http://helloservice/proxy ÌÍÀ (PGTURL Ó´ð¤ÒÀ´Óʤð¡ð¡ˆ Proxy ÌÍÀ ) ÿ¥ð¤Ì₤ÍÛð¥ Õ̯ÌÛÓ£ helloservice ÐÒ¢Ì ñÿ¥ helloservice ðƒ¢ÍÛÌð¡ð¡ˆð£ÈÓÒ ÓÒÏÒýÿ¥ÍÍˋ User Ò¢Íð£Ì°ÒÎÓ̯ÌÛÐ

ô ô ô ð£ÈÓÒÛÊÒ₤Ì´ÀÍ¥ÕÍ¡¡ÌÓ´ÿ¥ÍÛð¿Ì₤ CAS ÍÒÛÛ v2 Óð¡ð¡ˆÌÍÊÏÓÍÍÿ¥Ò¢ÓÏÌ´ÀÍ¥ÕÍ¡¡ÕÍÍ´ÍÊÌÓð¡ÍÀÕÂÍð¡ÙͤӴ SSO ÐÍ ð¡¤ÿ¥ð£ËÍÌð£˜ÍÛ̧ SSO ÓÌÑÍÿ¥Õ§Ì₤ÍÍÛð£Ë IE User 𡤠SSO ÓÒÛ¢ÕÛÒ

ÿ¥Í¢§ÒÏð¤ð¡ÍÀÓ°£Ó£ð§ð¡¤ SSO ÓÒÛ¢ÕÛÒ

ÒÏÒýÐ

2.3 CAS ÍÛÍ ´ÌÏ

ô ô ô ô ô ô CAS ÓÍÛÍ ´ÌÏÌ₤ð¡ð¡ˆÕÍ¡¡ÕÒÎÓ Topic Ð CAS ð£ v1 ͯ v3 ÿ¥Õ§ÍƒðƒÒçð¤ SSL ÿ¥ÍÛÍÍÛð¤Ò¢Ì ñð¡ð¡ˆð¤ÍÛÿ¥Ó´ÌñÍ´ð¡ð¡ˆÕÍ¡¡ð¡ÍÛÍ ´ÓÓ§Ó£Ó₤ÍÂð¡Ùð§¢Ó´ SSO ÿ¥ Hacker Ó Sniffer ð¥ÍƒÍÛ¿ÌÌð§ÌÌÓ Http Traffic ÿ¥Í ̘ÕÒ¢ Http ð¥ ÕÓÍ₤Ó ÓÒ° Ticket ÓË´ÌÛÐ

2.3.1 TGC/PGT ÍÛÍ ´ÌÏ

ô ô ô ô ô ô Í₤¿ð¤ð¡ð¡ˆ CAS Ó´ÌñÌËÒ₤Çÿ¥ÌÕÒÎÌ₤ÒÎð¢ÌÊÍÛÓ TGC ÿ¥ÍÎÌ TGC ð¡Ì Ò¨ CAS Server ð£ËÍÊÓÍÛð§Òñ̓ÿ¥ Hacker Ò§ÍỄͯÒ₤Ë TGC ÿ¥ÓÑÍÍÍ CAS Ó´ÌñÒÛ¢ÕÛÌÌÌÌÒç̤Ð

ô ô ô ô ô ô SSO ÓÍÛÍ ´ÌÏÕÛÕÂÌ₤ÌÛÕͤӴÓÍÛÍ ´ÌÏÒ¢ÒÎð¡ËÕÿ¥Í 𡤠SSO ÍÙÍ´ð¡ÓÏÕ´ÌÏÌͤÐð£ËÍͰ𧢠Hacker Ò§ÍÊ̈ÒñÓ´ÌñÍ´ Web ͤӴ A ÓÍ₤Ó ÿ¥ÍÛð¿ÌˆÍ¢ Ò§ÓËÕÓ´ÌñÍ´ Web ͤӴ B ÓÍ₤Ó ÿ¥ð§ SSO ÒÛˋ Hacker ͈ÕÒÎ̈Òñ TGC( ÓˆÓ Çð¤Õ´ÌÏ ) ÿ¥Í°Ò§ÒÛ¢ÕÛÌÌð¡Ò₤ËÓ´ÌñÓ¡Í °ÓÌÌͤӴӰ£Ó£Ð

ô ô ô ô ô ô PGT Òñ TGC ÓÒÏÒýÌ₤ð¡Ì ñÓÿ¥ÍÎÌÒ¨ Hacker Òñ̓ÿ¥ÍÌÍ₤Ì°ÒÓËÐ

ô ô ô ô ô ô ð£Í¤ÓÀÌ´ÀÍ¥Í₤ð£ËÓͤÿ¥ TGC Ì₤ CAS Server ÕÒ¢ SSL Ì¿Í¥ÍÕÓ£Ó£Ó¨₤Ó´Ìñÿ¥Í ÌÙÊÿ¥ÒÎÌˆÍ TGC ՃͤÎÕÍ¡¡ÍÊÏÿ¥ð£ÒÓÀÛð¢ CAS ÓÍÛÍ ´ÌÏÐ

ô ô ô ô ô ô Í ÌÙÊÿ¥Ìð¤ð¤¤ÒÛÊ𡤠CAS Í₤ð£Ëð¡ð§¢Ó´ SSL ÓÌ°Ì°ÕÒÎÌÇÌÙÈð¡ð¡ÿ¥ CAS Óð¥ ÒƒÍÛÍ ´ÌÏð£ ð£ ðƒÒçð¡ SSL Ð

ô ô ô ô ô ô Òñ Kerberos ð¡Ì ñ TGT ÿ¥ TGC ð¿ÌÒˆÍñÝÓÍÙÌǣʹÌÐð¡ÕÂÌ₤ CAS Ó web.xml ð¡Ùÿ¥ÕÒ¢ grantingTimeout ÌËÒÛƒÓ§Û CAS TGC ÍÙÌǣʹÌÓÍ̯ÿ¥Í̯գÒÛÊÌ₤ 120 ÍÕÿ¥Í´ÍÕÓÒÍÇÍ ÒÛƒÓ§ÛÌͯͥÿ¥ÍʈÓÙÿ¥ð¥Í§ÝÍ SSO ð§Õˆÿ¥Íʈբÿ¥ð¥ÍÂÍ ÍÛÍ ´ÌÏÕÈÕˋÐ

|

ô ô ô <context-param> ô ô ô ô ô ô ô <param-name>edu.yale.its.tp.cas.grantingTimeout</param-name> ô ô ô ô ô ô ô <param-value>7200</param-value> ô ô ô </context-param> |

TGC ÕÂð¡ÇÓÕÈÕˋð¡£ÒÎÍ¿ÑÕð¥ ÒƒÓˆÍÐÌ₤ÍÎð§ Ó£Õð¤ð¿Íÿ¥ÌýÀÌ Logout ÿ¥ÓΣͥð¤ÓçÒÿ¥Í¨ð¤¤Í¯ÝÍ₤ð£ËÌÍ¥ð§ ÓÌçÒÏÍ´ÿ¥ÓÇÌËÒÛ¢ÕÛð§ ÌÌÒÛ¢ÕÛÓͤӴ ) ÿ¥ÒÛƒÓ§Ûð¡ð¡ˆ TGC ÓÌÌÌÿ¥Í₤ð£ËÍͯÒ¨ͨð¤¤ÓÓ´ÿ¥ÌÒ Ò¨ Hacker Í Ëðƒçð§ ÓÓçÒÓÇÌËÒñÍð§ Ó°£Ó£ÓÛͧð¡Ó TGC Cookie Ð

2.3.2 Service Ticket/Proxy Ticket ÍÛÍ ´ÌÏ

ô ô ô ô ô ô ÕÎÒÎÌÓ§ÿ¥ Service Ticket Ì₤ÕÒ¢ Http ð¥ ÕÓÿ¥ð£Ëð¡¤ÓÌÓ§Ó£ð¡ÙÓÍ Ñð£ð¤¤Í₤ð£Ë Sniffer Í¯Í Ñð£ð¤¤Ó Ticket Ð

CAS ÍÒÛÛð£Í ð¡ˆÌ¿ÕÂÒÛˋ Service Ticket Í̓ÌÇÍ ÍÛÍ ´Ð

lô ô ô ô ô ô ô ô Service Ticket ͈ҧð§¢Ó´ð¡Ì˜ÀÐ

CAS ÍÒÛÛÒÏÍÛÿ¥Ì ÒÛ¤ Service Ticket ÕˆÒ₤Ì₤ÍÎÌÍÿ¥ CAS Server Õ§ð¥Í¯ÌÍÀÓ¨₤ÓÓ¥ÍÙð¡ÙÌ¡ ÕÊÒ₤Ë Ticket ÿ¥ð£ÒÍ₤ð£ËÓÀÛð¢ð¡ð¡ˆ Service Ticket Ò¨ð§¢Ó´ð¡Ê̘ÀÐ

lô ô ô ô ô ô ô ô Service Ticket Í´ð¡ÌÛçÌÑÕÇÍ ÍÊÝÌÐ

ÍÒÛƒÓ´Ìñ̢ͯ Service Ticket ð¿Íÿ¥ð£Ò₤ñÌÝ helloservice ÓÒ¢Ó´ÍÒ¨ð¡ÙÌÙð¤ÿ¥ Service Ticket ͯÝÒ¨Óˋ¤Ó§Ûð¤ÿ¥ð¤ÍÛð¡ÿ¥ÌÙÊÌÑÿ¥ Service Ticket ð£ÓÑÌÌÐ CAS ÒÏÍÛ Service Ticket ͈ҧÍÙÌÇ£ð¡ÍÛÓÌÑÕÇÿ¥ÓÑÍ CAS Server ð¥ÒÛˋÍÛÍÊÝÌÐÕҢʹ web.xml ð¡ÙÕ Ó§Ûð¡ÕÂÓÍ̯ÿ¥Í₤ð£ËÒÛˋ Service Ticket Í´ÍÊͯÓÏÍ ÍÊÝÌÐ

|

<context-param> <param-name>edu.yale.its.tp.cas.serviceTimeout</param-name> <param-value>300</param-value> </context-param> |

ô ô ô ô ô ô Ò₤ËÍ̯ʹð¡ÍÀͤӴÓÌÀð£ÑÒÍÇÍ ÿ¥ÒÑͯÒÑÍÛÍ ´Ð

lô ô ô ô ô ô ô ô Service Ticket Ì₤ͤð¤Õ̤̯ÓÌÓÐ

Service Ticket ͢

ÕÀ£ÒÑ°ÍÊÕ̤ÿ¥ÍÎÌ Service Ticket ÓÌÒÏÍÒ¨Óͤÿ¥ÍÎÌð§ ð§¢Ó´ð¤ ST+Helloservice+ ÒˆÍÂͤÍÓÌ¿Í¥ÿ¥ Hacker ͯÝÍ₤ð£ËÌÕ ð¡ð¡ð¡ˆ Ticket ÿ¥ÿ¥ Hacker ͯÝÓÙð¤Ó£Ò¢ CAS ÒÛÊÒ₤ÿ¥ÓÇÌËÒÛ¢ÕÛÌÌÌÍÀÐ

===============================

===============================

===============================

http://blog.csdn.net/hongbinchen/article/details/6745656

yale casÍ₤ð£ËӃͤÎð¡ð¡ÿ¥Ò¢Ì₤ÍÙÎð¿ casÍÓð¡Ó¿Ì£Ó£ÿ¥ð£ËÍÊÌËÍð§¢Ó´ÿ¥

ÍÛÍ ´ÌÏÿ¥

Ó´Ìñ͈ÕÀ£Í´casÍ§Í ËÓ´ÌñÍÍÍ₤Ó ÿ¥ð¿ÍÕÒ¢ticketÓ£ÍÛÓ´Ìñÿ¥Í´casÍÛÂÌñÓ¨₤ð¡casÌ ÀÕˆÌ₤ÕÒ¢ticketÿ¥Í¿Ñð¡ð¥Í´Ó§ð¡ð¥ ÒƒÍ₤Ó ÿ¥Ìð£ËÍ₤ð£Ëð¢Ò₤ÍÛÍ ´ÌÏÿ¥Í₤Ó ð¡Ò¨ӈÍ

ÍÓÿ¥ÿ¥ð¡ˆcookie+ÿ¥Ûð¡ˆsession

ÿ¥Èÿ¥Àÿ¥°ÍÍ£¤cookieÍ´ÌÌͤӴð¡ÙӣͧÌÑcasð§¢Ó´,ÍͤӴÕҢʹÿ¥ˋÿ¥ËÍÍ£¤ÍÒˆÓsessionÌËÌ Ò₤ͤӴÌ₤ÍÎÍñýӣӣͧÐ

Cookie:Í´casð¡¤ÍͤӴӣͧÌÑð§¢Ó´ÿ¥ÍÛÓ¯ð¤ÍˆÕÀ£ð¡Ì˜ÀÍ§Í ËÓ´ÌñÍ₤Ó

Session:ÍͤӴð¥ÍÍ£¤ÒˆÍñÝÓsessionÒÀ´ÓʤÌ₤ÍÎӣͧ

ӣͧ

ÿ¥.ô ô CASÐӣͧÌÑÍÊÓÿ¥

Ó˜˜ð¡ÌÙËÿ¥cas̓ÌçÒÏÍ´ÍÂÍ cookieÿ¥ÿ¥Çÿ¥Ïÿ¥Èÿ¥

CASÍÌçÒÏÍ´ÕÍð¡ð¡ˆÌÒ¯ÓãÍ ÍÙcookieãÐÒ¢ÓÏcookieÍ¿Ñð¡Ì₤ÓÓð¢ÍÙÍ´Í ÍÙð¡Ùÿ¥Ò͈Ì₤ÌçÒÏÍ´ð¡Í °ÕÙÿ¥cookieͯÝ҈ʹҢÌÐÒ¢ð¡ˆcookieÓϯð¡¤ãticket-granting cookieãÿ¥Ó´ÌËÒÀ´ÌÓ´ÌñÍñýÓ£ÌÍͯӣͧÐ

Ò¢ð¡ˆCookieÌ₤ð¡ð¡ˆÍ Í₤ÓCookieÿ¥Í Ñð¡Ùð¢ÍÙð¤Ó´ÌñӣͧÓð¢ÀÌ₤ÐÓ´ð¤ð£ËÍÍ ÑÍÛͤӴÍÛÂÌñÓ¨₤ӣͧÐ

Ó˜˜ð¤ÌÙËÿ¥casÍÌÑÍÍ£¤ð¡ð¡ˆticketÕÍÛÍͯÍÌËÓcasÍÛÂÌñÓ¨₤

ÒÛÊÒ₤ÌÍÍÿ¥CASÌÍÀÍ´ÍÍ£¤ð¡ð¡ˆÍƒÕ¢ÓÐÕ̤ÓÌÓÍÙÓ˜Îð¡ýÿ¥Óϯð¡¤ãTicketãÐÕÍÿ¥CASͯҢð¡ˆticketÍÌÍӣͧÓÓ´Ìñÿ¥ð£ËÍÌÍÀÒÓ°£Í´ð¡ÒçñÐÒ¢ð¡ˆticketÌ₤ð¡Ì˜ÀÌÏð§¢Ó´Óð¡ÓÏÍÙÒ₤ÿ¥ÍÛ͈Í₤¿Ó£Í§ÌÍÓÓ´ÌñÍÍ ÑÌÍÀð§¢Ó´ð¡Ì˜ÀÐð§¢Ó´Ò¢ð£ËÍӨͣÍÊÝÌÐ

ÿ¥.ô ô Cas ÍÛÂÌñÓ¨₤ͤӴÿ¥ÀÓÍÊÓ

Ó˜˜ð¡ÌÙËÿ¥ÌÑͯticketÍÿ¥ÍcasÌð¤ÊÕˆÒ₤ticket

CasÍÛÂÌñÓ¨₤ÌÑͯticketð¿Íÿ¥Í¤Ó´Ó´Í¤ÕÒÎÕˆÒ₤ticketÐÒ¢Ì₤ÕҢͯticket ð¥ ÕÓ£ð¡ð¡ˆÌ ÀÕˆURLÌËÍÛÓ¯ÓÐÌ ÀÕˆURLð¿Ì₤CASÌÍÀÍ´ÌðƒÓÐCASÕÒ¢Ì ÀÕˆÒñ₤̓Òñ̓ð¤ticketð¿Íÿ¥ÕÒ¢Í Õ´Ó̯ÌÛͤÍ₤¿Í ÑÒ¢ÒÀÍÊÌÙÐÍÎÌÍÊÌÙÌ₤ÌÌÌÏÿ¥ÍÒ¢Íð¡ð¡ˆNetIDӣͤӴӴͤÐÕÍCASͯticketð§Í¤ÿ¥Í¿Ñð¡Í´ÍÛÂÌñÓ¨₤Óð¡ð¡ð¡ˆcookieÐÿ¥Ò¯ÌËÍÍ£¤cookieÿ¥ÿ¥ÿ¥

Ó˜˜ð¤ÌÙËÿ¥ticketÕˆÒ₤ÍÍÍ£¤session

ô ô ô ô ô ô ÐÐÐð£ËÍӣͧÌÙÊͤӴÌÑÿ¥ÌýÀÌticketÿ¥ð§ÿ¥ˋÿ¥ËÒ§Ìðƒsession,ð£sessionð¡ÙÍ̓CASReceipt,Í¿ÑÕˆÒ₤ÍÎÌÌÌÒ₤ÇÌÍñýӣʹÌÙÊͤӴÒÛÊÒ₤Ò¢ÿ¥Í ÒÛ¡ÒÛ¢ÕÛÌÙÊͤӴÿ¥

ô ô ô ô ô ô ͯÌÙÊð¡¤ÌÙÂÿ¥ÿ¥Èÿ¥Àÿ¥°ð¥ÒۯͧӴÌñÍñýʹͤӴÿ¥ÀÍñýӣӣͧ

ÿ¥.ô ô Ó´ÌñӣͧͯͤӴÿ¥ÂÌ₤ÍÎð§ÍÊÓ

ô Ó´ÌñÒ¢Í ËͤӴÿ¥ÂÌÑÿ¥ÕÎÍ ð£ÓÑð¥ÕÍÛÍͯCASÌÍÀÍ´Ðð¡Ò¢ÌÙÊÌÑCASÌÍÀÍ´ð¡ÍÒÎÌÝÓ´ÌñÒƒ Í ËÓ´ÌñÍÍÍ₤Ó ÿ¥ÒÌ₤ÕÎÍ ÒˆÍ´Í₤£ÌƒCookieÿ¥Ì ¿ÌÛCookieð¡Ùð¢ÍÙÓð¢ÀÌ₤ÿ¥Ò¢ÒÀӣͧÐÓÑÍÿ¥CASÍÌ ñӣ̯ͤÓticketÕÍÛÍͤӴÿ¥ÂÓ£casÕˆÒ₤ÿ¥ÌçÓ´ÍͤӴÿ¥ÀÕˆÒ₤Ì¿Í¥ÿ¥ÿ¥ÍÎÌÕˆÒ₤ÌÍÍͤӴÿ¥ÂÍÍ£¤sessionÒۯͧCASReceiptð¢ÀÌ₤ͯsessionð¡Ùÿ¥ð£ËÍÍÙÌÙÊsessionӣͧͤӴÿ¥ÂÐ

ͯÌÙÊð¡¤ÌÙÂÿ¥ÿ¥Èÿ¥Àÿ¥°ð¥ÒۯͧӴÌñÍñýʹͤӴAÍͤӴBÒ¢ÒÀӣͧÿ¥ð§Ì₤ͧӴÌñʹͤӴBÕͤcasӣͧÌÑÿ¥ÒÎÕÓËͤӴÿ¥ÀÒ¢ÒÀÕͤÿ¥ÍÎð§ÕÓËͤӴÿ¥ÀÍÂÿ¥

ô ô ô ô

ӣͤ

ÐÐCAS serverÌËÍÒ₤ñÌÝÍÿ¥ð¥ÌÈÌçÓ´ÌñÓTCG Cookieÿ¥ÌÍ₤¿Í¤ÓsessionÌ¡

ÕÊÿ¥ÍÌÑð¥ÌƒÍ¯ÌÌÕÒ¢Ò₤ËTGC ssoӣͧÓͤӴÌÍÀÍ´URLÌð¤ÊÒ₤ñÌÝ,ÌÌÓÍÒ¯Ò₤ñÌÝð¡Ùÿ¥Í

ͨð¡ð¡ˆÍ̯logoutRequest,Í

ÍÛ¿Ì ¥Í¥ÍÎð¡ÿ¥

<saml:NameID>@NOT_USED@</saml:NameID>

<samlp:SessionIndex>[SESSIONô IDENTIFIER]</samlp:SessionIndex>

</samlp:LogoutRequest>

ÌÌÌÑͯÒ₤ñÌÝÓͤӴÌÍÀÍ´applicationð¥ÒÏÈÌÒ¢ð¡ˆÍ̯ÿ¥Í̓sessionIdÿ¥Ì ¿ÌÛÒ¢ð¡ˆIdÍ̓sessionÍÿ¥ÌsessionÍ ÕÊÐ

Ò¢Ì ñͯÝÍÛÓ¯ÍӿӣͤÓÍÒ§Ð

ÓËÕÍÓÍÿ¥ð¡ÕÂÌ₤Ó£Í̤ð£ÈÓ ÌËÒÛýÒ¢¯ð¡ð¡Í Õ´Óð£ÈÓ Ìð¿ÍÛÓ¯ÓÐ

ô

ÍÛÂÌñÓ¨₤ÍÛÓ¯ÿ¥

ÕÎÍ ÿ¥ÒÎÍÛÓ¯single sign outÍ´ ͤӴÌÍÀÍ´applicationÓ¨₤Óweb.xmlÒÎÍ Í Ëð£Ëð¡Õ Ó§Û

ô ô ô <filter-name>CASô Singleô Signô Outô Filter</filter-name>

ô ô ô <filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

ô ô ô <filter-name>CASô Singleô Signô Outô Filter</filter-name>

ô ô ô <url-pattern>/*</url-pattern>

</filter-mapping>

<listener>

ô ô ô ô <listener-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</listener-class>

</listener>

Ì°´ÿ¥ÍÎÌÌÕ

Ó§ÛCAS client Filter,ÍCAS Single Sign Out Filter Í¢

ÕÀ£ÒÎ̃ͯCAS client Filterð¿ÍÐ

Õ

Ó§ÛÕ´ÍÓÓÛÓÌ₤Í´CAS serverÍÒ¯ÌÌÓapplicationÒ¢ÒÀÍӿӣͤÌð§ÓÌÑÍÿ¥ÕÒÎÒ¢ð¡ˆfilterÌËÍÛÓ¯sessionÌ¡

ÌËÐ

ð¡£ÒÎð£ÈÓ ÍÎð¡:

org.jasig.cas.client.session.SingleSignOutFilter

ô 2ô

ô 3ô filterChain)ô throwsô IOException,ô ServletExceptionô {

ô 4ô ô ô ô ô ô ô ô ô finalô HttpServletRequestô requestô =ô (HttpServletRequest)ô servletRequest;

ô 5ô

ô 6ô ô ô ô ô ô ô ô ô ifô ("POST".equals(request.getMethod()))ô {

ô 7ô ô ô ô ô ô ô ô ô ô ô ô ô finalô Stringô logoutRequestô =ô request.getParameter("logoutRequest");

ô 8ô

ô 9ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (CommonUtils.isNotBlank(logoutRequest))ô {

10ô

11ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (log.isTraceEnabled())ô {

12ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô log.traceô ("Logoutô request=["ô +ô logoutRequestô +ô "]");

13ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô }

14ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô //ð£xmlð¡ÙÒÏÈÌô SessionIndexô keyÍ¥

15ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô finalô Stringô sessionIdentifierô =ô XmlUtils.getTextForElement(logoutRequest,ô "SessionIndex");

16ô

17ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (CommonUtils.isNotBlank(sessionIdentifier))ô {

18ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô //Ì ¿ÌÛsessionIdÍ̓sessionÍ₤¿ÒÝÀ

19ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô finalô HttpSessionô sessionô =ô SESSION_MAPPING_STORAGE.removeSessionByMappingId(sessionIdentifier);

20ô

21ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (sessionô !=ô null)ô {

22ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô Stringô sessionIDô =ô session.getId();

23ô

24ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (log.isDebugEnabled())ô {

25ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô log.debugô ("Invalidatingô sessionô ["ô +ô sessionIDô +ô "]ô forô STô ["ô +ô sessionIdentifierô +ô "]");

26ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô }

27ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô

28ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô tryô {

29ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô //ÒÛˋsessionÍÊÝÌ

30ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô session.invalidate();

31ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô }ô catchô (finalô IllegalStateExceptionô e)ô {

32ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô log.debug(e,e);

33ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô }

34ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô }

35ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô return;

36ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô }

37ô ô ô ô ô ô ô ô ô ô ô ô ô }

38ô ô ô ô ô ô ô ô ô }ô elseô {//getÌ¿Í¥ô ÒÀ´Óʤӣͧÿ¥ÌsessionÍ₤¿ÒÝÀ̃ͯSESSION_MAPPING_STORAGE(mapÍ₤¿ÒÝÀð¡Ù)

39ô ô ô ô ô ô ô ô ô ô ô ô ô finalô Stringô artifactô =ô request.getParameter(this.artifactParameterName);

40ô ô ô ô ô ô ô ô ô ô ô ô ô finalô HttpSessionô sessionô =ô request.getSession();

41ô ô ô ô ô ô ô ô ô ô ô ô ô

42ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (log.isDebugEnabled()ô &&ô sessionô !=ô null)ô {

43ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô log.debug("Storingô sessionô identifierô forô "ô +ô session.getId());

44ô ô ô ô ô ô ô ô ô ô ô ô ô }

45ô ô ô ô ô ô ô ô ô ô ô ô ô ifô (CommonUtils.isNotBlank(artifact))ô {

46ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô ô SESSION_MAPPING_STORAGE.addSessionById(artifact,ô session);

47ô ô ô ô ô ô ô ô ô ô ô ô ô }

48ô ô ô ô ô ô ô ô ô }

49ô

50ô ô ô ô ô ô ô ô ô filterChain.doFilter(servletRequest,ô servletResponse);

51ô ô ô ô ô }

SingleSignOutHttpSessionListenerÍÛÓ¯ð¤javax.servlet.http.HttpSessionListenerÌËÍÈÿ¥Ó´ð¤Ó͘sessionÕÌ₤ð¤ð£Ñ

ô 2ô

ô 3ô ô ô ô ô privateô Logô logô =ô LogFactory.getLog(getClass());

ô 4ô

ô 5ô ô ô ô ô privateô SessionMappingStorageô SESSION_MAPPING_STORAGE;

ô 6ô ô ô ô ô

ô 7ô ô ô ô ô publicô voidô sessionCreated(finalô HttpSessionEventô event)ô {

ô 8ô ô ô ô ô ô ô ô ô //ô nothingô toô doô atô theô moment

ô 9ô ô ô ô ô }

10ô

11ô ô ô ô ô //sessionÕÌ₤ÌÑ

12ô ô ô ô ô publicô voidô sessionDestroyed(finalô HttpSessionEventô event)ô {

13ô ô ô ô ô ô ô ô ô ifô (SESSION_MAPPING_STORAGEô ==ô null)ô {//ÍÎÌð¡¤Óˋ¤ÿ¥ÍÍ£¤ð¡ð¡ˆsessionMappingStorageô Í₤¿ÒÝÀ

14ô ô ô ô ô ô ô ô ô ô ô ô ô SESSION_MAPPING_STORAGEô =ô getSessionMappingStorage();

15ô ô ô ô ô ô ô ô ô }

16ô ô ô ô ô ô ô ô ô finalô HttpSessionô sessionô =ô event.getSession();//Í̓ͧÓÑÒÎÕÌ₤ÓsessionÍ₤¿ÒÝÀ

17ô ô ô ô ô ô ô ô ô

18ô ô ô ô ô ô ô ô ô ifô (log.isDebugEnabled())ô {

19ô ô ô ô ô ô ô ô ô ô ô ô ô log.debug("Removingô HttpSession:ô "ô +ô session.getId());

20ô ô ô ô ô ô ô ô ô }

21ô ô ô ô ô ô ô ô ô //ð£SESSION_MAPPING_STORAGEô mapÌ ¿ÌÛsessionIdÓϣͣsessionÍ₤¿ÒÝÀ

22ô ô ô ô ô ô ô ô ô SESSION_MAPPING_STORAGE.removeBySessionById(session.getId());

23ô ô ô ô ô }

24ô

25ô ô ô ô ô /**

26ô ô ô ô ô ô *ô Obtainsô aô {@linkô SessionMappingStorage}ô object.ô Assumesô thisô methodô willô alwaysô returnô theô same

27ô ô ô ô ô ô *ô instanceô ofô theô object.ô ô Itô assumesô thisô becauseô itô generallyô lazilyô callsô theô method.

28ô ô ô ô ô ô *ô

29ô ô ô ô ô ô *ô @returnô theô SessionMappingStorage

30ô ô ô ô ô ô */

31ô ô ô ô ô protectedô staticô SessionMappingStorageô getSessionMappingStorage()ô {

32ô ô ô ô ô ô ô ô ô returnô SingleSignOutFilter.getSessionMappingStorage();

33ô ô ô ô ô }

34ô }

ô

ô

ô ÌÍÀÍ´Ó¨₤ÍÛÓ¯

Ó§ð¡ÍÒÒçÌ

Óð¤ð¡ÕÂÓÌçÒÏÍ´cookieÍÍÿ¥ð¥Í₤¿casÌÌÇÌñÝÓÓÒÏÈ

ð¡Ò§§ð¡ˆhttpwatchÓÌÏð¡ð¡cookieÓÍÍ

ÍÛÂÌñÓ¨₤ÌÑÌ₤ÌçÓ´

1.ô ô ô ô ô ô Ó˜˜ð¡Ì˜ÀÒÛ¢ÕÛhttp://localhost:8080/a,

CLIENTÿ¥ÌýÀÓË´ÌÛð¡SESSIONð¡ÙÌýÀÌÌÑÌ₤Ìð£ËÒñ°Ò§˜Ò°CAS

CASÿ¥Ì¢ð¡Í¯TGCÌ ÒÎÌÝÓ´Ìñӣͧ

ô ô

2.ô ô ô ô ô ô ÒÛÊÒ₤ÌÍÍÍÒñ°

CASÿ¥ÕÒ¢TGTÓÌSTÍÓ£ÍÛÂÌñÓ¨₤ÿ¥ÍÛÂÌñÓ¨₤ð¢ÍÙTGCÿ¥Í¿ÑÕÍÛÍͯhttp://localhost:8080/a

CLIENTÿ¥Í¡ÎÌÓË´ÌÛÌð£Ëð¡Òñ°Ò§˜ÍˆÌ₤ÍͯÍÓ£CASÕˆÒ₤ÓË´ÌÛÿ¥ÌçÒÏÍ´ð¡ÙÌ Ì°ÓͯҢð¡Ò¢Ó´ÿ¥

3.ô ô ô ô ô ô Ó˜˜ð¡Ì˜ÀÒÛ¢ÕÛhttp://localhost:8080/b

CLIENTÿ¥ÌýÀÓË´ÌÛð¡SESSIONð¡ÙÌýÀÌÌÑÌ₤Ìð£ËÒñ°Ò§˜Ò°CAS

CASÿ¥ð£ÍÛÂÌñÓ¨₤ÍͤTGCÿ¥ÍÎÌTGCÌÌÍÓ£Ó´ÌñSTÍ¿ÑÍͯՈÒ₤STÿ¥ð£ÒSSOÐÐÍÎÌÍÊÝÌÕӣͧÌÌ°´ÕÌÑÿ¥Ìð¿ÕÓËÍ ÑÍÛÓ°£Ó£ÌÇ̯SESSIONð¢ÀÌ₤ÍÂÿ¥ÿ¥TicketGrantingTicketImplÓÝ£grantServiceTicketÌ¿Ì°Õthis.services.put(id,service);Í₤ÒÏCASÓ¨₤ÍñýÓ£Òۯͧð¤Í§ÍӣͧÓÍÙÓ°£Ó£Ð

4.ô ô ô ô ô ô Í̘ÀÒÛ¢ÕÛhttp://localhost:8080/a

CLIENTÿ¥ÌýÀÓË´ÌÛð§Ì₤SESSIONð¡ÙÌÌÑÌ₤Ì ð¡Òñ°Ò§˜ð¿ð¡Ó´ÍCASÕˆÒ₤ÓË´ÌÛÿ¥Í ÒÛ¡Ó´ÌñÒÛ¢ÕÛ

Ó¡Í °Ì´Ò

Ðcas+sso1.Ð ÌÍÀÍ´ ÍÛÂÌñÓ¨₤Õ Ó§ÛÒÛýÒÏÈ.pdf

ʹ̘ÕÀ¿ÓÛð¡Ùÿ¥Ìð£˜ÍˋÓ´SpringBootÐCAS 5.2.3ÐShiroÍPac4jÍÛÓ¯ð¤SSOÕÌÐð¡ÕÂͯÒ₤ÎÓ£ÒÏÈÕÒ¢ð¤Ó£ð£ÑÍ´SSOð¡ÙÓð§Ó´ÍÕ Ó§ÛÒ¢Ó´Ð ÕÎÍ ÿ¥SpringBootÌ₤ð¡ð¡ˆÍ¤ð¤SpringÌÀÌÑÓըͤÎÌ´ÀÍÍÍÓÛÍÍ¥ÍÓÍñËÍ ñÿ¥Ó´ð¤Í¢¨ÕÌÍ£¤Í₤...

"CASÍÛÓ¯ssoÍӿӣͧÍÓ" CASÿ¥Central Authentication Serviceÿ¥Ì₤YaleÍÊÏÍÙÎÍÒçñÓð¡ð¡ˆð¥ð¡Ó¤ÏÓÐ̤ͥÓÕÀ¿ÓÛÿ¥Ì´Í´ð¡¤WebͤӴӰ£Ó£Ìðƒð¡ÓÏÍ₤Õ ÓÍӿӣͧÒÏÈÍ°Ì¿Ì°ÿ¥ÍÝð¤Web SSOÿ¥ÐCASÍ¥ÍÏð¤2001Í¿Çÿ¥Í¿ÑÍ´2004Í¿Ç12Ì...

CASÌ₤ð¡ð¡ˆÍ¥Ì¤ÓÍӿӣͧÿ¥Single Sign-Onÿ¥SSOÿ¥ÍÒÛÛÍÛÓ¯ÿ¥ÍÛÍ ÒÛ¡Ó´ÌñÕÒ¢ð¡ð¡ˆÒÛÊÒ₤ÌÍÀÍ´Ò¢ÒÀð¡Ì˜Àӣͧÿ¥ÓÑÍͯÝÒ§ÒÛ¢ÕÛÌÌÌ₤ÌCASÓÓ°£Ó£ÿ¥Ì ÕÍ̘ÀÒƒÍ ËÍÙÒ₤ÐÒ¢ÍÊÏÍÊÏÌÍð¤Ó´Ìñð§ÕˆÍ¿ÑÓÛÍð¤Ò¤¨ð£§ÕˆÒ₤ÓÓÛÀÓÐ ShiroÌ₤...

ð§¢Ó´CASÌÀÌÑÍÛÓ¯SSOÍӿӣͧÿ¥Í Ñð¡ÙÍ Í¨ÿ¥ 1ÐCASÌÍÀÍ´Ó¨₤ÍÛÒÈ Í 2ÐÍÛÂÌñÓ¨₤Ì¤Ó Í ÍÌÕÓÌÌjarÍ ...6ÐTomcatð¡Ùð§¢Ó´Yale+CASÍÛÓ¯ÍÓ¿Ó£Õ(SSO).doc 7Ðð£ËÍ̘ð¤¤ÓÌÙÍ£¤Ò¢Ó´ð¡ÙÌÕͯ̓ÕÛÕÂÍÒÏÈÍ°Ì¿Ì°

̘ÕÀ¿ÓÛͤð¤SpringBootÐCAS5.xÐShiroÍPac4jÍÛÓ¯ð¤SSOÕÌÿ¥ð¡ÕÂͯÒ₤ÎÓ£ÕÒ¢¯Ò¢ð¤ÌÌ₤Ó£ð£Ñð£ËÍÍÛð£˜Í´SSOð¡ÙÓð§Ó´Ð 1. **SpringBoot** SpringBootÌ₤SpringÌÀÌÑÓð¡ð¡ˆÍÙÕÀ¿ÓÛÿ¥ÍÛÓÛÍð¤SpringͤӴÓÍÍÏÌÙÍ£¤ÍÒ¢ÒÀ...

OAuth2+ SSOÍÛÓ¯Íӿӣͧÿ¥Í Ì˜Ì¤Ó Óͨð¤¤ÍÓð£ÈÓ Í˧Í̓ÓÛÍð¥¥ÿ¥Í¯ÒˆÍñÝÍÓÌÑÍͯÝÍÓÏÕÛÕÂÿ¥ãð¡ÓͯÝð¥ÿ¥ð¡ÍͯÝÕãÐÓ§ð¡Í °ð¤ÍÛÓ¯SSOÓÌÓ¨ ð¡ÍÊÏÍ ÿ¥ð§Ì₤ͧð§ ÓÓÓ ÏÓÍÓÌÑÍͯÝð¥ÍÓ¯Ì ¿Ì˜ð¡Ì₤ÕÈð¿Íð¤Í¢ÿ¥ÓÛÓÇÒÛˋ...

ÓÝð¤ÕÀ¿ÓÛÕÒÎð£Ó§ð¡ÌÕÓÓ¡Í °ÓÕÌÌÀÌÑÿ¥ÍƒÍÊÕ§Ì₤Õ´ÍÕÌÿ¥ð¡ÓÇÌýÀÌ̃ͯÌÇð¡ˆÌçÓ´Í ´Õ´ÕÌÍ˧Óÿ¥Ìð£ËͯÕÌÍ˧ÓÌÀÌÑÍð¤¨Í¤ÌËðƒ...ð¡£ÒÎÍÛÓ¯SSOÐÍͯRBACÒÏÒýÒÛÊÒ₤ÓÛÀÓÐ ð¡Ò§§ÍÕÒÎÒˆÒÀð¢ÛÌ¿Õ Ó§Ûÿ¥ÕÀ¿ÓÛÍ Í Í¡ÎsqlÒ̘

CASÿ¥Central Authentication Serviceÿ¥Ì₤ÒÑÕýÍÊÏÍÙÎÍ¥ÍÓð¡Ì˜ƒÍ¥Ì¤ÓÒ¤¨ð£§ÕˆÒ₤Ó°£Ó£ÿ¥Í Ñð¡£ÒÎÍÒ§Ì₤ð¡¤WebͤӴӴͤÌðƒÍð¡Ó£Í§ÿ¥Single Sign-Onÿ¥SSOÿ¥ÌÍÀÐShiroÍÌ₤ApacheÓ£Ó£Óð¡ð¡ˆÍ¥¤ÍÊÏð¡ÌÓ´ÓJavaÍÛÍ ´ÌÀÌÑÿ¥Ìðƒð¤...

̘մӧýÒ₤ÇÌð¡£ÒÎÍÇÓ£CASÿ¥Central Authentication Serviceÿ¥ÌÍÀÍ´ð¡.NETÍÛÂÌñÓ¨₤ÍÎð§ÍÍÍÛÓ¯SSOÓÒ¢Ó´Ò¢ÒÀÕÒ¢¯Ð ÕÎÍ ÿ¥CASÌ₤ð¡ð¡ˆÍ¥Ì¤ÓÒ¤¨ð£§ÕˆÒ₤ÍÒÛÛÿ¥ÍÛð¡¤WebͤӴӴͤÌðƒð¤ð¡ð¡ˆÕð¡ÙÍ¥ÓÒ¤¨ð£§ÕˆÒ₤ÌÍÀÐCASÌÍÀÍ´...

1. **CASÓÛð£**ÿ¥ÒÏÈÕCASÓ̘ͤÍÓÿ¥ÍÛÓÌÑÌÿ¥ð£ËÍð¡¤ð£ð¿ÍÛÌ₤ÍÛÓ¯SSOÓÓÌ°ÕÌˋÐ 2. **SSOÌÎÍ¢ç**ÿ¥ÕÒ¢¯SSOÓÍñËð§Ì¤ÍÑÿ¥ÍÎð§ÕÒ¢Í Ýð¤¨Ò¤¨ð£§ÕˆÒ₤ÓÑÌÍ´ÍÊð¡ˆÍ¤Ó´ÕÇÌðƒÌ ӥӣͧð§ÕˆÐ 3. **CASÌÍÀÍ´ÍÛÒÈ ð¡Õ Ó§Û**ÿ¥...

### CAS-SSOÓ°£Ó£ÌÑÌÒ₤ÎÒÏÈÿ¥ÍÊÓ°£Ó£ÍӿӣͧÓÍÛӯ̿ÌÀ #### ð¡ÐCASð¡SSOÌÎÍ¢çÒÏÈÌ CASÿ¥Í ´Óϯð¡¤Central Authentication Serviceÿ¥ð¡ÙÍÊÛÒÛÊÒ₤ÌÍÀÿ¥ÿ¥Ì₤ð¡ÓÏÕð¡ÙÍ¥Ò¤¨ð£§ÕˆÒ₤ÒÏÈÍ°Ì¿ÌÀÿ¥Ì´Í´Ó£ð¡ÓÛÀÓÍÍÊÌÙÓ´ÌñÓÌÕÐÍ´...

̘ÕÀ¿ÓÛͤð¤SpringBootÌÀÌÑÿ¥Ó£ÍShiroÐpac4jÍCASÿ¥ÌÍ£¤ð¤ð¡ð¡ˆÍÛÌÇÓJWTÒÛÊÒ₤ð¡ÙÍ¢ÿ¥Ì´Í´ÍÛÓ¯Õ¨ÌÐÍÛÍ ´ÓSSOÒÏÈÍ°Ì¿ÌÀÐ 1. **SpringBoot**ÿ¥ SpringBootÌ₤SpringÌÀÌÑÓð¡ð¡ˆÌˋÍÝÿ¥ÍÛÓÛÍð¤SpringͤӴÓÍÍÏÌÙÍ£¤ð£ËÍ...

Í´Ó´Ìñð¡ÙÍ¢+CASÓͤÌ₤ð¡ÿ¥SDKÍ₤Ò§Í Í¨ð¡Ó´Ìñð¡ÙÍ¢APIð¤Êð¤ÓÍÛÂÌñÓ¨₤ͤÿ¥ð£ËÍÕÌCASÒÛÊÒ₤ÌÍÀÌÕÓð£ÈÓ ÓʤðƒÍÕ Ó§ÛÌÍÐÕÒ¢SDKÿ¥Í¥ÍÒ Í₤ð£ËÍ¢¨ÕͯͯӴÌñð¡ÙÍ¢ÍCASÍÒ§ÌÇÍͯ҈ÍñÝÓͤӴӴͤð¡ÙÐ Í´Ò¢ð¡ˆÍÓ¥ˋÍ Ìð£Ñ...

Ó£¥ð¡ÌÒ¢¯ÿ¥CAS SSOÍÓÌ₤ÕÒ¢ð¡ÙÍ¢ÍÓÒÛÊÒ₤ÌÍÀÍ´ÍÍÌÈÓÍÛÂÌñÓ¨₤ÍÍÍñËð§ÿ¥ÍÛÓ¯ð¤Ó´Ìñ͈Õð¡Ì˜ÀӣͧͰÍ₤ÒÛ¢ÕÛÍÊð¡ˆÍ¤Ó´Ó°£Ó£ÓÍÒ§ÐÒ¢ÓÏÒÛƒÒÛÀÌÂÌ¿ðƒ¢ð¤Ó´Ìñÿ¥ÍÓÛÍð¤Ó°£Ó£ÓÛÀÓÍÓÒ¤¨ð£§ÓÛÀÓÿ¥ÍÌÑð¢Ìð¤ð¡ÍÛÓÍÛÍ ´ÌÏÐÓÑÒ...

Í´JavaÍ¥ÍÕÂÍÿ¥Apache ShiroÍCASÿ¥Central Authentication Serviceÿ¥Ì₤ÍÛÓ¯SSOÓÍ¡¡ÒÏÌÀÌÑÍÍñËÍ ñÐ Apache ShiroÌ₤ð¡ð¡ˆÍ¥¤ÍÊÏð¡ÌÓ´ÓJavaÍÛÍ ´ÌÀÌÑÿ¥ÌðƒÒÛÊÒ₤ÐÌÌÐÍ Í₤Íð¥Ò₤ÓÛÀÓÍÒ§ÿ¥Í₤ð£ËÕÍ¡¡ÍÛ¿ÌͯͥÍͤÒÑ°ÍÊ...

CASÿ¥Central Authentication Serviceÿ¥Ì₤JavaÍ¥ÍÓð¡ð¡ˆÍ¥Ì¤ÓÍӿӣͧÿ¥Single Sign-Onÿ¥ÓÛÓϯSSOÿ¥ÌÀÌÑÿ¥ð¡£ÒÎÓ´ð¤ÒÏÈͰӧӣͤӴð¡ÙÓÒ¤¨ð£§ÕˆÒ₤ÕÛÕÂÐ̘ÍÓ¥ˋÍ Ìðƒð¤CASÌÍÀÓ¨₤ÒˆÍÛð¿ÒÛÊÒ₤ÓÍÛÓ¯ÿ¥ð£ËÍCASÍÛÂÌñÓ¨₤ÓÕ Ó§Û...

CAS_SSO ÌÀÌÑ ÍÛÌ¿PPT ....

(ÕÒÎÍÒÌ¿ÌÀsoa+sso)ÐPDFÐÕ´Ìñ_SSOÓ°£Ó£-Ì¿ÌÀÍ£¤ÒÛÛð¿ÎÌÎÒÎ.pdf

CASÿ¥Central Authentication Serviceÿ¥ð¡ÙÍÊÛÒÛÊÒ₤ÌÍÀÿ¥Ì₤JavaÓʃͤͥÍÓð¡ð¡ˆÍ¥Ì¤SSOÒÏÈÍ°Ì¿ÌÀÿ¥ÍÛð¡¤WebͤӴÌðƒð¤Ó£ð¡ÓÒÛÊÒ₤ÍÌÌÌÍÀÐ CASÓÌ ¡Í¢ÌÎÍ¢çÍ Ì˜ð£Ëð¡Í ð¡ˆÕ´Íÿ¥ 1. **CASÌÍÀÍ´**ÿ¥Ò¢Ì₤SSOÓÌ ¡Í¢ÿ¥ÒÇÒÇÈ...