在Spring Cloud需要使用OAUTH2来实现多个微服务的统一认证授权,通过向OAUTH服务发送某个类型的grant type进行集中认证和授权,从而获得access_token,而这个token是受其他微服务信任的,我们在后续的访问可以通过access_token来进行,从而实现了微服务的统一认证授权。

本示例提供了四大部分:

-

discovery-service:服务注册和发现的基本模块 -

auth-server:OAUTH2认证授权中心 -

order-service:普通微服务,用来验证认证和授权 -

api-gateway:边界网关(所有微服务都在它之后)

OAUTH2中的角色:

-

Resource Server:被授权访问的资源 -

Authotization Server:OAUTH2认证授权中心 -

Resource Owner: 用户 -

Client:使用API的客户端(如Android 、IOS、web app)

Grant Type:

-

Authorization Code:用在服务端应用之间 -

Implicit:用在移动app或者web app(这些app是在用户的设备上的,如在手机上调起微信来进行认证授权) -

Resource Owner Password Credentials(password):应用直接都是受信任的(都是由一家公司开发的,本例子使用) -

Client Credentials:用在应用API访问。

1.基础环境

使用Postgres作为账户存储,Redis作为Token存储,使用docker-compose在服务器上启动Postgres和Redis。

Redis:

image: sameersbn/redis:latest

ports:

- "6379:6379"

volumes:

- /srv/docker/redis:/var/lib/redis:Z

restart: always

PostgreSQL:

restart: always

image: sameersbn/postgresql:9.6-2

ports:

- "5432:5432"

environment:

- DEBUG=false

- DB_USER=wang

- DB_PASS=yunfei

- DB_NAME=order

volumes:

- /srv/docker/postgresql:/var/lib/postgresql:Z

2.auth-server

2.1 OAuth2服务配置

Redis用来存储token,服务重启后,无需重新获取token.

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;

@Autowired

private RedisConnectionFactory connectionFactory;

@Bean

public RedisTokenStore tokenStore() {

return new RedisTokenStore(connectionFactory);

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints

.authenticationManager(authenticationManager)

.tokenStore(tokenStore());

}

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security

.tokenKeyAccess("permitAll()")

.checkTokenAccess("isAuthenticated()");

}

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("android")

.scopes("xx") //此处的scopes是无用的,可以随意设置

.secret("android")

.authorizedGrantTypes("password", "authorization_code", "refresh_token")

.and()

.withClient("webapp")

.scopes("xx")

.authorizedGrantTypes("implicit");

}

}

2.2 Resource服务配置

auth-server提供user信息,所以auth-server也是一个Resource Server

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

@Override

public void configure(HttpSecurity http) throws Exception {

http

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authException) -> response.sendError(HttpServletResponse.SC_UNAUTHORIZED))

.and()

.authorizeRequests()

.anyRequest().authenticated()

.and()

.httpBasic();

}

}

@RestController

public class UserController {

@GetMapping("/user")

public Principal user(Principal user){

return user;

}

}

2.3 安全配置

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

public UserDetailsService userDetailsService(){

return new DomainUserDetailsService();

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.userDetailsService(userDetailsService())

.passwordEncoder(passwordEncoder());

}

@Bean

public SecurityEvaluationContextExtension securityEvaluationContextExtension() {

return new SecurityEvaluationContextExtension();

}

//不定义没有password grant_type

@Override

@Bean

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

}

2.4 权限设计

采用用户(SysUser) 角色(SysRole) 权限(SysAuthotity)设置,彼此之间的关系是多对多。通过DomainUserDetailsService 加载用户和权限。

2.5 配置

spring:

profiles:

active: ${SPRING_PROFILES_ACTIVE:dev}

application:

name: auth-server

jpa:

open-in-view: true

database: POSTGRESQL

show-sql: true

hibernate:

ddl-auto: update

datasource:

platform: postgres

url: jdbc:postgresql://192.168.1.140:5432/auth

username: wang

password: yunfei

driver-class-name: org.postgresql.Driver

redis:

host: 192.168.1.140

server:

port: 9999

eureka:

client:

serviceUrl:

defaultZone: http://${eureka.host:localhost}:${eureka.port:8761}/eureka/

logging.level.org.springframework.security: DEBUG

logging.leve.org.springframework: DEBUG

##很重要

security:

oauth2:

resource:

filter-order: 3

2.6 测试数据

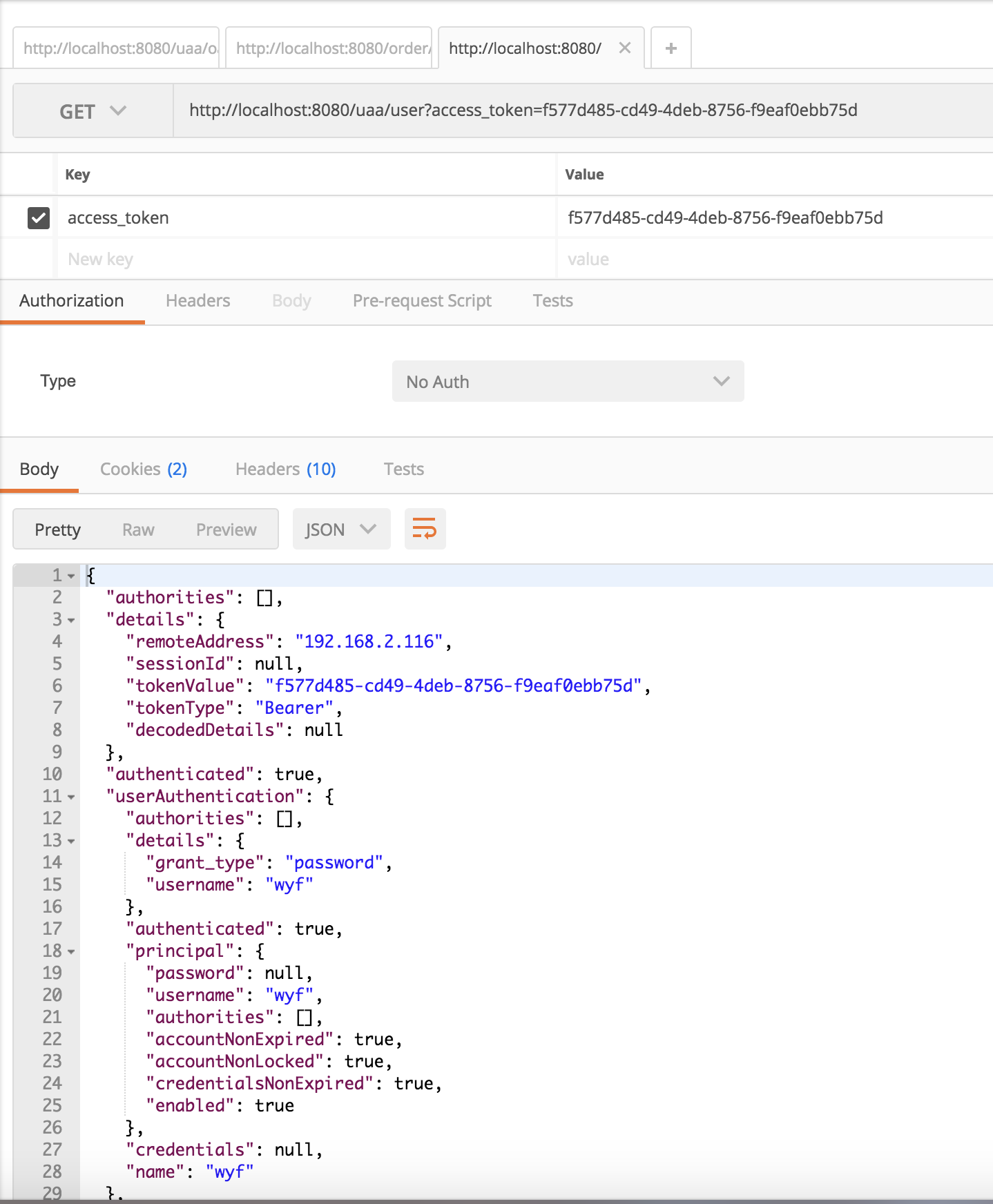

data.sql里初始化了两个用户admin->ROLE_ADMIN->query_demo,wyf->ROLE_USER

3.order-service

3.1 Resource服务配置

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter{

@Override

public void configure(HttpSecurity http) throws Exception {

http

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authException) -> response.sendError(HttpServletResponse.SC_UNAUTHORIZED))

.and()

.authorizeRequests()

.anyRequest().authenticated()

.and()

.httpBasic();

}

}

3.2 用户信息配置

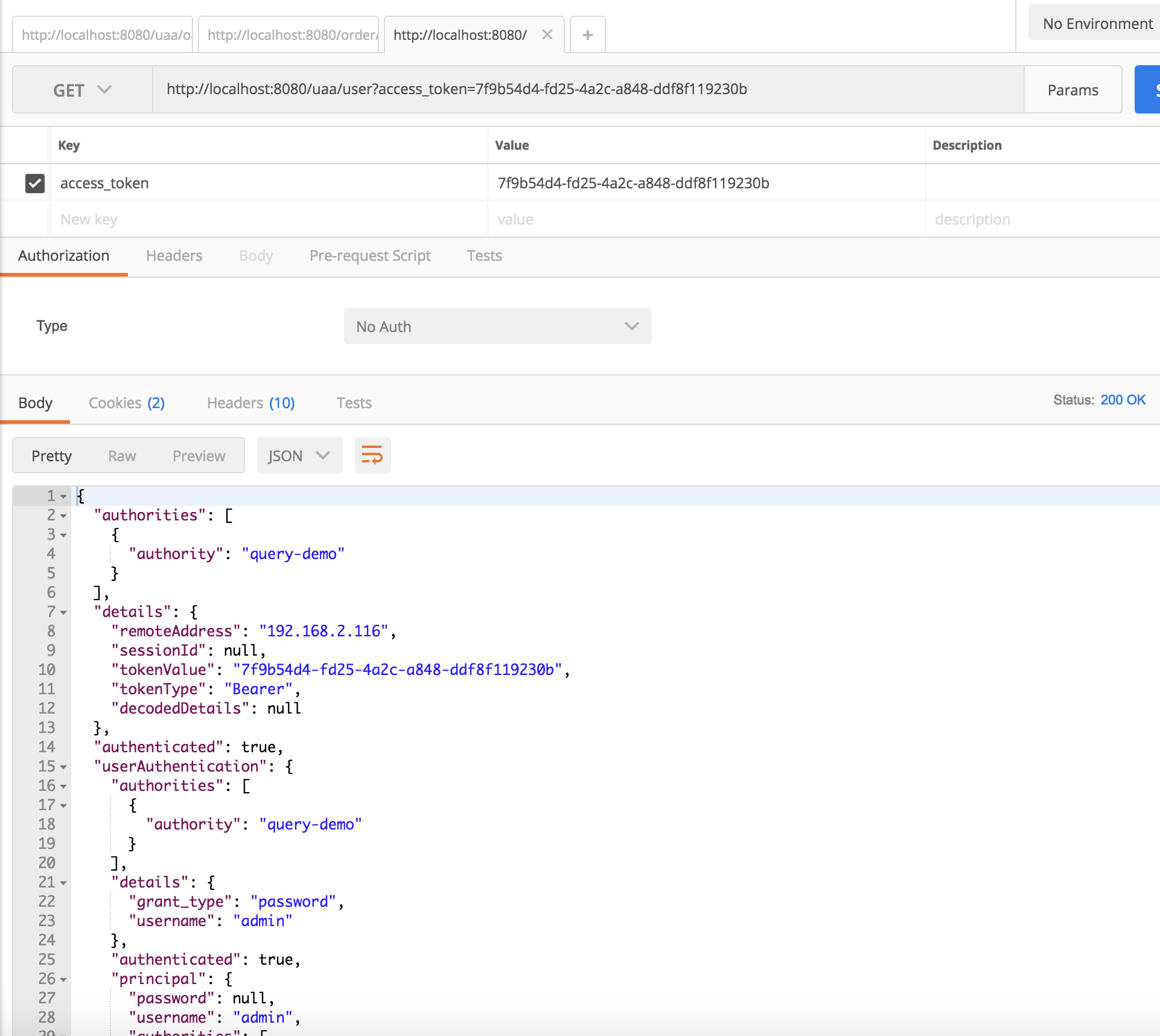

order-service是一个简单的微服务,使用auth-server进行认证授权,在它的配置文件指定用户信息在auth-server的地址即可:

security:

oauth2:

resource:

id: order-service

user-info-uri: http://localhost:8080/uaa/user

prefer-token-info: false

3.3 权限测试控制器

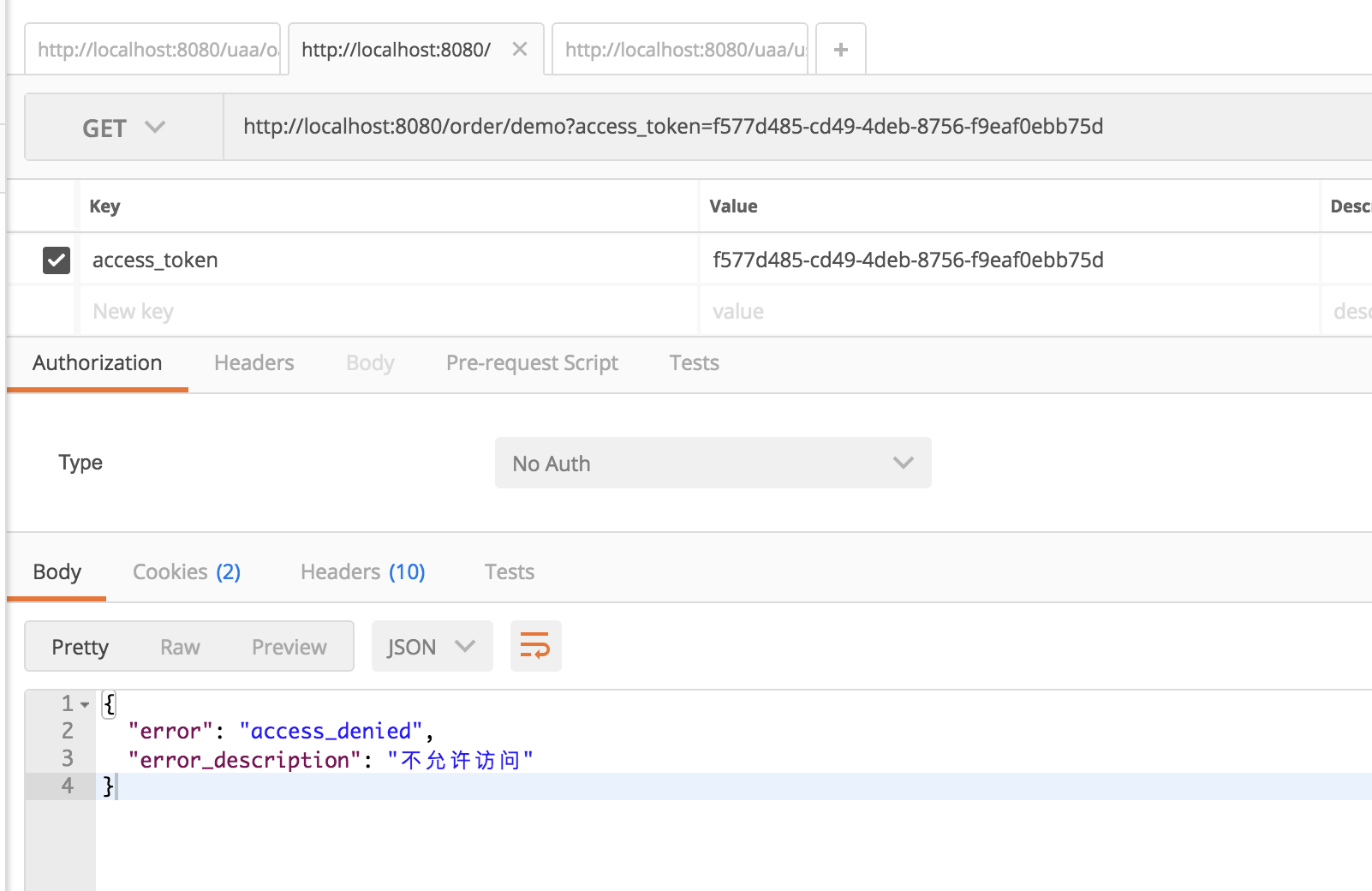

具备authority未query-demo的才能访问,即为admin用户

@RestController

public class DemoController {

@GetMapping("/demo")

@PreAuthorize("hasAuthority('query-demo')")

public String getDemo(){

return "good";

}

}

4 api-gateway

api-gateway在本例中有2个作用:

- 本身作为一个client,使用

implicit -

作为外部app访问的方向代理

4.1 关闭csrf并开启Oauth2 client支持

@Configuration

@EnableOAuth2Sso

public class SecurityConfig extends WebSecurityConfigurerAdapter{

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable();

}

}

4.2 配置

zuul:

routes:

uaa:

path: /uaa/**

sensitiveHeaders:

serviceId: auth-server

order:

path: /order/**

sensitiveHeaders:

serviceId: order-service

add-proxy-headers: true

security:

oauth2:

client:

access-token-uri: http://localhost:8080/uaa/oauth/token

user-authorization-uri: http://localhost:8080/uaa/oauth/authorize

client-id: webapp

resource:

user-info-uri: http://localhost:8080/uaa/user

prefer-token-info: false

5 演示

5.1 客户端调用

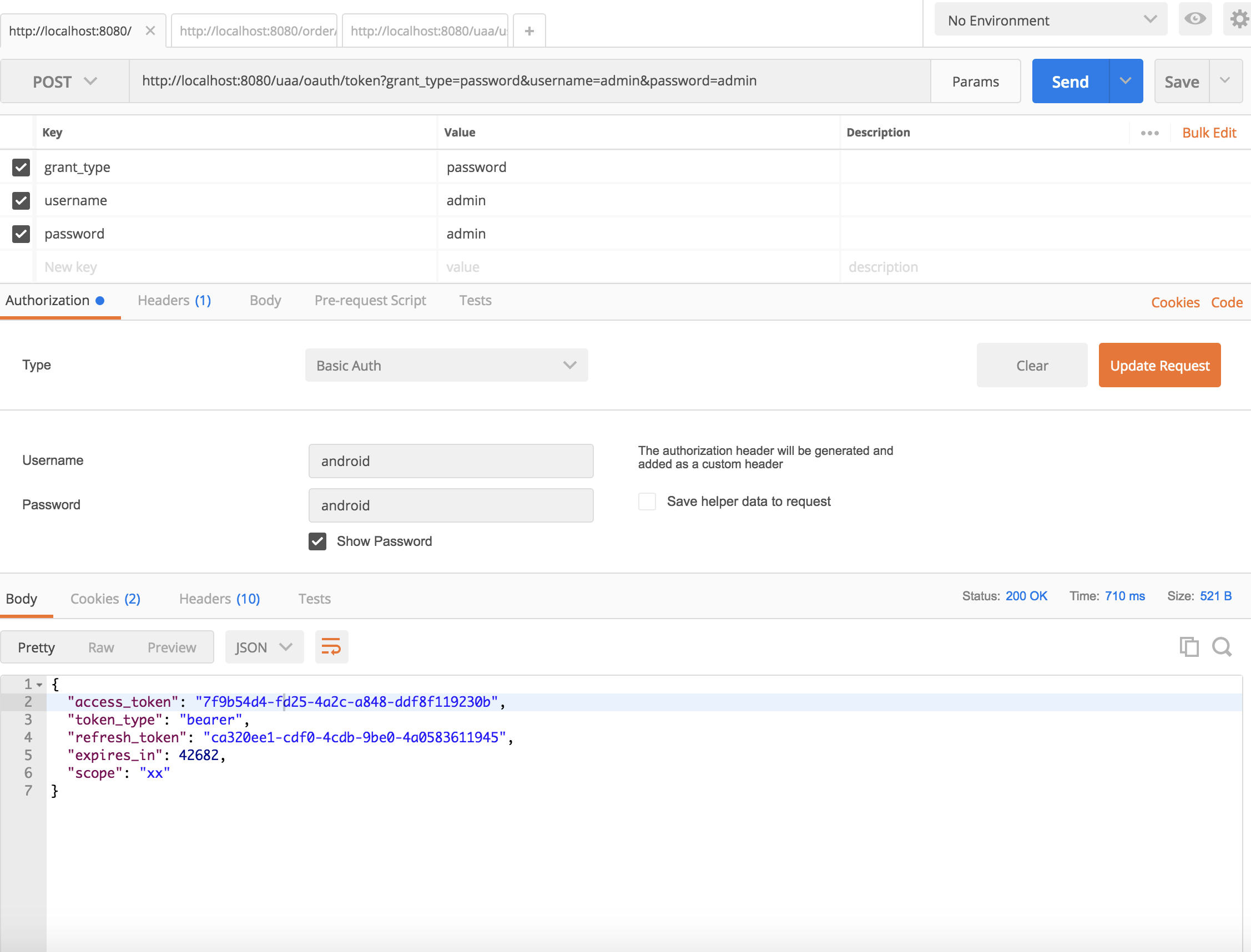

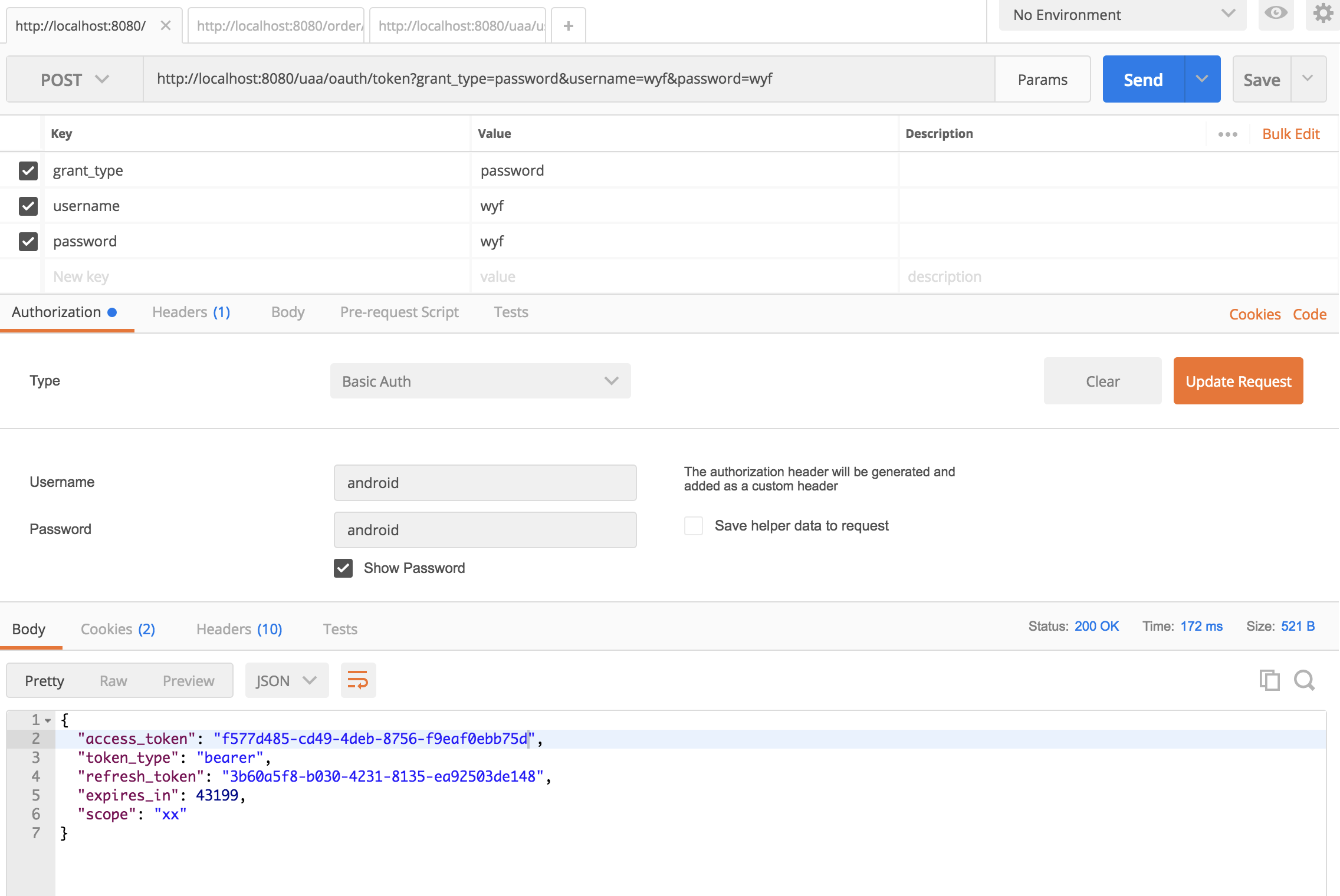

使用Postman向http://localhost:8080/uaa/oauth/token发送请求获得access_token(admin用户的如7f9b54d4-fd25-4a2c-a848-ddf8f119230b)

- admin用户

- wyf用户

5.2 api-gateway中的webapp调用

暂时没有做测试,下次补充。

6 源码地址

相关推荐

本篇将深入探讨如何利用Spring Cloud集成OAuth2来实现身份认证和单点登录(Single Sign-On,简称SSO)。 OAuth2是一种授权框架,它允许第三方应用获取资源所有者的特定资源,同时保护了资源所有者的隐私信息。在...

通过以上步骤,我们可以在Spring Cloud项目中成功地整合OAuth2和JWT,实现权限认证,并利用MyBatis处理数据操作。这种集成方案为微服务架构提供了强大的安全基础,同时也保持了良好的性能和可扩展性。在实际开发中,...

SpringCloud(八):API网关整合OAuth2认证授权服务。

这是一个基于最新技术栈,包括Spring Cloud 2021、Spring Boot 2.7和OAuth2的RBAC(Role-Based Access Control)权限管理系统的源码项目。该项目旨在提供一套高效、安全的后端服务框架,用于实现用户权限的精细化...

分布式系统的认证和授权 分布式架构采用 Spring Cloud Alibaba 认证和授权采用 Spring Security OAuth2.0 实现方法级权限控制 网关采用 gateway 中间件 服务注册和发现采用 nacos

系统说明:基于 Spring Cloud 2021 、Spring Boot 2.6、 OAuth2 的 RBAC 权限管理系统 基于数据驱动视图的理念封装 element-ui,即使没有 vue 的使用经验也能快速上手 提供对常见容器化支持 Docker、Kubernetes、...

基于 Spring Cloud Hoxton 、Spring Boot 2.2、 OAuth2 的RBAC权限管理系统 基于数据驱动视图的理念封装 Ant Design Vue,即使没有 vue 的使用经验也能快速上手 提供 lambda 、stream api 、webflux 的生产实践 ...

SpringCloud+SpringBoot+OAuth2+Spring Security+Redis实现的微服务统一认证授权

在Spring Cloud Oauth2中,授权码模式(Authorization Code Grant)是一种常见的安全认证方式,用于保护Web应用程序。本文将深入探讨如何使用授权码模式来实现登录验证授权。 首先,理解OAuth2的基本概念至关重要。...

**Spring Cloud OAuth2** 是OAuth2协议的Java实现,它是Spring Security的扩展,为微服务提供了认证和授权功能。使用Spring Cloud OAuth2,我们可以创建一个授权服务器来处理用户的登录和授权请求,以及保护资源...

基于Spring Cloud Finchley.SR1 网关基于 Spring Cloud Gateway 提供Consul 服务注册发现版本pigxc 最终一致性的分布式事务解决方案 图形化代码生成,不会vue也能做到敏捷开发 基于 Spring Security oAuth 深度定制...

Spring Cloud OAuth2是一种基于OAuth2协议的授权框架,它为微服务架构提供了安全的认证和授权服务。在“Spring Cloud Oauth2的密码模式数据库方式实现登录授权验证”这个主题中,我们将深入探讨如何利用OAuth2的密码...

基于SpringCloud2.1的微服务开发脚手架,整合了spring-security-oauth2、nacos、feign、sentinel、springcloud-gateway等。服务治理方面引入elasticsearch、skywalking、springboot-admin、zipkin等,让项目开发快速...

`SpringCloud` 和 `OAuth2` 的结合提供了一种高效且灵活的方式来实现微服务架构中的服务发现、负载均衡和安全控制。本文将深入探讨如何利用这两个强大的框架来构建一个实现单点登录(Single Sign-On,SSO)及安全...

核心框架:springcloud Edgware全家桶 安全框架:Spring Security Spring Cloud Oauth2 分布式任务调度:elastic-job 持久层框架:MyBatis、通用Mapper4、Mybatis_PageHelper 数据库连接池:Alibaba Druid 日志管理...

springCloud-分享版: 基于Spring Cloud、OAuth2.0的前后端分离的系统。 通用RBAC权限设计及其数据权限和分库分表 支持服务限流、动态路由、灰度发布、 支持常见登录方式, 多系统SSO登录 基于 Spring Cloud Hoxton ...