- ŠÁĆŔžł: 930328 ŠČí

- ŠÇžňłź:

- ŠŁąŔç¬: ňîŚń║Č

-

Šľçšźáňłćš▒╗

- ňůĘÚâĘňŹÜň«ó (537)

- Java SE (114)

- Struts (18)

- Hibernate (25)

- Spring (3)

- Page_Tech (41)

- Others (87)

- Database (29)

- Server (24)

- OpenSource_Tools (15)

- IDE_Tool (22)

- Algorithm (28)

- Interview (22)

- Test (28)

- Hardware (1)

- Mainframe (25)

- Web application (4)

- Linux (3)

- PHP (17)

- Android (1)

- Perl (6)

- ubuntu (1)

- Java EE (9)

- Web Analysis (5)

- Node.js (2)

- javascript (2)

šĄżňî║šëłňŁŚ

- ŠłĹšÜäŔÁäŔ«» ( 0)

- ŠłĹšÜäŔ«║ňŁŤ ( 0)

- ŠłĹšÜäÚŚ«šşö ( 0)

ňşśŠíúňłćš▒╗

- 2014-12 ( 1)

- 2014-11 ( 1)

- 2014-10 ( 1)

- ŠŤ┤ňĄÜňşśŠíú...

ŠťÇŠľ░Ŕ»äŔ«║

-

ńŞÇÚö«Š│Ęňćî´╝Ü

request.getRequestURL()ňĺîrequest.getRequestURI() -

SuperCustomer´╝Ü

...

SEDšÜäŠÜéňşśšę║ÚŚ┤ňĺîŠĘíň╝Ćšę║ÚŚ┤ -

juyo_ch´╝Ü

Ŕ«▓ňżŚŠî║ňąŻšÉćŔžúšÜä,ňşŽń╣áń║ć

java Šş╗ÚöüňĆŐŔžúňć│ -

chinaalex´╝Ü

ŠťÇňÉÄńŞÇÚóśšşöŠíłŠşúší«´╝îńŻćŠś»ňłćŠ×ÉŠťëŔ»».ŠîëšůžňŽéńŞőŔ┐çšĘő´╝îńŞŐńŞÇŔíîńŞ║šô´╝îńŞőńŞÇ ...

zzŠÖ║ňŐŤÚóś -

liaowuxukong´╝Ü

ňĄÜŔ░óňŹÜńŞ╗ňĽŽ´╝îň╝▒ň╝▒šÜäń║ćŔžúń║ćńŞÇšé╣ŃÇé

C++/Java ň«×šÄ░ňĄÜŠÇüšÜ䊾╣Š│Ľ´╝łC++´╝ë

ňč║ń║ÄRBACšÜ䊣âÚÖÉŔ«żŔ«íŠĘíň×ő´╝Ü

1┬á┬á┬á┬á┬á┬á┬á RBAC ń╗őš╗Ź

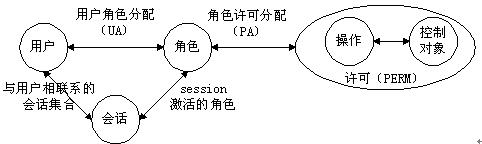

RBAC ŠĘíň×őńŻťńŞ║šŤ«ň돊ťÇńŞ║ň╣┐Š│ŤŠÄąňĆŚšÜ䊣âÚÖÉŠĘíň×őŃÇé

NIST ´╝łThe National Institute of Standards and Technology´╝îšżÄňŤŻňŤŻň«ÂŠáçňçćńŞÄŠŐÇŠť»šáöšęÂÚÖó´╝ëŠáçňçćRBACŠĘíň×őšö▒4ńެÚâĘń╗ŠĘíň×őš╗䊳ɴ╝îŔ┐Ö4ńެÚâĘń╗ŠĘíň×őňłćňłźŠś»ňč║ŠťČŠĘíň×őRBAC0´╝łCore RBAC´╝ëŃÇüŔžĺŔë▓ňłćš║žŠĘíň×őRBAC1´╝łHierarchal RBAC´╝ëŃÇüŔžĺŔë▓ÚÖÉňłÂŠĘíň×őRBAC2´╝łConstraint RBAC´╝ëňĺîš╗čńŞÇŠĘíň×őRBAC3´╝łCombines RBAC´╝ë[1]ŃÇéRBAC0ŠĘíň×őňŽéňŤż1ŠëÇšĄ║ŃÇé

ňŤżŔíĘ 1 RBAC 0 ŠĘíň×ő

l ┬á┬á┬á┬á┬á┬á┬á┬á RBAC0 ň«Üń╣ëń║ćŔ⯊×䊳ÉńŞÇńެRBACŠÄžňłÂš│╗š╗čšÜ䊝Çň░ĆšÜäňůâš┤áÚŤćňÉł

ňťĘRBACń╣őńŞş,ňîůňÉźšöĘŠłĚusers(USERS)ŃÇüŔžĺŔë▓roles(ROLES)ŃÇüšŤ«Šáçobjects(OBS)ŃÇüŠôŹńŻťoperations(OPS)ŃÇüŔ«ŞňĆ»ŠŁâpermissions(PRMS)ń║öńެňč║ŠťČŠĽ░ŠŹ«ňůâš┤á´╝âÚÖÉŔóźŔÁőń║łŔžĺŔë▓,ŔÇîńŞŹŠś»šöĘŠłĚ´╝îňŻôńŞÇńެŔžĺŔë▓ŔóźŠîçň«Üš╗ÖńŞÇńެšöĘŠłĚŠŚÂ´╝ĄšöĘŠłĚň░▒ŠőąŠťëń║ćŔ»ąŔžĺŔë▓ŠëÇňîůňÉźšÜ䊣âÚÖÉŃÇéń╝ÜŔ»ŁsessionsŠś»šöĘŠłĚńŞÄŠ┐ÇŠ┤╗šÜäŔžĺŔë▓ÚŤćňÉłń╣őÚŚ┤šÜ䊜áň░äŃÇéRBAC0ńŞÄń╝áš╗čŔ«┐ÚŚ«ŠÄžňłÂšÜäňĚ«ňłźňťĘń║Äňó×ňŐáńŞÇň▒éÚŚ┤ŠÄąŠÇžňŞŽŠŁąń║ćšüÁŠ┤╗ŠÇž´╝îRBAC1ŃÇüRBAC2ŃÇüRBAC3Ú⯊ś»ňůłňÉÄňťĘRBAC0ńŞŐšÜäŠëęň▒ĽŃÇé

l ┬á┬á┬á┬á┬á┬á┬á┬á RBAC1 ň╝ĽňůąŔžĺŔë▓ÚŚ┤šÜäš╗žŠë┐ňů│š│╗

ŔžĺŔë▓ÚŚ┤šÜäš╗žŠë┐ňů│š│╗ňĆ»ňłćńŞ║ńŞÇŔłČš╗žŠë┐ňů│š│╗ňĺîňĆŚÚÖÉš╗žŠë┐ňů│š│╗ŃÇéńŞÇŔłČš╗žŠë┐ňů│š│╗ń╗ůŔŽüŠ▒éŔžĺŔë▓š╗žŠë┐ňů│š│╗Šś»ńŞÇńެš╗Łň»╣ňüĆň║Ćňů│š│╗´╝îňůüŔ«ŞŔžĺŔë▓ÚŚ┤šÜäňĄÜš╗žŠë┐ŃÇéŔÇîňĆŚÚÖÉš╗žŠë┐ňů│š│╗ňłÖŔ┐ŤńŞÇŠşąŔŽüŠ▒éŔžĺŔë▓š╗žŠë┐ňů│š│╗Šś»ńŞÇńެŠáĹš╗ôŠ×äŃÇé

l ┬á┬á┬á┬á┬á┬á┬á┬á RBAC2 ŠĘíň×őńŞşŠĚ╗ňŐáń║ćŔ┤úń╗╗ňłćšŽ╗ňů│š│╗

RBAC2 šÜäš║ŽŠŁčŔžäň«Üń║抣âÚÖÉŔóźŔÁőń║łŔžĺŔë▓ŠŚÂ,ŠłľŔžĺŔë▓ŔóźŔÁőń║łšöĘŠłĚŠŚÂ,ń╗ąňĆŐňŻôšöĘŠłĚňťĘŠčÉńŞÇŠŚÂňł╗Š┐ÇŠ┤╗ńŞÇńެŔžĺŔë▓ŠŚÂŠëÇň║öÚüÁňż¬šÜäň╝║ňłÂŠÇžŔžäňłÖŃÇéŔ┤úń╗╗ňłćšŽ╗ňîůŠőČÚŁÖŠÇüŔ┤úń╗╗ňłćšŽ╗ňĺîňŐĘŠÇüŔ┤úń╗╗ňłćšŽ╗ŃÇéš║ŽŠŁčńŞÄšöĘŠłĚ-ŔžĺŔë▓-ŠŁâÚÖÉňů│š│╗ńŞÇŔÁĚňć│ň«Üń║ćRBAC2ŠĘíň×őńŞşšöĘŠłĚšÜäŔ«┐ÚŚ«Ŕ«ŞňĆ»ŃÇé

l ┬á┬á┬á┬á┬á┬á┬á┬á RBAC3 ňîůňÉźń║ćRBAC1ňĺîRBAC2

ŠŚóŠĆÉńżŤń║ćŔžĺŔë▓ÚŚ┤šÜäš╗žŠë┐ňů│š│╗´╝îňĆłŠĆÉńżŤń║ćŔ┤úń╗╗ňłćšŽ╗ňů│š│╗ŃÇé

ň╗║šźőŔžĺŔë▓ň«Üń╣ëŔíĘŃÇéň«Üňç║ňŻôň돚│╗š╗čńŞşŔžĺŔë▓ŃÇé

ňŤáńŞ║Šťëš╗žŠë┐šÜäÚŚ«Úóś´╝îŠëÇń╗ąŔžĺŔë▓ńŻôšÄ░ňç║šÜ䊜»ńŞÇńެŠáĹňŻóš╗ôŠ×äŃÇé

2┬á┬á┬á┬á┬á┬á┬á ŠŁâÚÖÉŔ«żŔ«í´╝Ü

ÚůŹšŻ«ŔÁäŠ║Éń╗ąňĆŐŔÁäŠ║ÉšÜäŠôŹńŻť ´╝Ü Ŕ┐ÖÚçîŔÁäŠ║ÉňĆ»ń╗ąň«Üń╣ëńŞ║ńŞÇńެÚÇÜšöĘšÜäŔÁäŠ║ÉŠĘíň×őŃÇéŠĆÉńżŤÚÇÜšöĘšÜäŔÁäŠ║Éš╗čńŞÇŠÄąňĆúŃÇé

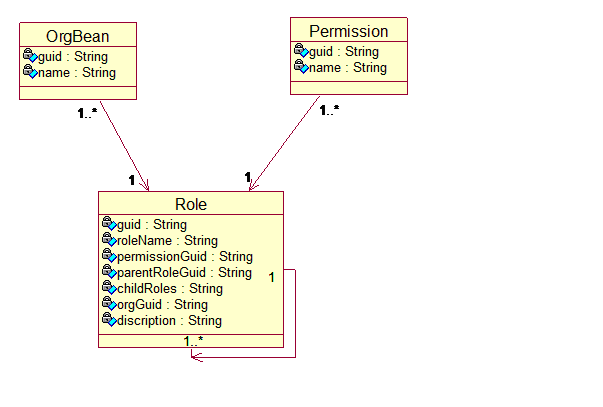

ŠĽ░ŠŹ«ň║ô ER ňŤż´╝Ü

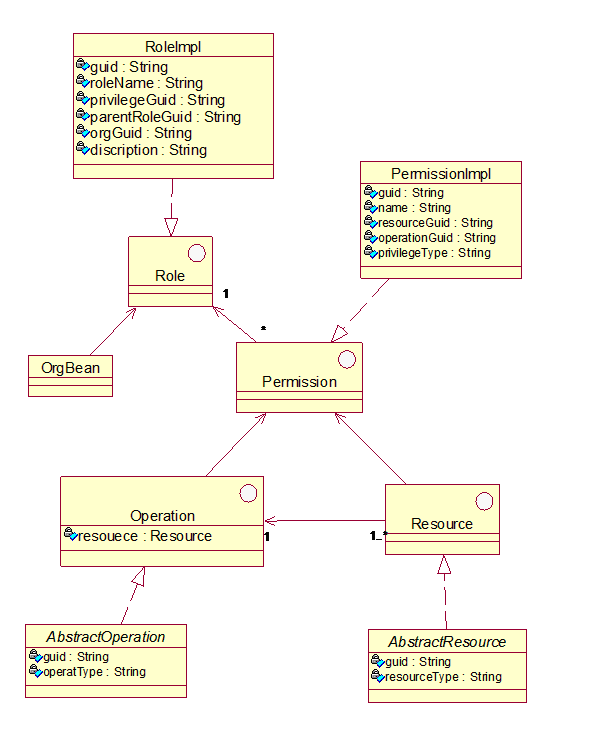

ňů│š│╗ňŤż´╝Ü

3┬á┬á┬á┬á┬á┬á┬á ňłćŠ×É´╝Ü

┬á┬á┬á Šá╣ŠŹ«ń╗ąńŞŐšÜäš▒╗ňů│š│╗ňŤżňĺîERňŤżňĆ»ń╗ąšťőňç║ŃÇ銼┤ńެŠŁâÚÖÉňĆ»ń╗ąŠŐŻŔ▒íńŞ║ń║öńެň»╣Ŕ▒íš╗䊳ÉŃÇé

OrgBean : šöĘń║ÄŠĆĆŔ┐░orgŠĘíň×őŃÇé

Role ´╝Ü šöĘń║ÄŠĆĆŔ┐░ŔžĺŔë▓ŃÇé

Permission ´╝Ü šöĘń║ÄŠĆĆŔ┐░ŠŁâÚÖÉŃÇé

Resource ´╝Ü šöĘń║ÄŠĆĆŔ┐░ŔÁäŠ║ÉŃÇé

Operation ´╝Ü šöĘń║ÄŠĆĆŔ┐░ŠôŹńŻťŃÇé

ňůÂńŞşPermissionńŞşŠťëResource , Operation šÜäŔüÜňÉł´╝îŔÁäŠ║ÉňĺîŠôŹńŻťš╗䊳ɊŁâÚÖÉŃÇé

Role ňĺî Permission Ú⯊ťëŔç¬ňîůňÉźŃÇéňŤáńŞ║Ŕ«żŔ«íňł░ŠŁâÚÖÉšÜäš╗žŠë┐ŃÇé

ŔÁäŠ║ÉResource ń╣čňĆ»ŔâŻňç║šÄ░ńŞÇÚóŚŠáĹňŻóš╗ôŠ×ä´╝îÚéúŔÁäŠ║Éń╣čŔŽüŠťëŔç¬ňîůňÉźŃÇé

ŠÇŁŠâ│ :

ŠŁâÚÖÉš│╗š╗čšÜäŠáŞň┐âšö▒ń╗ąńŞőńŞëÚâĘňłćŠ×䊳ɴ╝Ü 1. ňłŤÚÇኣâÚÖÉ´╝î 2. ňłćÚůŹŠŁâÚÖÉ´╝î 3. ńŻ┐šöĘŠŁâÚÖÉ´╝îšäÂňÉÄ´╝îš│╗š╗čňÉäÚâĘňłćšÜäńŞ╗ŔŽüňĆéńŞÄŔÇůň»╣šůžňŽéńŞő´╝Ü 1. ňłŤÚÇኣâÚÖÉ - Creator ňłŤÚÇá´╝î 2. ňłćÚůŹŠŁâÚÖÉ - Administrator ňłćÚůŹ´╝î 3. ńŻ┐šöĘŠŁâÚÖÉ - User ´╝Ü

1. Creator ňłŤÚÇá Privilege ´╝î Creator ňťĘŔ«żŔ«íňĺîň«×šÄ░š│╗š╗芌Âń╝Üňłĺňłć´╝îńŞÇńެňşÉš│╗š╗芳ľšž░ńŞ║ŠĘíňŁŚ´╝îň║öŔ»ąŠťëňô¬ń║ŤŠŁâÚÖÉŃÇéŔ┐ÖÚçîň«îŠłÉšÜ䊜» Privilege ńŞÄ Resource šÜäň»╣Ŕ▒íňú░ŠśÄ´╝îň╣Š▓튝뚝芺úň░ć Privilege ńŞÄňůĚńŻô Resource ň«×ńżőŔüöš│╗ňťĘńŞÇŔÁĚ´╝îňŻóŠłÉ Operator ŃÇé

2. Administrator Šîçň«Ü Privilege ńŞÄ Resource Instance šÜäňů│Ŕüö ŃÇéňťĘŔ┐ÖńŞÇŠşą´╝î ŠŁâÚÖÉšťčŠşúńŞÄŔÁäŠ║Éň«×ńżőŔüöš│╗ňł░ń║ćńŞÇŔÁĚ´╝î ń║žšöčń║ć Operator ´╝ł Privilege Instance ´╝ëŃÇé Administrator ňłęšöĘ Operator Ŕ┐Öńެňč║ŠťČňůâš┤á´╝ąňłŤÚÇáń╗ľšÉćŠâ│ńŞşšÜ䊣âÚÖÉŠĘíň×őŃÇéňŽé´╝îňłŤň╗║ŔžĺŔë▓´╝îňłŤň╗║šöĘŠłĚš╗ä´╝îš╗ÖšöĘŠłĚš╗äňłćÚůŹšöĘŠłĚ´╝îň░ćšöĘŠłĚš╗äńŞÄŔžĺŔë▓ňů│Ŕüöšşëšşë ... Ŕ┐Öń║ŤŠôŹńŻťÚ⯊ś»šö▒ Administrator ŠŁąň«îŠłÉšÜäŃÇé

3. User ńŻ┐šöĘ Administrator ňłćÚůŹš╗ÖšÜ䊣âÚÖÉňÄ╗ńŻ┐šöĘňÉäńެňşÉš│╗š╗čŃÇé Administrator Šś»šöĘŠłĚ´╝îňťĘń╗ľšÜäň┐⚍«ńŞşŠťëńŞÇńެŠ»öŔżâÚÇéňÉłń╗ľš«íšÉćňĺîš╗┤ŠŐĄšÜ䊣âÚÖÉŠĘíň×őŃÇéń║ÄŠś»´╝îšĘőň║ĆňĹśňƬŔŽüňŤ×šşöńŞÇńŞ¬ÚŚ«Úóś´╝îň░▒Šś»ń╗Çń╣łŠŁâÚÖÉňĆ»ń╗ąŔ«┐ÚŚ«ń╗Çń╣łŔÁäŠ║É´╝îń╣čň░▒Šś»ňëŹÚŁóŔ»┤šÜä Operator ŃÇéšĘőň║ĆňĹśŠĆÉńżŤ Operator ň░▒ŠäĆňĹ│šŁÇš╗Öš│╗š╗čšę┐ńŞŐń║暍öšö▓ŃÇé Administrator ň░▒ňĆ»ń╗ąŠîëšůžń╗ľšÜäŠäĆŠä┐ŠŁąň╗║šźőń╗ľŠëÇňŞîŠťŤšÜ䊣âÚÖÉŠíćŠ× ňĆ»ń╗ąŔç¬Ŕíîňó×ňŐá´╝îňłáÚÖĄ´╝îš«íšÉć Resource ňĺî Privilege ń╣őÚŚ┤ňů│š│╗ŃÇéňĆ»ń╗ąŔç¬ŔíîŔ«żň«ÜšöĘŠłĚ User ňĺîŔžĺŔë▓ Role šÜäň»╣ň║öňů│š│╗ŃÇé ( ňŽéŠ×ťň░ć Creator šťőńŻťŠś» Basic šÜäňĆĹŠśÄŔÇů´╝î Administrator ň░▒Šś» Basic šÜäńŻ┐šöĘŔÇů´╝îń╗ľňĆ»ń╗ąňüÜńŞÇń║ŤŔäÜŠťČň╝ĆšÜäš╝ľšĘő ) Operator Šś»Ŕ┐Öńެš│╗š╗čńŞşŠťÇňů│Úö«šÜäÚâĘňłć´╝îň«âŠś»ńŞÇńެš║ŻňŞŽ´╝îńŞÇńެš│╗ňťĘ Programmer ´╝î Administrator ´╝î User ń╣őÚŚ┤šÜäš║ŻňŞŽŃÇé

4┬á┬á┬á┬á┬á┬á┬á ŠŁâÚÖÉAPI

getPermissionByOrgGuid(String orgGuid )

┬á┬á┬á ┬á ÚÇÜŔ┐çń╝áňůąńŞÇńެorgšÜäGuid ´╝î Šő┐ňł░ňŻôňëŹŔ┐Öńެorgň»╣Ŕ▒íÚâŻňůĚŠťëÚéúń║ŤŔ«┐ÚŚ«ŠŁâÚÖÉŃÇé

getSourcePermissionByOrgGuid(String orgGuid , String resouceGuid)

┬á┬á┬á ÚÇÜŔ┐çń╝áňůąńŞÇńެorgšÜäGuid ňĺî ńŞÇńެŔÁäŠ║ÉšÜäGuid ´╝î Ŕ┐öňŤ×Šö╣Orgň»╣ňŻôňëŹŔ┐ÖńެŔÁäŠ║ÉšÜäŔ«┐ÚŚ«ŠŁâÚÖÉŃÇé

getPermissionByResourceGuid(String resource)

┬á┬á┬á ÚÇÜŔ┐çń╝áňůąńŞÇńެŔÁäŠ║ÉšÜäGuid ´╝î ňżŚňł░ňŻôňëŹŔÁäŠ║ÉńŞőÚ⯊ťëÚéúń║ŤŠŁâÚÖÉň«Üń╣ëŃÇé

havingHeritPermission(String orgGuid , String resouceGuid) : Boolean

┬á┬á┬á ń╝áňůąńŞÇńެorgGuid´╝î ŔÁäŠ║ÉGUID ´╝îŠčąšťőŠö╣OrgGuidńŞőň»╣ŔÁäŠ║ÉŠś»ňÉŽŠťëňÉĹńŞőš╗žŠë┐šÜ䊣âÚÖÉŃÇéŔ┐ÖÚçîš╗žŠë┐Šś»ŔÁäŠ║ÉšÜäš╗žŠë┐ŃÇéňŹ│ň»╣šłÂŠáĆšŤ«ŠťëŠŁâÚÖÉ´╝îňĆ»ń╗ąš╗žŠë┐ńŞőňÄ╗ň»╣šłÂŠáĆšŤ«ńŞőšÜäňşÉŠáĆšŤ«ňÉîŠáĚŠťëŠŁâÚÖÉŃÇé

havingPermission(String orgGuid , String resourceGuid) : Boolean

┬á┬á┬á ňłĄŠľşŠčÉOrgň»╣ŠčÉńŞÇŔÁäŠ║ÉŠś»ňÉŽšöĘŠŁâÚÖÉŃÇé

ń╗ąńŞŐŠś»š▓Śš▓ĺň║ŽšÜ䊣âÚÖÉAPI ŃÇé ń╗ąńŞőńŞ║š╗ćš▓ĺň║ŽšÜ䊣âÚÖÉ´╝Ü

getOperationByPermission(String permissionGuid)

┬á┬á┬á ÚÇÜŔ┐çpermission šÜäGuid ňżŚňł░Ŕ»ąpermission šÜäŠëÇŠťëŠťëŠĽłŠôŹńŻťŃÇé

getOperationByGuid(String permissionGuid , String resourceGuid)

┬á┬á┬á ÚÇÜŔ┐çpermisionšÜäGuid ´╝î ŔÁäŠ║ÉšÜäGuid ňżŚňł░Ŕ»ąŔÁäŠ║ÉńŞőŠëÇŠťëšÜ䊝늼łŠôŹńŻťŃÇé

screeningOpreationByGuid (String permissionGuid , String resourceGuid , String orgGuid)

┬á┬á┬á ÚÇÜŔ┐çpermission ´╝î resource ´╝î orgšÜäGuid ňżŚňł░Šö╣Orgň»╣Ŕ┐ÖńŞÇŔÁäŠ║ÉšÜ䊝늼łŠôŹńŻťŃÇé

hasOperation(String operationGuid) : boolean

┬á┬á┬á ÚÇÜŔ┐çń╝áňůąšÜäoperationGuid Ŕ┐öňŤ×Šś»ňÉŽňůĚŠťëŠôŹńŻťŠŁâÚÖÉŃÇé

5┬á┬á┬á┬á┬á┬á┬á ŠŁâÚÖÉšÜäň«×šÄ░´╝Ü

1 ´╝ÄŔíĘňŹĽň╝ĆŔ«ĄŔ»ü´╝îŔ┐ÖŠś»ňŞŞšöĘšÜä´╝îńŻćšöĘŠłĚňł░ŔżżńŞÇńެńŞŹŔóźŠÄłŠŁâŔ«┐ÚŚ«šÜäŔÁäŠ║ÉŠŚÂ´╝î Web ň«╣ňÖĘň░▒ňĆĹ

ňç║ńŞÇńެ html ÚíÁÚŁó´╝îŔŽüŠ▒éŔżôňůąšöĘŠłĚňÉŹňĺîň»ćšáüŃÇé

2 ´╝ÄšöĘ Filter Úś▓ŠşóšöĘŠłĚŔ«┐ÚŚ«ńŞÇń║ŤŠť¬ŔóźŠÄłŠŁâšÜäŔÁäŠ║É´╝î Filter ń╝ÜŠł¬ňĆľŠëÇŠťë Request/Response ´╝î

šäÂňÉÄŠöżšŻ«ńŞÇńެڬîŔ»üÚÇÜŔ┐çšÜäŠáçŔ»ćňťĘšöĘŠłĚšÜä Session ńŞş´╝îšäÂňÉÄ Filter Š»ĆŠČíńżŁÚŁáŔ┐ÖńެŠáçŔ»ćŠŁąňć│ň«ÜŠś»ňÉŽŠöżŔíî Response ŃÇé

Ŕ┐ÖńެŠĘíň╝ĆňłćńŞ║´╝Ü

Gatekeeper ´╝ÜÚççňĆľ Filter Šłľš╗čńŞÇ Servlet šÜ䊾╣ň╝ĆŃÇé

Authenticator ´╝Ü ňťĘ Web ńŞşńŻ┐šöĘ JAAS Ŕç¬ňĚ▒ŠŁąň«×šÄ░ŃÇé

Filter ŠőŽŠł¬ňƬŠś»ŠőŽŠł¬Ŕ»ąšöĘŠłĚŠś»ňÉŽŠťëŔ«┐ÚŚ«Ŕ┐ÖńެÚíÁÚŁó´╝ľŔ┐ÖńŞÇŔÁäŠ║ÉšÜ䊣âÚÖÉŃÇ隝芺úňüÜňł░ŠśżšĄ║ňÉÄŠőŽŠł¬Šś»ňťĘň║öšöĘšĘőň║ĆňćůÚâĘňÄ╗ňüÜŃÇé

ňüÜŠśżšĄ║ŠőŽŠł¬ŠĆÉńżŤAPI ´╝î ŠáçšşżŔ┐ÖńŞĄšžŹŠľ╣ň╝ĆŃÇé

- 2010-02-06 22:48

- ŠÁĆŔžł 1143

- Ŕ»äŔ«║(0)

- ňłćš▒╗:š╝ľšĘőŔ»şŔĘÇ

- ŠčąšťőŠŤ┤ňĄÜ

ňĆĹŔíĘŔ»äŔ«║

-

iPhone5sŠĆĺń╗ŠÄĘŔŹÉ ŔÂŐšő▒ňÉÄň┐ůŔúůšÜä50ńެŠĆĺń╗Â

2014-12-31 16:58 15921. Activator ´╝łŠ▓튝ëń╣őńŞÇšÜäň╝║ňĄžŠëőňŐ┐ŠôŹńŻťŔŻ»ń╗´╝ë2. ... -

JS automation šÄ»ňóâŔ┐üšž╗ňĄçŠ│Ę

2014-11-15 11:17 0ŠşĄŠČíŔ┐üšž╗ŠÂëňĆŐšÜäÚŚ«ÚóśŔ«░ňŻĽňŽéńŞő´╝Ü 1´╝ë Jenkins šŤ┤ŠÄąŠŐŐ ... -

MacOS ŠÇÄń╣łňćÖNFSšž╗ňŐĘšíČšŤś

2014-11-14 19:13 27231ŃÇüŠëôň╝ÇňĹŻń╗ĄŔíîš╗łšź»ŃÇé 2ŃÇüŠĆĺńŞŐšž╗ňŐĘšíČšŤś´╝îŔ┐ÖŠŚÂňÇÖńŻáňťĘFind ... -

How can I resize a partition with Disk Utility (Bottom-up)

2014-10-10 14:30 510Create a new volume in the bla ... -

Outlook Úé«ń╗ŠĆÉÚćĺÚĽ┐ŠťčŠśżšĄ║

2012-08-30 10:38 1407I thought it was one of th ... -

chrome ŔâîŠÖ»Ŕë▓šÜäŔ«żšŻ«

2012-07-17 09:56 3051ŠťÇŔ┐ĹŠŹóń║ćŠÁĆŔžłňÖĘ´╝îň╝ÇňžőňľťŠČóńŞŐchromeŃÇé ┬á ńŞ║ń║ćń┐ŁŠŐĄšť╝šŁŤ ... -

ŠŚąňŞŞšöčŠ┤╗ńŞşš╗âń╣áňĆ│ŔäĹ

2012-07-12 10:16 1296ŠłÉň╣┤ń║║ňťĘŠŚąňŞŞšÉÉš╗ćšÜäšöčŠ┤╗ńŞş´╝îňÉîŠáĚňĆ»ń╗ąÚççňĆľňÉäšžŹŠľ╣Š│ĽÚö╗šé╝ňĆ│ŔäĹŃÇé ... -

ňĄžňůČňĆŞÚŁóŔ»ĽÚŤćÚöŽ

2012-06-18 10:23 1398ňż«ŔŻ»ňŹüń║öÚüôÚŁóŔ»ĽÚóś 1ŃÇüŠťëńŞÇńެŠĽ┤ŠĽ░ŠĽ░š╗ä´╝îŔ»ĚŠ▒éňç║ńŞĄńŞĄń╣őňĚ«š╗Łň»╣ňÇ╝ŠťÇ ... -

ňĽćňŐíŔő▒Ŕ»şńŞşšÜäňžöňęëŔíĘŔżż

2012-06-18 10:19 12981. ňžöňęë: ┬á┬á┬á 1) ňŐĘŔ»Ź´╝ÜthinkŃÇühopeŃÇüre ... -

ŠöżŠŁżÚ󳊥ĚÜäňçáńެňŐĘńŻť

2012-05-29 12:41 1224ŃÇÇŃÇÇÚÜĆŠŚÂŠöżŠŁżÚółÚâĘŔéîŔéë ... -

drupalš«ÇňŹĽšÜäńŻôÚ¬î

2012-05-24 15:41 915ŃÇÇŃÇÇšČČńŞÇŠşą: ňł░ drupal.orgńŞőńŞőŔŻŻŠťÇŠľ░šÜäDrupal ... -

HtmlParserŔ┐ŤŔíîŔžúŠ×ÉňÄčšÉć

2012-05-23 13:48 1209Ŕ┐ÖńŞĄňĄęňçćňĄçňüÜńŞÇń║ŤšŻĹšźÖš╝ľšĘőšÜäňĚąńŻť´╝îń║ÄŠś»ň»╣HtmlParseň░Ćšáöšę ... -

ńŻ┐šöĘHtmlParserŠĆÉňĆľHTMLŠľçŠťČňŁŚ

2012-05-23 13:46 1509ňÉČń║║ń╗őš╗ŹŔ»┤HtmlParser´╝łJavašëłŠťČ´╝ëňťĘšŻĹÚíÁÚóäňĄäšÉć ... -

[zz] Opencms vs Magnolia

2012-05-22 10:35 2052ŠťÇŔ┐ĹńŞÇšŤ┤ňťĘŠîĹÚÇëCMS´╝îOpencmsňĺîMagnoliaŠś»ŔÇâň»čšÜä ... -

ÚŁóňÉĹň»╣Ŕ▒íšÜäńŞëńެňč║ŠťČšë╣ňżü

2012-04-25 14:56 846┬á ÚŁóňÉĹň»╣Ŕ▒íšÜäńŞëńެňč║ŠťČšë╣ňżüŠś»´╝Üň░üŔúůŃÇüš╗žŠë┐ŃÇüňĄÜŠÇüŃÇé ... -

Maven vs Ant

2012-04-23 14:35 1222Ant ň░ćŠĆÉńżŤń║ćňżłňĄÜňĆ»ń╗ąÚ珚öĘšÜätask´╝îńżőňŽé copy, mo ... -

zzŠÖ║ňŐŤÚóś

2012-03-26 22:50 1301┬á 1ŃÇüŠťëńŞĄŠá╣ńŞŹňŁçňîÇňłćňŞâ ... -

ňçášžŹň╝ÇŠ║ÉPortalšÜäš«ÇňŹĽń╗őš╗ŹňłćŠ×É

2012-02-21 22:42 2494ńŞ╗ŔŽüňîůŠőČ´╝ÜPluto´╝îLiferay´╝îeXo,Jetsp ... -

Portal top ten

2012-02-21 22:37 1022TOP1 šőČšźőšŻĹň║Śš│╗š╗č Sh ... -

Ŕő▒ŠľçÚŁóŔ»ĽÚí╗ščą

2012-02-16 15:11 1010Ŕő▒Ŕ»şÚŁóŔ»ĽÚťÇŔŽüňąŻňąŻňçćňĄç´ ...

šŤŞňů│ŠÄĘŔŹÉ

ŠťČÚí╣šŤ«ňč║ń║ÄSpring´╝┤ňÉłSpringšÜäsecurityŠĘíňŁŚ´╝îň«×šÄ░šöĘŠłĚš«íšÉćňĺâÚÖÉŠÄžňłÂ´╝»ńŞÇňąŚŔżâńŞ║ÚÇÜšöĘšÜ䊣âÚÖÉŠÄžňłÂňŐčŔ⯴╝îńŞ╗ŔŽüňćůň«╣ňŽéńŞő´╝Ü 1.šÖ╗ňŻĽ´╝îňîůŠőČÔÇťŔ«░ńŻĆŠłĹÔÇŁšÜäňŐčŔ⯴╝Ť 2.ňŐáň»ć´╝îňşśňéĘšÜäň»ćšáüńŞŹÚççšöĘŠśÄŠľç,ňłŁňžőň»ćšáü1234´╝Ť 3.ŠőŽŠł¬ňÖĘ...

ŠÇ╗š╗ôŠŁąŔ»┤´╝îňč║ń║ÄRBACšÜ䊣âÚÖÉš«íšÉ押░ŠŹ«ň║ôŔíĘŔ«żŔ«íŠÂÁšŤľń║ćŔžĺŔë▓ŃÇüŠŁâÚÖÉŃÇüšöĘŠłĚŃÇüŔžĺŔë▓-ŠŁâÚÖÉňů│ŔüöŃÇüšöĘŠłĚ-ŔžĺŔë▓ňů│ŔüöšşëňĄÜńެŠáŞň┐âš╗äń╗´╝îÚÇÜŔ┐çŔ┐Öń║Ťš╗äń╗šÜäš╗äňÉł´╝îňĆ»ń╗ąŠ×äň╗║ňç║ńŞÇńެň╝║ňĄžńŞöŠśôń║Äš╗┤ŠŐĄšÜ䊣âÚÖÉš«íšÉćńŻôš│╗ŃÇéňťĘň«×ÚÖůň║öšöĘńŞş´╝îŔ┐śňĆ»ń╗ąŠá╣ŠŹ«ńŞÜňŐí...

ňč║ń║ÄRBAC´╝łRole-Based Access Control´╝îňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝ëšÜ䊣âÚÖÉŔ«żŔ«íŠś»ńŞÇšžŹň╣┐Š│Ťň║öšöĘšÜ䊣âÚÖÉš«íšÉćŠĘíň×ő´╝îň«âń╗ąŔžĺŔë▓ńŞ║ńŞşň┐â´╝îÚÇÜŔ┐çŔžĺŔë▓ńŞÄŠŁâÚÖÉšÜäňů│Ŕüö´╝îň«×šÄ░šöĘŠłĚň»╣ŔÁäŠ║ÉšÜäŔ«┐ÚŚ«ŠÄžňłÂŃÇéNISTň«Üń╣ëń║ćňŤŤšžŹRBACŠĘíň×ő´╝ÜRBAC0ŃÇüRBAC1ŃÇü...

š╗╝ňÉłń╗ąńŞŐń┐íŠü»´╝îŔ┐Öńެňč║ń║ÄRBACšÜ䊣âÚÖÉš«íšÉćš│╗š╗čÚççšöĘń║ćňłćň▒éŠ×Š×äŔ«żŔ«í´╝îň«×šÄ░ń║ćšöĘŠłĚŃÇüŔžĺŔë▓ňĺâÚÖÉšÜäšüÁŠ┤╗ÚůŹšŻ«´╝îń╗ąŠö»ŠîüMISš│╗š╗čšÜäň«ëňůĘŔ«┐ÚŚ«ŠÄžňłÂŃÇéš│╗š╗čÚççšöĘC#Ŕ»şŔĘÇň╝ÇňĆĹ´╝îň╣ÂńŞöńżŁŔÁľń║Ä.NETŠíćŠ×´╝░ŠŹ«ňşśňéĘňĆ»ŔâŻńŻ┐šöĘšÜ䊜»SQL ServerŠĽ░ŠŹ«ň║ô...

ňč║ń║ÄRBAC´╝łRole-Based Access Control´╝îňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝ëšÜäÚÇÜšöĘŠŁâÚÖÉš«íšÉćŠ×äń╗Šś»ńŞÇšžŹň╣┐Š│Ťň║öšöĘń║Äń╝üńŞÜš║žň║öšöĘšÜäŔžúňć│Šľ╣Šíł´╝îň«âÚÇÜŔ┐çŔžĺŔë▓ŠŁąš«íšÉćňĺîŠÄžňłÂšöĘŠłĚšÜäŔ«┐ÚŚ«ŠŁâÚÖÉŃÇéńŞőÚŁóň░ćŔ»Žš╗ćń╗őš╗ŹŔ┐Öńެš│╗š╗čń╗ąňĆŐńŞÄňůšŤŞňů│šÜäŠŐÇŠť»ŃÇé **...

Ŕ┐ÖŠś»ńŞÇńެRBACŠŁâÚÖÉš«íšÉćš│╗š╗č´╝îňŹ│ňč║ń║ÄŔžĺŔë▓šÜäšöĘŠłĚŠŁâÚÖÉŠÄžňłÂ´╝î´╝îńŻ┐šöĘspringbootŠíćŠ×Âň╝ÇňĆĹ´╝îUIńŻ┐šöĘšÜ䊜»layuiŃÇéŃÇé Š╝öšĄ║ňť░ňŁÇ´╝Ühttp://116.196.66.248:8090/page/index ŠČóŔ┐ÄňĄžň«ÂńŞőŔŻŻŃÇéŃÇéŃÇéŃÇéňĆŽňĄľ´╝îň╗║Ŕ««ńŻ┐šöĘIDEAň»╝ňůąÚí╣šŤ«ŃÇéŃÇé

ňťĘITŔíîńŞÜńŞş´╝âÚÖÉš«íšÉ抜»š│╗š╗čň«ëňůĘšÜäňů│Úö«š╗䊳ÉÚâĘňłć´╝îŔÇîňč║ń║ÄRBAC´╝łRole-Based Access Control´╝îňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝ëšÜ䊣âÚÖÉš«íšÉćŠĘíň×őŠś»ńŞÇšžŹň╣┐Š│Ťň║öšöĘšÜäŔžúňć│Šľ╣ŠíłŃÇéRBACŠĘíň×őÚÇÜŔ┐çň░ćšöĘŠłĚŠŁâÚÖÉńŞÄŔžĺŔë▓ňů│Ŕüö´╝îńŻ┐ňżŚŠŁâÚÖÉňłćÚůŹŠŤ┤ňŐášüÁŠ┤╗...

ňč║ń║ÄRBAC´╝łRole-Based Access Control´╝îňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝ëšÜ䊣âÚÖÉŔ«żŔ«íŠĘíň×őŠś»ńŞÇšžŹň╣┐Š│ŤÚççšöĘšÜäŔžúňć│Šľ╣Šíł´╝îň«âŠťëŠĽłňť░Ŕžúňć│ń║抣âÚÖÉňłćÚůŹšÜäÚŚ«Úóś´╝îŠĆÉÚźśń║ćš│╗š╗čšÜäšüÁŠ┤╗ŠÇžňĺîňĆ»š«íšÉćŠÇžŃÇéńŞőÚŁóŠłĹń╗Čň░ćŔ»Žš╗ćŠÄóŔ«Ęňč║ń║ÄRBACšÜ䊣âÚÖÉŔ«żŔ«íŠĘíň×ő...

RBACŠŁâÚÖÉŔ«żŔ«íŠĘíň×ő RBAC´╝łRole-Based Access Control´╝îňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝늜»ńŞÇšžŹňč║ń║ÄŔžĺŔë▓šÜ䊣âÚÖÉŔ«żŔ«íŠĘíň×ő´╝ĘňťĘŔžúňć│ŠŁâÚÖÉš«íšÉćšÜäňĄŹŠŁéŠÇžňĺîšüÁŠ┤╗ŠÇžÚŚ«ÚóśŃÇéRBACŠĘíň×őŔ«ĄńŞ║ŠŁâÚÖÉŠÄłŠŁâň«×ÚÖůńŞŐŠś»WhoŃÇüWhatŃÇüHowńŞëńŞ¬ÚŚ«ÚóśšÜäš╗ôňÉł´╝îń╣č...

"ňč║ń║ÄRBACŠŁâÚÖÉŠĘíň×őŠÉşň╗║šÜäÚźśŠĽłŠÖ║Ŕ⯊ŁâÚÖÉš«íšÉćš│╗š╗č.pdf" ŠťČŠľçŠíúń╗őš╗Źń║ćňč║ń║ÄRBACŠŁâÚÖÉŠĘíň×őŠÉşň╗║šÜäÚźśŠĽłŠÖ║Ŕ⯊ŁâÚÖÉš«íšÉćš│╗š╗č´╝ĘňťĘší«ń┐Łš│╗š╗čń┐íŠü»šÜäň«ëňůĘŠÇžŃÇéŔ»ąš│╗š╗čńŞ╗ŔŽüňîůňÉźšöĘŠłĚń┐íŠü»ŔíĘŃÇüŔžĺŔë▓ŔíĘŃÇüŠŁâÚÖÉŔíĘšşëŠĘíňŁŚ´╝îńżŁŠëśWebšÜäŔ«íš«Śš«ŚŠ│Ľ´╝î...

ÚÇÜšöĘRBACŠŁâÚÖÉŔ«żŔ«íňĆŐňůŠĽ░ŠŹ«ŠŁâÚÖÉňĺîňłćň║ôňłćŔíĘ Šö»ŠîüŠťŹňŐíÚÖÉŠÁüŃÇüňŐĘŠÇüŔĚ»šö▒ŃÇüšü░ň║ŽňĆĹňŞâŃÇü Šö»ŠîüňŞŞŔžüšÖ╗ňŻĽŠľ╣ň╝Ć´╝î ňĄÜš│╗š╗čSSOšÖ╗ňŻĽ ňč║ń║Ä Spring Cloud Hoxton ŃÇüSpring Boot 2.3ŃÇü OAuth2 šÜäRBACŠŁâÚÖÉš«íšÉćš│╗š╗č ŠĆÉńżŤň»╣ňŞŞŔžüň«╣ňÖĘňö»Šîü ...

ŠťČŠľçň░ćŠĚ▒ňůąŠÄóŔ«Ęňč║ń║ÄRBACšÜ䊣âÚÖÉš«íšÉćš│╗š╗čšÜäň«×šÄ░ňÄčšÉćŃÇüŔ«żŔ«íŠÇŁŔĚ»ń╗ąňĆŐňů│Úö«š╗äń╗ÂŃÇé ÚŽľňůł´╝îRBACŠĘíň×őńŞ╗ŔŽüšö▒ńŞëńެŠáŞň┐⊎éň┐ÁŠ×䊳ɴ╝ÜšöĘŠłĚ´╝łUser´╝ëŃÇüŔžĺŔë▓´╝łRole´╝ëňĺâÚÖÉ´╝łPermission´╝ëŃÇéšöĘŠłĚÚÇÜŔ┐çŠë«Š╝öńŞŹňÉîšÜäŔžĺŔë▓ŠŁąŔÄĚňĆľšŤŞň║öšÜ䊣âÚÖÉŃÇé...

RBAC ŠŁâÚÖÉŠÄžňłÂ Ŕ«żŔ«íŠľçŠíú Š╝öšĄ║ŠľçšĘ┐ ňč║ń║ÄRBACšÜ䊣âÚÖÉŠÄžňłÂš│╗š╗čŔ«żŔ«íŠ╝öšĄ║ŠľçšĘ┐ ń╗ąňşŽŠá튼ÖňşŽš│╗š╗čńŞ║ň«×ńżő

### RBACŠŁâÚÖÉńŻôš│╗Ŕ«żŔ«íUMLŔžúŠ×É #### ńŞÇŃÇüň╝ĽŔĘÇ ňťĘňŻôń╗Őń┐íŠü»ňŚÂń╗ú´╝îší«ń┐Łń┐íŠü»ň«ëňůĘňĆŐňÉłšÉćńŻ┐šöĘňĚ▓ŠłÉńŞ║ňÉäš▒╗š╗äš╗çšÜäÚçŹŔŽüń╗╗ňŐíń╣őńŞÇŃÇéňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝łRole-Based Access Control´╝îš«Çšž░RBAC´╝ëńŻťńŞ║ńŞÇšžŹň╣┐Š│Ťň║öšöĘń║Äń╝üńŞÜš«íšÉćń┐íŠü»...

ŔÁäŠ║ÉšÜ䊣âÚÖÉŔ«żŔ«íńŞş´╝îÚťÇŔŽüŔÇâŔÖĹŔÁäŠ║Éň«×ńżőšÜ䊣âÚÖÉšŤŞňů│ŠÇžŃÇéńżőňŽé´╝îŔőąňťĘń╝üńŞÜš«íšÉćń┐íŠü»š│╗š╗čńŞş´╝îńŞŹňÉîňî║ňččšÜäÚâĘÚŚĘÚťÇŔŽüň»╣ň«óŠłĚŔÁ䊾ÖŔ┐ŤŔíîŠôŹńŻť´╝îÚéúń╣łŔÁäŠ║Éň«×ńżő´╝łň«óŠłĚŔÁ䊾ִ╝ëšÜ䊣âÚÖÉň║öńŞÄŔ«┐ÚŚ«ńŞ╗ńŻô´╝łňî║ňčč´╝ëňů│ŔüöŃÇéňťĘŔ┐ÖšžŹŠâůňćÁńŞő´╝îŔÁäŠ║Éň«×ńżőňîůňÉźšÜä...

JavaŠ║Éšáü´╝Üňč║ń║ÄRBACŠĘíň×őŔ«żŔ«íšÜ䊣âÚÖÉš«íšÉćŠ×Š×ä ňťĘšÄ░ń╗úŔŻ»ń╗š│╗š╗čńŞş´╝âÚÖÉš«íšÉ抜»ń┐ŁŔ»üš│╗š╗čň«ëňůĘšĘ│ň«ÜŔ┐ÉŔíîšÜäÚçŹŔŽüš╗䊳ÉÚâĘňłćŃÇéRBACŠĘíň×ő´╝îňŹ│ňč║ń║ÄŔžĺŔë▓šÜäŔ«┐ÚŚ«ŠÄžňłÂ´╝łRole-Based Access Control´╝ë´╝»ńŞÇšžŹň╣┐Š│Ťň║öšöĘń║Äń┐íŠü»š│╗š╗čšÜ䊣âÚÖÉ...

ňťĘŠÄóŔ«ĘASP.NET+MVCńŞőňč║ń║ÄRBAC´╝łRole-Based Access Control´╝늣âÚÖÉŔ«ĄŔ»üšÜäŔ«żŔ«íńŞÄň«×šÄ░ŠŚÂ´╝Ĺń╗ČÚŽľňůłŔŽüšÉćŔžúňçáńެŠáŞň┐⊎éň┐Á´╝ÜASP.NET MVCŠíćŠ×ÂŃÇüRBACŠĘíň×őń╗ąňĆŐň«âń╗ČňťĘšÄ░ń╗úWebň║öšöĘšĘőň║ĆńŞşšÜäň║öšöĘŃÇé ### ASP.NET MVCŠíćŠ× ASP.NET ...

Ŕ┐ÖńެňÉŹńŞ║"Go-ňč║ń║ÄGinCasbinAntDesignReactšÜäRBACŠŁâÚÖÉš«íšÉćŔäÜŠëőŠ×Â"šÜäÚí╣šŤ«´╝ĘňťĘńŞ║ň╝ÇňĆĹŔÇůŠĆÉńżŤńŞÇňąŚň«îŠĽ┤šÜäŔžúňć│Šľ╣Šíł´╝îń╗ąÚźśŠĽłŃÇüň«ëňůĘňť░ň«×šÄ░šöĘŠłĚŠŁâÚÖÉŠÄžňłÂŃÇé ÚŽľňůł´╝Ĺń╗ČŠŁąšťőšťőGinŠíćŠ×ÂŃÇéGinŠś»ńŞÇńެŔŻ╗ÚçĆš║žšÜäWebŠíćŠ×´╝îň«âňč║ń║Ä...