иљђиЗ™пЉЪhttp://www.cnblogs.com/shoru/archive/2010/02/19/1669395.html

еЉХи®А

¬†¬†¬†¬†еЬ®webеЉАеПСдЄ≠пЉМsessionжШѓдЄ™йЭЮеЄЄйЗНи¶БзЪДж¶ВењµгАВеЬ®иЃЄе§ЪеК®жАБзљСзЂЩзЪДеЉАеПСиАЕзЬЛжЭ•пЉМsessionе∞±жШѓдЄАдЄ™еПШйЗПпЉМиАМдЄФеЕґи°®зО∞еГПдЄ™йїСжіЮпЉМдїЦеП™йЬАи¶Бе∞ЖдЄЬи•њеЬ®еРИйАВзЪДжЧґжЬЇжФЊињЫињЩдЄ™жіЮйЗМпЉМз≠ЙйЬАи¶БзЪДжЧґеАЩеЖНжККдЄЬи•њеПЦеЗЇжЭ•гАВињЩжШѓеЉАеПСиАЕеѓєsessionжЬАзЫіиІВзЪДжДЯеПЧпЉМдљЖжШѓйїСжіЮйЗМзЪДжЩѓи±°жИЦиАЕиѓіsessionеЖЕйГ®еИ∞еЇХжШѓжАОдєИеЈ•дљЬзЪДеСҐпЉЯељУзђФиАЕеРСиЇЂиЊєзЪДдЄАдЇЫеРМдЇЛжИЦжЬЛеПЛйЧЃеПКзЫЄеЕ≥зЪДжЫіињЫдЄАж≠•зЪДзїЖиКВжЧґпЉМеЊИе§ЪдЇЇеЊАеЊАи¶БдєИеРЂз≥КеЕґиЊЮи¶БдєИдЄїиІВиЗЖжЦ≠пЉМжЙАи∞УзЯ•еЕґзДґиАМдЄНзЯ•еЕґжЙАдї•зДґгАВ

зђФиАЕзФ±ж≠§жГ≥еИ∞еЊИе§ЪеЉАеПСиАЕпЉМеМЕжЛђжИСиЗ™еЈ±пЉМжѓПжѓПйГљжШѓзЇ†зЉ†дЇОж°ЖжЮґзФЪиЗ≥дЇМжђ°еЉАеПСеє≥еП∞дєЛдЄКпЉМиАМеѓєдЇОеЕґдЄЛзЪДж†ЄењГеТМеЯЇз°АзЯ•дєЛзФЪе∞СпЉМжИЦиАЕжЬЙењГжЧ†еКЫзФЪиЗ≥жѓЂдЄНеЕ≥ењГпЉМе∞СдЇЖйАРжЬђжЇѓжЇРзЪДз≤Њз•ЮпЉМжѓПењЖеПКж≠§пЉМжЧ†дЄНжГ≠жДІгАВжЫЊзїПеЃЮзО∞ињЗдЄАдЄ™зЃАеНХзЪДHttpServerпЉМдљЖељУжЧґзФ±дЇОзЯ•иѓЖеВ®е§ЗеТМжЧґйЧізЪДйЧЃйҐШпЉМж≤°жЬЙиАГиЩСеИ∞sessionињЩеЭЧпЉМдЄНињЗињСжЬЯеЬ®еЈ•дљЬдєЛдљЩзњїзЬЛдЇЖдЄАдЇЫиµДжЦЩпЉМеєґињЫи°МдЇЖзЫЄеЕ≥еЃЮиЈµпЉМе∞ПжЬЙжЙАеЊЧпЉМжЬђзЭАеИЖдЇЂзЪДз≤Њз•ЮпЉМжИСе∞ЖеЬ®жЬђжЦЗдЄ≠е∞љеПѓиГљеЕ®йЭҐеЬ∞е∞ЖдЄ™дЇЇеѓєдЇОsessionзЪДзРЖиІ£е±ХзО∞зїЩиѓїиАЕпЉМеРМжЧґе∞љжИСжЙАиГљеЬ∞иЃЇеПКдЄАдЇЫзЫЄеЕ≥зЪДзЯ•иѓЖпЉМдї•жЬЯиѓїиАЕеЬ®еѓєsessionжЬЙжЙАдЇЖиІ£зЪДеРМжЧґдєЯиГљеП¶жЬЙжЙАжВЯпЉМж≠£жЙАи∞УжОИдЇЇдї•жЄФгАВ

SessionжШѓдїАдєИ

¬†¬†¬† SessionдЄАиИђиѓСдљЬдЉЪиѓЭпЉМзЙЫжі•иѓНеЕЄеѓєеЕґзЪДиІ£йЗКжШѓињЫи°МжЯРжіїеК®ињЮзї≠зЪДдЄАжЃµжЧґйЧігАВдїОдЄНеРМзЪДе±ВйЭҐзЬЛеЊЕsessionпЉМеЃГжЬЙзЭАз±їдЉЉдљЖдЄНеЕ®зДґзЫЄеРМзЪДеРЂдєЙгАВжѓФе¶ВпЉМеЬ®webеЇФзФ®зЪДзФ®жИЈзЬЛжЭ•пЉМдїЦжЙУеЉАжµПиІИеЩ®иЃњйЧЃдЄАдЄ™зФµе≠РеХЖеК°зљСзЂЩпЉМзЩїељХгАБеєґеЃМжИРиі≠зЙ©зЫіеИ∞еЕ≥йЧ≠жµПиІИеЩ®пЉМињЩжШѓдЄАдЄ™дЉЪиѓЭгАВиАМеЬ®webеЇФзФ®зЪДеЉАеПСиАЕеЉАжЭ•пЉМзФ®жИЈзЩїељХжЧґжИСйЬАи¶БеИЫеїЇдЄАдЄ™жХ∞жНЃзїУжЮДдї•е≠ШеВ®зФ®жИЈзЪДзЩїељХдњ°жБѓпЉМињЩдЄ™зїУжЮДдєЯеПЂеБЪsessionгАВеЫ†ж≠§еЬ®и∞ИиЃЇsessionзЪДжЧґеАЩи¶Бж≥®жДПдЄКдЄЛжЦЗзОѓеҐГгАВиАМжЬђжЦЗи∞ИиЃЇзЪДжШѓдЄАзІНеЯЇдЇОHTTPеНПиЃЃзЪДзФ®дї•еҐЮеЉЇwebеЇФзФ®иГљеКЫзЪДжЬЇеИґжИЦиАЕиѓідЄАзІНжЦєж°ИпЉМеЃГдЄНжШѓеНХжМЗжЯРзІНзЙєеЃЪзЪДеК®жАБй°µйЭҐжКАжЬѓпЉМиАМињЩзІНиГљеКЫе∞±жШѓдњЭжМБзКґжАБпЉМдєЯеПѓдї•зІ∞дљЬдњЭжМБдЉЪиѓЭгАВ

дЄЇдїАдєИйЬАи¶Бsession

¬†¬†¬†¬†и∞ИеПКsessionдЄАиИђжШѓеЬ®webеЇФзФ®зЪДиГМжЩѓдєЛдЄЛпЉМжИСдїђзЯ•йБУwebеЇФзФ®жШѓеЯЇдЇОHTTPеНПиЃЃзЪДпЉМиАМHTTPеНПиЃЃжБ∞жБ∞жШѓдЄАзІНжЧ†зКґжАБеНПиЃЃгАВдєЯе∞±жШѓиѓіпЉМзФ®жИЈдїОAй°µйЭҐиЈ≥иљђеИ∞Bй°µйЭҐдЉЪйЗНжЦ∞еПСйАБдЄАжђ°HTTPиѓЈж±ВпЉМиАМжЬНеК°зЂѓеЬ®ињФеЫЮеУНеЇФзЪДжЧґеАЩжШѓжЧ†ж≥ХиОЈзЯ•иѓ•зФ®жИЈеЬ®иѓЈж±ВBй°µйЭҐдєЛеЙНеБЪдЇЖдїАдєИзЪДгАВ

¬†¬†¬†¬†еѓєдЇОHTTPзЪДжЧ†зКґжАБжАІзЪДеОЯеЫ†пЉМзЫЄеЕ≥RFCйЗМеєґж≤°жЬЙиІ£йЗКпЉМдљЖиБФз≥їеИ∞HTTPзЪДеОЖеП≤дї•еПКеЇФзФ®еЬЇжЩѓпЉМжИСдїђеПѓдї•жО®жµЛеЗЇдЄАдЇЫзРЖзФ±пЉЪ

1.¬†¬†¬†иЃЊиЃ°HTTPжЬАеИЭзЪДзЫЃзЪДжШѓдЄЇдЇЖжПРдЊЫдЄАзІНеПСеЄГеТМжО•жФґHTMLй°µйЭҐзЪДжЦєж≥ХгАВйВ£дЄ™жЧґеАЩж≤°жЬЙеК®жАБй°µйЭҐжКАжЬѓпЉМеП™жЬЙзЇѓз≤єзЪДйЭЩжАБHTMLй°µйЭҐпЉМеЫ†ж≠§ж†єжЬђдЄНйЬАи¶БеНПиЃЃиГљдњЭжМБзКґжАБпЉЫ

2.¬†¬†¬†зФ®жИЈеЬ®жФґеИ∞еУНеЇФжЧґпЉМеЊАеЊАи¶БиК±дЄАдЇЫжЧґйЧіжЭ•йШЕиѓїй°µйЭҐпЉМеЫ†ж≠§е¶ВжЮЬдњЭжМБеЃҐжИЈзЂѓеТМжЬНеК°зЂѓдєЛйЧізЪДињЮжО•пЉМйВ£дєИињЩдЄ™ињЮжО•еЬ®е§Іе§ЪжХ∞зЪДжЧґйЧійЗМйГље∞ЖжШѓз©ЇйЧ≤зЪДпЉМињЩжШѓдЄАзІНиµДжЇРзЪДжЧ†зЂѓжµ™иієгАВжЙАдї•HTTPеОЯеІЛзЪДиЃЊиЃ°жШѓйїШиЃ§зЯ≠ињЮжО•пЉМеН≥еЃҐжИЈзЂѓеТМжЬНеК°зЂѓеЃМжИРдЄАжђ°иѓЈж±ВеТМеУНеЇФдєЛеРОе∞±жЦ≠еЉАTCPињЮжО•пЉМжЬНеК°еЩ®еЫ†ж≠§жЧ†ж≥ХйҐДзЯ•еЃҐжИЈзЂѓзЪДдЄЛдЄАдЄ™еК®дљЬпЉМеЃГзФЪиЗ≥йГљдЄНзЯ•йБУињЩдЄ™зФ®жИЈдЉЪдЄНдЉЪеЖНжђ°иЃњйЧЃпЉМеЫ†ж≠§иЃ©HTTPеНПиЃЃжЭ•зїіжК§зФ®жИЈзЪДиЃњйЧЃзКґжАБдєЯеЕ®зДґж≤°жЬЙењЕи¶БпЉЫ

3.¬†¬†¬†е∞ЖдЄАйГ®еИЖе§НжЭВжАІиљђеЂБеИ∞дї•HTTPеНПиЃЃдЄЇеЯЇз°АзЪДжКАжЬѓдєЛдЄКеПѓдї•дљњеЊЧHTTPеЬ®еНПиЃЃињЩдЄ™е±ВйЭҐдЄКжШЊеЊЧзЫЄеѓєзЃАеНХпЉМиАМињЩзІНзЃАеНХдєЯиµЛдЇИдЇЖHTTPжЫіеЉЇзЪДжЙ©е±ХиГљеКЫгАВдЇЛеЃЮдЄКпЉМsessionжКАжЬѓдїОжЬђиі®дЄКжЭ•иЃ≤дєЯжШѓеѓєHTTPеНПиЃЃзЪДдЄАзІНжЙ©е±ХгАВ

жАїиАМи®АдєЛпЉМHTTPзЪДжЧ†зКґжАБжШѓзФ±еЕґеОЖеП≤дљњеСљиАМеЖ≥еЃЪзЪДгАВдљЖйЪПзЭАзљСзїЬжКАжЬѓзЪДиУђеЛГеПСе±ХпЉМдЇЇдїђеЖНдєЯдЄНжї°иґ≥дЇОж≠їжЭњдєПеС≥зЪДйЭЩжАБHTMLпЉМдїЦдїђеЄМжЬЫwebеЇФзФ®иГљеК®иµЈжЭ•пЉМдЇОжШѓеЃҐжИЈзЂѓеЗЇзО∞дЇЖиДЪжЬђеТМDOMжКАжЬѓпЉМHTMLйЗМеҐЮеК†дЇЖи°®еНХпЉМиАМжЬНеК°зЂѓеЗЇзО∞дЇЖCGIз≠Йз≠ЙеК®жАБжКАжЬѓгАВ

иАМж≠£жШѓињЩзІНwebеК®жАБеМЦзЪДйЬАж±ВпЉМзїЩHTTPеНПиЃЃжПРеЗЇдЇЖдЄАдЄ™йЪЊйҐШпЉЪдЄАдЄ™жЧ†зКґжАБзЪДеНПиЃЃжАОж†ЈжЙНиГљеЕ≥иБФдЄ§жђ°ињЮзї≠зЪДиѓЈж±ВеСҐпЉЯдєЯе∞±жШѓиѓіжЧ†зКґжАБзЪДеНПиЃЃжАОж†ЈжЙНиГљжї°иґ≥жЬЙзКґжАБзЪДйЬАж±ВеСҐпЉЯ

ж≠§жЧґжЬЙзКґжАБжШѓењЕзДґиґЛеКњиАМеНПиЃЃзЪДжЧ†зКґжАБжАІдєЯжШѓжЬ®еЈ≤жИРиИЯпЉМеЫ†ж≠§жИСдїђйЬАи¶БдЄАдЇЫжЦєж°ИжЭ•иІ£еЖ≥ињЩдЄ™зЯЫзЫЊпЉМжЭ•дњЭжМБHTTPињЮжО•зКґжАБпЉМдЇОжШѓеЗЇзО∞дЇЖcookieеТМsessionгАВ

еѓєдЇОж≠§йГ®еИЖеЖЕеЃєпЉМиѓїиАЕжИЦиЃЄдЉЪжЬЙдЄАдЇЫзЦСйЧЃпЉМзђФиАЕеЬ®ж≠§еЕИи∞ИдЄ§зВєпЉЪ

1.¬†¬†¬†жЧ†зКґжАБжАІеТМйХњињЮжО•

еПѓиГљжЬЙдЇЇдЉЪйЧЃпЉМзО∞еܮ襀府ж≥ЫдљњзФ®зЪДHTTP1.1йїШиЃ§дљњзФ®йХњињЮжО•пЉМеЃГињШжШѓжЧ†зКґжАБзЪДеРЧпЉЯ

ињЮжО•жЦєеЉПеТМжЬЙжЧ†зКґжАБжШѓеЃМеЕ®ж≤°жЬЙеЕ≥з≥їзЪДдЄ§еЫЮдЇЛгАВеЫ†дЄЇзКґжАБдїОжЯРзІНжДПдєЙдЄКжЭ•иЃ≤е∞±жШѓжХ∞жНЃпЉМиАМињЮжО•жЦєеЉПеП™жШѓеЖ≥еЃЪдЇЖжХ∞жНЃзЪДдЉ†иЊУжЦєеЉПпЉМиАМдЄНиГљеЖ≥еЃЪжХ∞жНЃгАВйХњињЮжО•жШѓйЪПзЭАиЃ°зЃЧжЬЇжАІиГљзЪДжПРйЂШеТМзљСзїЬзОѓеҐГзЪДжФєеЦДжЙАйЗЗеПЦзЪДдЄАзІНеРИзРЖзЪДжАІиГљдЄКзЪДдЉШеМЦпЉМдЄАиИђжГЕеЖµдЄЛпЉМwebжЬНеК°еЩ®дЉЪеѓєйХњињЮжО•зЪДжХ∞йЗПињЫи°МйЩРеИґпЉМдї•еЕНиµДжЇРзЪДињЗеЇ¶жґИиАЧгАВ

2.¬†¬†¬†жЧ†зКґжАБжАІеТМsession

¬†¬†¬† ¬†¬†¬† SessionжШѓжЬЙзКґжАБзЪДпЉМиАМHTTPеНПиЃЃжШѓжЧ†зКґжАБзЪДпЉМдЇМиАЕжШѓеР¶зЯЫзЫЊеСҐпЉЯ

¬†¬†¬† SessionеТМHTTPеНПиЃЃе±ЮдЇОдЄНеРМе±ВйЭҐзЪДдЇЛзЙ©пЉМеРОиАЕе±ЮдЇОISOдЄГе±Вж®°еЮЛзЪДжЬАйЂШе±ВеЇФзФ®е±ВпЉМеЙНиАЕдЄНе±ЮдЇОеРОиАЕпЉМеЙНиАЕжШѓеЕЈдљУзЪДеК®жАБй°µйЭҐжКАжЬѓжЭ•еЃЮзО∞зЪДпЉМдљЖеРМжЧґеЃГеПИжШѓеЯЇдЇОеРОиАЕзЪДгАВеЬ®дЄЛжЦЗдЄ≠зђФиАЕдЉЪеИЖжЮРServlet/JspжКАжЬѓдЄ≠зЪДsessionжЬЇеИґпЉМињЩдЉЪдљњдљ†еѓєж≠§жЬЙжЫіжЈ±еИїзЪДзРЖиІ£гАВ

CookieеТМSession

¬†¬†¬†¬†дЄКйЭҐжПРеИ∞иІ£еЖ≥HTTPеНПиЃЃиЗ™иЇЂжЧ†зКґжАБзЪДжЦєеЉПжЬЙcookieеТМsessionгАВдЇМиАЕйГљиГљиЃ∞ељХзКґжАБпЉМеЙНиАЕжШѓе∞ЖзКґжАБжХ∞жНЃдњЭе≠ШеЬ®еЃҐжИЈзЂѓпЉМеРОиАЕеИЩдњЭе≠ШеЬ®жЬНеК°зЂѓгАВ

¬†¬†¬†¬†й¶ЦеЕИзЬЛдЄАдЄЛcookieзЪДеЈ•дљЬеОЯзРЖпЉМињЩйЬАи¶БжЬЙеЯЇжЬђзЪДHTTPеНПиЃЃеЯЇз°АгАВ

cookieжШѓеЬ®RFC2109пЉИеЈ≤еЇЯеЉГпЉМ襀RFC2965еПЦдї£пЉЙйЗМеИЭ搰襀жППињ∞зЪДпЉМжѓПдЄ™еЃҐжИЈзЂѓжЬАе§ЪдњЭжМБдЄЙзЩЊдЄ™cookieпЉМжѓПдЄ™еЯЯеРНдЄЛжЬАе§Ъ20дЄ™CookieпЉИеЃЮйЩЕдЄКдЄАиИђжµПиІИеЩ®зО∞еЬ®йГљжѓФињЩдЄ™е§ЪпЉМе¶ВFirefoxжШѓ50дЄ™пЉЙпЉМиАМжѓПдЄ™cookieзЪДе§Іе∞ПдЄЇжЬАе§Ъ4KпЉМдЄНињЗдЄНеРМзЪДжµПиІИеЩ®йГљжЬЙеРДиЗ™зЪДеЃЮзО∞гАВеѓєдЇОcookieзЪДдљњзФ®пЉМжЬАйЗНи¶БзЪДе∞±жШѓи¶БжОІеИґcookieзЪДе§Іе∞ПпЉМдЄНи¶БжФЊеЕ•жЧ†зФ®зЪДдњ°жБѓпЉМдєЯдЄНи¶БжФЊеЕ•ињЗе§Ъдњ°жБѓгАВ

¬†¬†¬†¬†жЧ†иЃЇдљњзФ®дљХзІНжЬНеК°зЂѓжКАжЬѓпЉМеП™и¶БеПСйАБеЫЮзЪДHTTPеУНеЇФдЄ≠еМЕеРЂе¶ВдЄЛ嚥еЉПзЪДе§іпЉМеИЩиІЖдЄЇжЬНеК°еЩ®и¶Бж±ВиЃЊзљЃдЄАдЄ™cookieпЉЪ

Set-cookie:name=name;expires=date;path=path;domain=domain

¬†¬†¬†¬†жФѓжМБcookieзЪДжµПиІИеЩ®йГљдЉЪеѓєж≠§дљЬеЗЇеПНеЇФпЉМеН≥еИЫеїЇcookieжЦЗдїґеєґдњЭе≠ШпЉИдєЯеПѓиГљжШѓеЖЕе≠ШcookieпЉЙпЉМзФ®жИЈдї•еРОеЬ®жѓПжђ°еПСеЗЇиѓЈж±ВжЧґпЉМжµПиІИеЩ®йГљи¶БеИ§жЦ≠ељУеЙНжЙАжЬЙзЪДcookieдЄ≠жЬЙж≤°жЬЙж≤°е§±жХИпЉИж†єжНЃexpiresе±ЮжАІеИ§жЦ≠пЉЙеєґдЄФеМєйЕНдЇЖpathе±ЮжАІзЪДcookieдњ°жБѓпЉМе¶ВжЮЬжЬЙзЪДиѓЭпЉМдЉЪдї•дЄЛйЭҐзЪД嚥еЉПеК†еЕ•еИ∞иѓЈж±Ве§ідЄ≠еПСеЫЮжЬНеК°зЂѓпЉЪ

Cookie: name="zj"; Path="/linkage"

¬†¬†¬†¬†жЬНеК°зЂѓзЪДеК®жАБиДЪжЬђдЉЪеѓєеЕґињЫи°МеИЖжЮРпЉМеєґеБЪеЗЇзЫЄеЇФзЪДе§ДзРЖпЉМељУзДґдєЯеПѓдї•йАЙжЛ©зЫіжО•ењљзХ•гАВ

¬†¬†¬†¬†ињЩйЗМзЙµжЙѓеИ∞дЄАдЄ™иІДиМГпЉИжИЦеНПиЃЃпЉЙдЄОеЃЮзО∞зЪДйЧЃйҐШпЉМзЃАеНХжЭ•иЃ≤е∞±жШѓиІДиМГиІДеЃЪдЇЖеБЪжИРдїАдєИж†Је≠РпЉМйВ£дєИеЃЮзО∞е∞±ењЕй°їдЊЭжНЃиІДиМГжЭ•еБЪпЉМињЩж†ЈжЙНиГљдЇТзЫЄеЕЉеЃєпЉМдљЖжШѓеРДдЄ™еЃЮзО∞жЙАдљњзФ®зЪДжЦєеЉПеНідЄНеПЧзЇ¶жЭЯпЉМдєЯеПѓдї•еЬ®еЃЮзО∞дЇЖиІДиМГзЪДеЯЇз°АдЄКиґЕеЗЇиІДиМГпЉМињЩе∞±зІ∞дєЛдЄЇжЙ©е±ХдЇЖгАВжЧ†иЃЇеУ™зІНжµПиІИеЩ®пЉМеП™и¶БжГ≥жПРдЊЫcookieзЪДеКЯиГљпЉМйВ£е∞±ењЕй°їдЊЭзЕІзЫЄеЇФзЪДRFCиІДиМГжЭ•еЃЮзО∞гАВжЙАдї•ињЩйЗМжЬНеК°еЩ®еП™зЃ°еПСSet-cookieе§іеЯЯпЉМињЩдєЯжШѓHTTPеНПиЃЃжЧ†зКґжАБжАІзЪДдЄАзІНдљУзО∞гАВ

йЬАи¶Бж≥®жДПзЪДжШѓпЉМеЗЇдЇОеЃЙеЕ®жАІзЪДиАГиЩСпЉМcookieеσ俕襀жµПиІИеЩ®з¶БзФ®гАВ

¬†¬†¬†¬†еЖНзЬЛдЄАдЄЛsessionзЪДеОЯзРЖпЉЪ

¬†¬†¬†¬†зђФиАЕж≤°жЬЙжЙЊеИ∞зЫЄеЕ≥зЪДRFCпЉМеЫ†дЄЇsessionжЬђе∞±дЄНжШѓеНПиЃЃе±ВйЭҐзЪДдЇЛзЙ©гАВеЃГзЪДеЯЇжЬђеОЯзРЖжШѓжЬНеК°зЂѓдЄЇжѓПдЄАдЄ™sessionзїіжК§дЄАдїљдЉЪиѓЭдњ°жБѓжХ∞жНЃпЉМиАМеЃҐжИЈзЂѓеТМжЬНеК°зЂѓдЊЭйЭ†дЄАдЄ™еЕ®е±АеФѓдЄАзЪДж†ЗиѓЖжЭ•иЃњйЧЃдЉЪиѓЭдњ°жБѓжХ∞жНЃгАВзФ®жИЈиЃњйЧЃwebеЇФзФ®жЧґпЉМжЬНеК°зЂѓз®ЛеЇПеЖ≥еЃЪдљХжЧґеИЫеїЇsessionпЉМеИЫеїЇsessionеПѓдї•ж¶ВжЛђдЄЇдЄЙдЄ™ж≠•й™§пЉЪ

1.¬†¬†¬†зФЯжИРеЕ®е±АеФѓдЄАж†ЗиѓЖзђ¶пЉИsessionidпЉЙпЉЫ

2.¬†¬†¬†еЉАиЊЯжХ∞жНЃе≠ШеВ®з©ЇйЧігАВдЄАиИђдЉЪеЬ®еЖЕе≠ШдЄ≠еИЫеїЇзЫЄеЇФзЪДжХ∞жНЃзїУжЮДпЉМдљЖињЩзІНжГЕеЖµдЄЛпЉМз≥їзїЯдЄАжЧ¶жОЙзФµпЉМжЙАжЬЙзЪДдЉЪиѓЭжХ∞жНЃе∞±дЉЪ䪥姱пЉМе¶ВжЮЬжШѓзФµе≠РеХЖеК°зљСзЂЩпЉМињЩзІНдЇЛжХЕдЉЪйА†жИРдЄ•йЗНзЪДеРОжЮЬгАВдЄНињЗдєЯеПѓдї•еЖЩеИ∞жЦЗдїґйЗМзФЪиЗ≥е≠ШеВ®еЬ®жХ∞жНЃеЇУдЄ≠пЉМињЩж†ЈиЩљзДґдЉЪеҐЮеК†I/OеЉАйФАпЉМдљЖsessionеПѓдї•еЃЮзО∞жЯРзІНз®ЛеЇ¶зЪДжМБдєЕеМЦпЉМиАМдЄФжЫіжЬЙеИ©дЇОsessionзЪДеЕ±дЇЂпЉЫ

3.¬†¬†¬†е∞ЖsessionзЪДеЕ®е±АеФѓдЄАж†Зз§Їзђ¶еПСйАБзїЩеЃҐжИЈзЂѓгАВ

йЧЃйҐШзЪДеЕ≥йФЃе∞±еЬ®жЬНеК°зЂѓе¶ВдљХеПСйАБињЩдЄ™sessionзЪДеФѓдЄАж†ЗиѓЖдЄКгАВиБФз≥їеИ∞HTTPеНПиЃЃпЉМжХ∞жНЃжЧ†йЭЮеПѓдї•жФЊеИ∞иѓЈж±Ви°МгАБе§іеЯЯжИЦBodyйЗМпЉМеЯЇдЇОж≠§пЉМдЄАиИђжЭ•иѓідЉЪжЬЙдЄ§зІНеЄЄзФ®зЪДжЦєеЉПпЉЪcookieеТМURLйЗНеЖЩгАВ

1.   Cookie

иѓїиАЕеЇФиѓ•жГ≥еИ∞дЇЖпЉМеѓєпЉМжЬНеК°зЂѓеП™и¶БиЃЊзљЃSet-cookieе§іе∞±еПѓдї•е∞ЖsessionзЪДж†ЗиѓЖзђ¶дЉ†йАБеИ∞еЃҐжИЈзЂѓпЉМиАМеЃҐжИЈзЂѓж≠§еРОзЪДжѓПдЄАжђ°иѓЈж±ВйГљдЉЪеЄ¶дЄКињЩдЄ™ж†ЗиѓЖзђ¶пЉМзФ±дЇОcookieеσ俕职皁姱жХИжЧґйЧіпЉМжЙАдї•дЄАиИђеМЕеРЂsessionдњ°жБѓзЪДcookieдЉЪ职皁姱жХИжЧґйЧідЄЇ0пЉМеН≥жµПиІИеЩ®ињЫз®ЛжЬЙжХИжЧґйЧігАВиЗ≥дЇОжµПиІИеЩ®жАОдєИе§ДзРЖињЩдЄ™0пЉМжѓПдЄ™жµПиІИеЩ®йГљжЬЙиЗ™еЈ±зЪДжЦєж°ИпЉМдљЖеЈЃеИЂйГљдЄНдЉЪ姙姲пЉИдЄАиИђдљУзО∞еЬ®жЦ∞еїЇжµПиІИеЩ®з™ЧеП£зЪДжЧґеАЩпЉЙпЉЫ

2.¬†¬†¬†URLйЗНеЖЩ

жЙАи∞УURLйЗНеЖЩпЉМй°ЊеРНжАЭдєЙе∞±жШѓйЗНеЖЩURLгАВиѓХжГ≥пЉМеЬ®ињФеЫЮзФ®жИЈиѓЈж±ВзЪДй°µйЭҐдєЛеЙНпЉМе∞Жй°µйЭҐеЖЕжЙАжЬЙзЪДURLеРОйЭҐеЕ®йГ®дї•getеПВжХ∞зЪДжЦєеЉПеК†дЄКsessionж†ЗиѓЖзђ¶пЉИжИЦиАЕеК†еЬ®path infoйГ®еИЖз≠Йз≠ЙпЉЙпЉМињЩж†ЈзФ®жИЈеЬ®жФґеИ∞еУНеЇФдєЛеРОпЉМжЧ†иЃЇзВєеЗїеУ™дЄ™йУЊжО•жИЦжПРдЇ§и°®еНХпЉМйГљдЉЪеЬ®еЖНеЄ¶дЄКsessionзЪДж†ЗиѓЖзђ¶пЉМдїОиАМе∞±еЃЮзО∞дЇЖдЉЪиѓЭзЪДдњЭжМБгАВиѓїиАЕеПѓиГљдЉЪиІЙеЊЧињЩзІНеБЪж≥ХжѓФиЊГйЇїзГ¶пЉМз°ЃеЃЮжШѓињЩж†ЈпЉМдљЖжШѓпЉМе¶ВжЮЬеЃҐжИЈзЂѓз¶БзФ®дЇЖcookieзЪДиѓЭпЉМURLйЗНеЖЩе∞ЖдЉЪжШѓй¶ЦйАЙгАВ

¬†¬†¬†¬†еИ∞ињЩйЗМпЉМиѓїиАЕеЇФиѓ•жШОзЩљжИСеЙНйЭҐдЄЇдїАдєИиѓіsessionдєЯзЃЧдљЬжШѓеѓєHTTPзЪДдЄАзІНжЙ©е±ХдЇЖеРІгАВе¶ВдЄЛдЄ§еєЕеЫЊжШѓзђФиАЕеЬ®FirefoxзЪДFirebugжПТдїґдЄ≠зЪДжИ™еЫЊпЉМеПѓдї•зЬЛеИ∞пЉМељУжИСзђђдЄАжђ°иЃњйЧЃindex.jspжЧґпЉМеУНеЇФе§ійЗМеМЕеРЂдЇЖSet-cookieе§іпЉМиАМиѓЈж±Ве§ідЄ≠ж≤°жЬЙгАВељУжИСеЖНжђ°еИЈжЦ∞й°µйЭҐжЧґпЉМеЫЊдЇМжШЊз§ЇеЬ®еУНеЇФдЄ≠дЄНеЬ®жЬЙSet-cookieе§іпЉМиАМеЬ®иѓЈж±Ве§ідЄ≠еНіжЬЙдЇЖCookieе§ігАВж≥®жДПдЄАдЄЛCookieзЪДеРНе≠ЧпЉЪjsessionidпЉМй°ЊеРНжАЭдєЙпЉМе∞±жШѓsessionзЪДж†ЗиѓЖзђ¶пЉМеП¶е§ЦеПѓдї•зЬЛеИ∞дЄ§еєЕеЫЊдЄ≠зЪДjsessionidзЪДеАЉжШѓзЫЄеРМзЪДпЉМеОЯеЫ†зђФиАЕе∞±дЄНеЖНе§ЪиІ£йЗКдЇЖгАВеП¶е§ЦиѓїиАЕеПѓиГљеЬ®дЄАдЇЫзљСзЂЩдЄКиІБињЗеЬ®жЬАеРОйЩДеК†дЇЖдЄА恵嚥е¶Вjsessionid=xxxзЪДURLпЉМињЩе∞±жШѓйЗЗзФ®URLйЗНеЖЩжЭ•еЃЮзО∞зЪДsessionгАВ

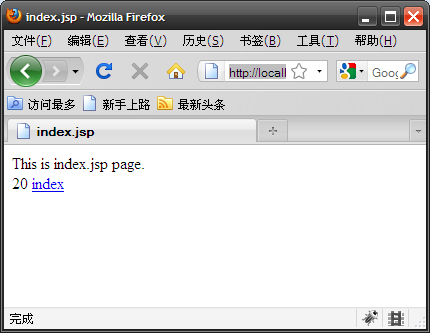

пЉИеЫЊдЄАпЉМй¶Цжђ°иѓЈж±Вindex.jspпЉЙ

пЉИеЫЊдЇМпЉМеЖНжђ°иѓЈж±Вindex.jspпЉЙ

CookieеТМsessionзФ±дЇОеЃЮзО∞жЙЛжЃµдЄНеРМпЉМеЫ†ж≠§дєЯеРДжЬЙдЉШзЉЇзВєеТМеРДиЗ™зЪДеЇФзФ®еЬЇжЩѓпЉЪ

1.¬†¬†¬†еЇФзФ®еЬЇжЩѓ

CookieзЪДеЕЄеЮЛеЇФзФ®еЬЇжЩѓжШѓRemember MeжЬНеК°пЉМеН≥зФ®жИЈзЪДиі¶жИЈдњ°жБѓйАЪињЗcookieзЪД嚥еЉПдњЭе≠ШеЬ®еЃҐжИЈзЂѓпЉМељУзФ®жИЈеЖНжђ°иѓЈж±ВеМєйЕНзЪДURLзЪДжЧґеАЩпЉМиі¶жИЈдњ°жБѓдЉЪ襀䊆йАБеИ∞жЬНеК°зЂѓпЉМдЇ§зФ±зЫЄеЇФзЪДз®ЛеЇПеЃМжИРиЗ™еК®зЩїељХз≠ЙеКЯиГљгАВељУзДґдєЯеПѓдї•дњЭе≠ШдЄАдЇЫеЃҐжИЈзЂѓдњ°жБѓпЉМжѓФе¶Вй°µйЭҐеЄГе±Адї•еПКжРЬ糥еОЖеП≤з≠Йз≠ЙгАВ

SessionзЪДеЕЄеЮЛеЇФзФ®еЬЇжЩѓжШѓзФ®жИЈзЩїељХжЯРзљСзЂЩдєЛеРОпЉМе∞ЖеЕґзЩїељХдњ°жБѓжФЊеЕ•sessionпЉМеЬ®дї•еРОзЪДжѓПжђ°иѓЈж±ВдЄ≠жߕ胥зЫЄеЇФзЪДзЩїељХдњ°жБѓдї•з°ЃдњЭиѓ•зФ®жИЈеРИж≥ХгАВељУзДґињШжШѓжЬЙиі≠зЙ©иљ¶з≠Йз≠ЙзїПеЕЄеЬЇжЩѓпЉЫ

2.¬†¬†¬†еЃЙеЕ®жАІ

cookieе∞Ждњ°жБѓдњЭе≠ШеЬ®еЃҐжИЈзЂѓпЉМе¶ВжЮЬдЄНињЫи°МеК†еѓЖзЪДиѓЭпЉМжЧ†зЦСдЉЪжЪійЬ≤дЄАдЇЫйЪРзІБдњ°жБѓпЉМеЃЙеЕ®жАІеЊИеЈЃпЉМдЄАиИђжГЕеЖµдЄЛжХПжДЯдњ°жБѓжШѓзїПињЗеК†еѓЖеРОе≠ШеВ®еЬ®cookieдЄ≠пЉМдљЖеЊИеЃєжШУе∞±дЉЪ襀з™ГеПЦгАВиАМsessionеП™дЉЪе∞Ждњ°жБѓе≠ШеВ®еЬ®жЬНеК°зЂѓпЉМе¶ВжЮЬе≠ШеВ®еЬ®жЦЗдїґжИЦжХ∞жНЃеЇУдЄ≠пЉМдєЯжЬЙ襀з™ГеПЦзЪДеПѓиГљпЉМеП™жШѓеПѓиГљжАІжѓФcookieе∞ПдЇЖ姙е§ЪгАВ

SessionеЃЙеЕ®жАІжЦєйЭҐжѓФиЊГз™БеЗЇзЪДжШѓе≠ШеЬ®дЉЪиѓЭеКЂжМБзЪДйЧЃйҐШпЉМињЩжШѓдЄАзІНеЃЙеЕ®е®БиГБпЉМињЩеЬ®дЄЛжЦЗдЉЪињЫи°МжЫіиѓ¶зїЖзЪДиѓіжШОгАВжАїдљУжЭ•иЃ≤пЉМsessionзЪДеЃЙеЕ®жАІи¶БйЂШдЇОcookieпЉЫ

3.¬†¬†¬†жАІиГљ

Cookieе≠ШеВ®еЬ®еЃҐжИЈзЂѓпЉМжґИиАЧзЪДжШѓеЃҐжИЈзЂѓзЪДI/OеТМеЖЕе≠ШпЉМиАМsessionе≠ШеВ®еЬ®жЬНеК°зЂѓпЉМжґИиАЧзЪДжШѓжЬНеК°зЂѓзЪДиµДжЇРгАВдљЖжШѓsessionеѓєжЬНеК°еЩ®йА†жИРзЪДеОЛеКЫжѓФиЊГйЫЖдЄ≠пЉМиАМcookieеЊИе•љеЬ∞еИЖжХ£дЇЖиµДжЇРжґИиАЧпЉМе∞±ињЩзВєжЭ•иѓіпЉМcookieжШѓи¶БдЉШдЇОsessionзЪДпЉЫ

4.¬†¬†¬†жЧґжХИжАІ

CookieеПѓдї•йАЪињЗиЃЊзљЃжЬЙжХИжЬЯдљњеЕґиЊГйХњжЧґйЧіеЖЕе≠ШеЬ®дЇОеЃҐжИЈзЂѓпЉМиАМsessionдЄАиИђеП™жЬЙжѓФиЊГзЯ≠зЪДжЬЙжХИжЬЯпЉИзФ®жИЈдЄїеК®йФАжѓБsessionжИЦеЕ≥йЧ≠жµПиІИеЩ®еРОеЉХеПСиґЕжЧґпЉЙпЉЫ

5.¬†¬†¬†еЕґдїЦ

CookieзЪДе§ДзРЖеЬ®еЉАеПСдЄ≠ж≤°жЬЙsessionжЦєдЊњгАВиАМдЄФcookieеЬ®еЃҐжИЈзЂѓжШѓжЬЙжХ∞йЗПеТМе§Іе∞ПзЪДйЩРеИґзЪДпЉМиАМsessionзЪДе§Іе∞ПеНіеП™дї•з°ђдїґдЄЇйЩРеИґпЉМиГље≠ШеВ®зЪДжХ∞жНЃжЧ†зЦСе§ІдЇЖ姙е§ЪгАВ

Servlet/JSPдЄ≠зЪДSession

¬†¬†¬†¬†йАЪињЗдЄКињ∞зЪДиЃ≤иІ£пЉМиѓїиАЕеЇФиѓ•еѓєsessionжЬЙдЇЖдЄАдЄ™е§ІдљУзЪДиЃ§иѓЖпЉМдљЖжШѓеЕЈдљУеИ∞жЯРзІНеК®жАБй°µйЭҐжКАжЬѓпЉМеПИжШѓжАОдєИеЃЮзО∞sessionзЪДеСҐпЉЯдЄЛйЭҐзђФиАЕе∞ЖзїУеРИsessionзЪДзФЯеСљеС®жЬЯпЉИlifecycleпЉЙпЉМдїОжЇРдї£з†БзЪДе±Вжђ°жЭ•еЕЈдљУеИЖжЮРдЄАдЄЛеЬ®servlet/jspжКАжЬѓдЄ≠пЉМsessionжШѓжАОдєИеЃЮзО∞зЪДгАВдї£з†БйГ®еИЖдї•tomcat6.0.20дљЬдЄЇеПВиАГгАВ

еИЫеїЇ

еЬ®жИСйЧЃињЗзЪДдЄАдЇЫдїОдЇЛjava webеЉАеПСзЪДдЇЇдЄ≠пЉМеѓєдЇОsessionзЪДеИЫеїЇжЧґжЬЇе§ІйГљињЩдєИеЫЮз≠ФпЉЪељУжИСиѓЈж±ВжЯРдЄ™й°µйЭҐзЪДжЧґеАЩпЉМsessionе∞±иҐЂеИЫеїЇдЇЖгАВињЩеП•иѓЭеЕґеЃЮеЊИеРЂз≥КпЉМеЫ†дЄЇи¶БеИЫеїЇsessionиѓЈж±ВзЪДеПСйАБжШѓењЕдЄНеПѓе∞СзЪДпЉМдљЖжШѓжЧ†иЃЇдљХзІНиѓЈж±ВйГљдЉЪеИЫеїЇsessionеРЧпЉЯйФЩгАВжИСдїђжЭ•зЬЛдЄАдЄ™дЊЛе≠РгАВ

дЉЧжЙАеС®зЯ•пЉМjspжКАжЬѓжШѓservletжКАжЬѓзЪДеПНиљђпЉМеЬ®еЉАеПСйШґжЃµпЉМжИСдїђзЬЛеИ∞зЪДжШѓjspй°µйЭҐпЉМдљЖзЬЯж≠£еИ∞ињРи°МжЧґйШґжЃµпЉМjspй°µйЭҐжШѓдЉЪ襀вАЬзњїиѓСвАЭдЄЇservletз±їжЭ•жЙІи°МзЪДпЉМдЊЛе¶ВжИСдїђжЬЙе¶ВдЄЛjspй°µйЭҐпЉЪ

|

<%@ page language="java" pageEncoding="ISO-8859-1" session="true"%> <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN"> <html>     <head>         <title>index.jsp</title>     </head>     <body>         This is index.jsp page.         <br>     </body> </html> |

¬†¬†¬†¬†еЬ®жИСдїђеИЭжђ°иѓЈж±Виѓ•й°µйЭҐеРОпЉМеЬ®еѓєеЇФзЪДworkзЫЃељХеПѓдї•жЙЊеИ∞иѓ•й°µйЭҐеѓєеЇФзЪДjavaз±їпЉМиАГиЩСеИ∞зѓЗеєЕзЪДеОЯеЫ†пЉМеЬ®ж≠§еП™жСШељХжѓФиЊГйЗНи¶БзЪДдЄАйГ®еИЖпЉМжЬЙеЕіиґ£зЪДиѓїиАЕеПѓдї•дЇ≤иЗ™иѓХдЄАдЄЛпЉЪ

|

...... response.setContentType("text/html;charset=ISO-8859-1"); pageContext = _jspxFactory.getPageContext(this, request, response,             null, true, 8192, true); _jspx_page_context = pageContext; application = pageContext.getServletContext(); config = pageContext.getServletConfig(); session = pageContext.getSession(); out = pageContext.getOut(); _jspx_out = out;   out.write("\r\n"); out.write("<!DOCTYPE HTML PUBLIC \"-//W3C//DTD HTML 4.01 Transitional//EN\">\r\n"); out.write("<html>\r\n"); ...... |

¬†¬†¬†¬†еПѓдї•зЬЛеИ∞жЬЙдЄАеП•жШЊеЉПеИЫеїЇsessionзЪДиѓ≠еП•пЉМеЃГжШѓжАОдєИжЭ•зЪДеСҐпЉЯжИСдїђеЖНзЬЛдЄАдЄЛеѓєеЇФзЪДjspй°µйЭҐпЉМеЬ®jspзЪДpageжМЗдї§дЄ≠еК†еЕ•дЇЖsession="true"пЉМжДПжАЭжШѓеЬ®иѓ•й°µйЭҐеРѓзФ®sessionпЉМеЕґеЃЮдљЬдЄЇеК®жАБжКАжЬѓпЉМињЩдЄ™еПВжХ∞жШѓйїШиЃ§дЄЇtrueзЪДпЉМињЩеЊИеРИзРЖпЉМеЬ®ж≠§жШЊз§ЇеЖЩеЗЇжЭ•еП™жШѓеБЪдЄАдЄЛеЉЇи∞ГгАВеЊИжШЊзДґдЇМиАЕжЬЙзЭАењЕзДґзЪДиБФз≥їгАВзђФиАЕеЬ®jsp/servletзЪДзњїиѓСеЩ®пЉИorg.apache.jasper.compilerпЉЙзЪДжЇРз†БдЄ≠жЙЊеИ∞дЇЖзЫЄеЕ≥иѓБжНЃпЉЪ

|

...... if (pageInfo.isSession())     out.printil("session = pageContext.getSession();"); out.printil("out = pageContext.getOut();"); out.printil("_jspx_out = out;"); ...... |

¬†¬†¬†¬†дЄКйЭҐзЪДдї£з†БзЙЗжЃµзЪДжДПжАЭжШѓе¶ВжЮЬй°µйЭҐдЄ≠еЃЪдєЙдЇЖsession="true"пЉМе∞±еЬ®зФЯжИРзЪДservletжЇРз†БдЄ≠еК†еЕ•sessionзЪДиОЈеПЦиѓ≠еП•гАВињЩеП™иГље§ЯиѓіжШОsessionеИЫеїЇзЪДжЭ°дїґпЉМжШЊзДґињШдЄНиГљиѓіжШОsessionжШѓе¶ВдљХеИЫеїЇзЪДпЉМжЬђзЭАйАРжЬђжЇѓжЇРзЪДз≤Њз•ЮпЉМжИСдїђзїІзї≠еЊАдЄЛжΥ糥гАВ

¬†¬†¬†¬†жЬЙињЗservletеЉАеПСзїПй™МзЪДеЇФиѓ•иЃ∞еЊЧжИСдїђжШѓйАЪињЗHttpServletRequestзЪДgetSessionжЦєж≥ХжЭ•иОЈеПЦељУеЙНзЪДsessionеѓєи±°зЪДпЉЪ

|

public HttpSession getSession(boolean create); public HttpSession getSession(); |

¬†¬†¬†¬†дЇМиАЕзЪДеМЇеИЂеП™жШѓжЧ†еПВзЪДgetSessionе∞ЖcreateйїШиЃ§иЃЊзљЃдЄЇtrueиАМеЈ≤гАВеН≥пЉЪ

|

public HttpSession getSession() {     return (getSession(true)); } |

¬†¬†¬†¬†йВ£дєИињЩдЄ™еПВжХ∞еИ∞еЇХжДПеС≥зЭАдїАдєИеСҐпЉЯйАЪињЗе±Ве±ВиЈЯиЄ™пЉМзђФиАЕзїИдЇОзРЖжЄЕдЇЖеЕґдЄ≠зЪДиДЙзїЬпЉМзФ±дЇОеЗљжХ∞дєЛйЧізЪДеЕ≥з≥їжѓФиЊГе§НжЭВпЉМе¶ВжЮЬжГ≥жЫіиѓ¶зїЖеЬ∞дЇЖиІ£еЖЕйГ®жЬЇеИґпЉМеїЇиЃЃеОїзЛђзЂЛйШЕиѓїtomcatзЫЄеЕ≥йГ®еИЖзЪДжЇРдї£з†БгАВињЩйЗМжИСе∞ЖеЕґдЄ≠зЪДе§ІиЗіжµБз®ЛеПЩињ∞дЄАдЄЛпЉЪ

1.¬†¬†¬†зФ®жИЈиѓЈж±ВжЯРjspй°µйЭҐпЉМиѓ•й°µйЭҐиЃЊзљЃдЇЖsession="true"пЉЫ

2.¬†¬†¬†Servlet/jspеЃєеЩ®е∞ЖеЕґзњїиѓСдЄЇservletпЉМеєґеК†иљљгАБжЙІи°Миѓ•servletпЉЫ

3.¬†¬†¬†Servlet/jspеЃєеЩ®еЬ®е∞Би£ЕHttpServletRequestеѓєи±°жЧґж†єжНЃcookieжИЦиАЕurlдЄ≠жШѓеР¶е≠ШеЬ®jsessionidжЭ•еЖ≥еЃЪжШѓзїСеЃЪељУеЙНзЪДsessionеИ∞HttpRequestињШжШѓеИЫеїЇжЦ∞зЪДsessionеѓєи±°пЉИеЬ®иѓЈж±ВиІ£жЮРйШґжЃµеПСзО∞еєґиЃ∞ељХjsessionidпЉМеЬ®Requestеѓєи±°еИЫеїЇйШґжЃµе∞ЖsessionзїСеЃЪпЉЙпЉЫ

4.¬†¬†¬†з®ЛеЇПжМЙйЬАжУНдљЬsessionпЉМе≠ШеПЦжХ∞жНЃпЉЫ

5.¬†¬†¬†е¶ВжЮЬжШѓжЦ∞еИЫеїЇзЪДsessionпЉМеЬ®зїУжЮЬеУНеЇФжЧґпЉМеЃєеЩ®дЉЪеК†еЕ•Set-cookieе§іпЉМдї•жПРйЖТжµПиІИеЩ®и¶БдњЭжМБиѓ•дЉЪиѓЭпЉИжИЦиАЕйЗЗзФ®URLйЗНеЖЩжЦєеЉПе∞ЖжЦ∞зЪДйУЊжО•еСИзО∞зїЩзФ®жИЈпЉЙгАВ

йАЪињЗдЄКйЭҐзЪДеПЩињ∞иѓїиАЕеЇФиѓ•дЇЖиІ£дЇЖsessionжШѓдљХжЧґеИЫеїЇзЪДпЉМињЩйЗМеЖНдїОservletињЩдЄ™е±ВйЭҐжАїзїУдЄАдЄЛпЉЪељУзФ®жИЈиѓЈж±ВзЪДservletи∞ГзФ®дЇЖgetSessionжЦєж≥ХжЧґпЉМйГљдЉЪиОЈеПЦsessionпЉМиЗ≥дЇОжШѓеР¶еИЫеїЇжЦ∞зЪДsessionеПЦеЖ≥дЇОељУеЙНrequestжШѓеР¶еЈ≤зїСеЃЪsessionгАВељУеЃҐжИЈзЂѓеЬ®иѓЈж±ВдЄ≠еК†еЕ•дЇЖjsessionidж†ЗиѓЖиАМservletеЃєеЩ®ж†єжНЃж≠§ж†ЗиѓЖжЯ•жЙЊеИ∞дЇЖеѓєеЇФзЪДsessionеѓєи±°жЧґпЉМдЉЪе∞Жж≠§sessionзїСеЃЪеИ∞ж≠§жђ°иѓЈж±ВзЪДrequestеѓєи±°пЉМеЃҐжИЈзЂѓиѓЈж±ВдЄ≠дЄНеЄ¶jsessionidжИЦиАЕж≠§jsessionidеѓєеЇФзЪДsessionеЈ≤ињЗжЬЯ姱жХИжЧґпЉМsessionзЪДзїСеЃЪжЧ†ж≥ХеЃМжИРпЉМж≠§жЧґењЕй°їеИЫеїЇжЦ∞зЪДsessionгАВеРМжЧґеПСйАБSet-cookieе§ійАЪзЯ•еЃҐжИЈзЂѓеЉАеІЛдњЭжМБжЦ∞зЪДдЉЪиѓЭгАВ

дњЭжМБ

¬†¬†¬†¬†зРЖиІ£дЇЖsessionзЪДеИЫеїЇпЉМе∞±еЊИе•љзРЖиІ£дЉЪиѓЭжШѓе¶ВдљХеЬ®еЃҐжИЈзЂѓеТМжЬНеК°зЂѓдєЛйЧідњЭжМБзЪДдЇЖгАВељУй¶Цжђ°еИЫеїЇдЇЖsessionеРОпЉМеЃҐжИЈзЂѓдЉЪеЬ®еРОзї≠зЪДиѓЈж±ВдЄ≠е∞ЖsessionзЪДж†ЗиѓЖзђ¶еЄ¶еИ∞жЬНеК°зЂѓпЉМжЬНеК°зЂѓз®ЛеЇПеП™и¶БеЬ®йЬАи¶БsessionзЪДжЧґеАЩи∞ГзФ®getSessionпЉМжЬНеК°зЂѓе∞±еПѓдї•е∞ЖеѓєеЇФзЪДsessionзїСеЃЪеИ∞ељУеЙНиѓЈж±ВпЉМдїОиАМеЃЮзО∞зКґжАБзЪДдњЭжМБгАВељУзДґињЩйЬАи¶БеЃҐжИЈзЂѓзЪДжФѓжМБпЉМе¶ВжЮЬз¶БзФ®дЇЖcookieиАМеПИдЄНйЗЗзФ®urlйЗНеЖЩзЪДиѓЭпЉМsessionжШѓжЧ†ж≥ХдњЭжМБзЪДгАВ

¬†¬†¬†¬†е¶ВжЮЬеЗ†жђ°иѓЈж±ВдєЛйЧіжЬЙдЄАдЄ™servletжЬ™и∞ГзФ®getSessionпЉИжИЦиАЕеє≤иДЖиѓЈж±ВдЄАдЄ™йЭЩжАБй°µйЭҐпЉЙдЉЪдЄНдЉЪдљњеЊЧдЉЪиѓЭдЄ≠жЦ≠еСҐпЉЯињЩдЄ™дЄНдЉЪеПСзФЯзЪДпЉМеЫ†дЄЇеЃҐжИЈзЂѓеП™дЉЪе∞ЖеРИж≥ХзЪДcookieеАЉдЉ†йАБзїЩжЬНеК°зЂѓпЉМиЗ≥дЇОжЬНеК°зЂѓжЛњcookieеБЪдїАдєИдЇЛеЃГжШѓдЄНдЉЪеЕ≥ењГзЪДпЉМељУзДґдєЯжЧ†ж≥ХеЕ≥ењГгАВSessionеїЇзЂЛдєЛеРОпЉМеЃҐжИЈзЂѓдЉЪдЄАзЫіе∞ЖsessionзЪДж†ЗиѓЖзђ¶дЉ†йАБеИ∞жЬНеК°еЩ®пЉМжЧ†иЃЇиѓЈж±ВзЪДй°µйЭҐжШѓеК®жАБзЪДгАБйЭЩжАБзЪДпЉМзФЪиЗ≥жШѓдЄАеЙѓеЫЊзЙЗгАВ

йФАжѓБ

¬†¬†¬†¬†ж≠§е§Ди∞ИеИ∞зЪДйФАжѓБжШѓжМЗдЉЪиѓЭзЪДеЇЯеЉГпЉМиЗ≥дЇОе≠ШеВ®дЉЪиѓЭдњ°жБѓзЪДжХ∞жНЃзїУжЮДжШѓеЫЮжԴ襀йЗНзФ®ињШжШѓзЫіжО•йЗКжФЊеЖЕе≠ШжИСдїђеєґдЄНеЕ≥ењГгАВSessionзЪДйФАжѓБжЬЙдЄ§зІНжГЕеЖµпЉЪиґЕжЧґеТМжЙЛеК®йФАжѓБгАВ

¬†¬†¬†¬†зФ±дЇОHTTPеНПиЃЃзЪДжЧ†зКґжАБжАІпЉМжЬНеК°зЂѓжЧ†ж≥ХеЊЧзЯ•дЄАдЄ™sessionеѓєи±°дљХжЧґе∞ЖеЖН搰襀䚜зФ®пЉМеПѓиГљзФ®жИЈеЉАеРѓдЇЖдЄАдЄ™sessionдєЛеРОеЖНдєЯж≤°жЬЙеРОзї≠зЪДиЃњйЧЃпЉМиАМдЄФsessionзЪДдњЭжМБжШѓйЬАи¶БжґИиАЧдЄАеЃЪзЪДжЬНеК°зЂѓеЉАйФАзЪДпЉМеЫ†ж≠§дЄНеПѓиГљдЄАеС≥еЬ∞еИЫеїЇsessionиАМдЄНеОїеЫЮжФґжЧ†зФ®зЪДsessionгАВињЩйЗМе∞±еЉХеЕ•дЇЖдЄАдЄ™иґЕжЧґжЬЇеИґгАВTomcatдЄ≠зЪДиґЕжЧґеЬ®web.xmlйЗМеБЪе¶ВдЄЛйЕНзљЃпЉЪ

|

<session-config> <session-timeout>30</session-timeout> </session-config> |

¬†¬†¬†¬†дЄКињ∞йЕНзљЃжШѓжМЗsessionеЬ®30еИЖйТЯж≤°жЬЙ襀еЖНжђ°дљњзФ®е∞±е∞ЖеЕґйФАжѓБгАВTomcatжШѓжАОдєИиЃ°зЃЧињЩдЄ™30еИЖйТЯзЪДеСҐпЉЯеОЯжЭ•еЬ®getSessionдєЛеРОпЉМйГљи¶Би∞ГзФ®еЃГзЪДaccessжЦєж≥ХпЉМдњЃжФєlastAccessedTimeпЉМеЬ®йФАжѓБsessionзЪДжЧґеАЩе∞±жШѓеИ§жЦ≠ељУеЙНжЧґйЧіеТМињЩдЄ™lastAccessedTimeзЪДеЈЃеАЉгАВ

¬†¬†¬†¬†жЙЛеК®йФАжѓБжШѓжМЗзЫіжО•и∞ГзФ®еЕґinvalidateжЦєж≥ХпЉМж≠§жЦєж≥ХеЃЮйЩЕдЄКжШѓи∞ГзФ®expireжЦєж≥ХжЭ•жЙЛеК®е∞ЖеЕґиЃЊзљЃдЄЇиґЕжЧґгАВ

¬†¬†¬†¬†ељУзФ®жИЈжЙЛеК®иѓЈж±ВдЇЖsessionзЪДйФАжѓБжЧґпЉМеЃҐжИЈзЂѓжШѓжЧ†ж≥ХзЯ•йБУжЬНеК°зЂѓзЪДsessionеЈ≤зїП襀йФАжѓБзЪДпЉМеЃГдЊЭзДґдЉЪеПСйАБеЕИеЙНзЪДsessionж†ЗиѓЖзђ¶еИ∞жЬНеК°зЂѓгАВиАМж≠§жЧґе¶ВжЮЬеЖНжђ°иѓЈж±ВдЇЖжЯРдЄ™и∞ГзФ®дЇЖgetSessionзЪДservletпЉМжЬНеК°зЂѓжШѓжЧ†ж≥Хж†єжНЃеЕИеЙНзЪДsessionж†ЗиѓЖзђ¶жЙЊеИ∞зЫЄеЇФзЪДsessionеѓєи±°зЪДпЉМињЩжШѓеПИи¶БйЗНжЦ∞еИЫеїЇжЦ∞зЪДsessionпЉМеИЖйЕНжЦ∞зЪДж†ЗиѓЖзђ¶пЉМеєґеСКзЯ•жЬНеК°зЂѓжЫіжЦ∞sessionж†ЗиѓЖзђ¶еЉАеІЛдњЭжМБжЦ∞зЪДдЉЪиѓЭгАВ

SessionзЪДжХ∞жНЃзїУжЮД

¬†¬†¬†¬†еЬ®servlet/jspдЄ≠пЉМеЃєеЩ®жШѓзФ®дљХзІНжХ∞жНЃзїУжЮДжЭ•е≠ШеВ®sessionзЫЄеЕ≥зЪДеПШйЗПзЪДеСҐпЉЯжИСдїђзМЬжµЛдЄАдЄЛпЉМй¶ЦеЕИеЃГењЕ鰿襀еРМж≠•жУНдљЬпЉМеЫ†дЄЇеЬ®е§ЪзЇњз®ЛзОѓеҐГдЄЛsessionжШѓзЇњз®ЛйЧіеЕ±дЇЂзЪДпЉМиАМwebжЬНеК°еЩ®дЄАиИђжГЕеЖµдЄЛйГљжШѓе§ЪзЇњз®ЛзЪДпЉИдЄЇдЇЖжПРйЂШжАІиГљињШдЉЪзФ®еИ∞汆жКАжЬѓпЉЙпЉЫеЕґжђ°пЉМињЩдЄ™жХ∞жНЃзїУжЮДењЕй°їеЃєжШУжУНдљЬпЉМжЬАе•љжШѓдЉ†зїЯзЪДйФЃеАЉеѓєзЪДе≠ШеПЦжЦєеЉПгАВ

¬†¬†¬†¬†йВ£дєИжИСдїђеЕИеЕЈдљУеИ∞еНХдЄ™sessionеѓєи±°пЉМеЃГйЩ§дЇЖе≠ШеВ®иЗ™иЇЂзЪДзЫЄеЕ≥дњ°жБѓпЉМжѓФе¶ВidдєЛе§ЦпЉМtomcatзЪДsessionињШжПРдЊЫзїЩз®ЛеЇПеСШдЄАдЄ™зФ®дї•е≠ШеВ®еЕґдїЦдњ°жБѓзЪДжО•еП£пЉИеЬ®з±їorg.apache.catalina.session. StandardSessionйЗМпЉЙпЉЪ

|

public void setAttribute(String name, Object value, boolean notify) |

¬†¬†¬†¬†еЬ®ињЩйЗМеПѓдї•ињљиЄ™еИ∞еЃГеИ∞еЇХдљњзФ®дЇЖдљХзІНжХ∞жНЃпЉЪ

|

protected Map attributes = new ConcurrentHashMap(); |

¬†¬†¬†¬†ињЩе∞±еЊИжШОз°ЃдЇЖпЉМеОЯжЭ•tomcatдљњзФ®дЇЖдЄАдЄ™ConcurrentHashMapеѓєи±°е≠ШеВ®жХ∞жНЃпЉМињЩжШѓjavaзЪДconcurrentеМЕйЗМзЪДдЄАдЄ™з±їгАВеЃГеИЪе•љжї°иґ≥дЇЖжИСдїђжЙАзМЬжµЛзЪДдЄ§зВєйЬАж±ВпЉЪеРМж≠•дЄОжШУжУНдљЬжАІгАВ

¬†¬†¬†¬†йВ£дєИtomcatеПИжШѓзФ®дїАдєИжХ∞жНЃзїУжЮДжЭ•е≠ШеВ®жЙАжЬЙзЪДsessionеѓєи±°еСҐпЉЯжЮЬзДґињШжШѓConcurrentHashMapпЉИеЬ®зЃ°зРЖsessionзЪДorg.apache.catalina.session. ManagerBaseз±їйЗМпЉЙпЉЪ

|

protected Map<String, Session> sessions = newConcurrentHashMap<String, Session>(); |

¬†¬†¬†¬†еЕЈдљУеОЯеЫ†е∞±дЄНењЕе§ЪиѓідЇЖгАВиЗ≥дЇОеЕґдїЦwebжЬНеК°еЩ®зЪДеЕЈдљУеЃЮзО∞дєЯеЇФиѓ•иАГиЩСеИ∞ињЩдЄ§зВєгАВ

Session Hijack

¬†¬†¬† Session hijackеН≥дЉЪиѓЭеКЂжМБжШѓдЄАзІНжѓФиЊГдЄ•йЗНзЪДеЃЙеЕ®е®БиГБпЉМдєЯжШѓдЄАзІНеєњж≥Ые≠ШеЬ®зЪДе®БиГБпЉМеЬ®sessionжКАжЬѓдЄ≠пЉМеЃҐжИЈзЂѓеТМжЬНеК°зЂѓйАЪињЗдЉ†йАБsessionзЪДж†ЗиѓЖзђ¶жЭ•зїіжК§дЉЪиѓЭпЉМдљЖињЩдЄ™ж†ЗиѓЖзђ¶еЊИеЃєжШУе∞±иÚ襀еЧЕжОҐеИ∞пЉМдїОиАМ襀еЕґдїЦдЇЇеИ©зФ®пЉМињЩе±ЮдЇОдЄАзІНдЄ≠йЧідЇЇжФїеЗїгАВ

жЬђйГ®еИЖйАЪињЗдЄАдЄ™еЃЮдЊЛжЭ•иѓіжШОдљХдЄЇдЉЪиѓЭеКЂжМБпЉМйАЪињЗињЩдЄ™еЃЮдЊЛпЉМиѓїиАЕеЕґеЃЮжЫіиГљзРЖиІ£sessionзЪДжЬђиі®гАВ

й¶ЦеЕИпЉМжИСзЉЦеЖЩдЇЖе¶ВдЄЛй°µйЭҐпЉЪ

|

<%@ page language="java" pageEncoding="ISO-8859-1" session="true"%> <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN"> <html>     <head>        <title>index.jsp</title>     </head>     <body>        This is index.jsp page.        <br>        <%            Object o = session.getAttribute("counter");            if (o == null) {               session.setAttribute("counter", 1);            } else {               Integer i = Integer.parseInt(o.toString());               session.setAttribute("counter", i + 1);            }            out.println(session.getAttribute("counter"));        %>        <a href="<%=response.encodeRedirectURL("index.jsp")%>">index</a>     </body> </html> |

¬†¬†¬†¬†й°µйЭҐзЪДеКЯиГљжШѓеЬ®sessionдЄ≠жФЊзљЃдЄАдЄ™иЃ°жХ∞еЩ®пЉМзђђдЄАжђ°иЃњйЧЃиѓ•й°µйЭҐпЉМињЩдЄ™иЃ°жХ∞еЩ®зЪДеАЉеИЭеІЛеМЦдЄЇ1пЉМдї•еРОжѓПдЄАжђ°иЃњйЧЃињЩдЄ™й°µйЭҐиЃ°жХ∞еЩ®йГљеК†1гАВиЃ°жХ∞еЩ®зЪДеАЉдЉЪ襀жЙУеН∞еИ∞й°µйЭҐгАВеП¶е§ЦпЉМдЄЇдЇЖжѓФиЊГзЃАеНХеЬ∞ж®°жЛЯпЉМзђФиАЕз¶БзФ®дЇЖеЃҐжИЈзЂѓпЉИйЗЗзФ®firefox3.0пЉЙзЪДcookieпЉМиљђиАМжФєзФ®URLйЗНеЖЩжЦєеЉПпЉМеЫ†дЄЇзЫіжО•е§НеИґйУЊжО•и¶БжѓФдЉ™йА†cookieжЦєдЊње§ЪдЇЖгАВ

¬†¬†¬†¬†дЄЛйЭҐпЉМжЙУеЉАfirefoxиЃњйЧЃиѓ•й°µйЭҐпЉМжИСдїђзЬЛеИ∞дЇЖиЃ°жХ∞еЩ®зЪДеАЉдЄЇ1пЉЪ

пЉИеЫЊдЄЙпЉЙ

¬†¬†¬†¬†зДґеРОзВєеЗїindexйУЊжО•жЭ•еИЈжЦ∞иЃ°жХ∞еЩ®пЉМж≥®жДПдЄНи¶БеИЈжЦ∞ељУеЙНй°µпЉМеЫ†дЄЇжИСдїђж≤°зФ®йЗЗзФ®cookieзЪДжЦєеЉПпЉМеП™иГљеЬ®urlеРОйЭҐеЄ¶дЄКjsessionidпЉМиАМж≠§жЧґеЬ∞еЭАж†ПйЗМзЪДurlжШѓжЧ†ж≥ХеЄ¶дЄКjsessionidзЪДгАВе¶ВеЫЊеЫЫпЉМжИСжККиЃ°жХ∞еЩ®еИЈжЦ∞еИ∞дЇЖ20гАВ

пЉИеЫЊеЫЫпЉЙ

¬†¬†¬†¬†дЄЛйЭҐжШѓжЬАеЕ≥йФЃзЪДпЉМе§НеИґfirefoxеЬ∞еЭАж†ПйЗМзЪДеЬ∞еЭАпЉИзђФиАЕзЬЛеИ∞зЪДжШѓhttp://localhost:8080/sessio

n/index.jsp;jsessionid=1380D9F60BCE9C30C3A7CBF59454D0A5пЉЙпЉМзДґеРОжЙУеЉАеП¶дЄАдЄ™жµПиІИеЩ®пЉМж≠§е§ДдЄНењЕе∞ЖеЕґcookieз¶БзФ®гАВињЩйЗМжИСжЙУеЉАдЇЖиЛєжЮЬзЪДsafari3жµПиІИеЩ®пЉМзДґеРОе∞ЖеЬ∞еЭАз≤ШиііеИ∞еЕґеЬ∞еЭАж†ПйЗМпЉМеЫЮиљ¶еРОе¶ВдЄЛеЫЊпЉЪ

пЉИеЫЊдЇФпЉЙ

¬†¬†¬†¬†еЊИе•ЗжА™еРІпЉМиЃ°жХ∞еЩ®зЫіжО•еИ∞дЇЖ21гАВињЩдЄ™дЊЛе≠РзђФиАЕжШѓеЬ®еРМдЄАеП∞иЃ°зЃЧжЬЇдЄКеБЪзЪДпЉМдЄНињЗеН≥дљњжНҐзФ®дЄ§еП∞жЭ•еБЪпЉМеЕґзїУжЮЬдєЯжШѓдЄАж†ЈзЪДгАВж≠§жЧґе¶ВжЮЬдЇ§жЫњзВєеЗїдЄ§дЄ™жµПиІИеЩ®йЗМзЪДindexйУЊжО•дљ†дЉЪеПСзО∞дїЦдїђеЕґеЃЮжУНзЇµзЪДжШѓеРМдЄАдЄ™иЃ°жХ∞еЩ®гАВеЕґеЃЮдЄНењЕжГКиЃґпЉМж≠§е§ДsafariзЫЧзФ®дЇЖfirefoxеТМtomcatдєЛйЧізЪДзїіжМБдЉЪиѓЭзЪДйТ•еМЩпЉМеН≥jsessionidпЉМињЩе±ЮдЇОsession hijackзЪДдЄАзІНгАВеЬ®tomcatзЬЛжЭ•пЉМsafariдЇ§зїЩдЇЖеЃГдЄАдЄ™jsessionidпЉМзФ±дЇОHTTPеНПиЃЃзЪДжЧ†зКґжАБжАІпЉМеЃГжЧ†ж≥ХеЊЧзЯ•ињЩдЄ™jsessionidжШѓдїОfirefoxйВ£йЗМвАЬеКЂжМБвАЭжЭ•зЪДпЉМеЃГдЊЭзДґдЉЪеОїжЯ•жЙЊеѓєеЇФзЪДsessionпЉМеєґжЙІи°МзЫЄеЕ≥иЃ°зЃЧгАВиАМж≠§жЧґfirefoxдєЯжЧ†ж≥ХеЊЧзЯ•иЗ™еЈ±зЪДдњЭжМБдЉЪиѓЭеЈ≤зїП襀вАЬеКЂжМБвАЭгАВ

зїУиѓ≠

¬†¬†¬†¬†еИ∞ињЩйЗМпЉМиѓїиАЕеЇФиѓ•еѓєsessionжЬЙдЇЖжЫіе§ЪзЪДжЫіжЈ±е±Вжђ°зЪДдЇЖиІ£пЉМдЄНињЗзФ±дЇОзђФиАЕзЪДж∞іеє≥дї•еПКиІЖйЗОжЬЙйЩРпЉМжЦЗдЄ≠дєЯдЄНдєПи°®ињ∞搆嶕дєЛе§ДпЉМйАЪзѓЗжЫіе§ЪеЬ∞жППињ∞дЇЖеЬ®servlet/jspдЄ≠зЪДsessionжЬЇеИґпЉМдљЖеЕґдїЦеЉАеПСеє≥еП∞зЪДжЬЇеИґдєЯйГљдЄЗеПШдЄНз¶їеЕґеЃЧгАВеП™и¶БиЃ§зЬЯжАЭиАГпЉМдљ†дЉЪеПСзО∞еЕґеЃЮињЩйЗМжЮЧжЮЧжАїжАїдєЛйЧіпЉМжАїжЬЙдЄАдЇЫеЫ†жЮЬеЕ≥з≥їе≠ШеЬ®гАВеЬ®иљѓдїґиІДж®°жЧ•зЫКеҐЮе§ІзЪДиГМжЩѓдЄЛпЉМжИСдїђжЫіе§ЪзЪДжЧґеАЩжО•иІ¶еИ∞зЪДжШѓж°ЖжЮґгАБзїДдїґпЉМз®ЛеЇПеСШзЪДеПМз܊襀иТЩиФљдЇЖпЉМеЬ®ињЩдЇЫж°ЖжЮґгАБзїДдїґдЄНжЦ≠дЇІзФЯдї•еПКзЙИжЬђзЪДдЄНжЦ≠жЫіжЦ∞дЄ≠пЉМеЕґеЃЮжЬЙеЊИе§ЪзЫЄеѓєдЄНеПШзЪДдЄЬи•њпЉМйВ£е∞±жШѓиІДиМГгАБеНПиЃЃгАБж®°еЉПгАБзЃЧж≥Хз≠Йз≠ЙпЉМзЬЯж≠£дї§дЄАдЄ™дЇЇеЊЧеИ∞жПРйЂШзЪДињШжШѓйВ£дЇЫеЇХе±ВзЪДжФѓжТСжКАжЬѓгАВеє≥жЧґе§Ъе§ЪжАЭиАГзЪДиѓЭпЉМдљ†е∞±иГљжККз±їдЉЉзЪДжΥ糥蚐еМЦдЄЇеН∞иѓБгАВеБЪжКАжЬѓзКєе¶ВиІ£зЙЫпЉМзЯ•з≠ЛзЯ•й™®жЦєиГљжЄЄеИГжЬЙдљЩгАВ

иљђиљљиѓЈдњЭзХЩеЗЇе§Д:shoru.cnblogs.com¬†жЩЛеУ•еУ•зЪДзІБжИњйТ±

¬†Tomcat 7жЦ∞зЙєжАІ

¬†¬†¬† 1. дљњзФ®йЪПжЬЇжХ∞еОїйШ≤ж≠ҐиЈ®зЂЩиДЪжЬђжФїеЗї;

¬†¬†¬† 2. жФєеПШдЇЖеЃЙеЕ®иЃ§иѓБдЄ≠зЪДjessionidзЪДжЬЇеИґ,йШ≤ж≠ҐsessionжФїеЗї;

TomcatзЪДURLйЗНеЖЩ

(2011-01-26 12:28:40)

ж†Зз≠ЊпЉЪ¬†

жЭВи∞И |

еИЖз±їпЉЪ¬†App-Web(Server) |

inalдЄОStruts2дЄНеРМпЉМеЬ®дљњзФ®FreemarkerдљЬдЄЇViewзЪДжЧґеАЩпЉМж≤°жЬЙиЗ™еК®е∞ЖsessionдЉ†йАБиЗ≥й°µйЭҐдљњзФ®пЉМеОЯеЫ†еЊИзЃАеНХпЉМдЄЇдЇЖйБµеЊ™restfulгАВе¶ВжЮЬеЬ®й°єзЫЃдЄ≠дљњзФ®дЇЖsessionпЉМйВ£дєИйЫЖзЊ§е∞±дЄН姙жЦєдЊњдЇЖпЉМйЬАи¶БжГ≥еКЮж≥ХеѓєsessionињЫи°МеРМж≠•жЙНеПѓдї•гАВжЙАдї•JFinalйїШиЃ§жШѓдЄНдЉЪеОїзФЯжИРsessionеѓєи±°иЃ©еЉАеПСиАЕеОїдљњзФ®зЪДгАВ

¬† ¬†¬†еН≥дЊње¶Вж≠§пЉМеЉАеПСиАЕеПѓдї•йАЪињЗдљњзФ®жЛ¶жИ™еЩ®жЭ•иљїжЭЊжЈїдЄ≠sessionеИ∞viewдЄ≠дљњзФ®пЉМJFinalжЦ∞зЙИжЬђдЄ≠еЈ≤зїПжПРдЊЫдЇЖSessionInViewInterceptorжЭ•жФѓжМБињЩзІНйЬАж±ВпЉМдї£з†БеЬ®дЄКйЭҐеЈ≤зїПзїЩеЗЇпЉМжАїдєЛJFinalдЄНдЉЪиЗ™еБЪдЄїеЉ†зЪДеБЪжЧ†жДПдєЙзЪДдЇЛжГЕ :)

зЫЄеЕ≥жО®иНР

дЉЪиѓЭеКЂжМБжШѓдЄАзІНеЃЙеЕ®жФїеЗїпЉМжФїеЗїиАЕйАЪињЗиОЈеПЦжИЦйҐДжµЛзФ®жИЈзЪДSession IDжЭ•еЖТеЕЕзФ®жИЈгАВиЛ•Session IDзФЯжИРдЄНиґ≥е§Яе§НжЭВеТМйЪПжЬЇпЉМжФїеЗїиАЕеПѓиГљйАЪињЗжЪіеКЫжФїеЗїжИЦеЧЕжОҐзљСзїЬжµБйЗПжЭ•иОЈеПЦеЃГгАВеЬ®WebGoatзЪД"Session Management Flaws"зїГдє†дЄ≠пЉМ...

7. **еЃЙеЕ®жО™жЦљ**пЉЪдЄЇдЇЖжПРйЂШеЃЙеЕ®жАІпЉМз±їеПѓиГљеМЕеРЂдЇЖйШ≤ж≠ҐSession HijackingпЉИдЉЪиѓЭеКЂжМБпЉЙеТМSession FixationзЪДз≠ЦзХ•пЉМдЊЛе¶ВеЃЪжЬЯжЫіжЦ∞Session IDпЉМж£АжЯ•IPеЬ∞еЭАжИЦUser AgentеПШеМЦз≠ЙгАВ 8. **иЗ™еЃЪдєЙе≠ШеВ®жЬЇеИґ**пЉЪйЩ§дЇЖж†ЗеЗЖзЪДжЦЗдїґ...

9. **еЃЙеЕ®жАІ**пЉЪйШ≤ж≠ҐSQLж≥®еЕ•гАБиЈ®зЂЩиДЪжЬђжФїеЗїпЉИXSSпЉЙгАБдЉЪиѓЭеКЂжМБз≠ЙпЉМз°ЃдњЭзљСзЂЩеЃЙеЕ®гАВ 10. **SEOдЉШеМЦ**пЉЪдЇЖиІ£е¶ВдљХзЉЦеЖЩSEOеПЛе•љзЪДдї£з†БпЉМжПРйЂШжРЬ糥еЉХжУОжОТеРНпЉМеМЕжЛђеЕГж†Зз≠ЊиЃЊзљЃгАБURLйЗНеЖЩз≠ЙгАВ 11. **жАІиГљдЉШеМЦ**пЉЪеЗПе∞СHTTPиѓЈж±ВгАБ...

- **еЃЪжЬЯжЫіжЦ∞ Session ID**пЉЪйАЪињЗеЃЪжЬЯйЗНжЦ∞зФЯжИР Session ID еПѓдї•йЩНдљОдЉЪиѓЭеКЂжМБзЪДй£ОйЩ©гАВ - **йЩРеИґ Session жЬЙжХИжЬЯ**пЉЪиЃЊеЃЪеРИзРЖзЪД Session иґЕжЧґжЧґйЧіпЉМз°ЃдњЭйХњжЧґйЧіжЬ™жУНдљЬзЪДзФ®жИЈдЉЪиѓЭиЗ™еК®зїУжЭЯгАВ - **Cookie зЪДеЃЙеЕ®е±ЮжАІ**пЉЪ...

3. **еЃЙеЕ®жАІ**пЉЪSession IDдЄНеЇФеЬ®дЄНеЃЙеЕ®зЪДзљСзїЬзОѓеҐГдЄЛдЉ†иЊУпЉМеР¶еИЩеПѓиГљеѓЉиЗідЉЪиѓЭеКЂжМБгАВиАГиЩСдљњзФ®HTTPSжИЦеЕґдїЦеЃЙеЕ®жО™жЦљдњЭжК§Session IDгАВ йАЪињЗдї•дЄКж≠•й™§пЉМдљ†еПѓдї•еЬ®JSPеЇФзФ®дЄ≠еИ©зФ®ServletеТМSessionеѓєи±°еЃЮзО∞й°µйЭҐйЧізЪДжХ∞жНЃйАЪдњ°гАВ...

### JSPдЄ≠зЪДSessionиѓ¶иІ£ еЬ®жЈ±еЕ•жОҐиЃ®JSPпЉИJavaServer PagesпЉЙдЄ≠зЪД...зДґиАМпЉМж≠£з°ЃеЬ∞дљњзФ®SessionдєЯйЬАи¶Бж≥®жДПеЃЙеЕ®жАІпЉМйБњеЕНSessionеКЂжМБз≠ЙеЃЙеЕ®йЧЃйҐШгАВеРМжЧґпЉМеРИзРЖзЪДSessionзФЯеСљеС®жЬЯзЃ°зРЖдєЯжШѓдЉШеМЦWebеЇФзФ®жАІиГљзЪДеЕ≥йФЃеЫ†зі†дєЛдЄАгАВ

VoIPзїІжЙњдЇЖдЉ†зїЯIPзљСзїЬзЪДеЃЙеЕ®й£ОйЩ©пЉМеєґдЄФзФ±дЇОеЕґйЫЖжИРдЇЖиѓ≠йЯ≥йАЪдњ°гАБиІЖйҐСдї•еПКеЕґдїЦе§Ъе™ТдљУеЇФзФ®пЉМеѓЉиЗіз≥їзїЯзЪДе§НжЭВжАІеҐЮеК†пЉМеЃЙеЕ®жАІйЧЃйҐШйЪПдєЛжЫіеК†дЄ•е≥їгАВVoIPз≥їзїЯзЪДзїИзЂѓжЩЇиГљеМЦж∞іеє≥йЂШпЉМдљЖеРМж†ЈдєЯе≠ШеЬ®зЭАз≥їзїЯжЉПжіЮпЉМињЩдЇЫжЉПжіЮеσ俕襀жФїеЗїиАЕ...

зДґиАМпЉМSessionдєЯжЬЙеЕґеЃЙеЕ®йЪРжВ£пЉМе¶ВдЉЪиѓЭеКЂжМБпЉМжФїеЗїиАЕиОЈеПЦеИ∞зФ®жИЈзЪДSession IDеРОпЉМе∞±иГљеЖТеЕЕзФ®жИЈињЫи°МжУНдљЬгАВдЄЇдЇЖзЉУиІ£ињЩдЄ™йЧЃйҐШпЉМеЉАеПСиАЕйАЪеЄЄдЉЪйЗЗзФ®HTTPSз≠ЙеЃЙеЕ®еНПиЃЃпЉМеєґеЃЪжЬЯеИЈжЦ∞Session IDгАВ еЬ®жАІиГљжЦєйЭҐпЉМCookieеН†зФ®зЪДжШѓ...

5. **sessionеЃЙеЕ®жАІ**пЉЪдїЛзїНе¶ВдљХйШ≤ж≠ҐsessionеКЂжМБгАБsessionеЫЇеЃЪжФїеЗїз≠ЙеЃЙеЕ®й£ОйЩ©пЉМеМЕжЛђдљњзФ®SSL/TLSеК†еѓЖйАЪдњ°пЉМзФЯжИРеЃЙеЕ®зЪДsession IDпЉМдї•еПКеЃЪжЬЯеИЈжЦ∞session IDгАВ 6. **жЇРз†БиІ£жЮР**пЉЪжЈ±еЕ•еИ∞еЕЈдљУзЪДWebеЃєеЩ®пЉИе¶ВTomcatгАБJetty...

8. **SessionзЃ°зРЖ**пЉЪAsp.NetзЪДSessionзКґжАБзЃ°зРЖжЬЙеК©дЇОиЈЯиЄ™зФ®жИЈдЉЪиѓЭпЉМдљЖйЬАи¶Бж≥®жДПеРИзРЖиЃЊзљЃињЗжЬЯжЧґйЧіпЉМйБњеЕНSessionеКЂжМБеТМSessionеЫЇеЃЪжФїеЗїгАВ 9. **еЉВеЄЄе§ДзРЖ**пЉЪйАЪињЗиЗ™еЃЪдєЙError PagesеТМGlobal.asaxжЦЗдїґдЄ≠зЪДErrorдЇЛдїґпЉМ...

ињЩдЄ™жѓХдЄЪиЃЊиЃ°й°єзЫЃвАФвАФвАЬASPеЯЇдЇОBBSз≥їзїЯеЉАеПСдЄОеЄРжИЈеЃЙеЕ®дњЭжК§зЪДеЃЮзО∞вАЭжШѓдЄАдЄ™еЕЄеЮЛзЪДWebеЇФзФ®еЉАеПСеЃЮдЊЛпЉМеЃГжґµзЫЦдЇЖASPзЉЦз®ЛеЯЇз°АгАБжХ∞жНЃеЇУдЇ§дЇТдї•еПКзФ®жИЈеЃЙеЕ®жАІзЪДж†ЄењГж¶ВењµгАВ еЬ®BBSпЉИBulletin Board SystemпЉМзФµе≠РеЕђеСКжЭњпЉЙз≥їзїЯзЪД...

ињЩдЄ™йШ≤зБЂеҐЩеПѓиГљжШѓзФ®дЇОзљСзЂЩеЃЙеЕ®йШ≤жК§зЪДпЉМеЄЃеК©жКµеЊ°жБґжДПжФїеЗїеТМйЭЮж≥ХиЃњйЧЃпЉМдњЭжК§жЬНеК°еЩ®еТМзФ®жИЈжХ∞жНЃзЪДеЃЙеЕ®гАВ еЬ®PHPдЄ≠пЉМйШ≤зБЂеҐЩйАЪеЄЄжґЙеПКдї•дЄЛеЗ†дЄ™еЕ≥йФЃзЯ•иѓЖзВєпЉЪ 1. иЊУеЕ•й™МиѓБпЉЪйШ≤зБЂеҐЩдЉЪж£АжЯ•жЙАжЬЙиЊУеЕ•жХ∞жНЃпЉМз°ЃдњЭеЃГдїђзђ¶еРИйҐДжЬЯзЪДж†ЉеЉП...

- дЉЪиѓЭзЃ°зРЖпЉЪйАЪињЗSessionеѓєи±°жЬЙжХИзЃ°зРЖзФ®жИЈдЉЪиѓЭпЉМйШ≤ж≠ҐдЉЪиѓЭеКЂжМБгАВ ињЩе•ЧжЇРз†БжПРдЊЫдЇЖдЄАдЄ™еЃМжХізЪДжХ∞е≠ЧеН°йФАеФЃз≥їзїЯеЃЮдЊЛпЉМеѓєдЇОе≠¶дє†ASPзЉЦз®ЛгАБWebеЉАеПСеТМзФµе≠РеХЖеК°з≥їзїЯзЪДињРдљЬжЬЇеИґеЕЈжЬЙеЊИйЂШзЪДеПВиАГдїЈеАЉгАВеЉАеПСиАЕеПѓдї•еЬ®ж≠§еЯЇз°АдЄКињЫи°МдЇМ...

зДґиАМпЉМSessionдєЯеПѓиГљеЄ¶жЭ•еЃЙеЕ®йЧЃйҐШпЉМдЊЛе¶ВдЉЪиѓЭеКЂжМБжИЦдЉЪиѓЭеЫЇеЃЪжФїеЗїпЉМеЫ†ж≠§жИСдїђйЬАи¶БжЬЙжХИзЃ°зРЖзФ®жИЈSessionгАВ еЬ®Spring MVCдЄ≠пЉМжИСдїђеПѓдї•дљњзФ®HandlerInterceptorжО•еП£жЭ•еЃЮзО∞жЛ¶жИ™еЩ®гАВињЩдЄ™жО•еП£еЃЪдєЙдЇЖдЄЙдЄ™жЦєж≥ХпЉЪ 1. preHandle...

дљњзФ®sessionеТМcookieзЃ°зРЖзФ®жИЈзКґжАБпЉМйШ≤ж≠ҐдЉЪиѓЭеКЂжМБпЉЫдљњзФ®HTTPSеК†еѓЖйАЪдњ°пЉМдњЭжК§зФ®жИЈжХ∞жНЃзЪДеЃЙеЕ®гАВз≥їзїЯињШеЇФеЃЪжЬЯе§ЗдїљжХ∞жНЃеЇУпЉМдї•йШ≤жХ∞ж́䪥姱гАВ еЬ®еЃЮйЩЕеЉАеПСињЗз®ЛдЄ≠пЉМзЙИжЬђжОІеИґеЈ•еЕЈе¶ВGitеПѓдї•еЄЃеК©еЫҐйШЯеНПдљЬпЉМињљиЄ™дї£з†БеПШжЫігАВеРМжЧґпЉМ...

дЇЖиІ£е¶ВдљХжЬЙжХИзЃ°зРЖдЉЪиѓЭпЉМйШ≤ж≠ҐдЉЪиѓЭеКЂжМБжИЦдЉЪиѓЭеЫЇеЃЪжФїеЗїпЉМеѓєдЇОWebеЃЙеЕ®иЗ≥еЕ≥йЗНи¶БгАВ 5. йФЩиѓѓе§ДзРЖпЉЪASPжПРдЊЫдЇЖOn Errorиѓ≠еП•ињЫи°МйФЩиѓѓе§ДзРЖпЉМз°ЃдњЭз®ЛеЇПеЬ®йБЗеИ∞йЧЃйҐШжЧґиГље§ЯдЉШйЫЕеЬ∞ињРи°МгАВеЉАеПСиАЕеПѓиГљдЉЪеЬ®еЕ≥йФЃйГ®еИЖиЃЊзљЃйФЩиѓѓе§ДзРЖпЉМдї•жНХиОЈ...

ињЩдЇЫж°ИдЊЛеМЕжЛђдљЖдЄНйЩРдЇОеє≥еП∞жЦєжОИжЭГй°µйЭҐзЪДCSRFгАБOAuth1.0 session fixationдї•еПКеНПиЃЃеЃЮзО∞дЄ≠зЪДеЕґдїЦеЃЙеЕ®йЧЃйҐШгАВ жАїдєЛпЉМOAuth2.0зЪДеЃЙеЕ®йЧЃйҐШжґЙеПКеИ∞е§ЪдЄ™е±ВйЭҐпЉМеМЕжЛђдљЖдЄНйЩРдЇОжОИжЭГж®°еЉПзЪДйАЙжЛ©гАБеЃЙеЕ®йЕНзљЃгАБйАїиЊСжЉПжіЮз≠ЙгАВдЄЇдЇЖз°ЃдњЭ...

жЬђжЦЗжЧ®еЬ®йШРињ∞дЄАзІНеЄЄиІБзЪДдЄФеѓєе§Іе§ЪжХ∞з≥їзїЯжЮДжИРе®БиГБзЪДеЃЙеЕ®йЪРжВ£вАФвАФдЉЪиѓЭеКЂжМБпЉИSession HijackingпЉЙгАВжХПжДЯзФ®жИЈдњ°жБѓеЬ®иЃ§иѓБеРОдЄНжЦ≠еЬ®дЉЪиѓЭдєЛйЧідЉ†иЊУпЉМйїСеЃҐж≠£зЂ≠е∞љеЕ®еКЫз™ГеПЦињЩдЇЫдњ°жБѓгАВжЬђжЦЗе∞Жиѓ¶зїЖиЃ®иЃЇеЬ®зљСзїЬе±ВеТМеЇФзФ®е±ВдЄКињЫи°МдЉЪиѓЭ...

гАРж†ЗйҐШгАС"jimmyзХЩи®Аз∞њ" жШѓдЄАдЄ™зФ®дЇОеИЫеїЇжЬђеЬ∞зљСзЂЩзЪДеЇФзФ®з®ЛеЇПпЉМеЃГдЄНдїЕжПРдЊЫдЇЖеЯЇжЬђзЪДзХЩи®АеКЯиГљпЉМињШзЙєеИЂеЉЇи∞ГдЇЖеЬ®зљСзЂЩеЃЙеЕ®жЦєйЭҐзЪДдЄАдЄ™йЗНи¶Бж¶ВењµвАФвАФCookieжФїйШ≤жИШзХ•гАВйАЪињЗињЩдЄ™еЈ•еЕЈпЉМзФ®жИЈеПѓдї•еЬ®жЬђеЬ∞зОѓеҐГдЄ≠ж®°жЛЯCookieзЫЄеЕ≥зЪДжФїеЗїеТМ...

7. **еЃЙеЕ®жАІ**пЉЪASPзљСзїЬеКЮеЕђз≥їзїЯйЬАи¶БиАГиЩСзЪДеЃЙеЕ®йЧЃйҐШеМЕжЛђйШ≤ж≠ҐSQLж≥®еЕ•гАБиЈ®зЂЩиДЪжЬђжФїеЗї(XSS)гАБдЉЪиѓЭеКЂжМБз≠ЙпЉМеЉАеПСиАЕйЬАз°ЃдњЭдї£з†БзЪДеЃЙеЕ®зЉЦеЖЩгАВ 8. **жАІиГљдЉШеМЦ**пЉЪе¶ВеРИзРЖдљњзФ®зЉУе≠ШпЉМдЉШеМЦжХ∞жНЃеЇУжߕ胥пЉМйБњеЕНдЄНењЕи¶БзЪДжЬНеК°еЩ®иµДжЇР...