- ŠÁĆŔžł: 428840 ŠČí

- ŠÇžňłź:

- ŠŁąŔç¬: ń║ĹňŹŚ

-

Šľçšźáňłćš▒╗

- ňůĘÚâĘňŹÜň«ó (143)

- zk (22)

- jpbm (1)

- cas (4)

- sql (18)

- Hibernate (21)

- Elcipse (7)

- Android (1)

- š╗╝ňÉł (11)

- tomcat (6)

- WebService (3)

- js (4)

- weblogic (2)

- Spring (10)

- ubuntu (3)

- os (2)

- JSTL (2)

- java (10)

- css (3)

- cloud (1)

- shiro (2)

- jacob (3)

- junit (1)

- testng (3)

- ňŐ×ňůČň║öšöĘ (1)

- maven (2)

- oracle (1)

- ckplayer (1)

- ŠşúňłÖŔíĘŔżżň╝Ć (1)

- poi (1)

- html (1)

- jquery (1)

šĄżňî║šëłňŁŚ

- ŠłĹšÜäŔÁäŔ«» ( 0)

- ŠłĹšÜäŔ«║ňŁŤ ( 0)

- ŠłĹšÜäÚŚ«šşö ( 0)

ňşśŠíúňłćš▒╗

- 2017-12 ( 1)

- 2017-08 ( 1)

- 2017-05 ( 2)

- ŠŤ┤ňĄÜňşśŠíú...

ŠťÇŠľ░Ŕ»äŔ«║

-

aionbo´╝Ü

ŠłĹŠîëńŻáń╗ČŔ»┤šÜäń╣čŠö╣ŠłÉx86ń║ć´╝îńŻćŔ┐śŠś»ŠŐąňÉîŠáĚšÜäÚöÖ

ŔĚčň╝ÇŠÂŤňşŽshiroÚüçňł░ň╝éňŞŞCannot find any provider supporting AES/CBC/PKCS5PaddingŃÇÉŔžúňć│ŃÇĹ -

š║ÁŔžéňůĘň▒Ç´╝Ü

ň«îšżÄŔžúňć│´╝îŔ░óŔ░ó

ŔĚčň╝ÇŠÂŤňşŽshiroÚüçňł░ň╝éňŞŞCannot find any provider supporting AES/CBC/PKCS5PaddingŃÇÉŔžúňć│ŃÇĹ -

Blod123´╝Ü

šťőŠŁą Ŕ┐śŠś»ńŞÇŠşąŠşąŔĚč´╝Ĺń╣čŔĚčń║ć´╝îňƬŠś»Š▓튝ëŔĚčňł░ńŻáÚéúń╣łŠĚ▒

ŔĚčň╝ÇŠÂŤňşŽshiroÚüçňł░ň╝éňŞŞCannot find any provider supporting AES/CBC/PKCS5PaddingŃÇÉŔžúňć│ŃÇĹ -

hellobleach´╝Ü

Šą╝ńŞ╗ŠťëŠ▓튝ëńŞőŔŻŻšÜähibernateńŞşŠľçšëł chmšÜäńŞőŔŻŻšÜ䊾çń╗ÂňĽŐ ...

HibernateŠ│ĘŔžúňŞ«ňŐꊾçŠíú -

jsd_lxf´╝Ü

Šî║ňůĘšÜä´╝îŠäčŔ░óńŻťŔÇů

JSTLŔ»ŽŔžú

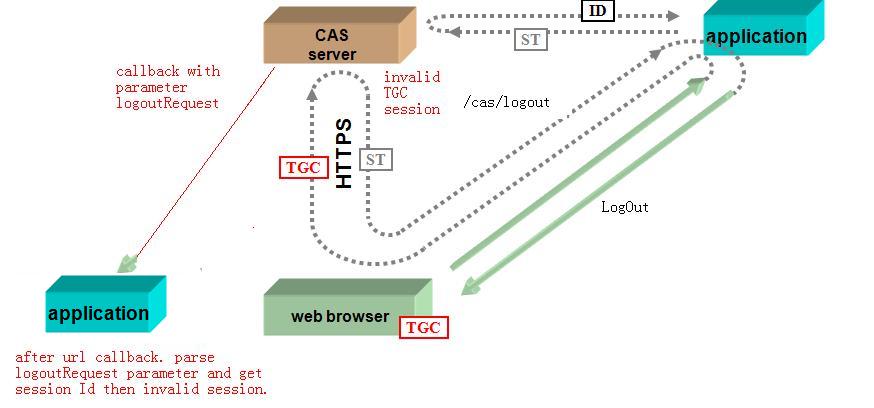

ňů│ń║ÄCasň«×šÄ░ňŹĽšé╣šÖ╗ňůą(single sing on)ňŐčŔ⯚Ü䊾皟áňťĘšŻĹńŞŐń╗őš╗ŹšÜ䊻öŔżâňĄÜ´╝îŠâ│ň┐ůňĄžň«ÂňĄÜňĄÜň░Ĺň░ĹÚâŻňĚ▓š╗ĆŠťëŠëÇń║ćŔžú´╝îňťĘŠşĄň░▒ńŞŹňćŹňüÜňůĚńŻôń╗őš╗ŹŃÇéňŽéŠ×ťńŞŹŠŞůŠąÜšÜä´╝îÚéúňƬŔ⯚şëŠłĹŠŐŐsingle sign onŔ┐ÖňŁŚŠĽ┤šÉćňç║ŠŁąňÉÄňćŹń║ćŔžúń║ćŃÇéňŻôšäÂňÄ╗casň«śŠľ╣šŻĹšźÖń╣芜»ŠťëňżłňĄÜšÜ䊾皟áŔ┐ŤŔíîń╗őš╗ŹŃÇécasň«śšŻĹhttp://www.ja-sig.org/products/cas/ŃÇé

ok,šÄ░ňťĘň╝ÇňžőŠťČŠľçšÜäÚ珚é╣ňćůň«╣Ŕ«▓Ŕžú´╝îňůłŠŁąń║ćŔžúńŞÇńŞőcas ň«×šÄ░single sign outšÜäňÄčšÉć´╝îňŽéňŤżŠëÇšĄ║´╝Ü

┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á ňŤżńŞÇ

┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á ňŤżń║î

šČČńŞÇň╝áňŤżŠ╝öšĄ║ń║ćňŹĽšé╣šÖ╗ÚÖćšÜäňĚąńŻťňÄčšÉćŃÇé

šČČń║îň╝áňŤżŠ╝öšĄ║ń║ćňŹĽšé╣šÖ╗ňç║šÜäňĚąńŻťňÄčšÉćŃÇé

ń╗ÄšČČńŞÇň╝áňŤżńŞş´╝îňŻôńŞÇńެwebŠÁĆŔžłňÖĘšÖ╗ňŻĽňł░ň║öšöĘŠťŹňŐíňÖĘŠŚÂ´╝îň║öšöĘŠťŹňŐíňÖĘ(application)ń╝ÜŠúÇŠÁőšöĘŠłĚšÜäsession´╝îňŽéŠ×ťŠ▓튝ësession´╝îňłÖň║öšöĘŠťŹňŐíňÖĘń╝ÜŠŐŐurlŔĚ│ŔŻČňł░CAS serverńŞŐ´╝îŔŽüŠ▒éšöĘŠłĚšÖ╗ňŻĽ,šöĘŠłĚšÖ╗ňŻĽŠłÉňŐčňÉÄ´╝îCAS serverń╝ÜŔ«░Ŕ»ĚŠ▒éšÜäapplicationšÜäurlňĺîŔ»ąšöĘŠłĚšÜäsessionId(ňťĘň║öšöĘŠťŹňŐíňÖĘŔĚ│ŔŻČurlŠŚÂ´╝îÚÇÜŔ┐çňĆ銼░ń╝áš╗ÖCAS server)ŃÇ銺ĄŠŚÂňťĘCASŠťŹňŐíňÖĘń╝ÜšžŹńŞőTGC CookieňÇ╝ňł░webbrowser.ŠőąŠťëŔ»ąTGC CookiešÜäwebbrowserňĆ»ń╗ąŠŚáڝǚÖ╗ňŻĽŔ┐ŤňůąŠëÇŠťëň╗║šźőssoŠťŹňŐíšÜäň║öšöĘŠťŹňŐíňÖĘapplicationŃÇé

ňťĘšČČń║îň╝áňŤżńŞş´╝îňŻôńŞÇńެwebŠÁĆŔžłňÖĘŔŽüŠ▒éšÖ╗ÚÇÇň║öšöĘŠťŹňŐíňÖĘ´╝îň║öšöĘŠťŹňŐíňÖĘ(application)ń╝ÜŠŐŐurlŔĚ│ŔŻČňł░CAS serverńŞŐšÜä /cas/logout urlŔÁäŠ║ÉńŞŐ´╝î

CAS serverŠÄąňĆŚŔ»ĚŠ▒éňÉÄ´╝îń╝ÜŠúÇŠÁőšöĘŠłĚšÜäTCG Cookie´╝îŠŐŐň»╣ň║öšÜäsessionŠŞůÚÖĄ´╝îňÉÂń╝ÜŠëżňł░ŠëÇŠťëÚÇÜŔ┐çŔ»ąTGC ssošÖ╗ňŻĽšÜäň║öšöĘŠťŹňŐíňÖĘURLŠĆÉń║ĄŔ»ĚŠ▒é,ŠëÇŠťëšÜäňŤ×Ŕ░âŔ»ĚŠ▒éńŞş´╝îňîůňÉźńŞÇńެňĆ銼░logoutRequest,ňćůň«╣Šá╝ň╝ĆňŽéńŞő´╝Ü

<saml:NameID>@NOT_USED@</saml:NameID>

<samlp:SessionIndex>[SESSION IDENTIFIER]</samlp:SessionIndex>

</samlp:LogoutRequest>

ŠëÇŠťëŠöÂňł░Ŕ»ĚŠ▒éšÜäň║öšöĘŠťŹňŐíňÖĘapplicationń╝ÜŔžúŠ×ÉŔ┐ÖńެňĆ銼░´╝îňĆľňżŚsessionId´╝îŠá╣ŠŹ«Ŕ┐ÖńެIdňĆľňżŚsessionňÉÄ´╝îŠŐŐsessionňłáÚÖĄŃÇé

Ŕ┐ÖŠáĚň░▒ň«×šÄ░ňŹĽšé╣šÖ╗ňç║šÜäňŐčŔâŻŃÇé

ščąÚüôňÄčšÉćňÉÄ´╝îńŞőÚŁóŠś»š╗ôňÉłŠ║Éń╗úšáüŠŁąŔ«▓Ŕ┐░ńŞÇńŞőňćůÚâĘšÜäń╗úšáüŠÇÄń╣łň«×šÄ░šÜäŃÇé

ÚŽľňůł´╝îŔŽüň«×šÄ░single sign outňťĘ ň║öšöĘŠťŹňŐíňÖĘapplicationšź»šÜäweb.xmlŔŽüňŐáňůąń╗ąńŞőÚůŹšŻ«

<filter-name>CAS Single Sign Out Filter</filter-name>

<filter-class>org.jasig.cas.client.session.SingleSignOutFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>CAS Single Sign Out Filter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<listener>

<listener-class>org.jasig.cas.client.session.SingleSignOutHttpSessionListener</listener-class>

</listener>

Š│Ę´╝ÜňŽéŠ×ťŠťëÚůŹšŻ«CAS client Filter,ňłÖCAS Single Sign Out Filter ň┐ůÚí╗ŔŽüŠöżňł░CAS client Filterń╣őňëŹŃÇé

ÚůŹšŻ«ÚâĘňłćšÜ䚍«šÜ䊜»ňťĘCAS serverňŤ×Ŕ░âŠëÇŠťëšÜäapplicationŔ┐ŤŔíîňŹĽšé╣šÖ╗ňç║ŠôŹńŻťšÜ䊌ÂňÇÖ´╝îÚťÇŔŽüŔ┐ÖńެfilterŠŁąň«×šÄ░sessionŠŞůŠąÜŃÇé

ńŞ╗ŔŽüń╗úšáüňŽéńŞő:

org.jasig.cas.client.session.SingleSignOutFilter

2

3 filterChain) throws IOException, ServletException {

4         final HttpServletRequest request = (HttpServletRequest) servletRequest;

5

6         if ("POST".equals(request.getMethod())) {

7             final String logoutRequest = request.getParameter("logoutRequest");

8

9             if (CommonUtils.isNotBlank(logoutRequest)) {

10

11                 if (log.isTraceEnabled()) {

12                     log.trace ("Logout request=[" + logoutRequest + "]");

13                 }

14┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á//ń╗ÄxmlńŞşŔžúŠ×É┬áSessionIndex┬ákeyňÇ╝

15                 final String sessionIdentifier = XmlUtils.getTextForElement(logoutRequest, "SessionIndex");

16

17                 if (CommonUtils.isNotBlank(sessionIdentifier)) {

18┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á//Šá╣ŠŹ«sessionIdňĆľňżŚsessionň»╣Ŕ▒í

19                     final HttpSession session = SESSION_MAPPING_STORAGE.removeSessionByMappingId(sessionIdentifier);

20

21                     if (session != null) {

22                         String sessionID = session.getId();

23

24                         if (log.isDebugEnabled()) {

25                             log.debug ("Invalidating session [" + sessionID + "] for ST [" + sessionIdentifier + "]");

26                         }

27

28                         try {

29┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á┬á//Ŕ«ęsessionňĄ▒ŠĽł

30                             session.invalidate();

31                         } catch (final IllegalStateException e) {

32                             log.debug(e,e);

33                         }

34                     }

35                   return;

36                 }

37             }

38┬á┬á┬á┬á┬á┬á┬á┬á┬á}┬áelse┬á{//getŠľ╣ň╝Ć┬áŔíĘšĄ║šÖ╗ňŻĽ´╝îŠŐŐsessionň»╣Ŕ▒íŠöżňł░SESSION_MAPPING_STORAGE(mapň»╣Ŕ▒íńŞş)

39             final String artifact = request.getParameter(this.artifactParameterName);

40             final HttpSession session = request.getSession();

41

42             if (log.isDebugEnabled() && session != null) {

43                 log.debug("Storing session identifier for " + session.getId());

44             }

45             if (CommonUtils.isNotBlank(artifact)) {

46                 SESSION_MAPPING_STORAGE.addSessionById(artifact, session);

47             }

48         }

49

50         filterChain.doFilter(servletRequest, servletResponse);

51     }

SingleSignOutHttpSessionListenerň«×šÄ░ń║ćjavax.servlet.http.HttpSessionListenerŠÄąňĆú´╝îšöĘń║ÄšŤĹňÉČsessionÚöÇŠ»üń║őń╗Â

2

3     private Log log = LogFactory.getLog(getClass());

4

5     private SessionMappingStorage SESSION_MAPPING_STORAGE;

6

7     public void sessionCreated(final HttpSessionEvent event) {

8         // nothing to do at the moment

9     }

10

11┬á┬á┬á┬á┬á//sessionÚöÇŠ»üŠŚÂ

12     public void sessionDestroyed(final HttpSessionEvent event) {

13┬á┬á┬á┬á┬á┬á┬á┬á┬áif┬á(SESSION_MAPPING_STORAGE┬á==┬ánull)┬á{//ňŽéŠ×ťńŞ║šę║´╝îňłŤň╗║ńŞÇńެsessionMappingStorage┬áň»╣Ŕ▒í

14             SESSION_MAPPING_STORAGE = getSessionMappingStorage();

15         }

16┬á┬á┬á┬á┬á┬á┬á┬á┬áfinal┬áHttpSession┬ásession┬á=┬áevent.getSession();//ňĆľňżŚňŻôšäÂŔŽüÚöÇŠ»üšÜäsessionň»╣Ŕ▒í

17

18         if (log.isDebugEnabled()) {

19             log.debug("Removing HttpSession: " + session.getId());

20         }

21┬á┬á┬á┬á┬á┬á┬á┬á┬á//ń╗ÄSESSION_MAPPING_STORAGE┬ámapŠá╣ŠŹ«sessionIdšž╗ňÄ╗sessionň»╣Ŕ▒í

22         SESSION_MAPPING_STORAGE.removeBySessionById(session.getId());

23     }

24

25     /**

26      * Obtains a {@link SessionMappingStorage} object. Assumes this method will always return the same

27      * instance of the object.  It assumes this because it generally lazily calls the method.

28      *

29      * @return the SessionMappingStorage

30      */

31     protected static SessionMappingStorage getSessionMappingStorage() {

32         return SingleSignOutFilter.getSessionMappingStorage();

33     }

34 }

ŠÄąńŞőŠŁą´╝Ĺń╗ČŠŁąšťőńŞÇńŞőCAS serveršź»ňŤ×Ŕ░⊜»ŠÇÄń╣łň«×šÄ░šÜä

ňůłŠŁąšťőńŞÇńŞőÚůŹšŻ«´╝Ĺń╗ČščąÚüôCAS serverŠëÇŠťëšÜäšöĘŠłĚšÖ╗ňŻĽ´╝îšÖ╗ňç║ŠôŹńŻť´╝îÚ⯊ś»šö▒CentralAuthenticationServiceImplň»╣Ŕ▒튣ąš«íšÉćŃÇé

ŠłĹń╗Čň░▒ňůłŠŐŐňł░CentralAuthenticationServiceImplšÜäspringÚůŹšŻ«´╝îňťĘapplicationContext.xmlŠľçń╗ÂńŞş

<bean id="centralAuthenticationService" class="org.jasig.cas.CentralAuthenticationServiceImpl"

p:ticketGrantingTicketExpirationPolicy-ref="grantingTicketExpirationPolicy"

p:serviceTicketExpirationPolicy-ref="serviceTicketExpirationPolicy"

p:authenticationManager-ref="authenticationManager"

p:ticketGrantingTicketUniqueTicketIdGenerator-ref="ticketGrantingTicketUniqueIdGenerator"

p:ticketRegistry-ref="ticketRegistry"

p:servicesManager-ref="servicesManager"

p:persistentIdGenerator-ref="persistentIdGenerator"

p:uniqueTicketIdGeneratorsForService-ref="uniqueIdGeneratorsMap" />

ÚůŹšŻ«ńŻ┐šöĘń║ćspring2.0šÜäxsdŃÇéCentralAuthenticationServiceImplŠťëńŞÇńެň▒׊ǞňĆźuniqueTicketIdGeneratorsForService´╝îň«âŠś»ńŞÇńެmapň»╣Ŕ▒í

ň«âšÜäkeyňÇ╝Šś»ŠëÇŠťëň«×šÄ░org.jasig.cas.authentication.principal.ServiceŠÄąňĆúšÜäš▒╗ňÉŹ´╝îšöĘń║Äń┐ŁňşśPrincipalň»╣Ŕ▒íňĺîŔ┐ŤŔíîňŹĽšé╣šÖ╗ňç║ňŤ×Ŕ░â

application serverŠŚÂńŻ┐šöĘ valueňÇ╝ńŞ║org.jasig.cas.util.DefaultUniqueTicketIdGeneratorň»╣Ŕ▒í,šöĘń║Äšö芳Éňö»ńŞÇšÜäTGC ticketŃÇé

Ŕ»ąň▒׊Ǟň╝ĽšöĘšÜäuniqueIdGeneratorsMap beanňťĘuniqueIdGenerators.xmlÚůŹšŻ«Šľçń╗ÂńŞşŃÇé

<entry

key="org.jasig.cas.authentication.principal.SimpleWebApplicationServiceImpl"

value-ref="serviceTicketUniqueIdGenerator" />

<entry

key="org.jasig.cas.support.openid.authentication.principal.OpenIdService"

value-ref="serviceTicketUniqueIdGenerator" />

<entry

key="org.jasig.cas.authentication.principal.SamlService"

value-ref="samlServiceTicketUniqueIdGenerator" />

<entry

key="org.jasig.cas.authentication.principal.GoogleAccountsService"

value-ref="serviceTicketUniqueIdGenerator" />

</util:map>

ÚéúCentralAuthenticationServiceImplŠś»ŠÇÄń╣łŔ░âšöĘšÜäňĹó´╝č

ŠłĹń╗ČŔĚčŔެńŞÇńŞőń╗úšáü´╝îňťĘňłŤň╗║ticketšÜ䊾╣Š│Ľ public String createTicketGrantingTicket(final Credentials credentials)ńŞş

ňĆ»ń╗ąŠëżňł░ń╗ąńŞőŔ┐ÖŠáĚńŞÇŠ«Áń╗úšáü´╝Ü

2             final TicketGrantingTicket ticketGrantingTicket = new TicketGrantingTicketImpl(

3                 this.ticketGrantingTicketUniqueTicketIdGenerator

4                     .getNewTicketId(TicketGrantingTicket.PREFIX),

5                 authentication, this.ticketGrantingTicketExpirationPolicy);

6┬á┬á┬á┬á┬á┬á┬á┬á┬á//ň╣ŠŐŐŔ»ąň»╣Ŕ▒íń┐Łňşśňł░┬áticketRegistryńŞş

7         this.ticketRegistry.addTicket(ticketGrantingTicket);

ńŞŐÚŁóšÜäń╗úšáü´╝îšťőňł░ticketRegistryň»╣Ŕ▒íń┐Łňşśń║ćňłŤň╗║šÜäTicketGrantingTicketImplň»╣Ŕ▒í´╝îńŞőÚŁóŠłĹń╗ČšťőńŞÇńŞőňŻôticketÚöÇŠ»üšÜ䊌ÂňÇÖ´╝îń╝ÜňüÜń╗Çń╣ł

ń║őŠâů´╝îń╗úšáüňŽéńŞő´╝Ü

2         Assert.notNull(ticketGrantingTicketId);

3

4         if (log.isDebugEnabled()) {

5             log.debug("Removing ticket [" + ticketGrantingTicketId

6                 + "] from registry.");

7         }

┬á8┬á┬á┬á┬á┬á//ń╗Ä┬áticketRegistryň»╣Ŕ▒íńŞş´╝îňĆľňżŚTicketGrantingTicketň»╣Ŕ▒í

9         final TicketGrantingTicket ticket = (TicketGrantingTicket) this.ticketRegistry

10             .getTicket(ticketGrantingTicketId, TicketGrantingTicket.class);

11

12         if (ticket == null) {

13             return;

14         }

15

16         if (log.isDebugEnabled()) {

17             log.debug("Ticket found.  Expiring and then deleting.");

18         }

19┬á┬á┬á┬á┬á┬á┬á┬á┬áticket.expire();//Ŕ░âšöĘexpire()Šľ╣Š│Ľ´╝îŔ«ęticketŔ┐犝čňĄ▒ŠĽł

20┬á┬á┬á┬á┬á┬á┬á┬á┬áthis.ticketRegistry.deleteTicket(ticketGrantingTicketId);//ń╗ÄticketRegistryńŞşňłáÚÖĄšÜäticket┬áň»╣Ŕ▒í

21     }

ŠłĹń╗Čšťőňł░´╝îň«âŠś»ń╗ÄticketRegistryň»╣Ŕ▒íńŞşňĆľňżŚTicketGrantingTicketň»╣Ŕ▒íňÉÄ´╝îŔ░âšöĘexpireŠľ╣Š│ĽŃÇéŠÄąńŞőŠŁą´╝îŔŽüňů│ň┐âšÜäň░▒Šś»expireŠľ╣Š│ĽňüÜń╗Çń╣łń║őŠâů

2         this.expired.set(true);

3         logOutOfServices();

4     }

5

6     private void logOutOfServices() {

7         for (final Entry<String, Service> entry : this.services.entrySet()) {

8             entry.getValue().logOutOfService(entry.getKey());

9         }

10     }

ń╗Äń╗úšáüňĆ»ń╗ąšťőňł░´╝îň«âŠś»ÚüŹňÄ抻Ćńެ Serviceň»╣Ŕ▒í´╝îň╣ŠëžŔíîlogOutOfServiceŠľ╣Š│Ľ´╝îňĆ銼░Šś»String sessionIdentifier

šÄ░ňťĘŠłĹń╗ČňĆ»ń╗ąň»╣ň║öńŞş´╝îň«âňşśŠöżšÜäServiceň░▒Šś»ňťĘuniqueIdGeneratorsMap beanň«Üń╣ëńŞşšÜäÚéúń║Ťň«×šÄ░š▒╗

ňŤáńŞ║logOutOfServiceŠľ╣Š│ĽšÜäň«×šÄ░´╝îŠëÇŠťëň«×šÄ░š▒╗Ú⯊ś»šö▒ň«âń╗Čš╗žŠë┐šÜäŠŐŻŔ▒íš▒╗AbstractWebApplicationServiceŠŁąň«×šÄ░´╝Ĺń╗ČŠŁąšťőńŞÇńŞő

AbstractWebApplicationServicešÜälogOutOfServiceŠľ╣Š│Ľ´╝îň░▒ňĆ»ń╗ąŠťÇš╗łŠëżňç║´╝îň«×šÄ░single sign outšÜ䚝芺úň«×šÄ░ń╗úšáü´╝îńŞőÚŁóŠś»ńŞ╗ŔŽüń╗úšáüšë犫Á´╝Ü

2         if (this.loggedOutAlready) {

3             return true;

4         }

5

6         LOG.debug("Sending logout request for: " + getId());

┬á7┬á┬á┬á┬á┬á┬á┬á┬á┬á//š╗äŔúů┬álogoutRequestňĆ銼░ňćůň«╣

8         final String logoutRequest = "<samlp:LogoutRequest xmlns:samlp=\"urn:oasis:names:tc:SAML:2.0:protocol\" ID=\""

9             + GENERATOR.getNewTicketId("LR")

10             + "\" Version=\"2.0\" IssueInstant=\"" + SamlUtils.getCurrentDateAndTime()

11             + "\"><saml:NameID

12

13 xmlns:saml=\"urn:oasis:names:tc:SAML:2.0:assertion\">@NOT_USED@</saml:NameID><samlp:SessionIndex>"

14             + sessionIdentifier + "</samlp:SessionIndex></samlp:LogoutRequest>";

15

16         this.loggedOutAlready = true;

17┬á┬á┬á┬á┬á┬á┬á┬á┬á//ňŤ×Ŕ░âŠëÇŠťëšÜäapplication,getOriginalUrl()Šś»ňĆľňżŚňŤ×Ŕ░âšÜäapplication┬áurl

18         if (this.httpClient != null) {

19             return this.httpClient.sendMessageToEndPoint(getOriginalUrl(), logoutRequest);

20         }

21

22         return false;

23     }

Ŕç│ŠşĄ´╝îňĚ▓š╗ĆÚÇÜŔ┐çŠ║Éń╗úšáüŠŐŐ CASň«×šÄ░ single sign outšÜäň«×šÄ░ňÄčšÉćňĺ╣Š│Ľň«îŠĽ┤ňĆÖŔ┐░ń║ćńŞÇÚüŹ´╝îňŞîŠťŤň»╣CASŠäčňů┤ŔÂúšÜ䊝őňĆőŠťëŠëÇňŞ«ň┐Ö´╝î

ňŽéŠ×ťŠťëń╗Çń╣łÚŚ«Úóśń╣čňŞîŠťŤňĄžň«ÂŠĆÉňç║ňĺîŠî犺ú

ŔŻČŔç¬http://lugerman.blog.163.com/blog/static/2646457200811131336534/,thanks

- 2010-11-19 15:59

- ŠÁĆŔžł 1659

- Ŕ»äŔ«║(0)

- ňłćš▒╗:š╝ľšĘőŔ»şŔĘÇ

- ŠčąšťőŠŤ┤ňĄÜ

ňĆĹŔíĘŔ»äŔ«║

-

<ŔŻČ>ň«×šÄ░CASňŹĽšé╣šÖ╗ňç║

2010-11-19 19:04 3168ŠÖ«ÚÇÜÚí╣šŤ«´╝łŠ▓튝ëš╗ôňÉłSpring Security´╝ëšÜäňĆ»ń╗ąňťĘwe ... -

cas ňŹĽšé╣šÖ╗ňŻĽ

2010-11-19 16:23 1850šŤ«šÜä´╝ÜńŻ┐šöĘňŹĽšé╣šÖ╗ňŻĽš│╗š╗čš╗čńŞÇš«íšÉćňÉäňşÉš│╗š╗čšÜäšöĘŠłĚšÖ╗ňŻĽšÖ╗ňç║´╝îň╣ŠĆÉńżŤńŞÇ ... -

Tomcat SSL Configuration Instruction

2010-11-19 16:17 9991ŃÇüÚůŹšŻ«TomcatšÜäSSL´╝îňŽéŠ×ťŔ⯊şúší«Ŕ«┐ÚŚ«´╝îňŹ│Ŕ»┤ŠśÄSSLÚůŹšŻ« ...

šŤŞňů│ŠÄĘŔŹÉ

6. ňťĘlogoutŔ┐çšĘőńŞş´╝îší«ń┐ŁCASŠťŹňŐíňÖĘšÜäsessionń╣čŔ󟊺úší«ŠŞůšÉćŃÇé ňťĘŠĆÉńżŤšÜäňÄőš╝ęňîůŠľçń╗ÂńŞş´╝îńŻáň║öŔ»ąŔâŻňĄčŠëżňł░ňîůňÉźphpCASŠ║ÉšáüŃÇüšĄ║ńżőń╗úšáüń╗ąňĆŐňŽéńŻĽÚůŹšŻ«Redis sessionňĄäšÉćšÜäŔ»Žš╗ćŔ»┤ŠśÄŃÇéÚÇÜŔ┐çňşŽń╣áŔ┐Öń║ŤšĄ║ńżő´╝îńŻáň░抍┤ňąŻňť░šÉćŔžúňŽéńŻĽňťĘň«×ÚÖů...

-- CAS logout--> <bean id="logout" class="org.apache.shiro.web.filter.authc.LogoutFilter"> ${cas.logout.url}"/> </bean> <!-- CASŔ«ĄŔ»üŔ┐çŠ╗ĄňÖĘ --> ...

* `/logout`´╝ÜšöĘń║ÄšöĘŠłĚŠ│ĘÚöÇšÜä URL * `/validate`´╝ÜšöĘń║ÄÚ¬îŔ»üšöĘŠłĚŔ║źń╗ŻšÜä URL * `/serviceValidate`´╝ÜšöĘń║ÄÚ¬îŔ»üŠťŹňŐíňçşŔ»üšÜä URL * `/proxy`´╝ÜšöĘń║Äń╗úšÉćŔ║źń╗ŻÚ¬îŔ»üšÜä URL * `/proxyValidate`´╝ÜšöĘń║ÄÚ¬îŔ»üń╗úšÉćňçşŔ»üšÜä URL CAS ...

ňŹĽšé╣šÖ╗ňç║´╝łSingle Logout´╝îSLO´╝ë** CASŠťŹňŐíňÖĘńŞŹń╗ůŠö»ŠîüňŹĽšé╣šÖ╗ňŻĽ´╝îŔ┐śŠö»ŠîüňŹĽšé╣šÖ╗ňç║ŃÇéšöĘŠłĚňťĘń╗╗ńŻĽňĚ▓šÖ╗ňŻĽšÜäň║öšöĘńŞşšÖ╗ňç║ŠŚÂ´╝îCASŠťŹňŐíňÖĘń╝Üň╣┐ŠĺşšÖ╗ňç║Ŕ»ĚŠ▒éňł░ŠëÇŠťëňůÂń╗ľňĚ▓šÖ╗ňŻĽšÜäň║öšöĘ´╝îň«×šÄ░ňůĘň▒ÇšÖ╗ňç║ŃÇé ŠÇ╗ń╣ő´╝îÔÇťcas4.0.7+casClient...

- `logoutUrl`: CASŠĆÉńżŤšÜäŠ│ĘÚöÇňť░ňŁÇ´╝îšöĘń║ÄšöĘŠłĚÚÇÇňç║šÖ╗ňŻĽŃÇé #### ňŤŤŃÇüÚůŹšŻ«š│╗š╗čÔÇťFormsÔÇŁňĆ銼░ ŠÄąńŞőŠŁą´╝îÚťÇŔŽüÚůŹšŻ«.NETš│╗š╗čńŞşšÜäÔÇťFormsÔÇŁŔ«ĄŔ»üŠĘíň╝Ć´╝îń╗ąńż┐ŠŤ┤ňąŻňť░ńŞÄCASڍ抳ÉŃÇéňůĚńŻôÚůŹšŻ«ňŽéńŞő´╝Ü ```xml ~/Login.aspx" ...

- `cas.logout-url`´╝ÜšöĘŠłĚšÖ╗ňç║šÜäURLŃÇé - `cas.server-tickets-ssl-verification`´╝ÜŠś»ňÉŽňÉ»šöĘSSLŔ»üń╣ŽÚ¬îŔ»üŃÇé 4. **SSOŠÁüšĘő**´╝Ü - šöĘŠłĚň░ŁŔ»ĽŔ«┐ÚŚ«ňĆŚń┐ŁŠŐĄšÜäŔÁäŠ║ÉŃÇé - ň«óŠłĚšź»ŠúÇŠÁőňł░šöĘŠłĚŠť¬šÖ╗ňŻĽ´╝îň░ćŔ»ĚŠ▒éÚçŹň«ÜňÉĹňł░CASŠťŹňŐíňÖĘ...

- **/logout**´╝ÜÚöÇŠ»üCASń╝ÜŔ»Ł´╝îň«×šÄ░šöĘŠłĚšÖ╗ňç║ŃÇé - **/validate**´╝ÜŠťŹňŐíTicketÚ¬îŔ»ü´╝łCAS 1.0´╝ëŃÇé - **/serviceValidate**´╝ÜŠťŹňŐíTicketÚ¬îŔ»ü´╝łCAS 2.0/3.0´╝ëŃÇé - **/proxyValidate**´╝Üń╗úšÉćTicketÚ¬îŔ»ü´╝łCAS 2.0/3.0´╝ëŃÇé - ...

phpCAS::logout(); ``` ##### šČČńŞëŠşą´╝ÜCAS ň«óŠłĚšź»ÚůŹšŻ« ňťĘ `casphp` šŤ«ňŻĽńŞőšÜä `login_cas.php` Šľçń╗ÂńŞş´╝îÚťÇŔŽüň»╣ CAS ŠťŹňŐíňÖĘšÜ䚍Şňů│ňĆ銼░Ŕ┐ŤŔíîÚůŹšŻ«´╝îňîůŠőČńŻćńŞŹÚÖÉń║Ä´╝Ü 1. **CAS ŠťŹňŐíňÖĘšÜäńŞ╗Šť║ňÉŹ**´╝Ü ```php $cas_host ...

'logout_url' => 'https://your_cas_server/logout', ], 'proxy' => false, 'validate_cert' => false, ]; ``` ší«ń┐Łň░ć`your_cas_server`ŠŤ┐ŠŹóńŞ║ň«×ÚÖůšÜäCASŠťŹňŐíňÖĘňť░ňŁÇŃÇé **4. ńŞşÚŚ┤ń╗ÂńŞÄŔ║źń╗ŻÚ¬îŔ»ü** ňťĘ`app/...

5. /logout´╝ÜšöĘń║ÄňĄäšÉćšöĘŠłĚšÜäšÖ╗ňç║ŠôŹńŻť´╝îňîůŠőČňĆ銼░ń╝áÚÇĺňĺîňôŹň║öš╗ôŠ×ťŃÇé 6. /validate´╝ÜŠś»ŠŚžšëłšÜäÚ¬îŔ»üŠÄąňĆú´╝îń╗ąňÉĹňÉÄňů╝ň«╣šÜ䊾╣ň╝Ćń┐ŁšĽÖŃÇé ÚÖĄń║ćńŞŐŔ┐░ŠÄąňĆú´╝îCASňŹĆŔ««3.0Ŕ┐śň«Üń╣ëń║ćCASň«×ńŻô´╝îŔ┐Öń║Ťň«×ńŻôňîůŠőČ´╝Ü 1. Service Ticket´╝łŠťŹňŐí...

7. **ńŞşŠľşCASŔ┐׊Ĺ**´╝ÜńŻ┐šöĘ`phpCAS::logout()`Šľ╣Š│ĽňĆ»ń╗ąŠľşň╝ÇńŞÄCASŠťŹňŐíňÖĘšÜäŔ┐׊Ĺ´╝îňÉŠŞůÚÖĄń╝ÜŔ»Łń┐íŠü»ň╣ÂÚçŹň«ÜňÉĹňł░CASšÖ╗ňç║ÚíÁÚŁóŃÇé ň«ëŔúůňĺîńŻ┐šöĘphpCasŠŚÂ´╝îńŻáÚťÇŔŽüší«ń┐ŁńŻášÜäPHPšÄ»ňóâŠ╗íŔÂ│ňůÂńżŁŔÁľŠŁíń╗´╝öňŽéPHPšëłŠťČňĺîcURLŠëęň▒ĽŃÇéńŻáŔ┐ś...

.logout().disable() .csrf().disable() .addFilterBefore(casAuthenticationFilter(), UsernamePasswordAuthenticationFilter.class); } @Bean public CasAuthenticationFilter casAuthenticationFilter() {...

ňĆ»ń╗ąńŻ┐šöĘ`phpCAS::logout()`Šľ╣Š│ĽŠŁąň«×šÄ░Ŕ┐ÖńŞÇšé╣´╝Ü ```php public function logout(Request $request) { phpCAS::logoutWithRedirectService(url('/')); } ``` **7. ÚöÖŔ»»ňĄäšÉćňĺîŔ░âŔ»Ľ** ňťĘň╝ÇňĆĹŔ┐çšĘőńŞş´╝îňĆ»ŔâŻń╝ÜÚüçňł░Ŕ«ĄŔ»ü...

- ŠÄîŠĆíCASšÜäšÖ╗ňç║ňŹĆŔ««´╝îňŽéSLO´╝łSingle Logout´╝ëňŹĆŔ««´╝îń╗ąňĆŐňŽéńŻĽňĄäšÉćšÖ╗ňç║Ŕ»ĚŠ▒éňĺîňôŹň║öŃÇé - ń║ćŔžúňŽéńŻĽňĄäšÉćŔĚĘňččÚŚ«Úóś´╝îňŤáńŞ║ńŞŹňÉîšÜäň║öšöĘňĆ»ŔâŻÚâĘšŻ▓ňťĘńŞŹňÉîšÜäňččňÉŹńŞő´╝îšÖ╗ňç║ÚÇÜščąÚťÇŔŽüŔâŻňĄčšę┐ÚÇĆŔ┐Öń║ŤŔż╣šĽîŃÇé ňťĘň«×ÚÖůň║öšöĘńŞş´╝îňĆ»ŔâŻŔ┐śÚťÇŔŽüŔÇâŔÖĹ...

- **šÖ╗ňç║**´╝ÜňŹĽšé╣šÖ╗ňç║´╝łSingle Logout, SLO´╝ëÚťÇŔŽüší«ń┐ŁšöĘŠłĚňťĘńŞÇňĄäšÖ╗ňç║ŠŚÂ´╝îňůÂń╗ľŠëÇŠťëňĚ▓šÖ╗ňŻĽšÜäŔÁäŠ║Éń╣čňÉÂňĄ▒ŠĽłŃÇéCASŠö»ŠîüSLO´╝îň«óŠłĚšź»ÚťÇŔŽüŠşúší«ňĄäšÉćšÖ╗ňç║Ŕ»ĚŠ▒éňĺůÚÖĄŠťČňť░ń╝ÜŔ»ŁŃÇé - **ŠÁőŔ»Ľ**´╝Üň»╣SSOš│╗š╗čŔ┐ŤŔíîňůĘÚŁóšÜäňŐčŔâŻňĺîň«ëňůĘŠÁőŔ»Ľ...

<param-value>http://192.168.156.120:8080/cas/logout</param-value><!--server cas ňť░ňŁÇ--> <!-- šöĘń║ÄňŹĽšé╣ÚÇÇňç║´╝îŔ»ąŔ┐çŠ╗ĄňÖĘšöĘń║Äň«×šÄ░ňŹĽšé╣šÖ╗ňç║ňŐčŔ⯴╝îňĆ»ÚÇëÚůŹšŻ« --> org.jasig.cas.client.session....

6. **ÚůŹšŻ«SLO´╝łSingle Logout´╝ë**´╝ÜÚÖĄń║ćSSO´╝îCASŔ┐śŠö»ŠîüSLO´╝îňŹ│ňŹĽšé╣Š│ĘÚöÇŃÇéÚůŹšŻ«ň«óŠłĚšź»ň║öšöĘń╗ąŠö»ŠîüSLO´╝îňŻôšöĘŠłĚňťĘń╗╗ńŞÇň║öšöĘńŞşŠ│ĘÚöÇŠŚÂ´╝îŠëÇŠťëňůÂń╗ľňĚ▓šÖ╗ňŻĽšÜäň║öšöĘń╣čň░ćňÉąŠ│ĘÚöÇŃÇé 7. **šąĘŔ»üÚ¬îŔ»ü**´╝Üň«óŠłĚšź»ň║öšöĘÚťÇŔŽüÚůŹšŻ«šąĘŔ»üÚ¬îŔ»ü´╝î...

ňůÂńŞşshiro.loginUrl ŔĚč shiro.logoutUrlšÜäňëŹÚŁóŠś»casÚ¬îŔ»üšÜäňť░ňŁÇ´╝îňÉÄÚŁóšÜ䊜»ŠłĹń╗Čň║öšöĘš│╗š╗čšÜäňť░ňŁÇ´╝îŔ┐ÖŠáĚÚůŹšŻ«šÜ䊾╣ň╝ĆŠś»ńŞ║ń║ćňťĘŔ«┐ÚŚ«ŠłĹń╗ČšÜäň║öšöĘš│╗š╗čšÜ䊌ÂňÇÖ´╝îňůłňł░casŔ┐ŤŔíîÚ¬îŔ»ü´╝îňŽéŠ×ťÚ¬îŔ»üŠłÉňŐčń║ć´╝îcasň░ćÚçŹň«ÜňÉĹňł░shiro.successUrl ...

### CAS (Central Authentication Service) ŠťŹňŐíšź»ŠáŞň┐âŠÄąňĆúŔ»ŽŔžú #### ŠŽéŔ┐░ CAS´╝łCentral Authentication Service´╝늜»ńŞÇšžŹň╝ÇŠ║ÉšÜäňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign-On, SSO´╝ëňŹĆŔ««ňĺŹňŐíŠíćŠ×´╝îńŞ╗ŔŽüšöĘń║Äš«ÇňîľŔĚĘňĄÜńެň║öšöĘšĘőň║ĆšÜäň«ëňůĘ...

ňťĘ CAS ŠťŹňŐíňÖĘšź»´╝îÚůŹšŻ« `casServerLogoutUrl`´╝îŔÇîňťĘ Shiro ńŞş´╝îŠĚ╗ňŐá `logoutFilter` ň╣ÂŔ«żšŻ«ňů `logoutUrl`ŃÇé 5. **Ŕç¬ň«Üń╣ë Shiro ŠÄžňłÂňÖĘ** - ňťĘ Spring MVC ŠłľňůÂń╗ľ Web ŠíćŠ×ÂńŞş´╝îńŻáňĆ»ń╗ąňłŤň╗║ńŞÇńެ Shiro ŠÄžňłÂňÖĘŠŁąňĄäšÉć ...