1. 问题描述

jeecgboot后台启动后,在浏览器输入地址

http://localhost:8080/jeecg-boot/jmreport/view/')%22οnmοuseοver=alert('hacking')%20%20(

弹出对话框

2. 试验环境

jeecgboot 3.0

3. 增加配置类

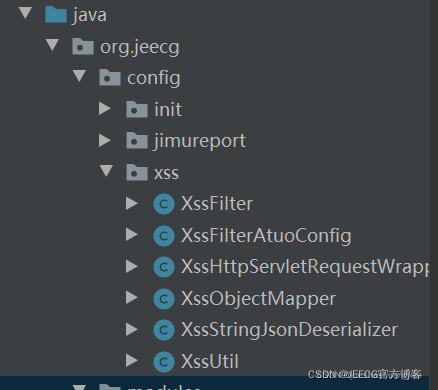

- 在jeecg-boot-module-system的config包下,新建xss包,并新增几个类

- 类的具体代码如下:

package org.jeecg.config.xss;

import javax.servlet.*;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException;

/**

* Created by sunh on 2012/12/29.

* xss 过滤器只能过滤form表单形式提交的参数

*/

public class XssFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {

}

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

System.out.println("***********开始过滤");

XssHttpServletRequestWrapper xssRequest =

new XssHttpServletRequestWrapper((HttpServletRequest) servletRequest);

filterChain.doFilter(xssRequest, servletResponse);

}

@Override

public void destroy() {

}

}

package org.jeecg.config.xss;

import com.fasterxml.jackson.databind.ObjectMapper;

import com.fasterxml.jackson.databind.module.SimpleModule;

import org.springframework.boot.web.servlet.FilterRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.context.annotation.Primary;

import org.springframework.http.converter.json.Jackson2ObjectMapperBuilder;

import org.springframework.http.converter.json.MappingJackson2HttpMessageConverter;

/**

* Created by sunh on 2012/12/29.

* xss 自动配置类

*/

@Configuration

public class XssFilterAtuoConfig {

@Bean

public FilterRegistrationBean xssFiltrRegister() {

FilterRegistrationBean registration = new FilterRegistrationBean();

registration.setFilter(new XssFilter());

registration.addUrlPatterns("/*");

registration.setName("XssFilter");

registration.setOrder(1);

return registration;

}

@Bean

@Primary

public MappingJackson2HttpMessageConverter mappingJackson2HttpMessageConverter() {

SimpleModule module = new SimpleModule();

module.addDeserializer(String.class, new XssStringJsonDeserializer());

ObjectMapper objectMapper = Jackson2ObjectMapperBuilder.json().build();

objectMapper.registerModule(module);

return new MappingJackson2HttpMessageConverter(objectMapper);

}

}

package org.jeecg.config.xss;

import org.springframework.web.servlet.HandlerMapping;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import java.util.LinkedHashMap;

import java.util.Map;

import java.util.Objects;

/**

* Created by sunh on 2012/12/29.

* xss 包装

*/

public class XssHttpServletRequestWrapper extends HttpServletRequestWrapper {

public XssHttpServletRequestWrapper(HttpServletRequest request) {

super(request);

}

@Override

public String getHeader(String name) {

String value = super.getHeader(name);

return XssUtil.cleanXSS(value);

}

@Override

public String getParameter(String name) {

String value = super.getParameter(name);

return XssUtil.cleanXSS(value);

}

@Override

public String[] getParameterValues(String name) {

String[] values = super.getParameterValues(name);

if (values != null) {

int length = values.length;

String[] escapseValues = new String[length];

for (int i = 0; i < length; i++) {

escapseValues[i] = XssUtil.cleanXSS(values[i]);

}

return escapseValues;

}

return super.getParameterValues(name);

}

/**

* 主要是针对HandlerMapping.URI_TEMPLATE_VARIABLES_ATTRIBUTE 获取pathvalue的时候把原来的pathvalue经过xss过滤掉

*/

@Override

public Object getAttribute(String name) {

// 获取pathvalue的值

if (HandlerMapping.URI_TEMPLATE_VARIABLES_ATTRIBUTE.equals(name)) {

Map uriTemplateVars = (Map) super.getAttribute(HandlerMapping.URI_TEMPLATE_VARIABLES_ATTRIBUTE);

if (Objects.isNull(uriTemplateVars)) {

return uriTemplateVars;

}

Map newMap = new LinkedHashMap<>();

uriTemplateVars.forEach((key, value) -> {

if (value instanceof String) {

newMap.put(key, XssUtil.cleanXSS((String) value));

} else {

newMap.put(key, value);

}

});

return newMap;

} else {

return super.getAttribute(name);

}

}

}

package org.jeecg.config.xss;

import com.fasterxml.jackson.databind.ObjectMapper;

import com.fasterxml.jackson.databind.module.SimpleModule;

/**

* Created by sunh on 2012/12/29.

* 创建xss的json转换器

*/

public class XssObjectMapper extends ObjectMapper {

public XssObjectMapper() {

SimpleModule module = new SimpleModule("XSS JsonDeserializer");

module.addDeserializer(String.class, new XssStringJsonDeserializer());

this.registerModule(module);

}

}

package org.jeecg.config.xss;

import com.fasterxml.jackson.core.JsonParser;

import com.fasterxml.jackson.databind.DeserializationContext;

import com.fasterxml.jackson.databind.JsonDeserializer;

import org.springframework.web.util.HtmlUtils;

import java.io.IOException;

/**

* Created by sunh on 2012/12/29.

* 基于xss的JsonDeserializer

*/

public class XssStringJsonDeserializer extends JsonDeserializer<String> {

@Override

public Class<String> handledType() {

return String.class;

}

@Override

public String deserialize(JsonParser jsonParser, DeserializationContext deserializationContext) throws IOException {

return HtmlUtils.htmlEscape(jsonParser.getValueAsString());

}

}

package org.jeecg.config.xss;

import java.util.Objects;

/**

* Created by sunh on 2012/12/29

* xss工具类

*/

public class XssUtil {

public static String cleanXSS(String value) {

if (Objects.isNull(value)) {

return value;

}

//You'll need to remove the spaces from the html entities below

value = value.replaceAll("<", "& lt;").replaceAll(">", "& gt;");

value = value.replaceAll("\\(", "& #40;").replaceAll("\\)", "& #41;");

value = value.replaceAll("'", "& #39;");

value = value.replaceAll("eval\\((.*)\\)", "");

value = value.replaceAll("[\\\"\\\'][\\s]*javascript:(.*)[\\\"\\\']", "\"\"");

value = value.replaceAll("script", "");

return value;

}

}

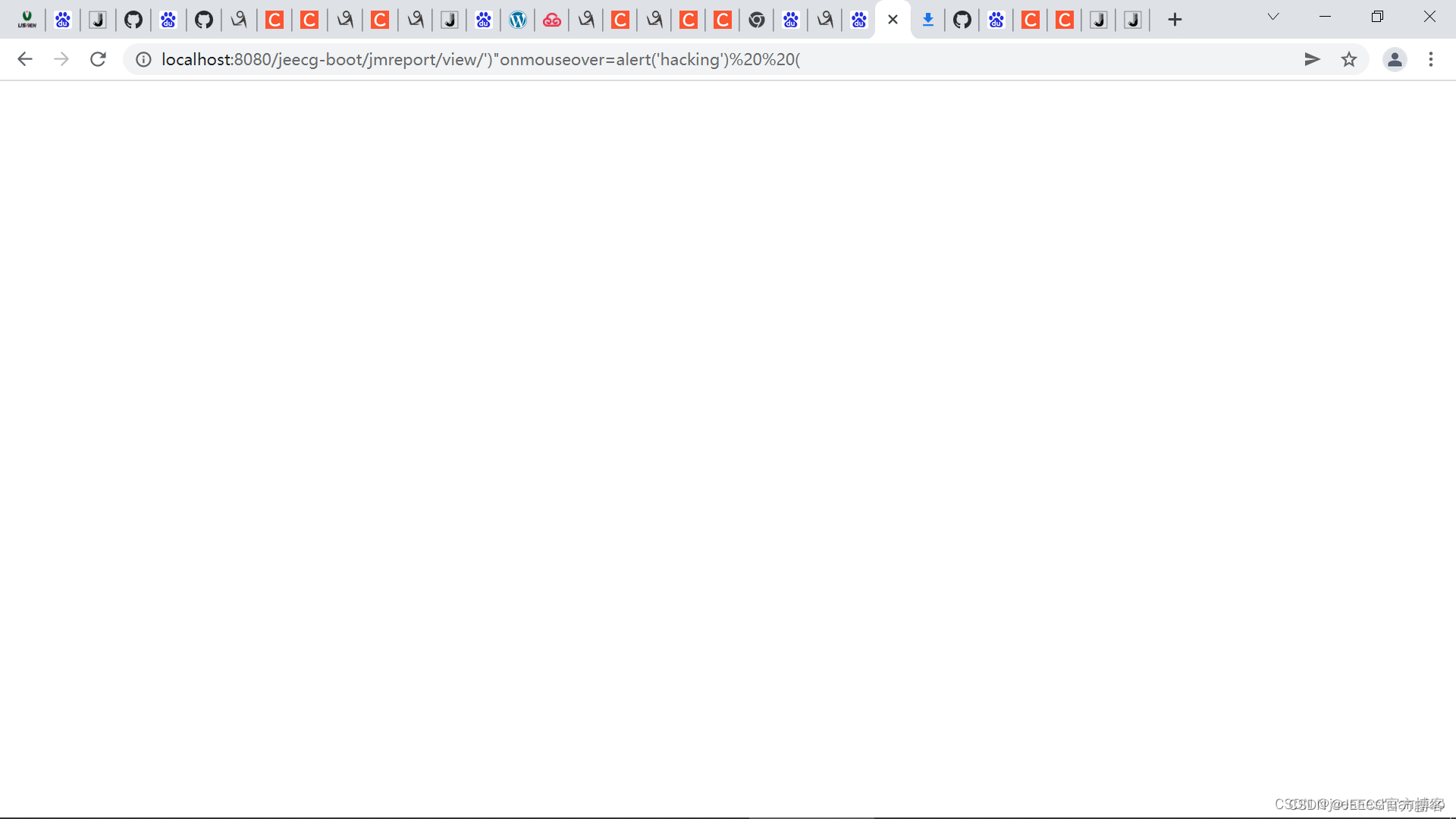

4. 测试结果

启动后端,在浏览器访问地址

http://localhost:8080/jeecg-boot/jmreport/view/')%22οnmοuseοver=alert('hacking')%20%20(

未弹出对话框 启动前端,原来的服务能正常访问。

启动前端,原来的服务能正常访问。

相关推荐

## 防止XSS攻击的解决方案 1. **输入验证(Input Validation)** 对用户提交的数据进行严格的验证,限制特定字符,如JavaScript注释和特殊字符,并对数据进行编码或转义,以防止它们被当作HTML或JavaScript执行。 ...

XSS攻击常识及常见的XSS攻击脚本汇总

PDF文件XSS攻击问题主要指的是攻击者通过构造恶意的PDF文档,利用其中的脚本语言功能,尝试在用户的浏览器上执行跨站脚本攻击(XSS)。这种攻击方式可能导致敏感信息泄露、用户权限滥用或其他安全风险。在SpringBoot...

JEECG单点登录集成文档(kisso集成)详细介绍了如何将Kisso单点登录解决方案集成到JEECG智能开发平台v3版本中。文档中提到了Kisso的基本概念和实现单点登录(SSO)的技术细节,具体包括服务端和客户端的集成步骤以及...

百度内部通用XSS攻击解决方案探讨培训ppt 本资源为百度内部通用XSS攻击解决方案探讨培训ppt,主要介绍了百度内部通用XSS攻击解决方案的探讨培训内容。下面是从该资源中提取的知识点: 1. 问题现状:XSS攻击的数量...

XSS(Cross-site scripting)攻击是一种常见的网络安全威胁,它利用了网站对用户输入的不适当处理,使得攻击者能够在网页中注入恶意脚本,从而影响其他用户。在本实例"XSS攻击实例1"中,我们将探讨这种攻击的原理、...

在Spring Boot应用中,XSS(Cross Site Scripting,跨站脚本攻击)是一种常见的安全威胁,它允许攻击者向Web页面注入恶意脚本,从而影响用户的安全。本项目"spring boot xss防御"旨在介绍如何在Spring Boot环境中...

在网络安全领域,XSS(Cross-Site Scripting)攻击是一种常见的威胁,它允许攻击者通过注入恶意脚本到网页上,来劫持用户会话、窃取敏感信息或执行其他恶意操作。SpringBoot是一个流行的Java微服务框架,而ESAPI...

针对SpringBoot项目中的XSS攻击,我们需要进行深入的调研和制定有效的落地方案。 首先,了解XSS攻击的类型至关重要。主要分为存储型、反射型和DOM型三种。存储型XSS发生在用户提交的数据被永久性地存储在服务器端,...

在网络安全领域,XSS(Cross-Site Scripting)攻击是一种常见的威胁,它允许攻击者通过注入恶意脚本到网页上,来劫持用户会话、窃取敏感信息或执行其他恶意操作。SpringBoot是一个流行的Java框架,用于快速开发高效...

一、什么是XSS攻击 XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。比如这些代码包括HTML代码和客户端脚本。攻击者利用XSS漏洞旁路掉访问控制——例如...

实现方案 自定义一个Filter拦截器,使用 Filter来过滤浏览器发出的请求,检测每个请求的参数是否含有XSS攻击关键字,如果存在xss攻击关键字,转义特殊字符。 方法是实现一个自定义的 HttpServletRequestWrapper ...

Java防止XSS攻击的核心策略是确保用户输入的数据在显示到网页上之前被适当地编码、转义或过滤,以防止恶意脚本被执行。XSS(跨站脚本)攻击是由于网页应用程序未能正确处理用户输入的数据,使得攻击者能够注入恶意...

XSS(Cross-site scripting)攻击是一种常见的网络安全威胁,它利用了网站对用户输入的不当处理,使得攻击者能够注入恶意脚本,进而控制或者窃取用户的浏览器数据。防止XSS攻击是保护Web应用安全的重要一环,对于...

本文将深入探讨XSS攻击的原理,以及如何通过Java Spring框架中的InitBinder和自定义StringEscapeEditor类来实现有效的防御措施。 XSS攻击主要分为三种类型:反射型、存储型和DOM型。反射型XSS发生在用户点击含有...

在Spring MVC中防止XSS攻击的基本方法之一是通过实现过滤器来包装HttpServletRequest对象。具体地,需要创建一个包装类XssHttpServletRequestWrapper,用于覆盖HttpServletRequest的方法,对所有进入的请求数据进行...

PDF-XSS实例文件

XSS攻击的防范可以通过多种手段实现,例如在输入和输出层面进行过滤。输入过滤是指在用户提交数据之前,对数据进行检查和清理,以防止恶意脚本被提交。输出过滤是在将数据输出到浏览器之前进行处理,确保输出的数据...

本文将深入探讨如何在Spring Boot项目中整合并预防XSS(Cross-Site Scripting)攻击。XSS是一种常见的网络攻击方式,通过注入恶意脚本到网页中,来窃取用户数据或者执行恶意操作。 一、理解XSS攻击 XSS攻击主要...

XSS(跨站脚本攻击)是网络安全领域中一种常见的攻击方式,主要利用JavaScript来实施恶意行为。这种攻击之所以称为XSS,是因为原本的缩写CSS与层叠样式表(Cascading Style Sheets)冲突,因此改用XSS。XSS攻击的...