近期由于一个项目的需要,我初步接触了exe程序反汇编。折腾了好几天终于见到了那个程序中急需的算法的真面目了。回顾整个过程,小有感悟。为记念初识程序反汇编的心路历程,特记录下对程序反汇编过程的粗浅感受。

一、工作环境:

1、查壳工具:PEiD(用于初步确定exe程序是否加壳以及使用何种开发软件编写);

2、反编译工具:DeDe(经过查壳工具检查,将要被反汇编的程序是用“BorlandC++1999”编写的,所以选用专门反编译Delphi程序的DeDe;用于初步确定程序模块、函数方法划分对应exe程序相应汇编指令地址的位置);

3、反汇编动态调试工具:OllyICE(即,OD;用于动态反汇编调试程序的相关代码逻辑);

4、开发环境:VS.NET 2005;

5、其他工具:EditPlus、记事本、计算器等若干;

二、基础知识:

1、汇编程序设计:主要深入了解程序数据存放、堆栈使用、子程序调用等技巧;不同类型数据的地址跳转规则(一般都是跳转该类型长度个位置);

2、c++程序设计:基本语法结构;指针、数据类型的使用和控制;

3、相关工具软件的基本使用方法;

三、工作过程:

我的反汇编大概过程是:

查壳->脱壳、判断开发程序使用的环境->反编译->初步定位主要功能模块或函数的汇编指令起始、终止地址->反汇编准备->查找程序中的特征字符串或特征值,进一步确定需要反汇编的代码逻辑的位置->开始反汇编调试运行,分析需要反汇编的代码逻辑的具体过程->将分析出来的逻辑流程使用c++语言实现。

1、查壳:

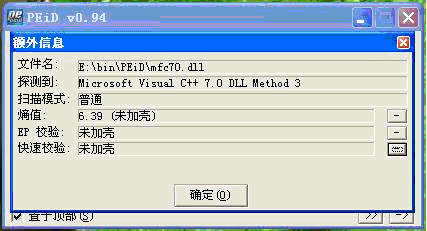

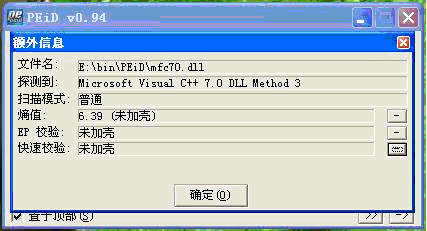

运行PeiD,打开要反汇编的exe程序,在这里姑且称之为:test.exe吧。

如示意图1:

“多项扫描”上面那行“Microsoft Visual C++ 7.0 Dll Method3”就是该程序的开发环境了。

接下来电击窗口右下角的“>>”按钮,再来看看该程序是否加壳,如示意图2:

分别点击“熵值”、“EP校验”、“快速校验”这三行最右侧的“-”按钮,就可以看到是否加壳的提示了。

哈哈,test.exe程序太干净了。没有任何加壳,可以选用相应的反编译工具进行下一步啦。 ^_^

2、反编译:

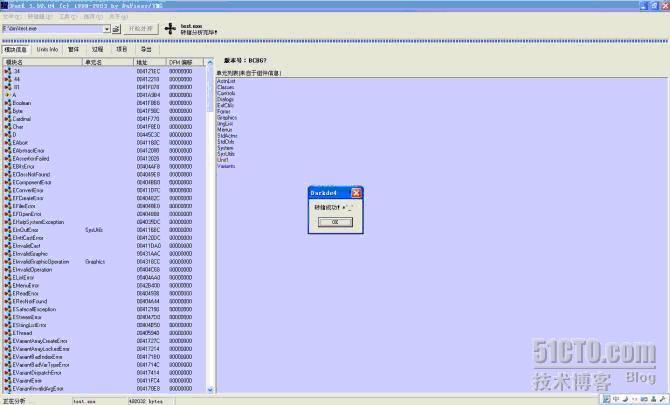

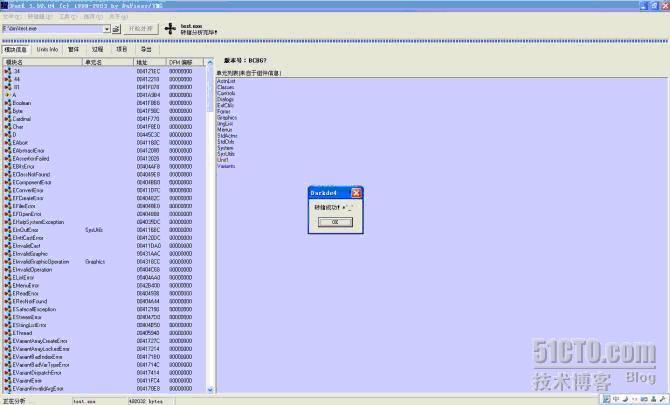

“1、”中只是示意图,我实际反编译的程序是由“BorlandC++1999”编写的,所以选择DeDe 3.5作为反编译工具;DeDe3.5的具体使用方法,请自行在网上查阅。

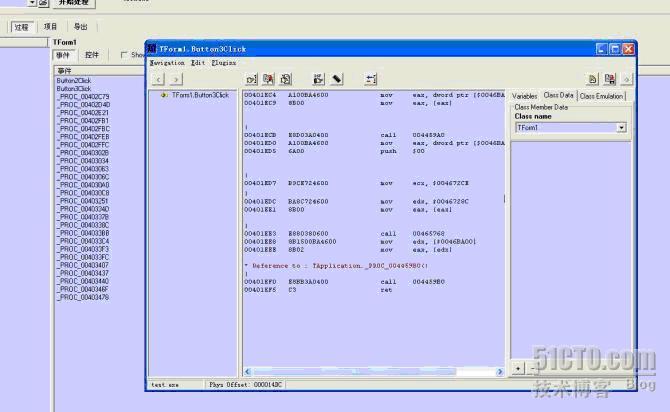

示意图3:

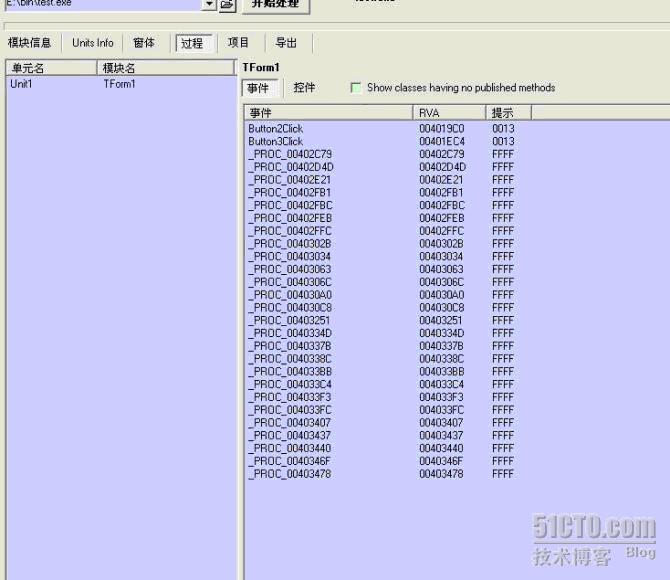

3、初步定位主要模块、函数对应的汇编指令地址:

根据反编译出来的部分类和方法的代码框架,确定了两组可疑的汇编指令地址段。

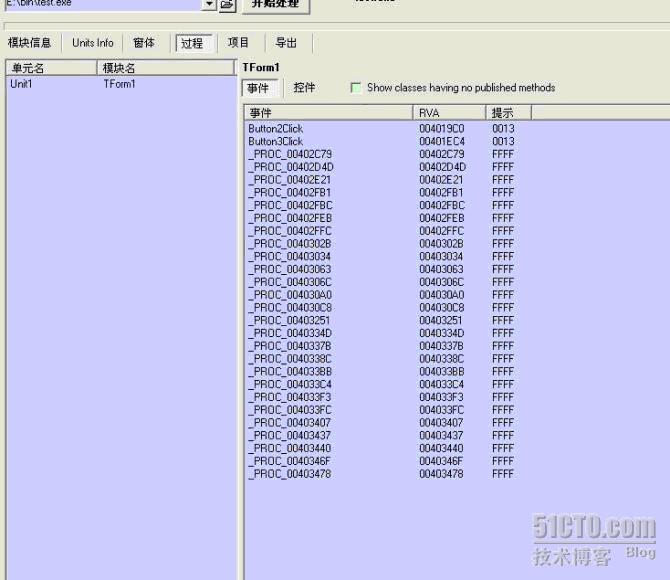

如示意图4:

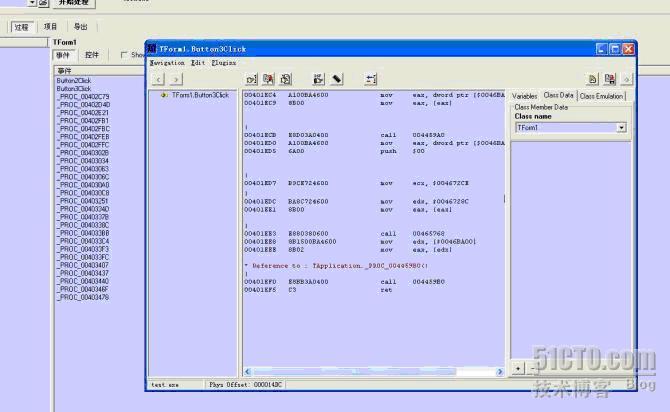

注意选择“过程”按钮,如上图所示。然后双击右下侧列表中的Button3Click,就可以查看该方法对应的函数体了。当然,这样看到的函数体不会是我们一般意义上的函数体,这函数体只有一个框架是高级语言的样子,函数体内部都是汇编代码,不过这已经足够了,后面我们还要进行详细的反汇编调试分析呢。嘿嘿。函数体示意图5如下:

好,记下这段函数的首地址、尾地址,开始尝试反汇编操作。

4、反汇编准备:

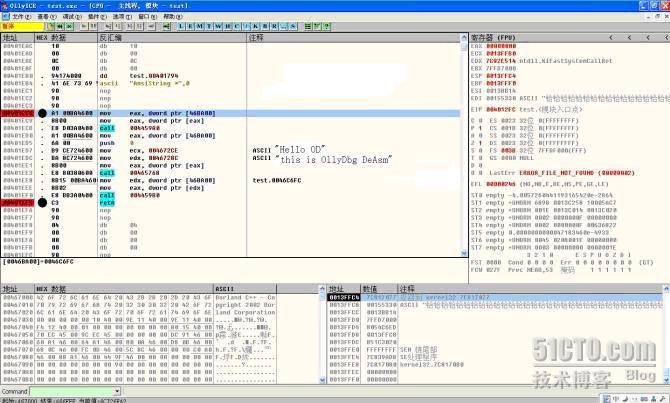

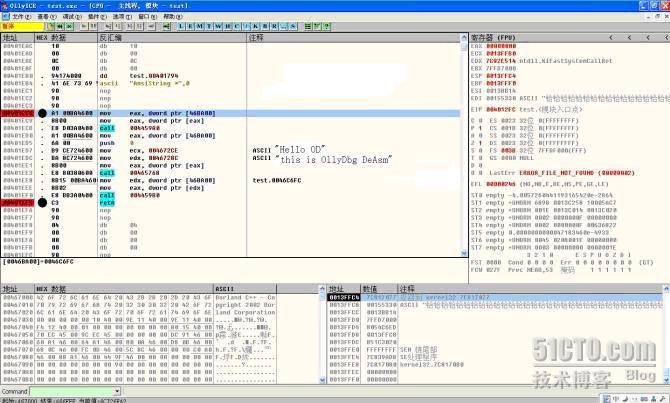

使用OD(OllyICE)打开test.exe程序,如示意图6:

找到刚才记录下的首地址、尾地址。如上图中两个黑圆点处的红条,分别是首地址:00401EC4、尾地址:00401EF5。

5、反汇编调试:

根据步骤4中定位的汇编指令地址,再结合示意图6中[ASCII”Hello OD”]、[ASCII”this is OllyDbg DeAsm”]等关键字符串,进行所有匹配字符串的检索,就可以开始使用OD进行调试了。具体使用方法请参阅OD自带的help文件。

逐句分析所需部分的汇编代码逻辑流程。其间可以用其他一些辅助工具来帮助记录动态分析过程中的数值传递轨迹及变换方法。

6、C++实现:

根据分析出的汇编代码逻辑,使用C++实现同样的功能。

备注:在定位反汇编所需的代码位置时,除了一些ASCII字符串的定位方法,还能通过程序中声明的一些常量字符串、映射控制矩阵、计数器等常量来进行更为精确的定位。

以上就是我初识程序反汇编主要过程的记录。注意:由于“保密协议”的限制,在此不便过多讨论项目代码细节。还望大家敬请原谅。写的很粗浅,希望有反汇编经验的前辈不吝指教,在此,先谢过啦。哈哈 ^_^

本文出自 “空中的鱼” 博客,请务必保留此出处http://airfish.blog.51cto.com/358752/264819

分享到:

相关推荐

这个"OD+PEID+OD教程"可能是一个关于如何使用这两款工具进行恶意软件分析、程序逆向工程和脱壳的综合教程。 在逆向工程中,OD(OllyDbg)扮演着核心角色,因为它提供了对程序执行的深入洞察。用户可以通过设置断点...

OD+PEID脱壳工具包是一款专为逆向工程师和安全研究人员设计的实用工具组合,主要用于分析和处理具有保护机制的可执行文件,如Windows下的EXE和DLL。这个工具包结合了OllyDbg(OD)和PEiD两个强大的软件,帮助用户...

然而,为了防止恶意软件分析和反编译,许多程序会使用“壳”技术,即在原始程序代码外包裹一层加密或混淆的外壳,这使得直接分析变得困难。PEiD-v0.95正是为了解决这一问题而设计的。 PEiD-v0.95的突出特点是其强大...

它主要用于识别可执行文件(.exe, .dll等)的保护层,即所谓的“壳”。在计算机安全领域,壳通常指的是用于隐藏恶意代码的技术,使得反病毒软件难以检测到病毒、木马或黑客工具的真实内容。了解和使用PEID可以帮助...

"PEiD.rar程序"是一个专门用于分析和识别可执行文件(EXE)的工具,主要功能是检测和识别程序中的保护机制、壳程序以及编译器标识。这个压缩包包含了一些必要的支持文件和附加资源。 1. **PEiD.exe**:这是主程序...

在IT安全领域,"加壳"是一种常见的技术,它用于对可执行文件(exe)进行保护,通常是病毒、木马或恶意软件为了逃避检测而采用的手段。"language+peid超强查加壳套装"是一个专门针对这类问题的工具集,它结合了多种...

使用PEiD非常简单,只需打开PEiD.exe,然后将待分析的PE文件拖放到界面中,PEiD会自动进行分析并显示结果。readme.txt文件通常会提供关于软件的详细使用说明和注意事项。 总的来说,PEiD是一款强大的工具,对于理解...

PEiD全称Portable Executable Identifier,是用于识别和检测Windows可执行文件(.exe、.dll等)的签名和打包器的实用程序。 PEiD的主要功能在于它能够检测出许多已知的混淆器、加壳工具和打包程序,这些工具常被...

PEID汉化版是一款在IT行业内广泛使用的反汇编工具,尤其在软件分析、病毒查杀和逆向工程领域有着重要的地位。它以其强大的功能和易于使用的汉化界面深受用户喜爱。 PEID(Portable Executable Identifier)最初由...

《PEiD94中文版:反汇编与程序识别的利器》 PEiD,全称为"Peid - Program Identifier",是一款知名的反汇编工具,尤其在逆向工程领域有着广泛的应用。PEiD94中文版是其0.94版本的中文语言版本,为国内用户提供了...

PEID(Portable Executable Identifier)是一款著名的反病毒和反调试工具,主要用于识别可执行文件(PE文件)的保护和加壳技术。这个“文件大小插件”是PEID的一个扩展,它专注于分析和报告PE文件的大小信息,这对于...

我用来做普通免杀的工具,里面有peid+multiccl+c32asm,不会的可以去其他论坛或搜索学习一下。

PEiD-0.95 是一款广泛应用于软件分析和逆向工程领域的专业工具,它主要用于检测可执行文件(.exe 和 .dll)的保护壳。这个工具因其简单易用且高效的特点,在IT安全和恶意软件分析社区中备受推崇。现在,让我们深入...

**PEiD_0.95.exe 知识点详解** PEiD(Portable Executable Identifier)是一款知名的、被广泛使用的侦壳工具,主要用于检测可执行文件(PE,Portable Executable)是否被加壳或者含有恶意代码。这个汉化版的PEiD ...

PEID-Silic.exe是一个与病毒分析相关的工具,特别涉及到“脱壳”这一关键技术。本文将深入探讨什么是壳、为何需要脱壳以及如何进行脱壳分析。 壳是一种编程技术,它允许程序员在原始可执行文件之外添加额外的代码或...

PEiD 是 Portable Executable Identifier 的缩写,是一款流行且功能强大的反编译和逆向工程工具,专门用来检测Windows平台上PE(Portable Executable)文件的打包器、加壳程序以及编译器或汇编器信息。 PEiD 的核心...

"反编译"标签则暗示了PEiD可能包含了反编译功能,尽管它主要是一个识别工具,但可以帮助用户初步了解程序可能用什么语言编写,并且在一定程度上支持逆向工程的过程。 在【压缩包子文件的文件名称列表】中,只有...

以easymail.exe为例,我们可以使用W32Dasm进行反汇编,寻找特定的关键字串,如“序列号输入错误”。 #### 七、字符串资源检查 有些情况下,W32Dasm可能无法正确显示某些字符串资源。此时可以使用**eXeScope**等...

PEiD,PEiD,PEiD,PEiD,PEiDPEiD,PEiD,PEiD

4. **PEiD.exe**:本工具的核心部分,执行脱壳和分析操作的主程序。 5. **IDToText.Ini**:配置文件,可能包含了关于不同保护壳的标识符和对应的文本描述,用于PEiD识别壳类型。 6. **readme.txt**、**使用说明....