Õ»╣õ║ÄĶĮ»õ╗ČÕ╝ĆÕÅæõ║║ÕæśµØźĶ»┤’╝īõ┐صŖżõ╗ŻńĀüÕ«ēÕģ©õ╣¤µś»µ»öĶŠāķćŹĶ”üńÜäÕøĀń┤Āõ╣ŗõĖĆ’╝īõĖŹĶ┐ćńø«ÕēŹµØźĶ»┤Google Android

Õ╣│ÕÅ░ķĆēµŗ®õ║åJava Dalvik VMńÜäµ¢╣Õ╝ÅõĮ┐ÕģČń©ŗÕ║ÅÕŠłÕ«╣µśōńĀ┤Ķ¦ŻÕÆīĶó½õ┐«µö╣’╝īķ”¢ÕģłAPKµ¢ćõ╗ČÕģČÕ«×Õ░▒µś»õĖĆõĖ¬MIMEõĖ║ZIPńÜäÕÄŗń╝®Õīģ’╝īµłæõ╗¼õ┐«µö╣ZIPÕÉÄń╝ĆÕÉŹµ¢╣Õ╝ÅÕÅ»õ╗źń£ŗÕł░Õåģķā©ńÜäµ¢ćõ╗Čń╗ōµ×ä’╝īń▒╗õ╝╝Sun JavaMeńÜäJarÕÄŗń╝®µĀ╝Õ╝ÅõĖƵĀĘŃĆé

ŃĆĆŃĆĆõĖŹĶ┐ćµ»öĶŠāÕī║Õł½ńÜ䵜»Android

õĖŖńÜäõ║īĶ┐øÕłČõ╗ŻńĀüĶó½ń╝¢Ķ»æµłÉõĖ║DexńÜäÕŁŚĶŖéńĀü’╝īµēƵ£ēńÜäJavaµ¢ćõ╗ȵ£Ćń╗łõ╝Üń╝¢Ķ»æĶ┐øĶ»źµ¢ćõ╗ČõĖŁÕÄ╗’╝īõĮ£õĖ║µēśń«Īõ╗ŻńĀüµŚóńäČĶÖܵŗ¤µ£║ÕÅ»õ╗źĶ»åÕł½’╝īķéŻõ╣łµłæõ╗¼Õ░▒ÕÅ»õ╗źÕŠłĶĮ╗µØŠńÜäÕÅŹń╝¢Ķ»æ

ŃĆéµēƵ£ēńÜäń▒╗Ķ░āńö©ŃĆüµČēÕÅŖÕł░ńÜäµ¢╣µ│ĢķāĮÕ£©ķćīķØóõĮōńÄ░Õł░’╝īĶć│õ║ÄķĆ╗ĶŠæńÜäµē¦ĶĪīÕÅ»õ╗źķĆÜĶ┐ćÕ«×µŚČĶ░āĶ»ĢńÜäµ¢╣µ│ĢµØźµ¤źń£ŗ’╝īÕĮōńäČĶ┐Öķ£ĆĶ”üÕƤÕŖ®õĖĆõ║øµłæõ╗¼Ķć¬ÕĘ▒ń╝¢ÕåÖńÜäĶʤĶĖ¬ń©ŗÕ║ÅŃĆéGoogleµ£ĆńäČÕ£©Android

MarketõĖŖĶ«ŠńĮ«õ║åµØāķÖÉõ┐صŖżapp-privateµ¢ćõ╗ČÕż╣ńÜäÕ«ēÕģ©’╝īõĮåµś»µ£Ćń╗łµłæõ╗¼õĮ┐ńö©õ┐«µö╣Õ«ÜÕĆ╝ńÜäń│╗ń╗¤õ╗ŹńäČÕÅ»õ╗źĶÄĘÕÅ¢Õł░ķ£ĆĶ”üńÜäµ¢ćõ╗ČŃĆé

ŃĆĆŃĆƵĆ╗ń╗ōÕÅŹń╝¢Ķ»æ

õĖ╗Ķ”üńÜäńø«ńÜäÕ£©õ║ÄÕŁ”õ╣ĀŃĆéÕł®ńö©ÕÅŹń╝¢Ķ»æ

Ķ┐øĶĪīńøĖÕģ│ńÜäµ▒ēÕī¢µł¢õ┐«µö╣’╝īĶ┐śµś»Õ░ĮķćÅõĖŹĶ”üÕɦ’╝īµ»Ģń½¤õ║║Õ«ČÕåÖõĖ¬ń©ŗÕ║ÅõĖŹÕ«╣µśōÕĢŖ!

ŃĆĆŃĆĆÕģĘõĮōµ¢╣µ│ĢÕ”éõĖŗ’╝Ü

ŃĆĆŃĆĆõĖĆ’╝ܵēĆķ£ĆÕĘźÕģĘ(ńé╣Õć╗ÕÉäĶć¬Ķ┐׵ğĶ┐øÕģźõĖŗĶĮĮķĪĄķØó)’╝Ü

ŃĆĆŃĆĆAXMLPrinter2.jar

ŃĆĆŃĆĆdex2jar’╝Ü

ŃĆĆŃĆƵ¤źń£ŗJarÕīģńÜäGUIÕĘźÕģĘ

ŃĆĆŃĆĆõ║ī’╝īÕ╝ĆÕ¦ŗĶĪīÕŖ©

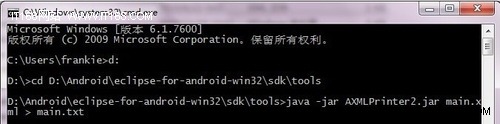

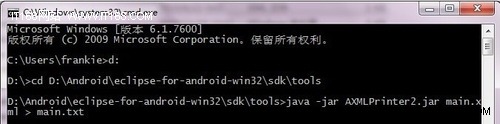

ŃĆĆŃĆĆ1.ńö©AXMLPrinter2.jarµ¤źń£ŗapkõĖŁńÜäÕĖāÕ▒Ćxmlµ¢ćõ╗Č:

ŃĆĆŃĆĆÕ░åapkµ¢ćõ╗Č(õĖ║õ║åµ¢╣õŠ┐ĶĄĘĶ¦üµöŠÕł░toolsńø«ÕĮĢķćī)ńö©WinRARńŁēÕĘźÕģʵēōÕ╝Ć’╝īÕ░åres/layout/main.xmlĶ¦ŻÕÄŗÕć║µØź(õ╣¤Ķ┐śµś»µöŠÕ£©toolsńø«ÕĮĢķćīÕō”)

ŃĆĆŃĆƵēōÕ╝Ćmain.xmlµ¢ćõ╗Č’╝īÕåģÕ«╣Õ”éõĖŗ(õĖĆÕĀåÕż®µ¢ć):

ŃĆĆŃĆĆ

ŃĆĆŃĆĆĶ┐ÖµŚČÕĆÖAXMLPrinter2.jarµ┤ŠõĖŖńö©Õ£║õ║å’╝īµēōÕ╝Ćcmdń╗łń½»’╝īõĖĆńø┤Ķ┐øÕģźÕł░toolsńø«ÕĮĢõĖŗ’╝īĶŠōÕģźÕ”éõĖŗÕæĮõ╗ż:

ŃĆĆŃĆĆjava -jar AXMLPrinter2.jar main.xml > main.txt. (Õ”éõĖŗÕøŠµēĆńż║)

ŃĆĆŃĆĆ

ŃĆĆŃĆƵēōÕ╝Ćmain.txtõ╗ŻńĀüÕ”éõĖŗ’╝Ü

<?xml version="1.0" encoding="utf-8"?>┬Ā┬Ā

<LinearLayout┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āxmlns:android

="http://schemas.android

.com/apk/res/android

"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:orientation="1"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:layout_width="-1"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:layout_height="-1"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā>┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā<WebView┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Āandroid

:id="@7F050000"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Āandroid

:layout_width="-1"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Āandroid

:layout_height="-2"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā>┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā</WebView>┬Ā┬Ā

</LinearLayout>

┬Ā

ŃĆĆŃĆĆõĖ║õ║åµ»öÕ»╣µēōÕ╝Ƶ║Éń©ŗÕ║ÅõĖŁńÜämain.xmlõ╗ŻńĀüÕ”éõĖŗ(Õż¦Õ«Čµ»öÕ»╣õĖĆõĖŗÕɦ):

<?xml version="1.0" encoding="utf-8"?>┬Ā┬Ā

<LinearLayout xmlns:android

="http://schemas.android

.com/apk/res/android

"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:orientation="vertical"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:layout_width="fill_parent"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:layout_height="fill_parent"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā>┬Ā┬Ā

<WebView┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:id="@+id/apk_web"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:layout_height="wrap_content"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Āandroid

:layout_width="fill_parent"┬Ā┬Ā

┬Ā┬Ā┬Ā┬Ā┬Ā┬Ā

/>┬Ā┬Ā

</LinearLayout>

┬Ā

ŃĆĆŃĆĆ2’╝ÜķĆÜĶ┐ćdex2jarÕĘźÕģĘĶ┐øĶĪīÕÅŹń╝¢Ķ»æ

ŃĆé

ŃĆĆŃĆƵŖŖapkõĖŁńÜäclass.dexµŗĘĶ┤ØÕł░dex2jar.batµēĆÕ£©ńø«ÕĮĢŃĆéĶ┐ÉĶĪīdex2jar.bat class.dex’╝īÕ░åõ╝ÜÕ£©Õģȵ¢ćõ╗ČÕż╣õĖŗńö¤µłÉclasses.dex.dex2jar.jarŃĆé

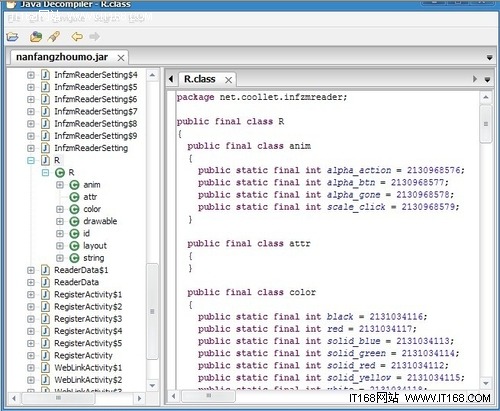

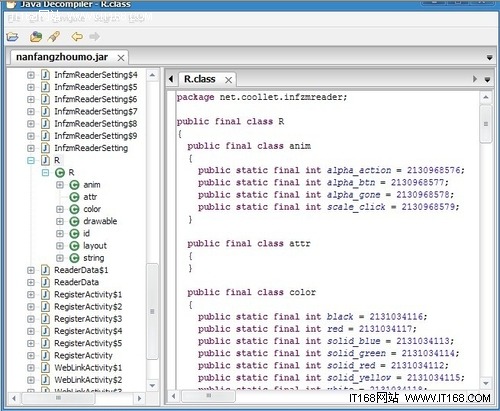

ŃĆĆŃĆĆ3ŃĆüÕÅ»õ╗źÕ░åjarµ¢ćõ╗Čķ揵¢░ÕæĮÕÉŹÕÉĵŗĘĶ┤ØÕł░GUIµ¢ćõ╗ČÕż╣õĖŗ’╝īĶ┐ÉĶĪīJD-GUIÕĘźÕģĘ(Õ«āµś»ń╗┐Ķē▓µŚĀķĪ╗Õ«ēĶŻģńÜä)’╝īµēōÕ╝ĆõĖŖķØóńÜäjarµ¢ćõ╗Č’╝īÕŹ│ÕÅ»ń£ŗÕł░µ║Éõ╗ŻńĀüŃĆé

ŃĆĆŃĆĆ

Õłåõ║½Õł░’╝Ü

ńøĖÕģ│µÄ©ĶŹÉ

µĆ╗ń╗ōĶĄĘµØź’╝īĶ┐ÖõĖ¬µ£ĆÕ«īµĢ┤ńÜäAndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘÕīģµś»Õ╝ĆÕÅæĶĆģÕÆīÕ«ēÕģ©ńĀöń®ČÕæśńÜäÕ«ØĶ┤ĄĶĄäµ║É’╝īÕīģÕɽõ║åõĖĆń│╗ÕłŚńö©õ║ÄĶ¦ŻÕīģŃĆüÕÅŹń╝¢Ķ»æÕÆīÕłåµ×ÉAPKµ¢ćõ╗ČńÜäÕĘźÕģĘŃĆéķĆÜĶ┐ćńå¤ń╗āµÄīµÅĪĶ┐Öõ║øÕĘźÕģĘ’╝īÕÅ»õ╗źµĘ▒Õģźõ║åĶ¦ŻAndroidÕ║öńö©ń©ŗÕ║ÅńÜäÕåģķā©µ£║ÕłČ’╝īµÅÉķ½śÕ╝ĆÕÅæµŖĆĶāĮ’╝ī...

µĆ╗ń╗ō’╝īAndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘÕīģµś»Õ╝ĆÕÅæĶĆģÕÆīÕ«ēÕģ©ńĀöń®ČĶĆģńÜäķćŹĶ”üÕĘźÕģĘ’╝īÕ«āÕĖ«ÕŖ®µłæõ╗¼ńÉåĶ¦ŻÕÆīµÄóń┤óAPKńÜäÕåģķā©ń╗ōµ×äŃĆéķĆÜĶ┐ćńå¤ń╗āµÄīµÅĪĶ┐Öõ║øÕĘźÕģĘńÜäõĮ┐ńö©’╝īµłæõ╗¼ÕÅ»õ╗źµø┤ÕźĮÕ£░ÕŁ”õ╣ĀŃĆüĶ░āĶ»ĢÕÆīµö╣Ķ┐øAndroidÕ║öńö©ŃĆéńäČĶĆī’╝īÕÅŹń╝¢Ķ»æĶ┐ćń©ŗõ╣¤õ╝┤ķÜÅńØƵīæµłś’╝īÕīģµŗ¼...

µĆ╗ń╗ōµØźĶ»┤’╝īAPKDBµś»õĖĆõĖ¬Õ╝║Õż¦ńÜäAndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘ’╝īķĆÜĶ┐ćÕģČń«Ćµ┤üńÜäńĢīķØóÕÆīķ╝ĀµĀćÕÅ│ķö«Õ┐½µŹĘµōŹõĮ£’╝īĶ«®Õ╝ĆÕÅæĶĆģĶāĮÕ┐½ķƤõŠ┐µŹĘÕ£░Õ»╣APKĶ┐øĶĪīķĆåÕÉæÕĘźń©ŗŃĆéÕ»╣õ║ÄÕŁ”õ╣ĀAndroidń╝¢ń©ŗŃĆüĶ░āĶ»ĢÕ║öńö©µł¢Ķ┐øĶĪīķĆåÕÉæÕłåµ×ÉńÜäÕ╝ĆÕÅæĶĆģµØźĶ»┤’╝īAPKDBµŚĀń¢æµś»õĖĆõĖ¬ÕŠŚÕŖøńÜä...

µĆ╗ń╗ōõĖĆõĖŗ’╝īAndroidÕÅŹń╝¢Ķ»æÕÆīÕø×ń╝¢Ķ»æµś»Õ╝ĆÕÅæĶĆģĶ┐øĶĪīAPKÕłåµ×ÉÕÆīõ┐«µö╣ńÜäķćŹĶ”üµēŗµ«ĄŃĆé"Android ÕÅŹń╝¢Ķ»æ Õø×ń╝¢Ķ»æńź×ÕÖ©"Õ”éAPKDBń«ĆÕī¢õ║åĶ┐ÖõĖĆĶ┐ćń©ŗ’╝īõĮ┐ÕŠŚÕ╝ĆÕÅæĶĆģÕÅ»õ╗źµø┤õĖōµ│©õ║Äõ╗ŻńĀüńÜäÕłåµ×ÉÕÆīõ┐«µö╣’╝īĶĆīõĖŹķ£ĆĶ”üĶ┐ćÕżÜÕģ│µ│©Õ║ĢÕ▒éńÜäń╝¢Ķ»æµŖƵ£»ŃĆéÕ»╣õ║Ä...

Õ£©Õ«×ķÖģµōŹõĮ£õĖŁ’╝īõĮ┐ńö©ŌĆ£AndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘ.exeŌĆØĶ┐ÖµĀĘńÜäń©ŗÕ║ŵŚČ’╝īÕŬķ£ĆÕ░åAPKµ¢ćõ╗ȵŗ¢µöŠÕł░ń©ŗÕ║ÅńĢīķØóõĖŖ’╝īÕ«āÕ░▒õ╝ÜĶć¬ÕŖ©Õ«īµłÉĶ¦ŻÕÄŗÕÆīĶ¦Żµ×ÉÕĘźõĮ£’╝īõĮ┐Õ╝ĆÕÅæĶĆģĶāĮõŠ┐µŹĘÕ£░µ¤źń£ŗÕÆīÕłåµ×ÉAPKńÜäÕåģķā©ń╗ōµ×äŃĆéĶ┐ÖÕ£©Ķ░āĶ»ĢŃĆüķĆåÕÉæÕĘźń©ŗŃĆüÕ«ēÕģ©Õ«ĪĶ«ĪńŁēµ¢╣ķØóķāĮµ£ēÕģČ...

Õ£©AndroidÕ╝ĆÕÅæķóåÕ¤¤’╝īµ£ēµŚČ...µĆ╗ń╗ōµØźĶ»┤’╝īAndroidÕÅŹń╝¢Ķ»æµś»AndroidÕ╝ĆÕÅæÕÆīÕ«ēÕģ©ńĀöń®ČńÜäķćŹĶ”üµēŗµ«Ą’╝īķĆÜĶ┐ćÕÉłńÉåńÜäÕĘźÕģĘÕÆīµŖƵ£»’╝īµłæõ╗¼ÕÅ»õ╗źÕ»╣APKĶ┐øĶĪīµĘ▒ÕģźÕłåµ×ÉŃĆéńäČĶĆī’╝īĶ┐Öõ╣¤ķ£ĆĶ”üÕ╝ĆÕÅæĶĆģÕģĘÕżćõĖĆÕ«ÜńÜäµŖƵ£»ĶāīµÖ»’╝īÕ╣ȵŚČÕł╗Õģ│µ│©ÕÉłµ│ĢµĆ¦ÕÆīķüōÕŠĘĶŠ╣ńĢīŃĆé

µĆ╗ń╗ōµØźĶ»┤’╝īŌĆ£AndroidÕÅŹń╝¢Ķ»æÕł®ÕÖ©ŌĆصś»õĖƵ¼ŠķøåÕÅŹń╝¢Ķ»æŃĆüĶ¦Żµ×ÉŃĆüÕÅ»Ķ¦åÕī¢õ║ÄõĖĆõĮōńÜäÕĘźÕģĘ’╝īÕ»╣õ║ĵā│Ķ”üÕŁ”õ╣ĀAndroidķĆåÕÉæÕĘźń©ŗńÜäµ¢░µēŗ’╝īµł¢ĶĆģµś»ķ£ĆĶ”üÕ┐½ķĆ¤Õłåµ×ÉAPKńÜäÕ╝ĆÕÅæĶĆģ’╝īķāĮµś»õĖĆõĖ¬õĖŹÕÅ»ÕżÜÕŠŚńÜäÕŖ®µēŗŃĆéÕ«āń«ĆÕī¢õ║åÕżŹµØéńÜäĶ┐ćń©ŗ’╝īõĮ┐Õ╝ĆÕÅæĶĆģĶāĮÕż¤µø┤...

µĆ╗ń╗ōĶĄĘµØź’╝ī"AndroidÕÅŹń╝¢Ķ»æńż║õŠŗÕīģ"µÅÉõŠøõ║åõĖĆõĖ¬Õ«×ķÖģµōŹõĮ£ńÜäÕ╣│ÕÅ░’╝īĶ«®Õ╝ĆÕÅæĶĆģĶāĮÕż¤õ║åĶ¦ŻÕ”éõĮĢÕ£©õĖŹńĀ┤ÕØÅÕĤµ£ēÕ║öńö©ńÜäÕēŹµÅÉõĖŗ’╝īÕ«ēÕģ©Õ£░µ¢░Õó×ķĪĄķØóÕÆīĶĄäµ║ÉŃĆéķĆÜĶ┐ćõĖŹõ┐«µö╣Rń▒╗ŃĆüõĖŹõĮ┐ńö©ÕŖ©µĆüÕĖāÕ▒Ćõ╗źÕÅŖµŁŻńĪ«ÕżäńÉåĶĄäµ║ÉID’╝īÕ╝ĆÕÅæĶĆģÕÅ»õ╗źµ£ēµĢłÕ£░Ķ┐øĶĪīķĆåÕÉæ...

µĆ╗ń╗ōĶĄĘµØź’╝īAndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘÕīģµÅÉõŠøõ║åõĖĆń¦ŹõŠ┐µŹĘńÜäµ¢╣Õ╝ÅÕÄ╗µÄóń┤óAPKńÜäÕåģķā©ń╗ōµ×ä’╝īµŚĀĶ«║µś»õĖ║õ║åÕŁ”õ╣ĀŃĆüńĀöń®ČĶ┐śµś»Ķ░āĶ»ĢŃĆé"Androidfby"ÕÆī"apk2java"Ķ┐ÖµĀĘńÜäÕĘźÕģĘń«ĆÕī¢õ║åĶ┐ÖõĖĆĶ┐ćń©ŗ’╝īõĮ┐ÕÅŹń╝¢Ķ»æµø┤ÕŖĀńø┤Ķ¦éŃĆéńäČĶĆī’╝īõĮ┐ńö©Ķ┐Öõ║øÕĘźÕģʵŚČÕ┐ģķĪ╗ķüĄÕ«łńøĖÕ║ö...

µ£¼ń»ćµ¢ćń½ĀÕ░åµĘ▒ÕģźµÄóĶ«©ŌĆ£õĖƵŁźAndroidÕÅŹń╝¢Ķ»æŌĆØńÜäµ”éÕ┐ĄŃĆüÕĘźÕģĘÕÆīµŁźķ¬ż’╝īµŚ©Õ£©µÅÉõŠøõĖĆõĖ¬µ¢╣õŠ┐Õ┐½µŹĘńÜäµ¢╣µ│ĢµØźÕÅŹń╝¢Ķ»æAndroidÕ║öńö©ń©ŗÕ║Å’╝łAPK’╝ēŃĆé ķ”¢Õģł’╝īńÉåĶ¦ŻÕÅŹń╝¢Ķ»æńÜäÕ¤║µ£¼µ”éÕ┐ĄŃĆéAndroidÕ║öńö©ńÜäõĖ╗Ķ”üń╗䵳Éķā©Õłåµś»Dalvik Executable (DEX) ...

µĆ╗ń╗ō’╝īAndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘÕ”éjd-guiŃĆüapktoolÕÆīapk2javaµÅÉõŠøõ║åõĖŹÕÉīńÜäµōŹõĮ£µ¢╣Õ╝Å’╝īµ╗ĪĶČ│õĖŹÕÉīÕ▒éµ¼ĪÕÆīķ£Ćµ▒éńÜäÕ╝ĆÕÅæĶĆģŃĆéÕøŠÕĮóÕī¢ńĢīķØóķĆéÕÉłÕ┐½ķƤµ¤źń£ŗ’╝īÕæĮõ╗żĶĪīÕĘźÕģʵø┤ķĆéÕÉłķ½śń║¦ńö©µłĘĶ┐øĶĪīµĘ▒Õ║”õ┐«µö╣’╝īĶĆīµŗ¢µŗĮÕ╝ÅÕĘźÕģĘÕłÖń«ĆÕī¢õ║åÕÅŹń╝¢Ķ»æĶ┐ćń©ŗ’╝īĶ«®õĖŹ...

µĆ╗ń╗ōµØźĶ»┤’╝īAndroidÕÅŹń╝¢Ķ»æµś»Õ╝ĆÕÅæĶĆģĶÄĘÕÅ¢Õ║öńö©Õåģķā©õ┐Īµü»ńÜäõĖĆń¦ŹµŖƵ£»µēŗµ«Ą’╝īõĮåÕÉīµŚČõ╣¤ķ£ĆĶ”üµ│©µäÅÕ░ŖķćŹń¤źĶ»åõ║¦µØāÕÆīķüĄÕŠ¬µ│ĢÕŠŗµ│ĢĶ¦äŃĆéķĆÜĶ┐ćõĮ┐ńö©Õ”éApktoolŃĆüdex2jarńŁēÕĘźÕģĘ’╝īń╗ōÕÉłńøĖÕģ│ńÜäµĢÖÕŁ”ĶĄäµ║É’╝īµłæõ╗¼ÕÅ»õ╗źµø┤µĘ▒ÕģźÕ£░ńÉåĶ¦ŻÕÆīÕŁ”õ╣ĀAndroidÕ║öńö©ńÜä...

µĆ╗ń╗ōµØźĶ»┤’╝ī"AndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘapktool"µś»õĖĆõĖ¬Õ╝║Õż¦ńÜäAPKÕłåµ×ÉÕÆīõ┐«µö╣ÕĘźÕģĘ’╝īÕ»╣õ║ÄÕ╝ĆÕÅæĶĆģµØźĶ»┤’╝īÕ«āµÅÉõŠøõ║åµ┤×Õ»¤APKÕåģķā©ń╗ōµ×äńÜäń¬ŚÕÅŻ’╝īÕÉīµŚČõ╣¤µś»õ║īµ¼ĪÕ╝ĆÕÅæÕÆīķĆåÕÉæÕĘźń©ŗńÜäķćŹĶ”üĶŠģÕŖ®ÕĘźÕģĘŃĆ鵣ŻńĪ«ńÉåĶ¦ŻÕÆīõĮ┐ńö©Apktool’╝īĶāĮµÅÉÕŹćÕ╝ĆÕÅæĶĆģńÜäµŖĆĶāĮ...

µĆ╗ń╗ōĶĄĘµØź’╝īŌĆ£ĶČģń║¦ÕźĮńö©ńÜäandroidÕÅŹń╝¢Ķ»æÕĘźÕģĘŌĆصś»õĖĆõĖ¬µ¢╣õŠ┐Õ┐½µŹĘńÜäĶ¦ŻÕå│µ¢╣µĪł’╝īÕ«āµĢ┤ÕÉłõ║åAPKÕÅŹń╝¢Ķ»æµĄüń©ŗ’╝īĶ«®ńö©µłĘĶāĮÕż¤Õ┐½ķƤĶÄĘÕÅ¢APKńÜäµ║Éõ╗ŻńĀüĶ¦åÕøŠŃĆéõĮåÕÉīµŚČ’╝īńö©µłĘõ╣¤Õ║öÕĮōµäÅĶ»åÕł░ÕÅŹń╝¢Ķ»æńÜäµ│ĢÕŠŗķŻÄķÖ®õ╗źÕÅŖõ╗ŻńĀüÕÅ»Ķ»╗µĆ¦ńÜäķŚ«ķóśŃĆéÕ£©Õ«×ķÖģõĮ┐ńö©õĖŁ...

µ£¼µ¢ćÕ░åĶ»”ń╗åõ╗ŗń╗Ź`dex2jar`ÕÅŖÕģČÕ£©AndroidÕÅŹń╝¢Ķ»æµĄüń©ŗõĖŁńÜäõĮ£ńö©ŃĆé ### õĖĆŃĆüdex2jarń«Ćõ╗ŗ `dex2jar`µś»ńö▒Pang WuÕ╝ĆÕÅæńÜäõĖƵ¼ŠÕ╝Ƶ║ÉÕĘźÕģĘ’╝īõĖ╗Ķ”üńö©õ║ÄÕ░åAndroidÕ║öńö©ńÜä`.dex`µ¢ćõ╗Č’╝łÕīģÕɽõ║åÕ║öńö©ń©ŗÕ║ÅńÜäÕŁŚĶŖéńĀü’╝ēĶĮ¼µŹóõĖ║Javań▒╗Õ║ōńÜä`.jar`...

### AndroidÕÅŹń╝¢Ķ»æÕĤńÉåĶ¦Żµ×É #### õĖĆŃĆüÕÅŹń╝¢Ķ»æµĄüń©ŗµ”éĶ┐░ Õ£©Õ╝ĆÕ¦ŗĶ¦Żµ×Éõ╣ŗÕēŹ’╝īµłæõ╗¼Õģłõ║åĶ¦ŻAndroidÕÅŹń╝¢Ķ»æńÜäÕ¤║µ£¼µĄüń©ŗŃĆé...ķĆÜĶ┐ćµ£¼µ¢ćńÜäõ╗ŗń╗Ź’╝īńøĖõ┐ĪõĮĀÕĘ▓ń╗ŵÄīµÅĪõ║åAndroidÕÅŹń╝¢Ķ»æńÜäÕ¤║µ£¼ÕĤńÉåÕÅŖÕģĘõĮōµōŹõĮ£µ¢╣µ│ĢŃĆéÕĖīµ£øĶ┐Öõ║øõ┐Īµü»Õ»╣õĮĀµ£ēµēĆÕĖ«ÕŖ®’╝ü

µĆ╗ń╗ō’╝īJEBõĮ£õĖ║õĖƵ¼ŠõĖōõĖÜńÜäAndroidÕÅŹń╝¢Ķ»æÕĘźÕģĘ’╝īõĖ║Õ╝ĆÕÅæĶĆģµÅÉõŠøõ║嵤źń£ŗÕÆīńÉåĶ¦ŻAPKµ║ÉńĀüńÜäķ½śµĢłķĆöÕŠäŃĆéķĆÜĶ┐ćÕģČõĖ░Õ»īńÜäÕŖ¤ĶāĮÕÆīµśōńö©ńÜäµōŹõĮ£ńĢīķØó’╝īµŚĀĶ«║µś»Ķ┐øĶĪīÕ«ēÕģ©µŻĆµĄŗŃĆüµĆ¦ĶāĮõ╝śÕī¢Ķ┐śµś»ÕŁ”õ╣ĀÕƤķē┤’╝īķāĮĶāĮõĖ║Õ╝ĆÕÅæĶĆģÕĖ”µØźµ×üÕż¦ńÜäõŠ┐Õł®ŃĆ鵣ŻńĪ«õĮ┐ńö©JEB...