Ossimеә”з”Ёе…Ҙй—Ё

вҖ”вҖ”еңЁгҖҠOSSIMеңЁдјҒдёҡзҪ‘з»ңз®ЎзҗҶдёӯзҡ„еә”з”ЁгҖӢhttp://chenguang.blog.51cto.com/350944/802007иҝҷзҜҮж–Үз« еҸ‘еёғд№ӢеҗҺпјҢеҫҲеӨҡеҗҢиЎҢеҜ№ossimиЎЁзӨәдәҶжһҒеӨ§е…іжіЁзә·зә·жқҘдҝЎе’ЁиҜўеҰӮдҪ•дҪҝз”Ёе’ҢйғЁзҪІпјҢеңЁжҺҘдёӢжқҘзҡ„ж—¶й—ҙйҮҢжҲ‘е°ҶжҖ»з»“иҝҷеҘ—зі»з»ҹзҡ„е®үиЈ…е’ҢдҪҝз”Ёзҡ„ж–№жі•з»ҷеӨ§е®¶еҲҶдә«гҖӮ

1OSSIMиғҢжҷҜд»Ӣз»Қ

вҖ”вҖ”зӣ®еүҚпјҢзҪ‘з»ңеЁҒиғҒд»Һдј з»ҹзҡ„з—…жҜ’иҝӣеҢ–еҲ°еғҸи •иҷ«гҖҒжӢ’з»қжңҚеҠЎзӯүзҡ„жҒ¶ж„Ҹж”»еҮ»пјҢеҪ“д»Ҡзҡ„зҪ‘з»ңеЁҒиғҒж”»еҮ»еӨҚжқӮзЁӢеәҰи¶ҠжқҘи¶Ҡй«ҳпјҢе·ІдёҚеҶҚеұҖйҷҗдәҺдј з»ҹз—…жҜ’пјҢзӣ—еҸ·жңЁй©¬гҖҒеғөе°ёзҪ‘з»ңгҖҒй—ҙи°ҚиҪҜ件гҖҒжөҒж°“иҪҜ件гҖҒзҪ‘з»ңгҖҒеһғеңҫйӮ®д»¶гҖҒи •иҷ«гҖҒзҪ‘з»ңй’“йұјзӯүдёҘйҮҚеЁҒиғҒзқҖзҪ‘з»ңе®үе…ЁгҖӮзҪ‘з»ңж”»еҮ»з»ҸеёёжҳҜиһҚеҗҲдәҶз—…жҜ’гҖҒи •иҷ«гҖҒжңЁй©¬гҖҒй—ҙи°ҚгҖҒжү«жҸҸжҠҖжңҜдәҺдёҖиә«зҡ„ж··еҗҲејҸж”»еҮ»гҖӮжӢ’з»қжңҚеҠЎж”»еҮ»пјҲDOSпјүе·ІжҲҗдёәй»‘е®ўеҸҠи •иҷ«зҡ„дё»иҰҒж”»еҮ»ж–№ејҸд№ӢдёҖгҖӮй»‘е®ўеҲ©з”Ёи •иҷ«еҲ¶йҖ еғөе°ёзҪ‘з»ңпјҢж•ҙеҗҲжӣҙеӨҡзҡ„ж”»еҮ»жәҗпјҢеҜ№зӣ®ж ҮйӣҶдёӯеұ•ејҖзҢӣзғҲзҡ„жӢ’з»қжңҚеҠЎж”»еҮ»гҖӮиҖҢдё”ж”»еҮ»е·Ҙе…·д№ҹи¶ҠжқҘи¶Ҡе…ҲиҝӣпјҢдҫӢеҰӮжү«жҸҸе·Ҙе…·дёҚд»…еҸҜд»Ҙеҝ«йҖҹжү«жҸҸзҪ‘з»ңдёӯеӯҳеңЁжјҸжҙһзҡ„зӣ®ж Үзі»з»ҹпјҢиҝҳеҸҜд»Ҙеҝ«йҖҹжӨҚе…Ҙж”»еҮ»зЁӢеәҸгҖӮ

вҖ”вҖ”еӣ жӯӨпјҢзҪ‘з»ңе®үе…Ёз®ЎзҗҶзҡ„йҮҚиҰҒжҖ§е’Ңз®ЎзҗҶеӣ°йҡҫзҡ„зҹӣзӣҫж—ҘзӣҠзӘҒеҮәгҖӮзҪ‘з»ңе®үе…ЁжҳҜеҠЁжҖҒзҡ„зі»з»ҹе·ҘзЁӢпјҢеҸӘжңүд»ҺдёҺзҪ‘з»ңе®үе…Ёзӣёе…ізҡ„жө·йҮҸж•°жҚ®дёӯе®һж—¶гҖҒеҮҶзЎ®ең°иҺ·еҸ–жңүз”ЁдҝЎжҒҜ并еҠ д»ҘеҲҶжһҗпјҢеҸҠж—¶ең°и°ғж•ҙеҗ„е®үе…Ёеӯҗзі»з»ҹзҡ„зӣёе…ізӯ–з•ҘпјҢжүҚиғҪеә”еҜ№зӣ®еүҚж—ҘзӣҠдёҘеі»зҡ„зҪ‘з»ңе®үе…ЁеЁҒиғҒгҖӮ

вҖ”вҖ”жӯӨеӨ–пјҢIDSе®үе…Ёе·Ҙе…·еӯҳеңЁзҡ„й”ҷжҠҘгҖҒжјҸжҠҘд№ҹжҳҜдҝғжҲҗе®үе…ЁйӣҶжҲҗжҖқжғізҡ„еҺҹеӣ д№ӢдёҖгҖӮд»ҘIDSдёәдҫӢпјҢжҖ»зҡ„жқҘиҜҙпјҢе…ҘдҫөжЈҖжөӢзҡ„ж–№жЎҲжңүеҹәдәҺйў„е®ҡд№ү规еҲҷзҡ„жЈҖжөӢе’ҢеҹәдәҺејӮеёёзҡ„жЈҖжөӢпјҢеҲӨж–ӯжЈҖжөӢиғҪеҠӣзҡ„2дёӘжҢҮж ҮдёәзҒөж•ҸеәҰе’ҢеҸҜйқ жҖ§гҖӮдёҚеҸҜйҒҝе…Қзҡ„пјҢдёҚи®әжҳҜеҹәдәҺйў„е®ҡд№ү规еҲҷзҡ„жЈҖжөӢиҝҳжҳҜеҹәдәҺејӮеёёзҡ„жЈҖжөӢпјҢз”ұдәҺйҳІиҢғжҖ»жҳҜж»һеҗҺдәҺж”»еҮ»пјҢе…¶еҝ…然дјҡйҒҮеҲ°жјҸжҠҘгҖҒй”ҷжҠҘзҡ„й—®йўҳгҖӮиҖҢе®үе…ЁйӣҶжҲҗеҲҷз”ұдәҺе…¶йӣҶжҲҗиҒ”еҠЁеҲҶжһҗдәҶеӨҡдёӘе®үе…Ёе·Ҙе…·пјҢдҪҝеҫ—жЈҖжөӢиғҪеҠӣеҚізҒөж•ҸеәҰе’ҢеҸҜйқ жҖ§йғҪеҫ—еҲ°еӨ§е№…жҸҗеҚҮгҖӮз»јдёҠжүҖиҝ°пјҢжҲ‘们йңҖиҰҒе°Ҷеҗ„зҪ‘з»ңе®үе…Ёеӯҗзі»з»ҹпјҢеҢ…жӢ¬йҳІзҒ«еўҷгҖҒйҳІз—…жҜ’зі»з»ҹгҖҒе…ҘдҫөжЈҖжөӢзі»з»ҹгҖҒжјҸжҙһжү«жҸҸзі»з»ҹгҖҒе®үе…Ёе®Ўи®Ўзі»з»ҹзӯүж•ҙеҗҲиө·жқҘпјҢеңЁдҝЎжҒҜе…ұдә«зҡ„еҹәзЎҖдёҠпјҢе»әз«Ӣиө·йӣҶдёӯзҡ„зӣ‘жҺ§гҖҒз®ЎзҗҶе№іеҸ°пјҢдҪҝеҗ„еӯҗзі»з»ҹж—ўеҗ„еҸёе…¶иҒҢпјҢеҸҲеҜҶеҲҮеҗҲдҪңпјҢд»ҺиҖҢеҪўжҲҗз»ҹдёҖзҡ„гҖҒжңүжңәзҡ„зҪ‘з»ңйҳІеҫЎдҪ“зі»пјҢжқҘе…ұеҗҢжҠөеҫЎж—ҘзӣҠеўһй•ҝзҡ„зҪ‘з»ңе®үе…ЁеЁҒиғҒгҖӮ

вҖ”вҖ”з»јдёҠжүҖиҝ°пјҢе°ұжҳҜе°ҶеүҚйқўд»Ӣз»ҚиҝҮзҡ„NagiosгҖҒNtopгҖҒCheopsгҖҒOpenVasгҖҒSnortгҖҒNmapиҝҷдәӣе·Ҙе…·йӣҶжҲҗеңЁдёҖиө·жҸҗдҫӣз»јеҗҲзҡ„е®үе…ЁдҝқжҠӨеҠҹиғҪпјҢиҖҢдёҚеҝ…еңЁеҗ„дёӘзі»з»ҹдёӯжқҘеӣһеҲҮжҚўпјҢдё”з»ҹдёҖдәҶж•°жҚ®еӯҳеӮЁпјҢдәә们иғҪеҫ—еҲ°дёҖз«ҷејҸзҡ„жңҚеҠЎпјҢиҝҷе°ұжҳҜOSSIMз»ҷжҲ‘们еёҰжқҘзҡ„еҘҪеӨ„пјҢжҲ‘们иҝҷдёҖиҠӮзҡ„зӣ®ж Үе°ұжҳҜе°Ҷе®ғзҡ„дё»иҰҒеҠҹиғҪеұ•зӨәеҮәжқҘгҖӮ

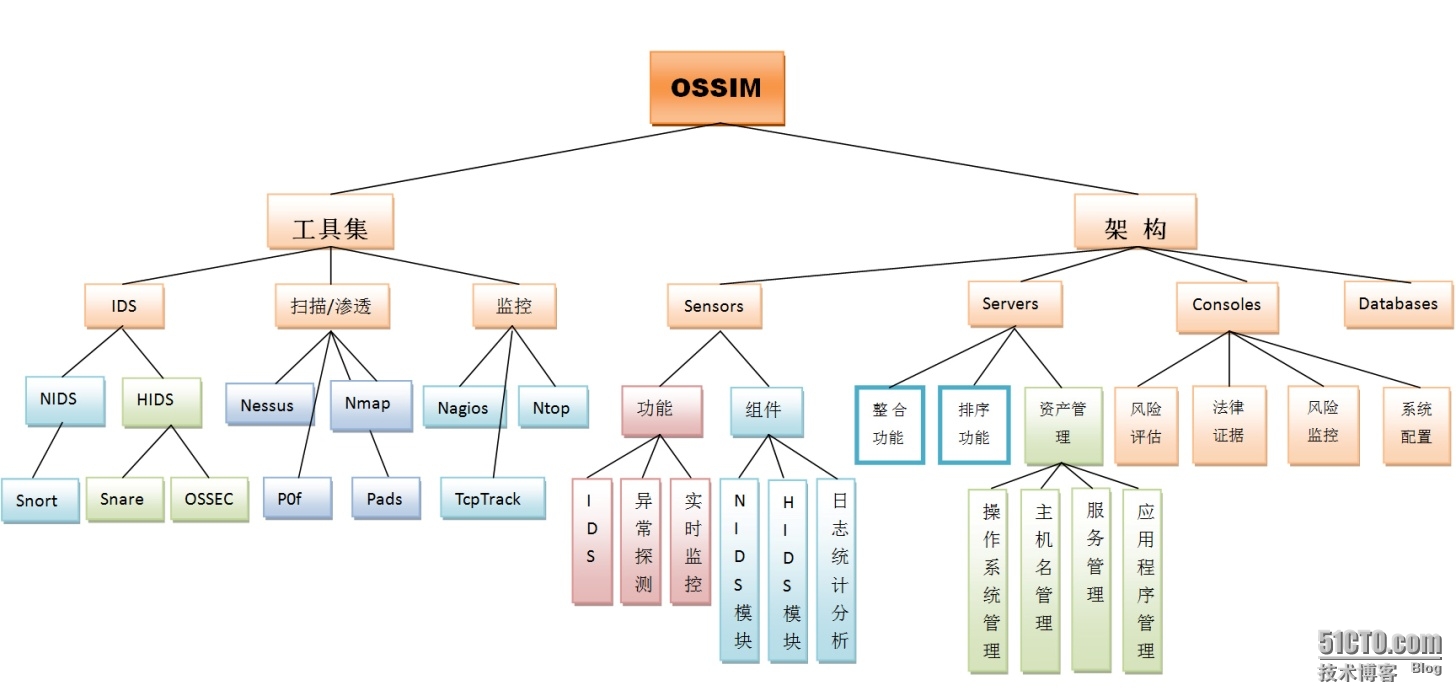

вҖ”вҖ”OSSIMйҖҡиҝҮе°ҶејҖжәҗдә§е“ҒиҝӣиЎҢйӣҶжҲҗпјҢд»ҺиҖҢжҸҗдҫӣдёҖз§ҚиғҪеӨҹе®һзҺ°е®үе…Ёзӣ‘жҺ§еҠҹиғҪзҡ„еҹәзЎҖе№іеҸ°гҖӮе®ғзҡ„зӣ®ж ҮжҳҜжҸҗдҫӣдёҖз§ҚйӣҶдёӯејҸгҖҒжңүз»„з»Үзҡ„пјҢиғҪеӨҹжӣҙеҘҪең°иҝӣиЎҢзӣ‘жөӢе’ҢжҳҫзӨәзҡ„жЎҶжһ¶ејҸзі»з»ҹгҖӮOSSIMжҳҺзЎ®е®ҡдҪҚдёәдёҖдёӘйӣҶжҲҗи§ЈеҶіж–№жЎҲпјҢе…¶зӣ®ж Ү并дёҚжҳҜиҰҒејҖеҸ‘дёҖдёӘж–°зҡ„еҠҹиғҪпјҢиҖҢжҳҜеҲ©з”Ёдё°еҜҢзҡ„гҖҒејәеӨ§зҡ„еҗ„з§ҚзЁӢеәҸпјҲеҢ…жӢ¬MrtgгҖҒSnortгҖҒNmapгҖҒOpenvasд»ҘеҸҠNtopзӯүејҖжәҗзі»з»ҹе®үе…ЁиҪҜ件пјүгҖӮеңЁдёҖдёӘдҝқз•ҷе®ғ们еҺҹжңүеҠҹиғҪе’ҢдҪңз”Ёзҡ„ејҖж”ҫејҸжһ¶жһ„дҪ“зі»зҺҜеўғдёӢпјҢе°Ҷе®ғ们йӣҶжҲҗиө·жқҘгҖӮеҲ°зӣ®еүҚдёәжӯўпјҢOSSIMж”ҜжҢҒеӨҡиҫҫ2395з§ҚжҸ’件пјҲhttp://www.alienvault.com/community/pluginsпјүгҖӮиҖҢOSSIMйЎ№зӣ®зҡ„ж ёеҝғе·ҘдҪңеңЁдәҺиҙҹиҙЈйӣҶжҲҗе’Ңе…іиҒ”еҗ„з§Қдә§е“ҒжҸҗдҫӣзҡ„дҝЎжҒҜпјҢеҗҢж—¶иҝӣиЎҢзӣёе…іеҠҹиғҪзҡ„ж•ҙеҗҲпјҢеҰӮеӣҫ1жүҖзӨәгҖӮз”ұдәҺејҖжәҗйЎ№зӣ®зҡ„дјҳзӮ№пјҢиҝҷдәӣе·Ҙе…·е·Із»Ҹд№…з»ҸиҖғйӘҢпјҢеҗҢж—¶д№ҹз»ҸиҝҮе…Ёж–№дҪҚжөӢиҜ•пјҢжӣҙеҠ еҸҜйқ гҖӮ

еӣҫ1OSSIMжҸҗдҫӣеҠҹиғҪзҡ„еұӮж¬Ўз»“жһ„еӣҫ

2пјҺOSSIMжөҒзЁӢеҲҶжһҗ

OSSIMзі»з»ҹзҡ„е·ҘдҪңжөҒзЁӢдёәпјҡ

пјҲ1пјүдҪңдёәж•ҙдёӘзі»з»ҹзҡ„е®үе…ЁжҸ’件зҡ„жҺўжөӢеҷЁпјҲSensorпјүжү§иЎҢеҗ„иҮӘзҡ„д»»еҠЎпјҢеҪ“еҸ‘зҺ°й—®йўҳж—¶з»ҷдәҲжҠҘиӯҰгҖӮ

пјҲ2пјүеҗ„жҺўжөӢеҷЁзҡ„жҠҘиӯҰдҝЎжҒҜе°Ҷиў«йӣҶдёӯйҮҮйӣҶгҖӮ

пјҲ3пјүе°Ҷеҗ„дёӘжҠҘиӯҰи®°еҪ•и§Јжһҗ并еӯҳе…ҘдәӢ件数жҚ®еә“пјҲEDBпјүгҖӮ

пјҲ4пјүж №жҚ®и®ҫзҪ®зҡ„зӯ–з•ҘпјҲPolicyпјүз»ҷжҜҸдёӘдәӢ件иөӢдәҲдёҖдёӘдјҳе…Ҳзә§пјҲPriorityпјүгҖӮ

пјҲ5пјүеҜ№дәӢ件иҝӣиЎҢйЈҺйҷ©иҜ„дј°пјҢз»ҷжҜҸдёӘиӯҰжҠҘи®Ўз®—еҮәдёҖдёӘйЈҺйҷ©зі»ж•°гҖӮ

пјҲ6пјүе°Ҷи®ҫзҪ®дәҶдјҳе…Ҳзә§зҡ„еҗ„дәӢ件еҸ‘йҖҒиҮіе…іиҒ”еј•ж“ҺпјҢе…іиҒ”еј•ж“Һе°ҶеҜ№дәӢ件иҝӣиЎҢе…іиҒ”гҖӮжіЁж„Ҹпјҡе…іиҒ”еј•ж“Һе°ұжҳҜжҢҮеңЁеҗ„е…ҘдҫөжЈҖжөӢдј ж„ҹеҷЁпјҲе…ҘдҫөжЈҖжөӢзі»з»ҹгҖҒйҳІзҒ«еўҷзӯүпјүдёҠжҠҘзҡ„е‘ҠиӯҰдәӢ件еҹәзЎҖдёҠпјҢз»ҸиҝҮе…іиҒ”еҲҶжһҗеҪўжҲҗе…ҘдҫөиЎҢдёәеҲӨе®ҡпјҢ并е°Ҷе…іиҒ”еҲҶжһҗз»“жһңжҠҘйҖҒжҺ§еҲ¶еҸ°гҖӮ

пјҲ7пјүеҜ№дёҖдёӘжҲ–еӨҡдёӘдәӢ件иҝӣиЎҢе…іиҒ”еҲҶжһҗеҗҺпјҢе…іиҒ”еј•ж“Һз”ҹжҲҗж–°зҡ„жҠҘиӯҰи®°еҪ•пјҢе°Ҷе…¶д№ҹиөӢдәҲдјҳе…Ҳзә§пјҢ并иҝӣиЎҢйЈҺйҷ©иҜ„дј°пјҢеӯҳе…Ҙж•°жҚ®еә“гҖӮ

пјҲ8пјүз”ЁжҲ·зӣ‘жҺ§зӣ‘и§ҶеҷЁе°Ҷж №жҚ®жҜҸдёӘдәӢ件дә§з”ҹе®һж—¶зҡ„йЈҺйҷ©еӣҫгҖӮ

пјҲ9пјүеңЁжҺ§еҲ¶йқўжқҝдёӯз»ҷеҮәжңҖиҝ‘зҡ„е…іиҒ”жҠҘиӯҰи®°еҪ•пјҢеңЁеә•еұӮжҺ§еҲ¶еҸ°дёӯжҸҗдҫӣе…ЁйғЁзҡ„дәӢ件记еҪ•гҖӮ

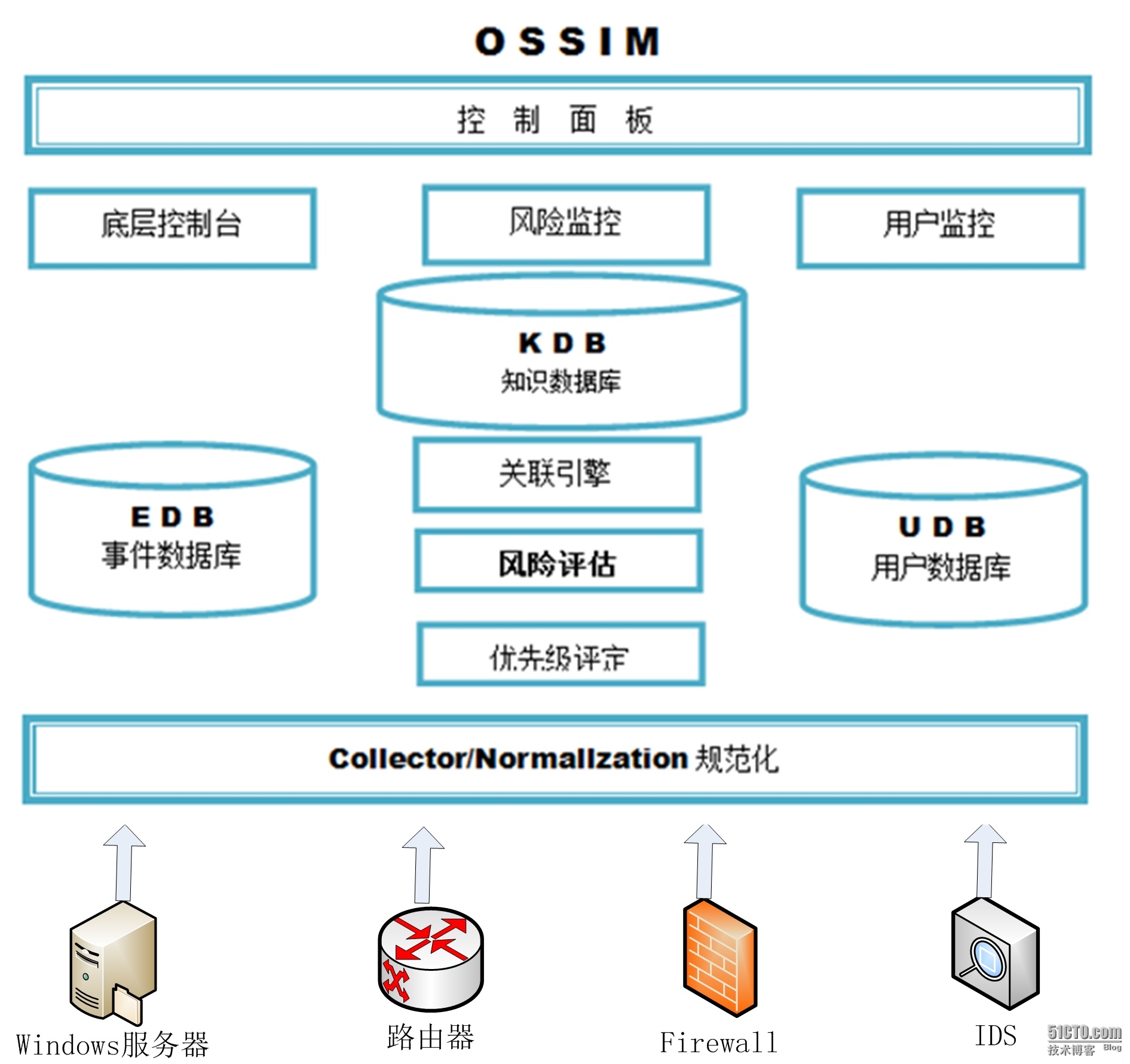

Ossimе·ҘдҪңжөҒзЁӢеӣҫ

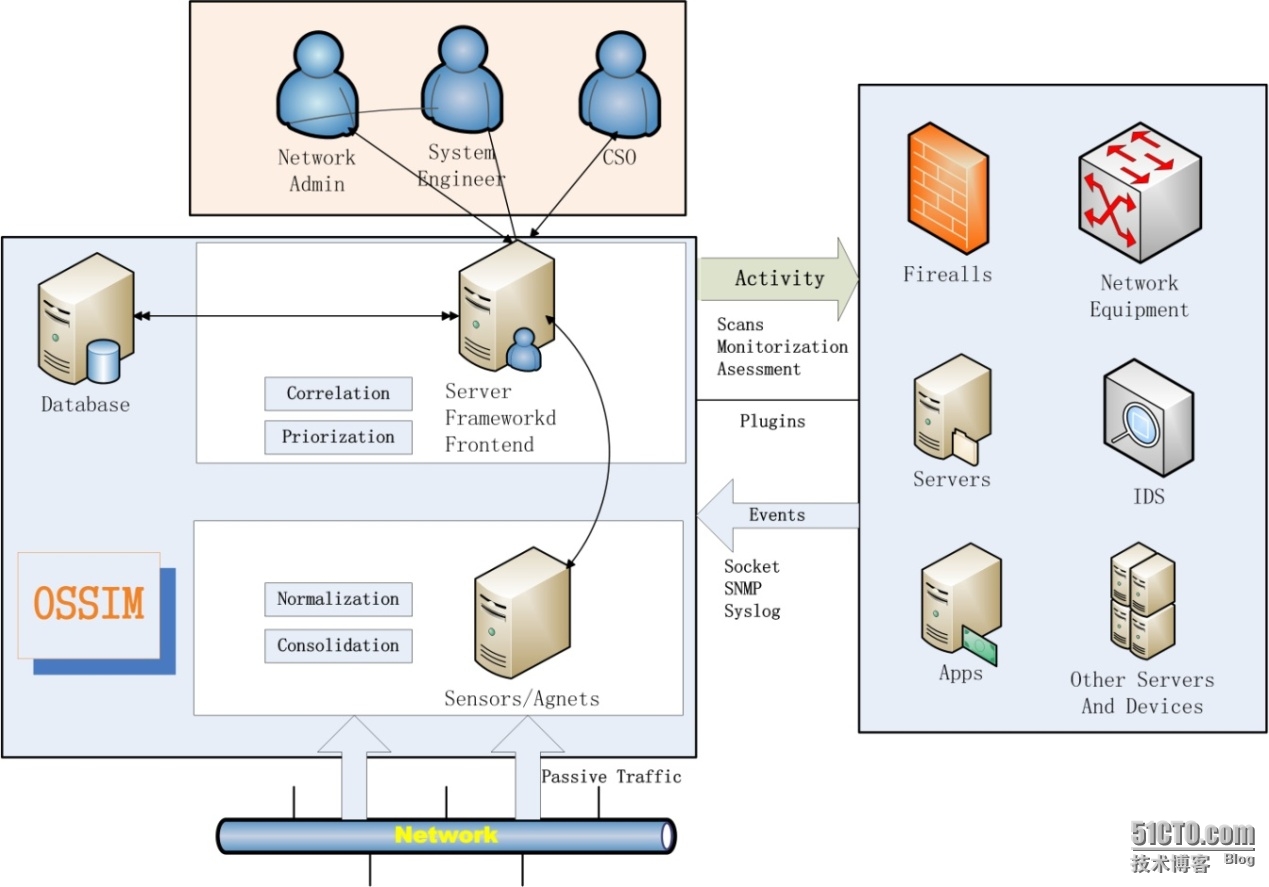

OSSIMе®үе…ЁдҝЎжҒҜйӣҶжҲҗз®ЎзҗҶзі»з»ҹпјҲеҰӮеӣҫ2жүҖзӨәпјүи®ҫи®ЎжҲҗз”ұе®үе…ЁжҸ’件пјҲPlug-insпјүгҖҒд»ЈзҗҶиҝӣзЁӢпјҲAgentпјүгҖҒдј ж„ҹеҷЁпјҲSensorпјүгҖҒе…іиҒ”еј•ж“ҺпјҲServerпјүгҖҒж•°жҚ®д»“еә“пјҲDatabaseпјүгҖҒWebжЎҶжһ¶пјҲFrameworkпјү5дёӘйғЁеҲҶжһ„жҲҗгҖӮ

еӣҫ2дҝЎжҒҜе®үе…ЁйӣҶжҲҗз®ЎзҗҶзі»з»ҹйҖ»иҫ‘з»“жһ„еӣҫ

пјҲ1пјүе®үе…ЁжҸ’件

вҖ”вҖ”е®үе…ЁжҸ’件еҚіеҗ„зұ»е®үе…Ёдә§е“Ғе’Ңи®ҫж–ҪгҖӮеҰӮйҳІзҒ«еўҷгҖҒIDSзӯүгҖӮиҝҷйҮҢеј•е…ҘLinuxдёӢзҡ„ејҖжәҗе®үе…Ёе·Ҙе…·пјҡArpwatchгҖҒP0fгҖҒSnortгҖҒNessusгҖҒSpadeгҖҒTcptrackгҖҒNtopгҖҒNagiosгҖҒOsirisзӯүиҝҷдәӣPluginsеҲҶеҲ«й’ҲеҜ№зҪ‘з»ңе®үе…Ёзҡ„жҹҗдёҖж–№йқўпјҢжҖ»зҡ„жқҘиҜҙпјҢеҸҜд»Ҙе°Ҷе®ғ们еҲ’еҲҶдёәжҺўжөӢеҷЁпјҲDetectorпјүе’Ңзӣ‘и§ҶеҷЁпјҲMonitorпјүдёӨеӨ§йҳөиҗҘпјҢе°Ҷе®ғ们йӣҶжҲҗе…іиҒ”иө·жқҘжҳҜеҮәдәҺе®үе…ЁйӣҶжҲҗзҡ„зӣ®зҡ„пјҢеҰӮеӣҫ3жүҖзӨәгҖӮ

еӣҫ3е®үе…ЁжҸ’件

пјҲ2пјүд»ЈзҗҶиҝӣзЁӢ

вҖ”вҖ”д»ЈзҗҶиҝӣзЁӢе°ҶиҝҗиЎҢеңЁеӨҡдёӘжҲ–еҚ•дёӘдё»жңәдёҠпјҢиҙҹиҙЈд»Һеҗ„е®үе…Ёи®ҫеӨҮгҖҒе®үе…Ёе·Ҙе…·йҮҮйӣҶзӣёе…ідҝЎжҒҜпјҲеҰӮжҠҘиӯҰж—Ҙеҝ—зӯүпјүпјҢ并е°ҶйҮҮйӣҶеҲ°зҡ„еҗ„зұ»дҝЎжҒҜз»ҹдёҖж јејҸпјҢеҶҚе°Ҷиҝҷдәӣж•°жҚ®дј иҮіServerгҖӮ

вҖ”вҖ”Agentзҡ„дё»иҰҒеҠҹиғҪжҳҜжҺҘ收жҲ–дё»еҠЁжҠ“еҸ–PluginеҸ‘йҖҒиҝҮжқҘжҲ–иҖ…з”ҹжҲҗзҡ„ж–Ү件еһӢж—Ҙеҝ—пјҢз»ҸиҝҮйў„еӨ„зҗҶеҗҺжңүеәҸең°дј йҖҒеҲ°OSSIMзҡ„ServerгҖӮе®ғзҡ„еҠҹиғҪеҫҲеӨҚжқӮпјҢеӣ дёәе®ғзҡ„и®ҫи®ЎиҰҒиҖғиҷ‘еҲ°еҰӮжһңAgentе’ҢServerд№Ӣй—ҙзҡ„зҪ‘з»ңдёӯж–ӯгҖҒжӢҘе өгҖҒдёўеҢ…д»ҘеҸҠServerз«ҜеҸҜиғҪжҺҘ收дёҚиҝҮжқҘз”ҡиҮіжӯ»жңәзӯүжғ…еҶөпјҢзЎ®дҝқж—Ҙеҝ—дёҚдёўеӨұд№ҹдёҚжјҸеҸ‘гҖӮеҹәдәҺиҝҷдёӘиҖғиҷ‘пјҢOSSIMзҡ„ж—Ҙеҝ—еӨ„зҗҶеңЁеӨ§йғЁеҲҶжғ…еҶөдёӢдёҚиғҪеҒҡеҲ°е®һж—¶пјҢйҖҡеёёдјҡеңЁAgentз«Ҝзј“еӯҳдёҖж®өж—¶й—ҙжүҚдјҡеҸ‘йҖҒеҲ°Serverз«ҜгҖӮAgentдјҡдё»еҠЁиҝһжҺҘдёӨдёӘз«ҜеҸЈдёҺеӨ–з•ҢйҖҡдҝЎжҲ–дј иҫ“ж•°жҚ®пјҢдёҖдёӘжҳҜиҝһжҺҘServerзҡ„40001з«ҜеҸЈпјҢеҸҰдёҖдёӘжҳҜиҝһжҺҘж•°жҚ®еә“зҡ„3306з«ҜеҸЈгҖӮ

пјҲ3пјүдј ж„ҹеҷЁ

вҖ”вҖ”дј ж„ҹеҷЁйҖҡеёёдјҡиў«жҲ‘们зҗҶи§ЈдёәдёҖж®өзЁӢеәҸпјҢдҪҶе®ғдёҚжҳҜдёҖдёӘзЎ®е®ҡзҡ„зЁӢеәҸпјҢиҖҢжҳҜдёҖдёӘйҖ»иҫ‘еҚ•е…ғзҡ„жҰӮеҝөгҖӮеңЁOSSIMдёӯпјҢжҠҠAgentе’ҢжҸ’件жһ„жҲҗзҡ„дёҖдёӘе…·жңүзҪ‘з»ңиЎҢдёәзӣ‘жҺ§еҠҹиғҪзҡ„з»„еҗҲз§°дёәдёҖдёӘдј ж„ҹеҷЁпјҲSensorпјүпјҢSensorзҡ„еҠҹиғҪиҢғеӣҙдё»иҰҒжңүпјҡ

lе…ҘдҫөжЈҖжөӢпјҲSnortпјү

lжјҸжҙһжү«жҸҸпјҲOpenVasпјү

lејӮеёёжЈҖжөӢпјҲSpadeпјҢP0fпјҢPadsпјҢArpwatchпјҢRRDabbehaviourпјү

lзҪ‘з»ңжөҒйҮҸзӣ‘жҺ§дёҺеү–жһҗпјҲNtopпјү

вҖ”вҖ”йҮҮйӣҶжң¬ең°и·Ҝз”ұеҷЁгҖҒйҳІзҒ«еўҷгҖҒIDSзӯү硬件и®ҫеӨҮпјҢдҪңдёәйҳІзҒ«еўҷдҪҝз”ЁгҖӮеңЁе…·дҪ“зҡ„йғЁзҪІдёӯпјҢд»ҘдёҠеҠҹиғҪйҖҡеёёеҸҜд»ҘйғЁзҪІеңЁдёҖеҸ°жңҚеҠЎеҷЁдёҠпјҢд№ҹеҸҜд»ҘеҲҶеӨҡеҸ°жңҚеҠЎеҷЁйғЁзҪІгҖӮ

пјҲ4пјүе…іиҒ”еј•ж“Һ

вҖ”вҖ”е…іиҒ”еј•ж“ҺжҳҜOSSIMе®үе…ЁйӣҶжҲҗз®ЎзҗҶзі»з»ҹзҡ„ж ёеҝғйғЁеҲҶпјҢж”ҜжҢҒеҲҶеёғејҸиҝҗиЎҢпјҢиҙҹиҙЈе°ҶAgentдј йҖҒжқҘзҡ„дәӢ件иҝӣиЎҢе…іиҒ”пјҢ并еҜ№зҪ‘з»ңиө„дә§иҝӣиЎҢйЈҺйҷ©иҜ„дј°гҖӮ

пјҲ5пјүж•°жҚ®д»“еә“

вҖ”вҖ”ж•°жҚ®д»“еә“з”ұServerе°Ҷе…іиҒ”з»“жһңеҶҷе…ҘDatabaseпјҢжӯӨеӨ–пјҢзі»з»ҹз”ЁжҲ·пјҲеҰӮе®үе…Ёз®ЎзҗҶе‘ҳпјүд№ҹеҸҜйҖҡиҝҮFrameworkпјҲWebжҺ§еҲ¶еҸ°пјүеҜ№DatabaseиҝӣиЎҢиҜ»еҶҷгҖӮж•°жҚ®д»“еә“жҳҜж•ҙдёӘзі»з»ҹдәӢ件еҲҶжһҗе’Ңзӯ–з•Ҙи°ғж•ҙзҡ„дҝЎжҒҜжқҘжәҗпјҢд»ҺжҖ»дҪ“дёҠе°Ҷе…¶еҲ’еҲҶдёәдәӢ件数жҚ®еә“пјҲEDBпјүгҖҒзҹҘиҜҶж•°жҚ®еә“пјҲKDBпјүгҖҒз”ЁжҲ·ж•°жҚ®еә“пјҲUDBпјүгҖҒOSSIMзі»з»ҹй»ҳи®ӨдҪҝз”Ёзҡ„MySQLзӣ‘еҗ¬з«ҜеҸЈжҳҜ3306пјҢеңЁзі»з»ҹдёӯж•°жҚ®еә“зҡ„иҙҹжӢ…жңҖйҮҚпјҢеӣ дёәе®ғйҷӨдәҶеӯҳеӮЁж•°жҚ®еӨ–пјҢиҝҳиҰҒеҜ№е…¶иҝӣиЎҢеҲҶжһҗж•ҙзҗҶпјҢжүҖд»Ҙе®һж—¶жҖ§дёҚејәпјҢиҝҷд№ҹжҳҜOSSIMжһ¶жһ„жңҖеӨ§зҡ„зјәйҷ·гҖӮ

пјҲ6пјүWebжЎҶжһ¶

вҖ”вҖ”WebжЎҶжһ¶жҺ§еҲ¶еҸ°пјҢжҸҗдҫӣз”ЁжҲ·пјҲе®үе…Ёз®ЎзҗҶе‘ҳпјүзҡ„WebйЎөйқўпјҢд»ҺиҖҢжҺ§еҲ¶зі»з»ҹзҡ„иҝҗиЎҢпјҲдҫӢеҰӮи®ҫзҪ®зӯ–з•ҘпјүпјҢжҳҜж•ҙдёӘзі»з»ҹзҡ„еүҚз«ҜпјҢз”ЁжқҘе®һзҺ°з”ЁжҲ·е’Ңзі»з»ҹзҡ„B/SжЁЎејҸдәӨдә’гҖӮFrameworkеҸҜд»ҘеҲҶдёә2дёӘйғЁеҲҶпјҡFrontendжҳҜзі»з»ҹзҡ„дёҖдёӘWebйЎөйқўпјҢжҸҗдҫӣзі»з»ҹзҡ„з”ЁжҲ·з»Ҳз«ҜпјӣFrameworkdжҳҜдёҖдёӘе®ҲжҠӨиҝӣзЁӢпјҢе®ғз»‘е®ҡOSSIMзҡ„зҹҘиҜҶеә“е’ҢдәӢ件еә“пјҢдҫҰеҗ¬з«ҜеҸЈжҳҜ40003пјҢиҙҹиҙЈе°ҶFrontend收еҲ°зҡ„з”ЁжҲ·жҢҮд»Өе’Ңзі»з»ҹзҡ„其他组件зӣёе…іиҒ”пјҢ并з»ҳеҲ¶WebеӣҫиЎЁдҫӣеүҚз«ҜжҳҫзӨәгҖӮ

Q/Aпјҡ

1.йӮЈдәӣжөҸи§ҲеҷЁеҸҜд»Ҙи®ҝй—®OssimWEBGUI?

е®ўжҲ·з«ҜйҮҮз”ЁWindows/LinuxйғҪжІЎй—®йўҳпјҢиҝӣжңҹеҸ‘еёғзҡ„FirefoxгҖҒIEгҖҒ360жөҸи§ҲеҷЁеқҮеҸҜпјҢеҸӮиҖғи§Ҷйў‘пјҡhttp://www.tudou.com/programs/view/XXcuObDCbT0/

жҺҘдёӢжқҘи®Іи§ЈйғЁзҪІOssimзі»з»ҹпјҡhttp://chenguang.blog.51cto.com/350944/1333522

жң¬ж–ҮеҮәиҮӘ вҖңжқҺжҷЁе…үеҺҹеҲӣжҠҖжңҜеҚҡе®ўвҖқ еҚҡе®ўпјҢиҜ·еҠЎеҝ…дҝқз•ҷжӯӨеҮәеӨ„http://chenguang.blog.51cto.com/350944/1332329

зүҲжқғеЈ°жҳҺпјҡжң¬ж–ҮдёәеҚҡдё»еҺҹеҲӣж–Үз« пјҢжңӘз»ҸеҚҡдё»е…Ғи®ёдёҚеҫ—иҪ¬иҪҪгҖӮ

еҲҶдә«еҲ°пјҡ

зӣёе…іжҺЁиҚҗ

гҖҠcommandlineapps.pdfгҖӢжңҖеҗҺжҳҜossimзҡ„е‘Ҫд»ӨиЎҢеә”з”ЁзЁӢеәҸжүӢеҶҢпјҢиҝҷжҳҜдёҖд»Ҫе…Ёйқўзҡ„еҸӮиҖғпјҢеҲ—еҮәдәҶжүҖжңүеҸҜз”Ёзҡ„ossimе‘Ҫд»ӨиЎҢе·Ҙе…·еҸҠе…¶еҸӮж•°пјҢеҜ№дәҺйӮЈдәӣе–ңж¬ўйҖҡиҝҮе‘Ҫд»ӨиЎҢиҝӣиЎҢж“ҚдҪңзҡ„з”ЁжҲ·жқҘиҜҙпјҢиҝҷжҳҜеҝ…дёҚеҸҜе°‘зҡ„иө„жәҗгҖӮ жҖ»дҪ“жқҘиҜҙпјҢиҝҷдёӘ...

1. **ж—Ҙеҝ—иҒҡеҗҲ**пјҡOSSIMеҸҜд»Ҙ收йӣҶжқҘиҮӘеӨҡдёӘзҪ‘з»ңи®ҫеӨҮе’Ңеә”з”Ёзҡ„ж—Ҙеҝ—ж•°жҚ®пјҢйӣҶдёӯеңЁдёҖдёӘе№іеҸ°дёҠиҝӣиЎҢеҲҶжһҗпјҢдҫҝдәҺзӣ‘жҺ§зҪ‘з»ңжҙ»еҠЁе’ҢжҪңеңЁеЁҒиғҒгҖӮ 2. **е®һж—¶иӯҰжҠҘ**пјҡйҖҡиҝҮеҜ№ж”¶йӣҶеҲ°зҡ„ж—Ҙеҝ—ж•°жҚ®иҝӣиЎҢе®һж—¶еҲҶжһҗпјҢOSSIMиғҪеҸҠж—¶еҸ‘зҺ°ејӮеёёиЎҢдёәпјҢ...

е®һзҺ° OSSIM дёӯж–ҮеҢ–ж–ҮжЎЈ еңЁ OSSIM зі»з»ҹдёӯпјҢдёӯж–ҮеҢ–ж–ҮжЎЈжҳҜйқһеёёйҮҚиҰҒзҡ„дёҖжӯҘпјҢиғҪеӨҹи®©з”ЁжҲ·жӣҙж–№дҫҝең°дҪҝз”Ёзі»з»ҹгҖӮдёӢйқўжҲ‘们е°ҶиҜҰз»Ҷд»Ӣз»ҚеҰӮдҪ•е®һзҺ° ...еӣ жӯӨпјҢеңЁе®һйҷ…еә”з”ЁдёӯпјҢжҲ‘们еә”иҜҘе°ҪйҮҸе®һзҺ° OSSIM дёӯж–ҮеҢ–ж–ҮжЎЈпјҢд»ҘжҸҗй«ҳзі»з»ҹзҡ„ж•ҙдҪ“жҖ§иғҪгҖӮ

OssimеңЁдјҒдёҡзҪ‘з»ңе®үе…ЁйўҶеҹҹдёӯзҡ„еә”з”ЁпјҢеҺҹеҲӣPPT

OSSIMпјҲејҖжәҗе®үе…ЁдҝЎжҒҜз®ЎзҗҶзі»з»ҹпјүжҳҜдёҖдёӘжҲҗзҶҹгҖҒзЁіе®ҡдё”ејҖжәҗзҡ„дҝЎжҒҜе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢз”ұ...еҜ№дәҺжңүе…ҙи¶Јж·ұе…Ҙз ”з©¶е’Ңеә”з”ЁOSSIMзҡ„еҗҢеӯҰ们пјҢйҖҡиҝҮжҠҖжңҜеҲҶдә«е’Ңе®һи·өж“ҚдҪңпјҢеҸҜд»ҘжӣҙеҠ ж·ұеҲ»ең°зҗҶи§ЈOSSIMзҡ„жһ¶жһ„и®ҫи®ЎгҖҒеҠҹиғҪе®һзҺ°д»ҘеҸҠе®үе…Ёз®ЎзҗҶзҡ„ж–№жі•гҖӮ

OSSIMпјҲOpen Source Security Information ManagementпјүжҳҜдёҖдёӘејҖжәҗзҡ„е®үе…ЁдҝЎжҒҜе’ҢдәӢ件管зҗҶпјҲSIEMпјүзі»з»ҹпјҢж—ЁеңЁеё®еҠ©дјҒдёҡе’Ңз»„з»Ү收йӣҶгҖҒеҲҶжһҗе’ҢжҠҘе‘Ҡе®үе…Ёж•°жҚ®гҖӮжң¬ж–Үе°ҶиҜҰз»Ҷд»Ӣз»ҚOSSIM agentзҡ„йғЁзҪІпјҢ并дёәж–°жүӢжҸҗдҫӣеё®еҠ©гҖӮ ### ...

6. **е‘Ҫд»ӨиЎҢз•Ңйқўе’ҢAPI**пјҡйҷӨдәҶжҸҗдҫӣе‘Ҫд»ӨиЎҢе·Ҙе…·пјҢOSSIMиҝҳжҸҗдҫӣдәҶC++гҖҒPythonе’ҢJavaзҡ„APIпјҢж–№дҫҝз”ЁжҲ·ејҖеҸ‘еҹәдәҺOSSIMзҡ„еә”з”ЁзЁӢеәҸгҖӮ 7. **еҸҜи§ҶеҢ–**пјҡйҖҡиҝҮйӣҶжҲҗQGISе’ҢOpenCVзӯүеә“пјҢOSSIMжҸҗдҫӣдәҶејәеӨ§зҡ„ең°еӣҫеҸҜи§ҶеҢ–еҠҹиғҪгҖӮ еҜ№дәҺйҒҘж„ҹ...

OSSIMпјҢе…Ёз§°дёәејҖжәҗе®үе…ЁдҝЎжҒҜз®ЎзҗҶзі»з»ҹпјҢжҳҜдёҖдёӘе№ҝжіӣи®ӨеҸҜзҡ„ејҖжәҗе®үе…Ёжһ¶жһ„пјҢж—ЁеңЁжҸҗдҫӣдёҖдёӘйӣҶдёӯзҡ„гҖҒжңүз»„з»Үзҡ„е®үе…Ёзӣ‘жҺ§жЎҶжһ¶гҖӮ...йҖҡиҝҮж·ұе…ҘзҗҶи§Је’Ңеә”з”ЁOSSIMпјҢеҸҜд»Ҙжңүж•Ҳеўһејәе®үе…ЁйҳІжҠӨиғҪеҠӣпјҢеҸҠж—¶еҸ‘зҺ°е№¶еә”еҜ№еҗ„з§Қе®үе…ЁеЁҒиғҒгҖӮ

1. **ж•°жҚ®ж”¶йӣҶдёҺж•ҙеҗҲ**пјҡOSSIMиғҪеӨҹд»Һеҗ„з§ҚдёҚеҗҢзҡ„жқҘжәҗ收йӣҶж•°жҚ®пјҢеҢ…жӢ¬зҪ‘з»ңи®ҫеӨҮгҖҒжңҚеҠЎеҷЁгҖҒеә”з”ЁзЁӢеәҸзӯүпјҢ并е°Ҷиҝҷдәӣж•°жҚ®з»ҹдёҖеҲ°дёҖдёӘе№іеҸ°дёҠиҝӣиЎҢеҲҶжһҗгҖӮ 2. **е®һж—¶зӣ‘жҺ§дёҺжҠҘиӯҰ**пјҡйҖҡиҝҮи®ҫзҪ®и§„еҲҷе’ҢйҳҲеҖјпјҢOSSIMиғҪеӨҹе®һж—¶зӣ‘жөӢзҪ‘з»ңзҠ¶жҖҒ...

2. **ж–ҮжЎЈ**пјҡеҺӢзј©еҢ…еҶ…еҸҜиғҪеҢ…еҗ«иҜҰз»Ҷзҡ„з”ЁжҲ·жүӢеҶҢгҖҒејҖеҸ‘иҖ…жҢҮеҚ—гҖҒAPIж–ҮжЎЈзӯүпјҢиҝҷдәӣж–ҮжЎЈеҸҜд»Ҙеё®еҠ©з”ЁжҲ·зҗҶи§ЈеҰӮдҪ•дҪҝз”ЁossimпјҢд»ҘеҸҠеҰӮдҪ•еҜ№е…¶иҝӣиЎҢжү©еұ•е’Ңе®ҡеҲ¶гҖӮ 3. **зј–иҜ‘и„ҡжң¬е’Ңжһ„е»әе·Ҙе…·**пјҡдёәдәҶжһ„е»әе’ҢиҝҗиЎҢossimпјҢеҸҜиғҪдјҡжңүдёҖдёӘ...

еҜ№дәҺзҺ©OSSIMзҡ„еҲқеӯҰиҖ…жҲ–иҖ…дёӯзә§ж°ҙе№ізҡ„д»Һдёҡдәәе‘ҳжқҘиҜҙпјҢйғҪжңүдёҖе®ҡеҝ…иҰҒжҖ§д»Һдёӯж–ҮзңӢиө·пјҢеҪ“然пјҢжңҖз»ҲиҝҳжҳҜиӢұж–Үзҡ„зӣ®ж ҮиҝҲиҝӣпјҢеҸӘжҳҜиҜҙпјҢдёәдәҶи®©иҮӘе·ұжӣҙеҝ«йҖҹдёҠжүӢпјҒ

и©№йҮ‘ж–Ҝе»әз«ӢзҠ¶жҖҒ иө„жәҗиө„жәҗ жҺҢжҸЎ ејҖеҸ‘иҖ… OSSIM Build Centos7 ... дё»иҰҒеӯҳеӮЁеә“жҳҜиҜҘеӯҳеӮЁеә“пјҲossimпјүпјҢе®ғдёҚд»…еҢ…еҗ«ж ёеҝғзұ»пјҢиҝҳеҢ…еҗ«е‘Ҫд»ӨиЎҢе®һз”ЁзЁӢеәҸеә”з”ЁзЁӢеәҸд»Јз Ғд»ҘеҸҠcmakeжһ„е»әзі»з»ҹж–Ү件е’Ңзӣёе…іи„ҡжң¬гҖӮ еңЁе°қиҜ•дҪҝз”Ёе…¶д»–ossim- *

OSSIM ејҖжәҗе®үе…ЁдҝЎжҒҜз®ЎзҗҶзі»з»ҹпјҢеҜ№ејҖжәҗиҪҜ件дә§е“ҒиҝӣиЎҢйӣҶжҲҗпјҢжҸҗдҫӣдёҖз§ҚиғҪеӨҹе®һзҺ°зӣ‘жҺ§еҠҹиғҪзҡ„еҹәзЎҖе№іеҸ°гҖӮ

3. **жҖ§иғҪдјҳеҢ–**: Linuxзі»з»ҹйҖҡеёёеҜ№жңҚеҠЎеҷЁеә”з”ЁжңүжӣҙеҘҪзҡ„жҖ§иғҪдјҳеҢ–пјҢеӣ жӯӨеңЁWindowsдёҠиҝҗиЎҢOSSIMеҸҜиғҪдјҡеҪұе“Қе…¶жҖ§иғҪгҖӮ 4. **з»ҙжҠӨдёҺжӣҙж–°**: зј–иҜ‘еҘҪзҡ„WindowsзүҲOSSIMеҸҜиғҪйңҖиҰҒе®ҡжңҹжӣҙж–°е’Ңз»ҙжҠӨпјҢд»ҘдҝқжҢҒдёҺжңҖж–°зүҲжң¬зҡ„е…је®№жҖ§е’Ңе®үе…Ё...

6. **иө„дә§з®ЎзҗҶ**пјҡOSSIMз®ЎзҗҶзҪ‘з»ңдёӯзҡ„дё»жңәгҖҒжңҚеҠЎгҖҒеә”з”ЁзЁӢеәҸзӯүпјҢзЎ®дҝқеҜ№жүҖжңүе…ій”®иө„жәҗзҡ„еҸҜи§ҒжҖ§гҖӮ 7. **жҠҘиЎЁдёҺз»ҹи®Ў**пјҡOSSIMжҸҗдҫӣиҜҰз»Ҷзҡ„з»ҹи®ЎжҠҘе‘ҠпјҢеё®еҠ©з®ЎзҗҶе‘ҳдәҶи§ЈзҪ‘з»ңзҠ¶еҶөпјҢиҝӣиЎҢи¶ӢеҠҝеҲҶжһҗгҖӮ **дәҢгҖҒOSSIMзҡ„е·ҘдҪңжөҒзЁӢ** ...

еҶ…е®№пјҡWhy OSSIM пјҢOSSIM ArchitectureпјҢOSSIM Embedded ToolsпјҢOSSIM Collectors пјҢOSSIM Collector AnatomyпјҢOSSIM Threat assessment пјҢOSSIM ALack analysis пјҢWhy OSSEC пјҢOSSEC Architecture ....зӯү

OSSIM-GSoC-2014 ж‘„еҪұжөӢйҮҸеӣҫеғҸеӨ„зҗҶпјҡOSSIM зҡ„ DSM з”ҹжҲҗе·Ҙе…·================ иҝҷжҳҜ OSSIM GSoc 2014 зҡ„еӯҳеӮЁеә“пјҡе®ғеҢ…еҗ«з”ЁдәҺејҖеҸ‘з”ЁдәҺз”ҹжҲҗж•°еӯ—иЎЁйқўжЁЎеһӢ (DSM) зҡ„ OSSIM еә”з”ЁзЁӢеәҸзҡ„д»Јз ҒгҖӮ жңүе…іиҜҘйЎ№зӣ®зҡ„жӣҙеӨҡдҝЎжҒҜпјҢиҜ·еҸӮйҳ… ...

ossim-1.8.20пјҢиҝҷдёӘйЎ№зӣ®е…Ёз§°Open Source Software Image MapгҖӮ

еңЁOSSIMзі»з»ҹдёӯпјҢиҝҷдәӣеҪўжҖҒеӯҰиҝҗз®—еҸҜд»Ҙеә”з”ЁдәҺеӣҫеғҸеҲҶжһҗпјҢжҜ”еҰӮеңЁзӣ‘жҺ§и§Ҷйў‘дёӯиҜҶеҲ«е’ҢеҲҶеүІзӣ®ж ҮпјҢжҲ–иҖ…еңЁйҒҘж„ҹеӣҫеғҸдёӯжҸҗеҸ–ең°зү©зү№еҫҒгҖӮйҖҡиҝҮз»“еҗҲиҝҷдәӣиҝҗз®—пјҢеҸҜд»Ҙжңүж•Ҳең°жҸҗй«ҳеӣҫеғҸеӨ„зҗҶзҡ„еҮҶзЎ®жҖ§е’ҢйІҒжЈ’жҖ§гҖӮ жҖ»з»“жқҘиҜҙпјҢ"еӣҫеғҸи…җиҡҖ"гҖҒ"еӣҫеғҸ...

OSSIMжҳҜAlienVaultзҡ„ејҖжәҗе®үе…ЁдҝЎжҒҜе’ҢдәӢ件管зҗҶпјҲSIEMпјүдә§е“ҒпјҢжҸҗдҫӣдәӢ件收йӣҶпјҢ规иҢғеҢ–е’Ңе…іиҒ”гҖӮ иҰҒиҺ·еҫ—жӣҙеӨҡй«ҳзә§еҠҹиғҪпјҢAlienVaultз»ҹдёҖе®үе…Ёз®ЎзҗҶпјҲUSMпјүеңЁOSSIMдёҠе…·жңүд»ҘдёӢйҷ„еҠ еҠҹиғҪпјҡ*ж—Ҙеҝ—з®ЎзҗҶ*йҖҡиҝҮжҢҒз»ӯжӣҙж–°зҡ„йў„жһ„е»әе…іиҒ”规еҲҷеә“...