struts2ÁöÑtaglibËÆæËÆ°Áº∫Èô∑ÔºàÂπ∂‰∏çÊòØÊâÄÊúâËæìÂá∫ÊÝáÁ≠æÈÉΩÂÅö‰∫ÜȪòËƧÁöÑhtmlescapeÔºâ

ÊúâÂá݉∏™ÊÝáÁ≠æÊò؉∏çÂÅöhtmlescapeÁöÑÔºåÊØî¶Ç

<s:a>

<s:text>

<s:url>

ËøôÂÖ∂ÂÆûÊò؉∏ĉ∏™‰∏•ÈáçÈô∑Èò±ÔºåÂõ݉∏∫Âè™Ë¶ÅÊèêÂà∞struts2ÔºåÂâçËæà‰ª¨ÈÉΩ‰ºöÂëäËØâ‰ΩÝÔºåÊîæÂøɉΩøÁî®ÔºåÂÆÉȪòËƧÂÅö‰∫Ühtmlescape„ÄÇÈÇ£Êò؉ªÄ‰πàÂéüÂõÝÂغË᥉∏ĉ∫õÊÝáÁ≠æÊ≤°ÊúâÂÅöȪòËƧÁöÑescapeÂë¢Ôºü‰ΩúËÄÖÁøª‰∫܉∏ãÊ∫êÁÝÅÔºå‰πüÊ≤°ÊúâÊâæÂá∫ÂÖ∑‰ΩìÂéüÂõÝÔºå‰∏çÁü•ÈÅìÈÇ£‰∫õ‰∫∫ÊòØÊÄé‰πàÊÉ≥ÁöÑ„ÄÇ

Âπ∂‰∏îÔºåÁªèËøáÁÆÄÂçïÁöÑfuzzÔºåÂèëÁé∞Âú®ÁâπÂÆöÁéØ¢ɉ∏ãÔºåÈÇ£‰∫õÂÅö‰∫ÜËæìÂá∫ËΩ¨‰πâÁöÑÊÝáÁ≠æ‰πü‰ºöÂá∫Áé∞ÈóÆÈ¢ò„ÄÇ

Êà뉪¨Áü•ÈÅìȪòËƧÁöÑhtmlescapeÊò؉∏çËΩ¨‰πâÂçïºïÂè∑ÁöÑÔºåÊâĉª•ÔºåÂΩìstrutsÊÝáÁ≠æÂ∫ìÁöÑÊ∫êÁÝʼn∏≠ÔºåÂá∫Áé∞‰∏ĉ∫õÊÝáÁ≠æ±ûÊÄßÁöÑËæìÂá∫Êó∂Ôºå¶ÇÊûúÊÝáÁ≠æ±ûÊÄßÁöÑÂë®Âõ¥‰ΩøÁî®ÁöÑÊòØÂçïºïÂè∑ÔºåËÄåÊîªÂáªËÄÖÂèàËÉΩÊéßÂà∂ÊÝáÁ≠æ±ûÊÄßÂÜÖÂÆπÁöÑÊó∂ÂÄôÔºåÂ∞±‰ºöÂá∫Áé∞xssʺèÊ¥û„ÄǶlj∏ãÔºö

<input name="username" onclick='xss'>

当这个xss的内容可以由攻击者控制,即使对xss的内容作了htmlescape,依然可以被攻击者bypass。

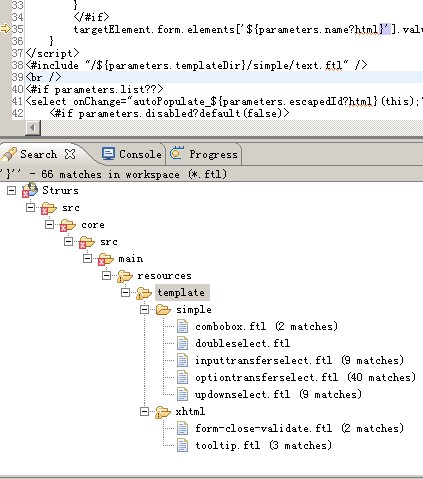

Âü∫‰∫éËøô‰∏™ÂéüÁêÜÔºå‰ΩúËÄÖÊêúÁ¥¢‰∫ÜstrutsÊÝáÁ≠æÂ∫ìÊ∫êÁÝÅÔºåÈÇ£‰∫õ‚ÄúXXX.ftl‚ÄùÊñቪ∂‰∏≠ÊêúÁ¥¢‚Äú}'‚ÄùÁ¨¶Âè∑ÔºåÊâæÂà∞N§öÔºåʵãËØïÂÖ∂‰∏≠‰∏ĉ∏™Â¶Ç‰∏ãÔºö

-------------

<s:textfield >ÊÝáÁ≠æÔºåÂú®Ê≠£Â∏∏‰ΩøÁî®ÁöÑÊó∂ÂÄôԺ剪ñ‰ºöÊîæÂà∞‰∏ĉ∏™<s:form>ÊÝáÁ≠æÂÜÖÔºåÊúÄÁªàËæìÂá∫htmlÂêéԺ剺öÂèòÊàê‰∏ĉ∏™ËæìÂÖ•Ê°Ü„ÄÇ

ÂÆÉÊúâ‰∏™Â±ûÊÄßÂè´‚Äútooltip‚ÄùÔºå¶ÇÊûúËøô‰∏™ÊÝáÁ≠æ‰∏∫Áî®Êà∑ÂèØÊéßÂà∂ÔºåÊØî¶ljªéÊï∞ÊçÆÂ∫ì‰∏≠ËتÂèñÁî®Êà∑ËæìÂÖ•ÔºåËÄåËøô‰∏™ÊÝáÁ≠æÊâÄÂú®ÁöÑ<s:form>ºÄÂê؉∫ÜÔºö

<s:form tooltipConfig="#{'jsTooltipEnabled':'true'}">

的时候,用户输入的tooltip的值,会出现以下情况:

struts2.0¬Ý¬Ý -->

<span dojoType="tooltip" ... caption="kxlzx<script></script>">

caption内容就是tooltip的值,从数据库查出

struts2.1.6&struts2.1.8¬Ý¬Ý¬Ý¬Ý -->

<img onmouseover="domTT_activate(this, …'StrutsTTClassic');alert('xss');a('','styleClass’…" />

onmouseover生成一个domTT_activate函数调用,参数中其中一个值,是tooltip的内容。这里被bypass了。

------------

Ëøô‰∫õÊêúÂá∫ÁöÑÂá݉∏™‰∏™Âú∞ÊñπÂÆûÈôÖ‰∏äÊÝπÊú¨Ê≤°ÊúâÂÅö‰ªª‰ΩïescapeÔºåÂ∞±Áõ¥Êé•ËæìÂá∫‰∫ÜÊï∞ÊçÆ„Älj∏ãÈù¢ÈÇ£‰∏™Âç≥‰ΩøÂÅö‰∫ÜȪòËƧÁöÑhtmlescapeÔºåËøòÊò؉ºöÂá∫ÈóÆÈ¢òÔºåÈô§ÈùûÂÆÉȪòËƧÂÅö‰∫ÜjavascriptEscape„ÄÇstruts2ȪòËƧÊúâÂú∞ÊñπÂÅöjavascriptEscape‰πàÔºüÁ≠îÊ°àÊòØ‚ÄúÊ≤°Êúâ‚Äù„ÄÇÊâĉª•ÔºåÂÆɉª¨ÂÖ®ÈÉΩËÉΩË¢´XSSÔºÅ

¬Ý

¬Ý

struts2ÁöÑËøô‰∫õescapeÔºåÂÖ∂ÂÆûÊò؉∏ĉ∏™Âæ৙ÁõëÁöÑÂÆâÂÖ®ÊñπÊ°àÔºåÂÆâÂÖ®Â∑•Á®ãÂ∏àÊúÄÊÅ®ÁöÑÂ∞±ÊòØËøôÁßçÊñπÊ°àÔºåÂÅö‰∫ÜÂÆâÂÖ®ÊñπÊ°àÔºåËøò‰∏çÂÅöÂÆåÂÖ®ÔºåÁïô‰∏ã‰∏ÄÂÝÜÈóÆÈ¢ò„ÄÇ

struts2的HTTP Parameter Pollution处理缺陷

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý webworkÂíåstruts2ÈÉΩÊúâËøô‰∏™ÈóÆÈ¢òÔºåÂΩìÁî®Êà∑ÁªôwebÂ∫îÁî®Êèê‰∫§:

时,如果我们在action中定义了

private String redir;

public String getRedir() {

¬Ý¬Ý¬Ý return redir;

}

public void setRedir(String redir) {

¬Ý¬Ý¬Ý this.redir = redir;

}

ActionÂ∞±‰ºöÂèñÂà∞redirÁöÑÂĺ‰∏∫‚Äúkxlzx, aaad61‚ÄùÊ≥®ÊÑè‰∏≠Èó¥ÊòØÊúâÁ©∫ÊݺÁöÑ„ÄÇ

这种数据是由webwork(struts2)把两个参数合并而成的,但是如果我们request.getParameter("redir");拿到的值,却只是第一个(值为kxlzx)。

我们知道struts2提倡使用拦截器做一些事情,他可以在action的execute方法执行之前和之后做一些操作。那就有一些开发,想当然的在这里防御一下url跳转、SQL注入、XSS等攻击。我们看看他们会怎么做:

@Override

public String intercept(ActionInvocation arg0) throws Exception {

……

¬Ý¬Ý¬Ý String name = request.getParameter("name");

¬Ý¬Ý¬Ý¬Ýif(name!=null&&name.indexOf("'")>-1){

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý System.out.println("find sql injection");

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý request.getSession().setAttribute("msg", "find sql injection");

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý return "falseuser";

¬Ý¬Ý¬Ý }

¬Ý¬Ý¬Ý String redir = request.getParameter("redir");

¬Ý¬Ý¬Ý¬Ýif(redir!=null&&!redir.equals("http://www.b.com")){

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý System.out.println("find url redirect");

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý request.getSession().setAttribute("msg", "find url redirect");

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý return "falseuser";

¬Ý¬Ý¬Ý }

¬Ý¬Ý¬Ý return arg0.invoke();

}

Âú®ËøôÊƵ‰ª£ÁÝʼn∏≠Ôºå‰ΩúËÄÖ‰ªÖ‰ªÖÁ§∫‰æã‰∫ÜÂú®Êã¶Êà™Âô®‰∏≠Èò≤Âæ°sqlÊ≥®ÂÖ•ÂíåurlË∑≥ËΩ¨ÊºèÊ¥ûÔºåsqlÊ≥®ÂÖ•ÁöÑÈò≤Âæ°ËßÑÂàôÊòØÊ£ÄÊü•‚Äú‚Äô‚ÄùÂçïºïÂè∑ÔºåËÄåurlË∑≥ËΩ¨ÊºèÊ¥ûËßÑÂàôÊòØÊ£ÄÊü•ÂøÖÈ°ªË∑≥ËΩ¨Âà∞‚Äùhttp://www.b.com‚ÄùÂ骄ÄljΩúËÄÖÁü•ÈÅìÊ≤°ÊúâÂÆåÂÖ®Èò≤Âæ°ÔºåÊâĉª•Â§ßÂÆ∂ÂÖà‰∏ç˶ÅÂú®ËøôÈáåËøΩÁ©∂Èò≤Âæ°ÊñπÊ°àԺ剪։ªÖÊò؉∏ĉ∏™Á§∫‰æã„ÄÇ

ËÄåºÄÂèë‰∫∫ÂëòÂú®‰∏öÂä°‰ª£ÁÝŶlj∏ãÔºö

String sql = "select book_name,book_content from books";

if (name != null) {

¬Ý¬Ý¬Ý sql += " where book_name like '%" + name + "%'";

}

很明显能注入。

public String redirect() {

¬Ý¬Ý¬Ý return "redir";

}

也明显存在url跳转漏洞。

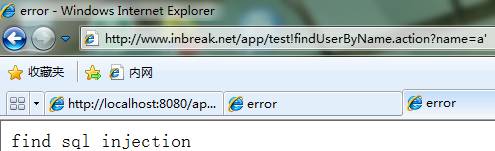

但是由于拦截器在action之前执行,所以如果我们输入了

http://www.inbreak.net/app/test!findUserByName.action?name=a'

拦截器当然就会返回错误“find sql injection”;

¬Ý

¬Ý

Âõ݉∏∫ÊâßË°åÂà∞‰∫Ü

String name = request.getParameter("name");

¬Ý¬Ý¬Ý¬Ýif(name!=null&&name.indexOf("'")>-1){

发现name的值确实有单引号。

但是如果我们输入了

http://www.inbreak.net/app/test!findUserByName.action

?name=aaaaa&name=a' union select name,pass from user where ''<>'

¬Ý

¬Ý

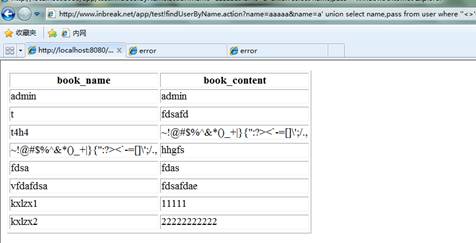

Â∞±Áõ¥Êé•ÁªïËøá‰∫ÜÊã¶Êà™Âô®ÁöÑÂà§Êñ≠„ÄÇÂõ݉∏∫Êã¶Êà™Âô®Ëé∑ÂèñÁöÑrequest.getParameter("name")ÔºåÊòØÁ¨¨‰∏ĉ∏™ÂèÇÊï∞ÁöÑÂĺaaaaaÔºåÊäõºɉ∫ÜÁ¨¨‰∫å‰∏™ÂèÇÊï∞ÁöÑÂĺԺå‰ΩÜÊòØaction‰∏≠ÁöÑnameÁöÑÂĺԺåÂç¥ÊòØ

“aaaaa, a' union select name,pass from user where ''<>' ”所以被注入了

§ß§öÊï∞Êã¶Êà™Âô®ÈÉΩÊòØËøôÊÝ∑ÂÅöÁöÑÈò≤Âæ°ÔºåÂåÖÊ㨉∏ĉ∫õfilterÁ≠â„ÄÇ

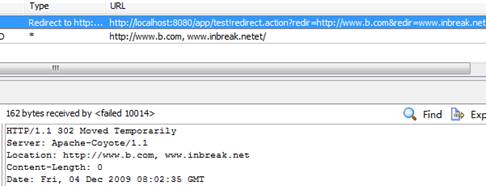

Ëøô‰ª∂‰∫ãÊÉÖÂèëÁîüÂú®urlË∑≥ËΩ¨ÊºèÊ¥ûÊó∂ÔºåÂ祉∏çÊòéÊòæÔºåÂõ݉∏∫ÊîªÂáªËÄÖÈ°∂§öÊûÑÈÄ݉∏ĉ∏™Ôºö

http://www.inbreak.net/app/test!redirect.action?redir=http://www.b.com&redir=www.inbreak.net

抓包看看

¬Ý

¬Ý

它跳到了http://www.b.com, www.inbreak.net去了。所以IE直接报错,说打不开这个地址。但是我们还有别的浏览器,总是喜欢给大家友好信息的浏览器,看看chrome给用户什么提示:

¬Ý

¬Ý

Chrome也认为这是一个错误的链接,所以给出了“正确”的链接地址。这不是刚好被钓鱼网站利用么?

struts2的官方漏洞公告和修补后引发的安全缺陷

从有struts2,到现在为止,官方一共发布了4个漏洞,在

http://struts.apache.org/2.x/docs/security-bulletins.html

¬Ý¬Ý¬Ý * S2-001 ‚Äî Remote code exploit on form validation error

¬Ý¬Ý¬Ý * S2-002 ‚Äî Cross site scripting (XSS) vulnerability on <s:url> and <s:a> tags

¬Ý¬Ý¬Ý * S2-003 ‚Äî XWork ParameterInterceptors bypass allows OGNL statement execution

¬Ý¬Ý¬Ý * S2-004 ‚Äî Directory traversal vulnerability while serving static content

‰ªéÂêçÂ≠ó‰∏äÔºåÂè؉ª•ÁúãÂá∫ʺèÊ¥ûÁöÑÂÜÖÂÆπÔºå‰ΩúËÄÖ‰ªÖ‰ªÖÂØπÂÖ∂‰∏≠‰∏§‰∏™ÂÅö‰∫ÜÊ∫êÁÝÅÁ∫ßÂà´ÁöÑʺèÊ¥û‰øÆË°•ËØщº∞ÔºåÂèëÁé∞‰∫ÜÂæà§öÊÇ≤ÂâßÁöщ∫ãÊÉÖ„ÄÇÂêåÂ≠¶‰ª¨ÊúâÂÖ¥Ë∂£Âè؉ª•ÂéªÁÝîÁ©∂Â⩉∏ã‰∏§‰∏™ÊºèÊ¥ûÔºåÁÆóÊòØÁªÉ‰π݉Ωú‰∏öÂêß„ÄÇ

struts2的官方漏洞公告和修补后引发的安全缺陷(S2-002)

先看看“S2-002 — Cross site scripting (XSS) vulnerability on <s:url> and tags”这个漏洞。

È°æÂêçÊÄù‰πâÊòØÂØπ<s:url>Âíå<s:url>ÁöÑxssʺèÊ¥û‰øÆË°•Ôºå‰ΩÜÊòØÂâçÊñáÊèêÂà∞ÔºåËøôÈáåÊúâXSSʺèÊ¥ûÔºåÈöæÈÅìÊòØÂú®ÂøΩÊÇݧßÂÆ∂ÔºüÊà뉪¨ÁúãÁúãËøôÂ∏ÆÂ∑•Á®ãÂ∏àÊòØÊÄé‰πà‰øÆË°•ÁöÑÔºåÊù•Âà∞Ëøô‰∏™svnÂú∞ÂùÄÔºö

http://svn.apache.org/viewvc/struts/struts2/trunk/core/src/main/java/org/apache/struts2/views/util/UrlHelper.java?r1=614814&r2=615103&diff_format=h

注意这两行:

¬Ý

¬Ý

ÁúãÂà∞Ëøô‰∏§Ë°å‰ª£ÁÝÅÁöÑÊó∂ÂÄôÔºå‰ΩúËÄÖÁ¨ë‰∫ÜÔºåÂõ݉∏∫‰ΩúËÄÖ‰ªø‰ΩõÁúãÂà∞‰∫ÜËá≥Â∞ë‰∏§‰ª∂ÊÇ≤ÂâßÁöщ∫ãÊÉÖÔºåÁé∞Âú®ÊääÂÆɉª¨ÂÜôÊàêÊïÖ‰∫ãÔºö

Á¨¨1‰ª∂ÊÇ≤ÂâßÁöщ∫ãÊÉÖÔºåÊüêÂπ¥ÊüêÊúàÊüêÊó•Ôºå‰∏ĉ∏™ËÑöÊú¨Â∞èÂ≠êÁªôÂÆòÊñπÊä•ÂëäʺèÊ¥ûÔºåËØ¥Âú®‰ΩøÁî®<s:url>ÊÝáÁ≠æÁöÑÊó∂ÂÄôԺ剪£ÁÝʼn∏∫Ôºö

<s:url action="%{#parameters.url}"></s:url>

之后他输入了

http://www.inbreak.net/app/test!testpro.action?url=<script>alert('hacked by kxlzx')</script>

并告诉官方这里是一个XSS漏洞,希望官方修补掉。

ÂÆòÊñπÂæàÈáçËßÜÔºå‰∏ĉ∏™ÂºÄÂèëÂ∞±Â骉øÆË°•ÔºåÊ∑ªÂäݶlj∏ãÂà§Êñ≠Ôºö

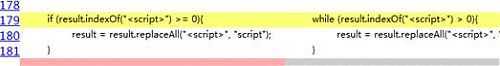

if¬Ý(result.indexOf("<script>") >= 0){

¬Ý¬Ý¬Ý result = result.replaceAll("<script>", "script");

Âπ∂ËøõË°å‰∫ÜÂÜíÁÉüʵãËØï„ÄÅÂäüËÉΩʵãËØï„ÄÅȪëÁõíʵãËØï„ÄÅÁôΩÁõíʵãËØï„ÄÇËƧ‰∏∫Ê≤°ÊúâÈóÆÈ¢ò‰∫ÜÔºåÂõ݉∏∫Êèê‰∫§ÊîªÂáªËÄÖÁªôÁöÑÊÅ∂ÊÑèurlÂêéÔºåËæìÂá∫‰∫Ü

scriptalert('hacked by kxlzx')</script>

结果并没有在页面执行xss脚本。后来那脚本小子也测试了一下,发现没问题,这事情就过去了,瞒着人民大众,悄悄的修补了。

Á¨¨2‰ª∂ÊÇ≤ÂâßÁöщ∫ãÊÉÖÔºåÂèàËøá‰∫ÜÊüê‰∫∫ÊüêÊúàÊüêÊó•ÔºåÊüêÂ趉∏ĉ∏™ËÑöÊú¨Â∞èÂ≠êÂèàÂèë‰∫ÜʺèÊ¥ûÔºåËøòÊòØÈÇ£ÊƵ‰ª£ÁÝÅÔºå‰ΩÜÊòØurlÊîπÊàê‰∫ÜÔºö

http://www.inbreak.net/app/test!testpro.action?url=<<script>>alert('hacked by kxlzx')</script>

注意,这里是<<script>>,经过了replaceAll函数后,刚好变成了<script>,重新组成了XSS漏洞。

ÂÆòÊñπËøôʨ°‰∏çÂæó‰∏çÈáçÊñ∞ÈáçËßÜ˵∑Êù•ÔºåÂÜ≥ÂÆöÊääifÂà§Êñ≠ÔºåÂèòÊàê‰∫ÜwhileÔºå‰∏çÁÆ°‰ΩÝÊúâ§öÂ∞ë<<<<<<<script>>>>>>>ÔºåÈÉΩÁªô‰ΩÝÂèòÊàê

scriptalert('hacked by kxlzx')</script>

并进行了冒烟测试、功能测试、黑盒测试、白盒测试。这次还发了公告出来,说这里没问题了,我们很重视安全漏洞,已经修补了。

‰ΩúËÄÖÁúãÂà∞ËøôÈáåÔºåʵãËØïÊñ∞ÁöÑbypassÂÆòÊñπ‰øÆË°•‰ª£ÁÝÅÁöÑurl‰∏∫Ôºö

http://www.inbreak.net/app/test!testpro.action?url=<script kxlzx=kxlzx>alert('hacked by kxlzx')</script>

‰∫éÊòØXSSËÑöÊú¨ÂèàË¢´ÊâßË°å‰∫ÜÔºåÂõ݉∏∫ËøôÈáåÊòØ<script kxlzx=kxlzx>Ôºå‰∏çÊòØ<script>ÔºåÊâĉª•‰∏çÁ¨¶ÂêàÂà§Êñ≠Êù°‰ª∂ÔºåÊ≤°ÊúâË¢´replaceAllÔºåÂÜçʨ°bypas‰∫ÜʺèÊ¥û‰øÆË°•„ÄÇ„ÄÇ„ÄÇ

struts2的官方漏洞公告和修补后引发的安全缺陷(S2-004)

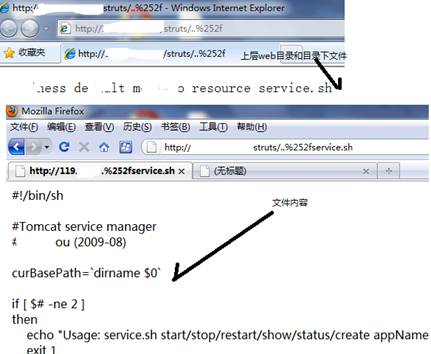

Ëøô‰∏™ÊºèÊ¥ûÁöщøÆË°•ÔºåÊØî‰∏ä‰∏ĉ∏™Êõ¥Âä݉ª§‰∫∫ÊóÝ•àÔºåËøôÊò؉∏ĉ∏™/../Ëé∑Âèñ˵ÑÊ∫êÊñቪ∂ÁöÑʺèÊ¥û

S2-004 — Directory traversal vulnerability while serving static content

˶ʼn∫ÜËߣËøô‰∏™ÊºèÊ¥ûÁöÑÊàêÂõÝÔºå§ßÂÆ∂ÈúÄ˶ÅÂÖà‰∫ÜËߣ‰∏ĉ∏™Áü•ËØÜÁÇπ„ÄÇ

当struts的FilterDispatcher收到url请求如下两个路径下的文件时:

http://www.inbreak.net/app/struts/

Êàñ

http://www.inbreak.net/app/static/

‰ºöÂéªÂèñstrutsÊÝ∏ÂøÉÂåÖÁöÑcore.src.main.resources.org.apache.struts2‰∏ãÈù¢ÁöÑÈùôÊÄÅ˵ÑÊ∫êÊñቪ∂ÔºåËøô‰∫õ˵ÑÊ∫êÊñቪ∂ÂÖ∂ÂÆûÊò؉∏ĉ∫õjsËÑöÊú¨Âíå‰∏ĉ∫õcssÊñቪ∂„ÄÇÂâçÊñáÊèêÂà∞

<img onmouseover="domTT_activate(this,¬Ý‚Ķ'StrutsTTClassic');alert('xss');a('','styleClass‚Äô‚Ķ" />

‰ª£ÁÝʼn∏≠ÁöÑdomTT_activateÔºåÂÖ∂ÂÆûÂ∞±ÊòØ

http://www.inbreak.net/app/struts/domTT.js

文件中的一个函数。

Âú®struts2.0ÁöÑÊó∂ÂÄôÔºåÂè™Ë¶Å‰ΩÝÊ∏äÊüêÂá݉∏™ÁâàÊú¨ÁöÑstruts2ÔºåÊîªÂáªËÄÖÂ∞±Âè؉ª•ÈÄöËøá

http://www.inbreak.net/app/struts/..%252f

http://www.inbreak.net/app/struts/..%252f..%252f..%252fWEB-INF/classess/example/Login.class/

ʵèËßà‰ΩÝÁöÑwebÁõÆÂΩïÔºå‰∏ãËΩΩwebÁõÆÂΩï‰∏ãÁöÑÊñቪ∂„ÄÇ

ÂÖà‰∏çËإʺèÊ¥û‰øÆË°•ÔºåËØ∑ËتËÄÖ˵∂Á¥ßÊÉ≥ÊÉ≥Ôºå‰ΩÝÂÖ¨Âè∏ÁöѺÄÂèë‰∫∫ÂëòÔºåÊòØÂ궉ΩøÁ∫Üstruts2ÔºåÂπ∂‰∏îÊää‚ÄúStruts 2.0.0 - Struts 2.0.11.2 ‚Äù‰πãÈó¥ÁöÑÂá݉∏™ÁâàÊú¨ÂåÖË£Ö‰∫ÜÊàñËÄÖÊÝπÊú¨Ê≤°ÊúâÂåÖË£ÖÔºåÁõ¥Ê镉∏ä‰∫ÜwebÂ∫îÁÄǶÇÊûúÊúâËøôÁßçÊÉÖÂܵԺåÂ∞±Âè؉ª•Áõ¥Êé•Áª•‰∏äÊñπºèÊîªÂáªÔºåËøôÂáݧ©‰ΩúËÄÖÊâæ‰∫ÜÂá݉∏™Â§ßÂûãÈó®Êà∑ÁΩëÁ´ôÁöÑʺèÊ¥ûÔºåÂèëÁé∞‰ªñ‰ª¨ÈÉΩÂ≠òÂú®Ëøô‰∏™ÊºèÊ¥ûÔºåÈ°∫‰æø‰∏ãËΩΩ‰∫܉ªñ‰ª¨ÁöÑÊï∞ÊçÆÂ∫ìÈÖçÁΩÆÊñቪ∂ÔºåÂêåÊó∂Êä•Âëä‰∫ÜʺèÊ¥û„ÄÇ

¬Ý

¬Ý

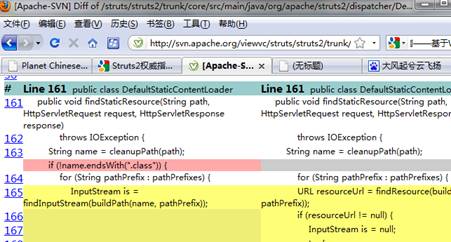

StrutsÂÆòÊñπÂèØËÉΩ‰πüÂèóÂà∞‰∫ÜÊîªÂáªÔºå‰∫éÊò؉øÆË°•‰∫܉ª£ÁÝÅ„ÄÇ

‰ΩúËÄÖÂêåÊÝ∑Êü•Áúã‰∫Üsvn‰øÆË°•ËÆ∞ÂΩïÔºö

¬Ý

¬Ý

Âè؉ª•ÁúãÂà∞‚Äú¬Ýif (!name.endsWith(".class")) {‚ÄùËøô˰剪£ÁÝÅÂú®‰øÆË°•ÊºèÊ¥ûÊó∂ÔºåË¢´ÂàÝÈô§‰∫Ü„ÄÇ

‰øÆË°•ÂâçÁöщª£ÁÝʼn∏≠Ôºå‰∏∫‰ªÄ‰πà‰ª•Ââç˶ÅËøáʪ§.classÊñቪ∂Âë¢ÔºüÊòØÂõ݉∏∫strutsÊèê‰æõ‰∫܉∏ĉ∏™ÂäüËÉΩÔºö

¶ÇÊûúºÄÂèë‰∫∫ÂëòÊÉ≥Ëá™Â∑±‰ΩøÁî®Ëøô‰∏™ÈùôÊÄÅÊñቪ∂ÊòÝÂ∞ÑÁöÑÂäüËÉΩÔºåÂè؉ª•ÈÖçÁΩÆweb.xml

<filter>

¬Ý¬Ý¬Ý <filter-name>struts</filter-name>

¬Ý¬Ý¬Ý <filter-class>

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý org.apache.struts2.dispatcher.FilterDispatcher

¬Ý¬Ý¬Ý </filter-class>

¬Ý¬Ý¬Ý <init-param>

¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý <param-name>packages</param-name>

¬Ý¬Ý¬Ý ¬Ý¬Ý¬Ý <param-value>net.inbreak.action</param-value>

¬Ý¬Ý¬Ý </init-param>

</filter>

如上配置后,当用户输入

http://www.inbreak.net/app/struts/domTT.js

ÁöÑÊó∂ÂÄôÔºåÂÆûÈôÖ‰∏ästruts‰ºöÂéªÊâænet.inbreak.actionËøô‰∏™Êñቪ∂§π‰∏ãÁöÑdomTT.jsÊñቪ∂ÂèëÁªôÁî®Êà∑ÔºåËÄå‰∏çÂÜçÂتÊâæÊÝ∏ÂøÉÂåÖÁöÑÈÇ£‰∏™Êñቪ∂§π‰∫Ü„ÄÇËøô‰∏™ÂäüËÉΩºÄÊîæÂêéÔºåÂÆòÊñπ‰∏∫‰∫ÜÈò≤Ê≠¢ÂØπÂ∫îÂåÖ‰∏ãÁöÑclassÊñቪ∂Ë¢´‰∏ãËΩΩÂêéÂèçÁºñËØëÊàêÊ∫êÁÝÅÔºåÊâĉª•ÂÜô‰∫Ü˰剪£ÁÝÅÔºåËøáʪ§.classÊñቪ∂„ÄÇ

Â∞±Âõ݉∏∫Ëøô˰剪£ÁÝÅÁöÑÂ≠òÂú®Ôºå‰∏ÄÊó∂Èó¥ÔºåÂàöÂ∑ßÂèàÊ≠£ÊòØstruts2ʵÅË°åÁöÑÊó∂‰ª£„Älj∫íËÅîÁΩë§ßÊâπÁöÑÊñáÁ´Ý‰ªãÁªçstruts2ÊÝ∏ÂøÉÊ∫êÁÝÅÔºåÂú®‰ªãÁªçÂà∞FilterDispatcherÁöÑÊó∂ÂÄôÔºåÂøÖÁÑ∂‰ºöÊèêÂà∞ÔºåËøôÈá剺öËøáʪ§.classÊñቪ∂Ôºå¶ÇÊûúºÄÂèë‰∫∫Âëò‰ΩøÁî®Ëøô‰∏™ÂäüËÉΩÔºåÂè؉ª•ÊîæÂøÉÔºåËá™Â∑±ÁöÑclassÊñቪ∂‰∏牺öË¢´‰∫∫‰∏ãËΩΩ„ÄÇ

后来出了漏洞,攻击者可以用

http://www.inbreak.net/app/struts/..%252f..%252f..%252fWEB-INF/classess/example/Login.class/

ÁªïËøáÂÆòÊñπÈôêÂà∂Ôºå‰∏ãËΩΩclassÊñቪ∂„ÄÇÊúÄÁªàÁöÑÁ°Æ‰øÆË°•‰∫ÜËøô‰∏™/../ÁöÑʺèÊ¥û„ÄÇÁÑ∂ËÄåÊÇ≤ÂâßÁöÑÊòØÔºåÂõ݉∏∫classÊñቪ∂ÂÆûÈôÖ‰∏äËøòÊòØÂè؉ª•Ë¢´‰∏ãËΩΩÔºåÊâĉª•ÂÆòÊñπ‰øÆË°•ÁöÑÂêåÊó∂ÔºåÂéªÊéâ‰∫Ü‚Äúif (!name.endsWith(".class")) { ‚ÄùËøô‰∏Ä˰剪£ÁÝÅÔºåÂèØËÉΩÊòØËßâÂæóËøô‰∏Ä˰剪£ÁÝŧ™‰∏¢‰∫∫„ÄÇ

ÊõæÁªèÁöÑÊïôÁ®ãÔºåËøòÂú®‰∫íËÅîÁΩë‰∏äÔºåÂëäËØâ§ßÂÆ∂classÊñቪ∂‰∏牺öË¢´‰∏ãËΩΩÔºåÂÆòÊñπ‰πüÂèëË°®Â£∞Êòé‰øÆË°•‰∫Ü/../ʺèÊ¥û„ÄljΩÜÊòØÁúãÂà∞ÊïôÁ®ãÁöѺÄÂè뉪¨ÔºåÂç¥Êó©Â∑≤ÊääÁõÆÂΩïÊòÝÂ∞щ∫ÜÈùôÊÄÅÊñቪ∂Ôºö

<param-name>packages</param-name>

<param-value>net.inbreak.action</param-value>

¶ÇÊûúËøô‰∏™ÂºÄÂèëÁöÑnet.inbreak.actionÂåÖ‰∏ãÊúâ‰∏™UserLogin.classÊñቪ∂ÔºåÂú®struts2ÊúâʺèÊ¥ûÁöÑÁâàÊú¨Ôºå‰ºöÈù¢‰∏¥ÊúçÂä°Âô®‰∏äÊâÄÊúâÊñቪ∂Ë¢´‰∏ãËΩΩÁöÑÂëΩËøê„ÄÇÂç≥‰ΩøºÄÂèëÂçáÁ∫߉∫ÜstrutsÔºåÂõ݉∏∫ÊÝ∏Âøɉª£ÁÝʼn∏≠ÁöÑclassÊñቪ∂ÁöÑÂà§Êñ≠ÂéªÊéâ‰∫ÜÔºåÂغËá¥Ëøô‰∏™Êñቪ∂ËøòÊòØÂè؉ª•Ë¢´

http://www.inbreak.net/app/struts/UserLogin.class

ÂÆòÊñπÂú®Ê≤°Êú≪ª‰ΩïÈÄöÁü•ÁöÑÂâçÊèê‰∏ãÔºåÂú®ÊïôÁ®ãʪ°Â§©È£ûÂëäËØâ§ßÂÆ∂classÊñቪ∂‰∏牺öË¢´‰∏ãËΩΩÁöÑÂâçÊèê‰∏ãÔºå‰∏∫‰∫ÜÈù¢Â≠êÊÇÑÊÇÑÁöÑÂèñÊéâ‰∫ÜËøô‰∏™Âà§Êñ≠„ÄÇËøôÂõûÂ•Ω‰∫ÜÔºåÊóÝËÆ∫ÂçáÁ∫ßÂê¶ÔºåÈÉΩ‰∏çËÆ©‰∫∫Ê∂àÂÅúÔºå‰∏á‰∏ĺÄÂèë‰∫∫Âëò§¥ËÑëÂèëÁÉ≠ÔºåÈÖçÁΩƶlj∏ãÔºö

<param-name>packages</param-name>

<param-value>/</param-value>

就出大事了,可以直接下载资源目录下所有文件。

http://www.inbreak.net/app/struts/hibernate.cfg.xml

¬Ý

¬Ý

总结:

作者挖了struts2的一些漏洞,也挖了一些web其他框架的漏洞(不在本文范围),总结下挖取这些框架漏洞的方式。

首先,是上不上框架的问题。一旦开发用了这些框架,web应用会直接面临一些漏洞:

1,开放了某功能,导致采用框架的应用默认漏洞

Âõ݉∏∫Ëøô‰∏™Ê°ÜÊû∂Âú®Êú™ÁªèÂÖÅËÆ∏ÁöÑÊÉÖÂܵ‰∏ãÔºåÊÇÑÊÇÑÁöÑÊâìºĉ∫ÜÊüê‰∫õÂäüËÉΩÔºåÂèØËÉΩÊò؉∏∫‰∫ÜÊñπ‰æøºÄÂèëÁ≠â‰ΩúÁî®ÔºåÁªìÊûúÂغË᥉∫ÜʺèÊ¥ûÁöщ∫ßÁîü„ÄÇ

举个例:

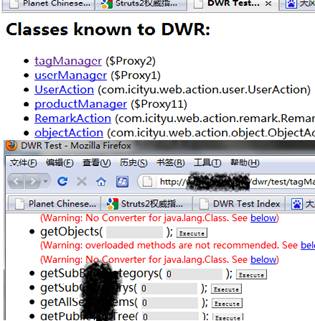

比如DWR这个AJAX框架一旦使用,在某些版本里,输入

http://www.inbreak.net/app/dwr/

Â∞±ËÉΩÁúãÂà∞‰∏ĉ∏™È°µÈù¢ÔºåÈáåÈù¢ÊòØÊâÄÊúâajaxÊñπÊ≥ïÁöÑÊòÝÂ∞ÑÔºåÁîöËá≥‰∏ĉ∫õserviceÊñπÊ≥ïÊ≤°ÊúâÈÖçÁΩÆÔºåËá™Âä®ÊòÝÂ∞щ∫ÜÂá∫Êù•„ÄljΩÝÂè؉ª•Âú®Ëøô‰∏™È°µÈù¢ÁªôÈÇ£‰∫õÊòÝÂ∞ÑÂá∫Êù•ÁöÑÊñπÊ≥ïÊèê‰∫§ÂèÇÊï∞ÔºåË∞ÉÁî®ÊñπÊ≥ï„ÄÇÊØî¶ÇÊúâ‰∏™getUserpasswdByidÁöÑÊñπÊ≥ïÔºåÁúãÂêçÁß∞Â∞±Áü•ÈÅìԺ剺ÝÈÄíÁî®Êà∑idÔºåËøîÂõûÂØÜÁÝÅ„ÄÇ

¬Ý

¬Ý

再举例就是本文中的struts2的../../漏洞。

如果要挖这种漏洞,绝对是0day级别的漏洞,所以大家有必要怀疑每一个实现步骤,这种漏洞其实大部分就出现在开发环境和正式环境的差异,以及一些奇奇怪怪的功能点上。

2,扩展了某功能,导致安全问题

Êà뉪¨ÁöÑwebÂ∫îÁî®ÔºåÊú¨Êù•ÊòØÂè؉ª•Ëá™Â∑±ÂÜô‰ª£ÁÝÅÂÆûÁé∞‰∏ĉ∫õÂäüËÉΩÁöÑÔºå‰ΩÜÊòØËøô‰∏™Ê°ÜÊû∂‰∏∫‰∫ÜÊñπ‰æøºÄÂèëÂíåÁÆ°ÁêÜÔºåÊääºÄÂèë‰∫∫Âëò˶ÅÂÜôÁöщª£ÁÝÅÂåÖË£Ö‰∫܉∏ãÔºåÂè™Ë¶ÅÁÆÄÂçïÁöÑÂáÝË°åÂ∞±ËÉΩÂÆûÁé∞ÂéüÊú¨Â§ßÊâπ‰ª£ÁÝÅÊâçËÉΩÂÅöÂà∞ÁöÑÂäüËÉΩ„ÄÇËÄåËøô‰∫õ‰æøÂà©ÔºåÂç¥Â∏¶Êù•‰∫ÜÂæà§öÂÆâÂÖ®ÈóÆÈ¢ò„ÄÇÊåñʺèÊ¥ûÁöÑÂêåÊó∂ÔºåÂ∫îËØ•ÁâπÂà´Ê≥®ÊÑèÂ왉∫õÂú∞ÊñπÊØîÂéüÊù•Êñπ‰æø‰∫ÜÂæà§öÔºåÊâ©Â±ï‰∫ÜÂæà§öÔºåËøô‰∫õÊâ©Â±ïÂíåÊñπ‰æøÔºåÊòØÂê¶ËÄÉËôëÂà∞‰∫ÜÂÆâÂÖ®ÂõÝÁ¥Ý„ÄÇ

比如本文介绍的struts的result(urlredirect)相关漏洞。

3,DEMO或教程或用户指南误导

ËᙉªéÊ°ÜÊû∂Âá∫Áé∞ÂêéÔºå‰∏∫‰∫ÜËÆ©‰∫∫‰ª¨ÊúÄÂø´Áöщ∫ÜËߣÂíå‰ΩøÁî®Ê°ÜÊû∂ÔºåÂÆòÊñπÂá∫‰∫ÜÂæàÂØπÁî®Êà∑ÊâãÂÜåÔºådemoÁ≠âÂäüËÉΩ„ÄÇËÄåÂæà§ö§ßÁâõ‰ª¨Ôºå‰πüÁõ∏Â∫îÁöÑÂá∫‰∫ÜÊïôÁ®ãÊàñËÄÖ‰π¶Á±çÔºå‰ΩÜÊòØËøô‰∫õÊïôÁ®ãÔºåDEMOÔºå‰π¶Á±ç‰∏äÁöщæãÂ≠êÔºåÊÅ∞ÊÅ∞‰∫ßÁîü‰∫ÜÂæà§öʺèÊ¥û„ÄÇÁîöËá≥ºÄÂèëÊú¨Êù•‰∏çÊåâÁÖßÊïôÁ®ã˵∞Ôºå‰∏牺öÊúâʺèÊ¥ûÔºåÂç¥Ë¢´ÊïôÁ®ãËØØÂغ‰∫Ü„ÄǶÇÊûúȪëÂÆ¢ÁúãÂà∞Ëøô‰∫õ‰π¶Á±çÔºåËØ∑Á´ãÂàªÊä䉪ñÂàóÂà∞‰ΩÝÁöÑÊâ´ÊèèÂô®‰∏≠ÔºåÁªùÂØπÊúâ‰∏çÂ∞ëºÄÂè뉺öÊåâÁÖßÊïôÁ®ã‰∏äÂéªÂÅö„ÄÇ

例如本文提到的那个书籍介绍我们使用ajax的事情。

4ÔºåÂéüÊú¨ÊúâÂÆâÂÖ®ÊñπÊ°àÔºå‰ΩÜÊòØË¢´ÊüêÂäüËÉΩ‰ª£ÁÝÅ˶ÜÁõñ

ËøôÂÖ∂ÂÆûÊò؉∏ĉª∂ÊÇ≤ÂâßÁöщ∫ãÊÉÖÔºåÂëäËØâÊà뉪¨Ë¶ÅÊ≥®ÊÑèÂú®Êó•Â∏∏ºÄÂèë‰∏≠ÂíåʺèÊ¥û‰øÆË°•‰∏≠ÔºåÊòØÂê¶Êúâ‰∏çÊòéÁúüÁõ∏ÁöѺÄÂèë‰∫∫ÂëòÔºå‰∏∫‰∫ÜÂÆûÁé∞Êüê‰∏™ÂäüËÉΩÔºåÊÇÑÊÇÑÁöÑÊääÂéüÊú¨ÁöÑÂÆâÂÖ®ÊñπÊ°àÊñ≠Á´ÝÂèñ‰πâÁöÑ˶ÜÁõñÊéâ‰∫Ü„ÄÇÊåñʺèÊ¥ûÁöÑÊó∂ÂÄôÔºå˶ÅÁâπÂà´Ê≥®ÊÑèÂÆâÂÖ®ÊñπÊ°àÈôщª∂Áöщª£ÁÝÅÂèòÂä®ÔºåÂæàÂèØËÉΩÂèëÁé∞ÈùûÂ∏∏º±Êô∫ÁöÑÈĪËæëÈóÆÈ¢ò„ÄÇ

例如本文提交的class文件的判断。

5,不完善的安全

‰∏ĉ∏™ÂÆâÂÖ®ÊñπÊ°àÁöÑÂÆûÊñΩÔºåÂ∫îËØ•ÊòØÂΩªÂ§¥ÂΩªÂ∞æÁöÑÔºå˶ÅÊ≥®ÊÑèÊñπÊ°àÁöÑÂÆåÊï¥ÊÄßÔºå‰∏çËÉΩÊúâ‰∫õÂú∞ÊñπÊñπÊ°àOKÔºåÊúâ‰∫õÂú∞Êñπ‰∏çËÉΩÂÆûÊñΩ„ÄÇÂú®ÊåñʺèÊ¥ûÁöÑÊó∂ÂÄôÔºå‰πü‰∏ç˶ÅË¢´ÂÆâÂÖ®ÊñπÊ°àÂêì‰ΩèÔºåÂπ∂‰∏çÊòØÊúâ‰∫ÜÊñπÊ°àÔºåÂê¨Ëµ∑Êù•ÁâõXÔºåÂ∞±ÁªùÂØπ‰∏牺öÊúâʺèÊ¥ûÁöÑÔºåÊúÄ˵∑ÁÝÅÂ∫îËØ•ÁªèËøáÂÖ®Èù¢fuzz„ÄÇ

例如本文提到的XSS遗漏点,以及富文本的遗漏。

6,版本升级后,没有醒目安全公告

Êà뉪¨Áü•ÈÅìÊâÄÊúâÁöÑÊû∂ÊûÑÂ∏àÈÉΩ‰∏çÊÑøÊÑèÊúâ‰∫ãÊ≤°‰∫ãÂçáÁ∫ßÊ°ÜÊû∂ÔºåÁâπÂà´Êò؉∏çÁ®≥ÂÆöÁöÑÊ°ÜÊû∂ÁâàÊú¨ÔºåÂõ݉∏∫Ëøô‰∏™ÂçáÁ∫ßÂèØËÉΩÂ∏¶Êù•Âæà§ö‰∏çÂèØÈ¢ÑÊñôÁöÑÈóÆÈ¢òÔºåÊâĉª•ÂèØËÉΩÂç≥‰ΩøÁúãÂà∞‰∫ÜÂÆâÂÖ®ÂÖ¨ÂëäÔºå‰πüÊ≤°ÊúâÂéªÂçáÁ∫ß„ÄǶÇÊûú‰∏çÊáÇÂÆâÂÖ®ÔºåÊõ¥‰∏çÊÑøÊÑèÂçáÁ∫ßÊ°ÜÊû∂‰∫Ü„ÄÇÊâĉª•ÂÆòÊñπÂøÖÈ°ªÂÅöÂà∞‰∏ĉ∏™ÊºèÊ¥ûÁöщøÆË°•Ôºå‰∏ĉ∏™ÂÖ¨ÂëäÁöÑÂèëÂ∏ÉÔºåÂøÖÈ°ªÂ∏¶ÊúâÁõ∏ÂÖ≥Áöщª£ÁÝÅlog„ÄÇÂëäËØâ§ßÂÆ∂ÂÖ∑‰ΩìÂì™ÈáåÂÅö‰∫ÜÊîπÂ䮄ÄÇËÄåÊåñʺèÊ¥ûÁöÑÂêåÂ≠¶Êõ¥Â∫îËØ•ÁõØÁ¥ßËøô‰∫õÂú∞ÊñπÔºåÁôæËà¨Êé®Êï≤ÂíåʵãËØï‰øÆÊîπÁöÑÈÉ®ÂàÜÔºå‰∏ç˶ÅË¢´‰∏Äʨ°ÂÖ¨Áî®ÁöÑʵãËØïÁªìÊûúÂêìÂà∞ÔºåÊ®°Á≥äÁöÑËƧ‰∏∫ʺèÊ¥ûÂ∑≤Áªè‰øÆË°•‰∫Ü„ÄÇ

7,悲剧的方案

很多时候,我们会看到官方修补漏洞,或者一些安全方案的实施结果。那是不是真的都能达到修补漏洞的效果呢?

‰æã¶ÇÊú¨ÊñáÁöÑ<s:url>ÊÝáÁ≠æÁöÑxssʺèÊ¥ûÔºåÂÆòÊñπÈÉΩËøô‰∏™ÊºèÊ¥ûÁöщøÆË°•ÔºåÁúüÊòØÁªûÂ∞ΩËÑëʱÅÔºåÊúÄÁªàËøòÊòØÊÇ≤Ââ߉∫Ü„ÄÇ

8,优秀的方案,悲剧的执行

RT,不再说明。

9,挑战web服务器配置

Ëøô‰∏™ÈóÆÈ¢òÊúâÂøÖ˶ÅËØ¥‰∏ÄËØ¥ÔºåstrutsÊúâ‰∫ãÊ≤°‰∫ãÂÅö‰∏™ÈùôÊÄÅÊòÝÂ∞ÑÂÅö‰ªÄ‰πàÔºüÂÖ∂ÂÆûÊòØÁõÆÁöÑÂ∞±Êò؉∏∫‰∫ÜÊ°ÜÊû∂ÂíåÂ∫îÁî®ÂàÜÁ¶ªÔºåÂæàÊòéÊòæÈÇ£‰∫õjsÊñቪ∂Â∫îËØ•ÊîæÂú®È°πÁõƉ∏≠ÁöÑwebÁõÆÂΩï‰∏ãÔºå‰ΩÜÊò؉∏∫‰ªÄ‰πà˶ÅÂÅöÂë¢ÔºüËøò‰∏çÊòØÂõ݉∏∫strutsÂåÖÂèëÂ∏ÉÁöÑÊó∂ÂÄôÔºåËøòÊ≤°ÊúâÈ°πÁõÆÔºåÂè™ÊúâÊ°ÜÊû∂„ÄÇ

ÂÆɉ∏∫‰∫ÜËææÂà∞Âç≥‰Ωø‰∏ä‰∫܉ªª‰ΩïÈ°πÁõÆÔºå‰πüËÉΩÊúâÂäûÊ≥ïËÆøÈóÆÂà∞ÂÆÉÊèê‰æõÁöÑÈÇ£‰∫õjsÁöÑÁõÆÁöÑÔºåÂè™Â•ΩË¢´ÈĺÊóÝ•àÂÅö‰∫ÜËøô‰∏™ÂäüËÉΩÔºåÈùôÊÄÅÁõÆÂΩïÊòÝÂ∞Ñ„ÄÇÊóÝËÆ∫‰ªª‰ΩïÈ°πÁõÆÔºåÈÉ®ÁΩ≤ÂêéÔºåÂè™Ë¶ÅurlÂêéÈù¢ÊÝπÁõÆÂΩïÂä݉∏ä/strutsÔºåÊàñËÄÖ/staticÂ∞±Âè؉ª•ËÆøÈóÆjs„ÄÇÂêéÊù•ÂÅö‰∫ÜËøô‰∏™ÂäüËÉΩÊÑüËßâËâØ•ΩËøò‰∏çÁÆóÔºå±ÖÁÑ∂ÊääÂäüËÉΩÊèê‰æõÂá∫Êù•ÔºåÁªôÊé®ËçêÁªôºÄÂèë‰∫∫Âëò‰ΩøÁÄÇÂΩíÊÝπÁªìÂ∫ïÊòØÂõ݉∏∫strutsÊåëÊàò‰∫ÜwebÊúçÂä°Âô®ÁöÑÈÖçÁΩÆÔºåÈùû˶ÅËá™Â∑±ÂÅöÈùôÊÄÅÊòÝÂ∞Ñ„ÄÇ˶ÅÁü•ÈÅì‰∫∫ÂÆ∂webÊúçÂä°Âô®ÂÅöÁöÑÊòÝÂ∞ÑÔºåÊòØÁªèËøá§öÂ∞ëÂπ¥ÈªëÂÆ¢ÂÖ•‰æµÊâìÁ£®Âá∫Êù•ÁöÑÔºåstrutsÊúâÂêóÔºü

ËøôÁßçÊÉÖÂܵÁ™ÅÂá∫Âú®ÂçïÁã¨ÊòÝÂ∞ÑÊüêÁõÆÂΩïÔºåÂçïÁã¨ÂØπÊüêÁõÆÂΩïÂÅöÊùÉÈôêÔºåÂÅöDIRÂàóË°®Á≠âÂäüËÉΩÔºå¶ÇÊûú‰ΩÝÁúãÂà∞‰∏ĉ∏™Ê°ÜÊû∂‰πüÂÅö‰∫ÜËøôÁßçÂäüËÉΩÔºåÊÅ≠Âñú‰ΩÝÔºÅ˵∂Âø´ÂéªÊåñÔºåÂçÅÊúâÂÖ´‰πùÂ≠òÂú®ÊºèÊ¥ûÔºÅ

10,没有安全方案,也没有提醒

Êú¨ÊñáÂÖ∂ÂÆûÊ≤°ÊúâÊèêÂà∞‰∏ĉ∫õwebʺèÊ¥ûÔºåÊØî¶ÇcsrfÔºåÊØî¶Çsession fixÔºåÊØî¶ljºÝËæìÂäÝÂØÜÁ≠âÔºåÂæàÊòéÊòæstrutsÊòØÂ≠òÂú®ÊºèÊ¥ûÁöÑÔºåÂè™Êò؉ΩúËÄÖËßâÂæóËøô‰∫õ‰∏úË•øÊ≤°ÂøÖ˶ÅËøôÈáåËØ¥Ôºå§ßÂÆ∂ÈÉΩÊòØÊòéÁúº‰∫∫ÔºåÁúãÂà∞formÈáåÊ≤°ÊúâtokenÔºåÁôæÂàÜÁôæcsrfÂòõÔºÅ

ÊÉ≥ÊÉ≥ÂÆòÊñπÔºåÂÆòÊñπ‰πüÊòéÊòéÁü•ÈÅì‰∏ä‰∫ÜËá™Â∑±ÁöÑÊ°ÜÊû∂ÂêéԺ剺öÂ≠òÂú®Ëøô‰∫õʺèÊ¥ûÔºå‰∏∫‰ªÄ‰πàËøû‰∏™ÊèêÈÜíÈÉΩÊ≤°ÊúâÂë¢ÔºüÊú¨Êù•ÂºÄÂèëÂ∞±‰∏çÁü•ÈÅìÔºå‰ΩÝÂèàËóèÁùÄÊéñÁùÄ„ÄǶÇÊûúÊ°ÜÊû∂Ë¥üË¥£‰ªªÔºåÂèë‰∏™ÂÖ¨ÂëäÔºåËإ¶ÇÊûú‰ΩÝÁ∫ÜÊàëÁöÑÊ°ÜÊû∂ÔºåÂÆûÈôÖ‰∏ä˶ÅÂ∞èÂøɉªÄ‰πà‰ªÄ‰πàÊîªÂ᪄ÄÇ„ÄÇ„ÄÇÂëÉ„ÄÇ„ÄÇ„ÄÇÊàëÊòéÁôΩÂÆòÊñπ‰∏∫‰ªÄ‰πà‰∏çÊï¢ËØ¥‰∫Ü„ÄÇ-_-!

Ëøô‰∫õÊ°ÜÊû∂Èô§‰∫ÜÈÇ£‰∫õ‚ÄúÂè™Ë¶Å‰ΩÝÁî®ÔºåÂøÖÁÑ∂ÊúâʺèÊ¥û‚ÄùÁöÑÂÆâÂÖ®Áº∫Èô∑§ñÔºåËøòÊúâ‰∏çÂ∞ëÈóÆÈ¢òԺ剺öÂá∫Áé∞Âú®ÂºÄÂèë‰∫∫Âëò‰ΩøÁî®Ê°ÜÊû∂ÁöÑËøáÁ®ã‰∏≠Ôºö

1,两个框架都方便,结合起来有漏洞

Êúâ‰∏™Ê°ÜÊû∂Âè´ÂÅöSpring securityÔºåÊòØÂü∫‰∫éurlÁöÑËÆøÈóÆÊùÉÈôêÊéßÂà∂ÔºåÂÅöÁöÑÂæàÂ•Ω„ÄǶÇÊûú‰Ω݉∏çÊòØÁÆ°ÁêÜÂëòÔºåÁªùÂØπ‰∏çËÉΩËÆøÈóÆadminÁõÆÂΩï„ÄljΩÜÊòØÊúâÂæà§öwebÊ°ÜÊû∂ÔºåËÆøÈóƉ∏ĉ∏™actionÊàñËÄÖËÆøÈóƉ∏ĉ∏™controllerÔºå‰∏çÊ≠¢‰∏ĉ∏™urlÂè؉ª•ËÆøÈóÆÔºåÂú®ËøôÈáåÂÅö‰∫ÜÂÖºÂÆπÊÄߧÑÁêÜÔºå§ö‰∏™urlÊåáÂêëÂêå‰∏ĉ∏™Â∫îÁî®ÔºåÂغËá¥Spring securityËøôÁßçÂü∫‰∫éurlÁöÑËÆøÈóÆÊéßÂà∂ÔºåÂêçÂ≠òÂÆû‰∫°„ÄÇ

2,开发人员“正常”使用框架后,可能产生漏洞

ËøôÊòØÊúÄÊúÄÊÉ®Áöщ∫ãÊÉÖÔºåÊ°ÜÊû∂ÁªùÂØπ‰∏牺öËƧȢÜËøôÁßçÁ±ªÂûãÁöÑʺèÊ¥ûÁöÑԺ剪ñ‰ºöËƧ‰∏∫ËøôÊòغÄÂèëÁöÑÈóÆÈ¢ò„ÄÇÁÑ∂ËÄåÊú¨ÊñáÁöÑ‚ÄúactionÊñπÊ≥ïÊö¥ÂäõÁÝ¥Ëߣ„ÄÅurl redirectÊâ©Â§ßÂåñ‚ÄùËøô‰∏§‰∏™ÂÆâÂÖ®Áº∫Èô∑ÔºåÂÆûÈôÖ‰∏ä‰πüÊòØÊ°ÜÊû∂Â≠òÂú®ÁöÑÊÑè‰πâÔºàÊñπ‰æøºÄÂèëÔºâÂ∏¶Êù•ÁöÑÂêéÊûú„ÄÇÂÆòÊñπ‰ºö‰øÆË°•‰πàÔºüÊàëÊÉ≥ÂÆÉÈ°∂§ö‰ºöËØ¥Ôºå§ßÂÆ∂‰∏ç˶ÅËøôÊÝ∑ÈÇ£ÊÝ∑ËÄåÂ∑≤ÔºåÁªùÂØπ‰∏牺öÂÅö‰ªÄ‰πàÂÆâÂÖ®ÊñπÊ°àÁöÑ„ÄÇ

要知道这些漏洞是具有struts或者webwork特色的,只有使用了这些框架才会有的。

3,危险功能点

框架带来了一些功能点,比如Tag lib的一些XSS,只要使用,必定有漏洞。

4,框架给开发挖坑

ËøôÊÝπÊú¨Â∞±ÊòØÈô∑Èò±ÔºåËøòÊòØ˶ÅËØ¥/static„ÄÅ/strutsÔºå¶ÇÊûúºÄÂèë‰∏çÈÖçÁΩÆÔºåÈ°∂§ö‰∏ãËΩΩ‰∏™jsÔºåÂΩ±Âìç‰∏ç§ßÔºå‰∏á‰∏ĺÄÂèë‰ΩøÁ∫ÜËøô‰∏™ÂäüËÉΩÔºåÊòÝÂ∞щ∫ÜÊüê‰∏™ÁõÆÂΩïÔºåÈÇ£Â∞±ÊéâËøõÂùëÈáåÂ骉∫Ü„ÄÇ

5,一个框架带来的漏洞被另一个框架最大化

Êú¨ÊñáÊèêÂà∞‰∫ÜÂèòÈáèȪòËƧÂĺˢ´Ë¶ÜÁõñÂêéÔºåÂèàÂõ݉∏∫hibernate‰∏çÈúÄ˶ÅÂÜôsqlËØ≠Âè•ÔºåËÄåÊúÄÁªàË¢´Â≠òÂÇ®Ëøõ‰∫ÜÊï∞ÊçÆÂ∫ì‰∏≠„ÄÇÂõûÊÉ≥‰∏ĉ∏™ÈóÆÈ¢òÔºå¶ÇÊûúËÆ©Êà뉪¨Ëá™Â∑±ÂÜôsqlËØ≠Âè•ÂÆûÁé∞ÔºåÈöæÈÅìÂú®Ê∑ªÂäÝÊôÆÈÄöÁî®Êà∑ÁöÑÊó∂ÂÄôԺ剺öÁúüÁöщ∏ìÈó®ÂÜô‰∏™ÂèòÈáèÔºåÊé•Êî∂Áî®Êà∑‰ºÝËøõÊù•Ê≥®ÂÜåÁÆ°ÁêÜÂëòÁöÑÂ≠óÊƵ‰πàÔºü

‰ΩÜÊòØËøôÊòØhibernateÂæóÈóÆÈ¢ò‰πàÔºüÂΩìÁÑ∂‰∏çÊòØÔºåÂè™ÊòØÂõ݉∏∫Êúâ‰∫ÜÂÆÉÔºåÂغËá¥ÊºèÊ¥ûÊõ¥Âä݉∏•ÈáçËÄåÂ∑≤„ÄÇ

Ë°•ÂÖÖÔºö

Êú¨ÊñáÂØπstruts2ÁöÑÁßçÁßçÂÆâÂÖ®Áº∫Èô∑ÔºåÂ∞±ÊèêÂà∞ËøôÈáå„Älj∏™‰∫∫ËßâÂæóËøôÊò؉∏ĉ∏™ÊåñʺèÊ¥ûÁöÑÊñπÂêëÔºåÂØπframeworkʺèÊ¥ûÁöÑÊåñÊéò„ÄÇÂèØËÉΩ§ßÂÆ∂ÈÉΩ‰∏ìÊ≥®‰∫鉪£ÁÝÅÂÆâÂÖ®ÔºåÊ≤°Êú⧙§öÁöÑÂéªÁúãÊ°ÜÊû∂Êú¨Ë∫´ÊòØÂê¶ÂÆâÂ֮Ժ剪•Âèä‰ΩøÁ∫ÜÊ°ÜÊû∂ÂêéÔºåÊòØÂê¶ÁúüÁöÑÂÆâÂÖ®„ÄÇÊâĉª•Âæà§ö‰∫∫ÂøΩÁï•Ëøô‰∏™ÈóÆÈ¢òÔºåÊàëÁõ∏‰ø°Ëøô‰∏çÊò؉∏ĉ∏™Êñ∞ÁöѺÄÂßãÔºå‰πü‰∏çÊò؉∏ĉ∏™ÁªìÊùüÔºåÂè™ÊòØËƩ§ßÂÆ∂ºÄÂßãÊõ¥ÂäÝÈáçËßÜÊ°ÜÊû∂ÂÆâÂÖ®„ÄljΩúËÄÖ‰πü‰ªÖ‰ªÖÂú®Êú¨ÊñáÊèêÂà∞‰∫ÜstrutsÔºåwebworkËøô‰∏§‰∏™Ê°ÜÊû∂Ôºå‰∫ãÂÆû‰∏äÊ°ÜÊû∂Âæà§öԺ剪ñ‰ª¨ÁúüÁöÑÂÆâÂÖ®‰πàÔºüÊúâÂæÖËÄÉËØÅÔºÅ

ÊúÄÂêéÂÜôÁªôÈÇ£‰∫õÁúüÊ≠£ÊâìÁÆóÊääÊäÄÊúØÂ∫îÁ∫éÂÆûË∑µÁöÑÂêåÂ≠¶‰ª¨ÔºåÊ°ÜÊû∂ʺèÊ¥ûÊâ´ÊèèÂô®ÔºåÊòØÂè؉ª•ÂÅöÂá∫Êù•ÁöÑÔºåÂØπ‰∫éÈö扪•ËߣÂÜ≥ÁöÑÁåúËߣÈóÆÈ¢òÔºåÂè؉ª•ÂØπÁΩëÁ´ôËúòËõõ‰∏ĉ∏ãÔºåÁÑ∂Âêé‰øùÂ≠òÈÇ£‰∫õºÄÂèë‰∫∫ÂëòÂñúʨ¢‰ΩøÁî®ÁöÑÂ≠óÊƵÂêçÁß∞ÔºåÂÖ≥Ê≥®Âêщ∏™inputÁöÑÂêçÂ≠óÔºåactionÁöÑÂêçÂ≠óÔºåÁõÆÂΩïÂêçÂ≠óÁ≠âÔºåÁîüÊàêÁåúËߣ‰∏ĉ∏™ÂàóË°®„ÄÇËÄåÂà§Êñ≠ÊòØÂê¶Á∫ÜstrutsÊõ¥ÂäÝÁÆÄÂçïÔºö

ÁâπÂæÅ1ÔºöXXX.action¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬ÝÂèØËÉΩÊòØstrutsÊàñwebwork

ÁâπÂæÅ2ÔºöXXX.do¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬ÝÂèØËÉΩÊòØstrutsÊàñwebwork

ÁâπÂæÅ3ÔºöXXX!bbb.action¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬ÝÂèØËÉΩÊòØstrutsÊàñwebwork

ÁâπÂæÅ4ÔºöXXX/struts/..%252f¬Ý¬Ý¬Ý¬Ý¬Ý¬Ý¬ÝÂøÖÁÑ∂ÊòØstruts2

其他细节处,不再一一给出,有待大家发掘。

相关推荐

Struts2 ÂÆâÂÖ®Áº∫Èô∑ Struts2 Êò؉∏ĉ∏™ÊµÅË°åÁöÑ Java WEB Ê°ÜÊû∂ÔºåÂÆÉÊèê‰æõ‰∫ÜËÆ∏§öÊúâÁî®ÁöÑÂäüËÉΩÊù•Â∏ÆÂä©ÂºÄÂèëËÄÖÂø´ÈÄüÊûѪ∫ Web Â∫îÁî®Á®ãÂ∫è„ÄÇÁÑ∂ËÄåÔºåÂú®ÂºÄÂèëÂíåÂ≠¶‰πÝ Struts2 Êó∂ÔºåºÄÂèëËÄÖÈúÄ˶ÅÊ≥®ÊÑè‰∏ĉ∫õÂÆâÂÖ®Áº∫Èô∑Ժ剪•ÈÅøÂÖçÂÆâÂ֮ʺèÊ¥û„ÄÇ Struts2 Ê°ÜÊû∂...

ÈÄöËøáÈòÖËتÊ≠§pdfÊݺºèÊñáÊ°£ÔºåÊÇ®Âè؉ª•‰∫ÜËߣstruts2ÁöÑÂÆâÂÖ®Áº∫Èô∑

ÁÑ∂ËÄåÔºå¶ÇÂê剪ª‰Ωï§çÊùÇÁöÑËΩ؉ª∂Á≥ªÁªüÔºåStruts2‰πüÂ≠òÂú®ÂÆâÂÖ®Áº∫Èô∑„ÄÇÊú¨ÁØáÊñáÁ´ÝËÅöÁѶ‰∫éStruts2Ê°ÜÊû∂ÁöÑÂÆâÂÖ®ÈóÆÈ¢òÔºåÊé¢ËÆ®‰∫ܺÄÂèëËøáÁ®ã‰∏≠ÂèØËÉΩºïÂèëÁöÑÂÆâÂÖ®ÈöêÊǣԺ剪•Âèä¶ljΩéÊîªÂáªËÄÖÁöÑËßÜËßíÁêÜËߣÂíåÈò≤ËåÉËøô‰∫õÈóÆÈ¢ò„ÄÇ È¶ñÂÖàÔºåStruts2Ê°ÜÊû∂Âú®WebÂ∫îÁ∏≠ÁöÑ...

ÁÑ∂ËÄåÔºå¶ÇÂê剪ª‰Ωï§çÊùÇËΩ؉ª∂Á≥ªÁªü‰∏ÄÊÝ∑ÔºåStruts2‰πüÂ≠òÂú®‰∏ĉ∫õÂÆâÂÖ®Áº∫Èô∑ÔºåËøô‰∫õÁº∫Èô∑ÂèØËÉΩÂغË᥉∏•ÈáçÁöÑÂÆâÂÖ®ÈóÆÈ¢òÔºå¶ÇSQLÊ≥®ÂÖ•„ÄÅË∑®Á´ôËÑöÊú¨ÔºàXSSÔºâÊîªÂáªÁ≠â„ÄÇ Struts2ÁöÑÂÆâÂÖ®ÈóÆÈ¢ò‰∏ªË¶ÅÈõ܉∏≠Âú®‰∏§‰∏™ÊñπÈù¢ÔºöÊ°ÜÊû∂Êú¨Ë∫´ÁöÑÁº∫Èô∑ÂíåºÄÂèëËÄÖÂú®‰ΩøÁî®Ê°ÜÊû∂Êó∂ÁöÑ...

ÊúÄËøëÔºåStruts2 ÂèëÁîü‰∫܉∏§‰∏™‰∏•ÈáçÁöÑʺèÊ¥ûÔºåÂàÜÂà´ÊòØ S2-016 Âíå S2-017ÔºåËøô‰∏§‰∏™ÊºèÊ¥ûÂèØËÉΩ‰ºöÂغËá¥ÊîªÂáªËÄÖÊâßË°åÊÅ∂ÊÑ艪£ÁÝÅԺ剪éËÄåÂç±ÂÆ≥Âà∞ÁΩëÁ´ôÁöÑÂÆâÂÖ®„ÄÇ S2-016 ʺèÊ¥ûÊòØÁ∫é Struts2 ÁöÑ Ognl Ë°®ËææºèËØ≠Ë®ÄËߣÊûêÂô®Â≠òÂú®Áº∫Èô∑Ժ剪éËÄåÂغËá¥ÊîªÂáªËÄÖ...

ÁÑ∂ËÄåÔºåStruts2Âú®ÂéÜÂè≤‰∏äÂá∫Áé∞Ëøá‰∏ĉ∫õ‰∏•ÈáçÁöÑÂÆâÂ֮ʺèÊ¥ûÔºåÂÖ∂‰∏≠ÊúÄÂÖ∑®ÅËÉÅÊÄßÁöщπã‰∏ÄÊòØ‚ÄúStruts2ËøúÁ®ãÂëΩ‰ª§ÊâßË°å‚ÄùʺèÊ¥û„ÄÇËøô‰∏™ÊÝáÈ¢òÊèêÂà∞ÁöÑ‚ÄúStruts2ËøúÁ®ãÂëΩ‰ª§ÊâßË°åÈ™åËØÅÂ∑•ÂÖ∑‚ÄùÂ∞±Êò؉∏ìÈó®ÈíàÂØπËøôÁ±ªÊºèÊ¥ûËÆæËÆ°ÁöÑÊ£ÄʵãÂíåÂàÜÊûêËΩ؉ª∂„ÄÇ Struts2ËøúÁ®ã...

Struts2-045ʺèÊ¥ûÔºåÂÖ®Áß∞‰∏∫"Apache Struts2 S2-045ʺèÊ¥û"ÔºåÊò؉∏ĉ∏™Âú®2017Âπ¥Ë¢´Â֨ºÄÁöÑÂÆâÂÖ®Áº∫Èô∑Ôºå‰∏ªË¶ÅÂΩ±Âìç‰ΩøÁî®Apache Struts2Ê°ÜÊû∂ÁöÑWebÂ∫îÁî®Á®ãÂ∫è„ÄÇËøô‰∏™ÊºèÊ¥ûÊ∫ê‰∫éStruts2Áöщ∏ĉ∏™ÊÝ∏ÂøÉÁªÑ‰ª∂ÔºåÂç≥OGNLÔºàObject-Graph Navigation ...

1. **CVE-2017-9791ÔºàS2-045Ôºâ**ÔºöËøôÊò؉∏ĉ∏™ËøúÁ®ã‰ª£ÁÝÅÊâßË°åʺèÊ¥ûÔºåÁ∫éStruts2ÁöÑStrutsPrepareAndExecuteFilterÁ±ªÂú®Â§ÑÁêÜActionMapperÊó∂Â≠òÂú®Áº∫Èô∑ÔºåÊîªÂáªËÄÖÂè؉ª•ÈÄöËøáÁ≤æÂøÉÊûÑÈÄÝÁöÑHTTPËØ∑ʱǧ¥Êù•Ë߶ÂèëËøô‰∏™ÊºèÊ¥ûԺ剪éËÄåÊâß˰剪ªÊÑèÊúçÂä°Âô®...

S2-053ʺèÊ¥ûÂÖ®Áß∞‰∏∫"Struts2 REST PluginËøúÁ®ã‰ª£ÁÝÅÊâßË°å"ÔºåÊòØApache Struts2Ê°ÜÊû∂‰∏≠Áöщ∏ĉ∏™‰∏•ÈáçÂÆâÂÖ®Áº∫Èô∑„ÄÇËؕʺèÊ¥û‰∏ªË¶ÅÂ≠òÂú®‰∫éStruts2ÁöÑRESTÊè퉪∂‰∏≠ÔºåÂΩìÁî®Êà∑Êèê‰∫§ÁâπÂÆöÊݺºèÁöÑHTTPËØ∑ʱÇÊó∂ÔºåÂèØËÉΩÂغËá¥ËøúÁ®ã‰ª£ÁÝÅÊâßË°åÔºàRCEÔºâ„ÄÇËøúÁ®ã‰ª£ÁÝÅ...

ÁÑ∂ËÄåÔºåStruts2Âú®ËøáÂéªÁöÑÂáÝÂπ¥‰∏≠ÈÅ≠Âèó‰∫܉∏ÄÁ≥ªÂàóÁöÑÂÆâÂ֮ʺèÊ¥ûÔºåËøô‰∫õʺèÊ¥û‰ΩøÂæóÊÅ∂ÊÑèÊîªÂáªËÄÖËÉΩ§üÂà©Áî®Ëøô‰∫õº±ÁÇπÂØπÊúçÂä°Âô®ËøõË°åÊîªÂáªÔºåÂåÖÊã¨ËøúÁ®ã‰ª£ÁÝÅÊâßË°åÔºàRCEÔºâ„Äʼnø°ÊÅØÊ≥ÑÈú≤Á≠â‰∏•ÈáçÈóÆÈ¢ò„ÄÇÊú¨ÊñáÂ∞ÜÊ∑±ÂÖ•Êé¢ËÆ®Struts2ʺèÊ¥ûÂèäÂÖ∂Âà©Áî®Â∑•ÂÖ∑ÔºåÂ∏ÆÂä©ËتËÄÖ...

它通过模拟攻击者的行为,对Web应用的输入点进行测试,以此发现潜在的安全缺陷。扫描结果可以帮助开发者及时修补漏洞,提高应用的安全性。 为了提高扫描的准确性,该项目可能采用了多种技术手段,包括但不限于正则...

ÁÑ∂ËÄåÔºåÂ∞±ÂÉ艪ª‰ΩïÂÖ∂‰ªñ§çÊùÇÁöÑËΩ؉ª∂Á≥ªÁªü‰∏ÄÊÝ∑ÔºåStruts2‰πüÂ≠òÂú®ÂÆâÂ֮ʺèÊ¥û„ÄÇÂÖ∂‰∏≠ÔºåS2-045 Âíå CVE-2017-5638 Êò؉∏ĉ∏™ÊûÅÂÖ∂‰∏•ÈáçÁöÑÈóÆÈ¢òÔºåÂèØËÉΩÂغËá¥ËøúÁ®ã‰ª£ÁÝÅÊâßË°åÔºàRCEÔºâÔºåËøõËÄåËÆ©ÊîªÂáªËÄÖÂÆåÂÖ®ÊéßÂà∂ÂèóÂΩ±ÂìçÁöÑÊúçÂä°Âô®„ÄÇ S2-045 ʺèÊ¥ûÔºåÂÆòÊñπ...

1. **S2-045ÔºàCVE-2017-9791Ôºâ**ÔºöËøôÊò؉∏ĉ∏™ËëóÂêçÁöÑStruts2ʺèÊ¥ûÔºåÊ∫ê‰∫éOGNLË°®Ëææºè§ÑÁêÜÊñπºèÁöÑÁº∫Èô∑„ÄÇÊîªÂáªËÄÖÂè؉ª•ÈÄöËøáÊûÑÈÄÝÊÅ∂ÊÑèHTTPËØ∑ʱÇÔºå‰ΩøÊúçÂä°Âô®Êâß˰剪ªÊÑ艪£ÁÝÅ„ÄÇËøô‰∏™ÊºèÊ¥ûÂΩ±Âìç‰∫ÜStruts2Áöѧö‰∏™ÁâàÊú¨ÔºåÂåÖÊã¨2.3.xÂíå2.5.x„ÄÇ 2. *...

ÁÑ∂ËÄåÔºåÈöèÁùÄÊó∂Èó¥ÁöÑÊé®ÁߪԺåStruts2Ê°ÜÊû∂ÂèëÁé∞‰∫܉∏ÄÁ≥ªÂàóÁöÑÂÆâÂ֮ʺèÊ¥ûÔºåËøô‰∫õʺèÊ¥ûÂèØËÉΩË¢´ÊÅ∂ÊÑèÊîªÂáªËÄÖÂà©Áî®ÔºåÂØπÊúçÂä°Âô®ÈÄÝÊàê‰∏•Èáç®ÅËÉÅÔºåÂåÖÊã¨Êï∞ÊçÆÊ≥ÑÈú≤„ÄÅËøúÁ®ã‰ª£ÁÝÅÊâßË°åÁ≠â„ÄÇÈíàÂØπËøô‰∫õÈóÆÈ¢òÔºå‰∏ìÈó®ÁöÑ‚ÄúStruts2ʺèÊ¥ûÊ£ÄÊü•Â∑•ÂÖ∑‚ÄùÂ∫îËøêËÄåÁîü„ÄÇ ËØ•Â∑•ÂÖ∑...

S2-016ʺèÊ¥ûÔºåÂÖ®Áß∞‰∏∫"Struts2 OGNLÊ≥®Â֕ʺèÊ¥û"ÔºåÊòØÁ∫éStruts2Ê°ÜÊû∂§ÑÁêÜOGNLÔºàObject-Graph Navigation LanguageÔºâË°®ËææºèÊó∂Â≠òÂú®ÁöÑÂÆâÂÖ®Áº∫Èô∑ÔºåÂÖÅËÆ∏ÊîªÂáªËÄÖÈÄöËøáÁ≤æÂøÉÊûÑÈÄÝÁöÑËæìÂÖ•ÔºåÊâß˰剪ªÊÑèÁ≥ªÁªüÂëΩ‰ª§Ôºå‰ªéËÄåÂØπÊúçÂä°Âô®ÈÄÝÊàê‰∏•Èáç®ÅËÉÅ...

Âú®‚ÄúStruts2Ê°ÜÊû∂ÂÆâÂÖ®Áº∫Èô∑.mht‚ÄùÊñቪ∂‰∏≠ÔºåÂèØËÉΩËضÁªÜ‰ªãÁªç‰∫ÜËøô‰∏™ÊºèÊ¥ûÁöÑÊàêÂõÝ„ÄÅÂΩ±ÂìçËåÉÂõ¥‰ª•Âèä‰øƧçÊñπÊ≥ï„ÄÇËøôÂèØËÉΩÂåÖÊ㨉∫ÜStruts2ÁöÑÈÖçÁΩÆÁ§∫‰æãÔºå±ïÁ§∫‰∫ܶljΩïÊ≠£Á°Æ§ÑÁêÜÁî®Êà∑ËæìÂÖ•‰ª•ÈÅøÂÖçʺèÊ¥ûÁöÑÂèëÁîüԺ剪•Âèä¶ljΩïÊõ¥Êñ∞Struts2Ê°ÜÊû∂Âà∞ÂÆâÂÖ®ÁâàÊú¨‰ª•...

京东安全团队的贡献在于识别了沙盒机制的缺陷,并向官方报告,帮助提升了Struts2的安全性。这个案例强调了在软件开发中安全审计的重要性,特别是对于处理用户输入的框架,必须谨慎处理潜在的安全风险,以防止恶意...

在本文中,我们将探讨Struts2及其与WebWork的关系,以及它在Web应用程序中的安全问题。 Struts2框架的主要职责是处理来自用户的输入,调用业务逻辑,然后呈现结果。它可以被看作是控制器层,负责协调模型和视图之间...

2. **ÂÆâÂÖ®ÈÖçÁΩÆ**: ÈÖçÁΩÆStruts‰ª•Á¶ÅÁ∏çÂèó‰ø°‰ªªÁöÑÊñቪ∂‰∏䉺ÝÂäüËÉΩÔºåÊàñËÄÖ‰ΩøÁî®Êõ¥ÂÆâÂÖ®ÁöÑÊñቪ∂ËߣÊûêÂô®„ÄÇ 3. **ÁõëÊéßÊó•Âøó**: ÁõëÊéßÊúçÂä°Âô®Êó•ÂøóÔºåÂتÊâæºÇÂ∏∏ÁöÑHTTPËØ∑ʱÇÔºåÁâπÂà´ÊòØÈÇ£‰∫õÊ∂âÂèäÊñቪ∂‰∏䉺ÝÁöÑËØ∑ʱDŽÄÇ 4. **ÂÆâÂÖ®ÂüπËÆ≠**: Êèê‰æõÂëòÂ∑•...

‰æã¶ÇÔºåStruts2Ê°ÜÊû∂ȪòËƧÊÉÖÂܵ‰∏ãÊ≠£ÂàôË°®ËææºèÁöѧßÂ∞èÂÜôÊïèÊÑüÊÄßÊ≤°ÊúâË¢´ËÄÉËôëËøõÂéªÔºåÂõÝÊ≠§Âè؉ª•Â∞ùËØ•‰∏ãÂáÝÁßçÂèòÂΩ¢Âà©Áî®ÊñπÊ≥ïÔºö - `http://localhost:8080/S2_3_16_1/hello.action?class[‚ÄòclassLoader‚Äô].resources.dirContext....