- 浏览: 121823 次

- 性别:

- 来自: 北京

-

最新评论

云原生安全-更安全的密文管理 Vault on ACK

Vault是什么?

---------

如何在云上应用中管理和保护用户的敏感信息是一个经常令开发者头疼的问题,用户的密码口令,证书秘钥等私密信息时常未经加密被随意的放置在配置文件,代码仓库或是共享存储里,而对于普通的开发者来说,设计和实现一套完整的秘钥管理系统是一个很大的挑战。且不论令人生畏的加解密算法,很多的云应用仍然将一些敏感配置信息仅仅经过base64等一些简单的hash运算就放置在某个公共的配置中心上,而很多时候这些敏感信息会从应用的某行异常日志或是某段监控告警中泄露出去;不仅如此,对于一个集中式的秘钥管理系统,如何面向用户进行更细粒度的访问鉴权也是一个难题。

Vault的出现给了上述问题一个解决方案,它是HashiCorp公司(旗下还有Vagrant,Terraform,Consul等知名产品)维护的开源软件,它的设计思想基于云原生背景下动态基础设施的特点,在云上的不同网络层以及不同的服务之间已经很难找到传统的信任边界,服务之间更加强调以身份(identity)为核心的认证和访问控制,而不是像传统静态基础设施中以IP、主机地址作为信任凭证。为此Vault提供了以下几个功能点:

* Secret存储形式的多样性,任意的kv形式敏感信息(如数据库密码,证书,ssh登录秘钥,openapi身份凭证等);

* 存储格式的多样性,支持插件式的存储引擎扩展,可对接如AWS,Consul,NoSQL,KV,PKI,SSH等多种插件引擎;

* 支持与各类平台的认证对接,可动态生成认证凭据或配置信息;

* 支持基于Shamir算法的私钥分割完成Vault后端的加封和解封操作,同时支持高可用的部署形态;

* 支持各类secret的动态生成,续租,撤销和滚动更新;

* 完备的审计日志;

* 完备的CLI和RESTful API

Vault与k8s的集成

------------

Vault松耦合的架构使其支持与多种secret引擎和相应的存储后端[对接](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fsecrets%2Findex.html),同时支持与多种认证服务器的[交互](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Findex.html)。

本节我们主要介绍Vault与k8s的集成。

### Vault在Kubernetes中的应用场景

Vault作为企业级的secret管理工具,是一些大客户在业务上云过程中的安全强需求,尤其是国外市场。在Kubernetes集群中主要有以下应用场景:

* 作为部署在Kubernetes集群中的应用对外提供秘钥管理服务,支持与多家主流云厂商秘钥服务以及多种secrets形式的对接,支持多种数据库服务的存储对接,同时支持多种认证形式的对接。

* 作为一个公共的加密服务(Encryption as a Service)而不做后端存储的对接,帮助用户应用剥离繁琐的加密加解密逻辑。

* 面向政府、金融等对数据安全规格有很高要求的客户,Vault支持基于[Two-man原则](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fen.wikipedia.org%2Fwiki%2FTwo-man_rule)利用[私钥分割算法](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fen.wikipedia.org%2Fwiki%2FShamir%2527s_Secret_Sharing)对后端服务进行加解封,并结合k8s的高可用部署形态为企业提供更加安全可靠的secret管理能力。

当然这里只是列举了一些Vault原生提供的能力,作为一个在Kubernetes集群上直接运行的安全应用,任何一个面向k8s的应用工具都可以利用其安全能力。

### 安装Vault

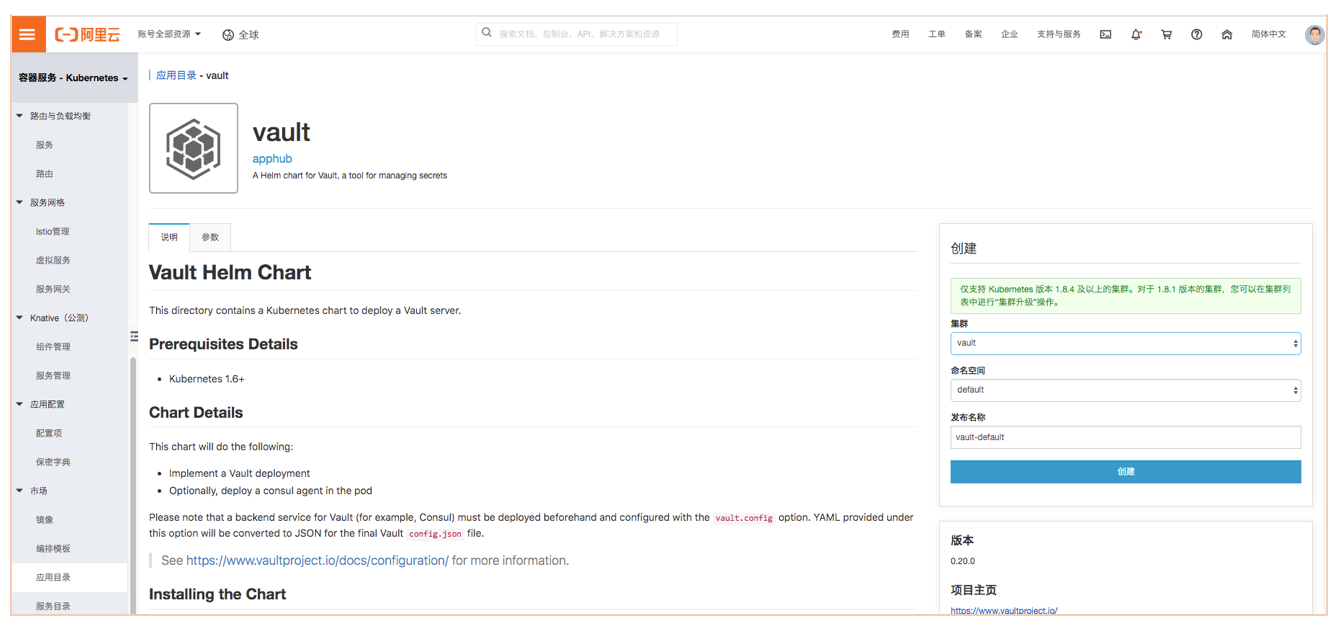

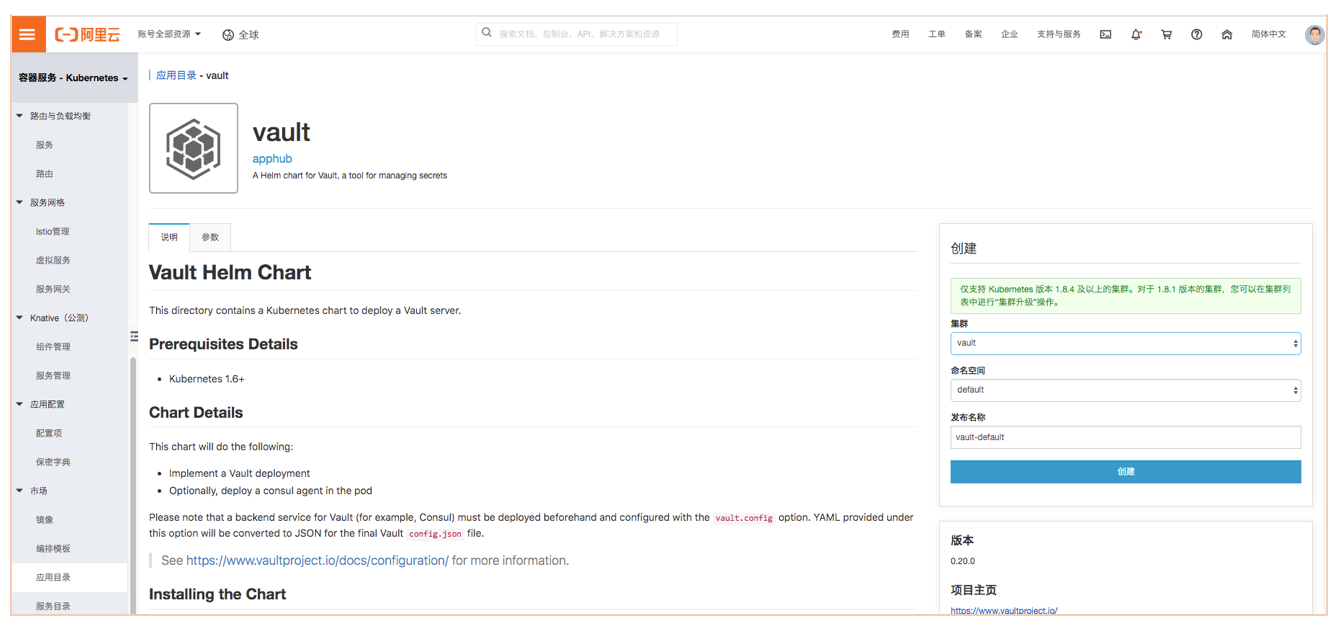

Vault支持helm化安装,在其[官方文档](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fplatform%2Fk8s%2Fhelm.html)中我们可以找到关于启动参数的详细配置说明,同时在阿里云容器服务的应用目录apphub中我们也可以通过控制台在ACK集群中方便的安装Vault

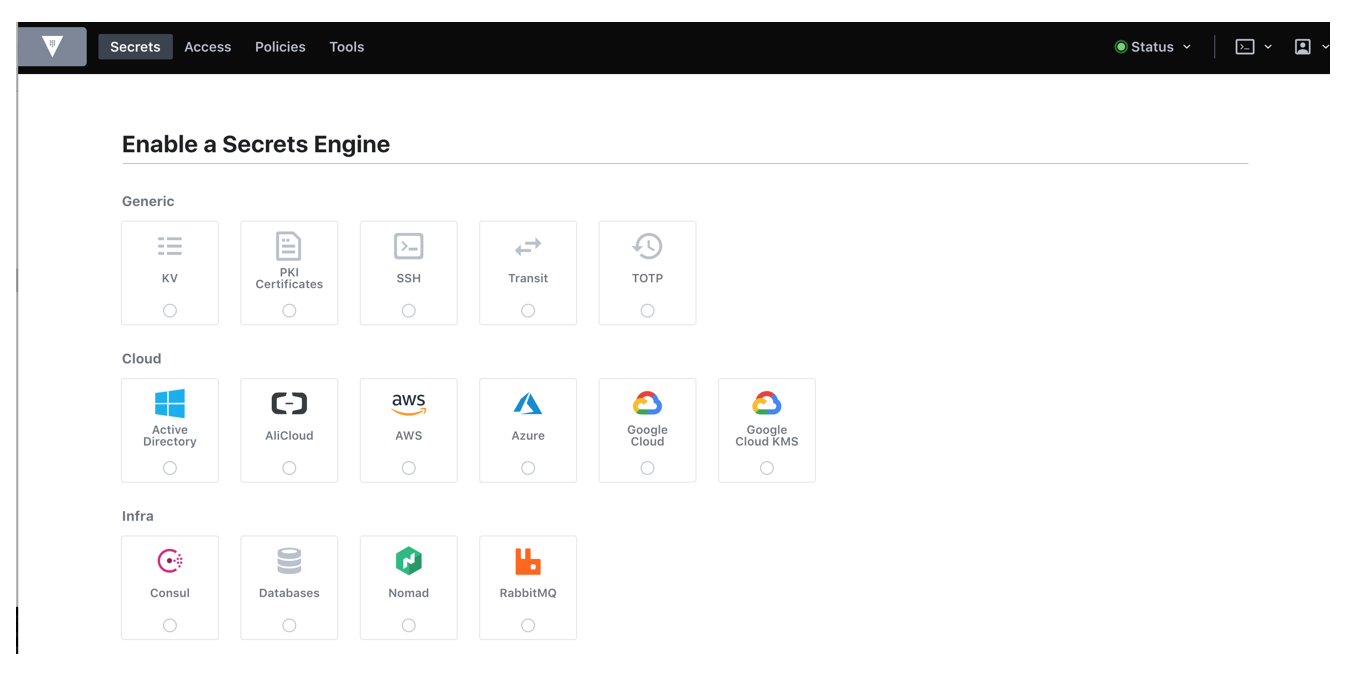

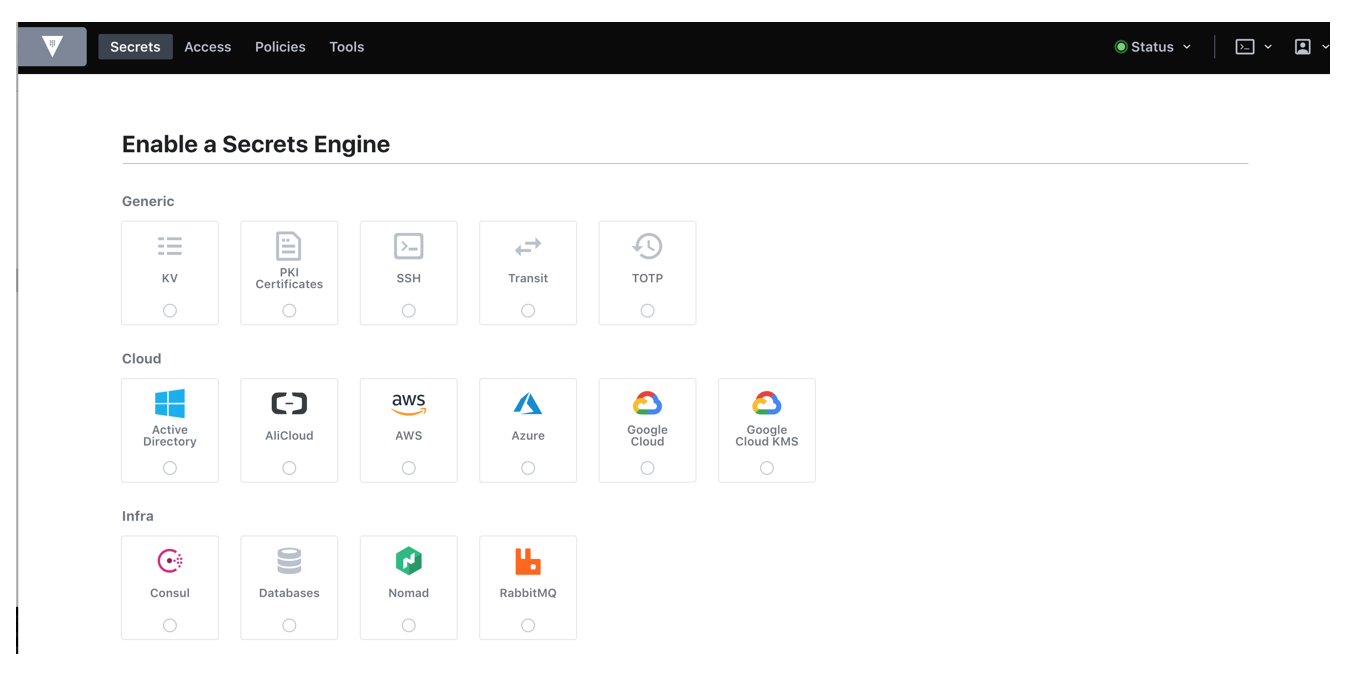

另外Vault的默认安装也集成了其控制台的安装,通过负载均衡服务或ingress路由的方式我们可以在公网访问其UI,在vault pod的日志中我们可以找到登录使用的root token,在控制台中可以方便的设定与存储引擎和认证方式的对接,同时还可以进行基于策略的访问控制配置。

### 认证方式的集成

当用户希望在k8s pod的业务逻辑中与Vault服务端通讯,获取需要的secrets时,首先Vault会对这个pod中的请求进行认证,那么这个pod中的Vault请求认证凭据应该如何获取呢?如上所述,Vault后端支持多种认证方式的对接,对于Kubernetes,Vault支持基于K8s Service Account Token的认证。

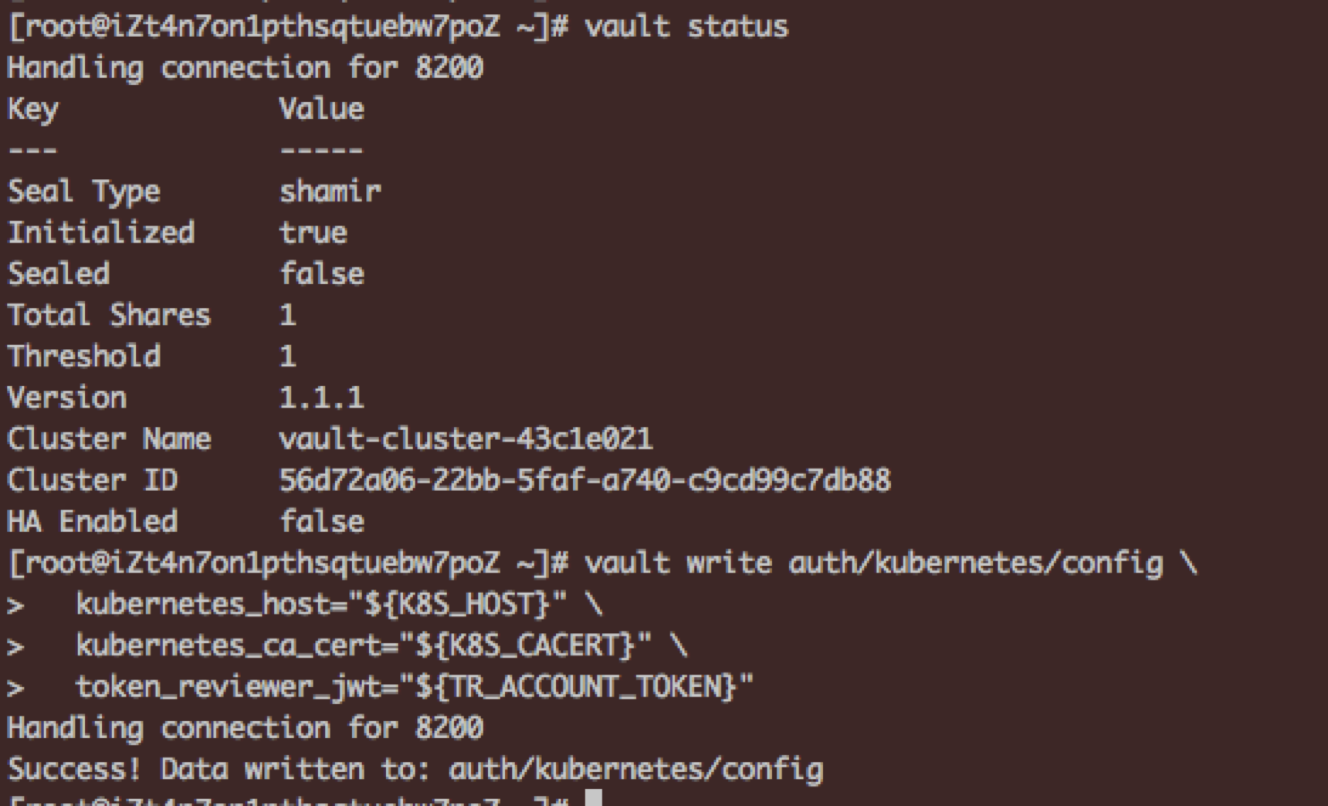

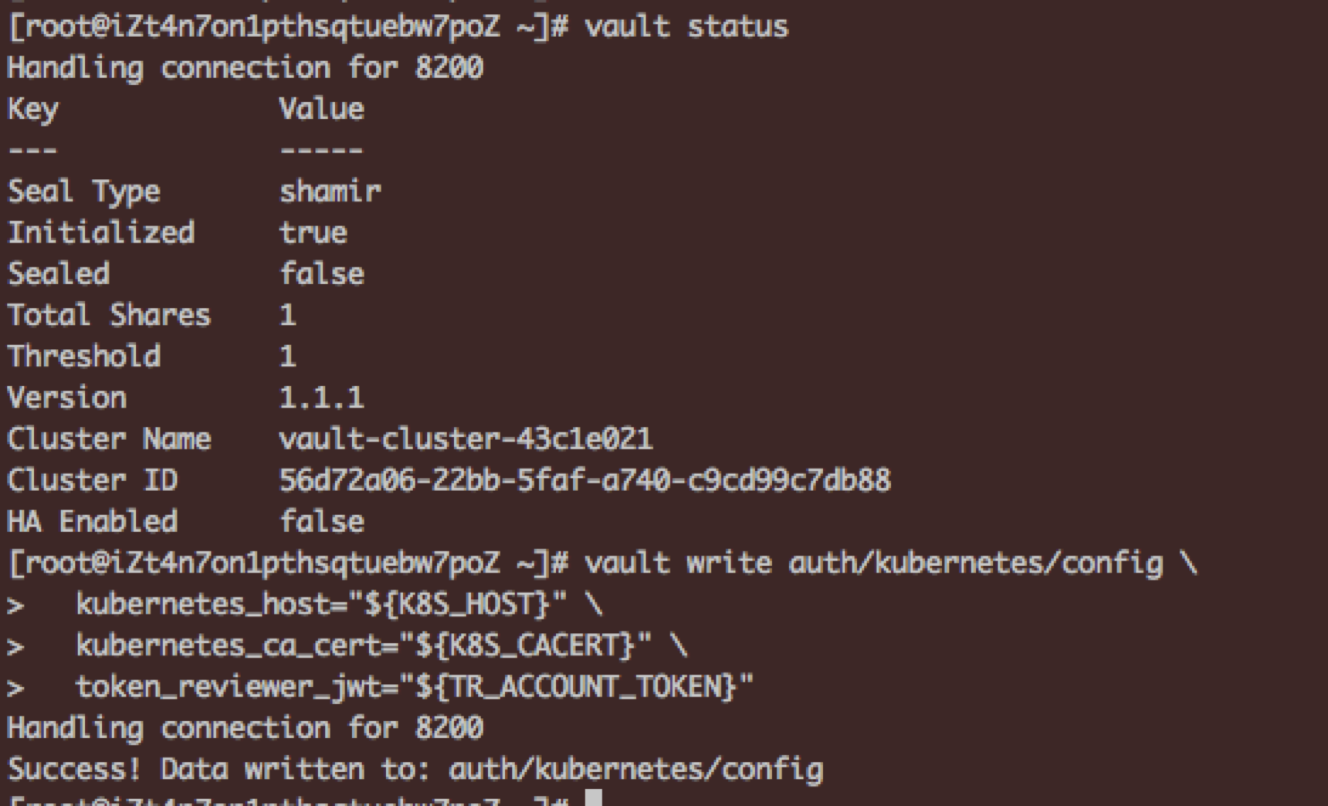

使用上,Vault管理员首先需要在后端enable kubernetes的认证方式,生成一个与Vault交互的指定sa,然后通过CLI或API将sa token和集群ca,公网地址等信息写入到Vault后端中,并配置与vault后端的ACL策略绑定。详细步骤请参见[官方文档](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Fkubernetes.html)。

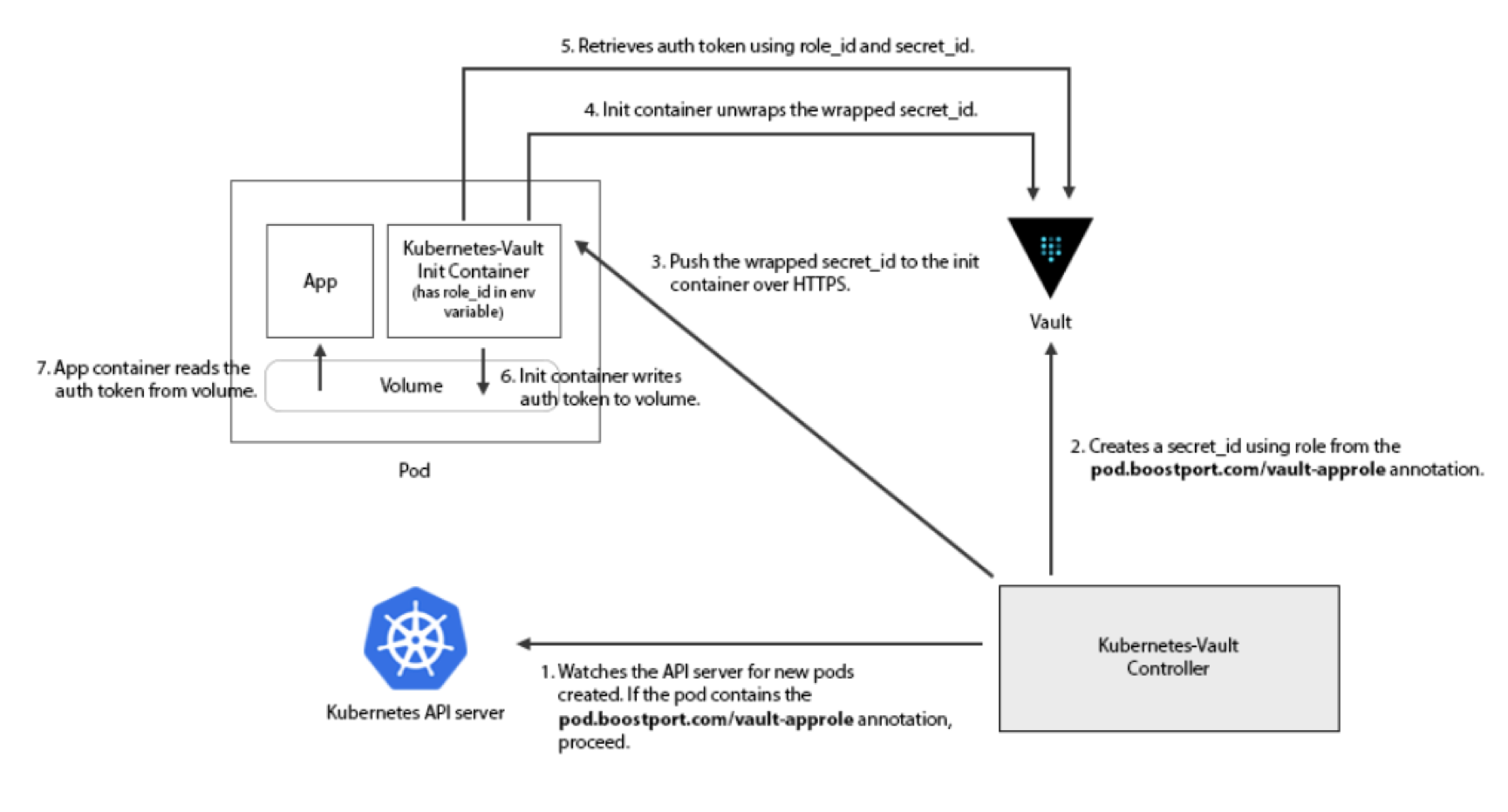

当然在pod应用中可以并不局限于一定使用基于sa的kubernetes认证方式。比如\[kubernetes-vault\]( [https://github.com/Boostport/kubernetes-vault](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2FBoostport%2Fkubernetes-vault)

)。该项目使用Vault中的\[AppRole\]([https://www.vaultproject.io/docs/auth/approle.html](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Fapprole.html)

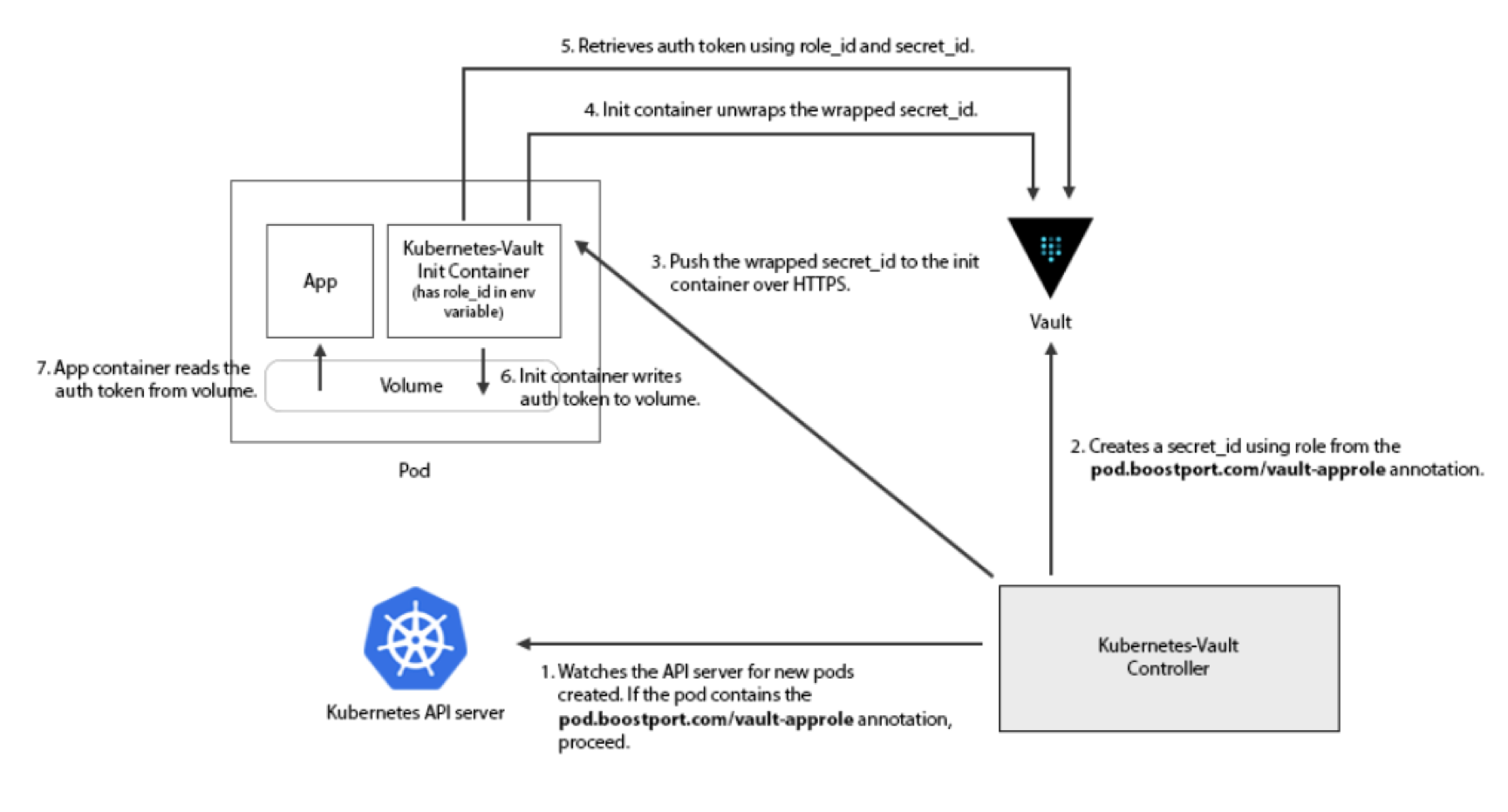

)认证方式,在该认证模式中,管理员可以为不同的pod创建不同的Vault原生role模型并绑定到对应的policy上,同时可以基于role创建secret\_id,secret\_id对应的token可作为与Vault进行认证的临时凭证。kubernetes-vault利用了AppRole的认证交互模式,首先已经完成安装的kubernetes-vault controller会去Watch集群中所有pod的创建,当发现新建pod的部署模板中有指定annotation的init-container存在时,controller会根据模板中指定的vault role id去Vault请求获取其对应的secret\_id并发送给init-container中kubernetes-vault的客户端,在应用容器启动前kubernetes-vault客户端用controller返回的secret\_id和role\_id去Vault请求真正的login token并最终写入到与应用pod共享的挂载目录中;同时客户端会根据token过期时间进行定时的轮转,保证其可用性。下图为kubernetes-vault工作流程图:

在社区也存在不少基于k8s与Vault进行认证对接的其他方案,其设计思路大同小异,基本都采用了通过init-container或sidecar方式引入一个额外的客户端去Vault请求指定认证模式下的短时凭证并共享给业务容器使用。

在容器服务控制台的应用目录apphub中,我们同样可以找到kubernetes-vault,方便开发者使用helm直接在集群指定命名空间一键部署。Vault也计划在后续自己的官方版本helm chart中增加配置项以支持上述登录认证secret的动态注入。

Vault与阿里云RAM的集成

---------------

当我们在应用中需要访问阿里云资源时,需要使用RAM账号对应的AK或是STS临时credentials作为访问相应资源接口的凭证。如果使用账号AK,如何使其能够被应用逻辑获取的同时保证AK的安全性一直是一个头疼的问题;如果使用临时sts token,由于其时效性,我们也需要在考虑安全性的同时思考如何进行临时访问凭证的轮转。相比较两种方式,使用sts临时凭证的方式肯定在安全上是更为推荐的方式,同时对这种动态secret的安全管理也正是Vault的优势所在。本节我们来介绍下Vault与阿里云RAM在认证方式和secret管理引擎上的集成。

### 认证方式的集成

首先在[认证方式](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Falicloud.html)上,Vault服务端的role模型可以与RAM role进行一对一的映射匹配,用户可以使用Vault提供的OpenAPI或是CLI,通过传入扮演RAM role返回的临时凭证调用`GetCallerIdentity`接口,然后Vault服务端会根据请求返回的角色arn id在其后端存储中查找是否有对应的权限策略配置,如果存在则认证成功并返回一个可用于调用Vault其他后端接口的访问token。

### Vault Secret引擎与RAM的集成

当我们需要在业务应用逻辑中使用阿里云资源时,通常需要通过角色扮演的方式获取一个RAM返回的临时凭证,然后通过这个临时凭证完成与RAM的鉴权过程。由于凭证的时效性,我们在保证其安全性的同时还要维护一个对应的秘钥轮转机制。Vault的secret引擎实现了与阿里云RAM的对接插件,帮助我们安全、动态的管理RAM凭证,其[主要步骤](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fsecrets%2Falicloud%2Findex.html) 如下:

1.开启后端引擎

2.在RAM控制台为Vault服务器创建专属子账号并绑定定制化权限策略

3.获取Vault子账号对应的AK并通过Vault CLI/API写入到后端指定路径下

4.在Vault后端写入业务中希望获取的RAM凭证所对应的策略定义或角色,其中策略定义支持inline和remote策略两种形式,所谓inline模式是指直接在api请求中写入策略模板,remote模式指写入RAM中存在的策略类型和名称,比如:

```

$ vault write alicloud/role/policy-based \

remote_policies='name:AliyunOSSReadOnlyAccess,type:System' \

remote_policies='name:AliyunRDSReadOnlyAccess,type:System'

```

角色模式需要用户指定希望被扮演的角色arn,另外需要Vault子账号在该角色的受信实体里,一个示例如下:

```

$ vault write alibaba/role/role-based \

role_arn='acs:ram::5138828231865461:role/hastrustedactors'

```

5.在具体的业务应用中,只需要通过调用Vault的creds/policy-based或role-based接口即可动态获取相应的RAM访问凭证,下面是一个角色扮演返回临时token的CLI调用示例:

```

$ vault read alicloud/creds/role-based

Key Value

--- -----

lease_id alicloud/creds/role-based/f3e92392-7d9c-09c8-c921-575d62fe80d9

lease_duration 59m59s

lease_renewable false

access_key STS.L4aBSCSJVMuKg5U1vFDw

secret_key wyLTSmsyPGP1ohvvw8xYgB29dlGI8KMiH2pKCNZ9

security_token CAESrAIIARKAAShQquMnLIlbvEcIxO6wCoqJufs8sWwieUxu45hS9AvKNEte8KRUWiJWJ6Y+YHAPgNwi7yfRecMFydL2uPOgBI7LDio0RkbYLmJfIxHM2nGBPdml7kYEOXmJp2aDhbvvwVYIyt/8iES/R6N208wQh0Pk2bu+/9dvalp6wOHF4gkFGhhTVFMuTDRhQlNDU0pWTXVLZzVVMXZGRHciBTQzMjc0KgVhbGljZTCpnJjwySk6BlJzYU1ENUJuCgExGmkKBUFsbG93Eh8KDEFjdGlvbkVxdWFscxIGQWN0aW9uGgcKBW9zczoqEj8KDlJlc291cmNlRXF1YWxzEghSZXNvdXJjZRojCiFhY3M6b3NzOio6NDMyNzQ6c2FtcGxlYm94L2FsaWNlLyo=

expiration 2018-08-15T21:58:00Z

```

如何在k8s应用中使用Vault Secret

-----------------------

在了解了Vault的基本概念以及与Kubernetes的认证交互流程后,我们进入客户最为关心的话题。如何在k8s pod应用中方便地获取Vault服务端管理的secret。社区针对此问题也有激烈的讨论和不少相关解决方案,方案主要集中在两个方向:

\*\*\[定时同步进程\]([https://github.com/hashicorp/vault/issues/7364](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fvault%2Fissues%2F7364)

)\*\*:使用一个同步进程定时地从Vault服务端获取指定范围的秘钥更新并同步到k8s集群中的secret模型,代表的项目有[vaultingkube](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fsunshinekitty%2Fvaultingkube) 和\[secrets-manager\]( [https://github.com/tuenti/secrets-manager](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Ftuenti%2Fsecrets-manager)

) 。其主要设计思想也不尽相同,以secrets-manager为例,首先用户可以通过CRD定义在Vault中关注的secret数据源,然后secrets-manager对应的controller会在Reconcile函数中定时对比指定管理范围内的k8s secret和vault secret的状态,如果不一致则进行一次调协。而用户在pod应用中可以直接引用原生secret模型中的内容获取远端Vault服务器中的秘钥。

当然社区中也存在一些对这种秘钥同步方案的质疑,比如认为该方案在秘钥同步的传输过程和用户pod使用原生secret的rest交互中会增加攻击面,但是该方案在部署实施上比较友好,也得到了很多用户的支持。

**[CSI插件形式集成](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fvault%2Fissues%2F7365)**:该方案基于[CSI plugin](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fkubernetes-csi.github.io%2Fdocs%2F)将Vault中的秘钥通过volume的形式挂载到pod应用中。

[secrets-store-csi-driver](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fdeislabs%2Fsecrets-store-csi-driver) 通过实现一套基于CSI规范的driver机制可以对接[不同厂商](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fkubernetes-csi.github.io%2Fdocs%2Fdrivers.html)的后端存储,而Vault secret的driver(secrets-store.csi.k8s.com)允许kubelet将各类企业级秘钥存储中的secret通过volume挂载,一旦attach动作完成,秘钥数据即挂载到了容器对应的文件系统中。在CSI driver的基础上,不同的秘钥管理后端可以实现定制化的provider去对接CSI driver框架中的规定接口。provider的功能概括如下:

* 对接后端秘钥管理系统,提供秘钥获取等必须的接口实现

* 适配当前CSI driver的接口定义

* 通过框架中的回调函数无需调用Kubernetes API即可将从后端获取的秘钥数据挂载到指定路径下

HashiCorp官方也基于此框架实现了一套对接Vault的[Provider](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fsecrets-store-csi-driver-provider-vault)。这里我们以此为例具体来看下在一个k8s pod应用中如何通过CSI plugin的方式使用Vault中管理的secret秘钥。

1 首先我们创建一个开启了CSI存储插件的ACK集群,然后参考[文档](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fsecrets-store-csi-driver-provider-vault%2Fblob%2Fmaster%2Fdocs%2Fvault-setup.md)在集群中部署Vault服务端,为了便于验证这里我们使用dev模式省去unseal解封等流程,同时配置provider与Vault交互的认证模式和相应的访问控制策略

然后通过cli向Vault后端写入测试数据

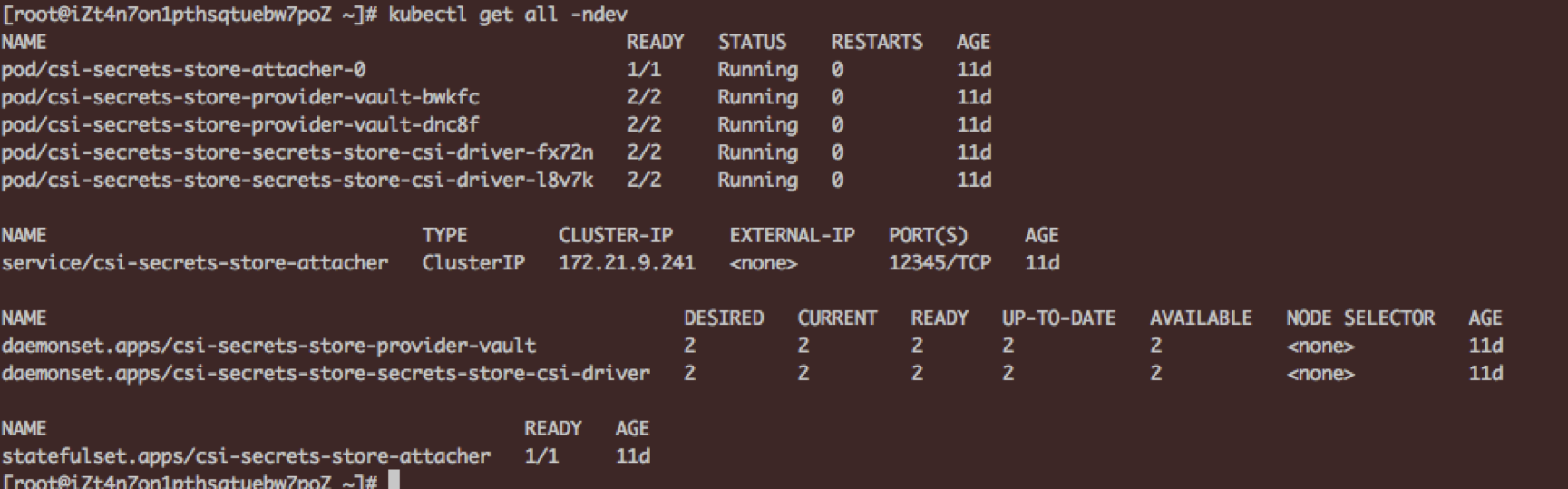

2 通过官方提供的helm方式安装Secret Store CSI Driver,命令如下:

```

helm install . -n csi-secrets-store --namespace dev --set providers.vault.enabled=true

```

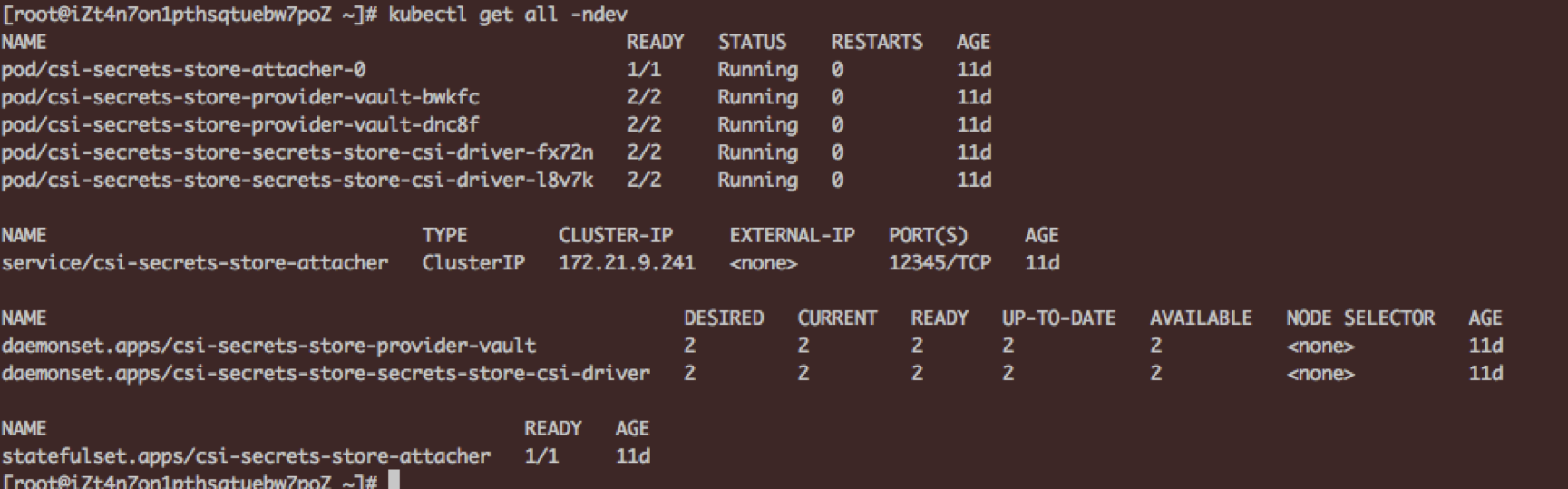

安装成功后如下图所示:

3 在集群中创建`secretproviderclasses`实例用于Secret Store CSI Driver与Vault的参数对接,一个示例如下,注意这里的vault服务端地址可通过kubectl get service vault获取。

4 最后我们来看下如何在应用pod中对接上述provider实例获取对应的Vault秘钥。这里pod对于上述vault provider的使用分为两种方式:

1)如果pod运行的目标集群版本在v1.15.0以上,且集群apiserver和节点kubelet manifest配置均开启了 `CSIInlineVolume=true`的feature-gates,则我们可以在pod中的volume字段内置声明需要使用的csi provider实例。

```

kind: Pod

apiVersion: v1

metadata:

name: nginx-secrets-store-inline

spec:

containers:

- image: nginx

name: nginx

volumeMounts:

- name: secrets-store-inline

mountPath: "/mnt/secrets-store"

readOnly: true

volumes:

- name: secrets-store-inline

csi:

driver: secrets-store.csi.k8s.com

readOnly: true

volumeAttributes:

secretProviderClass: "vault-foo"

```

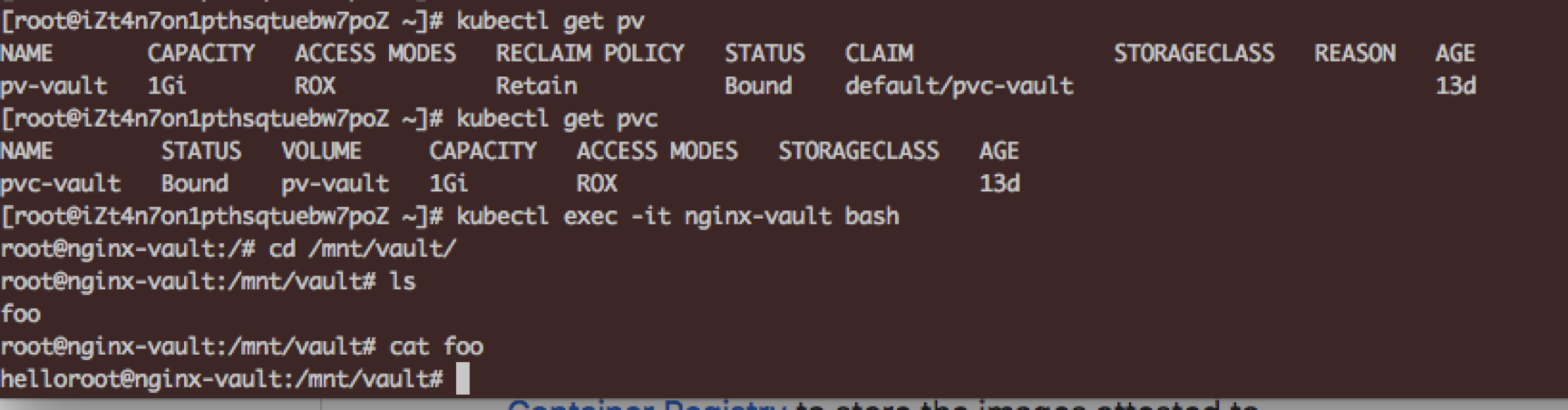

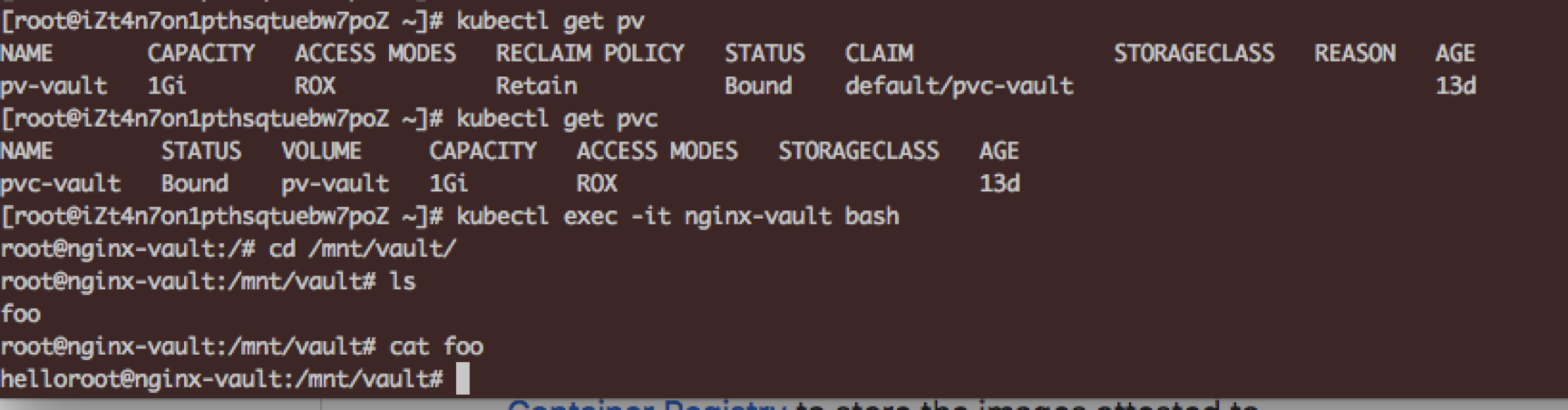

2)如果目标集群不支持CSI的Inline Volume特性,我们需要首先创建使用csi的pv和对应的pvc实例,一个pv模板示例如下:

```

apiVersion: v1

kind: PersistentVolume

metadata:

name: pv-vault

spec:

capacity:

storage: 1Gi

accessModes:

- ReadOnlyMany

persistentVolumeReclaimPolicy: Retain

csi:

driver: secrets-store.csi.k8s.com

readOnly: true

volumeHandle: kv

volumeAttributes:

providerName: "vault"

roleName: "example-role"

vaultAddress: http://172.21.12.21:8200

vaultSkipTLSVerify: "true"

objects: |

array:

- |

objectPath: "/foo"

objectName: "bar"

objectVersion: ""

```

在pod实例模板中引用指定pvc即可在pod中获取到vault,这里我们在ACK集群以pv/pvc模式为例创建一个nginx应用容器实例并在其中挂载上文中我们创建的secretproviderclasses实例:

相比于secrets-manager等采用secret定时同步的方式,使用CSI对接指定Vault secret provider实例的方式虽然在实施步骤上比较复杂,同时在应用中也无法动态获取Vault后端secret的变更,但是该方案避免了secret在同步链路上频繁传输的安全风险,同时也客服了之前describe po可能造成的秘钥泄露,在整体安全性上要高出不少。大家可以根据实际应用场景选择适合自己的方式。

[原文链接](https://link.zhihu.com/?target=https%3A//yq.aliyun.com/articles/739645%3Futm_content%3Dg_1000094672)

本文为阿里云内容,未经允许不得转载。

---------

如何在云上应用中管理和保护用户的敏感信息是一个经常令开发者头疼的问题,用户的密码口令,证书秘钥等私密信息时常未经加密被随意的放置在配置文件,代码仓库或是共享存储里,而对于普通的开发者来说,设计和实现一套完整的秘钥管理系统是一个很大的挑战。且不论令人生畏的加解密算法,很多的云应用仍然将一些敏感配置信息仅仅经过base64等一些简单的hash运算就放置在某个公共的配置中心上,而很多时候这些敏感信息会从应用的某行异常日志或是某段监控告警中泄露出去;不仅如此,对于一个集中式的秘钥管理系统,如何面向用户进行更细粒度的访问鉴权也是一个难题。

Vault的出现给了上述问题一个解决方案,它是HashiCorp公司(旗下还有Vagrant,Terraform,Consul等知名产品)维护的开源软件,它的设计思想基于云原生背景下动态基础设施的特点,在云上的不同网络层以及不同的服务之间已经很难找到传统的信任边界,服务之间更加强调以身份(identity)为核心的认证和访问控制,而不是像传统静态基础设施中以IP、主机地址作为信任凭证。为此Vault提供了以下几个功能点:

* Secret存储形式的多样性,任意的kv形式敏感信息(如数据库密码,证书,ssh登录秘钥,openapi身份凭证等);

* 存储格式的多样性,支持插件式的存储引擎扩展,可对接如AWS,Consul,NoSQL,KV,PKI,SSH等多种插件引擎;

* 支持与各类平台的认证对接,可动态生成认证凭据或配置信息;

* 支持基于Shamir算法的私钥分割完成Vault后端的加封和解封操作,同时支持高可用的部署形态;

* 支持各类secret的动态生成,续租,撤销和滚动更新;

* 完备的审计日志;

* 完备的CLI和RESTful API

Vault与k8s的集成

------------

Vault松耦合的架构使其支持与多种secret引擎和相应的存储后端[对接](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fsecrets%2Findex.html),同时支持与多种认证服务器的[交互](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Findex.html)。

本节我们主要介绍Vault与k8s的集成。

### Vault在Kubernetes中的应用场景

Vault作为企业级的secret管理工具,是一些大客户在业务上云过程中的安全强需求,尤其是国外市场。在Kubernetes集群中主要有以下应用场景:

* 作为部署在Kubernetes集群中的应用对外提供秘钥管理服务,支持与多家主流云厂商秘钥服务以及多种secrets形式的对接,支持多种数据库服务的存储对接,同时支持多种认证形式的对接。

* 作为一个公共的加密服务(Encryption as a Service)而不做后端存储的对接,帮助用户应用剥离繁琐的加密加解密逻辑。

* 面向政府、金融等对数据安全规格有很高要求的客户,Vault支持基于[Two-man原则](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fen.wikipedia.org%2Fwiki%2FTwo-man_rule)利用[私钥分割算法](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fen.wikipedia.org%2Fwiki%2FShamir%2527s_Secret_Sharing)对后端服务进行加解封,并结合k8s的高可用部署形态为企业提供更加安全可靠的secret管理能力。

当然这里只是列举了一些Vault原生提供的能力,作为一个在Kubernetes集群上直接运行的安全应用,任何一个面向k8s的应用工具都可以利用其安全能力。

### 安装Vault

Vault支持helm化安装,在其[官方文档](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fplatform%2Fk8s%2Fhelm.html)中我们可以找到关于启动参数的详细配置说明,同时在阿里云容器服务的应用目录apphub中我们也可以通过控制台在ACK集群中方便的安装Vault

另外Vault的默认安装也集成了其控制台的安装,通过负载均衡服务或ingress路由的方式我们可以在公网访问其UI,在vault pod的日志中我们可以找到登录使用的root token,在控制台中可以方便的设定与存储引擎和认证方式的对接,同时还可以进行基于策略的访问控制配置。

### 认证方式的集成

当用户希望在k8s pod的业务逻辑中与Vault服务端通讯,获取需要的secrets时,首先Vault会对这个pod中的请求进行认证,那么这个pod中的Vault请求认证凭据应该如何获取呢?如上所述,Vault后端支持多种认证方式的对接,对于Kubernetes,Vault支持基于K8s Service Account Token的认证。

使用上,Vault管理员首先需要在后端enable kubernetes的认证方式,生成一个与Vault交互的指定sa,然后通过CLI或API将sa token和集群ca,公网地址等信息写入到Vault后端中,并配置与vault后端的ACL策略绑定。详细步骤请参见[官方文档](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Fkubernetes.html)。

当然在pod应用中可以并不局限于一定使用基于sa的kubernetes认证方式。比如\[kubernetes-vault\]( [https://github.com/Boostport/kubernetes-vault](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2FBoostport%2Fkubernetes-vault)

)。该项目使用Vault中的\[AppRole\]([https://www.vaultproject.io/docs/auth/approle.html](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Fapprole.html)

)认证方式,在该认证模式中,管理员可以为不同的pod创建不同的Vault原生role模型并绑定到对应的policy上,同时可以基于role创建secret\_id,secret\_id对应的token可作为与Vault进行认证的临时凭证。kubernetes-vault利用了AppRole的认证交互模式,首先已经完成安装的kubernetes-vault controller会去Watch集群中所有pod的创建,当发现新建pod的部署模板中有指定annotation的init-container存在时,controller会根据模板中指定的vault role id去Vault请求获取其对应的secret\_id并发送给init-container中kubernetes-vault的客户端,在应用容器启动前kubernetes-vault客户端用controller返回的secret\_id和role\_id去Vault请求真正的login token并最终写入到与应用pod共享的挂载目录中;同时客户端会根据token过期时间进行定时的轮转,保证其可用性。下图为kubernetes-vault工作流程图:

在社区也存在不少基于k8s与Vault进行认证对接的其他方案,其设计思路大同小异,基本都采用了通过init-container或sidecar方式引入一个额外的客户端去Vault请求指定认证模式下的短时凭证并共享给业务容器使用。

在容器服务控制台的应用目录apphub中,我们同样可以找到kubernetes-vault,方便开发者使用helm直接在集群指定命名空间一键部署。Vault也计划在后续自己的官方版本helm chart中增加配置项以支持上述登录认证secret的动态注入。

Vault与阿里云RAM的集成

---------------

当我们在应用中需要访问阿里云资源时,需要使用RAM账号对应的AK或是STS临时credentials作为访问相应资源接口的凭证。如果使用账号AK,如何使其能够被应用逻辑获取的同时保证AK的安全性一直是一个头疼的问题;如果使用临时sts token,由于其时效性,我们也需要在考虑安全性的同时思考如何进行临时访问凭证的轮转。相比较两种方式,使用sts临时凭证的方式肯定在安全上是更为推荐的方式,同时对这种动态secret的安全管理也正是Vault的优势所在。本节我们来介绍下Vault与阿里云RAM在认证方式和secret管理引擎上的集成。

### 认证方式的集成

首先在[认证方式](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fauth%2Falicloud.html)上,Vault服务端的role模型可以与RAM role进行一对一的映射匹配,用户可以使用Vault提供的OpenAPI或是CLI,通过传入扮演RAM role返回的临时凭证调用`GetCallerIdentity`接口,然后Vault服务端会根据请求返回的角色arn id在其后端存储中查找是否有对应的权限策略配置,如果存在则认证成功并返回一个可用于调用Vault其他后端接口的访问token。

### Vault Secret引擎与RAM的集成

当我们需要在业务应用逻辑中使用阿里云资源时,通常需要通过角色扮演的方式获取一个RAM返回的临时凭证,然后通过这个临时凭证完成与RAM的鉴权过程。由于凭证的时效性,我们在保证其安全性的同时还要维护一个对应的秘钥轮转机制。Vault的secret引擎实现了与阿里云RAM的对接插件,帮助我们安全、动态的管理RAM凭证,其[主要步骤](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fwww.vaultproject.io%2Fdocs%2Fsecrets%2Falicloud%2Findex.html) 如下:

1.开启后端引擎

2.在RAM控制台为Vault服务器创建专属子账号并绑定定制化权限策略

3.获取Vault子账号对应的AK并通过Vault CLI/API写入到后端指定路径下

4.在Vault后端写入业务中希望获取的RAM凭证所对应的策略定义或角色,其中策略定义支持inline和remote策略两种形式,所谓inline模式是指直接在api请求中写入策略模板,remote模式指写入RAM中存在的策略类型和名称,比如:

```

$ vault write alicloud/role/policy-based \

remote_policies='name:AliyunOSSReadOnlyAccess,type:System' \

remote_policies='name:AliyunRDSReadOnlyAccess,type:System'

```

角色模式需要用户指定希望被扮演的角色arn,另外需要Vault子账号在该角色的受信实体里,一个示例如下:

```

$ vault write alibaba/role/role-based \

role_arn='acs:ram::5138828231865461:role/hastrustedactors'

```

5.在具体的业务应用中,只需要通过调用Vault的creds/policy-based或role-based接口即可动态获取相应的RAM访问凭证,下面是一个角色扮演返回临时token的CLI调用示例:

```

$ vault read alicloud/creds/role-based

Key Value

--- -----

lease_id alicloud/creds/role-based/f3e92392-7d9c-09c8-c921-575d62fe80d9

lease_duration 59m59s

lease_renewable false

access_key STS.L4aBSCSJVMuKg5U1vFDw

secret_key wyLTSmsyPGP1ohvvw8xYgB29dlGI8KMiH2pKCNZ9

security_token CAESrAIIARKAAShQquMnLIlbvEcIxO6wCoqJufs8sWwieUxu45hS9AvKNEte8KRUWiJWJ6Y+YHAPgNwi7yfRecMFydL2uPOgBI7LDio0RkbYLmJfIxHM2nGBPdml7kYEOXmJp2aDhbvvwVYIyt/8iES/R6N208wQh0Pk2bu+/9dvalp6wOHF4gkFGhhTVFMuTDRhQlNDU0pWTXVLZzVVMXZGRHciBTQzMjc0KgVhbGljZTCpnJjwySk6BlJzYU1ENUJuCgExGmkKBUFsbG93Eh8KDEFjdGlvbkVxdWFscxIGQWN0aW9uGgcKBW9zczoqEj8KDlJlc291cmNlRXF1YWxzEghSZXNvdXJjZRojCiFhY3M6b3NzOio6NDMyNzQ6c2FtcGxlYm94L2FsaWNlLyo=

expiration 2018-08-15T21:58:00Z

```

如何在k8s应用中使用Vault Secret

-----------------------

在了解了Vault的基本概念以及与Kubernetes的认证交互流程后,我们进入客户最为关心的话题。如何在k8s pod应用中方便地获取Vault服务端管理的secret。社区针对此问题也有激烈的讨论和不少相关解决方案,方案主要集中在两个方向:

\*\*\[定时同步进程\]([https://github.com/hashicorp/vault/issues/7364](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fvault%2Fissues%2F7364)

)\*\*:使用一个同步进程定时地从Vault服务端获取指定范围的秘钥更新并同步到k8s集群中的secret模型,代表的项目有[vaultingkube](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fsunshinekitty%2Fvaultingkube) 和\[secrets-manager\]( [https://github.com/tuenti/secrets-manager](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Ftuenti%2Fsecrets-manager)

) 。其主要设计思想也不尽相同,以secrets-manager为例,首先用户可以通过CRD定义在Vault中关注的secret数据源,然后secrets-manager对应的controller会在Reconcile函数中定时对比指定管理范围内的k8s secret和vault secret的状态,如果不一致则进行一次调协。而用户在pod应用中可以直接引用原生secret模型中的内容获取远端Vault服务器中的秘钥。

当然社区中也存在一些对这种秘钥同步方案的质疑,比如认为该方案在秘钥同步的传输过程和用户pod使用原生secret的rest交互中会增加攻击面,但是该方案在部署实施上比较友好,也得到了很多用户的支持。

**[CSI插件形式集成](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fvault%2Fissues%2F7365)**:该方案基于[CSI plugin](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fkubernetes-csi.github.io%2Fdocs%2F)将Vault中的秘钥通过volume的形式挂载到pod应用中。

[secrets-store-csi-driver](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fdeislabs%2Fsecrets-store-csi-driver) 通过实现一套基于CSI规范的driver机制可以对接[不同厂商](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fkubernetes-csi.github.io%2Fdocs%2Fdrivers.html)的后端存储,而Vault secret的driver(secrets-store.csi.k8s.com)允许kubelet将各类企业级秘钥存储中的secret通过volume挂载,一旦attach动作完成,秘钥数据即挂载到了容器对应的文件系统中。在CSI driver的基础上,不同的秘钥管理后端可以实现定制化的provider去对接CSI driver框架中的规定接口。provider的功能概括如下:

* 对接后端秘钥管理系统,提供秘钥获取等必须的接口实现

* 适配当前CSI driver的接口定义

* 通过框架中的回调函数无需调用Kubernetes API即可将从后端获取的秘钥数据挂载到指定路径下

HashiCorp官方也基于此框架实现了一套对接Vault的[Provider](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fsecrets-store-csi-driver-provider-vault)。这里我们以此为例具体来看下在一个k8s pod应用中如何通过CSI plugin的方式使用Vault中管理的secret秘钥。

1 首先我们创建一个开启了CSI存储插件的ACK集群,然后参考[文档](https://yq.aliyun.com/go/articleRenderRedirect?url=https%3A%2F%2Fgithub.com%2Fhashicorp%2Fsecrets-store-csi-driver-provider-vault%2Fblob%2Fmaster%2Fdocs%2Fvault-setup.md)在集群中部署Vault服务端,为了便于验证这里我们使用dev模式省去unseal解封等流程,同时配置provider与Vault交互的认证模式和相应的访问控制策略

然后通过cli向Vault后端写入测试数据

2 通过官方提供的helm方式安装Secret Store CSI Driver,命令如下:

```

helm install . -n csi-secrets-store --namespace dev --set providers.vault.enabled=true

```

安装成功后如下图所示:

3 在集群中创建`secretproviderclasses`实例用于Secret Store CSI Driver与Vault的参数对接,一个示例如下,注意这里的vault服务端地址可通过kubectl get service vault获取。

4 最后我们来看下如何在应用pod中对接上述provider实例获取对应的Vault秘钥。这里pod对于上述vault provider的使用分为两种方式:

1)如果pod运行的目标集群版本在v1.15.0以上,且集群apiserver和节点kubelet manifest配置均开启了 `CSIInlineVolume=true`的feature-gates,则我们可以在pod中的volume字段内置声明需要使用的csi provider实例。

```

kind: Pod

apiVersion: v1

metadata:

name: nginx-secrets-store-inline

spec:

containers:

- image: nginx

name: nginx

volumeMounts:

- name: secrets-store-inline

mountPath: "/mnt/secrets-store"

readOnly: true

volumes:

- name: secrets-store-inline

csi:

driver: secrets-store.csi.k8s.com

readOnly: true

volumeAttributes:

secretProviderClass: "vault-foo"

```

2)如果目标集群不支持CSI的Inline Volume特性,我们需要首先创建使用csi的pv和对应的pvc实例,一个pv模板示例如下:

```

apiVersion: v1

kind: PersistentVolume

metadata:

name: pv-vault

spec:

capacity:

storage: 1Gi

accessModes:

- ReadOnlyMany

persistentVolumeReclaimPolicy: Retain

csi:

driver: secrets-store.csi.k8s.com

readOnly: true

volumeHandle: kv

volumeAttributes:

providerName: "vault"

roleName: "example-role"

vaultAddress: http://172.21.12.21:8200

vaultSkipTLSVerify: "true"

objects: |

array:

- |

objectPath: "/foo"

objectName: "bar"

objectVersion: ""

```

在pod实例模板中引用指定pvc即可在pod中获取到vault,这里我们在ACK集群以pv/pvc模式为例创建一个nginx应用容器实例并在其中挂载上文中我们创建的secretproviderclasses实例:

相比于secrets-manager等采用secret定时同步的方式,使用CSI对接指定Vault secret provider实例的方式虽然在实施步骤上比较复杂,同时在应用中也无法动态获取Vault后端secret的变更,但是该方案避免了secret在同步链路上频繁传输的安全风险,同时也客服了之前describe po可能造成的秘钥泄露,在整体安全性上要高出不少。大家可以根据实际应用场景选择适合自己的方式。

[原文链接](https://link.zhihu.com/?target=https%3A//yq.aliyun.com/articles/739645%3Futm_content%3Dg_1000094672)

本文为阿里云内容,未经允许不得转载。

相关推荐

Centos-6-Vault-Aliyun.repo

https://events.static.linuxfound.org/sites/events/files/slides/lemoal-nvme-polling-vault-2017-final_0.pdf

vault-ssh-helper, Vault SSH代理用于启用一次性密钥和密码 vault-ssh-helper 请注意:我们采取保管库和我们的用户信任的安全。 如果你认为你已经发现了安全问题,请联系我们,通过与我们联系,在 security@...

《Go-goldfish:基于VueJS与Vault原生Go API的HashiCorp Vault管理界面》 在现代云计算环境中,数据安全和访问控制是至关重要的。HashiCorp Vault是一款强大的工具,用于管理和保护敏感数据,如密钥、密码和证书。...

push-all profile-edit profile-use 领事consul-push-all consul-push-services consul-push-kv 保管库命令vault-create-token vault-find-token vault-list-secrets vault-pull-secrets vault-push-all vault-push-...

Kroger保险库演示演示版设置vault server -dev-root-token-id=myroottoken -devexport VAULT_ADDR='http://127.0.0.1:8200'vault login myroottoken静态秘密vault secrets list -detailedvault secrets enable -path...

docker-vault, Vault的官方 Docker 映像 关于这个 repo这是Vault官方映像的Git repo,用于 Vault 。 有关如何使用这里映像的完整自述文件以及有关如何使用和发布问题的信息,请参见页 。全文在 docker库/文档中生成...

Vault插件秘密Webhook词典“目标”是Vault中可以写入的路径。...目的HashiCorp Vault提供一流的AAA服务。 有时候,在Vault本身之外使用它提供的... 运行bash scripts/live-vault-test.sh以启动Vault。 这仍在进行中。 l

2. **Veritas Enterprise Vault**:作为业界领先的信息归档工具,Enterprise Vault 提供了对电子邮件、文件、社交媒体、即时消息等多类型数据的集中管理和归档,帮助企业降低存储成本,提升法规遵从性。 3. **归档...

Spring启动演示入门运行gradle构建所有必需的文件: ./gradlew build设置保管库启动保管库容器: docker-compose up -d --build vault 初始化保管库: docker-compose --no-ansi exec -e VAULT_CLI_NO_COLOR=1 -e ...

Vault Secret Manager插件这是一个GoCD Secrets插件,允许用户将用作GoCD服务器的秘密管理器。该插件支持KV Secrets Engine的版本2。目录使用Docker设置保管库运行以下命令以启动Vault的Docker容器docker run --cap-...

HA领事+保管箱+保管箱UI 该项目是在高可用性(HA)配置中使用 , 和的示例。 方便地打包为服务,可通过进行配置。 特征: dnsmasq使Consul DNS可用于所有容器。 提供了辅助dnsmasq服务器,该服务器将HA授予所有...

- **安全服务**:数据安全是云原生数据管理的重要组成部分,包括数据加密、访问控制和合规性。云服务提供商通常提供专门的安全服务,如AWS Key Management Service(KMS)和Azure Key Vault。 - **示例**:使用AWS ...

在现代云原生环境中,安全性是至关重要的,特别是在处理敏感数据如密码、API密钥和证书时。在Kubernetes(K8s)集群中,这些敏感信息被称为“secrets”,通常需要安全地存储和管理。HashiCorp的Vault是一款强大的...

Spring Vault示例 该存储库包含使用和示例。 设置 在示例根目录中打开控制台,然后执行以下命令来设置保管库: $ src/test/bash/create_certificates.sh # Create SSL certificates $ src/test/bash/install_vault....

【标题】"terraform-azurerm-keyvault-acmebot-源码.rar" 指的是一个使用Terraform和Azure Resource Manager(Azurerm)来配置Key Vault并集成ACMEbot的源代码压缩包。Terraform是一款强大的基础设施即代码(IaC)...

Vault 是由 HashiCorp 开发的一个安全服务,用于管理和保护敏感数据。CLI(Command Line Interface)版本允许用户通过命令行与 Vault 服务器进行交互,执行诸如存储、检索、管理和控制访问密钥等任务。 描述中提到...

Vault 是一个安全访问secrets的工具。 一个secrets是你想要严格控制访问的任何东西,例如API密钥,密码,证书等等。 Vault为任何secrets提供统一的界面,同时提供严格的访问控制和记录详细的审核日志。

AWS Vault是在开发环境中安全存储和访问AWS凭证的工具。 AWS Vault会将IAM凭证存储在操作系统的安全密钥库中,然后从这些凭证中生成临时凭证,以暴露给您的Shell和应用程序。 它被设计为对AWS CLI工具的补充,并且...

**正文** 在本文中,我们将深入探讨 Laravel 开发中的一个重要组件——`laravel-vault`。...无论是小型项目还是大型企业级应用,`laravel-vault` 都能帮助开发者更好地保护其应用程序的数据安全。