- وµڈ览: 111735 و¬،

-

و–‡ç« هˆ†ç±»

社هŒ؛版ه—

- وˆ‘çڑ„资讯 ( 0)

- وˆ‘çڑ„è®؛ه› ( 0)

- وˆ‘çڑ„é—®ç” ( 0)

هکو،£هˆ†ç±»

- 2019-09 ( 498)

- و›´ه¤ڑهکو،£...

وœ€و–°è¯„è®؛

هŒ؛ه—链ن¸ٹçڑ„éڑڈوœ؛و€§

ه¤چèپ”4ï¼ڑDaniel vs çپ霸

وœ¬و–‡ن¸»è¦په†…ه®¹هŒ…و‹¬éڑڈوœ؛و€§çڑ„هں؛وœ¬و¦‚ه؟µï¼Œن»¥هڈٹه¤§ه®¶و¯”较ه…³ه؟ƒçڑ„ن¸€ن؛›هŒ؛ه—链é،¹ç›®ن¸çڑ„ه½“ç؛¢ç‚¸هگé¸،وک¯ه¦‚ن½•èژ·هڈ–éڑڈوœ؛و€§çڑ„,ن»¥هڈٹéڑڈوœ؛و€§ه’ŒهŒ؛ه—链ن¹‹é—´çڑ„ه…³ç³»ï¼Œن¸»è¦پوک¯è؟™ن¸‰ن¸ھو–¹é¢م€‚ن¸چن¼ڑو¶‰هڈٹهˆ°ن¼ ç»ںçڑ„ن¼ھéڑڈوœ؛هڈ‘ç”ںه™¨م€‚(è؟™é‡Œè¯´وکژن¸€ن¸‹ï¼Œن½œè€…وٹٹ Nervos çڑ„ه‡ ن¸ھ CXO Daniel م€پJanم€پTerry 都调ن¾ƒن؛†ن¸€éپچ...

éڑڈوœ؛و€§çڑ„ه®ڑن¹‰

è¯è¯´çپ霸èژ·ه¾—و— é™گو‰‹ه¥—,集é½گ6颗و— é™گهژںçں³م€‚هڈھè¦پçپ霸هڈ‘هٹ¨â€œو¯”ه؟ƒâ€و”»ه‡»ï¼Œه®‡ه®™ن¸€هچٹçڑ„ç”ںه‘½ه°±ن¼ڑو¶ˆه¤±ï¼Œè؟™و—¶ه€™ه¤چèپ”و´¾ه‡؛ن؛†ç»ˆوپو¦ه™¨â€”Danielï¼پ

“Daniel,ه°±ه†³ه®ڑوک¯ن½ ن؛†ï¼پâ€

è؟™و—¶ï¼Œç”µè§†é‡Œهڈˆه¼€ه§‹هœ¨و”¾م€ٹو¦و—ه¤–ن¼ م€‹ï¼ŒDaniel看هˆ°هگ•ç§€و‰چم€‚

![]() ن؛ژوک¯ï¼ŒDaniel çپµوœ؛ن¸€هٹ¨ï¼Œè·‘هژ»و‰¾çپ霸م€‚

ن؛ژوک¯ï¼ŒDaniel çپµوœ؛ن¸€هٹ¨ï¼Œè·‘هژ»و‰¾çپ霸م€‚

Danielï¼ڑه°ٹو•¬çڑ„çپ霸ه…ˆç”ں,هگ¬è¯´ن½ è¦پو¶ˆçپه®‡ه®™ن¸€هچٹçڑ„ç”ںه‘½ï¼ں

çپ霸ï¼ڑ请و±‚وک¯و²،وœ‰ç”¨çڑ„,و‰€وœ‰ç”ںه‘½éƒ½وک¯éڑڈوœ؛选و‹©çڑ„,ç»ه¯¹ه…¬ه¹³ï¼پè؟™وک¯ن¸؛ن؛†ه®‡ه®™çڑ„ه¹³è،،,ه®‡ه®™çڑ„وœھو¥م€‚

ن؛ژوک¯ï¼ŒDaniel و·±هگ¸ن؛†ن¸€هڈ£و°”,وڈگه‡؛ن؛†ن¸€è؟ن¸²çڑ„é—®é¢کم€‚

Danielï¼ڑé‚£ن»€ن¹ˆوک¯éڑڈوœ؛ï¼ںéڑڈوœ؛çڑ„و؛گه¤´هœ¨ه“ھ里ï¼ںن½ ن؛†è§£و— é™گو‰‹ه¥—éڑڈوœ؛选و‹©çڑ„هژںçگ†هگ—ï¼ںه¦‚ن½•éھŒè¯پن½ çڑ„选و‹©وک¯éڑڈوœ؛çڑ„ه‘¢ï¼ںن½ و€ژن¹ˆçں¥éپ“è‡ھه·±çڑ„选و‹©وک¯ن¸چهڈ—ه¹²و¶‰è€Œه®Œه…¨ه…¬ه¹³çڑ„ه‘¢ï¼ں选و‹©ه‡؛و¥çڑ„ن؛؛被选و‹©ن¹‹هگژè؟کوک¯éڑڈوœ؛çڑ„هگ—?@&*(@^$^&@*!(&#*!……â€

![]()

Danielï¼ڑه¥½هگ§ï¼Œوˆ‘ن»¬ن»ژوœ€ç®€هچ•çڑ„ه¼€ه§‹ï¼Œن»€ن¹ˆوک¯éڑڈوœ؛و€§ï¼ں

çپ霸ï¼ڑé‚£ه¤ھ简هچ•ن؛†ï¼Œه°±وک¯ه‡هŒ€هˆ†ه¸ƒم€‚

Danielï¼ڑ01230123 وک¯éڑڈوœ؛ه؛ڈهˆ—هگ—ï¼ں

çپ霸ï¼ڑè؟کè¦پن¸ژه‡؛çژ°çڑ„ن½چç½®و— ه…³م€‚

Danielï¼ڑxxxxx وک¯éڑڈوœ؛ه؛ڈهˆ—هگ—ï¼ں

çپ霸ï¼ڑوˆ‘çں¥éپ“ن؛†ï¼Œه†چهٹ ن¸ھ相ن؛’独立م€‚

Danielï¼ڑxxxxx وک¯éڑڈوœ؛ه؛ڈهˆ—هگ—ï¼ںè؟™ن¸ھوک¯è‡ھ然و•° e,وک¯ 2.871828828

ن»ژن»¥ن¸ٹçڑ„ه¯¹è¯ن¸هڈ¯ن»¥çœ‹ه‡؛,ه…‰ن»ژه‡هŒ€و€§ه‡؛هڈ‘ه®ڑن¹‰éڑڈوœ؛و€§وک¯ن¸چه¤ںçڑ„,ه› ن¸؛و¯ڈن¸€ن¸ھو•°ه—ه‡؛çژ°çڑ„و¦‚çژ‡وک¯ن¸€و ·çڑ„,ه¹¶ن¸چ能ن؟è¯پن»–ن»¬ه°±وک¯ç‹¬ç«‹çڑ„م€‚é‚£ن¹ˆهٹ ن¸ٹ相ن؛’独立çڑ„è¯ï¼Œè؟™ن¸ھه؛ڈهˆ—وک¯éڑڈوœ؛çڑ„هگ—ï¼ںوˆ‘ن»¬هڈ¯ن»¥è®¤ن¸؛ه®ƒوک¯éڑڈوœ؛ه؛ڈهˆ—,ن½†وک¯وک¯وœ‰é™گه®ڑو،ن»¶çڑ„,è؟™ç±»éڑڈوœ؛ه؛ڈهˆ—هڈھ能用هœ¨ن»؟çœںه½“ن¸م€‚و¯”ه¦‚وˆ‘ن»¬وƒ³è¦پو¨،و‹ںن؛؛وµپçڑ„و³ٹو¾هˆ°è¾¾ï¼Œç”¨è؟™و ·çڑ„éڑڈوœ؛ه؛ڈهˆ—وک¯هڈ¯ن»¥çڑ„,ن½†وک¯هœ¨ه¯†ç په¦ن¸è؟™و ·çڑ„éڑڈوœ؛ه؛ڈهˆ—وک¯ن¸چه¤ںçڑ„,وˆ‘ن»¬è؟ک需è¦پن¸چهڈ¯é¢„وµ‹و€§م€‚و¯”ه¦‚وˆ‘ن»¬ç”¨è‡ھ然ه¯¹و•°çڑ„ه؛•eçڑ„و•°ç پن½œن¸؛éڑڈوœ؛ه؛ڈهˆ—م€‚eç،®ه®هڈ¯ن»¥è¢«è®¤ن¸؛هœ¨ç»ںè®،ن¸ٹوک¯ه‡هŒ€هˆ†ه¸ƒه’Œç‹¬ç«‹çڑ„(ه°½ç®،و²،وœ‰ه®Œه…¨è¯پوکژ),用و¥هپڑن»؟çœںوک¯è¶³ه¤ںçڑ„,ن½†وک¯ن¸چ能用ن½œه¯†ç په¦ن¸çڑ„éڑڈوœ؛ç§چهگم€‚ه› ن¸؛ه¯¹و‰‹وœ‰هڈ¯èƒ½é€ڑè؟‡ن¸€ه®ڑé•؟ه؛¦çڑ„ه·²çں¥ه؛ڈهˆ—猜وµ‹هˆ°وک¯هœ¨ن½؟用eم€‚ه¯†ç په¦çڑ„éڑڈوœ؛ç§چهگè¦پو±‚ن»»و„ڈ片و®µه؛ڈهˆ—ن¸چ能预وµ‹è¯¥ه؛ڈهˆ—ن½™ن¸‹çڑ„部هˆ†ï¼Œè؟™وک¯ه¯†ç په¦ن¸ç‹¬وœ‰çڑ„特و€§ï¼Œç›®ه‰چوژ¥ن¸‹و¥çڑ„ه†…ه®¹éƒ½وک¯هڈ¯ن»¥é€‚用ن؛ژه¯†ç په¦ن¸çڑ„éڑڈوœ؛ه؛ڈهˆ—م€‚

éڑڈوœ؛و€§çڑ„هˆ†ç±»

éڑڈوœ؛و€§ه’Œéڑڈوœ؛و€§ن¹‹é—´وک¯وœ‰ه·®هˆ«çڑ„,وˆ‘ن»¬و¥ç®€هچ•è¯´وکژن¸‹éڑڈوœ؛و€§çڑ„هˆ†ç±»م€‚ن»ژçœںهپ‡و¥هˆ†ç±»ï¼Œهڈ¯ن»¥هˆ†ن¸؛çœںéڑڈوœ؛و•°هڈ‘ç”ںه™¨ه’Œن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨م€‚è؟کوœ‰ن¸€ç§چن¸ژن¹‹و£ن؛¤çڑ„هˆ†ç±»ï¼Œوک¯ç،¬ن»¶éڑڈوœ؛و•°هڈ‘ç”ںه™¨ه’Œè½¯ن»¶éڑڈوœ؛و•°هڈ‘ç”ںه™¨م€‚

çœںéڑڈوœ؛و•°هڈ‘ç”ںه™¨é€ڑه¸¸وک¯é€ڑè؟‡ç‰©çگ†و‰‹و®µï¼ŒهŒ…و‹¬é‡ڈهگè؟‡ç¨‹م€‚软ن»¶çœںéڑڈوœ؛و•°هڈ‘ç”ںه™¨وک¯هکهœ¨çڑ„ï¼ڑLinuxن¸‹وœ‰ن¸ھ/dev/urandom,وک¯ن¸€ن¸ھ软ن»¶çœںéڑڈوœ؛و•°هڈ‘ç”ںه™¨ï¼Œé‡‡é›†وœ؛ه™¨è؟گè،Œè؟‡ç¨‹ن¸çڑ„ه™ھéں³و•°وچ®و¥èژ·هڈ–足ه¤ںçڑ„熵و؛گم€‚

ن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨é€ڑه¸¸é€ڑè؟‡هچ•هگ‘ه‡½و•°و¥و„é€ ï¼Œن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨é€ڑه¸¸هڈ¯ن»¥ه°†ç†µو؛گ,ن¹ںه°±وک¯éڑڈوœ؛ç§چهگè؟›è،Œو‰©ه……,و¯”ه¦‚çœںéڑڈوœ؛و•°هڈ‘ç”ںه™¨ن؛§ç”ںن؛† 1bit çڑ„éڑڈوœ؛و•°ï¼Œé‚£ن¹ˆن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ه°±هڈ¯ن»¥ه°†è؟™ 1 و¯”特و‰©ه……هˆ° 10bit وˆ– 100bit,ن½†وک¯ه®ƒçڑ„熵è؟کوک¯ 1bitم€‚

ن¸؛ن»€ن¹ˆوٹٹé‡ڈهگè؟‡ç¨‹هچ•ç‹¬é¢†ه‡؛و¥è®²ه‘¢ï¼ںه› ن¸؛هœ¨é‡ڈهگهٹ›ه¦و²،وœ‰è¢«وژ¨ç؟»ن¹‹ه‰چ,ه®ƒوک¯ç›®ه‰چçگ†è®؛ن¸ٹ能ه¤ںè¯پوکژçڑ„çœںéڑڈوœ؛م€‚ن»ژ物çگ†ه¦هژںçگ†ن¸ٹه®ƒوک¯ه¤©ç„¶è•´هگ«هœ¨çگ†è®؛里çڑ„éڑڈوœ؛و€§هƒڈم€‚ه…¶ن»–èژ·هڈ–éڑڈوœ؛و•°çڑ„و‰‹و®µï¼Œهƒڈه¤§و°”ه™ھه£°ï¼Œوˆ‘ن»¬è؟کن¸چ能ه®Œه…¨ن»ژçگ†è®؛ن¸ٹè¯پوکژه®ƒوک¯éڑڈوœ؛çڑ„,ن¹ں许وœھو¥وںگن¸€ه¤©وœ‰ن؛؛能و‰¾ه‡؛ه®ƒçڑ„规ه¾‹ه‘¢ï¼ں

- é‚£ن¹ˆن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨هکهœ¨هگ—ï¼ںهœ¨ه¯†ç په¦ه®‰ه…¨هگ—ï¼ں

- ه¾ˆéپ—و†¾ï¼Œن¸چهکهœ¨.

- è؟™ن¸ھé—®é¢کç‰ن»·ن؛ژPوک¯هگ¦ç‰ن؛ژNP;然而è؟کو²،وœ‰è¢«è¯پوکژه‡؛و¥م€‚

- é‚£ن¸؛ن»€ن¹ˆè؟کè¦پهژ»ç”¨ه‘¢ï¼ں

- وˆ‘ن»¬çژ°هœ¨ç»ںè®،ه¦ن¸ٹçڑ„ن¸€ن؛›و£€وµ‹و‰‹و®µهڈ¯ن»¥و£€وµ‹ه‡؛ن½ è؟™ن¸ھهڈ‘ç”ںه™¨ن؛§ç”ںçڑ„éڑڈوœ؛ه؛ڈهˆ—وک¯هگ¦و»،足ه¯†ç په¦çڑ„è®،ç®—ه®‰ه…¨و€§çڑ„è¦پو±‚م€‚

- ه¦‚ن½•هˆ¤و–ن¸€ن¸ھه؛ڈهˆ—çڑ„éڑڈوœ؛و•°ç¨‹ه؛¦ï¼ں

- 用ç»ںè®،ه¦ç»ںè®،ه¦وµ‹è¯•م€‚

- 能ه¤ںه®Œه…¨è¯پوکژهگ—ï¼ں

- ن¸چ能م€‚

- وœ‰çگ†è®؛è¯پوکژéڑڈوœ؛و•°هڈ‘ç”ںه™¨هگ—ï¼ں

- وœ‰ï¼Œé‡ڈهگéڑڈوœ؛و•°هڈ‘ç”ںه™¨م€‚

- ن¼ھéڑڈوœ؛و•°ه’Œن¸چهڈ¯é¢„وµ‹و€§çڑ„ه…³ç³»ï¼ں

- ن¼ھéڑڈوœ؛و€§ç‰ن؛ژه¤ڑé،¹ه¼ڈو—¶é—´ن¸چهڈ¯é¢„وµ‹و€§م€‚

و‰€وœ‰çڑ„çœںو£çڑ„ن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ç”ںوˆگçڑ„éڑڈوœ؛و•°ه؛ڈهˆ—ن¸€ه®ڑوک¯ن¸چ能被هœ¨ه¤ڑé،¹ه¼ڈو—¶é—´ه†…预وµ‹çڑ„,ن¹ںه°±وک¯ç»™ه®ڑن¸€ن¸ھن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ï¼Œه·²çں¥ه®ƒن؛§ç”ںçڑ„éڑڈوœ؛ه؛ڈهˆ—çڑ„ن»»و„ڈ片و®µï¼Œوک¯و— و³•هœ¨ه¤ڑé،¹ه¼ڈو—¶é—´ه†…ن»¥é«کن؛ژن¸€هچٹçڑ„و¦‚çژ‡é¢„وµ‹ه‡؛ن¸‹é¢çڑ„1bitم€‚

ه¦‚ن½•ن»ژهŒ؛ه—链ن¸ٹهڈ–ه¾—éڑڈوœ؛و•°

ن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ن¸چ能直وژ¥ç”¨هœ¨هŒ؛ه—链ن¸ٹم€‚ن¸؛ن»€ن¹ˆï¼ں

ن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ç”ںوˆگçڑ„éڑڈوœ؛ه؛ڈهˆ—éڑ¾éپ“ن¸چوک¯ن¸چهڈ¯é¢„وµ‹çڑ„هگ—ï¼ں

ن¸چهڈ¯é¢„وµ‹و€§çڑ„ه‰چوڈگوک¯è¯´ن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ن½œن¸؛ن¸€ن¸ھ黑盒,除ن؛†ه®ƒçڑ„输ه‡؛,ه¤–ç•Œو— و³•ه¾—çں¥ه…¶ن»–ن¸€هˆ‡ن؟،وپ¯م€‚ن½†وک¯هŒ؛ه—链ن¸ٹçڑ„ن¸€هˆ‡éƒ½وک¯ه…¬ه¼€é€ڈوکژçڑ„,هŒ…و‹¬ن½؟用çڑ„ن¼ھéڑڈوœ؛و•°هڈ‘ç”ںه™¨ن¹ںوک¯é€ڈوکژçڑ„,ç§چهگن¹ںوک¯ن¸€و ·çڑ„,ن½ و€ژن¹ˆé€‰هڈ–ç§چهگه‘¢ï¼ںن¸€و—¦ن½ çں¥éپ“ن؛†ç§چهگ,çں¥éپ“ن؛†éڑڈوœ؛و•°çڑ„ç®—و³•ï¼Œé‚£ن¹ˆهگژé¢çڑ„ن¸چهڈ¯é¢„وµ‹و€§ن¸چه؟…ه†چ考虑ن؛†ï¼Œه®Œه…¨èƒ½ه¤ں预وµ‹هˆ°هگژé¢çڑ„ه؛ڈهˆ—ن؛†م€‚

çœںéڑڈوœ؛و•°هڈ‘ç”ںه™¨ه‘¢ï¼ں

هڈ¯ن»¥ï¼Œن½†وک¯ه¾ˆéڑ¾هپڑهˆ°هژ»ن¸ه؟ƒهŒ–م€‚ن¾‹ه¦‚ن»¥ه¤ھهٹçژ°هœ¨ه¸¸ç”¨çڑ„éڑڈوœ؛و•°هڈ‘ç”ںه™¨ه°±وک¯é€ڑè؟‡ Oraclize,ه¼•ه…¥random.org(random.org وک¯ن¸€ن¸ھ网站,ه®ƒه£°ç§°وڈگن¾›çœںéڑڈوœ؛و•°م€‚)ه¤§ه®¶é€ڑè؟‡ oraclize وٹٹçœںéڑڈوœ؛و•°ه…¥هˆ°و™؛能هگˆç؛¦ن¸ï¼Œè؟™وک¯ن¸€ن¸ھو¯”较و™®éپچçڑ„用و³•م€‚و¯”ه¦‚ Fomo3D,ن»–ن»¬ن¹‹ه‰چ用ن؛†ن¸€ن¸ھه¹¶ن¸چه®‰ه…¨çڑ„,هœ¨هŒ؛ه—链ن¸ٹهڈ–éڑڈوœ؛و•°çڑ„و–¹و³•م€‚

é‚£ن¹ˆه½’و ¹ç»“ه؛•ï¼Œهœ¨هŒ؛ه—链è؟™و ·çڑ„ن¸€ن¸ھç³»ç»ںه½“ن¸éڑڈوœ؛و€§هڈ¯ن»¥و¥è‡ھه“ھ里ه‘¢ï¼ںè؟™ن¸ھéڑڈوœ؛و€§و¥è‡ھ“ن؛؛ç±»çڑ„è،Œن¸؛â€م€‚وˆ‘ن»¬çژ°هœ¨ن»ژوœ€ç®€هچ•çڑ„وƒ…ه†µه¼€ه§‹هژ»é€گو¥و„é€ ن¸€ن¸ھهŒ؛ه—链ن¸ٹهڈ¯ن»¥ن½؟用çڑ„ه…¬ه¹³çڑ„éڑڈوœ؛و•°هڈ‘ç”ںه™¨م€‚ن¸‹و–‡و‰€و¶‰هڈٹهˆ°çڑ„هœ¨هˆ†ه¸ƒه¼ڈçڑ„çژ¯ه¢ƒن¸‹çڑ„هچڈ议都هڈ¯ن»¥è½¬وچ¢ن¸؛هŒ؛ه—链çڑ„çژ¯ه¢ƒï¼Œه› و¤ن¸چه¯¹â€œهˆ†ه¸ƒه¼ڈâ€ه’Œâ€œهŒ؛ه—链â€هپڑهŒ؛هˆ†م€‚

v1.0 و–¯é‡Œه…°هچ،炒饼

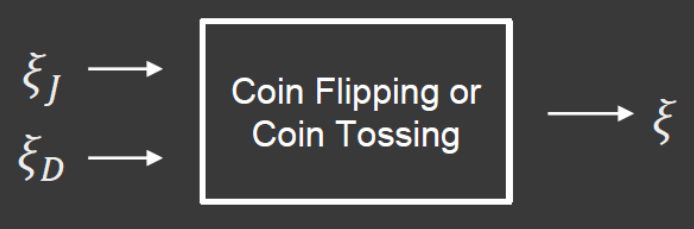

ن¾‹ه¦‚,çژ°هœ¨وœ‰ Jan ه’Œ Daniel ن¸¤ن¸ھن؛؛,هœ¨ن»–ن»¬é¢ه‰چوœ‰ن¸€ç›ک炒饼,ن»–ن»¬éƒ½وƒ³هگƒï¼Œن½†وک¯è؟™ن¸ھ炒饼هڈھه¤ںن¸€ن¸ھن؛؛هگƒم€‚ه› و¤ï¼Œن»–ن»¬çژ°هœ¨éœ€è¦پن¸€ن¸ھهˆ†ه¸ƒه¼ڈçڑ„éڑڈوœ؛و•°هڈ‘ç”ںه™¨و¥ه†³ه®ڑç”±è°پو¥هگƒè؟™ن¸ھ炒饼م€‚هپ‡è®¾وœ€هگژ输ه‡؛çڑ„结وœوک¯ 0,那ه°±ç»™ Janï¼›وک¯ 1 çڑ„è¯ه°±ç»™Danielم€‚![]()

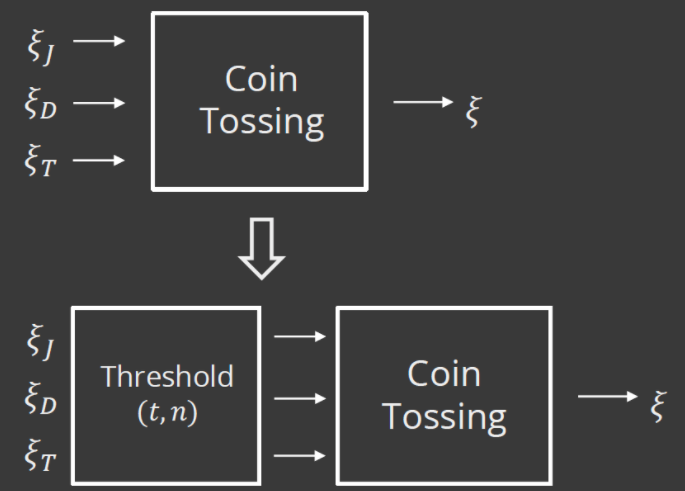

ن¸؛ن؛†و„é€ è؟™و ·çڑ„ن¸€ن¸ھه…¬ه¹³çڑ„هچڈ议——هژ†هڈ²ن¸ٹهڈ«هپڑ coin-flipping وˆ–者 coin-tossing هچڈ议,وˆ‘ن»¬è¦پو±‚ن؛Œن؛؛هˆ†هˆ«ه¯¹هچڈè®®è؟›è،Œè¾“ه…¥م€‚è؟™و ·çڑ„هچڈ议需è¦پو»،足و‰€وœ‰çڑ„输ه…¥ن¸ژ输ه‡؛都وک¯ç‹¬ç«‹çڑ„م€‚Jan ه’Œ Daniel ن»–ن»¬ن¹‹é—´è‚¯ه®ڑوک¯ن¸چهڈ¯èƒ½ه…±è°‹çڑ„,è؟™و ·ن»–ن»¬ن؟©çڑ„输ه…¥ه°±ç›¸ن؛’独立ن؛†م€‚çژ°هœ¨هڈھ需è¦پو»،足输ه‡؛ه’Œن¸¤ن¸ھ输ه…¥ن¹ںهˆ†هˆ«وک¯ç›¸ن؛’独立çڑ„;第ن؛Œن¸ھو€§è´¨ه°±وک¯هڈھè¦پوœ‰ن¸€ن¸ھ输ه…¥وک¯ه‡هŒ€é€‰و‹©çڑ„,那ن¹ˆç»“وœه°±وک¯ه‡هŒ€هˆ†ه¸ƒçڑ„م€‚ن¹ںه°±وک¯è¯´ï¼Œهچ³ن½؟ Daniel ن¸€ç›´é€‰ 1,هڈھè¦پJançڑ„选و‹©وک¯ه‡هŒ€çڑ„,那ن¹ˆهˆ°وœ€هگژ输ه‡؛çڑ„结وœه°±وک¯ه‡هŒ€çڑ„م€‚çژ°ه®ن¸و»،足è؟™ن؛›و،ن»¶çڑ„و„é€ و–¹ه¼ڈوœ‰ه¾ˆه¤ڑ,ه…¶ن¸ن¸€ç§چوک¯ه¼‚وˆ–و“چن½œï¼ڑهœ¨ç»™ه®ڑ Daniel 选 1 çڑ„وƒ…ه†µن¸‹ï¼ˆJan ن¸چçں¥éپ“),Jan ن¸چç®،选 0 è؟کوک¯ 1,输ه‡؛结وœéƒ½وک¯وک¯ 0/1 هگ„ن¸€هچٹçڑ„هڈ¯èƒ½و€§ï¼›ç»™ه®ڑ Daniel 选 0 çڑ„وƒ…ه†µهگŒçگ†م€‚هڈ¦ن¸€ç§چو–¹و³•وک¯هˆ©ç”¨ mod è؟گç®—م€‚

آ

v2.0 و§گèٹ±é¥¼

ن½†وک¯è؟™é‡Œه°±وœ‰ن¸€ن¸ھé—®é¢کم€‚Daniel و¯”较èپھوکژ,ن»–ç‰ Jan 选ه¥½ن؛†è¾“ه…¥è؟›هژ»ن¹‹هگژ,ه†چè؟›è،Œé€‰و‹©ï¼Œç”±ن؛ژهچڈè®®çڑ„ن؛¤ن؛’ه¯¹ن؛ژن¸¤ن؛؛و¥è®²وک¯ه…¬ه¼€çڑ„,ن»–能看هˆ° Jan çڑ„选و‹©م€‚ه¦‚وœçœ‹هˆ° Jan 选 0,那ن»–ه°±é€‰ 0ï¼›ه¦‚وœçœ‹هˆ° Jan 选 1,那ن»–ه°±é€‰ 1م€‚ه¼‚وˆ–èµ·و¥و°¸è؟œوک¯ 1,è؟™و ·و— è®؛ Jan و€ژن¹ˆé€‰و‹©éƒ½وک¯ Danielهچ وچ®ن¼کهٹ؟م€‚

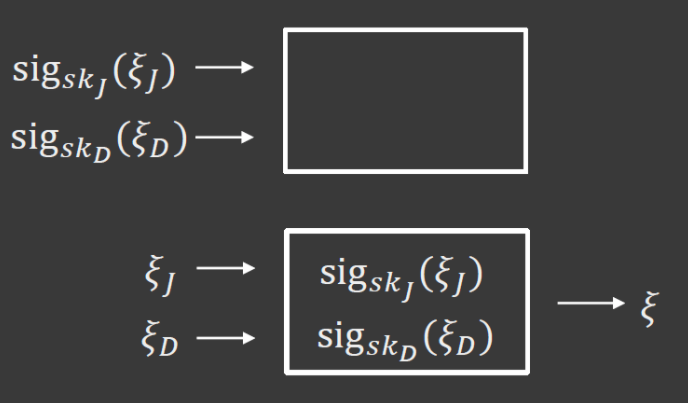

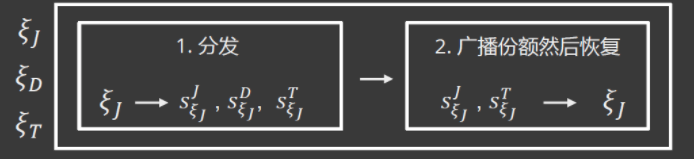

ن¸؛ن؛†éک²و¢è؟™ç§چن½œه¼ٹè،Œن¸؛,è؟™و—¶ه€™وˆ‘ن»¬ه¼•ه…¥و–°çڑ„وœ؛هˆ¶ï¼ڑو‰؟è¯؛م€‚ن¹ںه°±وک¯è¯´ï¼Œè¦پ让 Daniel هچ³ن½؟çں¥éپ“ Jan 选و‹©ن؛†ن»€ن¹ˆï¼Œن¹ںن¸چ能و ¹وچ® Jan çڑ„选و‹©هژ»و›´و”¹è‡ھه·±çڑ„选و‹©م€‚و€ژن¹ˆهپڑه‘¢ï¼ںهœ¨ç¬¬ن¸€ن¸ھو‰؟è¯؛éک¶و®µï¼Œوˆ‘ن»¬ه…ˆè®©ن»–ن»¬وٹٹéڑڈوœ؛و•°ç¾هگچ,ç¾هگچ结وœè¾“ه…¥è؟›هچڈè®®م€‚هœ¨è؟™و ·çڑ„وƒ…ه†µن¸‹ï¼Œé€ڑè؟‡ç¬¬ن؛Œن¸ھوڈç¤؛éک¶و®µï¼Œوٹٹç¾è؟‡هگچçڑ„éڑڈوœ؛و•°è¾“ه…¥è؟›هژ»ï¼Œن¸ژ第ن¸€ن¸ھéک¶و®µçڑ„و‰؟è¯؛è؟›è،Œو¯”ه¯¹وˆگهٹںن¹‹هگژ,ه†چه¼‚وˆ–ه‡؛结وœï¼Œèژ·ه¾—وˆ‘ن»¬وƒ³è¦پçڑ„éڑڈوœ؛و•°م€‚ç¾هگچ而ن¸چ采用ه“ˆه¸Œه‡½و•°çڑ„ç›®çڑ„,وک¯ن¸؛ن؛†ن؟è¯پ输ه…¥çڑ„éڑڈوœ؛و•°وک¯ç”±وœ¬ن؛؛输ه…¥ï¼Œè€Œن¸چوک¯هˆ«ن؛؛ن¼ھé€ è¾“ه…¥çڑ„,然而هœ¨هŒ؛ه—链çڑ„设ه®ڑن¸‹ï¼Œوˆ‘ن»¬هڈ¯ن»¥ç›´وژ¥ن½؟用ه“ˆه¸Œه‡½و•°ï¼Œه› ن¸؛é€ڑه¸¸هŒ؛ه—链çڑ„ن؛¤وک“都وک¯ه¸¦وœ‰ç¾هگچçڑ„م€‚

v3.0a ن¸€ن¸ھو¯”特ه¸پن¸€ç¢—çڑ„蛋炒é¥

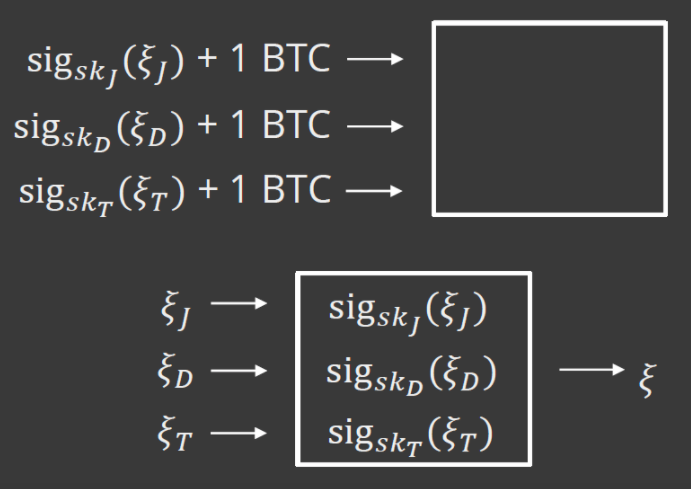

ن½†وک¯è؟™و ·è؟کن¸چه¤ں,è؟کوœ‰é—®é¢کم€‚هپ‡è®¾و¤و—¶ Terry و¥ن؛†ï¼Œè؟™و¬،ن»–ن»¬ن¸€ه…±ن¸‰ن¸ھن؛؛è¦په†³ه®ڑن¸€ن»½è›‹ç‚’é¥çڑ„و‰€وœ‰وƒم€‚ه¤ڑن؛†ن¸€ن¸ھن؛؛ن¹‹هگژ,Daniel هڈ‘çژ°ن؛‹وƒ…وœ‰è½¬وœ؛,ن»–هڈˆوƒ³هˆ°ن؛†ن¸ھن¸»و„ڈï¼ڑه¦‚وœوœ€هگژ结وœçœ‹èµ·و¥ن¸چه¤ھه¦™ï¼Œن¸چوک¯وˆ‘هگƒçڑ„è¯ï¼Œوˆ‘ه°±ن¸چè؟›è،Œوڈç¤؛éک¶و®µç›´وژ¥هپ‡è£…و™•ه€’م€‚هˆڑو‰چçڑ„هچڈè®®ن¹‹ن¸‹ï¼Œوˆ‘ن»¬ه®é™…ن¸ٹ规ه®ڑن؛†هڈھوœ‰و‰€وœ‰ن؛؛都输ه…¥çڑ„وƒ…ه†µن¸‹ï¼Œهڈ‚ن¸ژ者و‰چوœ‰è¾“ه‡؛结وœم€‚هپ‡ه¦‚هڈ‚ن¸ژ者و‰؟è¯؛,ن½†هچ´و²،وœ‰وڈç¤؛,那و€ژن¹ˆهٹï¼ںوک¯é‡چو–°ه†چو¥ن¸€éپچ,è؟کوک¯ه°±هڈ–ه‰©ن¸‹ن¸¤ن¸ھن؛؛çڑ„输ه…¥ه‘¢ï¼ںè؟™ن¸¤ç§چو–¹و³•وک¯éƒ½وœ‰é—®é¢کçڑ„ï¼ڑه¦‚وœè¦پé‡چو–°و¥ن¸€éپچ,那ن¹ˆو”»ه‡»è€…ه°±هڈ¯ن»¥é€ڑè؟‡è؟™ç§چو–¹و³•هœ¨و¯ڈو¬،è‡ھه·±ن¸چهˆ©çڑ„وƒ…ه†µن¸‹ه¼؛è،Œن½؟ه¾—هچڈè®®é‡چو–°è؟گè،Œï¼›ه¦‚وœهڈھهڈ–ه‰©ن¸‹ن¸¤ن¸ھن؛؛çڑ„输ه…¥ï¼Œو”»ه‡»è€…هگŒو ·هڈ¯ن»¥é€‰و‹©وک¯هگ¦و”¾ه¼ƒè¾“ه…¥و¥è¶‹هˆ©éپ؟ه®³م€‚ه› و¤ï¼Œوˆ‘ن»¬éœ€è¦پوœ‰وƒ©ç½ڑوœ؛هˆ¶و¥ن؟è¯پهڈ‚ن¸ژ者ن¸چه¾—éڑڈو„ڈو”¾ه¼ƒم€‚ه½“هڈ‚ن¸ژ者هœ¨و‰؟è¯؛çڑ„و—¶ه€™ï¼Œه؟…é،»è¦پهگ‘هچڈè®®ن¸ٹن؛¤ن¸€ن¸ھو¯”特ه¸پ——ه¦‚وœوک¯ه¸¦وœ‰و™؛能هگˆç؛¦çڑ„هŒ؛ه—链çڑ„çژ¯ه¢ƒï¼Œè؟™و ·çڑ„و“چن½œهچپهˆ†ه®¹وک“م€‚ه¦‚وœDaniel ن¸چوŒ‰و—¶وڈç¤؛,那ه°±و²،و”¶ Daniel çڑ„و¯”特ه¸پهˆ†ç»™ Jan ه’Œ Terryم€‚ç”±ن؛ژ蛋炒é¥çڑ„ن»·ه€¼é€ڑه¸¸ه¹¶ن¸چن¼ڑ超è؟‡ن¸€ن¸ھو¯”特ه¸پ,Daniel ن¸چن¼ڑ选و‹©è؟™و ·çڑ„و–¹ه¼ڈè؟›è،Œن½œه¼ٹم€‚è؟™و ·çڑ„ن¸€ن¸ھوƒ©ç½ڑوœ؛هˆ¶ï¼Œه°±وک¯ن¸؛ن؛†éک²و¢و‹’ç»وœچهٹ،و”»ه‡»م€‚

آ

![]()

v3.0b 集é½گن¸ƒé¢—é¾™çڈ و‰چ能هڈ¬ه”¤çڑ„蛋炒é¥

除ن؛†وƒ©ç½ڑن¹‹ه¤–,è؟کوœ‰هڈ¦ه¤–ن¸€ç§چو–¹ه¼ڈ,وˆ‘ن»¬ç§°ن¹‹ن¸؛集é½گن¸ƒé¢—é¾™çڈ و‰چ能هڈ¬ه”¤çڑ„蛋炒é¥م€‚简هچ•و¥è®²ï¼Œه°±وک¯ن¹‹ه‰چçڑ„ coin-tossing çڑ„هچڈ议,ه†چè؟½هٹ ن¸€ن¸ھé—¨é™گوœ؛هˆ¶م€‚وˆ‘ن»¬هڈ¯ن»¥çگ†è§£ن¸؛ه¯¹ن؛ژو‹’ç»وœچهٹ،è؟™ç§چو”»ه‡»ï¼Œوˆ‘ن»¬ه¢ه¼؛ن؛†ç³»ç»ںçڑ„هپ¥ه£®و€§ï¼Œن½؟ه¾—ه®ƒèƒ½ه¤ںه®¹ه؟چن¸€ه®ڑ程ه؛¦çڑ„و‹’ç»وœچهٹ،م€‚è؟™و ·çڑ„é—¨é™گوœ؛هˆ¶و€»çڑ„说و¥وœ‰ن¸‰ç§چم€‚

![]() 第ن¸€ç§چé—¨é™گوœ؛هˆ¶وک¯ç®€هچ•هœ°هڈ–ه‰چ t ن¸ھ输ه…¥م€‚ن½†وک¯è؟™ç§چو–¹ه¼ڈن¸چوٹ—ه¥³ه·«و”»ه‡»ï¼Œهپ‡è®¾ Daniel وک¯é»‘ه®¢ه¸ه›½çڑ„ه¤چهˆ¶ن؛؛,ن»–ه¤چهˆ¶ن؛†ن¸€ن¸‡ن¸ھè‡ھه·±ï¼Œè؟™و ·ï¼ŒDaniel وœ‰ه¾ˆه¤§çڑ„هڈ¯èƒ½هچ وœ‰ه‰چ t ن¸ھ输ه…¥ï¼Œç‰هگŒن؛ژوژ§هˆ¶ن؛†و•´ن¸ھéڑڈوœ؛و•°م€‚ه› و¤ï¼Œè؟™ç§چé—¨é™گçڑ„و–¹و³•وک¯ن¸چوٹ—ه¥³ه·«و”»ه‡»çڑ„,هڈھ能用هœ¨ permissioned çژ¯ه¢ƒن¸‹ï¼Œهœ¨çں¥éپ“و€»ن؛؛و•°çڑ„وƒ…ه†µن¸‹ï¼Œهڈھهڈ–ه‰چ t ن¸ھم€‚

第ن¸€ç§چé—¨é™گوœ؛هˆ¶وک¯ç®€هچ•هœ°هڈ–ه‰چ t ن¸ھ输ه…¥م€‚ن½†وک¯è؟™ç§چو–¹ه¼ڈن¸چوٹ—ه¥³ه·«و”»ه‡»ï¼Œهپ‡è®¾ Daniel وک¯é»‘ه®¢ه¸ه›½çڑ„ه¤چهˆ¶ن؛؛,ن»–ه¤چهˆ¶ن؛†ن¸€ن¸‡ن¸ھè‡ھه·±ï¼Œè؟™و ·ï¼ŒDaniel وœ‰ه¾ˆه¤§çڑ„هڈ¯èƒ½هچ وœ‰ه‰چ t ن¸ھ输ه…¥ï¼Œç‰هگŒن؛ژوژ§هˆ¶ن؛†و•´ن¸ھéڑڈوœ؛و•°م€‚ه› و¤ï¼Œè؟™ç§چé—¨é™گçڑ„و–¹و³•وک¯ن¸چوٹ—ه¥³ه·«و”»ه‡»çڑ„,هڈھ能用هœ¨ permissioned çژ¯ه¢ƒن¸‹ï¼Œهœ¨çں¥éپ“و€»ن؛؛و•°çڑ„وƒ…ه†µن¸‹ï¼Œهڈھهڈ–ه‰چ t ن¸ھم€‚

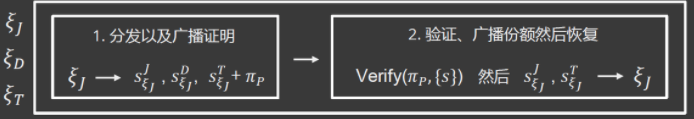

第ن؛Œç§چو–¹و³•وœ‰ن¸‰ç§چه½¢ه¼ڈï¼ڑن¸€ç§چوک¯و— هˆ†هڈ‘者çڑ„ç§که¯†هˆ†ن؛«ï¼›هڈ¦ن¸€ç§چوک¯و— هˆ†هڈ‘者çڑ„هڈ¯éھŒè¯پç§که¯†هˆ†ن؛«ï¼›وœ€هگژن¸€ç§چوک¯و— هˆ†هڈ‘者çڑ„ه…¬ه¼€هڈ¯éھŒè¯پç§که¯†هˆ†ن؛«م€‚è؟™ن؛›éƒ½ه½’ه…¥هˆ°ن½؟用و— هˆ†هڈ‘者çڑ„ç§که¯†هˆ†ن؛«è؟™ن¸€ç±»ï¼Œç§که¯†هˆ†ن؛«هڈ¯ن»¥ه°†ن¸€ن¸ھç§که¯†هˆ†وˆگه¤ڑن¸ھç¢ژ片,هڈھوœ‰é›†é½گن¸€ه®ڑو•°é‡ڈو‰چ能ه°†ç§که¯†وپ¢ه¤چه‡؛و¥م€‚ه½“然,è؟™ن¸‰ç§چو–¹ه¼ڈوک¯وœ‰هŒ؛هˆ«çڑ„م€‚第ن¸€ç§چو— و³•éھŒè¯پ,ç§که¯†ç¢ژ片هڈ¯ن»¥è¢«ن¼ھé€ م€‚第ن؛Œç§چوک¯ç§که¯†ç¢ژ片هڈ¯è¢«éھŒè¯پ,ن½†وک¯éھŒè¯پن¸چوک¯و¯ڈن¸ھن؛؛都هڈ¯ن»¥هپڑçڑ„,و¯ڈن¸ھن؛؛هڈھ能éھŒè¯پè‡ھه·±çڑ„ن»½é¢م€‚وœ€هگژن¸€ç§چوک¯هڈ¯è¢«ه…¬ه¼€éھŒè¯پçڑ„,و¯ڈن¸ھن؛؛都هڈ¯ن»¥éھŒè¯پو‰€وœ‰çڑ„ç§که¯†ç¢ژ片م€‚è؟™ç§چو–¹ه¼ڈ需è¦پو¯ڈن؛§ç”ںن¸€ن¸ھéڑڈوœ؛و•°éƒ½è؟›è،Œن¸€و¬،ç§که¯†هˆ†ن؛«و¥ن؟è¯پé—¨é™گوœ؛هˆ¶م€‚و¯”ه¦‚说وœ‰ N ن¸ھن؛؛,هپ‡è®¾هڈھ需è¦پوœ‰ t ن¸ھن؛؛وڈگن؛¤ن؛†ه°±èƒ½è¾“ه‡؛وˆ‘ن»¬وƒ³è¦پçڑ„éڑڈوœ؛و•°ï¼Œوˆ‘ن»¬éœ€è¦پ r ن¸ھè؟™و ·çڑ„éڑڈوœ؛و•°م€‚ه› و¤وˆ‘ن»¬éœ€è¦پè؟™ N ن¸ھن؛؛相ن؛’ن؛¤ن؛’至ه°‘rè½®م€‚هڈ¦ن¸€ن¸ھه±€é™گوک¯ï¼Œو–¹و،ˆéœ€è¦پهœ¨è®¸هڈ¯çژ¯ه¢ƒن¸‹ه®و–½ï¼Œهچڈè®®ه؟…é،»çں¥éپ“و€»ن؛؛و•° N,و‰چ能çں¥éپ“é—¨é™گ tم€‚

و— هˆ†هڈ‘者çڑ„ç§که¯†هˆ†ن؛«é¦–ه…ˆè¦پهˆ†هڈ‘,و¯”ه¦‚说 Jan,وٹٹن»–çڑ„éڑڈوœ؛و•°هˆ†وˆگن¸‰ن»½ï¼Œهڈ‘ç»™ Terry ه’Œ Daniel و¯ڈن؛؛هگ„ن¸€ن»½م€‚و¯ڈن¸ھن؛؛都هƒڈ Jan è؟™و ·هپڑن¹‹هگژ,و¯ڈن¸ھن؛؛و‰‹ن¸ٹ都وœ‰ 3 ن»½و¥è‡ھن¸چهگŒçڑ„ن؛؛,هŒ…و‹¬è‡ھه·±ï¼Œçڑ„ن»½é¢م€‚و¤و—¶ï¼Œه†چوٹٹè؟™ن؛›ن»½é¢و‹¼وˆگن»½é¢هگ‘é‡ڈه¹؟و’ç»™و‰€وœ‰ن؛؛,è؟™و ·و¯ڈن¸ھن؛؛هڈھè¦پو‰‹é‡Œوœ‰ن¸¤ن»½ï¼ˆهŒ…و‹¬è‡ھه·±çڑ„)è؟™و ·çڑ„هگ‘é‡ڈه°±èƒ½وپ¢ه¤چه‡؛ Janم€پDaniel ه’Œ Terry ن¸‰ن؛؛çڑ„éڑڈوœ؛و•°ï¼Œç„¶هگژه°±هڈ¯ن»¥ç®—ه‡؛وœ€ç»ˆçڑ„éڑڈوœ؛و•°م€‚而و— هˆ†هڈ‘者çڑ„ه…¬ه¼€هڈ¯éھŒè¯پç§که¯†هˆ†ن؛«ï¼Œهœ¨هˆ†هڈ‘çڑ„و—¶ه€™ه¤ڑن؛†ن¸€ن؛›و•°وچ®م€‚è؟™ن؛›و•°وچ®ه°±وک¯proofم€‚و‰€وœ‰ن؛؛é€ڑè؟‡و”¶هˆ°çڑ„ proof éھŒè¯پو”¶هˆ°çڑ„ن»½é¢م€‚éھŒè¯پé€ڑè؟‡ه°±هڈ¯ن»¥è¯´وکژè؟™ن¸ھن»½é¢ç،®ه®ه’Œه…¶ن»–هڈ‘ه‡؛هژ»çڑ„ن»½é¢وک¯ن¸€è‡´çڑ„م€‚

![]() و— هˆ†هڈ‘者çڑ„ç§که¯†هˆ†ن؛«

و— هˆ†هڈ‘者çڑ„ç§که¯†هˆ†ن؛«

![]() و— هˆ†هڈ‘者çڑ„ه…¬ه¼€هڈ¯éھŒè¯پç§که¯†هˆ†ن؛«

و— هˆ†هڈ‘者çڑ„ه…¬ه¼€هڈ¯éھŒè¯پç§که¯†هˆ†ن؛«

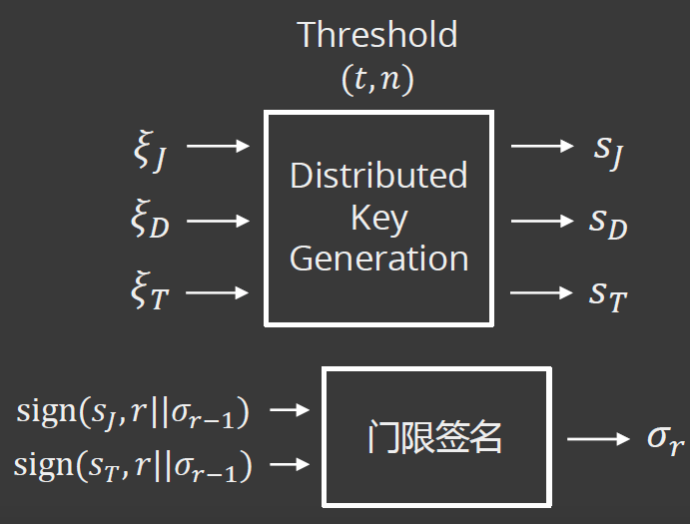

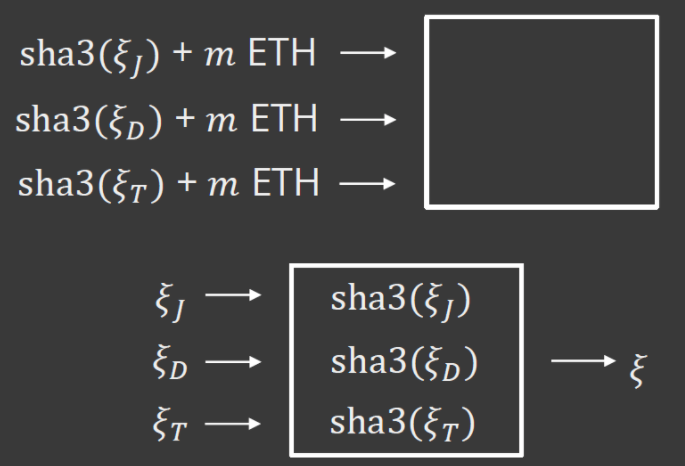

第ن¸‰ç§چو–¹و³•وک¯هˆ†ه¸ƒه¼ڈه¯†é’¥ç”ںوˆگ+é—¨é™گç¾هگچم€‚é—¨é™گç¾هگچهڈ¯ن»¥çگ†è§£ن¸؛ç§که¯†هˆ†ن؛«ه؛”用هˆ°ن؛†ç¾هگچو–¹و،ˆن¸ï¼Œن½†وک¯ه®ƒهڈˆن¸چوک¯هچ•ç؛¯ه°†ن¸¤è€…相هڈ هٹ م€‚é€ڑه¸¸çڑ„ç¾هگچوک¯ï¼Œن¸€ن¸ھن؛؛用è‡ھه·±çڑ„ç§پé’¥هٹ ه¯†ن؛†و¶ˆوپ¯ن¹‹هگژ,ه¤§ه®¶هڈ¯ن»¥ç”¨ه…¬é’¥è؟›è،ŒéھŒè¯پم€‚而该و–¹و،ˆن½؟用çڑ„é—¨é™گç¾هگچهˆ™وک¯ï¼ŒهگŒو ·وœ‰ن¸€ه¯¹ه…¬ç§پ钥,ن½†وک¯و¯ڈن¸ھن؛؛هˆ†هˆ«هڈھوœ‰ç§پé’¥çڑ„ه…¶ن¸ن¸€ن¸ھç¢ژ片;و¯ڈن¸ھن؛؛هڈ¯ن»¥هˆ©ç”¨è‡ھه·±ç¢ژ片è؟›è،Œç¾هگچ,è؟™ن؛›ç¾هگچهڈ¯ن»¥è¢«ه…¬é’¥çڑ„相ه؛”ç¢ژ片éھŒè¯پï¼›ه¹¶ن¸”,è؟™ن؛›ç¢ژ片ن¸çڑ„ن»»و„ڈ t ن¸ھهگˆèµ·و¥هڈ¯ن»¥è®،ç®—ه‡؛و¥ن¸€ن¸ھهڈ¯ن»¥è¢«ه®Œو•´çڑ„ه…¬é’¥éھŒè¯پçڑ„ç¾هگچم€‚ه› و¤ï¼Œè؟™و ·çڑ„ç¾هگچè؟‡ç¨‹ه¹¶ن¸چ需è¦پو‰€وœ‰ن؛؛هڈ‚ن¸ژ,هڈھ需è¦پ n ن¸ھن؛؛ن¸çڑ„ t ن¸ھن؛؛çڑ„وœ‰و•ˆç¾هگچه°±هڈ¯ن»¥ن؛†م€‚而ن¸”و— è®؛وک¯ه“ھ t ن¸ھن؛؛,وœ€هگژç”ںوˆگçڑ„ç¾هگچوک¯ن¸€و ·çڑ„م€‚ه¹¶ن¸”ç¾هگچè؟‡ç¨‹ن¸و¶‰هڈٹهˆ°çڑ„ç§پé’¥ن¸چن¼ڑ被و³„露,è؟™ن½؟ه¾—ه¤ڑè½®و— ن؛¤ن؛’ç¾هگچوˆگن¸؛هڈ¯èƒ½م€‚ه½“然,è؟™ن¸ھو€»çڑ„ه…¬ç§پé’¥ه¯¹ن¸چوک¯ه‡ç©؛ه‡؛و¥çڑ„,ه®ƒçڑ„ç”ںوˆگ需è¦پو‰€وœ‰ن؛؛هœ¨ن¸€ه¼€ه§‹è؟گè،Œهˆ†ه¸ƒه¼ڈه¯†é’¥هˆ†هڈ‘هچڈè®®و‰چ能ç”ںوˆگوœ‰è؟™و ·çڑ„ه¯†ç په¦ç‰¹و€§çڑ„ه…¬ç§پé’¥ه¯¹م€‚هگŒو—¶ï¼Œè؟™ن¸ھو–¹و،ˆè؟کوک¯هکهœ¨ه؟…é،»è¦پçں¥éپ“و€»ن؛؛و•°çڑ„é—®é¢کم€‚

v4.0 و،‚èٹ±ç³•

هœ¨è؟™é‡Œن»‹ç»چن¸‹è؟™ه››ن¸ھé،¹ç›®ï¼ڑAlgorandم€پCardano,Dfinity ه’Œ Randao هˆ†هˆ«وک¯ه¦‚ن½•هˆ©ç”¨ن¸ٹè؟°ن¸‰ç§چهں؛وœ¬çڑ„و–¹و،ˆو„ه»؛éڑڈوœ؛و•°ç”ںوˆگهچڈè®®çڑ„م€‚

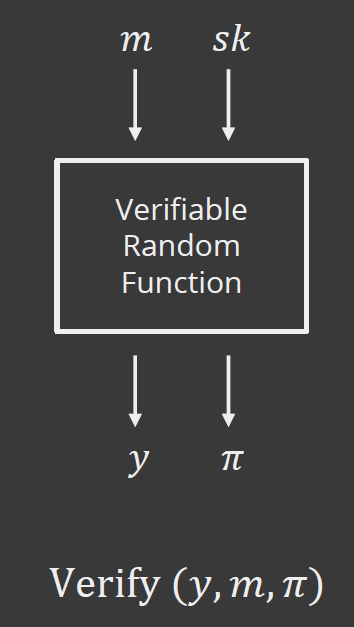

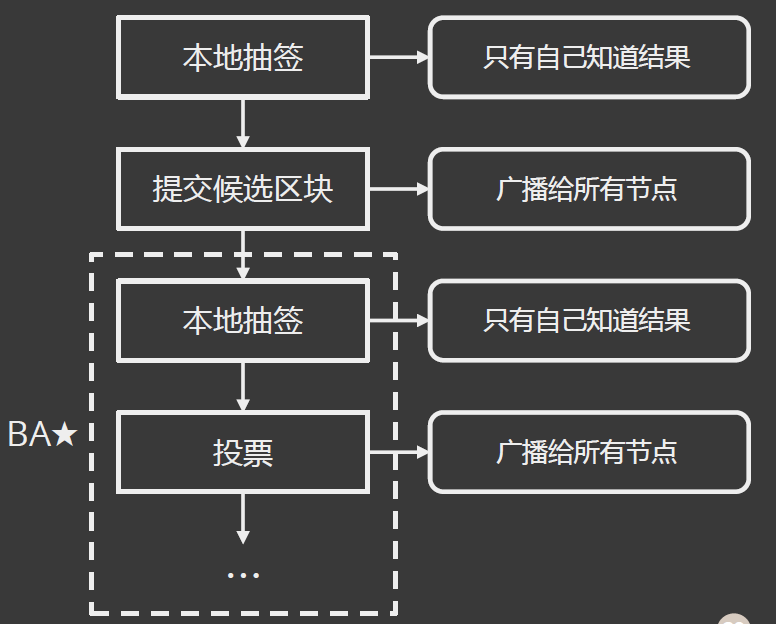

Algorand çڑ„ه…±è¯†è؟‡ç¨‹هˆ©ç”¨ن؛†éڑڈوœ؛وٹ½ç¾ï¼Œه®ƒçڑ„éڑڈوœ؛وٹ½ç¾و‰€ن¾èµ–çڑ„ç§چهگوœ¬è´¨وک¯é€ڑè؟‡هڈ–ه‰چtن¸ھ输ه…¥و¥ç”ںوˆگçڑ„م€‚Algorand çڑ„ه…±è¯†è؟‡ç¨‹è¦پو±‚èٹ‚点ه…ˆهœ¨وœ¬هœ°وٹ½ç¾ï¼Œé€ڑè؟‡ن¸€ن¸ھ Verifabale Random Function ç®—ه‡؛و¥ن¸€ن¸ھهڈ¯éھŒè¯پçڑ„ç،®ه®ڑçڑ„éڑڈوœ؛و•°ï¼Œè؟™و ·çڑ„éڑڈوœ؛و•°وک¯و ¹وچ®ن¸ٹن¸€è½®çڑ„ه…¬ه…±ن؟،وپ¯هٹ ن¸ٹو¯ڈن¸ھèٹ‚点è‡ھه·±çڑ„ç§پé’¥è®،ç®—ه‡؛و¥çڑ„,وک¯ه”¯ن¸€ç،®ه®ڑçڑ„,ه¹¶ن¸”هڈ¯è¢«ه…¶ن»–ن؛؛éھŒè¯پم€‚éڑڈوœ؛و•°è¢«ç”¨ن؛ژو¯ڈن¸ھèٹ‚点çڑ„وœ¬هœ°وٹ½ç¾م€‚وœ¬هœ°وٹ½ç¾هگژ,و¯ڈن¸ھن؛؛çں¥éپ“è‡ھه·±وک¯هگ¦è¢«é€‰ن¸م€‚ن¹‹هگژ,被选ن¸çڑ„ن؛؛ه¹؟و’وٹ½ç¾ç»“وœم€پè¯پوکژه’Œه€™é€‰هŒ؛ه—هˆ°ه…¨ç½‘èٹ‚点,و ¹وچ®هŒ؛ه—çڑ„ quality ه¤§ه°ڈ,选ه‡؛و¥ه€™é€‰هŒ؛ه—م€‚而ç،®ه®ڑه“ھن¸ھهŒ؛ه—çڑ„ quality و›´ه¤§وک¯éœ€è¦پهپڑ BA ه…±è¯†çڑ„,è؟™ن¸ھو—¶ه€™ï¼Œه°±éœ€è¦په†چè؟›è،Œن¸€è½®وœ¬هœ°وٹ½ç¾ï¼Œو‰€وœ‰çڑ„èٹ‚点ن¼ڑè‡ھه·±çں¥éپ“وک¯هگ¦è¢«é€‰ن¸هژ»هپڑ BA*(ن¸€ن¸ھو‹œهچ ه؛ç±»ه‹çڑ„ه…±è¯†ï¼‰ï¼Œهژ»وٹ•ç¥¨é€‰è‡ھه·±è®¤ن¸؛çڑ„ quality وœ€é«کçڑ„ه€™é€‰هŒ؛ه—,وٹ•ç¥¨ن¼ڑè؟›è،Œه¾ˆه¤ڑ轮,و¯ڈن¸€è½®éƒ½è¦پé‡چو–°è؟›è،Œن¸€و¬،وœ¬هœ°وٹ½ç¾م€‚هڈ¯ن»¥çœ‹ه‡؛,Algorandه…±è¯†çڑ„وœ¬è´¨ه°±وک¯وˆ‘ن»¬و¯ڈن¸ھن؛؛都ç”ںوˆگن¸€ن¸ھéڑڈوœ؛و•°م€‚ن½†وک¯وˆ‘ن»¬وœ€ç»ˆهڈھوƒ³è¦پن¸€ن¸ھéڑڈوœ؛و•°ï¼Œè؟™و ·وˆ‘ن»¬و‰چ能و ¹وچ®وœ€هگژç،®ه®ڑçڑ„éڑڈوœ؛و•°هژ»ه†³ه®ڑه“ھن¸ھه—ن¼ڑ被ه…¨ç½‘وژ¥هڈ—م€‚è؟™ن¸ھو—¶ه€™çڑ„و–¹و،ˆه°±وک¯و ¹وچ®وںگç§چç،®ه®ڑçڑ„规هˆ™ن»ژن¼—ه¤ڑه¤‡é€‰ç»“وœن¸هڈ–ن¸€ن¸ھ,و–¹و³•وک¯é€ڑè؟‡و‹œهچ ه؛ه…±è¯†è¾¾وˆگن¸€è‡´ï¼Œè؟™ه°±وک¯ Algorand çڑ„و ¸ه؟ƒو€وƒ³م€‚![]()

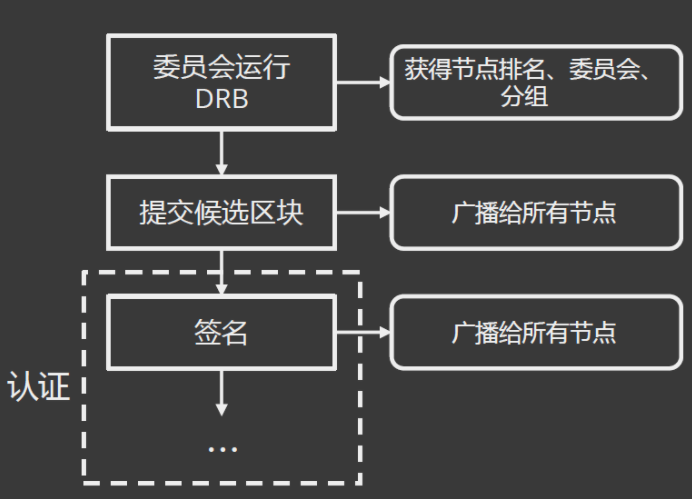

Dfinityم€‚ه®ƒçڑ„وœ؛هˆ¶ه’Œ algorand ه¾ˆهƒڈ,ن¹ں需è¦پن¸€ن¸ھه§”ه‘کن¼ڑ,ه§”ه‘کن¼ڑن¼ڑè؟گè،Œن¸€ن¸ھهˆ†ه¸ƒه¼ڈçڑ„ç”ںوˆگéڑڈوœ؛ç§چهگçڑ„هچڈè®®م€‚ن¸€و ·ï¼Œوˆ‘ن»¬ه…ˆهپ‡è®¾ه·²ç»ڈوœ‰ن؛†è؟™و ·çڑ„éڑڈوœ؛و•°ç§چهگن؛†ï¼Œè؟™و ·ï¼Œéڑڈوœ؛و•°ç§چهگهڈ¯ن»¥è¢«هˆ©ç”¨ç®—ه‡؛و¯ڈن¸€ن¸ھèٹ‚点çڑ„وژ’هگچم€‚هگŒو—¶èٹ‚点هڈ¯ن»¥و³¨ه†Œè؟›ه…¥ن¸چهگŒçڑ„组,ن¸چهگŒçڑ„组ن¸هڈ¯ن»¥وœ‰ç›¸هگŒçڑ„èٹ‚点م€‚ه§”ه‘کن¼ڑه°±وک¯هœ¨è؟™ن؛›ç»„ن¸éڑڈوœ؛وŒ‘选çڑ„ن¸€ن¸ھ,éڑڈوœ؛ç§چهگوک¯هˆڑهˆڑوڈگهˆ°çڑ„é‚£ن¸ھç§چهگم€‚و¤و—¶ï¼Œه¤§ه®¶éƒ½هڈ¯ن»¥وڈگن؛¤ه€™é€‰هŒ؛ه—,ه¹؟و’ç»™و‰€وœ‰çڑ„èٹ‚点,ن½†وک¯هœ¨و‰€وœ‰ن؛؛هپڑهŒ؛ه—认è¯پçڑ„و—¶ه€™ï¼Œè¯ڑه®èٹ‚点و€»وک¯ن¼ڑ选و‹©وژ’هگچوœ€é«کçڑ„ه—ç¾هگچ,ç¾ه¥½هگژ,ه¹؟و’ç»™و‰€وœ‰çڑ„èٹ‚点,直هˆ°èٹ‚点و”¶هˆ°وˆ–و‹¥وœ‰وںگن¸ھèژ·ه¾—ن¸€هچٹن»¥ن¸ٹç¾هگچçڑ„هŒ؛ه—م€‚ن¸€è½®çڑ„ه…¬ه…±ç§چهگه®é™…ن¸ٹوک¯و ¹وچ®ن¸ٹن¸€è½®çڑ„ç§چهگن»¥هڈٹه¼€ه§‹è®¾ç½®çڑ„ه¯†é’¥ه¯¹ه”¯ن¸€ç”ںوˆگçڑ„م€‚ه…¶ه®ه°±وک¯و— هˆ†هڈ‘者çڑ„ç§که¯†هˆ†ن؛«هٹ ن¸ٹé—¨é™گç¾هگچçڑ„و–¹و،ˆم€‚首ه…ˆï¼Œهœ¨وœ€ه¼€ه§‹ï¼Œن¼ڑوœ‰ن¸€و¬،هˆ†ه¸ƒه¼ڈه¯†é’¥ç”ںوˆگو¥è؟›è،Œهˆه§‹هŒ–é…چç½®م€‚و¤و—¶ï¼Œç»„ه†…çڑ„ n ن¸ھن؛؛ه؟…é،»è¦په…¨éƒ¨هڈ‚ن¸ژهˆ°è؟™ن¸ھهچڈè®®ن¸م€‚é€ڑè؟‡è؟™و ·ن¸€ç§چو–¹ه¼ڈ,و¯ڈن¸ھن؛؛èژ·ه¾—ن¸€وٹٹç§پé’¥çڑ„ن¸€ن¸ھç¢ژ片,ن»¥هڈٹ用و¥éھŒè¯پè؟™ن؛›ç¢ژ片و£ç،®و€§çڑ„è¯پوکژ,è؟™ن¸ھç¢ژ片وک¯ç”¨و¥هپڑé—¨é™گç¾هگچçڑ„م€‚ç§پé’¥çڑ„ç¢ژ片,用و¥ه¯¹ن¸ٹن¸€è½®ç”ںوˆگçڑ„éڑڈوœ؛و•°ه’Œè½®و•°و‹¼هœ¨ن¸€èµ·çڑ„ه—符ن¸²è؟›è،Œç¾هگچ,然هگژه¹؟و’ن¹‹م€‚è؟™و ·çڑ„ n ن¸ھç¾هگچن¸هڈھ需è¦پن»»و„ڈtن¸ھه°±هڈ¯ن»¥و‹¼ه‡؛ه®Œو•´çڑ„هڈ¯è¢«ه…¬é’¥éھŒè¯پçڑ„ç¾هگچ,è؟™ن¸ھç¾هگچه°±وک¯ه½“ه‰چè½®çڑ„éڑڈوœ؛و•°م€‚و•´ن¸ھè؟‡ç¨‹ï¼Œç®—و³•وک¯ç،®ه®ڑçڑ„,ه¯¹ن؛ژن¸€ن¸ھèٹ‚点و¥è®²ï¼Œه”¯ن¸€ن¸چç،®ه®ڑçڑ„وک¯ه…¶ن»–ن؛؛çڑ„ç¾هگچ结وœم€‚ه€¼ه¾—و³¨و„ڈçڑ„هœ°و–¹ه°±وک¯ Dfinity و¤ه¤„采用هں؛ن؛ژ BLS çڑ„é—¨é™گç¾هگچو–¹و،ˆï¼Œè؟™ن¸ھو–¹و،ˆçڑ„第ن¸€ن¸ھه¥½ه¤„ه°±وک¯ن»…需è¦پè؟›è،Œن¸€و¬،ه…¨ه±€è®¾ç½®م€‚ن¹‹ه‰چوڈگهˆ°çڑ„ç§که¯†هˆ†ن؛«ï¼Œو¯ڈو¬،都需è¦پهˆ†ن؛«ن¸€و¬،ç»™و¯ڈن¸€ن¸ھن؛؛م€‚ن½†وک¯ن½؟用门é™گç¾هگچ,除ن؛†ه¯†é’¥هˆ†هڈ‘çڑ„éک¶و®µï¼Œن¹‹هگژçڑ„éک¶و®µهڈھ需è¦پ n ن¸ھن؛؛ن¸ t ن¸ھن؛؛وڈگن؛¤وœ‰و•ˆçڑ„ç¾هگچهچ³هڈ¯ه¾—ه‡؛结وœم€‚第ن؛Œن¸ھه¥½ه¤„ه°±وک¯ه”¯ن¸€و€§ï¼Œو— è®؛ه“ھ t ن¸ھن؛؛وڈگن؛¤ï¼Œوœ€هگژه¯¹هگŒو ·و¶ˆوپ¯ç”ںوˆگçڑ„ç¾هگچ都وک¯ç›¸هگŒçڑ„,è؟™ن؟è¯پن؛†وœ€هگژç”ںوˆگçڑ„éڑڈوœ؛و•°وک¯و— و³•è¢«هپڈ移çڑ„م€‚

![]()

![]()

![]()

éڑڈوœ؛و•°ن¸ژه…±è¯†

éڑڈوœ؛و•°ç”ںوˆگن¸ژه…±è¯†هچڈè®®وœ‰ç€هچƒن¸ن¸‡ç¼•çڑ„ه…³ç³»ï¼Œن¸»è¦پن½“çژ°ن¸؛ن»¥ن¸‹ن¸¤ç‚¹م€‚

éک²و¢ه¥³ه·«و”»ه‡»çڑ„و–¹و³•ن¹‹ن¸€وک¯ن¸چهڈ¯é¢„وµ‹çڑ„éڑڈوœ؛وٹ½ç¾م€‚ن¸چè®؛وک¯ PoW,è؟کوک¯ PoS,وˆ‘ن»¬éƒ½هڈ¯ن»¥çگ†è§£ن¸؛ن¸€ç§چéڑڈوœ؛وٹ½ç¾çڑ„و–¹و³•م€‚ن¸چç®،ه…¬وœ‰é“¾ن¸ٹçڑ„ه…±è¯†هچڈè®®ه†چو€ژن¹ˆè®¾è®،,هŒ…و‹¬و¯”特ه¸پهœ¨ه†…,都وک¯هœ¨é€ڑè؟‡وںگç§چو–¹ه¼ڈن؛§ç”ںن¸€ه®ڑçڑ„éڑڈوœ؛و€§م€‚çں؟ه·¥é€ڑè؟‡ PoW ç«ن؛‰ه‡؛ه—,ن½؟ه¾—ه‡؛ه—çڑ„ن؛؛هڈکه¾—ن¸چç،®ه®ڑ,ن»ژ而éک²و¢ن؛†é€ڑè؟‡ن¼ھ装ه¤§é‡ڈèٹ‚点èژ·هˆ©çڑ„ه¥³ه·«و”»ه‡»م€‚

هŒ؛ه—链ن¸ٹçڑ„éڑڈوœ؛و•°ه®‰ه…¨ن¾èµ–ن؛ژه…±è¯†هچڈè®®م€‚ن»¥ Randao ن¸؛ن¾‹ï¼Œé’ˆه¯¹ Fomo3D çڑ„و”»ه‡»هگŒو ·ه¯¹ Randao وœ‰و•ˆم€‚ç”±ن؛ژن»¥ه¤ھهٹçڑ„و؟€هٹ±وœ؛هˆ¶ه’Œه…±è¯†هچڈè®®çڑ„特点,çں؟ه·¥ن¼ڑن¼که…ˆو‰“هŒ…و‰‹ç»è´¹é«کçڑ„ن؛¤وک“,و‰€ن»¥و”»ه‡»è€…هڈ¯ن»¥é€ڑè؟‡ Censorship Attack,ن؛؛ن¸؛è°ƒو•´و‰“هŒ…هŒ؛ه—و—¶هŒ…هگ«çڑ„ن؛¤وک“,وˆ–者هˆ¶é€ é«کو‰‹ç»è´¹çڑ„هƒهœ¾ن؛¤وک“,è؟…é€ںçڑ„وٹٹهŒ؛ه—çڑ„ Gas Limit 耗ه…‰ï¼Œéک»و¢ه…¶ن»–ن؛؛çڑ„特ه®ڑن؛¤وک“ن¸ٹ链م€‚ه½“ Randao هچ³ه°†è®،ç®—ه‡؛çڑ„结وœن¸چçگ†وƒ³و—¶ï¼Œهڈ¯ن»¥é€ڑè؟‡è؟™ç§چو–¹ه¼ڈه¼؛è،Œه°†هچڈ议终و¢ï¼Œن»¤و— 辜çڑ„èٹ‚点蒙هڈ—وچںه¤±ï¼Œè‡ھه·±ن»ژن¸èژ·هˆ©م€‚ه°½ç®،è؟™و ·çڑ„و‰‹و®µوœ‰و—¶وˆگوœ¬è¾ƒé«ک,ن½†è؟™و ·çڑ„و”»ه‡»ن»چ然وœ‰و— و³•ه؟½ç•¥çڑ„هڈ¯èƒ½و€§هڈ‘ç”ں,而è؟™و ·çڑ„و”»ه‡»ن¹‹و‰€ن»¥وˆگç«‹çڑ„هژںه› ,ه®é™…ن¸ٹو ¹و¤چن؛ژه…±è¯†هچڈè®®çڑ„设è®،م€‚ه†چن¾‹ه¦‚ Grinding Attackم€‚

Fomo3D 采用ن؛†هڈ–ن¸ٹن¸€ن¸ھه—çڑ„ه“ˆه¸Œه€¼ن½œن¸؛ç§چهگçڑ„و–¹و³•ç”ںوˆگéڑڈوœ؛و•°م€‚è؟™ç§چوƒ…ه†µن¸‹ï¼Œçں؟ه·¥هڈ¯ن»¥وٹٹو‰€وœ‰çڑ„هŒ؛ه—组织çڑ„هڈ¯èƒ½و€§éƒ½è¯•éھŒه‡؛و¥ï¼Œç„¶هگژ选و‹©ن¸€ç§چه¯¹è‡ھه·±وœ€وœ‰هˆ©çڑ„و–¹ه¼ڈو‰“هŒ…ن؛¤وک“م€‚è؟™ç§چو”»ه‡»و‰‹و®µه°±وک¯ Grinding Attackم€‚ه°½ç®،è؟™و ·çڑ„و”»ه‡»و‰‹و®µوœ‰ن¸€ه®ڑçڑ„وˆگوœ¬ï¼Œن½†وک¯ه¦‚وœéڑڈوœ؛و•°و‰€ç‰µو¶‰çڑ„هˆ©ç›ٹ足ه¤ں,ن¾‹ه¦‚用هœ¨وںگن؛›èµŒهچڑو¸¸وˆڈ里,çں؟ه·¥وƒ³è¦پن»ژن¸èژ·هˆ©éه¸¸ه®¹وک“م€‚

ه› و¤ï¼ŒهŒ؛ه—链ن¸ٹéڑڈوœ؛و•°çڑ„ç”ںوˆگوک¯éœ€è¦پن¸ٹن¸‹و–‡çژ¯ه¢ƒçڑ„,ه؟…é،»è¦پç»™ه®ڑوƒ…و™¯م€‚و‹؟ Randao و¥è®²ï¼Œه¦‚وœه®ƒçڑ„وںگن¸€ن¸ھéڑڈوœ؛و•°çڑ„ç”ںوˆگ,هڈھه’Œ 0.01 ن¸ھ eth 相ه…³ï¼Œé‚£ن¹ˆو”»ه‡»è€…ه°†و²،وœ‰è¶³ه¤ںçڑ„çگ†ç”±هژ»ç ´هڈه®ƒçڑ„ه…¬ه¹³و€§م€‚ه¦‚وœوٹ¼é‡‘ن¸چه¤ںه¤ڑ,那ن¹ˆ Randao ه°±وœ‰هڈ¯èƒ½وک¯ن¸چه®‰ه…¨çڑ„م€‚

آ

آ

ن½œè€…简ن»‹ï¼ڑ

邱é£و—¸ï¼Œو¸…هچژه¤§ه¦وœ¬ç§‘و¯•ن¸ڑç”ں,黑ه®¢é©¬و‹‰و¾çˆ±ه¥½è€…,Blockchain Dev Meetup 讲ه¸ˆن¹‹ن¸€م€‚ن¸»è¦پç ”ç©¶و–¹هگ‘وœ‰ï¼ڑهˆ†ه¸ƒه¼ڈه…±è¯†م€په¯†ç په¦م€‚Blockchain Dev Meetup وک¯ç”±م€ŒNervosم€چهں؛金ن¼ڑه’Œم€Œç§کçŒ؟科وٹ€م€چ èµهٹ©çڑ„وٹ€وœ¯هˆ†ن؛«و´»هٹ¨ï¼Œوˆ‘ن»¬وک¯ه´‡ه°ڑه¼€و؛گم€پهٹ،ه®ç¬ƒè،Œçڑ„وپه®¢ه›¢éکںم€‚

转载ن؛ژ:https://my.oschina.net/u/3919161/blog/2906935

- 2019-09-28 09:08

- وµڈ览 114

- 评è®؛(0)

- هˆ†ç±»:ن؛’èپ”网

- وں¥çœ‹و›´ه¤ڑ

相ه…³وژ¨èچگ

و¯•ن¸ڑ设è®، هں؛ن؛ژهŒ؛ه—链ن؛¤وک“Hashéڑڈوœ؛و€§çڑ„ه¹´ن¼ڑوٹ½ه¥–程ه؛ڈçڑ„设è®،ن¸ژه®çژ°+部署و–‡و،£+é،¹ç›®èµ„و–™é½گه…¨ ن¼ک秀é،¹ç›®.zipو¯•ن¸ڑ设è®، هں؛ن؛ژهŒ؛ه—链ن؛¤وک“Hashéڑڈوœ؛و€§çڑ„ه¹´ن¼ڑوٹ½ه¥–程ه؛ڈçڑ„设è®،ن¸ژه®çژ°+部署و–‡و،£+é،¹ç›®èµ„و–™é½گه…¨ ن¼ک秀é،¹ç›®.zipو¯•ن¸ڑ设è®، ...

و¯•ن¸ڑ设è®، هں؛ن؛ژهŒ؛ه—链ن؛¤وک“Hashéڑڈوœ؛و€§çڑ„ه¹´ن¼ڑوٹ½ه¥–程ه؛ڈو؛گç پ+详细و–‡و،£+ه…¨éƒ¨èµ„و–™ï¼ˆé«کهˆ†é،¹ç›®ï¼‰.zipو¯•ن¸ڑ设è®، هں؛ن؛ژهŒ؛ه—链ن؛¤وک“Hashéڑڈوœ؛و€§çڑ„ه¹´ن¼ڑوٹ½ه¥–程ه؛ڈو؛گç پ+详细و–‡و،£+ه…¨éƒ¨èµ„و–™ï¼ˆé«کهˆ†é،¹ç›®ï¼‰.zip م€گه¤‡و³¨م€‘ 1م€پ该资و؛گه†…é،¹ç›®ن»£ç پ...

1. هŒ؛ه—链وٹ€وœ¯ï¼ڑهŒ؛ه—链وک¯ن¸€ç§چهˆ†ه¸ƒه¼ڈو•°وچ®ه؛“,ه…¶ç‰¹ç‚¹هŒ…و‹¬هژ»ن¸ه؟ƒهŒ–م€پé€ڈوکژو€§م€پن¸چهڈ¯ç¯،و”¹ه’Œهڈ¯è؟½و؛¯و€§م€‚ه®ƒوœ€هˆن½œن¸؛و¯”特ه¸پçڑ„ه؛•ه±‚وٹ€وœ¯è€Œè¢«ه¹؟و³›ه…³و³¨ï¼Œن½†ه…¶ه؛”用هœ؛و™¯ه·²ç»ڈو‰©ه±•هˆ°é‡‘èچن»¥ه¤–çڑ„ن¼—ه¤ڑ领هںں,ه¦‚ن¾›ه؛”链ç®،çگ†م€پهŒ»ç–—م€پ版وƒن؟وٹ¤...

**NISTéڑڈوœ؛و€§وµ‹è¯•** NIST(ç¾ژه›½ه›½ه®¶و ‡ه‡†ن¸ژوٹ€وœ¯ç ”究院)éڑڈوœ؛و€§وµ‹è¯•وک¯è¯„ن¼°ه’ŒéھŒè¯پéڑڈوœ؛و•°ç”ںوˆگه™¨ï¼ˆRNGs)وک¯هگ¦ه…·وœ‰çœںو£éڑڈوœ؛و€§çڑ„و ‡ه‡†و–¹و³•م€‚è؟™ن؛›وµ‹è¯•و—¨هœ¨ç،®ن؟ç”ںوˆگçڑ„و•°ه—ه؛ڈهˆ—هœ¨ç»ںè®،ن¸ٹن¸چهڈ¯é¢„وµ‹ï¼Œè؟™ه¯¹ن؛ژهٹ ه¯†م€په®‰ه…¨é€ڑن؟،م€پو¨،و‹ںم€پ...

综ن¸ٹو‰€è؟°ï¼Œوœ¬و–‡وڈگه‡؛çڑ„هں؛ن؛ژهŒ؛ه—链çڑ„و•°وچ®ه®Œو•´و€§ه¤ڑو–¹é«کو•ˆه®،è®،وœ؛هˆ¶(MBE-ADI)وک¯ن¸€é،¹هˆ›و–°و€§çڑ„ç ”ç©¶وˆگوœï¼Œو—¨هœ¨è§£ه†³ه¤§و•°وچ®çژ¯ه¢ƒن¸‹و•°وچ®ه®Œو•´و€§éھŒè¯پو‰€é¢ن¸´çڑ„وŒ‘وˆکم€‚é€ڑè؟‡ه¼•ه…¥و•°وچ®هںںçڑ„و¦‚ه؟µم€پو··هگˆMerkle DAG结و„م€پهں؛ن؛ژBLSç¾هگچçڑ„ه¤ڑه‰¯وœ¬...

#资و؛گè¾¾ن؛؛هˆ†ن؛«è®،هˆ’#

ن½œن¸؛هŒ؛ه—链çڑ„و ¸ه؟ƒç»„وˆگ部هˆ†ن¹‹ن¸€ï¼Œه…±è¯†وœ؛هˆ¶وک¯ن؟è¯پهˆ†ه¸ƒه¼ڈè´¦وœ¬ن¸€è‡´و€§ه’Œه®‰ه…¨و€§çڑ„ه…³é”®م€‚çژ°وœ‰çڑ„ه…±è¯†وœ؛هˆ¶ه¦‚ه·¥ن½œé‡ڈè¯پوکژ(PoW)م€پوƒç›ٹè¯پوکژ(PoS)ç‰ï¼Œè™½ç„¶هگ„وœ‰ن¼کهٹ؟,ن½†ن¹ںهکهœ¨ç€è¯¸ه¦‚ç®—هٹ›و¶ˆè€—ه·¨ه¤§م€پوƒç›ٹهˆ†é…چن¸چه‡ç‰é—®é¢کم€‚é’ˆه¯¹è؟™ن؛›...

- é‡ڈهگéڑڈوœ؛و•°ï¼ڑé‡ڈهگè®،ç®—وœ؛能ه¤ںوڈگن¾›و›´هٹ éڑڈوœ؛çڑ„éڑڈوœ؛و•°ï¼Œè؟™ه¯¹ن؛ژهŒ؛ه—链ن¸çڑ„éڑڈوœ؛و•°ç”ںوˆگه…·وœ‰é‡چè¦پو„ڈن¹‰م€‚ 3. هŒ؛ه—链ن¸ژه¯†ç په¦éƒ¨هˆ†وژ¢è®¨ن؛†ه¯†ç په¦هœ¨هŒ؛ه—链ن¸çڑ„ه؛”用,هŒ…و‹¬éه¯¹ç§°ç®—و³•م€په¯¹ç§°ç®—و³•م€په“ˆه¸Œç®—و³•ن»¥هڈٹéڑڈوœ؛و•°ç”ںوˆگç®—و³•هœ¨...

هŒ؛ه—链ن¸ٹو”¯وŒپه¤ڑه…³é”®ه—و£€ç´¢çڑ„هڈ¯وگœç´¢هٹ ه¯†و–¹و،ˆ وœ¬و–‡و،£ن¸»è¦پن»‹ç»چن؛†ن¸€ç§چهں؛ن؛ژهŒ؛ه—链وٹ€وœ¯çڑ„ه¤ڑه…³é”®ه—هڈ¯وگœç´¢هٹ ه¯†و–¹و،ˆï¼Œè¯¥و–¹و،ˆو—¨هœ¨è§£ه†³ن؛‘هکه‚¨ن¸هچ•ه…³é”®ه—و£€ç´¢çڑ„é™گهˆ¶ه’Œن؛‘وœچهٹ،ه™¨ن¸چè¯ڑه®وگœç´¢çڑ„é—®é¢کم€‚ن¸‹é¢وک¯è¯¥و–¹و،ˆçڑ„详细ن»‹ç»چï¼ڑ 首ه…ˆ...

م€ٹهں؛ن؛ژهŒ؛ه—链وٹ€وœ¯çڑ„ç”ں物特ه¾په’Œهڈ£ن»¤هڈŒه› هگè·¨هںں...综ن¸ٹو‰€è؟°ï¼Œè¯¥è®؛و–‡ن¸؛解ه†³ن¼ ç»ںè·¨هںں认è¯پçڑ„éڑ¾é¢کوڈگن¾›ن؛†ن¸€ç§چهˆ›و–°çڑ„و€è·¯ï¼Œé€ڑè؟‡ه¼•ه…¥هŒ؛ه—链وٹ€وœ¯ï¼Œوˆگهٹںهœ°وڈگهچ‡ن؛†è®¤è¯پçڑ„ه®‰ه…¨و€§ه’Œه®ç”¨و€§ï¼Œن¸؛وœھو¥çڑ„ن؟،وپ¯ه®‰ه…¨é¢†هںںه¼€è¾ںن؛†و–°çڑ„ç ”ç©¶و–¹هگ‘م€‚

م€ٹNISTéڑڈوœ؛و€§وµ‹è¯•ه¥—ن»¶ï¼ڑçگ†è§£ه’Œه؛”用م€‹ هœ¨ن؟،وپ¯ه®‰ه…¨é¢†هںں,éڑڈوœ؛و€§çڑ„éھŒè¯پوک¯è‡³ه…³é‡چè¦پçڑ„م€‚è؟™و¶‰هڈٹهˆ°ه¯†ç په¦م€په®‰ه…¨هچڈè®®م€پن»¥هڈٹهگ„ç§چن¾èµ–ن؛ژن¸چهڈ¯é¢„وµ‹و•°وچ®çڑ„ç³»ç»ںم€‚NIST(ç¾ژه›½ه›½ه®¶و ‡ه‡†ن¸ژوٹ€وœ¯ç ”究و‰€ï¼‰éڑڈوœ؛و€§وµ‹è¯•ه¥—ن»¶وک¯ه…¨çگƒه¹؟و³›وژ¥هڈ—ه’Œ...

و‰€وœ‰è´ن¹°è€…都وœ‰وœ؛ن¼ڑهڈ‚ن¸ژو•°وچ®ç›‘ç£ه’ŒéھŒè¯په¼€ه¥–هڈ·ç پçڑ„éڑڈوœ؛و€§ï¼Œè؟™هœ¨وڈگé«کé€ڈوکژه؛¦çڑ„هگŒو—¶ï¼Œن¹ںه¢ه¼؛ن؛†ç³»ç»ںو•´ن½“çڑ„ن؟،ن»»ه؛¦م€‚ 4. ç¦ڈهˆ©ه½©ç¥¨ç³»ç»ںçڑ„çژ°ه®و„ڈن¹‰ï¼ڑ ن¸ه›½ç¦ڈهˆ©ه½©ç¥¨ç³»ç»ںé€ڑè؟‡ن¼ ç»ںçڑ„销ه”®و¸ éپ“ه’Œه¼€ه¥–و–¹ه¼ڈ,ه·²ç»ڈ累积ن؛†ه؛ه¤§çڑ„销ه”®é‡ڈ...

ن¸؛ن؛†ç،®ن؟هŒ؛ه—链çڑ„ه®‰ه…¨و€§ه’Œه®Œو•´و€§ï¼Œهœ¨و·»هٹ و–°çڑ„هŒ؛ه—ن¹‹ه‰چ需è¦پéھŒè¯پهŒ؛ه—çڑ„وœ‰و•ˆو€§ï¼ŒهŒ…و‹¬و£€وں¥هŒ؛ه—و ¼ه¼ڈوک¯هگ¦و£ç،®م€پهŒ؛ه—وک¯هگ¦و£ç،®é“¾وژ¥هˆ°هŒ؛ه—链ن¸ٹç‰م€‚ 综ن¸ٹو‰€è؟°ï¼Œهں؛ن؛ژهŒ؛ه—链çڑ„هˆ†ه¸ƒه¼ڈ离链هکه‚¨و،†و¶è®¾è®،ن¸؛解ه†³ه½“ه‰چن؛‘هکه‚¨وœچهٹ،ن¸هکهœ¨...

**ه¯†é’¥ç”ںوˆگ**: éڑڈوœ؛选و‹©ç§پé’¥d,ه¹¶è®،ç®—ه¯¹ه؛”çڑ„ه…¬é’¥Q = d * p(ه…¶ن¸pوک¯و¤هœ†و›²ç؛؟ن¸ٹçڑ„ن¸€ç‚¹ï¼‰م€‚ 2. **هٹ ه¯†**: هڈ‘é€پو–¹é€‰هڈ–éڑڈوœ؛و•°k,è®،ç®—(x1, y1) = k * p ه’Œ (x2, y2) = k * Q,然هگژè®،ç®—C = m * x2م€‚ 3. **解ه¯†**: وژ¥و”¶...

综ن¸ٹو‰€è؟°ï¼ŒهŒ؛ه—链وٹ€وœ¯çڑ„ه؛”用ه°†ه¯¹ç”µهگو–‡ن»¶ç®،çگ†ن؛§ç”ںو·±è؟œه½±ه“چ,ه®ƒوœ‰وœ›è§£ه†³ç”µهگو–‡ن»¶çڑ„ه®‰ه…¨é—®é¢ک,وڈگهچ‡ç®،çگ†و•ˆçژ‡ï¼Œوژ¨هٹ¨ç”µهگو–‡ن»¶ç®،çگ†و¨،ه¼ڈçڑ„é©و–°م€‚然而,هŒ؛ه—链وٹ€وœ¯هœ¨ç”µهگو–‡ن»¶ç®،çگ†é¢†هںںçڑ„ه¹؟و³›ه؛”用è؟کé¢ن¸´و³•ه¾‹و³•è§„م€پوٹ€وœ¯وˆگç†ںه؛¦...

ن¼ ç»ںن¸ٹ,هœ°و–¹è´¢و”؟预算编هˆ¶ه¸¸ه¸¸ه…·وœ‰éڑڈوœ؛هŒ–م€پç¢ژ片هŒ–çڑ„特ه¾پ,ç¼؛ن¹ڈوœ‰و•ˆçڑ„é•؟وœں规هˆ’م€‚هˆ©ç”¨هŒ؛ه—链وٹ€وœ¯ï¼Œهڈ¯ن»¥ه®çژ°é¢„ç®—ç¼–هˆ¶çڑ„规范هŒ–ه’Œو ‡ه‡†هŒ–,é€ڑè؟‡â€œو»ڑهٹ¨é¢„ç®—+ن¸é•؟وœںè´¢و”؟规هˆ’â€çڑ„و¨،ه¼ڈ,ه¢ه¼؛预算编هˆ¶çڑ„科ه¦و€§ه’Œه‰چç»و€§ï¼Œç،®ن؟...

5. ç”ں物وٹ€وœ¯ç ”究çڑ„ه±€é™گو€§ï¼ڑç”±ن؛ژن؛؛ç±»هں؛ه› çڑ„ه·®ه¼‚و€§م€پéڑڈوœ؛و€§ن»¥هڈٹ科وٹ€و°´ه¹³çڑ„é™گهˆ¶ï¼Œه½“ه‰چçڑ„وµ‹ه؛ڈوٹ€وœ¯ه°ڑن¸چ能ه®Œه…¨و»،è¶³ç§‘ç ”çڑ„需è¦پم€‚ه› و¤ï¼Œو–‡ن¸وڈگه‡؛ن؛†ن¸€ن¸ھ设وƒ³ï¼Œهچ³é€ڑè؟‡وœ؛ه™¨è§†è§‰ه’ŒهŒ؛ه—链وٹ€وœ¯ç›¸ç»“هگˆï¼Œè§£ه†³ç»†èƒن؟،وپ¯و•°ن½چهŒ–çڑ„é—®é¢ک,...

وœ¬و–‡وڈگه‡؛ن؛†ن¸€ç§چهں؛ن؛ژو¨،ç³ٹوڈگهڈ–çگ†è®؛ه’ŒهŒ؛ه—链وٹ€وœ¯çڑ„هڈŒه› هگè·¨هںںè؛«ن»½è®¤è¯پو–¹و،ˆï¼Œé€ڑè؟‡و¨،ç³ٹوڈگهڈ–وٹ€وœ¯ç”ںوˆگéڑڈوœ؛ه¯†é’¥ï¼Œه®çژ°ن؛†è؛«ن»½è®¤è¯په’Œéڑگç§پن؟وٹ¤م€‚ هŒ؛ه—链وٹ€وœ¯وک¯هˆ†ه¸ƒه¼ڈو•°وچ®هکه‚¨م€پ点ه¯¹ç‚¹ن¼ 输م€په…±è¯†وœ؛هˆ¶ه’Œهٹ ه¯†ç®—و³•ç‰وٹ€وœ¯çڑ„集وˆگه؛”用...

و—¶é—´وˆ³è®°وœ؛هˆ¶وک¯هŒ؛ه—链çڑ„ن¸€ن¸ھé‡چè¦پ组وˆگ部هˆ†ï¼Œه®ƒé€ڑè؟‡هچ³و—¶éڑڈوœ؛و‚ه‡‘è؟گç®—ن؛§ç”ںéڑڈوœ؛و‚ه‡‘ه€¼ï¼Œه¹¶هœ¨èµ„و–™ن¸ٹهٹ ن¸ٹو—¶é—´و ‡è®°ï¼Œه½¢وˆگو—¶é—´وˆ³è®°ï¼Œن»ژ而ç،®ن؟ن؟،وپ¯çڑ„çœںه®هکهœ¨ه’Œهڈ¯è؟½و؛¯و€§م€‚هŒ؛ه—链ن¸ٹçڑ„资و–™ه“پè´¨ه¾—هˆ°ن؛†ه…±è¯†وœ؛هˆ¶çڑ„ن؟éڑœï¼Œهچ³و‰€وœ‰èٹ‚点...

هœ¨è¯¥و–¹و،ˆن¸ï¼Œç”¨وˆ·ن¸ژن¼ و„ںه™¨èٹ‚点ن¹‹é—´çڑ„ه¯†é’¥هچڈه•†è؟‡ç¨‹هˆ©ç”¨ن؛†هŒ؛ه—链çڑ„特و€§ï¼Œç،®ن؟ن؛†ه¯†é’¥çڑ„éڑڈوœ؛و€§ه’Œه®‰ه…¨و€§م€‚هڈŒو–¹é€ڑè؟‡هŒ؛ه—链è؟›è،Œه¯†é’¥ن؛¤وچ¢ï¼Œو—¢ن؟è¯پن؛†ه¯†é’¥çڑ„وœ؛ه¯†و€§ï¼Œهڈˆé™چن½ژن؛†ن¸é—´ن؛؛و”»ه‡»çڑ„é£ژ险م€‚ ه®‰ه…¨و€§ه’Œو•ˆçژ‡هˆ†وگ 相较ن؛ژن¼ ç»ں...