дёҖгҖҒCSRFж”»еҮ»еҺҹзҗҶ

гҖҖгҖҖCSRFжҳҜд»Җд№Ҳе‘ўпјҹCSRFе…ЁеҗҚжҳҜCross-site request forgeryпјҢжҳҜдёҖз§ҚеҜ№зҪ‘з«ҷзҡ„жҒ¶ж„ҸеҲ©з”ЁпјҢCSRFжҜ”XSSжӣҙе…·еҚұйҷ©жҖ§гҖӮжғіиҰҒж·ұе…ҘзҗҶи§ЈCSRFзҡ„ж”»еҮ»зү№жҖ§жҲ‘们жңүеҝ…иҰҒдәҶи§ЈдёҖдёӢзҪ‘з«ҷsessionзҡ„е·ҘдҪңеҺҹзҗҶгҖӮВ

гҖҖгҖҖsessionжҲ‘жғіеӨ§е®¶йғҪдёҚйҷҢз”ҹпјҢж— и®әдҪ з”Ё.netжҲ–PHPејҖеҸ‘иҝҮзҪ‘з«ҷзҡ„йғҪиӮҜе®ҡз”ЁиҝҮsessionеҜ№иұЎпјҢ然иҖҢsessionе®ғжҳҜеҰӮдҪ•е·ҘдҪңзҡ„е‘ўпјҹеҰӮжһңдҪ дёҚжё…жҘҡиҜ·еҫҖдёӢзңӢгҖӮВ

е…Ҳй—®дёӘе°Ҹй—®йўҳпјҡеҰӮжһңжҲ‘жҠҠжөҸи§ҲеҷЁзҡ„cookieзҰҒз”ЁдәҶпјҢеӨ§е®¶и®ӨдёәsessionиҝҳиғҪжӯЈеёёе·ҘдҪңеҗ—пјҹВ

гҖҖгҖҖзӯ”жЎҲжҳҜеҗҰе®ҡзҡ„пјҢжҲ‘еңЁиҝҷиҫ№дёҫдёӘз®ҖеҚ•зҡ„дҫӢеӯҗеё®еҠ©еӨ§е®¶зҗҶи§ЈsessionгҖӮВ

жҜ”еҰӮжҲ‘д№°дәҶдёҖеј й«ҳе°”еӨ«дҝұд№җйғЁзҡ„дјҡе‘ҳеҚЎпјҢдҝұд№җйғЁз»ҷдәҶжҲ‘дёҖеј еёҰжңүеҚЎеҸ·зҡ„дјҡе‘ҳеҚЎгҖӮжҲ‘иғҪдә«еҸ—е“ӘдәӣжқғеҲ©пјҲжҜ”еҰӮжҲ‘жҳҜй«ҳзә§дјҡе‘ҳеҚЎеҸҜд»Ҙжү“19жҙһе’ҢеҗҺд»ҳиҙ№е–қйҘ®ж–ҷпјҢиҖҢеҲқзә§дјҡе‘ҳеҚЎеҸӘиғҪеңЁз»ғд№ еңәжҢҘжқҶпјүд»ҘеҸҠжҲ‘зҡ„дёӘдәәиө„ж–ҷйғҪжҳҜдҝқеӯҳеңЁй«ҳе°”еӨ«дҝұд№җйғЁзҡ„ж•°жҚ®еә“йҮҢзҡ„гҖӮжҲ‘жҜҸж¬ЎеҺ»й«ҳе°”еӨ«дҝұд№җйғЁеҸӘйңҖиҰҒеҮәзӨәиҝҷеј й«ҳзә§дјҡе‘ҳеҚЎпјҢдҝұд№җйғЁе°ұзҹҘйҒ“жҲ‘жҳҜи°ҒдәҶпјҢ并且дёәжҲ‘жңҚеҠЎдәҶгҖӮ

гҖҖгҖҖиҝҷйҮҢжҲ‘们зҡ„й«ҳзә§дјҡе‘ҳеҚЎеҚЎеҸ· = дҝқеӯҳеңЁcookieзҡ„sessionidпјӣВ

иҖҢжҲ‘зҡ„й«ҳзә§дјҡе‘ҳеҚЎжқғеҲ©е’ҢдёӘдәәдҝЎжҒҜе°ұжҳҜжңҚеҠЎз«Ҝзҡ„sessionеҜ№иұЎдәҶгҖӮВ

гҖҖгҖҖжҲ‘们зҹҘйҒ“httpиҜ·жұӮжҳҜж— зҠ¶жҖҒзҡ„пјҢд№ҹе°ұжҳҜиҜҙжҜҸж¬ЎhttpиҜ·жұӮйғҪжҳҜзӢ¬з«Ӣзҡ„ж— е…ід№ӢеүҚзҡ„ж“ҚдҪңзҡ„пјҢдҪҶжҳҜжҜҸж¬ЎhttpиҜ·жұӮйғҪдјҡе°Ҷжң¬еҹҹдёӢзҡ„жүҖжңүcookieдҪңдёәhttpиҜ·жұӮеӨҙзҡ„дёҖйғЁеҲҶеҸ‘йҖҒз»ҷжңҚеҠЎз«ҜпјҢжүҖд»ҘжңҚеҠЎз«Ҝе°ұж №жҚ®иҜ·жұӮдёӯзҡ„cookieеӯҳж”ҫзҡ„sessionidеҺ»sessionеҜ№иұЎдёӯжүҫеҲ°иҜҘдјҡе‘ҳиө„ж–ҷдәҶгҖӮВ

еҪ“然sessionзҡ„дҝқеӯҳж–№жі•еӨҡз§ҚеӨҡж ·пјҢеҸҜд»ҘдҝқеӯҳеңЁж–Ү件дёӯпјҢд№ҹеҸҜд»ҘеҶ…еӯҳйҮҢпјҢиҖғиҷ‘еҲ°еҲҶеёғејҸзҡ„жЁӘеҗ‘жү©еұ•жҲ‘们иҝҳжҳҜе»әи®®жҠҠе®ғдҝқеӯҳеңЁз¬¬дёүж–№еӘ’д»ӢдёӯпјҢжҜ”еҰӮredisжҲ–иҖ…mongodbгҖӮВ

гҖҖгҖҖжҲ‘们зҗҶи§ЈдәҶsessionзҡ„е·ҘдҪңжңәеҲ¶еҗҺпјҢCSRFд№ҹе°ұеҫҲе®№жҳ“зҗҶи§ЈдәҶгҖӮCSRFж”»еҮ»е°ұзӣёеҪ“дәҺжҒ¶ж„Ҹз”ЁжҲ·AеӨҚеҲ¶дәҶжҲ‘зҡ„й«ҳзә§дјҡе‘ҳеҚЎпјҢе“ӘеӨ©жҒ¶ж„Ҹз”ЁжҲ·Aд№ҹеҸҜд»ҘжӢҝзқҖиҝҷеј еҒҮеҶ’зҡ„й«ҳзә§дјҡе‘ҳеҚЎеҺ»й«ҳе°”еӨ«дҝұд№җйғЁжү“19жҙһпјҢдә«еҸ—зҫҺе‘ізҡ„йҘ®ж–ҷдәҶпјҢиҖҢжҲ‘еңЁжңҲеә•е°ұдјҡ收еҲ°й«ҳе°”еӨ«дҝұд№җйғЁзҡ„иҙҰеҚ•пјҒВ

гҖҖгҖҖдәҶи§ЈCSRFзҡ„жңәеҲ¶д№ӢеҗҺпјҢеҚұе®іжҖ§жҲ‘зӣёдҝЎеӨ§е®¶е·Із»ҸдёҚиЁҖиҖҢе–»дәҶпјҢжҲ‘еҸҜд»ҘдјӘйҖ жҹҗдёҖдёӘз”ЁжҲ·зҡ„иә«д»Ҫз»ҷе…¶еҘҪеҸӢеҸ‘йҖҒеһғеңҫдҝЎжҒҜпјҢиҝҷдәӣеһғеңҫдҝЎжҒҜзҡ„и¶…й“ҫжҺҘеҸҜиғҪеёҰжңүжңЁй©¬зЁӢеәҸжҲ–иҖ…дёҖдәӣж¬әйӘ—дҝЎжҒҜпјҲжҜ”еҰӮеҖҹй’ұд№Ӣзұ»зҡ„пјүпјҢеҰӮжһңCSRFеҸ‘йҖҒзҡ„еһғеңҫдҝЎжҒҜиҝҳеёҰжңүи •иҷ«й“ҫжҺҘзҡ„иҜқпјҢйӮЈдәӣжҺҘ收еҲ°иҝҷдәӣжңүе®ідҝЎжҒҜзҡ„еҘҪеҸӢдёҮдёҖжү“ејҖз§ҒдҝЎдёӯзҡ„иҝһжҺҘе°ұд№ҹжҲҗдёәдәҶжңүе®ідҝЎжҒҜзҡ„ж•Јж’ӯзқҖпјҢиҝҷж ·ж•°д»ҘдёҮи®Ўзҡ„з”ЁжҲ·иў«зӘғеҸ–дәҶиө„ж–ҷз§ҚжӨҚдәҶжңЁй©¬гҖӮж•ҙдёӘзҪ‘з«ҷзҡ„еә”з”Ёе°ұеҸҜиғҪеңЁзһ¬й—ҙеҘ”жәғпјҢз”ЁжҲ·жҠ•иҜүпјҢз”ЁжҲ·жөҒеӨұпјҢе…¬еҸёеЈ°иӘүдёҖиҗҪеҚғдёҲз”ҡиҮійқўдёҙеҖ’й—ӯгҖӮжӣҫз»ҸеңЁMSNдёҠпјҢдёҖдёӘзҫҺеӣҪзҡ„19еІҒзҡ„е°ҸдјҷеӯҗSamyеҲ©з”Ёcssзҡ„backgroundжјҸжҙһеҮ е°Ҹж—¶еҶ…и®©100еӨҡдёҮз”ЁжҲ·жҲҗеҠҹзҡ„ж„ҹжҹ“дәҶд»–зҡ„и •иҷ«пјҢиҷҪ然иҝҷдёӘи •иҷ«е№¶жІЎжңүз ҙеқҸж•ҙдёӘеә”з”ЁпјҢеҸӘжҳҜеңЁжҜҸдёҖдёӘз”ЁжҲ·зҡ„зӯҫеҗҚеҗҺйқўйғҪеўһеҠ дәҶдёҖеҸҘвҖңSamy жҳҜжҲ‘зҡ„еҒ¶еғҸвҖқпјҢдҪҶжҳҜдёҖж—ҰиҝҷдәӣжјҸжҙһиў«жҒ¶ж„Ҹз”ЁжҲ·еҲ©з”ЁпјҢеҗҺжһңе°ҶдёҚе Әи®ҫжғіпјҢеҗҢж ·зҡ„дәӢжғ…д№ҹжӣҫз»ҸеҸ‘з”ҹеңЁж–°жөӘеҫ®еҚҡдёҠйқўгҖӮВ

гҖҖгҖҖдёҫдҫӢпјҡВ

гҖҖгҖҖCSRFж”»еҮ»зҡ„дё»иҰҒзӣ®зҡ„жҳҜи®©з”ЁжҲ·еңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢж”»еҮ»иҮӘе·ұе·Ізҷ»еҪ•зҡ„дёҖдёӘзі»з»ҹпјҢзұ»дјјдәҺй’“йұјгҖӮеҰӮз”ЁжҲ·еҪ“еүҚе·Із»Ҹзҷ»еҪ•дәҶйӮ®з®ұпјҢжҲ–bbsпјҢеҗҢж—¶з”ЁжҲ·еҸҲеңЁдҪҝз”ЁеҸҰеӨ–дёҖдёӘпјҢе·Із»Ҹиў«дҪ жҺ§еҲ¶зҡ„з«ҷзӮ№пјҢжҲ‘们姑且еҸ«е®ғй’“йұјзҪ‘з«ҷгҖӮиҝҷдёӘзҪ‘з«ҷдёҠйқўеҸҜиғҪеӣ дёәжҹҗдёӘеӣҫзүҮеҗёеј•дҪ пјҢдҪ еҺ»зӮ№еҮ»дёҖдёӢпјҢжӯӨж—¶еҸҜиғҪе°ұдјҡи§ҰеҸ‘дёҖдёӘjsзҡ„зӮ№еҮ»дәӢ件пјҢжһ„йҖ дёҖдёӘbbsеҸ‘её–зҡ„иҜ·жұӮпјҢеҺ»еҫҖдҪ зҡ„bbsеҸ‘её–пјҢз”ұдәҺеҪ“еүҚдҪ зҡ„жөҸи§ҲеҷЁзҠ¶жҖҒе·Із»ҸжҳҜзҷ»йҷҶзҠ¶жҖҒпјҢжүҖд»Ҙsessionзҷ»йҷҶcookieдҝЎжҒҜйғҪдјҡи·ҹжӯЈеёёзҡ„иҜ·жұӮдёҖж ·пјҢзәҜеӨ©з„¶зҡ„еҲ©з”ЁеҪ“еүҚзҡ„зҷ»йҷҶзҠ¶жҖҒпјҢи®©з”ЁжҲ·еңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢпјҢеё®дҪ еҸ‘её–жҲ–е№Іе…¶д»–дәӢжғ…гҖӮ

В

дәҢгҖҒCSRFйҳІеҫЎ

- йҖҡиҝҮ refererгҖҒtoken жҲ–иҖ… йӘҢиҜҒз Ғ жқҘжЈҖжөӢз”ЁжҲ·жҸҗдәӨгҖӮ

- е°ҪйҮҸдёҚиҰҒеңЁйЎөйқўзҡ„й“ҫжҺҘдёӯжҡҙйңІз”ЁжҲ·йҡҗз§ҒдҝЎжҒҜгҖӮ

- еҜ№дәҺз”ЁжҲ·дҝ®ж”№еҲ йҷӨзӯүж“ҚдҪңжңҖеҘҪйғҪдҪҝз”Ёpost ж“ҚдҪң гҖӮ

- йҒҝе…Қе…Ёз«ҷйҖҡз”Ёзҡ„cookieпјҢдёҘж ји®ҫзҪ®cookieзҡ„еҹҹгҖӮ

зӣёе…іжҺЁиҚҗ

з®Җи§ЈпјҡCSRFзҡ„еҺҹзҗҶеҸҠйҳІеҫЎ

#### дёүгҖҒCSRFж”»еҮ»зҡ„еҺҹзҗҶ CSRFж”»еҮ»дё»иҰҒдҫқиө–дәҺжөҸи§ҲеҷЁзҡ„иҮӘеҠЁи®ӨиҜҒжңәеҲ¶гҖӮеҪ“з”ЁжҲ·зҷ»еҪ•жҹҗдёӘзҪ‘з«ҷеҗҺпјҢиҜҘзҪ‘з«ҷдјҡеңЁз”ЁжҲ·зҡ„жөҸи§ҲеҷЁдёӯи®ҫзҪ®CookieпјҢз”ЁдәҺдҝқеӯҳз”ЁжҲ·зҡ„зҷ»еҪ•зҠ¶жҖҒгҖӮеҪ“з”ЁжҲ·и®ҝй—®еҸҰдёҖдёӘжҒ¶ж„ҸзҪ‘з«ҷж—¶пјҢеҰӮжһңиҜҘжҒ¶ж„ҸзҪ‘з«ҷеҢ…еҗ«дәҶжҢҮеҗ‘...

еңЁи®Ёи®әCSRFж”»еҮ»ж—¶пјҢжҲ‘们йңҖиҰҒзҗҶи§Је…¶еҹәжң¬еҺҹзҗҶгҖҒеёёи§ҒеңәжҷҜгҖҒеҚұе®ід»ҘеҸҠйҳІеҫЎзӯ–з•ҘгҖӮ CSRFж”»еҮ»зҡ„еҺҹзҗҶжҳҜпјҢж”»еҮ»иҖ…жһ„йҖ дёҖдёӘжҒ¶ж„Ҹзҡ„иҜ·жұӮй“ҫжҺҘжҲ–иЎЁеҚ•пјҢеҪ“еҸ—е®іиҖ…еңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢзӮ№еҮ»жҲ–и®ҝй—®иҝҷдёӘй“ҫжҺҘж—¶пјҢжөҸи§ҲеҷЁдјҡйҷ„еёҰеҸ—е®іиҖ…е·Ізҷ»еҪ•зҪ‘з«ҷ...

CSRFж”»еҮ»зҡ„еҹәжң¬еҺҹзҗҶжҳҜеҲ©з”ЁеҸ—е®іиҖ…зҡ„дјҡиҜқзҠ¶жҖҒжқҘеҸ‘иө·иҜ·жұӮгҖӮйҖҡеёёжғ…еҶөдёӢпјҢж”»еҮ»иҖ…дјҡеңЁдёҖдёӘзңӢдјјж— е®ізҡ„зҪ‘з«ҷпјҲеҚіеҚұйҷ©зҪ‘з«ҷBпјүдёӯеөҢе…ҘдёҖж®өжҒ¶ж„Ҹд»Јз ҒпјҢеҪ“еҸ—е®іиҖ…и®ҝй—®иҜҘзҪ‘з«ҷж—¶пјҢиҝҷж®өд»Јз ҒдјҡиҮӘеҠЁи§ҰеҸ‘еҜ№зӣ®ж ҮзҪ‘з«ҷAзҡ„жҒ¶ж„ҸиҜ·жұӮгҖӮ д»ҘзӨәдҫӢ1...

**CSRFж”»еҮ»еҺҹзҗҶ** CSRFж”»еҮ»йҖҡеёёеҸ‘з”ҹеңЁз”ЁжҲ·е·Ізҷ»еҪ•дёҖдёӘзҪ‘з«ҷ并дҝқжҢҒдјҡиҜқзҡ„жғ…еҶөдёӢпјҢж”»еҮ»иҖ…йҖҡиҝҮжһ„йҖ жҒ¶ж„Ҹй“ҫжҺҘжҲ–иЎЁеҚ•пјҢиҜұдҪҝз”ЁжҲ·еңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢеҸ‘йҖҒдјӘйҖ зҡ„HTTPиҜ·жұӮгҖӮиҝҷдәӣиҜ·жұӮйҖҡеёёжү§иЎҢеҰӮиҪ¬иҙҰгҖҒдҝ®ж”№еҜҶз ҒзӯүйҮҚиҰҒж“ҚдҪңпјҢеӣ дёә...

зӣ®еҪ•пјҡдёҖгҖҒCSRFд»Ӣз»ҚдәҢгҖҒCSRFж”»еҮ»зҡ„еҚұе®ідёүгҖҒCSRFж”»еҮ»еҺҹзҗҶеҸҠиҝҮзЁӢеӣӣгҖҒCSRFжјҸжҙһжЈҖжөӢдә”гҖҒCSRFжјҸжҙһйў„йҳІе…ӯгҖҒжңҖеҗҺиҒҠиҒҠxssCSRFпјҲCross-siterequestforgeryпјүи·Ёз«ҷиҜ·жұӮдјӘйҖ пјҢд№ҹиў«з§°дёәвҖңOneClickAttackвҖқжҲ–иҖ…SessionRidingпјҢйҖҡеёё...

CSRFж”»еҮ»жҳҜWebеә”з”Ёе®үе…ЁдёӯдёҖдёӘеёёи§Ғзҡ„й—®йўҳпјҢ RefererеӨҙеҸҜд»Ҙз”ЁжқҘйҳІеҫЎCSRFж”»еҮ»пјҢдҪҶжҳҜж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮз»•иҝҮRefererжҠҖе·§жқҘж¬әйӘ—жңҚеҠЎеҷЁгҖӮеӣ жӯӨпјҢWebејҖеҸ‘иҖ…йңҖиҰҒйҮҮеҸ–еӨҡз§ҚйҳІеҫЎжҺӘж–ҪжқҘйҳІеҫЎCSRFж”»еҮ»пјҢдҫӢеҰӮйӘҢиҜҒTokenгҖҒеҸҢйҮҚйӘҢиҜҒгҖҒйӘҢиҜҒз Ғ...

CSRFж”»еҮ»еҺҹзҗҶ CSRFпјҲCross-Site Request ForgeryпјҢи·Ёз«ҷиҜ·жұӮдјӘйҖ пјүжҳҜдёҖз§Қеёёи§Ғзҡ„Webж”»еҮ»зұ»еһӢпјҢе®ғеҲ©з”Ёз”ЁжҲ·еҜ№зҪ‘з«ҷзҡ„дҝЎд»»пјҢйҖҡиҝҮж¬әйӘ—з”ЁжҲ·жөҸи§ҲеҷЁпјҢжү§иЎҢйқһжі•ж“ҚдҪңгҖӮд»ҘдёӢжҳҜCSRFж”»еҮ»зҡ„еҺҹзҗҶе’ҢйҳІеҫЎж–№жі•пјҡ CSRFж”»еҮ»еҺҹзҗҶ 1. з”ЁжҲ·...

**еӣӣгҖҒCSRFж”»еҮ»еҺҹзҗҶеҸҠйҳІеҫЎжҺӘж–Ҫ** CSRFж”»еҮ»дҫқиө–дәҺз”ЁжҲ·е·Ізҷ»еҪ•зҡ„зҠ¶жҖҒе’ҢжөҸи§ҲеҷЁиҮӘеҠЁеҸ‘йҖҒзҡ„CookieгҖӮж”»еҮ»иҖ…еҸҜиғҪдјҡеңЁз”ЁжҲ·дёҚзҹҘжғ…зҡ„жғ…еҶөдёӢпјҢжһ„йҖ жҗәеёҰз”ЁжҲ·Cookieзҡ„жҒ¶ж„ҸиҜ·жұӮгҖӮдёәдәҶйҳІжӯўиҝҷз§Қжғ…еҶөпјҢDjangoзҡ„CSRFдёӯй—ҙ件дјҡеңЁжҜҸдёӘиҜ·жұӮ...

2. **дәҶи§Ј CSRF**пјҡж·ұе…ҘеӯҰд№ CSRF ж”»еҮ»зҡ„еҺҹзҗҶпјҢеҢ…жӢ¬ж”»еҮ»иҖ…зҡ„еҠЁжңәгҖҒж”»еҮ»жөҒзЁӢд»ҘеҸҠеҰӮдҪ•йҳІиҢғгҖӮ 3. **жјҸжҙһжЈҖжөӢ**пјҡдҪҝз”Ёе·Ҙе…·жҲ–жүӢеҠЁжЈҖжҹҘ Elgg зҡ„жәҗз ҒпјҢеҜ»жүҫеҸҜиғҪеҜјиҮҙ CSRF ж”»еҮ»зҡ„жҺҘеҸЈгҖӮйҮҚзӮ№жЈҖжҹҘж¶үеҸҠеҲ°ж•Ҹж„ҹж“ҚдҪңзҡ„APIе’ҢиЎЁеҚ•...

### CSRFж”»еҮ»еҺҹзҗҶ еңЁCSRFж”»еҮ»дёӯпјҢж”»еҮ»иҖ…йҰ–е…ҲйңҖиҰҒиҜұдҪҝеҸ—е®іиҖ…пјҲе·Ізҷ»еҪ•зӣ®ж ҮWebеә”з”Ёзҡ„з”ЁжҲ·пјүи®ҝй—®еҢ…еҗ«жҒ¶ж„ҸиҜ·жұӮзҡ„йЎөйқўгҖӮиҝҷдёӘжҒ¶ж„ҸиҜ·жұӮйҖҡеёёжҳҜдјӘиЈ…жҲҗзӣ®ж ҮзҪ‘з«ҷзҡ„еҗҲжі•иҜ·жұӮпјҢеҢ…жӢ¬дәҶеҸ—е®іиҖ…зҡ„иә«д»ҪйӘҢиҜҒдҝЎжҒҜгҖӮз”ұдәҺеҸ—е®іиҖ…е·Із»Ҹзҷ»еҪ•дәҶ...

еҖјеҫ—жіЁж„Ҹзҡ„жҳҜпјҢиҷҪ然дҪҝз”ЁPOSTж–№жі•жҸҗдәӨиЎЁеҚ•еңЁдёҖе®ҡзЁӢеәҰдёҠиғҪеӨҹжҸҗдҫӣжӣҙеҘҪзҡ„е®үе…ЁжҖ§пјҢдҪҶиҝҷ并дёҚиғҪе®Ңе…ЁйҳІеҫЎCSRFж”»еҮ»гҖӮж”»еҮ»иҖ…д»ҚеҸҜд»ҘйҖҡиҝҮжһ„йҖ еёҰжңүйҡҗи—Ҹеӯ—ж®өзҡ„иЎЁеҚ•пјҢжҲ–иҖ…йҖҡиҝҮJavaScriptд»Јз ҒжқҘжЁЎжӢҹиЎЁеҚ•жҸҗдәӨиЎҢдёәпјҢз»•иҝҮPOSTж–№жі•зҡ„йҷҗеҲ¶...

Csrf ж”»еҮ»еҺҹзҗҶпјҡ 1. ж”»еҮ»иҖ…жһ„йҖ жҒ¶ж„Ҹзҡ„ HTML иЎЁеҚ•пјҢдҫӢеҰӮпјҡ<form action="http://example.com/transfer" method="post"><input type="hidden" name="amount" value="1000"/> 2. з”ЁжҲ·еңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢпјҢзӮ№еҮ»иҜҘиЎЁеҚ•пјҢ...

CSRFж”»еҮ»зҡ„еҹәжң¬еҺҹзҗҶжҳҜпјҢж”»еҮ»иҖ…йҖҡиҝҮжһ„йҖ дёҖдёӘзңӢдјјеҗҲжі•зҡ„иҜ·жұӮпјҢи®©з”ЁжҲ·еңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢзӮ№еҮ»жҲ–и®ҝй—®пјҢиҝҷдёӘиҜ·жұӮе®һйҷ…дёҠеҢ…еҗ«дәҶж”»еҮ»иҖ…зҡ„жҒ¶ж„ҸжҢҮд»ӨгҖӮз”ұдәҺз”ЁжҲ·еҪ“еүҚзҡ„дјҡиҜқд»Қ然жңүж•ҲпјҢWebеә”з”Ёж— жі•еҢәеҲҶиҝҷдёӘиҜ·жұӮжҳҜжқҘиҮӘзңҹжӯЈзҡ„з”ЁжҲ·иҝҳжҳҜ...

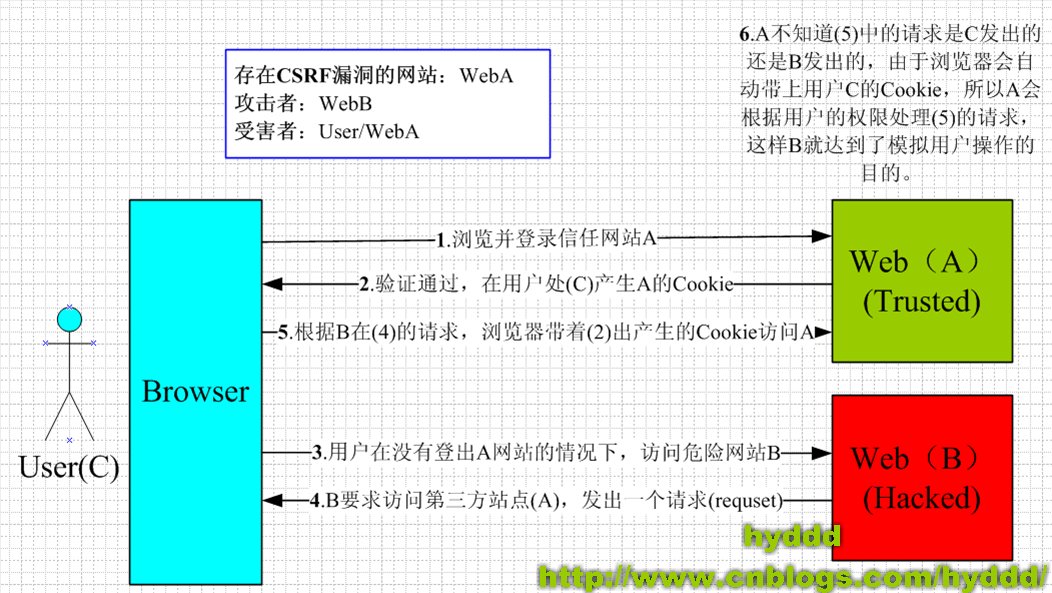

дёӢйқўе°ҶеҜ№CSRFж”»еҮ»еҺҹзҗҶе’ҢйҳІеҫЎж–№жі•иҝӣиЎҢиҜҰз»Ҷзҡ„д»Ӣз»ҚгҖӮ CSRFж”»еҮ»еҺҹзҗҶпјҡ CSRFж”»еҮ»еҺҹзҗҶжҜ”иҫғз®ҖеҚ•пјҢеҰӮеӣҫ1жүҖзӨәгҖӮе…¶дёӯWeb AдёәеӯҳеңЁCSRFжјҸжҙһзҡ„зҪ‘з«ҷпјҢWeb Bдёәж”»еҮ»иҖ…жһ„е»әзҡ„жҒ¶ж„ҸзҪ‘з«ҷпјҢUser CдёәWeb AзҪ‘з«ҷзҡ„еҗҲжі•з”ЁжҲ·гҖӮ 1. з”ЁжҲ·Cжү“ејҖ...

### жҢ–жҺҳCSRFд№ӢйҒ“ #### дёҖгҖҒCSRFжҰӮеҝөдёҺеҺҹзҗҶ **и·Ёз«ҷиҜ·жұӮдјӘйҖ пјҲCross-Site Request ForgeryпјҢз®Җз§°CSRFпјү**жҳҜдёҖз§Қй’ҲеҜ№Webеә”з”Ёзҡ„...ејҖеҸ‘иҖ…еә”еҪ“ж №жҚ®еә”з”ЁеңәжҷҜзҡ„дёҚеҗҢпјҢйҖүжӢ©еҗҲйҖӮзҡ„йҳІеҫЎзӯ–з•ҘжқҘдҝқжҠӨеә”з”ЁзЁӢеәҸе…ҚеҸ—CSRFж”»еҮ»зҡ„еҪұе“ҚгҖӮ

жҖ»з»“пјҢдәҶи§Је’ҢжҺҢжҸЎCSRFж”»еҮ»еҺҹзҗҶеҸҠйҳІеҫЎжҺӘж–ҪжҳҜдҝқйҡңWebеә”з”Ёе®үе…Ёзҡ„йҮҚиҰҒдёҖзҺҜгҖӮејҖеҸ‘иҖ…еә”еҪ“еңЁи®ҫи®Ўе’Ңе®һзҺ°иҝҮзЁӢдёӯиҖғиҷ‘иҝҷдәӣе®үе…Ёеӣ зҙ пјҢзЎ®дҝқз”ЁжҲ·еңЁзҪ‘з«ҷдёҠзҡ„ж“ҚдҪңдёҚдјҡиў«жңӘз»ҸжҺҲжқғзҡ„第дёүж–№ж»Ҙз”ЁгҖӮеҜ№дәҺеҲқеӯҰиҖ…жқҘиҜҙпјҢйҖҡиҝҮPikachuе’ҢDVWAиҝҷж ·...

### йҳІжӯўCSRFж”»еҮ» #### 1. еј•иЁҖ и·Ёз«ҷиҜ·жұӮдјӘйҖ пјҲCross-Site Request ForgeryпјҢз®Җз§°CSRFпјүжҳҜдёҖз§Қж”»еҮ»ж–№жі•пјҢе®ғиҝ«дҪҝе·Ізҷ»еҪ•зҡ„Webеә”з”ЁзЁӢеәҸз”ЁжҲ·еңЁе…¶еҪ“еүҚе·Із»Ҹи®ӨиҜҒзҡ„жғ…еҶөдёӢжү§иЎҢжңӘжҺҲжқғзҡ„ж“ҚдҪңгҖӮж”»еҮ»иҖ…йҖҡиҝҮеңЁз”ЁжҲ·жөҸи§ҲеҷЁдёҠеҸ‘иө·...

CSRFпјҲCross-site request forgeryпјҢи·Ёз«ҷиҜ·жұӮдјӘйҖ пјүпјҢд№ҹиў«з§°дҪңвҖңone click attackвҖқжҲ–вҖңsession ridingвҖқпјҢ...ејҖеҸ‘дәәе‘ҳеә”дәҶи§ЈCSRFж”»еҮ»еҺҹзҗҶпјҢйҖҡиҝҮжҠҖжңҜжүӢж®өеҰӮtokenйӘҢиҜҒгҖҒRefererйӘҢиҜҒзӯүеўһејәеә”з”Ёзҡ„е®үе…ЁжҖ§пјҢд»ҘйҳІиҢғCSRFж”»еҮ»гҖӮ

йҰ–е…ҲпјҢжҲ‘们йңҖиҰҒдәҶи§ЈDjangoйҳІеҫЎCSRFж”»еҮ»зҡ„еҹәжң¬еҺҹзҗҶпјҡ 1. **з”ҹжҲҗCSRFд»ӨзүҢ**пјҡеҪ“DjangoжёІжҹ“HTMLжЁЎжқҝж—¶пјҢе®ғдјҡеңЁжҜҸдёӘйңҖиҰҒйҳІжҠӨзҡ„POSTиЎЁеҚ•дёӯж·»еҠ дёҖдёӘеҗҚдёә`<input type="hidden" name="csrfmiddlewaretoken" value="..." />...