代码混淆工具 对比

一、.NET Reactor

C#的代码辛苦写出来之后,一个反射工具,就可以完全显露出来。

当然,在做项目时,这个功能还不错。因为我就曾在一个项目上使用C#,没有进行任何混淆。结果在项目二年多之后,需要做一些调整,自己保存的源代码丢失了。当时也吓了一跳,可是想到反射工具,赶快拿出来用一下。虽然在反射出来会出现一些错误,但毕竟大部分代码也都弄出来了。

这是在项目上,还有好处的,可是,试想一个产品,被别人给反射了,会是怎么样的一个情况,不说他去照搬功能,就是注册、加密那部分都会被轻易拿到。这可不是什么一个好主意。

于是,必须要使用代码混淆器。

这些混淆器大多是需要注意的,使用效果各不相同。普通的代码混淆器只是把私有字段和变量转换成随机码,如果是小程序,还可以猜一猜,如果是比较大的程序,猜起来可就不会那容易了。高级一点的是混淆成不可阅读的字符,这样的混淆后的代码干脆就比机器码还难懂,基本上是翻译不出来了。

但这些代码混淆器都有一定的风险,即混淆后的代码实然无法正常调用了。

而我一直用.NET Reactor,这个非常小巧,免安装,而且不需要注册。他只是将代码换成随机码,但是混淆后的代码都能正常使用。

但是有一点需要注意:凡是需要序列化成二进制的代码,是不能用混淆器的。混淆后的代码将不能正常序列化!

共享一下这个混淆器:

http://files.cnblogs.com/ghost79/DotNETReactor.rar

试用结果:部分代码无法正常被调用。

二、ILProtector

ILProtector由vgrsoft.com积极开发和维护。ILProtector首先开始作为免费软件,专注于保护反向工程的.Net代码。现在它的最新版本是付费软件(有关授权的详细信息在这里),显然还是有更多的保护选项的伟大的软件。但我们仍然很幸运,因为我们可以自由使用旧版本。这个软件的另一个好处是它提供了命令行界面(CLI),所以我们可以很容易地将它集成到第三方工具中,就像我们将在Visual Studio中使用它一样。

以下是我们可以使用ILProtector保护我们的.Net软件的一些方法

注意:请在继续之前创建软件的备份。

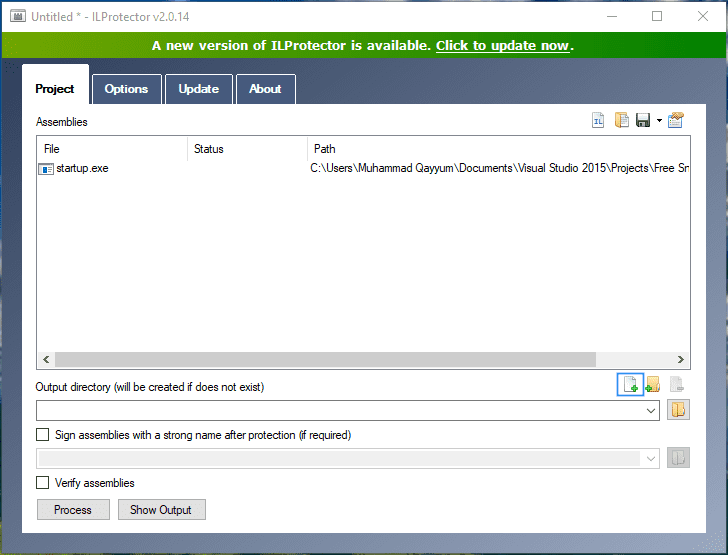

通过使用ILProtector的主界面

1.

打开ILProtector

2.

点击+图标选择您的软件

3.

4.

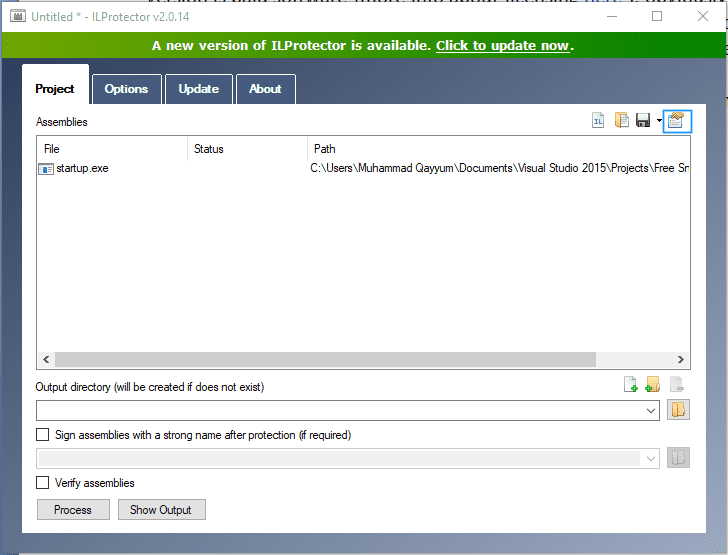

现在点击属性图标打开属性。这里你可以改变设置,如果你想嵌入保护DLL到你的软件或保持它们与其他设置分开。点击保存

5.

7 .现在回到主界面,点击Process按钮保护软件。这将生成您的软件,防止知道反编译器,如IL DASM,.NET反射器,ILSpy,dotPeek等

8.

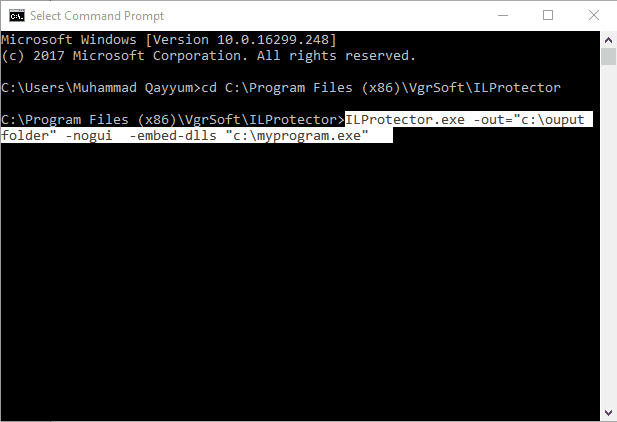

通过在CMD中使用ILProtector

1. 开始 - >输入cmd - >打开cmd

2. 当cmd打开时,键入folloing命令(使用你的命令更改输出文件夹和exe路径)

3.

ILProtector.exe -out =“c:\ ouput文件夹”-nogui -embed-dlls“c:\ myprogram.exe”

4.

5.打回车键在键盘上,这会产生软件的保护版本。

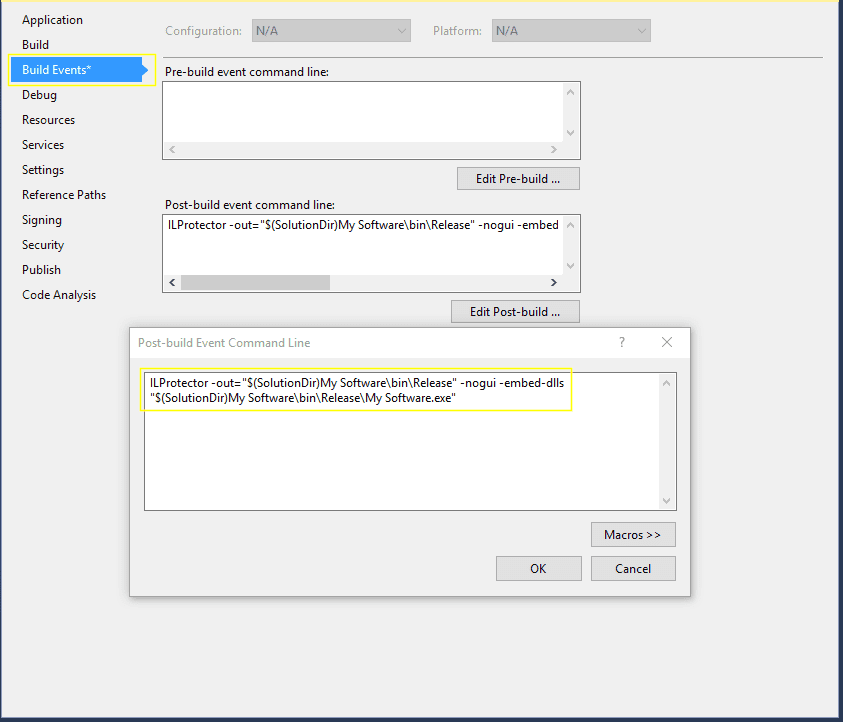

通过在Visual Studio中使用生成事件

1. 在Visual Studio中打开您的项目。

2. 打开项目 - >属性 - >生成事件

3.在Post Build事件中输入以下命令。(用你的所有路径和exe名称替换)

ILProtector -out =“$(SolutionDir)My Software \ bin \ Release”-nogui -embed-dlls“$(SolutionDir)My Software \ bin \ Release \ My Software.exe”

注意:您应该在Enviromment变量中包含ILProtector的目录路径,在我的情况下它是C:\ Program Files(x86)\ VgrSoft \ ILProtector

4. 特点

- 软件代码保护

- 高性能

- 受保护程序集全面反射支持

- 支持.NET Framework 2.0 / 3.0 / 3.5 / 4.0 / 4.5

- 支持Windows x32 / x64

- 不使用未公开的功能

ILProtector自身受到保护!

持续更新中....

相关推荐

**Java代码混淆与ProGuard工具详解** 在Java开发中,为了保护源代码不被轻易反编译和理解,开发者通常会使用代码混淆技术。代码混淆是将可读性强的源代码转换为难以阅读和理解的形式,它能提高软件的安全性,防止...

针对软件代码混淆算法中的内联方法存在混淆结果单一性问题,提出了一种多态内联代码混淆算法。基于有限状态自动机(FSM)建立了算法理论模型,对每个内联的方法体选择差异性的混淆实现,并通过理论分析说明了提出的...

接下来是代码混淆,它主要侧重于使代码变得难以理解和分析,而不是完全无法执行。常见的混淆方法包括重命名变量和函数为无意义的字符串、添加无用的代码行、改变控制流结构等。例如,PHP的混淆工具有PHP Obfuscator...

C#代码混淆是一种重要的安全措施,它通过改变代码的表面结构来保护软件的源代码不被轻易理解或篡改。本资源提供了一款C#代码混淆器的源码样例,名为DotReactor,这对于开发者来说是一个宝贵的工具,可以帮助他们增强...

但是,静态分析也可能会因为代码混淆、加壳等技术而变得复杂和困难。 四、实验结果与未来趋势 通过对多种恶意软件检测和分析方法进行实验对比,我们可以发现:基于深度学习的恶意软件检测方法在准确率和实时性方面...

通过实验比较分析,该方法和工具能够提供精准的映射关系,识别出Android系统中的关键类和方法,从而指导后续的安全性分析工作。 从文献中的介绍我们可以看出,对于Android系统代码安全性的分析,目前主要面临两大...

如Collberg等人于1997年发表的关于混淆变换的分类、Wang CX在2000年博士论文中关于生存能力机制的安全架构、Ogiso和Sakabe在2003年关于软件混淆的理论基础及其实现的研究,以及Douglas在1998年讨论的通过代码混淆...

因此,在进行反混淆操作前,最好有原始未混淆代码作为对比,以便在出现问题时进行恢复。 总而言之,de4dot-1.9.1是一个针对.NET DLL混淆的实用工具,帮助开发者和逆向工程师揭示混淆代码背后的逻辑。正确和负责任地...

针对软件代码混淆算法中的内联方法存在混淆结果单一性问题,提出了一种多态内联代码混淆算法。基于有限状态自动机(FSM)建立了算法理论模型,对每个内联的方法体选择差异性的混淆实现,并通过理论分析说明了提出的...

在IT安全领域,恶意代码分析是一项至关重要的技能,它涉及到对病毒、木马、蠕虫等各类恶意软件的深入理解与研究。"恶意代码分析实战"这个主题旨在帮助专业人士掌握如何识别、分析并防范这些威胁。通过对恶意代码的...

其中,代码混淆技术是一种重要的软件保护方法。代码混淆是指在发布应用程序之前,对中间代码文件进行保持语义的变换,使得变换后的程序和原来程序在功能上相同或相似,但是更难被静态分析和逆向工程所攻击。 代码...

在运行时,软件会用开发者公开的公钥解密数字签名,然后计算当前软件的哈希值并与解密后的哈希值进行比较。如果两者一致,说明软件未被篡改;不一致,则表示可能已被修改。 二、哈希校验 哈希函数能将任意大小的...

这一方案通过对比应用的签名信息和API调用,在源码级别检测出恶意软件,即使这些恶意软件采用了代码混淆技术或隐藏在正常应用之中。这种静态检测方法有助于减少误报和漏报,提高检测效率。 在恶意软件分析方面,...

在编程和软件开发过程中,代码对比工具扮演着至关重要的角色。它们可以帮助开发者识别并解决代码差异,合并不同版本的代码,以及在团队协作中确保每个人都在同一页面上工作。"代码对比工具.zip"这个压缩包可能包含了...

3. **反汇编与内存分析**:010Editor支持集成反汇编器,可以将二进制代码转换为可读的汇编指令,这对于逆向工程至关重要。学习如何使用这些功能来理解程序执行流程。 4. **数据流分析**:分析二进制数据中的指针和...

### 计算机软件的四种知识产权保护方式及其优缺点分析 #### 一、商标权保护模式 **1. 计算机软件商标权保护的优势** 商标作为一种标识,可以帮助消费者识别不同品牌的产品和服务,同时也是企业无形资产的重要组成...

4. **代码混淆与逆混淆**:许多恶意程序会使用代码混淆技术来增加分析难度,我们需要利用逆混淆工具尝试还原混淆代码的原始意图。 5. **签名与证书检查**:分析APK的签名信息,查看是否与已知恶意软件家族关联,或...

基于签名的检测方法主要依赖于已知恶意软件的特征,对于代码混淆或重打包的恶意软件往往无法有效识别;而基于数据流的分析虽然能够提供较高的检测精度,但其执行效率较低,不适用于大规模的实时检测。 【多级签名...