目录

正文

HTTP协议详解

引言

HTTP是一个属于应用层的面向对象的协议,由于其简捷、快速的方式,适用于分布式超媒体信息系统。它于1990年提出,经过几年的使用与发展,得到不断地完善和扩展。目前在WWW中使用的是HTTP/1.0的第六版,HTTP/1.1的规范化工作正在进行之中,而且HTTP-NG(Next Generation of HTTP)的建议已经提出。

HTTP协议的主要特点可概括如下:

- 支持客户/服务器模式。

- .简单快速:客户向服务器请求服务时,只需传送请求方法和路径。请求方法常用的有GET、HEAD、POST。每种方法规定了客户与服务器联系的类型不同。由于HTTP协议简单,使得HTTP服务器的程序规模小,因而通信速度很快。

- 灵活:HTTP允许传输任意类型的数据对象。正在传输的类型由Content-Type加以标记。

- 无连接:无连接的含义是限制每次连接只处理一个请求。服务器处理完客户的请求,并收到客户的应答后,即断开连接。采用这种方式可以节省传输时间。

- 无状态:HTTP协议是无状态协议。无状态是指协议对于事务处理没有记忆能力。缺少状态意味着如果后续处理需要前面的信息,则它必须重传,这样可能导致每次连接传送的数据量增大。另一方面,在服务器不需要先前信息时它的应答就较快。

一、HTTP协议详解之URL篇

http(超文本传输协议)是一个基于请求与响应模式的、无状态的、应用层的协议,常基于TCP的连接方式,HTTP1.1版本中给出一种持续连接的机制,绝大多数的Web开发,都是构建在HTTP协议之上的Web应用。

HTTP URL (URL是一种特殊类型的URI,包含了用于查找某个资源的足够的信息)的格式如下:

1 http://host[":"port][abs_path]

http表示要通过HTTP协议来定位网络资源;host表示合法的Internet主机域名或者IP地址;port指定一个端口号,为空则使用缺省端口80;abs_path指定请求资源的URI;如果URL中没有给出abs_path,那么当它作为请求URI时,必须以“/”的形式给出,通常这个工作浏览器自动帮我们完成。

1 eg: 2 1、输入:www.guet.edu.cn 3 浏览器自动转换成:http://www.guet.edu.cn/ 4 2、http:192.168.0.116:8080/index.jsp

二、HTTP协议详解之请求篇

http请求由三部分组成,分别是:请求行、消息报头、请求正文

1、请求行以一个方法符号开头,以空格分开,后面跟着请求的URI和协议的版本,格式如下:Method Request-URI HTTP-Version CRLF ;其中 Method表示请求方法;Request-URI是一个统一资源标识符;HTTP-Version表示请求的HTTP协议版本;CRLF表示回车和换行(除了作为结尾的CRLF外,不允许出现单独的CR或LF字符)。

请求方法(所有方法全为大写)有多种,各个方法的解释如下:

- GET 请求获取Request-URI所标识的资源

- POST 在Request-URI所标识的资源后附加新的数据

- HEAD 请求获取由Request-URI所标识的资源的响应消息报头

- PUT 请求服务器存储一个资源,并用Request-URI作为其标识

- DELETE 请求服务器删除Request-URI所标识的资源

- TRACE 请求服务器回送收到的请求信息,主要用于测试或诊断

- CONNECT 保留将来使用

- OPTIONS 请求查询服务器的性能,或者查询与资源相关的选项和需求

应用举例:

1 2 GET方法:在浏览器的地址栏中输入网址的方式访问网页时,浏览器采用GET方法向服务器获取资源,eg:GET /form.html HTTP/1.1 (CRLF) 3 4 POST方法要求被请求服务器接受附在请求后面的数据,常用于提交表单。 5 eg:POST /reg.jsp HTTP/ (CRLF) 6 Accept:image/gif,image/x-xbit,... (CRLF) 7 ... 8 HOST:www.guet.edu.cn (CRLF) 9 Content-Length:22 (CRLF) 10 Connection:Keep-Alive (CRLF) 11 Cache-Control:no-cache (CRLF) 12 (CRLF) //该CRLF表示消息报头已经结束,在此之前为消息报头 13 user=jeffrey&pwd=1234 //此行以下为提交的数据 14 15 HEAD方法与GET方法几乎是一样的,对于HEAD请求的回应部分来说,它的HTTP头部中包含的信息与通过GET请求所得到的信息是相同的。利用这个方法,不必传输整个资源内容,就可以得到Request-URI所标识的资源的信息。该方法常用于测试超链接的有效性,是否可以访问,以及最近是否更新。 16

2、请求报头后述

3、请求正文(略)

三、HTTP协议详解之响应篇

在接收和解释请求消息后,服务器返回一个HTTP响应消息。

HTTP响应也是由三个部分组成,分别是:状态行、消息报头、响应正文

1、状态行格式如下:

1 HTTP-Version Status-Code Reason-Phrase CRLF 2 其中,HTTP-Version表示服务器HTTP协议的版本;Status-Code表示服务器发回的响应状态代码;Reason-Phrase表示状态代码的文本描述。 3 状态代码有三位数字组成,第一个数字定义了响应的类别,且有五种可能取值: 4 1xx:指示信息--表示请求已接收,继续处理 5 2xx:成功--表示请求已被成功接收、理解、接受 6 3xx:重定向--要完成请求必须进行更进一步的操作 7 4xx:客户端错误--请求有语法错误或请求无法实现 8 5xx:服务器端错误--服务器未能实现合法的请求

常见状态代码、状态描述、说明:

1 200 OK //客户端请求成功 2 400 Bad Request //客户端请求有语法错误,不能被服务器所理解 3 401 Unauthorized //请求未经授权,这个状态代码必须和WWW-Authenticate报头域一起使用 4 403 Forbidden //服务器收到请求,但是拒绝提供服务 5 404 Not Found //请求资源不存在,eg:输入了错误的URL 6 500 Internal Server Error //服务器发生不可预期的错误 7 503 Server Unavailable //服务器当前不能处理客户端的请求,一段时间后可能恢复正常 8 eg:HTTP/1.1 200 OK (CRLF)

2、响应报头后述

3、响应正文就是服务器返回的资源的内容

四、HTTP协议详解之消息报头篇

HTTP消息由客户端到服务器的请求和服务器到客户端的响应组成。请求消息和响应消息都是由开始行(对于请求消息,开始行就是请求行,对于响应消息,开始行就是状态行),消息报头(可选),空行(只有CRLF的行),消息正文(可选)组成。

HTTP消息报头包括普通报头、请求报头、响应报头、实体报头。

每一个报头域都是由名字+“:”+空格+值 组成,消息报头域的名字是大小写无关的。

1、普通报头

1 在普通报头中,有少数报头域用于所有的请求和响应消息,但并不用于被传输的实体,只用于传输的消息。

2 eg:

3 Cache-Control 用于指定缓存指令,缓存指令是单向的(响应中出现的缓存指令在请求中未必会出现),且是独立的(一个消息的缓存指令不会影响另一个消息处理的缓存机制),HTTP1.0使用的类似的报头域为Pragma。

4 请求时的缓存指令包括:no-cache(用于指示请求或响应消息不能缓存)、no-store、max-age、max-stale、min-fresh、only-if-cached;

5 响应时的缓存指令包括:public、private、no-cache、no-store、no-transform、must-revalidate、proxy-revalidate、max-age、s-maxage.

6 eg:为了指示IE浏览器(客户端)不要缓存页面,服务器端的JSP程序可以编写如下:response.sehHeader("Cache-Control","no-cache");

7 //response.setHeader("Pragma","no-cache");作用相当于上述代码,通常两者//合用

8 这句代码将在发送的响应消息中设置普通报头域:Cache-Control:no-cache

9

10 Date普通报头域表示消息产生的日期和时间

11

12 Connection普通报头域允许发送指定连接的选项。例如指定连接是连续,或者指定“close”选项,通知服务器,在响应完成后,关闭连接

13

2、请求报头

请求报头允许客户端向服务器端传递请求的附加信息以及客户端自身的信息。

1 常用的请求报头 Accept 2 Accept请求报头域用于指定客户端接受哪些类型的信息。eg:Accept:image/gif,表明客户端希望接受GIF图象格式的资源;Accept:text/html,表明客户端希望接受html文本。 3 Accept-Charset 4 Accept-Charset请求报头域用于指定客户端接受的字符集。eg:Accept-Charset:iso-8859-1,gb2312.如果在请求消息中没有设置这个域,缺省是任何字符集都可以接受。 5 Accept-Encoding 6 Accept-Encoding请求报头域类似于Accept,但是它是用于指定可接受的内容编码。eg:Accept-Encoding:gzip.deflate.如果请求消息中没有设置这个域服务器假定客户端对各种内容编码都可以接受。 7 Accept-Language 8 Accept-Language请求报头域类似于Accept,但是它是用于指定一种自然语言。eg:Accept-Language:zh-cn.如果请求消息中没有设置这个报头域,服务器假定客户端对各种语言都可以接受。 9 Authorization 10 Authorization请求报头域主要用于证明客户端有权查看某个资源。当浏览器访问一个页面时,如果收到服务器的响应代码为401(未授权),可以发送一个包含Authorization请求报头域的请求,要求服务器对其进行验证。 11 Host(发送请求时,该报头域是必需的) 12 Host请求报头域主要用于指定被请求资源的Internet主机和端口号,它通常从HTTP URL中提取出来的,

eg:

1 我们在浏览器中输入:http://www.guet.edu.cn/index.html 2 浏览器发送的请求消息中,就会包含Host请求报头域,如下: 3 Host:www.guet.edu.cn 4 此处使用缺省端口号80,若指定了端口号,则变成:Host:www.guet.edu.cn:指定端口号 5 User-Agent 6 我们上网登陆论坛的时候,往往会看到一些欢迎信息,其中列出了你的操作系统的名称和版本,你所使用的浏览器的名称和版本,这往往让很多人感到很神奇,实际上,服务器应用程序就是从User-Agent这个请求报头域中获取到这些信息。User-Agent请求报头域允许客户端将它的操作系统、浏览器和其它属性告诉服务器。不过,这个报头域不是必需的,如果我们自己编写一个浏览器,不使用User-Agent请求报头域,那么服务器端就无法得知我们的信息了。 7 请求报头举例: 8 GET /form.html HTTP/1.1 (CRLF) 9 Accept:image/gif,image/x-xbitmap,image/jpeg,application/x-shockwave-flash,application/vnd.ms-excel,application/vnd.ms-powerpoint,application/msword,*/* (CRLF) 10 Accept-Language:zh-cn (CRLF) 11 Accept-Encoding:gzip,deflate (CRLF) 12 If-Modified-Since:Wed,05 Jan 2007 11:21:25 GMT (CRLF) 13 If-None-Match:W/"80b1a4c018f3c41:8317" (CRLF) 14 User-Agent:Mozilla/4.0(compatible;MSIE6.0;Windows NT 5.0) (CRLF) 15 Host:www.guet.edu.cn (CRLF) 16 Connection:Keep-Alive (CRLF) 17 (CRLF)

3、响应报头

响应报头允许服务器传递不能放在状态行中的附加响应信息,以及关于服务器的信息和对Request-URI所标识的资源进行下一步访问的信息。

常用的响应报头

1 Location 2 Location响应报头域用于重定向接受者到一个新的位置。Location响应报头域常用在更换域名的时候。 3 Server 4 Server响应报头域包含了服务器用来处理请求的软件信息。与User-Agent请求报头域是相对应的。下面是 5 Server响应报头域的一个例子: 6 Server:Apache-Coyote/1.1 7 WWW-Authenticate 8 WWW-Authenticate响应报头域必须被包含在401(未授权的)响应消息中,客户端收到401响应消息时候,并发送Authorization报头域请求服务器对其进行验证时,服务端响应报头就包含该报头域。 9 eg:WWW-Authenticate:Basic realm="Basic Auth Test!" //可以看出服务器对请求资源采用的是基本验证机制。

4、实体报头

请求和响应消息都可以传送一个实体。一个实体由实体报头域和实体正文组成,但并不是说实体报头域和实体正文要在一起发送,可以只发送实体报头域。实体报头定义了关于实体正文(eg:有无实体正文)和请求所标识的资源的元信息。

常用的实体报头

1 Content-Encoding 2 Content-Encoding实体报头域被用作媒体类型的修饰符,它的值指示了已经被应用到实体正文的附加内容的编码,因而要获得Content-Type报头域中所引用的媒体类型,必须采用相应的解码机制。Content-Encoding这样用于记录文档的压缩方法,eg:Content-Encoding:gzip 3 Content-Language 4 Content-Language实体报头域描述了资源所用的自然语言。没有设置该域则认为实体内容将提供给所有的语言阅读者。

eg:Content-Language:daContent-Length

7 Content-Length实体报头域用于指明实体正文的长度,以字节方式存储的十进制数字来表示。

8 Content-Type

9 Content-Type实体报头域用语指明发送给接收者的实体正文的媒体类型。eg:

10 Content-Type:text/html;charset=ISO-8859-1

11 Content-Type:text/html;charset=GB2312

12 Last-Modified

13 Last-Modified实体报头域用于指示资源的最后修改日期和时间。

14 Expires

15 Expires实体报头域给出响应过期的日期和时间。为了让代理服务器或浏览器在一段时间以后更新缓存中(再次访问曾访问过的页面时,直接从缓存中加载,缩短响应时间和降低服务器负载)的页面,我们可以使用Expires实体报头域指定页面过期的时间。eg:Expires:Thu,15 Sep 2006 16:23:12 GMT

16 HTTP1.1的客户端和缓存必须将其他非法的日期格式(包括0)看作已经过期。eg:为了让浏览器不要缓存页面,我们也可以利用Expires实体报头域,设置为0,jsp中程序如下:response.setDateHeader("Expires","0");

五、利用telnet观察http协议的通讯过程

实验目的及原理:

利用MS的telnet工具,通过手动输入http请求信息的方式,向服务器发出请求,服务器接收、解释和接受请求后,会返回一个响应,该响应会在telnet窗口上显示出来,从而从感性上加深对http协议的通讯过程的认识。

实验步骤:

1、打开telnet

1.1 打开telnet

1 运行-->cmd-->telnet

1.2 打开telnet回显功能

1 set localecho

2、连接服务器并发送请求

1 2.1 open www.guet.edu.cn 80 //注意端口号不能省略 2 3 HEAD /index.asp HTTP/1.0 4 Host:www.guet.edu.cn 5 /*我们可以变换请求方法,请求桂林电子主页内容,输入消息如下*/ 6 open www.guet.edu.cn 80 7 GET /index.asp HTTP/1.0 //请求资源的内容 8 Host:www.guet.edu.cn 9 10 2.2 open www.sina.com.cn 80 //在命令提示符号下直接输入telnet www.sina.com.cn 80 11 HEAD /index.asp HTTP/1.0 12 Host:www.sina.com.cn 13

3 实验结果:

1 3.1 请求信息2.1得到的响应是: 2 3 HTTP/1.1 200 OK //请求成功 4 Server: Microsoft-IIS/5.0 //web服务器 5 Date: Thu,08 Mar 200707:17:51 GMT 6 Connection: Keep-Alive 7 Content-Length: 23330 8 Content-Type: text/html 9 Expries: Thu,08 Mar 2007 07:16:51 GMT 10 Set-Cookie: ASPSESSIONIDQAQBQQQB=BEJCDGKADEDJKLKKAJEOIMMH; path=/ 11 Cache-control: private 12 13 //资源内容省略 14 15 3.2 请求信息2.2得到的响应是: 16 17 HTTP/1.0 404 Not Found //请求失败 18 Date: Thu, 08 Mar 2007 07:50:50 GMT 19 Server: Apache/2.0.54 <Unix> 20 Last-Modified: Thu, 30 Nov 2006 11:35:41 GMT 21 ETag: "6277a-415-e7c76980" 22 Accept-Ranges: bytes 23 X-Powered-By: mod_xlayout_jh/0.0.1vhs.markII.remix 24 Vary: Accept-Encoding 25 Content-Type: text/html 26 X-Cache: MISS from zjm152-78.sina.com.cn 27 Via: 1.0 zjm152-78.sina.com.cn:80<squid/2.6.STABLES-20061207> 28 X-Cache: MISS from th-143.sina.com.cn 29 Connection: close 30 31 失去了跟主机的连接 32 33 按任意键继续... 34

4 .注意事项:1、出现输入错误,则请求不会成功。

2、报头域不分大小写。

3、更深一步了解HTTP协议,可以查看RFC2616,在http://www.letf.org/rfc上找到该文件。

4、开发后台程序必须掌握http协议

六、HTTP协议相关技术补充

1、基础:

高层协议有:文件传输协议FTP、电子邮件传输协议SMTP、域名系统服务DNS、网络新闻传输协议NNTP和HTTP协议等

中介由三种:代理(Proxy)、网关(Gateway)和通道(Tunnel),一个代理根据URI的绝对格式来接受请求,重写全部或部分消息,通过 URI的标识把已格式化过的请求发送到服务器。网关是一个接收代理,作为一些其它服务器的上层,并且如果必须的话,可以把请求翻译给下层的服务器协议。一 个通道作为不改变消息的两个连接之间的中继点。当通讯需要通过一个中介(例如:防火墙等)或者是中介不能识别消息的内容时,通道经常被使用。

代理(Proxy):一个中间程序,它可以充当一个服务器,也可以充当一个客户机,为其它客户机建立请求。请求是通过可能的翻译在内部或经过传递到其它的 服务器中。一个代理在发送请求信息之前,必须解释并且如果可能重写它。代理经常作为通过防火墙的客户机端的门户,代理还可以作为一个帮助应用来通过协议处 理没有被用户代理完成的请求。

网关(Gateway):一个作为其它服务器中间媒介的服务器。与代理不同的是,网关接受请求就好象对被请求的资源来说它就是源服务器;发出请求的客户机并没有意识到它在同网关打交道。

网关经常作为通过防火墙的服务器端的门户,网关还可以作为一个协议翻译器以便存取那些存储在非HTTP系统中的资源。

通道(Tunnel):是作为两个连接中继的中介程序。一旦激活,通道便被认为不属于HTTP通讯,尽管通道可能是被一个HTTP请求初始化的。当被中继 的连接两端关闭时,通道便消失。当一个门户(Portal)必须存在或中介(Intermediary)不能解释中继的通讯时通道被经常使用。

2、协议分析的优势—HTTP分析器检测网络攻击

以模块化的方式对高层协议进行分析处理,将是未来入侵检测的方向。

HTTP及其代理的常用端口80、3128和8080在network部分用port标签进行了规定

3、HTTP协议Content Lenth限制漏洞导致拒绝服务攻击

使用POST方法时,可以设置ContentLenth来定义需要传送的数据长度,例如ContentLenth:999999999,在传送完成前,内 存不会释放,攻击者可以利用这个缺陷,连续向WEB服务器发送垃圾数据直至WEB服务器内存耗尽。这种攻击方法基本不会留下痕迹。

http://www.cnpaf.net/Class/HTTP/0532918532667330.html

4、利用HTTP协议的特性进行拒绝服务攻击的一些构思

服务器端忙于处理攻击者伪造的TCP连接请求而无暇理睬客户的正常请求(毕竟客户端的正常请求比率非常之小),此时从正常客户的角度看来,服务器失去响应,这种情况我们称作:服务器端受到了SYNFlood攻击(SYN洪水攻击)。

而Smurf、TearDrop等是利用ICMP报文来Flood和IP碎片攻击的。本文用“正常连接”的方法来产生拒绝服务攻击。

19端口在早期已经有人用来做Chargen攻击了,即Chargen_Denial_of_Service,但是!他们用的方法是在两台Chargen 服务器之间产生UDP连接,让服务器处理过多信息而DOWN掉,那么,干掉一台WEB服务器的条件就必须有2个:1.有Chargen服务2.有HTTP 服务

方法:攻击者伪造源IP给N台Chargen发送连接请求(Connect),Chargen接收到连接后就会返回每秒72字节的字符流(实际上根据网络实际情况,这个速度更快)给服务器。

5、Http指纹识别技术

Http指纹识别的原理大致上也是相同的:记录不同服务器对Http协议执行中的微小差别进行识别.Http指纹识别比TCP/IP堆栈指纹识别复杂许 多,理由是定制Http服务器的配置文件、增加插件或组件使得更改Http的响应信息变的很容易,这样使得识别变的困难;然而定制TCP/IP堆栈的行为 需要对核心层进行修改,所以就容易识别.

要让服务器返回不同的Banner信息的设置是很简单的,象Apache这样的开放源代码的Http服务器,用户可以在源代码里修改Banner信息,然 后重起Http服务就生效了;对于没有公开源代码的Http服务器比如微软的IIS或者是Netscape,可以在存放Banner信息的Dll文件中修 改,相关的文章有讨论的,这里不再赘述,当然这样的修改的效果还是不错的.另外一种模糊Banner信息的方法是使用插件。

常用测试请求:

1:HEAD/Http/1.0发送基本的Http请求

2:DELETE/Http/1.0发送那些不被允许的请求,比如Delete请求

3:GET/Http/3.0发送一个非法版本的Http协议请求

4:GET/JUNK/1.0发送一个不正确规格的Http协议请求

Http指纹识别工具Httprint,它通过运用统计学原理,组合模糊的逻辑学技术,能很有效的确定Http服务器的类型.它可以被用来收集和分析不同Http服务器产生的签名。

6、其他:为了提高用户使用浏览器时的性能,现代浏览器还支持并发的访问方式,浏览一个网页时同时建立多个连接,以迅速获得一个网页上的多个图标,这样能更快速完成整个网页的传输。

HTTP1.1中提供了这种持续连接的方式,而下一代HTTP协议:HTTP-NG更增加了有关会话控制、丰富的内容协商等方式的支持,来提供

更高效率的连接。

利用HTTP host头攻击的技术

本文来源于:91Ri管理团队 的《利用HTTP host头攻击的技术》

一般通用web程序是如果想知道网站域名不是一件简单的事情,如果用一个固定的URI来作为域名会有各种麻烦。开发人员一般是依赖HTTP Host header(比如在php里是_SERVER[“HTTP_HOST”] ),而这个header很多情况下是靠不住的。而很多应用是直接把这个值不做html编码便输出到了页面中,比如:

1 <link href="http://_SERVER['HOST']" (Joomla)

还有的地方还包含有secret key和token,

1 <a href="http://_SERVER['HOST']?token=topsecret"> (Django, Gallery, others)

这样处理问题一般会很容易遭遇到两种常见的攻击:缓存污染和密码重置。缓存污染是指攻击者通过控制一个缓存系统来将一个恶意站点的页面返回给用户。密码重置这种攻击主要是因为发送给用户的内容是可以污染的,也就是说可以间接的劫持邮件发送内容。

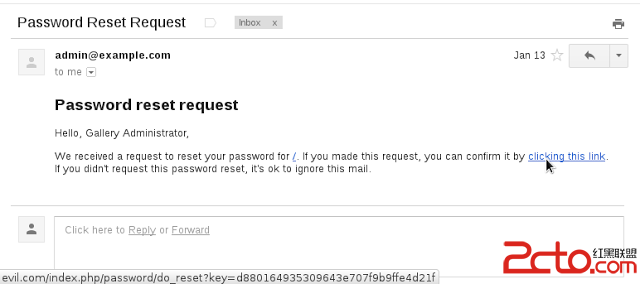

0x01 密码重置污染攻击

拿 Gallery 这个站来做例子。当我们进行密码重置的时候,网站会给我们发送一个随机的key:

1

2 2

3 3

4 $user -> hash = random::hash() ;

5

6 $message -> confirm_url = url::abs_site("password/do_reset?key=$user->hash") ;

当用户点击重置密码的链接时,肯定可以说明点的是自己的账户。

这个地方的漏洞是: url::abs_site 这一部分使用的Host header是来自用户重置密码的请求,那么攻击者可以通过一个受他控制的链接来污染密码重置的邮件。

5 > POST /password/reset HTTP/1.1 6 > Host: evil.com 7 > ... 8 > csrf=1e8d5c9bceb16667b1b330cc5fd48663&name=admin

这个漏洞在Django,Piwik 和Joomla中都存在,还有一些其他的应用,框架和类库。

当然这种攻击方式一定要能骗取用户点击访问这个受污染的链接,如果用户警觉了没有点击,那么攻击就会失败。当然你自己也可以配合一些社会工程学的方法来保证攻击的成功率。

还有一些情况,Host可能会被url编码后直接放到email的header里面造成header注入。通过这个,攻击者可以很容易的就能劫持用户的账户。

0x02 缓存污染

通过Host header来污染缓存的攻击方法最初是Carlos Beuno 在2008年提出来的。但是在现在的网络架构中,这种攻击还是比较困难的,因为现在的缓存设备都能够识别Host。比如对于下面的这两种情况他们绝对不会弄混淆:

1 2 > GET /index.html HTTP/1.1 > GET /index.html HTTP/1.1 3 > Host: example.com > Host: evil.com

因此为了能使缓存能将污染后的response返回给用户,我们还必须让缓存服务器看到的host header 和应用看到的host header 不一样。比如说对于Varnish(一个很有名的缓存服务软件),可以使用一个复制的Host header。Varnish是通过最先到达的请求的host header来辨别host的,而Apache则是看所有请求的host,Nginx则只是看最后一个请求的host。这就意味着你可以通过下面这个请求 来欺骗Varnish达到污染的目的:

1 > GET / HTTP/1.1 2 > Host: example.com 3 > Host: evil.com

应用本身的缓存也可能受到污染。比如Joomla就将取得的host值不经html编码便写进任意页面,而它的缓存则对这些没有任何处理。比如可以通过下面的请求来写入一个存储型的xss:

1 curl -H "Host: cow\"onerror=\'alert(1)\'rel=\'stylesheet\'" http://example.com/ | fgrep cow\"

实际上的请求是这样的:

1 > GET / HTTP/1.1 2 3 > Host: cow"onerror=\'alert(1)\'rel=\'stylesheet\' 4

响应其实已经受到污染:

1 <link href="http://cow"onerror='alert(1)'rel='stylesheet'/" rel="canonical"/>

这时只需要浏览首页看是否有弹窗就知道缓存是否已经被污染了。

这时只需要浏览首页看是否有弹窗就知道缓存是否已经被污染了。

0x03 安全的配置

在这里我假设你可以通过任何类型的应用来发起一个http请求,而host header也是可以任意编辑的。虽然在一个http请求里,host header是用来告诉webserver该请求应该转发给哪个站点,但是事实上,这个header的作用或者说风险并不止如此。

比如如果Apache接收到一个带有非法host header的请求,它会将此请求转发给在 httpd.conf 里定义的第一个虚拟主机。因此,Apache很有可能将带有任意host header的请求转发给应用。而Django已经意识到了这个缺陷,所以它建议用户另外建立一个默认的虚拟主机,用来接受这些带有非法host header的请求,以保证Django自己的应用不接受到这些请求。

不过可以通过X-Forwarded-Host 这个header就可以绕过。Django非常清楚缓存污染的风险,并且在2011年的9月份就通过默认禁用X-Forwarded-Host这个 header来修复此问题。Mozilla却在addons.mozilla.org站点忽视了此问题,我在2012年的4月发现了此问题:

1 > POST /en-US/firefox/user/pwreset HTTP/1.1 2 3 > Host: addons.mozilla.org 4 5 > X-Forwarded-Host: evil.com 6

即使Django给出了补丁,但是依然存在风险。Webserver允许在host header里面指定端口,但是它并不能通过端口来识别请求是对应的哪个虚拟主机。可以通过下面的方法来绕过:

1 > POST /en-US/firefox/user/pwreset HTTP/1.1 2 3 > Host: addons.mozilla.org:@passwordreset.net 4

这直接会导致生成一个密码重置链接:

https://addons.mozilla.org:@passwordreset.net/users/pwreset/3f6hp/3ab-9ae3db614fc0d0d036d4

当用户点击这个链接的时候就会发现,其实这个key已经被发送到passwordreset.net这个站点了。在我报告了此问题后,Django 又推出了一个补丁:https://www.djangoproject.com/weblog/2012/oct/17/security/

不幸的是,这个补丁只是简单的通过黑名单方式来简单的过滤掉了@和其他一些字符。而由于密码重置链接是以纯文本而不是html的方式发送的,所以此补丁只需要添加一个空格就可以绕过:

Default

1 > POST /en-US/firefox/users/pwreset HTTP/1.1 2 3 > Host: addons.mozilla.org: www.securepasswordreset.com 4

Django的后续补丁规定了host header的端口部分只能是含有数字,以规避此问题。但是在RFC2616文档中规定了,如果请求URI是一个绝对的URI,那么host是Request-URI的一部分。在请求中的任何Host header值必须被忽略。

也就是说,在Apache和Nginx(只要是遵守此文档的webserver)中,可以通过绝对uri向任意应用发送一个包含有任意host header的请求:

1 > POST https://addons.mozilla.org/en-US/firefox/users/pwreset HTTP/1.1 2 3 > Host: evil.com 4

这个请求在SERVER_NAME里面的值是addons.mozilla.org,而不是host里的evil.com。应用可以通过使用 SERVER_NAME而不是host header来规避此风险,但是如果没有配合特殊配置的webserver,这个风险依然存在。可以在这里 http://stackoverflow.com/questions/2297403/http-host-vs-server-name /2297421#2297421看看 HTTP_HOST 和SERVER_NAME 的区别。Django官方在2013年的二月通过强制使用一个host白名单来修复了此问题。尽管如此,在很多其他的wen应用上,这种攻击方式依然屡试 不爽。

0x04 服务器方面需要做的

由于http请求的特点,host header的值其实是不可信的。唯一可信的只有SERVER_NAME,这个在Apache和Nginx里可以通过设置一个虚拟机来记录所有的非法host header。在Nginx里还可以通过指定一个SERVER_NAME名单,Apache也可以通过指定一个SERVER_NAME名单并开启UseCanonicalName选项。建议两种方法同时使用。

Varnish很快会发布一个补丁。在官方补丁出来前,可以通过在配置文件里加入:

1 import std;

2

3 sub vcl_recv {

4

5 std.collect(req.http.host);

6

7 }

8

来防护。

0x05 应用本身需要做的

解决这个问题其实是很困难的,因为没有完全自动化的方法来帮助站长识 别哪些host 的值是值得信任的。虽然做起来有点麻烦,但是最安全的做法是:效仿Django的方法,在网站安装和初始化的时候,要求管理员提供一个可信任的域名白名 单。如果这个实现起来比较困难,那至少也要保证使用SERVER_NAME而不是host header,并且鼓励用户使用安全配置做的比较好的站点。

目标URL存在跨站漏洞和目标URL存在http host头攻击漏洞处理方案

本文来源于:王守奎之馆 的 《目标URL存在跨站漏洞和目标URL存在http host头攻击漏洞处理方案》

---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

1 package com.todaytech.yth.gdsd.base.Filter;

2

3 import java.io.IOException;

4 import java.util.Iterator;

5 import java.util.Map;

6 import javax.servlet.Filter;

7 import javax.servlet.FilterChain;

8 import javax.servlet.FilterConfig;

9 import javax.servlet.ServletException;

10 import javax.servlet.ServletRequest;

11 import javax.servlet.ServletResponse;

12 import javax.servlet.http.HttpServletRequest;

13 import javax.servlet.http.HttpServletResponse;

14 import org.apache.commons.lang.StringUtils;

15 import org.apache.log4j.Logger;

16

17

18 public class SessionFilter implements Filter {

19 private static Logger log = Logger.getLogger(SessionFilter.class);

20

21 public void destroy() { }

22

23 public void doFilter(ServletRequest servletRequest,

24 ServletResponse servletResponse, FilterChain filterChain)

25 throws IOException, ServletException {

26 HttpServletRequest request = (HttpServletRequest) servletRequest;

27 HttpServletResponse response = (HttpServletResponse) servletResponse;

28 String requestStr = getRequestString(request);

29 System.out.println("requestStr: ======================== " + requestStr);

30 System.out.println("完整的地址是====" + request.getRequestURL().toString());

31 System.out.println("提交的方式是========" + request.getMethod());

32 log.info("requestStr: ======================== " + requestStr);

33 log.info("完整的地址是====" + request.getRequestURL().toString());

34 log.info("提交的方式是========" + request.getMethod());

35

36 if ("bingo".equals(guolv2(requestStr))

37 || "bingo".equals(guolv2(request.getRequestURL().toString()))) {

38 System.out.println("======访问地址发现非法字符,已拦截======");

39 log.info("======访问地址发现非法字符,已拦截======其非法地址为:"+guolv2(request.getRequestURL().toString()));

40 response.sendRedirect(request.getContextPath() + "/login.jsp");

41 return;

42 }

43 // 主机ip和端口 或 域名和端口

44 String myhosts = request.getHeader("host");

45 if (!StringUtils.equals(myhosts, "xx.xx.xxx.xxx:xxxx")

46 && !StringUtils.equals(myhosts, "xx.xx.xxx.xxx:xxxx")

47 && !StringUtils.equals(myhosts, "xx.xx.xxx.xxx:xxxx")

48 && !StringUtils.equals(myhosts, "xx.xx.xxx.xxx")

49 && !StringUtils.equals(myhosts, "xx.xx.xxx.xxx")

50 && !StringUtils.equals(myhosts, "xx.xx.xxx.xxx")) {

51 System.out.println("======访问host非法,已拦截======其非法host为:"+myhosts);

52 log.info("======访问host非法,已拦截======其非法host为:"+myhosts);

53 response.sendRedirect(request.getContextPath() + "/login.jsp");

54 return;

55 }

56

57 String currentURL = request.getRequestURI();

58 // add by wangsk 过滤请求特殊字符,扫描跨站式漏洞

59 Map parameters = request.getParameterMap();

60 if (parameters != null && parameters.size() > 0) {

61 for (Iterator iter = parameters.keySet().iterator(); iter.hasNext();) {

62 String key = (String) iter.next();

63 String[] values = (String[]) parameters.get(key);

64 for (int i = 0; i < values.length; i++) {

65 values[i] = guolv(values[i]);

66 System.out.println(values[i]);

67 }

68 }

69 }

70

71 }

72

73 public void init(FilterConfig filterConfig) throws ServletException {

74

75 }

76

77 public static String guolv(String a) {

78 a = a.replaceAll("%22", "");

79 a = a.replaceAll("%27", "");

80 a = a.replaceAll("%3E", "");

81 a = a.replaceAll("%3e", "");

82 a = a.replaceAll("%3C", "");

83 a = a.replaceAll("%3c", "");

84 a = a.replaceAll("<", "");

85 a = a.replaceAll(">", "");

86 a = a.replaceAll("\"", "");

87 a = a.replaceAll("'", "");

88 a = a.replaceAll("\\+", "");

89 a = a.replaceAll("\\(", "");

90 a = a.replaceAll("\\)", "");

91 a = a.replaceAll(" and ", "");

92 a = a.replaceAll(" or ", "");

93 a = a.replaceAll(" 1=1 ", "");

94 return a;

95 }

96

97 private String getRequestString(HttpServletRequest req) {

98 String requestPath = req.getServletPath().toString();

99 String queryString = req.getQueryString();

100 if (queryString != null)

101 return requestPath + "?" + queryString;

102 else

103 return requestPath;

104 }

105

106 public String guolv2(String a) {

107 if (StringUtils.isNotEmpty(a)) {

108 if (a.contains("%22") || a.contains("%3E") || a.contains("%3e")

109 || a.contains("%3C") || a.contains("%3c")

110 || a.contains("<") || a.contains(">") || a.contains("\"")

111 || a.contains("'") || a.contains("+") || /*

112 * a.contains("%27")

113 * ||

114 */

115 a.contains(" and ") || a.contains(" or ")

116 || a.contains("1=1") || a.contains("(") || a.contains(")")) {

117 return "bingo";

118 }

119 }

120 return a;

121 }

122

123 }

124

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

相关推荐

标题中的“host主机头漏洞”是指在Web服务器配置中,如果允许任意的主机头(Host Header)请求,可能会导致安全问题。主机头是HTTP请求的一部分,用于标识客户端想要访问的服务器域名。当服务器配置不当,它可能响应...

"springboot_host"这个主题主要涉及的是Spring Boot应用如何处理和防止与主机(host)相关的安全漏洞。 主机漏洞通常涉及到恶意用户通过注入恶意的主机名来攻击系统,例如DNS欺骗或中间人攻击。在Spring Boot应用中...

一般通用web程序是如果...Hostheader(比如在php里是_SERVER["HTTP_HOST"]),而这个header很多情况下是靠不住的。而很多应用是直接把这个值不做html编码便输出到了页面中,比如:还有的地方还包含有secretkey和token,

### Host头攻击详解及防御措施 #### 一、Host头攻击概述 Host头攻击是一种针对Web应用程序的安全漏洞,主要利用HTTP请求中的Host头字段来进行恶意操作。通常情况下,Web服务器和应用程序通过解析HTTP请求中的Host...

2. **跨站请求伪造(CSRF)漏洞**:Host头的二义性可能使攻击者构造出可以绕过CSRF防护机制的请求,因为服务器可能无法正确验证请求的真实来源。 3. **中间人攻击(Man-in-the-Middle,MITM)**:攻击者可以通过...

- 这种攻击可以有效地利用服务器的内存和处理能力,使得服务器无法处理合法用户的请求。 3. **Slowread:** - 攻击者与服务器建立连接后,故意放慢接收服务器响应的速度。 - 服务器在等待客户端确认的过程中,其...

【跨站脚本攻击(XSS)概述】 XSS,全称Cross Site Scripting,是一种常见的Web应用程序安全漏洞,攻击者利用此漏洞向网页中注入恶意脚本,当其他用户浏览该页面时,这些脚本会被执行,从而可能窃取用户的敏感信息...

IIS URL重写工具可以帮助预防此类攻击,通过设置规则检查Host头,确保其指向合法的域名,避免服务器响应不期望的请求。 **三、安装与使用** IIS URL重写工具提供了32位和64位两个版本,以适应不同系统需求。在...

C#作为一种强大的.NET编程语言,提供了丰富的类库来处理URL,包括解析、构建、编码和解码等操作。本工具集成了这些功能,帮助开发者高效地进行URL格式转换。 1. **URL解析**: C#中的`Uri`类是处理URL的基础,它...

IIS URL重写工具 rewrite_x86_zh-CN 用于修复网络全漏洞:检测到目标URL存在http host头攻击漏洞 防止未经授权的访问

4. 固定URI:尽量避免依赖HOST头来确定URI,而是使用固定或经过验证的URL。 5. 错误处理:当检测到HOST头异常时,应用应返回错误响应,而非信任并处理这个请求。 综上所述,SQL注入和HOST头部攻击都是严重威胁Web...

在描述中提到的"rewrite_amd64_zh-CN"是针对AMD64架构的中文版本,用于解决目标URL存在的HTTP Host头攻击漏洞,这是IIS服务器安全整改的重要环节。 首先,让我们深入了解URL重写。URL重写是通过修改HTTP请求的URL...

这个漏洞可能允许攻击者绕过身份验证,从而对受保护的目录和应用程序进行未经授权的访问。 描述中提到的博文链接虽然没有具体内容,但通常博主会详细解释这个问题的成因、影响以及如何利用和修复。根据一般的安全...

SSRF漏洞产生的主要原因是服务端程序设计时没有对用户提供的URL或网络请求的目标进行充分的验证和限制。例如,某些功能如网页翻译、图片抓取、文件下载等可能直接将用户输入的URL传递给服务器去执行,而没有进行必要...

然而,如果一个Web服务器支持TRACE请求且没有正确配置,则可能会导致安全问题,如跨站追踪攻击(Cross-Site Tracing Attack),攻击者可以通过这种方式获取到其他用户的敏感信息。 **解决方案**: 1. **开启Apache...

然而,在其版本1.29中,该软件在处理HOST和FILE参数时存在逻辑错误。正常情况下,HOST参数应包含服务器域名,而FILE参数用于指定要访问的文件。但是,如果HOST为空或者设置为特定值,FILE参数会被解析为绝对路径,而...

例如,在`/addUser1`方法中,`username`和`password`参数会自动从URL中的查询字符串提取。URL应为`http://localhost/SSMDemo/demo/addUser1?username=lixiaoxi&password=111111`。这种方法简单便捷,但仅限于简单的...

- HOST头的作用:服务器利用HOST请求头来确定哪个网站或Web应用系统应当处理用户的请求。 - 安全隐患:HOST头的值通常由客户端控制,若服务器对HOST头验证不当,攻击者可通过修改HOST值来绕过某些访问限制。 - 子...

最近做一个项目应用到了Apache要在tomcat下部署并且开启https 涉及到大量的配置文件,具体可以...1、目标URL存在http host头攻击漏洞 2、缓慢http拒绝服务攻击 3、web应用服务器版本泄露 4、点击劫持:X-Frame-Options

web渗透: HTTP Host头攻击 web渗透: SQL注入(上) web渗透: SQL注入(下) web渗透: XML注入攻击 web渗透: XXE外部实体注入 web渗透: 服务器端包含注入(SSI注入) web渗透: XPath注入 web渗透: 命令注入 web渗透: ...