但是很多服务器为了防止攻击,一般会关闭对ping的响应。所以ping一般作为测试连通性使用。ping命令后,会接收到对方发送的回馈信息,其中记录着对方的IP地址和TTL。TTL是该字段指定IP包被路由器丢弃之前允许通过的最大网段数量。TTL是IPv4包头的一个8 bit字段。例如IP包在服务器中发送前设置的TTL是64,你使用ping命令后,得到服务器反馈的信息,其中的TTL为56,说明途中一共经过了8道路由器的转发,每经过一个路由,TTL减1。

看LISTENING状态最主要的是看本机开了哪些端口,这些端口都是哪个程序开的,关闭不必要的端口是保证安全的一个非常重要的方面,服务端口都对应一个服务(应用程序),停止该服务就关闭了该端口,例如要关闭21端口只要停止IIS服务中的FTP服务即可。关于这方面的知识请参阅其它文章。

如果你不幸中了服务端口的木马,木马也开个端口处于LISTENING状态。

SYN-SENT:客户端SYN_SENT状态:

当请求连接时客户端首先要发送同步信号给要访问的机器,此时状态为SYN_SENT,如果连接成功了就变为ESTABLISHED,正常情况下SYN_SENT状态非常短暂。例如要访问网站http://www.baidu.com,如果是正常连接的话,用TCPView观察IEXPLORE.EXE(IE)建立的连接会发现很快从SYN_SENT变为ESTABLISHED,表示连接成功。SYN_SENT状态快的也许看不到。

如果发现有很多SYN_SENT出现,那一般有这么几种情况,一是你要访问的网站不存在或线路不好,二是用扫描软件扫描一个网段的机器,也会出出现很多SYN_SENT,另外就是可能中了病毒了,例如中了"冲击波",病毒发作时会扫描其它机器,这样会有很多SYN_SENT出现。

SYN-RECEIVED:服务器端状态SYN_RCVD

如果发现有很多SYN_RCVD状态,那你的机器有可能被SYN Flood的DoS(拒绝服务攻击)攻击了。

ESTABLISHED:代表一个打开的连接。

这时候若客户端断开的时候发送了FIN包,则服务端将会处于CLOSE_WAIT状态;

这时候若客户端断开的时候未发送FIN包,则服务端处还是显示ESTABLISHED状态;

结果客户端重新连接服务器。

而新连接上来的客户端(也就是刚才断掉的重新连上来了)在服务端肯定是ESTABLISHED; 如果客户端重复的上演这种情况,那么服务端将会出现大量的假的ESTABLISHED连接和CLOSE_WAIT连接。

最终结果就是新的其他客户端无法连接上来,但是利用netstat还是能看到一条连接已经建立,并显示ESTABLISHED,但始终无法进入程序代码。

FIN-WAIT-1:等待远程TCP连接中断请求,或先前的连接中断请求的确认

FIN-WAIT-2:从远程TCP等待连接中断请求

CLOSE-WAIT:等待从本地用户发来的连接中断请求

CLOSING:等待远程TCP对连接中断的确认

LAST-ACK:等待原来的发向远程TCP的连接中断请求的确认

TIME-WAIT:等待足够的时间以确保远程TCP接收到连接中断请求的确认

CLOSED:没有任何连接状态

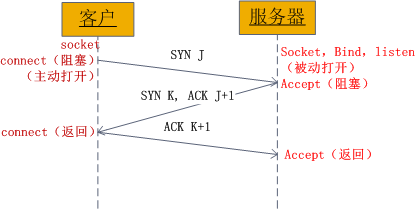

3、TCP连接建立三次握手

当Client端调用socket函数调用时,相当于Client端产生了一个处于Closed状态的套接字。

( 1) 第一次握手:Client端又调用connect函数调用,系统为Client随机分配一个端口,连同传入connect中的参数(Server的IP和端口),这就形成了一个连接四元组,客户端发送一个带SYN标志的TCP报文到服务器。这是三次握手过程中的报文1。connect调用让Client端的socket处于SYN_SENT状态,等待服务器确认;SYN:同步序列编号(Synchronize Sequence Numbers)。

( 2)第二次握手: 服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态;

( 3) 第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户器和客务器进入ESTABLISHED状态,完成三次握手。连接已经可以进行读写操作。

一个完整的三次握手也就是: 请求---应答---再次确认。

2)Server

当Server端调用socket函数调用时,相当于Server端产生了一个处于Closed状态的监听套接字

Server端调用bind操作,将监听套接字与指定的地址和端口关联,然后又调用listen函数,系统会为其分配未完成队列和完成队列,此时的监听套接字可以接受Client的连接,监听套接字状态处于LISTEN状态。

当Server端调用accept操作时,会从完成队列中取出一个已经完成的client连接,同时在server这段会产生一个会话套接字,用于和client端套接字的通信,这个会话套接字的状态是ESTABLISH。

14:12:45.104701 IP localhost.9502 > localhost.39870: Flags [S.], seq 1721825043, ack 2927179379, win 32768, options [mss 16396,sackOK,TS val 255474104 ecr 255474104,nop,wscale 3], length 0 (2)

14:12:45.104711 IP localhost.39870 > localhost.9502: Flags [.], ack 1, win 4099, options [nop,nop,TS val 255474104 ecr 255474104], length 0 (3)

14:13:01.415407 IP localhost.39870 > localhost.9502: Flags [P.], seq 1:8, ack 1, win 4099, options [nop,nop,TS val 255478182 ecr 255474104], length 7

14:13:01.415432 IP localhost.9502 > localhost.39870: Flags [.], ack 8, win 4096, options [nop,nop,TS val 255478182 ecr 255478182], length 0

14:13:01.415747 IP localhost.9502 > localhost.39870: Flags [P.], seq 1:19, ack 8, win 4096, options [nop,nop,TS val 255478182 ecr 255478182], length 18

14:13:01.415757 IP localhost.39870 > localhost.9502: Flags [.], ack 19, win 4097, options [nop,nop,TS val 255478182 ecr 255478182], length 0

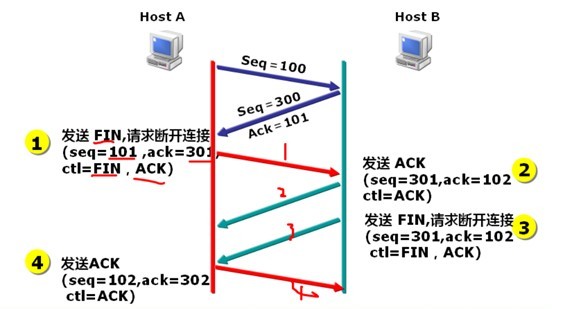

4. TCP连接的终止(四次握手释放)

由于TCP连接是全双工的,因此每个方向都必须单独进行关闭。这原则是当一方完成它的数据发送任务后就能发送一个FIN来终止这个方向的连接。收到一个 FIN只意味着这一方向上没有数据流动,一个TCP连接在收到一个FIN后仍能发送数据。首先进行关闭的一方将执行主动关闭,而另一方执行被动关闭。

(1)客户端A发送一个FIN,用来关闭客户A到服务器B的数据传送(报文段4)。

(2)服务器B收到这个FIN,它发回一个ACK,确认序号为收到的序号加1(报文段5)。和SYN一样,一个FIN将占用一个序号。

(3)服务器B关闭与客户端A的连接,发送一个FIN给客户端A(报文段6)。

(4)客户端A发回ACK报文确认,并将确认序号设置为收到序号加1(报文段7)。

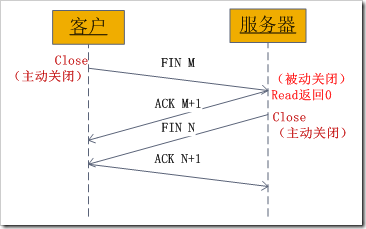

对应函数接口如图:

调用过程如下:

-

1) 当client想要关闭它与server之间的连接。client(某个应用进程)首先调用close主动关闭连接,这时TCP发送一个FIN M;client端处于FIN_WAIT1状态。

-

2) 当server端接收到FIN M之后,执行被动关闭。对这个FIN进行确认,返回给client ACK。当server端返回给client ACK后,client处于FIN_WAIT2状态,server处于CLOSE_WAIT状态。它的接收也作为文件结束符传递给应用进程,因为FIN的接收 意味着应用进程在相应的连接上再也接收不到额外数据;

-

3) 一段时间之后,当server端检测到client端的关闭操作(read返回为0)。接收到文件结束符的server端调用close关闭它的socket。这导致server端的TCP也发送一个FIN N;此时server的状态为LAST_ACK。

-

4) 当client收到来自server的FIN后 。 client端的套接字处于TIME_WAIT状态,它会向server端再发送一个ack确认,此时server端收到ack确认后,此套接字处于CLOSED状态。

这样每个方向上都有一个FIN和ACK。

1.为什么建立连接协议是三次握手,而关闭连接却是四次握手呢?

这是因为服务端的LISTEN状态下的SOCKET当收到SYN报文的建连请求后,它可以把ACK和SYN(ACK起应答作用,而SYN起同步作用)放在一个报文里来发送。但关闭连接时,当收到对方的FIN报文通知时,它仅仅表示对方没有数据发送给你了;但未必你所有的数据都全部发送给对方了,所以你可以未必会马上会关闭SOCKET,也即你可能还需要发送一些数据给对方之后,再发送FIN报文给对方来表示你同意现在可以关闭连接了,所以它这里的ACK报文和FIN报文多数情况下都是分开发送的。

2.为什么TIME_WAIT状态还需要等2MSL后才能返回到CLOSED状态?

这是因为虽然双方都同意关闭连接了,而且握手的4个报文也都协调和发送完毕,按理可以直接回到CLOSED状态(就好比从SYN_SEND状态到ESTABLISH状态那样):

一方面是可靠的实现TCP全双工连接的终止,也就是当最后的ACK丢失后,被动关闭端会重发FIN,因此主动关闭端需要维持状态信息,以允许它重新发送最终的ACK。

另一方面,但是因为我们必须要假想网络是不可靠的,你无法保证你最后发送的ACK报文会一定被对方收到,因此对方处于LAST_ACK状态下的SOCKET可能会因为超时未收到ACK报文,而重发FIN报文,所以这个TIME_WAIT状态的作用就是用来重发可能丢失的ACK报文。

TCP在2MSL等待期间,定义这个连接(4元组)不能再使用,任何迟到的报文都会丢弃。设想如果没有2MSL的限制,恰好新到的连接正好满足原先的4元组,这时候连接就可能接收到网络上的延迟报文就可能干扰最新建立的连接。

3、发现系统存在大量TIME_WAIT状态的连接,可以通过调整内核参数解决:vi /etc/sysctl.conf 加入以下内容:

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_tw_recycle = 1

net.ipv4.tcp_fin_timeout = 30

然后执行 /sbin/sysctl -p 让参数生效。

net.ipv4.tcp_syncookies = 1 表示开启SYN Cookies。当出现SYN等待队列溢出时,启用cookies来处理,可防范少量SYN攻击,默认为0,表示关闭;

net.ipv4.tcp_tw_reuse = 1 表示开启重用。允许将TIME-WAIT sockets重新用于新的TCP连接,默认为0,表示关闭;

net.ipv4.tcp_tw_recycle = 1 表示开启TCP连接中TIME-WAIT sockets的快速回收,默认为0,表示关闭。

net.ipv4.tcp_fin_timeout 修改系統默认的 TIMEOUT 时间

5、同时打开

两个应用程序同时执行主动打开的情况是可能的,虽然发生的可能性较低。每一端都发送一个SYN,并传递给对方,且每一端都使用对端所知的端口作为本地端口。例如:

主机a中一应用程序使用7777作为本地端口,并连接到主机b 8888端口做主动打开。

主机b中一应用程序使用8888作为本地端口,并连接到主机a 7777端口做主动打开。

tcp协议在遇到这种情况时,只会打开一条连接。

这个连接的建立过程需要4次数据交换,而一个典型的连接建立只需要3次交换(即3次握手)

但多数伯克利版的tcp/ip实现并不支持同时打开。

6、同时关闭

如果应用程序同时发送FIN,则在发送后会首先进入FIN_WAIT_1状态。在收到对端的FIN后,回复一个ACK,会进入CLOSING状态。在收到对端的ACK后,进入TIME_WAIT状态。这种情况称为同时关闭。

同时关闭也需要有4次报文交换,与典型的关闭相同。

7. TCP通信中服务器处理客户端意外断开

引用地址:http://blog.csdn.net/kkkkkxiaofei/article/details/12966407

如果TCP连接被对方正常关闭,也就是说,对方是正确地调用了closesocket(s)或者shutdown(s)的话,那么上面的Recv或Send调用就能马上返回,并且报错。这是由于close socket(s)或者shutdown(s)有个正常的关闭过程,会告诉对方“TCP连接已经关闭,你不需要再发送或者接受消息了”。

但是,如果意外断开,客户端(3g的移动设备)并没有正常关闭socket。双方并未按照协议上的四次挥手去断开连接。

那么这时候正在执行Recv或Send操作的一方就会因为没有任何连接中断的通知而一直等待下去,也就是会被长时间卡住。

像这种如果一方已经关闭或异常终止连接,而另一方却不知道,我们将这样的TCP连接称为半打开的。

解决意外中断办法都是利用保活机制。而保活机制分又可以让底层实现也可自己实现。

1、自己编写心跳包程序

简单的说也就是在自己的程序中加入一条线程,定时向对端发送数据包,查看是否有ACK,如果有则连接正常,没有的话则连接断开

2、启动TCP编程里的keepAlive机制

一、双方拟定心跳(自实现)

一般由客户端发送心跳包,服务端并不回应心跳,只是定时轮询判断一下与上次的时间间隔是否超时(超时时间自己设定)。服务器并不主动发送是不想增添服务器的通信量,减少压力。

但这会出现三种情况:

情况1.

客户端由于某种网络延迟等原因很久后才发送心跳(它并没有断),这时服务器若利用自身设定的超时判断其已经断开,而后去关闭socket。若客户端有重连机制,则客户端会重新连接。若不确定这种方式是否关闭了原本正常的客户端,则在ShutDown的时候一定要选择send,表示关闭发送通道,服务器还可以接收一下,万一客户端正在发送比较重要的数据呢,是不?

情况2.

客户端很久没传心跳,确实是自身断掉了。在其重启之前,服务端已经判断出其超时,并主动close,则四次挥手成功交互。

情况3.

客户端很久没传心跳,确实是自身断掉了。在其重启之前,服务端的轮询还未判断出其超时,在未主动close的时候该客户端已经重新连接。

这时候若客户端断开的时候发送了FIN包,则服务端将会处于CLOSE_WAIT状态;

这时候若客户端断开的时候未发送FIN包,则服务端处还是显示ESTABLISHED状态;

而新连接上来的客户端(也就是刚才断掉的重新连上来了)在服务端肯定是ESTABLISHED;这时候就有个问题,若利用轮询还未检测出上条旧连接已经超时(这很正常,timer总有个间隔吧),而在这时,客户端又重复的上演情况3,那么服务端将会出现大量的假的ESTABLISHED连接和CLOSE_WAIT连接。

最终结果就是新的其他客户端无法连接上来,但是利用netstat还是能看到一条连接已经建立,并显示ESTABLISHED,但始终无法进入程序代码。个人最初感觉导致这种情况是因为假的ESTABLISHED连接和CLOSE_WAIT连接会占用较大的系统资源,程序无法再次创建连接(因为每次我发现这个问题的时候我只连了10个左右客户端却已经有40多条无效连接)。而最近几天测试却发现有一次程序内只连接了2,3个设备,但是有8条左右的虚连接,此时已经连接不了新客户端了。这时候我就觉得我想错了,不可能这几条连接就占用了大量连接把,如果说几十条还有可能。但是能肯定的是,这个问题的产生绝对是设备在不停的重启,而服务器这边又是简单的轮询,并不能及时处理,暂时还未能解决。

二、利用KeepAlive

其实keepalive的原理就是TCP内嵌的一个心跳包,

以服务器端为例,如果当前server端检测到超过一定时间(默认是 7,200,000 milliseconds,也就是2个小时)没有数据传输,那么会向client端发送一个keep-alive packet(该keep-alive packet就是ACK和当前TCP序列号减一的组合),此时client端应该为以下三种情况之一:

1. client端仍然存在,网络连接状况良好。此时client端会返回一个ACK。server端接收到ACK后重置计时器(复位存活定时器),在2小时后再发送探测。如果2小时内连接上有数据传输,那么在该时间基础上向后推延2个小时。

2. 客户端异常关闭,或是网络断开。在这两种情况下,client端都不会响应。服务器没有收到对其发出探测的响应,并且在一定时间(系统默认为1000 ms)后重复发送keep-alive packet,并且重复发送一定次数(2000 XP 2003 系统默认为5次, Vista后的系统默认为10次)。

3. 客户端曾经崩溃,但已经重启。这种情况下,服务器将会收到对其存活探测的响应,但该响应是一个复位,从而引起服务器对连接的终止。

对于应用程序来说,2小时的空闲时间太长。因此,我们需要手工开启Keepalive功能并设置合理的Keepalive参数。

全局设置可更改/etc/sysctl.conf,加上:

net.ipv4.tcp_keepalive_intvl = 20

net.ipv4.tcp_keepalive_probes = 3

net.ipv4.tcp_keepalive_time = 60

在程序中设置如下:

在程序中表现为,当tcp检测到对端socket不再可用时(不能发出探测包,或探测包没有收到ACK的响应包),select会返回socket可读,并且在recv时返回-1,同时置上errno为ETIMEDOUT.

8. Linux错误信息(errno)列表

经常出现的错误:

22:参数错误,比如ip地址不合法,没有目标端口等

101:网络不可达,比如不能ping通

111:链接被拒绝,比如目标关闭链接等

115:当链接设置为非阻塞时,目标没有及时应答,返回此错误,socket可以继续使用。比如socket连接

附录:linux的错误码表(errno table)

_ 124 EMEDIUMTYPE_ Wrong medium type

_ 123 ENOMEDIUM__ No medium found

_ 122 EDQUOT___ Disk quota exceeded

_ 121 EREMOTEIO__ Remote I/O error

_ 120 EISNAM___ Is a named type file

_ 119 ENAVAIL___ No XENIX semaphores available

_ 118 ENOTNAM___ Not a XENIX named type file

_ 117 EUCLEAN___ Structure needs cleaning

_ 116 ESTALE___ Stale NFS file handle

_ 115 EINPROGRESS +Operation now in progress

操作正在进行中。一个阻塞的操作正在执行。

_ 114 EALREADY__ Operation already in progress

_ 113 EHOSTUNREACH No route to host

_ 112 EHOSTDOWN__ Host is down

_ 111 ECONNREFUSED Connection refused

1、拒绝连接。一般发生在连接建立时。

拔服务器端网线测试,客户端设置keep alive时,recv较快返回0, 先收到ECONNREFUSED (Connection refused)错误码,其后都是ETIMEOUT。

2、an error returned from connect(), so it can only occur in a client (if a client is defined as the party that initiates the connection

_ 110 ETIMEDOUT_ +Connection timed out

_ 109 ETOOMANYREFS Too many references: cannot splice

_ 108 ESHUTDOWN__ Cannot send after transport endpoint shutdown

_ 107 ENOTCONN__ Transport endpoint is not connected

在一个没有建立连接的socket上,进行read,write操作会返回这个错误。出错的原因是socket没有标识地址。Setsoc也可能会出错。

还有一种情况就是收到对方发送过来的RST包,系统已经确认连接被断开了。

_ 106 EISCONN___ Transport endpoint is already connected

一般是socket客户端已经连接了,但是调用connect,会引起这个错误。

_ 105 ENOBUFS___ No buffer space available

_ 104 ECONNRESET_ Connection reset by peer

连接被远程主机关闭。有以下几种原因:远程主机停止服务,重新启动;当在执行某些操作时遇到失败,因为设置了“keep alive”选项,连接被关闭,一般与ENETRESET一起出现。

1、在客户端服务器程序中,客户端异常退出,并没有回收关闭相关的资源,服务器端会先收到ECONNRESET错误,然后收到EPIPE错误。

2、连接被远程主机关闭。有以下几种原因:远程主机停止服务,重新启动;当在执行某些操作时遇到失败,因为设置了“keep alive”选项,连接被关闭,一般与ENETRESET一起出现。

3、远程端执行了一个“hard”或者“abortive”的关闭。应用程序应该关闭socket,因为它不再可用。当执行在一个UDP socket上时,这个错误表明前一个send操作返回一个ICMP“port unreachable”信息。

4、如果client关闭连接,server端的select并不出错(不返回-1,使用select对唯一一个socket进行non- blocking检测),但是写该socket就会出错,用的是send.错误号:ECONNRESET.读(recv)socket并没有返回错误。

5、该错误被描述为“connection reset by peer”,即“对方复位连接”,这种情况一般发生在服务进程较客户进程提前终止。

主动关闭调用过程如下:

服务器端主动关闭:

1)当服务器的服务因为某种原因,进程提前终止时会向客户 TCP 发送 FIN 分节,服务器端处于FIN_WAIT1状态。

2)客户TCP回应ACK后,服务TCP将转入FIN_WAIT2状态。

3)此时如果客户进程没有处理该 FIN (如阻塞在其它调用上而没有关闭 Socket 时),则客户TCP将处于CLOSE_WAIT状态。

4)当客户进程再次向 FIN_WAIT2 状态的服务 TCP 发送数据时,则服务 TCP 将立刻响应 RST。

一般来说,这种情况还可以会引发另外的应用程序异常,客户进程在发送完数据后,往往会等待从网络IO接收数据,很典型的如 read 或 readline 调用,此时由于执行时序的原因,如果该调用发生在RST分节收到前执行的话,那么结果是客户进程会得到一个非预期的 EOF 错误。此时一般会输出“server terminated prematurely”-“服务器过早终止”错误。

_ 103 ECONNABORTED Software caused connection abort

1、软件导致的连接取消。一个已经建立的连接被host方的软件取消,原因可能是数据传输超时或者是协议错误。

2、该错误被描述为“software caused connection abort”,即“软件引起的连接中止”。原因在于当服务和客户进程在完成用于 TCP 连接的“三次握手”后,客户 TCP 却发送了一个 RST (复位)分节,在服务进程看来,就在该连接已由 TCP 排队,等着服务进程调用 accept 的时候 RST 却到达了。POSIX 规定此时的 errno 值必须 ECONNABORTED。源自 Berkeley 的实现完全在内核中处理中止的连接,服务进程将永远不知道该中止的发生。服务器进程一般可以忽略该错误,直接再次调用accept。

当TCP协议接收到RST数据段,表示连接出现了某种错误,函数read将以错误返回,错误类型为ECONNERESET。并且以后所有在这个套接字上的读操作均返回错误。错误返回时返回值小于0。

_ 102 ENETRESET__ Network dropped connection on reset

网络重置时丢失连接。

由于设置了"keep-alive"选项,探测到一个错误,连接被中断。在一个已经失败的连接上试图使用setsockopt操作,也会返回这个错误。

_ 101 ENETUNREACH_ Network is unreachable

网络不可达。Socket试图操作一个不可达的网络。这意味着local的软件知道没有路由到达远程的host。

_ 100 ENETDOWN__ Network is down

_ 99 EADDRNOTAVAIL Cannot assign requested address

_ 98 EADDRINUSE_ Address already in use

_ 97 EAFNOSUPPORT Address family not supported by protocol

_ 96 EPFNOSUPPORT Protocol family not supported

_ 95 EOPNOTSUPP_ Operation not supported

_ 94 ESOCKTNOSUPPORT Socket type not supported

Socket类型不支持。指定的socket类型在其address family中不支持。如可选选中选项SOCK_RAW,但实现并不支持SOCK_RAW sockets。

_ 93 EPROTONOSUPPORT Protocol not supported

不支持的协议。系统中没有安装标识的协议,或者是没有实现。如函数需要SOCK_DGRAM socket,但是标识了stream protocol.。

_ 92 ENOPROTOOPT_ Protocol not available

该错误不是一个 Socket 连接相关的错误。errno 给出该值可能由于,通过 getsockopt 系统调用来获得一个套接字的当前选项状态时,如果发现了系统不支持的选项参数就会引发该错误。

_ 91 EPROTOTYPE_ Protocol wrong type for socket

协议类型错误。标识了协议的Socket函数在不支持的socket上进行操作。如ARPA Internet

UDP协议不能被标识为SOCK_STREAM socket类型。

_ 90 EMSGSIZE__ +Message too long

消息体太长。

发送到socket上的一个数据包大小比内部的消息缓冲区大,或者超过别的网络限制,或是用来接收数据包的缓冲区比数据包本身小。

_ 89 EDESTADDRREQ Destination address required

需要提供目的地址。

在一个socket上的操作需要提供地址。如往一个ADDR_ANY 地址上进行sendto操作会返回这个错误。

_ 88 ENOTSOCK__ Socket operation on non-socket

在非socket上执行socket操作。

_ 87 EUSERS___ Too many users

_ 86 ESTRPIPE__ Streams pipe error

_ 85 ERESTART__ Interrupted system call should be restarted

_ 84 EILSEQ___ Invalid or incomplete multibyte or wide character

_ 83 ELIBEXEC__ Cannot exec a shared library directly

_ 82 ELIBMAX___ Attempting to link in too many shared libraries

_ 81 ELIBSCN___ .lib section in a.out corrupted

_ 80 ELIBBAD___ Accessing a corrupted shared library

_ 79 ELIBACC___ Can not access a needed shared library

_ 78 EREMCHG___ Remote address changed

_ 77 EBADFD___ File descriptor in bad state

_ 76 ENOTUNIQ__ Name not unique on network

_ 75 EOVERFLOW__ Value too large for defined data type

_ 74 EBADMSG__ +Bad message

_ 73 EDOTDOT___ RFS specific error

_ 72 EMULTIHOP__ Multihop attempted

_ 71 EPROTO___ Protocol error

_ 70 ECOMM____ Communication error on send

_ 69 ESRMNT___ Srmount error

_ 68 EADV____ Advertise error

_ 67 ENOLINK___ Link has been severed

_ 66 EREMOTE___ Object is remote

_ 65 ENOPKG___ Package not installed

_ 64 ENONET___ Machine is not on the network

_ 63 ENOSR____ Out of streams resources

_ 62 ETIME____ Timer expired

_ 61 ENODATA___ No data available

_ 60 ENOSTR___ Device not a stream

_ 59 EBFONT___ Bad font file format

_ 57 EBADSLT___ Invalid slot

_ 56 EBADRQC___ Invalid request code

_ 55 ENOANO___ No anode

_ 54 EXFULL___ Exchange full

_ 53 EBADR____ Invalid request descriptor

_ 52 EBADE____ Invalid exchange

_ 51 EL2HLT___ Level 2 halted

_ 50 ENOCSI___ No CSI structure available

_ 49 EUNATCH___ Protocol driver not attached

_ 48 ELNRNG___ Link number out of range

_ 47 EL3RST___ Level 3 reset

_ 46 EL3HLT___ Level 3 halted

_ 45 EL2NSYNC__ Level 2 not synchronized

_ 44 ECHRNG___ Channel number out of range

_ 43 EIDRM____ Identifier removed

_ 42 ENOMSG___ No message of desired type

_ 40 ELOOP____ Too many levels of symbolic links

_ 39 ENOTEMPTY_ +Directory not empty

_ 38 ENOSYS___ +Function not implemented

_ 37 ENOLCK___ +No locks available

_ 36 ENAMETOOLONG +File name too long

_ 35 EDEADLK__ +Resource deadlock avoided

_ 34 ERANGE___ +Numerical result out of range

_ 33 EDOM____ +Numerical argument out of domain

_ 32 EPIPE___ +Broken pipe

接收端关闭(缓冲中没有多余的数据),但是发送端还在write:

1、Socket 关闭,但是socket号并没有置-1。继续在此socket上进行send和recv,就会返回这种错误。这个错误会引发SIGPIPE信号,系统会将产生此EPIPE错误的进程杀死。所以,一般在网络程序中,首先屏蔽此消息,以免发生不及时设置socket进程被杀死的情况。

2、write(..) on a socket that has been closed at the other end will cause a SIGPIPE.

3、错误被描述为“broken pipe”,即“管道破裂”,这种情况一般发生在客户进程不理会(或未及时处理)Socket 错误,继续向服务 TCP 写入更多数据时,内核将向客户进程发送 SIGPIPE 信号,该信号默认会使进程终止(此时该前台进程未进行 core dump)。结合上边的 ECONNRESET 错误可知,向一个 FIN_WAIT2 状态的服务 TCP(已 ACK 响应 FIN 分节)写入数据不成问题,但是写一个已接收了 RST 的 Socket 则是一个错误。

_ 31 EMLINK___ +Too many links

_ 30 EROFS___ +Read-only file system

_ 29 ESPIPE___ +Illegal seek

_ 28 ENOSPC___ +No space left on device

_ 27 EFBIG___ +File too large

_ 26 ETXTBSY___ Text file busy

_ 25 ENOTTY___ +Inappropriate ioctl for device

_ 24 EMFILE___ +Too many open files

打开了太多的socket。对进程或者线程而言,每种实现方法都有一个最大的可用socket数目处理,或者是全局的,或者是局部的。

_ 23 ENFILE___ +Too many open files in system

_ 22 EINVAL___ +Invalid argument

无效参数。提供的参数非法。有时也会与socket的当前状态相关,如一个socket并没有进入listening状态,此时调用accept,就会产生EINVAL错误。

_ 21 EISDIR___ +Is a directory

_ 20 ENOTDIR__ +Not a directory

_ 19 ENODEV___ +No such device

_ 18 EXDEV___ +Invalid cross-device link

_ 17 EEXIST___ +File exists

_ 16 EBUSY___ +Device or resource busy

_ 15 ENOTBLK___ Block device required

_ 14 EFAULT___ +Bad address地址错误

_ 13 EACCES___ +Permission denied

_ 12 ENOMEM___ +Cannot allocate memory

_ 11 EAGAIN___ +Resource temporarily unavailable

在读数据的时候,没有数据在底层缓冲的时候会遇到,一般的处理是循环进行读操作,异步模式还会等待读事件的发生再读

1、Send返回值小于要发送的数据数目,会返回EAGAIN和EINTR。

2、recv 返回值小于请求的长度时说明缓冲区已经没有可读数据,但再读不一定会触发EAGAIN,有可能返回0表示TCP连接已被关闭。

3、当socket是非阻塞时,如返回此错误,表示写缓冲队列已满,可以做延时后再重试.

4、在Linux进行非阻塞的socket接收数据时经常出现Resource temporarily unavailable,errno代码为11(EAGAIN),表明在非阻塞模式下调用了阻塞操作,在该操作没有完成就返回这个错误,这个错误不会破坏socket的同步,不用管它,下次循环接着recv就可以。对非阻塞socket而言,EAGAIN不是一种错误。

_ 10 ECHILD___ +No child processes

__ 9 EBADF___ +Bad file descriptor

__ 8 ENOEXEC__ +Exec format error

__ 7 E2BIG___ +Argument list too long

__ 6 ENXIO___ +No such device or address

__ 5 EIO____ +Input/output error

__ 4 EINTR___ +Interrupted system call

阻塞的操作被取消阻塞的调用打断。如设置了发送接收超时,就会遇到这种错误。

只能针对阻塞模式的socket。读,写阻塞的socket时,-1返回,错误号为INTR。另外,如果出现EINTR即errno为4,错误描述Interrupted system call,操作也应该继续。如果recv的返回值为0,那表明连接已经断开,接收操作也应该结束。

__ 3 ESRCH___ +No such process

__ 2 ENOENT___ +No such file or directory

__ 1 EPERM___ +Operation not permitted

相关推荐

《TCP/IP详解第三卷》是网络通信领域的一本经典著作,深入探讨了TCP/IP协议族的高级主题。这本书是整个TCP/IP详解系列的第三部分...无论是进行网络优化、故障排查还是开发网络应用程序,这本书都是一份宝贵的参考资料。

DNS的工作原理、查询过程和缓存机制在卷3中有详尽的解释,对于理解网络寻址和故障排查至关重要。 2. FTP(文件传输协议):FTP允许用户在不同计算机之间安全地传输文件。书中会介绍FTP的客户端/服务器模型、命令...

通过这本书,读者能够对TCP/IP协议有一个全面系统的了解,从而更好地运用到实际的网络设计和故障排查中去。书中不仅包含了协议的技术细节,还提供了关于如何在特定环境中应用这些协议的实际指导。对于希望深化自己...

《TCP/IP详解》是一部深入解析网络协议的经典著作,主要涵盖了TCP/IP协议簇的各个层面,对于网络编程者来说,是不可或缺的参考资料...同时,这也有助于理解网络故障排查,优化网络性能,以及适应不断变化的互联网环境。

TCP/IP协议栈是互联网通信的基础,它定义了网络设备如何互相连接、通信...理解并掌握TCP/IP协议是成为优秀IT专业人员的必备技能,因为它构成了网络通信的基石,对网络编程、网络故障排查和网络优化有着至关重要的作用。

TCP-IP详解卷1主要介绍了计算机网络基础知识和TCP-IP协议族的起源与发展。...通过阅读这套书籍,读者可以深入理解网络通信的工作原理,掌握网络编程和故障排除的技巧,为从事网络相关工作打下坚实的基础。

《TCP/IP详解卷1》是网络通信领域的一本经典著作,深入浅出地介绍了TCP/IP协议栈中的核心概念和技术要点。...通过学习这本书,读者能够深入理解互联网背后的工作原理,为网络编程、网络管理和故障排查提供坚实基础。

该卷内容涵盖了TCP连接管理、拥塞控制、IP路由选择等关键技术,也包括了对子网划分、NFS网络文件系统、BOOTP/DHCP服务配置和故障排查的详细介绍。作者不仅详细阐述了各项技术,还指导读者如何将理论应用于实际操作中...

这些基础知识对于网络故障排查、网络设计和优化工作都至关重要。 通过阅读《TCP/IP详解卷1》,你可以深入了解互联网的核心原理,为从事网络编程、系统管理或网络安全等相关工作打下坚实基础。这本书的中文译本使得...

配套代码可能包含发送和接收ICMP报文的实现,有助于理解网络可达性和故障排查。 4. **UDP(用户数据报协议)**:UDP是无连接的、不可靠的传输协议,适用于实时应用,如视频流或在线游戏。通过代码,你可以学习如何...

重传策略是TCP在数据丢失时的应对措施,而ICMP则是网络诊断和故障排查的重要工具,例如ping命令就是基于ICMP实现的。 此外,书中可能还会讨论到应用层的各种协议,如HTTP、FTP、SMTP等,这些协议定义了应用程序如何...

在阅读《TCP/IP详解》的过程中,配合实际的网络设备和工具进行实践操作,将理论与实践相结合,可以更有效地掌握TCP/IP协议的工作原理,并能灵活运用到网络设计、优化和故障排查中。无论是初学者还是经验丰富的专业...

《TCP/IP详解卷一》是理解互联网通信协议基础的重要书籍,涵盖了网络通信的核心概念和技术。以下是对标题和描述中涉及的...深入学习和掌握这些内容,能够帮助我们更好地理解和解决问题,例如网络故障排查、性能优化等。

通过阅读,读者不仅可以掌握TCP/IP的基本概念,还能了解到高级特性,如TCP的连接管理、性能优化以及网络故障排查等。无论你是软件开发者、系统管理员、网络工程师,还是对网络技术感兴趣的爱好者,这套书籍都将是你...

10. **ICMP报文类型**:包括回显请求/应答(ping/ping回应)、路由器通告/询问、源抑制、网络不可达、主机不可达等多种类型,用于网络故障排查。 11. **TCP/IP模型与OSI模型**:TCP/IP模型简化为四层,而OSI模型有...

学习TCP/IP不仅涉及网络原理,还包括网络编程、网络故障排查等多个方面,对于从事网络相关的任何职业来说都是必不可少的知识。 通过阅读这三卷书,读者将能够全面理解TCP/IP协议族的各个层次,从物理链路到应用层的...

理解它们的工作原理和交互方式,对于网络编程、系统设计和故障排查都至关重要。例如,HTTP是网页浏览的基础,NNTP帮助我们理解在线讨论的运作,而TCP事务协议和UNIX域协议则揭示了提高网络效率和优化本地资源利用的...

理解并掌握这些协议的工作原理和交互方式,对于网络编程、系统设计以及故障排查都有着极其重要的意义。通过《TCP/IP详解卷3:TCP事务协议》这本书,读者可以深入学习这些高级协议的细节,提升对网络通信的理解和实践...

学习《TCP/IP详解第一卷源码》不仅能够帮助我们理解网络协议的工作原理,还能提升我们在网络编程、系统优化和故障排查方面的能力。无论是软件工程师、网络安全专家还是网络管理员,都需要对TCP/IP有深入的理解,这份...

在《TCP-IP详解卷2:实现》中,读者可以深入了解TCP/IP协议的具体实现细节,包括源代码分析,这对于网络编程和故障排查具有极高的价值。通过对这些知识点的掌握,可以更好地理解和优化网络通信,解决实际问题。