容器日志存在形式

目前容器日志有两种输出形式:

1、 stdout,stderr标准输出

这种形式的日志输出我们可以直接使用docker logs查看日志,k8s集群中同样集群可以使用kubectl logs类似的形式查看日志。

2、日志文件记录

这种日志输出我们无法从以上方法查看日志内容,只能tail日志文件查看。

在k8s官方文档中,对于以上两种形式的日志形式我们如果想收集并分析日志的话,官方推荐以下两种对策:

对于第一种文档中这样说:

When a cluster is created, the standard output and standard error output of each container can be ingested using a Fluentd agent running on each node into either Google Cloud Logging or into Elasticsearch and viewed with Kibana.

When a Kubernetes cluster is created with logging to Google Cloud Logging enabled, the system creates a pod called fluentd-cloud-logging on each node of the cluster to collect Docker container logs. These pods were shown at the start of this blog article in the response to the first get pods command.

就说说集群启动时会在每个机器启动一个Fluentd agent收集日志然后发送给

Elasticsearch。

实现方式是每个agent挂载目录/var/lib/docker/containers使用fluentd的tail插件扫描每个容器日志文件,直接发送给Elasticsearch。

对于第二种:

- A second container, using the gcr.io/google_containers/fluentd-sidecar-es:1.2 image to send the logs to Elasticsearch. We recommend attaching resource constraints of 100m CPU and 200Mi memory to this container, as in the example.

- A volume for the two containers to share. The emptyDir volume type is a good choice for this because we only want the volume to exist for the lifetime of the pod.

- Mount paths for the volume in each container. In your primary container, this should be the path that the applications log files are written to. In the secondary container, this can be just about anything, so we put it under /mnt/log to keep it out of the way of the rest of the filesystem.

- The FILES_TO_COLLECT environment variable in the sidecar container, telling it which files to collect logs from. These paths should always be in the mounted volume.

其实跟第一种类似,但是是把Fluentd agent起在业务同一个pod中共享volume然后实现对日志文件的收集发送给Elasticsearch

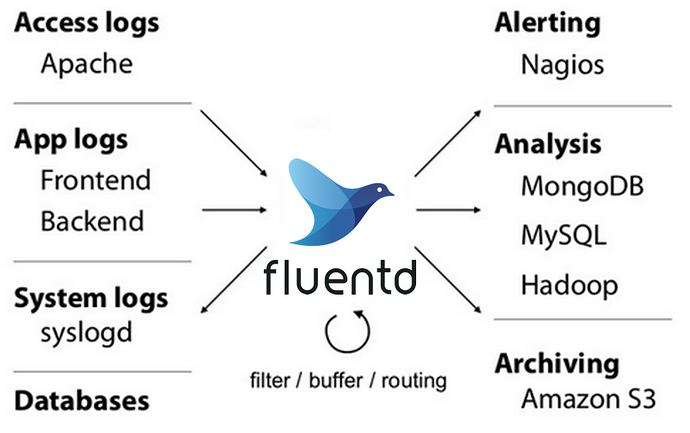

fluentd分析

对于fluentd官方对其的定义是:

统一日志层

Fluentd通过在后端系统之间提供统一的日志记录层来从后端系统中解耦数据源。

此层允许开发人员和数据分析人员在生成日志时使用多种类型的日志。

统一的日志记录层可以让您和您的组织更好地使用数据,并更快地在您的软件上进行迭代。

也就是说fluentd是一个面向多种数据来源以及面向多种数据出口的日志收集器。另外它附带了日志转发的功能。

fluentd特点

- 部署简单灵活

- 开源

- 经过验证的可靠性和性能

- 社区支持,插件较多

- 使用json格式事件格式

- 可拔插的架构设计

- 低资源要求

- 内置高可靠性

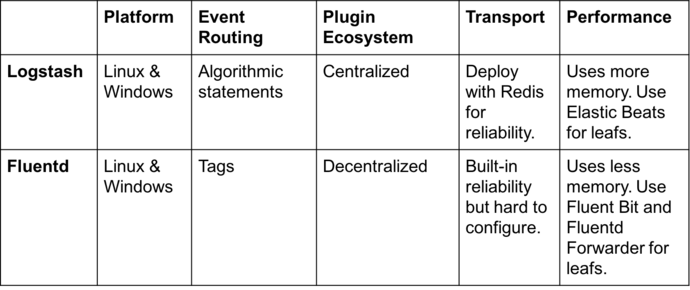

fluentd与Logstash

Fluentd vs. Logstash: A Comparison of Log Collectors1

fluentd与zeroMQ

把这两个产品放在一起比较实属不怎么合适,因为它们属于不同的阵营,完成不同的功能需求。由于fluentd具有消息转发的功能,姑且将其与以zeroMQ为例的消息中间件的关系做个说明:

在大型系统架构中,有使用zeroMQ进行大量的日志转发工作。在fluentd中有两个项目完成日志的中转路由的任务:golang编写的:fluentd-forwarder 和c写的fluent-bit

那么是否意味着你需要做出选择呢?其实不然。

着眼fluentd的定义和zeroMQ的定义。其实它们是一种合作关系。如果你是大型的架构系统,日志量很庞大。我推荐你使用fluentd进行日志收集,将zeroMQ作为fluentd的出口。就是说fluentd完成统一收集,zeroMQ完成日志传输。如果你的系统并不庞大,你就无需zeroMQ来传输了。

因此你也无需关注这两个产品的性能比较。虽然它们都有高性能的定义。

zeroMQ的性能测试结果:zeroMQ 与JeroMQ性能对比1

容器日志收集总结

如上所描述的一样,无论你的业务容器日志呈现方式有什么不同,你都可以使用统一的日志收集器收集。以下简介三种情况下日志手机方式推荐:

- k8s集群

这种方式上文中已经提到了官方的解决方案,你只需要安装此方案部署即可。 - docker swarm集群

docker swarm目前暂时没有提供日志查看机制。但是docker cloud提供了与kubectrl logs类似的机制查看stdout的日志。目前还没有fluentd插件直接对服务进行日志收集,暂时考虑直接使用使用跟容器一样的机制收集。docker service create 支持--log-driver - 自己部署的docker容器

从docker1.8内置了fluentd log driver。以如下的形式启动容器,容器stdout/stderr日志将发往配置的fluentd。如果配置后,docker logs将无法使用。另外默认模式下如果你配置得地址没有正常服务,容器无法启动。你也可以使用fluentd-async-connect形式启动,docker daemon则能在后台尝试连接并缓存日志。

docker run --log-driver=fluentd --log-opt fluentd-address=myhost.local:24224

同样如果是日志文件,将文件暴露出来直接使用fluentd收集。

好雨云帮对kubernetes服务日志的统一处理方式

需求是什么?

云帮的公有云服务,平台上跑着有企业级应用和小型用户应用。我们怎么做到统一的日志收集和展示?又怎么做到面对企业级应用的日志输出和分析?

上面提到的方式不能完全解决我们的问题。

实践

首先目前kubernetes版本(v1.5.1)还不支持pod级别的日志log-driver设置,但是我们知道容器是可以设置log-driver的。这里1也有关于这个问题的讨论。我们为了实现在用户网络(即pod容器网络)下的可配置日志转发方式。我们暂时修改了kubernetes源码使其支持设置容器的log-driver。默认情况下我们使用自己实现的zeroMQ-driver直接将容器日志通过0MQ发到日志统一处理中心。在处理中心统一完成下一步处理。如果平台用户需要将日志向外输出或者直接对接平台内日志分析应用,我们的处理是在应用pod中启动日志收集插件容器(封装扩展的fluentd),根据用户的需要配置日志出口,实现应用级日志收集。这里你需要明确的是:容器日志首先是由docker-daemon收集到,再根据容器log-driver配置进行相应操作,也就是说如果你的宿主机网络与容器网络不通(k8s集群),日志从宿主机到pod中的收集容器只有两种方式:走外层网络,文件挂载。

我们采用文件挂载方式。

如果您对本文提到的k8s官方收集、处理日志以及对好雨云帮的日志收集方式有疑问或问题,欢迎留言,作者会在第一时间解答。

https://www.oschina.net/question/584116_2215061

相关推荐

它能够实时监控和收集k8s集群内的容器日志,并将这些日志数据转发到各种日志分析平台,如Elasticsearch、Logstash、Fluentd等,或者阿里云自家的日志服务(SLS)。 二、工作原理 log-pilot通过Kubernetes API ...

8. **监控与日志**:K8s集成了Prometheus、Grafana等工具进行集群监控,使用Kibana和Elasticsearch组合收集和分析Pod的日志。 9. **安全与认证**:Kubernetes使用TLS证书进行节点间通信,Role-Based Access Control...

内网服务器加入Kubernetes(k8...总结,内网服务器加入K8s集群的部署是一项涉及多层面的技术任务,需要深入理解K8s架构、网络原理以及安全策略。每个环节都需要仔细规划和执行,以构建一个高效、安全的容器化应用平台。

kubernetes(k8s)常见故障处理总结 kubernetes(k8s)作为一个容器编排系统,广泛应用于云计算和大数据等领域。然而,在实际使用中,k8s 也会出现各种故障,影响系统的稳定性和可用性。因此,本文总结了 k8s 中...

8. **实战应用**:实战文档可能包含如何将一个应用部署到K8s集群的步骤,包括编写YAML配置文件、使用kubectl命令行工具与集群交互、暴露服务给外部访问、监控和日志收集等。 9. **K8S网络模型**:Kubernetes采用了...

阿里云开源插件Log-Pilot(也称为logpilot)是一款强大的日志收集工具,专为在Kubernetes(k8s)环境中运行的应用程序设计。它能够高效地从各个容器中提取日志,并将这些日志发送到指定的存储或分析系统,以便于监控...

本文档提供的内容,是关于高效运维Kubernetes集群的知识分享,内容涵盖了K8s集群架构、常见故障及其处理方式,以及如何打造高可用的K8s集群环境。 首先,要理解K8s的设计和架构。Kubernetes的主要组件包括kube-api...

在容器化领域,Kubernetes...总结,K8S监控模板提供了全面了解和控制集群性能的能力,通过有效的监控策略,可以提高K8S环境的稳定性、可靠性和安全性。这些模板文件将有助于用户快速设置和定制适合自己需求的监控系统。

在Kubernetes(K8S)集群中,日志管理系统是...综上所述,这个K8S_efk构建日志系统提供了完整的解决方案,涵盖了日志的收集、存储、检索和分析,通过阿里云的镜像服务确保了部署的便捷性,是K8S集群日志管理的实用选择。

9. **日志、监控和调试**:k8s集群通常集成Prometheus、Grafana进行性能监控,ELK(Elasticsearch、Logstash、Kibana)或Fluentd用于日志收集,以及kubectl命令行工具进行集群管理和调试。 10. **扩展性**:k8s集群...

11_3_1_使用efk实现k8s集群服务日志采集 12_3_2_fluentd工作原理及参数详解 13_4_1_DevOps及CICD介绍 14_4_2_Jenkins_on_k8s的部署 15_4_3_Jenkins与Gitalb集成示例 16_4_4_Jenkins的Master_Slaves 17_4_5_Pipeline...

本文档旨在介绍基于k8s的容器云平台运维实践,涵盖了容器云平台的基本介绍、k8s集群、容器网络、外部访问4/7层负载均衡、监控/告警/日志、业务发布/镜像/多机房等六个方面。 1. 基本介绍 容器云平台的定位是私有云...

【k8s集群安装与监控】是现代云原生环境中不可或缺的部分,它涉及到容器编排、服务发现、负载均衡以及全面的系统监控等多个关键领域。Kubernetes(k8s)作为一个强大的开源容器管理系统,能够自动部署、扩展和管理...

k8s架构图整体框架知识合集是对kubernetes架构的深入剖析和总结,本文对k8s的架构、设计、实现原理、存储、网络、调度、监控、安全、应用管理等方面进行了详细的介绍和分析。 一、k8s架构设计 k8s架构设计是围绕着...

log-pilot 是阿里云开源的一款插件,旨在收集 k8s 部署应用容器内的日志信息。下面是 log-pilot 的详细使用文档。 首先,需要准备 k8s 集群。这里使用了三个节点,分别是 k8s-master、k8s-node1 和 k8s-node2。...

K8s(Kubernetes)则是一种流行的容器编排系统,用于自动化容器化应用的部署、扩展和管理。在K8s环境中安装GaussDB,可以实现数据库服务的快速部署和灵活扩展。 描述提到的“环境搭建脚本”通常是一系列自动化命令...

这里我们将详细介绍如何在k8s环境中部署Ambry、Elasticsearch(ES)、MongoDB、MySQL、OrientDB以及RocketMQ这六种数据库和消息队列服务的集群模式。 首先,我们要理解Kubernetes的基本概念,如Pod(应用实例)、...

随着Kubernetes(简称K8s)成为容器编排领域的主流技术,对于高效管理和监控K8s集群的需求日益增加。Lens是一款强大的集成开发环境(IDE),专为K8s设计,能够帮助开发者更便捷地管理K8s资源、调试应用程序和服务。...

在监控与日志方面,Kubernetes提供了丰富的监控组件和日志处理工具,确保用户可以有效管理集群内部运行的各种容器化应用。 监控方面,Kubernetes的资源监控主要由kubelet、Heapster以及后端存储如InfluxDB构成。...

阿里云Kubernetes(简称k8s)是一款强大的容器编排系统,它可以帮助用户轻松管理和部署分布式应用。Nacos是阿里巴巴开源的一款动态服务发现、配置管理和服务管理平台,它为微服务架构提供了关键的支持。在本场景中,...