Spring MVC防御CSRF、XSS和SQL注入攻击

本文说一下SpringMVC如何防御CSRF(Cross-site request forgery跨站请求伪造)和XSS(Cross site script跨站脚本攻击)。

说说CSRF

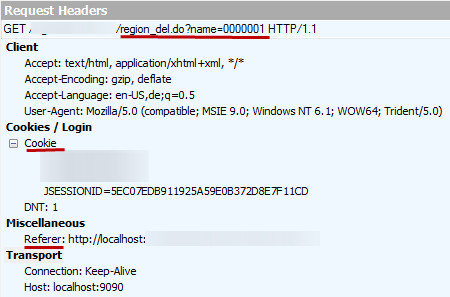

对CSRF来说,其实Spring3.1、ASP.NET MVC3、Rails、Django等都已经支持自动在涉及POST的地方添加Token(包括FORM表单和AJAX POST等),似乎是一个tag的事情,但如果了解一些实现原理,手工来处理,也是有好处的。因为其实很多人做web开发,但涉及到web安全方面的都是比较资深的开发人员,很多人安全意识非常薄弱,CSRF是什么根本没有听说过。所以对他们来说,CSRF已经是比较高深的东西了。先说说什么是CSRF?你这可以这么理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全。CSRF一般都是利用你的已登录已验证的身份来发送恶意请求。比较著名的一个例子就是2009年黑客利用Gmail的一个CSRF漏洞成功获取好莱坞明星Vanessa Hudgens的独家艳照。其攻击过程非常简单,给该明星的gmail账户发了一封email,标题是某大导演邀请你来看看这个电影,里面有个图片:<img src="https://mail.google.com/mail?ui=2&fw=true&fwe=hacker@email.com">,结果她登录Gmail,打开邮件就默默无闻的中招了,所有邮件被转发到黑客的账号。因为当时Gmail设置转发的设置页面有漏洞,其设置方法是打开一个窗口,点击确定后实际URL是https://mail.google.com/mail?ui=2&fw=true&fwe=newMail@email.com:

其实即使不是在同一个页面打开,在不同的tab打开也是一样可以通过网站登录验证的,因为受害者首先已经登录了网站,在浏览网站的过程中,若网站设置了Session cookie,那么在浏览器进程的生命周期内,即使浏览器同一个窗口打开了新的tab页面,Session cookie也都是有效的,他们在浏览器同一个窗口的多个tab页面里面是共享的(注:现在Gmail支持多个tab同时持有多个SessionID)。所以攻击步骤是,第一,受害者必须在同一浏览器窗口(即使不是同一tab)内访问并登陆目标站点;第二,这使得Session cookie有效,从而利用受害者的身份进行恶意操作。

再举个实际的例子,假设我们界面上有删除某一项的链接,例如:<a href="javascript:void(0)" onclick="region_del.do?name=0000001">Delete</a>;

其Java Spring MVC后台有个函数是删除某个item,注意是GET不是POST:

public String regionDel(@RequestParam String name, Locale locale)

{

//Delete region name=@name....

return "redirect:/region.html";

}

点击界面上那个<a href="javascript:void(0)" onclick="region_del.do?name=0000001">Delete</a>链接,就后台删除某项,看起来非常正常啊。

好,现在你登录你的网站,然后在另外一个tab打开这个html文件:

<html xmlns="http://www.w3.org/1999/xhtml" xml:lang="en" lang="en">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>hack</title>

</head>

<body>

<img src="http://localhost/testsite/region_del.do?name=0000001"/>

</body>

</html>

发现同样被删除了某项。试想,如果是网银,你的钱已经被转账......(除了referer不一样,session cookie被利用)

好了,现在 后台改成POST(写操作尽量用POST),前台界面那个删除的链接改成Form提交:

<input type="hidden" name="name" value="0000001">

<input type="submit" value="Delete" />

</form>

看起来安全多了。OK,现在你登录你的网站,然后在另外一个tab打开这个html文件:

<html xmlns="http://www.w3.org/1999/xhtml" xml:lang="en" lang="en">

<head>

<title>Hack</title>

<script>

function steal(){

var mySubmit = document.getElementById('steal_form');

mySubmit.submit();

}

</script>

</head>

<body onload='steal()'>

<form id = "steal_form" method="POST" action="http://localhost/testsite/region_del.do">

<input type="hidden" name="func" value="post">

<input type="hidden" name="name" value="0000001">

</form>

</body>

</html>

当然,你如果前台还是用链接,但改成js,用AJAX POST提交,也是一样的效果:

type: "POST",

url:....

});

解决办法就是在Form表单加一个hidden field,里面是服务端生成的足够随机数的一个Token,使得黑客猜不到也无法仿照Token。

先写一个类,生成足够随机数的Token(注:Java的Random UUID已经足够随机了,参考这个和这个)

import java.util.UUID;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpSession;

/**

* A manager for the CSRF token for a given session. The {@link #getTokenForSession(HttpSession)} should used to

* obtain the token value for the current session (and this should be the only way to obtain the token value).

* ***/

public final class CSRFTokenManager {

/**

* The token parameter name

*/

static final String CSRF_PARAM_NAME = "CSRFToken";

/**

* The location on the session which stores the token

*/

public static final String CSRF_TOKEN_FOR_SESSION_ATTR_NAME = CSRFTokenManager.class

.getName() + ".tokenval";

public static String getTokenForSession(HttpSession session) {

String token = null;

// I cannot allow more than one token on a session - in the case of two

// requests trying to

// init the token concurrently

synchronized (session) {

token = (String) session

.getAttribute(CSRF_TOKEN_FOR_SESSION_ATTR_NAME);

if (null == token) {

token = UUID.randomUUID().toString();

session.setAttribute(CSRF_TOKEN_FOR_SESSION_ATTR_NAME, token);

}

}

return token;

}

/**

* Extracts the token value from the session

*

* @param request

* @return

*/

public static String getTokenFromRequest(HttpServletRequest request) {

return request.getParameter(CSRF_PARAM_NAME);

}

private CSRFTokenManager() {

};

}

打开Form页面的时候在服务端生成Token并保存到Session中,例如:model.addAttribute("csrf", CSRFTokenManager.getTokenForSession(this.session));

然后在Form中添加Hidden field:

然后在后台提交的时候验证token :

public String regionDel(@RequestParam String name, @RequestParam String CSRFToken, Locale locale)

{

if(CSRFToken == null || !CSRFToken.equals(session.getAttribute(CSRFTokenManager.CSRF_TOKEN_FOR_SESSION_ATTR_NAME).toString())){

logger.debug("CSRF attack detected. URL: region_edit.do");

return "redirect:/login.form";

}

//Delete region name=@name....

return "redirect:/region.html";

}

你还可以把上面的步骤写到BaseController里面,或者写到拦截器里面,拦截所有POST请求,验证CSRF Token。这里掠过....

如果你用AJAX POST的方法,那么后台一样,前台也要有Hidden field保存Token,然后在提交AJAX POST的时候加上该csrf参数即可。(更多csrf参考这个和这个。)

AJAX POST的CSRF防御

首先在页面进入的时候从后台生成一个Token(每个session),放到一个Hidden input(用Spring tag或freemarker可以写) 。然后在ajax post提交的时候放到http请求的header里面:

headers['__RequestVerificationToken'] = $("#CSRFToken").val();

$.ajax({

type: "POST",

headers: headers,

cache: false,

url: base + "ajax/domain/delete.do",

data: "id=123",

dataType:"json",

async: true,

error: function(data, error) {},

success: function(data)

{

}

});

然后在后台controller里面校验header里面这个token,也可以把这个函数放到baseController里面:

if (getRequest().getHeader("__RequestVerificationToken") == null

|| session

.getAttribute(CSRFTokenManager.CSRF_TOKEN_FOR_SESSION_ATTR_NAME) == null

|| !this.getRequest()

.getHeader("__RequestVerificationToken")

.equals(session

.getAttribute(

CSRFTokenManager.CSRF_TOKEN_FOR_SESSION_ATTR_NAME)

.toString())) {

return false;

}

return true;

}

xss

关于xss的介绍可以看这个和这个网页,具体我就讲讲Spring MVC里面的预防:

web.xml加上:

<param-name>defaultHtmlEscape</param-name>

<param-value>true</param-value>

</context-param>

Forms加上:

第二种方法是手动escape,例如用户可以输入:<script>alert()</script> 或者输入<h2>abc<h2>,如果有异常,显然有xss漏洞。

首先添加一个jar包:commons-lang-2.5.jar ,然后在后台调用这些函数:StringEscapeUtils.escapeHtml(string); StringEscapeUtils.escapeJavaScript(string); StringEscapeUtils.escapeSql(string);

前台js调用escape函数即可。

第三种方法是后台加Filter,对每个post请求的参数过滤一些关键字,替换成安全的,例如:< > ' " \ / # &

方法是实现一个自定义的HttpServletRequestWrapper,然后在Filter里面调用它,替换掉getParameter函数即可。

首先添加一个XssHttpServletRequestWrapper:

import java.util.Enumeration;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

public class XssHttpServletRequestWrapper extends HttpServletRequestWrapper {

public XssHttpServletRequestWrapper(HttpServletRequest servletRequest) {

super(servletRequest);

}

public String[] getParameterValues(String parameter) {

String[] values = super.getParameterValues(parameter);

if (values==null) {

return null;

}

int count = values.length;

String[] encodedValues = new String[count];

for (int i = 0; i < count; i++) {

encodedValues[i] = cleanXSS(values[i]);

}

return encodedValues;

}

public String getParameter(String parameter) {

String value = super.getParameter(parameter);

if (value == null) {

return null;

}

return cleanXSS(value);

}

public String getHeader(String name) {

String value = super.getHeader(name);

if (value == null)

return null;

return cleanXSS(value);

}

private String cleanXSS(String value) {

//You'll need to remove the spaces from the html entities below

value = value.replaceAll("<", "& lt;").replaceAll(">", "& gt;");

value = value.replaceAll("\\(", "& #40;").replaceAll("\\)", "& #41;");

value = value.replaceAll("'", "& #39;");

value = value.replaceAll("eval\\((.*)\\)", "");

value = value.replaceAll("[\\\"\\\'][\\s]*javascript:(.*)[\\\"\\\']", "\"\"");

value = value.replaceAll("script", "");

return value;

}

}

然后添加一个过滤器XssFilter :

import java.io.IOException;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class XssFilter implements Filter {

FilterConfig filterConfig = null;

public void init(FilterConfig filterConfig) throws ServletException {

this.filterConfig = filterConfig;

}

public void destroy() {

this.filterConfig = null;

}

public void doFilter(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

chain.doFilter(new XssHttpServletRequestWrapper(

(HttpServletRequest) request), response);

}

}

最后在web.xml里面配置一下,所有的请求的getParameter会被替换,如果参数里面 含有敏感词会被替换掉:

<filter-name>XssSqlFilter</filter-name>

<filter-class>com.ibm.web.beans.XssFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>XssSqlFilter</filter-name>

<url-pattern>/*</url-pattern>

<dispatcher>REQUEST</dispatcher>

</filter-mapping>

(这个Filter也可以防止SQL注入攻击)

登录页面的攻击例子

假设登录页面有个输入用户名和密码的输入框,可以有很多Xss/csrf/注入钓鱼网站/SQL等的攻击手段,例如:

输入用户名: usera>"'><img src="javascript:alert(23664)">

输入用户名: "'><IMG SRC="/WF_XSRF.html--end_hig--begin_highlight_tag--hlight_tag--">

输入用户名: usera'"><iframe src=http://demo.testfire.net--en--begin_highlight_tag--d_highlight_tag-->

Web安全漏洞检测工具

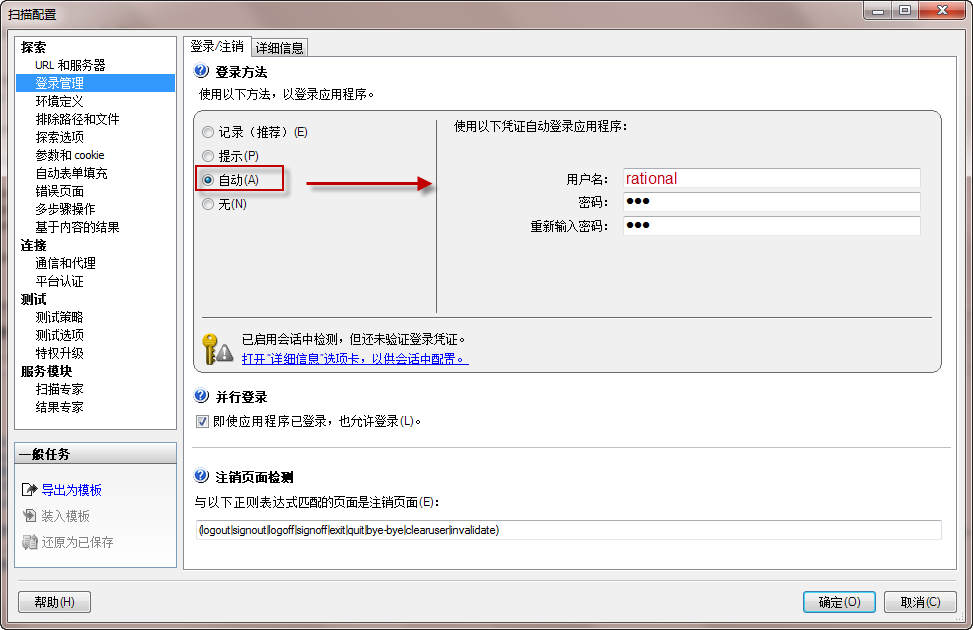

推荐使用IBM Rational AppScan(IBM Rational AppScan下载、版权购买和破解、注册码自己解决)

可以录制脚本,设置URL,如果网站需要登录,可以设置自动登录:

检测结果还可以保持为专业的pdf检测报告

业界安全编程标准最佳实践

- OWASP Guide

- SANS CWE Top 25

- CERT Secure Coding

- The CERT Oracle Secure Coding Standard for Java

- The CERT Oracle Secure Coding Standard for C++

- The CERT Oracle Secure Coding Standard for C

- The CERT Oracle Secure Coding Standard for Perl

- 2011 CWE/SANS Top 25 Most Dangerous Software Errors

- Top 10 Secure Coding Practices

相关推荐

总之,这个项目提供了预防XSS和SQL注入的实例,对于学习如何在Spring Boot应用中实现安全防护非常有帮助。开发者可以通过研究项目源码,了解如何自定义过滤器、配置安全策略以及利用Spring Boot的安全特性,提升自己...

一、什么是XSS攻击 XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。比如这些代码包括HTML代码和客户端脚本。攻击者利用XSS漏洞旁路掉访问控制——例如...

本项目"spring boot xss防御"旨在介绍如何在Spring Boot环境中有效地防止XSS攻击。以下是关于这个主题的详细知识点: 1. XSS攻击类型: - 存储型XSS:攻击者的脚本被存储在服务器端,并在后续请求时传递给其他用户...

主要使用Filter针对Xss攻击,sql注入,服务器访问白名单,以及csrf进行安全校验 1,主要实现的是三大块功能:Xss攻击,sql注入,服务器白名单,以及csrf 2,此Filter为真实项目部署,在XssHttpServletRequestWrapper...

本文主要介绍了网络安全领域中常见的几种攻击手段,包括CSS注入、越权访问、csrf-token窃取以及XSS跨站脚本攻击,并通过WHUCTF比赛中的一个实例进行了详细的解析和实践操作的分享。以下是对这些知识点的详细说明: ...

- 跨站请求伪造(CSRF):XSS可以辅助CSRF攻击,让受害者在不知情的情况下执行操作,如转账、更改设置等。 3. **XSS攻击实例**: - 3.7 "attackapi.pdf"可能介绍了攻击者如何利用API接口进行XSS攻击,这通常涉及...

1. Java基础知识: - 语法 ...- XSS、CSRF、SQL注入等常见安全漏洞 - Spring Security安全框架 以上是Java后端必会的所有技能,掌握这些技能可以帮助开发人员在Java后端开发领域更加得心应手。

"xss-labs-master.rar" 提供了一个针对XSS漏洞的专项练习平台,旨在帮助初学者及安全爱好者提升对XSS攻击的理解和防御能力。这个靶机资源共分为二十个关卡,由浅入深,逐步引导用户掌握XSS攻防的核心技巧。 一、XSS...

主要使用Filter针对Xss攻击,sql注入,服务器访问白名单,以及csrf进行安全校验 1,主要实现的是三大块功能:Xss攻击,sql注入,服务器白名单,以及csrf 2,此Filter为真实项目部署,在XssHttpServletRequestWrapper...

CSRF绕过Referer技巧详解 CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种常见的Web攻击方式,攻击者可以通过构造恶意页面诱骗用户...同时,使用Burpsuite自动生成POC可以帮助我们更好地测试和防御CSRF攻击。

下面我们将详细介绍SQL注入攻击和网页挂马的定义、原理、类型、危害、防御方法等方面的知识点。 一、SQL注入攻击 SQL注入攻击是指攻击者通过操纵Web应用程序的输入参数,来执行恶意的SQL代码,从而获取或修改敏感...

随着网络技术的发展和互联网应用的普及,网络攻击手段层出不穷,其中XSS(跨站脚本攻击)和CSRF(跨站请求伪造)是两种特别值得关注的攻击方式。XSS攻击主要通过注入恶意脚本到用户浏览器中执行,而CSRF攻击则利用...

CSrf攻击-苏醒的巨人

在网络安全领域,SQL注入和HTTP跨站攻击是两种常见的攻击方式,它们对网站的安全构成严重威胁。PHP作为广泛应用的服务器端脚本语言,其代码安全至关重要。本文将深入探讨360提供的PHP防SQL注入代码修改类,以及如何...

登录和注册功能需要考虑的安全问题包括但不限于:密码加密存储,防止SQL注入,XSS攻击防护,CSRF(跨站请求伪造)防御,以及合适的错误消息展示,避免泄露敏感信息。 7. **异常处理**: 使用Spring MVC的异常...