1.1 简介

Apache Shiro是Java的一个安全框架。目前,使用Apache Shiro的人越来越多,因为它相当简单,对比Spring Security,可能没有Spring Security做的功能强大,但是在实际工作时可能并不需要那么复杂的东西,所以使用小而简单的Shiro就足够了。对于它俩到底哪个好,这个不必纠结,能更简单的解决项目问题就好了。

本教程只介绍基本的Shiro使用,不会过多分析源码等,重在使用。

Shiro可以非常容易的开发出足够好的应用,其不仅可以用在JavaSE环境,也可以用在JavaEE环境。Shiro可以帮助我们完成:认证、授权、加密、会话管理、与Web集成、缓存等。这不就是我们想要的嘛,而且Shiro的API也是非常简单;其基本功能点如下图所示:

Authentication:身份认证/登录,验证用户是不是拥有相应的身份;

Authorization:授权,即权限验证,验证某个已认证的用户是否拥有某个权限;即判断用户是否能做事情,常见的如:验证某个用户是否拥有某个角色。或者细粒度的验证某个用户对某个资源是否具有某个权限;

Session Manager:会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有信息都在会话中;会话可以是普通JavaSE环境的,也可以是如Web环境的;

Cryptography:加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储;

Web Support:Web支持,可以非常容易的集成到Web环境;

Caching:缓存,比如用户登录后,其用户信息、拥有的角色/权限不必每次去查,这样可以提高效率;

Concurrency:shiro支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能把权限自动传播过去;

Testing:提供测试支持;

Run As:允许一个用户假装为另一个用户(如果他们允许)的身份进行访问;

Remember Me:记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录了。

记住一点,Shiro不会去维护用户、维护权限;这些需要我们自己去设计/提供;然后通过相应的接口注入给Shiro即可。

接下来我们分别从外部和内部来看看Shiro的架构,对于一个好的框架,从外部来看应该具有非常简单易于使用的API,且API契约明确;从内部来看的话,其应该有一个可扩展的架构,即非常容易插入用户自定义实现,因为任何框架都不能满足所有需求。

首先,我们从外部来看Shiro吧,即从应用程序角度的来观察如何使用Shiro完成工作。如下图:

可以看到:应用代码直接交互的对象是Subject,也就是说Shiro的对外API核心就是Subject;其每个API的含义:

Subject:主体,代表了当前“用户”,这个用户不一定是一个具体的人,与当前应用交互的任何东西都是Subject,如网络爬虫,机器人等;即一个抽象概念;所有Subject都绑定到SecurityManager,与Subject的所有交互都会委托给SecurityManager;可以把Subject认为是一个门面;SecurityManager才是实际的执行者;

SecurityManager:安全管理器;即所有与安全有关的操作都会与SecurityManager交互;且它管理着所有Subject;可以看出它是Shiro的核心,它负责与后边介绍的其他组件进行交互,如果学习过SpringMVC,你可以把它看成DispatcherServlet前端控制器;

Realm:域,Shiro从从Realm获取安全数据(如用户、角色、权限),就是说SecurityManager要验证用户身份,那么它需要从Realm获取相应的用户进行比较以确定用户身份是否合法;也需要从Realm得到用户相应的角色/权限进行验证用户是否能进行操作;可以把Realm看成DataSource,即安全数据源。

也就是说对于我们而言,最简单的一个Shiro应用:

1、应用代码通过Subject来进行认证和授权,而Subject又委托给SecurityManager;

2、我们需要给Shiro的SecurityManager注入Realm,从而让SecurityManager能得到合法的用户及其权限进行判断。

从以上也可以看出,Shiro不提供维护用户/权限,而是通过Realm让开发人员自己注入。

接下来我们来从Shiro内部来看下Shiro的架构,如下图所示:

Subject:主体,可以看到主体可以是任何可以与应用交互的“用户”;

SecurityManager:相当于SpringMVC中的DispatcherServlet或者Struts2中的FilterDispatcher;是Shiro的心脏;所有具体的交互都通过SecurityManager进行控制;它管理着所有Subject、且负责进行认证和授权、及会话、缓存的管理。

Authenticator:认证器,负责主体认证的,这是一个扩展点,如果用户觉得Shiro默认的不好,可以自定义实现;其需要认证策略(Authentication Strategy),即什么情况下算用户认证通过了;

Authrizer:授权器,或者访问控制器,用来决定主体是否有权限进行相应的操作;即控制着用户能访问应用中的哪些功能;

Realm:可以有1个或多个Realm,可以认为是安全实体数据源,即用于获取安全实体的;可以是JDBC实现,也可以是LDAP实现,或者内存实现等等;由用户提供;注意:Shiro不知道你的用户/权限存储在哪及以何种格式存储;所以我们一般在应用中都需要实现自己的Realm;

SessionManager:如果写过Servlet就应该知道Session的概念,Session呢需要有人去管理它的生命周期,这个组件就是SessionManager;而Shiro并不仅仅可以用在Web环境,也可以用在如普通的JavaSE环境、EJB等环境;所有呢,Shiro就抽象了一个自己的Session来管理主体与应用之间交互的数据;这样的话,比如我们在Web环境用,刚开始是一台Web服务器;接着又上了台EJB服务器;这时想把两台服务器的会话数据放到一个地方,这个时候就可以实现自己的分布式会话(如把数据放到Memcached服务器);

SessionDAO:DAO大家都用过,数据访问对象,用于会话的CRUD,比如我们想把Session保存到数据库,那么可以实现自己的SessionDAO,通过如JDBC写到数据库;比如想把Session放到Memcached中,可以实现自己的Memcached SessionDAO;另外SessionDAO中可以使用Cache进行缓存,以提高性能;

CacheManager:缓存控制器,来管理如用户、角色、权限等的缓存的;因为这些数据基本上很少去改变,放到缓存中后可以提高访问的性能

Cryptography:密码模块,Shiro提高了一些常见的加密组件用于如密码加密/解密的。

用户权限模型

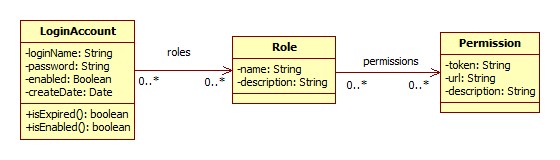

在揭开 Shiro 面纱之前,我们需要认知用户权限模型。本文所提到用户权限模型,指的是用来表达用户信息及用户权限信息的数据模型。即能证明“你是谁?”、“你能访问多少受保护资源?”。为实现一个较为灵活的用户权限数据模型,通常把用户信息单独用一个实体表示,用户权限信息用两个实体表示。

-

用户信息用 LoginAccount 表示,最简单的用户信息可能只包含用户名 loginName 及密码 password 两个属性。实际应用中可能会包含用户是否被禁用,用户信息是否过期等信息。

-

用户权限信息用 Role 与 Permission 表示,Role 与 Permission 之间构成多对多关系。Permission 可以理解为对一个资源的操作,Role 可以简单理解为 Permission 的集合。

-

用户信息与 Role 之间构成多对多关系。表示同一个用户可以拥有多个 Role,一个 Role 可以被多个用户所拥有。

-

被 Shiro 保护的资源,才会经过认证与授权过程。使用 Shiro 对 URL 进行保护可以参见“与 Spring 集成”章节。

-

用户访问受 Shiro 保护的 URL;例如 http://host/security/action.do。

-

Shiro 首先检查用户是否已经通过认证,如果未通过认证检查,则跳转到登录页面,否则进行授权检查。认证过程需要通过 Realm 来获取用户及密码信息,通常情况我们实现 JDBC Realm,此时用户认证所需要的信息从数据库获取。如果使用了缓存,除第一次外用户信息从缓存获取。

-

认证通过后接受 Shiro 授权检查,授权检查同样需要通过 Realm 获取用户权限信息。Shiro 需要的用户权限信息包括 Role 或 Permission,可以是其中任何一种或同时两者,具体取决于受保护资源的配置。如果用户权限信息未包含 Shiro 需要的 Role 或 Permission,授权不通过。只有授权通过,才可以访问受保护 URL 对应的资源,否则跳转到“未经授权页面”。

在 Shiro 认证与授权处理过程中,提及到 Realm。Realm 可以理解为读取用户信息、角色及权限的 DAO。由于大多 Web 应用程序使用了关系数据库,因此实现 JDBC Realm 是常用的做法,后面会提到 CAS Realm,另一个 Realm 的实现。

public class MyShiroRealm extends AuthorizingRealm{

// 用于获取用户信息及用户权限信息的业务接口

private BusinessManager businessManager;

// 获取授权信息

protected AuthorizationInfo doGetAuthorizationInfo(

PrincipalCollection principals) {

String username = (String) principals.fromRealm(

getName()).iterator().next();

if( username != null ){

// 查询用户授权信息

Collection<String> pers=businessManager.queryPermissions(username);

if( pers != null && !pers.isEmpty() ){

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

for( String each:pers )

info.addStringPermissions( each );

return info;

}

}

return null;

}

// 获取认证信息

protected AuthenticationInfo doGetAuthenticationInfo(

AuthenticationToken authcToken ) throws AuthenticationException {

UsernamePasswordToken token = (UsernamePasswordToken) authcToken;

// 通过表单接收的用户名

String username = token.getUsername();

if( username != null && !"".equals(username) ){

LoginAccount account = businessManager.get( username );

if( account != null ){

return new SimpleAuthenticationInfo(

account.getLoginName(),account.getPassword(),getName() );

}

}

return null;

}

}

代码说明:

-

businessManager 表示从数据库获取用户信息及用户权限信息的业务类,实际情况中可能因用户权限模型设计不同或持久化框架选择不同,这里没给出示例代码。

-

doGetAuthenticationInfo 方法,取用户信息。对照用户权限模型来说,就是取 LoginAccount 实体。最终我们需要为 Shiro 提供 AuthenticationInfo 对象。

-

doGetAuthorizationInfo 方法,获取用户权限信息。代码给出了获取用户 Permission 的示例,获取用户 Role 的代码类似。为 Shiro 提供的用户权限信息以 AuthorizationInfo 对象形式返回。

或许有人要问,我一直在使用 Spring,应用程序的安全组件早已选择了 Spring Security,为什么还需要 Shiro ?当然,不可否认 Spring Security 也是一款优秀的安全控制组件。本文的初衷不是让您必须选择 Shiro 以及必须放弃 Spring Security,秉承客观的态度,下面对两者略微比较:

-

简单性,Shiro 在使用上较 Spring Security 更简单,更容易理解。

-

灵活性,Shiro 可运行在 Web、EJB、IoC、Google App Engine 等任何应用环境,却不依赖这些环境。而 Spring Security 只能与 Spring 一起集成使用。

-

可插拔,Shiro 干净的 API 和设计模式使它可以方便地与许多的其它框架和应用进行集成。Shiro 可以与诸如 Spring、Grails、Wicket、Tapestry、Mule、Apache Camel、Vaadin 这类第三方框架无缝集成。Spring Security 在这方面就显得有些捉衿见肘。

在 Java Web Application 开发中,Spring 得到了广泛使用;与 EJB 相比较,可以说 Spring 是主流。Shiro 自身提供了与 Spring 的良好支持,在应用程序中集成 Spring 十分容易。

有了前面提到的用户权限数据模型,并且实现了自己的 Realm,我们就可以开始集成 Shiro 为应用程序服务了。

Shiro 的安装非常简单,在 Shiro 官网下载 shiro-all-1.2.0.jar、shiro-cas-1.2.0.jar(单点登录需要),及 SLF4J 官网下载 Shiro 依赖的日志组件 slf4j-api-1.6.1.jar。Spring 相关的 JAR 包这里不作列举。这些 JAR 包需要放置到 Web 工程 /WEB-INF/lib/ 目录。至此,剩下的就是配置了。

首先,配置过滤器让请求资源经过 Shiro 的过滤处理,这与其它过滤器的使用类似。

<filter> <filter-name>shiroFilter</filter-name> <filter-class> org.springframework.web.filter.DelegatingFilterProxy </filter-class> </filter> <filter-mapping> <filter-name>shiroFilter</filter-name> <url-pattern>/*</url-pattern> </filter-mapping>

接下来仅仅配置一系列由 Spring 容器管理的 Bean,集成大功告成。各个 Bean 的功能见代码说明。

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean"> <property name="securityManager" ref="securityManager"/> <property name="loginUrl" value="/login.do"/> <property name="successUrl" value="/welcome.do"/> <property name="unauthorizedUrl" value="/403.do"/> <property name="filters"> <util:map> <entry key="authc" value-ref="formAuthenticationFilter"/> </util:map> </property> <property name="filterChainDefinitions"> <value> /=anon /login.do*=authc /logout.do*=anon # 权限配置示例 /security/account/view.do=authc,perms[SECURITY_ACCOUNT_VIEW] /** = authc </value> </property> </bean> <bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager"> <property name="realm" ref="myShiroRealm"/> </bean> <bean id="myShiroRealm" class="xxx.packagename.MyShiroRealm"> <!-- businessManager 用来实现用户名密码的查询 --> <property name="businessManager" ref="businessManager"/> <property name="cacheManager" ref="shiroCacheManager"/> </bean> <bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor"/> <bean id="shiroCacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager"> <property name="cacheManager" ref="cacheManager"/> </bean> <bean id="formAuthenticationFilter" class="org.apache.shiro.web.filter.authc.FormAuthenticationFilter"/>

代码说明:

-

shiroFilter 中 loginUrl 为登录页面地址,successUrl 为登录成功页面地址(如果首先访问受保护 URL 登录成功,则跳转到实际访问页面),unauthorizedUrl 认证未通过访问的页面(前面提到的“未经授权页面”)。

-

shiroFilter 中 filters 属性,formAuthenticationFilter 配置为基于表单认证的过滤器。

-

shiroFilter 中 filterChainDefinitions 属性,anon 表示匿名访问(不需要认证与授权),authc 表示需要认证,perms[SECURITY_ACCOUNT_VIEW] 表示用户需要提供值为“SECURITY_ACCOUNT_VIEW”Permission 信息。由此可见,连接地址配置为 authc 或 perms[XXX] 表示为受保护资源。

-

securityManager 中 realm 属性,配置为我们自己实现的 Realm。关于 Realm,参见前面“Shiro Realm”章节。

-

myShiroRealm 为我们自己需要实现的 Realm 类,为了减小数据库压力,添加了缓存机制。

-

shiroCacheManager 是 Shiro 对缓存框架 EhCache 的配置。

验证码是有效防止暴力破解的一种手段,常用做法是在服务端产生一串随机字符串与当前用户会话关联(我们通常说的放入 Session),然后向终端用户展现一张经过“扰乱”的图片,只有当用户输入的内容与服务端产生的内容相同时才允许进行下一步操作。

作为演示,我们选择开源的验证码组件 kaptcha。这样,我们只需要简单配置一个 Servlet,页面通过 IMG 标签就可以展现图形验证码。

<!-- captcha servlet--> <servlet> <servlet-name>kaptcha</servlet-name> <servlet-class> com.google.code.kaptcha.servlet.KaptchaServlet </servlet-class> </servlet> <servlet-mapping> <servlet-name>kaptcha</servlet-name> <url-pattern>/images/kaptcha.jpg</url-pattern> </servlet-mapping>

Shiro 表单认证,页面提交的用户名密码等信息,用 UsernamePasswordToken 类来接收,很容易想到,要接收页面验证码的输入,我们需要扩展此类:

清单 5. CaptchaUsernamePasswordToken

public class CaptchaUsernamePasswordToken extends UsernamePasswordToken{

private String captcha;

// 省略 getter 和 setter 方法

public CaptchaUsernamePasswordToken(String username, char[] password,

boolean rememberMe, String host,String captcha) {

super(username, password, rememberMe, host);

this.captcha = captcha;

}

}

接下来我们扩展 FormAuthenticationFilter 类,首先覆盖 createToken 方法,以便获取 CaptchaUsernamePasswordToken 实例;然后增加验证码校验方法 doCaptchaValidate;最后覆盖 Shiro 的认证方法 executeLogin,在原表单认证逻辑处理之前进行验证码校验。

清单 6. CaptchaUsernamePasswordToken

public class CaptchaFormAuthenticationFilter extends FormAuthenticationFilter{

public static final String DEFAULT_CAPTCHA_PARAM = "captcha";

private String captchaParam = DEFAULT_CAPTCHA_PARAM;

public String getCaptchaParam() {

return captchaParam;

}

public void setCaptchaParam(String captchaParam) {

this.captchaParam = captchaParam;

}

protected String getCaptcha(ServletRequest request) {

return WebUtils.getCleanParam(request, getCaptchaParam());

}

// 创建 Token

protected CaptchaUsernamePasswordToken createToken(

ServletRequest request, ServletResponse response) {

String username = getUsername(request);

String password = getPassword(request);

String captcha = getCaptcha(request);

boolean rememberMe = isRememberMe(request);

String host = getHost(request);

return new CaptchaUsernamePasswordToken(

username, password, rememberMe, host,captcha);

}

// 验证码校验

protected void doCaptchaValidate( HttpServletRequest request

,CaptchaUsernamePasswordToken token ){

String captcha = (String)request.getSession().getAttribute(

com.google.code.kaptcha.Constants.KAPTCHA_SESSION_KEY);

if( captcha!=null &&

!captcha.equalsIgnoreCase(token.getCaptcha()) ){

throw new IncorrectCaptchaException ("验证码错误!");

}

}

// 认证

protected boolean executeLogin(ServletRequest request,

ServletResponse response) throws Exception {

CaptchaUsernamePasswordToken token = createToken(request, response);

try {

doCaptchaValidate( (HttpServletRequest)request,token );

Subject subject = getSubject(request, response);

subject.login(token);

return onLoginSuccess(token, subject, request, response);

} catch (AuthenticationException e) {

return onLoginFailure(token, e, request, response);

}

}

}

代码说明:

-

添加 captchaParam 变量,为的是页面表单提交验证码的参数名可以进行灵活配置。

-

doCaptchaValidate 方法中,验证码校验使用了框架 KAPTCHA 所提供的 API。

前面验证码校验不通过,我们抛出一个异常 IncorrectCaptchaException,此类继承 AuthenticationException,之所以需要扩展一个新的异常类,为的是在页面能更精准显示错误提示信息。

清单 7. IncorrectCaptchaException

public class IncorrectCaptchaException extends AuthenticationException{

public IncorrectCaptchaException() {

super();

}

public IncorrectCaptchaException(String message, Throwable cause) {

super(message, cause);

}

public IncorrectCaptchaException(String message) {

super(message);

}

public IncorrectCaptchaException(Throwable cause) {

super(cause);

}

}

Object obj=request.getAttribute(

org.apache.shiro.web.filter.authc.FormAuthenticationFilter

.DEFAULT_ERROR_KEY_ATTRIBUTE_NAME);

AuthenticationException authExp = (AuthenticationException)obj;

if( authExp != null ){

String expMsg="";

if(authExp instanceof UnknownAccountException ||

authExp instanceof IncorrectCredentialsException){

expMsg="错误的用户账号或密码!";

}else if( authExp instanceof IncorrectCaptchaException){

expMsg="验证码错误!";

}else{

expMsg="登录异常 :"+authExp.getMessage() ;

}

out.print("<div class=\"error\">"+expMsg+"</div>");

}

前面章节,我们认识了 Shiro 的认证与授权,并结合 Spring 作了集成实现。现实中,有这样一个场景,我们拥有很多业务系统,按照前面的思路,如果访问每个业务系统,都要进行认证,这样是否有点难让人授受。有没有一种机制,让我们只认证一次,就可以任意访问目标系统呢?

上面的场景,就是我们常提到的单点登录 SSO。Shiro 从 1.2 版本开始对 CAS 进行支持,CAS 就是单点登录的一种实现。

-

用户首次访问受保护的资源;例如 http://casclient/security/view.do

-

由于未通过认证,Shiro 首先把请求地址(http://casclient/security/view.do)缓存起来。

-

然后跳转到 CAS 服务器进行登录认证,在 CAS 服务端认证完成后需要返回到请求的 CAS 客户端,因此在请求时,必须在参数中添加返回地址 ( 在 Shiro 中名为 CAS Service)。 例如 http://casserver/login?service=http://casclient/shiro-cas

-

由 CAS 服务器认证通过后,CAS 服务器为返回地址添加 ticket。例如 http://casclient/shiro-cas?ticket=ST-4-BWMEnXfpxfVD2jrkVaLl-cas

-

接下来,Shiro 会校验 ticket 是否有效。由于 CAS 客户端不提供直接认证,所以 Shiro 会向 CAS 服务端发起 ticket 校验检查,只有服务端返回成功时,Shiro 才认为认证通过。

-

认证通过,进入授权检查。Shiro 授权检查与前面提到的相同。

-

最后授权检查通过,用户正常访问到 http://casclient/security/view.do。

Shiro 提供了一个名为 CasRealm 的类,与前面提到的 JDBC Realm 相似,该类同样包括认证和授权两部分功能。认证就是校验从 CAS 服务端返回的 ticket 是否有效;授权还是获取用户权限信息。

实现单点登录功能,需要扩展 CasRealm 类。

public class MyCasRealm extends CasRealm{

// 获取授权信息

protected AuthorizationInfo doGetAuthorizationInfo(

PrincipalCollection principals) {

//... 与前面 MyShiroRealm 相同

}

public String getCasServerUrlPrefix() {

return "http://casserver/login";

}

public String getCasService() {

return "http://casclient/shiro-cas";

}

16

}

代码说明:

-

doGetAuthorizationInfo 获取授权信息与前面章节“实现自己的 JDBC Realm”相同。

-

认证功能由 Shiro 自身提供的 CasRealm 实现。

-

getCasServerUrlPrefix 方法返回 CAS 服务器地址,实际使用一般通过参数进行配置。

-

getCasService 方法返回 CAS 客户端处理地址,实际使用一般通过参数进行配置。

-

认证过程需 keystore,否则会出现异常。可以通过设置系统属性的方式来指定,例如 System.setProperty("javax.net.ssl.trustStore","keystore-file");

实现单点登录的 Spring 配置与前面类似,不同之处参见代码说明。

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean"> <property name="securityManager" ref="securityManager"/> <property name="loginUrl" value="http://casserver/login?service=http://casclient/shiro-cas"/> <property name="successUrl" value="/welcome.do"/> <property name="unauthorizedUrl" value="/403.do"/> <property name="filters"> <util:map> <entry key="authc" value-ref="formAuthenticationFilter"/> <entry key="cas" value-ref="casFilter"/> </util:map> </property> <property name="filterChainDefinitions"> <value> /shiro-cas*=cas /logout.do*=anon /casticketerror.do*=anon # 权限配置示例 /security/account/view.do=authc,perms[SECURITY_ACCOUNT_VIEW] /** = authc </value> </property> </bean> <bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager"> <property name="realm" ref="myShiroRealm"/> </bean> <bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor"/> <!-- CAS Realm --> <bean id="myShiroRealm" class="xxx.packagename.MyCasRealm"> <property name="cacheManager" ref="shiroCacheManager"/> </bean> <bean id="shiroCacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager"> <property name="cacheManager" ref="cacheManager"/> </bean> <bean id="formAuthenticationFilter" class="org.apache.shiro.web.filter.authc.FormAuthenticationFilter"/> <!-- CAS Filter --> <bean id="casFilter" class="org.apache.shiro.cas.CasFilter"> <property name="failureUrl" value="casticketerror.do"/> </bean>

代码说明:

-

shiroFilter 中 loginUrl 属性,为登录 CAS 服务端地址,参数 service 为服务端的返回地址。

-

myShiroRealm 为上一节提到的 CAS Realm。

-

casFilter 中 failureUrl 属性,为 Ticket 校验不通过时展示的错误页面。

相关推荐

通过这个Apache Shiro教程,你可以学习到如何构建安全的Java应用,了解Shiro的配置和用法,以及如何在实际项目中实施身份验证、授权、会话管理和加密策略。无论你是初学者还是经验丰富的开发者,Shiro都是一个值得...

总之,Apache Shiro 1.13.0 源码提供了深入了解 Java 安全框架的机会,无论是对于学习安全基础知识,还是解决实际项目中的安全问题,都是非常宝贵的资源。通过深入阅读和实践,开发者可以提升自身的安全编程能力,为...

在本项目中,我们利用Spring Boot、MyBatis、Thymeleaf以及Apache Shiro这四个核心技术栈构建了一个面向学习型的后台管理系统。这个系统旨在提供一个高效、易用的平台,帮助用户进行学习资源的管理和分享。接下来,...

本文档合集包含了多个 PDF 文件,全面覆盖了 Apache Shiro 的核心概念和使用方法,非常适合初学者和进阶开发者学习。 1. **认证**:在 Shiro 中,认证是指验证用户身份的过程。Shiro 提供了简单易用的 API 来处理...

这是一个基于Java技术栈的仓库管理系统源码,使用了Spring MVC作为MVC框架,Mybatis作为持久层框架,Ehcache作为缓存管理工具,Apache Shiro进行权限控制,以及Bootstrap作为前端UI框架。下面将详细解析这些技术在...

Apache Shiro 是一个强大且易用的...书中的目录将指导你逐个章节深入学习,从基础概念到高级应用,确保你能够全面掌握Apache Shiro 的精髓。通过实践书中给出的例子,相信你将能更好地理解和运用这个强大的安全框架。

### Apache Shiro 开发文档详解 #### 一、Apache Shiro 概述 Apache Shiro 是一款强大且灵活的开源安全框架,旨在简洁地解决身份验证(Authentication)、授权(Authorization)、会话管理(Session Management)...

截止到2015年8月1日,Shiro的最新版本为1.2.4,有兴趣的开发者可以访问官方提供的GitBook版本,进行阅读和学习。 Shiro的社区也十分活跃,开发者可以参与到翻译工作中来,贡献自己的力量。如果有任何疑问,可以通过...

《配对Apache Shiro和Java EE7》这本书详细介绍了如何将Apache Shiro安全框架与Java EE7企业版进行整合。在学习和实践中,本书以NetBeans集成开发环境(IDE)为基础,提供了丰富的实例教程,这些示例基于边界-控制-...

Apache Shiro 是一个强大且易用的Java安全框架,提供了认证、授权、加密和会话管理功能,可以非常轻松地开发出足够安全的应用程序。它专注于应用程序的安全性,而不是网络安全性,因此它非常适合用于Web应用和桌面...

通过阅读"Apache Shiro 中文手册",你将能够全面了解Shiro的工作原理,学习如何在项目中配置和使用它,从而提高你的应用安全性,并实现高效的身份验证和授权机制。无论是初学者还是有经验的开发者,这都是一个宝贵的...

Apache Shiro是一款强大的Java安全框架,它为开发者提供了一种简单易用的API来处理认证、授权、会话...通过《Apache Shiro参考手册中文版》的详细学习,你将能够更好地应对各种安全场景,为你的项目提供稳固的保护。

在深入学习 Shiro 的身份认证示例时,你可以关注以下几个方面: - 如何创建自定义 Realm 以连接到实际的数据源(如数据库)并实现 `getPrincipals()` 和 `getCredentials()` 方法。 - 如何配置 Shiro 的 Ini 文件或...

Apache Shiro是一个强大且易用的Java安全框架,它提供了认证、授权、加密和会话管理功能,可以简化开发人员处理安全的复杂性。Shiro适用于各种应用,从小型独立应用到大型分布式系统,都能有效地支持。 在"shiro-...

Apache Shiro 是一个强大且易用的Java安全框架,它提供了认证、授权、加密和会话管理功能,简化了企业级应用的安全实现。在本文中,我们将深入探讨Apache Shiro的核心概念、主要功能以及如何在实际项目中进行使用。 ...

spring boot+mybatis+thymeleaf+apache shiro开发面向学习型的后台管理系统BootDo,参考地址 http://blog.csdn.net/zhaokejin521/article/details/78719722

本文将深入探讨如何使用Maven作为构建工具,结合Spring MVC作为MVC框架,Apache Shiro作为安全管理组件,以及MySQL作为数据库来搭建这样的系统。这四个技术组件都是Java开发中的热门选择,它们各自在应用程序的不同...

标题 "基于SpringBoot + Thymeleaf + Layui + Apache Shiro + Redis + .zip" 描述了一个使用现代Web开发技术构建的项目。这个项目利用了SpringBoot作为核心框架,Thymeleaf作为模板引擎,Layui作为前端UI框架,...