系统维护不能总是重复一次又一次同样的操作。当然脚本能给我们省去很多重复的工作。但是脚本的运行在不同的平台时,很多时候需要我们去稍作修改,有时一个脚本的编写本身就很费事,而这项工作只需要操作这一次。这时我们为了提高效率、减少重复的事情。减少错误、积累知识、部分自动化工作已经满足不了我们。我们需要彻底的应用自动化软件维护工具。下面我们一起来学习自动化及批量部署的软件。

自动化管理及快速的部署软件有很多,比较出名的有cfengine,但是cfengine的语法比较晦涩,于是出现了puppet 。puppet的语法简单,对管理内容的抽象很好,很容易理解代码,因此最近正迅速的流行开来。

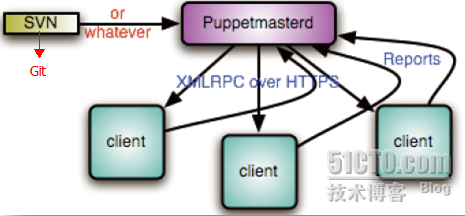

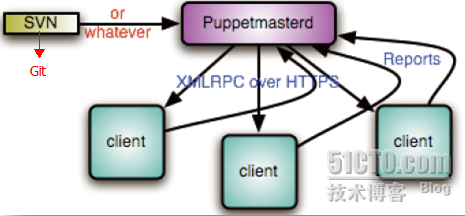

puppet是一个为实现数据中心自动化管理而设计的配置管理软件。基于c/s架构。puppet的服务器端保存着所有的对客户端服务器的配置代码,在puppet里面叫做manifest. 客户端下载manifest之后,可以根据manifest对服务器进行配置,例如软件包管理,用户管理和文件管理等等。

puppet的工作流程如下:

- 客户端puppetd调用facter,facter探测出主机的一些变量,例如主机名,内存大小,ip地址等。pupppetd 把这些信息通过ssl连接发送到服务器端;

- 服务器端的puppetmaster 检测客户端的主机名,然后找到manifest里面对应的node配置,并对该部分内容进行解析,facter送过来的信息可以作为变量处理,node牵涉到的代码才解析,其他没牵涉的代码不解析。解析分为几个阶段,语法检查,如果语法错误就报错。如果语法没错,就继续解析,解析的结果生成一个中间的“伪代码”,然后把伪代码发给客户端;

- 客户端接收到“伪代码”,并且执行,客户端把执行结果发送给服务器;

- 服务器端把客户端的执行结果写入日志。

提示:保证安全,client和master之间是基于ssl和证书的,只有经master证书认证的 client可以与master通信;

puppet会让系统保持在你所期望的某种状态并一直维持下去,如检测某个文件并保证其一直存在,保证ssh 服务始终开启,如果文件被删除了或者ssh服务被关闭了,puppet下次执行时(默认30分钟),会重新创建该文件或者启动ssh服务。

puppet是puppet Labs 基于ruby语言开发的自动化系统配置工具,可以以C/S 模式或独立模式运行,支持对所有 UNIX 及类 UNIX 系统的配置管理,可以管理配置文件,用户、cron任务、软件包、系统服务等。

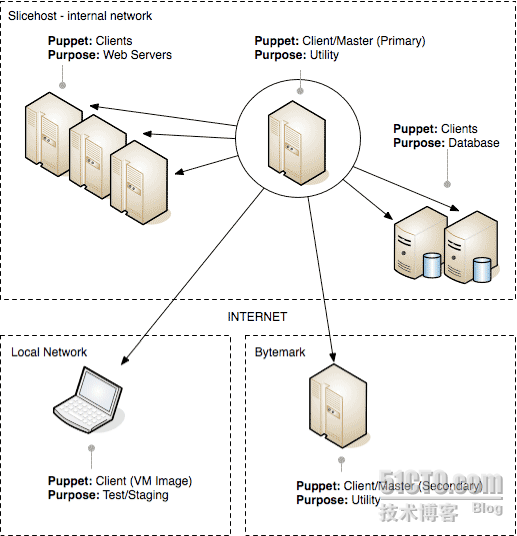

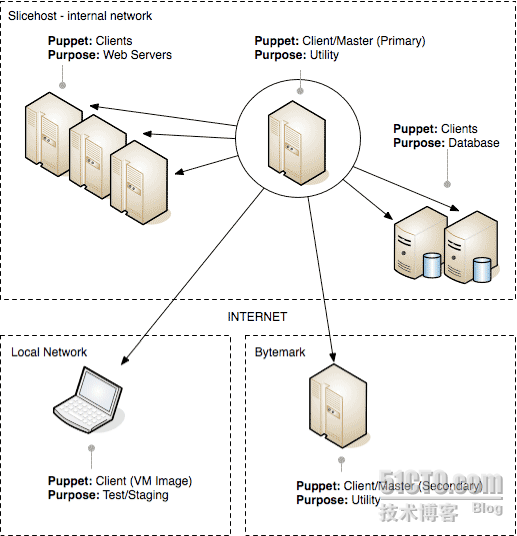

典型的puppet架构

ssl认证过程:

client:

向服务器发起签名请求

puppetd --test --server master.puppet.com

server:

查看有没有来验证的客户端

puppetca -l

给客户端client签名验证

puppetca -s client.puppet.com

实例演示:

客户机和服务器运行环境:RHEL6 (防火墙和SELINUX关闭)

软件:puppet-2.7.12.tar.gz facter-1.6.6.tar.gz

采用两台服务器,一台是 server.sxkj.com 用来安装 puppet-server 服务;

一台是 client.sxkj.com 用来安装 puppet 客户端。puppet 要求所有机器有完整的域名(FQDN),

生产环境做内部DNS比较好,保持两台主机时间同步。

yum源、dns和ntp的搭建这里不再罗嗦

client: client.cluster.com

server: server.cluster.com

puppet使用ruby语言写的需要安装ruby及相关库支持 client server都要安装

yum install ruby* -y

client和server安装facter和puppet

tar xf facter-1.6.6.tar.gz -C /usr/src

cd /usr/src/facter-1.6.6/

ruby install.rb

tar xf puppet-2.7.12.tar.gz -C /usr/src

cd /usr/src/puppet-2.7.12/

ruby install.rb

puppet配置

server配置 server配置 [root@server puppet-2.7.12]# cp conf/redhat/*.conf /etc/puppet/ //配置puppet的启动服务脚本 [root@server puppet-2.7.12]# cp conf/redhat/server.init /etc/init.d/puppetmaster [root@server puppet-2.7.12]# chmod 755 /etc/init.d/puppetmaster [root@server puppet-2.7.12]# chkconfig --add puppetmaster [root@server puppet-2.7.12]# chkconfig puppetmaster on [root@server puppet-2.7.12]# chkconfig --list | grep puppetmaster puppetmaster 0:关闭 1:关闭 2:启用 3:启用 4:启用 5:启用 6:关闭 生成puppet账户: [root@server puppet]# puppetmasterd --mkusers [root@server puppet]# grep puppet /etc/passwd /etc/shadow /etc/passwd:puppet:x:501:501::/home/puppet:/bin/bash /etc/shadow:puppet:!!:15502:0:99999:7::: [root@server puppet-2.7.12]# cd /etc/puppet/ [root@server puppet]# ls auth.conf fileserver.conf manifests puppet.conf // auth.conf --> client访问puppet server的ACL配置文件 // fileserver.conf --> puppet server 作为文件服务器的ACL配置文件 // manifests --> puppet脚本主文件目录,至少需要包含site.pp文件 // puppet.conf --> puppet服务器配置文件 启动: [root@server puppet]# service puppetmaster restart 停止 puppetmaster: [确定] 启动 puppetmaster: [确定] [root@server puppet]# netstat -ntpl | grep ruby tcp 0 0 0.0.0.0:8140 0.0.0.0:* LISTEN 2915/ruby [root@server puppet]# service puppetmaster restart 停止 puppetmaster: [确定] 启动 puppetmaster: [确定] [root@server puppet]# netstat -ntpl | grep ruby tcp 0 0 0.0.0.0:8140 0.0.0.0:* LISTEN 2915/ruby client配置 [root@client puppet-2.7.12]# cp conf/redhat/*conf /etc/puppet/ [root@client puppet-2.7.12]# cp conf/namespaceauth.conf /etc/puppet/ //配置客户端脚本 [root@client puppet-2.7.12]# cp conf/redhat/client.init /etc/init.d/puppet [root@client puppet-2.7.12]# chmod a+x /etc/init.d/puppet [root@client puppet-2.7.12]# chkconfig --add puppet [root@client puppet-2.7.12]# chkconfig puppet on [root@client puppet-2.7.12]# chkconfig --list | grep puppet puppet 0:关闭 1:关闭 2:启用 3:启用 4:启用 5:启用 6:关闭 [root@client puppet-2.7.12]# vi /etc/puppet/namespaceauth.conf #修改内容如下 [fileserver] allow * [puppetmaster] allow * [puppetrunner] allow * [puppetbucket] allow * [puppetreports] allow * [resource] allow * [root@client puppet-2.7.12]# puppetmasterd --mkusers [root@client puppet]# rm -rf /var/lib/puppet/ssl/* //删除客户端/var/lib/puppet/ssl目录下的文件,否则可能会报错 /etc/init.d/puppet start[root@client ~]# puppetd --test --server server.sxkj.com //客户端向server端发送请求 //puppet 客户端使用 HTTPS 和服务端(master)通信,为了和服务器端通信必须有合法的 SSL认证, 第一次运行puppet 客户端的时候会生成一个SSL 证书并指定发给 puppet 服务端。agent发起了一个证 书验证请求并且使用一个私钥来加密连接。puppet使用SSL证书来验证master和agent之间的连接。agent 向master发出证书验证请求,然后等待master签名并返回证书。 warning: peer certificate won't be verified in this SSL session info: Caching certificate for ca warning: peer certificate won't be verified in this SSL session warning: peer certificate won't be verified in this SSL session info: Creating a new SSL certificate request for client.sxkj.com info: Certificate Request fingerprint (md5): 6A:E9:72:E1:C4:60:06:30:C0:BB:11:BA:3A:06:ED:18 //客户端创建了证书 warning: peer certificate won't be verified in this SSL session warning: peer certificate won't be verified in this SSL session warning: peer certificate won't be verified in this SSL session Exiting; no certificate found and waitforcert is disabled [root@server ~]# puppetca -l //服务器查看 client.cluster.com (52:E6:6C:2C:DA:D0:44:7D:5A:02:84:BD:A2:F5:33:8C) [root@server ~]# puppetca -s -a //发送接受请求 notice: Signed certificate request for client.sxkj.com notice: Removing file puppet::SSL::CertificateRequest client.sxkj.com at '/var/lib/puppet/ssl/ca/requests/client.cluster.com.pem' // puppet 服务端接受到客户端的证书后必须签字(sign)才能允许客户端接入 //puppetca –s –a //对所有客户端全部签名 //puppetca –s client.sxkj.com //只签名某个客户端 [root@server ~]# puppet cert list --all

+ server.cluster.com (19:14:2F:05:2E:6C:F8:1F:04:58:E3:8E:FB:DE:F5:95) (alt names: DNS:puppet, DNS:puppet.cluster.com, DNS:client.cluster.com)

+ client.cluster.com (D2:C8:0E:F1:49:3C:C2:88:42:76:2B:D9:D0:F4:E5:E8)

puppet测试

puppet使用一种描述性语言来定义配置项,配置项在puppet中被称为"资源"。puppet提供了很多资源类型

fiel资源测试

文件的基本语法结构

类型 { 标题:

属性 => 值,

} [root@server ~]# vi /etc/puppet/manifests/site.pp

node default {

file { //定义一个资源,需要指定资源的类型

"/var/www/index.html": //资源的title,注意后面是冒号

content=>"hello,this is a test page!\n" //网页文件的内容

}

node default {

file { //定义一个资源,需要指定资源的类型

"/var/www/index.html": //资源的title,注意后面是冒号

content=>"hello,this is a test page!\n" //网页文件的内容

}

}

客户端主动执行

[root@client ~]# puppetd --test --server server.cluster.comwarning: peer certificate won't be verified in this SSL sessioninfo: Caching certificate for server.cluster.cominfo: Caching certificate_revocation_list for cainfo: Caching catalog for station185.cluster.cominfo: Applying configuration version '1357100899'notice: /Stage[main]//Node[default]/File[/var/www/html/index.html]/ensure:

defined content as '{md5}c7e578db91d92f2ea46417529fc318cb'

info: Creating state file /var/lib/puppet/state/state.yaml

[root@client ~]# service httpd start

正在启动 httpd: [确定]

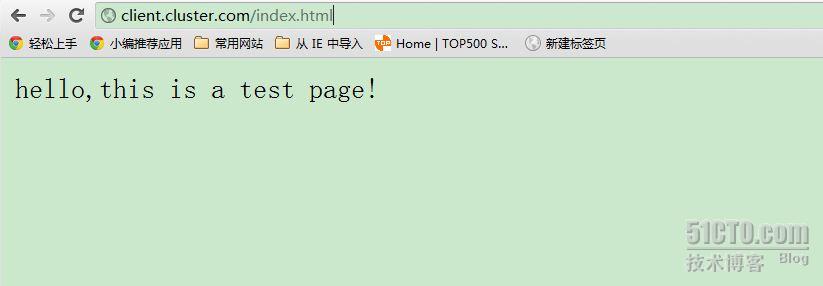

其他的电脑访问client.cluster.com的网页

//网页文件已经分发下去

//网页文件已经分发下去

文件分发测试

[root@server~]# cat /var/www/html/index2

I'm test 2 page

[root@server ~]#

[files]

path /var/www/html/

allow *.cluster.com

[root@server ~]# cat /etc/puppet/manifests/site.pp

node default {

file {

"/var/www/html/index2":

source=>"puppet://server.cluster.com/var/www/html/index.html"

}

}

[root@client ~]# puppetd --test --server server.sxkj.com

notice: Ignoring --listen on onetime run

info: Caching catalog for client.cluster.com

info: Applying configuration version '1332991088'

notice: /Stage[main]//Node[default]/File[/var/www/html/index2]/ensure:

defined content as '{md5}e4d7f1b4ed2e42d15898f4b27b019da4'

[root@client ~]# rm -rf /var/www/html/*

[root@client ~]# puppetd --test --server server.cluster.com

notice: Ignoring --listen on onetime run

info: Caching catalog for client.sxkj.com

info: Applying configuration version '1332997931'

notice: /Stage[main]//File[/var/www/html/index2]/ensure: defined content

as '{md5}118e847807383ab42d0d2a0284d7b30c'

notice: Finished catalog run in 5.59 seconds

还要很多其他的部署

修改文件权限

cat /etc/puppet/manifests/site.pp

node "client.cluster.com" {

file {

"/tmp/testfile":

source => "puppet://server.sxkj.com/files/testfile",

owner => puppet,

group => puppet,

mode => 600

}

}

[root@server ~]# vi /tmp/test.sh

[root@server ~]# cat /tmp/test.sh

#!/bin/bash

touch /root/{11,22,33}

[root@server ~]# cat /etc/puppet/manifests/site.pp

node "client.sxkj.com" {

file {

"/tmp/test.sh":

source => "puppet://server.sxkj.com/files/test.sh",

notify => Exec["exec-touch"] //触发exec-touch这个动作

}

exec {

"exec-touch":

cwd => "/tmp/", //当前工作目录

command => "sh /tmp/test.sh", //执行命令

user => "root", //以root用户身份执行

path => "/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin"

//命令执行的路径

}

}

service资源

service {

"vsftpd":

ensure => "running"; //启动客户端vsftpd

"httpd":

ensure => "stopped"; //关闭客户端httpd

}

package资源软件包的安装卸载

[root@server ~]# cat /etc/puppet/manifests/site.pp

node "client.cluster.com" {

package {

["httpd","vsftpd"]:

ensure => absent;

//卸载,如果卸载的时候有依赖可以换用purged

["mysql"]:

ensure => installed; //安装

}

}

puppet 文件同步 ---rsync需要下载rsync模块 同步效率比直接用rsync要差

[root@server ~]# mkdir -p /etc/puppet/modules/

[root@server ~]# cd /etc/puppet/modules/

//进入模块路径

[root@server modules]# git clone https://github.com/onyxpoint/pupmod-concat &&

mv pupmod-concat concat //下载并重命名为concat

[root@server modules]# git clone https://github.com/onyxpoint/pupmod-rsync &&

mv pupmod-rsync rsync //下载并重命名为rsync

[root@server modules]# ls /etc/puppet/modules/

concat rsync

node 'server.cluster.com' { //需要安装rsync server的主机名

include 'rsync::server' //执行rsync::server类

# Set up the global configuration options.

rsync::server::global { 'global':

address => '10.1.1.18' //设置rsync server的主机IP地址

}

# Now set up some rsync shares

rsync::server::section { 'default': //共享目录default

comment => 'The default file path',

path => '/etc/puppet/modules/', //真实路径

hosts_allow => '10.1.1.185' //允许访问的客户端IP

}

}

node 'client.cluster.com' { //客户端主机名

include 'rsync'

rsync { 'default':

source => 'default', //服务器上的rsync模块名

target => '/tmp/', //同步到客户端的/tmp目录

server => '10.1.1.18' //rsync server的主机IP

}

}

server端运行puppet

puppetd --test --server server.sxkj.com 自动生成rsyncd.conf文件

相关推荐

在本文中,我们将探讨使用Puppet自动化部署OpenStack的相关知识点。 首先,要进行OpenStack的自动化部署,我们需要对Puppet的安装和使用有一定的了解。Puppet是一种基于Ruby的自动化配置管理工具,它允许系统管理员...

例如,Ansible以其简洁的YAML语法和无代理的部署方式受到广泛欢迎,通过Playbooks可以定义一系列任务来完成自动化部署。 其次,持续集成/持续部署(CI/CD)工具如Jenkins、GitLab CI/CD或Travis CI也是自动化部署的...

在IT行业中,自动化部署脚本是提升效率和减少人为错误的关键工具。它涵盖了多个方面的技术,包括系统配置、性能优化以及软件安装等。下面将详细解释这些知识点。 首先,"自动化初始系统参数"指的是通过脚本自动配置...

此外,在OpenStack社区中,Puppet也扮演着重要的角色,不仅用于OpenStack wiki系统、持续集成系统的运维管理,还在OpenStack服务的自动化部署和管理方面发挥了关键作用。 - **版本**: 截至2014年2月20日,Puppet的...

在IT行业中,远程自动化部署是提高开发效率和运维效率的关键技术。这个名为"远程自动化部署代码.rar"的压缩包文件包含了一系列工具和脚本,旨在帮助开发者实现Java和PHP项目的远程自动化部署。以下是对这些知识点的...

自动化部署的实施依赖于工具链的搭建,例如Puppet、Ansible、Chef等自动化配置管理工具,以及Fuel、OpenStack-Ansible、Mistral等专门针对OpenStack的部署工具。 自动化部署的优势在于能够快速复制环境、减少人为...

在开始自动化部署之前,你需要确保目标服务器满足以下条件: 1. 操作系统:推荐使用稳定版的 Linux 发行版,如 CentOS、Ubuntu 或 Debian。 2. 软件包管理器:确保服务器已安装了软件包管理器(如 apt-get 或 yum)...

Jenkins 有丰富的插件生态系统,对于自动化部署,你可以使用如 `Deploy to container`、`Artifactory` 或 `Nexus` 等插件管理你的应用版本和依赖,以及 `Ansible`、`Chef` 或 `Puppet` 插件进行服务器配置管理。...

自动化部署工具的实现通常基于脚本语言(如bash、Python等)和配置管理工具(如Ansible、Chef、Puppet等)。这些工具通过API接口或直接命令行与服务器进行交互,进行操作系统配置、软件安装、服务启动等操作。在设计...

通过上述步骤,我们可以利用Puppet自动化工具成功地部署了ELK栈。这不仅简化了部署过程,还提高了系统的可靠性和可维护性。未来的工作可以包括: - 监控集群状态,确保系统稳定运行。 - 对ELK栈进行扩展,以支持更大...

Foreman提供了强大的自动化部署能力,主要包括系统部署、配置管理和监控等功能。 ##### 3.1. Provisioning Setup Provisioning Setup主要用于实现系统的快速部署或再部署。 1. **概述**:理解Provisioning Setup...

操作系统自动化部署是现代IT行业中的一项关键技术,特别是在云平台环境下,其重要性日益凸显。本文档主要探讨了一种基于云平台的操作系统自动化部署方法及其系统,旨在提高效率、减少人为错误并实现快速响应业务需求...

自动化部署的下一步是利用配置管理工具,如Ansible、Puppet或Chef。这些工具可以自动化执行安装、配置和维护任务。例如,使用Ansible,你可以编写一个playbook,定义如何安装RPM包,设置初始配置,创建用户和权限,...

在IT领域,特别是系统管理和自动化运维中,Puppet作为一个强大的配置管理工具,其“自动签证”功能是实现大规模系统自动化部署和管理的关键技术之一。本文将深入解析Puppet自动签证的相关知识点,包括其原理、配置...

**自动化部署ZK Shell脚本** 在IT行业中,自动化部署是提高效率、减少错误的关键环节。Zookeeper,作为Apache的一个开源项目,是一个分布式的、开放源码的分布式应用程序协调服务,是集群管理的必备工具。它提供了...

### Ansible 自动化部署实践知识点详解 #### Ansible简介与特性 - **Ansible**是一种开源的自动化运维管理工具,主要用于配置管理、应用程序部署以及任务自动化等场景。 - **特性**: - 学习曲线平缓:相比其他...

### Ansible、Puppet、SaltStack三款自动化运维工具的对比 #### 一、基础介绍 在DevOps领域,自动化运维工具是实现高效部署、管理大规模服务器集群的关键。Ansible、Puppet 和 SaltStack 是目前业界较为知名的三款...

【海量服务器跨平台系统补丁自动化部署方案】 随着IT系统的复杂性和规模的不断扩大,服务器的数量呈海量增长,涉及的操作系统也多样化,如Windows和Linux等。在这种背景下,手动打补丁的方式已经无法满足高效、安全...

电网调度云计算平台的自动化部署与管理机制是现代电力系统中不可或缺的重要组成部分,它涉及到了多个IT领域的专业知识。本文将深入探讨这一主题,旨在理解和实现一个高效、可靠的自动化部署与管理系统。 首先,我们...

自动化部署SSL证书能够提高效率,减少人为错误,是现代网络管理的重要一环。下面我们将详细探讨SSL证书的自动化部署方法以及适用于教育科研环境的设备选择。 首先,了解SSL证书的基本概念。SSL(Secure Socket ...