-

- |

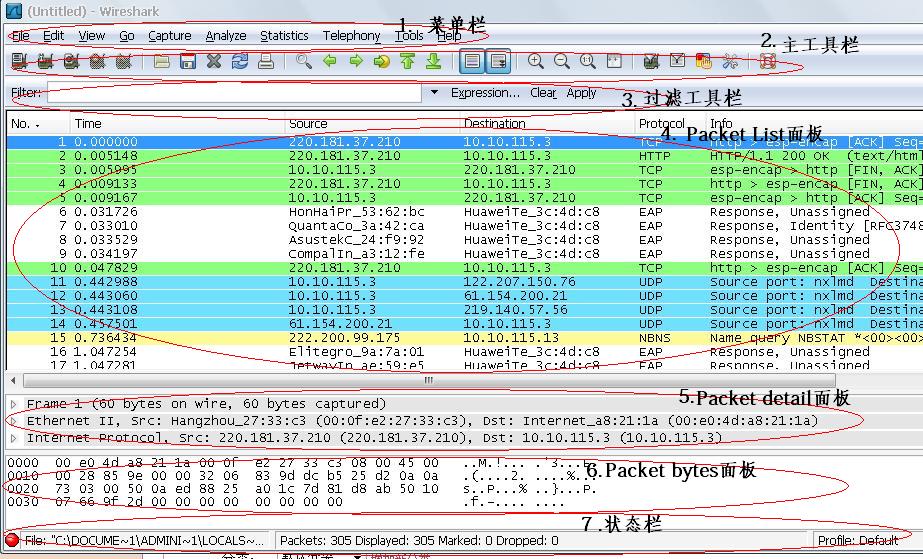

捕捉过滤器:用于决定将什么样的信息记录在捕捉结果中。需要在开始捕捉前设置。

显示过滤器:在捕捉结果中进行详细查找。他们可以在得到捕捉结果后随意修改。 |

两种过滤器的目的是不同的。

1.捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。

2.显示过滤器是一种更为强大(复杂)的过滤器。它允许您在日志文件中迅速准确地找到所需要的记录。

1.捕捉过滤器

捕捉过滤器的语法与其它使用Lipcap(Linux)或者Winpcap(Windows)库开发的软件一样,比如著名的TCPdump。捕捉过滤器必须在开始捕捉前设置完毕,这一点跟显示过滤器是不同的。

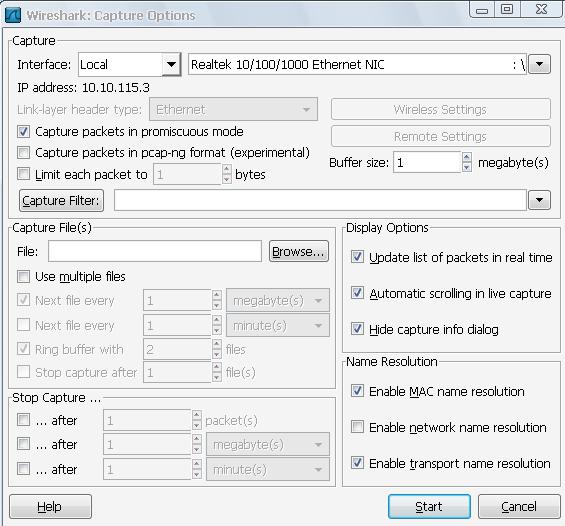

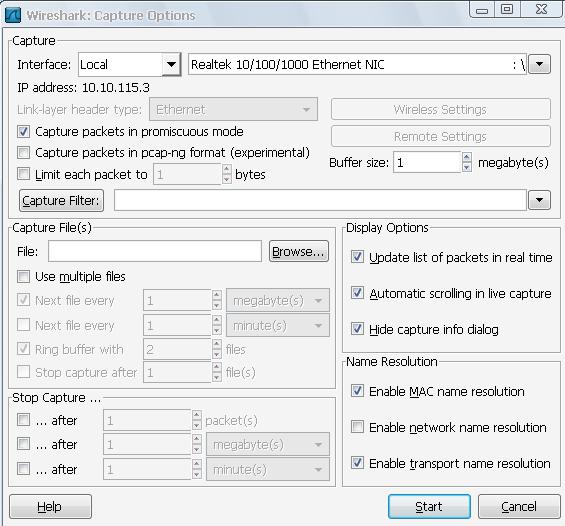

设置捕捉过滤器的步骤是:

- 选择 capture -> options。

- 填写"capture filter"栏或者点击"capture filter"按钮为您的过滤器起一个名字并保存,以便在今后的捕捉中继续使用这个过滤器。

- 点击开始(Start)进行捕捉。

| 语法: |

|

Protocol |

|

Direction |

|

Host(s) |

|

Value |

|

Logical Operations |

|

Other expression_r |

| 例子: |

|

tcp |

|

dst |

|

10.1.1.1 |

|

80 |

|

and |

|

tcp dst 10.2.2.2 3128 |

Protocol(协议):

Protocol(协议):

可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp.

如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction(方向):

Direction(方向):

可能的值: src, dst, src and dst, src or dst

如果没有特别指明来源或目的地,则默认使用 "src or dst" 作为关键字。

例如,"host 10.2.2.2"与"src or dst host 10.2.2.2"是一样的。

Host(s):

Host(s):

可能的值: net, port, host, portrange.

如果没有指定此值,则默认使用"host"关键字。

例如,"src 10.1.1.1"与"src host 10.1.1.1"相同。

Logical Operations(逻辑运算):

Logical Operations(逻辑运算):

可能的值:not, and, or.

否("not")具有最高的优先级。或("or")和与("and")具有相同的优先级,运算时从左至右进行。

例如,

"not tcp port 3128 and tcp port 23"与"(not tcp port 3128) and tcp port 23"相同。

"not tcp port 3128 and tcp port 23"与"not (tcp port 3128 and tcp port 23)"不同。

例子:

显示目的TCP端口为3128的封包。

显示来源IP地址为10.1.1.1的封包。

显示目的或来源IP地址为10.1.2.3的封包。

显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

| src host 10.7.2.12 and not dst net 10.200.0.0/16 |

显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

| (src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 |

显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

注意事项:

当使用关键字作为值时,需使用反斜杠“\”。

"ether proto \ip" (与关键字"ip"相同).

这样写将会以IP协议作为目标。

"ip proto \icmp" (与关键字"icmp"相同).

这样写将会以ping工具常用的icmp作为目标。

可以在"ip"或"ether"后面使用"multicast"及"broadcast"关键字。

当您想排除广播请求时,"no broadcast"就会非常有用。

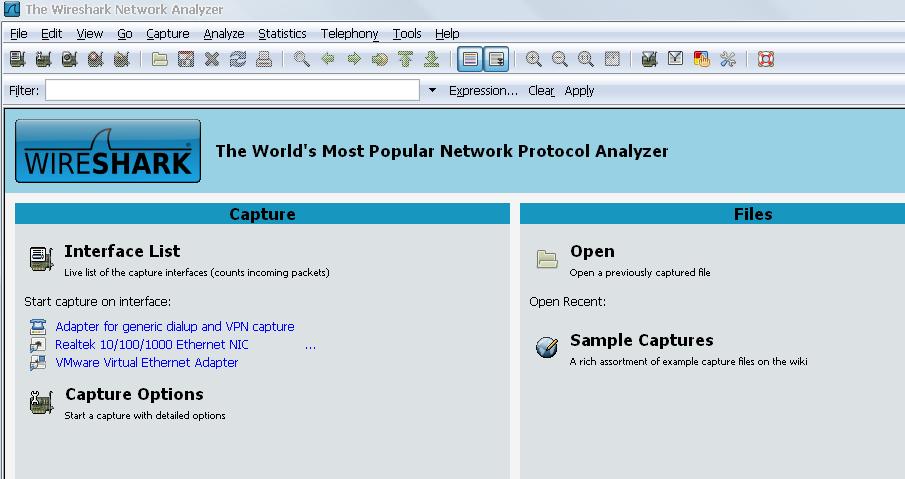

2. 显示过滤器

2. 显示过滤器

通常经过捕捉过滤器过滤后的数据还是很复杂。此时您可以使用显示过滤器进行更加细致的查找。

它的功能比捕捉过滤器更为强大,而且在您想修改过滤器条件时,并不需要重新捕捉一次。

| 语法: |

|

Protocol |

. |

String 1 |

. |

String 2 |

|

Comparison

operator |

|

Value |

|

Logical

Operations |

|

Other

expression_r |

| 例子: |

|

ftp |

|

passive |

|

ip |

|

== |

|

10.2.3.4 |

|

xor |

|

icmp.type |

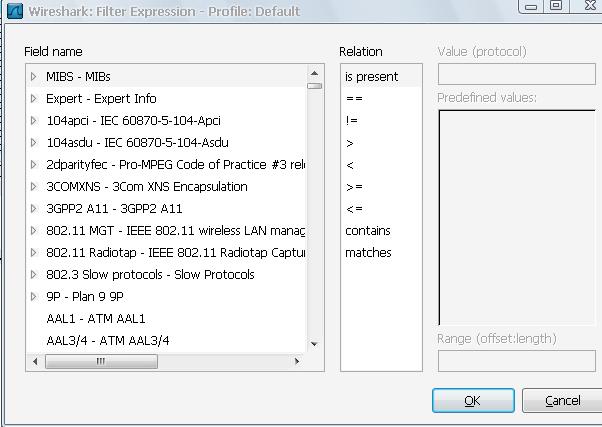

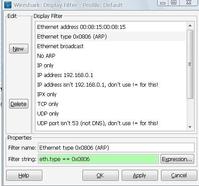

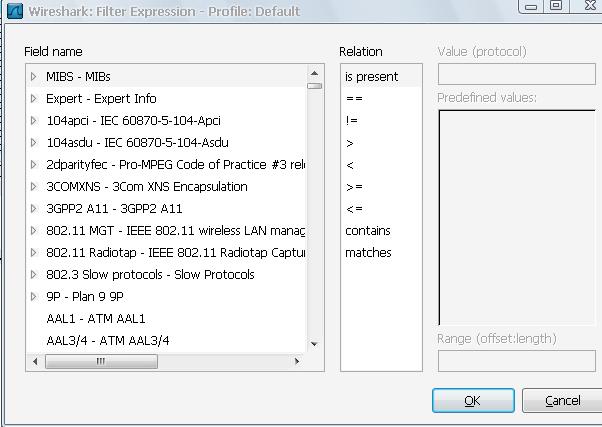

Protocol(协议):

Protocol(协议):

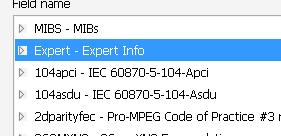

您可以使用大量位于OSI模型第2至7层的协议。点击"Expression..."按钮后,您可以看到它们。

比如:IP,TCP,DNS,SSH

String1, String2 (可选项):

String1, String2 (可选项):

协议的子类。

点击相关父类旁的"》"号,然后选择其子类。

Comparison operators (比较运算符):

Comparison operators (比较运算符):

可以使用6种比较运算符:

| 英文写法: <wbr></wbr> |

C语言写法: <wbr></wbr> |

含义: |

| eq <wbr></wbr> |

== <wbr></wbr> |

等于 |

| ne |

!= |

不等于 |

| gt |

> |

大于 |

| lt |

< |

小于 |

| ge |

>= |

大于等于 |

| le |

<= |

小于等于 |

Logical expression_rs(逻辑运算符):

Logical expression_rs(逻辑运算符):

| 英文写法: <wbr></wbr> |

C语言写法: <wbr></wbr> |

含义: |

| and |

&& |

逻辑与 |

| or |

|| |

逻辑或 |

| xor |

^^ |

逻辑异或 |

| not |

! |

逻辑非 |

被程序员们熟知的逻辑异或是一种排除性的或。当其被用在过滤器的两个条件之间时,只有当且仅当其中的一个条件满足时,这样的结果才会被显示在屏幕上。

让我们举个例子:

"tcp.dstport 80 xor tcp.dstport 1025"

只有当目的TCP端口为80或者来源于端口1025(但又不能同时满足这两点)时,这样的封包才会被显示。

例子:

| snmp || dns || icmp |

显示SNMP或DNS或ICMP封包。 |

显示来源或目的IP地址为10.1.1.1的封包。

| ip.src != 10.1.2.3 or ip.dst != 10.4.5.6 |

显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;目的IP:任意

以及

来源IP:任意;目的IP:除了10.4.5.6以外任意

| ip.src != 10.1.2.3 and ip.dst != 10.4.5.6 |

显示来源不为10.1.2.3并且目的IP不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;同时须满足,目的IP:除了10.4.5.6以外任意

| tcp.port == 25 |

显示来源或目的TCP端口号为25的封包。 |

| tcp.dstport == 25 |

显示目的TCP端口号为25的封包。 |

| tcp.flags.syn == 0x02 |

显示包含TCP SYN标志的封包。 |

如果过滤器的语法是正确的,表达式的背景呈绿色。如果呈红色,说明表达式有误。

分析:

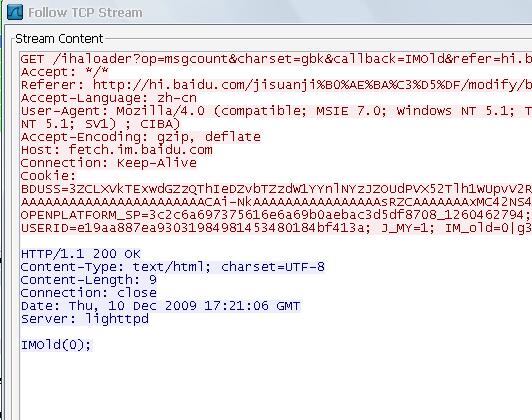

"Follow TCP Stream"

如果你处理TCP协议,想要查看Tcp流中的应用层数据,"Following TCP streams"功能将会很有用。如果你项查看telnet流中的密码,或者你想尝试弄明白一个数据流。或者你仅仅只需要一个显示过滤来显示某个TCP流的包。这些都可以通过Wireshark的"Following TCP streams"功能来实现。

在包列表中选择一个你感兴趣的TCP包,然后选择Wireshark工具栏菜单的"Following TCP Streams"选项(或者使用包列表鼠标右键的上下文菜单)。然后,Wireshark就会创建合适的显示过滤器,并弹出一个对话框显示TCP流的所有数据。

流的内容出现的顺序同他们在网络中出现的顺序一致。从A到B的通信标记为红色,从B到A的通信标记为蓝色。当然,如果你喜欢的话你可以从"Edit/Preferences"菜单项的"Colores"修改颜色。

非打印字符将会被显示为圆点。XXX - What about line wrapping (maximum line length) and CRNL conversions?

在捕捉过程中,TCP流不能实时更新。想得到最近的内容需要重新打开对话框。

你可以在此对话框执行如下操作:

Save As 以当前选择格式保存流数据。

Print 以当前选择格式打印流数据。

Direction 选择流的显示方向("Entire conversation", "data from A to B only" or "data from B to A only").

Filter out this stream 应用一个显示过滤,在显示中排除当前选择的TCP流。

Close 关闭当前对话框。移除对当前显示过滤的影响。

你可以用以下格式浏览流数据。

AsCII。在此视图下你可以以ASCII凡是查看数据。当然最适合基于ASCII的协议用,例如HTTP.

EBCDIC。For the big-iron freaks out there.(不知道这句是什么意思, EBCDIC 是IBM公司的字符二进制编码标准。)

HEX Dump. 允许你查看所有数据,可能会占用大量屏幕空间。适合显示二进制协议。

C Arrays. 允许你将流数据导入你自己的C语言程序。

RAW。 允许你载入原始数据到其他应用程序做进一步分析。显示类似与ASCII设置。但“save As”将会保存为二进制文件

会弹出对话框

会弹出对话框

Protocol(协议):

Protocol(协议): 2.

2.

相关推荐

嵌入式八股文面试题库资料知识宝典-华为的面试试题.zip

训练导控系统设计.pdf

嵌入式八股文面试题库资料知识宝典-网络编程.zip

人脸转正GAN模型的高效压缩.pdf

少儿编程scratch项目源代码文件案例素材-几何冲刺 转瞬即逝.zip

少儿编程scratch项目源代码文件案例素材-鸡蛋.zip

嵌入式系统_USB设备枚举与HID通信_CH559单片机USB主机键盘鼠标复合设备控制_基于CH559单片机的USB主机模式设备枚举与键盘鼠标数据收发系统支持复合设备识别与HID

嵌入式八股文面试题库资料知识宝典-linux常见面试题.zip

面向智慧工地的压力机在线数据的预警应用开发.pdf

基于Unity3D的鱼类运动行为可视化研究.pdf

少儿编程scratch项目源代码文件案例素材-霍格沃茨魔法学校.zip

少儿编程scratch项目源代码文件案例素材-金币冲刺.zip

内容概要:本文深入探讨了HarmonyOS编译构建子系统的作用及其技术细节。作为鸿蒙操作系统背后的关键技术之一,编译构建子系统通过GN和Ninja工具实现了高效的源代码到机器代码的转换,确保了系统的稳定性和性能优化。该系统不仅支持多系统版本构建、芯片厂商定制,还具备强大的调试与维护能力。其高效编译速度、灵活性和可扩展性使其在华为设备和其他智能终端中发挥了重要作用。文章还比较了HarmonyOS编译构建子系统与安卓和iOS编译系统的异同,并展望了其未来的发展趋势和技术演进方向。; 适合人群:对操作系统底层技术感兴趣的开发者、工程师和技术爱好者。; 使用场景及目标:①了解HarmonyOS编译构建子系统的基本概念和工作原理;②掌握其在不同设备上的应用和优化策略;③对比HarmonyOS与安卓、iOS编译系统的差异;④探索其未来发展方向和技术演进路径。; 其他说明:本文详细介绍了HarmonyOS编译构建子系统的架构设计、核心功能和实际应用案例,强调了其在万物互联时代的重要性和潜力。阅读时建议重点关注编译构建子系统的独特优势及其对鸿蒙生态系统的深远影响。

嵌入式八股文面试题库资料知识宝典-奇虎360 2015校园招聘C++研发工程师笔试题.zip

嵌入式八股文面试题库资料知识宝典-腾讯2014校园招聘C语言笔试题(附答案).zip

双种群变异策略改进RWCE算法优化换热网络.pdf

内容概要:本文详细介绍了基于瞬时无功功率理论的三电平有源电力滤波器(APF)仿真研究。主要内容涵盖并联型APF的工作原理、三相三电平NPC结构、谐波检测方法(ipiq)、双闭环控制策略(电压外环+电流内环PI控制)以及SVPWM矢量调制技术。仿真结果显示,在APF投入前后,电网电流THD从21.9%降至3.77%,显著提高了电能质量。 适用人群:从事电力系统研究、电力电子技术开发的专业人士,尤其是对有源电力滤波器及其仿真感兴趣的工程师和技术人员。 使用场景及目标:适用于需要解决电力系统中谐波污染和无功补偿问题的研究项目。目标是通过仿真验证APF的有效性和可行性,优化电力系统的电能质量。 其他说明:文中提到的仿真模型涉及多个关键模块,如三相交流电压模块、非线性负载、信号采集模块、LC滤波器模块等,这些模块的设计和协同工作对于实现良好的谐波抑制和无功补偿至关重要。

内容概要:本文探讨了在工业自动化和物联网交汇背景下,构建OPC DA转MQTT网关软件的需求及其具体实现方法。文中详细介绍了如何利用Python编程语言及相关库(如OpenOPC用于读取OPC DA数据,paho-mqtt用于MQTT消息传递),完成从OPC DA数据解析、格式转换到最终通过MQTT协议发布数据的关键步骤。此外,还讨论了针对不良网络环境下数据传输优化措施以及后续测试验证过程。 适合人群:从事工业自动化系统集成、物联网项目开发的技术人员,特别是那些希望提升跨协议数据交换能力的专业人士。 使用场景及目标:适用于需要在不同通信协议间建立高效稳定的数据通道的应用场合,比如制造业生产线监控、远程设备管理等。主要目的是克服传统有线网络限制,实现在不稳定无线网络条件下仍能保持良好性能的数据传输。 其他说明:文中提供了具体的代码片段帮助理解整个流程,并强调了实际部署过程中可能遇到的问题及解决方案。

基于C#实现的检测小说章节的重复、缺失、广告等功能+源码+项目文档,适合毕业设计、课程设计、项目开发。项目源码已经过严格测试,可以放心参考并在此基础上延申使用,详情见md文档 基于C#实现的检测小说章节的重复、缺失、广告等功能+源码+项目文档,适合毕业设计、课程设计、项目开发。项目源码已经过严格测试,可以放心参考并在此基础上延申使用,详情见md文档~ 基于C#实现的检测小说章节的重复、缺失、广告等功能+源码+项目文档,适合毕业设计、课程设计、项目开发。项目源码已经过严格测试,可以放心参考并在此基础上延申使用,详情见md文档 基于C#实现的检测小说章节的重复、缺失、广告等功能+源码+项目文档,适合毕业设计、课程设计、项目开发。项目源码已经过严格测试,可以放心参考并在此基础上延申使用,详情见md文档 基于C#实现的检测小说章节的重复、缺失、广告等功能+源码+项目文档,适合毕业设计、课程设计、项目开发。项目源码已经过严格测试,可以放心参考并在此基础上延申使用,详情见md文档 基于C#实现的检测小说章节的重复、缺失、广告等功能+源码+项目文档,适合毕业设计、课程设计、项目开发。项目源码已经过严格测试,可以放心参考并在此基础上延申使用,详情见md文档

少儿编程scratch项目源代码文件案例素材-火柴人终极之战.zip