Spring Security学习总结一

在认识Spring Security 之前,所有的权限验证逻辑都混杂在业务逻辑中,用户的每个操作以前可能都需要对用户是否有进行该项 操作的权限进行判断,来达到认证授权的目的。类似这样的权限验证逻辑代码被分散在系统的许多地方,难以维护。AOP(Aspect Oriented Programming) 和Spring Security为我们的应用程序很好的解决了此类问题,正如系统日志,事务管理等这些系统级的服务一样,我们应 该将它作为系统一个单独的”切面 ”进行管理,以达到业务逻辑与系统级的服务真正分离的目的,Spring Security将系统的安全逻辑 从业务中分离出来。

本文代码运行环境:

JDK6.0

spring-framework-2.5.4

spring-security-2.0.0

JavaEE5

Web 容器:

Apache Tomcat6.0

IDE 工具:

Eclipse3.3+MyEclipse6.5

操作系统:

Linux(Fedora 8)

这只是我个人的学习总结而已,还请高手们指出本文的不足之处。

一 Spring Security 简介

这里提到的Spring Security也就是被大家广为熟悉的Acegi Security ,2007年底Acegi Security正式成为Spring Portfolio 项目,并更名为Spring Security。Spring Security 是一个能 够为 基于Spring的企业 应 用系 统 提供描述性安全访问控制解决方案的安全框架。 它提供了一 组 可以在Spring 应 用上下文中配置的Bean,充分利用了Spring IoC(依 赖 注入,也称控制反转)和AOP(面向切面 编 程) 功能,为应用系统提供声明式的安全访问控制功能,减少了为企业系统安全控制编写大量重复代码的工作。

通过在许多项目中实践应用以及社区的贡献,如今的 Spring Security 已经成为Spring Framework 下最成熟的安全系统,它为我们提供了强大而灵活的企业级安全服务,如:

Ø 认证授权机制

Ø Web 资源访问控制

Ø 业务方法调用访问控制

Ø 领域对象访问控制 Access Control List (ACL )

Ø 单点登录( Central Authentication Service )

Ø X509 认证

Ø 信道安全( Channel Security )管理等功能

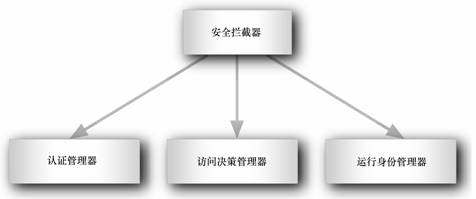

当保护Web资源时,Spring Security 使用Servlet 过滤器 来拦截 Http 请求进行身份验证并强制安全性,以 确保WEB资源被安全的访问。如下图是Spring Security的主要组件图(摘自《Spring in Action 》):

图

1 Spring Security的基本组件

无论是保护 WEB资源还是保护业务方法或者领域对象, Spring Security 都的通过上图中的组件来完成 的。本文主要阐述如何使用Spring Security对WEB应用程序的资源进行安全访问控制,并通过一个简单的 实例来对Spring Security提供的各种过滤器的功能和配置方法进行描述。

二 保护Web资源

Spring Security 提供了很多的过滤器,它们拦截Servlet请求,并将这些请求转交给认证处理过滤器和访问决策过滤器进行处理,并强制安全性,认证用户身份和用户权限以达到保护Web资源的目的。对于Web资源我们大约可以只用6个 过滤器来保护我们的应用系统,下表列出了这些安全过滤器的名称作用以及它们在系统中的执行顺序:

|

过 滤 器 |

作 用 |

|

通道处理过滤器 |

确保请求是在安全通道(HTTP和HTTPS)之上传输的 |

|

认证处理过滤器 |

接受认证请求,并将它们转交给认证管理器进行身份验证 |

|

CAS 处理过滤器 |

接受CAS服务票据,验证Yale CAS(单点登录)是否已经对用户进行了认证 |

|

HTTP 基本授权过滤器 |

处理使用HTTP基本认证的身份验证请求 |

|

集成过滤器 |

处理认证信息在请求间的存储(比如在HTTP会话中) |

|

安全强制过滤器 |

确保用户己经认证,并且满足访问一个受保护Web资源的权限需求 |

接下来,通过一个实例来说明它们的具体使用方法和如何在Spring中进行配置。

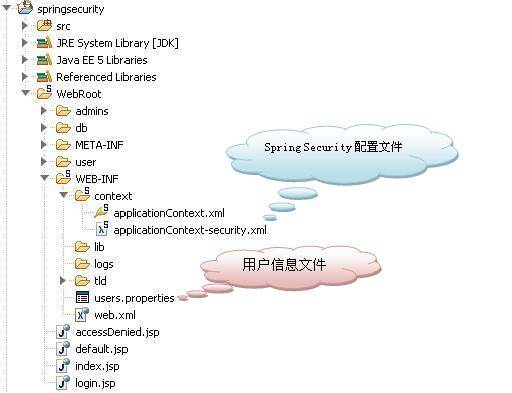

1 建立Spring Security项目

首先在 MyEclipse中创建一个 Web Project,并使用 MyEclipse工具导入 Spring项目的依赖 JAR包,并生成默认的,这里暂时不会用到这个文件,本文只是通过一个简单的实例来说明如何配置使用 Spring Security,不会涉及到数据库,而是使用一个用户属性( users.properties)文件来保存用户信息(包括用户名,密码及相应的权限),但在实际的项目中,我们很少会这样做,而是应该把用户信息存在数据库中,下一篇文章中将会详细介绍并用到这个文件来配置 Hibernate,这里我们保留它。

现在还需要为项目导入 Spring Security的 JAR包,它没有包括在 Spring Framework 中,你可以从http://www.springframework.org/download/ 下载,并将spring-security-core-2.0.0.jar (这是核心代码库)和spring-security-core-tiger-2.0.0.jar (和annotation有关的,比如使用注解对方法进行安全访问控制,在下一篇中会用到)拷贝到项目的lib目录下,其中也包括两个实例(tutorial和contacts),并且两个实例中都包括了如何使用Spring 2.0的命名空间 来配置Spring Security,无论你对 Spring 2.0 命名空间的使用是否了解,它将使我们的配置文件大大缩短,简化开发,提高生产效率。 到此,我们的 Spring Security项目就建好了,项目目录结构如下图所示:

图

2 项目目录结构

2 配置 web.xml

Spring Security使用一组过滤器链来对用户进行身份验证和授权。首先,在 web.xml文件中添加 FilterToBeanProxy 过滤器配置:

2 < filter-name > springSecurityFilterChain </ filter-name >

3 < filter-class >

4 org.springframework.security.util.FilterToBeanProxy

5 </ filter-class >

6 < init-param >

7 < param-name > targetClass </ param-name >

8 < param-value >

9 org.springframework.security.util.FilterChainProxy

10 </ param-value >

11 </ init-param >

12 </ filter >

13

org.springframework.security.util.

FilterToBeanProxy

实现了Filter接口,它通过调用

WebapplicationContextUtils

类的getWebApplicationnContext(servletContext)

方法来获取

Spring的应用上下文句柄,并通过

getBean(beanName)方法来获取

Spring受管

Bean的对象,即这里

targetClass

参数

配置的

Bean,并通过调用

FilterChain

Proxy

的

init()

方法来启动

Spring Security

过滤器链进行各种身份验证和授权服务(

FilterChainProxy

类也是实现了

Filter

接口),

从而将过滤功能委托给Spring的

FilterChainProxy

受管Bean(

它维护着一个处理验证和授权的过滤器

列表,列表中的过滤器按照一定的顺序执行并完成认证过程

),这样即简化了web.xml文件的配置,又能充分利用

Spring的IoC功能来完成这些过滤器执行所需要的其它资源的注入。

当用户发出请求,过滤器需要根据 web.xml 配置的请求映射地址来拦截用户请求,这时 Spring Security开始工作,它会验证你的身份以及当前请求的资源是否与你拥有的权限相符,从而达到保护 Web资源的功能,下面是本例所要过滤的用户请求地址:

2

3 < filter-name > springSecurityFilterChain </ filter-name >

4

5 < url-pattern > /j_spring_security_check </ url-pattern >

6

7 </ filter-mapping >

8

9 < filter-mapping >

10

11 < filter-name > springSecurityFilterChain </ filter-name >

12

13 < url-pattern > /* </ url-pattern >

14

15 </ filter-mapping >

| 提示: /j_spring_security_check是Spring Security默认的进行表单验证的过滤地址,你也可以修改为别的名称,但是需要和 applicationContext-security.xml中相对应,当然还会涉及到其它一些默认值(可能是一个成员变量,也可能是别的请 求地址),在下文我们将看到,建议你在阅读此文的同时,应该参照Spring Security项目的源代码,便于你更好的理解。 |

3 配置applicationContext-security.xml

3.1 FilterChainProxy 过滤器链

FilterChainProxy 会按顺序来调用一组filter,使这些filter即能完成验证授权的本质工作,又能享用Spring Ioc的功能来方便的得到其它依赖的资源。FilterChainProxy配置如下:

class ="org.springframework.security.util.FilterChainProxy" >

2 < property name ="filterInvocationDefinitionSource" >

3 < value > <![CDATA[

CONVERT_URL_TO_LOWERCASE_BEFORE_COMPARISON

4 PATTERN_TYPE_APACHE_ANT

/**=httpSessionContextIntegrationFilter,logoutFilter,

5 authenticationProcessingFilter,securityContextHolderAwareRequestFilter,

6 rememberMeProcessingFilter,anonymousProcessingFilter,exceptionTranslationFilter,

7 filterSecurityInterceptor

8 ]]> </ value >

9 </ property >

10 </ bean >

CONVERT_URL_TO_LOWERCASE_BEFORE_COMPARISON 定义 URL在匹配之前必须先转为小写, PATTERN_TYPE_APACHE_ANT 定义了使用 Apache ant 的匹配模式,/** 定义的将等号后面的过滤器应用在那些 URL上,这里使用全部 URL过滤,每个过滤器之间都适用逗号分隔,它们按照一定的顺序排列。

| 提示:

特别需要注意的是,即使你配置了系统提供的所有过滤器,这个过滤器链会很长,但是千万不要使用换行,否则它们不会正常工作, 容器甚至不能正常启动。 |

下面根据 FilterChainProxy 的配置来介绍各个过滤器的配置,各个过滤器的执行顺序如以上配置。

首先是 通道处理过滤器 ,如果你需要使用HTTPS,这里我们就使用HTTP进行传输,所以不需要配置通道处理过滤器,然后是集成过滤器,配置如下:

2

3 class ="org.springframework.security.context.HttpSessionContextIntegrationFilter" />

httpSessionContextIntegrationFilter 是 集成过滤器的一个实现,在用户的一个请求过程中,用户的认证信息通过SecurityContextHolder (使用ThreadLoacl 实现)进行传递的,所有的过滤器都是通过SecurityContextHolder来获取用户的认证信息,从而在一次请求中所有过滤器都能共享Authentication (认证),减少了HttpRequest参数的传送,下面的代码是从安全上下文的获取Authentication对象的方法:

2

3 Authentication authentication = context.getAuthentication();

但 是,ThreadLoacl不能跨越多个请求存在,所以,集成过滤器在请求开始时从Http会话中取出用户认证信息并创建一个 SecurityContextHolder将Authentication对象保存在其中,在请求结束之后,在从 SecurityContextHolder中获取Authentication对象并将其放回Http会话中,共下次请求使用,从而达到了跨越多个请求 的目的。集成过滤器还有其它的实现,可以参考相关文档。

| 提示: 集成过滤器必须在其它过滤器之前被使用。 |

logoutFilter (退出过滤器) ,退出登录操作:

2

3 class ="org.springframework.security.ui.logout.LogoutFilter" >

4

5 < constructor-arg value ="/index.jsp" />

6

7 < constructor-arg >

8

9 < list >

10

11 <!-- 实现了LogoutHandler接口(logout方法) -->

12

13 < ref bean ="rememberMeServices" />

14

15 < bean class ="org.springframework.security.ui.logout.SecurityContextLogoutHandler" />

16

17 </ list >

18

19 </ constructor-arg >

20

21 </ bean >

LogoutFilter 的构造函数需要两个参数,第一个是退出系统后系统跳转到的URL,第二个是一个LogoutHandler类型的数组,这个数组里的对象都实现了LogoutHandler接口,并实现了它的logout方法,用户在发送退出请求后,会一次执行LogoutHandler 数组的对象并调用它们的 logout方法 进 行一些后续的清理操作,主要是从SecurityContextHolder对象中清楚所有用户的认证信息(Authentication对象),将用户 的会话对象设为无效,这些都时由SecurityContextLogoutHandler来完成。LogoutFilter还会清除Cookie记录, 它由另外一个Bean来完成(RememberMeServices )。

<ref bean="rememberMeServices"/> 标记指向了我们另外配置的一个Bean:

class ="org.springframework.security.ui.rememberme.TokenBasedRememberMeServices"

2 p:key ="springsecurity"

3 p:userDetailsService-ref ="userDetailsService" />

TokenBasedRememberMeServices 继承自系统的AbstractRememberMeServices 抽象类(实现了RememberMeServices和 LogoutHandler两个接口), RememberMeServices接口的loginSuccess方法 负责在用户成功登录之后将用户的认证信息存入Cookie中,这个类在后续的过滤器执行过程中也会被用到。

另一个userDetailsService 属性也是指向了我们配置的Bean, 它负责从数据库中读取用户的信息,这个类的详细配置将在后面的部分详细介绍,这里只是简单的认识一下。

过滤器链的下个配置的过滤器是authenticationProcessingFilter(认证过程过滤器) ,我们使用它来处理表单认证, 当接受到与 filterProcessesUrl 所定义相同的请求时 它开始工作 :

2

3 class ="org.springframework.security.ui.webapp.AuthenticationProcessingFilter"

4

5 p:authenticationManager-ref ="authenticationManager"

6 p:authenticationFailureUrl ="/login.jsp?login_error=1"

7 p:defaultTargetUrl ="/default.jsp"

8 p:filterProcessesUrl ="/j_spring_security_check"

9 p:rememberMeServices-ref ="rememberMeServices" />

下面列出了认证过程过滤器配置中各个属性的功能:

1.authenticationManager 认证管理器

2.authenticationFailureUrl 定义登录失败时转向的页面

3.defaultTargetUrl 定义登录成功时转向的页面

4.filterProcessesUrl 定义登录请求的地址(在web.xml中配置过)

5.rememberMeServices 在验证成功后添加cookie信息

这里也用到了rememberMeServices,如果用户认证成功,将调用RememberMeServices的loginSuccess方法 将用户认证信息写入Cookie中,这里也可以看到使用IoC的好处。

决定用户是否有权限访问 受保护资源的第一步就是要确定用户的身份,最常用的方式就是用户提供一个用户名和密码以确认用户的身份是否合法,这一步就是由认证过程过滤器调用 authenticationManager(认证管理器)来完成的。org.springframework.security.AuthenticationManager 接口定义了一个authenticate方法 ,它使用Authentication作为入口参数(只包含用户名和密码),并在验证成功后返回一个完整的Authentication对象(包含用户的权限信息GrantedAuthority 数组对象),authenticationProcessingFilter(认证过程过滤器)会将这个完整的Authentication对象存入SecurityContext 中, 如果认证失败 会抛出一个AuthenticationException并 跳转到authenticationFailureUrl 定义的URL。认证管理其配置如下:

2

3 class ="org.springframework.security.providers.ProviderManager"

4 p:sessionController-ref ="concurrentSessionController" >

5 < property name ="providers" >

6 < list >

7 < ref bean ="daoAuthenticationProvider" />

8 < bean

9

10 class ="org.springframework.security.providers.anonymous.AnonymousAuthenticationProvider"

11 p:key ="springsecurity" />

12 < bean

13

14 class ="org.springframework.security.providers.rememberme.RememberMeAuthenticationProvider"

15 p:key ="springsecurity" />

16 </ list >

17 </ property >

18 </ bean >

正如在配置中看到的一样,系统使用org.springframework.security.providers.ProviderManager (提供者管理器) 类作为认证管理器 的一个实现,事实上这个类是继承自实现了AuthenticationManager 接口的 AbstractAuthenticationManager类。需要注意的是ProviderManager (提供者管理器) 自己并不实现身份验证,而是把这项工作交给了多个认证提供者(提供者集合)或者说的多个认证来源。

|

提示: Spring Security为我们提供的所有认证提供者实现都是org.springframework.security.providers .AuthenticationProvider 接口的实现类,它们都实现了此接口的authenticate方法,如果你正在看源代码,会发现这个authenticate方法事实上和Authe nticationManager(认证管理器)接口的authenticate方法完全一样。 |

providers 属性 定义了 提供者管理器的集合,ProviderManager(提供者管理器)逐一遍历这个认证提供者的集合并调用提供者的authenticate方法 ,如果一个提供者认证失败会尝试另外一个提供者直到某一个认证提供者能够成功的验证该用户的身份, 以保证获取不同来源的身份认证。下面表格列出了系统提供的一些认证提供者:

|

提 供 者 |

作 用 |

|

DaoAuthenticationProvider |

从数据库中读取用户信息验证身份 |

|

AnonymousAuthenticationProvider |

匿名用户身份认证 |

|

RememberMeAuthenticationProvider |

已存 cookie中的用户信息身份认证 |

|

AuthByAdapterProvider |

使用容器的适配器验证身份 |

|

CasAuthenticationProvider |

根据 Yale中心认证服务验证身份 , 用于实现单点登陆 |

|

JaasAuthenticationProvider |

从 JASS登陆配置中获取用户信息验证身份 |

|

RemoteAuthenticationProvider |

根据远程服务验证用户身份 |

|

RunAsImplAuthenticationProvider |

对身份已被管理器替换的用户进行验证 |

|

X509AuthenticationProvider |

从 X509认证中获取用户信息验证身份 |

|

TestingAuthenticationProvider |

单元测试时使用 |

从上面的表中可以看出,系统为我们提供了不同的认证提供者,

每个认证提供者会对自己指定的证明信息进行认证,如

DaoAuthenticationProvider

仅对UsernamePasswordAuthenticationToken

这个证明信息进行认证。

在实际项目中,用户的身份和权限信息可能存储在不同的安全系统中(如数据库

,LDAP服务器

,CA

中心)。

作为程序员,我们可以根据需要选择不同的AuthenticationProvider(认证提供者)

来对自己的系统提供认证

服务。

这里我们着重介绍 DaoAuthenticationProvider,它从数据库中读取用户信息验证身份,配置如下:

class ="org.springframework.security.providers.dao.DaoAuthenticationProvider"

2 p:passwordEncoder-ref ="passwordEncoder"

3 p:userDetailsService-ref ="userDetailsService" />

4 < bean id ="passwordEncoder"

5 class ="org.springframework.security.providers.encoding.Md5PasswordEncoder" />

还记得前面配置的 RememberMeServices 吗?它也有一个和 DaoAuthenticationProvider同样的属性 userDetailsService ,这是系统提供的一个接口(org.springframework.security.userdetails. UserDetailsService ),在这里我们把它单独提出来进行介绍。

首先我们需要了解Spring Security为我们提供的另外一个重要的组件,org.springframework.security.userdetails .UserDetails接口 ,它代表一个应用系统的用户,该接口定义与用户安全信息相关的方法:

String getUsername() :获取用户名;

String getPassword() :获取密码;

boolean isAccountNonExpired() :用户帐号是否过期;

boolean isAccountNonLocked() :用户帐号是否锁定;

boolean isCredentialsNonExpired() :用户的凭证是否过期;

boolean isEnabled() :用户是否处于激活状态。

当以上任何一个判断用户状态的方法都返回false 时,用户凭证就被视为无效。 UserDetails 接口还定义了获取用户权限信息的getAuthorities() 方法,该方法返回一个GrantedAuthority[]数组对象 ,GrantedAuthority是用户权限信息对象,这个对象中定义了一个获取用户权限描述信息的getAuthority()方法。

UserDetails

即可从数据库中返回,也可以从其它如LDAP中返回,这取决与你的系统中使用什么来存储用户信息和权限以及相应的认证提供者。这里我们只重点介绍

DaoAuthenticationProvider(从数据库中获取用户认证信息的提供者

),本人水平有限,在项目中还没有机会用到其它提供者。说到这里,这个封装了用户详细信息的

UserDetails

该从哪儿获取呢?这就是我们接下来要介绍的UserDetailsService

接口,这个接口中只定义了唯一的UserDetails loadUserByUsername(String username)

方法,它通过用户名来获取整个UserDetails对

象。

看到这里你可能会有些糊涂,因为前面提到的 Authentication对象中也存放了用户的认证信息,需要注意 Authentication对象才是 Spring Security 使用的进行安全访问控制用户信息安全对象。实际上, Authentication对象有未认证和已认证两种状态,在作为参数传入认证管理器( AuthenticationManager)的 authenticate方法时,是一个未认证的对象,它从客户端获取用户的身份信息(如用户名,密码),可以是从一个登录页面,也可以从 Cookie中获取,并由系统自动构造成一个 Authentication对象。而这里提到的 UserDetails 代表一个用户安全信息的源(从数据库,LDAP服务器,CA中心返回),Spring Security要做的就是将这个未认证的 Authentication对象和 UserDetails 进行匹配,成功后将UserDetails中的用户权限信息拷贝到 Authentication中组成一个完整的 Authentication对象,共其它组件共享。

这样,我们就可以在系统中获取用户的相关信息了,需要使用到 Authentication对象定义的 Object getPrincipal() 方法,这个方法返回一个 Object类型的对象,通常可以将它转换为 UserDetails ,从而可以获取用户名,密码以及权限等信息。代码如下:

2

3 GrantedAuthority[] authority = details.getAuthorities();

前面介绍了 DaoAuthenticationProvider,它可以从数据库中读取用户信息,同样也可以从一个用户属性文件中读取,下一篇文章中我们在介绍如何从数据库中读取用户信息,当然还会涉及到更深入的东西,比如根据自己系统的需要自定义 UserDetails 和UserDetailsService,这个只是让你对整个系统有个简单的了解,所以我们使用 用户属性文件 (users.properties )来存储用户信息:

2

3 user1 = user1,ROLE_USER

4

5 user2 = user2,ROLE_USER

6

7 user3 = user3,disabled,ROLE_USER

配置 userDetailsService :

2

3 class ="org.springframework.security.userdetails.memory.InMemoryDaoImpl" >

4 < property name ="userProperties" >

5 < bean class ="org.springframework.beans.factory.config.PropertiesFactoryBean"

6 p:location ="/WEB-INF/users.properties" />

7 </ property >

8 </ bean >

InMemoryDaoImpl 类是 UserDetailsService 接口的一个实现,它从属性文件里读取用户信息,Spring Security使用一个属性编辑器将用户信息为我们组织成一个org.springframework.security.userdetails.memory. UserMap 类的对象,我们也可以直接为它提供一个用户权限信息的列表,详见applicationContext-security.xml配置文件。

UserMap 字符串的每一行都用键值对的形式表示,前面是用户名,然后是等号,后面是赋予该用户的密码/权限等信息,它们使用逗号隔开。比如:

定义了一个名为 admin 的用户登录密码为 admin ,该用户拥有 ROLE_SUPERVISOR 权限,再如 users.properties文件中配置的 名为 user3 的用户登录密码为 user3 ,该用户拥有 ROLE_USER 权限,disabled定义该用户不可用,为被激活( UserDetails 的 isEnabled 方法)。

即使是系统的开发者或者说是最终用户,都不应该看到系统中有明文的密码。所以,Spring Security考虑的还是很周到的,为我们提供的密码加密的功能。正如你在Dao认证提供者(

DaoAuthenticationProvider)中看到的,passwordEncoder

属性配置的就是一个密码加密程序(密码编码器

)。这里我们使用MD5加密,可以看

配置文件中的scott用户,你还能看出他的密码是什么吗?当然这里只是演示功能,其它用户还是没有改变,

你可以自己试试。系统为我们提供了一些常用的密码编码器(这些编码器都位于org.springframework.secu

rity.providers.encoding包

下):

PlaintextPasswordEncoder (默认) ——不对密码进行编码,直接返回未经改变的密码;

Md4PasswordEncoder —— 对密码进行消息摘要(MD4)编码;

Md5PasswordEncoder —— 对密码进行消息摘要(MD5)编码;

ShaPasswordEncoder —— 对密码进行安全哈希算法(SHA)编码。

你可以根据需要选择合适的密码编码器,你也可以 设 置 编码 器的 种 子源 (salt source) 。一个 种 子源 为编码 提供 种 子 (salt),或者称 编码 的密 钥,这里不再赘述。

这里附加介绍了不少东西,希望你还没有忘记在 AuthenticationManager( 认证管理器)中还配置了一个名为sessionController 的Bean,这个Bean可以阻止用户在进行了一次成功登录以后在进行一次成功的登录。在 applicationContext-security.xml 配置文件添加 sessionController 的配置:

2

3 class ="org.springframework.security.concurrent.ConcurrentSessionControllerImpl"

4 p:maximumSessions ="1"

5 p:exceptionIfMaximumExceeded ="true"

6 p:sessionRegistry-ref ="sessionRegistry" />

7 < bean id ="sessionRegistry"

8

9 class ="org.springframework.security.concurrent.SessionRegistryImpl" />

maximumSessions 属性配置了只允许同一个用户登录系统一次,exceptionIfMaximumExceeded 属性配置了在进行第二次登录是是否让第一次登录失效。这里设置为true不允许第二次登录。要让此功能生效,我们还 需要在web.xml文件中添加一个监听器,以让Spring Security能获取Session的生命周期事件,配置如下:

2 < listener-class >

3 org.springframework.security.ui.session.HttpSessionEventPublisher

4 </ listener-class >

5 </ listener >

HttpSessionEventPublisher 类实现javax.servlet.http.HttpSessionListener 接口,在Session被创建的时候通过调用ApplicationContext 的publishEvent(ApplicationEvent event) 发布HttpSessionCreatedEvent 类型的事件,HttpSessionCreatedEvent 类继承自org.springframework.context.ApplicationEvent 类的子类 HttpSessionApplicationEvent 抽象类。

concurrentSessionController 使用sessionRegistry 来完成对发布的Session的生命周期事件 的处理,org.springframework.security.concurrent. SessionRegistryImpl (实现了SessionRegistry接口), SessionRegistryImpl类还实现了Spring Framework 的事件监听org.springframework.context.Application Listener接口,并实现了该接口定义的onApplicationEvent(ApplicationEvent event) 方法用于处理Applic ationEvent类型的事件,如果你了解Spring Framework的事件处理,那么这里你应该可以很好的理解。

认证管理器到此介绍完毕了,认证过程过滤器也介绍完了,接下来我们继续介绍过滤器链的下一个过滤器

securityContextHolderAwareRequestFilter

:

2 class ="org.springframework.security.wrapper.SecurityContextHolderAwareRequestFilter" />

这个过滤器使用 装饰模式 (Decorate Model ), 装饰的HttpServletRequest对象。其Wapper是ServletRequest包装类 HttpServletRequestWrapper的子类(如SavedRequestAwareWrapper或 SecurityContextHolderAwareRequestWrapper),附上获取用户权限信息,request参数,headers 和 cookies 的方法。

rememberMeProcessingFilter 过滤器配置:

< bean id = "rememberMeProcessingFilter"

class = "org.springframework.security.ui.rememberme.RememberMeProcessingFilter"

p:authenticationManager-ref = "authenticationManager"

p:rememberMeServices-ref = "rememberMeServices" />

当SecurityContextHolder中不存在Authentication用户授权信息时,rememberMeProcessingFilter就会调用rememberMeServices 的autoLogin() 方法从cookie中获取用户信息自动登录。

anonymousProcessingFilter 过滤器配置:

2 class ="org.springframework.security.providers.anonymous.AnonymousProcessingFilter"

3 p:key ="springsecurity"

4 p:userAttribute ="anonymousUser,ROLE_ANONYMOUS" />

如果不存在任何授权信息时,自动添加匿名用户身份至SecurityContextHolder中,就是这里配置的userAttribute,系统为用户分配一个ROLE_ANONYMOUS权限。

exceptionTranslationFilter (异常处理过滤器) ,该过滤器用来处理在系统认证授权过程中抛出的异常,主要是 处理 AccessDeniedException 和AuthenticationException 两个异常并根据配置跳转到不同URL:

2 class ="org.springframework.security.ui.ExceptionTranslationFilter"

3 p:accessDeniedHandler-ref ="accessDeniedHandler"

4 p:authenticationEntryPoint-ref ="authenticationEntryPoint" />

5 <!-- 处理AccessDeniedException -->

6 < bean id ="accessDeniedHandler"

7 class ="org.springframework.security.ui.AccessDeniedHandlerImpl"

8 p:errorPage ="/accessDenied.jsp" />

9 < bean id ="authenticationEntryPoint"

10 class ="org.springframework.security.ui.webapp.AuthenticationProcessingFilterEntryPoint"

11 p:loginFormUrl ="/login.jsp"

12 p:forceHttps ="false" />

accessDeniedHandler 用于处理AccessDeniedException异常,当用户没有权限访问当前请求的资源时抛出此异常,并跳转自这里配置的/accessDenied.jsp页面。

authenticationEntryPoint (认证入口点) ,这里定义了用户登录的页面。系统为我们提供了3个认证入口点的实现:

|

认 证 入 口 点 |

作 用 |

|

BasicProcessingFilterEntryPoint |

通过向浏览器发送一个HTTP 401(未授权)消息,由浏览器弹出登录对话框,提示用户登录 |

|

AuthenticationProcessingFilterEntryPoint |

将用户重定向到一个基于HTML表单的登录页面 |

|

CasProcessingFilterEntryPoint |

将用户重定向至一个Yale CAS登录页面 |

这里我们使用AuthenticationProcessingFilterEntryPoint 认证入口点,提供给用户一个友好的登录界面,只是为了给用户更好的体验。

filterSecurityInterceptor (过滤器安全拦截器) , 该过滤器首先调用认证管理器来判断用户是否已被成功验证,如果没有被验证则重定向到登录界面。否则,从Authentication获取用户的权限信息, 然后从objectDefinitionSource中获取URL所对应的权限,最后调用accessDecisionManager(访问决策管理器) 来判断用户当前拥有的权限是否与当前受保护的URL资源对应的权限匹配,如果匹配就可以访问该URL资源, 否则将抛出 AccessDeniedException 异常 并 返 回客户端浏览器一个403错误(如果用户定义了accessDenied页面则会被重定向到该页,见:异常处理过滤器 exceptionTranslationFilter中配置的accessDeniedHandler Bean),访问决策管理的的工作机制将在随后更详细介绍,这里先给出过滤器安全拦截器的配置如下:

2

3 class ="org.springframework.security.intercept.web.FilterSecurityInterceptor"

4

5 p:authenticationManager-ref ="authenticationManager"

6

7 p:accessDecisionManager-ref ="accessDecisionManager" >

8 < property name ="objectDefinitionSource" >

9 < value > <![CDATA[

10

11 CONVERT_URL_TO_LOWERCASE_BEFORE_COMPARISON

12 PATTERN_TYPE_APACHE_ANT

13 /admins/**=ROLE_SUPERVISOR

14 /user/**=ROLE_USER,IS_AUTHENTICATED_REMEMBERED

15 /default.jsp=ROLE_USER,IS_AUTHENTICATED_REMEMBERED

16 /**=IS_AUTHENTICATED_ANONYMOUSLY

17 ]]> </ value >

18 </ property >

19 </ bean >

从配置可以看出来,过滤 器安全拦截器用到了我们前面配置的认证管理器,过滤器安全拦截器使用authenticationManager并调用它的providers(提供者列 表)来对用户的身份进行验证并获取用户拥有的权限。如果用户被成功认证,过滤器安全拦截器将会使用accessDecisionManager (访问决策管理器)来判断已认证的用户是否有权限访问受保护的资源,这些受保护的资源由objectDefinitionSource属性定义。

访问决策管理器(accessDecisionManager) :

2 class ="org.springframework.security.vote.AffirmativeBased"

3 p:allowIfAllAbstainDecisions ="false" >

4 < property name ="decisionVoters" >

5 < list >

6 < bean class ="org.springframework.security.vote.RoleVoter" />

7 < bean class ="org.springframework.security.vote.AuthenticatedVoter" />

8 </ list >

9 </ property >

10 </ bean >

身份验证只是Spring Security安全机制的第一步,访问决策管理器验证用户是否有权限访问相应的资源(filterSecurityInterceptor中objectDefinitionSource 属性定义的访问URL需要的属性信息)。

org.springframework.security. AccessDecisionManager 接口定义了用于验证用户是否有权限访问受保护资源的decide方法,另一个supports方法根据受保护资源的配置属性(即访问这些资源所需的权限)来判断该访问决策管理器是否能做出针对该资源的访问决策。decide方法最终决定用户有无访问权限, 如果没有则抛出 AccessDeniedException 异常(面前也提到过,你应该在回过头去看看)。

与认证管理器类似,访问决策管理器也不是由自己来实现访问控制的,而是通过一组投票者 来投票决定(通过调用投票者 的vote 方法),访问决策管理器统计投票结果并最终完成决策工作。下表列出了系统提供的3个访问决策管理器的实现:

|

访问 决策管理器 |

如 何 决 策 |

|

AffirmativeBased |

当至少有一个投票者投允 许访问 票 时 允 许访问 |

|

ConsensusBased |

当所有投票者都投允 许访问 票 时 允 许访问 |

|

UnanimousBased |

当没有投票者投拒 绝访问 票 时 允 许访问 |

decisionVoters 属性为 访问决策管理器定义了一组进行投票工作的投票者,那么这些投票者是如何进行投票的呢?这就需要提org.springframework.security.vote. AccessDecisionVoter 接口,所有的投票者都实现了这个接口并实现了其中的vote方法。该接口中还定义了3个int类型的常量:

int ACCESS_GRANTED = 1 ; (投赞成票 )

int ACCESS_ABSTAIN = 0 ; (投弃权票 )

int ACCESS_DENIED = -1 ; (投反对票 )

每个决策投票者都返回这3个常量中一个,这取决与用户是否有权限访问当前请求的资源,访问决策管理器再对这些投票结果进行统计。认证投票者的配置如上面所示。

loggerListener

是一个可选项,它和我们前面配置的Bean或者过滤器没有关系,只是监听系统的一些事件(

实现了ApplicationListener

监听接口),被它监听的事件包括AuthenticationCredentialsNotFoundEvent

事

件,AuthorizationFailureEvent

事件,AuthorizedEvent

事件,PublicInvocationEvent

事件,相信你从他们

的名字就能看出来是一些什么样的事件,除非你的e文比我还差劲。loggerListener配置如下:

到此,本例所涉及到的所有配置都介绍完了,在下一篇中会介绍方法安全拦截器,以及如何使用它来保护我们的方法调用,以及前面提到过的会在下一篇中介绍的,这里不在一一列出。

接下来就是JSP页面了,首先是login.jsp:

2 登录失败,请重试。错误原因: < br />

3 < font color ="red" >

4 < c:if test ="${not empty SPRING_SECURITY_LAST_EXCEPTION}" >

5 < c:out value ="${SPRING_SECURITY_LAST_EXCEPTION}" ></ c:out >

6 </ c:if >

7 </ font >

8 </ c:if >

9 < form action ="<c:url value=" /j_spring_security_check" /> " method="post">

10 < table >

11 < tr >

12 < td >< label for ="username" > username: </ label ></ td >

13 < td >< input type ="text" id ="username" name ="j_username"

value ="<c:out value=" ${SPRING_SECURITY_LAST_USERNAME}" /> "/> </ td >

14 </ tr >

15 < tr >

16 < td >< label for ="password" > password: </ label ></ td >

17 < td >< input type ="password" id ="password" name ="j_password" value ="" /></ td >

18 </ tr >

19 < tr >< td ></ td >

20 < td >< input type ="checkbox" name ="_spring_security_remember_me" > 两周内记住我 </ td >

21 </ tr >

22 < tr >< td colspan ="2" >< input type ="submit" value ="提交" />

23 < input type ="reset" value ="重置" /></ td ></ tr >

24 </ table >

25 </ form >

如果你有看源代码,上面的某些参数,以及本文所有提及的东西你都不应该感到陌生。其它页面也不在列出了,还有就是如何让它运行起来,这些我相信你都能自己搞定。

补上使用命名空间配置实现的代码,命名空间的详细资料请参考Spring Security中文参考文档 ,翻译得很好,这里就不在累述了,配置文件中也有比较详细的注释。另外例子中还包括了自定义UserDetailService的实现已经如何Ehcache缓存用户信息,详细的信息将在下一篇中讲述。

- springsecurity-namespace.rar (1.6 MB)

- 下载次数: 22

- springsecurity.rar (43.5 KB)

- 下载次数: 25

相关推荐

这三份资料——"实战Spring Security 3.x.pdf"、"Spring Security 3.pdf" 和 "Spring Security使用手册.pdf" 将深入探讨这些概念,并提供实践指导,帮助读者掌握如何在实际项目中应用Spring Security。通过学习这些...

Spring Security是一个功能强大且高度可定制的身份验证和授权框架,专门用于保护Java应用程序的安全性。它构建在Spring Framework基础之上,提供了全面的安全解决方案,包括身份验证、授权、攻击防护等功能。 Spring...

1. **SpringSecurity核心概念** - **Filter Chain**: SpringSecurity通过一系列过滤器实现其安全功能,这些过滤器构成了Filter Chain。每个过滤器负责特定的安全任务,如认证、授权等。 - **Authentication**: ...

1. **Filter Security Interceptor**:这是SpringSecurity的主要过滤器,负责检查请求并决定是否允许访问。它会根据预定义的访问控制规则进行判断。 2. **Authentication Manager**:处理用户认证的组件,可以使用...

Spring Security 是一个基于 Java 的安全框架,旨在提供身份验证、授权和访问控制等功能。下面是 Spring Security 的主要知识点: 一、身份验证(Authentication) 身份验证是指对用户身份的验证,以确保用户的...

在"springsecurity学习笔记"中,你可能会涉及以下主题: - Spring Security的基本配置,包括web安全配置和全局安全配置。 - 如何自定义认证和授权流程,比如实现自定义的AuthenticationProvider和...

Spring Security是一个功能强大、高度定制的安全框架,它专门用于为基于Spring的应用程序提供安全性解决方案。Spring Security架构的设计初衷是为了解决认证和授权的需求,确保应用程序的安全性。它提供了全面的安全...

1. **SpringSecurity简介**:首先会介绍SpringSecurity的基本概念和架构,包括它如何通过层层过滤器保护Web应用,以及它提供的主要组件如Authentication(认证)和Authorization(授权)。 2. **配置SpringSecurity...

Spring Security 是一个强大的安全框架,用于为Java应用提供身份验证和授权服务。在这个完整的项目实例中,我们将深入探讨Spring Security的核心概念以及如何将其应用于实际的Web应用程序开发。 首先,我们从用户、...

提供的"Spring Security 3.1.pdf"文档是英文版的学习资料,对于深入理解Spring Security的原理和配置非常有帮助。阅读这份文档,可以了解到Spring Security的架构设计、配置方法以及实战案例。而"Spring Security ...

在压缩包文件`spring_gateway_security_webflux`中,可能包含了示例代码或配置文件,用于演示如何在Spring Cloud Gateway中集成Spring Security,实现统一登录认证鉴权。这些资源可以帮助开发者更快地理解和实践上述...

Spring Security是Spring生态体系中的一个核心组件,主要负责应用程序的安全性,包括认证和授权。它为Web应用提供了全面的保护,防止未经授权的访问和操作。在版本2.5时,Spring Security已经是一个成熟且功能丰富的...

Spring Security 是一个强大的安全框架,用于为Java应用提供全面的安全管理解决方案。它是Spring生态系统的组成部分,专注于身份验证、授权和访问控制。Spring Security的核心特性包括: 1. **身份验证...

Shiro是Apache旗下一个项目,提供身份验证、授权、会话管理等功能,相对Spring Security而言,Shiro更加简单和轻巧,适合快速上手。Shiro的设计相对独立,可以不依赖任何框架或容器,也可以实现单点登录等安全需求。...

#### 一、Spring Security 3.0.1 概览 ##### 1.1 Spring Security 是什么? Spring Security 是一个强大的、高度可定制的身份验证和访问控制框架。它提供了许多功能,包括登录表单、记住我功能、多身份验证器、...

- **4.3 更多信息**:提供了更多关于 Spring Security 的资料和支持渠道。 #### 五、总结 Spring Security 作为一款成熟的安全框架,不仅提供了丰富的功能,而且具有良好的扩展性和易用性。通过上述介绍,我们了解...

1. **spring-security-core**: - `spring-security-core-4.0.0.CI-SNAPSHOT-javadoc.jar`:包含Spring Security核心模块的Java文档,方便开发者查阅API和理解其功能。 - `spring-security-core-4.0.0.CI-SNAPSHOT...

知识点1:SpringBoot+SpringSecurity框架简介 SpringBoot是一个基于Java的开源框架,能够快速构建生产级别的应用程序。SpringSecurity是一个基于Spring的安全框架,能够提供身份验证、授权和加密等功能。在本文中...

spring security spring security 中文文档

Spring Security 是一个强大的安全框架,主要用于Java Web应用的安全管理,包括认证、授权和访问控制等。在Spring Boot中,Spring Security 提供了简洁的API和自动化配置,使得开发者能够快速集成安全功能。在这个名...