- ŠÁĆŔžł: 373178 ŠČí

- ŠÇžňłź:

- ŠŁąŔç¬: ÚŁĺň▓Ť

-

Šľçšźáňłćš▒╗

- ňůĘÚâĘňŹÜň«ó (180)

- java (42)

- MySQL (4)

- HTML (7)

- VB (1)

- perl (1)

- XSLT (1)

- XML (2)

- Flash (15)

- Network (4)

- scribble (8)

- Server (5)

- Oracle (15)

- IDE (3)

- ŔüîńŞÜŔžäňłĺ (3)

- Š×Š×äňŞłń╣őŔĚ» (3)

- hibernate (5)

- EJB (1)

- Úí╣šŤ«š«íšÉć (1)

- Weblogic (1)

- JS (1)

- linux (5)

- android (1)

- JSP (2)

- osgi (3)

- maven (1)

- apache (1)

- AI (1)

šĄżňî║šëłňŁŚ

- ŠłĹšÜäŔÁäŔ«» ( 0)

- ŠłĹšÜäŔ«║ňŁŤ ( 8)

- ŠłĹšÜäÚŚ«šşö ( 48)

ňşśŠíúňłćš▒╗

- 2013-07 ( 1)

- 2013-04 ( 1)

- 2013-03 ( 2)

- ŠŤ┤ňĄÜňşśŠíú...

ŠťÇŠľ░Ŕ»äŔ«║

-

lippeng´╝Ü

Šą╝ńŞ╗´╝îńŻáňąŻ´╝üŔ┐Öš»çńŞşŠĆÉňł░šÜäńŞÇńެŔ»ŁÚóś´╝»ŠłĹšÄ░ňťĘÚŁ×ňŞŞňů│ň┐âšÜä´╝ĹŔç¬ňĚ▒Ŕ┐ś ...

ńŻ┐šöĘJUnitŠÁőŔ»ĽÚÇÜŔ┐ç HttpClient(httpsňŹĆŔ««)Ŕ«┐ÚŚ«Šö»ń╗śň«ŁŠÄąňĆúŠŚÂńŞŹŔâŻŔç¬ňŐĘŔÄĚňżŚŔ»üń╣ŽšÜäŔžúňć│ňŐ׊│Ľ -

snoopy7713´╝Ü

[2014-03-14 17:55:06.651]  TCP ...

ňłÜň«îŠłÉStrutsšÜäVirgoŠĆĺń╗´╝îňłćń║źńŞÇńŞőŔ«żŔ«íŠÇŁŔĚ»ňĺîVirgo OSGiňćůÚâĘšÜäšőČšë╣Šť║ňłÂ -

snoopy7713´╝Ü

ÚťÇŔŽüšťőńŞÇńŞő´╝îńŻášÜäń╗úšáüŔ»┤šÜäŠî║ŠĘíš│ŐšÜäŃÇ銳ŚÜäŔüöš│╗Šľ╣ň╝ĆQQ 16200 ...

ňłÜň«îŠłÉStrutsšÜäVirgoŠĆĺń╗´╝îňłćń║źńŞÇńŞőŔ«żŔ«íŠÇŁŔĚ»ňĺîVirgo OSGiňćůÚâĘšÜäšőČšë╣Šť║ňłÂ -

roronjavaeye´╝Ü

ńŞŹÚöÖ´╝îňĆŚŠĽÖń║ć

java_classňĆŹš╝ľŔ»ĹňÉÄšÜäń╗úšáüŔ┐śňÄč -

daoyongyu´╝Ü

Ŕ«▓šÜäňżłňąŻ´╝îňżłŔ»Žš╗ćŃÇé

Struts2ÚůŹšŻ«Šľçń╗ÂŔ»ŽŔžúÔÇöÔÇöstruts.properties

JBossńŞőšÜäňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝ëŠŐÇŠť»ň«×šÄ░ňłćŠ×É

- ňŹÜň«óňłćš▒╗´╝Ü

- java

ňÄ蚯ĹňŁÇ´╝Ühttp://blog.csdn.net/lin_zyang/archive/2007/08/29/1763580.aspx

ŠťČŠľçń╗őš╗Źń║ćňŹĽšé╣šÖ╗ÚÖć´╝łSSO, Single Sign On´╝ëšÜäň«×šÄ░ňÄčšÉć´╝îŔ»Žš╗ćňť░ŔžúÚçŐń║ćňŹĽšé╣šÖ╗ÚÖćšÜäň«×šÄ░ňÄčšÉćń╗ąňĆŐň«×šÄ░Ŕ┐çšĘőńŞşšÜäňů│Úö«šé╣ňĺŞňů│ÚÇëÚí╣šÜäňÉźń╣ë´╝îň╣ÂńŞöÚÇÜŔ┐çJossońŞÄJBossŠťŹňŐíňÖĘšÜäڍ抳ɴ╝îš«ÇŔŽüń╗őš╗Źń║ćňťĘJBossšÄ»ňóâńŞşňŹĽšé╣šÖ╗ÚÖćšÜäň«×ŠľŻŃÇé

ÚÜĆšŁÇń║ĺŔüöšŻĹšÜäńŞŹŠľşňĆĹň▒Ľ´╝îňÉäšžŹšŻĹš╗ťňîľň║öšöĘŠťŹňŐíšÜäńŞŹŠľşŠÖ«ňĆŐ´╝îňťĘňĄžńŞşň×őń╝üńŞÜńŞş´╝îšöĘŠłĚňĆ»Ŕ⯊»ĆňĄęÚťÇŔŽüšÖ╗ňŻĽňł░Ŕ«ŞňĄÜńŞŹňÉîšÜäń┐íŠü»ň║öšöĘš│╗š╗č´╝îňŽéňŹĆňÉîňŐ×ňůČš│╗š╗čŃÇüÚé«ń╗š│╗š╗čŃÇüŠľçń╗Â

ňů│š│╗š│╗š╗čŃÇüňÉäšžŹšŻĹš╗ťňîľšÜäň║öšöĘŠťŹňŐíšşëŃÇéŔÇĆńެš│╗š╗čÚâŻŔŽüŠ▒éŠőąŠŐĄÚüÁňż¬ň«âń╗ČŠëÇň«Üń╣ëšÜäńŞÇňąŚň«ëňůĘšşľšĽą´╝öňŽéŔŽüŠ▒éŔżôňůąšöĘŠłĚňÉŹňĺîň»ćšáüŃÇéÚÜĆšŁÇšöĘŠłĚŠëÇŠőąŠťëšÜ䊝ŹňŐíšÜäńŞŹŠľşňó×ňĄÜ´╝îšöĘ

ŠłĚšÖ╗ÚÖćŠëÇňŞŽŠŁąšÜäňç║ÚöÖňĆ»Ŕ⯊Ǟńż┐ń╝ÜÚÜĆń╣őňó×ňŐá´╝îń┐íŠü»ňĆŚňł░ڣ׊│ĽŠł¬ŔÄĚňĺîšá┤ňŁĆšÜäňĆ»Ŕ⯊Ǟń╣čń╝Üňó×ňĄž´╝îš│╗š╗čšÜäň«ëňůĘŠÇžň░▒ń╝ÜšŤŞň║öÚÖŹńŻÄŃÇéňÉÂň»╣ń║Äš│╗š╗čš«íšÉćňĹśŠŁąŔ»┤ń╗ľÚÖĄń║ćŔŽüš«íšÉćšöĘŠłĚšÜä

šöĘŠłĚňÉŹňĺîň»ćšáüń╣őňĄľ´╝îŔ┐śÚťÇŔŽüň»╣ńŞŹňÉîšÜäšöĘŠłĚŔ┐ŤŔíŞň║öň«ëňůĘšşľšĽąšÜäŔ«żšŻ«ŃÇéŔ┐ÖŠáĚň░▒ňŐ┐ň┐ůÚÇኳÉń║ćš│╗š╗čňĺîň«ëňůĘš«íšÉćŔÁäŠ║ÉšÜäň╝ÇÚöÇ´╝îÚÖŹńŻÄń║ćšöčń║žŠĽłšÄç´╝îňÉÂŔ┐śňó×ňŐáń║ćń╝üńŞÜITÚâĘÚŚĘšÜä

š«íšÉ抳ɊťČŃÇéńŞ║ń║ćŔžúňć│ń╗ąńŞŐšÜäÚŚ«Úóś´╝îšÄ░ňťĘňżłňĄÜń╝üńŞÜňťĘŔ┐ŤŔíîń┐íŠü»ňîľň«×ŠľŻšÜäŔ┐çšĘőńŞşň╝Ľňůąń║ćňŹĽšé╣šÖ╗ÚÖć´╝îň░▒Šś»ňůłÚÇÜŔ┐çńŞÇńެň║öšöĘšĘőň║ĆšÜäň«ëňůĘÚ¬îŔ»üňÉÄ´╝îňćŹŔ«┐ÚŚ«ňůÂń╗ľň║öšöĘńŞşšÜäňĆŚń┐ŁŠŐĄŔÁä

Š║ÉŠŚÂ´╝îńŞŹňćŹÚťÇŔŽüÚ珊ľ░šÖ╗ňŻĽÚ¬îŔ»üŃÇéňŻôšä´╝îŔŽüŠ▒éŔ»ąšöĘŠłĚńŻ┐šöĘšÜäšöĘŠłĚňÉŹňĺîňĆúń╗ĄňťĘŔ«┐ÚŚ«šÜäň║öšöĘńŞşńŞÇŔç┤´╝îńŞöŠőąŠťëŔÂ│ňĄčŠŁâÚÖÉŃÇéńŞőÚŁóŠłĹń╗Čň░ćÚÇÜŔ┐çJossońŞÄJBossšÜäڍ抳ɚÜäňŹĽ

šé╣šÖ╗ÚÖć´╝łSSO´╝ëšÜäň«×ńżő´╝îň»╣ňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝ëšÜäňÄčšÉćňĆŐňůÂňťĘJBossšÄ»ňóâńŞőšÜäŠŐÇŠť»ň«×šÄ░Ŕ┐ŤŔí┤Ŕ┐ŤńŞÇŠşąšÜäňłćŠ×ÉŃÇé

┬á┬á┬á 1. ń╗Çń╣łŠś»ňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝ë┬á

ňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝îSingle Sign

On´╝늜»ŠîçňťĘňłćňŞâň╝ƚĻňóâńŞő´╝┤ńެš│╗š╗čňƬŠťëńŞÇńެňĆ»ń╗ąšÖ╗ňŻĽŔ┐ŤňůąšÜäšé╣´╝îň«âň»╣ŠëÇŠťëšÜäŔ»ĚŠ▒é´╝łRequest´╝ëÚ⯊ś»ÚÇÜšöĘšÜäŃÇéňŹĽšé╣šÖ╗ňŻĽňĆ»ń╗ąń┐ŁŔ»üšöĘŠłĚŔâŻňĄčŔ«┐ÚŚ«ňł░ňĆ»ń╗ąŔ«┐ÚŚ«šÜä

ŔÁäŠ║É´╝îňŽéŠ×ťŠťëńŞÇńެŠť¬ŔóźŠÄłŠŁâšÜäŔ»ĚŠ▒éŔŽüŠ▒éŔ«┐ÚŚ«Ŕóźń┐ŁŠŐĄšÜäŔÁäŠ║É´╝îŔ┐ÖńެŔ»ĚŠ▒éň░ćŔç¬ňŐĘŔóźň»╝ňÉĹňł░šŤŞň║öšÜäÚ¬îŔ»üšé╣Ŕ┐ŤŔíîšÖ╗ňŻĽÚ¬îŔ»üŃÇé

┬á┬á┬á 2. ňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëšÜäň«×šÄ░ňÄčšÉć

┬á┬á┬á ´╝ł1´╝ë šÖ╗ÚÖćšé╣ŃÇéšÉćŠâ│šÜäŠâůňćÁŠś»šöĘŠłĚÚÇÜŔ┐çń╗╗ńŻĽň║öšöĘš│╗š╗čÚâŻŔâŻŔ┐ŤŔíîšÖ╗ÚÖć´╝îŔÇîńŞöŠĽłŠ×ťńŞÇŠáĚŃÇéŔ┐ÖšžŹňŹĽńŞÇšÜäšÖ╗ÚÖćšé╣ňťĘŠĽ┤ńެš│╗š╗čšÜäŔ«żŔ«íńŞşŠś»ňö»ńŞÇŔ«ĄŔ»üšöĘŠłĚšÜäňť░Šľ╣´╝îšö▒šÖ╗ÚÖćšé╣ň░暍Şň║öšÜäšöĘŠłĚń┐íŠü»ń╝áÚÇĺš╗Öň║öšöĘš│╗š╗č´╝îň║öšöĘš│╗š╗čňłęšöĘŔ┐Öń║Ťń┐íŠü»ŠŁąŔ┐ŤŔíîšöĘŠłĚšÜäÚ¬îŔ»üŃÇé

´╝ł2´╝ë ň║öšöĘš│╗š╗čšÜäňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëڍ抳ÉŃÇéň╣ÂńŞŹŠś»ń╗╗ńŻĽš│╗š╗čÚâŻŔâŻňĄčńŻ┐šöĘSSO´╝îňƬŠťëÚéúń║ŤšČŽňÉłSSOŔžäŔîâ´╝îńŻ┐šöĘSSO

APIšÜäň║öšöĘš│╗š╗čŠëŹňůĚŠťëSSOšÜäňŐčŔâŻŃÇéš«ÇňŹĽňť░Ŕ»┤ň░▒Šś»ŔŽüń┐«Šö╣ňĚ▓ŠťëšÜäň║öšöĘš│╗š╗č´╝îň▒ĆŔöŻňĚ▓ŠťëšÜäň║öšöĘš│╗š╗čšÜäšöĘŠłĚŔ«ĄŔ»üŠĘíňŁŚ´╝îńŻ┐šöĘš│╗š╗čŠĆÉńżŤšÜäSSO

APIŠŁąÚ¬îŔ»üšöĘŠłĚ´╝îń╗ąňĆŐň»╣šöĘŠłĚšÜäŠôŹńŻťŔ┐ŤŔíîŠÄłŠŁâŃÇé

┬á┬á┬á ´╝ł3´╝ë š╗čńŞÇšÜäŔ«ĄŔ»ü´╝âÚÖÉń┐íŠü»ň║ôŃÇéÚÇÜňŞŞSSOŔŽüŠ▒銝ëš╗čńŞÇšÜäŔ«ĄŔ»ü´╝âÚÖÉňşśŠöżň║ôŃÇéńŻćšÄ░ň«×ńŞş´╝ëšÜäš│╗š╗芌áŠ│ĽńŻ┐šöĘňĄľÚâĘšÜäŔ«ĄŔ»ü´╝îŠÄłŠŁâń┐íŠü»ň║ô´╝îŠëÇń╗ąň░▒ÚťÇŔŽüňťĘň║öšöĘš│╗š╗čňĺîSSOŔ«ĄŔ»üš│╗š╗čń╣őÚŚ┤Ŕ┐ŤŔíîŔ«ĄŔ»ü´╝îňÉÂŔ┐ŤŔíîŠÄłŠŁâń┐íŠü»šÜ䊼░ŠŹ«ňÉąŃÇé

ň«×

šÄ░ŠĆĆŔ┐░´╝ÜňťĘšöĘŠłĚŠłÉňŐčÚÇÜŔ┐çSSOŔ«ĄŔ»üš│╗š╗čŔ«ĄŔ»üń╣őňÉÄ´╝îš│╗š╗čŠĆÉńżŤšÜ䊜áň░äŠÄłń║łŠŁâÚÖÉŠŁąńŞ║šöĘŠłĚšÖ╗ňŻĽňł░ňůŠťëŠŁâňĆ»ń╗ąńŻ┐šöĘšÜäň║öšöĘš│╗š╗čŃÇéš│╗š╗čŠĆÉńżŤšÜ䊜áň░äňĆľŠÂłšöĘŠłĚŠŁâÚÖÉŠŁąň«×šÄ░šöĘŠłĚ

šÜäŠ│ĘÚöÇňŐčŔâŻŃÇéšöĘŠłĚňşśňĆľšö▒SSOŔ«ĄŔ»üš│╗š╗čŠëÇŠĆÉńżŤšÜäň«ëňůĘšşľšĽą´╝îSSOń╝ÜŔ»ŁŠťŹňŐíń┐Łňşśń║ćň»╣šöĘŠłĚŠÄłŠŁâšÜäŔ»üŠśÄ´╝îŔ┐ÖŠáĚň░▒ńŞŹňćŹÚťÇŔŽüšöĘŠłĚÚ珊ľ░Ŕ┐ŤŔíîŔ║źń╗ŻÚ¬îŔ»üŃÇéňťĘŔ┐ÖšžŹŠľ╣ň╝ĆńŞő´╝îšöĘ

ŠłĚň░▒ŠőąŠťëń║ćŔ«┐ÚŚ«ÚÇÜŔ┐çSSOň║öšöĘš│╗š╗čڍ抳ɚÜäň║öšöĘŠťŹňŐíšÜ䊣âÚÖÉ´╝Ĺń╗ČŠĆÉńżŤšÜäSSO Sessionň░ćń╝ÜńŞ║ň«âń┐ŁŠîüń╝ÜŔ»ŁŠťŹňŐíŃÇé´╝łŔžüňŤż1´╝ë

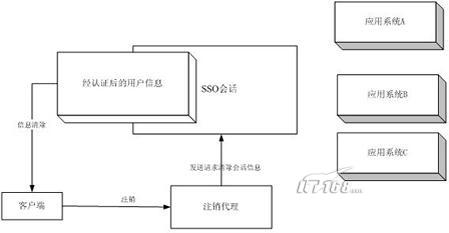

ňŤż1 SSOšÖ╗ÚÖćŔ┐çšĘő

┬á┬á┬á ňÉ´╝îSSOň║öšöĘš│╗š╗čŔ┐śňîůŠőČšÜäńŞÄšÖ╗ňŻĽŠü░Šü░šŤŞňĆŹšÜä´╝îš╗čńŞÇšÜäŠ│ĘÚöÇšé╣´╝îňŹ│šöĘŠłĚŠ│ĘÚöÇ´╝îň░▒ňĄ▒ňÄ╗ń║ćň║öšöĘš│╗š╗čڍ抳ɚÜäň║öšöĘŠťŹňŐíšÜäŔ«┐ÚŚ«ŠŁâÚÖÉŃÇé´╝łŔžüňŤż2´╝ë

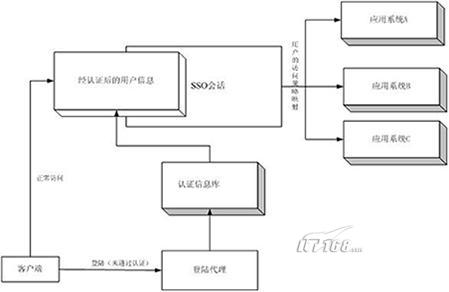

ňŤż2 SSOŠ│ĘÚöÇŔ┐çšĘő

┬á 3. JossońŞÄJBossڍ抳ɚÜäňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëšÄ»ňóâšÜäŠÉşň╗║

┬á┬á┬á ´╝ł1´╝ëŃÇüÚâĘšŻ▓šÄ»ňóâšÜäňçćňĄçňĆŐÚůŹšŻ«ŃÇé

┬á┬á┬á ňťĘŠÉşň╗║ňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝ëň╝ÇňĆŚĻňóâń╣őň돴╝îÚťÇŔŽüňçćňĄçšÜäň╝ÇňĆĹňĚąňůĚŠťë´╝Ü

┬á┬á┬á JDK1.5.04 ´╝łhttp://java.sun.com´╝ë┬á

┬á┬á┬á JBoss 4.0.4GA ´╝łhttp://www.jboss.org´╝ë┬á

┬á┬á┬á josso-1.4.tar ´╝łhttp://www.josso.org´╝ë┬á

┬á┬á┬á MySQL 5.0ňĺîMySQLšÜäJDBCÚę▒ňŐĘmysql-connector-java-3.1.13-bin.jar ´╝łhttp://www.mysql.org´╝ë┬á

┬á┬á┬á ÚťÇŔŽüŔ«żšŻ«šÜäšÄ»ňó⊝ë´╝Ü

JAVA_HOME = C:\Program Files\Java\jdk1.5.0_09

JBOSS_HOME = D:\JBoss4.0.5GA

JOSSO_HOME = D:\josso1.4

┬á┬á┬á ´╝ł2´╝ëŃÇüň«Üń╣ëšöĘŠłĚŠĘíň×őňĺîň«ëňůĘšşľšĽąŃÇéŔ┐ÖÚçĹń╗ČÚççšöĘJAASšÜäšöĘŠłĚŠĘíň×őŔ┐ŤŔí░ŠŹ«ŠĘíň×őšÜäŔ«żŔ«í´╝łňŽéňŤż3´╝ëŃÇé

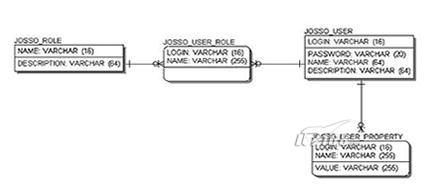

ňŤż3 SSOšÜäšöĘŠłĚŠĘíň×ő

┬á┬á┬á ňÉ´╝îňÉĹŠĽ░ŠŹ«ň║ôÚçîŠĚ╗ňŐáńŞÇń║ŤŠĽ░ŠŹ«ŃÇéń╗ąńŞŐŠôŹńŻťšÜäSQLŔäÜŠťČňĆŽŔžüÚÖäń╗Âcreatedb.sqlŃÇé

´╝ł3´╝ëŃÇüÚůŹšŻ«JossošÜäSSO

gatewayŃÇéňťĘsrc\resourcesńŞőňĆ»ń╗ąŔžüňł░josso-gateway-config.xml´╝îń┐«Šö╣ňůÂńŞşšÜäŔ«żšŻ«´╝îňÄ芾çń╗ÂńŞşŠťëňů│ń║ÄJDBC´╝î

DataSource´╝îLDAPšşëÚůŹšŻ«šÜäŠĘíšëł´╝îŔ┐ÖÚçĹń╗ČŔ«żšŻ«ŠťÇš«ÇňŹĽšÜäJDBCŔ┐׊ĹŠĽ░ŠŹ«ň║ôŔ┐ŤŔíîŔ«ĄŔ»ü´╝îÚťÇŔŽüń┐«Šö╣šÜ䊝ëJDBC Credential

StoreňĺîJDBC Credential StoreŃÇéŔ»Žš╗ćń┐«Šö╣šÜ䊾çń╗ÂŔžüÚÖäń╗Â

JOSSO_USER : šöĘŠłĚšÜäšÖ╗ÚÖćÚ¬îŔ»üń┐íŠü»

JOSSO_ROLE : ń┐ŁňşśŠëÇŠťëňĆ»ň«Üń╣ëšÜäšöĘŠłĚŔžĺŔë▓

JOSSO_USER_ROLE : ń┐ŁňşśŠ»ĆńެšöĘŠłĚńŞÄŔžĺŔë▓ňů│ŔüöšÜäń┐íŠü»

JOSSO_USER_PROPERTY : ń┐ŁňşśšöĘŠłĚšÜäńެń║║ń┐íŠü»

josso-gateway-config.xmlŃÇé

<!-- ========================================================= -->

<!-- JDBC Credential Store -->

<!-- ========================================================= -->

<credential-store>

<class>org.josso.gateway.identity.service.store.db.JDBCIdentityStore</class>

<credentialsQueryString>

SELECT login AS username , password AS password FROM josso_user WHERE login = ?

</credentialsQueryString>

<connectionName>root</connectionName>

<connectionPassword>123456</connectionPassword>

<connectionURL>jdbc:mysql://localhost:3306/josso_exam</connectionURL>

<driverName>com.mysql.jdbc.Driver</driverName>

</credential-store>

<!-- ========================================================= -->

<!-- JDBC Identity Store -->

<!-- ========================================================= -->

<sso-identity-store> <class> org.josso.gateway.identity.service.store.db.JDBCIdentityStore </class>

<userQueryString>

SELECT login FROM josso_user WHERE login = ?

</userQueryString>

<rolesQueryString>

SELECT josso_role.name FROM josso_role , josso_user_role , josso_user

WHERE josso_user.login = ? AND josso_user.login = josso_user_role.login

AND josso_role.name = josso_user_role.name

</rolesQueryString>

<userPropertiesQueryString>

SELECT 'user.description' AS name , description AS value

FROM josso_user WHERE login = ? UNION

SELECT name AS name , value AS value FROM josso_user_property WHERE login = ?

</userPropertiesQueryString>

<connectionName>root</connectionName>

<connectionPassword>123456</connectionPassword>

<connectionURL>jdbc:mysql://localhost:3306/josso_exam</connectionURL>

<driverName>com.mysql.jdbc.Driver</driverName>

</sso-identity-store>

┬á┬á┬á ´╝ł4´╝ëŃÇüň░ćMySQLšÜäÚę▒ňŐĘŠőĚŔ┤Łňł░/src/webapp/josso/WEB-INF/libšŤ«ňŻĽńŞő´╝îńżŤJDBCŔ┐׊ĹŠĽ░ŠŹ«ň║ôŠŚÂŔ░âšöĘŃÇé┬á

´╝ł5´╝ëŃÇüÚůŹšŻ«JossošÜäšÖ╗ÚÖćšé╣ňĺîŠ│ĘÚöÇšé╣´╝îňťĘjosso-agent-config.xmlńŞşń┐«Šö╣´╝îŔ┐ÖÚçĹń╗Čń┐ŁŠîüJossoš│╗š╗čÚ╗śŔ«ĄšÜäšÖ╗ÚÖćňĺîŠ│ĘÚöÇŔ«żšŻ«´╝îňÉî

ŠŚÂŠ│ĘŠäĆň║öňŻôŠŐŐ<endpoint>ÚÇëÚí╣šÜälocalhostŠö╣ńŞ║ńŞ╗Šť║šŤŞň»╣ň║öšÜäIPňť░ňŁÇ´╝îňÉŽňłÖSSOň░ćń╝ÜňĄ▒ŠĽłŃÇé┬á

┬á┬á┬á ´╝ł6´╝ëŃÇüŔ┐ŤňůąňĹŻń╗ĄŔíîŠĘíň╝Ć´╝îŔŻČňł░JossošÜäńŞ╗šŤ«ňŻĽńŞő´╝îŠëžŔíîbuild.bat warŃÇübuild.bat install-jboss4ňĺîbuild.bat deploy-jboss4ňŹ│ňĆ»ŃÇé┬á

┬á┬á┬á ´╝ł7´╝ëŃÇüń┐«Šö╣JBoss server\default\confšŤ«ňŻĽńŞőšÜälogin-config.xmlŠľçń╗´╝îňťĘÚçîÚŁóŠĚ╗ňŐáJossošÜäloginŠĘíň×őŃÇé

<application-policy name = "josso">

<authentication>

<login-module code = "org.josso.jb4.agent.JBossSSOGatewayLoginModule" flag = "required">

<module-option name="debug">true</module-option>

</login-module>

</authentication>

</application-policy>

´╝ł8´╝ëŃÇüń┐«Šö╣JBoss server/default/deploy/jbossweb-tomcat55.saršŤ«ňŻĽńŞőšÜäserver.xmlŠľçń╗´╝îňťĘňůÂńŞşŠĚ╗ňŐá<Value>ÚÇëÚí╣ňĺî<Realm>ÚÇëÚí╣ŃÇé

<Valve className="org.josso.tc55.agent.SSOAgentValve" debug="1"/>

<Realm className="org.josso.jb4.agent.JBossCatalinaRealm"

appName="josso" userClassNames="org.josso.gateway.identity.service.BaseUserImpl"

roleClassNames="org.josso.gateway.identity.service.BaseRoleImpl" debug="1" />

┬á´╝ł9´╝ëŃÇüňÉ»ňŐĘJBossŃÇéňťĘŠÁĆŔžłňÖĘńŞşŔżôňůąhttp://localhost:8080/partnerapp/protected

´╝îňŽéŠ×ťŔâŻŔŻČňł░šÖ╗ÚÖ暼îÚŁó´╝îšäÂňÉÄŔżôňůąšöĘŠłĚňÉŹ´╝łuser1´╝ëňĺîň»ćšáü´╝łuser1pwd´╝ëŔâŻňĄčŔ┐ŤŔíîšÖ╗ÚÖć´╝îÚéúń╣łJossoňĺîJBossňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝ëšÜäڍ抳Éň░▒ňĄžňŐčňĹŐŠłÉń║ćŃÇé

┬á┬á┬á 4. JossońŞÄWebň║öšöĘň«ëňůĘšşľšĽąšÜäš«íšÉć

┬á┬á┬á JossoňťĘWebň║öšöĘň«ëňůĘšşľšĽąšÜäš«íšÉćńŞ╗ŔŽüÚÇÜŔ┐çJBossň«╣ňÖĘšÜäŔ┐ŤŔíîšöĘŠłĚŠŁâÚÖÉšÜäňłćÚůŹňĺîňĆľŠÂłŃÇéň«âšÜ䊼┤ńެň║öšöĘŠĘíň×őńŞ╗ŔŽüŠś»ňč║ń║ÄJAASšÜäň«ë ňůĘšşľšĽąŠĘíň×őŔ┐ŤŔíîŠőôň▒Ľ´╝îň╣Âň»╣WebÚíÁÚŁóň▒éňĺîEJBň║öšöĘš╗äń╗ÂňłćňłźŔ┐ŤŔíîň«ëňůĘŠÄžňłÂ´╝îńŞőÚŁóŠłĹń╗ČÚÇÜŔ┐çJossoŔç¬ňŞŽšÜäńŞÇńެńżőňşÉŠŁąŔ»┤ŠśÄŃÇé

WebÚíÁÚŁóň▒éšÜäň«ëňůĘŠÄžňłÂŠś»ňťĘweb.xmlńŞşÚÇÜŔ┐ç<login-config>ŃÇü<security-constraint>ňĺî<security-role>Šáçšşżň«Üń╣늣ąň«×šÄ░šÜäŃÇé

ń╗ąńŞőŠś»JossońŞşpartnerappńżőňşÉň»╣WebÚíÁÚŁóň▒éšÜäň«ëňůĘŠÄžňłÂň«×šÄ░´╝Ü

<security-constraint>

<!-- Sample Security Constraint -->

<web-resource-collection>

<!-- We're going to protect this resource and make it available only to users in "role1". -->

<web-resource-name>public-resources</web-resource-name>

<url-pattern>/resources/**//*</url-pattern>

<http-method>HEAD</http-method>

<http-method>GET</http-method>

<http-method>POST</http-method>

<http-method>PUT</http-method>

<http-method>DELETE</http-method>

</web-resource-collection>

</security-constraint>

<security-constraint>

<web-resource-collection>

<web-resource-name>protected-resources</web-resource-name>

<url-pattern>/josso/*</url-pattern>

<url-pattern>/protected/*</url-pattern>

<http-method>HEAD</http-method>

<http-method>GET</http-method>

<http-method>POST</http-method>

<http-method>PUT</http-method>

<http-method>DELETE</http-method>

</web-resource-collection>

<auth-constraint>

<role-name>role1</role-name>

</auth-constraint>

<user-data-constraint>

<transport-guarantee>NONE</transport-guarantee>

</user-data-constraint>

</security-constraint>

<login-config>

<auth-method>FORM</auth-method>

<form-login-config>

<form-login-page>/login-redirect.jsp</form-login-page>

<form-error-page>/login-redirect.jsp</form-error-page>

</form-login-config>

</login-config>

<security-role >

<description>Role 1</description>

<role-name>role1</role-name>

</security-role>

┬áň»╣ń║ÄEJBň║öšöĘš╗äń╗ÂňƬڝÇňťĘejb-jar.xmlšÜäÚâĘšŻ▓ŠĆĆŔ┐░šČŽńŞşŠĚ╗ňŐá<security-role>ńŞşň«Üń╣뚍Şň║öšÜäň«ëňůĘšşľšĽą´╝îň»╣ń║ÄJBossŠŁą Ŕ»┤ňÉÂŔ┐śÚťÇŔŽüňťĘjboss.xmlńŞşŠĚ╗ňŐá<security-domain>´╝îń╗ąń┐ŁŔ»üňŻôňëŹňččšÜäň«ëňůĘšşľšĽąšö芼łŃÇéňťĘpartnerappńŞşšÜäň«×šÄ░ ňŽéńŞő´╝Ü

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE ejb-jar PUBLIC '-//Sun Microsystems, Inc.//DTD Enterprise JavaBeans 2.0//EN' 'http://java.sun.com/dtd/ejb-jar_2_0.dtd'>

<ejb-jar>

<display-name>Partner Component</display-name>

<enterprise-beans>

<session>

<ejb-name>PartnerComponentEJB</ejb-name>

<home>org.josso.samples.ejb.PartnerComponentHome</home>

<remote>org.josso.samples.ejb.PartnerComponent</remote>

<ejb-class>org.josso.samples.ejb.PartnerComponentEJB</ejb-class>

<session-type>Stateless</session-type>

<transaction-type>Container</transaction-type>

</session>

</enterprise-beans>

<assembly-descriptor>

<security-role>

<description>Role 1</description>

<role-name>role1</role-name> </security-role>

<method-permission>

<description>Security attributes for 'PartnerComponenttEJB' methods</description>

<role-name>role1</role-name> <method> <ejb-name>PartnerComponentEJB</ejb-name>

<method-name>*</method-name>

</method>

</method-permission>

<container-transaction>

<method>

<ejb-name>PartnerComponentEJB</ejb-name>

<method-name>*</method-name>

</method>

<trans-attribute>Required</trans-attribute>

</container-transaction>

</assembly-descriptor>

</ejb-jar>

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE jboss PUBLIC

"-//JBoss//DTD JBOSS 3.0//EN" "http://www.jboss.org/j2ee/dtd/jboss_3_0.dtd"> <jboss>

<security-domain>java:/jaas/josso</security-domain>

<enterprise-beans>

<session>

<ejb-name>PartnerComponentEJB</ejb-name>

<jndi-name>josso/samples/PartnerComponentEJB</jndi-name>

</session>

</enterprise-beans>

</jboss>

┬áń╗ąńŞŐŠś»Jossoň»╣Webň║öšöĘň▒éňĺîEJBš╗äń╗ŠëÇňů│ŔüöšÜäň«ëňůĘšşľšĽąšÜäÚâĘšŻ▓ŠĆĆŔ┐░´╝îňĆŽňĄľňťĘJossoÚ¬îŔ»üšÜäÚ¬îŔ»üŔ┐çšĘőńŞş´╝îšÖ╗ÚÖćÚíÁÚŁóŃÇüŠ│ĘÚöÇÚíÁÚŁóňĺîÚÇÜŔ┐çÚ¬îŔ»üňÉÄšöĘŠłĚšÜäń┐íŠü»

Ú⯊ś»ÚÇÜŔ┐çJBossŠťŹňŐíňÖĘŠö»ŠîüšÜäňŹĽšé╣šÖ╗ÚÖćŠĘíň╝ĆŠŁąň«×šÄ░šÜäŃÇéJBossŠťŹňŐíňÖĘŠö»ŠîüšÜäšÖ╗ňŻĽÚ¬îŔ»üŠť║ňłÂńŞ╗ŔŽüŠťë´╝Üňč║ń║ÄHTTPšÜäňč║ŠťČÚ¬îŔ»ü´╝łÚççšöĘš«ÇňŹĽšÜäBase64š╝ľ

šáü´╝ë´╝îňč║ń║ÄHTTPSšÜäň«óŠłĚšź»Ú¬îŔ»ü´╝łÚççšöĘŔ»üń╣ŽÚ¬îŔ»ü´╝ë´╝îňč║ń║ÄŔíĘňŹĽÚ¬îŔ»ü´╝łÚÇÜŔ┐çŔíĘňŹĽŠĆÉń║ĄšÜäń┐íŠü»´╝îŔç¬ňĚ▒ň«ÜňłÂÚ¬îŔ»üŠľ╣ň╝Ć´╝ëšşë´╝ŤŔÇîÚÇÜŔ┐çÚ¬îŔ»üňÉÄšÜäšöĘŠłĚń┐íŠü»ňĆ»ń╗ąÚÇÜŔ┐ç

ServletšÜärequestň»╣Ŕ▒íšÜägetUserPrincipal()Šľ╣Š│ĽŠŁąŔÄĚňżŚŃÇéňťĘŔ┐ÖÚçĹń╗Čň░▒ńŞŹňĄÜňüÜń╗őš╗ŹŃÇ隍Şňů│šÜäń┐íŠü»ňĆ»ń╗ąŠčąÚśůJBossňĆŐ

ServletšÜ䊾çŠíúŃÇé┬á

┬á┬á┬á 5. ň░Ćš╗ô

┬á┬á┬á ňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝늜»ńŞÇńެňżłňĄžšÜäŔ««Úóś´╝îňťĘŠťČŠľçńŞşšČöŔÇůňƬŠś»š«ÇňŹĽňť░ÚÇÜŔ┐çň»╣ňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝ëšÜäň«×šÄ░ňÄčšÉćňĺîJossoňťĘJBossšÄ»ňóâńŞőšÜäň«×ŠľŻšÜäń╗őš╗Ź´╝îŔ«ęŔ»╗ŔÇůňťĘńŞÇńެńżžÚŁóň»╣ňŹĽšé╣šÖ╗ÚÖć´╝łSSO´╝늝ëńŞÇň«ÜŔ«ĄŔ»ćŃÇé

- 2009-10-15 14:12

- ŠÁĆŔžł 1248

- Ŕ»äŔ«║(0)

- ŠčąšťőŠŤ┤ňĄÜ

ňĆĹŔíĘŔ»äŔ«║

-

java_classňĆŹš╝ľŔ»ĹňÉÄšÜäń╗úšáüŔ┐śňÄč

2012-03-18 00:06 1778┬á java class ňłęšöĘjad ňĆŹš╝ľŔ»Ĺń╣őňÉÄ´╝îňüÂň░öňŤ×šó░ňł░ ... -

ThreadLocalšÜäňçášžŹŔ»»ňî║

2012-01-10 09:48 885┬á ┬ኝÇŔ┐Ĺšö▒ń║ÄÚťÇŔŽüšöĘňł░ThreadLocal´╝îňťĘšŻĹńŞŐŠÉťš┤ó ... -

ŠĚ▒ňůąŔžúŠ×ÉOGNLŠŐĽňŻ▒

2011-12-16 15:15 1908ňůłšťőŔ┐ÖńެŔíĘŔżżň╝Ć´╝Ülist.{#me=#this,#root.m ... -

ŠÁůŔ░łJAVA ThreadPoolExecutor

2011-01-28 16:36 1332┬á┬áŔ┐Öš»çŠľçšźáňłćńŞ║ńŞĄÚâĘňłć ... -

ant echo message šë╣Š«ŐňşŚšČŽŔŻČŠŹó

2011-01-27 11:54 1728< < > &a ... -

hibernate------hqlŠÇ╗š╗ô

2010-08-24 12:52 8521. ŠčąŔ»óŠĽ┤ńެŠśáň░äň»╣Ŕ▒íŠëÇŠ ... -

log4j additivity ńŻťšöĘ

2010-08-11 22:15 1975log4j.rootLogger=debug,stdout ... -

Log4j ÚŤćšżĄšÄ»ňóâńŞőšÜä ňĄäšÉ抾╣Šíł

2010-08-11 21:17 3216ڝNJ▒é´╝ÜŔ┐ĹŠťčŠťëńެÚí╣šŤ«ŔŽüš ... -

Š×äň╗║Javaň╣ÂňĆĹŠĘíň×őŠíćŠ×Â

2010-07-12 17:04 917JavašÜäňĄÜš║┐šĘőšë╣ŠÇžńŞ║Š×äň╗║ ... -

Java šĘőň║ĆńŞşšÜäňĄÜš║┐šĘő

2010-07-12 17:03 820šö▒ń║ÄňťĘŔ»şŔĘÇš║žŠĆÉńżŤń║ćš║┐š ... -

JAVA š║┐šĘő ňč║šíÇŠŽéň┐Á

2010-07-12 17:00 1035Java ŠťëňçášĘőŠľ╣Š│ĽňĆ»ń╗ąň«×šÄ ... -

ňťĘ Java ň╣│ňĆ░ńŞŐŔ┐ŤŔíîňĄÜš║┐šĘőš╝ľšĘőšÜäš╝║ÚÖĚ

2010-07-12 16:58 970Java Ŕ»şŔĘÇšÜäň╣ÂňĆĹš╝ľšĘő ŃÇÇŃÇÇň░▒ňůÂŔç¬Ŕ║źŠŁąŔ»┤´╝îň╣ÂňĆĹš╝ľšĘőŠś»ńŞÇšžŹ ... -

c3p0-0.9.1.2ŠĽ░ŠŹ«ň║ôŔ┐׊ĹŠ▒á

2010-06-17 11:46 1379C3POŠś»ńŞÇńެň╝ÇŠöżŠ║Éń╗úšáüšÜäJDBCŠĽ░ŠŹ«Š║Éň«×šÄ░Úí╣šŤ«,ň«âňťĘli ... -

Axis2ň┐źÚÇčńŞŐŠëőŠîçňŹŚ

2010-06-03 17:59 816http://hideto.iteye.com/blog/56 ... -

C3P0Ŕ┐׊ĹŠ▒áŔ»Žš╗ćÚůŹšŻ«ńŞÄň«×šÄ░

2010-05-31 17:33 1050<c3p0-config> <defau ... -

ň«×ńżőŔ«▓Ŕžú´╝ÜJAVA SOAPŠŐÇŠť»

2010-05-25 18:19 2383Very Simple Object Access Proto ... -

Tomcat 5.5 JNDI Resource ÚůŹšŻ«

2010-05-25 11:14 1657ŠťČŠľçŠŁąŔç¬CSDNňŹÜň«ó´╝îŔŻČŔŻŻŔ»ĚŠá犜Äňç║ňĄä´╝Ühttp://blog. ... -

SSH2 jar

2010-05-21 14:51 1695ňťĘJavaEEń╝üńŞÜš║žň╝ÇňĆĹńŞş´╝îń ... -

Ŕ«ęhttpclientŠÄąňĆŚŠëÇŠťësslŔ»üń╣Žhttps ňłćń║ź

2010-04-29 11:21 5095Ŕ«┐ÚŚ«https ŔÁäŠ║ÉŠŚÂ,Ŕ«ęhttpclientŠÄąňĆŚŠëÇŠťësslŔ»ü ... -

ńŻ┐šöĘJUnitŠÁőŔ»ĽÚÇÜŔ┐ç HttpClient(httpsňŹĆŔ««)Ŕ«┐ÚŚ«Šö»ń╗śň«ŁŠÄąňĆúŠŚÂńŞŹŔâŻŔç¬ňŐĘŔÄĚňżŚŔ»üń╣ŽšÜäŔžúňć│ňŐ׊│Ľ

2010-04-29 11:17 5253ŠťÇŔ┐ĹňťĘňüÜńŞÇńެÚÇÜŔ┐ç HttpCl ...

šŤŞňů│ŠÄĘŔŹÉ

"CASň«×šÄ░ssoňŹĽšé╣šÖ╗ňŻĽňÄčšÉć" CAS´╝łCentral Authentication Service´╝늜»YaleňĄžňşŽňĆĹŔÁĚšÜäńŞÇńެń╝üńŞÜš║žšÜäŃÇüň╝ÇŠ║ÉšÜäÚí╣šŤ«´╝ĘňťĘńŞ║Webň║öšöĘš│╗š╗čŠĆÉńżŤńŞÇšžŹňƻڣášÜäňŹĽšé╣šÖ╗ňŻĽŔžúňć│Šľ╣Š│Ľ´╝łň▒×ń║ÄWeb SSO´╝ëŃÇéCASň╝Çňžőń║Ä2001ň╣┤´╝îň╣ÂňťĘ2004ň╣┤12Šťł...

ŠÇ╗šÜ䊣ąŔ»┤´╝îňč║ń║ÄJava EEšÜäňŹĽšé╣šÖ╗ňŻĽŠŐÇŠť»šáöšęÂńŞÄň«×šÄ░ŠÂëňĆŐňł░šŻĹš╗ťŔ«ĄŔ»üňŹĆŔ««ŃÇüň«ëňůĘŠÇžŔ«żŔ«íŃÇüň║öšöĘŠťŹňŐíňÖĘÚůŹšŻ«šşëňĄÜńެŠľ╣ÚŁó´╝îň»╣ń║ÄŠĆÉÚźśń╝üńŞÜň║öšöĘš│╗š╗čšÜ䊜ôšöĘŠÇžňĺîň«ëňůĘŠÇžňůĚŠťëÚçŹŔŽüŠäĆń╣ëŃÇéňťĘň«×ÚÖůÚí╣šŤ«ńŞş´╝îň╝ÇňĆĹŔÇůÚťÇŔŽüŠá╣ŠŹ«ňůĚńŻôڝNJ▒éÚÇëŠőęňÉłÚÇéšÜä...

ňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign On´╝ë´╝îš«Çšž░ńŞ║ SSO´╝»šŤ«ň돊»öŔżâŠÁüŔíîšÜäń╝üńŞÜńŞÜňŐ튼┤ňÉłšÜäŔžúňć│Šľ╣Šíłń╣őńŞÇŃÇéSSOšÜäň«Üń╣늜»ňťĘňĄÜńެň║öšöĘš│╗š╗čńŞş´╝îšöĘŠłĚňƬڝÇŔŽüšÖ╗ňŻĽńŞÇŠČíň░▒ňĆ»ń╗ąŔ«┐ÚŚ«ŠëÇŠťëšŤŞń║ĺń┐íń╗╗šÜäň║öšöĘš│╗š╗čŃÇé ŔżâňĄžšÜäń╝üńŞÜňćůÚâĘ´╝îńŞÇŔłČÚ⯊ťëňżłňĄÜšÜä...

ŠÄóŔ«Ęń║ćňŽéńŻĽňťĘÚŤćšżĄšÄ»ňóâńŞőň«×šÄ░ňŹĽšé╣šÖ╗ňŻĽ(SSO)´╝îš«ÇňîľšöĘŠłĚŔ«ĄŔ»üŠÁüšĘőšÜäňÉŠĆÉÚźśň«ëňůĘŠÇžŃÇé **7.4 ÚŤćšżĄňîľ Singleton ŠťŹňŐí** Ŕ┐ÖÚâĘňłćňćůň«╣Ŕ«ĘŔ«║ń║ćňŽéńŻĽňťĘÚŤćšżĄšÄ»ňóâńŞşÚâĘšŻ▓ňĺîš«íšÉć Singleton š▒╗ň×őšÜ䊝ŹňŐí´╝îňîůŠőČ HASingleton Deployer ...

ňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign-On, SSO´╝늜»ńŞÇšžŹšŻĹš╗ťŔ║źń╗ŻÚ¬îŔ»üŠŐÇŠť»´╝îňůüŔ«ŞšöĘŠłĚÚÇÜŔ┐çńŞÇŠČíšÖ╗ňŻĽň░▒ŔâŻŔ«┐ÚŚ«ňĄÜńެšŤŞń║ĺňů│ŔüöšÜäň║öšöĘš│╗š╗č´╝îŔÇáÚťÇňĄÜŠČíŔżôňůąňçşŔ»üŃÇ銝ȊľçńŞ╗ŔŽüňłćŠ×ÉńŞĄšžŹňŞŞŔžüšÜäSSOň«×šÄ░ŠíćŠ×ÂÔÇöÔÇöJOSSO´╝łJava Open Single Sign-On´╝ëňĺî...

### ňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëŠŐÇŠť» ňŹĽšé╣šÖ╗ňŻĽŠś»ŠîçšöĘŠłĚń╗ůÚťÇŔŽüńŞÇŠČíŔ║źń╗ŻÚ¬îŔ»ü´╝îň░▒ňĆ»ń╗ąŔ«┐ÚŚ«ňĄÜńެńŞŹňÉîšÜ䊝ŹňŐíŃÇéŔ┐ÖŠś»ÚÇÜŔ┐çÚŤćńŞşň╝ĆŔ║źń╗ŻŔ«ĄŔ»üŠťŹňŐíňÖĘŠŁąň«×šÄ░šÜä´╝îň«âńŞ║ňĄÜńެň║öšöĘš│╗š╗čŠĆÉńżŤŔ«ĄŔ»üŠťŹňŐíŃÇé ### CAS´╝łCentral Authentication Service´╝ë ...

TeamcenteršÜäňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign-On, SSO´╝ëŠ×Š×äňč║ń║ÄLDAP´╝łŔŻ╗ÚçĆš║žšŤ«ňŻĽŔ«┐ÚŚ«ňŹĆŔ««´╝ëňĺîňĆ»Ŕ⯚ÜäňůÂń╗ľšŤ«ňŻĽŠťŹňŐí´╝îňŽéActive DirectoryŠłľNovellŃÇéŔ┐ÖšžŹŠ×Š×äšÜäŠáŞň┐⊜»Teamcenterň«ëňůĘń╗úšÉć´╝îň«âńŞÄň«ëňůĘŠťŹňŐíŔ┐ŤŔíîÚÇÜń┐í´╝îší«ń┐ŁšöĘŠłĚŔ║źń╗ŻšÜä...

- **ňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëŠö»Šîü´╝Ü** ňŽéŠ×ťš│╗š╗čňÉ»šöĘń║ćSSOňŐčŔ⯴╝îňłÖń╝ÜÚÇÜŔ┐çšë╣ň«ÜšÜ䊾╣ň╝ĆŔ┐ŤŔíîšÖ╗ňŻĽňĄäšÉćŃÇé #### ńŞâŃÇüšÖ╗ňŻĽÚíÁÚŁóňĄäšÉćÚÇ╗ŔżĹ - **JavaScriptŔäÜŠťČ´╝Ü** ňŻôšöĘŠłĚšé╣ňç╗šÖ╗ňŻĽÚôżŠÄąŠŚÂ´╝îňĆ»ŔâŻń╝Üň╝╣ňç║ŠĘíŠÇüŠíć´╝łmodal´╝ë´╝ľŔÇůšŤ┤ŠÄąŔĚ│ŔŻČňł░...

šČČ6šźáňĺîšČČ7šźáňĆ»Ŕ⯊ÂëňĆŐňł░ňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign-On, SSO´╝ëňĺîň«ëňůĘŠÇžŔ«żšŻ«´╝îší«ń┐ŁšöĘŠłĚňťĘŔ«┐ÚŚ«ňĄÜńެš│╗š╗芌ÂňƬڝÇŔŽüńŞÇŠČíšÖ╗ňŻĽ´╝îňÉÂń┐ŁŠŐĄÚŚĘŠłĚňůŹňĆŚŠŻťňťĘšÜäň«ëňůĘňĘüŔâüŃÇé šČČ8šźáňĆ»ŔâŻń╝ÜŔ«▓ŔžúGoogleň░ĆÚâĘń╗šÜäڍ抳ɴ╝îňŽéńŻĽň░ćGooglešÜ䊝ŹňŐíňŽéŠŚąňÄć...

ŠÇ╗ń╣ő´╝îCAS-Server-ClientňŹĽšé╣šÖ╗ňŻĽdemoŠĆÉńżŤń║ćńŞÇńެň«×ŔĚÁSSOňŐčŔ⯚Üäň╣│ňĆ░´╝îňŞ«ňŐęň╝ÇňĆĹŔÇůšÉćŔžúňŽéńŻĽňťĘńŞŹňÉîň║öšöĘÚŚ┤ň«×šÄ░š╗čńŞÇŔ║źń╗ŻÚ¬îŔ»üŃÇéÚÇÜŔ┐çň»╣CASŠťŹňŐíňÖĘňĺîň«óŠłĚšź»šÜäÚůŹšŻ«´╝îń╗ąňĆŐňťĘApache TomcatńŞŐŔ┐ŤŔíîŠÁőŔ»Ľ´╝îńŻáňĆ»ń╗ąŠĚ▒ňůąŠÄîŠĆíSSOšÜäňĚąńŻť...

**CAS SSO´╝łCentral Authentication Service ňŹĽšé╣šÖ╗ňŻĽ´╝ë** CAS Šś»ńŞÇńެň╝ÇŠ║ÉšÜäŔ║źń╗ŻÚ¬îŔ»üŠíćŠ×´╝îň«âŠĆÉńżŤń║ćňč║ń║Ä Web šÜäňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign-On, SSO´╝ëňŐčŔâŻŃÇéSSO ňůüŔ«ŞšöĘŠłĚňťĘńŞÇŠČíšÖ╗ňŻĽňÉÄŔ«┐ÚŚ«ňĄÜńެšŤŞń║ĺń┐íń╗╗šÜäň║öšöĘš│╗š╗č´╝îŔÇáÚťÇ...

ňťĘŠťČŠľçńŞş´╝Ĺń╗Čň░ćŠĚ▒ňůąŠÄóŔ«ĘKeycloakšÜäňŐčŔâŻŃÇüňŽéńŻĽńŻ┐šöĘň«âŠö»ŠîüňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëń╗ąňĆŐň«âňťĘITšÄ»ňóâńŞşšÜäÚçŹŔŽüŠÇžŃÇé KeycloakšÜäŠáŞň┐âňŐčŔâŻňîůŠőČ´╝Ü 1. **Ŕ║źń╗ŻÚ¬îŔ»ü**´╝ÜKeycloakňůüŔ«ŞšöĘŠłĚÚÇÜŔ┐çšöĘŠłĚňÉŹňĺîň»ćšáüŃÇüšĄżń║ĄŔ┤ŽŠłĚŠłľňůÂń╗ľŔ«ĄŔ»üŠľ╣ň╝Ć´╝łňŽé...

SAML v2šëłŠťČŠĆÉńżŤń║抍┤ň╝║ňĄžšÜäňŐčŔâŻňĺîŠö╣Ŕ┐ŤšÜäň«ëňůĘŠÇž´╝îňůüŔ«ŞŠťŹňŐíŠĆÉńżŤŔÇůňĺŹňŐíŠÂłŔ┤╣ŔÇůń╣őÚŚ┤šÜäń┐íń╗╗ňů│š│╗ň╗║šźő´╝îń╗ÄŔÇîň«×šÄ░ňŹĽšé╣šÖ╗ňŻĽ´╝łSingle Sign-On, SSO´╝ëňĺîňůÂń╗ľÚźśš║žň«ëňůĘšë╣ŠÇžŃÇéňťĘJBossň╣│ňĆ░ńŞŐ´╝îSAML v2Ŕóźň╣┐Š│Ťň║öšöĘń║ÄŔ║źń╗Żš«íšÉćŔžúňć│Šľ╣Šíł...

ŠťČŠľ╣ŠíłšÜ䚍«Šá犜»ň░ćkjdpšÜäňĚąńŻťŠÁüňżůňŐ×ń╗╗ňŐíňĆŐńŞÜňŐíň»╣Ŕ▒íŠčąšťőňŐčŔâŻÚŤćŠłÉňł░LiferayÚŚĘŠłĚ´╝îň╣Âň«×šÄ░ňŹĽšé╣šÖ╗ňŻĽ(SSO)ňŐčŔâŻŃÇéŔ┐ÖńŞŹń╗ůňĆ»ń╗ąŠĆÉÚźśšöĘŠłĚńŻôÚ¬î´╝îŔ┐śňĆ»ń╗ąš«ÇňîľšöĘŠłĚšÜäšÖ╗ňŻĽŠÁüšĘő´╝îŠĆÉÚźśňĚąńŻťŠĽłšÄçŃÇé **1.2 ň«ëŔúů** **1.2.1 šëłŠťČŔ»┤ŠśÄ** ŠťČ...

3. **Liferay Portal**´╝ÜLiferayň«îňůĘŠö»ŠîüJSR-168ňĺîWSRP´╝îňĆ»ňťĘňĄÜšžŹň║öšöĘŠťŹňŐíňÖĘňĺ░ŠŹ«ň║ôš│╗š╗čńŞŐŔ┐ÉŔíî´╝îŠĆÉńżŤń║ćňč║ń║ÄCASšÜäňŹĽšé╣šÖ╗ňŻĽňŐčŔâŻŃÇéň«âšÜäšë╣šé╣Šś»ŔĚĘň╣│ňĆ░ŃÇüňĄÜŔ»şŔĘÇŠö»Šîüń╗ąňĆŐň╝║ňĄžšÜ䚥żňî║Šö»ŠîüŃÇé 4. **eXo Platform**´╝Üňč║ń║ÄJSF...

CAS´╝łCentral Authentication Service´╝늜»ŔÇÂÚ▓üňĄžňşŽň╝ÇňĆĹšÜäńŞÇńެň╝ÇŠöżŠ║Éń╗úšáüňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëš│╗š╗č´╝îň«âňůüŔ«ŞšöĘŠłĚÚÇÜŔ┐çńŞÇŠČíšÖ╗ňŻĽň░▒ŔâŻŔ«┐ÚŚ«ňĄÜńެň║öšöĘš│╗š╗čŃÇéňťĘÚí╣šŤ«ńŞş´╝îCASňĆ»ń╗ąŠĆÉÚźśšöĘŠłĚńŻôÚ¬î´╝îňçĆň░ĹšöĘŠłĚŔ«░ńŻĆňĄÜńެŔ┤ŽŠłĚňĺîň»ćšáüšÜäŔ┤čŠőů´╝î...

6. **ńŻ┐šöĘňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ë**´╝Üň»╣ń║ÄňĄžň×őń╝üńŞÜš║žň║öšöĘ´╝îňĆ»ń╗ąÚççšöĘňŹĽšé╣šÖ╗ňŻĽš│╗š╗č´╝îšöĘŠłĚňƬڝÇŔŽüšÖ╗ňŻĽńŞÇŠČí´╝îňŹ│ňĆ»ňťĘňĄÜńެňşÉš│╗š╗čÚŚ┤Ŕ笚ö▒ňłçŠŹó´╝îňçĆň░ĹSessionńŞóňĄ▒šÜäÚŚ«ÚóśŃÇé 7. **ŔÇâŔÖĹŠŚášŐŠÇüŔ«żŔ«í**´╝ÜňťĘňż«ŠťŹňŐíŠ×Š×äńŞş´╝îŠÄĘňŐĘŠťŹňŐ튌ášŐŠÇüňîľ´╝î...

Keycloak Šś»ńŞÇńެň╝ÇŠ║ÉšÜäŔ║źń╗Żš«íšÉćňĺîŔ«┐ÚŚ«ŠÄžňłÂŠťŹňŐí´╝îň«âŠĆÉńżŤŔ║źń╗ŻÚ¬îŔ»üŃÇüňŹĽšé╣šÖ╗ňŻĽ´╝łSSO´╝ëń╗ąňĆŐňč║ń║ÄOAuth2ŃÇüOpenID ConnectšşëŠáçňçćšÜäň«ëňůĘAPIŃÇéKeycloakšÜ䊝ŹňŐíňÖĘš╗äń╗ÂňĆ»ń╗ąňťĘňĄÜšžŹńŞŹňÉîšÜäň║öšöĘŠťŹňŐíňÖĘńŞŐŔ┐ÉŔíî´╝îňîůŠőČJBoss AS 7ŃÇüJBoss ...

ňŻôň║öšöĘŠťŹňŐíňÖĘÚŤćšżĄňŚÂ´╝îňĆ»ń╗ąńŻ┐šöĘSSO´╝łSingle Sign-On´╝ëňŹĽšé╣šÖ╗ňŻĽ´╝îÚÇÜŔ┐çňŐáň»ćcookieň«×šÄ░šöĘŠłĚŔ║źń╗ŻšÜäŔĚĘŠťŹňŐíňÖĘÚ¬îŔ»üŃÇ銺ĄňĄľ´╝îTomcatňĺîJBossŠĆÉńżŤń║ćsessionňĄŹňłÂňŐčŔ⯴╝îńŻćń╝Üň»╝Ŕç┤ŠÇžŔâŻńŞőÚÖŹňĺîň╣┐ŠĺşÚúÄŠÜ┤ŃÇéńŞ║Úü┐ňůŹŔ┐Öń║ŤÚŚ«Úóś´╝îňĆ»ń╗ąńŻ┐šöĘ...