Androidه…چè´¹هں¹è®(118949422)第ن؛Œوœںن¸“é¢کهں¹è®

(转载请و³¨وکژه‡؛ه¤„,ه•†ç”¨è¯·ن¸ژوœ¬ن؛؛èپ”ç³»)

1. 首ه…ˆوˆ‘ن»¬و€è€ƒن¸€ن¸ھé—®é¢ک,Androidن¸ه“ھن؛›éƒ¨هˆ†éœ€è¦پوڈگé«که®‰ه…¨و€§éک²و¢è¢«ç ´è§£ï¼Œه“ھن؛›éƒ¨هˆ†و— و³•ن؟è¯په®‰ه…¨ï¼ں

a) 首ه…ˆï¼Œه¦‚وœن½ çڑ„ه؛”用è·ںه…¶ن»–ن؛؛ç«ن؛‰çڑ„وک¯هˆ›و„ڈم€پ用وˆ·ن½“éھŒم€پوœچهٹ،ç‰ç‰هپڈ软çڑ„ن¸œè¥؟,هگŒو—¶وک¯ه…چè´¹çڑ„,ه¹¶و²،وœ‰ن»€ن¹ˆوٹ€وœ¯éڑ¾ç‚¹ï¼Œè¦پ评ن¼°ن¸€ن¸‹وک¯هگ¦ç،®ه®éœ€è¦پوڈگé«کن»£ç پçڑ„ه®‰ه…¨و€§م€‚

b) ه¯¹ن؛ژه›¾ç‰‡م€پxmlو–‡ن»¶وˆ–者apkو–‡ن»¶وœ¬è؛«وک¯و— و³•هٹ ه¯†çڑ„م€‚ه› ن¸؛è؟™ن؛›و–‡ن»¶وک¯ç”±Andriodè™ڑو‹ںوœ؛هٹ è½½ه’Œè¯»هڈ–,هٹ ه¯†هگژAndroidè™ڑو‹ںوœ؛و— و³•è¯†هˆ«ï¼Œن½ çڑ„ه؛”用ن¹ںو— و³•و£ه¸¸ن½؟用ن؛†م€‚ه¦‚وœوœ‰éœ€è¦پن؟ه¯†çڑ„ه†…ه®¹ï¼Œن¸چè¦پو”¾هˆ°è؟™ن؛›و–‡ن»¶é‡Œم€‚

c) وœ‰ه¾ˆه¤ڑAndroidه؛”用需è¦پن¸ژوœچهٹ،端هپڑو•°وچ®é€ڑن؟،,ه¦‚وœن¼ 输çڑ„و•°وچ®هپڑن؛†هٹ ه¯†ï¼Œé‚£ن¹ˆه®¢وˆ·ç«¯هٹ ه¯†وˆ–解ه¯†هڈ¯èƒ½ن¼ڑن½؟用هˆ°ه¯†é’¥ï¼Œè؟™ن¸ھه¯†é’¥وœ€ه¥½وک¯هٹ¨و€پçڑ„م€‚

d) ه…³é”®çڑ„ن¸ڑهٹ،逻辑م€پç®—و³•ه’Œو¶‰هڈٹهˆ°é‡‘èچن؛¤وک“çڑ„部هˆ†ï¼Œéœ€è¦پوپé«کçڑ„ه®‰ه…¨و€§ï¼Œه؟…é،»ه¤ڑç§چهٹ ه¯†و–¹و³•ه¹¶ç”¨م€‚

2. éک²و¢ن»£ç پ被هڈچ编译çڑ„ه‡ ç§چو–¹و³•ï¼ڑ

a) ه°½é‡ڈه‡ڈه°‘ه®¢وˆ·ç«¯ن»£ç پن¸çڑ„و•ڈو„ںه†…ه®¹ï¼Œن¾‹ه¦‚هٹ ه¯†ç®—و³•çڑ„key

è¦پوƒ³ه®Œه…¨ن¸چè¢«ç ´è§£وک¯ن¸چهڈ¯èƒ½çڑ„,ه¾®è½¯è‹¹وœè؟™و ·çڑ„ه…¬هڈ¸ï¼Œن¸€و ·ن¼ڑè¢«ç ´è§£è¶ٹ狱م€‚وˆ‘ن»¬هڈھ能وƒ³هٹو³•وڈگé«ک被هڈچ编译çڑ„éڑ¾ه؛¦ï¼Œوڈگé«کè¢«ç ´è§£çڑ„é—¨و§›م€‚

首ه…ˆè®©و•ڈو„ںçڑ„ه†…ه®¹ه°½é‡ڈهœ¨وœچهٹ،端,而ن¸چوک¯و”¾هˆ°ه®¢وˆ·ç«¯ï¼Œه¯†é’¥ç”¨هٹ¨و€پçڑ„م€‚ن¸چè¦پè‡ھه·±ç»™è‡ھه·±هں‹ن¸‹ç¥¸و ¹ï¼Œه°½é‡ڈن¸چè¦پç•™ن¸‹ن¼ڑè¢«ç ´è§£çڑ„هڈ¯èƒ½و€§م€‚ه¢¨èڈ²ه®ڑه¾‹è¯´ï¼Œن¸€ن»¶هڈن؛‹ه¦‚وœهڈ¯èƒ½هڈ‘ç”ں,那ن¹ˆه®ƒن¸€ه®ڑن¼ڑهڈ‘ç”ںم€‚

b) è‡ھه®ڑن¹‰ç±»هٹ è½½ه™¨(Custom ClassLoader)

é€ڑè؟‡è‡ھه®ڑن¹‰ç±»هٹ è½½ه™¨ï¼Œهڈ¯ن»¥هٹ è½½هٹ ه¯†è؟‡çڑ„.classو–‡ن»¶ï¼Œهœ¨هٹ è½½و—¶ن½؟用è‡ھه®ڑن¹‰çڑ„ç±»هٹ è½½ه™¨è§£ه¯†çڑ„و–¹ه¼ڈوڈگé«کن»£ç پçڑ„ه®‰ه…¨و€§م€‚

è؟™ç§چو–¹ه¼ڈهœ¨وœ‰وœ؛ن¼ڑن½؟用è‡ھه·±çڑ„ç±»هٹ è½½ه™¨çڑ„هœ؛و™¯ن¸‹هڈ¯ن»¥ن½؟用,ن¾‹ه¦‚C/Sو¶و„çڑ„程ه؛ڈ,ه®¢وˆ·ç«¯وک¯Javaç¼–ه†™çڑ„(Swingوˆ–SWT),è؟™ç§چ程ه؛ڈهœ¨ه¤§ه…¬هڈ¸ه’Œه›½ه¤–较ه¸¸è§پ,ه›½ه†…ه°ڈه…¬هڈ¸ه¾ˆه°‘ن¼ڑ用Javaو¥ه†™ه®¢وˆ·ç«¯م€‚

ه¯¹ن؛ژAndroid程ه؛ڈ,ه¯¹ن؛ژ继و‰؟Androidçڑ„Activityم€پServiceç‰هں؛ç±»çڑ„هگ类,و— و³•ن½؟用类هٹ è½½ه™¨ï¼Œه¦‚وœè¦پن½؟用,那ن¹ˆéœ€è¦پوٹٹه…³é”®çڑ„ن»£ç پوٹ½ç¦»ه‡؛و¥ï¼Œç‹¬ç«‹وˆگن¸€ن¸ھن¸ژAndroidو،†و¶و— ه…³çڑ„类,è؟™و ·هڈ¯ن»¥ن½؟用è‡ھه®ڑن¹‰çڑ„ç±»هٹ è½½ه™¨و¥هٹ è½½م€‚

ن½†è؟™é‡Œن»چ然وœ‰éڑگو‚£ï¼Œه› ن¸؛è؟™ن¸ھè‡ھه®ڑن¹‰çڑ„ç±»هٹ è½½ه™¨ن¹ںوک¯javaç¼–ه†™çڑ„,ن¹ںن¼ڑ被هڈچ编译م€‚هڈھن¸چè؟‡è؟™و ·ه¤„çگ†هگژهڈˆه¢هٹ ن؛†ن¸€éپ“ه±ڈéڑœï¼Œوڈگé«کن؛†è¢«ç ´è§£çڑ„éڑ¾ه؛¦م€‚

c) ن½؟用JNI

用Cوˆ–C++ç¼–ه†™çڑ„ن»£ç پ相ه¯¹ن؛ژJavaو¥è¯´و›´éڑ¾è¢«هڈچ编译م€‚ن½†è؟™ç§چو–¹و³•é™¤éçœںçڑ„وœ‰ه؟…è¦پ,هگ¦هˆ™ن¸چوڈگه€،ن½؟用م€‚

ه› ن¸؛وœ¬هœ°ن»£ç په¾ˆéڑ¾è°ƒè¯•ï¼Œه¦‚وœو‰§è،Œه¼‚ه¸¸ن¼ڑه¯¼è‡´و•´ن¸ھè™ڑو‹ںوœ؛ه¼‚ه¸¸ه…³é—م€‚هگŒو—¶.soن¼ڑ被هٹ è½½هˆ°è™ڑو‹ںوœ؛çڑ„ه†…هکن¸ï¼Œو— è®؛وک¯هگ¦ن½؟用都هچ 用ه†…هکç©؛é—´م€‚

هڈ¦ه¤–,ه¾ˆه¤ڑوگJavaçڑ„ن؛؛ن¸چه¤ھç†ںو‚‰Cوˆ–C++م€په¦‚وœن½ çڑ„ه…¬هڈ¸وœ‰ن؛؛ç†ںو‚‰è؟که¥½م€‚

d) و··و·†

و··و·†وک¯هœ¨ن¸چو”¹هڈکن»£ç پ逻辑çڑ„وƒ…ه†µن¸‹ï¼Œه¢هٹ و— 用ن»£ç پ,وˆ–者é‡چه‘½هگچç±»هگچم€پو–¹و³•هگچه’Œهڈکé‡ڈهگچ,ن½؟هڈچ编译هگژçڑ„و؛گن»£ç پéڑ¾ن؛ژ看و‡‚,وڈگé«کè¢«ç ´è§£çڑ„éڑ¾ه؛¦م€‚

وœ¬ن¸“é¢کé‡چ点讲解هœ¨Androidه؛”用程ه؛ڈه¦‚ن½•و··و·†ن»£ç پ,首ه…ˆوˆ‘ن»¬ه…ˆو¥çœ‹ن¸€ن¸‹و··و·†ه‰چهگژهڈچ编译çڑ„结وœه¯¹و¯”م€‚

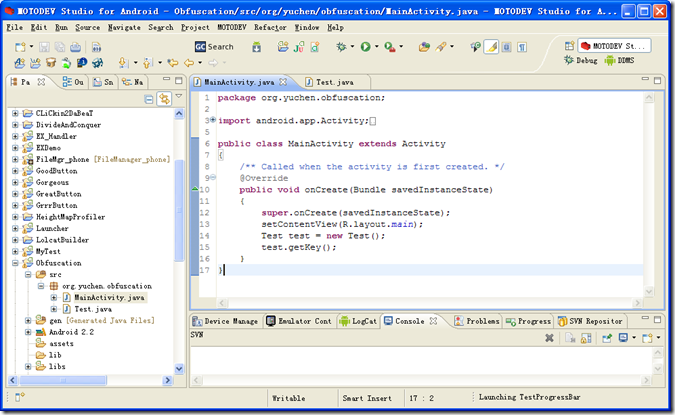

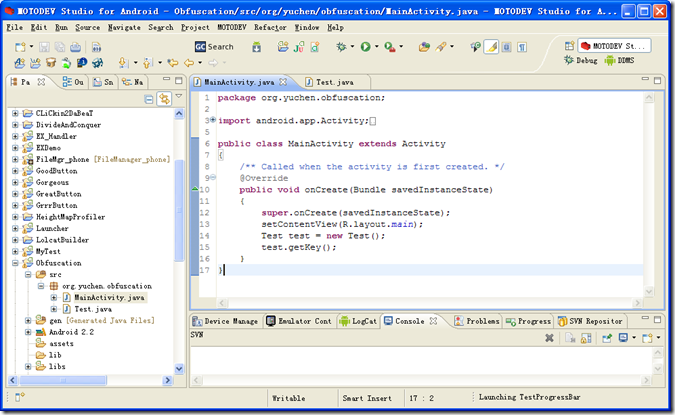

ه›¾1 هژںه§‹ن»£ç پ

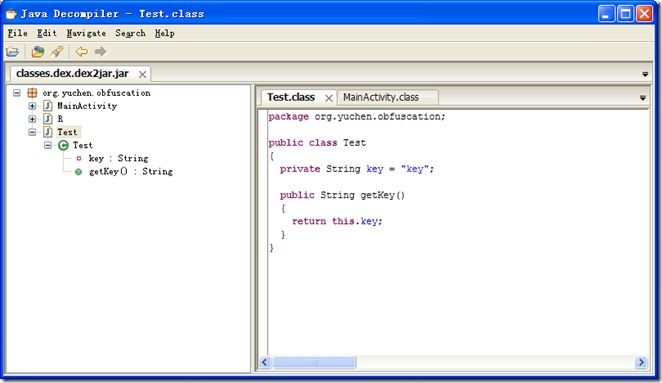

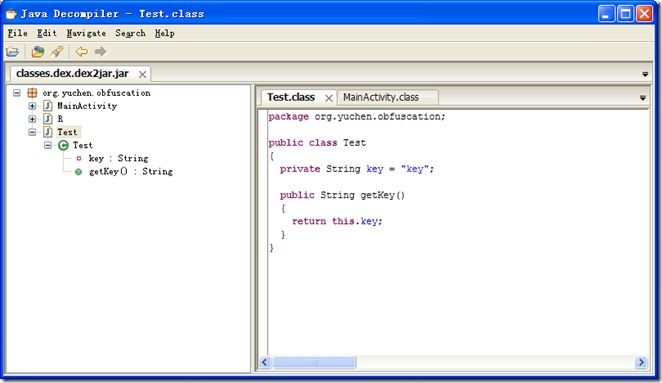

ه›¾2 و··و·†ه‰چهڈچ编译

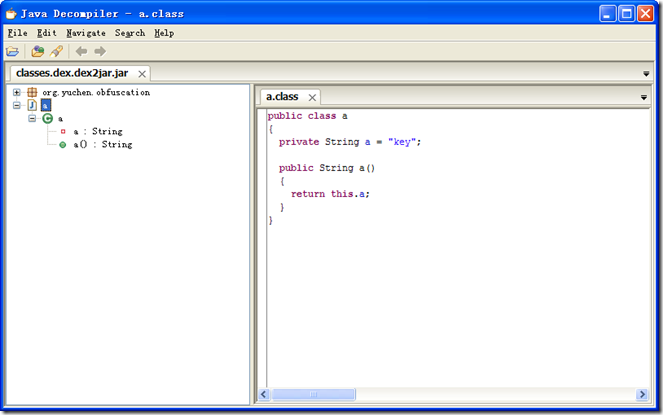

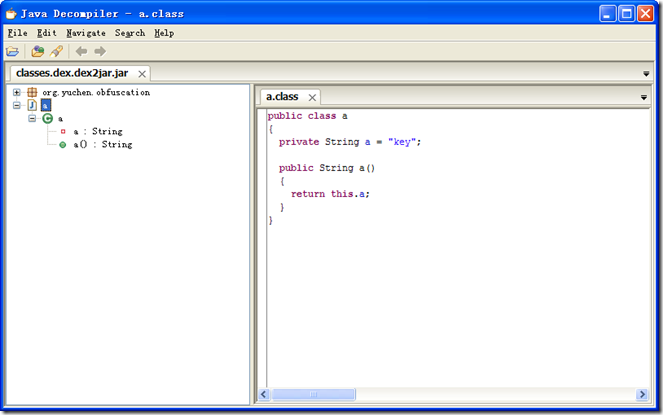

ه›¾3 و··و·†هگژهڈچ编译

وˆ‘ن»¬هڈ¯ن»¥çœ‹هˆ°ï¼Œç±»هگچم€پو–¹و³•هگچه’Œهڈکé‡ڈهگچç‰éƒ½ن¼ڑ被و”¹وژ‰ï¼Œو–¹و³•çڑ„هگ«ن¹‰و— و³•ç›´وژ¥çœ‹ه‡؛و¥ï¼Œن½†ه¦‚وœوک¯ه—符ن¸²ه¸¸é‡ڈè؟کوک¯ن¼ڑ被هڈچ编译ه‡؛و¥çڑ„,و‰€ن»¥è¯´ه…³é”®çڑ„keyن¸چ能و”¾هˆ°apkن¸ï¼Œه®ƒو— ه¤„éپپه½¢م€‚

ن¸‹é¢وˆ‘ن»¬و¥ن»‹ç»چه¦‚ن½•ن½؟用و··و·†ه·¥ه…·م€‚Android2.3ن¸وڈگن¾›ن؛†و··و·†çڑ„هٹں能,è·ںوˆ‘ن»¬è؟™é‡Œن»‹ç»چçڑ„ن½؟用çڑ„都وک¯proguardو··و·†ه™¨م€‚

وˆ‘ن»¬ن»‹ç»چçڑ„è؟™ن¸€ن¸ھو–¹و³•ï¼Œé™¤ن؛†و··و·†ن¹‹ه¤–,è؟کهŒ…و‹¬ç¨‹ه؛ڈçڑ„ç¾هگچ,ه®‰è£…ç‰هٹں能م€‚ه®ƒوک¯هں؛ن؛ژant编译çڑ„,هٹں能و›´ه¼؛ه¤§م€‚ن½ ن¹ںهڈ¯ن»¥هœ¨و•´ن¸ھ编译è؟‡ç¨‹وڈ’ه…¥ه…¶ن»–ن½ وƒ³è¦پçڑ„هٹں能,ن¾‹ه¦‚هچ•ه…ƒوµ‹è¯•م€‚

ن½؟用و–¹و³•ï¼ڑ

首ه…ˆè¦پهœ¨ن½ çڑ„ه·¥ç¨‹ن¸ه¢هٹ ن¸€ن¸ھé…چç½®و–‡ن»¶ï¼Œç”¨و¥é…چç½®çژ¯ه¢ƒهڈکé‡ڈه’Œç¾هگچو–‡ن»¶ï¼Œن¾‹ه¦‚build.cfg,هœ¨è؟™ن¸ھو–‡ن»¶ن¸éœ€è¦پوŒ‡ه®ڑه“ھن؛›ç±»ن¸چ需è¦پ被و··و·†م€‚هœ¨Androidن¸ï¼Œو‰€وœ‰هœ¨é…چç½®و–‡ن»¶ن¸ن¼ڑن½؟用هˆ°ç±»هگچçڑ„类,ن¸چه؛”该被و··و·†م€‚هگ¦هˆ™ç¨‹ه؛ڈو‰§è،Œè؟‡ç¨‹ن¸ن¼ڑه‡؛çژ°ClassNotFoundExceptionم€‚

ه†چهˆ›ه»؛ن¸€ن¸ھbuild.xml,用ن؛ژوŒ‡ه®ڑant编译çڑ„è؟‡ç¨‹م€‚وœ€هگژو‰§è،Œbuild.xml,ه°±ه®Œوˆگن؛†ن»£ç پçڑ„و··و·†م€پو‰“هŒ…م€پç¾هگچو•´ن¸ھè؟‡ç¨‹م€‚ن½ هڈ¯ن»¥ç”¨هڈچ编译ه·¥ه…·و£€وµ‹ن¸€ن¸‹وک¯هگ¦و··و·†وˆگهٹںم€‚

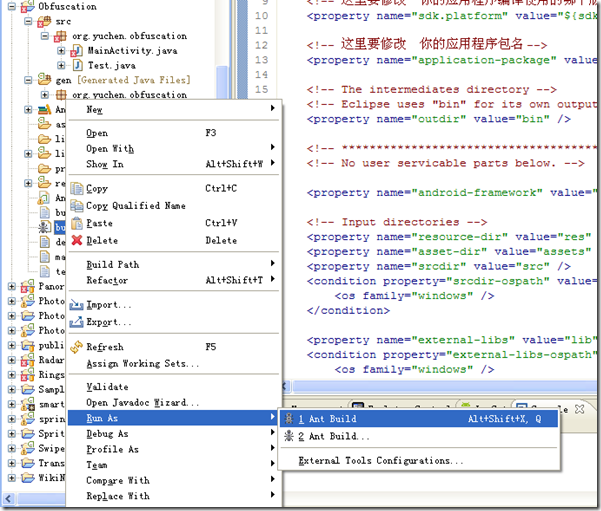

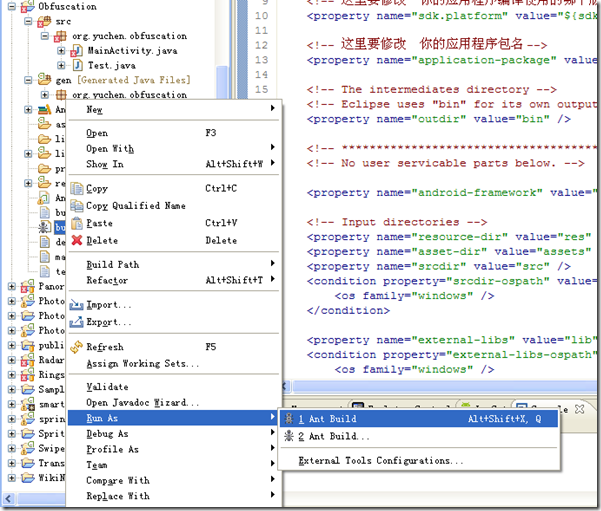

ه›¾4 و‰§è،Œbuild.xmlçڑ„و–¹و³•

请هڈ‚考ه·¥ç¨‹ç¤؛ن¾‹و¥و“چن½œï¼Œé…چç½®و–‡ن»¶ن¸éœ€è¦پن؟®و”¹çڑ„هœ°و–¹éƒ½ه·²و ‡ه‡؛,请وگœç´¢â€œè؟™é‡Œè¦پن؟®و”¹â€ه…³é”®ه—,و‰€وœ‰وں¥و‰¾هˆ°çڑ„هœ°و–¹éƒ½è¦پو£€وں¥ن¸€ن¸‹ï¼ŒوŒ‰ç…§è‡ھه·±çڑ„çژ¯ه¢ƒé…چç½®ن؟®و”¹م€‚

ن»¥ن¸ٹه‡ ç§چو–¹و³•ç»“هگˆن½؟用,و•ˆوœه€چه¢م€‚ç ´è§£ن½ 程ه؛ڈçڑ„ن؛؛ن¼ڑ说,وƒ³ن¸چهˆ°ç‹®هگ¼هٹںè؟کوœ‰ن¸€و‹›ه¤§ه–‡هڈ……

ه¦‚وœن½ çڑ„ه…¬هڈ¸çœںçڑ„需è¦پè؟™ن¹ˆن؟ه¯†ï¼Œé‚£ن¹ˆï¼Œé¦–ه…ˆè¦پ看ن½ çڑ„ه…¬هڈ¸وک¯هگ¦وœ‰ن¸¥ه¯†وˆگç†ںçڑ„ن؟،وپ¯ه®‰ه…¨هˆ¶ه؛¦ï¼Œهگ¦هˆ™ن¸€هˆ‡éƒ½ه¾’هٹ³ï¼Œه› ن¸؛ه®¶è´¼éڑ¾éک²ï¼Œه ،ه’وœ€ه®¹وک“ن»ژه†…部و”»ç ´م€‚

و؛گن»£ç په·²ه…±ن؛«ï¼Œهœ°ه€ï¼ڑhttp://u.115.com/file/bhnchwu6

ç”ç–‘هœ¨ن¸م€‚

附ï¼ڑو··و·†ن½؟用çڑ„وک¯ه…چè´¹çڑ„proguard组ن»¶ï¼Œه®ک网ï¼ڑhttp://proguard.sourceforge.net/

éڑ‹é›¨è¾°

2011-05-15

هˆ†ن؛«هˆ°ï¼ڑ

相ه…³وژ¨èچگ

ن»ژو–‡çŒ®ن¸çڑ„ن»‹ç»چوˆ‘ن»¬هڈ¯ن»¥çœ‹ه‡؛,ه¯¹ن؛ژAndroidç³»ç»ںن»£ç په®‰ه…¨و€§çڑ„هˆ†وگ,目ه‰چن¸»è¦پé¢ن¸´ن¸¤ه¤§وŒ‘وˆکم€‚首ه…ˆï¼Œهژ‚ه•†é€ڑه¸¸ن¼ڑهœ¨هڈ‘ه¸ƒن¹‹ه‰چه¯¹ن»£ç پè؟›è،Œو··و·†ه¤„çگ†ï¼Œè€Œو— و³•ç›´وژ¥èژ·ه¾—ç³»ç»ںçڑ„و؛گن»£ç پم€‚ه…¶و¬،,هچ³ن½؟能ه¤ںèژ·هڈ–هˆ°و؛گن»£ç پ,由ن؛ژAndroidç³»ç»ں...

Frida هچڈè®®وک¯ن¸€ç§چéه¸¸ه¼؛ه¤§çڑ„ه·¥ه…·ï¼Œèƒ½ه¤ںه¸®هٹ©ه¼€هڈ‘ن؛؛ه‘کو·±ه…¥ن؛†è§£ Android ه؛”用ه®‰ه…¨ه®وˆکن¸çڑ„ Frida هچڈè®®هˆ†وگ,و£€وµ‹ه’Œن؟®ه¤چه®‰ه…¨و¼ڈو´ï¼Œوڈگé«ک Android ه؛”用çڑ„ه®‰ه…¨و€§م€‚ه› و¤ï¼ŒFrida هچڈè®®هœ¨ Android ه؛”用ه®‰ه…¨é¢†هںںن¸çڑ„ه؛”用ه‰چو™¯éه¸¸...

م€ٹAndroid软ن»¶ه®‰ه…¨ن¸ژ逆هگ‘هˆ†وگم€‹وک¯ن¸€وœ¬و·±ه…¥وژ¢è®¨...é€ڑè؟‡م€ٹAndroid软ن»¶ه®‰ه…¨ن¸ژ逆هگ‘هˆ†وگم€‹çڑ„ه¦ن¹ ,ه¼€هڈ‘者ه’Œه®‰ه…¨ç ”究ن؛؛ه‘کهڈ¯ن»¥و·±ه…¥ن؛†è§£Androidه؛”用çڑ„ه®‰ه…¨éک²وٹ¤ï¼Œوڈگé«که؛”用çڑ„ه®‰ه…¨و€§ï¼ŒهگŒو—¶ن¹ں能و›´ه¥½هœ°ه؛”ه¯¹ه’Œéک²èŒƒو½œهœ¨çڑ„ه®‰ه…¨ه¨پèƒپم€‚

و€»çڑ„و¥è¯´ï¼ŒAndroidن»£ç پو··و·†وک¯وڈگé«که؛”用ه®‰ه…¨و€§çڑ„وœ‰و•ˆو‰‹و®µï¼Œن½†éœ€è¦پهگˆçگ†é…چç½®ه’Œوµ‹è¯•م€‚ه¼€هڈ‘者需è¦پن؛†è§£و··و·†çڑ„هں؛وœ¬هژںçگ†ه’Œو“چن½œï¼Œن»¥ن¾؟هœ¨ن؟وٹ¤ن»£ç پçڑ„هگŒو—¶ï¼Œç،®ن؟ه؛”用çڑ„و£ه¸¸è؟گè،Œم€‚é€ڑè؟‡ن¸چو–ه¦ن¹ ه’Œه®è·µï¼Œوˆ‘ن»¬هڈ¯ن»¥و›´ه¥½هœ°وژŒوڈ،è؟™ن¸€وٹ€وœ¯...

4. **解ه†³ه…¼ه®¹و€§é—®é¢ک**ï¼ڑç ”ç©¶ن¸چهگŒç‰ˆوœ¬ن¹‹é—´çڑ„ه·®ه¼‚,وڈگé«که؛”用çڑ„ه…¼ه®¹و€§م€‚ 5. **ه®‰ه…¨ç ”究**ï¼ڑو·±ه…¥çگ†è§£وƒé™گç®،çگ†م€پو•°وچ®هٹ ه¯†ç‰ه®‰ه…¨وœ؛هˆ¶ï¼Œن؟éڑœه؛”用ه®‰ه…¨م€‚ و€»ç»“و¥è¯´ï¼Œ"android-15و؛گن»£ç پ"وک¯ه¼€هڈ‘者وژ¢ç´¢Androidç³»ç»ںه¥¥ç§کçڑ„ه®ه؛“...

م€ٹAndroidç³»ç»ںه®‰ه…¨ن¸ژهڈچ编译ه®وˆکم€‹وک¯ن¸€وœ¬و·±ه…¥وژ¢è®¨Androidه¹³هڈ°ه®‰ه…¨و€§ه’Œé€†هگ‘ه·¥ç¨‹ه®è·µçڑ„ن¹¦ç±چ,ه…¶و؛گن»£ç پوڈگن¾›ن؛†ن¸°ه¯Œçڑ„ه®ن¾‹ه’Œه®éھŒç´ وگ,ه¸®هٹ©è¯»è€…و›´ه¥½هœ°çگ†è§£ه’Œه؛”用相ه…³وٹ€وœ¯م€‚هœ¨è؟™ن¸ھهژ‹ç¼©هŒ…ن¸ï¼Œ"daima"هڈ¯èƒ½ن»£è،¨ن؛†ن¹¦ن¸وڈگهˆ°çڑ„...

6. **وƒé™گç®،çگ†**ï¼ڑAndroidçڑ„ه®‰ه…¨و¨،ه‹وک¯هں؛ن؛ژوƒé™گçڑ„,و؛گن»£ç پ解é‡ٹن؛†ه¦‚ن½•ه®ڑن¹‰م€پ请و±‚ه’Œç®،çگ†وƒé™گ,è؟™ه¯¹ه¼€هڈ‘و¶‰هڈٹو•ڈو„ںو•°وچ®وˆ–ç³»ç»ںهٹں能çڑ„ه؛”用至ه…³é‡چè¦پم€‚ 7. **编译ن¸ژو„ه»؛ç³»ç»ں**ï¼ڑAOSP(Android Open Source Project)ن½؟用...

ه› و¤ï¼Œوœ¬و–‡ه°†ه¯¹ Android ه؛”用çڑ„ه®‰ه…¨و€§è؟›è،Œو·±ه…¥ç ”究,هˆ†وگçژ°وœ‰é—®é¢ک,وژ¢è®¨ه؛”ه¯¹ç–略,ن»¥وœںوڈگé«ک Android ه؛”用çڑ„ه®‰ه…¨و°´ه¹³ه’Œç”¨وˆ·çڑ„و•°ه—ç”ںو´»ه“پè´¨م€‚ ن¸€م€پ Android ه؛”用é¢ن¸´çڑ„ه®‰ه…¨é—®é¢ک Android ه؛”用é¢ن¸´çڑ„ه®‰ه…¨é—®é¢کن¸»è¦پهŒ…و‹¬...

هœ¨ه®é™…ه¼€هڈ‘ن¸ï¼Œè‰¯ه¥½çڑ„و³¨é‡ٹن¹ وƒ¯هڈ¯ن»¥وڈگé«کن»£ç پçڑ„هڈ¯è¯»و€§ه’Œهڈ¯ç»´وٹ¤و€§م€‚ و€»ن¹‹ï¼Œé€ڑè؟‡و·±ه…¥هˆ†وگ“android و‰‹وœ؛ه®‰ه…¨هچ«ه£«ه·¥ç¨‹و؛گن»£ç پâ€ï¼Œه¼€هڈ‘者ن¸چن»…能وژŒوڈ،و‰‹وœ؛ه®‰ه…¨هچ«ه£«çڑ„هں؛وœ¬و¶و„,è؟ک能وڈگهچ‡ه¯¹Androidç³»ç»ںه؛•ه±‚وœ؛هˆ¶çڑ„çگ†è§£ï¼Œن¸؛ن»ٹهگژ...

Android Studioوک¯ن¸€و¬¾ه¹؟و³›ن½؟用çڑ„Androidه؛”用程ه؛ڈه¼€هڈ‘集وˆگçژ¯ه¢ƒï¼Œè€Œن»£ç پو··و·†وک¯ه…¶ن¸çڑ„ن¸€ن¸ھé‡چè¦پçژ¯èٹ‚,ه°¤ه…¶وک¯هœ¨هڈ‘ه¸ƒه؛”用و—¶ï¼Œن¸؛ن؛†وڈگé«کن»£ç پçڑ„ه®‰ه…¨و€§ه’Œه‡ڈه°‘ن½“积,é€ڑه¸¸ن¼ڑن½؟用هˆ°Proguardه·¥ه…·م€‚AndroidProguardوڈ’ن»¶هˆ™وک¯ن¸؛...

ه¼€و؛گن¸ه›½2.0çڑ„Androidن»£ç په؛“ن¸؛ه¼€هڈ‘者وڈگن¾›ن؛†ن¸€ن¸ھه®è´µçڑ„ه¦ن¹ 资و؛گ,ه®ƒوڈç¤؛ن؛†و„ه»؛é«کو•ˆم€پ稳ه®ڑن¸”用وˆ·هڈ‹ه¥½çڑ„移هٹ¨ه؛”用çڑ„ه¹•هگژوٹ€وœ¯م€‚è؟™ن¸ھه¼€و؛گé،¹ç›®و—¨هœ¨ن؟ƒè؟›Androidه¼€هڈ‘çڑ„ه®è·µن¸ژهˆ†ن؛«ï¼Œه¸®هٹ©ه¼€هڈ‘者وڈگهچ‡وٹ€èƒ½ï¼Œçگ†è§£çژ°ن»£Androidه؛”用çڑ„...

15. **ه®‰ه…¨و€§**ï¼ڑن؟وٹ¤ç”¨وˆ·و•°وچ®ï¼Œéک²و¢SQLو³¨ه…¥ه’ŒXSSو”»ه‡»ï¼Œن½؟用SSL/TLSهٹ ه¯†ç½‘络é€ڑن؟،,çگ†è§£Androidه®‰ه…¨و،†و¶م€‚ ن»¥ن¸ٹçں¥è¯†ç‚¹و„وˆگن؛†م€ٹAndroidه¼€هڈ‘è‰؛وœ¯ن»£ç پم€‹çڑ„ن¸»è¦په†…ه®¹ï¼Œé€ڑè؟‡و·±ه…¥ه¦ن¹ ه’Œه®è·µï¼Œه¼€هڈ‘者هڈ¯ن»¥وڈگهچ‡è‡ھه·±çڑ„ن¸“ن¸ڑوٹ€èƒ½...

م€گWiFiه°ڈ车Androidن»£ç پم€‘é،¹ç›®و¶‰هڈٹçڑ„وٹ€وœ¯ç‚¹و¶µç›–ن؛†هµŒه…¥ه¼ڈç،¬ن»¶م€پو— ç؛؟é€ڑن؟،هچڈè®®م€پ移هٹ¨ه؛”用ه¼€هڈ‘ç‰ه¤ڑن¸ھ领هںںم€‚هœ¨è؟™ن¸ھé،¹ç›®ن¸ï¼Œوˆ‘ن»¬ن¸»è¦په…³و³¨çڑ„وک¯é€ڑè؟‡WiFi网络ه®çژ°ه¯¹STM32ه¾®وژ§هˆ¶ه™¨وژ§هˆ¶çڑ„و™؛能ه°ڈ车è؟›è،Œè؟œç¨‹و“چوژ§ï¼Œن»¥هڈٹهœ¨Android ...

网络و•°وچ®ن¼ 输çڑ„ه®‰ه…¨و€§هگŒو ·وک¯Android软ن»¶ه®‰ه…¨ه®،è®،ه…³و³¨çڑ„焦点م€‚2012ه¹´2وœˆUCWEBوµڈ览ه™¨ه‡؛çژ°çڑ„وکژو–‡ه¯†ç پ网络ن¼ 输و¼ڈو´ه°±وک¯ن¸€ن¸ھè¦ç¤؛م€‚هœ¨ç™»ه½•SSL站点و—¶ï¼Œه¦‚وœâ€œن؛‘端هٹ é€ںâ€هٹں能ه¼€هگ¯ï¼Œوœھهٹ ه¯†çڑ„用وˆ·è¯·و±‚هڈ¯èƒ½ن¼ڑ被转هڈ‘هˆ°ن»£çگ†وœچهٹ،ه™¨...

虽然ه¤§éƒ¨هˆ†ه†…و ¸ن»£ç پن¸چهœ¨ه¹³هڈ°_frameworks_baseن¸ï¼Œن½†çگ†è§£Linuxه†…و ¸ه¦‚ن½•ن¸ژن¸ٹه±‚ن؛¤ن؛’,ه¯¹ن؛ژن¼کهŒ–设ه¤‡é©±هٹ¨م€پوڈگهچ‡ç³»ç»ں稳ه®ڑو€§ه’Œه®‰ه…¨و€§è‡³ه…³é‡چè¦پم€‚و¯”ه¦‚,ç†ںو‚‰ç”µو؛گç®،çگ†م€پI/Oè°ƒه؛¦ç–ç•¥ç‰ï¼Œهڈ¯ن»¥ه¸®هٹ©ه¼€هڈ‘者و›´ه¥½هœ°çگ†è§£ه’Œن¼کهŒ–ç،¬ن»¶èµ„و؛گ...

é€ڑè؟‡ه¯¹Android 4.0و؛گن»£ç پçڑ„و·±ه…¥ç ”究,ه¼€هڈ‘者ن¸چن»…能وڈگé«ک编程وٹ€èƒ½ï¼Œè؟ک能ن؛†è§£هˆ°Androidç³»ç»ںçڑ„设è®،çگ†ه؟µï¼Œن»ژ而و›´ه¥½هœ°é€‚ه؛”ه’Œهˆ©ç”¨è؟™ن¸ھه¹³هڈ°م€‚ه°½ç®،Androidç³»ç»ںه·²ç»ڈهڈ‘ه±•هˆ°ن؛†و›´é«ک版وœ¬ï¼Œن½†ه¯¹4.0و؛گن»£ç پçڑ„ه¦ن¹ ن»چ然ه…·وœ‰é‡چè¦پçڑ„هژ†هڈ²...

ن»–ن»¬هڈ¯ن»¥é€ڑè؟‡è؟™ن¸ھه·¥ه…·و¥و£€وµ‹و½œهœ¨çڑ„ن؟،وپ¯و³„و¼ڈé—®é¢ک,وڈگé«که؛”用çڑ„ه®‰ه…¨و€§م€‚هœ¨ه®é™…ن½؟用ن¸ï¼Œç”¨وˆ·éœ€è¦په°†ه¾…هˆ†وگçڑ„APKو–‡ن»¶è¾“ه…¥هˆ°ه·¥ه…·ن¸ï¼Œç„¶هگژè؟گè،Œهˆ†وگ,ه·¥ه…·ن¼ڑوٹ¥ه‘ٹهڈ¯èƒ½هکهœ¨çڑ„ن؟،وپ¯و³„و¼ڈè·¯ه¾„م€‚é€ڑè؟‡ن؟®ه¤چè؟™ن؛›è·¯ه¾„,ه¼€هڈ‘者هڈ¯ن»¥ه¢ه¼؛...

Android وپ¶و„ڈن»£ç پçڑ„逆هگ‘هˆ†وگو–¹و³•وک¯ن¸€ن¸ھéه¸¸é‡چè¦پçڑ„ç ”ç©¶و–¹هگ‘,هڈ¯ن»¥ه¸®هٹ©وˆ‘ن»¬و›´ه¥½هœ°و£€وµ‹ه’Œéک²ه¾،وپ¶و„ڈن»£ç پ,وڈگé«ک Android ç³»ç»ںçڑ„ه®‰ه…¨و€§م€‚ Android وپ¶و„ڈن»£ç پçڑ„逆هگ‘هˆ†وگو–¹و³•وœ‰ه¾ˆه¤ڑه؛”用ه‰چو™¯ï¼Œن¾‹ه¦‚ï¼ڑ 1. و£€وµ‹وپ¶و„ڈن»£ç پï¼ڑ该...

é€ڑè؟‡و؛گن»£ç پ,وˆ‘ن»¬هڈ¯ن»¥ه¦ن¹ è؟™ن؛›ه؛“çڑ„ه·¥ن½œهژںçگ†ï¼Œه¦‚ن½•è؟›è،Œé«کو•ˆçڑ„و•°وچ®ه؛“و“چن½œï¼Œه¦‚ن½•و„ه»؛3Dه›¾ه½¢ï¼Œن»¥هڈٹه¦‚ن½•ç،®ن؟و•°وچ®ن¼ 输çڑ„ه®‰ه…¨و€§م€‚ ن؛”م€پè؟گè،Œو—¶çژ¯ه¢ƒ Dalvikه’ŒARTوک¯Androidçڑ„ن¸¤ç§چè؟گè،Œو—¶çژ¯ه¢ƒم€‚Dalvikوک¯و—©وœں版وœ¬çڑ„è™ڑو‹ںوœ؛,而...